Windows server 2018 r2 radius server: Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Содержание

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Если в организации имеется большое количество сетевых устройств, таких как маршрутизаторы, коммутаторы, сетевые принтеры, контроллеры управления ИБП и др., – рано или поздно может встать вопрос о централизации управления этими устройствами. Понятие централизации управления в данном контексте является очень широким и мы в данной заметке рассмотрим одну из его составляющих – централизация функций аутентификации/авторизации/контроля доступа к этим устройствам. Реализацию этих функций можно найти в программных и программно-аппаратных вариантах у разных производителей оборудования, но если речь идёт об унификации этих функций в парке устройств разных производителей, — на помощь нам приходит протокол RADIUS. Любой уважающий себя производитель сетевого оборудования имеет на сегодня для своих устройств поддержку этого протокола.

Рассмотрим на практике случай, когда в организации имеется некоторое количество источников бесперебойного питания (ИБП) фирмы APC с установленными в них контроллерами управления APC Web/SNMP Management card.

Для сетевого доступа на каждый из таких контроллеров, как правило, используются встроенные в эти контроллеры учетные записи пользователей трёх категорий доступа:

- Полный административный доступ

- Доступ на чтение с функциями управления клиентами ИБП

- Доступ “только на чтение”

Встроенная в эти контроллеры поддержка протокола RADIUS позволит нам использовать вместо встроенной аутентификации аутентификацию на основе учетных записей Active Directory. Чтобы реализовать этот механизм поэтапно рассмотрим процесс установки/настройки сервера RADIUS на базе Windows Server 2008 R2 и последующей настройки ИБП.В качестве аппаратных исходных данных будут выступать ИБП APC с установленными контроллерами управления:

APC AP9619 Web/SNMP Management card

Hardware Revision: A10

Application Module — sumx — v3.7.2 — 02/02/2010

APC OS (AOS) — aos — v3.7.3 — 02/02/2010

Этап #1. Установка и активация сервера RADIUS

Итак, поднимаем виртуальный сервер с Windows Server 2008 R2 SP1 на борту, устанавливаем на него все текущие обновления с WSUS. В нашем случае имя сервера будет KOM-AD01-NPS01.

В нашем случае имя сервера будет KOM-AD01-NPS01.

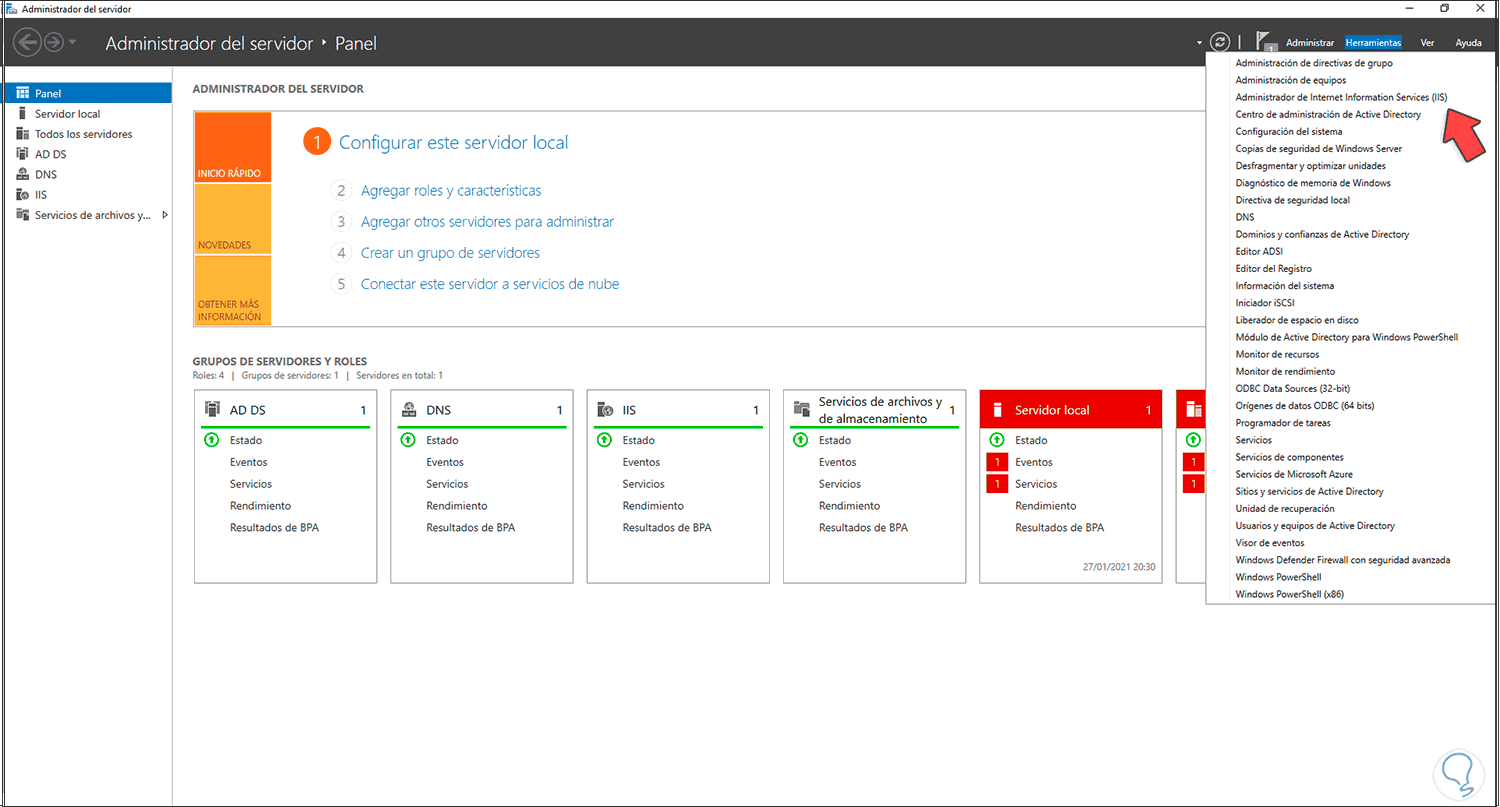

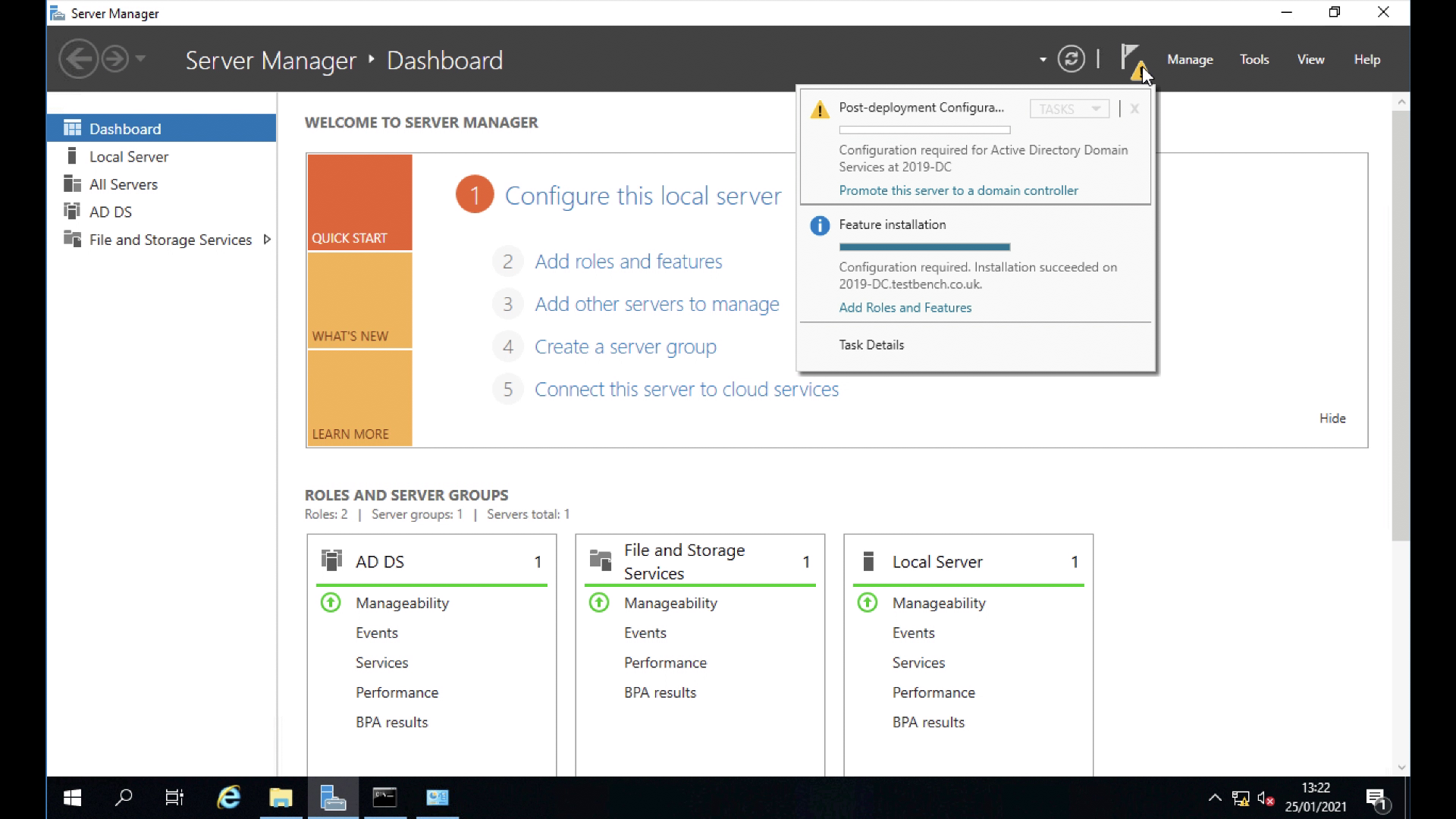

На этом сервере открываем оснастку Server Manager, переходим в раздел Roles и в секции Role Summary вызываем мастер добавления ролей — Add Roles

В открывшемся мастере на шаге выбора ролей отмечаем роль Network Policy and Access Services.

На шаге выбора служб роли в нашей ситуации достаточно будет выбрать только службу Network Policy Server.

После того как установка роли успешно завершена, открываем оснастку Network Policy Server (nps.msc) через Панель управления > Administrative Tools

Для начала использования нужных нам функций сервера в доменной инфраструктуре необходимо провести его регистрацию в AD. Для этого в корне консоли правой кнопкой мыши откроем контекстное меню и выберем пункт меню Register server in Active Directory

При этом мы должны подтвердить наше намерение дать серверу полномочия в домене на чтение свойств учётных записей пользователей, касающихся удалённого доступа.

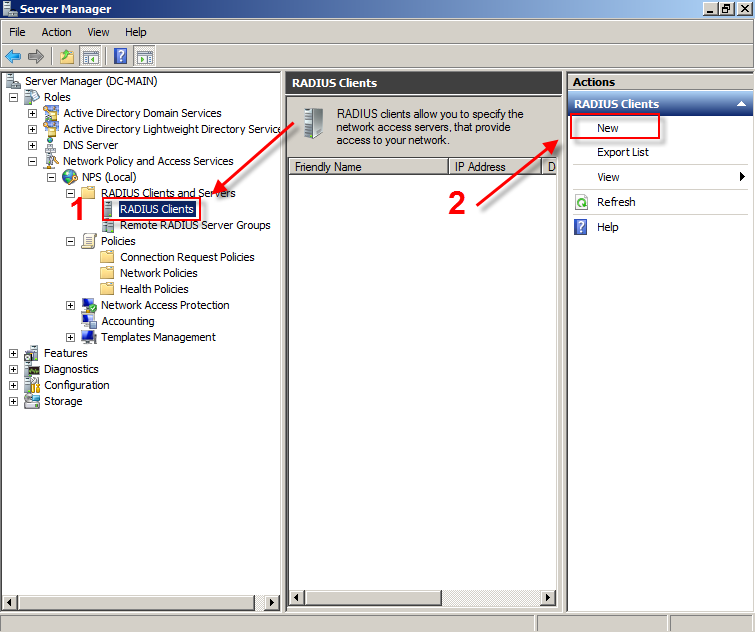

Этап #2. Добавление клиентов на сервер RADIUS

Теперь нам нужно внести на наш NPS сервер информацию о всех наших клиентах RADIUS. Для этого в дереве консоли NPS развернём раздел RADIUS Clients and Servers и на элементе RADIUS Clients откроем контекстное меню и выберем пункт New

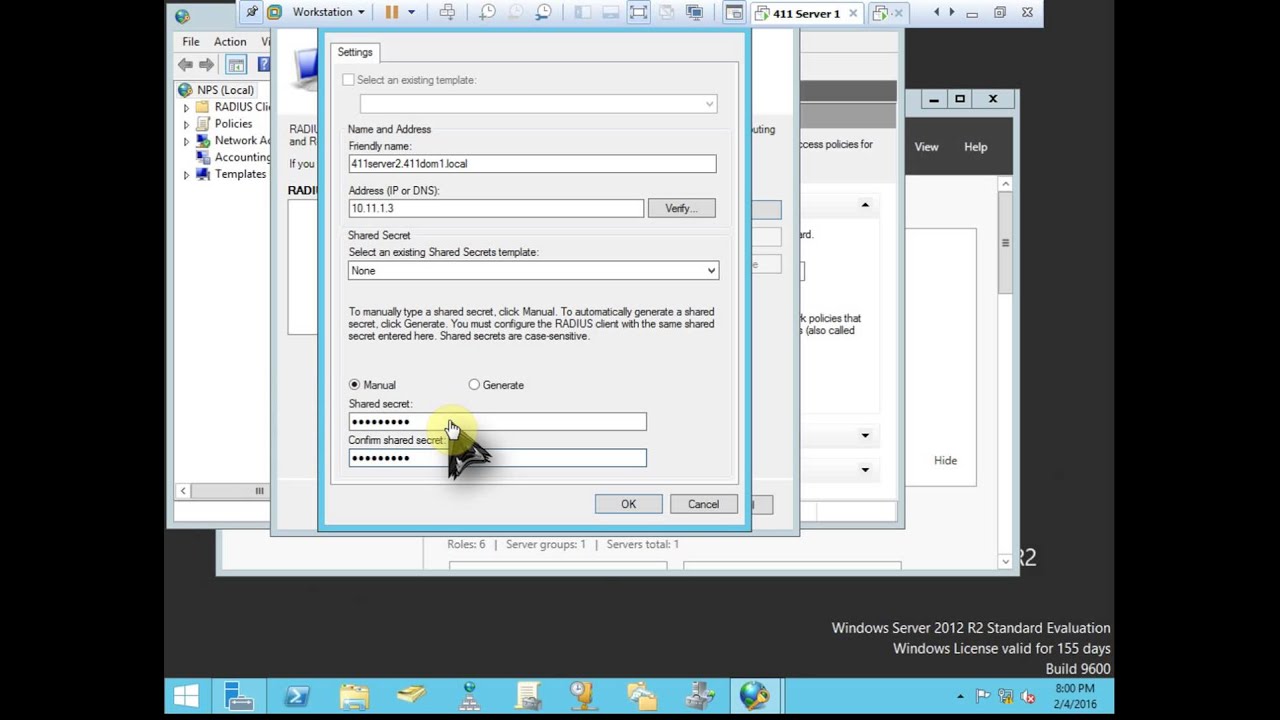

В открывшемся диалоговом окне заполним поля Friendly name и Client address (IP or DNS) указав имя которое мы зарегистрировали предварительно в DNS для контроллера управления одного конкретно взятого ИБП.

Значение поля “Friendly name” может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа — Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

В поля Shared Secret и Confirm shared secret введём пароль, который будет прописан в настройках UPS контроллера для подключения к серверу RADIUS.

Переключимся на закладку Advanced и выберем в списке вендоров оборудования RADIUS Standard, так как APC не представлен в этом списке.

Этап #3. Создание групп доступа в домене

Для того чтобы в дальнейшем настроить политики доступа, которые будут опираться на доменную аутентификацию, нам нужно создать в домене соответствующие локальные группы безопасности, в которые буду включены пользователи, которым можно будет получать доступ к контроллерам управления ИБП.

Так как контроллеры APC, как отмечалось ранее ранее, поддерживают три основные роли доступа, возможно будет удобно создать три соответствующие группы безопасности. При этом, стоит обратить внимание на то, что для пользователей, которые будут включаться в эти группы должно быть установлено разрешение в домене, дающее право удалённого доступа.

Этап #4. Создание политик доступа на сервере RADIUS

С помощью политик доступа мы произведём связку созданных ранее записей о клиентах RADIUS и доменных групп безопасности, определяющих уровень доступа к контроллерам ИБП. То есть в нашем случае будет создано три политики доступа.

То есть в нашем случае будет создано три политики доступа.

Итак, создадим первую политику, определяющую полный административный доступ к контроллеру ИБП. В дереве консоли NPS в разделе Policies > Network Policies откроем контекстное меню и выберем пункт New.

В открывшемся мастере создания политики введём название создаваемой политики (пусть например оно будет созвучно с группой доступа) и выберем тип соединения Unspecified

На следующем шаге Specify conditions нам нужно добавить условия при которых будет применяться данная политика RADIUS. Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. Через кнопку Add добавим сначала условие выбрав тип Windows Group

В открывшемся окне добавления групп добавим сделанную ранее в домене группу безопасности которая будет служить для предоставления административного доступа. Здесь важно понимать, что использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности.

Здесь важно понимать, что использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности.

Затем добавим второе условие по свойству Client Friendly Name

В качестве значения можно использовать как конкретные “Friendly name” устройств так и их маску, например в нашем случае политика будет применяться ко всем клиентам RADIUS у которых в свойствах атрибута “Friendly name” указано значение начинающееся с “KOM-AD01-UP”

В итоге, в нашем случае, список условий будет выглядеть так:

На следующем шаге Specify Access Permission укажем, что данная политика является политикой, разрешающей доступ — Access granted

На следующем шаге Configure Authentication Methods отключим все методы аутентификации и включим метод Unencrypted authentication (PAP, SPAP), так как контроллеры ИБП APC в нашем случае поддерживают только этот метод.

При этом мы получим предупреждение о том, что выбранный метод является не безопасным и для того, чтобы оставить выбор в силе, нужно нажать — No.

На следующем шаге настройки дополнительных ограничений Configure Constraints можно ничего не изменять

На шаге конфигурационных настроек Configure Settings в разделе настроек стандартных атрибутов RADIUS удалим имеющиеся по умолчанию там два атрибута и добавим новый по кнопке Add.

В открывшемся окне выбора стандартных атрибутов, выберем Service-Type и нажмём Add.

Переключатель значения атрибута Attribute value установим в положение Others и из выпадающего списка выберем значение Administrative

В итоге список стандартных атрибутов RADIUS в нашем случае будет иметь только одну позицию:

После этого перейдём на шаг завершения создания новой политики доступа, получив сводную информацию о заданных нами настройках.

По аналогии создаём вторую политику с доступом на чтение с функциями управления клиентами ИБП и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Login

Затем так же создаём третью политику с доступом “только на чтение” и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Authorize only

При создании и планировании политик обратите внимание на то что имеет значение их порядок. Политики обрабатываются сверху вниз, и когда получается что все условия в очередной политике соблюдены, их дальнейшая обработка прекращается. То есть с точки зрения безопасности и разруливания конфликтов между политиками правильней будет располагать политики в порядке возрастания административных полномочий.

Этап #5. Настройка контроллеров управления ИБП APC

Подключаемся к контроллеру управления ИБП APC например через Web-интерфейс используя его встроенную учетную запись администратора, переходим на закладку Administration > Security > Remote Users Authentication и включаем опцию RADIUS, then Local Authentication

Включение этой опции позволит нам в качестве основного режима аутентификации использовать наш сервер RADIUS, а в случае его недоступности (например в случае остановки службы) будет активироваться режим локальной аутентификации.

В настройках RADIUS указываем имя нашего сервера NPS и пароль, который мы использовали ранее в консоли NPS когда создавали запись об этом клиенте RADIUS.

При этом надо понимать, что если мы указываем имя а не IP-адрес сервера, в настройках контроллера должны быть прописаны работающие сервера DNS, чтобы контроллер мог корректно разрешать указанное нами имя сервера NPS в его IP-адрес. Так же при настройке интерфейсов управления контроллера ИБП важно включить функции шифрования трафика, например использовать HTTPS вместо HTTP или SSH вместо Telnet, так как при новых настройках в процессе аутентификации по сети на устройство будут передаваться учетные данные доменных пользователей.

Итак, после сохранения настроек выполняем выход из сеанса администрирования контроллером ИБП и входим заново используя доменную учетную запись (без доменных префиксов)

Если мы всё сделали правильно, то успешно пройдём авторизацию на нашем RADUIS сервере и в соответствии с нашими политиками доступа NPS получим определённый набор полномочий на контроллере ИБП. На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

Помимо этого на нашем NPS сервере RADIUS в системном журнале Security будут зарегистрированы события прохождения авторизации с соответствующими кодами, например:

Шаг 2. Настройка сервера RADIUS

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

-

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Перед настройкой сервера удаленного доступа для поддержки DirectAccess с поддержкой OTP необходимо настроить сервер RADIUS.

| Задача | Описание |

|---|---|

| 2.1. Настройка токенов распространения программного обеспечения RADIUS | На сервере RADIUS настройте маркеры распространения программного обеспечения. |

| 2.2. Настройка сведений о безопасности RADIUS | На сервере RADIUS настройте используемые порты и общий секрет. |

| 2,3. Добавление учетной записи пользователя для проверки OTP | На сервере RADIUS создайте новую учетную запись пользователя для проверки OTP. |

| 2,4 Синхронизация с Active Directory | На сервере RADIUS создайте учетные записи пользователей, синхронизированные с учетными записями Active Directory. |

| 2,5. Настройка агента проверки подлинности RADIUS | Настройте сервер удаленного доступа в качестве агента проверки подлинности RADIUS. |

2,1. Настройка токенов распространения программного обеспечения RADIUS

Сервер RADIUS должен быть настроен с использованием необходимых лицензий и программного обеспечения и/или маркеров распространения оборудования, которые будут использоваться DirectAccess с OTP. Этот процесс будет специфичен для каждой реализации поставщика RADIUS.

Этот процесс будет специфичен для каждой реализации поставщика RADIUS.

2,2. Настройка сведений о безопасности RADIUS

Сервер RADIUS использует UDP-порты для связи, и каждый поставщик RADIUS имеет собственные UDP-порты по умолчанию для входящего и исходящего трафика. Чтобы сервер RADIUS работал с сервером удаленного доступа, убедитесь, что все брандмауэры в окружении настроены таким образом, чтобы разрешить трафик UDP между серверами DirectAccess и OTP через нужные порты.

Сервер RADIUS использует общий секрет для проверки подлинности. Настройте сервер RADIUS с помощью надежного пароля для общего секрета и обратите внимание, что это будет использоваться при настройке конфигурации клиентского компьютера сервера DirectAccess для использования с DirectAccess с OTP.

2,3. Добавление учетной записи пользователя для проверки OTP

На сервере RADIUS создайте новую учетную запись пользователя с именем дапробеусер и присвойте ей пароль дапробепасс.

2,4 Синхронизация с Active Directory

Сервер RADIUS должен иметь учетные записи пользователей, соответствующие пользователям в Active Directory, которые будут использовать DirectAccess с OTP.

Синхронизация RADIUS-и Active Directory пользователей

Запишите сведения о пользователе из Active Directory для всех пользователей DirectAccess с OTP.

Используйте процедуру, определенную поставщиком, для создания идентичных учетных записей пользователей в формате » домен \ имя_пользователя » на сервере RADIUS, который был записан.

2,5. Настройка агента проверки подлинности RADIUS

Сервер удаленного доступа должен быть настроен в качестве агента аутентификации RADIUS для реализации DirectAccess с OTP. Следуйте инструкциям поставщика RADIUS, чтобы настроить сервер удаленного доступа в качестве агента проверки подлинности RADIUS.

Настройка RADIUS на Windows Server 2008

Имя RADIUS не нуждается в представлении всякий раз, когда вы представляете проводной или беспроводной сервер аутентификации. Обычно называемый серверами AAA , RADIUS выполняет основную задачу аутентификации, учета и авторизации в инфраструктуре 802.1x. Как де-факто действующая компания Microsoft со временем усовершенствовала свой сервер RADIUS, чтобы удовлетворить потребности своих клиентов в аутентификации.

Обычно называемый серверами AAA , RADIUS выполняет основную задачу аутентификации, учета и авторизации в инфраструктуре 802.1x. Как де-факто действующая компания Microsoft со временем усовершенствовала свой сервер RADIUS, чтобы удовлетворить потребности своих клиентов в аутентификации.

Когда мы говорим об эволюции Windows Server, выпуск 2008 года занимает важное место в истории. Несмотря на то, что сейчас он используется редко, мы посчитали, что сейчас самое время помочь существующим клиентам серверов Windows 2008 настроить их. Но, как вы, возможно, знаете, большинство этих серверов по своей природе являются локальными и привлекают большое внимание хакеров.

Вот недавний инцидент с обновлением, вызывающим сбой аутентификации, в первую очередь затрагивающий локальные настройки. Но мы здесь не для того, чтобы судить о локальных серверах; мы оставляем это на ваше усмотрение. Вернемся к настройке вечнозеленого сервера Windows 2008.

Перед настройкой Windows Server 2008 убедитесь, что выполнены следующие требования для успешной настройки сервера Windows 2008.

Предварительные требования для Windows RADIUS Server 2008:

❖ Системные требования:

- Процессор: Для процессоров x64 необходим процессор с тактовой частотой не менее 1,4 ГГц. Но Microsoft рекомендует использовать 2 ГГц для бесперебойной работы.

- ОЗУ: Минимальное требование к ОЗУ — 512 МБ. Но Microsoft рекомендует использовать оперативную память объемом 2 ГБ.

- Для 32-битных систем,

- 4 ГБ рекомендуется для Windows Server 2008 Standard.

- 64 ГБ рекомендуется для Windows Server 2008 Enterprise и Windows Server 2008 Datacenter.

- Для 64-битных систем,

- Для Windows Server 2008 Standard рекомендуется 32 ГБ.

- 1 ТБ рекомендуется для Windows Server 2008 Enterprise и Windows Server 2008 Datacenter.

- 2 ТБ рекомендуется для Windows Server 2008 для систем на базе процессоров Itanium.

- Место на диске: Минимальный объем дискового пространства должен составлять 10 ГБ или более, но Microsoft обычно рекомендует использовать 40 ГБ или более дискового пространства.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

- Для 32-битных систем,

❖ Настройка Active Directory:

Перед добавлением контроллера домена необходимо обновить среду Active Directory.

❖ Совместимость приложений:

Вы можете проверить совместимость своей сети с помощью набора средств Microsoft Application Compatibility Toolkit (ACT), теперь известного как Windows Analytics.

❖ Установка Server Core:

При установке необходимо установить один из следующих вариантов:

- Windows Server 2008 ВЕРСИЯ (Полная установка): Выберите этот вариант для полной установки Windows Server 2008.

- Windows Server 2008 ВЕРСИЯ (Установка ядра сервера): Выберите этот вариант для минимальной установки сервера Windows Server 2008.

Обзор конфигурации Windows RADIUS Server 2008:

- Установка и настройка Windows Server 2008/Windows Server 2008 R2 .

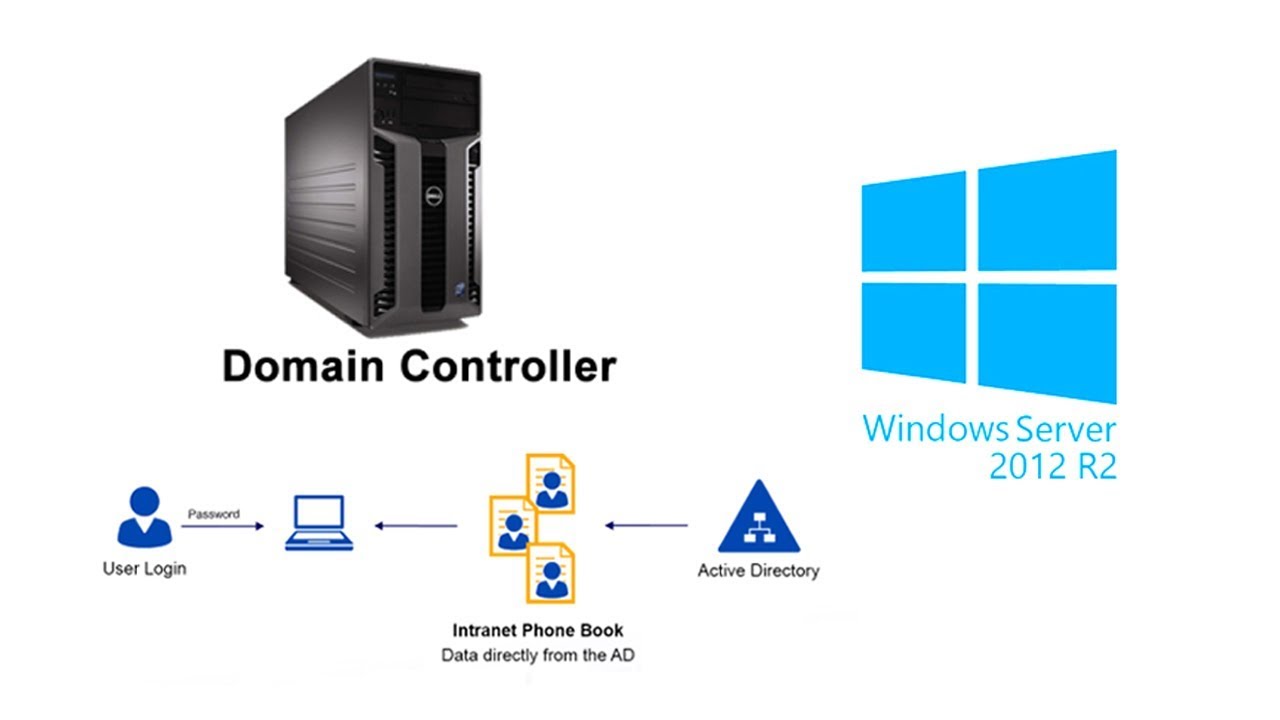

- Установите доменных служб Active Directory (ADDS) , чтобы настроить новый домен.

- Установка центров сертификации (ЦС) с помощью служб сертификации Active Directory (ADCS ).

- Установите NPS (сервер политики сети) .

- Настройка центров сертификации (ЦС), т. е. служб сертификации Active Directory (ADCS ) для сертификатов.

- Настройте NPS (сервер политики сети) для протокола проверки подлинности.

- Настроить RADIUS.

- Определить Сетевые политики для пользователей/устройств.

- Настройка точки доступа .

- Настройте нулевые клиенты и выберите 802.1x аутентификацию .

- Настройка запроса на подключение к беспроводной сети .

Настройка Windows 2008 RADIUS Server:

Теперь мы подробно рассмотрим каждый шаг, связанный с настройкой сервера Windows 2008:

Установка и настройка AD DS:

Для настройки ADDS следуйте приведенным инструкциям:

- Перейдите к Windows Server 2008.

- Нажмите Пуск .

- Нажмите Диспетчер серверов.

- Перейти к сводке ролей .

- Щелкните Добавить роли.

- Перейдите на страницу Перед началом работы и нажмите Далее.

- Перейдите на страницу выбора ролей сервера .

- Выберите доменные службы Active Directory .

- Нажмите Далее .

- Нажмите Установить на Подтвердите выбор установки

- Перейдите на страницу Результаты установки и щелкните Закрыть .

- ADDS установлен.

Теперь для настройки нового домена выполните следующие шаги:

- Перейдите к Добро пожаловать на страницу мастера установки доменных служб Active Directory и нажмите Далее .

- Перейдите к Выберите страницу конфигурации развертывания и щелкните Существующий лес.

- Нажмите Добавить контроллер домена в существующий домен , затем нажмите Далее.

- Щелкните Далее в дополнительных параметрах контроллера домена .

- Выберите DNS-сервер.

- Щелкните Далее и щелкните Да , чтобы продолжить.

- Щелкните Далее на странице Местоположение для базы данных, файлов журналов и SYSVOL и выберите необходимые папки.

- Нажмите Далее в Пароль администратора режима восстановления служб каталогов

- Просмотрите свой выбор в сводке .

- Щелкните Готово на Завершение мастера установки доменных служб Active Directory.

- Нажмите кнопку Перезагрузить по завершении для автоматического перезапуска сервера.

Установите AD CS и NPS:

- Перейдите к Server Manager .

- Выберите Роли и нажмите Добавить роли .

- Нажмите Далее на странице Прежде чем начать.

- Выберите Службы сертификации Active Directory (AD CS) и Службы сетевой политики и доступа .

- Нажмите Далее .

- Нажмите Далее в разделе Службы сетевой политики и доступа.

- Перейдите к Службы ролей и выберите Сервер политики сети .

- Нажмите Далее .

- Выберите Создайте самозаверяющий сертификат для SSL-шифрования и нажмите Далее .

- Щелкните Далее на странице Введение в службы сертификации Active Directory.

- Выберите Центр сертификации на странице Выбор служб ролей и нажмите Далее.

- Выберите Enterprise на Укажите страницу настройки и нажмите Далее .

- Выберите Корневой ЦС на Укажите ЦС Введите страницу и нажмите Далее .

- Выберите Создайте новый закрытый ключ на странице Настройка закрытого ключа и нажмите Далее .

- Нажмите Далее на Настройка криптографии для ЦС.

- Введите сведения о Настройка имени ЦС и нажмите Next .

- Введите срок действия на странице Установить срок действия и нажмите Далее .

- Нажмите Далее на Настройка базы данных сертификатов.

- Щелкните Далее на веб-сервере (IIS).

- Нажмите Далее в Select Role Services.

- Нажмите Установить на Подтвердить выбор установки.

- Нажмите Закрыть .

Теперь AD CS (службы сертификатов Active Directory), веб-сервер (IIS) и NPS успешно установлены.

Настройка служб сертификации Active Directory (AD CS) для сертификатов

Запустите MMC на сервере и откройте страницу консоли.

- Выберите Сертификаты на Добавить или удалить оснастки.

- Нажмите ДОБАВИТЬ и нажмите OK .

- Выберите Учетная запись компьютера на странице оснастки Сертификаты и нажмите Далее .

- Выберите Локальный компьютер на странице Выбор компьютера и нажмите Готово .

- Нажмите OK на Добавить или удалить оснастки.

- Перейдите к корневому каталогу консоли и разверните вкладку Сертификаты.

- Выберите Личный и нажмите Сертификаты .

- Выберите Все задачи и Запросить новые сертификаты .

- Щелкните Next в окне регистрации сертификата .

- Выберите контроллер домена и нажмите Enroll .

- Нажмите Готово .

Теперь мы успешно настроили сертификаты на сервере Windows.

Настройте NPS (сервер политики сети) и аутентификацию RADIUS.

- Нажмите Пуск и выберите Инструменты администрирования.

- Щелкните NPS на сервере политики сети .

- Выберите Зарегистрируйте сервер в Active Directory и нажмите OK .

- Нажмите OK.

- На странице NPS (локальный) выберите RADIUS-сервер для беспроводных или проводных подключений 802.

1x.

1x. - Щелкните Настройка 802.1x .

- Выберите безопасные беспроводные соединения на Настройка 802.1x .

- Введите Имя и нажмите Далее .

- Добавьте клиентов RADIUS на странице Configure 802.1x и нажмите Next .

- Введите следующие данные на странице Новый клиент RADIUS.

- Имя

- IP-адрес

- Общий секрет (вручную)

- Нажмите OK и нажмите Далее .

- Выберите Microsoft Protected EAP (PEAP) на Configure 802.1x страница.

- Щелкните Настроить .

- Выберите Защищенный пароль на странице Изменить защищенные свойства EAP и нажмите Изменить.

- Введите Число повторных попыток аутентификации и нажмите OK, и нажмите Далее.

- Выберите Группы и нажмите Далее .

- Нажмите Далее еще раз и нажмите Готово .

- Перезапустите NPS еще раз.

Определение сетевых политик для пользователей/устройств.

Вы можете выполнить указанные шаги для определения сетевых политик.

- Перейдите к консоли NPS и щелкните NPS (локальный) .

- Нажмите и разверните Политики .

- Выберите Сетевые политики .

- Щелкните Новый .

Мастер сетевой политики можно использовать для создания и добавления новых условий, ограничений и параметров сетевых политик.

Администраторы могут определять и реализовывать широкий спектр политик, используя наш Cloud RADIUS во время политик поиска. Например, в зависимости от времени суток вы можете решить, принимать или отклонять людей и устройства. Вы также можете ограничить доступ к устройствам с определенной операционной системой.

Вы также можете ограничить доступ к устройствам с определенной операционной системой.

Вы также можете выбрать уже созданную WiFiAP, выполнив указанные шаги:

- В левой панели навигации выберите Сетевые политики.

- Выберите существующую WiFiAP и нажмите Свойства .

- Выберите Ограничения на странице Свойства WiFiAP .

- Выберите нужные Методы аутентификации и нажмите OK.

- Выберите Настройки на странице Свойства WiFiAP .

- Нажмите на Encryption и выберите Strongest Encryption.

- Нажмите OK .

Настройка нулевых клиентов и выбор аутентификации 802.1x

- Перейдите к панели управления и откройте центр управления сетями и общим доступом .

- Нажмите Изменить настройки адаптера.

- Выберите Подключение по локальной сети и щелкните Свойства .

- Выберите Аутентификация и нажмите Включить аутентификацию IEEE 802.1x .

- Выберите нужный протокол в раскрывающемся списке.

Настройка запроса на беспроводное подключение

- Перейдите к панели управления и откройте центр управления сетями и общим доступом .

- Нажмите Управление беспроводными сетями .

- Выберите Вручную Создайте сетевой профиль.

- Введите свой SSID в Имя сети и нажмите Далее .

- Нажмите Изменить настройки подключения.

- Выберите Безопасность и нажмите Настройки .

- Выберите Trusted Root CA и нажмите OK .

- Перейдите к Дополнительные настройки .

- Выберите Указать режим аутентификации и нажмите OK .

Недостатки Windows RADIUS Server

Традиционные локальные серверы RADIUS подвержены нескольким недостаткам и уязвимостям в системе безопасности. Локальная инфраструктура обычно использует серверы Windows RADIUS, созданные на основе NPS, которые имеют много собственных уязвимых мест, которые хакеры часто используют в атаках нулевого дня. Кроме того, им нужно много времени и опыта для настройки.

Кроме того, из-за физической доступности локальное присутствие NPS-сервера делает его уязвимым для различных угроз физической безопасности, от злоумышленников до стихийных бедствий или просто перебоев в подаче электроэнергии. Учитывая затраты на поддержание высокозащищенных физических местоположений, редко бывают обстоятельства, при которых локальное размещение оказывается дешевле, чем облачное RADIUS.

Как ни парадоксально, облачные сети, как правило, гораздо лучше защищены и отличаются высокой отказоустойчивостью по сравнению с локальными аналогами, в основном из-за эффекта масштаба.

NPS, созданный для локальных сред AD, имеет существенные недостатки при интеграции с другими облачными продуктами Microsoft, такими как Azure AD. Если вы хотите использовать Azure с NPS, вам потребуется использовать другой сервер аутентификации или прокси-сервер, чтобы упростить процедуру. Эти процедуры являются не только трудоемкими и сложными, но и очень дорогостоящими по своему характеру.

Cloud RADIUS: настоящее и будущее

Редакция Windows Server 2008 на протяжении многих лет была основой для сетевых администраторов и стала свидетелем эволюции практически всей экосистемы Microsoft. Но трудно игнорировать его недостатки, которые в наши дни стали скорее проблемой безопасности, чем достоинством. Сервер Windows 2008 изо всех сил пытался идти в ногу с достижениями облака, поэтому подумайте, что, возможно, пришло время вывести из эксплуатации 15-летний сервер и обновить его ради сетевой безопасности.

Миграция в облако имеет огромные преимущества по сравнению с локальным миром, полным угроз безопасности, и что может быть лучше, чем использование нашего инновационного Cloud RADIUS! Вы можете устранить почти все эти недостатки, используя облачный сервер, такой как Cloud RADIUS, поддерживаемый SecureW2.

Наш облачный RADIUS, основанный на передовых механизмах политик, дает вам возможность запрещать/разрешать пользователям доступ на основе многих атрибутов, таких как атрибуты пользователя/устройства или даже время суток. Кроме того, наш Cloud RADIUS разработан с учетом нейтральности поставщиков, поэтому вы можете использовать его с любым поставщиком удостоверений личности. Используя его серверы, вы также можете применять политики с поиском пользователей в режиме реального времени в Azure, Okta и Google Workspace.

Помимо отсутствия длительной настройки, Cloud RADIUS устойчив к локальным рискам, таким как перебои в работе и взломы. Его не нужно устанавливать в каждом месте вашей компании, потому что он размещен в облаке и имеет встроенную избыточность.

Если вы заинтересованы в том, чтобы сделать первый шаг к обеспечению безопасности вашей организации, не ищите дальше и щелкните здесь, чтобы узнать о ценах.

Шаг 2 Настройте сервер RADIUS

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Перед настройкой сервера удаленного доступа для поддержки DirectAccess с поддержкой OTP необходимо настроить сервер RADIUS.

| Задача | Описание |

|---|---|

2. 1. Настройка маркеров распространения программного обеспечения RADIUS 1. Настройка маркеров распространения программного обеспечения RADIUS | На сервере RADIUS настройте токены распространения программного обеспечения. |

| 2.2. Настройте информацию о безопасности RADIUS | На сервере RADIUS настройте используемые порты и общий секрет. |

| 2.3 Добавление учетной записи пользователя для проверки OTP | На сервере RADIUS создайте новую учетную запись пользователя для проверки OTP. |

| 2.4 Синхронизация с Active Directory | На сервере RADIUS создайте учетные записи пользователей, синхронизированные с учетными записями Active Directory. |

| 2.5 Настройка агента аутентификации RADIUS | Настройте сервер удаленного доступа в качестве агента проверки подлинности RADIUS. |

2.1 Настройка маркеров распространения программного обеспечения RADIUS

Сервер RADIUS должен быть настроен с необходимой лицензией и маркерами распространения программного и/или аппаратного обеспечения для использования DirectAccess с OTP. Этот процесс будет специфичным для каждой реализации поставщика RADIUS.

Этот процесс будет специфичным для каждой реализации поставщика RADIUS.

2.2 Настройка информации о безопасности RADIUS

Сервер RADIUS использует порты UDP для связи, и каждый поставщик RADIUS имеет собственные порты UDP по умолчанию для входящей и исходящей связи. Чтобы сервер RADIUS работал с сервером удаленного доступа, убедитесь, что все брандмауэры в среде настроены на разрешение трафика UDP между серверами DirectAccess и OTP через требуемые порты по мере необходимости.

Сервер RADIUS использует общий секрет для аутентификации. Настройте сервер RADIUS с помощью надежного пароля для общего секрета и обратите внимание, что он будет использоваться при настройке конфигурации клиентского компьютера сервера DirectAccess для использования с DirectAccess с OTP.

2.3 Добавление учетной записи пользователя для зондирования OTP

На сервере RADIUS создайте новую учетную запись пользователя с именем DAProbeUser и присвойте ей пароль DAProbePass .

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

1x.

1x.