Windows server 2018 r2 установка и настройка active directory: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

Windows Server 2019 — установка контроллера домена

- 13 октября 2020

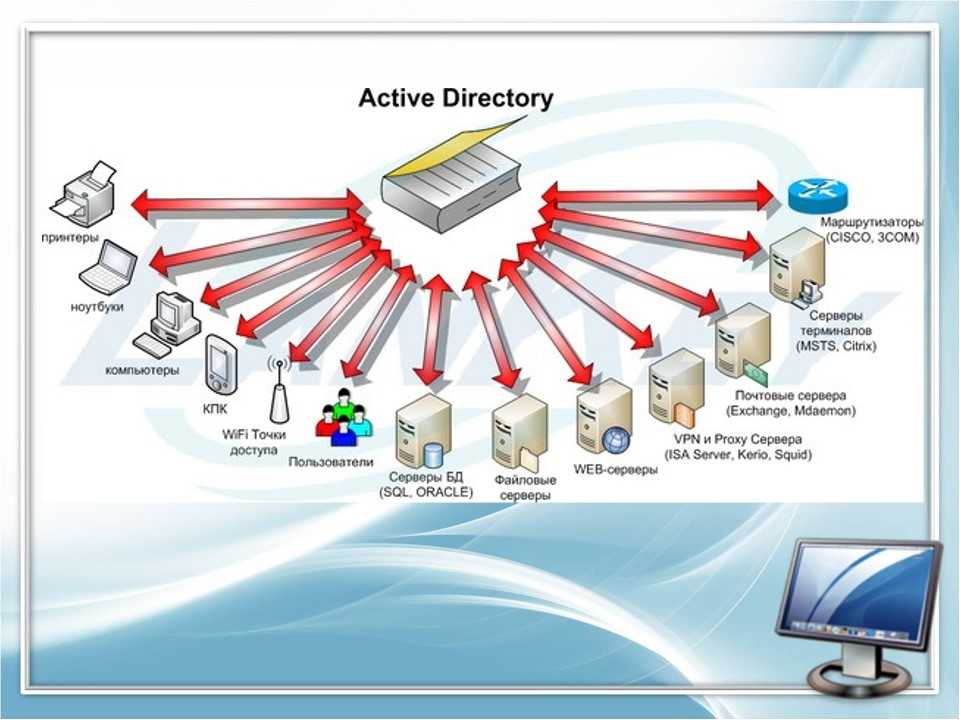

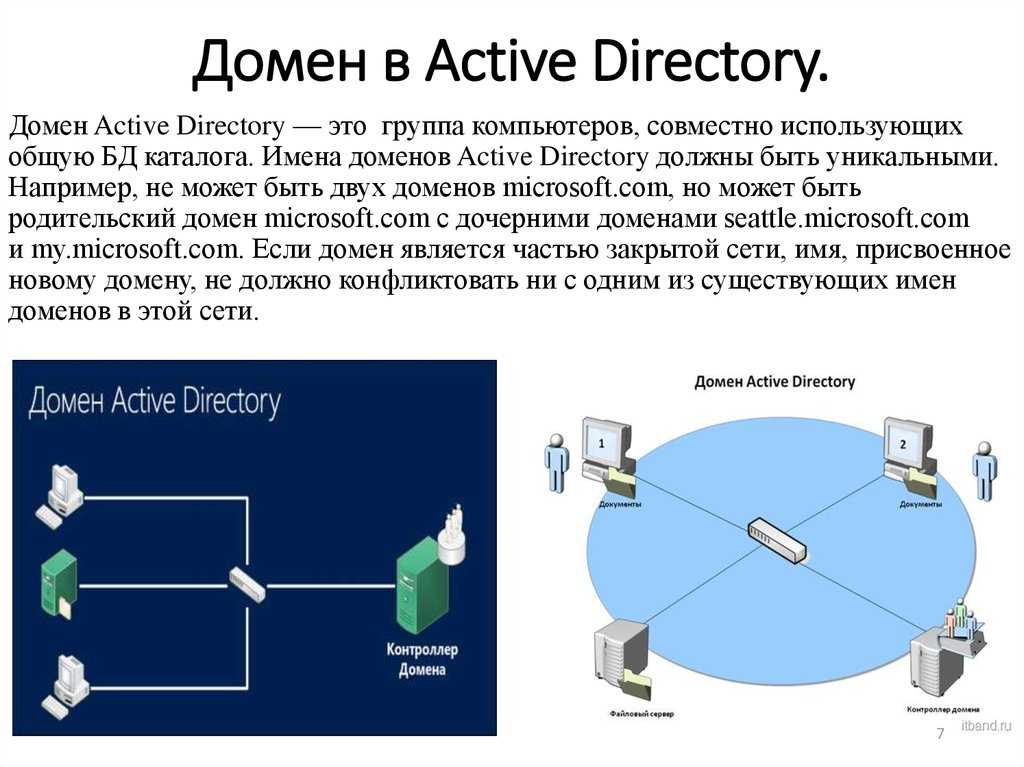

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

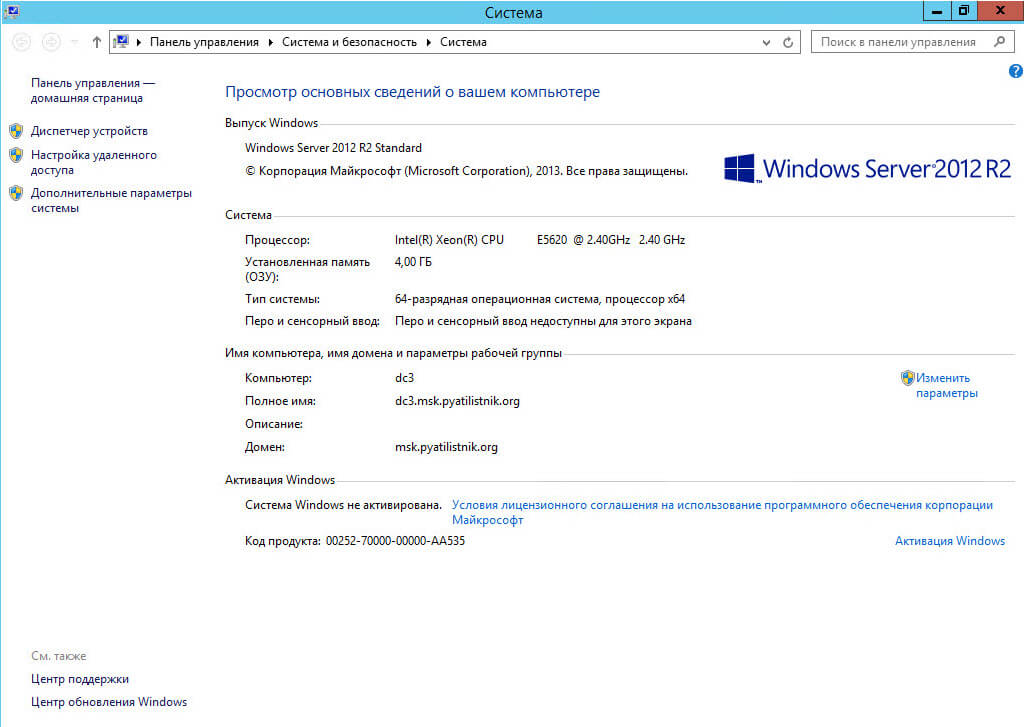

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

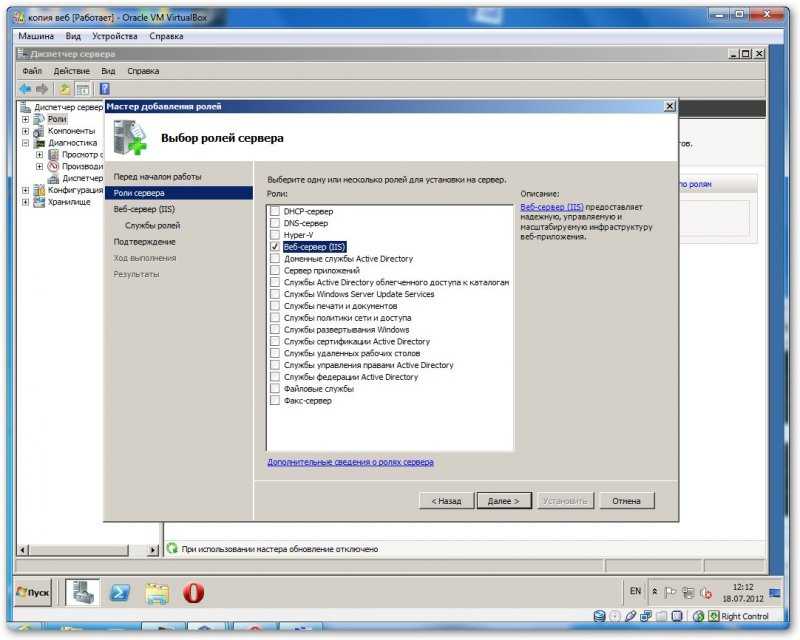

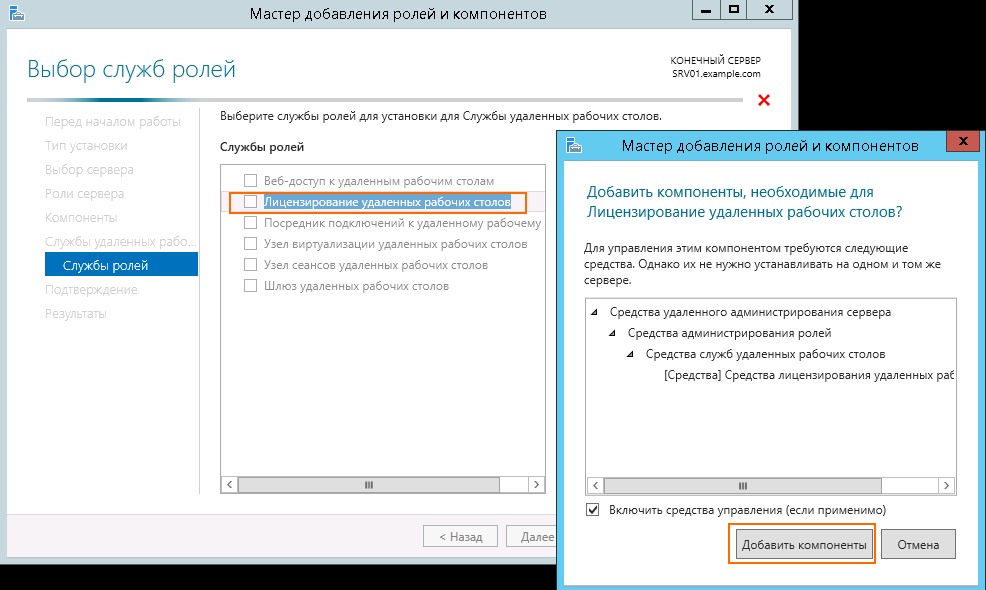

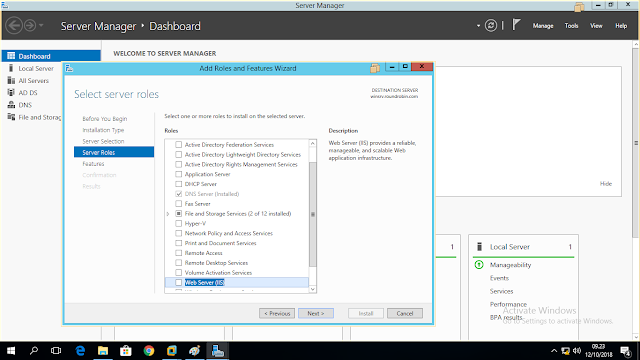

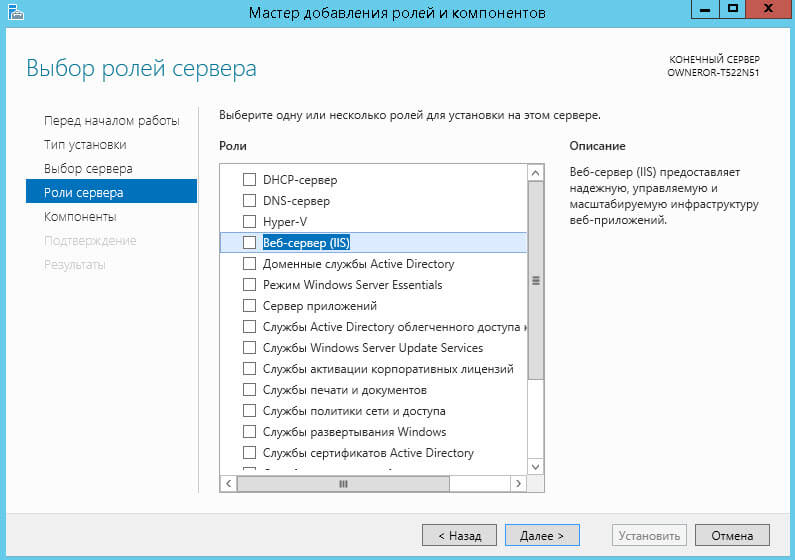

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

Next.

В разделе Server Selection выделяем текущий сервер. Next.

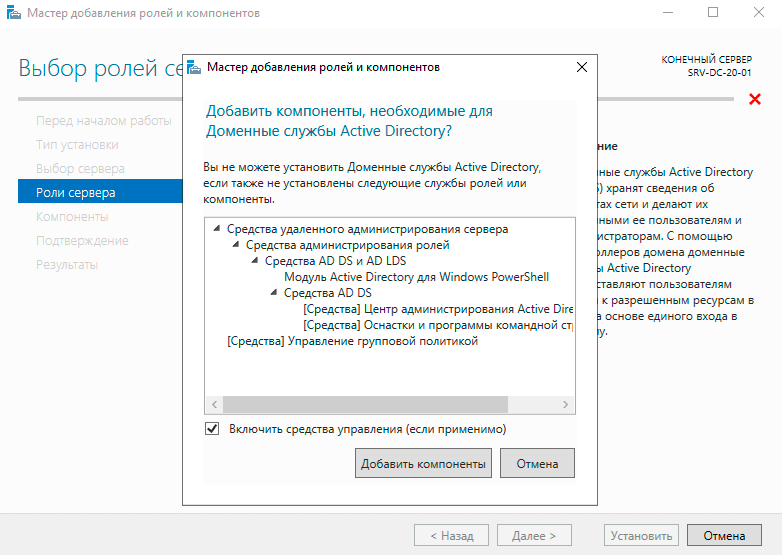

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

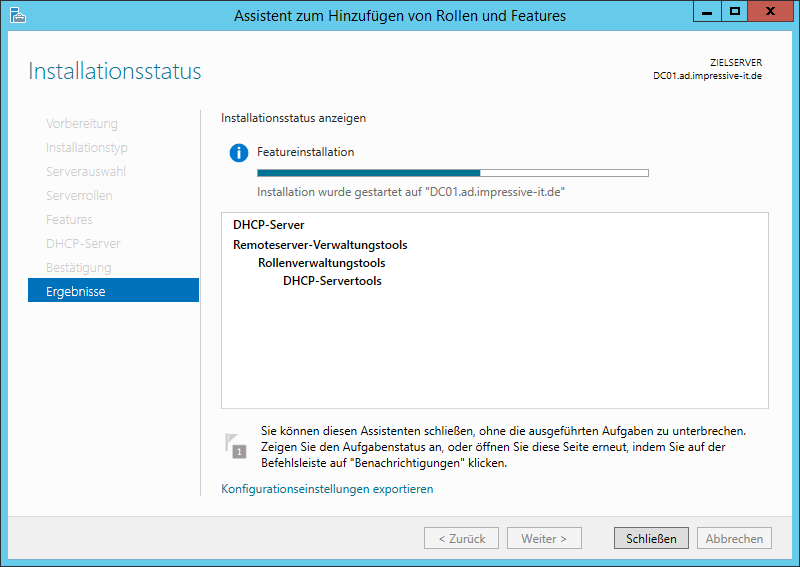

Начинается установка компонентов, ждём.

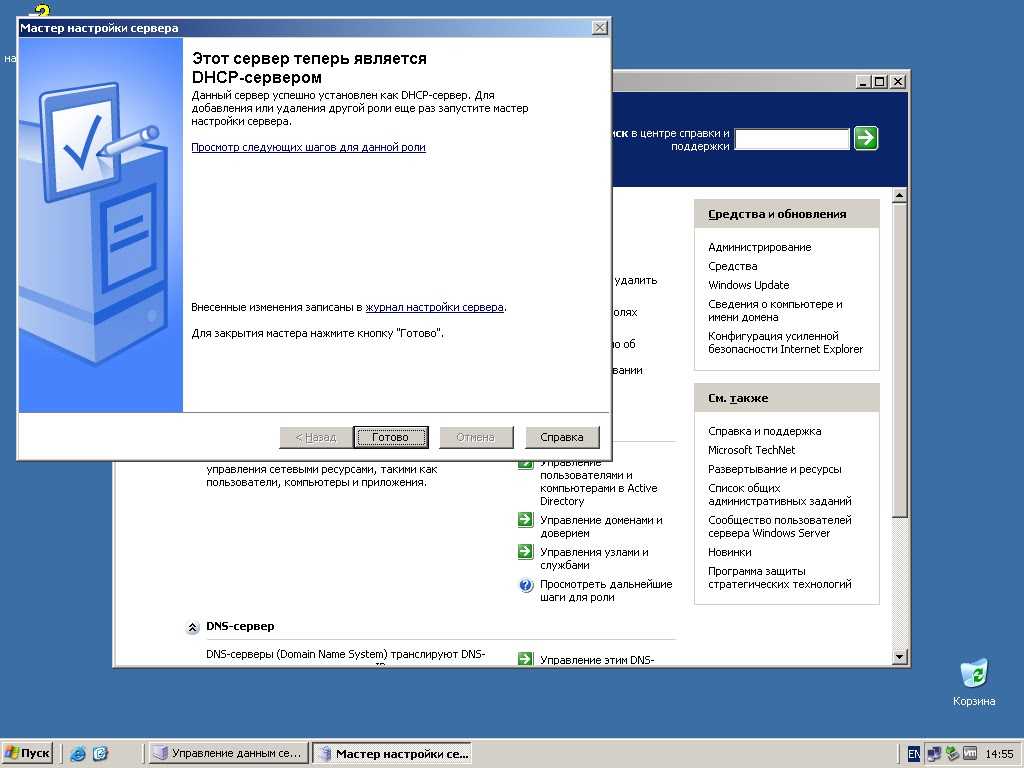

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

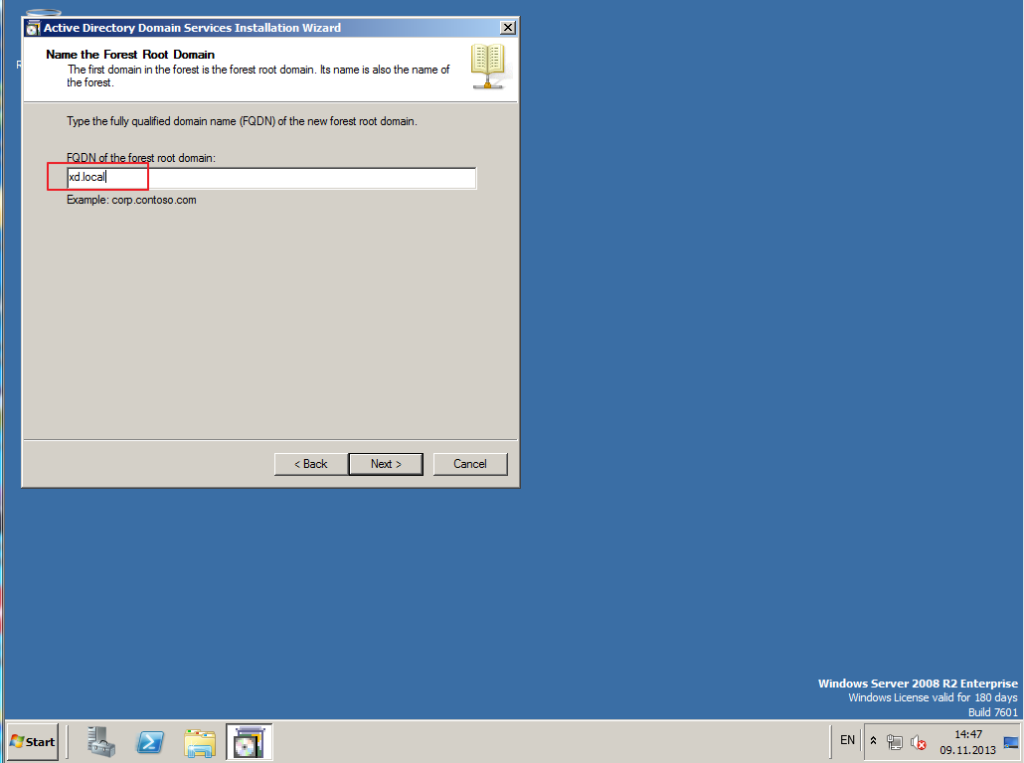

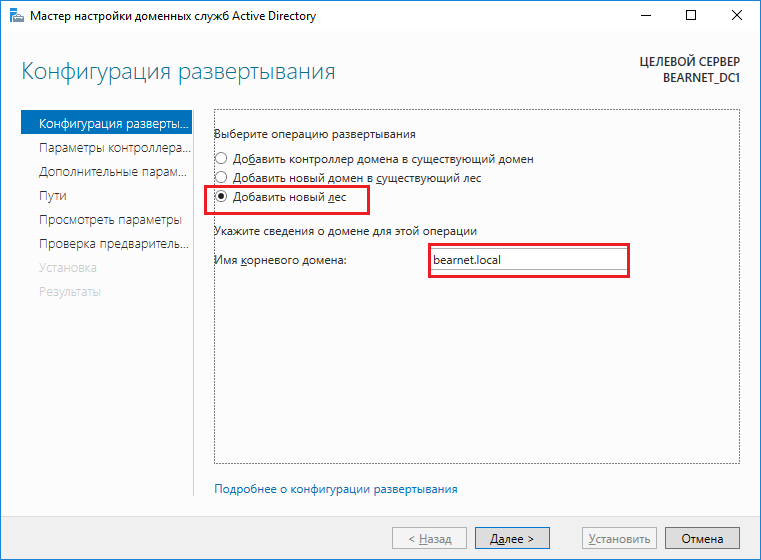

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

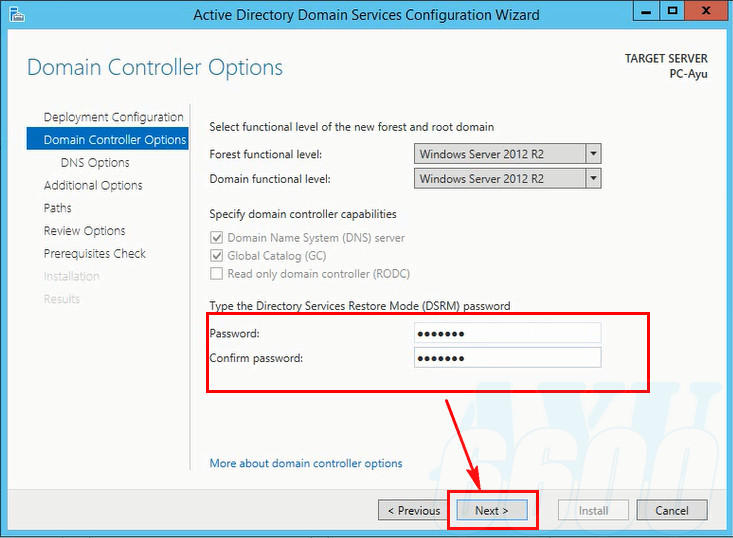

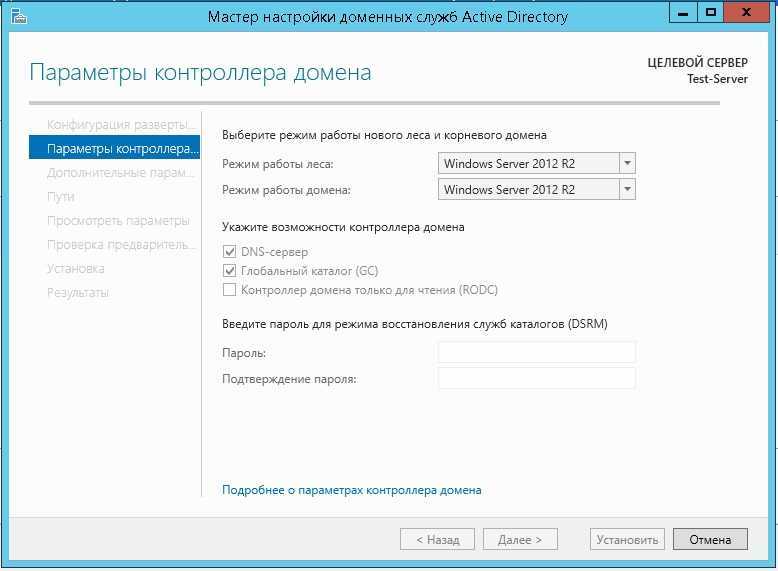

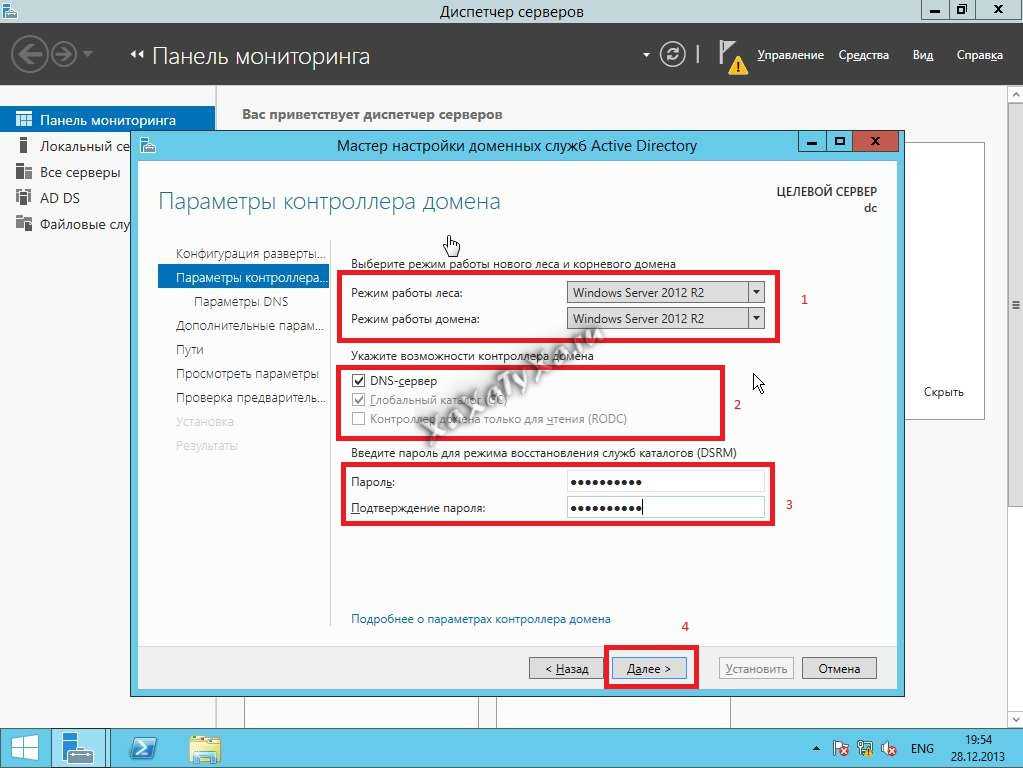

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

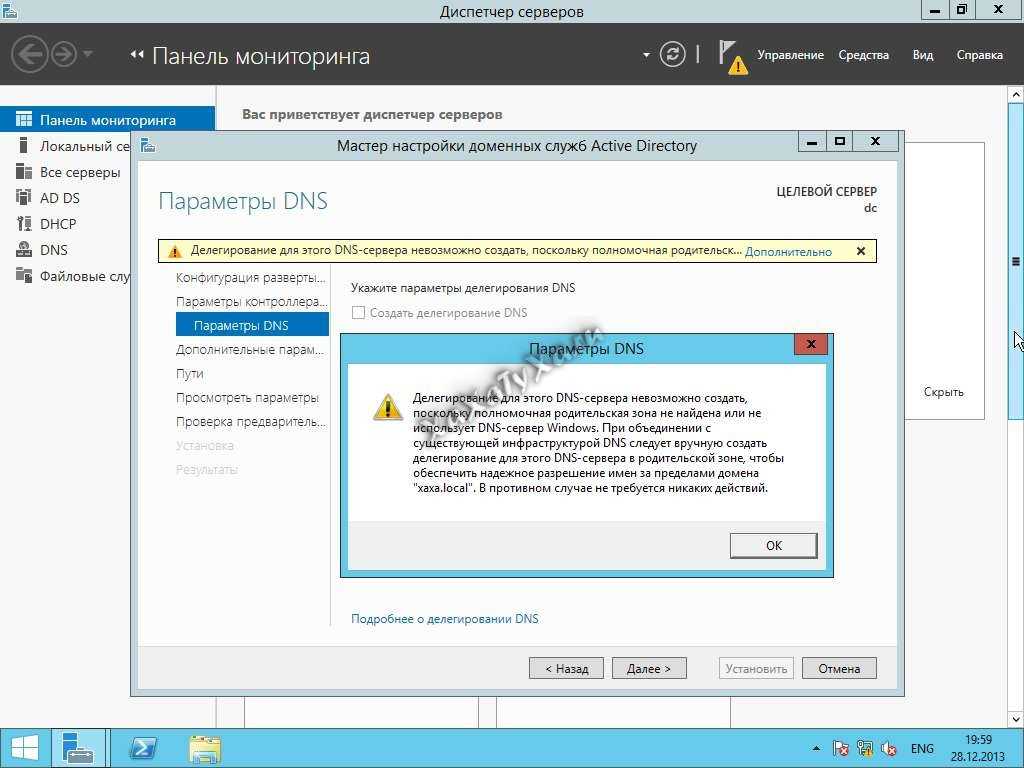

Next.

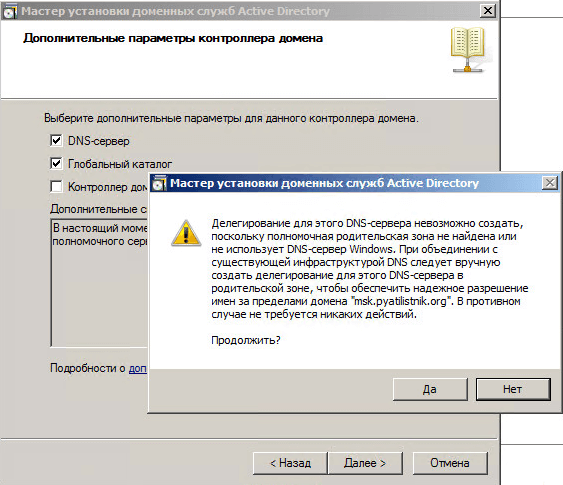

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

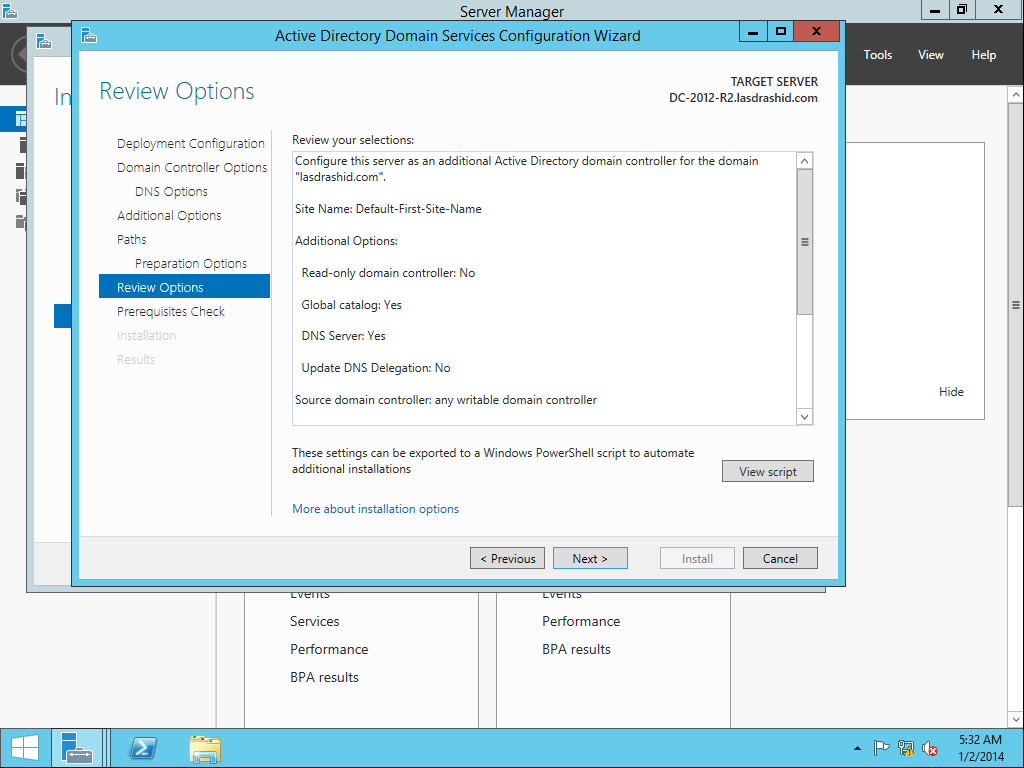

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

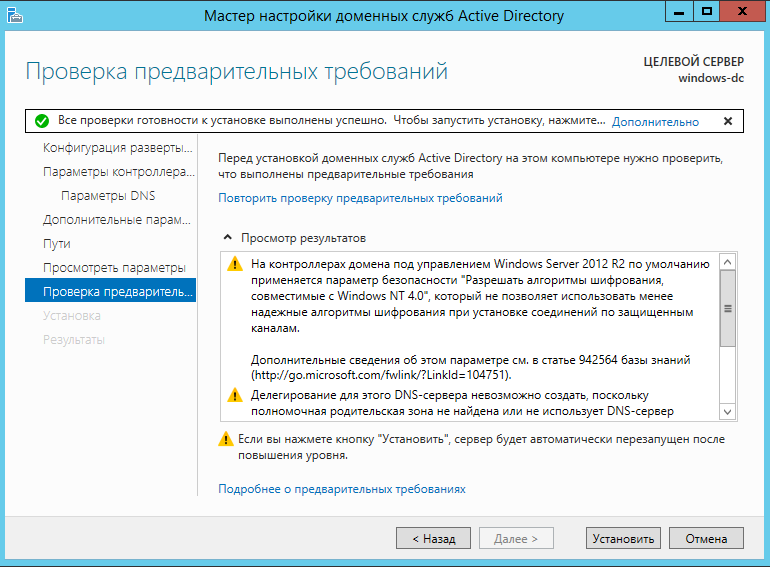

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

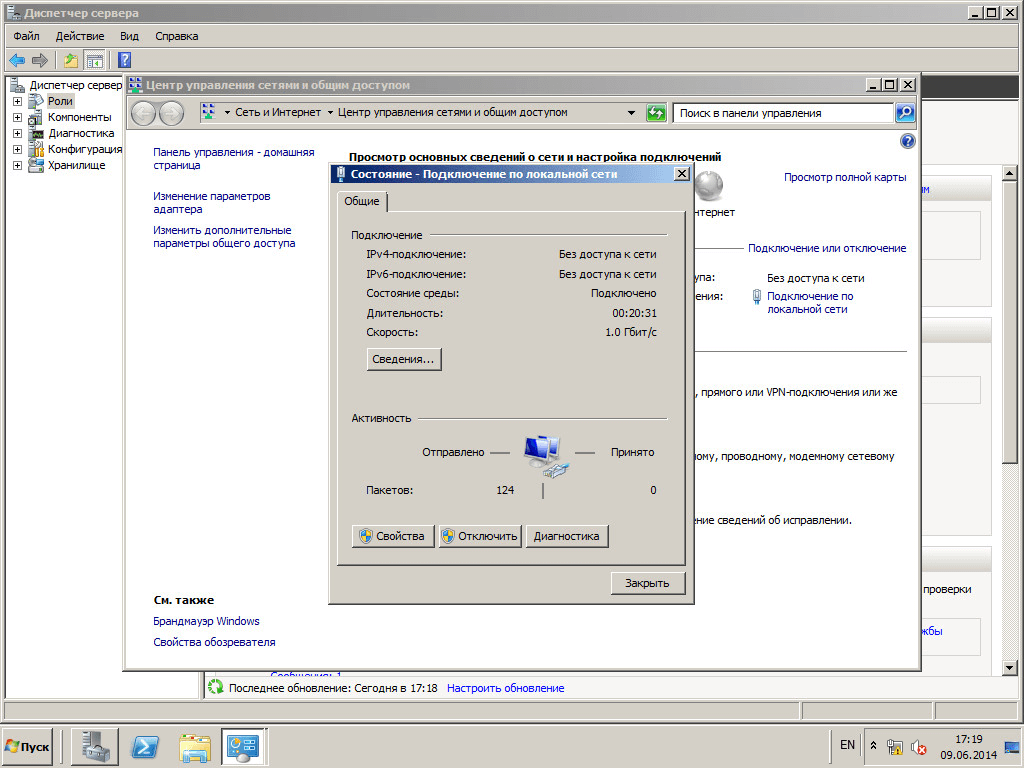

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

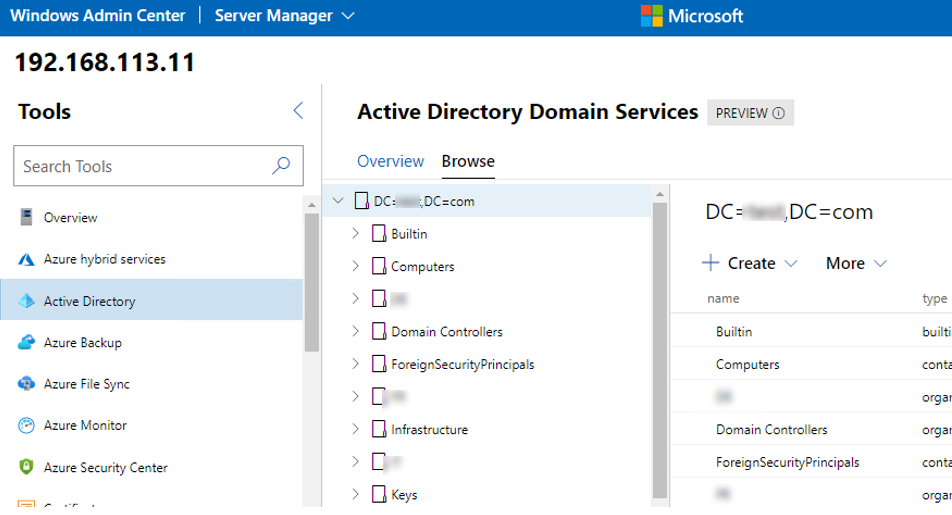

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

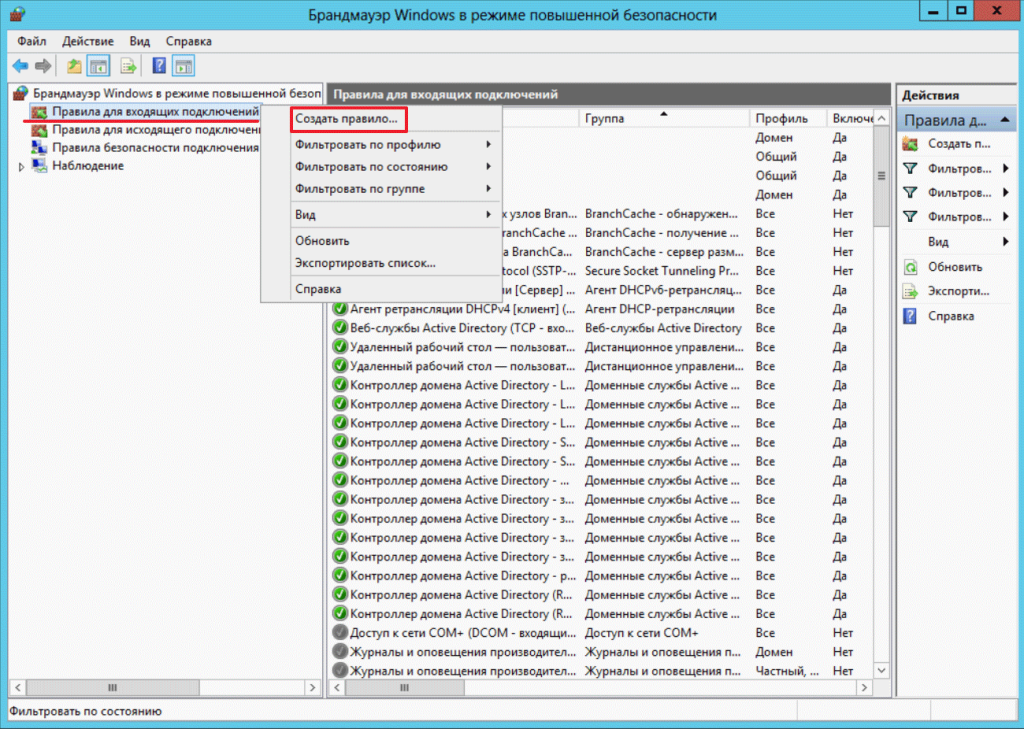

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Теги

- Windows

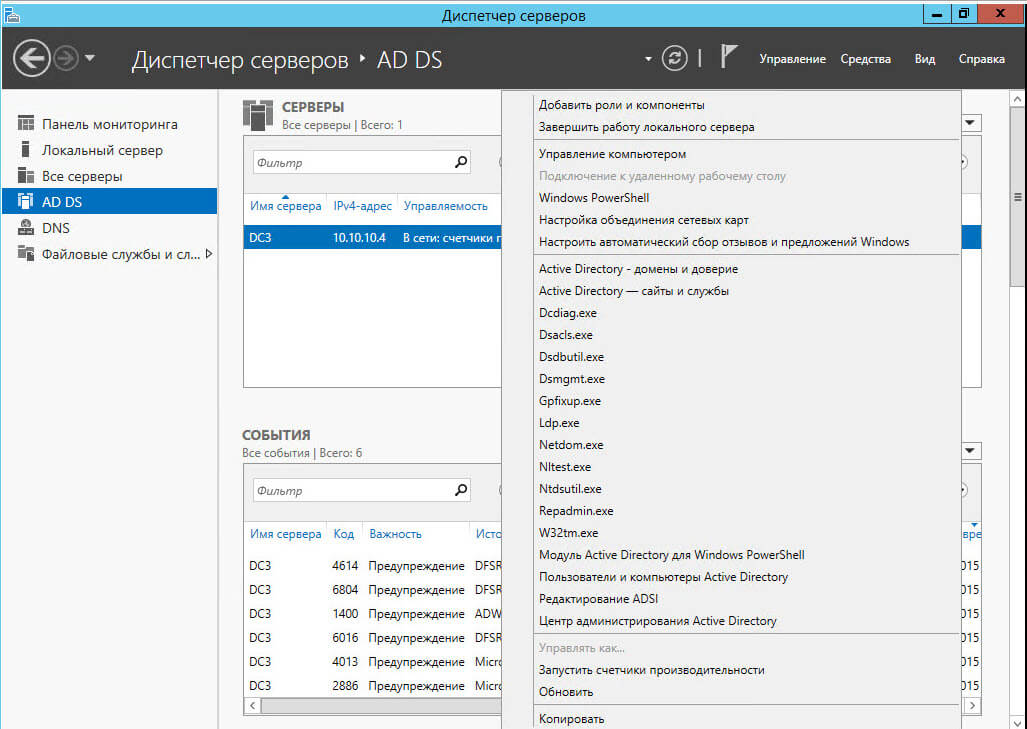

Шаг 6. Установка и настройка 2 — DC1

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 6 мин

-

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

2 — DC1 предоставляет следующие службы:

2 — Конфигурация DC1 состоит из следующих компонентов:

Установка операционной системы на компьютере 2 — DC1

Настройка свойств TCP/IP

Настройте 2 — DC1 как контроллер домена и DNS-сервер.

Предоставление групповая политика разрешений для CORP\User1

Разрешить компьютерам CORP2 получать сертификаты компьютеров

Принудительная репликация между DC1 и 2 — DC1

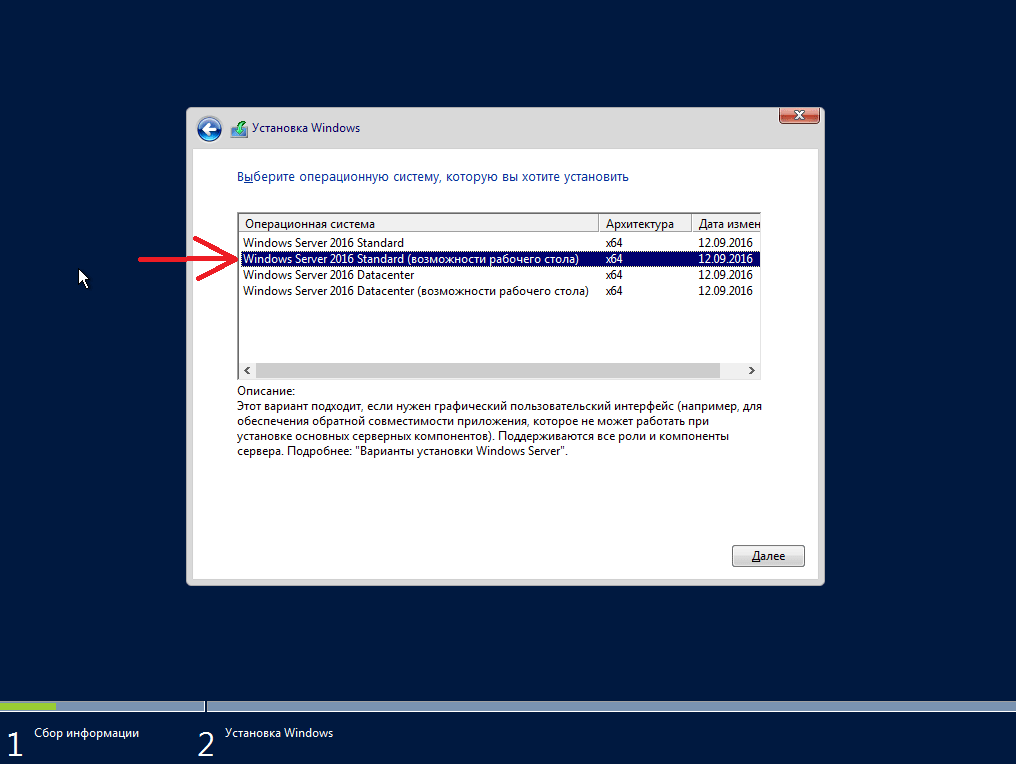

Установка операционной системы на компьютере 2 — DC1

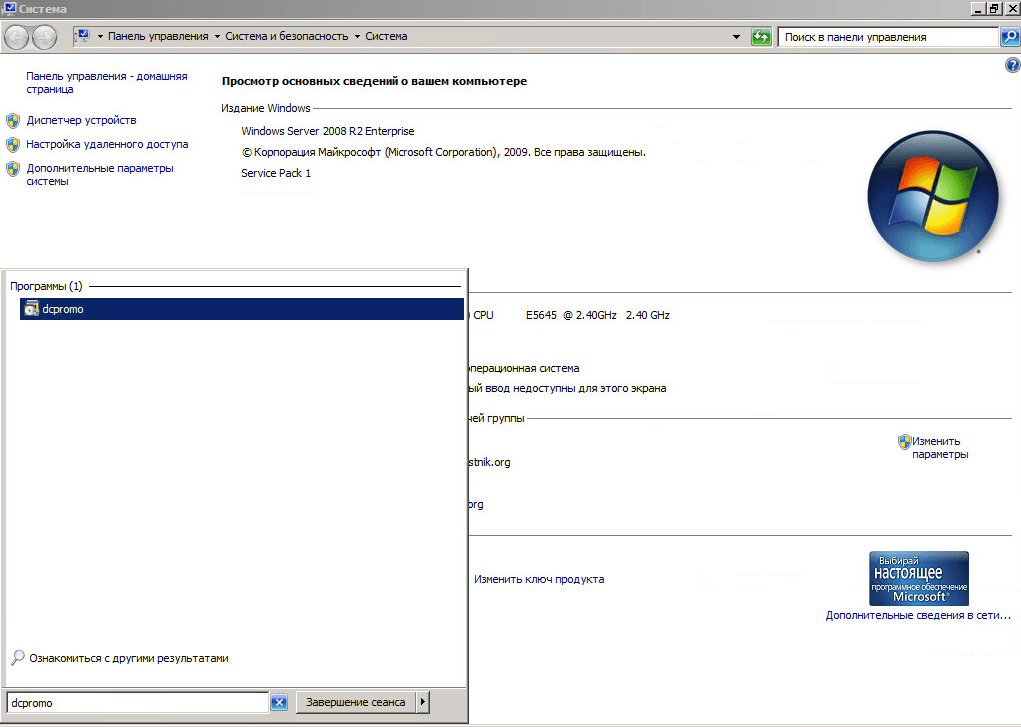

сначала установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Установка операционной системы на компьютере 2 — DC1

запустите установку Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

следуйте инструкциям по завершению установки, указав Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 (полная установка) и надежный пароль для учетной записи локального администратора. Войдите, используя учетную запись локального администратора.

Подключение 2 — DC1 в сеть с доступом к интернету и запустите Центр обновления Windows, чтобы установить последние обновления для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, а затем отключиться от интернета.

Подключение 2 — DC1 в подсеть с 2 сетями.

Настройка свойств TCP/IP

Настройте протокол TCP/IP со статическими IP-адресами.

Настройка TCP/IP в 2-DC1

В консоли диспетчер сервера щелкните локальный сервер, а затем в области свойства рядом с проводным Ethernet подключениемщелкните ссылку.

На панели управления Сетевые подключения щелкните правой кнопкой мыши Проводное Ethernet-подключение и затем выберите пункт Свойства.

Щелкните пункт IP версия 4 (TCP/IPv4) и нажмите кнопку Свойства.

Выберите вариант Использовать следующий IP-адрес. В списке IP-адресвведите 10.2.0.1. В поле Маска подсети введите 255.255.255.0. В качестве шлюза по умолчаниювведите 10.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.Нажмите кнопку «Дополнительно» и перейдите на вкладку «DNS» .

В качестве DNS-суффикса для этого подключениявведите corp2.Corp.contoso.com, а затем дважды нажмите кнопку ОК .

Выберите Протокол IP версии 6 (TCP/IPv6), а затем Свойства.

Щелкните использовать следующий IPv6-адрес. В качестве адреса IPv6введите 2001: db8:2:: 1. В качестве длины префикса подсетивведите 64. В качестве шлюза по умолчаниювведите 2001: db8:2:: FE. Щелкните использовать следующие адреса DNS-серверовв поле Предпочитаемый DNS-сервер, введите 2001: db8:2:: 1, а в Альтернативный DNS-сервервведите 2001: db8:1:: 1.

Нажмите кнопку «Дополнительно» и перейдите на вкладку «DNS» .

В качестве DNS-суффикса для этого подключениявведите corp2.Corp.contoso.com, а затем дважды нажмите кнопку ОК .

В диалоговом окне Свойства проводного подключения Ethernet нажмите кнопку Закрыть.

Закройте окно Сетевые подключения.

В консоли диспетчер сервера в области Свойства на локальном серверещелкните ссылку рядом с полем имя компьютера.

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.

В диалоговом окне изменения имени компьютера или домена в поле имя компьютеравведите 2-DC1и нажмите кнопку ОК.

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

В диалоговом окне Свойства системы нажмите Закрыть.

При появлении запроса на перезагрузку компьютера нажмите кнопку Перезагрузить сейчас.

После перезагрузки войдите с учетной записью локального администратора.

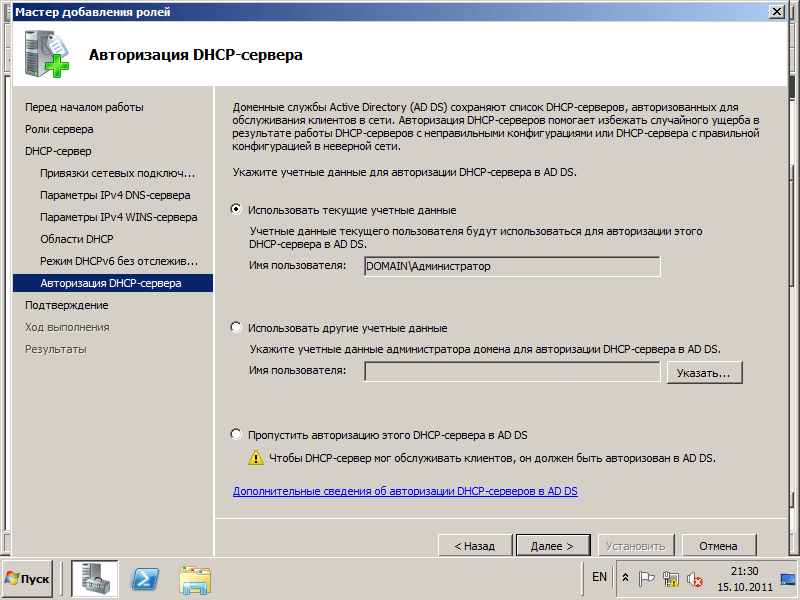

Настройте 2 — DC1 как контроллер домена и DNS-сервер.

Настройте 2 — DC1 в качестве контроллера домена для домена corp2.corp.contoso.com и в качестве DNS-сервера для домена corp2.corp.contoso.com DNS.

Настройка 2 — DC1 в качестве контроллера домена и DNS-сервера

В консоли диспетчер сервера на панели мониторингащелкните Добавить роли и компоненты.

Нажмите кнопку » Далее три раза», чтобы перейти на экран выбора роли сервера

На странице Выбор ролей сервера выберите домен Active Directory службы.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить.

После успешного завершения установки щелкните повысить уровень этого сервера до контроллера домена.

В мастере настройки служб домен Active Directory Services на странице Конфигурация развертывания щелкните Добавить новый домен в существующий лес.

В качестве имени родительского доменавведите Corp.contoso.comв новом доменном имени, введите corp2.

В разделе укажите учетные данные для выполнения этой операциинажмите кнопку изменить. в диалоговом окне Безопасность Windows в поле имя пользователявведите corp.

contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.На странице параметры контроллера домена убедитесь, что имя сайта имеет значение второй сайт. В разделе Введите пароль в режиме восстановления служб каталогов (DSRM), в поле пароль и Подтверждение паролядважды введите надежный пароль, а затем нажмите кнопку Далее пять раз.

На странице Проверка необходимых компонентов после проверки предварительных требований нажмите кнопку установить.

Дождитесь завершения работы мастера настройки служб Active Directory и DNS, а затем нажмите кнопку Закрыть.

После перезагрузки компьютера войдите в домен CORP2, используя учетную запись администратора.

Предоставление групповая политика разрешений для CORP\User1

Используйте эту процедуру, чтобы предоставить пользователю CORP\User1 полные разрешения на создание и изменение объектов corp2 групповая политика.

Предоставление групповая политика разрешений

На начальном экране введитеGPMC. mscи нажмите клавишу ВВОД.

В консоли управления групповая политика откройте лес: Corp.contoso.com/Domains/corp2.Corp.contoso.com.

В области сведений перейдите на вкладку Делегирование . В раскрывающемся списке разрешения выберите связать объекты GPO.

Нажмите кнопку Добавитьи в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.

В диалоговом окне расположения в дереве Расположение щелкните Corp.

contoso.comи нажмите кнопку ОК.

contoso.comи нажмите кнопку ОК.В поле введите имя объекта выберите тип Пользователь1, нажмите кнопку ОК, а затем в диалоговом окне Добавление группы или пользователя нажмите кнопку ОК.

В консоли управления групповая политика в дереве щелкните Групповая политика объекты, а затем в области сведений щелкните вкладку Делегирование .

Нажмите кнопку Добавитьи в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.

В диалоговом окне расположения в дереве Расположение щелкните Corp.contoso.comи нажмите кнопку ОК.

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК.

В консоли управления групповая политика в дереве щелкните фильтры WMI, а затем в области сведений щелкните вкладку Делегирование .

Нажмите кнопку Добавитьи в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.

В диалоговом окне расположения в дереве Расположение щелкните Corp.contoso.comи нажмите кнопку ОК.

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК. В диалоговом окне Добавление группы или пользователя убедитесь, что для разрешений задан полныйдоступ, а затем нажмите кнопку ОК.

Закройте консоль управления групповыми политиками.

Разрешить компьютерам CORP2 получать сертификаты компьютеров

Компьютеры в домене CORP2 должны получать сертификаты компьютеров от центра сертификации на APP1. Выполните эту процедуру на APP1.

Выполните эту процедуру на APP1.

Чтобы разрешить CORP2 компьютерам автоматически получать сертификаты компьютеров

На APP1 нажмите кнопку Пуск, введите certtmpl. mscи нажмите клавишу ВВОД.

В средней области консоли шаблона сертификатовдважды щелкните Проверка подлинности «клиент-сервер«.

В диалоговом окне свойства проверки подлинности клиента и сервера перейдите на вкладку Безопасность .

Нажмите кнопку Добавить, а затем в диалоговом окне Выбор пользователей, компьютеров, учетных записей служб или групп щелкните расположения.

В диалоговом окне расположения в поле расположениеразверните узел Corp.contoso.com, щелкните corp2.Corp.contoso.com, а затем нажмите кнопку ОК.

В поле Введите имена объектов для выборавведите Администраторы домена. Компьютеры домена и нажмите кнопку ОК.

В диалоговом окне свойства проверки подлинности клиента и сервера в поле имена групп или пользователейщелкните Администраторы домена (администраторы CORP2\Domain)и в списке разрешения для администраторов доменав столбце Разрешить выберите запись и Регистрация.

В поле имена групп или пользователейщелкните Компьютеры домена (CORP2\Domain компьютеры)и в списке разрешения для компьютеров доменав столбце Разрешить выберите Регистрация и автоматическая Регистрация, а затем нажмите кнопку ОК.

Закройте консоль шаблонов сертификатов.

Принудительная репликация между DC1 и 2 — DC1

Перед регистрацией сертификатов на 2-EDGE1 необходимо принудительно настроить репликацию параметров с DC1 на 2 – DC1. Эта операция должна выполняться на компьютере DC1.

Эта операция должна выполняться на компьютере DC1.

Принудительная репликация

На компьютере DC1 нажмите кнопку Пуски выберите Active Directory сайты и службы.

В консоли Active Directory сайты и службы в дереве разверните узел межсайтовые транспорта, а затем щелкните IP-адрес.

В области сведений дважды щелкните дефаултипсителинк.

В диалоговом окне Свойства дефаултипсителинк в поле стоимостьвведите 1, в поле Реплицировать каждыевведите 15, а затем нажмите кнопку ОК. Подождите 15 минут, пока не завершится репликация.

чтобы принудительно выполнить репликацию в дереве консоли, разверните узел Sites\Default-First-Site-name\Servers\DC1\NTDS Параметры, в области сведений щелкните правой кнопкой мыши автоматически созданный , щелкните реплицировать сейчас, а затем в диалоговом окне репликация сейчас нажмите кнопку ок.

Чтобы убедиться, что репликация выполнена успешно, выполните следующие действия.

На начальном экране введитеcmd.exeи нажмите клавишу ВВОД.

Введите следующую команду и нажмите клавишу ВВОД:

repadmin /syncall /e /A /P /d /q

Убедитесь, что все секции синхронизированы без ошибок. Если это не так, выполните команду повторно, пока не будут выведены сообщения об ошибках перед продолжением.

Закройте окно командной строки.

Описания страниц мастера установки и удаления AD DS

- Статья

- 20 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этом разделе приведены описания элементов управления на следующих страницах мастера, которые включают установку и удаление роли сервера AD DS в диспетчере серверов.

Конфигурация развертывания

Параметры контроллера домена

Параметры DNS

Опции контроллера домена только для чтения

Дополнительные опции

Пути

Варианты подготовки

Опции просмотра

Проверка предварительных условий

Результаты

Роль Учетные данные для удаления

Параметры удаления AD DS и предупреждения

Новый пароль администратора

Подтверждение выбора удаления роли

Конфигурация развертывания

Диспетчер серверов начинает каждую установку контроллера домена со страницы Конфигурация развертывания . Остальные параметры и обязательные поля меняются на этой и последующих страницах в зависимости от выбранной операции развертывания. Например, если вы создаете новый лес, Страница параметров подготовки не отображается, но появляется, если вы устанавливаете первый контроллер домена, на котором работает Windows Server 2012, в существующем лесу или домене.

Некоторые проверочные тесты выполняются на этой странице, а позже в рамках проверок предварительных условий. Например, если вы попытаетесь установить первый контроллер домена Windows Server 2012 в лесу с функциональным уровнем Windows 2000, на этой странице появится сообщение об ошибке.

При создании нового леса появляются следующие параметры.

При создании нового леса необходимо указать имя корневого домена леса. Имя корневого домена леса не может быть однократным (например, оно должно быть «contoso.com» вместо «contoso»). Он должен использовать разрешенные соглашения об именах доменов DNS. Вы можете указать интернационализированное доменное имя (IDN). Дополнительные сведения о соглашениях об именах доменов DNS см. в статье базы знаний 909264.

Не создавайте новые леса Active Directory с тем же именем, что и ваше внешнее DNS-имя. Например, если ваш URL-адрес DNS в Интернете — http://contoso.com, вы должны выбрать другое имя для своего внутреннего леса, чтобы избежать проблем с совместимостью в будущем.

Это имя должно быть уникальным и маловероятным для веб-трафика, например corp.contoso.com.

Это имя должно быть уникальным и маловероятным для веб-трафика, например corp.contoso.com.Вы должны быть членом группы администраторов на сервере, где вы хотите создать новый лес.

Дополнительные сведения о создании леса см. в разделе Установка нового леса Windows Server 2012 Active Directory (уровень 200).

При создании нового домена появляются следующие параметры.

Примечание

Если вы создаете новый домен в виде дерева, вам нужно указать имя корневого домена леса вместо родительского домена, но остальные страницы мастера и параметры остаются теми же.

Нажмите Выберите , чтобы перейти к родительскому домену или дереву Active Directory, либо введите допустимое имя родительского домена или дерева. Затем введите имя нового домена в Новое имя домена .

Древовидный домен: укажите допустимое полное имя корневого домена; имя не может быть однократным и должно соответствовать требованиям доменного имени DNS.

Дочерний домен: укажите допустимое однокомпонентное имя дочернего домена; имя должно соответствовать требованиям доменного имени DNS.

Мастер настройки доменных служб Active Directory запрашивает учетные данные домена, если ваши текущие учетные данные не принадлежат домену. Щелкните Изменить , чтобы указать учетные данные домена.

Дополнительные сведения о создании домена см. в разделе Установка нового дочернего домена Active Directory или домена дерева Windows Server 2012 (уровень 200).

При добавлении нового контроллера домена в существующий домен появляются следующие параметры.

Нажмите Выберите , чтобы перейти к домену, или введите действительное доменное имя.

Диспетчер сервера запрашивает действительные учетные данные, если это необходимо. Для установки дополнительного контроллера домена требуется членство в группе администраторов домена.

Кроме того, для установки первого контроллера домена под управлением Windows Server 2012 в лесу требуются учетные данные, включающие членство в группах как в группах администраторов предприятия, так и в группах администраторов схемы. Мастер настройки доменных служб Active Directory предложит вам позже, если ваши текущие учетные данные не имеют достаточных разрешений или членства в группах.

Дополнительные сведения о том, как добавить контроллер домена в существующий домен, см. в разделе Установка реплики контроллера домена Windows Server 2012 в существующем домене (уровень 200).

Параметры контроллера домена

Если вы создаете новый лес, на странице параметров контроллера домена есть следующие параметры:

По умолчанию функциональные уровни леса и домена установлены на Windows Server 2012.

На функциональном уровне домена Windows Server 2012 доступна одна новая функция: политика административного шаблона поддержки динамического контроля доступа и защиты Kerberos KDC имеет два параметра (Всегда предоставлять утверждения и Отклонять запросы небронированной проверки подлинности), для которых требуется функциональный уровень домена Windows Server 2012.

. Дополнительные сведения см. в разделе «Поддержка утверждений, комплексной проверки подлинности и защиты Kerberos» статьи Новые возможности проверки подлинности Kerberos.

. Дополнительные сведения см. в разделе «Поддержка утверждений, комплексной проверки подлинности и защиты Kerberos» статьи Новые возможности проверки подлинности Kerberos.

Функциональный уровень леса Windows Server 2012 не предоставляет никаких новых функций, но гарантирует, что любой новый домен, созданный в лесу, будет автоматически работать на функциональном уровне домена Windows Server 2012. Функциональный уровень домена Windows Server 2012 не предоставляет каких-либо новых функций, кроме поддержки динамического контроля доступа и защиты Kerberos, но гарантирует, что любой контроллер домена в домене работает под управлением Windows Server 2012. Дополнительные сведения о других функциях, доступных на разных функциональных уровнях, см. в разделе Общие сведения о функциональных уровнях доменных служб Active Directory (AD DS).Помимо функциональных уровней, контроллер домена под управлением Windows Server 2012 предоставляет дополнительные функции, недоступные на контроллере домена под управлением более ранней версии Windows Server.

Например, контроллер домена под управлением Windows Server 2012 можно использовать для клонирования виртуального контроллера домена, тогда как контроллер домена под управлением более ранней версии Windows Server нельзя.

Например, контроллер домена под управлением Windows Server 2012 можно использовать для клонирования виртуального контроллера домена, тогда как контроллер домена под управлением более ранней версии Windows Server нельзя.DNS-сервер выбирается по умолчанию при создании нового леса. Первый контроллер домена в лесу должен быть сервером глобального каталога (GC) и не может быть контроллером домена только для чтения (RODC).

Пароль режима восстановления служб каталогов (DSRM) необходим для входа в контроллер домена, на котором AD DS не работает. Указанный вами пароль должен соответствовать политике паролей, применяемой к серверу, которая по умолчанию не требует надежного пароля; только непустой пароль. Всегда выбирайте надежный, сложный пароль или, что предпочтительнее, кодовую фразу. Сведения о том, как синхронизировать пароль DSRM с паролем учетной записи пользователя домена, см. в статье 9 базы знаний.61320.

Дополнительные сведения о создании леса см. в разделе Установка нового леса Windows Server 2012 Active Directory (уровень 200).

в разделе Установка нового леса Windows Server 2012 Active Directory (уровень 200).

Если вы создаете дочерний домен, на странице параметров контроллера домена есть следующие параметры:

По умолчанию рабочий уровень домена установлен на Windows Server 2012. Вы можете указать любое другое значение, равное как минимум функциональному уровню леса или выше.

Настраиваемые параметры контроллера домена включают DNS-сервер и Глобальный каталог ; вы не можете настроить контроллер домена только для чтения в качестве первого контроллера домена в новом домене.

Microsoft рекомендует, чтобы все контроллеры домена предоставляли службы DNS и глобального каталога для обеспечения высокой доступности в распределенных средах, поэтому мастер включает эти параметры по умолчанию при создании нового домена.

Опции контроллера домена 9Страница 0082 также позволяет выбрать соответствующее имя логического сайта Active Directory из конфигурации леса.

По умолчанию он выбирает сайт с наиболее правильной подсетью. Если есть только один сайт, он выбирается автоматически.

По умолчанию он выбирает сайт с наиболее правильной подсетью. Если есть только один сайт, он выбирается автоматически.Важно

Если сервер не принадлежит к подсети Active Directory и существует более одного сайта, ничего не выбрано и кнопка Далее недоступна, пока вы не выберете сайт из списка.

Дополнительные сведения о создании домена см. в разделе Установка нового дочернего домена Active Directory или домена дерева Windows Server 2012 (уровень 200).

Если вы добавляете контроллер домена в домен, на странице параметров контроллера домена есть следующие параметры:

Настраиваемые параметры контроллера домена включают DNS-сервер и Глобальный каталог и Домен только для чтения контроллер .

Корпорация Майкрософт рекомендует, чтобы все контроллеры домена предоставляли службы DNS и глобального каталога для обеспечения высокой доступности в распределенных средах, поэтому мастер включает эти параметры по умолчанию.

Дополнительные сведения о развертывании контроллеров домена только для чтения см. в руководстве по планированию и развертыванию контроллера домена только для чтения.

Дополнительные сведения о развертывании контроллеров домена только для чтения см. в руководстве по планированию и развертыванию контроллера домена только для чтения.

Дополнительные сведения о том, как добавить контроллер домена в существующий домен, см. в разделе Установка реплики контроллера домена Windows Server 2012 в существующем домене (уровень 200).

Параметры DNS

Если вы устанавливаете DNS-сервер, появляется следующая страница Параметры DNS: Зона системы доменных имен (DNS). Записи о делегировании передают полномочия разрешения имен и обеспечивают правильное обращение к другим DNS-серверам и клиентам новых серверов, которые становятся полномочными для новой зоны. Эти записи ресурсов включают следующее:

Запись ресурса сервера имен (NS) для осуществления делегирования. Эта запись ресурса сообщает, что сервер с именем ns1.na.example.microsoft.com является полномочным сервером для делегированного поддомена.

Запись ресурса хоста (A или AAAA), также известная как связующая запись, должна присутствовать для преобразования имени сервера, указанного в записи ресурса сервера имен (NS), в его IP-адрес. Процесс преобразования имени хоста в этой записи ресурса в делегированный DNS-сервер в записи ресурса сервера имен (NS) иногда называют «преследованием клея».

Мастер настройки доменных служб Active Directory может создать их автоматически. Мастер проверяет наличие соответствующих записей в родительской зоне DNS после нажатия кнопки Далее на странице Параметры контроллера домена . Если мастер не может проверить, существуют ли записи в родительском домене, мастер предоставляет возможность автоматически создать новую делегацию DNS для нового домена (или обновить существующую делегацию) и продолжить установку нового контроллера домена.

Кроме того, вы можете создать эти записи делегирования DNS перед установкой DNS-сервера. Чтобы создать делегирование зоны, откройте Диспетчер DNS , щелкните правой кнопкой мыши родительский домен и выберите Новое делегирование . Следуйте инструкциям мастера создания делегирования, чтобы создать делегирование.

Чтобы создать делегирование зоны, откройте Диспетчер DNS , щелкните правой кнопкой мыши родительский домен и выберите Новое делегирование . Следуйте инструкциям мастера создания делегирования, чтобы создать делегирование.

Процесс установки пытается создать делегирование, чтобы гарантировать, что компьютеры в других доменах могут разрешать DNS-запросы для узлов, включая контроллеры домена и рядовые компьютеры, в субдомене DNS. Обратите внимание, что записи о делегировании могут создаваться автоматически только на DNS-серверах Microsoft. Если родительская доменная зона DNS находится на сторонних DNS-серверах, таких как BIND, на странице проверки предварительных условий появляется предупреждение о невозможности создания записей делегирования DNS. Дополнительные сведения о предупреждении см. в статье Известные проблемы при установке AD DS.

Делегации между родительским доменом и продвигаемым субдоменом можно создать и проверить до или после установки. Нет причин откладывать установку нового контроллера домена, поскольку вы не можете создать или обновить делегирование DNS.

Нет причин откладывать установку нового контроллера домена, поскольку вы не можете создать или обновить делегирование DNS.

Дополнительные сведения о делегировании см. в разделе Общие сведения о делегировании зоны (https://go.microsoft.com/fwlink/?LinkId=164773). Если в вашей ситуации делегирование зоны невозможно, вы можете рассмотреть другие методы разрешения имен из других доменов на хосты в вашем домене. Например, администратор DNS другого домена может настроить условную переадресацию, зоны-заглушки или дополнительные зоны для разрешения имен в вашем домене. Дополнительные сведения см. в следующих темах:

Общие сведения о типах зон (https://go.microsoft.com/fwlink/?LinkID=157399)

Общие сведения о зонах-заглушках (https://go.microsoft.com/fwlink/?LinkId=164776)

Общие сведения о серверах пересылки (https://go.microsoft.com/fwlink/?LinkId=164778)

Параметры RODC

Следующие параметры появляются при установке контроллера домена только для чтения (RODC).

Делегированные учетные записи администраторов получают локальные административные разрешения на RODC. Эти пользователи могут работать с привилегиями, эквивалентными группе администраторов локального компьютера. Они не являются членами администраторов домена или встроенных групп администраторов домена. Этот параметр удобен для делегирования администрирования филиала без предоставления прав администратора домена. Настройка делегирования администрирования не требуется. Дополнительные сведения см. в разделе Разделение ролей администратора.

Политика репликации паролей действует как список управления доступом (ACL). Он определяет, разрешено ли RODC кэшировать пароль. После того как контроллер домена только для чтения получает запрос на вход в систему от пользователя или компьютера, прошедший проверку подлинности, он обращается к политике репликации паролей, чтобы определить, следует ли кэшировать пароль для учетной записи. Эта же учетная запись может выполнять последующие входы в систему более эффективно.

Политика репликации паролей (PRP) содержит список учетных записей, пароли которых разрешено кэшировать, и учетных записей, чьи пароли явно запрещены к кэшированию. Список учетных записей пользователей и компьютеров, для которых разрешено кэширование, не означает, что контроллер домена только для чтения обязательно кэшировал пароли для этих учетных записей. Например, администратор может заранее указать любые учетные записи, которые будут кэшироваться контроллером домена только для чтения. Таким образом, контроллер домена только для чтения может аутентифицировать эти учетные записи, даже если связь по глобальной сети с центральным сайтом отключена.

Любые пользователи или компьютеры, которым не разрешено (в том числе неявно) или запрещено, не кэшируют свой пароль. Если эти пользователи или компьютеры не имеют доступа к доступному для записи контроллеру домена, они не могут получить доступ к ресурсам или функциям, предоставляемым AD DS. Дополнительные сведения о PRP см.

в разделе Политика репликации паролей. Дополнительные сведения об управлении PRP см. в разделе Администрирование политики репликации паролей.

в разделе Политика репликации паролей. Дополнительные сведения об управлении PRP см. в разделе Администрирование политики репликации паролей.

Дополнительные сведения об установке контроллеров домена только для чтения см. в разделе Установка контроллера домена Active Directory только для чтения (RODC) Windows Server 2012 (уровень 200).

Дополнительные параметры

Следующий параметр отображается на странице Дополнительные параметры при создании нового домена:

Следующие параметры отображаются на странице Дополнительные параметры при установке дополнительного контроллера домена domain:

Вы можете либо указать контроллер домена в качестве источника репликации, либо разрешить мастеру выбрать любой контроллер домена в качестве источника репликации.

Вы также можете выбрать установку контроллера домена с помощью резервного носителя с помощью параметра «Установить с носителя» (IFM).

Если установочный носитель хранится локально, параметр Установить с носителя Путь позволяет перейти к расположению файла. Параметр обзора недоступен для удаленной установки. Вы можете нажать Подтвердить , чтобы убедиться, что указанный путь является допустимым носителем. Носитель, используемый параметром IFM, должен быть создан с помощью Windows Server Backup или Ntdsutil.exe только с другого существующего компьютера с Windows Server 2012; вы не можете использовать Windows Server 2008 R2 или предыдущую операционную систему для создания носителя для контроллера домена Windows Server 2012. Если носитель защищен с помощью SYSKEY, диспетчер серверов запрашивает пароль образа во время проверки.

Если установочный носитель хранится локально, параметр Установить с носителя Путь позволяет перейти к расположению файла. Параметр обзора недоступен для удаленной установки. Вы можете нажать Подтвердить , чтобы убедиться, что указанный путь является допустимым носителем. Носитель, используемый параметром IFM, должен быть создан с помощью Windows Server Backup или Ntdsutil.exe только с другого существующего компьютера с Windows Server 2012; вы не можете использовать Windows Server 2008 R2 или предыдущую операционную систему для создания носителя для контроллера домена Windows Server 2012. Если носитель защищен с помощью SYSKEY, диспетчер серверов запрашивает пароль образа во время проверки.

Дополнительные сведения о создании домена см. в разделе Установка нового дочернего домена Active Directory или домена дерева Windows Server 2012 (уровень 200). Дополнительные сведения о том, как добавить контроллер домена в существующий домен, см. в разделе Установка реплики контроллера домена Windows Server 2012 в существующем домене (уровень 200).

в разделе Установка реплики контроллера домена Windows Server 2012 в существующем домене (уровень 200).

Пути

На странице Пути отображаются следующие параметры.

- Страница Пути позволяет переопределить расположение папок по умолчанию для базы данных AD DS, журналов транзакций базы данных и общей папки SYSVOL. Расположение по умолчанию всегда находится в %systemroot%.

Укажите расположение базы данных AD DS (NTDS.DIT), файлов журналов и SYSVOL. Для локальной установки вы можете перейти к месту, где вы хотите хранить файлы.

Параметры подготовки

Если в настоящее время вы не вошли в систему с достаточными учетными данными для запуска команд adprep.exe, а adprep требуется для завершения установки AD DS, вам будет предложено ввести учетные данные для запуска adprep.exe . Adprep требуется для запуска, чтобы добавить первый контроллер домена, на котором работает Windows Server 2012, в существующий домен или лес. Точнее:

Точнее:

Adprep /forestprep необходимо запустить, чтобы добавить первый контроллер домена, на котором работает Windows Server 2012, в существующий лес. Эта команда должна выполняться членом группы «Администраторы предприятия», группы «Администраторы схемы» и группы «Администраторы домена» домена, в котором размещен мастер схемы. Для успешного выполнения этой команды должно быть установлено соединение между компьютером, на котором выполняется команда, и мастером схемы леса.

Adprep /domainprep необходимо запустить, чтобы добавить первый контроллер домена, на котором работает Windows Server 2012, в существующий домен. Эта команда должна быть запущена членом группы администраторов домена домена, в котором вы устанавливаете контроллер домена под управлением Windows Server 2012. Для успешного выполнения этой команды должно быть установлено соединение между компьютером, на котором выполняется команда, и хозяином инфраструктуры для домена.

Adprep /rodcprep необходимо запустить, чтобы добавить первый контроллер домена только для чтения в существующий лес.

Эта команда должна выполняться членом группы администраторов предприятия. Для успешного выполнения этой команды должно быть установлено соединение между компьютером, на котором выполняется команда, и хозяином инфраструктуры для каждого раздела каталога приложений в лесу.

Эта команда должна выполняться членом группы администраторов предприятия. Для успешного выполнения этой команды должно быть установлено соединение между компьютером, на котором выполняется команда, и хозяином инфраструктуры для каждого раздела каталога приложений в лесу.

Дополнительные сведения об Adprep.exe см. в разделах Интеграция Adprep.exe и Запуск Adprep.exe.

Review Options

На странице Review Options можно проверить настройки и убедиться, что они соответствуют вашим требованиям, прежде чем начинать установку. Это не последняя возможность остановить установку с помощью диспетчера серверов. Эта страница просто позволяет вам просмотреть и подтвердить ваши настройки, прежде чем продолжить настройку.

Страница Review Options в диспетчере серверов также предлагает дополнительный Кнопка View Script для создания текстового файла Unicode, содержащего текущую конфигурацию ADDSDeployment в виде отдельного сценария Windows PowerShell.

Это позволяет использовать графический интерфейс диспетчера серверов в качестве студии развертывания Windows PowerShell. Используйте мастер настройки доменных служб Active Directory, чтобы настроить параметры, экспортировать конфигурацию, а затем отменить работу мастера. Этот процесс создает действительный и синтаксически правильный образец для дальнейшей модификации или прямого использования.

Это позволяет использовать графический интерфейс диспетчера серверов в качестве студии развертывания Windows PowerShell. Используйте мастер настройки доменных служб Active Directory, чтобы настроить параметры, экспортировать конфигурацию, а затем отменить работу мастера. Этот процесс создает действительный и синтаксически правильный образец для дальнейшей модификации или прямого использования.

Проверка предварительных условий

Некоторые из предупреждений, отображаемых на этой странице, включают: криптографические алгоритмы при установлении сеансов безопасного канала. Дополнительные сведения о потенциальном воздействии и обходном пути см. в разделе Отключение параметра AllowNT4Crypto на всех затронутых контроллерах домена.

Не удалось создать или обновить делегирование DNS. Дополнительные сведения см. в разделе Параметры DNS.

Для проверки предварительных требований требуются вызовы WMI. Они могут выйти из строя, если они заблокированы правилами брандмауэра, и вернуть ошибку RPC-сервера.

Дополнительные сведения о конкретных проверках предварительных условий, выполняемых для установки AD DS, см. в разделе Предварительные тесты.

Результаты

На этой странице вы можете просмотреть результаты установки.

Вы также можете выбрать перезапуск целевого сервера после завершения работы мастера, но если установка завершится успешно, сервер всегда будет перезагружаться независимо от того, выберете ли вы этот параметр. В некоторых случаях после завершения работы мастера на целевом сервере, который не был присоединен к домену до установки, состояние системы целевого сервера может сделать сервер недоступным в сети или состояние системы может лишить вас прав на управление удаленный сервер.

Если в этом случае целевой сервер не перезапускается, вы должны перезапустить его вручную. Такие инструменты, как shutdown.exe или Windows PowerShell, не могут его перезапустить. Вы можете использовать службы удаленных рабочих столов для входа в систему и удаленного завершения работы целевого сервера.

Учетные данные для удаления роли

Параметры понижения уровня настраиваются на странице Учетные данные . Укажите учетные данные, необходимые для понижения роли, из следующего списка:

Для понижения роли дополнительного контроллера домена требуются учетные данные администратора домена. Выбор Принудительное удаление контроллера домена понижает уровень контроллера домена без удаления метаданных объекта контроллера домена из Active Directory.

Важно

Не выбирайте этот параметр, если только контроллер домена не может связаться с другими контроллерами домена и нет разумного способа решить эту проблему с сетью. Принудительное понижение роли оставляет потерянные метаданные в Active Directory на оставшихся контроллерах домена в лесу. Кроме того, все нереплицированные изменения на этом контроллере домена, такие как пароли или новые учетные записи пользователей, теряются навсегда. Бесхозные метаданные являются основной причиной значительного процента обращений в службу поддержки клиентов Майкрософт в отношении AD DS, Exchange, SQL и другого программного обеспечения.

Если вы принудительно понизите роль контроллера домена, вы должен вручную выполнить очистку метаданных немедленно. Инструкции см. в разделе Очистка метаданных сервера.

Если вы принудительно понизите роль контроллера домена, вы должен вручную выполнить очистку метаданных немедленно. Инструкции см. в разделе Очистка метаданных сервера.Для понижения роли последнего контроллера домена в домене требуется членство в группе администраторов предприятия, так как при этом удаляется сам домен (если это последний домен в лесу, удаляется лес). Диспетчер серверов сообщает вам, является ли текущий контроллер домена последним контроллером домена в домене. Выберите Последний контроллер домена в домене , чтобы подтвердить, что контроллер домена является последним контроллером домена в домене.

Дополнительные сведения об удалении AD DS см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение роли контроллеров домена и доменов (уровень 200).

Параметры удаления AD DS и предупреждения

Если вам нужна помощь со страницей параметров проверки, см. раздел Параметры проверки

Если на контроллере домена размещены дополнительные роли, такие как роль DNS-сервера или сервер глобального каталога, появится следующая страница предупреждения:

Вы должны нажать Приступить к удалению , чтобы подтвердить, что дополнительные роли больше не будут доступны, прежде чем вы сможете нажать Далее для продолжения.

При принудительном удалении контроллера домена все изменения объектов Active Directory, которые не были реплицированы на другие контроллеры домена в домене, будут потеряны. Кроме того, если на контроллере домена размещены роли хозяина операций, глобальный каталог или роль DNS-сервера, критические операции в домене и лесу могут быть затронуты следующим образом. Перед удалением контроллера домена, на котором размещена какая-либо роль хозяина операций, попробуйте передать эту роль другому контроллеру домена. Если невозможно передать роль, сначала удалите доменные службы Active Directory с этого компьютера, а затем используйте Ntdsutil.exe, чтобы захватить роль. Используйте Ntdsutil на контроллере домена, которому вы планируете присвоить роль; по возможности используйте последнего партнера по репликации на том же сайте, что и этот контроллер домена. Дополнительные сведения о передаче и захвате ролей хозяина операций см. в статье 255504 базы знаний Майкрософт. Если мастер не может определить, выполняет ли контроллер домена роль хозяина операций, запустите команду netdom. exe, чтобы определить, выполняет ли этот контроллер домена какие-либо роли хозяина операций.

exe, чтобы определить, выполняет ли этот контроллер домена какие-либо роли хозяина операций.

Глобальный каталог: у пользователей могут возникнуть проблемы со входом в домены в лесу. Перед удалением сервера глобального каталога убедитесь, что в этом лесу и на сайте имеется достаточное количество серверов глобального каталога для обслуживания входа пользователей в систему. При необходимости назначьте другой сервер глобального каталога и обновите клиенты и приложения новой информацией.

DNS-сервер: все данные DNS, хранящиеся в зонах, интегрированных с Active Directory, будут потеряны. После удаления доменных служб Active Directory этот DNS-сервер не сможет выполнять разрешение имен для зон DNS, которые были интегрированы в Active Directory. Поэтому мы рекомендуем вам обновить конфигурацию DNS всех компьютеров, которые в настоящее время ссылаются на IP-адрес этого DNS-сервера для разрешения имен, на IP-адрес нового DNS-сервера.

Хозяин инфраструктуры: клиенты в домене могут испытывать трудности с поиском объектов в других доменах.

Прежде чем продолжить, передайте роль хозяина инфраструктуры контроллеру домена, который не является сервером глобального каталога.

Прежде чем продолжить, передайте роль хозяина инфраструктуры контроллеру домена, который не является сервером глобального каталога.Мастер RID: могут возникнуть проблемы с созданием новых учетных записей пользователей, учетных записей компьютеров и групп безопасности. Прежде чем продолжить, передайте роль хозяина RID контроллеру домена в том же домене, что и этот контроллер домена.

Эмулятор основного контроллера домена (PDC): операции, выполняемые эмулятором PDC, такие как обновления групповой политики и сброс пароля для учетных записей, отличных от AD DS, не будут работать должным образом. Прежде чем продолжить, передайте роль хозяина эмулятора PDC на контроллер домена, который находится в том же домене, что и этот контроллер домена.

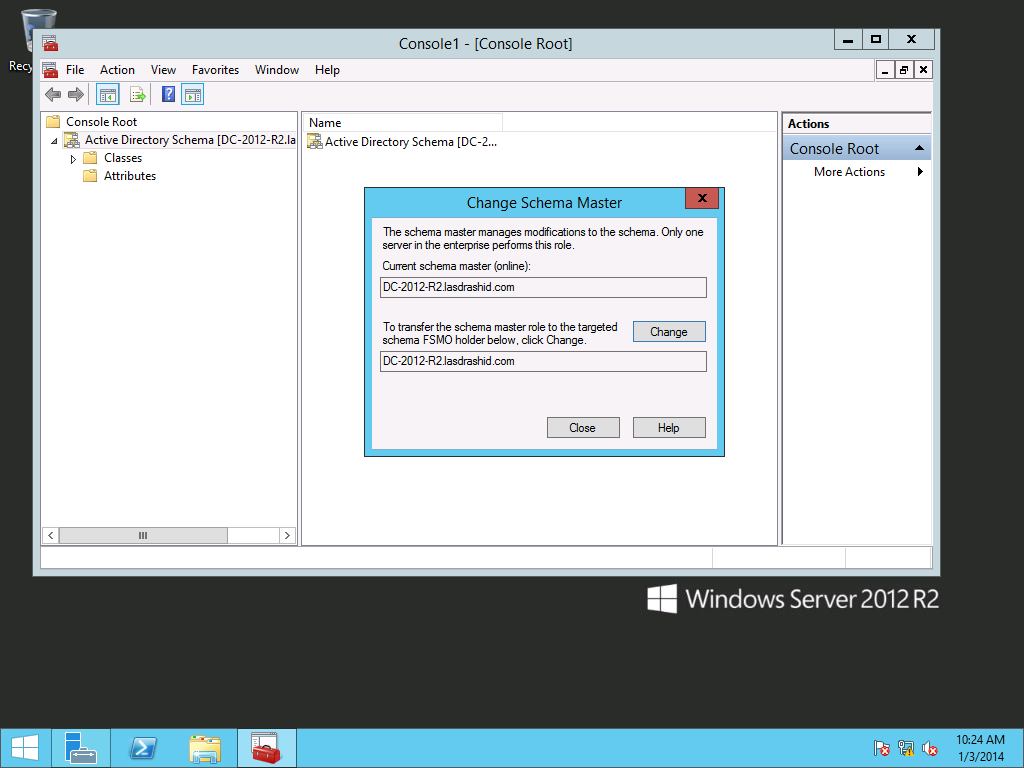

Мастер схемы: вы больше не сможете изменять схему для этого леса. Прежде чем продолжить, передайте роль хозяина схемы контроллеру домена в корневом домене леса.

Мастер именования доменов: вы больше не сможете добавлять домены или удалять домены из этого леса.

Прежде чем продолжить, передайте роль хозяина именования доменов контроллеру домена в корневом домене леса.

Прежде чем продолжить, передайте роль хозяина именования доменов контроллеру домена в корневом домене леса.Все разделы каталога приложений на этом контроллере домена Active Directory будут удалены. Если контроллер домена содержит последнюю реплику одного или нескольких разделов каталога приложений, после завершения операции удаления эти разделы больше не будут существовать.

Имейте в виду, что домен больше не будет существовать после удаления доменных служб Active Directory с последнего контроллера домена в домене.

Если контроллер домена является DNS-сервером, делегированным для размещения зоны DNS, на следующей странице будет предоставлена возможность удалить DNS-сервер из делегирования зоны DNS.

Дополнительные сведения об удалении AD DS см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение роли контроллеров домена и доменов (уровень 200).

Новый пароль администратора

На странице Новый пароль администратора необходимо указать пароль для встроенной учетной записи администратора локального компьютера, как только понижение будет завершено и компьютер станет членом домена или компьютером рабочей группы.

Дополнительные сведения об удалении AD DS см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение роли контроллеров домена и доменов (уровень 200).

Просмотр параметров стр.

На странице Review Options можно экспортировать параметры конфигурации для понижения в сценарии Windows PowerShell, чтобы можно было автоматизировать дополнительные понижения. Нажмите Понизить уровень , чтобы удалить AD DS.

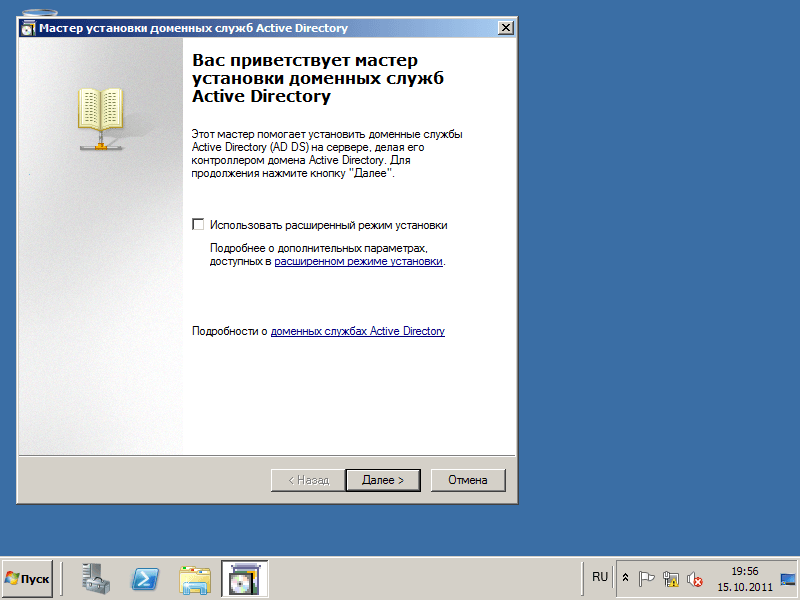

Установка Active Directory на Windows Server 2012 R2 | автор Dinika Senaath

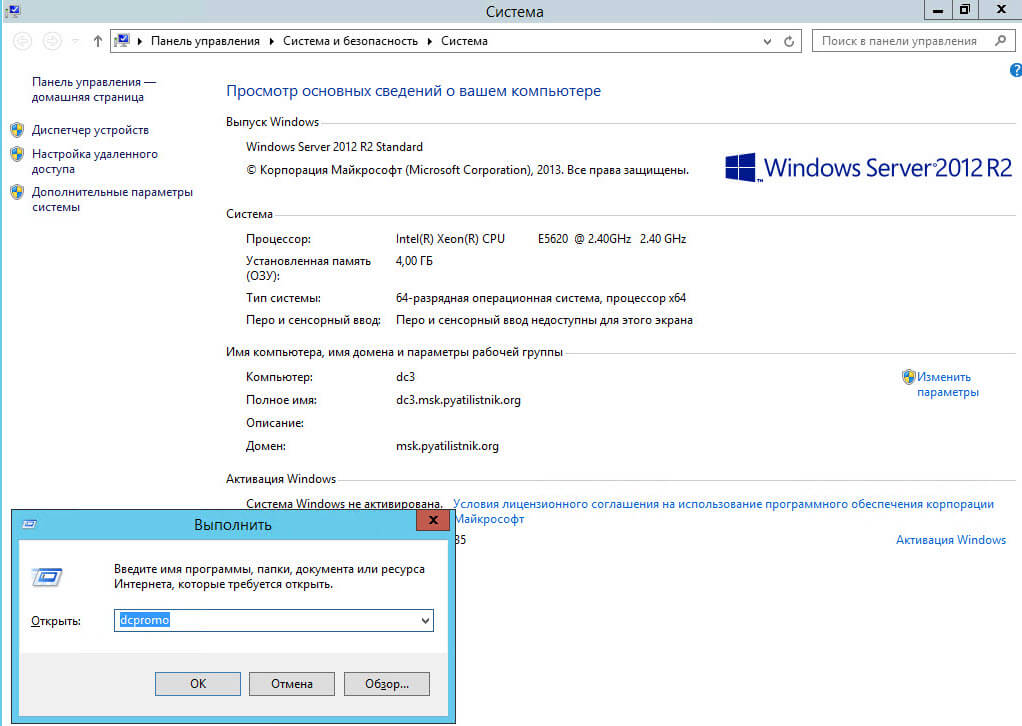

В этой статье я расскажу о шагах по установке Active Directory на Windows Server 2012 R2 с помощью диспетчера серверов. Во-первых, необходимо установить «Доменные службы Active Directory» на Windows Server. Затем сервер следует повысить как «Контроллер домена».

В Server Manager перейдите к Управление и нажмите Добавить роли и функции . Откроется мастер добавления ролей и компонентов . Нажмите Далее .

Откроется мастер добавления ролей и компонентов . Нажмите Далее .

Примечание: Если вы ранее выбрали пропуск этой страницы по умолчанию, вы сразу же перейдете на следующую страницу. Далее .

Выберите « Выберите сервер из пула серверов ». В пуле серверов убедитесь, что выбран локальный компьютер, и нажмите Далее.

Выберите Доменные службы Active Directory из ролей.

Вам будет предложено добавить необходимые функции. Нажмите Добавить компоненты , а затем нажмите Далее.

В Функции, выберите Далее.

Прочтите информацию в Доменные службы Active Directory и нажмите Далее.

На странице Confirmation щелкните Установить , чтобы установить роли, службы ролей или функции на сервере.

Начнется процесс установки. Вы можете закрыть мастер.

После завершения установки щелкните Уведомления в Диспетчере серверов и щелкните ссылку Повысить уровень этого сервера до контроллера домена .

Когда мастер настройки доменных служб Active Directory 9Откроется 0082, выберите Добавить новый лес и введите Имя корневого домена . Затем нажмите Далее.

( Примечание: Инструкции, приведенные в этой статье, предназначены для установки нового леса. Если вы устанавливаете дополнительный контроллер домена в существующем домене, устанавливаете новый дочерний домен или устанавливаете новое дерево доменов, см. Документы доступны здесь для получения дополнительной информации.)

В параметрах контроллера домена оставьте функциональный уровень леса и Функциональный уровень домена по умолчанию.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза. contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

contoso.comи нажмите кнопку ОК.

contoso.comи нажмите кнопку ОК.

Это имя должно быть уникальным и маловероятным для веб-трафика, например corp.contoso.com.

Это имя должно быть уникальным и маловероятным для веб-трафика, например corp.contoso.com.

. Дополнительные сведения см. в разделе «Поддержка утверждений, комплексной проверки подлинности и защиты Kerberos» статьи Новые возможности проверки подлинности Kerberos.

. Дополнительные сведения см. в разделе «Поддержка утверждений, комплексной проверки подлинности и защиты Kerberos» статьи Новые возможности проверки подлинности Kerberos. Например, контроллер домена под управлением Windows Server 2012 можно использовать для клонирования виртуального контроллера домена, тогда как контроллер домена под управлением более ранней версии Windows Server нельзя.

Например, контроллер домена под управлением Windows Server 2012 можно использовать для клонирования виртуального контроллера домена, тогда как контроллер домена под управлением более ранней версии Windows Server нельзя. По умолчанию он выбирает сайт с наиболее правильной подсетью. Если есть только один сайт, он выбирается автоматически.

По умолчанию он выбирает сайт с наиболее правильной подсетью. Если есть только один сайт, он выбирается автоматически. Дополнительные сведения о развертывании контроллеров домена только для чтения см. в руководстве по планированию и развертыванию контроллера домена только для чтения.

Дополнительные сведения о развертывании контроллеров домена только для чтения см. в руководстве по планированию и развертыванию контроллера домена только для чтения.

в разделе Политика репликации паролей. Дополнительные сведения об управлении PRP см. в разделе Администрирование политики репликации паролей.

в разделе Политика репликации паролей. Дополнительные сведения об управлении PRP см. в разделе Администрирование политики репликации паролей. Если установочный носитель хранится локально, параметр Установить с носителя Путь позволяет перейти к расположению файла. Параметр обзора недоступен для удаленной установки. Вы можете нажать Подтвердить , чтобы убедиться, что указанный путь является допустимым носителем. Носитель, используемый параметром IFM, должен быть создан с помощью Windows Server Backup или Ntdsutil.exe только с другого существующего компьютера с Windows Server 2012; вы не можете использовать Windows Server 2008 R2 или предыдущую операционную систему для создания носителя для контроллера домена Windows Server 2012. Если носитель защищен с помощью SYSKEY, диспетчер серверов запрашивает пароль образа во время проверки.

Если установочный носитель хранится локально, параметр Установить с носителя Путь позволяет перейти к расположению файла. Параметр обзора недоступен для удаленной установки. Вы можете нажать Подтвердить , чтобы убедиться, что указанный путь является допустимым носителем. Носитель, используемый параметром IFM, должен быть создан с помощью Windows Server Backup или Ntdsutil.exe только с другого существующего компьютера с Windows Server 2012; вы не можете использовать Windows Server 2008 R2 или предыдущую операционную систему для создания носителя для контроллера домена Windows Server 2012. Если носитель защищен с помощью SYSKEY, диспетчер серверов запрашивает пароль образа во время проверки. Эта команда должна выполняться членом группы администраторов предприятия. Для успешного выполнения этой команды должно быть установлено соединение между компьютером, на котором выполняется команда, и хозяином инфраструктуры для каждого раздела каталога приложений в лесу.

Эта команда должна выполняться членом группы администраторов предприятия. Для успешного выполнения этой команды должно быть установлено соединение между компьютером, на котором выполняется команда, и хозяином инфраструктуры для каждого раздела каталога приложений в лесу. Это позволяет использовать графический интерфейс диспетчера серверов в качестве студии развертывания Windows PowerShell. Используйте мастер настройки доменных служб Active Directory, чтобы настроить параметры, экспортировать конфигурацию, а затем отменить работу мастера. Этот процесс создает действительный и синтаксически правильный образец для дальнейшей модификации или прямого использования.

Это позволяет использовать графический интерфейс диспетчера серверов в качестве студии развертывания Windows PowerShell. Используйте мастер настройки доменных служб Active Directory, чтобы настроить параметры, экспортировать конфигурацию, а затем отменить работу мастера. Этот процесс создает действительный и синтаксически правильный образец для дальнейшей модификации или прямого использования. Если вы принудительно понизите роль контроллера домена, вы должен вручную выполнить очистку метаданных немедленно. Инструкции см. в разделе Очистка метаданных сервера.

Если вы принудительно понизите роль контроллера домена, вы должен вручную выполнить очистку метаданных немедленно. Инструкции см. в разделе Очистка метаданных сервера. Прежде чем продолжить, передайте роль хозяина инфраструктуры контроллеру домена, который не является сервером глобального каталога.

Прежде чем продолжить, передайте роль хозяина инфраструктуры контроллеру домена, который не является сервером глобального каталога. Прежде чем продолжить, передайте роль хозяина именования доменов контроллеру домена в корневом домене леса.

Прежде чем продолжить, передайте роль хозяина именования доменов контроллеру домена в корневом домене леса.