Windows server 2018 windows 10: Установка средств администрирования RSAT в Windows 10 и 11

Windows Server 2016 Полное руководство.

Copyright © 2016 Packt Publishing

Данный документ предоставляется по лицензии http://creativecommons.org/licenses/by/3.0/legalcode |

Первая публикация на английском языке: Октябрь 2016

Ссылка на продукт: 1191016

Все права защищены. Никакая часть этой книги не может быть воспроизведена, сохранена в поисковой системе или

передана в любой форме или любыми средствами без предварительного письменного разрешения издателя,

за исключением случаев кратких цитат, встроенных в критические статьи и обзоры.

При подготовке этой книги были предприняты все усилия чтобы гарантировать точность представленной информации.

Тем не менее, информация, содержащаяся в этой книге, продаётся без гарантии в явном или неявном виде.

Ни авторы, ни Packt Publishing, ни их дилеры и дистрибьюторы не будут нести ответственность за любые убытки,

вызванные или предположительно вызванные прямо или косвенно этой книгой.

Packt Publishing пыталась предоставить информацию о товарных знаках обо всех компаниях и продуктов,

упомянутых в данной книге для надлежащего использования капиталов.

Тем не менее, Packt Publishing не может гарантировать точность этой информации.

Опубликовано Packt Publishing Ltd.

Livery Place

35 Livery Street

Birmingham B3 2PB, UK

ISBN 978-1-78588-890-8

www.packtpub.com

2016-11-20

Состав исполнителей

- Автор

- Джордан Краузе

- Рецензент

- Андерсон Патрисио

- Редактор выпуска

- Картикей Панди

- Редактор

- Мита Раджани

- Технический редактор

- Панкаж Кадам

- Литературный редактор

- Лаксми Субраманьял

- Корректор

- Safis editing

- Составитель указателя

- Рекха Наир

- Координатор производства

- Шраддха Фалебхай

- Изготовитель переплёта

- Шраддха Фалебхай

w3.org/1999/xhtml»> Об авторе

Джордан Краузе

.

Рецензент

Андерсон Патрисио

.

www.PacktPub.com

Предисловие

.

Что охватывает эта книга

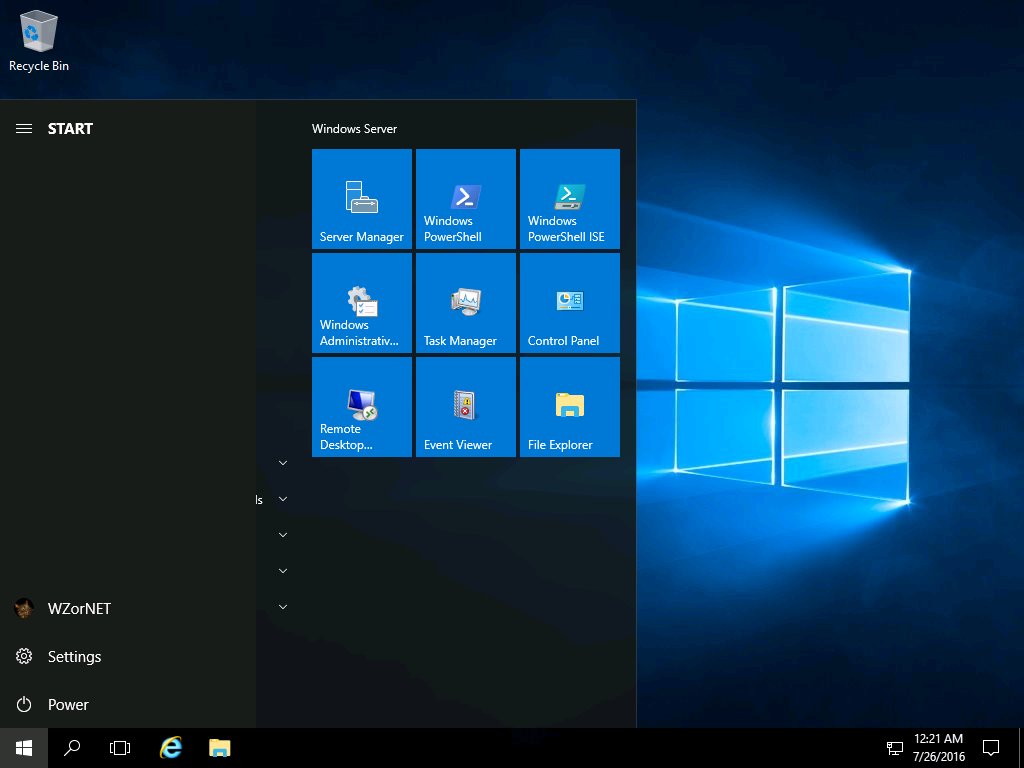

Глава 1. Приступая к Windows Server 2016

Глава 2. Развёртывание кластеров Hyper-V высокой доступности

Глава 3. Центральные службы инфраструктуры

Глава 4. Сертификаты в Windows Server 2016

Глава 5. Построение сетей Windows Server 2016

Глава 6. Включение вашего мобильного рабочего пространства

Глава 7. Упрочнение и безопасность

Глава 8. Крошечные сервера

Глава 9. Избыточность в Windows Server 2016

Глава 10. Изучение PowerShell 5. 0

0

Глава 11. Контейнеры приложений и Docker

Глава 12. Виртуализация вашего центра обработки данных при помощи Hyper-V

Что вам нужно для этой книги

Эта книга описывает практический опыт Hyper-V, содержащийся в Windows Server 2016. Поэтому все снимки экранов,

cmdlet PowerShell и файлы XML были проверены именно в этой версии Windows Server. Чтобы следовать тому, о

чём эта книга, вам нужен Windows Server 2016.

Более того, некоторые главы описывают системный центр (System Center), а также некоторые функции,

поддерживаемые Microsoft Azure. Чтобы изучить все главы, вам необходима подписка Azure и

System Center 2016.

Остальные используемые инструменты свободно распространяются. Поэтому вы их можете легко загрузить из

Интернета.

Для кого эта книга

Если вы работаете с Hyper-V и хотите оптимизировать его производительность и эффективность, тогда эта

книга для вас. Данная книга поможет вам закрыть промежуток между лабораторным Hyper-V и промышленными

Данная книга поможет вам закрыть промежуток между лабораторным Hyper-V и промышленными

средами.

Соглашения

В данной книге вы найдёте ряд текстовых стилей, которые делают разницу между различными видами

информации. Здесь мы приводим некоторые примеры этих стилей и объяснение их назначения.

Кодовые слова в тексте, имена таблиц базы данных, имена папок, имена файлов, расширения файлов,

имена путей, модели URL-адресов, ввод пользователя, и регулировки Twitter представлены следующим образом:

«Автоматическая настройка использует настройки сохранённые в предварительно созданном файле

unattended.xml«.

PowerShell cmdlet записываются следующим образом:

New-VM -Name VM01 -Generation 2

Файл XML записываются следующим образом:

>?xml version="1.0" encoding="UTF-8"?< >component name="Microsoft-Windows-International-CoreWinPE" processorArchitecture="amd64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" xmlns:wcm="http://schemas.microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"< >SetupUILanguage< >UILanguage<en-US>/UILanguage< >/SetupUILanguage< >InputLocale<en-US>/InputLocale< >UILanguage<en-US>/UILanguage< >SystemLocale<en-US>/SystemLocale< >UserLocale<en-US>/UserLocale< >/component<

Новые термины и

важные слова отображаются жирным шрифтом. Слова,

которые вы видите на экране, например, в меню или блоках диалогов появляются в тексте следующим образом:

«Запустите настройку предварительно загруженного вами Windows ADK. В приглашении настройки выберите

только Deployment Tools«.

| Замечание | |

|---|---|

Предостережения или важные замечания появляются в блоках подобных этому. |

| Совет | |

|---|---|

Советы и ловкие приёмы возникают таким образом. |

Обратная связь с читателями

Обращения наших читателей всегда приветствуются. Дайте нам знать что вы думаете об этой книге — что

вам нравится или не нравится. Обратная связь с читателями важна нам, так как помогает нам разрабатывать

издания, от которых вы на самом деле получите максимальную пользу.

Для отправки обычного отклика просто пошлите электронное письмо на адрес

feedback@packtpub.com с упоминанием

заголовка книги в теме вашего сообщения.

Если у вас существует тема, в которой у вас имеется опыт и вы заинтересованы либо в написании, либо во

вкладе в книгу, обратитесь к руководству по адресу www.packtpub.com/authors.

w3.org/1999/xhtml»> Поддержка пользователей

Теперь, когда вы являетесь гордым владельцем книги Packt, у нас есть целый ряд моментов для помощи вам

в получении максимальной выгоды от вашей покупки.

Загрузка примеров кода

Вы можете загрузить файлы примеров кода по адресу из своей учётной записи: http://www.packtpub.com. Если вы приобрели книгу где- либо ещё,

вы можете посетить http://www.packtpub.com/support и зарегистрироваться для получения этих файлов по

электронной почте непосредственно на свой адрес.

Вы можете загрузить эти файлы с кодом выполнив следующие шаги:

Зарегистрируйтесь на нашем вебсайте при помощи своего адреса электронной почты и пароля.

Переместите указатель мыши на закладку SUPPORT

в верхней части.Кликните по Code Downloads & Errata.

Введите название книги в блок Search.

Выберите книгу для которой вы ищете для загрузки файлы исходного кода.

В ниспадающем меню выберите где вы приобрели эту книгу.

Кликните по Code Download.

После загрузки убедитесь, пожалуйста, что вы раззиповали или раскрыли эту папку при помощи самой последней

версии:

WinRAR / 7-Zip для Windows

Zipeg / iZip / UnRarX для Mac

7-Zip / PeaZip для Linux

Опечатки

Хотя мы и предприняли все меры чтобы обеспечить точность нашего содержимого, ошибки всё- таки возможны.

Если вы обнаружили ошибку в нашей книге — возможно, ошибку в тексте или в коде — мы будем признательны если

вы сообщите об этом нам. Сделав это, вы можете предостеречь остальных читателей от разочарования и помочь

нам улучшить последующие версии данной книги. Если вы обнаружили ошибку, пожалуйста, сообщите о ней посетив

www. packtpub.com/submit-errata,

packtpub.com/submit-errata,

выбрав вашу книгу, кликнув на ссылку Errata Submission

Form, и заполнив подробности найденной вами ошибки. Когда ваша ошибка будет проверена, вы

получите уведомление и ошибка будет выложена на наш веб- сайт или добавлена в какой- нибудь перечень

существующих ошибок с заголовком раздела Errata.

Для просмотра ранее выявленных ошибок посетите www.packtpub.com/books/content/support

и введите название нужной книги в поле поиска. Необходимая информация появится в разделе

Errata.

Незаконное тиражирование

Пиратство, защищённых авторским правом материалов в Интернете является постоянной проблемой во всех

средствах массовой информации. В Packt мы подходим к защите наших авторских прав и лицензий очень серьёзно.

Если вы столкнётесь с какой-либо незаконной копией наших работ в любой форме в Интернете, пожалуйста,

предоставьте нам сразу адрес местонахождения или имя веб-сайта, чтобы мы могли принять меры.

{Прим. пер.: Согласно закону об авторском праве РФ, авторские права

на перевод принадлежат авторам этого перевода. Данным переводом, по нашему мнению, мы служим популяризации

основных стратегических направлений развития тем Packt. В случае наличия конструктивных предложений,

готовы к тесному сотрудничеству.}

Пожалуйста, обратитесь по адресу copyright@packtpub.com со ссылкой на материалы содержащие признаки нарушения

авторских прав.

Мы выражаем вам признательность в защите наших авторов и нашей возможности доносить до вас

имеющего ценность содержимого.

Вопросы

Если у вас есть проблемы по любым сторонам данной книги, вы можете контактировать с нами по адресу

questions@packtpub.com и мы

предпримем все меры в отношении ваших проблем.

KB4103723: Windows 10 версии 1607 и Windows Server 2016 May…

Описание

На удаленном узле Windows отсутствует обновление для системы безопасности 4103723. Net Framework, который может позволить злоумышленнику обойти Device Guard. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может обойти политику целостности кода пользовательского режима (UMCI) на компьютере. (CVE-2018-1039)

Net Framework, который может позволить злоумышленнику обойти Device Guard. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может обойти политику целостности кода пользовательского режима (UMCI) на компьютере. (CVE-2018-1039)

— В способе доступа браузеров Microsoft к объектам в памяти существует уязвимость удаленного выполнения кода. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь. (CVE-2018-8178)

— в Microsoft COM для Windows существует уязвимость, которая делает возможным удаленное выполнение кода, когда он не может правильно обрабатывать сериализованные объекты. Злоумышленник, успешно воспользовавшийся уязвимостью, может использовать специально созданный файл или сценарий для выполнения действий. В сценарии атаки по электронной почте злоумышленник может воспользоваться уязвимостью, отправив пользователю специально созданный файл и убедив пользователя открыть файл.

(CVE-2018-0824)

— в способе обработки объектов в памяти Microsoft Edge обработчиком сценариев существует уязвимость, которая делает возможным удаленное выполнение кода. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь. (CVE-2018-0951, CVE-2018-0953, CVE-2018-8137)

— существует уязвимость удаленного запуска кода, когда Windows Hyper-V на хост-сервере не может правильно проверить данные пакета vSMB. Злоумышленник, успешно воспользовавшийся этими уязвимостями, может выполнить произвольный код в целевой операционной системе. Чтобы воспользоваться этими уязвимостями, злоумышленник, работающий внутри виртуальной машины, может запустить специально созданное приложение, которое может заставить операционную систему хоста Hyper-V выполнить произвольный код. Обновление устраняет уязвимости, исправляя способ проверки данных пакета vSMB в Windows Hyper-V. (CVE-2018-0961)

(CVE-2018-0961)

— Уязвимость раскрытия информации существует, когда уязвимые браузеры Microsoft неправильно обрабатывают объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя. (CVE-2018-1025)

. В способе обработки обработчиком сценариев объектов в памяти в Internet Explorer существует уязвимость, делающая возможным удаленное выполнение кода. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь.

(CVE-2018-0955, CVE-2018-8114, CVE-2018-8122)

— существует уязвимость, связанная с несанкционированным получением прав, когда драйвер Windows Common Log File System (CLFS) неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать процессы в контексте с повышенными правами. (CVE-2018-8167)

(CVE-2018-8167)

— в Windows существует уязвимость обхода функции безопасности, которая может позволить злоумышленнику обойти Device Guard. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может обойти политику целостности кода пользовательского режима (UMCI) на компьютере. (CVE-2018-0958, CVE-2018-8129, CVE-2018-8132)

— существует уязвимость раскрытия информации, когда ядро Windows неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя. (CVE-2018-8127)

— в способе обработки объектов в памяти механизмом VBScript существует уязвимость, делающая возможным удаленное выполнение кода. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь. (CVE-2018-8174)

(CVE-2018-8174)

— Уязвимость обхода функции безопасности существует, когда Microsoft Edge неправильно обрабатывает запросы различного происхождения. Уязвимость позволяет Microsoft Edge обходить ограничения политики одинакового происхождения (SOP) и разрешать запросы, которые в противном случае следует игнорировать. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может заставить браузер отправлять данные, которые в противном случае были бы ограничены. (CVE-2018-8112)

— Уязвимость отказа в обслуживании возникает, когда .NET и .NET Core неправильно обрабатывают XML-документы. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может вызвать отказ в обслуживании приложения .NET. Удаленный злоумышленник, не прошедший проверку подлинности, может воспользоваться этой уязвимостью, выполнив специально созданные запросы к приложению .NET (или .NET core). Обновление устраняет уязвимость, исправляя способ обработки XML-документов в приложениях .NET и .NET Core.

(CVE-2018-0765)

— существует уязвимость, связанная с повышением привилегий, когда ядро Windows не может правильно обрабатывать объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в режиме ядра.

Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в режиме ядра.

Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. (CVE-2018-8897)

— существует уязвимость раскрытия информации, когда Chakra неправильно раскрывает содержимое своей памяти, что может предоставить злоумышленнику информацию для дальнейшей компрометации компьютера или данных пользователя.

(CVE-2018-8145)

— в Windows Scripting Host существует уязвимость обхода функции безопасности, которая может позволить злоумышленнику обойти Device Guard. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может обойти политику целостности кода пользовательского режима (UMCI) на компьютере.

(CVE-2018-0854)

— существует уязвимость, связанная с повышением привилегий, когда драйвер графического ядра DirectX (DXGKRNL) неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать процессы в контексте с повышенными правами. (CVE-2018-8165)

Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать процессы в контексте с повышенными правами. (CVE-2018-8165)

— В способе обработки объектов в памяти Windows существует уязвимость, которая делает возможным удаленное выполнение кода. Злоумышленник, успешно воспользовавшийся уязвимостью, может выполнить произвольный код с повышенными разрешениями в целевой системе. (CVE-2018-8136)

— существует уязвимость, которая делает возможным удаленное выполнение кода, когда Windows Hyper-V на хост-сервере не может должным образом проверить ввод от аутентифицированного пользователя в гостевой операционной системе. (CVE-2018-0959)

— в Windows существует уязвимость повышения привилегий, когда компонент Win32k не может правильно обрабатывать объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в режиме ядра. Затем злоумышленник может установить программы;

просмотреть, изменить или удалить данные; или создайте новые учетные записи с полными правами пользователя. (CVE-2018-8124, CVE-2018-8164, CVE-2018-8166)

(CVE-2018-8124, CVE-2018-8164, CVE-2018-8166)

— существует уязвимость обхода функции безопасности, когда Internet Explorer не может проверить политики целостности кода пользовательского режима (UMCI). Уязвимость может позволить злоумышленнику обойти политики Device Guard UMCI.

(CVE-2018-8126)

— существует уязвимость, связанная с повышением привилегий, в способе принудительного применения разрешений API ядра Windows. Злоумышленник, успешно воспользовавшийся уязвимостью, может выдавать себя за процессы, препятствовать обмену данными между процессами или прерывать работу системы.

(CVE-2018-8134)

— существует уязвимость, которая делает возможным удаленное выполнение кода в способе, которым обработчик сценариев обрабатывает объекты в памяти в браузерах Microsoft. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь.

(CVE-2018-0954, CVE-2018-1022)

— существует уязвимость удаленного выполнения кода, когда Microsoft Edge неправильно обращается к объектам в памяти.

Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь. (CVE-2018-8179)

— существует уязвимость, делающая возможным удаленное выполнение кода, в способе, которым обработчик сценариев Chakra обрабатывает объекты в памяти в Microsoft Edge. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь. (CVE-2018-0943, CVE-2018-8133)

См. также

http://www.nessus.org/u?aca51532

Совместимость Windows с клиентами Symantec Endpoint Protection новые исправления и системные требования для всех версий Endpoint Protection.

Поддерживаемые операционные системы Windows для версии 14.x

| Таблица совместимости SEP 14.x для Windows Workstation | ||||||||||||||||||

Настольные версии Windows | ||||||||||||||||||

Вин Виста | Вин 7 | Вин 8 | Вин 8.1 | Вин 10 § | Win 10 | Win 10 | Win 10 | Win 10 | Win 10 | Win 10 | Win 10 | Win 10 мая 2020 г. | Win 10 окт 2020 | Win 10 мая 2021 г. | Win 10 окт 2021 | Win 11 окт 2021 (версия 21h3)

| Win 10 окт 2022 (версия 22х3) | Win 11 сентября 2022 г. (версия 22х3 |

14 РТМ |

|

|

|

|

|

|

|

|

|

|

|

|

| |||||

14 MP1, 14 MP2* |

|

|

|

|

|

|

|

|

|

|

|

| ||||||

14 РУ1, 14 РУ1 МП1, 14 РУ1 МП2; 14,2, 14,2 МП1 |

|

|

|

|

|

|

|

|

| |||||||||

14,2 РУ1, 14,2 РУ1 МП1, 14,2 РУ2, 14,2 РУ2 МП1 |

|

|

|

|

|

|

| |||||||||||

14,3, 14,3 МП1 |

|

|

|

|

| |||||||||||||

14,3 РУ1, 14,3 РУ1 МП1, 14,3 РУ2 |

|

|

| |||||||||||||||

14. |

|

| ||||||||||||||||

14,3 РУ5, 14,3 РУ6***, 14,3 РУ7 | ||||||||||||||||||

SEP 14.x для таблицы совместимости Windows Server | |||||||||

Версии сервера Windows | |||||||||

Windows Server 2008 (окончательная первоначальная версия, пакет обновления 1, пакет обновления 2) | Windows Server 2008 R2 | Windows Small Business Server 2011 | Windows Server 2012 | Windows Server 2012 R2 | Windows Server 2012 R2 (апрель 2014 г. | Windows Server 2012 R2 (август 2014 г.) | Windows Server 2016 | Windows Server 2019 | Windows Server 2022 |

14, 14 MP1, 14 MP2 |

|

| |||||||

14 РУ1, 14 РУ1 МП1, 14 РУ1 МП1 МП2; 14.2 |

| ||||||||

14,2 МП1 |

| ||||||||

14,2 РУ1, 14,2 РУ1 МП1, 14,2 РУ2, 14,2 РУ2 МП1, 14,3, 14,3 МП1, 14,3 РУ1, 14,3 РУ1 МП1, 14,3 РУ2 |

| ||||||||

14,3 РУ3, 14,3 РУ4, 14,3 РУ5, 14,3 РУ6, 14,3 РУ7 | |||||||||

* = поддержка Windows 10 Anniversary Update, Windows 10 Creators Update, Windows 10 Fall Creators и Windows 10 April 2018 для указанного выпуска — это только базовая совместимость.

microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"<

>SetupUILanguage<

>UILanguage<en-US>/UILanguage<

>/SetupUILanguage<

>InputLocale<en-US>/InputLocale<

>UILanguage<en-US>/UILanguage<

>SystemLocale<en-US>/SystemLocale<

>UserLocale<en-US>/UserLocale<

>/component<

microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"<

>SetupUILanguage<

>UILanguage<en-US>/UILanguage<

>/SetupUILanguage<

>InputLocale<en-US>/InputLocale<

>UILanguage<en-US>/UILanguage<

>SystemLocale<en-US>/SystemLocale<

>UserLocale<en-US>/UserLocale<

>/component<

Обновление

Обновление  3 РУ3, 14.3 РУ4****

3 РУ3, 14.3 РУ4**** )

)