Windows вирус: Оповещение о вирусе о вирусе-черве и его вариантах — Windows Server

Содержание

Оповещение о вирусе о вирусе-черве и его вариантах — Windows Server

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 12 мин

-

В этой статье описывается оповещение о вирусе о вирусе-черве и его вариантах, а также содержатся сведения о предотвращении и восстановлении заражения от вирусов-вирусов и его вариантов.

Область действия: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер базы знаний: 826955

Аннотация

11 августа 2003 г. корпорация Майкрософт начала исследование червя, о котором сообщили службы поддержки продуктов Майкрософт (PSS), и команда безопасности Microsoft PSS выдала оповещение, чтобы сообщить клиентам о новом worm. Вирус-вирус — это тип компьютера, который обычно распространяется без действий пользователя и распределяет полные копии (возможно, измененные) самого себя по сетям (например, Через Интернет). Этот новый червь, известный как «Экстер», использует уязвимость, устраненную бюллетенем по безопасности Майкрософт MS03-026 (823980), для распространения по сетям с помощью открытых портов удаленного вызова процедур (RPC) на компьютерах, на которых запущен любой продукт, указанный в начале этой статьи.

В этой статье содержатся сведения для сетевых администраторов и ИТ-специалистов о том, как предотвратить заражение и как выполнить восстановление после заражения от вируса-червя и его вариантов. The worm and its variants are also known as W32. Висер.Worm, W32. Висер.C.Worm, W32. Блядер.B.Worm, W32. Randex.E (Symantec), W32/Lovsan.worm (McAfee), WORM_MSBLAST. A (Trendmicro) и Win32.Posa.Worm (computer Associates). Чтобы получить дополнительные сведения о восстановлении из этого worm, обратитесь к поставщику антивирусного программного обеспечения.

The worm and its variants are also known as W32. Висер.Worm, W32. Висер.C.Worm, W32. Блядер.B.Worm, W32. Randex.E (Symantec), W32/Lovsan.worm (McAfee), WORM_MSBLAST. A (Trendmicro) и Win32.Posa.Worm (computer Associates). Чтобы получить дополнительные сведения о восстановлении из этого worm, обратитесь к поставщику антивирусного программного обеспечения.

Чтобы получить дополнительные сведения о поставщиках антивирусного программного обеспечения, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

49500 Список поставщиков антивирусного программного обеспечения

Если вы домашний пользователь, перейдите на следующий веб-сайт Майкрософт, чтобы узнать, как защитить компьютер и восстановить его, если ваш компьютер был заражен вирусом-червем Извещений:

Что такое Microsoft Security Essentials?

Примечание.

Если вы установили исправление для системы безопасности 823980 (MS03-026) до 11 августа 2003 г. (дата обнаружения этого червя), компьютер не будет уязвим.

Если вы установили исправление безопасности 823980 (MS03-026) до 11 августа 2003 г., больше ничего делать не нужно.

Если вы установили исправление безопасности 823980 (MS03-026) до 11 августа 2003 г., больше ничего делать не нужно.Корпорация Майкрософт протест Windows NT Workstation 4.0, Windows NT Server 4.0, Windows NT Server 4.0, Terminal Server Edition, Windows 2000, Windows XP и Windows Server 2003, чтобы определить, затронуты ли на них уязвимости, устраненные бюллетенем по безопасности Майкрософт MS03-026 (823980). Windows Edition не включает функции, связанные с этими уязвимостями. Предыдущие версии больше не поддерживаются и могут быть затронуты этими уязвимостями. Дополнительные сведения о служба поддержки Майкрософт жизненного цикла см. на следующем веб-сайте Майкрософт:

Поиск сведений о жизненном цикле продуктов и служб.

Компоненты, связанные с этими уязвимостями, также не включены в Windows 95, Windows 98 или Windows 98 Second Edition, даже если установлен DCOM. Если вы используете любую из этих версий Windows, ничего делать не нужно.

Компьютер не является уязвимым для червя в Приложении, если вы установили Windows XP с пакетом обновления 2 или накопительным пакетом обновления 1 для Windows 2000 с пакетом обновления 4.

Обновления 824146 безопасности включены в эти пакеты обновления. При установке этих пакетов обновления больше ничего делать не нужно.

Обновления 824146 безопасности включены в эти пакеты обновления. При установке этих пакетов обновления больше ничего делать не нужно.

Для получения дополнительных сведений щелкните номер следующей статьи, чтобы просмотреть статью в базе знаний Майкрософт:322389 как получить последнюю версию пакета обновления Windows XP.

Симптомы заражения

Если компьютер заражен этим вирусом-червем, у вас могут не возникнуть какие-либо симптомы или возникнуть какие-либо из следующих симптомов:

Вы можете получить следующие сообщения об ошибках:

Служба удаленного вызова процедур (RPC) неожиданно завершила работу.

Система завершает работу. Сохраните все работа и выйдите из системы.

Все несохраненные изменения будут потеряны.

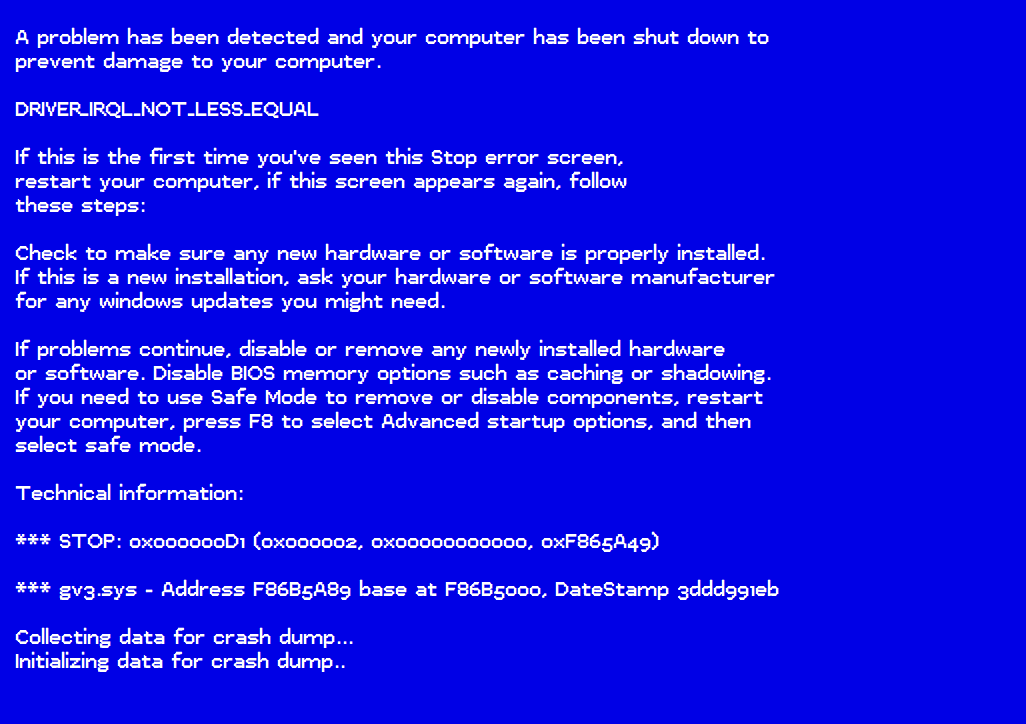

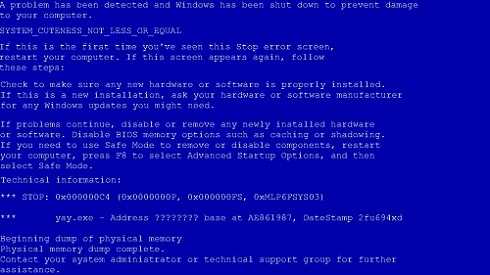

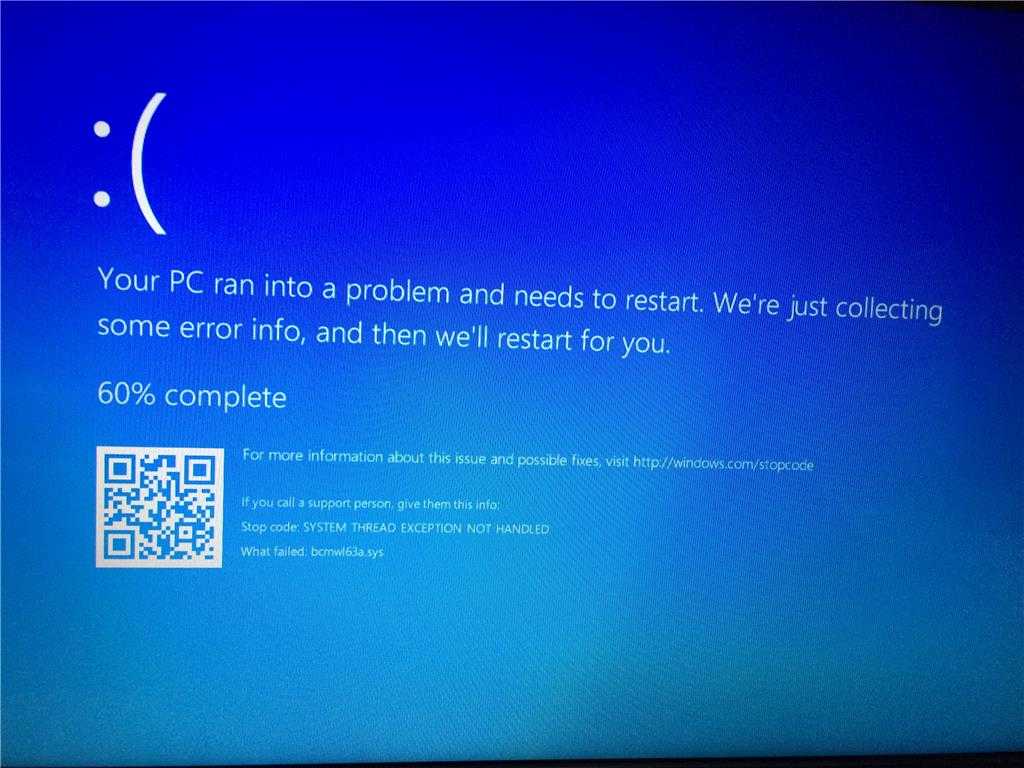

Это завершение работы было инициировано NT AUTHORITY\SYSTEM.Компьютер может завершить работу или повторно перезапуститься через случайные интервалы времени.

На компьютере под управлением Windows XP или на компьютере под управлением Windows Server 2003 может появиться диалоговое окно, в котором можно сообщить о проблеме в корпорацию Майкрософт.

Если вы используете Windows 2000 или Windows NT, может появиться сообщение об ошибке «Остановить».

Файл с именем Msblast.exe, Nstask32.exe, Penis32.exe, Teekids.exe, Winlogin.exe, Win32sockdrv.dll или Yuetyutr.dll в папке Windows\System32.

На компьютере могут находиться необычные файлы TFTP*.

Технические подробности

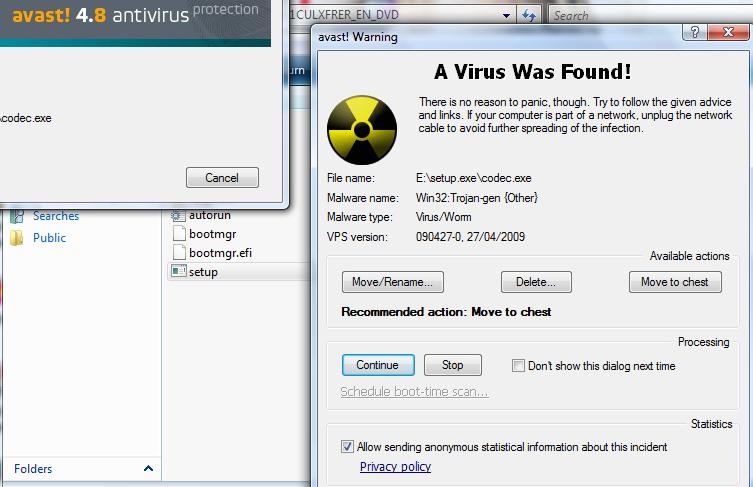

Для получения технических сведений об изменениях, внесенных этим вирусом на компьютер, обратитесь к поставщику антивирусного программного обеспечения.

Чтобы обнаружить этот вирус, найдите файл с именем Msblast.exe, Nstask32.exe, Penis32.exe, Teekids.exe, Winlogin.exe, Win32sockdrv.dll или Yuetyutr.dll в папке Windows\System32 или скачайте последнюю антивирусную подпись от поставщика антивирусной программы, а затем проверьте компьютер.

Чтобы найти эти файлы, выполните следующие действия.

Нажмите кнопку «Пуск», нажмите кнопку «Выполнить», введите командную строку в поле «Открыть» и нажмите кнопку «ОК».

В командной

dir %systemroot%\system32\filename.ext /a /sстроке введите и нажмите клавишу ВВОД, где filename.ext — Msblast.exe, Nstask32.exe, Penis32.exe, Teekids.exe, Winlogin.exe, Win32sockdrv.dll или Yuetyutr.dll.Примечание.

Повторите шаг 2 для каждого из этих имен файлов: Msblast.exe, Nstask32.exe, Penis32.exe, Teekids.exe, Winlogin.exe, Win32sockdrv.dll и Yuetyutr.dll. Если вы найдете какой-либо из этих файлов, возможно, ваш компьютер заражен вирусом-червем. Если вы нашли один из этих файлов, удалите его, а затем выполните действия, описанные в разделе «Восстановление» этой статьи. Чтобы удалить файл, введите его

del %systemroot%\system32\filename.ext /aв командной строке и нажмите клавишу ВВОД.

Предотвращение

Чтобы предотвратить заражение компьютера этим вирусом, выполните следующие действия.

Включите функцию брандмауэра подключения к Интернету (ICF) в Windows XP, Windows Server 2003, Standard Edition и Windows Server 2003, выпуск Enterprise; или используйте базовый брандмауэр, microsoft Internet Security and Acceleration Server 2000 или сторонний брандмауэр для блокировки TCP-портов 135, 139, 445 и 593; UDP-порты 69 (TFTP), 135, 137 и 138; и TCP-порт 4444 для удаленной командной оболочки.

Чтобы включить ICF в Windows XP или Windows Server 2003, выполните следующие действия.

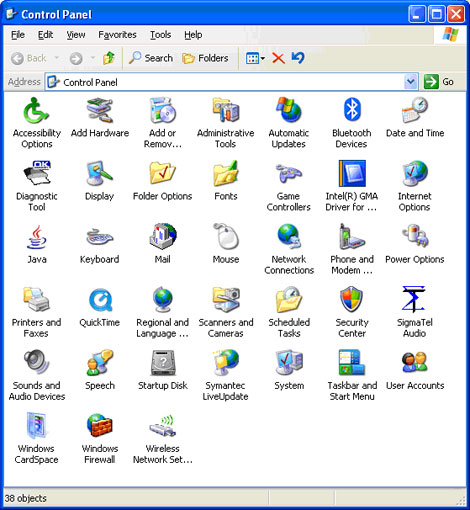

- Нажмите кнопку Пуск и выберите Панель управления.

- В панель управления дважды щелкните «Сеть» и «Подключения к Интернету», а затем выберите пункт «Сетевые подключения».

- Щелкните правой кнопкой мыши подключение, в котором нужно включить брандмауэр подключения к Интернету, и выберите пункт «Свойства».

- Откройте вкладку « Дополнительно», а затем выберите пункт «Защитить компьютер или сеть», ограничив или предотвращая доступ к этому компьютеру с помощью интернет-флажка .

Примечание.

Некоторые подключения с подключением к сети могут не отображаться в папках сетевого подключения. Например, подключения AOL и MSN могут не отображаться. В некоторых случаях можно использовать следующие шаги, чтобы включить ICF для подключения, которое не отображается в папке сетевого подключения.

Если эти действия не работают, обратитесь к поставщику услуг Интернета за сведениями о брандмауэре подключения к Интернету.

Если эти действия не работают, обратитесь к поставщику услуг Интернета за сведениями о брандмауэре подключения к Интернету.- Запустите Internet Explorer.

- В меню Сервис выберите пункт Свойства обозревателя.

- Откройте вкладку «Подключения «, выберите подключение с подключением к Интернету и нажмите кнопку » Параметры».

- В области параметров dial-up щелкните «Свойства».

- Откройте вкладку « Дополнительно», а затем выберите пункт «Защитить компьютер или сеть», ограничив или предотвращая доступ к этому компьютеру с помощью интернет-флажка .

Дополнительные сведения о том, как включить брандмауэр подключения к Интернету в Windows XP или Windows Server 2003, см. в следующей статье базы знаний Майкрософт:

283673 Как включить или отключить брандмауэр в Windows XP

Примечание.

ICF доступен только в Windows XP, Windows Server 2003, Standard Edition и Windows Server 2003 выпуск Enterprise.

Базовый брандмауэр — это компонент маршрутизации и удаленного доступа, который можно включить для любого общедоступного интерфейса на компьютере под управлением маршрутизации и удаленного доступа, а также члена семейства Windows Server 2003.

Базовый брандмауэр — это компонент маршрутизации и удаленного доступа, который можно включить для любого общедоступного интерфейса на компьютере под управлением маршрутизации и удаленного доступа, а также члена семейства Windows Server 2003.Этот червь использует ранее объявленную уязвимость как часть метода заражения. Поэтому необходимо установить исправление безопасности 823980 на всех компьютерах, чтобы устранить уязвимость, обнаруженную в бюллетене по безопасности Майкрософт MS03-026. Исправление 824146 безопасности заменяет исправление безопасности 823980. Корпорация Майкрософт рекомендует установить исправление 824146 безопасности, которое также содержит исправления проблем, которые устранены в бюллетене по безопасности Майкрософт MS03-026 (823980).

Используйте последнюю сигнатуру обнаружения вирусов от поставщика антивирусной программы для обнаружения новых вирусов и их вариантов.

Восстановление

Рекомендации по обеспечению безопасности предлагают выполнить полную «чистую» установку на ранее скомпрометированный компьютер, чтобы удалить все нерасохраняемые эксплойты, которые могут привести к компрометации в будущем. Дополнительные сведения см. на следующем веб-сайте cert Advisory:

Дополнительные сведения см. на следующем веб-сайте cert Advisory:

Действия по восстановлению после компрометации системы UNIX или NT.

Однако многие антивирусные компании написали инструменты для удаления известного эксплойта, связанного с этим конкретным червем. Чтобы скачать средство удаления от поставщика антивирусной программы, выполните следующие процедуры в зависимости от операционной системы.

Восстановление для Windows XP, Windows Server 2003, Standard Edition и Windows Server 2003, выпуск Enterprise

Включите функцию брандмауэра подключения к Интернету (ICF) в Windows XP, Windows Server 2003, Standard Edition и Windows Server 2003, выпуск Enterprise; или используйте базовый брандмауэр, microsoft Internet Security and Acceleration Server 2000 или сторонний брандмауэр.

Чтобы включить ICF, выполните следующие действия.

- Нажмите кнопку Пуск и выберите Панель управления.

- В панель управления дважды щелкните «Сеть» и «Подключения к Интернету», а затем выберите пункт «Сетевые подключения».

- Щелкните правой кнопкой мыши подключение, в котором нужно включить брандмауэр подключения к Интернету, и выберите пункт «Свойства».

- Откройте вкладку « Дополнительно», а затем выберите пункт «Защитить компьютер или сеть», ограничив или предотвращая доступ к этому компьютеру с помощью интернет-флажка .

Примечание.

Если компьютер завершает работу или перезапускается несколько раз при попытке выполнить эти действия, отключите его от Интернета перед включением брандмауэра. При подключении к Интернету через широкополосное подключение найдите кабель, который выполняется из внешнего DSL-или кабельного модема, а затем отключите этот кабель от модема или из телефонного разъема. Если вы используете подключение с телефонным подключением, найдите телефонный кабель, который выполняется от модема внутри компьютера до телефонного разъема, а затем отключите этот кабель либо из телефонного разъема, либо с компьютера.

Если отключиться от Интернета невозможно, введите следующую строку в командной строке, чтобы настроить RPCSS, чтобы не перезапускать компьютер при сбое службы.

Если отключиться от Интернета невозможно, введите следующую строку в командной строке, чтобы настроить RPCSS, чтобы не перезапускать компьютер при сбое службы. sc failure rpcss reset= 0 actions= restartЧтобы сбросить RPCSS до параметра восстановления по умолчанию после выполнения этих действий, введите следующую строку в командной строке:

sc failure rpcss reset= 0 actions= reboot/60000.Если у вас несколько компьютеров, совместно использующих подключение к Интернету, используйте брандмауэр только на компьютере, подключенном напрямую к Интернету. Не используйте брандмауэр на других компьютерах, использующих подключение к Интернету. Если вы используете Windows XP, включите ICF с помощью мастера настройки сети.

Использование брандмауэра не должно влиять на службу электронной почты или просмотр веб-страниц, но брандмауэр может отключить некоторые веб-программы, службы или компоненты. В таком случае может потребоваться открыть некоторые порты в брандмауэре для работы некоторых функций Интернета.

Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.

Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.В некоторых случаях можно использовать следующие шаги, чтобы включить ICF для подключения, которое не отображается в папке «Сетевые подключения». Если эти действия не работают, обратитесь к поставщику услуг Интернета за сведениями о брандмауэре подключения к Интернету.

- Запустите Internet Explorer.

- В меню Сервис выберите пункт Свойства обозревателя.

- Откройте вкладку «Подключения «, выберите подключение с подключением к Интернету и нажмите кнопку » Параметры».

- В области параметров dial-up щелкните «Свойства».

- Откройте вкладку « Дополнительно», а затем выберите пункт «Защитить компьютер или сеть», ограничив или предотвращая доступ к этому компьютеру с помощью интернет-флажка .

Дополнительные сведения о том, как включить брандмауэр подключения к Интернету в Windows XP или Windows Server 2003, см. в следующей статье базы знаний Майкрософт:

283673 Как включить или отключить брандмауэр в Windows XP

Примечание.

ICF доступен только в Windows XP, Windows Server 2003, Standard Edition и Windows Server 2003 выпуск Enterprise. Базовый брандмауэр — это компонент маршрутизации и удаленного доступа, который можно включить для любого общедоступного интерфейса на компьютере, на котором выполняется маршрутизация и удаленный доступ, и является членом семейства Windows Server 2003.

Скачайте исправление 824146 безопасности, а затем установите его на всех компьютерах, чтобы устранить уязвимость, обнаруженную в бюллетенях по безопасности Майкрософт MS03-026 и MS03-039.

Примечание.

Это 824146 безопасности заменяет исправление безопасности 823980. Корпорация Майкрософт рекомендует установить исправление 824146 безопасности, которое также содержит исправления проблем, исправленных в бюллетене по безопасности Майкрософт MS03-026 (823980).

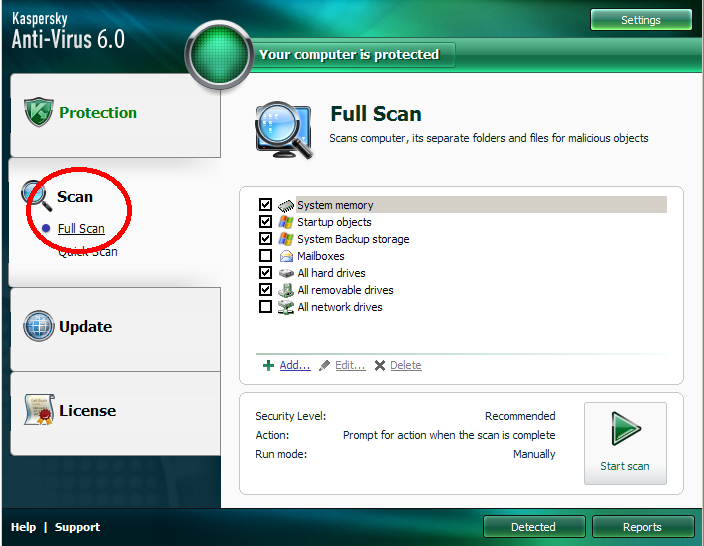

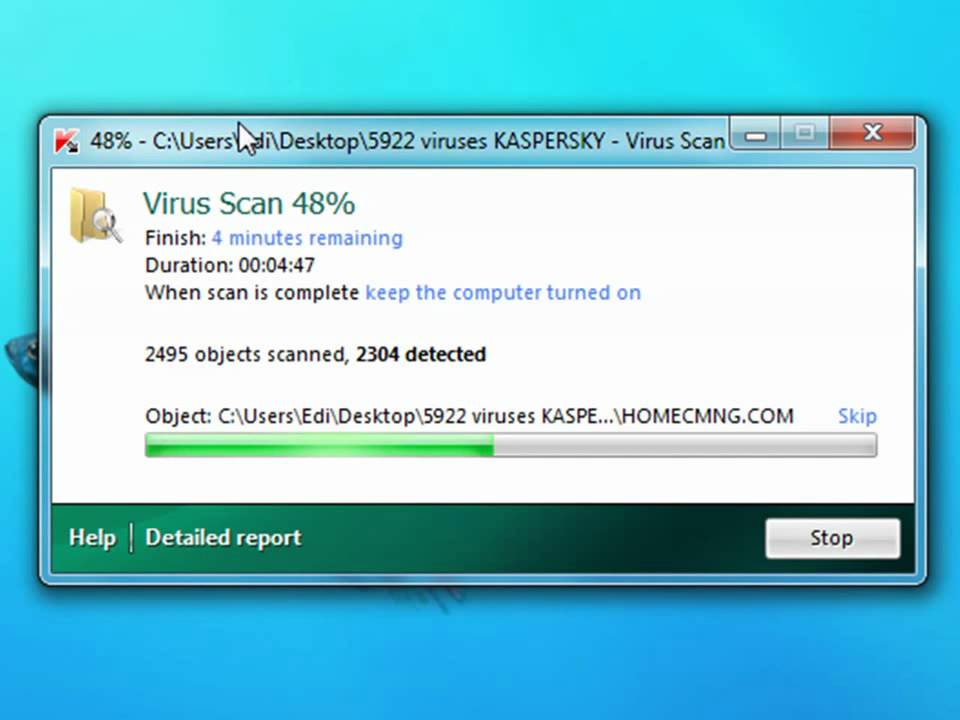

Установите или обновите программное обеспечение антивирусной подписи, а затем выполните полную проверку системы.

Скачайте и запустите средство удаления worm-worm от поставщика антивирусной программы.

Восстановление для Windows 2000 и Windows NT 4.0

Функция брандмауэра подключения к Интернету недоступна в Windows 2000 или Windows NT 4.0. Если microsoft Internet Security and Acceleration (ISA) Server 2000 или сторонний брандмауэр недоступен для блокировки TCP-портов 135, 139, 445 и 593, UDP-порты 69 (TFTP), 135, 137 и 138 и TCP-порт 4444 для удаленной командной оболочки, выполните следующие действия, чтобы заблокировать затронутые порты для подключений локальной сети (LAN). Фильтрация TCP/IP недоступна для подключений с абонентской связью. Если для подключения к Интернету используется подключение dial-up, необходимо включить брандмауэр.

Настройте безопасность TCP/IP. Для этого используйте процедуру для операционной системы.

Windows 2000

В панель управления дважды щелкните «Сеть» и «Подключения с абонентской связью».

Щелкните правой кнопкой мыши интерфейс, используемый для доступа к Интернету, и выберите пункт «Свойства».

В флажке «Компоненты» в этом окне подключения щелкните «Протокол Интернета (TCP/IP)«, а затем щелкните » Свойства».

В диалоговом окне свойств протокола интернета (TCP/IP) нажмите кнопку «Дополнительно».

Откройте вкладку «Параметры «.

Щелкните фильтр TCP/IP, а затем нажмите кнопку «Свойства».

Установите флажок «Включить фильтрацию TCP/IP (все адаптеры )».

Существует три столбца со следующими метами:

- TCP-порты

- UDP-порты

- Протоколы IP-адресов

В каждом столбце выберите параметр «Разрешить только «.

Нажмите кнопку ОК.

Примечание.

- Если компьютер завершает работу или перезапускается несколько раз при попытке выполнить эти действия, отключите его от Интернета перед включением брандмауэра. При подключении к Интернету через широкополосное подключение найдите кабель, который выполняется из внешнего DSL-или кабельного модема, а затем отключите этот кабель от модема или из телефонного разъема. Если вы используете подключение с телефонным подключением, найдите телефонный кабель, который выполняется от модема внутри компьютера до телефонного разъема, а затем отключите этот кабель либо из телефонного разъема, либо с компьютера.

- Если у вас несколько компьютеров, совместно использующих подключение к Интернету, используйте брандмауэр только на компьютере, подключенном напрямую к Интернету. Не используйте брандмауэр на других компьютерах, использующих подключение к Интернету.

- Использование брандмауэра не должно влиять на службу электронной почты или просмотр веб-страниц, но брандмауэр может отключить некоторые веб-программы, службы или компоненты.

В таком случае может потребоваться открыть некоторые порты в брандмауэре для работы некоторых функций Интернета. Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.

В таком случае может потребоваться открыть некоторые порты в брандмауэре для работы некоторых функций Интернета. Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр. - Эти шаги основаны на измененном фрагменте статьи базы знаний Майкрософт 309798.

Windows NT 4.0

- В панель управления дважды щелкните «Сеть».

- Откройте вкладку «Протокол «, выберите протокол TCP/IP и нажмите кнопку «Свойства».

- Откройте вкладку «IP-адрес » и нажмите кнопку «Дополнительно».

- Установите флажок «Включить безопасность » и нажмите кнопку » Настроить».

- В столбцах «Порты TCP», «UDP-порты» и «Протоколы IP-адресов » выберите параметр «Разрешить только «.

- Нажмите кнопку «ОК» и закройте средство «Сеть».

Скачайте исправление 824146 безопасности, а затем установите его на всех компьютерах, чтобы устранить уязвимость, обнаруженную в бюллетенях по безопасности Майкрософт MS03-026 и MS03-039.

Исправление 824146 безопасности заменяет исправление безопасности 823980. Корпорация Майкрософт рекомендует установить исправление 824146 безопасности, которое также содержит исправления проблем, исправленных в бюллетене по безопасности Майкрософт MS03-026 (823980).

Установите или обновите программное обеспечение антивирусной подписи, а затем выполните полную проверку системы.

Скачайте и запустите средство удаления worm-worm от поставщика антивирусной программы.

Дополнительные технические сведения о вирусе-червеКа от поставщиков антивирусного программного обеспечения, участвующих в Microsoft Virus Information Alliance (VIA), см. на любом из следующих сторонних веб-сайтов:

Сетевые партнеры

Trend Micro

Symantec

Связывание компьютеров

Примечание.

Если вам не нужно использовать фильтрацию по протоколу TCP, может потребоваться отключить фильтрацию TCP после применения исправления, описанного в этой статье, и проверки успешного удаления worm.

Дополнительные технические сведения об известных вариантах worm-worm в Окне Паптера см. на следующих веб-сайтах Symantec:

W32. Randex.E: Nstask32.exe, Winlogin.exe, Win32sockdrv.dll и Yyuetyutr.dll

Центр безопасности Symantec.

Дополнительные сведения о Microsoft Virus Information Alliance см. на следующем веб-сайте Майкрософт:

Центр microsoft Security Response Center.

Чтобы получить дополнительные сведения о восстановлении из этого worm, обратитесь к поставщику антивирусной программы.

Контактные данные сторонних организаций предоставлены в этой статье с целью помочь пользователям получить необходимую техническую поддержку. Эти данные могут быть изменены без предварительного уведомления. Корпорация Майкрософт не дает гарантий относительно правильности приведенных контактных данных сторонних производителей.

Ссылки

Актуальные сведения от корпорации Майкрософт об этом worm см. портал для обнаружения угроз (Microsoft) для ресурсов и средств для обеспечения безопасности и работоспособности компьютера. Если у вас возникли проблемы с установкой самого обновления, обратитесь в службу поддержки Центра обновления Майкрософт для ресурсов и средств, чтобы обеспечить обновление компьютера с помощью последних обновлений.

ТОП-10 компьютерных вирусов — Санкт-Петербургский государственный университет телекоммуникаций им. проф. М.А.Бонч-Бруевича

11 ноября 1983 года был написан первый вирус, который открыл новую эру опасных программ для компьютеров.

Американский студент из Университета Южной Калифорнии Фред Коэн составил программу, демонстрировавшую возможность заражения компьютера со скоростью размножения вируса от 5 минут до 1 часа.

Первый не лабораторный вирус, называющийся «Brain», способный заражать только дискеты, появился в январе 1986 года и имел пакистанское происхождение. А первая антивирусная программа была разработана в 1988 году.На следующий год Коэн написал работу, в которой не только предвосхитил опасности распространения вирусов по компьютерным сетям, но и рассказал о возможности создания антивирусных программ.

А первая антивирусная программа была разработана в 1988 году.На следующий год Коэн написал работу, в которой не только предвосхитил опасности распространения вирусов по компьютерным сетям, но и рассказал о возможности создания антивирусных программ.

Давайте же вспомним, какие вирусы были самыми разрушительными в недолгой истории компьютерных сетей.

10 место. Code Red

Вирус был запущен в 2001 году и заразил 360 тыс. машин, создав бот-сеть для атаки сайта Белого дома. Вирус выдавал сообщение на экране «Hacked By Chinese!» («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус скорее всего был написан этническими китайцами на Филиппинах.

9 место. Morris

В 1988 году вирус заразил по сети 60 тыс. компьютеров, не давая им нормально работать. Ущерб от червя Морриса был оценён примерно в $96.5 млн.

Создатель вируса Роберт Моррис хорошо законспирировал код программы, и вряд ли кто мог доказать его причастность. Однако его отец, компьютерный эксперт Агентства национальной безопасности, посчитал, что сыну лучше во всем сознаться.

Однако его отец, компьютерный эксперт Агентства национальной безопасности, посчитал, что сыну лучше во всем сознаться.

На суде Роберту Моррису грозило до пяти лет лишения свободы и штраф в размере $250 тыс, однако, принимая во внимание смягчающие обстоятельства, суд приговорил его к трем годам условно, $10 тыс штрафа и 400 часам общественных работ.

8 место. Blaster

По отчетам из Лаборатории Касперского — по всему миру было заражено порядка 300 тысяч компьютеров. Для пользователяБыл запущен в 2003 году для атаки сайтов Microsoft. Его автора так и не нашли.

Для пользователя данный червь был сравнительно безопасен, если не считать побочного эффекта в виде регулярной перезагрузки компьютера. Целью этого червя являлась атака на серверы Microsoft 16 августа 2003 года в полночь. Однако Microsoft временно закрыла свои серверы, что позволило сократить ущерб от вируса к минимуму.

Blaster в своем коде содержал скрытое послание, адресованное Биллу Гейтсу: «Билли Гейтс, зачем вы делаете это возможным? Хватит делать деньги, исправьте ваше программное обеспечение!».

7 место. Melissa

Автор вируса Дэвид Смит назвал свое детище в честь стриптизерши из Майами. Собственно, при заражении на домашней странице появлялась стриптизерша. Вирус нанес более $80 млн. убытка. Компаниям Microsoft и Intel даже пришлось выключить собственные почтовые сервера.

Смита арестовали и приговорили к трем годам заключения.

6 место. CIH

Знаменитый вирус Чернобыль, который был написан тайваньским студентом Чэнь Инхао специально для операционок Windows 9598. 26 апреля, в годовщину аварии на АЭС, вирус активировался, парализуя работу компьютеров.

По различным оценкам, от вируса пострадало около полумиллиона персональных компьютеров по всему миру.

По данным The Register, 20 сентября 2000 года власти Тайваня арестовали создателя знаменитого компьютерного вируса, но, согласно тайваньским законам тех времен, он не нарушил никаких законов, и он никогда не привлекался к уголовной ответственности за создание этого вируса.

В настоящее время Чэнь работает в Gigabyte.

5 место. Nimda

Распространялся по электронной почте. Стал самым быстрораспространяемым вирусом. Для того, чтобы заразить миллионы компьютеров, ему понадобилось всего 22 минуты.

4 место. Storm Worm

В 2007 году вирус заразил миллионы компьютеров, рассылая спам и похищая личные данные.

3 место. Slammer

Самый агрессивный вирус. В 2003-м уничтожил данные с 75 тыс. компьютеров за 10 минут.

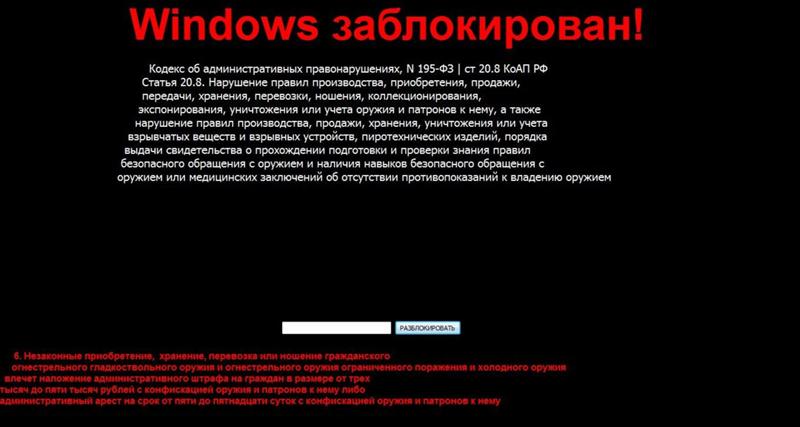

2 место. Conficker

Один из опаснейших из известных на сегодняшний день компьютерных червей.

Вредоносная программа была написана на Microsoft Visual C++ и впервые появилась в сети 21 ноября 2008. Атакует операционные системы семейства Microsoft Windows (от Windows 2000 до Windows 7 и Windows Server 2008 R2). На январь 2009 вирус поразил 12 млн компьютеров во всём мире. 12 февраля 2009 Microsoft обещал $250 тыс. за информацию о создателях вируса.

1 место. ILOVEYOU

При открытии вложения вирус рассылал копию самого себя всем контактам в адресной книге Windows, а также на адрес, указанный как адрес отправителя. Он также совершал ряд вредоносных изменений в системе пользователя.Вирус был разослан на почтовые ящики с Филиппин в ночь с 4 мая на 5 мая 2000 года; в теме письма содержалась строка «ILoveYou», а к письму был приложен скрипт «LOVE-LETTER-FOR-YOU.TXT.vbs». Расширение «.vbs» было по умолчанию скрыто, что и заставило ничего не подозревающих пользователей думать, что это был простой текстовый файл.

В общей сложности, вирус поразил более 3 млн компьютеров по всему миру. Предполагаемый ущерб, который червь нанес мировой экономике, оценивается в размере $10 – 15 млрд, за что вошел в Книгу рекордов Гиннесса, как самый разрушительный компьютерный вирус в мире.

Источник ibusiness.ru

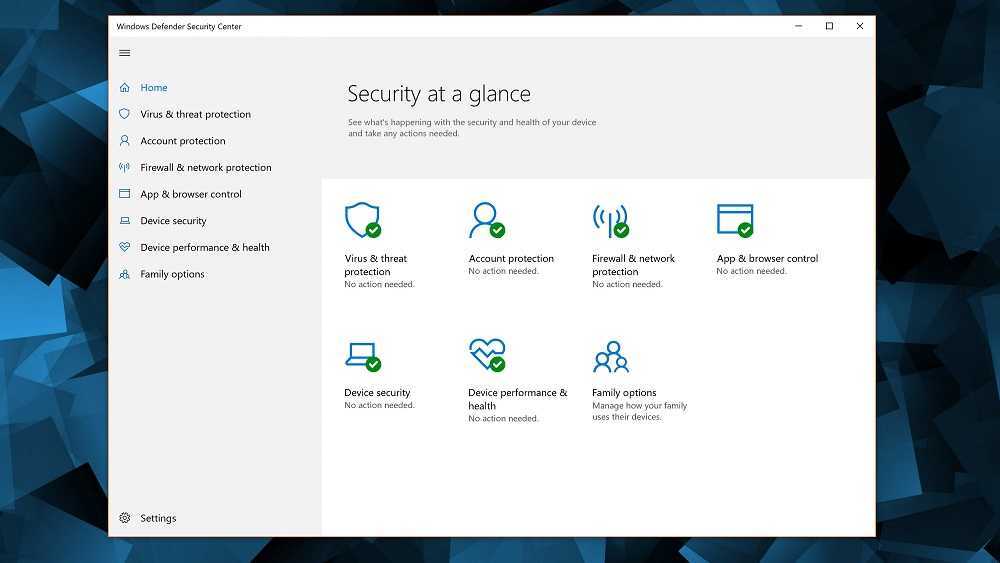

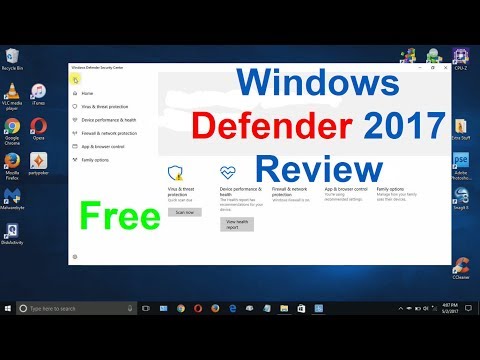

Защита от вирусов и угроз в Windows Security

Безопасность Антивирусная программа Microsoft Defender Панель управления учетной записью Microsoft Дополнительно. .. Меньше

.. Меньше

Примечания:

Если вы используете Windows в режиме S, он оптимизирован для более строгой безопасности, поэтому в области Защита от вирусов и угроз меньше параметров, чем описано здесь. Это связано с тем, что встроенная система безопасности Windows в режиме S автоматически предотвращает запуск вирусов и других угроз на вашем устройстве.

В ранних версиях Windows 10 служба безопасности Windows называлась Центром безопасности Защитника Windows.

Защита от вирусов и угроз в системе безопасности Windows помогает сканировать устройство на наличие угроз. Вы также можете запускать различные типы сканирования, просматривать результаты предыдущих проверок на наличие вирусов и угроз и получать новейшую защиту, предлагаемую антивирусной программой Microsoft Defender.

Под Текущие угрозы вы можете:

Просматривайте все угрозы, обнаруженные в настоящее время на вашем устройстве.

Узнайте, когда на вашем устройстве выполнялось последнее сканирование, сколько времени оно заняло и сколько файлов было проверено.

Начать новое быстрое сканирование или перейти к параметрам сканирования для запуска более обширного или выборочного сканирования.

Просматривайте угрозы, которые были помещены в карантин, прежде чем они смогут повлиять на вас, и все, что определено как угроза, которую вы разрешили запускать на своем устройстве.

Примечание. Если вы используете стороннее антивирусное программное обеспечение, здесь вы сможете использовать его параметры защиты от вирусов и угроз.

Запустите желаемое сканирование

Несмотря на то, что Безопасность Windows включена и автоматически сканирует ваше устройство, вы можете выполнить дополнительное сканирование в любое время.

Быстрое сканирование . Обеспокоены тем, что вы, возможно, сделали что-то, что могло привести к заражению вашего устройства подозрительным файлом или вирусом? Выберите Быстрое сканирование (называемое Сканировать сейчас в предыдущих версиях Windows 10), чтобы немедленно проверить ваше устройство на наличие любых недавних угроз. Этот параметр полезен, если вы не хотите тратить время на полное сканирование всех ваших файлов и папок.

Если служба безопасности Windows рекомендует запустить один из других типов сканирования, вы получите уведомление о завершении быстрого сканирования.

Если служба безопасности Windows рекомендует запустить один из других типов сканирования, вы получите уведомление о завершении быстрого сканирования.Параметры сканирования . Выберите эту ссылку, чтобы выбрать один из следующих расширенных параметров сканирования:

Полное сканирование . Сканирует каждый файл и программу на вашем устройстве.

Выборочное сканирование . Сканирует только выбранные вами файлы и папки.

org/ListItem»>

Автономное сканирование Microsoft Defender . Использует последние определения для сканирования вашего устройства на наличие последних угроз. Это происходит после перезагрузки, без загрузки Windows, поэтому любому постоянному вредоносному ПО сложнее скрыться или защититься. Запустите его, если вы обеспокоены тем, что ваше устройство подверглось воздействию вредоносного ПО или вируса, или если вы хотите просканировать свое устройство без подключения к Интернету. Это перезагрузит ваше устройство, поэтому обязательно сохраните файлы, которые вы могли открыть.Дополнительные сведения см. в разделе Помогите защитить мой компьютер с помощью Microsoft Defender Offline.

Примечание. Параметры сканирования назывались Запустить новое расширенное сканирование в ранних версиях Windows 10.

Управление настройками защиты от вирусов и угроз

Используйте Параметры защиты от вирусов и угроз , если вы хотите настроить уровень защиты, отправить примеры файлов в Microsoft, исключить доверенные файлы и папки из повторного сканирования или временно отключить защиту.

Управление защитой в реальном времени

Хотите ненадолго отключить защиту в реальном времени? Вы можете использовать настройку защиты в режиме реального времени, чтобы временно отключить ее; однако защита в режиме реального времени автоматически включится через некоторое время, чтобы возобновить защиту вашего устройства. Пока защита в режиме реального времени отключена, файлы, которые вы открываете или загружаете, не будут проверяться на наличие угроз.

Примечание. Если используемое вами устройство принадлежит организации, системный администратор может запретить вам отключать защиту в режиме реального времени.

Получите доступ к облачной защите

Предоставьте своему устройству доступ к последним определениям угроз и обнаружению поведения угроз в облаке. Этот параметр позволяет Microsoft Defender получать постоянно обновляемые улучшения от Microsoft, пока вы подключены к Интернету. Это приведет к более точному выявлению, остановке и устранению угроз.

Это приведет к более точному выявлению, остановке и устранению угроз.

Этот параметр включен по умолчанию.

Отправьте нам файлы с автоматической отправкой образцов

Если вы подключены к облаку с облачной защитой, вы можете настроить Защитника на автоматическую отправку подозрительных файлов в Microsoft для проверки их на потенциальные угрозы. Microsoft уведомит вас, если вам нужно отправить дополнительные файлы, и предупредит вас, если запрошенный файл содержит личную информацию, чтобы вы могли решить, хотите ли вы отправить этот файл или нет.

Если вас беспокоит файл и вы хотите убедиться, что он был отправлен для оценки, вы можете выбрать Отправить образец вручную чтобы отправить нам любой файл, который вы хотите.

Защита от несанкционированного доступа защищает ваши настройки безопасности

Параметры антивирусной программы Microsoft Defender могут время от времени изменяться вредоносными или неосторожными приложениями или процессами; или иногда неосведомленными людьми. При включенной защите от несанкционированного доступа важные настройки, такие как защита в реальном времени, не могут быть легко или случайно отключены.

При включенной защите от несанкционированного доступа важные настройки, такие как защита в реальном времени, не могут быть легко или случайно отключены.

Этот параметр включен по умолчанию для потребителей.

Узнайте больше о защите от несанкционированного доступа.

Защита файлов от несанкционированного доступа

Используйте параметр Контролируемый доступ к папкам, чтобы указать, в какие папки ненадежные приложения могут вносить изменения. Вы также можете добавить дополнительные приложения в список доверенных, чтобы они могли вносить изменения в эти папки. Это мощный инструмент для защиты ваших файлов от программ-вымогателей.

Когда вы включаете контролируемый доступ к папкам, многие папки, которые вы используете чаще всего, будут защищены по умолчанию. Это означает, что содержимое любой из этих папок не может быть доступно или изменено какими-либо неизвестными или ненадежными приложениями. Если вы добавите дополнительные папки, они также станут защищенными.

Если вы добавите дополнительные папки, они также станут защищенными.

Узнайте больше об использовании контролируемого доступа к папкам

Исключить элементы из проверки на наличие вирусов

В некоторых случаях вам может потребоваться исключить из сканирования определенные файлы, папки, типы файлов или процессы, например, если это доверенные элементы, и вы уверены, что вам не нужно тратить время на их сканирование. В тех редких случаях вы можете добавить для них исключение.

Дополнительные сведения о добавлении исключения в систему безопасности Windows

Курируйте свои уведомления

Безопасность Windows будет отправлять уведомления о состоянии и безопасности вашего устройства. Вы можете включить или отключить эти уведомления на странице уведомлений. В Защита от вирусов и угроз в разделе Настройки защиты от вирусов и угроз выберите Управление настройками , прокрутите вниз до Уведомления и выберите Изменить настройки уведомлений .

В Защита от вирусов и угроз в разделе Настройки защиты от вирусов и угроз выберите Управление настройками , прокрутите вниз до Уведомления и выберите Изменить настройки уведомлений .

См. уведомления системы безопасности Windows

Защитите свое устройство с помощью последних обновлений

Аналитика безопасности (иногда называемая «определениями») — это файлы, содержащие информацию о последних угрозах, которые могут заразить ваше устройство. Безопасность Windows использует аналитику безопасности каждый раз при запуске сканирования.

Microsoft автоматически загружает последние аналитические данные на ваше устройство как часть Центра обновления Windows, но вы также можете проверить их вручную. На странице Защита от вирусов и угроз в разделе Вирусы и угрозы Обновления защиты , выберите Проверить наличие обновлений для сканирования на наличие последних сведений о безопасности.

Узнать больше

Как вредоносное ПО может заразить ваш компьютер

Справка и обучение Microsoft Security

Начало работы с Microsoft Defender

Microsoft Defender — это простой способ защитить вашу цифровую жизнь и все ваши устройства. Он включен в вашу подписку на Microsoft 365 для семьи или персональный без дополнительной платы.

Важно: Эта статья посвящена приложению Microsoft Defender, которое включено в подписки Microsoft 365 для семьи или персональные. Если вы ищете информацию об антивирусе Microsoft Defender, встроенном в Microsoft Windows, ознакомьтесь со статьей Оставайтесь защищенными с помощью безопасности Windows.

Если вы еще не установили Защитник на свои устройства, выполните действия, описанные в разделе Установка Защитника Microsoft.

Microsoft Defender — это приложение для обеспечения безопасности, которое помогает людям и семьям оставаться в безопасности в Интернете с помощью защиты от вредоносных программ, веб-защиты, уведомлений о безопасности в режиме реального времени и советов по безопасности. Microsoft Defender включен в подписку на Microsoft 365 для семьи или персональный и работает на вашем телефоне (Android или iOS), ПК и Mac.

Microsoft Defender включен в подписку на Microsoft 365 для семьи или персональный и работает на вашем телефоне (Android или iOS), ПК и Mac.

Windows Security , ранее известное как Центр безопасности Защитника Windows , — это приложение, встроенное в Windows 10 или 11, которое помогает повысить безопасность вашего ПК. Включает Microsoft Defender Antivirus, антивирусный инструмент, который помогает защитить вас от вирусов, программ-вымогателей и других вредоносных программ.

Дополнительную информацию см. в статье Оставайтесь защищенными с помощью системы безопасности Windows.

Брандмауэр Защитника Windows — это программное обеспечение брандмауэра, встроенное в Windows, которое контролирует, какой сетевой трафик разрешен или заблокирован для прохождения на ваш компьютер или с него по сети. Брандмауэр Защитника Windows включен по умолчанию.

Защита от вредоносных программ

Вредоносное ПО — это вредоносное ПО mal icious soft ware , которое может украсть или повредить ваши личные данные, такие как файлы, фотографии или сообщения. Он также может отслеживать или шпионить за вами, красть ваши деньги или использовать ваше устройство для причинения вреда, например нападения на других людей.

Он также может отслеживать или шпионить за вами, красть ваши деньги или использовать ваше устройство для причинения вреда, например нападения на других людей.

В Windows, Mac и Android Microsoft Defender может проверять файлы и приложения, которые вы загружаете и устанавливаете, а также запускать сканирование файлов, уже находящихся в вашей системе, чтобы обнаружить любые вредоносные программы, которые могут угрожать вашему устройству.

Дополнительные сведения о защите от вредоносных программ см. в статье Начало работы с защитой от вредоносных программ в Microsoft Defender.

Совет:

Следите за обновлениями и устанавливайте последние обновления на все свои устройства и приложения (особенно браузеры), чтобы предотвратить вредоносное ПО.

Microsoft Defender работает вместе с вашими существующими решениями для защиты от вредоносных программ, даже если они созданы другими компаниями, такими как Norton или Bitdefender.

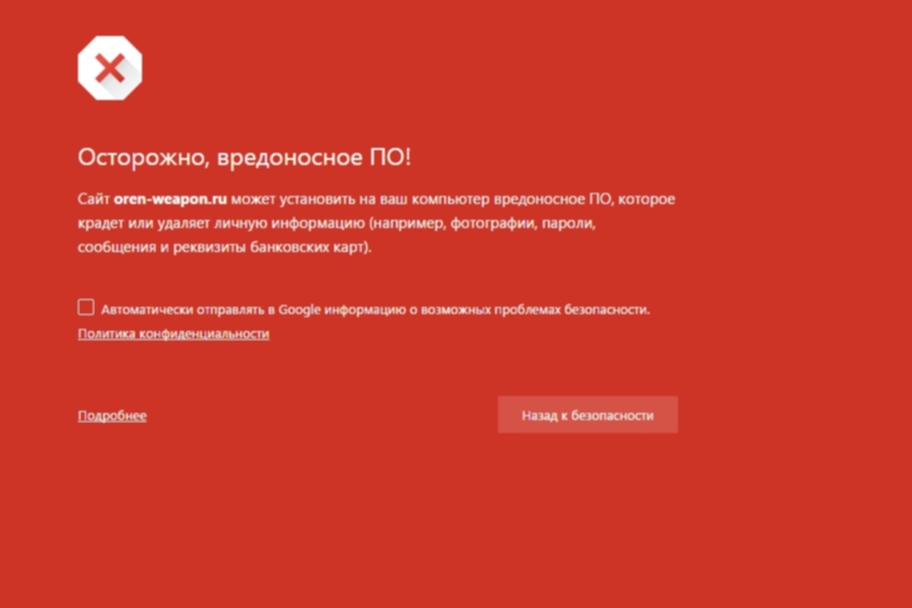

Веб-защита

Многие из цифровых атак, которые мы наблюдаем, осуществляются через вредоносные веб-сайты, которые пытаются обманом заставить вас раскрыть личную информацию, например имена пользователей и пароли, кредитные карты или другую информацию об учетной записи, или установить вредоносное ПО в вашу систему. В Windows, iOS и Android Защитник Майкрософт будет проверять ссылки, которые вы (или приложение на вашем устройстве) открываете, чтобы попытаться обнаружить все, что может быть опасным.

Если мы обнаружим вредоносную ссылку, мы заблокируем ее и сообщим вам.

Дополнительные сведения о веб-защите в Microsoft Defender см. в разделе Начало работы с веб-защитой.

Совет:

Что такое фишинг? Это уловка, позволяющая украсть вашу информацию или заставить вас установить вредоносное ПО, притворившись сообщением от человека, которому вы доверяете. Дополнительные сведения см. в разделе Защитите себя от фишинга.

Дополнительные сведения см. в разделе Защитите себя от фишинга.

Мониторинг кражи личных данных

Мы сотрудничаем с Experian®, чтобы обеспечить мониторинг кражи личных данных мирового класса в Microsoft Defender. Эта функция позволяет вам отслеживать ваши собственные идентификационные данные, а также данные вашей семьи на предмет утечек как в общедоступном Интернете, так и в даркнете.

Важно: Мониторинг кражи личных данных в настоящее время доступен только для клиентов в США.

Если мы обнаружим утечку ваших личных данных, вы получите предупреждение и подробный отчет о нарушении, в котором будет указано, какие именно данные были обнаружены и где. Вы получите рекомендации о том, что нужно сделать прямо сейчас, чтобы исправить ситуацию, подробную информацию о том, как это могло произойти, информацию о возможных рисках и советы о том, как уменьшить вероятность повторения ситуации.

Вы также получаете круглосуточный телефонный доступ к команде высококвалифицированных специалистов по краже личных данных, которые помогут вам разобраться с украденными данными или предоставят полный спектр услуг по восстановлению личных данных в случае, если вор использует ваши личные данные, чтобы совершить мошенничество.

Дополнительные сведения см. в статье Начало работы с отслеживанием кражи личных данных в Microsoft Defender.

Добавление других устройств

Вы можете добавить до 4 дополнительных устройств (всего 5 на человека) к своей учетной записи Microsoft Defender, установив приложение на другие устройства и выполнив вход с использованием той же личной учетной записи Microsoft. Эти устройства появятся на панели управления Microsoft Defender, чтобы вы могли видеть состояние безопасности всех своих устройств в одном месте.

Дополнительные сведения см. в разделе Добавление устройств в учетную запись Microsoft Defender.

Помогаем защитить всю семью

Если вы являетесь подписчиком Microsoft 365 для семьи, люди с ролью организатора семьи могут помочь защитить устройства и удостоверения всех членов семьи. Когда другие члены семьи устанавливают Microsoft Defender и решают поделиться состоянием безопасности своего устройства или отслеживания личных данных, организаторы семьи увидят этот статус на своей панели управления Microsoft Defender.

Если вы установили исправление безопасности 823980 (MS03-026) до 11 августа 2003 г., больше ничего делать не нужно.

Если вы установили исправление безопасности 823980 (MS03-026) до 11 августа 2003 г., больше ничего делать не нужно. Обновления 824146 безопасности включены в эти пакеты обновления. При установке этих пакетов обновления больше ничего делать не нужно.

Обновления 824146 безопасности включены в эти пакеты обновления. При установке этих пакетов обновления больше ничего делать не нужно.

Если эти действия не работают, обратитесь к поставщику услуг Интернета за сведениями о брандмауэре подключения к Интернету.

Если эти действия не работают, обратитесь к поставщику услуг Интернета за сведениями о брандмауэре подключения к Интернету. Базовый брандмауэр — это компонент маршрутизации и удаленного доступа, который можно включить для любого общедоступного интерфейса на компьютере под управлением маршрутизации и удаленного доступа, а также члена семейства Windows Server 2003.

Базовый брандмауэр — это компонент маршрутизации и удаленного доступа, который можно включить для любого общедоступного интерфейса на компьютере под управлением маршрутизации и удаленного доступа, а также члена семейства Windows Server 2003.

Если отключиться от Интернета невозможно, введите следующую строку в командной строке, чтобы настроить RPCSS, чтобы не перезапускать компьютер при сбое службы.

Если отключиться от Интернета невозможно, введите следующую строку в командной строке, чтобы настроить RPCSS, чтобы не перезапускать компьютер при сбое службы.  Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.

Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.

В таком случае может потребоваться открыть некоторые порты в брандмауэре для работы некоторых функций Интернета. Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.

В таком случае может потребоваться открыть некоторые порты в брандмауэре для работы некоторых функций Интернета. Ознакомьтесь с документацией, включенной в службу Интернета, которая не работает, чтобы определить, какие порты необходимо открыть. Сведения о том, как открыть эти порты, см. в документации, включенной в брандмауэр.

Если служба безопасности Windows рекомендует запустить один из других типов сканирования, вы получите уведомление о завершении быстрого сканирования.

Если служба безопасности Windows рекомендует запустить один из других типов сканирования, вы получите уведомление о завершении быстрого сканирования.