|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Интересные решения для электронной подписи в браузере. Браузер по госту для электронной подписи

Интересные решения для электронной подписи в браузере / Хабрахабр

Конкретная такая мечта. И сейчас имеются все предпосылки для ее исполнения.

В топике я немного остановлюсь на решениях Крипто-Про, которые позволяют сделать квалифицированную ЭЦП в браузере действительно удобной.

А так же опишу одно оригинальное решение от фирмы Криптоком (www.cryptocom.ru), которое позволяет подписывать документы через интернет квалифицированной ЭЦП с помощью практически любого компьютера/браузера без предварительной настройки и без прав сисадмина (для варианта «срочно нужно провести сделку из интернет-кафе турецкого отеля»).

Плагины от Крипто-Про

Специалисты Крипто-Про сделали кроссплатформенные плагины к браузерам. При заходе пользователя на web-страницу ЭЦП сервер определяет какой именно требуется плагин в зависимости от браузера, запускается программа установки плагина. Эта программа не требует для установки прав сисадмина. Все достаточно удобно и можно подписывать документы, не слезая с Mozilla FireFox.Минусы:

- чтобы плагины заработали, требуется предварительно установить КриптоПро CSP и сконфигурировать его на использование ключевого носителя Рутокен (это не всегда просто для неподготовленного человека)

- придется повозиться с настройками безопасности браузера, так как плагин для IE является тем же ActiveX

Первую проблему можно сгладить. У Крипто-Про имеется вариант CSP, который представляет собой one-click installer — программно-аппаратное СКЗИ КриптоПро Рутокен CSP . Этот продукт создан на основе КриптоПро CSP и Рутокен ЭЦП, все моменты сопряжения usb-токена и программной части решены уже на уровне архитектуры продукта. Таким образом, существенно снижается сложность установки и настройки СКЗИ, а благодаря тому, что работа с закрытыми ключами идет на аппаратном уровне, повышается общий уровень безопасности

В любом случае связка КриптоПро Рутокен CSP + кроссбраузерные плагины это большой шаг вперед с точки зрения облегчения жизни службе техподдержки крупных проектов.

КриптоТуннель

Фирма Криптоком выпустила продукт МагПро КриптоТуннель. Он позволяет сделать несколько вещей, в частности, защитить сертифицированным гостовым TLS web-соединение, аутентифицироваться на сайте по сертификату и подписать текстовое сообщение или файл при передаче через web-форму квалифицированной подписью.

КриптоТуннель сделан на базе open source приложения sTunnel. Работает он по принципу порт- форвардинга. При старте КриптоТуннель начинает слушать произвольный порт на localhost. При этом у него в конфиге прописан удаленный host:port, на которые следует форвардить соединения. Но форвардит он их не просто так, а предварительно установив с удаленным хостом TLS-соединение. Вот по этому TLS-соединению данные и передаются.

Если запустить КриптоТуннель, указав ему «слушать» на 127.0.0.1:8080:, а затем браузером пойти на 127.0.0.1:8080, то КриптоТуннель установит TLS-соединение с прописанным у него в конфиге удаленным хостом и начнет передавать по нему HTTP-запросы от браузера и HTTP-ответы от web-сервера. Следует отметить, что разработчики встроили автоматический запуск умолчательного для пользователя браузера на нужный url (http://127.0.0.1:8080/куда-то-там).

Пример конфига с комментариями:

# проверять сертификат сервера verify=2 # клиент client=yes # файл с корневым сертификатом УЦ CAFile=..\crypto\ca.crt # модуль поддержки ГОСТов engine=gost # поддерживаем только sslVersion=TLSv1 # отображаться в taskbar taskbar=yes # уровень ведения лога DEBUG=7 [https] # где слушаем accept = 127.0.0.1:80 # куда коннектимся connect = ca.cryptocom.ru:443 # алгоритмы шифрования ciphers = GOST2001-GOST89-GOST89 TIMEOUTclose = 0 # сертификат клиента cert=..\crypto\client.crt # ключ клиента key=..\crypto\client.key # сертификат подписи клиента cert_sign=..\crypto\client.crt # ключ подписи клиента key_sign=..\crypto\client.key sign_only_new=no # имя поля html-формы, значение которого следует подписать sign_inputs=ID797C1C735EEB4926925375E1D6907834 # имя поля html-формы, в котором передается файл, который следует подписать sign_files=IDCBB806E365FB4FBA9490AB20303971F4Так как весь траффик прикладного уровня (HTTP) ходит через КриптоТуннель, то некоторые части траффика можно специальным образом пометить. КриптоТуннель, увидев помеченную часть, вытащит ее из POST-запроса, декодирует из url-encoded, подпишет (предварительно спросив у пользователя), аккуратно вложит в POST-запрос подписанное сообщение/файл (или отдельно подпись) и отправит далее на сервер. Учтена главная тонкость — при передаче файлов формируется POST-запрос в виде multi-part.

Для того, чтобы КриптоТуннель понял, какое поле передаваемой web-формы следует подписывать, ему в конфиге задаются параметры sign_inputs и sign_files. Разработчику сайта при проектировании web-формы ввода пользовательских данных следует поле, которое будет подписываться, назвать соответствующим образом.

Основной фишкой решения КриптоТуннель является то, что он работает без установки, со всеми браузерами, без сложной настройки политик безопасности браузера. КриптоТуннель можно положить на флешку и запускать прямо с нее.

Желающие могут посмотреть решение на демонстрационной площадке.

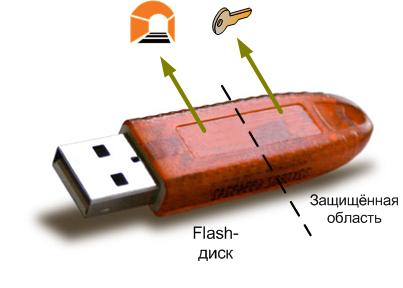

Рутокен КриптоТуннель

Для надежной защиты ключа КриптоТуннель следует использовать совместно с Рутокен ЭЦП Flash. При этом ключ хранится в защищенной памяти Рутокена, а сам КриптоТуннель на его Flash-памяти, откуда и запускается. Так как Рутокен ЭЦП Flash использует стандартный CCID-драйвер, то для его работы на современных ОС (начиная с Windows Vista и Mac OS X 10.7) не требуется установки какого-либо софта, а модуль поддержки Рутокен ЭЦП Flash уже входит в КриптоТуннель.

habrahabr.ru

Как подписать документ электронной подписью

На самом деле подписать документ электронной подписью достаточно просто, однако, новичку лучше подписать его с помощью данной статьи-шпаргалки. Как всегда для вашего удобства мы в добавление к пошаговой инструкции публикуем скриншоты. Итак, мы подпишем файл электронной подписью с помощью программы «КриптоАРМ».

Для начала кликните по файлу, который нужно подписать, правой клавишей мыши и выберите КриптоАРМ. Откроется выпадающий список возможных действий. Там, соответственно, следует выбрать: «Подписать».

Далее нас приветствует Мастер создания электронной подписи. У него аж пять шагов. И мы сейчас их разберем один за другим.

Первый шаг это «Выбор файлов». Здесь мы видим уже выбранный нами файл для подписи. Можем добавить еще любое количество файлов или даже папки с файлами. Также можем просмотреть (кнопка «Просмотр») содержимое документа перед его подписанием, что очень важно.

Второй шаг под названием «Выходной формат» предлагает нам выбрать формат подписи. Можно выбрать один из двух типов кодировки: DER или BASE64. В большинстве случаев это не важно, но бывают и исключения. К примеру, для ФСРАР укажите DER кодировку, а не наоборот. Можно задать расширение для выходного файла, по умолчанию для подписанных данных в «КриптоАРМ» используется расширение SIG. Кроме этого есть возможность включить архивирование, чтобы после создания подписи результаты помещались в ZIP-архив, и задать каталог для сохранения результатов подписи.

Третий шаг под названием «Параметры подписи» очень важен. Именно на этом шаге нас ждет выбор, какой вид подписи в итоге будет создан. Этот момент надо разъяснить. Существуют два вида подписи: присоединенная и отсоединенная. В случае с присоединенной, подпись как бы прикрепляется к подписываемому документу, вы это можете заметить, потому как увеличивается размер файла после его подписания. В случае с отсоединенной подписью, подписываемый документ остается неизменным, подпись же сохраняется в отдельном файле. Для проверки отсоединенной подписи нужны оба файла, файл подписи и файл исходного документа.

Четвертый шаг мастера создания электронной подписи это непосредственно «Выбор сертификата подписи». Нажимаем на кнопку «Просмотр» и в открывшемся окне находим свой сертификат подписи. Ежели вы наблюдаете пустое окне выбора, то сертификатов для подписи у вас просто нет, и вам следует установить хотя бы один.

И наконец, последний пятый шаг, что зовется «Завершение». Здесь мы видим общую информацию, какой сертификат нами был выбран, формат подписи и путь для сохранения подписанного файла. Но не спешите сразу закрывать окно, обратите внимание на опцию «Сохранить данные в профиль для дальнейшего использования». Можете самостоятельно дать имя профили, и в следующий раз вам не нужно будет снова настраивать параметры подписи, все уже будет выбрано. И так, нажимаем на кнопку «Готово», чтобы подписать выбранный нами документ.

Отлично! Операция прошла успешно! Выбранный нами документ теперь подписан электронной подписью.

Находим подписанный документ, он у нас там же, где находится и исходный документ. Иконку файла, содержащего электронную подпись ни с чем не перепутать, это листок бумаги с ручкой. Теперь вы убедились сами, что подписать документ электронной подписью достаточно просто. Хотите узнать больше информации, о том как подписывать документы с помощью программы «КриптоАРМ», посмотрите наш видеокурс на Youtube.

Находим подписанный документ, он у нас там же, где находится и исходный документ. Иконку файла, содержащего электронную подпись ни с чем не перепутать, это листок бумаги с ручкой. Теперь вы убедились сами, что подписать документ электронной подписью достаточно просто. Хотите узнать больше информации, о том как подписывать документы с помощью программы «КриптоАРМ», посмотрите наш видеокурс на Youtube.

cryptoarm.ru

Эллиптические кривые для нового стандарта электронной подписи

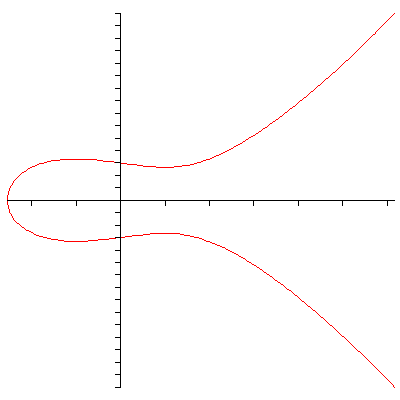

Первого января 2013 года на территории России введен новый стандарт процессов формирования и проверки электронной подписи ГОСТ Р 34.10-2012 [1], призванный заменить предыдущий стандарт ГОСТ Р 34.10-2001. Новый стандарт позволяет работать как с ключами электронной подписи длины 256 бит (длина открытого ключа – 512 бит), так и с ключами длины 512 бит (длина открытого ключа – 1024 бита) и должен использоваться исключительно совместно с алгоритмом хэширования ГОСТ Р 34.11-2012 [2]. Если бы не последнее ограничение, можно было бы сказать, что новый стандарт является лишь расширением старого для работы с ключами 512 бит – дело в том, что в части процессов формирования и проверки подписи, созданной с помощью ключа длины 256 бит, новый и старый стандарты идентичны.

Российский стандарт электронной подписи ГОСТ Р 34.10-2012, как и его предшественник ГОСТ Р 34.10-2001, основан на вычислениях в группе точек эллиптических кривых и имеет структуру, близкую к схеме ECDSA. В определенном смысле ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 являются аналогами ГОСТ Р 34.10-94 при замене класса используемых циклических групп с мультипликативных групп простых полей на группы точек эллиптических кривых – точно так же, как ECDSA является аналогом DSA при аналогичных изменениях. Схемы ГОСТ Р 34.10-94 и DSA по структуре преобразований, в свою очередь, близки к классической схеме подписи Эль-Гамаля (1984 год), в частности, основываются на том же классе теоретико-сложностных предположений о трудности задачи нахождения дискретного полулогарифма. Строгое обоснование стойкости ГОСТ Р 34.10-2001 (переносимое без каких-либо изменений на ГОСТ Р 34.10-2012) в условиях принятых в мировой криптографической практике предположений, можно найти, например, в работе [3].

Итак, стойкость стандарта ГОСТ Р 34.10-2012 базируется на трудности решения задачи нахождения дискретного полулогарифма в группе точек эллиптической кривой. Напомним, что группа точек эллиптической кривой над конечным полем вычетов по модулю N – это множество решений уравнения y2=x3+ax+b mod N, где a и b являются определяющими кривую параметрами (приводится описание в часто используемой форме Вейерштрасса). Таким образом, для задания кривой достаточно зафиксировать параметры N, a и b, а для использования со стандартом ГОСТ Р 34.10-2012 также зафиксировать некоторую ее циклическую подгруппу и точку (x0, y0), являющуюся порождающим элементом этой подгруппы.

Особенностью стандарта ГОСТ Р 34.10-2012 является то, что в документе не зафиксированы какие-либо кривые, рекомендуемые для использования, присутствует только набор требований к ним. Для конкретных примеров кривых, приведенных в стандарте, явно оговорено, что они должны использоваться сугубо в тестовых целях. В этом наш стандарт существенно отличается, например, от документа, определяющего схему ECDSA: в FIPS PUB 186-4 [4] приведены рекомендованные (даже с пометкой "для использования в государственных учреждениях") кривые. С одной стороны, данный подход позволяет сохранять стандарт неизменным даже при появлении новых результатов о "слабых" классах эллиптических кривых: достаточно будет проверить новые ограничения для используемых на практике кривых и при необходимости быстро провести их замену – но не менять государственный стандарт. С другой стороны, отсутствие рекомендуемых для использования параметров требует дополнительных действий от криптографического сообщества по выбору и обоснованию конкретных параметров, а также согласованию их с регулирующими органами и созданию методических рекомендаций.

Как уже было отмечено, с точки зрения алгоритмики работы в группе точек эллиптической кривой в случае ключей длины 256 бит новый стандарт идентичен предшественнику. Поэтому для упрощения перехода на новый стандарт было решено кривые с модулем длины 256 бит использовать существующие, описанные в документе [5] и повсеместно внедренные в существующих криптографических средствах.

Для кривых с модулем 512 бит было решено строить кривые исходя из следующих принципов:

- Минимизация требований к модификации существующих программных и аппаратных реализаций ГОСТ Р 34.10-2001 (для кривых с модулем 256 бит) для работы с новыми кривыми (с модулем 512 бит).

- Обеспечение наименьшей трудоемкости операций на новых кривых.

- Доказуемая псевдослучайность новых кривых.

Первый принцип позволяет упростить разработчикам криптографических средств реализацию новых алгоритмов. Удобнее всего было бы просто увеличить в два раза используемые блоки данных и обобщить существующие алгоритмические схемы для работы с обеими длинами. Это накладывает ограничения на класс возможных кривых; в рамках этого класса желательно выбрать кривые с минимальными трудоемкостями операций (второй принцип). Соблюдение третьего принципа дает гарантию, что у полученных кривых отсутствуют слабости, заложенные авторами, но неизвестные другим членам сообщества.

В соответствии с этими принципами была создана методика выработки кривых, построенная вокруг следующих ключевых моментов:

- Для повышения эффективности операций в базовых полях вычетов определяющие поля простые числа выбираются близкими к степеням двойки (в нашем случае, к 2511 и 2512).

- Кривые выбираются в короткой форме Вейерштрасса, как и существующие кривые для длины модуля 256 бит.

- Выбираются эллиптические кривые с группой точек, имеющей порядок, равный простому числу.

- Рассматриваются только кривые с коэффициентом a в форме Вейерштрасса равном минус трем.

- Учитывается требование возможности определенной верификации "случайности" кривой.

Выбор параметров эллиптической кривой производится в соответствии с принципом «проверяемой случайности», заключающимся в выработке параметров с помощью односторонней функции, или, на практике, с помощью некоторого «трудно» обратимого преобразования (в нашем случае – на основе криптографической хэш-функции ГОСТ Р 34.11-2012). На вход данного преобразования подаются случайные строки. В силу свойств односторонней функции, даже специальный подбор входных строк не позволяет осуществлять выбор окончательных параметров для принадлежности некоторому классу заведомо "слабых" (хотя заметим, что требования к кривым, предъявляемые в тексте стандарта, уже гарантируют отсутствие принадлежности кривых известным классам "слабых" кривых). В качестве параметра, значение которого полагалось равным выходу хэш-функции, выбран параметр r = a3/b2 mod N (см. [6]), задающий два класса эквивалентных кривых.

После порождения r, фиксации a=-3 и выбора одной из двух возможных кривых фиксацией b, необходимо проверить весь набор требуемых в методике свойств. Большая часть из них проверяется по параметрам a и b тривиальным образом (проверками некоторых соотношений на a и b), некоторые же требуют применения весьма мощных и трудоемких алгоритмов (например, для проверки того факта, что порядок группы точек кривой является простым числом, используется алгоритм Шуфа-Элкиса-Аткина (1985, 1988, 1991), которому может потребоваться несколько минут машинного времени для проверки одной кривой). После получения кривой, удовлетворяющей всем проверявшимся свойствам, остается только выбрать ее циклическую подгруппу и ее порождающий элемент – но так как порядок группы точек является простым числом, то данный шаг тривиален: вся группа является циклической, а любой ее ненулевой элемент является порождающим. Для дополнительного ускорения вычислений при работе на данной кривой в качестве порождающего элемента выбирается точка кривой (x0,y0) с малым значением x0.

Полученные две эллиптические кривые получили одобрение для использования с ГОСТ Р 34.10-2012; техническим комитетом по стандартизации "Криптографическая защита информации" приняты соответствующие методические рекомендации, кривым присвоены объектные идентификаторы. В КриптоПро CSP 4.0 данные эллиптические кривые используются для полного спектра операций, использующих ключи алгоритма ГОСТ Р 34.10-2012 длины 512 бит. И разумеется, все положительные свойства этих эллиптических кривых, что были заложены нами на этапе разработки рекомендаций, используются в КриптоПро CSP 4.0 в полном объеме.

Литература

1. ГОСТ Р 34.10-2012. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.

2. ГОСТ Р 34.11-2012. Информационная технология. Криптографическая защита информации. Функция хэширования.

3. Варновский Н.П. Стойкость схем электронной подписи в модели с защищенным модулем. Дискретная математика, 2008, т. 20, вып. 3, с. 147-159.

4. FIPS PUB 186-4. FEDERAL INFORMATION PROCESSING STANDARDS PUBLICATION. Digital Signature Standard (DSS).

5. V.Popov, I. Kurepkin, S. Leontiev. RFC 4357. Additional Cryptographic Algorithms for Use with GOST 28147-89, GOST R 34.10-94, GOST R 34.10-2001, and GOST R 34.11-94 Algorithms.

6. ISO/IEC 15946-5:2009. Information technology - Security techniques - Cryptographic techniques based on elliptic curves - Part 5: Elliptic curve generation.

Скачать проект документа "Методические рекомендации по заданию параметров эллиптических кривых в соответствии с ГОСТ Р 34.10-2012".

Скачать скрипт с верификацией утвержденных наборов параметров.

Смышляев С.В., к.ф.-м.н.

www.cryptopro.ru

Настройка ЛК ФНС для Крипто-Про CSP

Содержание

1.1. Сведения о технических и программных средствах, обеспечивающих работу. 2

1.2. Установка Помощник 1.0. 3

1.3. Установка ключа КСККЭП в хранилище сертификатов «Личные». 9

1.4. Выстраивание цепочки КСКПЭП.. 13

1.5. Вход в личный кабинет ИП или ЮЛ на сайте ФНС с помощью ключа КЭП.. 19

1.1. Сведения о технических и программных средствах, обеспечивающих работу

Для работы с электронной подписью (ЭП) в Личном кабинете налогоплательщика юридического лица или индивидуального предпринимателя необходимо установить следующее программное обеспечение (ПО):

- ОС Windows XP SP3 или выше, либо Mac OS X9 или выше (например, Windows 7). Необходимо установить все официальные обновления, касающиеся информационной безопасности, для выбранной операционной системы;

- Криптопровайдер с поддержкой алгоритмов шифрования ГОСТ 34.10-2001 и ГОСТ 28147-89:

- КриптоПро версии 3.6.7777 и выше

- Vipnet CSP версии 4.2 (Windows 10 не поддерживается)

- Браузер с поддержкой шифрования защищенных соединений по ГОСТ 34.10-2001, 28147-89 («Internet Explorer» версии 8.0.6001+ или выше;

- Набор драйверов и дополнительных утилит для работы с электронными ключами eToken PKI Client1 SP1;

- Программный компонент для работы с электронной подписью с использованием Web-браузера (Крипто ПРО ЭЦП browser plug-in версия 2.0

Необходимо установить сертификаты:

- Сертификат «Головного Удостоверяющего Центра» (скачать с сайта Головного Удостоверяющего Центра) — в хранилище сертификатов «Доверенные корневые центры»;

- Цепочку КСКПЭП, начиная от КСКПЭП УЦ, непосредственно выдавшего юридическому лицу его КСКПЭП, и до корневого КСКПЭП, последнего в цепочке сертификатов, установить в соответствующие хранилища:

- Самоподписанный (поле «Кому выдан» совпадает с полем «Кем выдан») квалифицированный сертификат ключа проверки электронной подписи (КСКПЭП) удостоверяющего центра, — в хранилище сертификатов «Доверенные корневые центры»;

- Остальные сертификаты цепочки — в хранилище сертификатов «Промежуточные центры сертификации».

- КСКПЭП, выданный юридическому лицу удостоверяющим центром, аккредитованным в соответствии с требованиями Федерального закона № 63-ФЗ, — в хранилище сертификатов «Личные».

1.2. Установка Помощник 1.0

- На вопрос «Разрешить этому приложению вносить изменения на вашем устройстве?» отвечаем «Да»

- Нажимаем «Далее»

- Отмечаем третью по счету галочку «ФНС – Личный кабинет налогоплательщика (www.nalog.ru)» и нажимаем «Далее».

- Нажимаем «Далее»

- Отметить пункт с КриптоПро CSP (если еще не установлен), (1).

Далее, если Вы используете ключ Rutoken (рис.2) необходимо отметить пункт (2), если же ваш ключ JaCarta (рис.3) отмечать НЕ нужно.

Нажимаемете «Установить».

Рис.2

Поставляются из красного или голубого прозрачного пластика.

Рис.3

ставляются в черно-оранжевом или черно-синем НЕ прозрачном корпусе.

- Начнется установка. На все запросы необходимо отвечать «Да» или «Установить»

- Нажимаем «Далее»

- Нажимаем «Завершить»

- Установка «Помощник 1.0» завершена

1.3. Установка ключа КСККЭП в хранилище сертификатов «Личные»

- Подключаем носитель КСКПЭП (флеш карта Rutoken или JaCarta) к компьютеру.

- В меню «Пуск» выберите Программы -> КРИПТО-ПРО -> КриптоПро CSP

- Нажмите «Серсвис»

- Далее «Просмотреть сертификаты в контейнере…»

- Нажмите «Обзор…» рядом с полем «Имя ключевого контейнера»:

- Выбераем ключевой контейнер, соответствующий подключенному носителю электронной подписи и нажмите «Ок»

- Подтверждаем нажатием «Далее»

- Нажимаем «Установить»

- «Ок»

- Нажимаем «Готово» и закрываем программу.

- Ключ КСКПЕП установлен в хранилище сертификатов «Личные»

1.4. Выстраивание цепочки КСКПЭП

В некоторых случаях после установки КСКПЭП в хранилище сертификатов необходимо выстроить цепочку доверия к установленному личному сертификату.

Чтобы найти сведения о следующем сертификате в цепочке, в меню «Пуск» выберите Программы -> Крипто-Про -> Сертификаты. Откройте папку «Сертификаты – текущий пользователь» -> Личные -> Реестр -> Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши.

Если под надписью «Сведения о сертификате вы видите «Этот сертификат предназначен для:» (рис.1) значит можете пропустить этот раздел и приступить к следующему разделу 1.5. Если вы видите восклицательный знак и надпись «Недостаточно информации для проверки этого сертификата» (рис.2) или что-то подобное – продолжайте по инструкции.

Рис.1

Рис.2

Перейдите на вкладку «Состав»:

Выбераем в верхнем окне строку «Доступ к информации о центрах сертификации» и в нижнем окне отобразится ссылка на сертификат которая должна заканчиваться на «.crt». По данной ссылке можно скачать сертификат, вствив её в строку адреса браузера и подтвердив нажатием Enter.

После загрузки сертификата – открываем его. На предупреждение ответьте «Открыть».

На вкладке «Общие» (окно с информацией о сертификате) нажимаем «Установить сертификат». Нажимаем «Далее»

Нажимаем «Далее»

Выбераем «Поместить все сертификаты в следующее хранилище», после чего нажимаем «Обзор…»:

Указываем «Доверенные корневые центры сертификации», нажмите «ОК»:

Нажимаем «Далее»:

Для завершения работы мастера импорта сертификатов нажмите «Готово»:

Если отобразится предупреждение системы безопасности, подтвердите установку сертификата, нажав кнопку «Да».

1.5. Вход в личный кабинет ИП или ЮЛ на сайте ФНС с помощью ключа КЭП

- Для начала необходимо запустить «Internet Explorer» сделать это можно сделав клик мыши на значек «Пуск» (1), написав в поиск слово «internet» (2) и в появившемся списке запустить «Internet Explorer» (3).

- В строке адреса ввести «www.nalog.ru» и нажать Enter на клавиатуре.

- В верхней части страницы есть три варианта для входа в личный кабинет. В зависимости от того кем вы являетесь нажимаете необходимый пункт.

Для примера произведем вход в ЛК ЮЛ (ЮРИДИЧЕСКОГО ЛИЦА), нажав «Войти в личный кабинет»

P.S. Вход в ЛК ЮЛ и ИП идентичны так что можете не переживать если вы ИП.

- Видим открывшуюся страницу, пролистываем вниз и нажимаем синюю кнопку «Ознакомиться с условиями и проверить их выполнение»

- Пролистываем книз и нажимаем «Начать проверку»

- На запрос отвечаем «Да»

- Выбераем необходимый сертификат (ООО «——» или ИП ——) и нажимаем «Подтвердить выбор»

- Вводим пароль (1), ставим галочку (2), подтверждаем (3).

- Необходимо повторно выбрать сертификат и нажать «Ок»

- Если компьютер настроен правильно, то появится кнопка «Перейти в Личный кабинет» (1).

Если проверку пройти не удалось — выполните действия описанные в прямоугольнике (2) и повторите действия с пункта «5)»

В случае необходимо Вы можете обратится в техническую поддержку АСЦ по номеру

+7 3652 777 980 или +7 978 777-98-00, доб. 4

- Поздравляем, Вы успешно вошли в Личный кабинет ФНС

Вконтакте

Одноклассники

Мой мир

allat.crimea.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|