Как развернуть терминальный сервер на Windows Server 2016. Работа клиента через терминал с win server 2018

Подключение к удаленному рабочему столу с помощью встроенного в Windows RDP-клиента

Во всех редакциях ОС Windows начиная с XP, есть стандартный RDP – клиент, который используется для подключения к службе удаленных рабочих столов. В этой статье я хочу описать подробно возможности данной программы.

RDP-клиент используется для подключения к серверу терминалов по протоколу Remote Desktop Protocol, или через удаленный рабочий стол. Об установке сервера терминалом можно также прочитать на данном сайте.

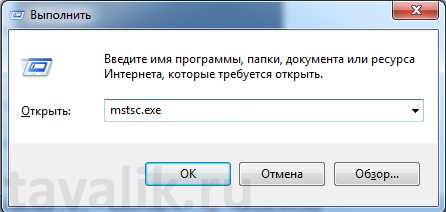

Запустить программу «Подключение к удаленному рабочему столу» можно из меню «Пуск» — «Все программы» — «Стандартные» — «Подключение к удаленному рабочему столу», либо же выполнив команду mstsc.exe (для этого необходимо нажать комбинацию клавиш WIN+R и вписать имя команды в появившемся окне «Выполнить»). Соответственно, сам исполняющий файл mstsc.exe находится в директории C:\Windows\System32. Для удобства можно вынести ярлык на рабочий с заданными настройками.

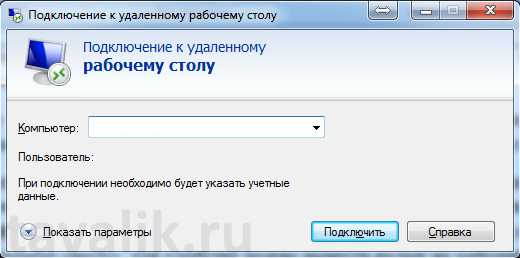

В появившемся окне нужно ввести ip-адрес или имя того сервера к которому вы хотите подключиться.

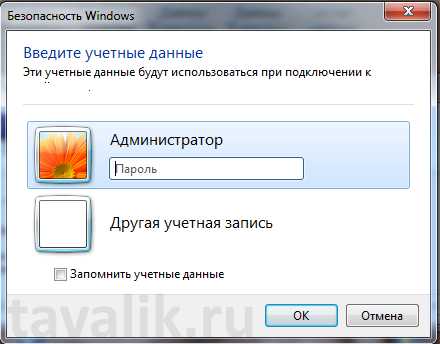

При подключении вам будет предложено ввести свои учетные данные. После ввода вы попадете на рабочий стол вашего сервера.

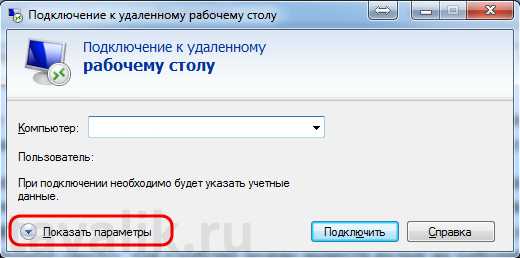

Для изменения параметров необходимо нажать на ссылку «Показать параметры» в главном окне программы.

В появившемся меню можно настроить необходимые вам параметрами, которые будут использоваться при подключении.

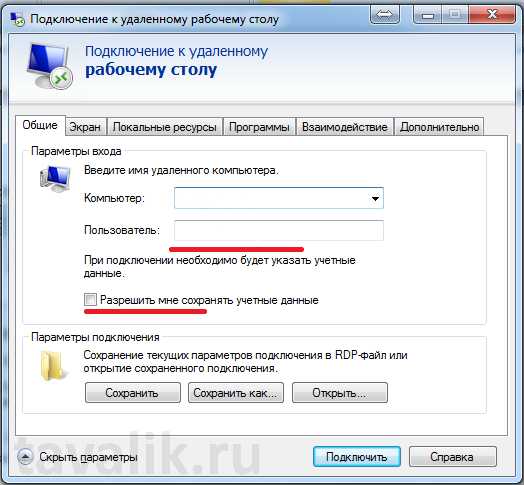

На первой вкладке «Общие» можно сохранить учетные данные, для того что бы не вводить их каждый раз. Для этого нужно установить флаг «Разрешить мне сохранять учетные данные».

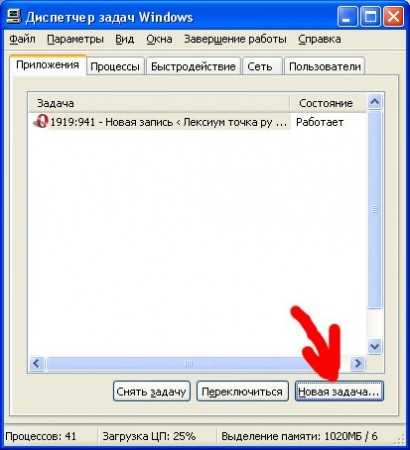

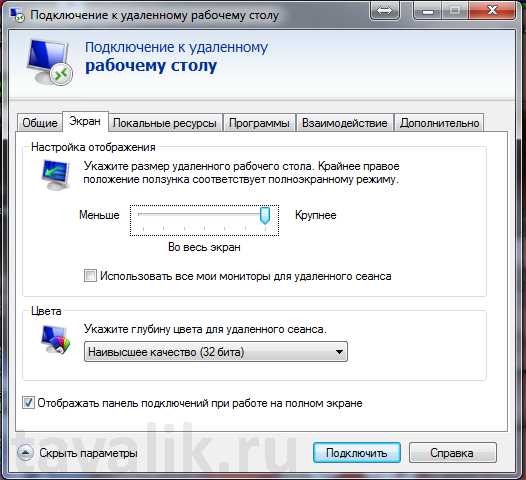

На второй вкладке «Экран» настраивается размер подключаемого удаленного рабочего стола и глубина цвета для удаленного сеанса. Так же можно убрать совсем выезжающую сверху панель подключения, но я вам не советую этого делать, так как закрыть подключение через Alt+F4 не получиться, если в настройках стоит использование сочетание клавиш «на удаленном компьютере», а закрыть соединение можно будет только через «Диспетчер задач».

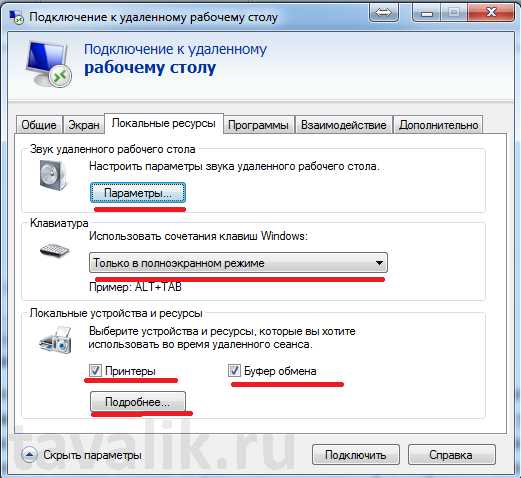

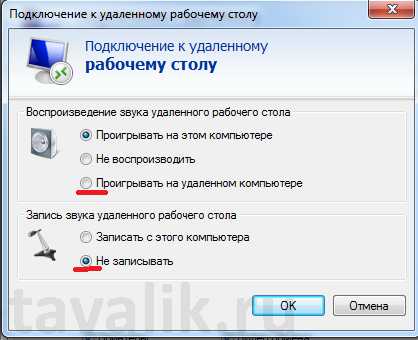

На вкладке «Локальные ресурсы» настраиваются передача звука — запись и воспроизведение. Для настройки необходимо нажать кнопку «Параметры».

Также здесь настраивается «Использование сочетаний клавиш», о которых я писал выше.

Можно на данной вкладке настроить включение или отключение «Принтеров» и «Буфер обмена», которые будут использоваться во время удаленного сеанса, путем снятия или, наоборот, установки флага тех параметров, которые вам необходимы.

А если нажать на кнопку «Подробнее», то можно будет поставить подключение «Смарт карт», если, конечно, у вас есть Смарт карта с учетными данными, также можно подключить любой диск или DVD и СD-ROM локального компьютера с которого происходит подключение.

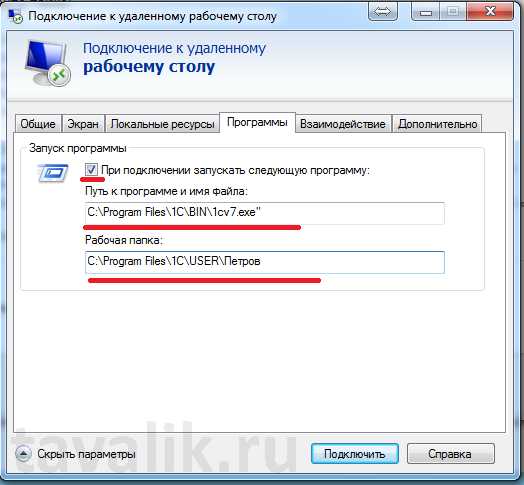

На вкладке «Программы» можно настроить запуск той программы, которая будет автоматически запускаться при входе пользователя на удаленный рабочий стол. Здесь же настраивается рабочий каталог пользователя.

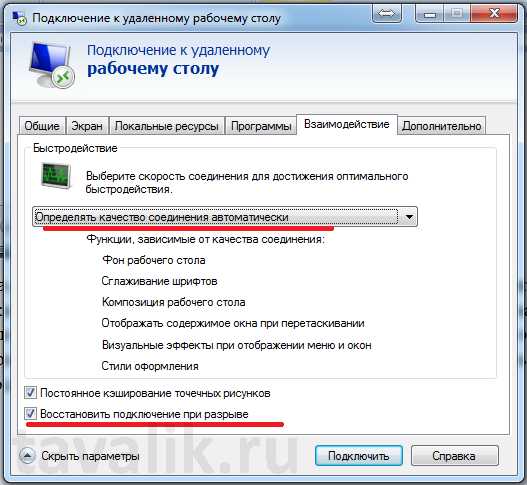

На следующей вкладке «Взаимодействие», можно указать скорость соединения с терминальным сервером и указать те параметры, которые нужны или не нужны для повышения производительности. Хотя в наше время высокоскоростного интернета эти настройки уже не актуальны, поэтому можно смело оставить автоопределение.

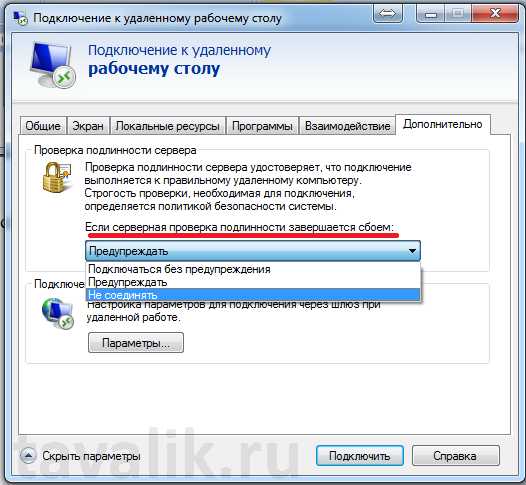

На вкладке «Дополнительно» настраивается проверка подлинности сервера.

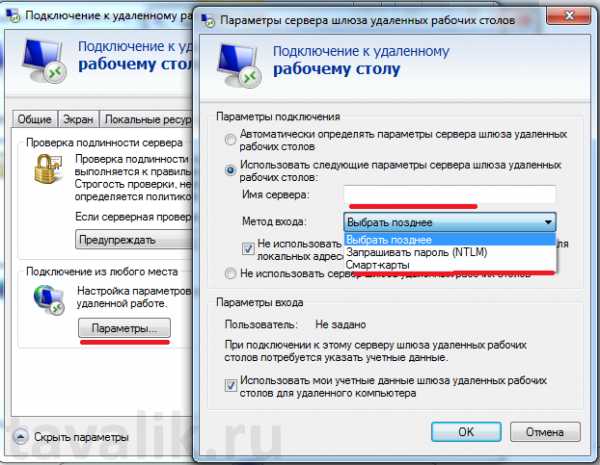

Также можно настроить подключение через шлюз удаленных рабочих столов, нажав кнопку «Параметры».

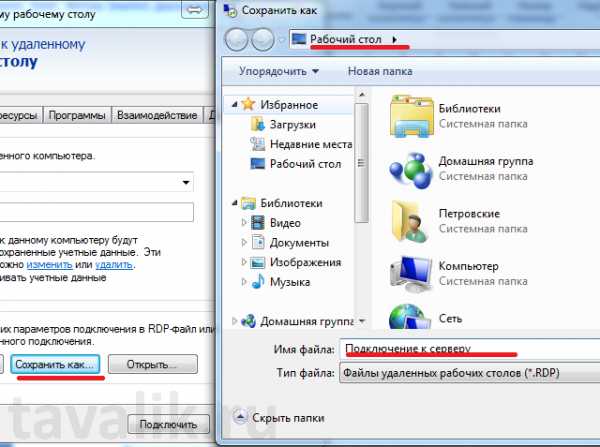

Для сохранения всех выставленных параметров нужно перейти на вкладку «Общие» и сохранить настройки в виде ярлыка подключения по RDP в любом удобном для вас месте и с любым названием.

Через полученный таким образом ярлык вы будете подключаться к удаленному рабочему столу с раннее сделанными и сохраненными настройками.

Смотрите также:

- Поиск по содержимому в Windows

По умолчанию поиск в Windows (в данном примере в Windows 7) ищет файлы по имени. Содержимое учитывает только в проиндексированных расположениях. Чтобы поиск искал по содержимому всех документов, нужно изменить…

- Русификация Windows 8 для англоязычных редакций

На нашем сайте уже раннее рассматривался вариант установки изначально русифицированной редакции Windows 8.1. Англоязычные редакции, к примеру, ознакомительная версия Windows 8.1 Корпоративная на сайте Центра пробного ПО от компании Microsoft, дистрибутив…

- Как изменить расширение файла в Windows

Иногда в Windows 7 нужно изменить расширение вручную, например, превратить файл “txt” в “bat”. Первое, что приходит на ум, - переименовать (F2). Но оказывается, что расширение «.bat» ты вроде бы…

tavalik.ru

Несколько одновременных RDP сессий в Windows 10 / 7

Как и в прошлых клиентских версиях операционных систем Майкрософт, пользователи Pro и Enterprise Windows 10 (но не Home) редакций могут удаленно подключаться к своим компьютерам через службу удаленных рабочих столов (RDP). Однако есть ограничение на количество одновременных RDP сессии – возможна одновременная работа только одного удаленного пользователя. При попытке открыть вторую RDP сессию, сеанс первого пользователя предлагается завершить.

В систему вошел другой пользователь. Если вы продолжите, он будет отключен. Вы все равно хотите войти в систему?

В английской версии предупреждение такое:

Another user is signed in. If you continue, they’ll be disconnected. Do you want to sign in anyway?

Дело в том, что в настольных редакциях операционных систем Microsoft есть следующие основные ограничения на использование службы удаленного рабочего стола:

- Поддержка RDP доступа имеется только в старших редакциях Windows (Professional и выше), а в домашних редакциях (Home) этот функционал отключен.

- Возможно только одно удаленного RDP подключения. При попытке открыть вторую RDP-сессию, пользователю предлагается завершить существующее подключение.

- В том случае, есть пользователь работает за консолью компьютера (локально), при удаленном подключении RDP, его сеанс будет отключен (заблокирован). Правильно и обратное утверждение: удаленный RDP сеанс принудительно завершается, если пользователь авторизуется на консоле системы

По сути, ограничение на количество одновременных rdp подключений является не техническим, а скорее лицензионным, запрещающее создавать на базе рабочей станции терминальный RDP сервер для работы нескольких пользователей. Хотя с технической точки зрения любая редакция Windows при наличии достаточного количества памяти может поддерживать одновременную работу нескольких десятков удаленных пользователей (в среднем на одну сессию пользователя без учета запускаемых приложений требуется 150-200 Мб памяти). Т.е. максимальное количество одновременных сессий в теории ограничивается только ресурсами компьютера.

Мы рассмотрим два способа отключить ограничение на количество одновременных RDP подключений к Windows 10:

- RDP Wrapper Library

- Модификация файла termsrv.dll

Важно. Изначально в самой первой версии статьи основным рабочим вариантом, позволяющим снять ограничение на количество одновременных RDP подключений пользователей был способ модификации и подмены файла termsrv.dll в папке %SystemRoot%\System32. Однако при установке нового билда Windows 10 или некоторых обновлений безопасности, этот файл обновляется. В результате приходится каждый раз редактировать этот файл Hex редактором, что довольно утомительно. Поэтому в качестве основного способа организации бесплатного терминального сервера на клиентской Windows 10 стоит считать утилиту RDP Wrapper Library.

Примечание. Модификации системы, описанные в этой статье, вероятно, будут считаться нарушением лицензионного соглашения на Windows со всеми вытекающими последствиями.

RDP Wrapper Library

Альтернативой модификации файла termsrv.dll является использование проекта RDP Wrapper Library. Эта программа работает в качестве прослойки между менеджером управления службами (SCM- Service Control Manager) и службой терминалов (Terminal Services) и позволяет включить не только поддержку нескольких одновременных RDP сессии, но и активировать поддержку RDP Host на домашних редакциях Windows 10. RDP Wrapper не вносит никаких изменений в файл termsrv.dll, просто подгружая termsrv с изменёнными параметрами.

Таким образом, это решение будет работать даже при обновлении версии файла termsrv.dll, что позволяет не опасаться обновлений Windows.

Важно. Перед установкой RDP Wrapper: важно, чтобы у вас использовалась оригинальная (непропатченная) версия файл termsrv.dll. В противном случае RDP Wrapper может работать не стабильно, или вообще не запускаться.

Скачать RDP Wrapper можно с репозитория GitHub: https://github.com/binarymaster/rdpwrap/releases (последняя доступная версия RDP Wrapper Library v1.6.2 вышла относительно недавно – 28 декабря 2017 года). Судя по информации на странице разработчика, поддерживаются все версии Windows. Windows 10 поддержиывается вплость до версии Insider Preview build 10.0.17063.1000 от 13 декабря 2017 года.

Совет. Кстати говоря, доступны исходники RDP Wrapper Library, что позволяет при желании самому собрать исполняемые файлы.

Архив RDPWrap-v1.6.2.zip содержит несколько файлов:

- RDPWinst.exe —программа установки/удаления RDP Wrapper Library

- RDPConf.exe — утилита настройки RDP Wrapper

- RDPCheck.exe — Local RDP Checker — утилита проверки RDP

- install.bat, uninstall.bat, update.bat — пакетные файлы для установки, удаления и обновления RDP Wrapper

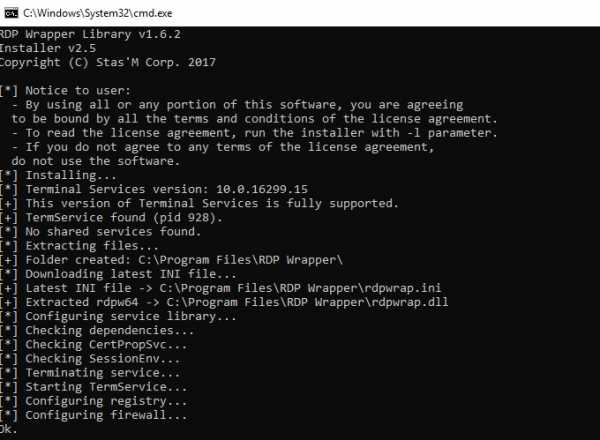

Чтобы установить утилиту, запускам файл install.bat с правами администратора.

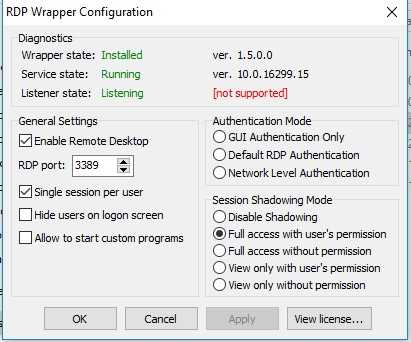

После окончания установки запускаем RDPConfig.exe. И удостоверяемся, что в секции Diagnostics все элементы окрашены в зеленый цвет.

Примечание. В моем случае, т.к. на компьютере отсутствует доступ в интернет, программа не смогла получить с Github актуальную версию INI файла с настройками под мою версию Windows. Поэтому в статусе указано [not supported]. Скачайте файл rdpwrap.ini с ресурса разработки и поместите его в каталог установки. Перезапустите службу и убедитесь, что надпись [not supported] сменилась на [fully supported].

Из интересных особенностей новой версии RDP Wrapper:

- опция Hide users on logon screen – позволяет скрыть список пользователей на экране приветствия.

- При отключении опции Single session per user — будут разрешены несколько одновременных RDP сессий под одной учетной записью (устанавливается ключ реестра fSingleSessionPerUser = 0 в ветке HKLM\SYSTEM\ CurrentControlSet\Control\Terminal Server\fSingleSessionPerUser).

В том случае, если после обновления версии Windows, RDP Wrapper не работает, проверьте, что в секции Diagnostics присутствует надпись Listener state: Not listening.

Попробуйте обновить ini файл скриптом update.bat, либо вручную и переустановить службу

rdpwinst.exe -urdpwinst.exe -i

Пытаемся открыть вторую RDP сессию. Все получилось! Теперь наша Windows 10 позволяет одновременно подключаться по RDP сразу двум удаленным пользователям.

Утилита должна работать на всех поддерживаемых на данный момент редакциях Windows : Windows Vista, Windows 7, Windows 8, Windows 8.1 и Windows 10. Таким образом из любой клиентской версии Windows можно сделать сервер терминалов.

Утилита должна работать на всех поддерживаемых на данный момент редакциях Windows : Windows Vista, Windows 7, Windows 8, Windows 8.1 и Windows 10. Таким образом из любой клиентской версии Windows можно сделать сервер терминалов.

Модификация файла termsrv.dll

Примечание. Данный способ применим только к RTM версии Windows 10 x64 (10240).

Убрать ограничение на количество RDP подключений можно с помощью модификации файла termsrv.dll (файл библиотеки, используемый службой Remote Desktop Services). Файл находится в каталоге C:\Windows\System32).

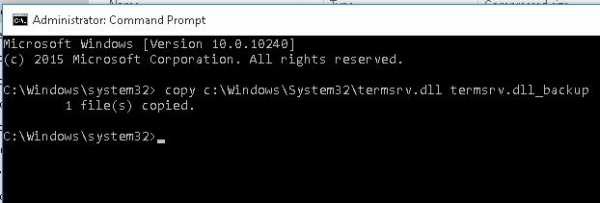

Перед модификацией файла termsrv.dll желательно создать его резервную копию (в случае необходимости можно будет вернуться к первоначальной версии файла):

copy c:\Windows\System32\termsrv.dll termsrv.dll_backup

Перед правкой файла termsrv.dll нужно стать его владельцем и предоставить группе администраторов полные права на него (все операции выполняются аналогично описанным в статье Убираем ограничение на количество RDP сессий в Windows 8). Затем остановите службу Remote Desktop service (TermService) из консоли services.msc или из командной строки:

Перед правкой файла termsrv.dll нужно стать его владельцем и предоставить группе администраторов полные права на него (все операции выполняются аналогично описанным в статье Убираем ограничение на количество RDP сессий в Windows 8). Затем остановите службу Remote Desktop service (TermService) из консоли services.msc или из командной строки:

Net stop TermService

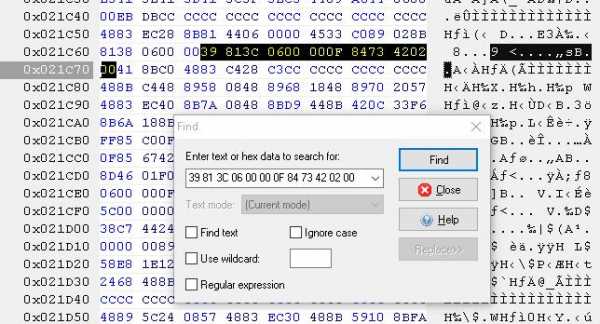

Для редакции Windows 10 x64 RTM (версия файла termsrv.dll — 10.0.10240.16384): Откройте файл termsrv.dll с помощью любого HEX редактора (к примеру, Tiny Hexer)

Для редакции Windows 10 x64 RTM (версия файла termsrv.dll — 10.0.10240.16384): Откройте файл termsrv.dll с помощью любого HEX редактора (к примеру, Tiny Hexer)

Найдите строку:

39 81 3C 06 00 00 0F 84 73 42 02 00

И замените ее на:

B8 00 01 00 00 89 81 38 06 00 00 90

Сохраните файл и запустите службу TermService.

Сохраните файл и запустите службу TermService.

Готовый пропатченный файл termsrv.dll для Windows 10 Pro x64 можно скачать здесь: termsrv_windows_10_x64_10240.zip

winitpro.ru

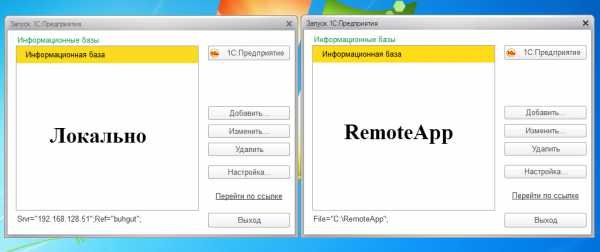

RemoteApp для 1С на Windows Server 2016

Признаюсь, уже давно хотел написать статью о RemoteApp для 1С, да все, как и всегда времени «в обрез», а на почту по прежнему приходят письма, с которых можно сделать один вывод, что о RemoteApp, знают по прежнему не многие, а те, что знают, знают мало.

Конечно, оставить все как есть я не мог и с этим действительно нужно что-то делать.

И как мне кажется, решить эту проблему лучше всего сможет несколько подробных статей по этой теме, и в конце закрепить все видеокурсом.

Собственно так я и решил поступить!

В свободное время буду писать статьи + работа над курсом.

================ И так, что такое это «RemoteApp» (удаленное приложение) ?

Кусок из статьи на сайте Microsoft (Для объективности):

RemoteApp позволяет представлять приложения, доступ к которым может быть получен удаленно через Службы удаленных рабочих столов (RDS), как если бы они были запущены на локальном компьютере пользователя. Эти приложения называются программы RemoteApp. Вместо представления на рабочем столе сервера. Узел сеансов удаленных рабочих столов программа RemoteApp интегрируется с рабочим столом клиента и программа RemoteApp запускается в собственном окне, размеры которого можно менять, может перемещаться между несколькими мониторами, а также имеет собственный значок на панели задач. Если пользователь запускает несколько программ RemoteApp на одном сервере Узел сеансов удаленных рабочих столов, эти программы RemoteApp совместно используют один сеанс Службы удаленных рабочих столов (RDS).

А простыми словами пользователь работает в 1С, так словно 1с-ка выполняется на его ПК.

Если подробно, то на самом деле1С работает удаленно на нашем сервере, и он (наш сервер) передает пользователю лишь картинку происходящего у него. При этом передается картинка только самого приложения, ничего лишнего! И с этой картинкой пользователь взаимодействует думая, что это программа.

Одним словом «Дым и зеркала» )

Отсюда и такое впечатление у пользователя, как будто бы 1С Предприятие действительно работает у него на ПК.

Отличия видно лишь по ярлыку, в том числе и на панели задач (если свернуть приложение), и если передвигать окно программы по экрану, можно заметить небольшое мерцание картинки.

«RemoteApp» слово не новое, еще на windows server 2008 R2 можно было публиковать удаленные приложения, но тогда все было «сыровато», и лишь с выходом windows server 2012 «RemoteApp» можно использовать для работы в 1С.

О старом добром «сервере терминалов» знают многие, официальное название «Terminal Services» или «TS».

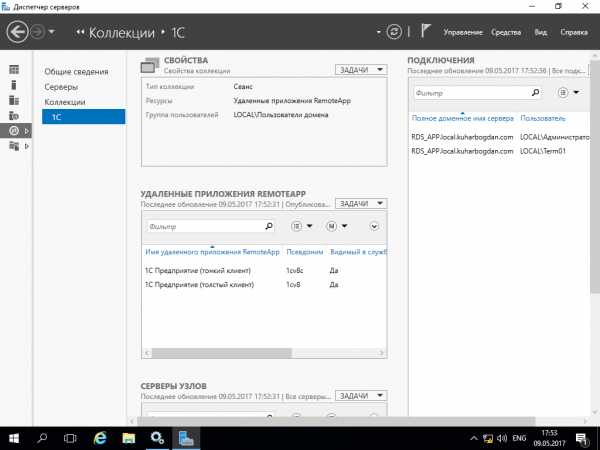

Но на смену этой технологии пришла новая — RDS (Remote Desktop Services) именно эту технологию сейчас активно продвигает компания Microsoft и на ней мы будем публиковать наши «RemoteApp».

Конечно, ели разворачивать «RemoteApp» на основе сеансов, тогда здесь многое будет вам знакомо, так как все базируется на старом протоколе RDP,для подключения клиента используется уже давно известный нам клиент mstsc, и как и прежде все работает в сеансах которые как и на «Сервере терминалов» создают и работают пользователи.

Администрирование происходит аналогично, как и на «TS», да и лицензируется аналогично, вот только лицензии уже называются не «Windows Terminal Services» а «Windows Remote Desktop Services CAL».

Многих пользователей сбивают, столку эти нововведения, (особенно «старая школа») собственно попытаюсь в этой статье рассказать подробно, как и о RDS, так и о RemoteApp, на котором это работает, постараюсь все разложить, как говорится «по полочкам».

Что же такое RDS?

RDS позволяет нам централизованно управлять ресурсами, контролировано предоставлять приложения и данные для пользователей.

В RDS есть две возможных реализации.

1 – технология на базе сессий. Когда пользователь подключается к данному серверу, открывает удаленный рабочий стол и заходит под своей сессией, под своим пользователем.

2 – технология на базе виртуальных рабочих столов, то есть по технологии VDI.

Собственно (Удаленные приложения) «RemoteApp» мы будем разворачивать на основе сеансов, по первому типу. Его реализовать проще, и подходит он большинству.

Также стоит отметить, что реализация второго типа на базе VDI имеет свои преимущества.

При использовании VDI – каждый пользователь работает на своей виртуальной машине.

И если, например, случилась какая-то беда у пользователя на его вирт. машине то пострадает лишь его виртуальное пространство. А если это случится на сервере «на основе сеансов» по первому типу, тогда могут пострадать все пользователи, чьи сеансы там находятся, да и все программы, данные на этом сервере.

Из чего состоит RDS

RDS строится на базе нескольких ролей, настройку которых можно осуществлять как на разных серверах, так и в приделах одного сервера.

Основные роли RDS

1. Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям «RemoteApp», а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

2. Роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер.

3. Узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленные приложения, или основанные на сеансах рабочие столы.

4. Узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, что использую технологию VDI.

5. Шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому, что RDS в 2012 и 2012R2 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

Так что же нового ?

Обновленная работа с технологией RomoteFX, то есть в RDS сервере 2012, 2012R2, 2016 обновлена работа с графикой. У нас оптимизирована потоковая передача данных, кроме того осуществляется поддержка DirectX 11. Кому этот аспект важен — это все уже работает. Как мы знаем именно эти вещи были негативными отзывами по предыдущим версиям системы.

Благодаря использованию RDS получаем единую точку входа. Пользователь залогинился к нам в домен, и получает доступ ко всем нашим ресурсам. В RDS реализовано перенаправление USB, причем USB как на устройстве, на котором мы осуществляем сессию, так и к серверу.

Как мы знаем, Windows сервер 2012, 2012R2, 2016 прекрасно работает с протоколом SMB 3.0. RDS сервера точно так же это коснулось, и мы можем осуществлять хранение дисков для хранения данных пользователей на протоколах SMB и RGCDSun. Кроме того, так как эта технология реализована в server 2012, 2012R2, 2016 данный сервис легко управляем. То есть в менеджере у нас есть закладка, мы с вами рассматривали когда-то, благодаря которой, управление сервером RDS становится интуитивно понятным, впрочем, как и все инструменты, реализованные в Windows Server 2012-2016.

Что нужно для реализации RDS?

1. Windows server 2012 – 2016 Standard или Datacenter.

2. Лицензии Call для пользователей, + лицензии RDS + лицензия Windows serv.

3. Статический IP + внешний статический, если требуется удаленный доступ.

4. Обязательно Active Directory.

Из необязательного:

5. SSL сертификат.

6. Доменное имя 2-3 уровня.

7. CA — Certification authority.

Преимущества «RemoteApp» над обычным «Сервером терминалов» :

Пользователь не путается между удаленным рабочим столом и своим локальным.

Программа 1С запускается сразу при клике по ярлыку, и выглядит как локально установленная.

Пользователь не видит всего рабочего стола и работает лишь с теми программами, которые назначил администратор.

Безопасность выше, чем на обычном сервере терминалов.

Скорость передачи изображения с сервера, выше, чем в сравнении с обычным сервером терминалов. (Оптимизация за счет, передачи не всей картинки, а лишь нужной программы).

Уже в следующей статье мы начнем разворачивать» RemoteApp» на основе сеансов для работы в 1С Предприятии.

Подписывайтесь на обновления на блоге, чтоб не упустить выход следующей части статьи.

kuharbogdan.com

Установка сервера терминалов в Windows Server 2012 R2

В данной статье я приведу подробную пошаговую инструкцию по установке сервера терминалов (англ. terminal server), или по другому, службы удаленных рабочих столов в Windows Server 2012. В принципе, последовательность действий не сильно отличается от установки сервера терминалов в Windows Server 2008 R2, однако есть ряд значимых отличий. Итак:

Оглавление

- Что понадобится

- Установка службы удаленных рабочих столов

- Определение сервера лицензирования для службы удаленных рабочих столов

- Установка лицензий на сервер лицензирования службы удаленных рабочих столов

- Подключение к серверу терминалов

1. Что понадобится

- Компьютер (сервер) с установленной на нем Windows Server 2012 (об установки этой ОС, я писал здесь) и права администратора на данном сервере.

- Действительная клиентская лицензия сервера терминалов, приобретенная по одной из существующих программ лицензирования. (В данной статье я буду использовать найденный в интернете номер соглашения, по программе Enterprise Agriment. На момент написания статьи рабочими были номера: 6565792, 5296992, 3325596, 4965437, 4526017.)

- Доступ к сети Internet для активации сервера лицензирования и установки лицензий (возможна также активация и по телефону).

2. Установка службы удаленных рабочих столов

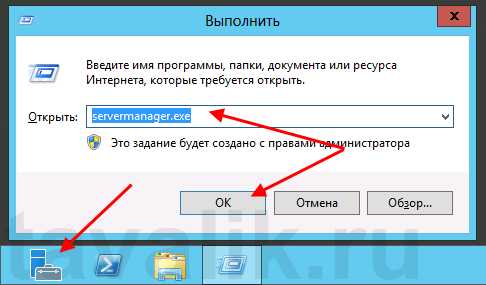

Запускаем Диспетчер серверов. Его можно запустить с ярлыка на панели задач, или же выполнив команду servermanager.exe (Для этого необходимо нажать комбинацию клавиш Win + R, в появившемся окне в поле «Открыть» (Open) написать имя команды и нажать «ОК» ).

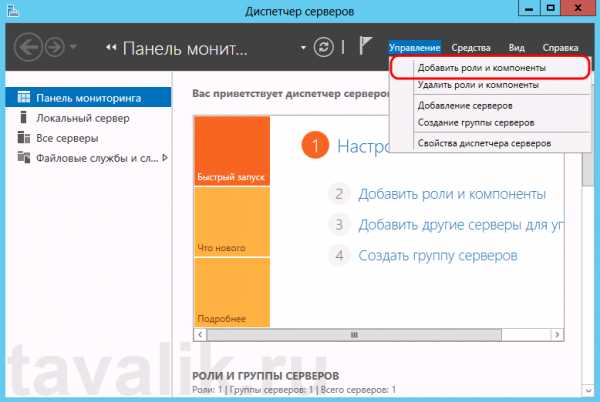

В меню, в верхнем правом углу, выбираем «Управление» (Manage) — «Добавить роли и компоненты» (Add Roles and Features) .

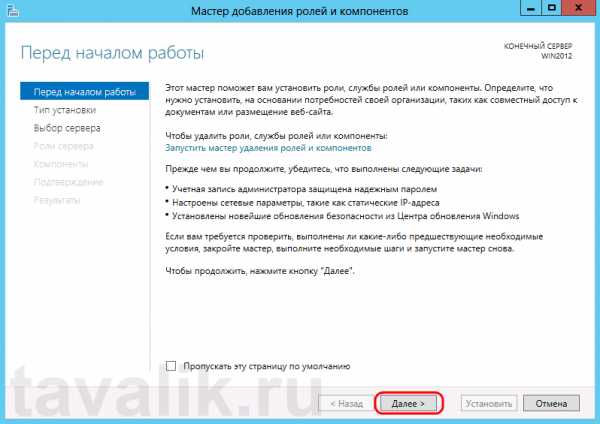

Запустится «Мастер добавления ролей и компонентов» (Add Roles and Features Wizard). Нажимаем «Далее» (Next) на начальной странице.

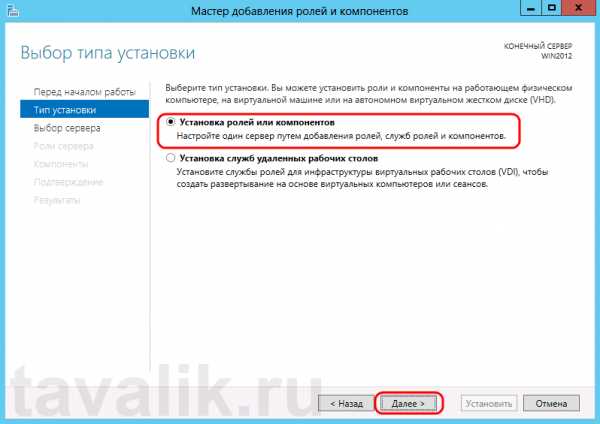

Оставляем переключатель на «Установка ролей и компонентов» (Role-based or features-based installation) и снова жмем «Далее» (Next) .

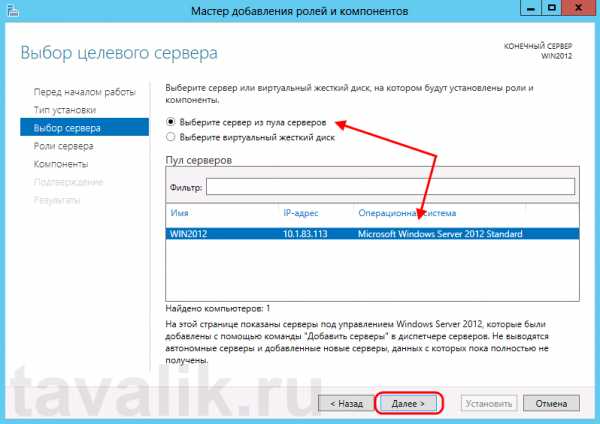

Выбираем тот сервер из пула серверов, на который будет установлена служба терминалов. В моем примере это данный локальный сервер. Нажимаем «Далее» (Next) .

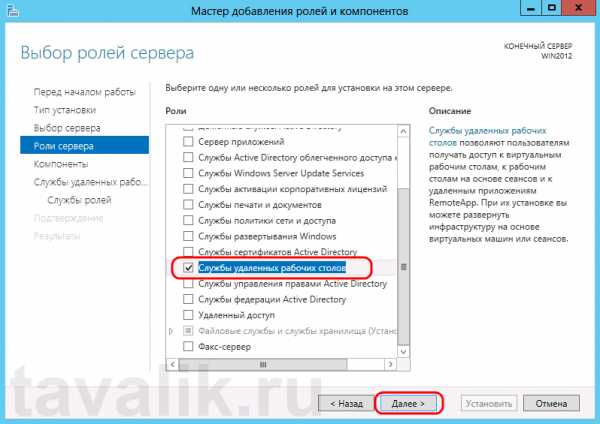

Отмечаем роль «Службы удаленных рабочих столов» (Remote Desktop Services) в списке ролей и жмем «Далее» (Next) .

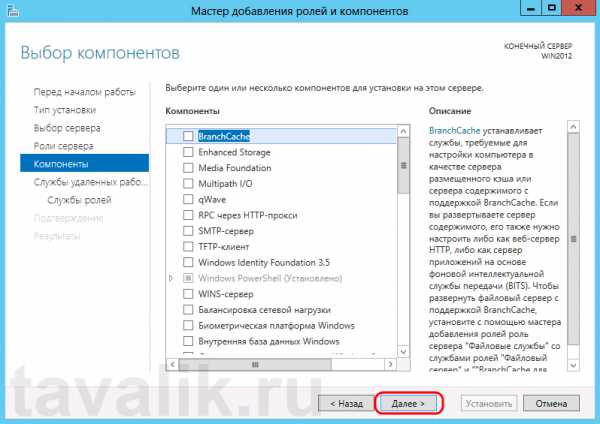

Компоненты оставляем в том виде, в котором они есть. Ничего не отмечая жмем «Далее» (Next) .

Читаем описание службы удаленных рабочих столов и нажимаем «Далее» (Next) .

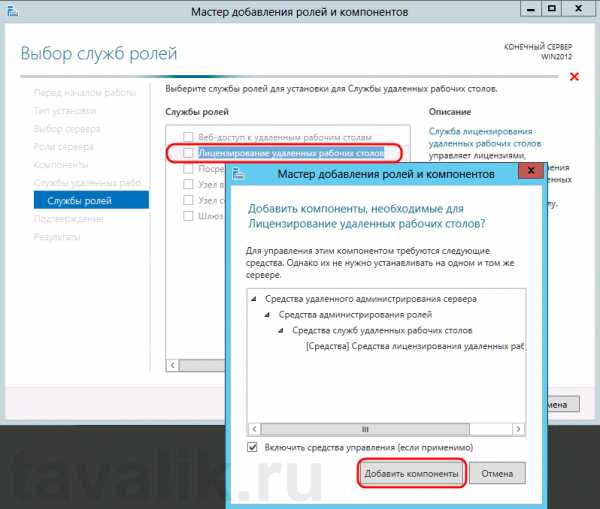

Теперь необходимо выбрать устанавливаемые службы ролей. Как минимум нам пригодится «Лицензирование удаленных рабочих столов» (Remote Desktop Licensing) (также соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» (Add Features) в появившемся мастере)

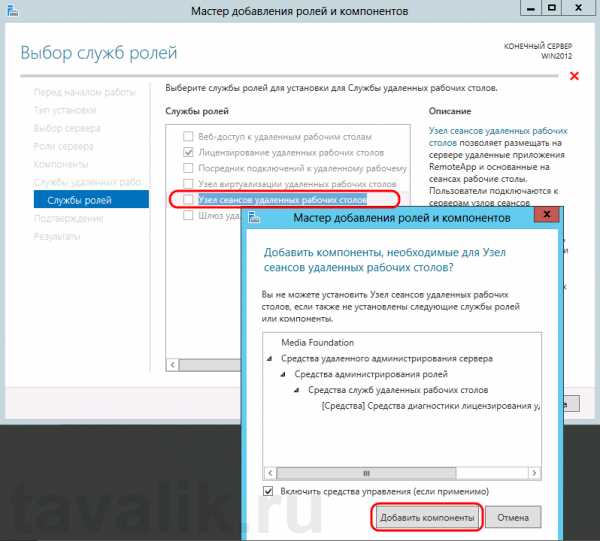

и «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host) (опять соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» (Add Features) в открывшемся окне). Отметив необходимы службы ролей, нажимаем «Далее» (Next) .

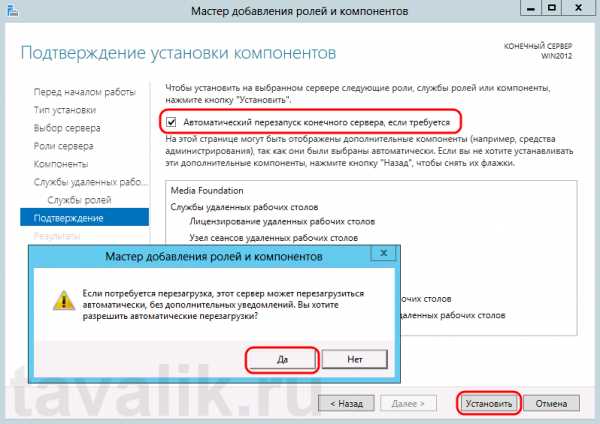

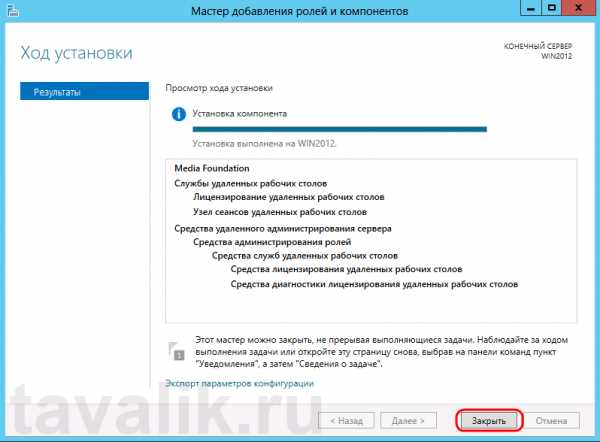

Все параметры установки роли определены. На последней странице установим флаг «Автоматический перезапуск конечного сервера, если требуется» (Restart the destination server automatically if required) , подтвердим выбор нажав «Да» (Yes) в появившемся окне и нажмем «Установить» (Install) для запуска установки службы.

Если все прошло хорошо, после перезагрузки, увидим сообщение об успешной установке всех выбранных служб и компонент. Нажимаем «Закрыть» (Close) для завершения работы мастера.

3. Определение сервера лицензирования для службы удаленных рабочих столов

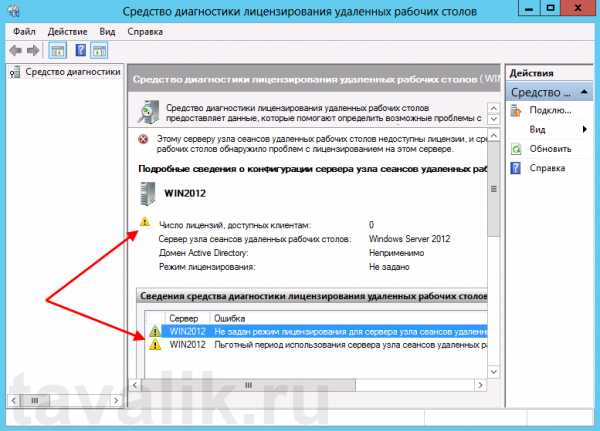

Теперь запустим «Средство диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) . Сделать это можно из диспетчера серверов, выбрав в правом верхнем меню «Средства» (Tools) — «Terminal Services» — «Средство диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) .

Здесь мы видим, что доступных лицензий пока нет, т. к. не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов.

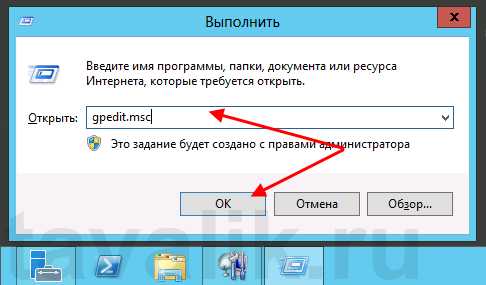

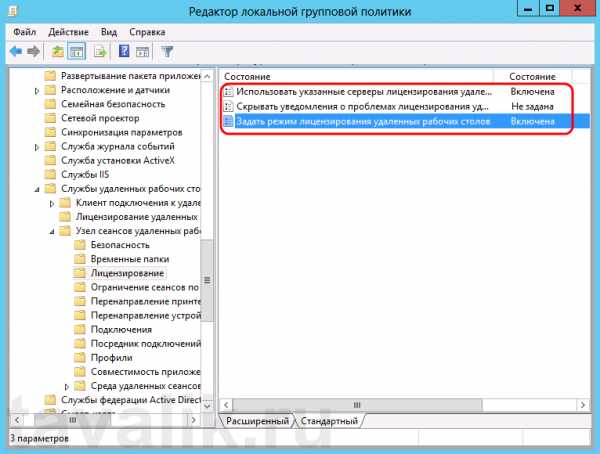

Сервер лицензирования указывается теперь в локальных групповых политиках. Для запуска редактора выполним команду gpedit.msc.

Откроется редактор локальной групповой политики. В дереве слева раскроем вкладки:

- «Конфигурация компьютера» (Computer Configuration)

- «Административные шаблоны» (Administrative Templates)

- «Компоненты Windows» (Windows Components)

- «Службы удаленных рабочих столов» (Remote Desktop Services)

- «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host)

- «Лицензирование» (Licensing)

- «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host)

- «Службы удаленных рабочих столов» (Remote Desktop Services)

- «Компоненты Windows» (Windows Components)

- «Административные шаблоны» (Administrative Templates)

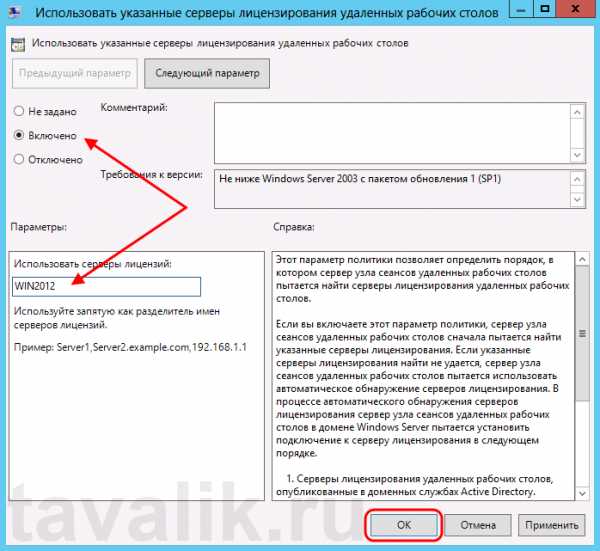

Откроем параметры «Использовать указанные серверы лицензирования удаленных рабочих столов» (Use the specified Remote Desktop license servers) , кликнув 2 раза по соответствующей строке.

В окне редактирования параметров политики, переставим переключатель в «Включено» (Enabled) . Затем необходимо определить сервер лицензирования для службы удаленных рабочих столов. В моем примере сервер лицензирования находится на этом же физическом сервере. Указываем сетевое имя или IP-адрес сервера лицензий и нажимаем «ОК» .

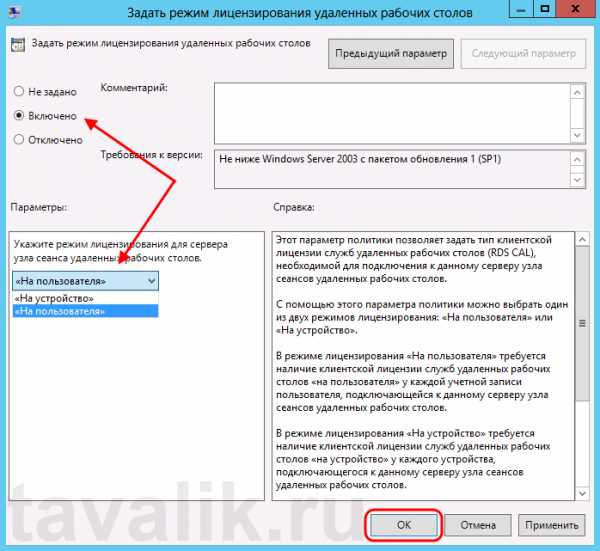

Далее меняем параметры политики «Задать режим лицензирования удаленных рабочих столов» (Set the Remote licensing mode) . Также устанавливаем переключатель в «Включено» (Enabled) и указываем режим лицензирования для сервера узла сеансов удаленных рабочих столов. Возможны 2 варианта:

- «На пользователя» (Per User)

- «На устройство» (Per Device)

Для того, чтобы разобраться чем отличаются эти режимы, рассмотрим простой пример. Предположим, у Вас есть 5 лицензий. При режиме «На устройство» вы можете создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим «На пользователя», то зайти на сервер смогут только 5 выбранных пользователей, независимо с какого устройства они подключаются.

Выбираем тот режим, который наиболее подходит для ваших нужд и нажимаем «ОК» .

Изменив вышеперечисленные политики, закрываем редактор.

Возвращаемся в оснастку «Средство диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) и видим новую ошибку, указывающую на то, что сервер лицензирования указан, но не включен.

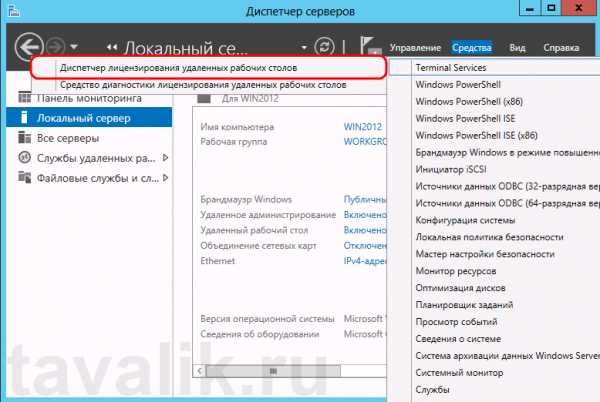

Для запуска сервера лицензирования переходим в «Диспетчер лицензирования удаленных рабочих столов» (RD Licensing Manager) . Найти его можно в диспетчере серверов, вкладка «Средства» (Tools) — «Terminal Services» — «Диспетчер лицензирования удаленных рабочих столов» (Remote Desktop Licensing Manager) .

Здесь найдем наш сервер лицензирования, со статусом «Не активирован» (Not Activated) . Для активации кликаем по нему правой кнопкой мыши и в контекстном меню выбираем «Активировать сервер» (Activate Server) .

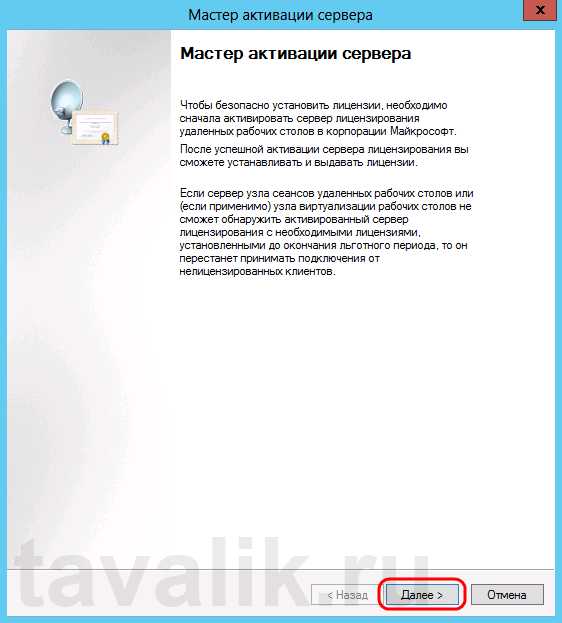

Запустится Мастер активации сервера. Жмем «Далее» (Next) на первой странице мастера.

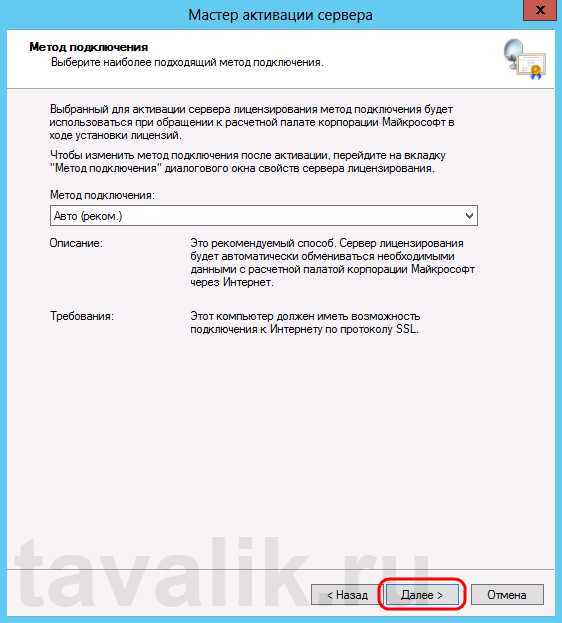

Затем выбираем метод подключения («Авто» (Automatic connection) по умолчанию) и жмем «Далее» (Next) .

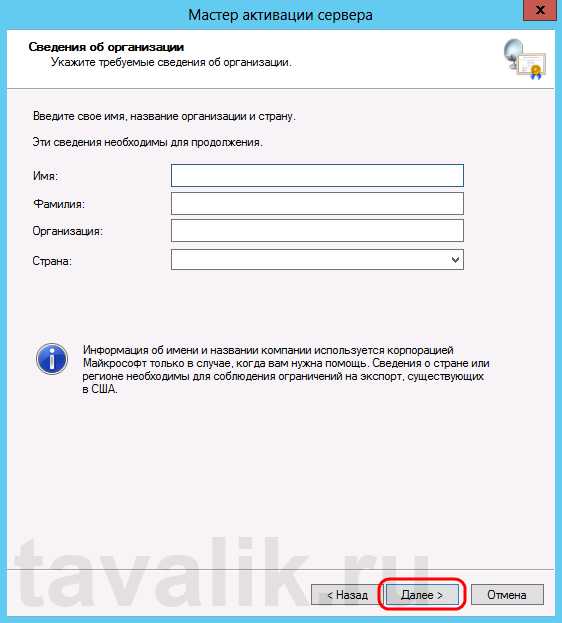

Вводим сведения об организации (эти поля обязательны для заполнения) после чего жмем «Далее» (Next) .

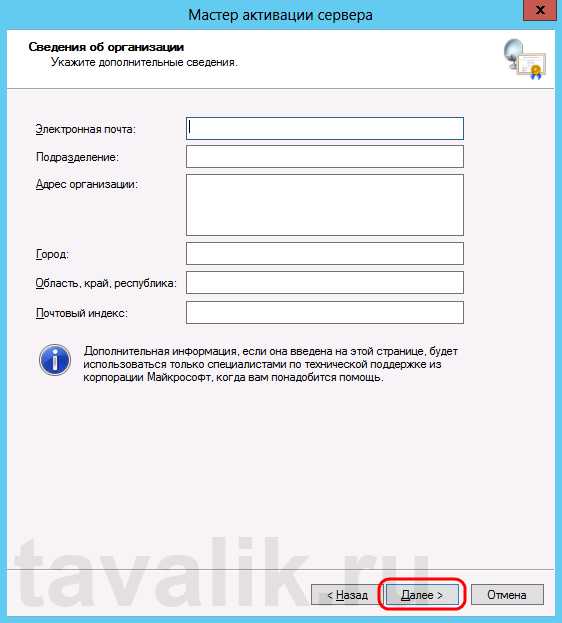

Вводим дополнительные сведения об организации (необязательно) и снова нажимаем «Далее» (Next) .

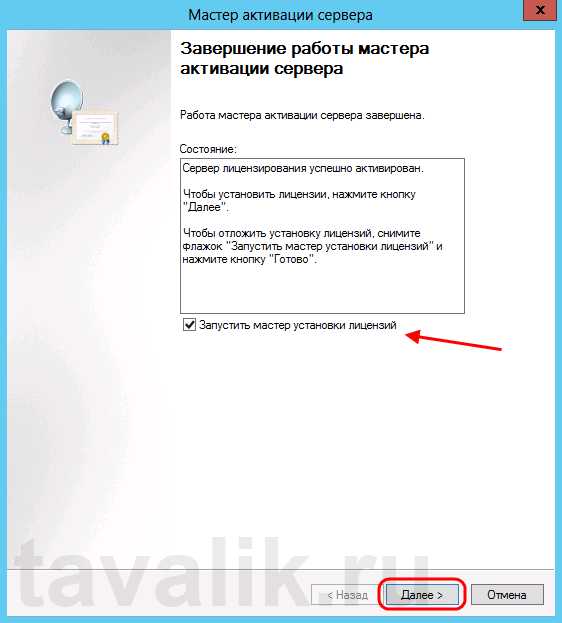

Сервер лицензирования активирован. Теперь следует установить лицензии. Для этого нажимаем «Далее» (Next) оставив включенным флаг «Запустить мастер установки лицензий» .

4. Установка лицензий на сервер лицензирования службы удаленных рабочих столов

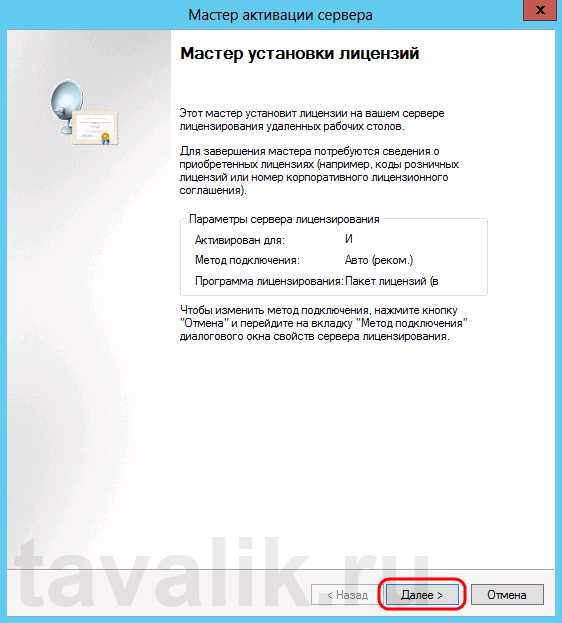

Нажимаем «Далее» (Next) на начальной странице Мастера установки лицензий.

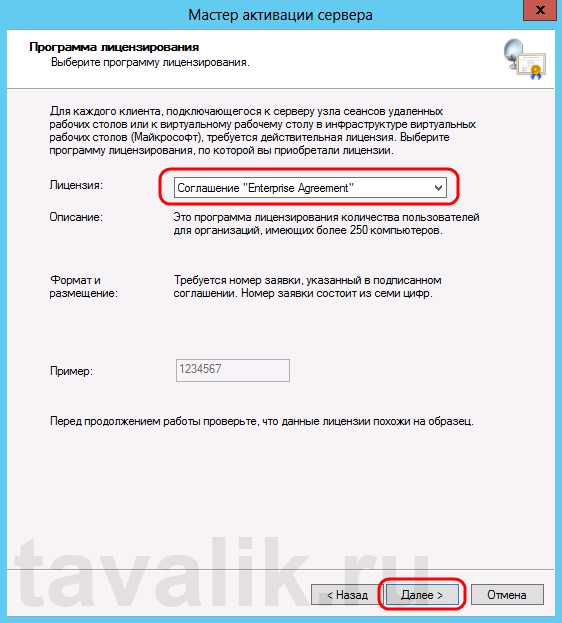

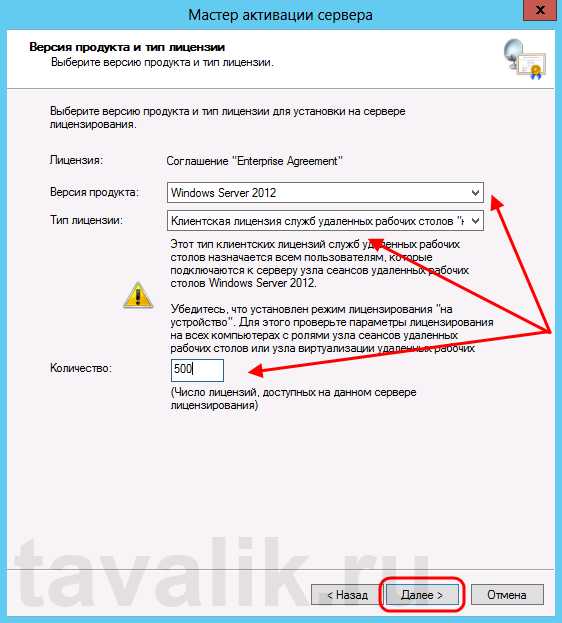

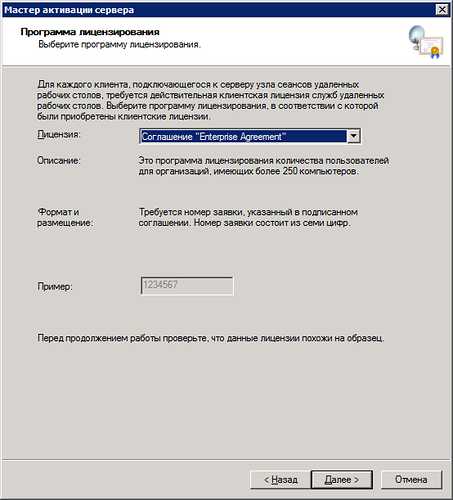

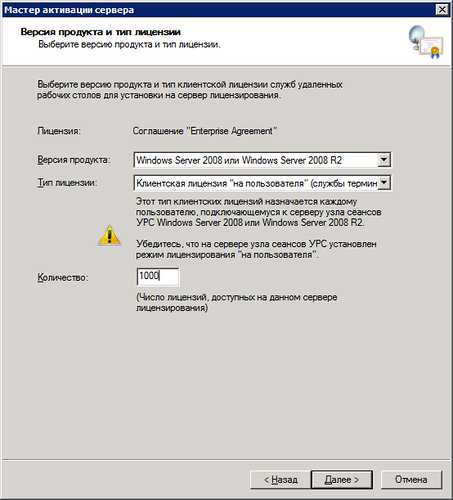

Затем выбираем необходимую вам программу лицензирования. В моем примере это «Соглашение «Enterprise Agreement«» . Жмем «Далее» (Next) .

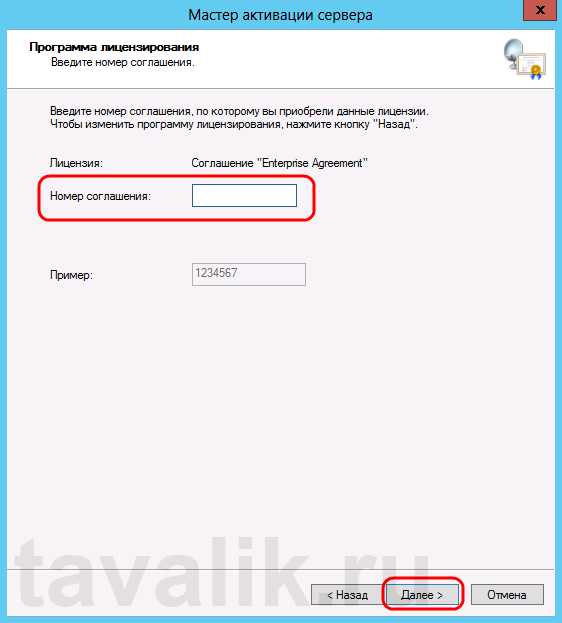

Вводим номер соглашения и нажимаем «Далее» (Next) .

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с вашей программой лицензирования. Жмем «Далее» (Next) .

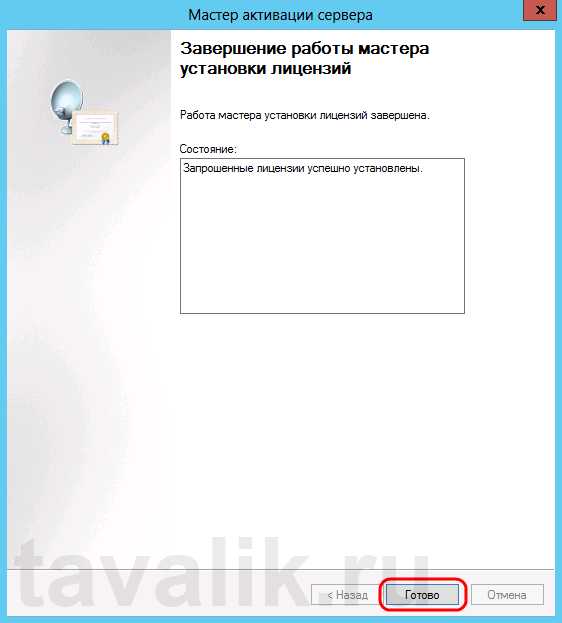

Ну и дожидаемся завершения работы мастера установки лицензий с сообщением о том, что запрошенные лицензии успешно установлены.

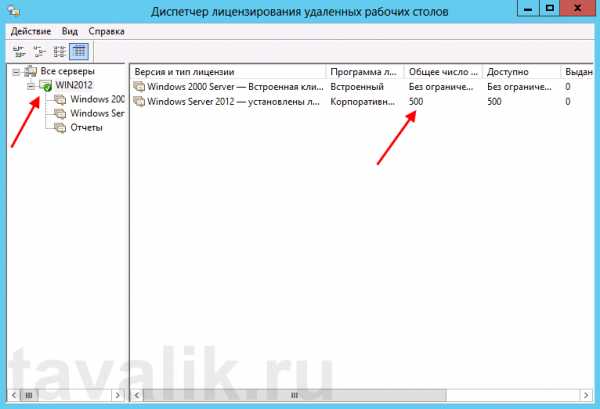

В диспетчере лицензирования убеждаемся, что сервер работает, а также видим общее и доступное число установленных лицензий.

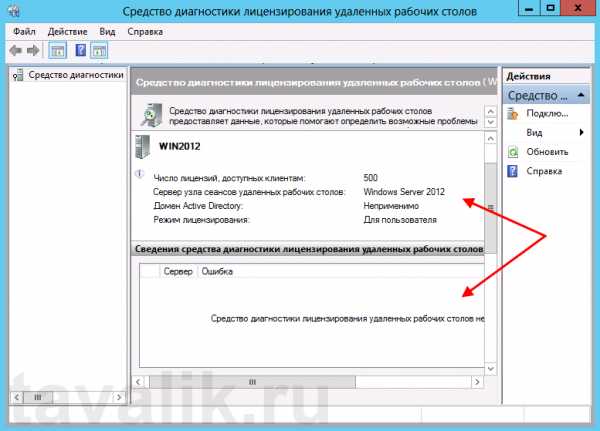

Ну и наконец возвращаемся в «Средства диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) и видим, что ошибок нет, а число лицензий, доступных клиентам, соответствует тому, что мы вводили на предыдущем шаге.

На этом установка сервера терминалов в Windows Server 2012 завершена.

5. Подключение к серверу терминалов

Для подключения к серверу терминалов можно использовать встроенный в Windows клиент «Подключение к удаленному рабочему столу».

Смотрите также:

- Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

- Добавление правила в Брандмауэр Windows Server 2012 R2

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

tavalik.ru

Поднимаем на Windows Server 2008 r2 сервер удалённых рабочих столов

Установка сервера удалённых рабочих столов

Входим на сервер с правами администратора.

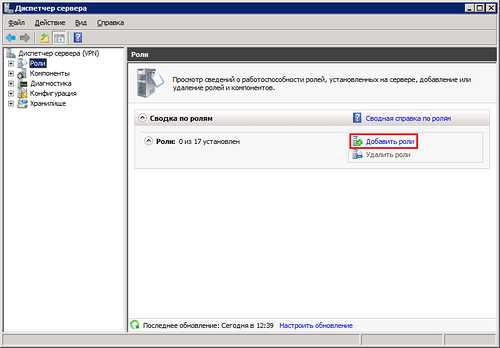

Открывем «Дисппетчер сервера» -> Роли -> Добавить роль:

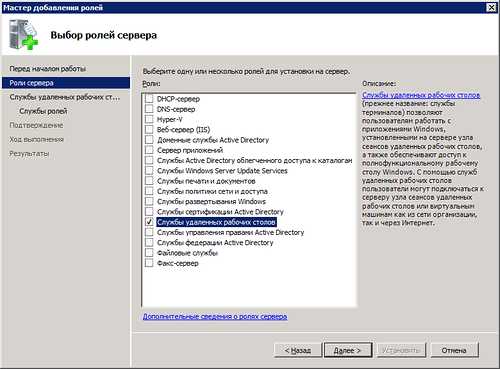

В списке доступных ролей сервера выбираем «Службы удалённых рабочих столов»:

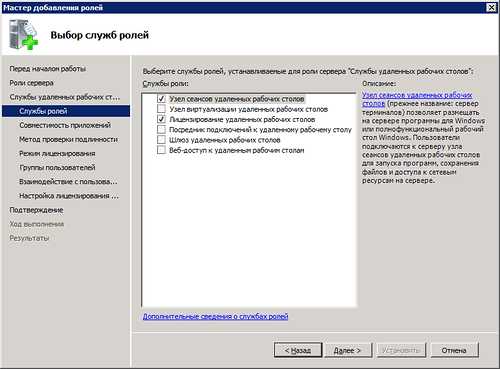

В списке «Службы роли» отмечаем «Узел сеансов удалённых рабочих столов» и «Лицензирование удалённых рабочих столов». Этих служб достаточно для поддержания базовой функциональности.

Желательно устанавливать сервер терминалов до установки пользовательских приложений.

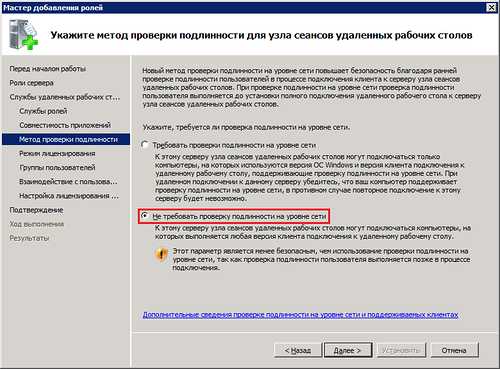

Метод проверки подлинности. «Требовать проверку подлинности на уровне сети» — эта опция обеспечивает повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже), а также пользователи подключающиеся через Эксплорер (remote desktop web connection). Чтобы обеспечить поддержку клиентов всех версий, выбирайте опцию «Не требовать проверку подлинности на уровне сети».

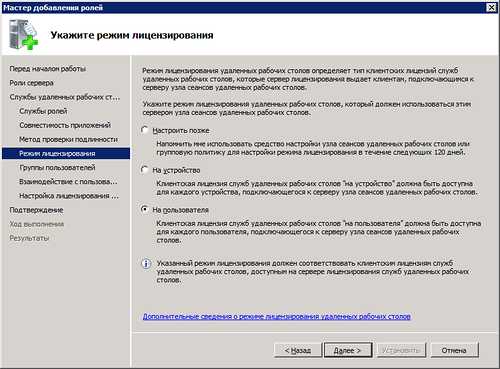

Режим лицензирования. Желательно заранее определиться с режимом лицензирования: «на пользователя» или «на устройство». Лицензии «на пользователя» эффективны, если в организации большое количество мобильных пользователей, которым требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). Лицензии «на устройство» эффективны, если пользователи жестко привязаны к своим рабочим местам.

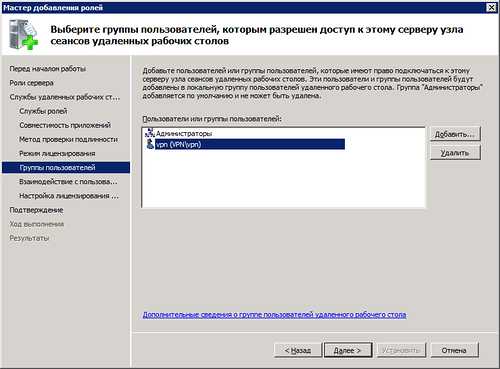

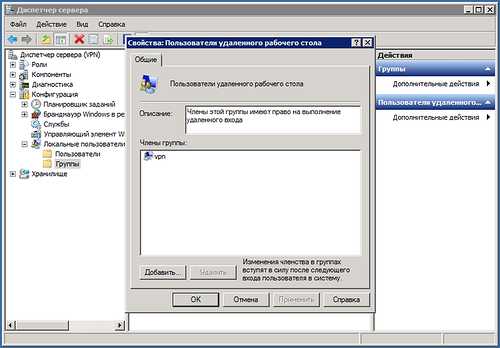

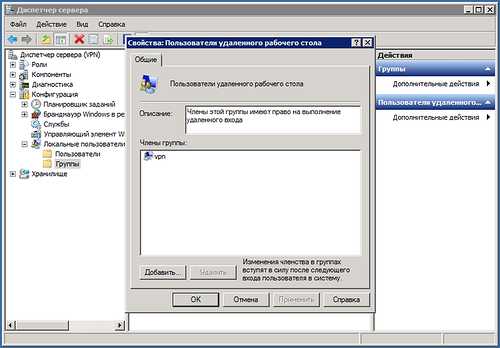

Группы пользователей. Здесь вы можете сразу указать группы или отдельных пользователей, которым будет разрешен доступ к серверу терминалов. Это можно будет сделать и позднее, просто добавив нужных пользователей в группу «Пользователи удаленного рабочего стола».

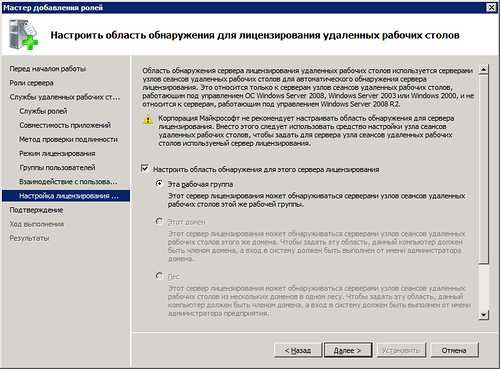

Настройка сервера лицензий Windows Server 2008 r2. Если сервер не входит в домен, то вариантов особо нет:

Обзор выбранных опций перед установкой.

Далее нажимаем кнопку Установить. Система один раз перезагрузится, после чего установка будет продолжена. В итоге вы должны увидеть жизнеутверждающий экран «Установка прошла успешно»

Активация сервера терминалов

Открываем Пуск -> Администрирование -> Службы удалённых рабочих столов -> «Диспетчер лицензирования удалённых рабочих столов». В списке выбираем сервер лицензий. Делаем правый клик, и в меню выбираем пункт «Активировать сервер»:

Запускается мастер активации сервера Windows Server 2008 r2

На следующем шаге выбираем метод подключения. Можно смело выбирать «Автоподключение»:

Сведения об организации. Вводим имя, фамилию и название организации

Дополнительные сведения. Можно заполнить, а можно и проигнорировать

Через несколько секунд ваш сервер будет успешно активирован

Теперь можно преступить к установке лицензий. Следует отметить, что после активации сервера лицензий нет необходимости сразу покупать и устанавливать лицензии. При отсутствии полноценных лицензий сервер работает в демо-режиме. Пользователям выдаются временные лицензии на 120 дней.

Установка лицензий

Запускаем мастер установки лицензий. Это можно сделать сразу после активации сервера лицензий, выбрав соответствующую опцию

Далее выбираем тип соглашения. В моем случае это «Enterprise Agreement». Номер соглашения можно найти в поисковике по запросу "Enrollment Number". Например, работают: 4965437 (3325596;6565792;4526017;5296992)

Выбираем версию продукта, тип лицензии (должен совпадать с ранее выбранным типом лицензий сервера лицензий), количество лицензий

Нажимаем Далее. Если данные верны, лицензии будут успешно установлены

Попутные вопросы:

Как разрешить новому пользователю доступ к удаленному рабочему столу?

Откройте Диспетчер сервера -> Конфигурация -> Локальные пользователи -> Пользователи. Откройте свойства пользователя, которому необходим доступ, закладка «Членство в группах». Добавьте группу «Пользователи удаленного рабочего стола»:

Можно ли под одним аккаунтом создать несколько независимых сеансов подключения?

Можно, но по умолчанию эта опция отключена (для экономии ресурсов). Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Изменить настройки (на той же странице). Двойной клик на опции открывает окно, где можно выполнить изменения:

Какой порт использует RDP по умолчанию и как его изменить?>

По умолчанию используется порт TCP 3389. Изменить его можно отредактировав реестр. Откройте ветку

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-tcpи измените параметр PortNumber.

Взято отсюда

Еще записи по теме

www.itword.net

Терминальные службы в Windows Server 2008::Журнал СА 5.2008

Андрей Бирюков

Терминальные службы в Windows Server 2008

Приложения, требующие одновременного доступа множества пользователей, всегда были головной болью системных администраторов. Служба терминалов в Windows Server 2008 позволит решить ряд проблем, связанных с работой таких приложений.

Службы удаленного доступа к приложениям являются неотъемлемой частью любой современной операционной системы. В семействе Windows Server служба терминалов появилась еще в версии NT 4.0, а в недавно вышедшей версии Windows Server 2008 реализация централизованного доступа к приложениям получила существенное развитие за счет новых функций и систем.

Зачем нужны службы терминалов

Для начала хочу немного рассказать, зачем нужны терминальные сервисы. Например, возможность существенно сэкономить административные ресурсы, так как гораздо проще установить приложение на одном сервере и предоставить к нему клиентский доступ, чем разворачивать это же приложение на каждой клиентской рабочей станции. Это особенно полезно для устаревших программ и приложений, которые не поддерживают клиент-серверную архитектуру, однако до сих пор довольно активно используются в организациях.

Другая причина – это возможность сэкономить на оборудовании, так как достаточно приобрести один мощный терминальный сервер, и требования к клиентским рабочим станциям существенно снижаются, потому что основные вычислительные нагрузки берет на себя сервер.

Что нового

Рассмотрим более подробно, о каких новых функциях идет речь. Прежде всего, это возможность работы с удаленными приложениями служб терминалов. Теперь пользователи могут запускать удаленные приложения на своем рабочем столе наряду с обычными локальными приложениями. (Тем, кто знаком с аналогичными решениями от Citrix, думаю, такая технология понравится.) Для этого необходим клиент подключения к удаленному рабочему столу версии 6.0. Данный клиент встроен в Windows Server 2008 и Vista, для XP и 2003 версии клиенты доступны для бесплатной загрузки.

Другим нововведением является шлюз службы терминалов (TS Gateway), который позволяет получить безопасный доступ к службам терминалов и общим рабочим столам из-за пределов межсетевого экрана предприятия без необходимости развертывания инфраструктуры виртуальной частной сети (VPN).

Также имеется возможность использования протокола HTTPS для доступа к службам терминалов без необходимости настройки на стороне клиента.

Комплексная модель безопасности TS Gateway позволяет администраторам контролировать доступ к определенным ресурсам в сети. В частности, возможно ограничение доступа пользователей только к определенным серверам и рабочим станциям, а не ко всей сети предприятия, как это происходит в случае использования подключений к виртуальной частной сети.

Еще данная технология позволяет подключаться пользователям к серверам терминалов и удаленным рабочим станциям через межсетевые экраны и преобразователи сетевых адресов (NAT).

Еще одной новой возможностью является веб-клиент служб терминалов (TS Web Access), который позволяет осуществлять работу с удаленным столом пользователя через веб-интерфейс. С помощью веб-клиента служб терминалов пользователи могут получить список доступных приложений через веб-узел. Выглядит это примерно следующим образом.

Когда пользователь запускает одно из удаленных приложений, для этого пользователя автоматически создается сеанс служб терминалов на сервере под управлением Windows Server 2008, также для пользователя в этом интерфейсе доступно централизованное меню, в котором отображаются все доступные удаленные приложения. Чтобы запустить удаленное приложение, достаточно выбрать нужную программу в меню.

Как видно, использование веб-клиента служб терминалов позволяет снизить затраты на администрирование, так как отпадает необходимость в администрировании отдельных экземпляров используемых приложений.

И, наконец, это возможность единого входа (также известная Single Sign On), технология, улучшающая взаимодействие с пользователями, избавляя от необходимости многократно вводить свои учетные данные.

Установка

Обсудив в теории новые возможности службы терминалов Windows Server 2008, рассмотрим этот функционал на практике.

Прежде всего, установка. Надо сказать, что процесс установки немного изменился по сравнению с терминальными службами в предыдущих версиях Windows Server. Для того чтобы развернуть терминальные службы, необходимо добавить соответствующую роль в списке ролей сервера (см. рис. 1).

Рисунок 1. Список ролей сервера

Выбираем «Terminal Services». Далее указываем необходимые службы терминального сервера, которые должны быть установлены. Обратите внимание, что для функционирования некоторых из них требуется включение сервера в домен Active Directory.

Затем нужно определиться с методом аутентификации (см. рис. 2). В случае если вы выбрали вариант «Require Network Level Authentication», только рабочие станции, на которых установлены совместимые версии операционной системы и терминального клиента, смогут устанавливать удаленные сессии с данным сервером. В случае если Network Level Authentication не требуется, рабочие станции с любыми версиями терминальных клиентов могут подключаться. Данная функция позволяет увеличить защищенность терминального сервера, так как предыдущие версии клиентов содержат множество уязвимостей, и отказ от их использования существенно повысит защищенность.

Рисунок 2. Выбор метода аутентификации

На следующем этапе нужно определиться с режимом лицензирования. Делать это при установке необязательно, можно доустановить потом, главное не забыть, что без лицензий терминальный сервер будет работать только 120 дней, после чего вы сможете только устанавливать не более двух административных сессий.

На следующем этапе требуется указать группы пользователей, которым разрешен доступ к данному терминальному серверу. Затем идут настройки, требующиеся для работы по протоколу HTTPS. В частности, необходимо указать сертификат, который будет использоваться для создания SSL-соединения (см. рис. 3). Данный сертификат можно экспортировать из файла.

Рисунок 3. Настройки SSL

Такой способ рекомендуется для крупных сетей, где используется свой центр сертификации (Certification Authority), так как таким образом можно обеспечить довольно высокую степень защиты терминальной сессии.

Другой способ – это использование самоподписанного (Self Signed) сертификата, правда, данный способ рекомендуется только для небольших организаций или в тестовых целях.

Далее нам предлагается создать так называемую Authorization Policy для TS Gateway, то есть политику авторизации, которая определяет, каким группам пользователей можно осуществлять подключение к серверу шлюза терминальных служб. По умолчанию разрешено подключение только для группы Administrators. В качестве способов авторизации помимо традиционного ввода пароля можно также использовать Smart Card. Также можно определить, к каким именно терминальным серверам могут подключаться пользователи.

На этом установка служб терминальных сервисов в Windows Server 2008 завершается.

Настройка

Теперь приступим к настройке созданного терминального сервера.

Для этого необходимо открыть консоль Server Manager, затем Terminal Services. В этом разделе можно просмотреть суммарную статистику по событиям, связанным со службой терминалов, при этом можно использовать различные фильтры для поиска новых интересующих событий. Следует отметить, что это новшество теперь добавлено во все компоненты Windows Server 2008.

Также здесь можно наблюдать, какие системные службы запущены, какие роли сервера установлены, и еще здесь Windows 2008 предлагает некоторые рекомендации по настройке терминальных сервисов.

Теперь посмотрим, какие настройки доступны для компонентов терминальных сервисов.

Прежде всего это TS RemoteApp Manager. Здесь можно настроить, какие приложения будут доступны для работы через службы терминалов, при этом их можно будет запускать с локальной машины пользователя. Для того чтобы это сделать, необходимо добавить нужную программу в список RemoteApp Programs. В качестве примера мы выполним необходимые действия.

В роли приложения, которое нужно сделать доступным для локальных пользователей, будет выступать консоль администрирования сервера TS Licensing Service. Выбираем опцию «Add RemoteApp Programs». Далее в списке отмечаем «TS Licensing Manager». Работа мастера завершена, теперь нам необходимо сделать приложение доступным с рабочей станции пользователя.

Для этого нам надо сначала определиться, каким способом мы хотим распространить доступ к данному приложению на рабочие станции. Возможны два варианта: создание RDP-файла и использование пакета Windows Installer. Мы рассмотрим оба варианта. Первый вариант удобен для использования в небольших сетях, тогда как второй лучше использовать в крупных корпоративных сетях, где с помощью групповых политик распространять приложение на рабочие станции.

Создадим RDP-файл. Для этого сначала выберите нужное приложение в списке программ в нижней части окна, в разделе «RemoteApp Programs». Затем выберите опцию «Create .rdp file». В открывшемся окне мастера необходимо указать путь к каталогу, в котором будет храниться создаваемый файл, затем можно изменить адрес сервера и порт, которые будут использоваться для доступа к приложению через службу терминалов. Также можно сменить настройки TS Gateway, например изменить сервер, используемый по умолчанию, или отключить использование TS Gateway. И, наконец, можно настроить использование сертификатов для установки защищенных соединений. В результате работы мастера в каталоге С:\Program Files\Packaged Programs создается новый файл, который можно разместить на рабочей станции пользователя для доступа к удаленному приложению.

Теперь создадим пакет Windows Installer. Здесь настройки будут аналогичные: путь к создаваемому файлу, настройки терминального сервера, настройки TS Gateway и настройки сертификатов. В следующем окне вы можете выбрать, где создавать ярлыки для доступа к приложению: на рабочем столе или в папке Start. Также можно ассоциировать расширения, используемые данным приложением, с другими файлами на рабочей станции пользователя.

Развертывание настроек с помощью GPO

Итак, созданные .rdp- и .msi-файлы можно различными способами поместить на рабочие станции пользователей. В качестве примера я разверну .msi-файлы с помощью групповых политик Windows Server 2008. Итак, у нас имеется домен terminal.mylocal, в котором требуется для группы компьютеров TestUsers развернуть .msi-файл для доступа к приложению через службу терминалов.

Следует сразу заметить, что настройка групповых политик в Windows Server 2008 несколько отличается от настроек в предыдущих версиях Windows Server. Прежде всего, теперь раздел «Group Policy Management» доступен в виде отдельной закладки, не через «Active Directory Users And Computers», как раньше. Сама консоль Group Policy Management также существенно изменилась. Теперь здесь доступны настройки для леса, доменов, входящих в данный лес. Также из этой консоли можно управлять политиками для доменов, контроллеров доменов. Еще одно полезное средство, появившееся в новой консоли, – это Group Policy Modeling. Это средство, позволяющее смоделировать последствия применения групповых политик к определенному объекту, может быть очень полезно в случае, если используется несколько политик и множество объектов.

Однако я несколько отвлекся описанием работы с групповыми политиками, вернемся к службам терминалов. Для выполнения поставленной задачи необходимо открыть раздел «Forest», выбрать «Domains» и указать имя домена (в данном случае это terminal.mylocal), затем «Group Policy Objects, TestUsers» (групповая политика, которая будет применена к машинам тестовой группы). После выполнения этих действий нажмите правую кнопку мыши и выберите «Edit». В открывшемся окне нажимаем «Computer Configuration».

Рисунок 4. Управление групповыми политиками

Как известно, приложение можно либо опубликовать, привязав к политикам пользователя (User Configuration), или же установить, привязав к политикам компьютера (Computer Configuration). Выполним второе действие. Для этого в разделе «Policies» указываем «Software Settings» и затем «Software Installation». Нажав правую кнопку мыши, выбираем «New Package». С помощью мастера выбираем нужный файл, затем «Assigned». Теперь групповая политика может применяться к рабочим станциям.

После применения групповой политики у пользователей появится ярлык, после нажатия на который запустится мастер RemoteApp, который после авторизации пользователя запустит на локальной машине приложение терминального сервера. Следует также отметить, что при необходимости удаленное приложение может быть доступно через Web Access. Также можно разрешить использовать аргументы командной строки.

Шлюзы терминального доступа

Теперь поговорим более подробно о другой интересной службе, входящей в состав терминальных сервисов. Это TS Gateway Manager. Как я уже упоминал выше, TS Gateway предназначен для подключения к различным терминальным серверам через единый шлюз. Думаю, удобства такого подхода очевидны. Пользователям не надо путаться среди множества различных терминальных серверов, достаточно сохранить настройки для доступа к единому шлюзу, с помощью которого уже подключаться к нужному приложению. Администраторам не надо настраивать политики доступа на множестве серверов, достаточно настроить на шлюзе.

Рассмотрим более подробно настройку TS Gateway. Для этого нам необходимо открыть консоль TS Gateway Manager. В основном окне можно наблюдать сервера, доступные для управления (см. рис. 5).

Рисунок 5. Управление TS Gateway

При нажатии на значок конкретного сервера вы можете получить информацию о его текущей загрузке, количестве подключений, применяемых политиках и так далее. Собственно, используемых по умолчанию политик авторизации две: Connection Authorization Policies и Resource Authorization Policies.

Первая используется для настройки пользователей, которым разрешено соединение с сервером TS Gateway. Здесь определяются, в частности, способ аутентификации (пароль и/или смарт-карта), а также группы пользователей, которым разрешен доступ. Еще здесь можно определить перенаправление устройств, подключенных к терминальному серверу. То есть пользователям может быть разрешено подключение принтеров, серийных портов, устройств Plug and Play, драйверов устройств и буфера обмена.

Вторая политика определяет рабочие станции, которым разрешено подключаться к серверу TS Gateway. Здесь также можно определить группы пользователей, которые могут подключаться к удаленным серверам через TS Gateway. Что касается управления доступом к терминальному шлюзу для рабочих станций, то тут можно воспользоваться двумя способами: указать уже созданную Active Directory Security Group или использовать существующую TS Gateway Managed Computer Group. По умолчанию пользователи могут подключаться к любому ресурсу.

Рисунок 6. Управление доступом для рабочих станций

Сетевые порты, используемые для установки терминальной сессии, также можно менять при необходимости. По умолчанию используется стандартный порт 3389.

Заключение

На этом я завершаю свой рассказ о службах терминального доступа в Windows Server 2008. Как видно, в новой операционной системе в эти службы также добавилось много новых возможностей, что позволит администраторам оптимизировать работу пользователей с удаленными приложениями с помощью служб терминалов.

- http://www.microsoft.com/windows server2008/en/us/default.aspx – страница, посвященная Windows Server 2008.

samag.ru

терминальный сервер на Windows Server 2016

Т.к. на новом рабочем месте используется на всех серверах операционная система Windows Server 2016, то для мне это недоработка, что я еще не расписал для себя в шагах, как и какие действия нужно проделать дабы развернуть терминальный сервер. Я конечно понимаю, что что-то существенного по отношению к Windows Server 2012 R2 я не увижу, но все же мне хочется чтобы в моей работе/моей смене было как можно меньше всяких неожиданностей. Я уже смирился и да же рад, что я могу надеяться только на самого себя.

Hostname: srv-tsVersion: Version 10.0.14393

- srv-dc → 192.168.2.2 (AD,DNS,DHCP)

- srv-ts → 192.168.2.100

- srv-gw → 192.168.2.1 (Mikrotik в роли шлюза)

На заметку: Возьмите за правило хорошего тона: один логический диск, диск С: это система, к примеру 50-100Gb второй логический диск, диск D: это пользовательские профили, для этой задумки понадобится настроить все по заметке:

Если TS (Terminal Server) в домене то определенными групповыми политиками зарезаем все пользователю, что может повредить терминальному серверу и не относится к рабочему процессу. Так обычно делают если у всех в компании нет рабочего компьютера, а стоит тонкий клиент в котором зашито, что при включении он подключается к терминальному серверу. Только у дизайнеров обычно стационарное рабочее место.

Авторизуюсь в системе с правами локального администратора, а если система в домене то под администратором домена — все действия аналогичны.

Win + R → control — (Просмотр) Категория — Мелкие значки — Администрирование — Диспетчер серверов — Панель мониторинга — Добавить роли и компоненты — Установка ролей или компонентов — (Выберите сервер из пула серверов): srv-ts 192.168.2.100 Майкрософт Windows Server 2016 Standard — отмечаю галочкой роль: Службы удаленных рабочих столов, нажимаю «Далее», «Далее», «Далее». Теперь нужно отметить галочками службы ролей для установки Службы удаленных рабочих столов:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

и нажимаю «Далее», «Установить».

Когда установка будет завершена нужно перезагрузить систему.После перезагрузки, авторизуюсь в системе и указываю ключи активации с целью возможности удаленного подключения пользователей в размере купленной лицензии или использования ключей найденных на просторах интернета (но так нужно делать только в рамках тестирования, в своих экспериментах, а не для корпоративного использования).

Когда установка будет завершена нужно перезагрузить систему.После перезагрузки, авторизуюсь в системе и указываю ключи активации с целью возможности удаленного подключения пользователей в размере купленной лицензии или использования ключей найденных на просторах интернета (но так нужно делать только в рамках тестирования, в своих экспериментах, а не для корпоративного использования).

- Login: POLYGON\ekzorchik

- Pass: 712mbddr@

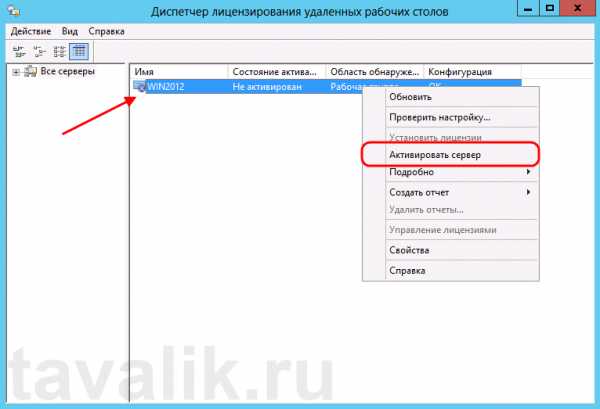

Запускаю оснастку управления лицензированием для службы удаленных рабочих столов:

Win + X → «Панель управления»— «Администрирование» — «Remote Desktop Services» — «Диспетчер лицензирования удаленных рабочих столов», разворачиваю «Все серверы» — SRV-TS и через правый клик мышью по именованию данного хоста выбираю пункт из меню: «Активировать сервер», Далее.

В качестве метода активации выбираю: Метод активации: Авто(реком), но вот если в Вашей сети нет доступа в интернет, то этот вариант завершится ошибкой: «Не удалось подключиться к расчетной палате корпорации Майкрофт. Проверьте наличие подключения к Интернету на компьютера, на котором запущен диспетчер лицензирования удаленных рабочих столов» и нажима кнопку «Далее»

Указываю контактную информацию по компании на которую оформлен ключ, поля: Имя (ekzorchik), Фамилия (ekzorchik), Организация (ekzorchik), Страна (Russian) и нажимаю «Далее»

На следующем шаге указываю расширенную контактную информацию Email, Organizational unit, Company address, City, State/province, Postal code (на данном шаге я ничего не указывал), «Далее», а после отмечаю галочкой Start Install Licenses Wizard now и нажимаю Next, Next

Далее выбираю тип купленной лицензии — у меня, как и ранее я публиковал в заметке для Server 2008 R2 это код (Номер лицензионного соглашения) именуемый, как Enterprise Agreement (к примеру наиболее распространенные в интернета: 6565792, 5296992, 3325596 и нажимаю Next, указываю номер лицензионного соглашения:

License program: Enterprise AgreementAgreement number: 6565792

На заметку: Номер Enterprise Agreement приведенные в этой заметки только для собственного тестирования и изучения, не нарушайте закон.

и нажимаю Next, затем указываю в рамках какого продукта данный номер применим и на кого: либо на учетную запись, либо на компьютер:

- License program: Enterprise Agreement

- Product version: Windows Server 2016

- License type: Клиентская лицензия служб удаленных рабочих столов (на пользователя)

- Quantity: 999

и нажимаю Next, если Вы видите также как и Я надпись: The requested licenses have been successfully installed, то значит Вы активировал Ваш терминальный сервер, по такому принципу как я разобрал выше проделывается и для лицензий на компьютера. После нажимаем кнопку Finish.

Итоговый вид оснастки RD Licensing Manager должен принять следующий вид:

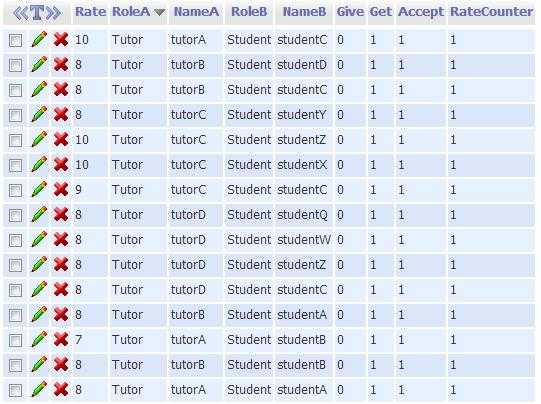

Т.к. текущий терминальный сервер в домене, то чтобы к нему подключиться нужно просто в домене создать еще одного доменного пользователя, пусть будет

Login: alektest, Password: Aa1234567

Отлично теперь попробую подключиться с любой станции под управлением к развернутому терминальному серверу:

Win + R → mstsc.exeКомпьютер: указываю IP&DNS адрес терминального сервера, в моем случае Компьютер: srv-tsПользователь: alektest

и нажимаю «Подключить», ввожу пароль Aa1234567 и нажимаю OK, но не тут то было в ответ получаю сообщение: «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему».

Кстати все правильно, нужно на терминальном сервере в группу: Win + R → control.exe — «Администрирование» — «Управление компьютером» — «Локальные пользователи и группы» — «Группы» — «Пользователи удаленного рабочего стола» добавить доменного пользователя или группу пользователей, но добавлять всех прошедших проверку я не рекомендую. Доступ к сервисам нужно выдавать по необходимости, а не по принципу чтобы был. Пробую еще раз подключиться под учетной записью alektest и все получилось:

Может так случиться, что в процессе подключения нужно будет отметить галочкой что не нужно в дальнейшем выводить предупреждение о проверки подлинности удаленного сервера и нажимаю «Да» и подключение успешно проходит, проверить это можно открыв на терминальном сервере консоль командной строки и обратиться в выводу утилиты qwinsta:

Win + X — Командная строка (администратор)

C:\Windows\system32>qwinsta

СЕАНС ПОЛЬЗОВАТЕЛЬ ID СТАТУС ТИП УСТР-ВО services 0 Диск >console ekzorchik 1 Активно rdp-tcp#1 alektest 2 Активно rdp-tcp 65536 Прием

Что могу сказать пока ничего такого сверхнового по сравнению с терминальным сервером на базе Server 2008 R2 Ent/Server 2012 R2 я не заметил, скорее всего все скажется когда буду использовать более плотнее. А пока я прощаюсь с Вами читатели моего блога, с уважением автор — Олло Александр aka ekzorchik.

www.ekzorchik.ru