|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Анонимность в Tor: что нельзя делать. Tor анонимный браузер

Анонимный браузер TOR - что это такое?

Что же такое анонимный браузер TOR? Само название Tor ни что иное, как аббревиатура, от англ. The Onion Router, что дословно переводится как луковый маршрутизатор. Сам по себе этот луковый браузер, свободно распространяемое программное обеспечение, благодаря которому, в интернете можно быть анонимным, а программа очень проста в использовании. Благодаря Tor браузеру имеется великолепная возможность, как скрыть свою личность при использовании интернет ресурсов, размещение различных материалов, так и отправке электронных писем.

Как работает TOR браузер

Анонимность соединения в сети гарантируется за счёт сети серверов Tor, которые шифруют данные пользователя, перед тем как попасть во внешний мир через выходной сервер. Перенаправление распределяется между серверами, находящимися по всему земному шару случайным образом. Данные между этими серверами, как было рассказано ранее - шифруются, а при необходимости изменить цепочку, нужно только обновить соединение. Благодаря данным цепочкам вы запросто сможете поменять своё местоположение, даже не подозревая сами на какое. Данный подход обуславливает большую сложность в выявление первоначально отправителя пакета информации.

Для чего используют TOR

Анонимный тип соединения используют многие и совершенно по разным причинам, и эти причины в большинстве своём совсем не связанны, с какими-либо преступниками и прочими не совсем хорошими людьми. Множество простых людей, любящих приватность, журналисты для безопасного общения с информаторами, даже госслужащие составляют большую часть пользователей. Есть и доля правды при использовании и рекламирование Tor, вы помогаете преступникам, но эта помощь ровно такая же, как и при использовании глобальной сети интернет!

Какие же возможности несёт в себе TOR браузер?

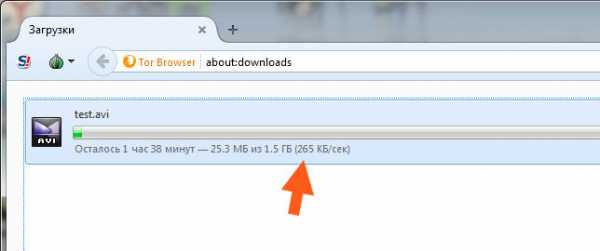

Использование предотвращает до минимума нахождение вашего реального расположения на основе IP адреса, взамен вы получаете фиктивнный IP. Вы с лёгкостью сможете попасть на заблокированные сайты вашим провайдером или proxy сервером на работе, с шифрованием информации. Низкая скорость работы уже не является недостатком, так как она стала уже приемлемой для web сёрфинга по сравнению с Tor прошлых лет.

Как же воспользоваться анонимным соединением через TOR браузер?

Сложилось мнение, что использование анонимного соединения, в том числе через Tor – это удел компьютерных хакеров и гениев, но на самом деле всё очень просто. Вам необходимо его скачать с официального сайта и уже при его запуске вы сразу же сможете воспользоваться его возможностями. Даже для корпоративных сетей его настройка не сложна, но зависит от защищённости и конфигурации самой сети.

Для скачивания Tor браузера нужно перейти по ссылке: Скачать Tor браузер.

Установка TOR браузера:

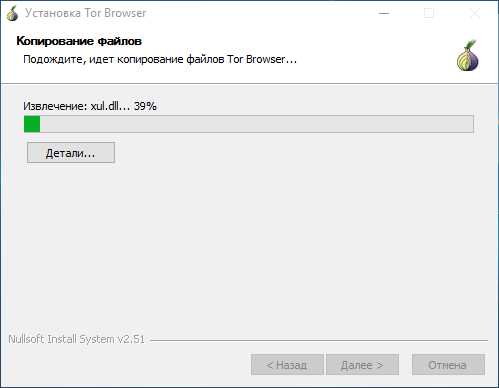

После запуска скаченного файла установки появится окно с выбором языка.

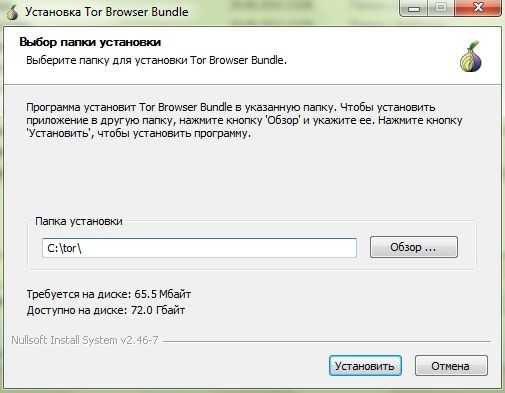

После выбора языка приложения нужно указать директорию установки, как было написано ранее, подойдёт и съёмный носитель.

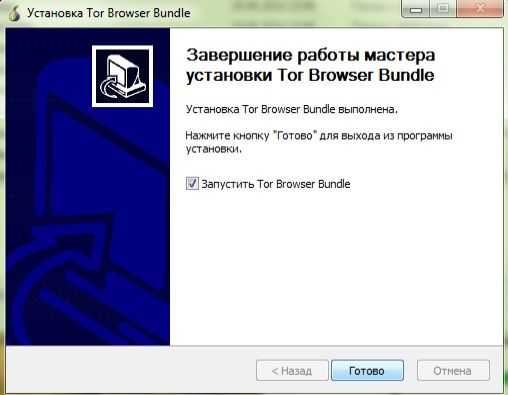

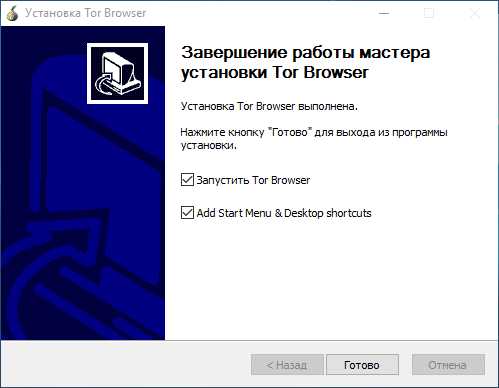

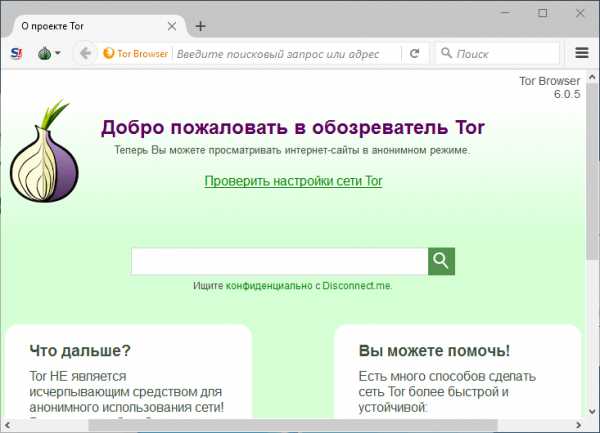

Для обычного компьютерного пользователя, нажав в появившемся новом окне кнопку Готово.

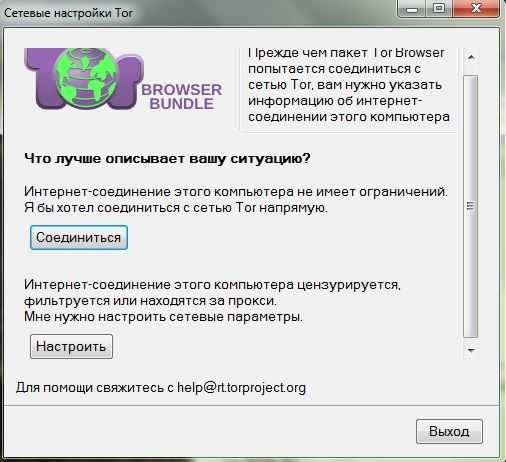

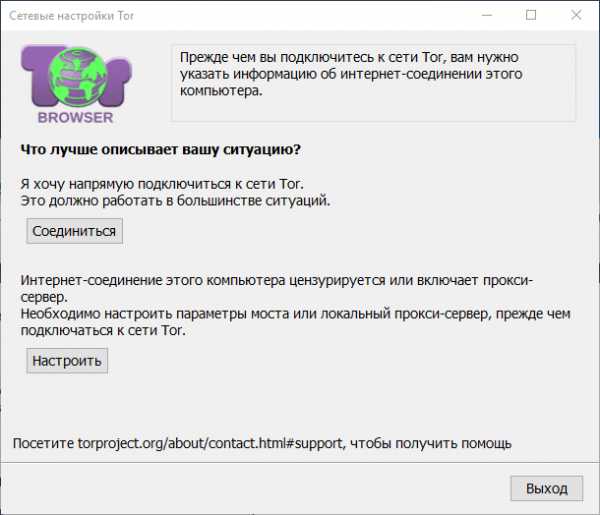

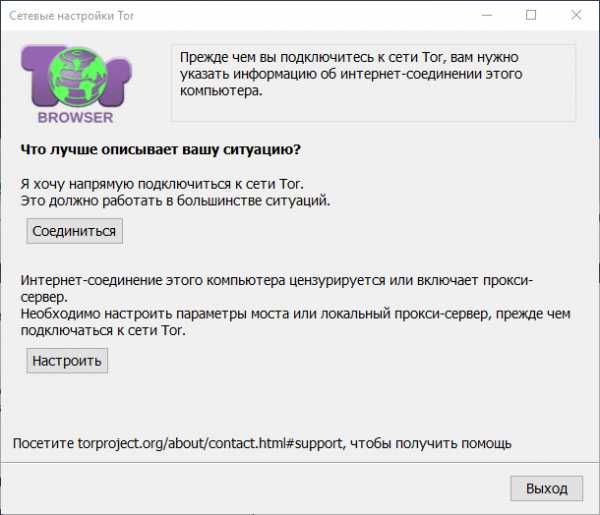

В следующем окне выбрать Соединить, можно приступать к анонимному использованию интернет.

В противном случае нужно выбрать Настроить и проследовать подсказкам помощника, второй способ будет более доступным для продвинутого пользователя.

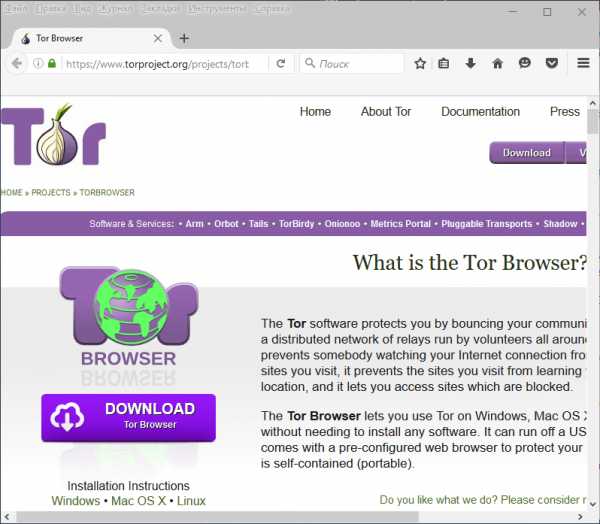

После запуска браузера Mozilla Firefox, именно он используется в Tor, вы увидите IP адрес, который будет виден в сети вместо вашего настоящего. Но не стоит забывать об осторожности хоть в и анонимном браузере Tor, а именно использование социальных сетей, авторизация в которых под своим именем, вас может разоблачить.

procomputer.su

16 анонимных браузеров | browserss.ru

Dooble TorBrowser

Это некий гибрид браузера Dooble Web Browser на движке WebKit, с сетью маршрутизации Tor, в интеграции c интерфейсом управления Vidalia. Подобный симбиоз несет в себе ряд положительных сторон. Первая, и основная их них - обеспечение анонимности и конфиденциальности в сети Интернет, за что естественно отвечает "луковая" маршрутизация, а ее системой управления занимается Vidalia. Dooble является своего рода основой-оболочкой, на которую ложится вся эта конструкция.

8,0 Оценка браузера по версии сайта

Версия: 1.40

Не обновляемый

Добавлено: 09.06.2017 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | Eternity |

| Русский язык | Есть |

| Доступность | Бесплатно |

| Размер | 33,2 МБ |

Будьте осторожны с этим браузером

Secure Browser

Еще один представитель целого семейства браузеров на базе проекта Chromium. Его легко узнаваемый интерфейс не будет затруднителен для понимания многим пользователям столь популярной платформы, на которой основаны многие современные, и не очень, обозреватели Интернета. Собственно из самого названия следует, что разработчики особое внимание уделили...

7,0 Оценка браузера по версии сайта

Версия: 57.0.441.112

Обновляемый

Добавлено: 01.09.2017 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | Safer Technologies LLC. |

| Русский язык | Есть |

| Доступность | Бесплатно |

| Размер | 1,51 МБ (установочный файл) |

Globus Privacy Brow...

Браузер Globus - первый безопасный, конфиденциальный браузер VPN & TOR. Полная анонимность и безопасность на высшем уровне. Этот браузер специально предназначен для обхода ограничений, накладываемых провайдерами услуг. По мере развития технологий, конфиденциальность и безопасность приобретают все большее значение. Браузер Globus предоставляет решение этих проблем.

8,0 Оценка браузера по версии сайта

Версия: 48.0.2564.116

Не обновляемый

Добавлено: 02.07.2016 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | Woogable Ltd. |

| Русский язык | Есть |

| Доступность | Бесплатно |

| Размер | 45,7 МБ |

PirateSnoop

PirateSnoop представляет собой комплексное решение, состоящее из браузера SRWare Iron на основе Chromium со специальными расширениями и особым образом сконфигурированными настройками, позволяющими обходить ряд заблокированных сайтов в разных странах, в том числе и в России.

8,0 Оценка браузера по версии сайта

Версия: 1.0 Alpha/Beta

Не обновляемый

Добавлено: 22.06.2016 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | piratesnoop |

| Русский язык | Есть |

| Доступность | Бесплатно |

| Размер | 54,3 МБ |

Spark Security Brow...

Spark Security Browser - обозреватель от компании Baidu Inc., известного китайского медиа-гиганта, предоставляющего ряд популярных сервисов, в том числе развивающий другой браузер - Baidu Browser, а также имеющей в своем составе одноименную поисковую систему, популярную в основном у себя на родине.

7,0 Оценка браузера по версии сайта

Версия: 33.11.2000.95

Не обновляемый

Добавлено: 17.06.2016 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | Baidu Inc. |

| Русский язык | Нет |

| Доступность | Бесплатно |

| Размер | 43,1 МБ |

OperaTor

Тройственный союз, состоящий из веб-браузера Opera, виртуального прокси-сервера и анонимной сети Tor, оформленный в портативном варианте, что немаловажно. Быстрый запуск, правильная прорисовка содержимого веб-страницы, достаточно неплохая скорость загрузки, а самое главное - высокий уровень анонимности, вот основные достоинства OperaTor.

3,0 Оценка браузера по версии сайта

Версия: 3.5

Не обновляемый

Добавлено: 05.12.2017 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | Arche Twist |

| Русский язык | Нет |

| Доступность | Бесплатно |

| Размер | 10,1 МБ |

Better Pirate Browser

Один из самых анонимных веб-браузеров, прямо скажем - работает не быстро, зато, Вы вдруг оказываетесть то в Нидерландах, то в Словении, то еще где-нибудь. Такое "превращение" происходит при каждом запуске обозревателя Better Pirate Browser. Дело в том, что подобное действие происходит за счет переадресации данных через рапределенную сеть Tor, и со взаимодействием с управляемой панелью Vidalia, которая позволяет контролировать, регулировать, и просматривать процессы...

7,0 Оценка браузера по версии сайта

Версия: 0.7 (56.0.2)

Обновляемый

Добавлено: 30.10.2017 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | Team LiL |

| Русский язык | Нет |

| Доступность | Бесплатно |

| Размер | 198,0 МБ |

Pirate Tor Browser

Еще один браузер с анонимной направленностью. Pirate Tor Browser последней версии, обеспечивает достаточно надежный уровень конфиденциальности, благодаря использованию второго поколения так называемой "луковой маршрутизации", которая позволяет устанавливать защищенное сетевое соединение с использованием шифрования трафика, являющаяся по сути дела целой системой прокси-серверов, децентрализованных и находящихся в разных точках земного шара.

8,0 Оценка браузера по версии сайта

Версия: 0.8 (Tor 7.5)

Обновляемый

Добавлено: 24.01.2018 г.

| Операционная система | Windows 7, 8, 8.1, 10 |

| Разработчик | Team LiL |

| Русский язык | Нет |

| Доступность | Бесплатно |

| Размер | 83,2 МБ (в архиве) |

xB Browser

Портативный веб-браузер xB Browser обеспечивает неплохой уровень анонимности в сети Интернет. Это достигается путем подмены реального IP адреса ПК, причем вся передача информации происходит в зашифрованном виде, при этом используется ряд децентрализованных серверов в разных точках мира. Естественно, весь трафик случайным образом маршрутизируется.В xerobank Browser предусмотрена возможность загрузки медиа контента с различного рода...

5,0 Оценка браузера по версии сайта

Версия: 3.9.10.24

Не обновляемый

Добавлено: 03.12.2017 г.

| Операционная система | Windows XP, Vista, 7, 8, 8.1, 10 |

| Разработчик | xerobank |

| Русский язык | Нет |

| Доступность | Бесплатно |

| Размер | 10,2 МБ |

AOL Shield Browser

AOL Shield призван обеспечить пользователям защиту и безопасность в сети Интернет, благодаря целому ряду передовых технологий, например функция Anti-keylogging, которая выполняет шифрование данных в режиме реального времени, скрывая от возможных злоумышленников набор информации пользователем на клавиатуре, перехвата форм и захвата снимка с экрана, препятствующая попыткам сделать скриншот, а также защищает от присутствия фишинговых сайтов.

10,0 Оценка браузера по версии сайта

Версия: 60.0.2882.0

Редко обновляемый

Добавлено: 28.02.2018 г.

| Операционная система | Windows 7, 8, 8.1, 10 |

| Разработчик | AOL Inc. |

| Русский язык | Есть |

| Доступность | Бесплатно |

| Размер | 576 КБ (установочный файл) |

browserss.ru

что нельзя делать / Хабрахабр

«Интересно, как выглядит мой сайт, когда я анонимный?» [1]Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают ваш личный сайт через Tor. Это значит, что пользователь может быть единственным уникальным клиентом Tor, который сделает это.

Такое поведение ведёт к утечке анонимности, поскольку после посещения веб-сайта вся схема Tor становится «грязной». Если сайт малопопулярен и не получает много трафика, то выходные узлы Tor могут быть почти уверены, что посетитель этого сайта — владелец сайта. С этого момента разумно предположить, что последующие соединения с этого выходного узла Tor тоже идут с компьютера этого пользователя.

Источник: [2]

Не заходите в личный аккаунт Facebook или другой социальной сети через Tor. Даже если вместо реального имени используется псевдоним, аккаунт вероятно связан с друзьями, которые знают вас. В результате, социальная сеть может выдвинуть разумное предположение, кем на самом деле является пользователь.Ни одна система анонимности не идеальна. Софт для онлайновой анонимности может скрывать IP-адреса и местоположение, но Facebook и таким же корпорациям не нужна эта информация. Социальные сети уже знают пользователя, его друзей, содержимое «приватных» сообщений между ними и так далее. Эти данные хранятся как минимум на серверах социальной сети, и никакое программное обеспечение не способно удалить их. Их могут удалить только сами платформы социальных сетей или хакерские группы. [3]

Пользователи, которые заходят в свои аккаунты Facebook и другие аккаунты, получают только защиту местоположения, но не анонимность.

Это не очень хорошо понимают некоторые пользователи социальных сетей: [4]

Майк, буду ли я полностью анонимен, если зайду в свой аккаунт Facebook? Я использую Firefox 3.6 с Tor и NoScript на машине Windows 7. Спасибо. Всегда предполагайте, что при каждом визите журнал сервера сохраняет следующее: [5]- Клиентские IP-адрес/местоположение.

- Дату и время запроса.

- Конкретные адреса запрошенных страниц.

- Код HTTP.

- Количество байт, переданных пользователю.

- Агент браузера у пользователя.

- Ссылающийся сайт (реферрер).

Следующие таблицы дают упрощённое представление, как эти логи могут выглядеть для администраторов.

Таблица: Журнал ISP

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 500 МБ |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 1 МБ | google.com | Поисковый запрос 1, запрос 2... |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 490 МБ | youtube.com | Смотрел видео 1, видео 2 |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 9 МБ | facebook.com | Зашифрованный трафик |

| — | 16:00 — 16:10 | 1.1.1.1 | 1 МБ | Поисковый запрос 1, запрос 2... |

Аккаунт компрометируется и привязывается к пользователю даже в случае однократной авторизации через соединение, не защищённое Tor, с реального IP-адреса. Единичные ошибки часто фатальны и ведут к раскрытию многих «анонимных» пользователей.

Не рекомендуется авторизация в онлайн-банке, PayPal, eBay и других важных финансовых аккаунтах, зарегистрированных на имя пользователя. В финансовых системах любое использование Tor угрожает замораживанием аккаунта из-за «подозрительной активности», которая регистрируется системой предотвращения фрода. Причина в том, что хакеры иногда используют Tor для совершения мошеннических действий.Использование Tor с онлайн-банкингом и финансовыми аккаунтами не является анонимным по причинам, приведённым выше. Это псевдонимность, которая обеспечивает только скрытие IP-адреса, или уловка для доступа к сайту, заблокированному провайдером. Разница между анонимностью и псевдонимностью описана в соответствующей главе.

Если пользователя заблокировали, во многих случаях можно связаться со службой поддержки, чтобы разблокировать аккаунт. Некоторые сервисы даже допускают ослабление правил определения фрода для пользовательских аккаунтов.

Разработчик Whonix Патрик Шлейзер не против использования Tor для обхода блокировки сайта или скрытия IP-адреса. Но пользователь должен понимать, что банковский или другой платёжный аккаунт может быть (временно) заморожен. Кроме того, возможны другие исходы (постоянная блокировка сервиса, удаление аккаунта и т. д.), как сказано в предупреждениях на этой странице и в документации Whonix. Если пользователи осведомлены о рисках и чувствуют уместным использовать Tor в конкретных личных обстоятельствах, конечно же, они могут игнорировать этот совет.

Некоторые пользователи ошибочно думают, что открытый Wi-Fi — более быстрая и безопасная «альтернатива Tor», поскольку IP-адрес нельзя привязать к реальному имени.Ниже объясним причины, почему лучше использовать открытый Wi-Fi и Tor, но не открытый Wi-Fi или Tor.

Примерное местонахождение любого IP-адреса можно вычислить до города, района или даже улицы. Даже если пользователь далеко от своего дома, открытый Wi-Fi всё равно выдаёт город и примерное местоположение, поскольку большинство людей не путешествуют по континентам.

Личность владельца с открытым Wi-Fi и настройки маршрутизатора — тоже неизвестные переменные. Там может вестись журнал MAC-адресов пользователей с соответствующей активностью этих пользователей в Интернете, которая открыта для владельца маршрутизатора.

Хотя журналирование необязательно нарушает анонимность пользователя, она сужает круг подозреваемых со всего глобального населения Земли или континента, или страны — до конкретного района. Этот эффект сильно ухудшает анонимность. Пользователям следует всегда оставлять у себя максимально возможное количество информации.

Примечание: это проблема конкретно сервиса Whonix.Когда используется прозрачный прокси (такой как Whonix), то можно запустить сессии Tor одновременно на стороне клиента и на прозрачном прокси, что создаёт сценарий «Tor через Tor».

Такое происходит при установке Tor внутри Whonix-Workstation или при использовании Tor Browser, который не сконфигурирован для использования SocksPort вместо TransPort. Подробнее об этом написано в статье Tor Browser.

Эти действия рождают неопределённость и потенциально небезопасны. В теории, трафик идёт через шесть узлов луковичной маршрутизации вместо трёх. Но нет гарантии, что три дополнительные узла отличаются от первых трёх; это могут быть те же самые узлы, возможно, в обратном или смешанном порядке. По мнению специалистов Tor Project, это небезопасно: [7]

Мы не поощряем использование более длинных путей, чем стандартные — это увеличивает нагрузку на сеть без (насколько мы можем судить) повышения безопасности. Помните, что самый эффективный способ атаки на Tor — атаковать выходные точки и игнорировать середину пути. Кроме того, использование маршрута длиннее, чем три узла, может вредить анонимности. Во-первых, это упрощает атаки типа «отказ в обслуживании». Во-вторых, подобные действия можно воспринимать как идентификатор пользователя, если только немногие так будут делать («О, смотри, опять тот парень, который изменил длину маршрута»). Пользователи могут вручную указывать точку входа или выхода в сети Tor, [8], но с точки зрения безопасности лучше всего оставить выбор маршрута на выбор Tor. Переустановление точки входа или выхода Tor может ухудшить анонимность способами, которые не слишком хорошо понятны. Поэтому конфигурации «Tor через Tor» настоятельно не рекомендуются.Лицензия главы «Избегайте сценариев „Tor через Tor”»: [9]

Как уже объяснялось на странице «Предупреждение», выходные узлы Tor могут прослушивать коммуникации и осуществлять атаки посредника (MiTM), даже при использовании HTTPS. Использование оконечного шифрования — единственный способ отправить конфиденциальные данные получателю, избежав риска перехвата и раскрытия враждебным третьим лицам. Деанонимизация возможна не только с соединениями и IP-адресами, но также социальными способами. Вот некоторые рекомендации защиты от деанонимизации от Anonymous:- Не включайте в ники персональную информацию или личные интересы.

- Не обсуждайте персональную информацию, такую как место жительства, возраст, семейный статус и т. д. Со временем глупые беседы вроде обсуждения погоды могут привести к точному вычислению местоположения пользователя.

- Не упоминайте пол, татуировки, пирсинг, физические способности или недостатки.

- Не упоминайте профессию, хобби или участие в активистских группах.

- Не используйте специальные символы на клавиатуре, которые существуют только в вашем языке.

- Не публикуйте информацию в обычном Интернете (Clearnet), будучи анонимным.

- Не используйте Twitter, Facebook и другие социальные сети. Вас легко будет связать с профилем.

- Не публикуйте ссылки на изображения Facebook. В имени файла содержится ваш персональный ID.

- Не заходите на один сайт в одно и то же время дня или ночи. Пытайтесь варьировать время сеансов.

- Помните, что IRC, другие чаты, форумы, почтовые списки рассылки — это публичные места.

- Не обсуждайте ничего личного вообще, даже при защищённом и анонимном подключении к группе незнакомцев. Получатели в группе представляют собой потенциальный риск («известные неизвестные») и их могут заставить работать против пользователя. Нужен всего один информатор, чтобы развалить группу.

- Герои существуют только в комиксах — и на них активно охотятся. Есть только молодые или мёртвые герои.

Лицензия: Из документации JonDonym (разрешение).

Эта рекомендация идёт с важным предостережением, поскольку мосты не являются идеальным решением: [10]Мосты — важные инструменты и во многих случаях хорошо работают, но они не являются абсолютной защитой против достижений технического прогресса, которые противник может использовать для идентификации пользователей Tor. Чем дольше используется один и тот же псевдоним, тем выше вероятность ошибки, которая выдаст личность пользователя. Как только это произошло, противник может изучить историю и всю активность под этим псевдонимом. Предусмотрительно будет регулярно создавать новые цифровые личности и прекращать использовать старые. Использование псевдонимов в зависимости от контекста со временем становится всё сложнее и чревато ошибками. Различные цифровые личности легко связать, если они используются одновременно, поскольку Tor может повторно использовать цепочки в той же сессии сёрфинга или может произойти потенциальная утечка информации с Whonix-Workstation. Whonix не может магически отделить различные цифровые личности в зависимости от контекста.Также см. пункт ниже.

Сведите время авторизации в Twitter, Facebook, Google и других сервисах с аккаунтами (вроде веб-форумов) до абсолютно необходимого минимума. Немедленно выходите из аккаунта, как только прочитали, опубликовали информацию или выполнили другие необходимые задачи. После выхода из аккаунта безопасным будет закрыть Tor Browser, изменить цепочку Tor с помощью Tor Controller, подождать 10 секунд до смены цепочки — и затем перезапустить Tor Browser. Для лучшей безопасности следуйте рекомендациям по использованию нескольких виртуальных машин и/или нескольких Whonix-Workstation.Такое поведение необходимо, потому что на многих веб-сайтах размещается одна или больше кнопок интеграции, такие как кнопка Like от Facebook или «Tweet This» от Twitter. [11] В реальности, из 200 000 самых популярных сайтов по рейтингу Alexa социальные виджеты Facebook и Twitter установлены на 47% и 24%, соответственно. Сторонние веб-сервисы Google установлены примерно на 97% сайтов, в основном, это аналитика Google, реклама и сервисы CDN (googleapis.com). [12] [13] Если пользователь сохраняет авторизацию в сервисе, то эти кнопки говорят владельцу сервиса о посещении сайта. [14]

Нельзя недооценивать угрозу приватности от сторонних сервисов: [15] [16]

Каждый раз, когда браузер пользователя обращается к стороннему сервису, то этот сторонний сервер получает возможность доставки следящих скриптов и осуществляет привязку изначального сайта с носителем сторонних куков и отпечатка браузера. Такое отслеживание онлайнового поведения позволяет пополнять профили пользователей, включая конфиденциальную информацию, такую как политические взгляды пользователя и его медицинская история. Пользователям также следует прочитать главу выше. Не смешивайте режимы анонимности! Они излагаются ниже.Режим 1: анонимный пользователь; любой получатель

- Сценарий: Анонимная публикация сообщений на доске объявлений, в списке рассылки, в комментариях, на форуме и т. д.

- Сценарий: информаторы, активисты, блоггеры и тому подобные пользователи.

- Пользователь анонимен.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 2: пользователь знает получателя; оба используют Tor

- Сценарий: Отправитель и получатель знают друг друга и оба используют Tor.

- Никакая третья сторона не знает о факте коммуникации и не получает её содержания.

- Пользователь не анонимен. [17]

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 3: пользователь не анонимен и использует Tor; любой получатель

- Сценарий: Вход под настоящим именем в любой сервис вроде веб-почты, Twitter, Facebook и другие.

- Пользователь очевидно не анонимен. Как только настоящее имя используется для входа в аккаунт, веб-сайт знает личность пользователя. Tor не может обеспечить анонимность в таких обстоятельствах.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным. [18]

Режим 4: пользователь не анонимен; любой получатель

- Сценарий: Обычный сёрфинг без Tor.

- Пользователь не анонимен.

- Настоящий IP-адрес / местонахождение пользователя раскрываются.

- Местонахождение пользователя раскрывается.

Заключение

Не лучший вариант смешивать режимы 1 и 2. Например, если человек использует IM-менеджер или почтовый аккаунт в режиме 1, то неразумно использовать тот же аккаунт в режиме 2. Причина в том, что пользователь смешивает абсолютную анонимность (режим 1) с выборочной анонимностью (режим 2; поскольку получатель знает пользователя).Также не лучший вариант смешивать два или более режимов в одной сессии Tor, потому что они могут использовать один и тот же выходной узел, что ведёт к соотнесению личностей.

Также есть вероятность, что комбинации разных режимов будут опасными и могут привести к утечке персональной информации или физического местонахождения пользователя.

Лицензия

Лицензия для раздела «Не смешивайте режимы анонимности»: [9] Обычно безопасно изменить настройки интерфейса для приложений, которые не подключаются к Интернету. Например, галочки «Не показывать больше ежедневные советы» или «Скрыть эту панель меню» не повлияют на анонимность.Перед изменением любых настроек, которые вызывают интерес, сначала сверьтесь с документацией Whonix. Если изменение внесено в документацию и не рекомендовано, то старайтесь придерживаться настроек по умолчанию. Если изменение не внесено в документацию, то осторожно изучите предложенное действие перед тем, как осуществить его.

Изменение настроек для приложений, которые подключаются к интернету (даже настроек интерфейса) должно быть тщательно изучено. Например, удаление панели меню в Tor Browser для увеличения области просмотра страницы не рекомендуется. Это изменяет обнаружаемый размер экрана, что ухудшает отпечаток пользователя.

Изменение сетевых настроек можно допускать с огромной осторожностью, и только если последствия точно известны. Например, пользователям следует избегать любых советов, которые относятся к «настройке Firefox». Если настройки считаются неоптимальными, то изменения должны быть предложены в релиз и применятся для всех пользователей Tor Browser в следующей версии.

Используя одновременно не-Tor браузер и Tor Browser, вы рискуете однажды их перепутать и деанонимизировать себя.При одновременном использовании чистого веба и Tor также возникают риски одновременных соединений к серверу по анонимным и неанонимным каналам. Это не рекомендуется по причинам, изложенным в следующем разделе. Пользователь никогда не может чувствовать себя безопасно, посещая одну и ту же страницу одновременно по анонимным и неанонимным каналам, потому что он видит только URL, но не то, сколько ресурсов запрашивается в фоне. Много разных сайтов размещаются в одном облаке. Сервисы вроде Google Analytics представлены на большинстве сайтов и поэтому видят много анонимных и неанонимных соединений.

Если этот совет игнорируется, то у пользователя должно быть по меньшей мере два разных десктопа, чтобы предотвратить путаницу между браузерами.

Сильно не рекомендуется создавать соединения Tor и не-Tor одновременно к одному удалённому серверу. В случае разрыва связи с Интернетом (а это со временем произойдёт) все соединения прервутся одновременно. После такого события противник легко определит, какой публичный IP-адрес/местоположение принадлежат какому IP-адресу/соединению Tor, что потенциально напрямую идентифицирует пользователя.Такой сценарий также даёт возможность провести другой вид атаки со стороны веб-сервера. Скорость Tor и не-Tor соединений может быть увеличена или уменьшена, чтобы проверить наличие корреляции. Так, если оба соединения ускоряются или замедляются в унисон, то можно установить взаимосвязь между сессиями Tor и не-Tor.

Лицензия для раздела «Не подключайтесь к серверу анонимно и неанонимно одновременно»: [9]

В этом разделе объясняется разница между анонимностью и псевдонимностью. Определение терминов всегда представляет сложность, потому что требуется консенсус большинства.Анонимным соединением считается соединение с сервером назначения, когда этот сервер не имеет возможности ни установить происхождение (IP-адрес/местонахождение) этого соединения, ни присвоить ему идентификатор [19].

Псевдонимным соединением считается соединение с сервером назначения, когда этот сервер не имеет возможности установить происхождение (IP-адрес/местонахождение) этого соединения, но может присвоить ему идентификатор [19].

В идеальном мире можно достичь совершенной анонимности, используя сеть Tor, браузер Tor Browser, компьютерное оборудование, физическую безопасность, операционную систему и так далее. Например, в такой утопии пользователь может зайти на новостной сайт, и ни новостной сайт, ни интернет-провайдер сайта не будут иметь понятия, заходил ли этот пользователь раньше. [20]

С другой стороны, неидеальный сценарий возможен, если программное обеспечение используется неправильно, например, при использовании стандартного браузера Firefox в сети Tor вместо безопасного Tor Browser. Несчастный пользователь Firefox по-прежнему защитит своё первоначальное соединение (IP-адрес/местонахождение) от обнаружения, но можно использовать идентификаторы (вроде кукисов), чтобы превратить соединение в псевдонимное. Например, сервер назначения может сделать запись в журнале, что «пользователь с id 111222333444 смотрел Видео A во Время B в Дату C и Видео D во Время E в Дату F». Эту информацию можно использовать для профилирования, которая со временем будет становится всё более исчерпывающей. Степень анонимности постепенно сокращается, а в худшем случае это может привести к деанонимизации.

Как только пользователь зашёл в аккаунт на веб-сайте под своим именем пользователя, например, в веб-почту или на форум, то соединение по определению больше не является анонимным, а становится псевдонимным. Происхождение соединения (IP-адрес/местонахождение) всё ещё скрыто, но соединению можно присвоить идентификатор [19]; в данном случае, это имя аккаунта. Идентификаторы используются для журналирования разных вещей: время, когда пользователь что-то написал, дата и время входа и выхода, что именно пользователь написал и кому, используемый IP-адрес (бесполезен, если это выходной узел Tor), сохранённый отпечаток браузера и так далее.

У Максима Каммерера, разработчика Liberté Linux [21], имеются в корне отличные идеи об анонимности и псевдонимности, которые нельзя утаивать от читателя: [22]

Я не видел убедительных аргументов в пользу анонимности по сравнению с псевдонимностью. Расширение степени анонимности — то, что разработчики Tor делают для публикации новых научных статей и обоснования финансирования. Большинству пользователей нужна только псевдонимность, при которой скрыто местонахождение. Наличие уникального браузера не раскрывает магическим образом местонахождение пользователя, если этот пользователь на использует этот браузер для не-псевдонимных сессий. Наличие хорошего заголовка браузера также немного значит для анонимности, потому что есть много других способов раскрыть больше информации о клиенте (например, через различия в выполнении Javascript). Не поддавайтесь искушению быть одним из первых, кто рекламирует ваш анонимный проект! Например, нецелесообразно распространять ссылки, если пользователь:- Создал анонимный блог или скрытый сервис.

- Имеет твиттер-аккаунт с большим количеством фоловеров.

- Поддерживает большую новостную страницу в чистом вебе или нечто подобное.

Безопаснее не открывать файл стандартным инструментом, который предполагается использовать создателем файла. Например, PDF нельзя открывать программой просмотра PDF, или если файл доступен публично, можно использовать бесплатный онлайновый сервис просмотра PDF. Для большей безопасности есть вариант дезинфицировать PDF в Qubes-Whonix или открыть файл или ссылку в DisposableVM, так что он не сможет скомпрометировать платформу пользователя.

Веб-сайты вроде Google, Facebook и другие попросят (мобильный) телефонный номер, как только вы попытаетесь войти через Tor. Если только пользователь не исключительно умён или имеет альтернативу, эту информацию нельзя предоставлять.Любые телефонные номера будут внесены в журнал. SIM-карта скорее всего зарегистрирована на имя пользователя. Даже если это не так, получение SMS выдаёт местоположение. Пользователи могут попробовать анонимно купить SIM-карту далеко от своего обычного домашнего адреса, но всё равно остаётся риск: сам телефон. Каждый раз при регистрации в сотовой сети провайдер сохраняет серийный номер SIM-карты [24] и серийный номер телефона. [25] Если SIM-карта куплена анонимно, а телефон нет, то анонимности не будет, потому что два серийных номера свяжут вместе.

Если пользователь действительно хочет пройти верификацию по номеру мобильного телефона, то рекомендуется уехать далеко от дома, найти свежий телефон с новой SIM-картой. После верификации телефон следует выключить, и немедленно после этого телефон и SIM-карту нужно полностью уничтожить. Это делается путём сжигания или другими изобретательными (надёжными) способами уничтожения.

Пользователи могут попробовать найти онлайновый сервис, который получит персональное SMS от их имени. Это сработает и обеспечит анонимность. Проблема в том, что в Google и Facebook такой метод вряд ли сработает, потому что они активно вносят в чёрные списки такие номера верификации. Другой вариант — найти кого-либо, кто получит SMS вместо вас, но это лишь перенесёт риски на другого человека. [26]

Читатель может пропустить этот раздел.Данная статья рискует констатировать очевидные вещи. Но следует задать вопрос: «Очевидные для кого?» Всё вышесказанное может быть просто здравым смыслом для разработчиков, хакеров, гиков и других людей с технологическими навыками.

Но указанные группы людей склонны терять контакт с нетехническими пользователями. Иногда полезно почитать руководства по юзабилити или отклики от людей, которые никогда не появляются в списках рассылки или на форумах.

Например:

1. ↑ https://lists.torproject.org/pipermail/tor-dev/2012-April/003472.html2. ↑ Tor Browser должен устанавливать для запроса имя пользователя SOCKS на основании реферрера3. ↑ Первые вряд ли когда-нибудь удалят данные, поскольку профилирование является основным методом монетизации пользователей с «бесплатными» аккаунтами. Профилирование используется для целевой рекламы и для наращивания большой базы данных пользователей, которую можно продать третьей стороне ради прибыли.4. ↑ To Toggle, or not to Toggle: The End of Torbutton 5. ↑ https://en.wikipedia.org/wiki/Server_log6. ↑ https://en.wikipedia.org/wiki/Deep_packet_inspection7. ↑ https://www.torproject.org/docs/faq.html.en#ChoosePathLength8. ↑ https://www.torproject.org/docs/faq.html.en#ChooseEntryExit9. ↑9.0 9.1 9.2 Это изначально опубликовали adrelanos (proper) в TorifyHOWTO (w). Adrelanos не защищает копирайт, так что текст можно повторно использовать здесь. Он опубликован под той же лицензией, что и страница DoNot.10. ↑ bridges#If_Tor_Use_is_Dangerous_or_Deemed_Suspicious_in_your_Location11. ↑ В частности, Facebook хранит записи обо всех, кто просматривает страницы с кнопкой Like от Facebook.12. ↑ https://www.securitee.org/files/trackblock_eurosp2017.pdf13. ↑ 15 крупнейших сторонних сервисов: doubleclick.net, google.com, googlesyndication.com, googleapis.com, gstatic.com, admob.com, googleanalytics.com, googleusercontent.com, flurry.com, adobe.com, chartboost.com, unity3d.com, facebook.com, amazonaws.com and tapjoyads.com.15. ↑ Например, в Twitter твиты, Follow и встроенные твиты используются для записи истории посещённых страниц браузера. Если посетить страницу, где есть что-нибудь из перечисленного, браузер делает запрос к серверам Twitter, содержащий заголовок посещённой страницы. Уникальный кукис позволяет Twitter выстроить историю посещённых страниц, даже для тех, кто не является пользователем Twitter (например, если Tor Browser не используется).15. ↑ https://www.securitee.org/files/trackblock_eurosp2017.pdf16. ↑ Например, продвинутые противники полагаются на сторонние следящие куки для деанонимизации пользователей Tor и выявления мишеней для взлома.17. ↑ Поскольку они известны получателю.18. ↑ Но эту информацию легко установить по записям интернет-провайдера, который связывает интернет-аккаунты с зарегистрированным именем и адресом. Как вариант, эта информация утекает через реальный (clearnet) IP-адрес, который изначально использовали для регистрации в сервисе, поскольку регистрация через Tor обычно блокируется.19. ↑19.0 19.1 19.2 Например, идентификатором может быть (флеш) кукис с уникальным номером.20. ↑ К сожалению, защита от фингерпринтинга пока неидеальна в любом браузере, и до сих пор есть незакрытые баги. См. tbb-linkability и tbb-fingerprinting.21. ↑ http://dee.su/liberte22. ↑ Цитата (w)23. ↑ Для примера: PDF, документ Word, растровые изображения, аудио- и видеофайлы и т. д.24. ↑ IMSI25. ↑ IMEI26. ↑ Однако получатель SMS, вероятно, всего в нескольких «рукопожатиях» от конечного пользователя (в лучшем случае). Благодарим intrigeri и anonym, которые прислали отзывы и предложения для этой страницы в почтовом списке рассылки Tails-dev.Постоянная ссылка на версию вики от 27 мая 2017 года

habrahabr.ru

Анонимный браузер. Tor Browser - Описание и настройка

Доброго времени суток, мои хорошие. Сегодня поговорим об анонимности в сети, а точнее, о программе, с помощью которой эта самая анонимность и достигается. Речь пойдет о Tor Browser

Tor Browser – современная версия Mozilla Firefox с акцентом на приватность. Программа бесплатная, с открытым кодом, позволяет добиться онлайновой анонимности и обходить цензуру. В отличие от прочих браузеров Tor Browser:

- обеспечивает анонимность пользователя, скрывая его IP-адрес,

- умеет обходить онлайновую цензуру, показывать заблокированные сайты и страницы,

- не содержит встроенных систем слежки за пользователями,

- не извлекает материальной выгоды из пользовательских данных,

- поддерживается и рекомендуется некоторыми весьма известными экспертами в области безопасности

Tor Browser работает на основе сети Tor, которая использует бесплатное программное обеспечение с открытым кодом (Free and Open Source Software, FOSS). Обеспечивает онлайновую анонимность и обход цензуры.

Сеть Tor состоит из тысяч серверов по всему миру, которыми управляют волонтеры. Всякий раз, когда Tor Browser совершает соединение, сеть выбирает три ретранслятора Tor и соединяется с интернетом через них. Каждый участок пути шифруется так, что ретрансляторы не знают полный путь данных от отправителя до получателя.

Когда вы используете Tor Browser, интернет-соединение устанавливается с другого IP-адреса, часто в другой стране. Так Tor Browser скрывает ваш IP-адрес от веб-сайтов, которые вы посещаете. В свою очередь, эти веб-сайты скрыты от третьих сторон, которые могут перехватывать сетевой трафик. Ни один из ретрансляторов Tor не знает и ваше местонахождение в сети, и веб-сайты, которые вы посещаете (некоторые ретрансляторы могут знать то или другое).

Tor старается шифровать трафик в своей сети. Однако эта защита не распространяется на веб-сайты, доступные по обычным, не зашифрованным каналам (где не поддерживается HTTPS).

Поскольку Tor Browser скрывает соединение между вами и веб-сайтами, это позволяет вам анонимно бродить по сети без риска онлайновой слежки. Программа также полезна для обхода онлайновых фильтров: вы можете смотреть веб-сайты, которые недоступны из-за блокировок, и публиковать свою информацию на таких ресурсах.

Примечание. Скорость и анонимность находятся на разных чашах весов. Tor обеспечивает анонимность, пропуская трафик через волонтерские серверы в разных частях света. Это почти всегда медленнее, чем прямое соединение.

Есть версии Tor Browser для операционных систем GNU Linux, Mac OS, Microsoft Windows и Android. Tor – один из наиболее тщательно тестируемых инструментов для обеспечения анонимности в интернете. Существуют и другие программы, помогающие обойти цензуру и защитить конфиденциальность ваших данных. В отличие от Tor, эти утилиты подразумевают определенный уровень доверия к провайдеру сервиса:

- RiseupVPN. Бесплатная виртуальная частная сеть (Virtual Private Network, VPN) для Linux, MAC, Android и Microsoft Windows.

- Psiphon. Бесплатная коммерческая VPN для Microsoft Windows и Android.

- Lantern. Бесплатная программа для обхода фильтров (с открытым кодом) для Linux, Mac OS X и Windows.

Примечание. Если вы находитесь там, где доступ к веб-сайту Tor Project заблокирован, вы можете использовать электронную почту. Отправьте письмо и получите ссылку на скачивание программы, обычно это работает. Отправлять письмо следует по адресу [email protected]. В теле письма укажите версию, которая вам нужна (windows, osx или linux). Вы получите ответ, в котором будет ссылка на архив Tor Browser в Dropbox, Google Docs или Github. Подробнее об этой возможности рассказано на веб-сайте Tor Project.

Ссылка для загрузки последней версии —

torbrowser.exe

Для начала зайдите на сайт Tor Browser. (“https” означает, что соединение между вашим браузером и веб-сайтом зашифровано. Это затрудняет задачу для атакующего, если он вознамерится изменить скачиваемый вами файл).

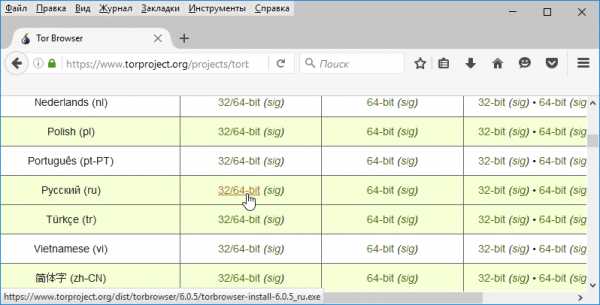

Нажмите кнопку [Download Tor Browser], чтобы перейти к таблице на той же странице, где собраны ссылки на разные версии Tor Browser.

Нажмите нужную ссылку для скачивания и выберите место, куда сохранить файл (например, на Рабочий стол, в папку Документы или на USB-флешку).

Нажмите [Сохранить файл] и загрузите Tor Browser:

Установка :

Вам не придется устанавливать Tor Browser, как это делается для большинства программ. Вы можете просто распаковать его (на жесткий диск или USB-флешку) и запускать оттуда.

Чтобы установить Tor Browser, следуйте по шагам:

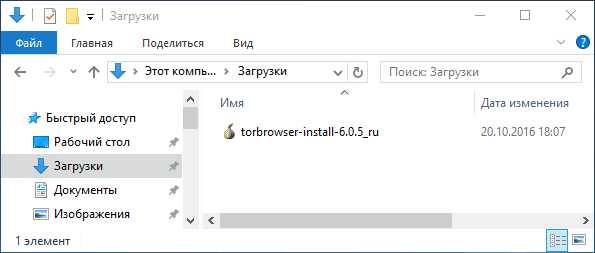

Шаг 1. Перейдите в папку, куда вы сохранили пакет Tor Browser. В данном примере мы будем считать, что речь идет о папке Загрузки.

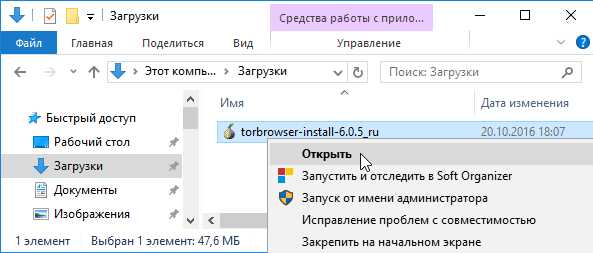

Шаг 2. Щелкните правой кнопкой мыши на файле Tor Browser и нажмите [Открыть].

Шаг 3. Выберите язык, который хотите использовать в Tor Browser, и нажмите [OK].

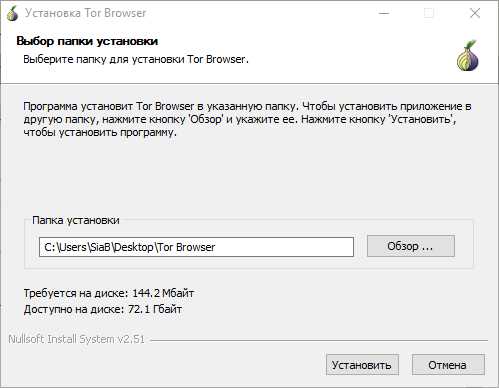

Шаг 4. Выберите папку, в которую хотите установить Tor Browser. В нашем примере мы используем Рабочий стол.

Шаг 5. Когда выберете, куда установить Tor Browser, нажмите кнопку [Установить]. Во время установки Tor Browser должно появиться такое окно:

Шаг 6. Нажмите кнопку [Готово], чтобы завершить установку Tor Browser:

Теперь можно нажать значок [Start Tor Browser].

Настройка :

После первого запуска Tor Browser программа спросит, как нужно подключаться к интернету:

- Подключение напрямую. Выбирайте эту опцию, если ваш доступ к интернету не ограничен, а Tor не заблокирован, не запрещен законодательно, и его использование не отслеживается там, откуда вы хотите зайти в сеть.

- Ограниченный доступ. Ваш выбор, если доступ к интернету ограничен, или Tor заблокирован, запрещен, либо в том месте, откуда вы соединяетесь с интернетом, действует слежка.

Этот вопрос задается при первом запуске Tor Browser. Для начала работы больше ничего настраивать не нужно. Вы можете в любое время изменить настройки из Tor Browser. Это бывает полезно для путешественников, а также в случаях, когда ситуация в стране меняется. О том, как изменять настройки, рассказано далее в части 3.3 Изменение настроен подключения к сети Tor.

После установки Tor Browser мастер перенаправит вас к следующему окну:

Если доступ к интернету (и к сети Tor) не ограничен, следуйте по шагам:

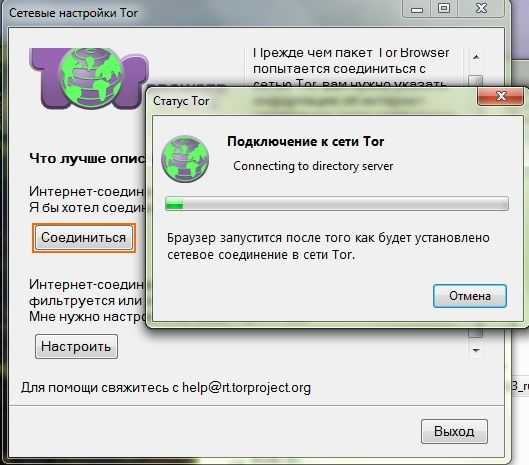

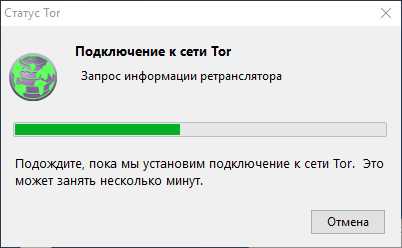

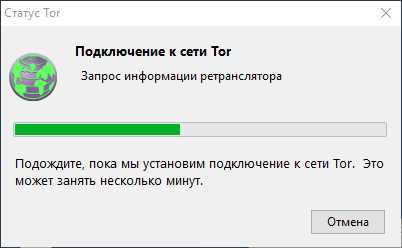

Чтобы запустить Tor Browser, нажмите кнопку [Соединиться].

Через несколько мгновений появится Tor Browser.

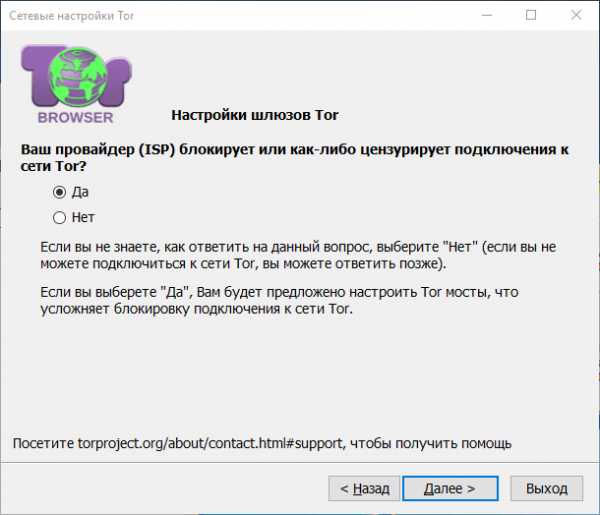

Если приходится использовать Tor Browser в таком месте, где сеть Tor заблокирована, нужно воспользоваться ретранслятором-мостом. Мосты не включены в публичные списки ретрансляторов Tor, поэтому блокировать их сложнее. Некоторые мосты также поддерживают подключаемые транспорты, которые стараются скрывать ваш трафик из сети Tor и в эту сеть. Это помогает бороться с онлайновыми фильтрами, которые пытаются идентифицировать и блокировать мосты.

Транспорт по умолчанию называется obfs4. Он также уменьшит шансы тех, кто хочет узнать, соединяетесь ли вы с сетью Tor. Но, в принципе, Tor не предназначен для сокрытия собственно факта использования Tor.

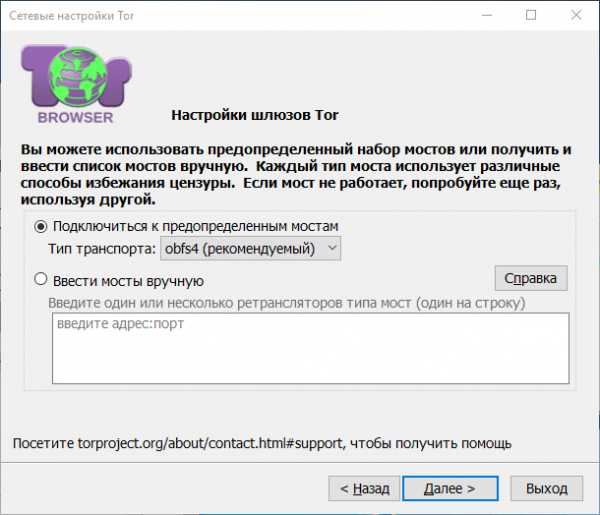

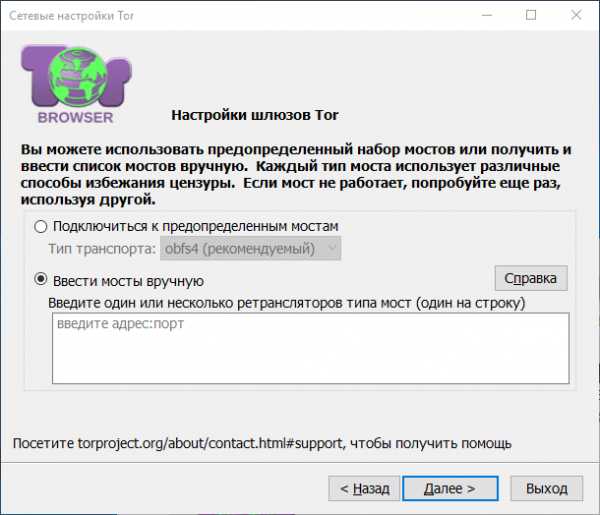

Подробнее о мостах можно узнать на сайте проекта Tor. Есть два способа использовать мосты. Можно выбрать предопределенные мосты или ввести мосты вручную :

После установки Tor Browser мастер перенаправит вас к следующему окну:

Если доступ к сети у вас ограничен, нажмите кнопку [Настроить].

Выберите Да.

Выберите Да.

Нажмите [Далее], чтобы перейти к настройке мостов.

Выберите вариант Подключиться к предопределенным мостам.

Нажмите кнопку [Далее], чтобы настроить прокси.

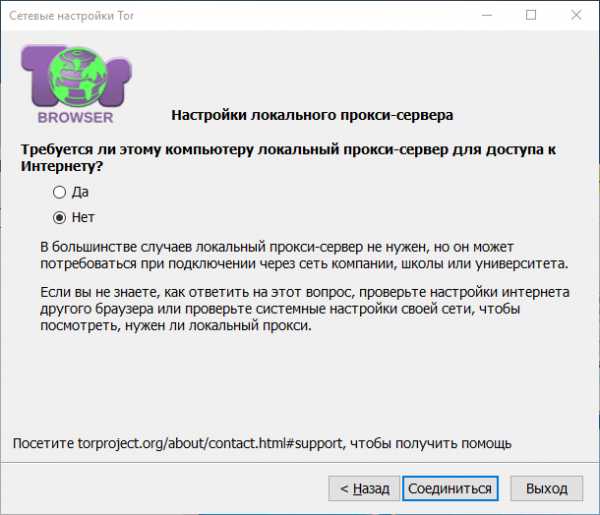

Tor Browser поинтересуется, нужен ли для доступа к интернету локальный прокси. В этом примере мы предполагаем, что вам это не нужно. Если нужно, посмотрите параметры вашего привычного браузера и скопируйте оттуда настройки прокси. (В браузере Firefox можно найти это в меню Настройки > Дополнительные > Сеть > Настроить. В других браузерах вы можете обнаружить те же настройки в параметрах доступа к интернету. Можете обратиться к системе поддержки браузера для помощи.

Выберите вариант [Нет].

Нажмите кнопку [Соединиться] для запуска launch Tor Browser.

Через пару мгновений откроется Tor Browser.

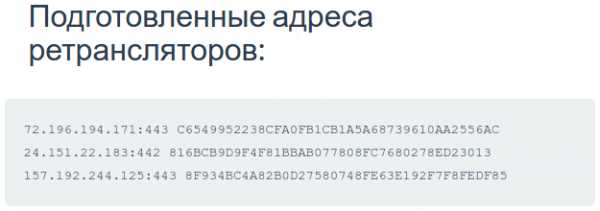

Вы также можете подключиться к сети Tor, указав мосты самостоятельно. Этим пользуются редко (в основном, предпочитают предопределенные мосты), а потому шансов, что этот способ заблокируют, меньше. Если у вас не получается зайти на сайт Tor Project, можете попросить адреса сайтов-мостов, отправив письмо по адресу [email protected], при условии, что вы используете аккаунт Riseup, Gmail или Yahoo. Вставьте слова get bridges в тело письма.

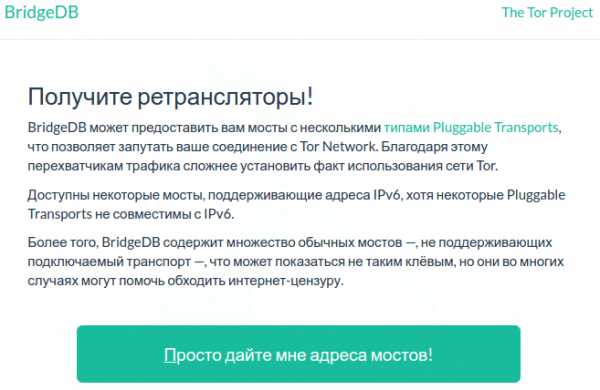

Если у вас есть получить доступ к Tor Project, можно узнать адреса таких мостов, Зайдите на страницу https://bridges.torproject.org/options и следуйте по шагам :

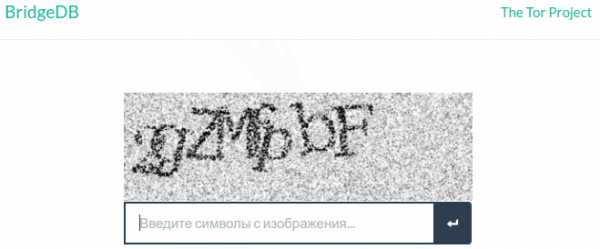

Нажмите кнопку Просто дайте мне адреса мостов!

Наберите знаки с картинки (капчу) и нажмите Enter.

Вы увидите три адреса мостов.

Теперь, когда у вас есть адреса мостов, можете набрать их в настройках мостов Tor, как показано ниже.

Примечание. Если вы впервые запускаете Tor Browser, то можете увидеть экран настроек мостов Tor, просто следуя по шагам из предыдущей части руководства. Если Tor Browser уже сконфигурирован, для доступа к этим настройкам обратитесь к следующей части.

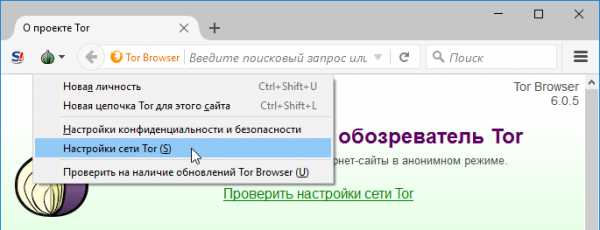

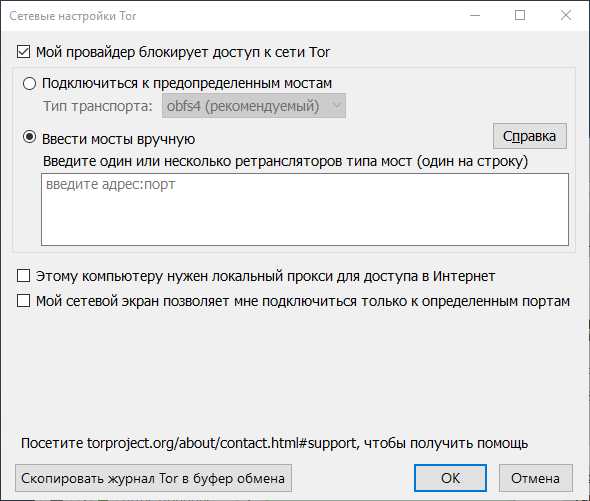

Вы можете изменить настройки Tor, когда программа уже сконфигурирована. Скажем, вы едете в страну, где Tor заблокирован. Как изменить настройки? Следуйте по шагам:

Нажмите кнопку , чтобы увидеть меню Tor Browser.

Выберите Настройки сети Tor, чтобы определить способ подключения Tor Browser к интернету.

В настройках вы можете включить или отключить мосты, выбрать включение мостов вручную и другие опции.

Когда завершите, нажмите кнопку [OK] и перезапустите Tor Browser.

Важно помнить, что Tor Browser обеспечивает анонимность только тех действий, которые происходят в окне Tor Browser. Всю остальную онлайновую деятельность Tor сам по себе не защищает.

Примечание. В соответствии с политикой приватности, Tor Browser настроен так, чтобы не сохранять историю браузера на жесткий диск. Всякий раз, как вы выходите из Tor Browser, история удаляется.

Проверка работоспособности :

Tor Browser скрывает ваш IP-адрес от сайтов, которые вы посещаете. Если программа настроена верно, все должно выглядеть так, будто вы заходите на сайт в интернете с IP-адреса, который отличается от вашего обычного IP-адреса, а ваше физическое местоположение нельзя вычислить по IP-адресу.

Простейший способ удостовериться, что программа работает – выполнить проверку на сайте разработчика https://check.torproject.org/.

Если вы не используете Tor, то увидите:

Если вы используете Tor, изображение будет таким:

Хотите узнать IP-адрес, под которым подключаетесь к интернету через сеть Tor? В интернете много возможностей сделать это, включая веб-сайты с поддержкой шифрования https (что затруднит жизнь не-провайдерам, которые захотят «подделать» результат):

https://www.iplocation.net/

https://www.ip2location.com/

Если зайти на этот сайт не через Tor Browser, можно увидеть свой реальный IP-адрес, связанный с вашим реальным местоположением. Если зайти через Tor Browser, отобразится другой IP-адрес.

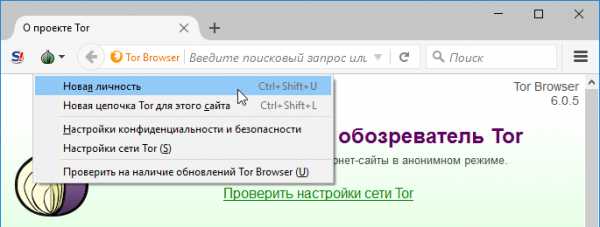

Вы можете создать в Tor Browser «новую личность». При этом Tor Browser произвольно выберет новый набор рестранстляторов. Со стороны будет выглядеть так, словно вы заходите с нового IP-адреса, когда посещаете тот или иной вебсайт. Чтобы создать новую личность:

Нажмите кнопку , чтобы вызвать меню настроек Tor Browser.

Выберите пункт Новая личность.

Tor Browser удалит историю посещенных страниц и куки-файлы, затем перезапустится, и вы продолжите работу с другим IP-адресом.

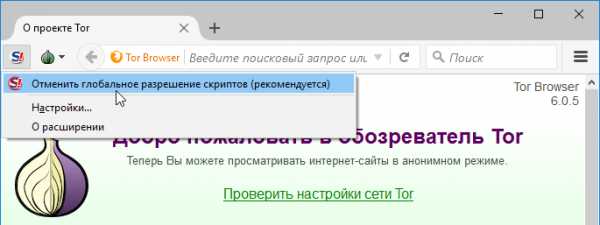

Tor Browser включает дополнение NoScript. Это дополнение может защищать пользователя от вредоносных веб-сайтов и утечки персональных данных через скрипты в браузере. Однако, по умолчанию NoScript отключен.

Если вы хотите иметь дополнительный уровень защиты, включите NoScript в меню, запретив скрипты (пункт Отменить глобальное разрешение скриптов).

Чтобы включить NoScript:

Нажмите кнопку NoScript слева от кнопки-луковицы:

Выберите Отменить глобальное разрешение скриптов (рекомендуется).

Сначала вы можете обнаружить, что многие посещаемые сайты отображаются с ошибками. Если сайт не загружается, можно добавить его в белый список NoScript. Нажмите ту же кнопку и выберите Временно разрешить все скрипты на этой странице. Подробнее о NoScript можно прочитать в главе о Firefox.

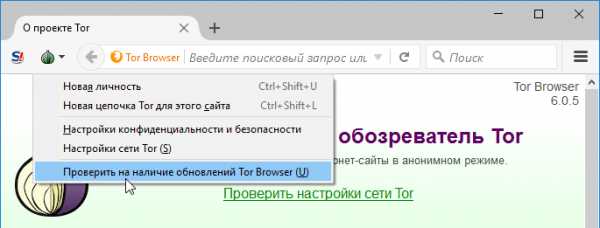

Вы будете получать уведомления о вышедших обновлениях Tor Browser

Нажмите кнопку , чтобы вывести меню Tor Browser.

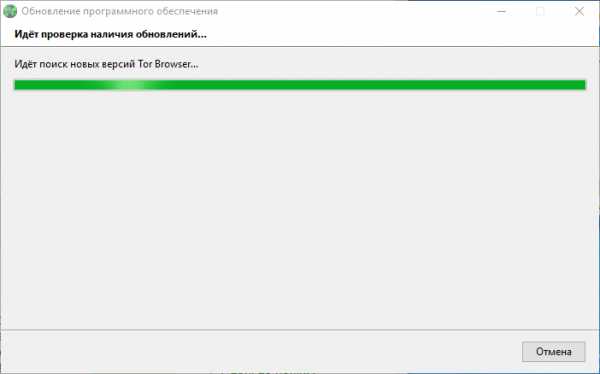

Выберите Проверить на наличие обновлений Tor Browser.

Программа сообщит, есть ли новая версия Tor Browser, и требуется ли обновление.

На этом, собственно, всё. Если остались какие-либо вопросы по поводу использования Tor-браузера, то пишите в комментариях. Удачи !!!

vasabijam.com

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|