|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Firefox позволит заходить на сайты под несколькими аккаунтами одновременно. Изолированный браузер

Как включить Strict Site Isolation в браузере Chrome и Yandex

Браузер Google Chrome и Yandex включают функцию безопасности, называемую Strict Site Isolation (строгая изоляция сайта), которая упрощает безопасность браузеров и может обеспечить защиту от некоторых уязвимостей. Эта функция не включена по умолчанию в Chrome 63, но включена уже в Google Chrome 64. Согласно Google, "когда вы включаете изоляцию сайта, контент для каждого открытого веб-сайта в браузере Chrome всегда отображается в отдельном процессе, изолированном от другого места. Это создает дополнительную границу безопасности между веб-сайтами".

Проще говоря, эта функция запускает каждый веб-сайт в своем изолированном процессе и гарантирует, что процессы ограничены веб-сайтом, что повышает стабильность и безопасность. Иногда из-за некоторых недостатков безопасности вредоносные веб-сайты вводят другие данные в браузере, которые могут предоставить хакерам доступ к вашим учетным данным. Строгая изоляция сайта - дополнительная защита от таких ошибок. Если эта функция включена, каждый веб-сайт будет работать в "песочнице", и процессы будут ограничиваться только этим сайтом.

Это означает, что злоумышленники не смогут взаимодействовать или украсть контент из ваших учетных записей на других сайтах. Изоляция сайта защищает ваш браузер от вымогательства и других вредоносных программ, а также контролирует уязвимости безопасности процессора Spectre.

Функция Strict Site Isolation была фактически нацелена на предприятия, но может быть использована кем-либо для добавления нового уровня безопасности в браузере Chrome и Yandex. Эта функция поможет упростить безопасность, но также увеличит использование памяти примерно на 10-20%. Поэтому, если на вашем компьютере не достаточно RAM - оперативной памяти, то не стоит ее включать. Безопасность всегда дорого стоит, решать каждому самому, но проверить, как поведет себя система, стоит.

Включить строгую изоляцию сайта в Chrome и Yandex

Строгую изоляцию для сайтов в браузере Chrome и Yandex, будем включать с помощью дополнительных скрытых настроек flag "флагов" или путем изменения целевого объекта. Разберем два способа для включения Strict Site Isolation.

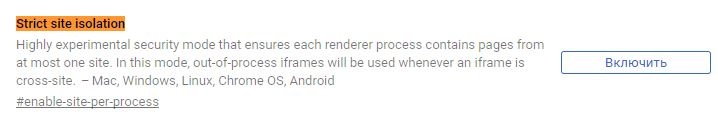

1. Включить через fags

- Откройте Chrome или Yandex.

- Введите chrome://flags в адресной строке и нажмите клавишу Enter.

- Найдите Strict Site Isolation.

- Нажмите Включить, чтобы включить функцию.

- Когда вы нажмете "Включить", появится снизу кнопка "Перезапустить".

- Перезапустите Chrome, чтобы изменения вступили в силу. Браузер перезапустится со всеми открытыми вкладками.

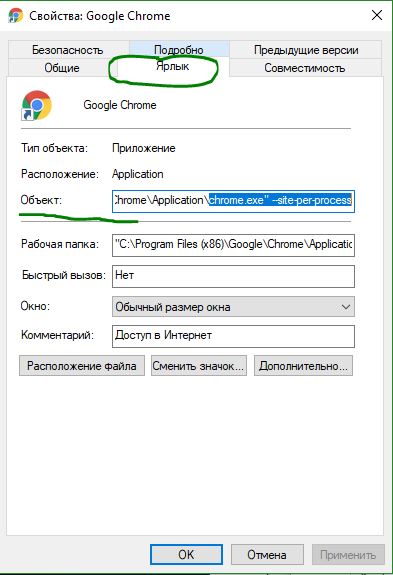

2. Изменить путь объекта ярлыка

- Щелкните правой кнопкой мыши на ярлык Chrome и выберите "Свойства".

- На вкладке "Ярлык" в поле "Объект" вставьте " --site-per-process " после кавычек с пробелом.

- Теперь используйте этот ярлык или значок, чтобы запустить браузер Chrome.

"C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --site-per-process

Строгая изоляция сайта защищает от уязвимостей Spectre & Meltdown

Уязвимость Spectre & Meltdown нарушают изоляцию приложений. Это код, который используется хакерами, чтобы украсть ваши личные данные из процессов, запущенных на других сайтах. Эти данные также могут содержать ваши данные для входа. Другими словами, уязвимость Spectre позволяет процессу считывать и красть данные любых других процессов. К счастью, функция Strict Isolation Chrome теперь защищает от этой опасной вредоносной программы. Хотя эта функция по-прежнему не включена по умолчанию в Chrome, вы можете это сделать вручную, используя два метода, упомянутые выше. Строгая изоляция сайта при включении позволит веб-сайтам работать изолированно, и процессы будут ограничены только этим сайтом. Это дополнительно защитит вас и ваши данные от уязвимости Spectre.

mywebpc.ru

Запуск веб-браузера (и других приложений) в изолированном окружении

1. Почему стоит использовать изолированное окружение на основе Firejail

По умолчанию системы Linux Mint, Ubuntu и Fedora являются достаточно безопасными. Но благодаря дополнительной несложной мере предосторожности, вы можете повысить и без того высокий уровень защиты своей Linux-системы. Эта мера заключается в запуске веб-браузера в изолированном виртуальном окружении. Она является актуальной по той причине, что веб-браузеры (а также их плагины) на сегодняшний день являются главными целями атак.

Вы можете достаточно просто защитить свой веб-браузер с помощью утилиты Firejail, которая позволяет создать легковесное виртуальное изолированное окружение на уровне приложения. Проще говоря, данная утилита позволяет полностью изолировать содержимое вашей домашней директории от веб-браузера, защищая тем самым ее содержимое.

Таким образом, вы сможете не беспокоиться из-за возможного повреждения файлов, находящихся в домашней директории (для модификации которых не нужно прав пользователя root), в результате атак хакеров или вредоносного программного обеспечения. Firejail отлично защищает от вредоносного программного обеспечения, которое зачастую пытается осуществить модификации ваших персональных файлов за вашей спиной. В результате это программное обеспечение будет корректно функционировать, но не сможет получить доступ к каким-либо файлам ввиду того, что ваш веб-браузер и его плагины не будут иметь доступа к содержимому вашей домашней директории. Разумеется, в случае использования веб-браузера данное правило будет иметь несколько исключений, таких, как директория «Загрузки», а также директория с файлами конфигурации веб-браузера. Системные директории и файлы также будут полностью доступны, но только для чтения.

Утилита Firejail отлично спроектирована: ее использование не влечет за собой значительных затрат вычислительных ресурсов.

Я полностью согласен с мнением представителя ресурса Distrowatch относительно утилиты Firejail: дополнительный уровень защиты, предоставляемый утилитой Firejail, значительно повышает безопасность системы, на тратя в пустую как ее вычислительные ресурсы, так и время ее пользователя. В современном мире, в котором проблемы с безопасностью приложений, а также раскрытие конфиденциальных данных не являются экстраординарными событиями, сложно не задаться вопросом: «Почему кто-то не желает использовать Firejail?» (полный текст статьи доступен на ресурсе Distrowatch).

Разумеется, все имеет свою цену, пусть даже незначительную: недостатком изолированного окружения является, к примеру, невозможность добавления файлов в качестве вложений сообщений электронной почты в том случае, если эти файлы не располагаются в директории «Загрузки». Это происходит из-за того, что веб-браузер изолирован от всех остальных директорий из вашей домашней директории. Также вы можете столкнуться с проблемами с печатью веб-страниц по той же причине.

По этой причине я советую ограничиться созданием иконки для запуска веб-браузера в изолированном окружении на панели. В этом случае вы всегда сможете запустить веб-браузер в обычном режиме, воспользовавшись элементом меню приложений.

Примечание: изолированное окружение, формируемое средствами Firejail, предназначено исключительно для защиты домашней директории пользователя; ваш веб-браузер все так же сможет получать доступ к директориям и файлам самой операционной системы. Это сделано умышленно и не является проблемой, так как все эти файлы принадлежат пользователю root, и защищены от модификации обычными пользователями.

Вы можете создать изолированное окружение для веб-браузера описанным ниже образом.

2. Подготовка

Установка Firejail в Ubuntu и Linux Mint не связана с какими-либо сложностями. Следует просто открыть окно терминала и ввести в него следующую команду (используйте функции копирования/вставки):

sudo apt-get install firejail

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля не будут отображаться никоим образом, даже с помощью точек, и это нормально. После ввода пароля следует снова нажать клавишу Enter.

В Fedora все немного сложнее: утилита Firejail не доступна из официального репозитория пакетов программного обеспечения. К счастью, автор создал отдельный репозиторий COPR, для установки утилиты из которого достаточно ввести в терминал следующую комбинированную команду:

dnf copr enable heikoada/firejail && dnf install firejail

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля не будут отображаться никоим образом, даже с помощью точек, и это нормально. После ввода пароля следует снова нажать клавишу Enter.

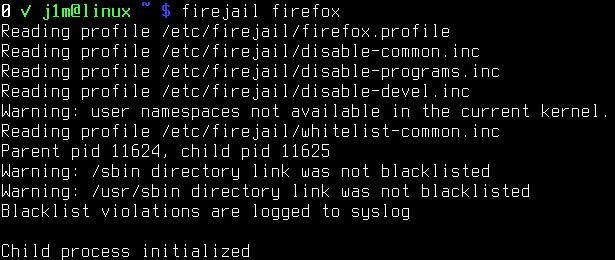

3. Запуск веб-браузера Firefox в изолированном окружении

После установки Firejail вы можете запустить веб-браузер Firefox в изолированном окружении, просто открыв окно терминала и введя в него следующую команду (используйте функции копирования/вставки):

firejail firefox

После окончания ввода команды следует нажать клавишу Enter для ее исполнения.

И это все, что нужно для запуска веб-браузера Firefox в изолированном окружении! В комплекте поставки утилиты Firejail содержится файл со стандартными параметрами запуска веб-браузера Firefox, которые не приводят к значительному снижению его пользовательских качеств, при этом значительно увеличивая безопасность веб-серфинга. Среднестатистическому пользователю, скорее всего, не захочется изменять эти параметры.

Но данная команда позволяет лишь однократно запустить веб-браузер в изолированном окружении; конечно же, использование терминала не является самым удобным решением для запуска приложения с графическим интерфейсом. По этой причине я рекомендую создать иконку для запуска Firefox в изолированном окружении.

Для этого в Linux Mint следует навести указатель мыши на иконку веб-браузера на панели окружения рабочего стола Cinnamon, нажать правую кнопку мыши, осуществить переход по открывшемуся меню «Еще — Изменить» и в открывшемся окне заменить содержимое поля Command: с «firefox %u» на «firejail firefox %u», после чего нажать на кнопку «OK». В других окружениях рабочих столов дистриубтива Linux Mint, в окружении рабочего стола дистриубтива Ubuntu (Unity) и в окружении рабочего стола дистриубтива Fedora (GNOME 3) следует воспользоваться следующей командой с целью создания дополнительного пункта меню приложений для запуска Firefox в изолированном окружении Firejail (используйте функции копирования/вставки, это одна команда):

sed -e 's/Name=Firefox Web Browser/Name=Firefox Web Browser (Firejail)/' -e 's/Name[ru]=Веб-браузер Firefox/Name[ru]=Веб-браузер Firefox (Firejail)/' -e 's/Exec=firefox %u/Exec=firejail firefox %u/' < /usr/share/applications/firefox.desktop > ~/.local/share/applications/firefox-firejail.desktop

Для удаления созданного пункта меню достаточно выполнить следующую команду:

rm ~/.local/share/applications/firefox-firejail.desktop

Теперь попробуйте закрыть все окна веб-браузера Firefox и воспользоваться иконкой на панели или отдельным пунктом меню приложений для запуска Firefox в изолированном окружении. Для того, чтобы убедиться в том, что веб-браузер был запущен именно в изолированном окружении, следует открыть окно терминала и ввести в него следующую команду (используйте функции копирования/вставки):

firejail --tree

После окончания ввода команды следует нажать клавишу Enter для ее исполнения. Данная команда позволяет проверить факт запуска веб-браузера Firefox в изолированном окружении.

4. Исправление проблемы со звуком (PulseAudio), вызванной использованием Firejail

При использовании Firejail у запущенных в изолированном окружении приложений могут возникать проблемы с выводом звука. В этом случае вы можете действовать следующим образом.

mkdir -p ~/.config/pulse

cd ~/.config/pulse

cp -v /etc/pulse/client.conf ~/.config/pulse

echo "enable-shm = no" >> client.conf

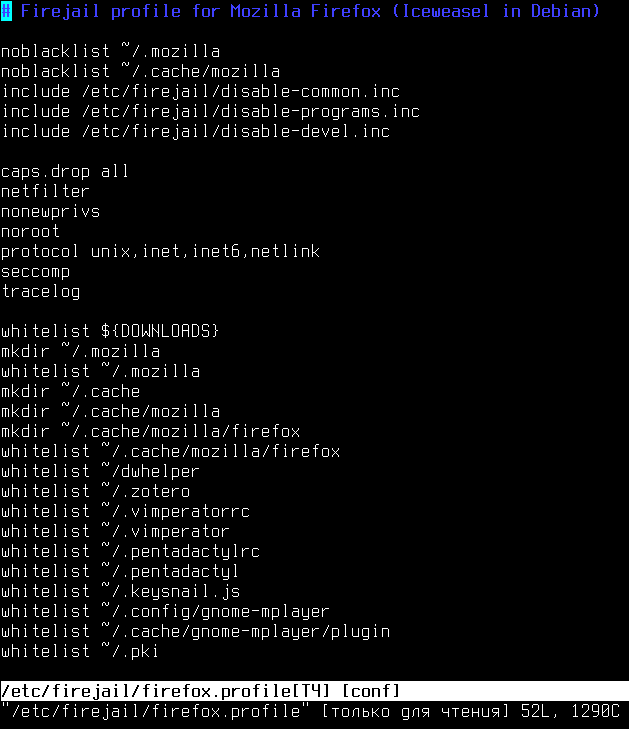

5. Проверка и модификация параметров запуска веб-браузера Firefox в изолированном окружении (для опытных пользователей)

Хотите проверить параметры запуска веб-браузера Firefox, используемые утилитой Firejail? Они находятся в файле /etc/firejail/firefox.profile.

Вам нужно изменить какие-либо из этих параметров? В этом случае оптимальным решением является не модификация системного файла профиля приложения Firefox утилиты Firejail, а копии этого системного файла профиля из вашей домашней директории. Для этого придется воспользоваться приведенными ниже командами (используйте функции копирования/вставки для копирования их в окно терминала).

Первая команда для создания директории файлов профилей утилиты Firejail в домашней директории пользователя:

mkdir -v ~/.config/firejail

После окончания ввода команды следует нажать клавишу Enter для ее исполнения. Далее следует ввести следующую команду для копирования системного файла профиля приложения Firefox утилиты Firejail в созданную директорию:

cp -v /etc/firejail/firefox.profile ~/.config/firejail

После окончания ввода команды также следует нажать клавишу Enter для ее исполнения. Наконец, в том случае, если у вас установлен текстовый редактор Leafpad, следует ввести в окно терминала следующую команду (если вы используете другой текстовый редактор, отредактируйте команду соответствующим образом):

leafpad ~/.config/firejail/firefox.profile

Разумеется, после окончания ввода команды также следует нажать клавишу Enter для ее исполнения. Теперь вы можете экспериментировать с копией файла профиля, причем ваши модификации параметров запуска приложения сохранятся даже после обновления версии Firejail.

Также вы можете запускать Firejail с использованием дополнительных аргументов командной строки. Вы можете найти информацию о них на странице руководства, доступной после исполнения в терминале команды man firejail, а также на данной странице.

6. Запуск веб-браузера Firefox в изолированном окружении по умолчанию

Вы можете организовать автоматический запуск веб-браузера Firefox в изолированном окружении в рамках вашей учетной записи вне зависимости от способа его запуска. Я не рекомендую выполнять описанные ниже манипуляции, так как в этом случае вы будете периодически сталкиваться с надоедливыми ограничениями, которые не так просто обойти. Но если вы все же хотите использовать веб-браузер Firefox в изолированном окружении при любых обстоятельствах, вам придется выполнить две команды в терминале.

Первая команда для копирования файла запуска приложения Firefox (используйте функции копирования/вставки, это одна строка):

cp -v /usr/share/applications/firefox.desktop ~/.local/share/applications

После окончания ввода команды следует нажать клавишу Enter для ее исполнения. Далее следует ввести вторую команду для замены команды запуска приложения Firefox в скопированном файле (используйте функции копирования/вставки, это также одна строка):

sed -i 's/Exec=firefox/Exec=firejail firefox/g' .local/share/applications/firefox.desktop

После окончания ввода команды также следует нажать клавишу Enter для ее исполнения, закрыть все окна веб-браузера Firefox и запустить его снова.

Вы можете отменить все внесенные в систему изменения, выполнив следующую команду (используйте функции копирования/вставки):

rm -v ~/.local/share/applications/firefox.desktop

После окончания ввода команды также следует нажать клавишу Enter для ее исполнения, закрыть все окна веб-браузера Firefox и запустить его снова.

7. Запуск веб-браузеров Google Chrome и Chromium в изолированном окружении

Изолированное окружение менее актуально для веб-браузеров Google Chrome и Chromium, чем для веб-браузера Firefox ввиду их более безопасной архитектуры, тем не менее, вы также можете запускать эти веб-браузеры в рамках изолированного окружения для повышения безопасности веб-серфинга.

Примечание: в разделах 7, 8 и 9 описывается методика запуска веб-браузер Google Chrome в изолированном окружении. Вы используете Chromium? В этом случае вам просто придется заменить во всех командах «google-chrome-stable» на «chromium-browser».

После установки Firejail вы можете запустить веб-браузер Google Chrome в изолированном окружении, просто открыв окно терминала и введя в него следующую команду (используйте функции копирования/вставки):

firejail google-chrome-stable

После окончания ввода команды следует нажать клавишу Enter для ее исполнения.

И это все, что нужно для запуска веб-браузера Google Chrome в изолированном окружении! В комплекте поставки утилиты Firejail содержится файл со стандартными параметрами запуска веб-браузера Google Chrome, которые не приводят к значительному снижению его пользовательских качеств, при этом значительно увеличивая безопасность веб-серфинга. Среднестатистическому пользователю, скорее всего, не захочется изменять эти параметры.

Но данная команда позволяет лишь однократно запустить веб-браузер в изолированном окружении; конечно же, использование терминала не является самым удобным решением для запуска приложения с графическим интерфейсом. По этой причине я рекомендую создать иконку для запуска Google Chrome в изолированном окружении.

Для этого в Linux Mint следует навести указатель мыши на иконку веб-браузера на панели окружения рабочего стола Cinnamon, нажать правую кнопку мыши, осуществить переход по открывшемуся меню «Еще — Изменить» и в открывшемся окне заменить содержимое поля Command: с «google-chrome-stable %u» на «firejail google-chrome-stable %u», после чего нажать на кнопку «OK». В других окружениях рабочих столов дистриубтива Linux Mint, в окружении рабочего стола дистриубтива Ubuntu (Unity) и в окружении рабочего стола дистриубтива Fedora (GNOME 3) следует воспользоваться следующей командой с целью создания дополнительного пункта меню приложений для запуска Firefox в изолированном окружении Firejail (используйте функции копирования/вставки, это одна команда):

sed -e 's/Name=Google Chrome/Name=Google Chrome (Firejail)/' -e 's/Exec=google-chrome-stable %u/Exec=firejail google-chrome-stable %u/' < /usr/share/applications/google-chrome.desktop > ~/.local/share/applications/google-chrome-firejail.desktop

Для удаления созданного пункта меню достаточно выполнить следующую команду:

rm ~/.local/share/applications/google-chrome-firejail.desktop

Теперь попробуйте закрыть все окна веб-браузера Google Chrome и воспользоваться иконкой на панели или отдельным пунктом меню приложений для запуска Google Chrome в изолированном окружении. Для того, чтобы убедиться в том, что веб-браузер был запущен именно в изолированном окружении, следует открыть окно терминала и ввести в него следующую команду (используйте функции копирования/вставки):

firejail --tree

После окончания ввода команды следует нажать клавишу Enter для ее исполнения. Данная команда позволяет проверить факт запуска веб-браузера Google Chrome в изолированном окружении.

8. Проверка и модификация параметров запуска веб-браузера Google Chrome в изолированном окружении (для опытных пользователей)

Хотите проверить параметры запуска веб-браузера Google Chrome, используемые утилитой Firejail? Они находятся в файле /etc/firejail/google-chrome-stable.profile.

Вам нужно изменить какие-либо из этих параметров? В этом случае оптимальным решением является не модификация системного файла профиля приложения Google Chrome утилиты Firejail, а копии этого системного файла профиля из вашей домашней директории. Для этого придется воспользоваться приведенными ниже командами (используйте функции копирования/вставки для копирования их в окно терминала).

Первая команда для создания директории файлов профилей утилиты Firejail в домашней директории пользователя:

mkdir -v ~/.config/firejail

После окончания ввода команды следует нажать клавишу Enter для ее исполнения. Далее следует ввести следующую команду для копирования системного файла профиля приложения Google Chrome утилиты Firejail в созданную директорию:

cp -v /etc/firejail/google-chrome-stable.profile ~/.config/firejail

После окончания ввода команды также следует нажать клавишу Enter для ее исполнения. Наконец, в том случае, если у вас установлен текстовый редактор Leafpad, следует ввести в окно терминала следующую команду (если вы используете другой текстовый редактор, отредактируйте команду соответствующим образом):

leafpad ~/.config/firejail/google-chrome-stable.profile

Разумеется, после окончания ввода команды также следует нажать клавишу Enter для ее исполнения. Теперь вы можете экспериментировать с копией файла профиля, причем ваши модификации параметров запуска приложения сохранятся даже после обновления версии Firejail.

Также вы можете запускать Firejail с использованием дополнительных аргументов командной строки. Вы можете найти информацию о них на странице руководства, доступной после исполнения в терминале команды man firejail, а также на данной странице.

6. Запуск веб-браузера Google Chrome в изолированном окружении по умолчанию

Вы можете организовать автоматический запуск веб-браузера Google Chrome в изолированном окружении в рамках вашей учетной записи вне зависимости от способа его запуска. Я не рекомендую выполнять описанные ниже манипуляции, так как в этом случае вы будете периодически сталкиваться с надоедливыми ограничениями, которые не так просто обойти. Но если вы все же хотите использовать веб-браузер Google Chrome в изолированном окружении при любых обстоятельствах, вам придется выполнить две команды в терминале.

Первая команда для копирования файла запуска приложения Google Chrome (используйте функции копирования/вставки, это одна строка):

cp -v /usr/share/applications/google-chrome-stable.desktop ~/.local/share/applications

После окончания ввода команды следует нажать клавишу Enter для ее исполнения. Далее следует ввести вторую команду для замены команды запуска приложения Google Chrome в скопированном файле (используйте функции копирования/вставки, это также одна строка):

sed -i 's/Exec=google-chrome-stable/Exec=firejail google-chrome-stable/g' .local/share/applications/google-chrome-stable.desktop

После окончания ввода команды также следует нажать клавишу Enter для ее исполнения, закрыть все окна веб-браузера Google Chrome и запустить его снова.

Вы можете отменить все внесенные в систему изменения, выполнив следующую команду (используйте функции копирования/вставки):

rm -v ~/.local/share/applications/google-chrome-stable.desktop

После окончания ввода команды также следует нажать клавишу Enter для ее исполнения, закрыть все окна веб-браузера Google Chrome и запустить его снова.

10. Нужно ли запускать другие приложения в изолированном окружении?

Конечно же, веб-браузер является приложением, которое нужно защищать в первую очередь, ведь он является целью большинства атак. Но вы можете запускать и другие приложения в изолированном окружении по аналогии с веб-браузерами Firefox и Google Chrome.

Для этого следует в первую очередь убедиться в том, что в комплекте поставки утилиты Firejail присутствует отдельный файл профиля для приложения, которое вы желаете защитить. Если же такого файла не имеется, Firejail будет использовать стандартный профиль, который может оказаться несовместимым с вашим приложением. Доступные файлы профилей размещаются в директории /etc/firejail.

В том же случае, если вы используете такой клиент электронной почты, как Thunderbird или такой торрент-клиент, как Transmission, использование его в рамках изолированного окружения, созданного средствами утилиты Firejail, можно считать вполне обоснованным.

11. Использование утилиты Firejail для блокировки доступа в Интернет отдельных приложений

Вы также можете использовать утилиту Firejail для блокировки доступа в Интернет отдельного приложения. Да, вам не понадобится создавать сложные правила межсетевого экрана для того, чтобы быть уверенным в том, что какое-либо приложение не передает конфиденциальные данные в Интерент за вашей спиной!

Для этой цели следует использовать параметр --net=none утилиты Firejail. А это пример ограничения доступа к ресурсам сети Интернет мультимедийного проигрывателя VLC:

firejail --net=none vlc

Если в результате использования данного параметра утилиты запускаемое приложение аварийно завершается или выводит большое количество сообщений об ошибках в окно терминала, вы можете попытаться использовать вместо него параметр --protocol=unix. И снова пример ограничения доступа к ресурсам сети Интернет мультимедийного проигрывателя VLC:

firejail --protocol=unix vlc

Данная команда позволяет ограничить доступ к ресурсам сети Интернет без ограничения доступа к шине системных сообщений DBUS. Различие между двумя командами состоит в следующем: в первом случае приложение имеет информацию о доступности сетевого соединения, но не может соединиться с каким-либо ресурсом, во втором — вообще не имеет информации о доступности сетевого соединения.

12. Более подробное руководство на форуме Linux Mint

Вы можете найти более подробное руководство по использованию утилиты Firejail, предназначенное, в том числе, для опытных пользователей, на форуме Linux Mint.

13. Хотите ознакомиться с дополнительными советами?

Хотите узнать о других настройках и приемах работы с Linux-системами? На данном веб-сайте размещено большое количество подобных материалов.

linux-faq.ru

Как включить изоляцию сайтов в браузере Chrome ☆ IT-HERE.RU

Один из способов улучшить безопасность браузера Google Chrome – включить функцию «strict site isolation», благодаря которой каждый процесс может обрабатывать страницы только одного сайта, тем самым защищая каждый из них по отдельности.

В теории это должно защитить вас от различных рисков, как угроза эксплойтов Meltdown и Spectre, но это не значит, что вам не придётся регулярно обновлять браузер. Новые версии часто содержат исправления различных багов безопасности.

Функция изоляции сайтов – пока что экспериментальный режим. Его довольно легко включить, но есть некоторые нюансы, связанные с потреблением ресурсов.

Как включить изоляцию сайтов в Google Chrome

Функцию «Strict Site Isolation» можно включить в Google Chrome для Mac OS, Windows, Linux, Chrome OS и Android.

- Откройте браузер Google Chrome.

- Введите в адресную строку следующую ссылку и перейдите по ней:

chrome://flags/#enable-site-per-process

- Найдите пункт «Strict site isolation» и нажмите Включить.

- Нажмите Перезапустить внизу экрана, чтобы применить изменения.

Когда Chrome перезапустится, функция изоляции сайтов будет активна, и процессы каждого сайта будут защищены по отдельности.

Вот какое объяснение функции «Strict Site Isolation» предлагается в настройках Chrome:

Экспериментальный режим безопасности, благодаря которому каждый процесс может обрабатывать страницы только одного сайта.

А вот более подробное объяснение:

«Site Isolation» – экспериментальная функция безопасности браузера Chrome, которая предоставляет дополнительную защиту от различных багов безопасности. С ней ненадёжным сайтам сложнее получить доступ к информации ваших аккаунтов и даже украсть её.

Обычно сайты не могут получать доступ к другим сайтам внутри браузера, но иногда в коде возникают баги, позволяющие обойти эту защиту и совершить атаку. Команда Chrome всегда старается исправлять такие баги максимально быстро.

Изоляция сайтов обеспечивает дополнительную защиту от таких атак. Она отделяет процессы страниц каждого сайта и защищает их по отдельности. Она также блокирует доступ одних сайтов к информации других. В результате сайту с вирусом будет сложнее украсть данные с другого сайта, даже если ему удастся обойти основную защиту.

Какие минусы у функции «Site Isolation» в Chrome?

Один из главных минусов – большое потребление памяти и ресурсов, особенно когда у вас открыто много вкладок или окон.

Функция экспериментальная, так что могут быть и другие проблемы. Однако тесты показали только одну – увеличение потребления памяти.

Команда Chrome предупреждает, что некоторые инструменты могут работать не идеально, но это не должно стать проблемой для большего числа пользователей.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Подписывайтесь на наш канал в Telegram

Вконтакте

Одноклассники

Смотрите также

it-here.ru

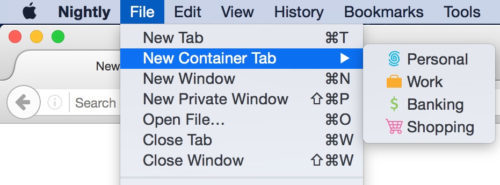

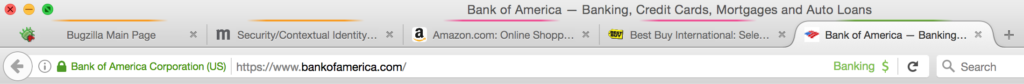

Firefox позволит заходить на сайты под несколькими аккаунтами одновременно / Geektimes

У каждого контейнера внутри Firefox — собственный набор куков, indexedDB, localStorage и кэш

Работа в Twitter одновременно под рабочим и личным аккаунтами. Фото: Mozilla

Работа в Twitter одновременно под рабочим и личным аккаунтами. Фото: MozillaХодят слухи, что на некоторых сайтах какие-то пользователи пишут одновременно под несколькими аккаунтами. Они якобы оставляют однотипные комментарии под разными никами. Игроки в покер и другие онлайн-игры жалуются, что соперники играют как будто сообща, словно договорившись разорить жертву.

Правда это или нет, но в экспериментальной сборке браузера Firefox Nightly только что реализована технология, которая сильно упрощает одновременную работу под несколькими аккаунтами. Теперь для этого не придётся заводить несколько виртуальных машин или открывать несколько браузеров: изоляция окружений реализована непосредственно между вкладками! Разработчики Mozilla вчера представили новую функцию Contextual Identities для браузера Firefox 50 Nightly.

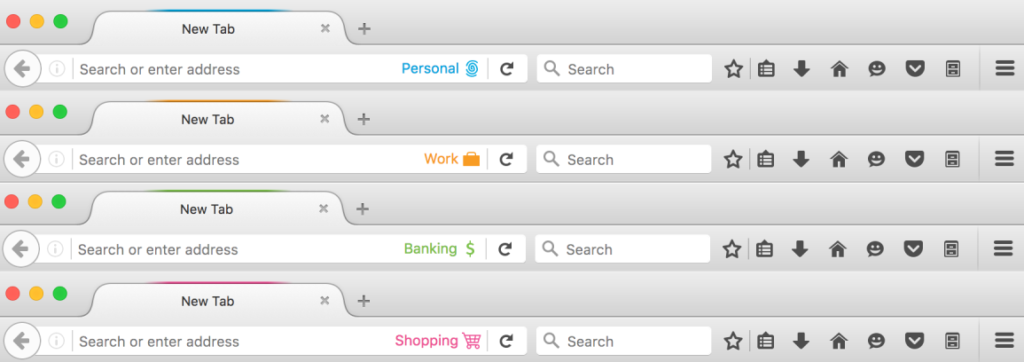

Формально, изоляция окружений (контейнеры) в Firefox создана для того, чтобы пользователь мог легко отделить свои аккаунты по нескольким сферам. Например, личные, рабочие, финансовые, шоппинг. Соответственно, открывая новую вкладку, пользователь сразу выбирает, из какого контейнера она будет работать.

Идея разработчиков в том, чтобы люди могли защитить свои конфиденциальные данные, если работают на одних и тех же сайтах из разных контейнеров. То есть в истории поисковых запросов для работы не должны появляться конфиденциальные данные, которые имеют отношение к личной жизни человека.

Теоретически, такая изоляция профилей повышает безопасность информации. Например, все финансовые данные и профили хранятся в «банковском» контейнере. Таким образом, при посещении сомнительного сайта из личного контейнера не произойдёт утечки финансовой информации через возможную XSS- или CSRF-атаку. Дополнительная изоляция здесь совсем не помешает.

У каждого контейнера внутри Firefox — свой собственный набор куков, собственный indexedDB, localStorage и кэш, собственная история сёрфинга и т.д. Получается, что если сайт открыт на вкладке из рабочего контейнера, то он не сможет получить доступ к кукам из личного контейнера. С другой стороны, различные вкладки из персонального контейнера будут использовать одни и те же куки, кэш и локальные базы данных.

По умолчанию, новые вкладки в в Firefox Nightly открываются как обычно, то есть как «общие» контейнеры. Чтобы получить изолированное окружение, пользователь должен вручную открыть вкладку внутри дополнительного контейнера. Для создания вкладки в новом контейнере есть несколько способов, в том числе через меню File – New Container Tab. Сейчас разработчики думают добавить ещё несколько способов открытия новой вкладки внутри контейнера, например, длительным нажатием клавиши “+” на клавиатуре.

В данный момент доступны контейнеры Personal, Work, Banking, Shopping. Каждый из них помечен своим цветом: синий, оранжевый, зелёный и розовый, соответственно, чтобы случайно не перепутать. Соответствующая цветная полоска размещается над указателем вкладки.

Для одновременной работы под несколькими аккаунтами удобно также завести каждому контейнеру отдельный IP-адрес (отдельный VPN), чтобы на сайте не догадались, что многочисленные пользователи принадлежат одному лицу. Возможно, в будущих версиях Firefox реализуют такую функцию, она была бы логичным продолжением идеи контейнеров Firefox.

Контейнеры — это, в своём роде, нечто среднее между обычным и приватным режимами сёрфинга в Firefox. Как известно, в режиме Private Mode при выходе из браузера или закрытии вкладки полностью стираются все куки, история и кэш, так что каждый раз начинается работа «с чистого листа».

Нужно иметь в виду, что некоторые сайты запрещают заводить несколько аккаунтов. Например, такое косвенно запрещено в правилах «Хабрахабра» (редакция от 16 мая 2016 года).

Вот список того, чего на ресурсе делать не следует.Создавать виртуалов. Всегда приятно поговорить с умным человеком, но создавать для этого добавочные аккаунты и накручивать с них карму и голоса за публикации не стоит.

Как обычно, любые экспериментальные технологии организация Mozilla сначала опробует в Firefox Nightly, а затем на основании отзывов пользователей дорабатывает их, исправляет ошибки и очень часто доводит до реализации в стабильной версии браузера.В данном случае ожидается широкая общественная дискуссия, потому что тема авторизации на сайтах под несколькими аккаунтами из одного браузера обсуждается давно: см. обсуждение в блоге Mozilla от 2010 года и статью от 2013 года для технического комитета IEEE по безопасности и защите конфиденциальных данных, опять от представителей организации Mozilla.

Предстоит решить несколько проблем, в том числе определить, насколько чётко и надёжно пользователи различают контейнеры друг от друга, не путают ли их. Другой вопрос — как разрешать ситуации, когда пользователь спутал контексты и зашёл в аккаунт из другого контейнера, следует ли реализовать функцию «отката» базы и куков с целью исправления ошибки? В принципе, пользовательские данные уже утекли, так что такой откат даёт только ложное чувство безопасности, возможно, его и не надо реализовывать.

Третий вопрос — должен ли браузер подсказывать пользователю, в какой контекст, то есть в какой контейнер лучше перенести новую вкладку и определённый сайт, чтобы пользователям не приходилась выполнять всю работу по управлению контейнерами самостоятельно? Если браузер должен помогать, то какие эвристики использовать для выполнения такой работы?

Mozilla надеется на помощь и подсказки сообщества в обсуждении этих проблем.

Своё мнение о контейнерах сейчас можно высказать, заполнив небольшую анкету.

Если всё пойдёт по плану, то контейнеры Contextual Identities могли бы появиться в стабильной версии Firefox 50, которая запланирована к выходу ориентировочно осенью 2016 года. Но разработчики считают, что контейнеры следует ещё дополнительно тестировать. В следующей версии Aurora/DevEdition 50 контейнеры не будут включены по умолчанию. На осень 2016 года запланировано более подробное исследование на добровольцах по программе Test Pilot.

В любом случае, контейнеры всегда можно будет отключить. Сейчас в Firefox Nightly это делается в about:config через настройку privacy.userContext.enabled (нужно установить значение false).

Mozilla надеется, что новая функция будет полезна людям, которым раньше приходилось запускать второй браузер или несколько виртуальных машин. Теперь у них нет причин выходить из любимого Firefox.

Следует иметь в виду, что у сайтов всё равно остаётся возможность идентифицировать отдельных пользователей, которые пользуются разными аккаунтами. Для этого применяются техники фингерпринтинга, то есть составления «отпечатка» системы по сочетанию нескольких характеристик: версия ОС, user-agent браузера, набор установленных шрифтов, IP-адрес и многие другие. Недавно сайты начали применять более продвинутые техники для отслеживания пользователей: фингерпринтинг по рендерингу Сanvas, через Audio API, путём выявления реального IP-адреса через WebRTC Local IP, через список установленных шрифтов по Canvas-Font. Наилучший эффект даёт сочетание всех этих методов. По указанным ссылкам перечислены сайты из числа самых популярных сайтов интернета, где работают соответствующие скрипты для скрытого фингерпринтинга.

Так что для более надёжной анонимной работы лучше заходить на сайты через сеть анонимайзеров с использованием браузера Tor. Желательно также использовать операционную систему Tails, которая изначально настроена для безопасной работы в интернете. Именно этот дистрибутив Linux раньше использовал Эдвард Сноуден.

geektimes.ru

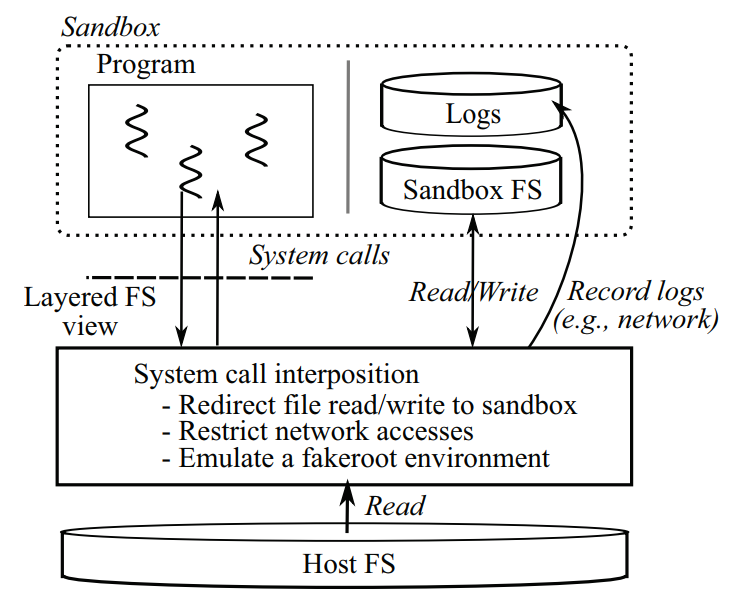

Игры с песочницей. Выбираем простое и быстрое решение для изоляции приложений

Содержание статьи

Наверняка хоть раз в жизни тебе приходилось иметь дело с не вызывающими доверия приложениями и скриптами, которые могли навредить системе. Или ты хотел запустить браузер в максимально изолированном окружении, чтобы в случае его взлома твоей системе ничто не угрожало. Сегодня подобные задачи принято решать с помощью вездесущего Docker, однако есть масса гораздо более простых и удобных инструментов для быстрого запуска приложений в песочницах.

Вместо введения

Задолго до того, как идея Docker зародилась в головах его создателей, появился проект LXC (LinuX Containers). Он был основан на все тех же технологиях разделения пространств имен (Linux Namespaces) и точно так же позволял создать минималистичное замкнутое на себя окружение исполнения (песочницу, контейнер) для запуска сервисов или небезопасных приложений. Однако LXC не был столь дружелюбным к новым пользователям и не обладал фишками Docker вроде слоеной файловой системы, возможности быстро выкачать и запустить уже готовое приложение и конфигами для автоматической сборки окружений.

Намного раньше во FreeBSD появилась технология jail, позволяющая создавать песочницы, подобные chroot, но с акцентом на более глубокий уровень изоляции. Долгое время jail была гордостью FreeBSD и даже послужила прообразом для технологии Solaris Zones. Однако сегодня она уже не может обеспечить тот уровень гибкости и управления ресурсами, которые предлагают LXC и Docker, так что в целом jail оказалась на обочине истории. Сегодня песочницы в Linux можно создавать множеством разных способов. Это и уже упомянутые LXC и Docker с их пространствами имен, это механизм seccomp, используемый Chrome для изоляции вкладок и плагинов, это технологии SELinux/AppArmor, позволяющие тонко регулировать доступ приложения к чему бы то ни было. В этой статье мы познакомимся с самыми удобными для обычного пользователя инструментами, которые лучше всего подходят для решения повседневных задач, таких как:

- запуск не вызывающего доверия приложения, способного навредить системе;

- изоляция браузера, email-клиента и других приложений, чтобы их взлом не привел к утечке данных;

- запуск «одноразовых» приложений, которые не должны оставлять следов в системе.

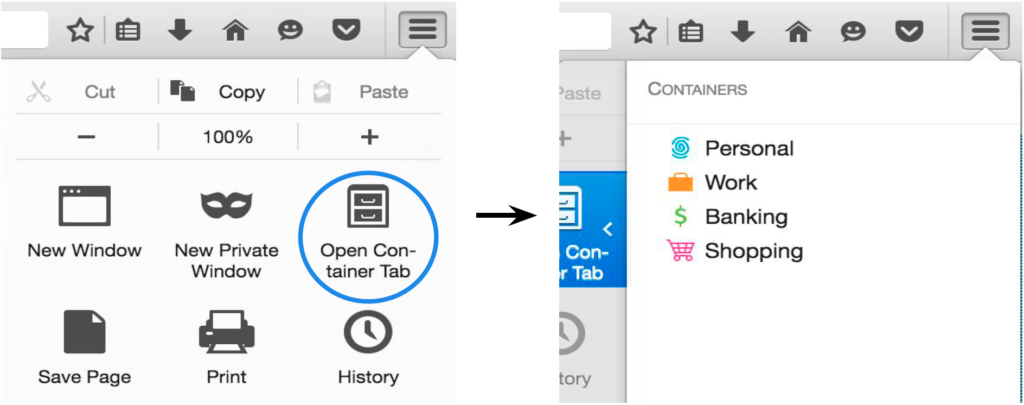

Mbox

Начнем с одной из самых простых песочниц. Mbox — не совсем стандартный инструмент изоляции, он не урезает полномочия запущенного приложения, не выполняет виртуализацию сетевого стека и не имеет каких-либо настроек. Единственная задача Mbox — сделать так, чтобы приложение не смогло ничего записать в файловую систему. Для этого он создает специальную виртуальную ФС, на которую перенаправляет все запросы ввода/вывода. В результате под управлением Mbox приложение работает как ни в чем не бывало, однако в ходе его работы ты получаешь возможность применить или отвергнуть те или иные изменения виртуальной файловой системы к файловой системе реальной.

Лучше всего эту концепцию демонстрирует пример с официальной страницы Mbox:

$ mbox -- wget google.com ... Network Summary: > [11279] -> 173.194.43.51:80 > [11279] Create socket(PF_INET,...) > [11279] -> a00::2607:f8b0:4006:803:0 ... Sandbox Root: > /tmp/sandbox-11275 > N:/tmp/index.html [c]ommit, [i]gnore, [d]iff, [l]ist, [s]hell, [q]uit ?>В данном случае под управлением Mbox запускается Wget. Mbox заботливо сообщает нам, что Wget обращается к адресу 173.194.43.51 и порту 80, и записывает файл index.html, который мы можем применить к основной системе (для этого нужно нажать «c»), игнорировать (i), просмотреть diff, выполнить другие операции или вообще завершить приложение. Проверить, как это все работает, можно, просто установив уже готовый пакет Mbox. В Debian/Ubuntu это делается так:

$ wget http://pdos.csail.mit.edu/mbox/mbox-latest-amd64.deb $ sudo dpkg -i mbox-latest-amd64.debВ Arch Linux Mbox доступен в AUR, поэтому установить его еще проще:

$ yaourt -S mbox-gitЭто все. Теперь можно запускать любые бинарники, не беспокоясь, что они оставят в файловой системе бэкдор. В случае если приложению необходимо ограничить доступ к определенным частям файловой системы, можно использовать профили. Это обычные текстовые файлы, в которых перечислены разрешенные и запрещенные на доступ каталоги. Например, следующий профиль запретит приложению доступ к твоему домашнему каталогу (~), но оставит возможность работы с файлами текущего каталога (.):

[fs] allow: . hide: ~Чтобы запустить приложение с определенным профилем, достаточно указать его через опцию -p:

$ mbox -p profile.prof -- wget google.comЕще одна полезная опция — -n. Она полностью запрещает приложению доступ в интернет.

Как работает Mbox

Как работает Mbox Производительность приложения в Mbox в среднем на 12–13% ниже обычной

Производительность приложения в Mbox в среднем на 12–13% ниже обычной

Firejail

Само собой разумеется, простой запрет на доступ к файлам — это слишком мало для создания по-настоящему изолированных песочниц. Вредоносный код или взломщик могут вообще ничего не прописывать в систему, а просто унести с собой твой Bitcoin-кошелек и базу паролей KeePass или использовать уязвимость приложения для получения прав root и выхода из песочницы. К тому же Mbox не дружит с графическим софтом и в целом не годится для запуска комплексных приложений, которые могут записывать на диск множество временных файлов и постоянно обновляют свои базы данных.

К счастью, у нас есть Firejail, гораздо более гибкий и мощный инструмент изоляции, который не просто контролирует доступ к ФС, а полностью отрезает приложение от основной системы с помощью механизма Linux Namespaces. Запущенное в песочнице Firejail приложение имеет доступ только к заранее определенным файлам и функциям системы. Например, можно запретить приложению доступ ко всем файлам, кроме собственных конфигов, открыть некоторые файлы только на чтение или только на запись, запретить поднимать свои привилегии до root, запретить подключаться к определенным портам, запретить небезопасные системные вызовы, такие как execv.

Ограничения приложения задаются в профиле, который может насчитывать десятки строк типа noroot, seccomp, whitelist ~/.mozilla. Однако лично тебя никто не заставляет их писать — Firejail уже включает в себя профили для 95 различных приложений. Все, что остается сделать, — просто установить инструмент и запустить программу:

$ wget http://sourceforge.net/projects/firejail/files/firejail/firejail_0.9.40_1_amd64.deb $ sudo dpkg -i firejail_0.9.40_1_amd64.deb $ firejail firefoxВсе, теперь Firefox работает в изолированной песочнице и имеет доступ только к своему собственному каталогу, нескольким связанным конфигам (KeePass, например) и не имеет доступа к опасным системным вызовам и портам за исключением 80, 443 и 53.

Запускаем Firefox в песочнице

Запускаем Firefox в песочнице

Более того, ты можешь запустить Firefox в полностью стерильном окружении без доступа к конфигам и файлам основной системы:

$ firejail --private --dns=8.8.8.8 firefox -no-remoteТакой способ запуска полезен при работе с интернет-банками и любой важной информацией. Основная идея здесь в том, что, если твой основной браузер будет скомпрометирован с помощью вредоносного кода, который ты случайно подцепил на одном из развлекательных сайтов или установив не вызывающее доверия расширение, приватная песочница останется не затронута и банковский аккаунт будет в безопасности.

Ты можешь создать сразу несколько таких песочниц и использовать их для захода на разные сайты (здесь USER — это твое имя пользователя):

$ firejail --private=/home/USER/work firefox -no-remote & $ firejail --private=/home/USER/bank firefox -no-remote & $ firejail --private=/home/USER/other firefox -no-remote &Эти команды запустят три инстанса браузера в отдельных песочницах. Первый ты будешь использовать для работы, второй для онлайн-банкинга, а третий для всего остального, не связанного с первыми двумя. Компрометация одной из песочниц не приведет к компрометации остальных.

В случае необходимости ты можешь даже ограничить ширину канала для запущенного в песочнице приложения. Например, следующая команда ограничит ширину входящего канала до 80 Кбайт/с, а ширину исходящего — до 20:

$ firejail --name=browser --net=eth0 firefox & $ firejail --bandwidth=browser set eth0 80 20Все профили приложений Firejail хранит в каталоге /etc/firejail. Если тебе нужно создать профиль для приложения, не поддерживаемого Firejail, просто скопируй профиль похожего по функциональности приложения и измени его. Формат профиля интуитивно понятен. Правда, для фильтрации системных вызовов придется выяснить, какие из них использует приложение, а затем добавить в профиль. Как это сделать, описано в официальной документации.

Часть профиля firefox

Часть профиля firefox

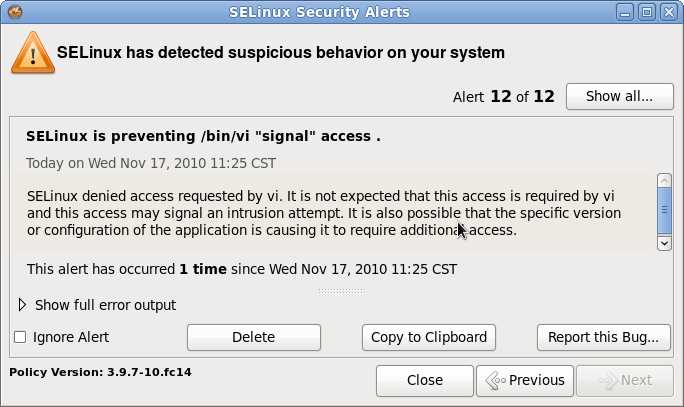

Sandbox

Если среди 95 профилей Firejail нет нужных тебе приложений, а идея писать профили самому не слишком тебя радует, то Sandbox — это твой выбор. Данный вид песочницы технически сильно отличается от двух уже описанных инструментов (он использует правила SELinux вместо seccomp и Namespaces), но в плане функциональности представляет собой нечто среднее.

Как и Mbox, Sandbox полностью отрезает приложение от внешнего мира, позволяя читать только stdin (то есть на вход запущенного в песочнице приложения можно передать данные другого приложения), а писать только в stdout (выводить данные на экран или перенаправлять другому приложению). Все остальное, включая доступ к файловой системе, сигналам, другим процессам и сети, запрещено. Простейший пример использования:

$ cat /etc/passwd | sandbox cut -d: -f1 > /tmp/usersДанная команда читает файл /etc/passwd, извлекает из него имена пользователей и записывает их в файл /tmp/users. Пользы от нее никакой, но она отлично демонстрирует принципы работы Sandbox. В песочнице запускается только команда cut, а сам файл /etc/passwd передается ей с помощью внешней команды. Вывод, с другой стороны, реализуется с помощью обычного перенаправления stdout.

Сообщение SELinux при попытке «свернуть» Vim с помощью Ctrl-Z

Сообщение SELinux при попытке «свернуть» Vim с помощью Ctrl-Z

Красота Sandbox в том, что с его помощью довольно легко расширить доступные приложению возможности. Например, ты можешь создать для него временные домашний каталог и каталог /tmp, передав команде всего один флаг:

$ sandbox -M mcПосле завершения работы программы эти каталоги будут уничтожены, что весьма удобно при запуске не вызывающего доверия софта. Но что, если домашний каталог нужно сохранять между запусками (ну, допустим, для того, чтобы протестировать софт, работающий с множеством файлов)? Для этого достаточно создать каталог, который станет домашним для песочницы, и добавить еще одну опцию:

$ mkdir sandbox_home $ sandbox -M -H sandbox_home mcТеперь у mc есть свой собственный домашний каталог, куда он может сохранять конфиги и откуда может читать файлы. Также Sandbox позволяет запускать графический софт (с помощью виртуального X-сервера Xephyr). Для этого достаточно передать еще один флаг:

$ sandbox -X -M -H sandbox_home gvimНо и это еще не все. Sandbox имеет встроенные политики безопасности для запуска браузеров. Все, что нужно сделать, — выполнить такую команду:

$ sandbox -X -H sandbox_home -t sandbox_web_t firefoxПричем, как ты уже должен был понять, ты можешь использовать разные домашние каталоги для запуска разных сессий браузера или использовать «одноразовый» домашний каталог для походов по злачным местам. Еще один полезный флаг, о котором стоит упомянуть, — -w, с его помощью можно указать размер окна для графического софта. Он тебе определенно пригодится, так как динамически менять размер окна нельзя (это техническое ограничение Xephyr).

В целом Sandbox — очень удобный инструмент, единственная проблема которого — поддержка в дистрибутивах. Фактически прямо из коробки Sandbox работает только в Fedora, основанных на нем RHEL/CentOS и, возможно, в других дистрибутивах с активированным по умолчанию SELinux.

Выводы

Запустить софт в песочнице довольно просто, и для этого можно использовать множество инструментов. В этой статье мы рассмотрели три из них.

- Mbox отличается крайней простотой и идеален, когда необходимо контролировать то, к каким файлам приложение должно получить доступ.

- Firejail подходит для создания сложных конфигураций и запуска почти сотни различных приложений, но не очень удобен, если нужного приложения нет в списке поддерживаемых.

- Sandbox — прекрасный инструмент для запуска любых типов софта, но доступен только пользователям Fedora и основанных на нем дистрибутивов.

Какой из этих инструментов выбрать — решай сам. А в следующей статье мы окунемся с тобой в тонкости реализации песочниц и создадим ее собственными руками.

xakep.ru

Советы как защитить свой браузер от нежелательного изменения настроек

Лишиться привычных для себя настроек в браузере проще, чем кажется на первый взгляд: достаточно только оказаться на каком-то непорядочном сайте, скачать приложение из сомнительного источника, которое с удовольствием подменит стартовую страницу и наломает еще каких-то «дров». Можно поступить еще проще, просто дав попользоваться своим компьютером приятелю или ребенку: вы и глазом не моргнете, как они поломают отлаженную вами под себя систему.

1. Убедитесь в актуальности установленной на компьютер версии браузера

Необходимо регулярно проверять, насколько актуальна установленная на вашем компьютере или мобильном гаджете версия браузера. Главный риск устаревших браузеров состоит в их уязвимости к новым вирусам и различного рода хакерским атакам. Давно канули в лету те времена, когда выпуск каждой новой версии своего браузера становился для разработчика сенсационным событием: сегодня мелкие изменения в их браузеры вносятся чуть ли не каждую неделю, а большие «номерные» версии интернет-просмотрщиков приходят на смену друг другу по несколько раз в год. Вот почему стандартный инструментарий почти любого современного браузера состоит из модуля автоматического обновления, способного гарантировать своевременность обновления приложения без необходимости его ручной установки.

Браузер Microsoft Internet Explorer обычно автоматически обновляется через сервис Windows Update, однако самая свежая его версия всегда выкладывается на официальном сайте корпорации Билла Гейтса.

В браузере Mozilla Firefox автоматическое обновление включается в меню «Настройки» во вкладке «Дополнительно», «Обновления» и установлением галочки напротив пункта «Автоматически устанавливать обновления». С этой настройкой все свежие обновления вступают в силу после каждого включения браузера или его перезагрузки. Инициировать обновление вручную можно, открыв окно «О Firefox»: система автоматически проверит наличие обновлений и начнет их закачку.

Чтобы проверить и установить обновления в Google Chrome необходимо зайти в «Настройки» и выбрать пункт меню «О программе».

В «Опере» аналогичная возможность включается в «Настройках», в закладке «Расширенные» и разделе «Безопасность». Ищите пункт «Обновление Opera» в списке в левой части окна и выбираем «Устанавливать автоматически».

2. Следите за актуальностью установленных дополнений и плагинов

В идеале каждый плагин и дополнение обновляются в современных браузерах тоже автоматически. Чтобы убедиться в том, включена ли эта опция в вашем Firefox, нажмите сочетание клавиш Ctrl+Shift+A и перейдите в раздел «Управление дополнениями». Далее нажмите на кнопку в виде шестеренки и поставьте галочку напротив пункта «Автоматически обновлять дополнения».

В Chrome для обновления приложений необходимо перейти в меню «Настройки», раздел «Расширения». Активировав «Режим разработчика» вы увидите кнопку «Обновить расширения».

К сожалению нередки случаи поражения обновлений некоторых дополнений зловредным кодом, поэтому чтобы защититься от подобной неприятности, установите в браузер дополнение Extension Defender (существует в версии для Chrome и Firefox).

Плагины уровня Adobe Reader, Java и Flash всегда обновляются автоматически, но для отслеживания актуальности их состояния также можно воспользоваться бесплатной утилитой Qualys BrowserCheck, которая сканирует соответствующие директории браузера и определяет устаревшие плагины, а заодно указывает владельцу компьютера о прочих уязвимостях в системе безопасности. Эта утилита доступна, как в онлайне без необходимости установки, так и в качестве плагина для браузера.

3. Запретите подменять домашнюю страницу

В бесплатных приложениях нередко имеют место какие-то неведомые для пользователя «обязательные бонусы». Самый безобидный среди них – это принудительная подмена домашней страницы и настроек открытия новой вкладки в браузере без ведома пользователя. То есть, установив такого «помощника», пользователь уже не увидит выбранных им страниц при запуске браузера или открытии новой вкладки, а перейдет на сайт разработчика приложения или увидит какую-то рекламу.

Такое безобразное посягательство на свои личные предпочтения можно пресечь в Chrome, зайдя в «Настройки», раздел «Внешний вид» и перейдя в пункт «Показывать кнопку Главная страница». В этом пункте необходимо нажать на ссылку «Изменить» и установить предпочитаемый адрес домашней страницы.

В браузере Firefox заходим в «Настройки», переходим во вкладку «Основные» и выбираем «Восстановить по умолчанию», либо вводим нужный URL.

В Internet Explorer заходим в «Инструменты», переходим в «Настройки интернета» и щелкаем на кнопку «Использовать по умолчанию», либо вводим URL нужной страницы. Полностью запретить подмену домашней страницы в браузере от Microsoft можно при помощи утилиты SpywareBlaster. После установки этого приложения перейдите в его меню «Инструменты», пункт «Различные настройки IE» и установите галочку напротив пункта о запрете подмены домашней страницы в IE. Аналогичный функционал предоставляет приложение SuperAntiSpyware.

В Firefox нельзя так же просто защитить домашнюю страницу от несанкционированной подмены, но имея права администратора Windows, можно добиться поставленной цели при помощи готовых скриптов (этой теме следовало бы посвятить отдельную статью).

4. Запретите стороннему ПО подменять в браузере поисковую систему по умолчанию

Различное бесплатное ПО частенько грешит не только подменой домашней страницы в браузере, но и поисковой системы по умолчанию. Более того, настройки нового поискового движка могут быть модифицированы таким образом, чтобы всегда перенаправлять жертву на инфицированные вирусами страницы.

Чтобы вернуть свой прежний выбор поисковой системы в Google Chrome, необходимо перейти в «Настройки» и выбрать пункт «Поиск». Здесь вам останется выбрать предпочитаемый поисковик по умолчанию. Все остальные поисковики из списка или сомнительные предложения можно вовсе удалить из этого списка.

В Firefox аналогичная проблема решается нажатием на стрелочку в поисковой строке и выбором пункта «Управление поисковыми системами». Здесь вы можете задать поисковики по умолчанию и удалить ненужные из них. Если это не поможет, наберите в адресной строке «about:config» и щелкните на кнопку «Я обещаю, что буду осторожен». В открывшемся наборе строк найдите «browser.search.defaultengineneme». Щелкните на эту строку и в появившемся окне выберите подходящую поисковую систему.

В браузере от Microsoft проблема решается в «Инструментах», разделе «Управление дополнениями» и пункте «Поисковые системы». Выберите предпочитаемый вариант и установите его по умолчанию. Также здесь можно удалить ненужные варианты. Хороший бонус – возможность запретить программам предлагать изменение поисковой системы по умолчанию в соответствующем пункте.

К сожалению, но надежный способ блокировки смены поисковика для Chrome и Forefox пока еще не разработан.

5. Запускайте браузер в режиме «песочницы»

Несмотря на всю функциональность хваленого антивирусного ПО, оно далеко не всегда оказывается способным пресечь несанкционированное проникновение в настройки браузера, особенно если этим изменениям предшествует сознательная установка пользователем какой-то программы. Оптимальный вариант для защиты своего браузера от подобных изменений – запускать его в режиме «песочницы», представляющей собой специальную программную оболочку, полностью изолированную от внешнего программного окружения.

Организовать такую «песочницу» можно с помощью бесплатной программы Sandboxie Free для ОС Windows. От платных версий программы бесплатная отличается возможностью запуска только одной «песочницы». «Песочница» в IE, Chrome и Firefox запускается двойным нажатием на ярлык «Браузер в песочнице» или же щелчком по иконке Sandboxie в области уведомлений. Интерфейс программы русифицирован, так что разобраться в настройках программы могут даже неопытные пользователи.

6. Установите пароль на браузер

Если доступ к вашему компьютеру имеет кто-то еще, то он потенциально имеет доступ к истории ваших посещений (если вы не удосуживаетесь пользоваться режимом «Инкогнито»), а также имеет возможность устанавливать в браузер плагины и расширения, менять настройки, заходит от вашего имени в соцсети и творить прочий беспредел. К счастью, существуют специальные дополнения, которые могут защитить ваши персональные данные от такого риска.

Браузер Firefox оснащен встроенной функцией «Мастер-пароль», доступной во вкладке «Защита» в настройках браузера. Мастер-пароль преграждает несанкционированный доступ к личным данным, логинам и паролям к разным онлайн сервисам. Однако базовый функционал «мастер-пароля» ограничен и посему его рекомендуется расширить установкой дополнения.

Хороший пример такого дополнения – MasterPassword+, который блокирует весь браузер целиком: он требует ввести пароль при запуске Firefox и через определенные промежутки времени простоя. Все настройки дополнения выводятся в видоизмененное окно вкладки «Защита».

Защитить свои личные данные в Chrome можно использованием отдельных пользовательских учетных записей или же установкой расширения ChromePW. Последнее блокирует доступ к браузеру Chrome при помощи пароля (можно на свое усмотрение задать число попыток ввода пароля или добавить к нему подсказку). В случае попытки обхода ChromePW, расширение автоматически закрывает браузер, отключая его в диспетчере задач.

Блокировка браузера при помощи пароля в Internet Explorer не предусмотрена, но запретить внесения изменений тут можно через меню настроек Windows в «Редакторе групповых политик». Нажмите сочетание клавиш Win+R и в появившейся строке введите gpedit.msc. Перейдите в «Конфигурацию компьютера», выберите «Административные шаблоны», далее «Компоненты Windows» и наконец «Internet Explorer». Тут вы увидите настройки вроде не допускать удаление истории закачек, не позволять пользователям включать или отключать дополнения и т.д. Каждая опция задействуется двойным щелчком по строке и выбором значения «Включено».

topbrowser.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|