Active directory группы: Группы безопасности Active Directory | Microsoft Learn

Содержание

Группы в Active Directory

В этой статье хотел бы подробно рассказать о таком понятии как группы в AD. Группы содержат элементы (пользователей, компьютеры, другие группы), управление которыми осуществляется как одним объектом. В Windows Server существует семь типов групп- две группы доменов с тремя областями действий в каждой и локальная группа безопасности.

Существует два типа групп —безопасности и распространения.

Группа распространения — применяется для создания групп почтовых рассылок. Письмо отправленное на группу распространения дойдет всем пользователям группы. Это группа не предназначена для работы с предоставлением доступа на ресурсы.

Группа безопасности — применяется для управления безопасности доступа к ресурсам. Т.е. если вы хотите для сетевой папки создать группу, для этого необходимо создать группу безопасности. Так же с помощью группы безопасности можно сделать почтовую рассылку, но это не рекомендуется делать поскольку для этого есть группа распространения.

Помимо групп существует три области действия для каждой группы:

Локальная в домене — используется для управления разрешениями доступа к ресурсам в пределах всего домена.

Глобальная группа — используется для определение коллекции объектов доменов на основании бизнес-правил и управление объектами, которые требуют ежедневного использования.

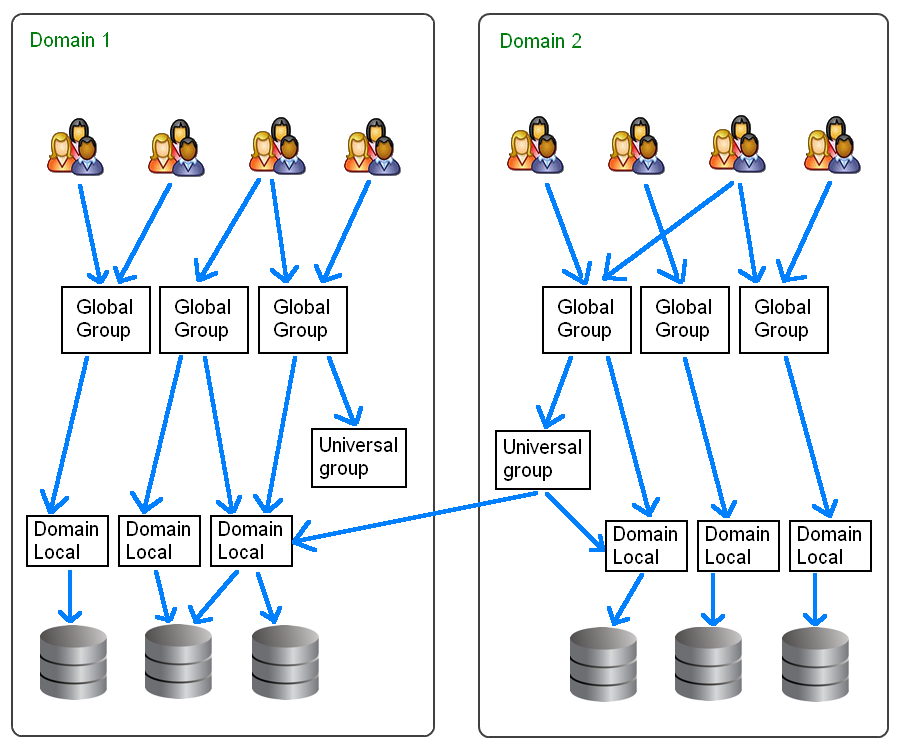

Универсальная группа — Рекомендуется использовать в лесах из множество доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах.

Более наглядное отличие всех трех групп представлено в таблице.

| Область действия группы | Члены группы из того же домена | Члены группы из другого домена в том же лесу | Члены группы из доверенного домена | Группе могут быть назначены разрешения в… | Область действия группы можно преобразовать в… |

| Локальная в домене |

— Пользователи

— Компьютеры

— Глобальные группы

— Локальные группы

— Локальные группы

|

— Пользователи

— Компьютеры

— Глобальные группы

— Локальные группы

|

— Пользователи

— Компьютеры

— Глобальные группы

| Разрешения члена могут быть назначены только в домене, которому принадлежит родительская локальная группа домена | — в универсальную в том случае, если эта группа не содержит другую локальную группу в домене в качестве члена; |

| Универсальная группа |

— Пользователи

— Компьютеры

— Глобальные группы

— Локальные группы

|

— Пользователи

— Компьютеры

— Глобальные группы

— Локальные группы

| Нет доступа | Любой домен или лес |

— в глобальную в том случае, если эта группа не содержит в качестве члена другую универсальную группу;

— в локальную группу в домене.

|

| Глобальная группа |

— Пользователи

— Компьютеры

— Глобальные группы

| Нет доступа | Нет доступа | Разрешения члена могут быть назначены в любом домене | — в универсальную в том случае, если изменяемая группа не является членом другой глобальной группы; |

Последний столбец таблицы показывает, что существующую область действия группы можно изменить на любую из трех, единственный нюанс, что для изменения некоторых областей необходимо выполнить два шага, первый изменить на промежуточный, а уже затем на необходимый. Например для того что бы изменить глобальную группу в локальную, потребуется изменить в начале на универсальную, а уже после этого в локальную группу.

Осталась одна группа, которую я не освятил — Локальная группа. Локальная группа считается самой примитивной, так как она доступна только на одном компьютере. Такая группа создается в базе данных диспетчера безопасности учетных записей рядового компьютера и поэтому в домене управление локальными группами не нужно.

Такая группа создается в базе данных диспетчера безопасности учетных записей рядового компьютера и поэтому в домене управление локальными группами не нужно.

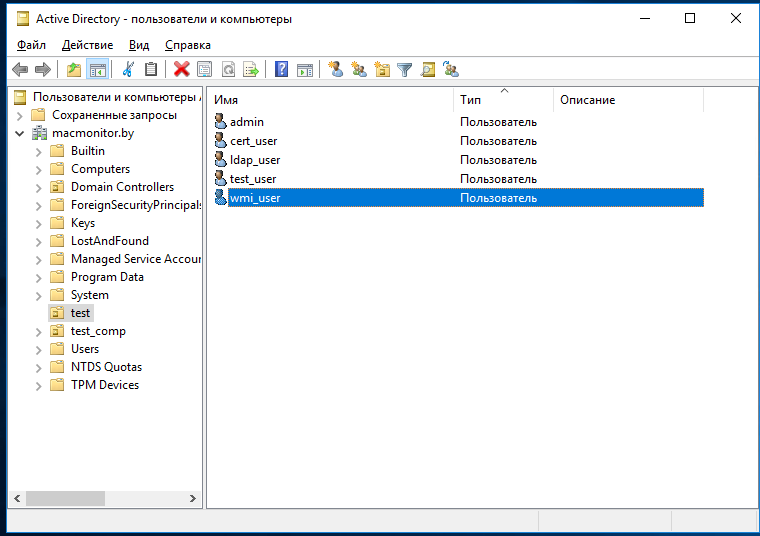

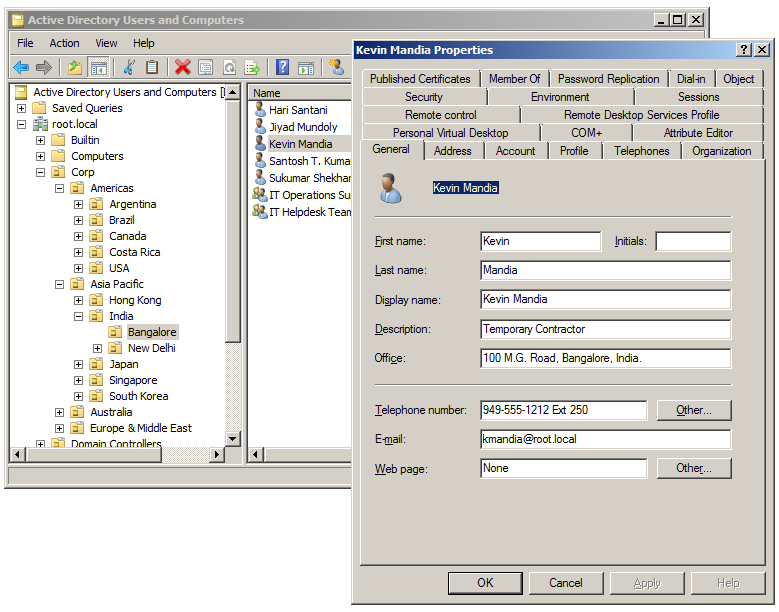

Создание группы с помощью консоли

Active Directory- Пользователи и компьютеры.

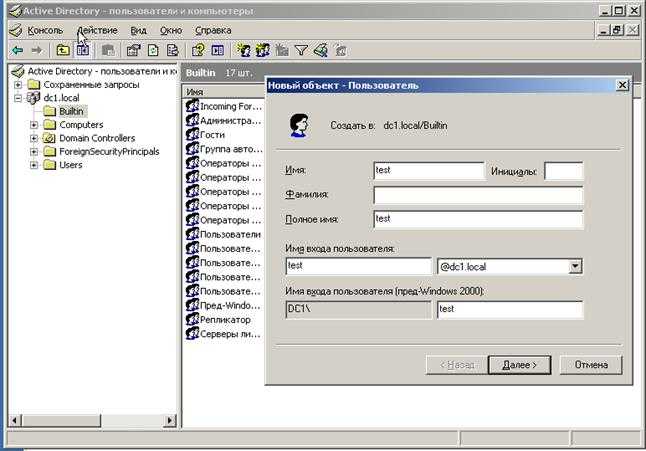

Для того что бы создать группу, необходимо запустить консоль Active Directory- Пользователи и компьютеры, зайти в необходимое подразделение нажать кнопку «Создание новой группы в текущем контейнере«, в открывшемся окне Новый объект- Группа введите имя группы и выберите необходимый тип и область действия.

Создание группы с помощью командной строки.

Для создания группы в командной строке служит команда Dsadd. Общий вид команды Dsadd group DN_группы + дополнительные параметры.

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или распространения (no). Если параметр не указан, то по умолчанию значением данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени, как уникального атрибута sAMAccountName группы. Желательно имя для sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым требуется добавить новую. Если групп несколько, то их следует добавлять через пробел;

-members. При помощи этого параметра вы можете добавить членов в группу. Члены должны указываться в виде DN-имен и разделяться пробелами.

Пример создания группы с помощью командной строки:

Dsadd group «CN=Администраторы,OU=Группы,DC=pk-help,DC=com» -secgrp yes -scope g -samid «Администраторы сети» -desc «Администраторы сети»

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Как управлять группами в AD.

Часть 1: Создание и удаление групп

Часть 1: Создание и удаление групп

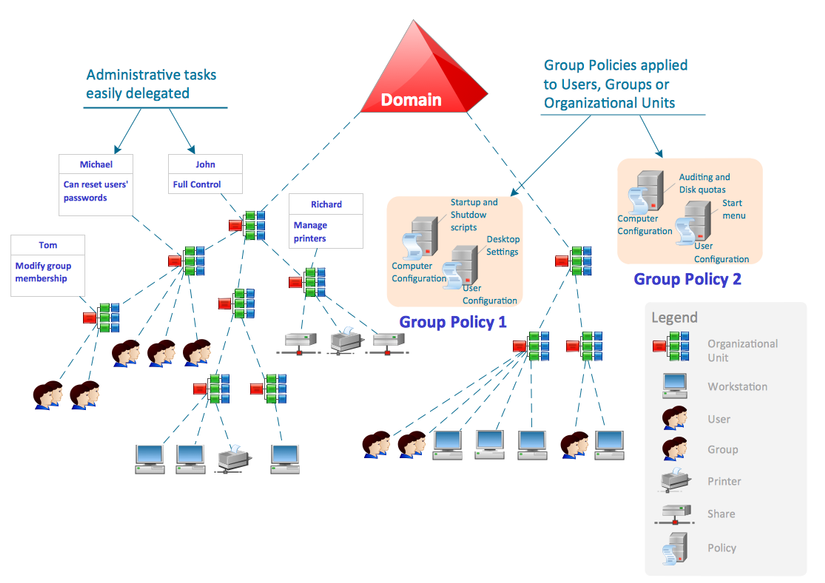

В типичных лесах Active Directory группы необходимы для авторизации прав пользователей. Они могут использоваться для распространения информации через почту или предоставлять доступ к файловым ресурсам, службам или даже делегации прав в AD. Группы бывают встроенными, это те группы, которые доступны сразу после установки, к примеру Domain Admins или Account Operators.

Active Directory Users and Computers (ADUC) и Active Directory Administrative Center (ADAC) – это инструменты, которые предоставляют вам графический пользовательский интерфейс для взаимодействия с группами и управления ими. ADAC отличается от ADUC тем, что в нем есть история команд PowerShell, которая дает возможность видеть PowerShell команды выполняемые за графическим интерфейсом.

Для управления группами необходимо войти на доменный контроллер, сервер в домене или устройство с установленными средствами удаленного администрирования сервера (RSAT). Говоря о необходимых правах доступа, нам нужно состоять в группе Domain Admins, Account Operators или иметь делегированную учетную запись, на создание групп в домене или в конкретной OU.

Область применения групп

Таких существует три вида:

- Глобальные группы

- Универсальные группы

- Локальные группы домена

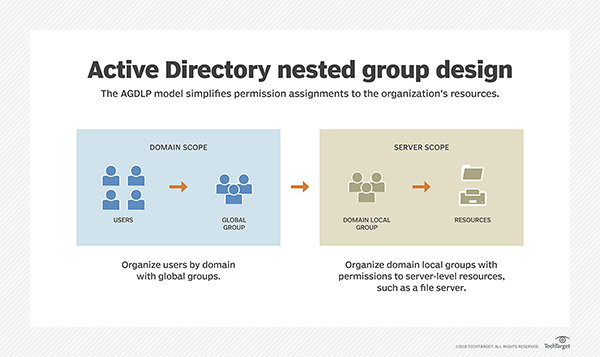

Решая, какую группу создать, необходимо знать, какие существуют типы и чем они отличаются. Глобальные и универсальные группы могут состоять в локальных группах, а глобальные группы могут состоять в универсальных. Поэтому очень часто можно увидеть, что глобальные группы создаются для отделов, универсальные группы – для групп распространения, а локальные группы домена – для доступа к различным ресурсам.

Типы групп

Существует два типа групп:

- Группы распределения

- Группы безопасности

Группы распределения не имеют секьюрити идентификатора (SID) и, следовательно, не могут быть использованы для предоставления прав доступа к ресурсам, за исключением Microsoft Exchange Server. А группы безопасности имеют SID и следовательно используются для назначения доступов. Так же возможно преобразовать группу распределения в группу безопасности, и наоборот.

Как создать группу

Существует несколько методов создания группы.

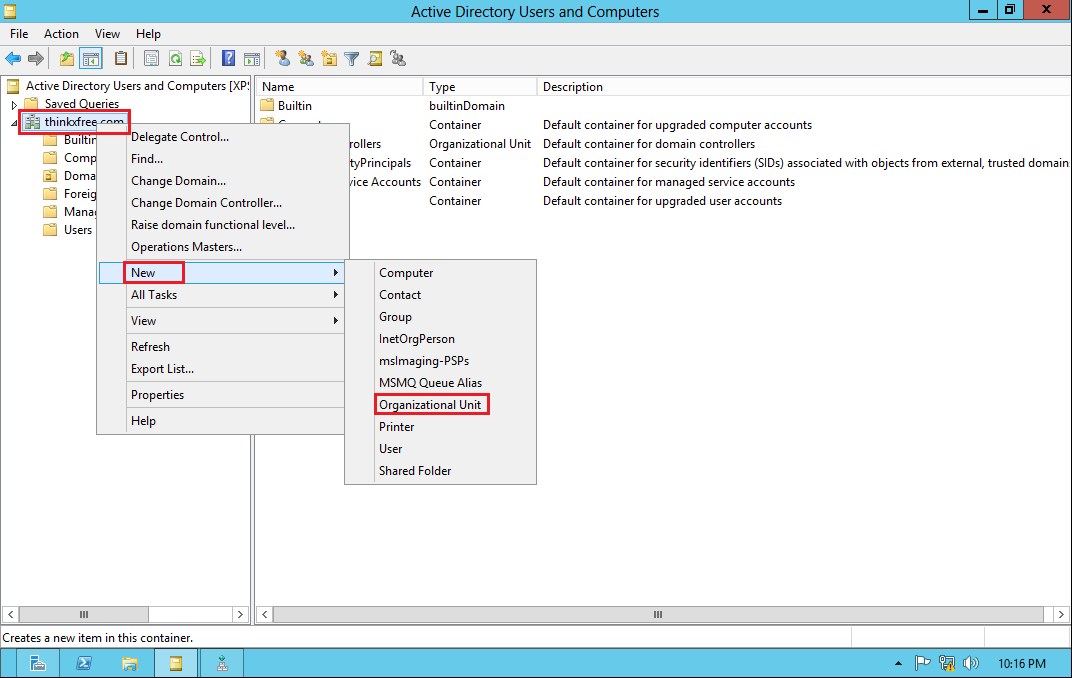

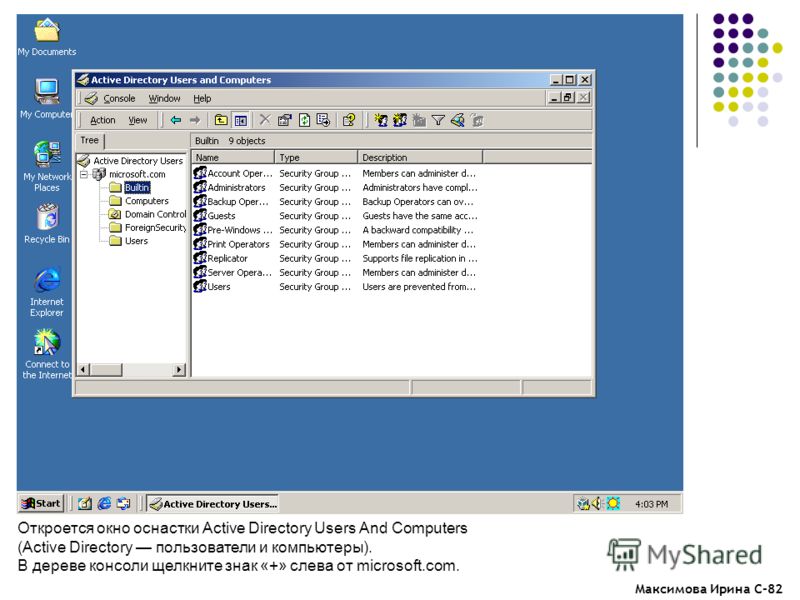

Создание группы в ADUC

Откройте ADUC (dsa.msc). Найдите OU или контейнер, где вы хотите создать группу. Щелкните правой кнопкой мыши на эту OU и выберите New->Group.

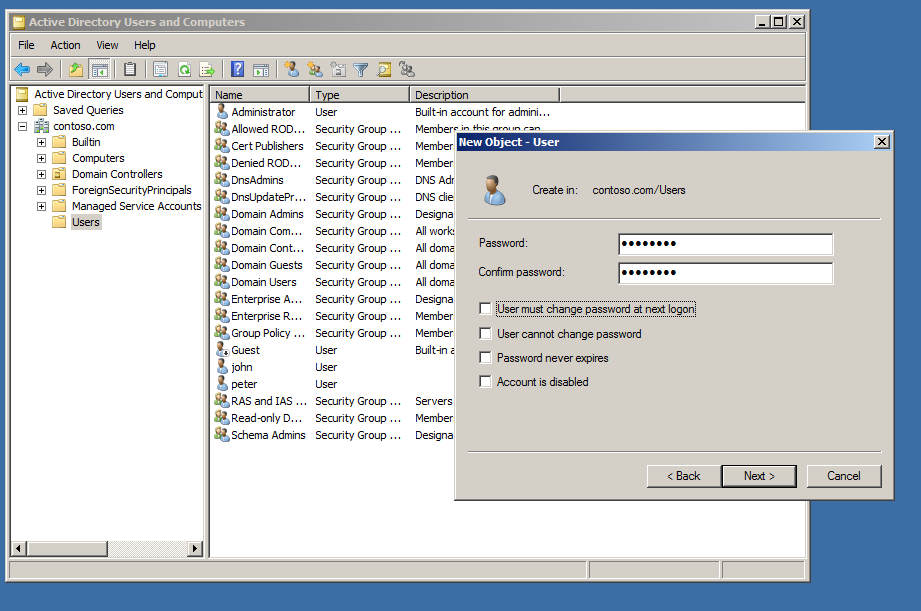

В окне “New Object – Group” укажите следующие значения:

- Имя группы.

- Область действия группы или примите значение по умолчанию – Глобальная группа.

- Тип группы или примите значение по умолчанию – группа безопасности.

Нажмите OK, чтобы создать группу.

Создание группы с помощью ADAC

Откройте ADAC (dsac.exe). Щелкните правой кнопкой мыши на имени домена и выберите в меню пункт New->Group.

В окне “Создание группы” укажите следующие значения:

- Имя группы

- Область действия группы или примите значение по умолчанию – Глобальная группа.

- Тип группы или примите значение по умолчанию – группа безопасности.

Нажмите OK, чтобы создать группу.

Создание группы в cmd.exe

Используйте следующий скрипт cmd.exe для создания группы в AD:

dsadd.exe group "CN=IT,OU=OfficeCorp,DC=office,DC=local".

Создание группы через Windows PowerShell

Используйте следующий код PowerShell:

Import-Module ActiveDirectoryNew-ADGroup -GroupCategory Security -GroupScope Global -Name "ITGroup" -Path "OU=OfficeCorp,DC=office,DC=local" -SamAccountName "ITGroup"

Как удалить группу в AD

Вот несколько методов, как это сделать.

Удаление пользователя с помощью ADAC

Откройте ADUC (dsa.msc). Найдите OU или контейнер, где находится группа, которую вы собираетесь удалить.

В меню Action выберите Find… В поле Name введите имя группы, которую вы собираетесь удалить, а затем нажмите Find Now. В списке результатов поиска выберите нужную вам группу.

Щелкните правой кнопкой мыши по группе и выберите Delete. Нажмите Yes в окне подтверждения.

Нажмите Yes в окне подтверждения.

Удаление группы с помощью ADAC

Откройте программу ADAC (dsac.exe). Найдите OU или контейнер, где находится группа, которую вы собираетесь удалить. На панели главного меню в разделе Global Search введите имя группы, которую вы собираетесь удалить, и нажмите Enter.

В списке результатов глобального поиска выберите группу, щелкните по ней правой кнопкой мыши и выберите Delete. Нажмите Yes во всплывающем окне подтверждения.

Удаление группы в cmd.exe

Используйте следующую команду в cmd для удаления группы:

dsrm.exe "CN=ITGroup,OU=OfficeCorp,DC=office,DC=local".

Введите “y” для подтверждения и нажмите Enter.

Удаление группы с помощью Windows PowerShell

Используйте следующий код PowerShell:

Import-Module ActiveDirectoryRemove-ADObject -Identity "CN=ITGroup,OU=OfficeCorp,DC=office,DC=local"

Введите “y” для подтверждения и нажмите Enter.

Что такое группы Active Directory? — Глоссарий ИТ

Ресурсы

Группы Active Directory

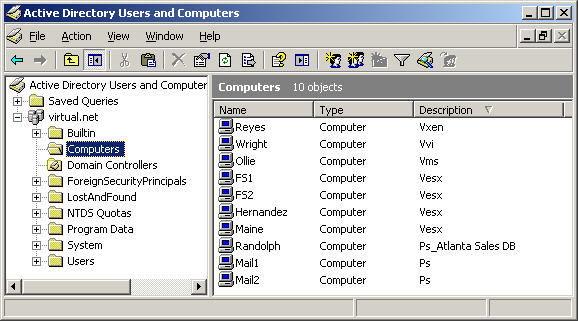

Группы Active Directory (AD) помогают следить за правами доступа к различным ресурсам в вашей сети, таким как компьютеры.

Определение групп Active Directory

Какие существуют типы групп в Active Directory?

Определение групп Active Directory

Группы Active Directory Определение

Группы Active Directory (AD) упрощают администрирование учетных записей пользователей или компьютеров в разных доменах AD путем их сопоставления и назначения повсеместных прав доступа.

Будучи частью группы AD, пользователь может легко получить доступ ко всем ресурсам и службам каталогов, общим для группы, без выполнения нескольких запросов. Администраторы AD обычно используют один эталонный объект для всей группы.

Будучи частью группы AD, пользователь может легко получить доступ ко всем ресурсам и службам каталогов, общим для группы, без выполнения нескольких запросов. Администраторы AD обычно используют один эталонный объект для всей группы.Какие существуют типы групп в Active Directory?

Какие существуют типы групп в Active Directory?

AD — это набор процессов и служб для обеспечения безопасности сети с надежными процедурами аутентификации и авторизации для пользователей, желающих получить доступ к сетевым ресурсам. Домены, деревья и леса — это основные элементы, помогающие в логической иерархической организации Active Directory. Домен — это, по сути, пул объектов, таких как компьютеры, в сети Microsoft AD, который служит периферией управления этими объектами.

Дерево состоит из нескольких доменов, тогда как лес представляет собой набор нескольких деревьев. Группы в AD упрощают и централизуют задачу управления сетевыми объектами и перечисления прав доступа к ресурсам домена.

Дерево состоит из нескольких доменов, тогда как лес представляет собой набор нескольких деревьев. Группы в AD упрощают и централизуют задачу управления сетевыми объектами и перечисления прав доступа к ресурсам домена.Типы групп Active Directory

В основном AD содержит две группы: группу безопасности и группу рассылки. Обе группы имеют четыре различных области действия, включая универсальную, глобальную, локальную для домена и локальную. Область действия помогает определить области в домене или лесу, в которых разрешения группы могут быть успешно применены. Это также помогает различать пользователей или компьютеры, которым разрешено присоединяться к группе и получать доступ к службам каталогов без ограничений. Кроме того, в AD есть динамические и специальные группы идентификации.

Ниже приводится подробное описание групп AD:

- Группы рассылки: позволяют администраторам AD создавать пул пользователей для отправки общих сообщений или электронных писем через Microsoft Exchange и аналогичные приложения.

Все члены такой группы с включенной поддержкой почты могут получать широковещательные сообщения от администраторов. Однако эти группы не подходят для делегирования прав доступа к сетевым ресурсам из-за недостаточного уровня безопасности.

Все члены такой группы с включенной поддержкой почты могут получать широковещательные сообщения от администраторов. Однако эти группы не подходят для делегирования прав доступа к сетевым ресурсам из-за недостаточного уровня безопасности. - Группы безопасности: упрощают управление доступом пользователей, позволяя администраторам беспрепятственно передавать разрешения на доступ к сетевым ресурсам группе пользователей. Администраторы могут создавать эти группы в основном для двух целей: делегирования прав и разрешений пользователей. Права пользователя помогают определить управленческие обязанности конкретного члена группы. Например, члены группы «Операторы учетных записей» получают права или привилегии по умолчанию для управления учетными записями пользователей, принадлежащих к локальным и глобальным группам. Разрешения, с другой стороны, значительно отличаются от прав пользователя. Разрешения помогают отслеживать пользователей, которым разрешен доступ к определенному ресурсу в сети, включая тип доступа, например «Только для чтения».

Группы по области действия

- Универсальные группы: пользователей и групп AD, как глобальных, так и универсальных, из разных доменов леса могут присоединиться к универсальной группе в качестве участников. Администратор каталога может вложить две или более универсальные группы в один и тот же лес. Универсальная группа может подать заявку на членство в локальной группе домена или локальной группе в том же лесу. Пользователи этой группы также могут получить доступ к сетевым ресурсам, принадлежащим любому другому домену в лесу. Администраторы могут создавать эти группы, применяя собственные настройки режима домена. Обычно они избегают создания таких групп при работе с одним доменом.

- Глобальные группы: Включает пользователей и другие глобальные группы из их домена, но позволяет членам получать доступ к ресурсам, принадлежащим другим доверяющим доменам в том же лесу. Вложенность глобальных групп в один и тот же домен разрешена.

Глобальная группа также может стать частью локальной или универсальной группы домена из любого другого домена в лесу. Глобальные группы удобны для распределения сотрудников по разным группам в зависимости от их ролей, таких как отдел кадров и отдел продаж. Сетевые ресурсы, такие как компьютеры в таких группах на основе ролей, также имеют соответствующие имена, например, рабочие станции отдела кадров.

Глобальная группа также может стать частью локальной или универсальной группы домена из любого другого домена в лесу. Глобальные группы удобны для распределения сотрудников по разным группам в зависимости от их ролей, таких как отдел кадров и отдел продаж. Сетевые ресурсы, такие как компьютеры в таких группах на основе ролей, также имеют соответствующие имена, например, рабочие станции отдела кадров. - Локальные группы домена: Работа по принципу открытого членства, позволяющего администраторам включать пользователей и группы из того же и других доменов, обеспечивая при этом общий доступ к сетевым ресурсам. Однако члены локальной группы домена могут получить доступ к ресурсам, принадлежащим только тому же домену. Для каждого сетевого ресурса, такого как принтер, администраторы могут создать локальную группу домена, содержащую участников из соответствующих глобальных групп в том же лесу. Кроме того, они могут назначать соответствующие разрешения пользователей для этих ресурсов.

- Локальные группы: Создаются сетевыми администраторами с помощью консоли управления Microsoft (MMC) и локальной базы данных Security Account Manager. Члены этой группы могут получить доступ к ресурсам только на локальном компьютере. Эти группы могут включать локальные группы домена из того же домена, а также глобальные и универсальные группы из другого домена в том же лесу. Такие группы могут работать без помощи контроллеров домена, что отличает их от локальных групп домена в AD.

Другие группы

- Динамические группы: С увеличением числа пользователей и групп AD управление разрешениями часто становится трудоемким и сложным для администраторов. Динамические группы AD помогают упростить управление группами AD и предотвращают чрезмерные разрешения, автоматически добавляя или удаляя пользователей из группы на основе определенных критериев. Например, администратор AD может создать динамическую группу, включающую пользователей из всех доменов, принадлежащих определенному отделу, например отделу кадров.

Для таких групп также возможно создание нескольких критериев включения и исключения на основе атрибутов пользователя. Однако формирование динамических групп AD возможно с помощью скриптов PowerShell и сторонних инструментов только из-за отсутствия встроенных инструментов.

Для таких групп также возможно создание нескольких критериев включения и исключения на основе атрибутов пользователя. Однако формирование динамических групп AD возможно с помощью скриптов PowerShell и сторонних инструментов только из-за отсутствия встроенных инструментов. - Специальные идентификационные группы: Они имеют характеристики, аналогичные группам безопасности, но с одним исключением: членство в этих группах управляется автоматически. Как только пользователь получает доступ к определенному ресурсу или входит в любую систему, он автоматически становится частью такой группы. В этих группах недоступна возможность применять область действия группы, а также просматривать и изменять членство. Анонимный вход, Прошедшие проверку пользователи, Владелец-создатель и Локальная служба — вот некоторые таблицы, в которых перечислены такие группы.

- Группы рассылки: позволяют администраторам AD создавать пул пользователей для отправки общих сообщений или электронных писем через Microsoft Exchange и аналогичные приложения.

Представлено в этом ресурсе

Как то, что вы видите? Попробуйте продукты.

Менеджер прав доступа

Управляйте и проверяйте права доступа в вашей ИТ-инфраструктуре

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ

Полная функциональность в течение 30 дней

ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ

Полная функциональность в течение 30 дней

Монитор серверов и приложений

Комплексный мониторинг серверов и приложений стал проще

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ

Полная функциональность в течение 30 дней

ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ

Полная функциональность в течение 30 дней

Мы Geekbuilt. ®

Разработанный сетевыми и системными инженерами, которые знают, что нужно для управления современными динамичными ИТ-средами, SolarWinds тесно связан с ИТ-сообществом.

Результат? Эффективные, доступные и простые в использовании продукты для управления ИТ.

Законные документы

Конфиденциальность

Права на конфиденциальность в Калифорнии

Информация о безопасности

Документация и информация об удалении

Центр доверия

Политика раскрытия информации

© 2023 SolarWinds Worldwide, LLC. Все права защищены.

Сервисные аккаунты | Microsoft Learn

- Статья

- 5 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Учетная запись службы — это учетная запись пользователя, специально созданная для обеспечения контекста безопасности для служб, работающих в операционных системах Windows Server. Контекст безопасности определяет возможность службы получать доступ к локальным и сетевым ресурсам. Операционные системы Windows полагаются на службы для запуска различных функций. Эти службы можно настроить с помощью приложений, оснастки «Службы», диспетчера задач или с помощью Windows PowerShell.

Контекст безопасности определяет возможность службы получать доступ к локальным и сетевым ресурсам. Операционные системы Windows полагаются на службы для запуска различных функций. Эти службы можно настроить с помощью приложений, оснастки «Службы», диспетчера задач или с помощью Windows PowerShell.

В этой статье содержится информация о следующих типах учетных записей служб:

- Отдельные управляемые учетные записи служб

- Сервисные аккаунты, управляемые группой

- Виртуальные счета

Автономные управляемые учетные записи служб

Управляемые учетные записи служб предназначены для изоляции учетных записей домена в важных приложениях, таких как информационные службы Интернета (IIS). Они избавляют администратора от необходимости вручную администрировать имя субъекта-службы (SPN) и учетные данные для учетных записей.

Чтобы использовать управляемые учетные записи служб, сервер, на котором установлено приложение или служба, должен работать под управлением Windows Server 2008 R2 или более поздней версии. Одна управляемая учетная запись службы может использоваться для служб на одном компьютере. Управляемые учетные записи служб не могут совместно использоваться несколькими компьютерами, и их нельзя использовать в кластерах серверов, где служба реплицируется на нескольких узлах кластера. Для этого сценария необходимо использовать управляемую группой учетную запись службы. Дополнительные сведения см. в разделе Обзор учетных записей служб, управляемых группой.

Одна управляемая учетная запись службы может использоваться для служб на одном компьютере. Управляемые учетные записи служб не могут совместно использоваться несколькими компьютерами, и их нельзя использовать в кластерах серверов, где служба реплицируется на нескольких узлах кластера. Для этого сценария необходимо использовать управляемую группой учетную запись службы. Дополнительные сведения см. в разделе Обзор учетных записей служб, управляемых группой.

В дополнение к повышенной безопасности, обеспечиваемой отдельными учетными записями для критически важных служб, существует четыре важных административных преимущества, связанных с управляемыми учетными записями служб:

Вы можете создать класс учетных записей домена, которые можно использовать для управления и обслуживания службы на локальных компьютерах.

В отличие от учетных записей домена, в которых администраторы должны вручную сбрасывать пароли, сетевые пароли для этих учетных записей сбрасываются автоматически.

Вам не нужно выполнять сложные задачи управления SPN, чтобы использовать управляемые учетные записи служб.

Вы можете делегировать административные задачи для управляемых учетных записей служб лицам, не являющимся администраторами.

Примечание

Управляемые учетные записи служб применимы только к операционным системам Windows, которые перечислены в разделе «Относится к» в начале этой статьи.

Учетные записи служб, управляемые группой

Учетные записи служб, управляемые группой, являются расширением отдельных управляемых учетных записей служб, которые были представлены в Windows Server 2008 R2. Эти учетные записи являются управляемыми учетными записями домена, которые обеспечивают автоматическое управление паролями и упрощенное управление SPN, включая делегирование управления другим администраторам.

Групповая управляемая учетная запись службы обеспечивает те же функции, что и автономная управляемая учетная запись службы в домене, но расширяет эти функции на несколько серверов. Когда вы подключаетесь к службе, размещенной на ферме серверов, такой как балансировка сетевой нагрузки, протоколы проверки подлинности, поддерживающие взаимную проверку подлинности, требуют, чтобы все экземпляры служб использовали одного и того же участника. Когда управляемые группой учетные записи служб используются в качестве субъектов-служб, операционная система Windows Server управляет паролем для учетной записи вместо того, чтобы полагаться на администратора для управления паролем.

Когда вы подключаетесь к службе, размещенной на ферме серверов, такой как балансировка сетевой нагрузки, протоколы проверки подлинности, поддерживающие взаимную проверку подлинности, требуют, чтобы все экземпляры служб использовали одного и того же участника. Когда управляемые группой учетные записи служб используются в качестве субъектов-служб, операционная система Windows Server управляет паролем для учетной записи вместо того, чтобы полагаться на администратора для управления паролем.

Служба распространения ключей Microsoft (kdssvc.dll) предоставляет механизм для безопасного получения последнего ключа или определенного ключа с идентификатором ключа для учетной записи Active Directory. Эта служба была представлена в Windows Server 2012 и не работает в более ранних версиях операционной системы Windows Server. Служба распространения ключей делится секретом, который используется для создания ключей для учетной записи. Эти ключи периодически меняются. Для учетной записи службы, управляемой группой, контроллер домена вычисляет пароль для ключа, предоставленного службой распространения ключей, в дополнение к другим атрибутам учетной записи службы, управляемой группой.

Практические приложения, управляемые группой

Учетные записи служб, управляемые группой, обеспечивают единое решение для идентификации для служб, работающих на ферме серверов или в системах, использующих балансировку сетевой нагрузки. Предоставляя решение с групповой управляемой учетной записью службы, службы могут быть настроены для принципала групповой управляемой учетной записи службы, а управление паролями осуществляется операционной системой.

При использовании управляемой группой учетной записи службы администраторам службы не нужно управлять синхронизацией паролей между экземплярами службы. Учетная запись службы, управляемая группой, поддерживает узлы, которые находятся в автономном режиме в течение длительного периода времени, и управление узлами-участниками для всех экземпляров службы. Это положение означает, что вы можете развернуть ферму серверов, поддерживающую единую идентификацию, с которой существующие клиентские компьютеры могут аутентифицироваться, не зная экземпляра службы, к которой они подключаются.

Отказоустойчивые кластеры не поддерживают управляемые группой учетные записи служб. Однако службы, работающие поверх службы кластеров, могут использовать управляемую группой учетную запись службы или отдельную управляемую учетную запись службы, если они являются службой Windows, пулом приложений или запланированной задачей, или если они изначально поддерживают групповое управление. учетные записи служб или автономные управляемые учетные записи служб.

Требования к программному обеспечению, управляемому группой

Учетные записи службы, управляемые группой, можно настраивать и администрировать только на компьютерах под управлением Windows Server 2012 или более поздней версии. Но учетные записи можно развернуть как единое решение для идентификации службы в доменах, в которых все еще есть контроллеры домена с операционными системами более ранних версий, чем Windows Server 2012. Требования к функциональному уровню домена или леса отсутствуют.

Для выполнения команд Windows PowerShell, используемых для администрирования учетных записей служб, управляемых группой, требуется 64-разрядная архитектура.

Учетная запись управляемой службы зависит от типов шифрования, поддерживаемых Kerberos. Когда клиентский компьютер проходит проверку подлинности на сервере с помощью протокола Kerberos, контроллер домена создает билет службы Kerberos, защищенный шифрованием, поддерживаемым контроллером домена и сервером. Контроллер домена использует учетную запись Атрибут msDS-SupportedEncryptionTypes , чтобы определить, какое шифрование поддерживает сервер. Если атрибут отсутствует, предполагается, что клиентский компьютер не поддерживает более надежные типы шифрования. Расширенный стандарт шифрования (AES) всегда должен быть настроен для учетных записей управляемых служб. Если компьютеры, на которых размещена управляемая учетная запись службы, настроены на поддержку RC4 , а не , проверка подлинности всегда завершается ошибкой.

Примечание

Представленный в Windows Server 2008 R2 стандарт шифрования данных (DES) по умолчанию отключен. Учетные записи служб, управляемые группой, не применимы в операционных системах Windows, предшествующих Windows Server 2012.

Дополнительные сведения о поддерживаемых типах шифрования см. в разделе Изменения в проверке подлинности Kerberos.

Виртуальные учетные записи

Виртуальные учетные записи были представлены в Windows Server 2008 R2 и Windows 7. Это управляемые локальные учетные записи, которые упрощают администрирование службы, предоставляя следующие преимущества:

- Виртуальная учетная запись управляется автоматически.

- Виртуальная учетная запись может получить доступ к сети в среде домена.

- Управление паролями не требуется. Например, если значение по умолчанию используется для учетных записей служб во время установки SQL Server в Windows Server 2008 R2, виртуальная учетная запись, использующая имя экземпляра в качестве имени службы, устанавливается в формате NT SERVICE\

.

Службы, работающие под виртуальными учетными записями, получают доступ к сетевым ресурсам, используя учетные данные учетной записи компьютера в формате <имя_домена>\<имя_компьютера>$.

Будучи частью группы AD, пользователь может легко получить доступ ко всем ресурсам и службам каталогов, общим для группы, без выполнения нескольких запросов. Администраторы AD обычно используют один эталонный объект для всей группы.

Будучи частью группы AD, пользователь может легко получить доступ ко всем ресурсам и службам каталогов, общим для группы, без выполнения нескольких запросов. Администраторы AD обычно используют один эталонный объект для всей группы. Дерево состоит из нескольких доменов, тогда как лес представляет собой набор нескольких деревьев. Группы в AD упрощают и централизуют задачу управления сетевыми объектами и перечисления прав доступа к ресурсам домена.

Дерево состоит из нескольких доменов, тогда как лес представляет собой набор нескольких деревьев. Группы в AD упрощают и централизуют задачу управления сетевыми объектами и перечисления прав доступа к ресурсам домена. Все члены такой группы с включенной поддержкой почты могут получать широковещательные сообщения от администраторов. Однако эти группы не подходят для делегирования прав доступа к сетевым ресурсам из-за недостаточного уровня безопасности.

Все члены такой группы с включенной поддержкой почты могут получать широковещательные сообщения от администраторов. Однако эти группы не подходят для делегирования прав доступа к сетевым ресурсам из-за недостаточного уровня безопасности.

Глобальная группа также может стать частью локальной или универсальной группы домена из любого другого домена в лесу. Глобальные группы удобны для распределения сотрудников по разным группам в зависимости от их ролей, таких как отдел кадров и отдел продаж. Сетевые ресурсы, такие как компьютеры в таких группах на основе ролей, также имеют соответствующие имена, например, рабочие станции отдела кадров.

Глобальная группа также может стать частью локальной или универсальной группы домена из любого другого домена в лесу. Глобальные группы удобны для распределения сотрудников по разным группам в зависимости от их ролей, таких как отдел кадров и отдел продаж. Сетевые ресурсы, такие как компьютеры в таких группах на основе ролей, также имеют соответствующие имена, например, рабочие станции отдела кадров.

Для таких групп также возможно создание нескольких критериев включения и исключения на основе атрибутов пользователя. Однако формирование динамических групп AD возможно с помощью скриптов PowerShell и сторонних инструментов только из-за отсутствия встроенных инструментов.

Для таких групп также возможно создание нескольких критериев включения и исключения на основе атрибутов пользователя. Однако формирование динамических групп AD возможно с помощью скриптов PowerShell и сторонних инструментов только из-за отсутствия встроенных инструментов.