Айпи адрес из чего состоит: 2ip.ru | DDoS protection

Содержание

Структура IPv4 адреса, сети и подсети, разделение сети на подсети

TCP/IP: Структура IPv4 адреса, сети и подсети, разделение сети на подсети

Структура IP-адреса

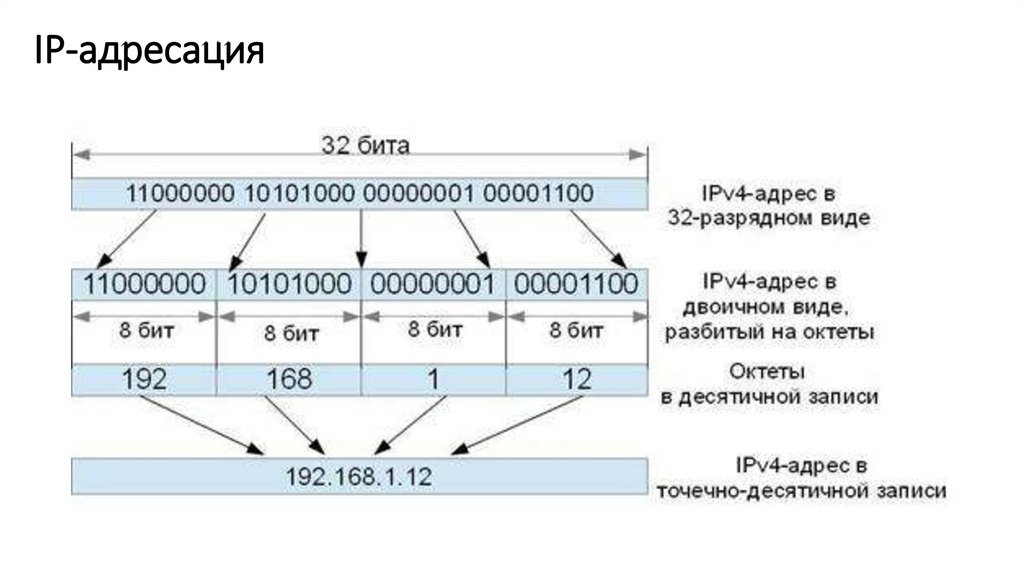

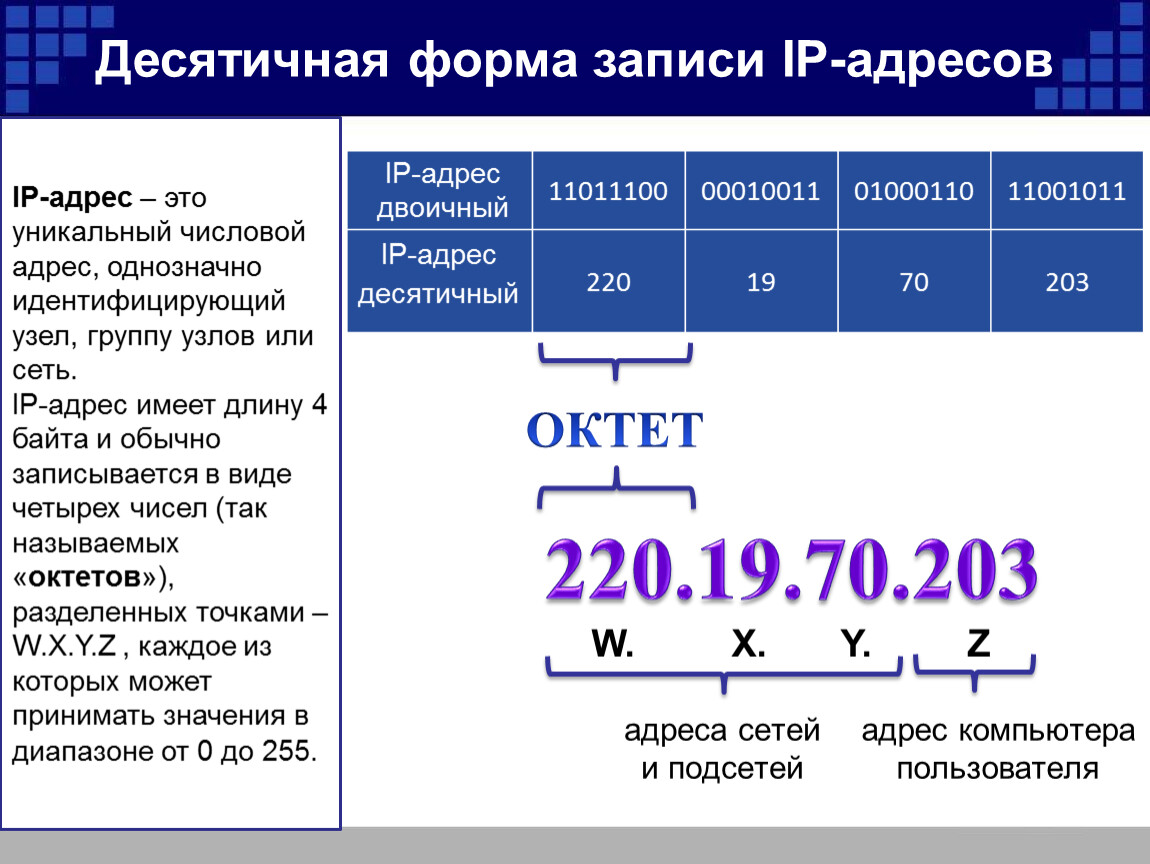

IP-адрес представляет собой число размером 32 бита (или 4 байта), которое может быть записано в любой системе счисления (тут речь про адрес протокола IP version 4, в IPv6 он имеет размер 128 бит).

Например, адрес в десятичной системе 127.0.0.1 можно записать так:

01111111.00000000.00000000.00000001

Адрес делится на 4 октета, по 8 бит каждый, которые могут иметь значение от 0 (00000000) до 255 (11111111):

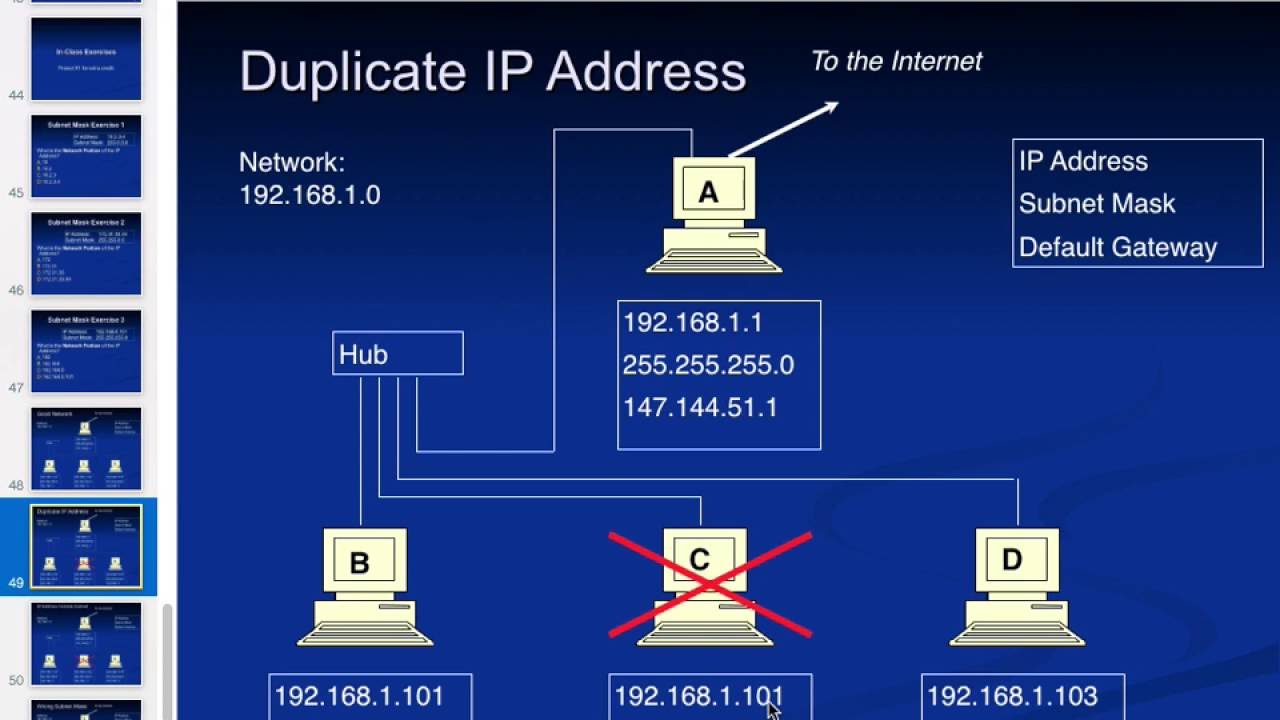

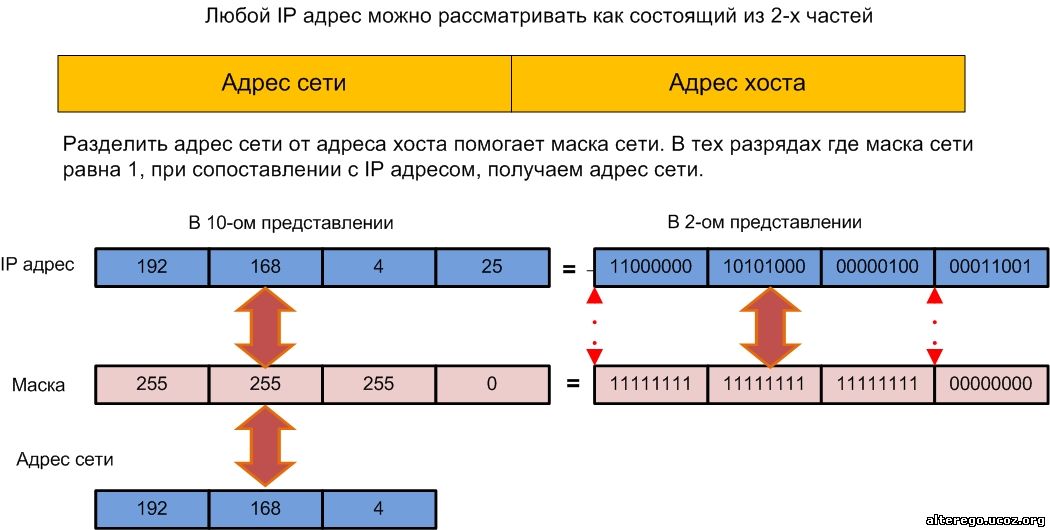

IP-адрес содержит в себе две основных части – адрес сети и адрес хоста в этой сети.

К примеру, адрес 77.120.120.20 представляет собой сеть 77.120.120.0, в которой находится хост с адресом 20.

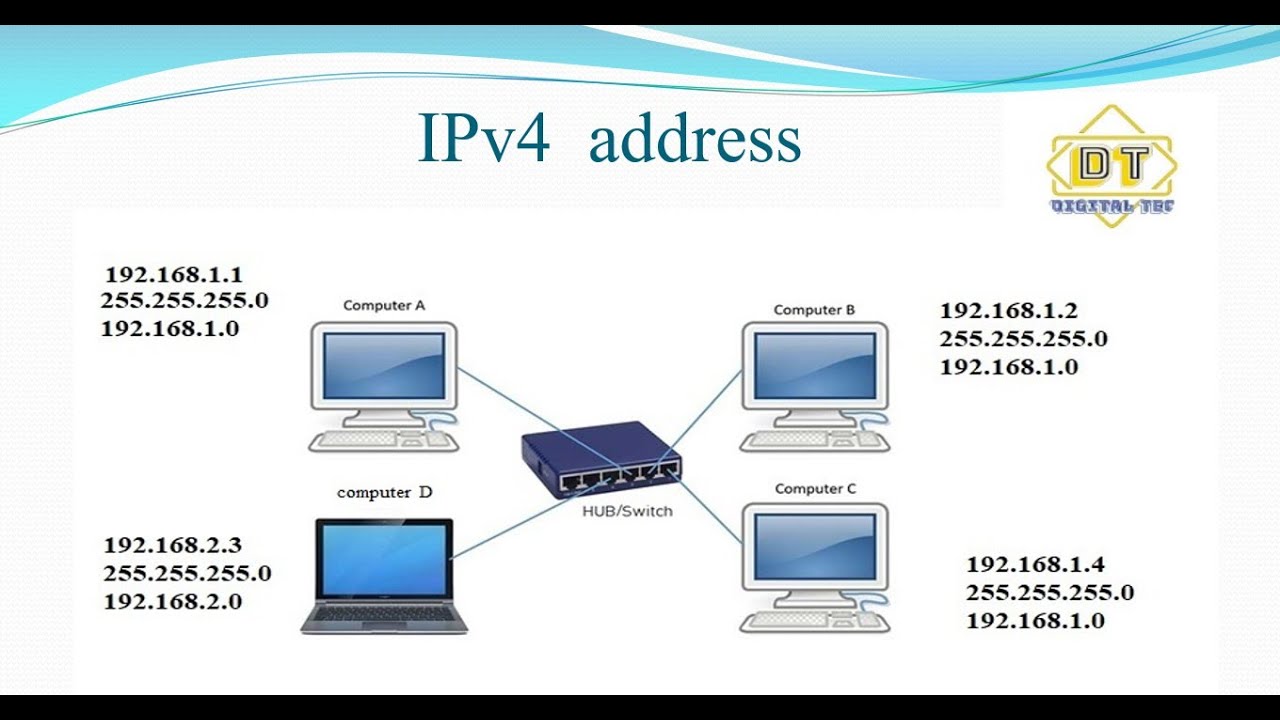

Сети и маска сети

Помимо указания самого IP-адреса, на сетевом интерфейсе так же указывается его маска сети. Маска не передаётся в заголовках TCP/IP пакетов, но используется сетевой картой для определения дальнейшего маршрута пакета – если адрес назначения находится в одной сети с адресом отправителя – он будет отправлен напрямую, если же в отдельной сети – пакет будет передан маршрутизатору, согласно таблице маршрутизации пакетов.

Рассмотрим адрес 77.120.120.20 с маской 255.255.255.0.

В двоичном представлении этот адрес можно записать так:

адрес:

01001101.01111000.01111000.00010100

маска:

11111111.11111111.11111111.00000000

Для первых трёх октетов в IP-адресе установлен (или “включён“) “бит маски” (иначе – “битовая маска“), следовательно – первые три октета адреса являются адресом сети, а последние 8 бит – адресом хоста.

Таким образом, адрес 77.120.120.20 с маской 255.255.255.0 является в сетью 77.120.120.0, которая является классом С (которая, в свою очередь, является подсетью сети 77.120.0.0 класса В, которая является подсетью сети 77.0.0.0, которая является сетью верхнего уровня – А, хотя с появлением CIDR (см. ниже) понятие “классы сети” фактически потеряло актуальность).

Что бы сократить запись о сети 77.120.120.0 с маской 255.255.255.0 – можно использовать сокращённую форму: 77.120.120.0/24.

“/24” называется “префикс сети“, и указывает на количество “битов маски“. Таким образом, из 32 бит адреса 24 указаны как адрес сети, а 8 – остаются для адресов хостов в этой сети.

Если взять, к примеру, сеть 77.120.120.0/28 – мы получим только 4 бита, выделенных для адресов, т.е. маска сети будет выглядеть как 11111111. 11111111.11111111.11110000, или 255.255.255.240.

11111111.11111111.11110000, или 255.255.255.240.

Такое описание сетей и подсетей называется “бесклассовой классификацией” (Classless Inter-Domain Routing – CIDR).

Использование CIDR даёт возможность отказаться от традиционного разбиения на сети различных классов (А, B, C и т.д.) , и создавать подсети необходимого размера.

К примеру, подсеть 77.120.120.0/28 (которую можно перевести в маску сети 11111111.11111111.11111111.11110000 в двоичном виде (4 последних бита “сброшены”)или 255.255.255.240 в десятичном) содержит 4 бита адресов хостов. В 4 бита можно “вместить” 24 адресов – 16. Из этих 16 стоит вычесть первый (сам адрес 77.120.120.0, так он является адресом самой сети) и последний (77.120.120.255, так как он является широковещательным, или broadcast, адресом сети, на который в теории должны отвечать все хосты сети), таким образом – из 16 адресов сети для хостов остаётся 14 адресов.

| Маска подсети | Альтернативный формат записи | Последний октет (в двоичном виде) | Последний октет (в десятичном виде) |

| 255.255.255.0 | /24 | 0000 0000 | 0 |

| 255.255.255.128 | /25 | 1000 0000 | 128 |

| 255.255.255.192 | /26 | 1100 0000 | 192 |

| 255.255.255.224 | /27 | 1110 0000 | 224 |

| 255.255.255.240 | /28 | 1111 0000 | 240 |

| 255.255.255.248 | /29 | 1111 1000 | 248 |

| 255.255.255.252 | /30 | 1111 1100 | 252 |

| Маска подсети | Размер идентификатора хоста | Максимальное количество хостов | ||

| 8 бит | 255. 0.0.0 0.0.0 | 24 бит | 224 – 2 | 16777214 |

| 16 бит | 255.255.0.0 | 16 бит | 216 – 2 | 65534 |

| 24 бит | 255.255.255.0 | 8 бит | 28 – 2 | 254 |

| 29 бит | 255.255.255.248 | 3 бит | 23 – 2 | 6 |

Более полные таблицы сетей можно найти в статье Сети, подсети, классы подсетей. Таблица подсетей.

Разделение сети на подсети

Допустим, имеется сеть 77.120.120.0/24, или сеть 77.120.120.0 с маской 255.255.255.0 – из которой необходимо выделить две различные сети. Сеть 77.120.120.0/24 включает в себя адреса от 77.120.120.0 до 77.120.120.255.

Представим эту сеть и её маску в двоичном виде:

адрес сети:

1001101.1111000.1111000.00000000

маска:

11111111.11111111.11111111.00000000

Займём на один бит больше в последнем октете маски сети – 11111111. 11111111.11111111.10000000 (или 255.255.255.128 в десятичном виде). У нас осталось (32 бита IP-адреса – 7 бит под адреса хостов) = 25 бит – под маску. Следовательно, первая сеть в десятичном виде будет выглядеть как 77.120.120.0/25, и включает в себя адреса от 77.120.120.0 до 77.120.120.127 (7 бит под адреса: 27 = 128 адресов, включая первый адрес 0 – получаем 127 всего), а вторая сеть получит адреса от 77.120.120.128 до 77.120.120.255, или 77.120.120.128/25.

11111111.11111111.10000000 (или 255.255.255.128 в десятичном виде). У нас осталось (32 бита IP-адреса – 7 бит под адреса хостов) = 25 бит – под маску. Следовательно, первая сеть в десятичном виде будет выглядеть как 77.120.120.0/25, и включает в себя адреса от 77.120.120.0 до 77.120.120.127 (7 бит под адреса: 27 = 128 адресов, включая первый адрес 0 – получаем 127 всего), а вторая сеть получит адреса от 77.120.120.128 до 77.120.120.255, или 77.120.120.128/25.

Ещё один способ рассчитать максимальное значение (последний адрес для сети): в 25-ти битной маске мы имеем 7 бит под адреса; следовательно – адрес первой сети в двоичном виде будет выглядеть так: 1001101.1111000.1111000.00000000 – где жирным выделен адрес сети, а курсивом – “свободные” биты под адреса хостов. Максимальное значение, которое можно вместить в семь бит – 01111111 = 127.

Для второй сети мы имеем вид 77. 120.120.128, или 1001101.1111000.1111000.10000000, а максимальное значение последнего октета будет 11111111 = 255.

120.120.128, или 1001101.1111000.1111000.10000000, а максимальное значение последнего октета будет 11111111 = 255.

Ссылки по теме

http://www.adminsub.net

http://www.shunsoft.net

https://en.wikipedia.org

http://habrahabr.ru

http://planetcalc.ru

http://zyxel.ua

Раздел: HOWTO’s Networking

Метки: IP, Networks, TCP, TCP/IP

More results…

Exact matches only

Search in title

Search in content

Navigation

a

Самое читаемое

- CentOS: установка, настройка Zabbix-agent и добавление нового хоста в мониторинг — 507 281 views

- MySQL/MariaDB: наиболее используемые команды, примеры — 289 334 views

- BASH: описание циклов for, while, until и примеры использования — 152 313 views

- Карта сайта — 142 102 views

- Команда find и её опции в примерах — 139 748 views

Архив месяца

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 | ||||

Архивы по годам

Архивы по годам

Выберите месяц Февраль 2023 (2) Январь 2023 (2) Декабрь 2022 (1) Октябрь 2022 (4) Сентябрь 2022 (1) Июнь 2022 (1) Май 2022 (1) Апрель 2022 (1) Март 2022 (2) Январь 2022 (1) Декабрь 2021 (3) Ноябрь 2021 (8) Октябрь 2021 (4) Сентябрь 2021 (5) Август 2021 (5) Июль 2021 (6) Июнь 2021 (6) Май 2021 (6) Апрель 2021 (11) Март 2021 (8) Февраль 2021 (6) Январь 2021 (1) Декабрь 2020 (1) Ноябрь 2020 (9) Октябрь 2020 (9) Сентябрь 2020 (4) Август 2020 (8) Июль 2020 (4) Июнь 2020 (3) Май 2020 (5) Апрель 2020 (9) Март 2020 (8) Февраль 2020 (9) Январь 2020 (2) Декабрь 2019 (9) Ноябрь 2019 (9) Октябрь 2019 (11) Сентябрь 2019 (11) Август 2019 (10) Июль 2019 (2) Июнь 2019 (4) Май 2019 (9) Апрель 2019 (13) Март 2019 (32) Февраль 2019 (20) Январь 2019 (10) Декабрь 2018 (9) Ноябрь 2018 (12) Октябрь 2018 (15) Сентябрь 2018 (12) Август 2018 (14) Июль 2018 (17) Июнь 2018 (18) Май 2018 (21) Апрель 2018 (6) Март 2018 (18) Февраль 2018 (7) Январь 2018 (13) Декабрь 2017 (14) Ноябрь 2017 (6) Октябрь 2017 (24) Сентябрь 2017 (13) Август 2017 (15) Июль 2017 (11) Июнь 2017 (11) Май 2017 (11) Апрель 2017 (7) Март 2017 (18) Февраль 2017 (13) Январь 2017 (14) Декабрь 2016 (12) Ноябрь 2016 (15) Октябрь 2016 (13) Сентябрь 2016 (21) Август 2016 (19) Июль 2016 (14) Июнь 2016 (8) Май 2016 (24) Апрель 2016 (15) Март 2016 (19) Февраль 2016 (21) Январь 2016 (19) Декабрь 2015 (17) Ноябрь 2015 (17) Октябрь 2015 (14) Сентябрь 2015 (13) Август 2015 (1) Июль 2015 (20) Июнь 2015 (23) Май 2015 (26) Апрель 2015 (28) Март 2015 (30) Февраль 2015 (26) Январь 2015 (24) Декабрь 2014 (31) Ноябрь 2014 (21) Октябрь 2014 (28) Сентябрь 2014 (23) Август 2014 (31) Июль 2014 (23) Июнь 2014 (11) Май 2014 (14) Апрель 2014 (8) Март 2014 (11) Февраль 2014 (11) Январь 2014 (11) Декабрь 2013 (12) Ноябрь 2013 (23) Октябрь 2013 (20) Сентябрь 2013 (30) Август 2013 (20) Июль 2013 (6) Июнь 2013 (9) Май 2013 (5) Апрель 2013 (13) Март 2013 (22) Февраль 2013 (36) Январь 2013 (10) Декабрь 2012 (4) Ноябрь 2012 (8) Октябрь 2012 (13) Сентябрь 2012 (29) Август 2012 (24) Июль 2012 (18) Июнь 2012 (2) Май 2012 (4) Март 2012 (5) Февраль 2012 (5) Январь 2012 (25) Декабрь 2011 (15) Ноябрь 2011 (6) Август 2011 (13)

Iconic One Theme | Powered by WordPress

Как защитить целевой IP-адрес от DDoS-атак

Что такое IP-адрес и из чего состоит

Прежде чем перейти к описанию способов защиты IP-адреса от DDoS-атак, разберемся, для чего он нужен.

Аббревиатура IP (англ. Internet Protocol) — обозначает интернет протокол, благодаря которому сообщения перемещаются по сети. Именно IP стал протоколом, который объединяет отдельные компьютеры во всемирной сети Интернет.

IP-адрес — это уникальное числовое имя устройства в компьютерной сети. Он необходим для обмена данными и обеспечения связи.

Структура IP-пакета данных сетевого уровня модели OSI

Из чего состоит IP-адрес

Стандартный (IPv4) IP-адрес состоит из 32 бит, которые можно разбить на номер сети и номера узла. Для удобства восприятия их записывают десятичными числами от 0 до 255. Выглядит это так: 192.158.1.38

Номер сети. Первые биты адреса показывают, где находится номер и его положение. Одинаковые номера сети могут общаться напрямую, если номера устройств разные — потребуется посредник. Им выступает роутер (маршрутизатор), который находится в структуре сети.

Номер узла. Чтобы узнать номер конкретного компьютера в сети, указывают оставшиеся биты в IP-адресе.

Не считая стандартного IPv4, существует и обновленная версия интернет протокола — IPv6. Ее создали, чтобы избежать проблем, с которыми сталкивалась старая версия. Согласно статистике Google, до 2020 года лишь 30% жителей планеты использовали IPv6, однако последние три года наблюдается стабильный прирост В России операторы связи используют не более 7% IPv6-трафика.

Зачем скрывать свой IP-адрес

Представьте, что ваш IP-адрес — это паспорт. Если конфиденциальная информация, которая содержится в нем, попадет к злоумышленникам, вас могут ждать негативные последствия. Далее рассмотрим несколько примеров использования IP-адреса в недобросовестных целях.

- Зная IP-адрес, злоумышленники могут устраивать DDoS-атаки разной мощности. Например, хакеры отправляют запросы на поиск DNS, при этом заменяют IP-адрес источника на адрес жертвы. Таким образом, хакер заполняет канал сервера-жертвы огромным объемом ответов от публичных DNS-серверов.

- Также злоумышленники могут использовать механизмы усиления DDoS с помощью скомпрометированных IP-адресов.

Например, спуфинг. Хакеры выдают себя за надежные источники, чтобы получить доступ к конфиденциальной информации. Подмена происходит в изменении адреса отправителя, чтобы скрыть настоящий адрес атакующего.

Например, спуфинг. Хакеры выдают себя за надежные источники, чтобы получить доступ к конфиденциальной информации. Подмена происходит в изменении адреса отправителя, чтобы скрыть настоящий адрес атакующего.

Как скрыть целевой IP-адрес от DDoS-атак

Скрыть целевой IP-адрес можно с помощью любого прокси-сервера, через который будет идти трафик к целевому серверу. При выборе сервиса стоит учитывать несколько факторов: надежность, возможность проксирования со скрытием IP-адреса, а также ряд дополнительных услуг. Например, защиту от DDoS-атак и CDN.

Эффективно справиться с DDoS-атакой можно с помощью профессиональной защиты уровня L7. Провайдер безопасности поможет подобрать подходящий тариф для вашего проекта и обеспечит надежным и удобным функционалом защиты от DDoS-атак.

Механизм защиты заключается в создании буферной зоны между потенциальным правонарушителем и веб-ресурсом. Весь трафик проходит через систему фильтрации провайдера. Запросы к веб-ресурсу сначала обрабатываются на стороне защиты, и только после очистки попадают к клиенту.

Важно отметить, что несмотря на подключение профессиональной защиты от DDoS, сохраняется риск непреднамеренного раскрытия реального IP-адреса из-за ошибок в настройке приложения или сервера. Например, исходный IP-адрес сервера может быть раскрыт через веб-сайты, которые отслеживают историю IP-адресов доменов, или через файлы на веб-сервере, которые раскрывают адрес в исходном коде.

Чтобы избежать подобных ситуаций, рекомендуем следовать базовым советам безопасности, которые рассмотрим далее.

Рекомендации по защите целевых IP-адресов

Замените IP-адрес своего веб-сервера. Некоторые публичные сервисы отслеживают историю DNS-записей, где содержится служебная информация о соответствии имени домена IP-адресу. Таким образом, злоумышленник может использовать историю DNS и раскрыть целевой адрес. Чтобы избежать этого, следует изменить IP-адрес своего сервера на другой доступный IP-адрес. Это действие следует выполнять после скрытия целевого IP.

Обеспечьте безопасность файлам, содержащим информацию об целевом IP-адресе. Бывают ситуации, когда эти данные остаются на веб-сервере в открытом доступе и злоумышленник может их перехватить. Чтобы предотвратить это, внимательно проверьте исходный код файлов, которые находятся на вашем веб-сервере в открытом доступе.

Не используйте IP-адрес вместо доменного имени. Иначе вы рискуете раскрыть конфиденциальную информацию. Если IP-адрес используется как доменное имя, то выпустить SSL-сертификат от доверенного центра сертификации будет практически невозможно, а использование самоподписанного сертификата не помешает провести атаку типа Man in the middle.

Если на домене настроена электронная почта, то для её корректной работы в DNS-записях приходится указывать сведения о реальном IP почтового сервера. Поэтому следует держать почту на отдельном сервере со своим IP или вовсе организовать обработку доменной почты через крупных почтовых провайдеров, чтобы минимизировать риски раскрытия целевого IP-адреса через электронную почту на домене.

Убедитесь, что никто из сотрудников не создает исходящих соединений с вашего веб-сервиса, чтобы исключить потерю данных о реальном IP-адресе. Для этого стоит исключить возможность открытия неизвестных ссылок с веб-сервера. Помните, что если ваш сайт или приложение находятся под защитой облачного провайдера, анализируется только входящий трафик.

Ограничьте доступ к целевому IP-адресу на стороне фаервола, чтобы убедиться, что к нему могут попасть только адреса прокси-сервера и доверенные пользователи. Например, IP-адреса внутренних систем мониторинга или разработчиков.

Убедитесь, что ваши поддомены в безопасности. Старайтесь избегать ситуаций, когда под защитой находится только основной домен. Злоумышленники могут воспользоваться поддоменами и через них раскрыть целевой IP-адрес. Лучший способ избежать подобной ситуации — использовать поддомены с уникальными именами, которые злоумышленник не сможет быстро вычислить и после атаковать.

Чтобы обеспечить безопасность веб-ресурсу, внимательно анализируйте все возможные источники, где может быть раскрыт ваш целевой IP-адрес. Помните, что эффективность выстроенной защиты от DDoS-атак во многом зависит от конфиденциальности целевого IP-адреса. Чтобы сохранить его от неправомерных действий злоумышленников, соблюдайте вышеперечисленные рекомендации и подключайте профессиональную защиту от DDoS-атак.

Какие части IP-адреса?

Поиск

Обновлено:

Каждому компьютеру, обменивающемуся данными через Интернет, назначается IP-адрес, который однозначно идентифицирует устройство и отличает его от других компьютеров в Интернете.

Каждому компьютеру, который обменивается данными через Интернет, назначается IP-адрес , который однозначно идентифицирует устройство и отличает его от других компьютеров в Интернете.

Что такое IP-адрес?

IP-адрес — это идентификатор компьютера или устройства в сети TCP/IP. Сети, использующие протокол TCP/IP, направляют сообщения на основе IP-адреса пункта назначения.

Рекомендуемая литература: Узнайте больше о протоколе TCP/IP.

IP-адрес состоит из 32 бит, часто отображаемых как 4 октета чисел от 0 до 255, представленных в десятичной форме, а не в двоичной. Например, IP-адрес: 168.212.226.204 в двоичной форме равен 10101000.11010100.11100010.11001100.

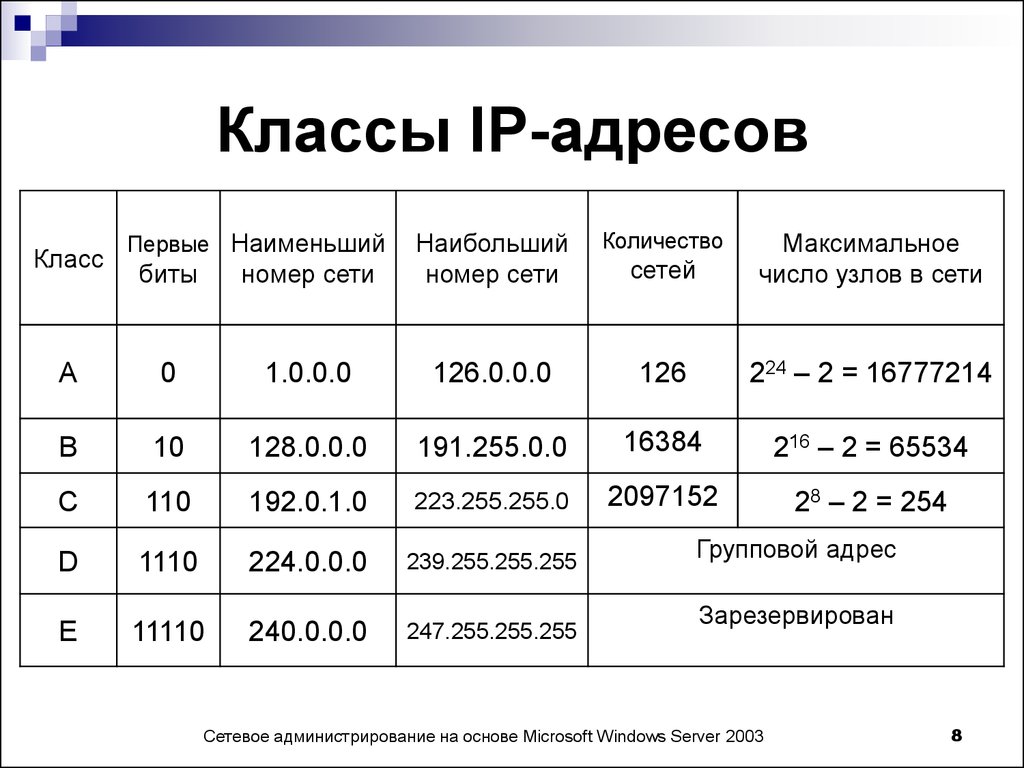

Но нам легче запомнить десятичные числа, чем двоичные, поэтому мы используем десятичные числа для представления IP-адресов при их описании. Однако двоичное число важно, поскольку оно определяет, к какому классу сети принадлежит IP-адрес.

Две части IP-адреса

IP-адрес состоит из двух частей, одна из которых идентифицирует сеть, а другая — узел или хост.

Чтобы узнать больше о сертификации сети, ознакомьтесь с этими курсами.

Класс адреса определяет, какая часть принадлежит сетевому адресу, а какая — адресу узла. Все узлы в данной сети используют один и тот же сетевой префикс, но должны иметь уникальный номер хоста.

Сеть класса A

В сети класса A двоичный адрес начинается с 0, поэтому десятичное число может быть любым от 1 до 126. Первые 8 бит (первый октет) идентифицируют сеть, а оставшиеся 24 бита указывают хост внутри сети. Пример IP-адреса класса A: 102.168.212.226, где «102» определяет сеть, а «168.212.226» — хост в этой сети.

Сеть класса B

В сети класса B двоичные адреса начинаются с 10, поэтому десятичное число может быть любым от 128 до 191. Число 127 зарезервировано для обратной связи и используется для внутреннего тестирования на локальном компьютере. Первые 16 бит (первые два октета) идентифицируют сеть, а остальные 16 бит указывают хост в сети. Примером IP-адреса класса B является 168.212.226.204, где «168.212» определяет сеть, а «226. 204» — хост в этой сети.

204» — хост в этой сети.

Сеть класса C

Двоичные адреса начинаются со 110, поэтому десятичное число может быть любым от 192 до 223. Первые 24 бита (первые три октета) идентифицируют сеть, а оставшиеся 8 битов указывают хост в сети. Примером IP-адреса класса C является 200.168.212.226, где «200.168.212» идентифицирует сеть, а «226» идентифицирует хост в этой сети.

Сеть класса D

В сети класса D двоичные адреса начинаются с 1110, поэтому десятичное число может быть любым от 224 до 239. Сети класса D используются для поддержки многоадресной рассылки.

Сеть класса E

В сети класса E двоичные адреса начинаются с 1111, поэтому десятичное число может быть любым от 240 до 255. Сети класса E используются для экспериментов. Они никогда не документировались и не использовались стандартным образом.

Эта статья была впервые опубликована 24 июня 2010 г.

Похожие статьи

info@citel

IP-протокол идентифицирует каждый подключенный компьютер

в сеть по соответствующему адресу. Этот

Этот

адрес — это 32-битное число в IPv4, которое должно быть

уникальный для каждого сервера или компьютера, который мы будем

позвонить хозяину. IP-адреса обычно

представлены в виде четырех десятичных шифров по 8 бит каждый,

разделены точками.

Интернет-адрес (IP-адрес) используется для

идентифицировать как хост, так и сеть, к которой он

принадлежит таким образом, чтобы различать хозяев

подключен к той же сети, возможно. С

этой цели, и учитывая, что существуют

Сети разных размеров, подключенные к Интернету, пять

виды различных адресов были урегулированы.

Идея состоит в том, что в соответствии с топологией сети,

больше битов используется для сетевого адреса, чем

для адреса хоста или наоборот. Рисунок I-8

Рисунок I-8

показывает три типа адресов, A, B и C, для

которому мы добавили тип D и E для представления всех

рецепторы (многоадресная передача) и для будущих целей.

Рисунок I. Схема вида IP-адресов.

Первые биты (заштрихованные) определяют тип адреса

которые несут следующие биты. Для справки, с 8

бит (каждая часть между точками), у вас может быть 256

разные значения (от 00000000=0 до 11111111=255).

Например, IP-адрес будет 19.2.228.17.57 (

в битах

11000000 11100100 00010001 00111001),

представляющий адрес типа C.

Рассмотрим наиболее важные характеристики

каждый вид:

— Класс

А:

Это те, которые в своих первых 8 битах имеют фиксированное

кусочек

0 (обозначает класс A) и 7 переменных битов.

То есть они могут отличаться от

00000000=0 до

0111111=127. Тем не менее, 0 и 127

зарезервированы, поэтому может быть только 126 потенциальных

адреса класса A, которые соответствуют первому байту

адреса (первая цифра перед точкой).

Остальные три байта (24 бита) доступны для

каждый из хостов, принадлежащих к одной сети.

Это означает, что может существовать 2 24 =

16 387 064 компьютеров или серверов в каждой сети

такого рода. Этот вид адресов используется в очень

обширные сети, но мы должны иметь в виду, что

таких сетей может быть только 126. То есть

почему их используют крупные торговые сети, хотя это

Есть несколько организаций, которые получают класс А

адрес. Как правило, крупные организации используют один или несколько

сети класса В.

— Класс

Б:

Эти адреса используют в своем первом байте

10 бит фиксированных (с указанием класса B) и с

остальные биты первых байтов допускают адреса

от 128=10000000

и 191=1011111,

включая оба. В этом случае сети

В этом случае сети

идентификатор получается из первых двух байтов (16

битов 2 бита уже используются = 14 битов)

адрес, который должен быть значением между 128.1 и

191.254 (нельзя использовать значения 0 и 255

потому что они имеют особое значение). Поэтому,

будет 2 14 = 16,384 разных

сети класса B. Последние два байта адреса

составляют идентификатор хостов , позволяющий

максимум 2 16 = 64,516 компьютеров в

та же сеть. Адреса такого типа должны быть

достаточно для большинства крупных организаций. В случае

количество необходимых компьютеров больше, это было бы

иметь более одного адреса класса B,

избегая, таким образом, использование класса А.

— Класс

С:

В этом случае значение первого байта будет

включить

110 бит фиксированных (указывает на класс C), а затем

первый байт должен быть между 192=11000000

и 223=11011111,

включая оба значения. Этот третий вид адреса

используйте три первых байта для номера сети,

с диапазоном от 19 2.1.1 до

223.254.254. Следовательно, будет 2 21

= 2.097.152 различных сетей класса C. Итак, имеем

один байт (8 бит) свободен для хоста , что позволяет

максимум 254 компьютера, подключенных к каждому

сети, так как 2 8 = 256, но 0 и

255 не используются.

— Класс

Д:

Адреса, начинающиеся с

Исправлено 1110 бит, а затем многоадресная рассылка

адрес, предназначенный для каждой судьбы, обычно

называется класс D.

— Класс

Э:

Мы обычно называем классом E адреса, сохраненные для

использование в будущем.

Таблица I резюмирует важные характеристики

адреса класса А, В и С.

Таблица IP-адресов Интернета.

Класс

Первый байт

Идентификация сетей

Идентификация хостов

Сети №

Номер хоста

А

1 .

. 126

1 байт

3 байта

126

16.387.064

Б

128 .

. 191

2 байта

2 байта

16.256

64,516

С

192 .

. 223

3 байта

1 байт

2.064.512

254

Таблица I. Классы IP-адресов.

Важно заметить

что значения 0 и 255 в любом байте адреса могут

не могут быть использованы нормально, потому что они имеют другие

конкретные задачи.

Номер 0 выделяется для машин, которые не

знать их адрес. Его можно использовать как в

идентификация сетей в машинах, которые еще не

узнать номер сети, к которой они подключены

связанный. Или в хостах идентификация

для машин которые не знают своих хост

номер в сети; или в обеих ситуациях.

Как

мы видели, номер 255, зарезервирован для

мультикаст. Это необходимо, когда мы хотим, чтобы сообщение

быть видимым для каждой системы, подключенной к одному и тому же

сеть. Это может быть полезно, если нам нужно отправить

один и тот же пакет на определенное количество систем,

в результате более эффективно, чем отправка разыскиваемого

информация индивидуально для каждого. Другой

Другой

ситуация для использования многоадресной рассылки, когда вы хотите

изменить доменное имя компьютера для своего

соответствующий IP-номер, и вы не знаете

имя ближайшего адреса серверов

Обычно, когда требуется использование многоадресной рассылки, мы

использовать адрес из обычных сетей

идентификатор и число 255 (все в двоичном формате)

в каждом байте, идентифицирующем хост .

Тем не менее, из-за удобства также допускается

использование номера 255.255.255.255 для того же

цель, поэтому легче ссылаться на каждую сеть

системы.

Подсети

В

в некоторых крупных организациях может возникнуть необходимость

разделить сеть на более мелкие ( подсети ).

Затем биты, фиксированные для адресов хостов в каждом

класса, делятся на две группы. Часть из них

определяет подсеть, а остальное комп внутри

подсеть. Необходимо учитывать, что для

внешний мир (который обрабатывает сетевые адреса

только) это решение локальной сети, или

группа компьютеров, не актуальна. Затем каждая подсеть

может управлять битами адреса своего хоста по своему усмотрению.

разделение битов адреса хоста на подсети

делается через маску, которая представляет собой хорошо определенные биты

стандарт, который определяет, какие биты использовать в

идентификация сетей, и какие из них идентифицируют

компьютер в подсети.

Например, рассмотрим следующие значения

для адреса класса С:

IP

адрес: 192.228.15.57 В битах:

1100000.11100100.00010001.00111001

Маска:

255.255.255.22 В битах:

1111111.11111111.11111111.11100000

Логическое И : 192.228.17.32 В

биты:

1100000.11100100.00010001.00100000

То есть, что из последних 8 бит, для

адрес хоста в классе C, первые 3 бита (в

синий) определить подсеть; и последние 5 (в

желтый) маски (довести до 0) адреса компьютеров

внутри подсети. Двоичное значение оригинала

Двоичное значение оригинала

последние 5 бит будут определять адрес компьютера

внутри подсети. В этом примере адрес

192.228.15.57 определяет сеть класса C

192.228.15, а внутри этой подсети номер 1=

001 и в подсети 1 компьютер 25=11001.

На рис. 2 показан пример с 3 подсетями, LAN X,

LAN Y и LAN Z, следуя рассмотренному случаю класса C

выше. Набор виден для остального Интернета как

адрес 192.228.17.x, где x представляет

адрес хоста класса C.

Рисунок 2. Подсети.

Подсети.

МАРШРУТЫ

ОПРЕДЕЛЕНИЕ

Понятно, что важной частью

производительность протокола зависит от того, как маршруты

что пакеты будут следовать, определяются. Мы используем

алгоритмы, которые работают с различными типами значений

для определения маршрута, и мы называем их метриками.

Эти показатели, рассчитываемые автоматически или

определяются сетевым менеджером, используются для создания

и адаптируйте таблицы, используемые маршрутизаторами и

промежуточные узлы. Наиболее распространенные показатели:

—

Длина путей:

Это наиболее используемый показатель. Иногда затраты бывают

Иногда затраты бывают

назначается каждому разделу путей, то пути

длина — это сумма стоимости каждого прыжка. В других

случаях длина рассчитывается как сумма

прыжки, которые должен предпринять пакет.

—

Надежность :

Это произвольное значение, присвоенное сетями

менеджер. В некоторых случаях он показывает частоту ошибок в битах.

раздела. В остальных случаях вероятность

что ссылка упадет, способность восстановления или

сочетание того и другого.

—

Задержка :

Представляет время, необходимое для передачи пакета

из одной точки в другую. Это значение зависит от

Это значение зависит от

много факторов: пропускная способность участков, расстояние до

покрыты, очереди в маршрутизаторах, ссылки

загруженность и т. д. Этот показатель, как правило, является одним из

наиболее полезный.

—

Пропускная способность :

Это мера передачи информации

скорость, ожидаемая в ссылке. Как правило, чем выше

лучше, хотя само по себе это не

окончательный показатель. Например, мы должны принять во внимание

учетные факторы, такие как очереди в маршрутизаторах и т. д.,

из-за чего скорость ссылок тратится впустую.

—

Загрузить :

Указывает, насколько занят элемент в сети (например,

роутер), есть. Например, использование процессоров

процент — это фактор, влияющий на этот показатель,

определение производительности процесса в пакетах на

второй.

—

Стоимость :

Имеется в виду денежная стоимость. В некоторых случаях это

лучше маршрутизировать пакет более длинным, но более дешевым

маршрут.

Например, спуфинг. Хакеры выдают себя за надежные источники, чтобы получить доступ к конфиденциальной информации. Подмена происходит в изменении адреса отправителя, чтобы скрыть настоящий адрес атакующего.

Например, спуфинг. Хакеры выдают себя за надежные источники, чтобы получить доступ к конфиденциальной информации. Подмена происходит в изменении адреса отправителя, чтобы скрыть настоящий адрес атакующего.

. 126

. 126 . 191

. 191 . 223

. 223