Авторизация с помощью сессий php: Авторизация через сессию на PHP

Содержание

Авторизация доступа с помощью сессий. Курс «Язык программирования PHP»

Авторизация доступа с помощью сессий. Курс «Язык программирования PHP»

ВикиЧтение

Курс «Язык программирования PHP»

Савельева Нина Владимировна

Содержание

Зачем нужны сессии.Механизм работы сессий.

Зачем нужны сессии.Механизм работы сессий.

Зачем нужны сессииСессия представляет собой механизм, позволяющий хранить некоторые данные, индивидуальные для каждого пользователя (например, его имя и номер счета), между запусками сценария.В Web-программировании есть один

Виды сессий.

Виды сессий.

Под сессией дальше будем понимать процесс установления связи между двумя мейлерами после физического соединения двух модемов. Для обнаружения присутствия мейлера на другом конце провода или определения звонка терминалом пользователя ББС используются

Для обнаружения присутствия мейлера на другом конце провода или определения звонка терминалом пользователя ББС используются

Глава 14 Организация удаленного доступа с помощью X Window и VNC

Глава 14

Организация удаленного доступа с помощью X Window и VNC

В главе 13 рассматривались серверы удаленной регистрации rlogind, Telnet и SSH. Совместно с клиентскими программами, выполняющимися на других компьютерах, эти серверы позволяют пользователям регистрироваться в системе

Обеспечение удаленного доступа с помощью сервера VNC

Обеспечение удаленного доступа с помощью сервера VNC

Средства X Window очень часто применяются для создания графической среды в системе Linux. Поскольку система X Window непосредственно разрабатывалась для работы в сети, ее очень удобно использовать в качестве инструмента

11.

2.2. Ограничение доступа

2.2. Ограничение доступа

11.2.2. Ограничение доступа

Я считаю необходимым подробно рассмотреть блочную директиву Limit. Эта директива определяет вид и параметры доступа к тому или иному каталогу. Рассмотрим листинг 11.9.Листинг 11.9. Пример использования директивы Limit<Directory incoming> <Limit

15.5.7. Параметры доступа

15.5.7. Параметры доступа

http_access allow|deny aclnameРазрешать доступ к прокси по HTTP. icp_access allow | deny aclnameРазрешать доступ к прокси по ICP. miss_access allow | deny aclnameРазрешить получать ответ MISS от вас. cache_peer_access cache-host allow|deny aclnameОграничить запросы к данному соседу — расширение для cache_peer_domain. proxy_auth_realm

18.6.1. Параметры доступа

18.6.1. Параметры доступа

Параметры доступа в файле squid. conf задаются следующими директивами:? http_access allow | deny aclname — разрешать доступ к прокси по HTTP;? icp_access allow | deny aclname — разрешать доступ к прокси по ICP;? miss_access allow | deny aclname — разрешать получать ответ MISS («не найден») от

conf задаются следующими директивами:? http_access allow | deny aclname — разрешать доступ к прокси по HTTP;? icp_access allow | deny aclname — разрешать доступ к прокси по ICP;? miss_access allow | deny aclname — разрешать получать ответ MISS («не найден») от

П2.4. Ограничение доступа

П2.4. Ограничение доступа

П2.4.1. Запрет доступа к сайту (или к списку сайтов)

Предположим, что вам нужно запретить доступ к определенному сайту (или к списку сайтов). Для этого зайдите в раздел Биллинг | Клиенты | Фильтры | До группы (рис. П2.10). Выполните команду меню Действие |

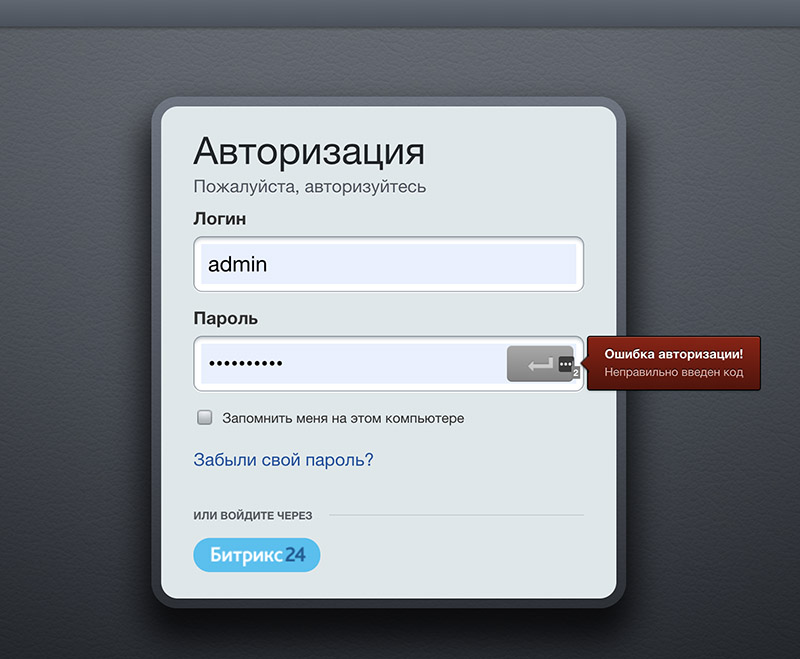

1.4.6. Авторизация

1.4.6. Авторизация

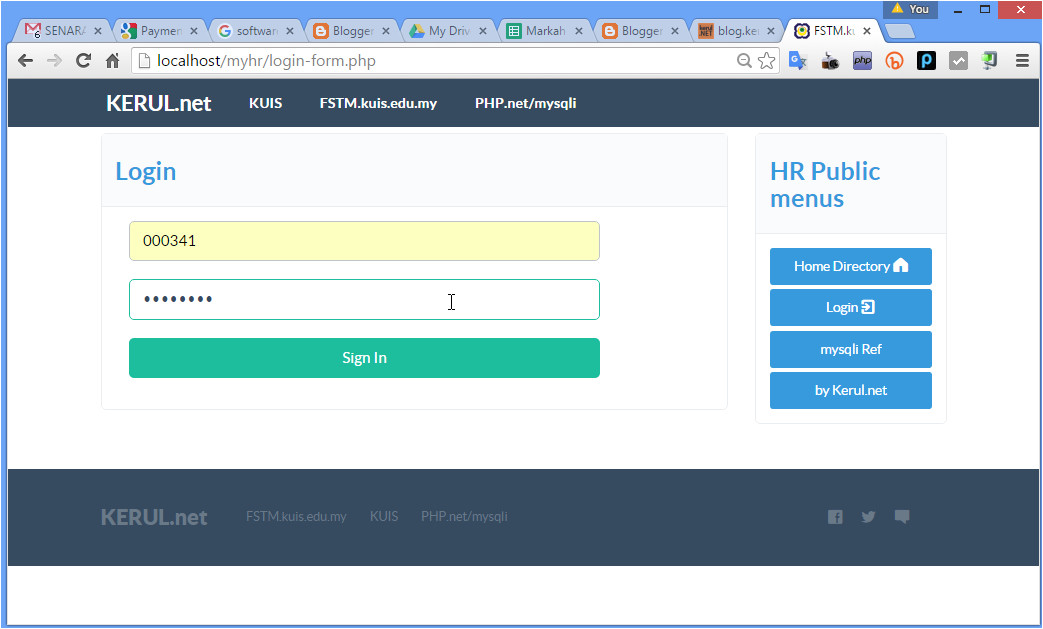

А теперь о том, как авторизоваться и что нужно при этом помнить. Самый простой способ авторизации — с главной страницы войти в почтовую систему Яндекса. Ссылка на вход находится в верхнем правом углу страницы. В форме авторизации два поля — для ввода

В форме авторизации два поля — для ввода

Использование нескольких сессий в ADODB

Использование нескольких сессий в ADODB

Несмотря на то что модель объектов ADODB не предоставляет прямой возможности одновременного использования нескольких сессий с одним источником данных, это ограничение можно обойти. Решение основывается на применение внутреннего

4 Авторизация и добавление пользователей

4 Авторизация и добавление пользователей

При использовании библиотеки в домашних условиях этот пункт зачастую не нужен, но если по каким-то причинам вы хотите добавить пользователей с различными правами, то такая возможность есть.По умолчанию в программе заведен

Способ доступа

Способ доступа

Способ доступа может быть READ WRITE (чтение/запись) или READ ONLY (только чтение). Транзакция READ WRITE может выбирать, добавлять, изменять и удалять данные. Транзакция READ ONLY может только выбирать данные.Способом доступа по умолчанию является READ WRITE.! ! !СОВЕТ. Одним из

Транзакция READ WRITE может выбирать, добавлять, изменять и удалять данные. Транзакция READ ONLY может только выбирать данные.Способом доступа по умолчанию является READ WRITE.! ! !СОВЕТ. Одним из

Преобразование формы в отчет и страницу доступа к данным с помощью диалогового окна Сохранение

Преобразование формы в отчет и страницу доступа к данным с помощью диалогового окна Сохранение

В завершение главы, посвященной созданию форм и работе с ними, покажем еще одну возможность использования формы – преобразование и сохранение в виде отчета или страницы

Софт: Создание точки доступа с помощью Connectify Роман Бобылев

Софт: Создание точки доступа с помощью Connectify

Роман Бобылев

Опубликовано 24 августа 2010 года

Connectify — это простая в использовании и бесплатная программа для настройки точки доступа под управлением Windows 7 или Windows Server 2008 R2. С её помощью можно быстро

С её помощью можно быстро

Авторизация

Авторизация

Сертификаты могут использоваться для подтверждения личности пользователя и задания полномочий, которыми он наделен. В числе полномочий субъекта сертификата может быть, например, право просматривать информацию или разрешение вносить изменения в материал,

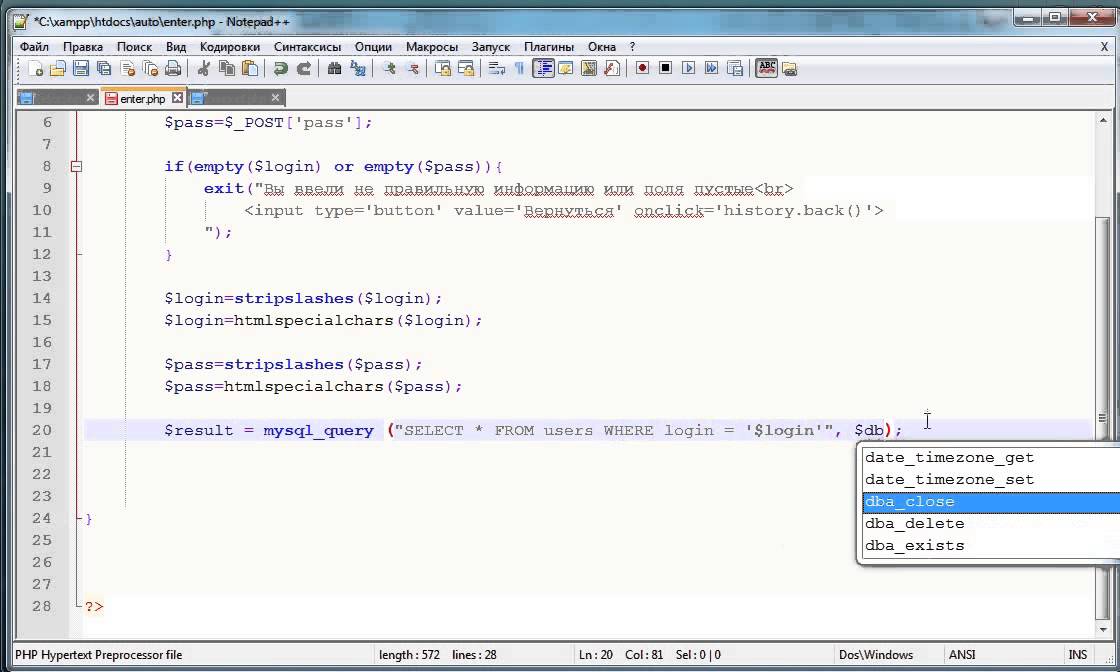

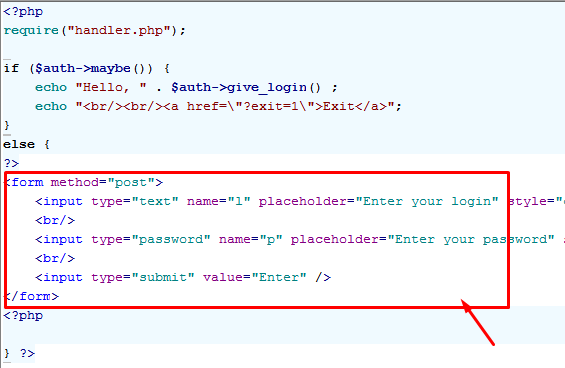

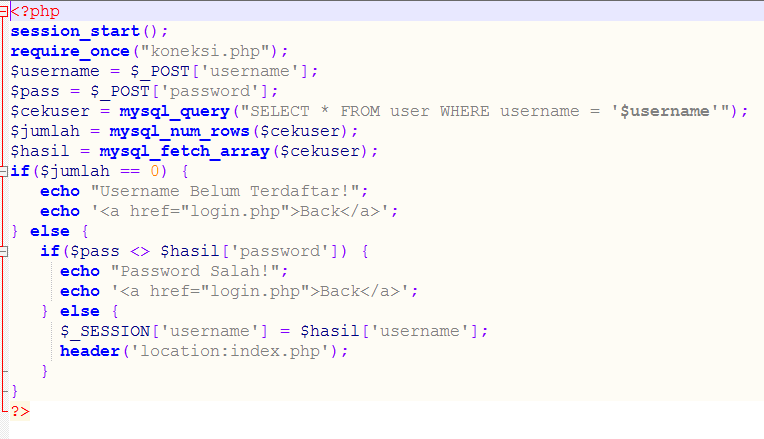

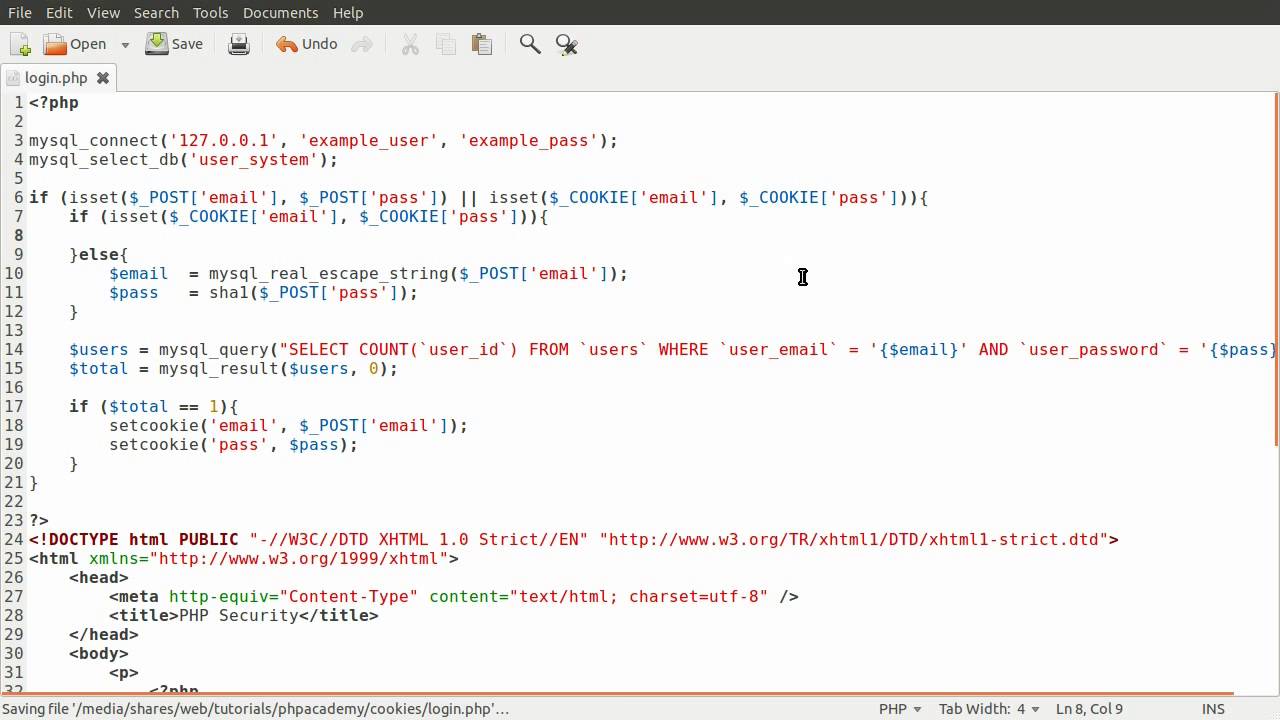

Разница между cookie и сессиями

Не так давно я писал статью о том, как сделать регистрацию и авторизацию пользователей на сайте. И там я написал, что при авторизации надо записать информацию об этом (логин и шифрованный пароль) в cookie, либо в сессию. Однако, возникает вопрос: «Что же выбрать: cookie или сессии?«. В этой статье я собираюсь разобрать разницу между сессиями и cookie, чтобы Вы окончательно определились с выбором.

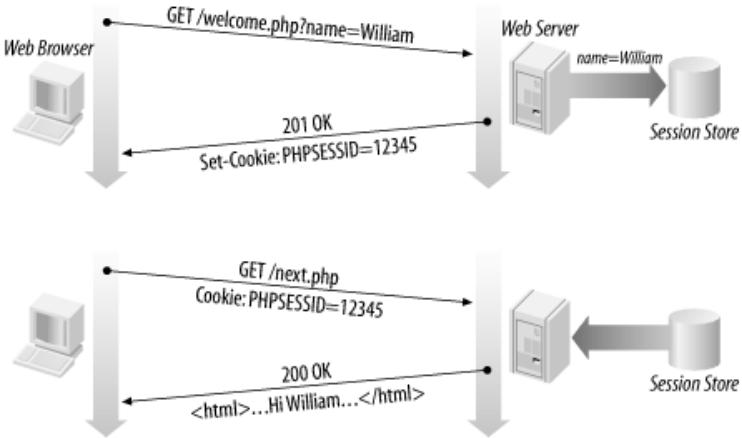

Принципиальная разница между cookie и сессиями состоит в том, что cookie полностью хранятся в браузере пользователя (то есть на компьютере клиента), а при сессиях в cookie хранится только идентификатор сессии, а вся информация лежит на сервере в специальном уникальном файле. Именно из этого базового различия вытекают все остальные.

Именно из этого базового различия вытекают все остальные.

Если Вы решили хранить логин и пароль в cookie, то должны понимать, что cookie можно украсть (много существует способов, но не буду сейчас на них останавливаться), а, следовательно, получить логин и, в лучшем случае, шифрованный пароль (а если не шифруете, то и сам пароль). И если он зашифрован обычной md5(), то его можно расшифровать с помощью специальных баз, которые можно поискать в Интернете. Если пароль достаточно популярный, то его легко расшифруют. То есть минус cookie — низкая безопасность.

Второй минус cookie — это то, что они живут ровно столько, сколько хранит их браузер. Чем это может обернуться? Простой пример.

У Вас серьёзный сайт, на котором у людей лежат крупные суммы денег (например, как WebMoney). Ваш посетитель пришёл в какое-нибудь Интернет-кафе, авторизовался, но выйти забыл (уверен, что с каждым из Вас это происходит регулярно). Дальше приходит злоумышленник заходит на его аккаунт и забирает cookie. Дальше процесс очевиден. А если бы использовались сессии, то по умолчанию через 15 минут бездействия пользователя происходил бы автоматический выход (файл с данными сессиями бы стирался). И ничего такого бы не произошло. Более того, ввиду того, что каждая сессия имеет уникальный идентификатор, то смысл воровства идентификатора сессии (а больше ничего взять не получится) уже отсутствует. Когда злоумшыленник придёт домой, этот идентификатор ему уже не поможет.

Дальше процесс очевиден. А если бы использовались сессии, то по умолчанию через 15 минут бездействия пользователя происходил бы автоматический выход (файл с данными сессиями бы стирался). И ничего такого бы не произошло. Более того, ввиду того, что каждая сессия имеет уникальный идентификатор, то смысл воровства идентификатора сессии (а больше ничего взять не получится) уже отсутствует. Когда злоумшыленник придёт домой, этот идентификатор ему уже не поможет.

Но именно по причине временного хранения сессии, появляется большой минус сессий — неудобно. Допустим, человек авторизовался, чтобы следить за какими-нибудь данными (например, за входящей почтой), но делает это он примерно раз в полчаса. И каждый раз он вынужден авторизовываться, что, разумеется, неудобно.

Именно по этой причине cookie так популярны при работе с механизмом авторизации.

Вывод: если у Вас очень серьёзный сайт, где воровство аккаунта может привести к большим проблемам (любой сайт, где у людей хранятся деньги, либо какая-нибудь очень ценная личная информация), то надо использовать сессии. Если же у Вас сугубо информационный сайт, где материальная и личная ценность аккаунта стремятся к нулю — используйте cookie, и пользователи Вам скажут спасибо.

Если же у Вас сугубо информационный сайт, где материальная и личная ценность аккаунта стремятся к нулю — используйте cookie, и пользователи Вам скажут спасибо.

Создано 13.05.2011 00:08:21

Михаил Русаков

Копирование материалов разрешается только с указанием автора (Михаил Русаков) и индексируемой прямой ссылкой на сайт (http://myrusakov.ru)!

Добавляйтесь ко мне в друзья ВКонтакте: http://vk.com/myrusakov.

Если Вы хотите дать оценку мне и моей работе, то напишите её в моей группе: http://vk.com/rusakovmy.

Если Вы не хотите пропустить новые материалы на сайте,

то Вы можете подписаться на обновления: Подписаться на обновления

Если у Вас остались какие-либо вопросы, либо у Вас есть желание высказаться по поводу этой статьи, то Вы можете оставить свой комментарий внизу страницы.

Если Вам понравился сайт, то разместите ссылку на него (у себя на сайте, на форуме, в контакте):

Как защитить сеансы PHP в веб-приложениях

Учитесь на знаниях сообщества. Эксперты добавляют свои идеи в эту совместную статью на основе ИИ, и вы тоже можете.

Эксперты добавляют свои идеи в эту совместную статью на основе ИИ, и вы тоже можете.

Это новый тип статьи, которую мы начали с помощью ИИ, и эксперты продвигают ее вперед, делясь своими мыслями непосредственно в каждом разделе.

Если вы хотите внести свой вклад, запросите приглашение, поставив лайк или ответив на эту статью.

Узнать больше

— Команда LinkedIn

Последнее обновление:

1 июля 2023 г.

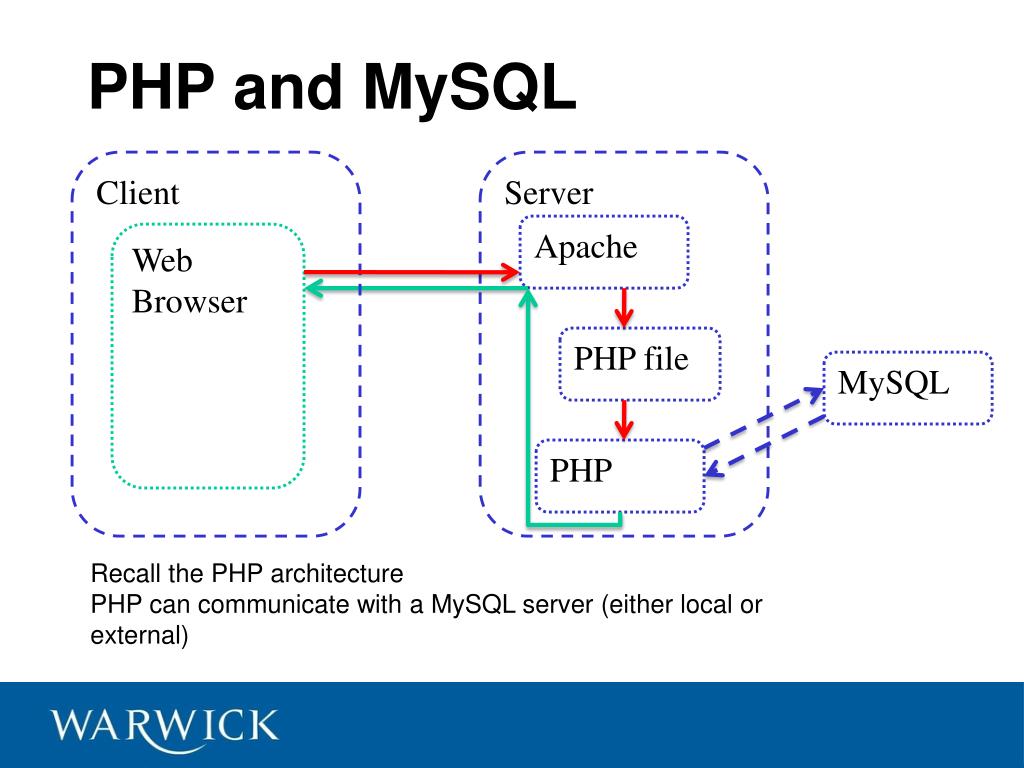

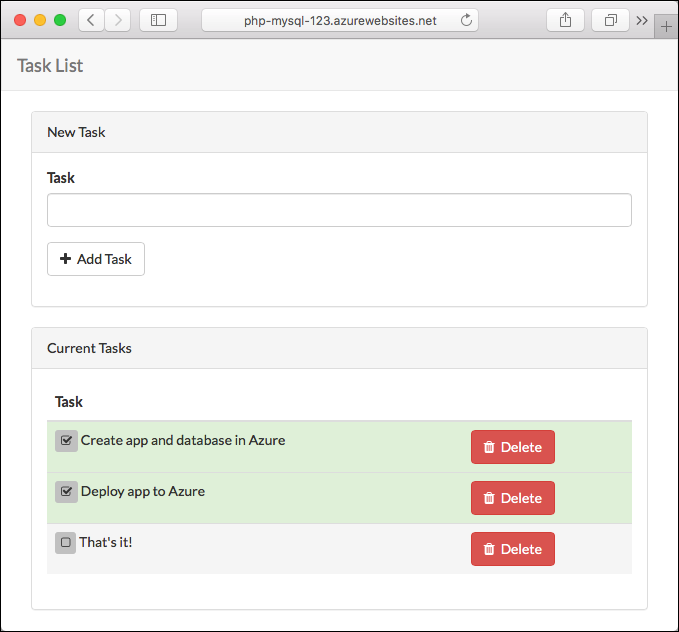

Сеансы PHP — это способ хранения и доступа к данным по нескольким запросам от одного и того же пользователя. Они полезны для создания таких функций, как системы входа в систему, корзины покупок и пользовательские настройки. Однако сеансы PHP также могут представлять угрозу безопасности, если они не обрабатываются должным образом. В этой статье вы узнаете, как защитить сеансы PHP в контексте приложений PHP и как использовать фреймворки или библиотеки для упрощения управления сеансами PHP.

Зачем защищать сеансы PHP?

Сеансы PHP зависят от идентификатора сеанса, который является уникальным идентификатором, связывающим браузер пользователя с данными на стороне сервера. Идентификатор сеанса обычно хранится в файле cookie или передается в URL-адресе. Если злоумышленник может украсть или угадать идентификатор сеанса, он может захватить сеанс пользователя и получить доступ к его данным или выдать себя за него. Это известно как фиксация сеанса или перехват сеанса. Чтобы предотвратить это, вам необходимо защитить сеансы PHP, следуя некоторым передовым методам, таким как использование HTTPS, создание случайных и безопасных идентификаторов сеанса и проверка личности пользователя.

Как использовать HTTPS для сеансов PHP

HTTPS — это протокол, который шифрует связь между браузером пользователя и сервером. Это гарантирует, что идентификатор сеанса и другие конфиденциальные данные не будут раскрыты или изменены кем-либо посередине. Чтобы использовать HTTPS для сеансов PHP, вам необходимо иметь действующий сертификат SSL для вашего домена и настроить веб-сервер для перенаправления всех HTTP-запросов на HTTPS. Вам также необходимо установить безопасный флаг для файла cookie сеанса, который сообщает браузеру отправлять файл cookie только через HTTPS. Вы можете сделать это, используя функцию session_set_cookie_params() или изменив файл php.ini.

Чтобы использовать HTTPS для сеансов PHP, вам необходимо иметь действующий сертификат SSL для вашего домена и настроить веб-сервер для перенаправления всех HTTP-запросов на HTTPS. Вам также необходимо установить безопасный флаг для файла cookie сеанса, который сообщает браузеру отправлять файл cookie только через HTTPS. Вы можете сделать это, используя функцию session_set_cookie_params() или изменив файл php.ini.

Как генерировать случайные и безопасные идентификаторы сеанса

Идентификатор сеанса является ключом к данным сеанса пользователя, поэтому он должен быть случайным и непредсказуемым. Если идентификатор сеанса слишком короткий, предсказуемый или основанный на пользовательском вводе, злоумышленник может легко угадать или подобрать его методом грубой силы. Чтобы сгенерировать случайные и безопасные идентификаторы сеанса, вам необходимо использовать сильный источник энтропии, такой как функция random_bytes() или функция openssl_random_pseudo_bytes(). Вам также необходимо установить длину и алгоритм хеширования для идентификатора сеанса, что вы можете сделать с помощью функции session_set_cookie_params() или изменив файл php.ini.

Вам также необходимо установить длину и алгоритм хеширования для идентификатора сеанса, что вы можете сделать с помощью функции session_set_cookie_params() или изменив файл php.ini.

Как проверить личность пользователя

Даже если вы используете HTTPS и безопасные идентификаторы сеанса, злоумышленник все равно может перехватить сеанс пользователя, если у него есть доступ к его браузеру или устройству. Например, злоумышленник может использовать атаку межсайтового скриптинга (XSS) для внедрения вредоносного кода в браузер пользователя и кражи его файла cookie сеанса. Чтобы предотвратить это, вам необходимо подтвердить личность пользователя, используя дополнительные факторы, такие как его IP-адрес, пользовательский агент или одноразовый токен. Вы можете хранить эти факторы в данных сеанса и сравнивать их с каждым запросом. Если они не совпадают, вы можете уничтожить сеанс и попросить пользователя снова войти в систему.

Использование фреймворков или библиотек для упрощения управления сеансами PHP

Защита сеансов PHP может быть сложной и утомительной задачей, особенно если вам приходится иметь дело с несколькими аспектами безопасности, такими как шифрование, аутентификация и авторизация. . К счастью, существует множество фреймворков и библиотек, которые могут упростить управление сеансами PHP, предоставляя встроенные функции, инструменты и рекомендации. Например, Laravel, Symfony, CodeIgniter и CakePHP — это некоторые популярные фреймворки PHP, предлагающие компоненты управления сеансом, которые обрабатывают создание, хранение, шифрование, проверку и истечение сеанса. Вы также можете использовать автономные библиотеки, такие как PHP Secure Session или PHP Session Manager, которые направлены на повышение безопасности и производительности PHP-сессий.

. К счастью, существует множество фреймворков и библиотек, которые могут упростить управление сеансами PHP, предоставляя встроенные функции, инструменты и рекомендации. Например, Laravel, Symfony, CodeIgniter и CakePHP — это некоторые популярные фреймворки PHP, предлагающие компоненты управления сеансом, которые обрабатывают создание, хранение, шифрование, проверку и истечение сеанса. Вы также можете использовать автономные библиотеки, такие как PHP Secure Session или PHP Session Manager, которые направлены на повышение безопасности и производительности PHP-сессий.

Как тестировать и отлаживать сеансы PHP

Тестирование и отладка сеансов PHP являются важными шагами для обеспечения правильной и безопасной работы управления сеансами. Существует несколько способов тестирования и отладки сеансов PHP, таких как использование инструментов, журналов или фрагментов кода. Например, вы можете использовать такие инструменты, как Postman, Burp Suite или Chrome DevTools, для проверки и управления файлами cookie и запросами сеанса. Вы также можете использовать журналы, такие как функция error_log() или файл php_error.log, для отслеживания и устранения любых ошибок или предупреждений, связанных с сеансами. Вы также можете использовать фрагменты кода, такие как функция session_id() или суперглобальный массив $_SESSION, для отображения и изменения данных сеанса.

Вы также можете использовать журналы, такие как функция error_log() или файл php_error.log, для отслеживания и устранения любых ошибок или предупреждений, связанных с сеансами. Вы также можете использовать фрагменты кода, такие как функция session_id() или суперглобальный массив $_SESSION, для отображения и изменения данных сеанса.

Оцените эту статью

Мы создали эту статью с помощью ИИ. Что вы думаете об этом?

Это здорово

Это не так здорово

Спасибо за ваш отзыв

Ваш отзыв является частным. Поставьте лайк или отреагируйте, чтобы перенести разговор в свою сеть.

Аутентификация на основе токенов и сеанс PHP по умолчанию CakePHP — Нужна помощь

крейгмкессар

1

Всем привет,

Я новичок в вопросах безопасности веб-приложений. Я почти завершил работу над веб-приложением и, прежде чем опубликовать его, хотел бы убедиться, что оно надежно защищено.

Я планировал просто использовать PHP-сессии CakePHP по умолчанию для аутентификации вместе с настроенным HTTPS ssl.

Мои вопросы, достаточно ли этого для современных веб-приложений? Должен ли я вместо этого использовать аутентификацию на основе токенов или использовать токены, на которые я должен перейти по мере роста популярности сайта.

Всем спасибо. Я немного не понимаю, как защитить свое веб-приложение.

С уважением,

Крейг

Neon1024

2

Когда вы говорите

использование PHP-сессий CakePHP по умолчанию для аутентификации

Вы должны поделиться с нами некоторыми деталями своей реализации, так как сеансы не являются решением для аутентификации. Это то, что вы добавили бы в сессию, что было бы более интересно.

Это то, что вы добавили бы в сессию, что было бы более интересно.

Токены не являются решением для аутентификации. Если вы имеете в виду веб-токен JWT или JSON, то это просто способ создания токена. Имейте в виду, что токены зашифрованы, а не хешированы. Они никоим образом не являются безопасными по своей сути. Поэтому обязательно храните в своем токене только то, что вам приятно читать. Прочитайте о JWT на https://jwt.io/ и, возможно, ознакомьтесь с плагином ADmad, https://github.com/ADmad/cakephp-jwt-auth 9.0003

крейгмкессар

3

Привет, Неон,

Спасибо, что нашли время ответить мне.

Что касается моей реализации, я хочу использовать аутентификацию на основе форм и хранить информацию о сеансе, используя настройку сеанса php по умолчанию для Cakes (использует настройки, определенные в вашем php. ini). С точки зрения того, что помещается в сеанс, это будет фреймворк CakePHP по умолчанию. Например, данные пользователя (кроме пароля), как показано в учебнике Cake Blog.

ini). С точки зрения того, что помещается в сеанс, это будет фреймворк CakePHP по умолчанию. Например, данные пользователя (кроме пароля), как показано в учебнике Cake Blog.

Моя цель состоит в том, чтобы убедиться, что мое веб-приложение достаточно безопасно, и я просто хотел знать, было ли использование описанной выше аутентификации на основе форм в сочетании с SSL достаточной безопасностью?

Например, используя учебник по блогу CakePHP в качестве очень простого примера. Будет ли хостинг с помощью SSL делать сайт достаточно безопасным, или мне нужно будет сделать больше, чтобы предотвратить распространенные атаки веб-приложений, такие как CSRF.

Я наткнулся на статью о токенах и задумался, стоит ли мне использовать что-то подобное.

Скотч

Плюсы и минусы аутентификации на основе токенов

Введение В настоящее время аутентификация на основе токенов широко распространена в Интернете. Поскольку почти каждая веб-компания использует API, токены являются лучшим способом аутентификации для нескольких пользователей. Есть несколько очень важных факторов при выборе…

Есть несколько очень важных факторов при выборе…

Я читал, что токен по сравнению с файлами cookie помогает предотвратить атаки CSRF, поэтому мне было интересно, достаточно ли аутентификации на основе форм с SSL.

Я просто ищу что-то простое и безопасное для своего веб-приложения.

Спасибо за помощь.

Неон1024

4

Отлично! Материал, который предоставляет CakePHP, достаточно надежен для большинства приложений. Отличные новости, что вы также занимаетесь SSL.

Если вам нужен дополнительный уровень безопасности, вы можете реализовать SecurityComponent и добавить некоторую защиту CSRF, как вы упомянули, что всегда хорошо.

В противном случае общими советами будут OWASP Top 10 https://www.owasp.org/index.php/Category:OWASP_Top_Ten_Project

Существует возможность преобразовать данные сеанса входа в JWT и сохранить их в сеансе, если Вы хотите быть очень умным!

Единственный реальный риск, связанный с сеансом, — это отравление сеанса, кража сеанса и тому подобное, о чем вы можете прочитать в Интернете.

Подумайте обо всех этих моментах в контексте вашего приложения. Они действительно были бы излишними для чего-то вроде вашего личного блога, но не для банка.

крейгмкессар

5

Привет, Неон,

Еще раз спасибо за такой быстрый ответ. Я очень ценю это.

Я уже читал о CSRF и использовании компонента безопасности CakePHP.

Я также читал «10 основных рисков безопасности приложений OWASP — 2013», в котором были атаки с помощью инъекций, XSS и т. д.

Тогда я не был уверен, от каких из них CakePHP обеспечивает защиту «из коробки». Насколько я понимаю, если я использую построитель запросов CakePHP, то я должен быть защищен от атак путем внедрения.

owasp.org

OWASP_Top_10_-_2013.pdf

1133,65 КБ

Что касается безопасности, похоже, не существует единого рекомендуемого способа защиты веб-приложения от всех атак, которые я смог найти. Думаю, это было бы волшебной палочкой!

Думаю, это было бы волшебной палочкой!

Я создаю веб-приложение SaaS с таблицей пользователей, для которой я хочу обеспечить надежную защиту сведений о пользователях. Это тот уровень безопасности, который мне нужен. Другие данные в веб-приложении, вероятно, менее важны с точки зрения безопасности.

Считаете ли вы, что применение защиты CSRF и использование SSL с моей аутентификацией на основе форм является адекватной защитой для защиты веб-приложения и учетных данных пользователя?

Еще раз спасибо,

Крейг

Neon1024

6

Да, это отличное начало.

Нет, серебряной пули не существует. Это то, что вам нужно внедрять и контролировать на регулярной основе. Ежемесячно проверяйте свои журналы и тому подобное, чтобы искать странности и тому подобное. Читать и быть в курсе последних проблем безопасности — это само по себе работа.

Такие вещи, как недавняя ошибка Cloudflare, — это вещи, с которыми вам придется иметь дело, когда они возникнут. Немного похоже на ошибку Heartbleed SSL несколько месяцев назад.

Защитный код и будьте в курсе событий. Помните, что вашим пользователям нельзя доверять. Отфильтруйте свой ввод и избегайте вывода. Так что да, как вы говорите, использование фреймворка — это шаг в правильном направлении, но такие вещи, как правильное использование h() и других вещей в вашем шаблоне, также являются хорошей идеей.

крейгмкессар

7

Привет, Неон,

Спасибо за все ваши ответы, они мне очень помогли. Вы вселили в меня уверенность в том, что я иду в правильном направлении, защищая свое веб-приложение.

Я не встречал метод h() и как его правильно использовать.