Частное соединение локальных и глобальных сетей это: Информатика — 10

Содержание

Архитектура: архитектура глобальной транзитной сети — Azure Virtual WAN

-

Статья -

-

Для современных предприятий требуется повсеместное подключение между распределенными приложениями, данными и пользователями в облаке и локальной среде. Глобальная транзитная сетевая архитектура принята компаниями для управления, консолидации и подключения современной облачной корпоративной ИТ-среды.

Глобальная транзитная сетевая архитектура на основе классической звездообразной сетевой модели, где центр, размещенный в облаке, обеспечивает транзитные подключения между конечными точками, которые могут быть распределены между периферийными сегментами разных типов.

В этой звездообразной модели может быть:

- Виртуальная сеть

- Физическая сеть филиала

- Удаленный пользователь

- Интернет

Рис. 1. Глобальная транзитная звездообразная сеть

На рис. 1 показано логическое представление глобальной транзитной сети, где географически распределенные пользователи, физические и виртуальные сети взаимосвязаны через сетевой концентратор, размещенный в облаке. Эта архитектура обеспечивает возможность логического однопрыжкового транзитного подключения между конечными точками сети.

Глобальная транзитная сеть с виртуальной глобальной сетью

Виртуальная глобальная сеть Azure — это управляемая облачная служба корпорации Майкрософт. Все сетевые компоненты, из которых состоит эта служба, размещаются и управляются корпорацией Майкрософт. Дополнительные сведения о Виртуальной глобальной сети см. в статье Общие сведения о виртуальной глобальной сети.

Виртуальная глобальная сеть Azure позволяет использовать глобальную транзитную сетевую архитектуру, обеспечивая подключение «Любой — любой» между глобально распределенными наборами облачных рабочих нагрузок в виртуальных сетях, сетями филиалов, приложениями SaaS и PaaS и пользователями.

Рис. 2. Архитектура глобальной транзитной сети и виртуальная глобальная сеть

В архитектуре виртуальной глобальной сети Azure в регионах Azure подготавливаются виртуальные глобальные концентраторы, с помощью которых можно подключить филиалы, виртуальные сети и удаленных пользователей. Физические сети филиалов подключаются к концентратору используя ExpressRoute цен. категории «Премиум» или «Стандартный» или подключение «сеть — сеть — VPN». Виртуальные сети подключаются к концентратору через подключения виртуальных сетей, а удаленные пользователи могут напрямую подключаться к концентратору с помощью пользовательских VPN-подключений (VPN-подключений типа «точка — сеть»). Виртуальная глобальная сеть также поддерживает подключение к виртуальной сети между регионами, когда виртуальная сеть в одном регионе может быть подключена к виртуальному концентратору глобальной сети в другом регионе.

Виртуальную глобальную сеть можно установить, создав один виртуальный концентратор глобальной сети в регионе, который имеет наибольшее количество периферийных серверов (филиалов, виртуальных сетей, пользователей), а затем подключая периферийные серверы, которые находятся в других регионах, к концентратору. Это хороший вариант, когда ресурсы предприятия находятся преимущественно в одном регионе с несколькими удаленными периферийными серверами.

Это хороший вариант, когда ресурсы предприятия находятся преимущественно в одном регионе с несколькими удаленными периферийными серверами.

Подключение «Концентратор — концентратор»

Корпоративные облака могут охватывать несколько облачных регионов, и оптимально (с точки зрения задержки) получать доступ к облаку из региона, ближайшего к физической сети и пользователям. Одним из основных принципов глобальной транзитной сетевой архитектуры является обеспечение межрегионального подключения между всеми облачными и локальными конечными точками сети. Это означает, что трафик из филиала, подключенного к облаку в одном регионе, может достигать другого филиала или виртуальной сети в другом регионе, используя подключение типа «Концентратор — концентратор», реализованное глобальной сетью Azure.

Рис. 3. Виртуальная глобальная сеть с подключением между регионами

Если в одной виртуальной глобальной сети включено несколько концентраторов, то концентраторы автоматически соединены с помощью связей «Концентратор — концентратор», что позволяет реализовать глобальные подключения между филиалами и виртуальными сетями, распределенными по нескольким регионам.

Кроме того, концентраторы, которые являются частью одной виртуальной глобальной сети, могут быть связаны с разными региональными политиками доступа и безопасности. Дополнительные сведения см. в разделе Управление политиками и безопасностью далее в этой статье.

Подключение «Любой — любой»

Глобальная транзитная сетевая архитектура обеспечивает подключения «Любой — любой» через концентраторы виртуальной глобальной сети. Эта архитектура устраняет или уменьшает потребность в полной или частичной связи между периферийными серверами, которая более сложна в разработке и обслуживании. Кроме того, управление маршрутизацией в сетях со звездообразной архитектурой проще в настройке и обслуживании.

Подключение «Любой — любой» (в контексте глобальной архитектуры) позволяет предприятиям с глобально распределенными пользователями, филиалами, центрами обработки данных, виртуальными сетями и приложениями подключаться друг к другу через транзитные концентраторы. Виртуальная глобальная сеть Azure выступает в качестве глобальной транзитной системы.

Рис. 4. Пути трафика в виртуальной глобальной сети

Виртуальная глобальная сеть Azure поддерживает следующие глобальные транзитные пути подключения. Буквы в круглых скобках соответствуют обозначениям на рис. 4.

- «Филиал — виртуальная сеть» (a)

- «Филиал — филиал» (b)

- Global Reach ExpressRoute и виртуальная глобальная сеть

- «Удаленный пользователь — виртуальная сеть» (c)

- «Удаленный пользователь — филиал» (d)

- «Виртуальная сеть — виртуальная сеть» (e)

- «Филиал — концентратор — концентратор — филиал» (f)

- «Филиал — концентратор — концентратор — виртуальная сеть» (g)

- «Виртуальная сеть — концентратор — концентратор — виртуальная сеть» (h)

«Филиал — виртуальная сеть» (a) и «Филиал — виртуальная сеть» между регионами (g)

«Филиал — виртуальная сеть» — это основной путь, поддерживаемый виртуальной глобальной сетью Azure. Этот путь позволяет подключать филиалы к рабочим нагрузкам предприятия Azure IAAS, развернутым в виртуальных сетях Azure. Филиалы можно подключить к виртуальной глобальной сети через ExpressRoute или VPN типа «сеть — сеть». Трафик передается в виртуальные сети, подключенные к виртуальным концентраторам глобальной сети через подключения виртуальной сети. Явный транзит через шлюз для виртуальной глобальной сети не требуется, так как Виртуальная глобальная сеть автоматически реализует транзит через шлюз в есть филиала. Сведения о подключении SD-WAN CPE к виртуальной глобальной сети см. в статье Участники Виртуальной глобальной сети.

Филиалы можно подключить к виртуальной глобальной сети через ExpressRoute или VPN типа «сеть — сеть». Трафик передается в виртуальные сети, подключенные к виртуальным концентраторам глобальной сети через подключения виртуальной сети. Явный транзит через шлюз для виртуальной глобальной сети не требуется, так как Виртуальная глобальная сеть автоматически реализует транзит через шлюз в есть филиала. Сведения о подключении SD-WAN CPE к виртуальной глобальной сети см. в статье Участники Виртуальной глобальной сети.

Global Reach ExpressRoute и виртуальная глобальная сеть

Служба ExpressRoute предоставляет конфиденциальный и устойчивый способ подключения локальных сетей к облаку Майкрософт. Виртуальная глобальная сеть поддерживает подключения канала Express Route.

К Виртуальной глобальной сети можно подключить следующие номера SKU канала ExpressRoute: Local, Standard и Premium.

ExpressRoute Global Reach — это дополнительный компонент для ExpressRoute. С помощью Global Reach можно связать каналы ExpressRoute вместе, чтобы настроить частную сеть между локальными сетями. Для филиалов, подключенных к виртуальной глобальной сети Azure с помощью ExpressRoute, требуется, чтобы подключения ExpressRoute Global Reach взаимодействовали друг с другом. Global Reach не требуется для транзитивности между VPN типа «сеть — сеть» и подключенными к ExpressRoute ветвями.

Для филиалов, подключенных к виртуальной глобальной сети Azure с помощью ExpressRoute, требуется, чтобы подключения ExpressRoute Global Reach взаимодействовали друг с другом. Global Reach не требуется для транзитивности между VPN типа «сеть — сеть» и подключенными к ExpressRoute ветвями.

В этой модели каждый филиал, подключенный к виртуальному концентратору глобальной сети с помощью ExpressRoute, может подключаться к виртуальным сетям с помощью пути «Филиал — виртуальная сеть». Трафик «Филиал — филиал» не переносится в центр, так как ExpressRoute Global Reach обеспечивает более оптимальный путь через глобальную сеть Azure.

«Филиал — филиал» (b) и «Филиал — филиал» между регионами (f)

Филиалы можно подключить к виртуальному концентратору глобальной сети Azure с помощью каналов ExpressRoute и/или VPN типа «сеть — сеть». Вы можете подключить филиалы к виртуальному концентратору глобальной сети, расположенному в регионе, ближайшем к филиалу.

Этот параметр позволяет компаниям использовать магистраль Azure для подключения филиалов. Однако несмотря на то, что эта возможность доступна, следует взвесить преимущества подключения филиалов через виртуальную глобальную сеть Azure по сравнению с использованием частной глобальной сети.

Однако несмотря на то, что эта возможность доступна, следует взвесить преимущества подключения филиалов через виртуальную глобальную сеть Azure по сравнению с использованием частной глобальной сети.

Примечание

Отключение подключения «Филиал — филиал» в виртуальной глобальной сети: виртуальную глобальную сеть можно настроить для отключения подключения «Филиал — филиал». Эта конфигурация заблокирует распространение маршрутов между VPN (S2S и P2S) и сайтами, подключенными к Express Route. Эта конфигурация не повлияет на распространение маршрутов «ветвь — виртуальная сеть» и «виртуальная сеть — виртуальная сеть» и на подключение. Чтобы настроить этот параметр с помощью портала Azure, в меню «Конфигурация виртуальной глобальной сети» выберите параметр «Филиал — филиал»: Отключено.

«Удаленный пользователь — виртуальная сеть» (c)

Вы можете включить прямой и безопасный удаленный доступ к Azure с помощью подключения типа «точка — сеть» от клиента удаленного пользователя к виртуальной глобальной сети. Удаленным пользователям предприятия больше не нужно подключаться к облаку, используя корпоративную VPN.

Удаленным пользователям предприятия больше не нужно подключаться к облаку, используя корпоративную VPN.

«Удаленный пользователь — филиал» (d)

Путь «Удаленный пользователь — филиал» позволяет удаленным пользователям, которые используют подключение типа «точка — сеть» к Azure, получить доступ к локальным рабочим нагрузкам и приложениям сквозь облако. Этот путь предоставляет удаленным пользователям возможность доступа к рабочим нагрузкам, которые развернуты в Azure и локально. Предприятия могут развернуть облачную службу централизованного безопасного удаленного доступа в виртуальной глобальной сети Azure.

Транзит «Виртуальная сеть — виртуальная сеть» (e) и «Виртуальная сеть — виртуальная сеть» между регионами (h)

Транзит «Виртуальная сеть — виртуальная сеть» позволяет виртуальным сетям подключаться друг к другу для соединения многоуровневых приложений, реализованных в нескольких виртуальных сетях. При необходимости можно подключить виртуальные сети друг к другу через пиринг виртуальных сетей. Это может быть уместным в некоторых сценариях, где не требуется транзит через концентратор Виртуальной глобальной сети.

Это может быть уместным в некоторых сценариях, где не требуется транзит через концентратор Виртуальной глобальной сети.

Принудительное туннелирование и маршрут по умолчанию

Принудительное туннелирование можно включить, настроив маршрут по умолчанию для ПОДКЛЮЧЕНИЯ VPN, ExpressRoute или виртуальной сети в Виртуальной глобальной сети.

Виртуальный концентратор распространяет полученный маршрут по умолчанию в виртуальную сеть, VPN-подключение типа «сеть — сеть» или подключение ExpressRoute, если для соответствующего подключения по умолчанию установлен флаг «Включено».

Этот флаг отображается, когда пользователь редактирует подключение к виртуальной сети, VPN-подключение или подключение ExpressRoute. По умолчанию этот флаг отключается, когда сайт или канал ExpressRoute подключается к концентратору. Он включается по умолчанию, когда добавляется виртуальное сетевое подключение между виртуальной сетью и виртуальным концентратором. Маршрут по умолчанию не создается в концентраторе Виртуальной глобальной сети. Он распространяется, только если он уже был получен концентратором Виртуальной глобальной сети в результате развертывания брандмауэра в концентраторе или если для другого подключенного сайта включено принудительное туннелирование.

Он распространяется, только если он уже был получен концентратором Виртуальной глобальной сети в результате развертывания брандмауэра в концентраторе или если для другого подключенного сайта включено принудительное туннелирование.

Управление политиками и безопасностью

Виртуальные глобальные концентраторы Azure соединяют все конечные точки сети в гибридной сети и потенциально видят весь транзитный сетевой трафик. Концентраторы виртуальной глобальной сети можно преобразовать в защищенные виртуальные концентраторы, развернув в концентраторе решение для обеспечения безопасности на основе подключения. Вы можете развернуть Брандмауэр Azure, выбрать Сетевые виртуальные модули брандмауэра следующего поколения или программное обеспечение безопасности как услуга (SaaS) в концентраторах Виртуальной глобальной сети, чтобы обеспечить облачную безопасность, доступ и управление политиками. Вы можете настроить Виртуальную глобальную сеть для маршрутизации трафика в решения безопасности в концентраторе с помощью намерения маршрутизации виртуального концентратора.

Согласование брандмауэров Azure в концентраторах виртуальной глобальной сети может осуществляться с помощью Диспетчера брандмауэра Azure. Диспетчер брандмауэра Azure предоставляет возможности управления и масштабирования безопасности для глобальных транзитных сетей. Диспетчер брандмауэра Azure предоставляет возможность централизованного управления маршрутизацией, глобального управления политиками, расширенными службами Интернет-безопасности с помощью сторонних поставщиков и брандмауэра Azure.

Дополнительные сведения о развертывании и оркестрации виртуальных сетевых модулей брандмауэра нового поколения в концентраторе Виртуальной глобальной сети см. в статье Интегрированные сетевые виртуальные модули в виртуальном концентраторе. Дополнительные сведения о решениях безопасности SaaS, которые можно развернуть в концентраторе Виртуальной глобальной сети, см. в статье Программное обеспечение как услуга.

Рис. 5. Защищенный виртуальный концентратор с Брандмауэром Azure

Виртуальная глобальная сеть поддерживает следующие пути глобального защищенного транзитного подключения. Хотя схема и шаблоны трафика в этом разделе описывают варианты использования Брандмауэра Azure, те же шаблоны трафика поддерживаются для виртуальных сетевых модулей и решений безопасности SaaS, развернутых в концентраторе. Буквы в круглых скобках соответствуют обозначениям на рис. 5.

Хотя схема и шаблоны трафика в этом разделе описывают варианты использования Брандмауэра Azure, те же шаблоны трафика поддерживаются для виртуальных сетевых модулей и решений безопасности SaaS, развернутых в концентраторе. Буквы в круглых скобках соответствуют обозначениям на рис. 5.

- Безопасный транзит «Виртуальная сеть — виртуальная сеть» (e)

- «Виртуальная сеть — Интернет» или сторонние службы безопасности (i)

- «Филиал — Интернет» или сторонние службы безопасности (j)

Безопасный транзит «Виртуальная сеть — виртуальная сеть» (e)

Защищенный транзит между виртуальными сетями позволяет виртуальным сетям подключаться друг к другу через Брандмауэр Azure в концентраторе Виртуальной глобальной сети.

«Виртуальная сеть — Интернет» или сторонние службы безопасности (i)

Подключение «Виртуальная сеть — Интернет» позволяет виртуальным сетям подключаться к Интернету через Брандмауэр Azure в концентраторе виртуальной глобальной сети. Трафик к Интернету через поддерживаемые сторонние службы безопасности не проходит через Брандмауэр Azure. Вы можете настроить путь «Виртуальная сеть — Интернет» с помощью поддерживаемой сторонней службы безопасности с помощью Диспетчера брандмауэра Azure.

Вы можете настроить путь «Виртуальная сеть — Интернет» с помощью поддерживаемой сторонней службы безопасности с помощью Диспетчера брандмауэра Azure.

«Филиал — Интернет» или сторонние службы безопасности (j)

Подключение «Филиал — Интернет» позволяет филиалам подключаться к Интернету через Брандмауэр Azure в концентраторе виртуальной глобальной сети. Трафик к Интернету через поддерживаемые сторонние службы безопасности не проходит через Брандмауэр Azure. Вы можете настроить путь «Филиал — Интернет» с помощью поддерживаемой сторонней службы безопасности и Диспетчера брандмауэра Azure.

Безопасный транзит «Филиал — филиал» (f)

Филиалы можно подключить к защищенному виртуальному концентратору с помощью Брандмауэра Azure с использованием каналов ExpressRoute и/или VPN типа «сеть — сеть». Вы можете подключить филиалы к виртуальному концентратору глобальной сети, расположенному в регионе, ближайшем к филиалу.

Этот параметр позволяет компаниям использовать магистраль Azure для подключения филиалов. Однако несмотря на то, что эта возможность доступна, следует взвесить преимущества подключения филиалов через виртуальную глобальную сеть Azure по сравнению с использованием частной глобальной сети.

Однако несмотря на то, что эта возможность доступна, следует взвесить преимущества подключения филиалов через виртуальную глобальную сеть Azure по сравнению с использованием частной глобальной сети.

Безопасный транзит»Филиал — виртуальная сеть» (g)

Безопасный транзит «Филиал — виртуальная сеть» позволяет филиалу взаимодействовать с виртуальными сетями в том же регионе, что и концентратор виртуальной глобальной сети, а также другой виртуальной сети, подключенной к другому концентратору виртуальной глобальной сети в другом регионе.

Как включить маршрут по умолчанию (0.0.0.0/0) в защищенном виртуальном концентраторе?

Брандмауэр Azure, развернутый в концентраторе виртуальной глобальной сети (защищенный виртуальный концентратор), можно настроить как маршрутизатор по умолчанию для Интернета или доверенного поставщика безопасности для всех филиалов (соединенных через VPN или ExpressRoute), периферийных виртуальных сетей и пользователей (подключенных через P2S VPN).

Эту конфигурацию необходимо задать с помощью Диспетчера брандмауэра Azure. См. раздел «Маршрутизация трафика к концентратору», чтобы настроить весь трафик из филиалов (включая пользователей), а также виртуальных сетей в Интернет через Брандмауэр Azure.

Это конфигурация выполняется в два этапа.

Настройте маршрутизацию трафика через Интернет с помощью меню «Параметры маршрутов для защищенного виртуального концентратора». Настройте виртуальные сети и филиалы, которые могут передавать трафик в Интернет через брандмауэр.

Укажите, какие подключения (виртуальная сеть и филиал) могут направлять трафик в Интернет (0.0.0.0/0) через Брандмауэр Azure в концентраторе или доверенном поставщике безопасности. Этот этап гарантирует, что маршрут по умолчанию будет распространен на выбранные филиалы и виртуальные сети, подключенные к виртуальному концентратору глобальной сети через существующие соединения.

Принудительное туннелирование трафика в локальный брандмауэр в защищенном виртуальном концентраторе

Если в виртуальном концентраторе уже задан маршрут по умолчанию (по протоколу BGP) из одного из филиалов (через сети VPN или ExpressRoute), этот маршрут по умолчанию переопределяется маршрутом по умолчанию, полученным из параметра Диспетчера брандмауэра Azure. В этом случае весь трафик, поступающий на концентратор из виртуальных сетей и филиалов и направляющийся в Интернет, будет направляться в Брандмауэр Azure или доверенному поставщику безопасности.

В этом случае весь трафик, поступающий на концентратор из виртуальных сетей и филиалов и направляющийся в Интернет, будет направляться в Брандмауэр Azure или доверенному поставщику безопасности.

Примечание

В настоящее время нет возможности выбрать локальный брандмауэр или Брандмауэр Azure (и доверенный поставщик безопасности) для трафика, связанного с Интернетом, исходя из виртуальных сетей, ветвей или пользователей. Маршрут по умолчанию, полученный из параметра Диспетчера брандмауэра Azure, всегда является предпочтительным для маршрута по умолчанию, полученного из одного из филиалов.

Дальнейшие действия

Создайте подключение с помощью виртуальной глобальной сети и разверните Брандмауэр Azure в концентраторах виртуальной глобальной сети.

- Подключения «сеть — сеть» с использованием виртуальной глобальной сети

- Подключения ExpressRoute с использованием виртуальной глобальной сети

- Диспетчер брандмауэра Azure для развертывания Брандмауэра Azure в виртуальной глобальной сети

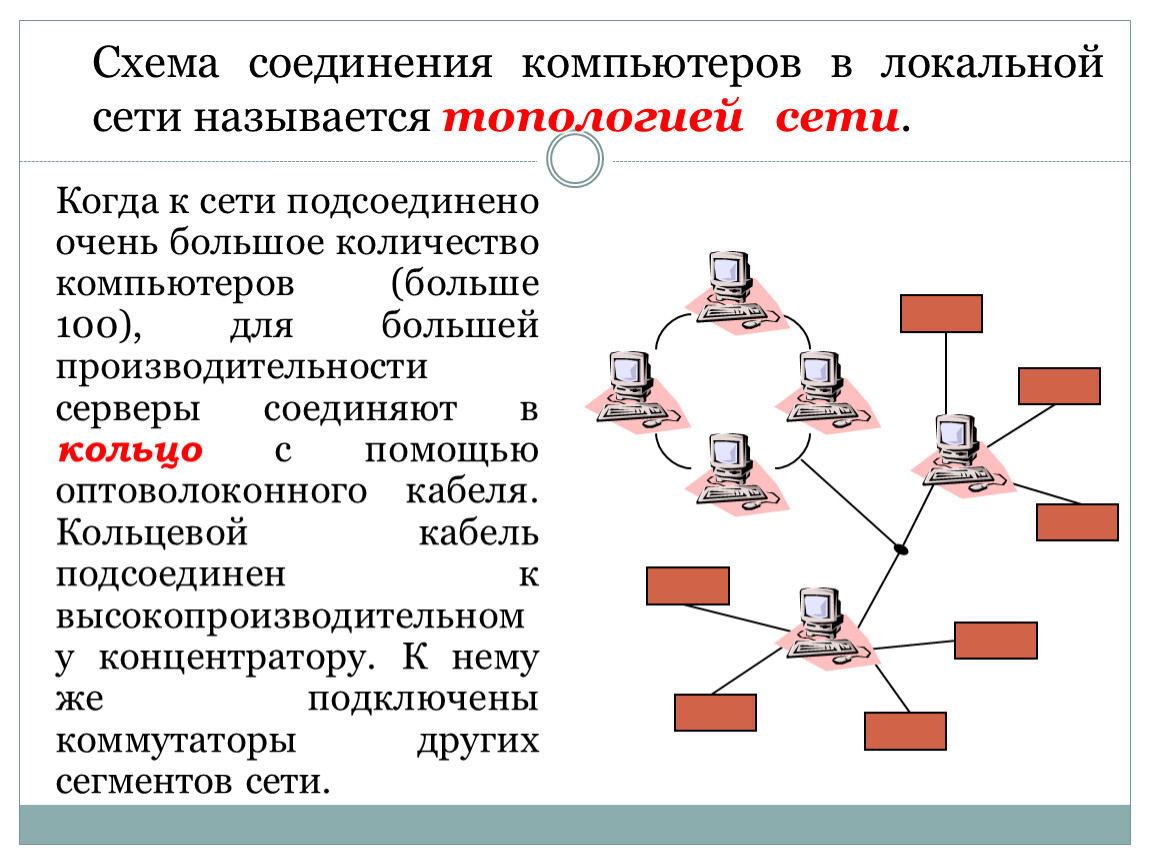

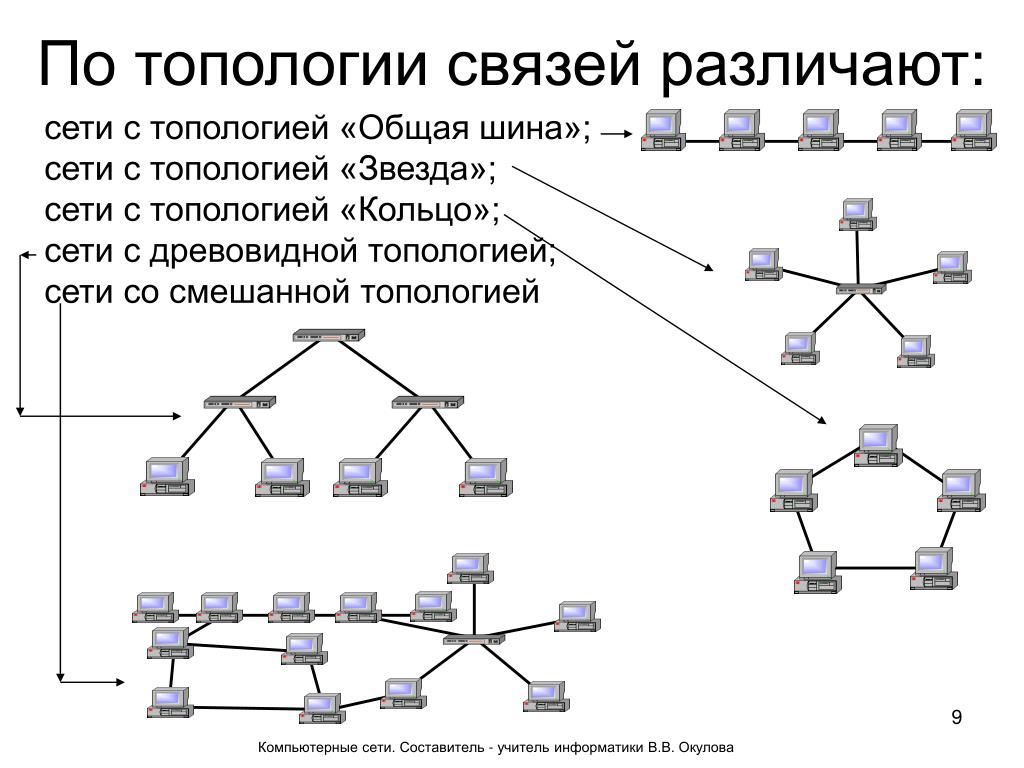

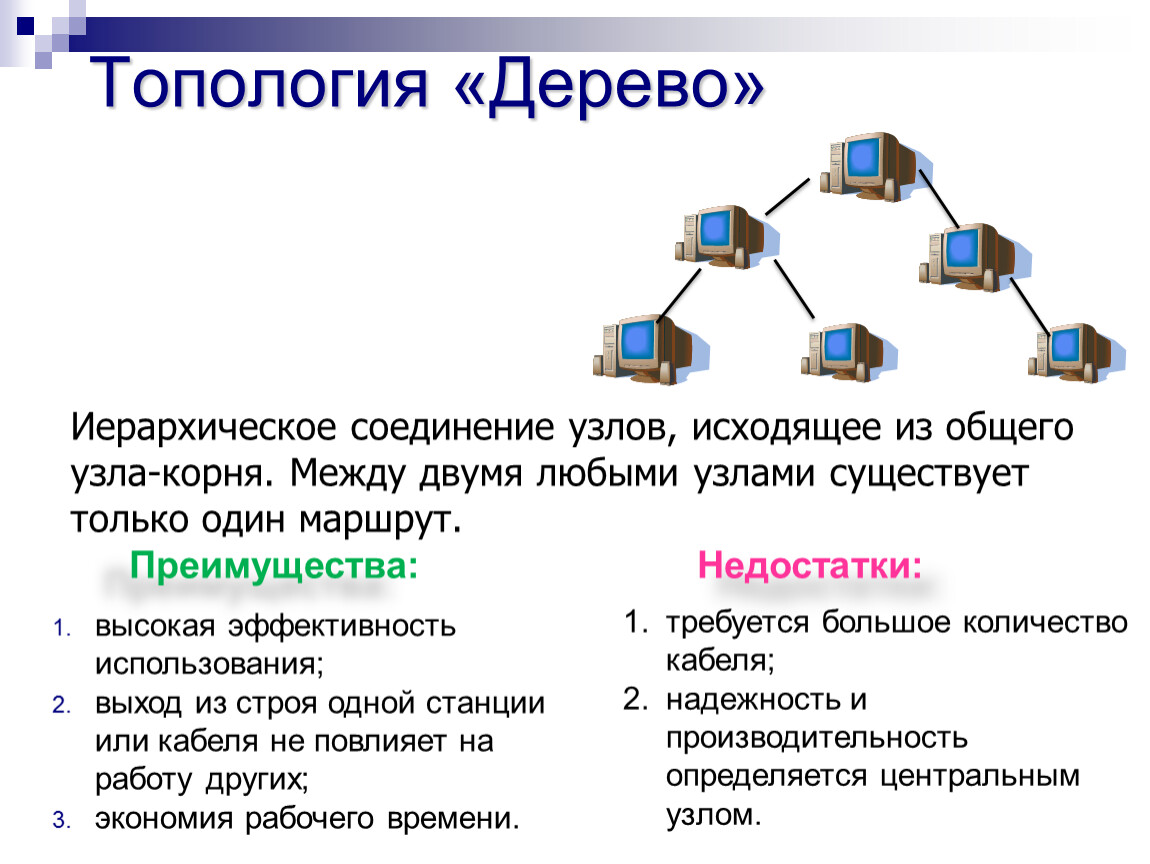

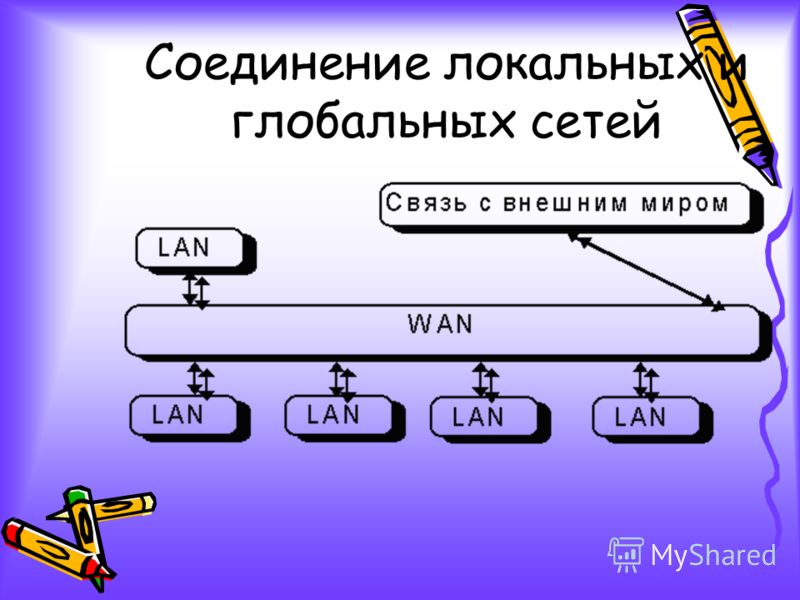

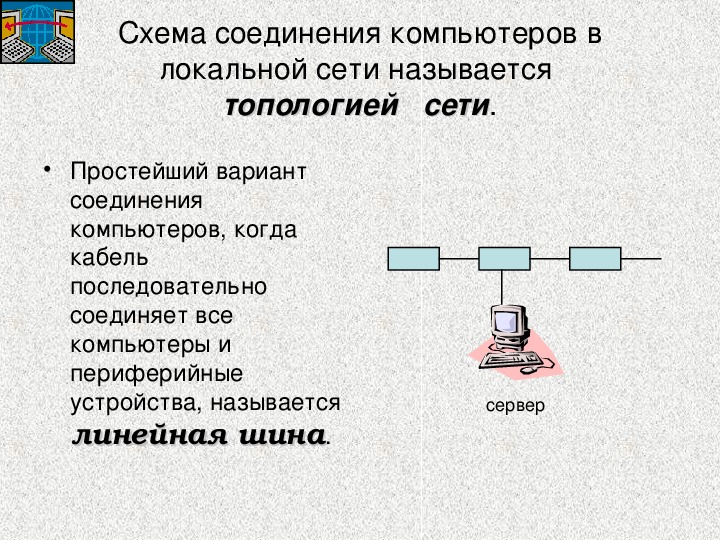

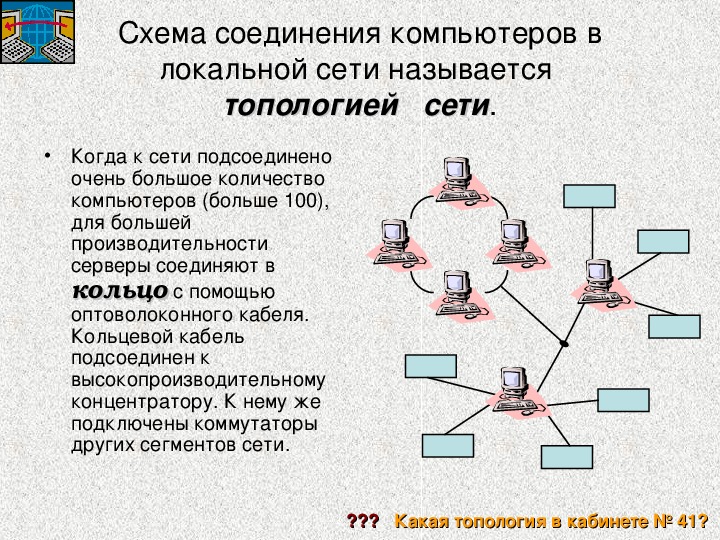

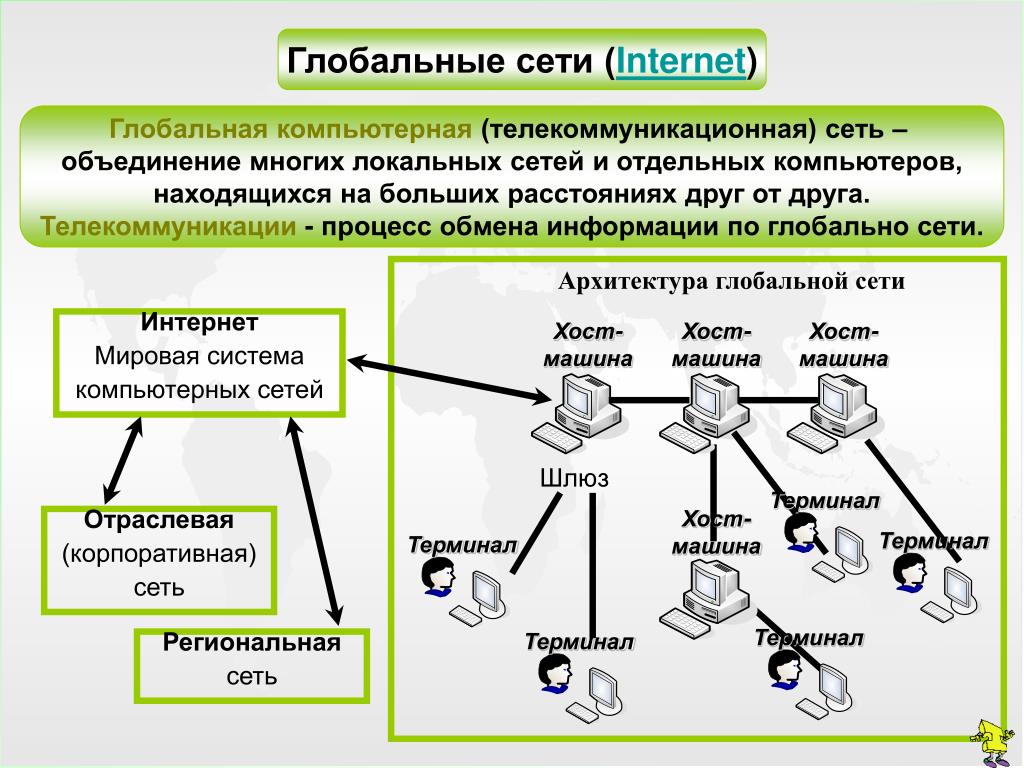

| Напомним общую классификацию компьютерных сетей

Для классификации компьютерных сетей используются различные признаки, но чаще всего сети делят по территориальному признаку, то есть по величине территории, которую покрывает сеть.

1.По назначению

Глобальная сеть — это либо сеть какой-либо большой организации (например «Газпром», Microsoft), возможно государственной или частной, либо «сеть для всех». Таким образом, глобальные сети «для всех» сливаются, к ним присоединяются локальные сети, городские сети, отдельные компьютеры, и, по сути дела, глобальные сети сейчас являются мультисервисными сетями. Благодаря тому, что Интернет является коллективной сетью, её ресурсы используются для различных целей отдельными пользователями, организациями, в ней создаются логические тоннели для связи различных организаций между собой, на сети Internet строится IP-телефония, передача цифрового телевидения и т.д. т.е. глобальная сеть в настоящее время является еще и многофункциональной.

2. По первичной сети каналов

В глобальной сети, поскольку её абоненты размещены на территории Земли не равномерно и никак не структурированы, то естественно топология, связывающая коммутационные узлы сети между собой, является случайной. Каналы, которые используются в сети, являются магистральными — длинными и достаточно дорогими. Пропускная способность глобальных сетей определяется величиной трафика, потребляемого подключенными к этому каналу пользователями, и может составлять от десятков и сотен Кбит/с. до нескольких мегабит в секунду. Очень много ещё используется (по крайней мере, в России) «медных» линии. На сегодняшний день в России магистральная первичная сеть модернизируется, ведётся работа по созданию оптических и спутниковых линий — межгородских, межрегиональных и т. Т.о., с точки зрения первичной сети локальные и глобальные сети различаются топологиями и скоростью передачи данных.

3. Методы передачи информации

И в глобальных, и в локальных сетях преимущественно используется коммутация пакетов. Коммутация каналов может использоваться на отдельных направлениях часто для временного подключения к сети. 4. По технологиям доставки данных потребителю

В глобальной сети в связи с тем, что пропускная способность каналов является дорогим ресурсом, для таких технологий просто нет места. Поэтому здесь применяется целевое направление передаваемых пакетов по выбранному маршруту, т.е. применяется маршрутизация. Маршрутизация это достаточно сложный процесс, заметно влияющий на характеристики сети и значительно усложняет технологию глобальной сети.

5. По протокольным стекам

Таким образом, протокольные стеки современных локальных сетей в обязательном порядке имеют в своем составе протоколы глобальных сетей, что упрощает организацию их взаимодействия.

6. По технологиям взаимодействия прикладных процессов

Рис.1 Взаимодействие прикладных процессов На рисунке обозначено: ПП1, ПП2,… прикладные процессы, Технология удаленного взаимодействия прикладных процессов в сети требует наличия двух программных компонентов для его реализации:

На локальном компьютере работает программа-клиент. Она получает данные с сервера и представляет их пользователю на локальном компьютере.

Файл — серверная технология отличается тем, что на компьютере — сервере не осуществляется поиск конкретной необходимой пользователю информации. В ответ на запрос пересылается весь блок данных, содержащий запрошенные данные. В сравнении с клиент — серверной, файл — серверная технология является неэкономичной. Она требует передачи по сети большого блока данных, из которых пользователю нужна только небольшая часть, т.е. нерационально использует пропускную способность каналов сети, а также затрудняет совместную работу с данными нескольким пользователям. Применяется в локальных сетях. В глобальных сетях не используется. |

Пиринг виртуальной сети Azure | Microsoft Learn

- Статья

Пиринг виртуальных сетей позволяет беспрепятственно подключать две или более виртуальных сетей в Azure. Виртуальные сети отображаются как одна для целей подключения. Трафик между виртуальными машинами в одноранговых виртуальных сетях использует магистральную инфраструктуру Microsoft. Подобно трафику между виртуальными машинами в одной сети, трафик направляется через только частная сеть .

Трафик между виртуальными машинами в одноранговых виртуальных сетях использует магистральную инфраструктуру Microsoft. Подобно трафику между виртуальными машинами в одной сети, трафик направляется через только частная сеть .

Azure поддерживает следующие типы пиринга:

Преимущества использования пиринга виртуальной сети, локального или глобального, включают:

Соединение с малой задержкой и высокой пропускной способностью между ресурсами в разных виртуальных сетях.

Возможность ресурсов в одной виртуальной сети взаимодействовать с ресурсами в другой виртуальной сети.

Возможность передачи данных между виртуальными сетями по подпискам Azure, арендаторам Azure Active Directory, моделям развертывания и регионам Azure.

Возможность одноранговых виртуальных сетей, созданных с помощью Azure Resource Manager.

Возможность одноранговой связи виртуальной сети, созданной с помощью диспетчера ресурсов, с сетью, созданной с помощью классической модели развертывания.

Дополнительные сведения о моделях развертывания Azure см. в статье Общие сведения о моделях развертывания Azure.

Дополнительные сведения о моделях развертывания Azure см. в статье Общие сведения о моделях развертывания Azure.Нет простоя ресурсов ни в виртуальной сети, ни при создании пиринга, ни после создания пиринга.

Сетевой трафик между одноранговыми виртуальными сетями является частным. Трафик между виртуальными сетями хранится в магистральной сети Microsoft. При общении между виртуальными сетями не требуется общедоступный Интернет, шлюзы или шифрование.

Возможности подключения

Для одноранговых виртуальных сетей ресурсы в любой виртуальной сети могут напрямую подключаться к ресурсам в одноранговой виртуальной сети.

Сетевая задержка между виртуальными машинами в одноранговых виртуальных сетях в одном регионе такая же, как и задержка в одной виртуальной сети. Пропускная способность сети зависит от пропускной способности, разрешенной для виртуальной машины, пропорционально ее размеру. Никаких дополнительных ограничений на пропускную способность внутри пиринга нет.

Трафик между виртуальными машинами в одноранговых виртуальных сетях направляется непосредственно через магистральную инфраструктуру Microsoft, а не через шлюз или общедоступный Интернет.

Вы можете применить группы безопасности сети в любой виртуальной сети, чтобы заблокировать доступ к другим виртуальным сетям или подсетям.

При настройке пиринга виртуальных сетей откройте или закройте правила группы безопасности сети между виртуальными сетями. Если вы открываете полное подключение между одноранговыми виртуальными сетями, вы можете применить группы безопасности сети, чтобы заблокировать или запретить определенный доступ. Полное подключение является опцией по умолчанию. Дополнительные сведения о группах безопасности сети см. в разделе Группы безопасности.

Изменение размера адресного пространства одноранговых виртуальных сетей Azure

Вы можете изменить размер адресного пространства одноранговых виртуальных сетей Azure без простоев в текущем адресном пространстве. Эта функция полезна, когда вам нужно изменить размер адресного пространства виртуальной сети после масштабирования ваших рабочих нагрузок. После изменения размера адресного пространства одноранговые узлы должны синхронизироваться с новыми изменениями адресного пространства. Изменение размера работает как для адресных пространств IPv4, так и для адресных пространств IPv6.

Эта функция полезна, когда вам нужно изменить размер адресного пространства виртуальной сети после масштабирования ваших рабочих нагрузок. После изменения размера адресного пространства одноранговые узлы должны синхронизироваться с новыми изменениями адресного пространства. Изменение размера работает как для адресных пространств IPv4, так и для адресных пространств IPv6.

Адреса могут быть изменены следующими способами:

Изменение префикса диапазона адресов существующего диапазона адресов (например, изменение 10.1.0.0/16 на 10.1.0.0/18)

Добавление диапазонов адресов в виртуальную сеть

Удаление диапазонов адресов из виртуальной сети

Изменение размера адресного пространства поддерживается между арендаторами

Синхронизация одноранговых узлов виртуальной сети может выполняться через портал Azure или с помощью Azure PowerShell. Мы рекомендуем запускать синхронизацию после каждой операции изменения размера адресного пространства, а не выполнять несколько операций изменения размера, а затем запускать операцию синхронизации. Чтобы узнать, как обновить адресное пространство для одноранговой виртуальной сети, см. раздел Обновление адресного пространства для одноранговой виртуальной сети.

Чтобы узнать, как обновить адресное пространство для одноранговой виртуальной сети, см. раздел Обновление адресного пространства для одноранговой виртуальной сети.

Важно

Эта функция не поддерживает сценарии, в которых обновляемая виртуальная сеть является одноранговой с:

- Классическая виртуальная сеть

- Управляемая виртуальная сеть, такая как концентратор Azure VWAN

Цепочка служб

Цепочка служб позволяет направлять трафик из одной виртуальной сети на виртуальное устройство или шлюз в одноранговой сети по заданным пользователем маршрутам.

Чтобы включить цепочку служб, настройте определяемые пользователем маршруты, которые указывают на виртуальные машины в одноранговых виртуальных сетях в качестве следующий переход IP-адрес. Определяемые пользователем маршруты также могут указывать на виртуальные сетевые шлюзы, чтобы обеспечить цепочку сервисов.

Вы можете развернуть звездообразные сети, в которых в виртуальной сети-концентраторе размещаются компоненты инфраструктуры, такие как сетевое виртуальное устройство или VPN-шлюз. Затем все лучевые виртуальные сети могут взаимодействовать с виртуальной сетью концентратора. Трафик проходит через сетевые виртуальные устройства или VPN-шлюзы в виртуальной сети-концентраторе.

Затем все лучевые виртуальные сети могут взаимодействовать с виртуальной сетью концентратора. Трафик проходит через сетевые виртуальные устройства или VPN-шлюзы в виртуальной сети-концентраторе.

Пиринг виртуальных сетей позволяет использовать следующим прыжком в определяемом пользователем маршруте IP-адрес виртуальной машины в пиринговой виртуальной сети или шлюз VPN. Вы не можете выполнять маршрутизацию между виртуальными сетями с помощью определяемого пользователем маршрута, который указывает шлюз Azure ExpressRoute в качестве типа следующего прыжка. Дополнительные сведения о пользовательских маршрутах см. в разделе Обзор пользовательских маршрутов. Чтобы узнать, как создать топологию сети с концентраторами и лучами, см. топологию сети с концентраторами и лучами в Azure.

Шлюзы и локальные подключения

Каждая виртуальная сеть, включая одноранговую виртуальную сеть, может иметь собственный шлюз. Виртуальная сеть может использовать свой шлюз для подключения к локальной сети. Вы также можете настроить подключения между виртуальными сетями с помощью шлюзов, даже для одноранговых виртуальных сетей.

Вы также можете настроить подключения между виртуальными сетями с помощью шлюзов, даже для одноранговых виртуальных сетей.

При настройке обоих параметров взаимодействия виртуальных сетей трафик между виртуальными сетями проходит через конфигурацию пиринга. Трафик использует магистраль Azure.

Вы также можете настроить шлюз в одноранговой виртуальной сети в качестве точки перехода в локальную сеть. В этом случае виртуальная сеть, использующая удаленный шлюз, не может иметь собственный шлюз. В виртуальной сети может быть только один шлюз, шлюз должен быть либо локальным, либо удаленным шлюзом в одноранговой виртуальной сети, как показано на следующей диаграмме:

Пиринг виртуальных сетей и глобальный пиринг виртуальных сетей поддерживают транзит через шлюз.

Поддерживается шлюзовой транзит между виртуальными сетями, созданными с помощью различных моделей развертывания. Шлюз должен находиться в виртуальной сети в модели Resource Manager. Дополнительные сведения об использовании шлюза для транзита см. в разделе Настройка VPN-шлюза для транзита в пиринге виртуальной сети.

в разделе Настройка VPN-шлюза для транзита в пиринге виртуальной сети.

При одноранговых виртуальных сетях, использующих одно подключение Azure ExpressRoute, трафик между ними проходит через отношения пиринга. Этот трафик использует магистральную сеть Azure. Вы по-прежнему можете использовать локальные шлюзы в каждой виртуальной сети для подключения к локальной сети. В противном случае вы можете использовать общий шлюз и настроить транзит для локального подключения.

Устранение неполадок

Чтобы убедиться, что виртуальные сети являются одноранговыми, можно проверить эффективные маршруты. Проверьте маршруты для сетевого интерфейса в любой подсети виртуальной сети. Если существует пиринг виртуальных сетей, все подсети в виртуальной сети имеют маршруты с типом следующего прыжка Пиринг виртуальных сетей для каждого адресного пространства в каждой одноранговой виртуальной сети. Дополнительные сведения см. в статье Диагностика проблемы маршрутизации виртуальной машины.

Вы также можете устранять неполадки подключения к виртуальной машине в одноранговой виртуальной сети с помощью Наблюдателя за сетями Azure. Проверка подключения позволяет увидеть, как трафик направляется от сетевого интерфейса исходной виртуальной машины к сетевому интерфейсу виртуальной машины назначения. Дополнительные сведения см. в статье Устранение неполадок с подключениями с помощью Наблюдателя за сетями Azure с помощью портала Azure.

Вы также можете попробовать Устранение проблем с пирингом виртуальной сети.

Ограничения для одноранговых виртуальных сетей

Следующие ограничения применяются, только если виртуальные сети являются глобальными одноранговыми: ) в глобальной одноранговой виртуальной сети.

Некоторые службы, использующие балансировщик нагрузки Basic, не работают через пиринг глобальной виртуальной сети. Дополнительные сведения см. в статье Какие ограничения связаны с глобальным пирингом виртуальных сетей и балансировщиками нагрузки?.

Дополнительные сведения см. в разделе Требования и ограничения. Дополнительные сведения о поддерживаемом количестве пиринга см. в разделе Ограничения сети.

Разрешения

Чтобы узнать о разрешениях, необходимых для создания пиринга виртуальной сети, см. Разрешения.

Цены

За входящий и исходящий трафик, использующий пиринговое соединение виртуальной сети, взимается номинальная плата. Дополнительные сведения см. в разделе Цены на виртуальную сеть.

Gateway Transit — это свойство пиринга, которое позволяет виртуальной сети использовать шлюз VPN/ExpressRoute в одноранговой виртуальной сети. Транзит через шлюз работает как для междоменных, так и для межсетевых подключений. За трафик к шлюзу (входящий или исходящий) в одноранговой виртуальной сети взимается плата за пиринг виртуальной сети в периферийной виртуальной сети (или виртуальной сети без VPN-шлюза). Дополнительные сведения см. в статьях Цены на VPN-шлюз для платы за шлюз VPN и Цены на шлюз ExpressRoute для платы за шлюз ExpressRoute.

Примечание

В предыдущей версии этого документа указывалось, что плата за пиринг виртуальных сетей не применяется к лучевой виртуальной сети (или виртуальной сети без шлюза) со шлюзом Transit. Теперь он отражает точную цену на странице с ценами.

Следующие шаги

Вы можете создать пиринг между двумя виртуальными сетями. Сети могут принадлежать одной подписке, разным моделям развертывания в одной подписке или разным подпискам. Пройдите обучение для одного из следующих сценариев:

Модель развертывания Azure Подписка Оба диспетчера ресурсов То же Разное Один менеджер ресурсов, один классический То же Разное Чтобы узнать, как создать топологию сети с концентраторами и лучами, см. топологию сети с концентраторами и лучами в Azure.

Чтобы узнать обо всех параметрах пиринга виртуальной сети, см. раздел Создание, изменение или удаление пиринга виртуальной сети.

Ответы на распространенные вопросы о пиринге виртуальных сетей и глобальном пиринге виртуальных сетей см. в разделе Пиринг виртуальных сетей.

Использовать локальные и глобальные термины NAT

Введение

В этом документе описываются и разъясняются термины трансляции сетевых адресов (NAT) внутри локального, внутри глобального, за пределами локального и за пределами глобального.

Предпосылки

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничен конкретными версиями программного и аппаратного обеспечения.

Информация в этом документе была создана с помощью устройств в специальной лабораторной среде. Все устройства, используемые в этом документе, запускались с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительную информацию об условных обозначениях документа см. в документе Технические советы Cisco.

Определения терминов

Cisco определяет эти термины следующим образом:

Внутренний локальный адрес — IP-адрес, назначенный хосту во внутренней сети. Это адрес, настроенный как параметр операционной системы компьютера или полученный с помощью протоколов динамического распределения адресов, таких как DHCP. Адрес, скорее всего, не является законным IP-адресом, назначенным Сетевым информационным центром (NIC) или поставщиком услуг.

Внутренний глобальный адрес — законный IP-адрес, назначенный сетевой картой или поставщиком услуг, который представляет один или несколько внутренних локальных IP-адресов для внешнего мира.

Внешний локальный адрес — IP-адрес внешнего хоста, который отображается во внутренней сети.

Не обязательно законный адрес, он выделяется из адресного пространства, маршрутизируемого внутри.

Не обязательно законный адрес, он выделяется из адресного пространства, маршрутизируемого внутри.Внешний глобальный адрес — IP-адрес, назначенный хосту во внешней сети владельцем хоста. Адрес выделяется из глобально маршрутизируемого адреса или сетевого пространства.

Эти определения все еще оставляют много вопросов для толкования. Для этого примера в этом документе эти термины переопределяются сначала определением локального адреса, а затем определением глобального адреса. Имейте в виду, что термины внутри и снаружи являются определениями NAT. Интерфейсы на маршрутизаторе NAT определяются как внутренние или внешние с помощью команд настройки NAT, ip nat внутри пункта назначения и ip nat снаружи источника . Сети, к которым подключаются эти интерфейсы, можно рассматривать как внутренние сети или внешние сети соответственно.

Пакеты, поступающие из внутренней части сети, имеют внутренний локальный адрес в качестве адреса источника и внешний локальный адрес в качестве адреса назначения пакета, в то время как пакет находится во внутренней части сети. Когда тот же самый пакет переключается во внешнюю сеть, источник пакета теперь известен как внутренний глобальный адрес, а пункт назначения пакета известен как внешний глобальный адрес.

Когда тот же самый пакет переключается во внешнюю сеть, источник пакета теперь известен как внутренний глобальный адрес, а пункт назначения пакета известен как внешний глобальный адрес.

И наоборот, когда источник пакета находится во внешней части сети, в то время как он находится во внешней сети, его исходный адрес называется внешним глобальным адресом. Пункт назначения пакета называется внутренним глобальным адресом. Когда тот же пакет передается во внутреннюю сеть, адрес источника называется внешним локальным адресом, а пункт назначения пакета называется внутренним локальным адресом.

На этом изображении приведен пример.

Адрес источника, известный как внешний локальный адрес

Примеры

В этих разделах эти термины рассматриваются более подробно и используются эта топология и примеры.

Топология и примеры

Определение внутренних локальных и внутренних глобальных адресов

В этой конфигурации, когда маршрутизатор NAT получает на своем внутреннем интерфейсе пакет с адресом источника 10. 10.10.1, адрес источника преобразуется в 172.16.68.5. Это также означает, что когда маршрутизатор NAT получает на своем внешнем интерфейсе пакет с адресом назначения 172.16.68.5, адрес назначения преобразуется в 10.10.10.1.

10.10.1, адрес источника преобразуется в 172.16.68.5. Это также означает, что когда маршрутизатор NAT получает на своем внешнем интерфейсе пакет с адресом назначения 172.16.68.5, адрес назначения преобразуется в 10.10.10.1.

ip nat внутри источника статический 10.10.10.1 172.16.68.5 !--- Внутренний хост известен внешнему хосту как 172.16.68.5. интерфейс с 0 IP физ внутри интерфейс с 1 IP-адрес снаружи

Вы можете выполнить команду show ip nat translations , чтобы проверить преобразования NAT в маршрутизаторе. В идеальных условиях вывод команды show ip nat translations выглядит следующим образом:

Маршрутизатор № показать переводы ip nat Pro Внутренний глобальный Внутренний локальный Снаружи локальный Внешне глобальный --- 172.16.68.5 10.10.10.1 — ---

Когда пакет перемещается из внутренней сети во внешнюю, вывод команды show ip nat translations выглядит следующим образом:

Router# показать переводы ip nat Pro Внутренний глобальный Внутренний локальный Снаружи локальный Внешне глобальный icmp 172.16.68.5:15 10.10.10.1:15 172.16.68.1:15 172.16.68.1:15 --- 172.16.68.5 10.10.10.1 — ---

Примечание : В этом выводе трансляций NAT запись протокола показывает ICMP, поскольку для проверки записей используется Ping. Записи Outside Local и Outside Global могут иметь один и тот же IP-адрес внешнего хоста, то есть 172.16.68.1.

Локальные адреса — это адреса, которые появляются во внутреннем облаке. Глобальные адреса — это адреса, которые отображаются во внешнем облаке. Из-за того, как настроен NAT, транслируются только внутренние адреса. Поэтому внутренний локальный адрес отличается от внутреннего глобального адреса.

Так выглядят пакеты, когда они находятся во внутренней сети и во внешней сети.

Внешний вид пакета во внутренней и внешней сети

Определение внешнего локального и внешнего глобального адреса

В этой конфигурации, когда маршрутизатор NAT получает пакет на своем внешнем интерфейсе с адресом источника 172. 16.68.1, адрес источника переведено на 10.10.10.5. Это также означает, что если маршрутизатор NAT получает на своем внутреннем интерфейсе пакет с адресом назначения 10.10.10.5, адрес назначения преобразуется в 172.16.68.1.

16.68.1, адрес источника переведено на 10.10.10.5. Это также означает, что если маршрутизатор NAT получает на своем внутреннем интерфейсе пакет с адресом назначения 10.10.10.5, адрес назначения преобразуется в 172.16.68.1.

ip nat внешний источник статический 172.16.68.1 10.10.10.5 !--- Внешний хост известен внутреннему хосту как 10.10.10.5. интерфейс с 0 IP физ внутри интерфейс с 1 IP-адрес снаружи

В идеальных условиях вывод команды show ip nat translations выглядит следующим образом:

Router# показать переводы ip nat

Pro Внутренний глобальный Внутренний локальный Снаружи локальный Внешне глобальный

--- --- --- 10.10.10.5 172.16.68.1 Когда пакет перемещается из внешней сети во внутреннюю, вывод команды show ip nat translations выглядит следующим образом:

Router# показать переводы ip nat

Pro Внутренний глобальный Внутренний локальный Снаружи локальный Внешне глобальный

--- --- --- 10. 10.10.5 172.16.68.1

icmp 10.10.10.1:37 10.10.10.1:37 10.10.10.5:37 172.16.68.1:37

10.10.5 172.16.68.1

icmp 10.10.10.1:37 10.10.10.1:37 10.10.10.5:37 172.16.68.1:37 Примечание : Записи Inside Global и Inside Local могут иметь один и тот же IP-адрес внутреннего хоста, то есть 10.10.10.1.

Локальные адреса — это адреса, которые появляются во внутреннем облаке. Глобальные адреса — это адреса, которые отображаются во внешнем облаке. В этом примере из-за способа настройки NAT транслируются только внешние адреса. Поэтому внешний локальный адрес отличается от внешнего глобального адреса.

Так выглядят пакеты, когда они находятся во внутренней сети и во внешней сети.

Внешний вид пакета

Определить все локальные и глобальные адреса

В этой конфигурации, когда маршрутизатор NAT получает на свой внутренний интерфейс пакет с адресом источника 10.10.10.1, адрес источника преобразуется в 172.16.68.5. Интерфейс, соответствующий IP-адресу 10.10.10.1, — это внутренний локальный адрес , тогда как интерфейс, соответствующий IP-адресу 172. 16.68.5, — это внутренний глобальный адрес . Когда маршрутизатор NAT получает на своем внешнем интерфейсе пакет с адресом источника 172.16.68.1, адрес источника преобразуется в 10.10.10.5.

16.68.5, — это внутренний глобальный адрес . Когда маршрутизатор NAT получает на своем внешнем интерфейсе пакет с адресом источника 172.16.68.1, адрес источника преобразуется в 10.10.10.5.

Это также означает, что когда маршрутизатор NAT получает на своем внешнем интерфейсе пакет с адресом назначения 172.16.68.5, адрес назначения преобразуется в 10.10.10.1. Кроме того, когда маршрутизатор NAT получает на своем внутреннем интерфейсе пакет с адресом назначения 10.10.10.5, адрес назначения преобразуется в 172.16.68.1.

ip nat внутри источника статический 10.10.10.1 172.16.68.5 !--- Внутренний хост известен внешнему хосту как 172.16.68.5. ip nat внешний источник статический 172.16.68.1 10.10.10.5 !--- Внешний хост известен внутреннему хосту как 10.10.10.5. интерфейс с 0 IP физ внутри интерфейс с 1 IP-адрес снаружи

В идеальных условиях вывод команды show ip nat translations выглядит следующим образом:

Router# показать переводы ip nat

Pro Внутренний глобальный Внутренний локальный Снаружи локальный Внешне глобальный

--- --- --- 10. 10.10.5 172.16.68.1

172.16.68.5 10.10.10.1 — ---

10.10.5 172.16.68.1

172.16.68.5 10.10.10.1 — --- Локальные адреса — это адреса, которые появляются во внутреннем облаке, а глобальные адреса — это адреса, которые появляются во внешнем облаке. Из-за того, как в этом случае настроен NAT, транслируются как внутренние, так и внешние адреса. Поэтому внутренние локальные адреса отличаются от внутренних глобальных адресов, а внешние локальные адреса отличаются от внешних глобальных адресов.

Когда передача пакета инициируется с обеих сторон, выход команда show ip nat translations показана здесь:

Router# показать переводы ip nat Pro Внутренний глобальный Внутренний локальный Снаружи локальный Внешне глобальный --- --- --- 10.10.10.5 172.16.68.1 icmp 10.10.10.1:4 10.10.10.1:4 10.10.10.5:4 172.16.68.1:4 icmp 172.16.68.5:39 10.10.10.1:39 172.16.68.1:39 172.16.68.1:39 --- 172.16.68.5 10.10.10.1 — ---

Так выглядят пакеты, когда они находятся во внутренней сети и во внешней сети.

Рассмотрим основные.

Рассмотрим основные.

Ярким примером является сеть Internet. Но Internet далеко не единственная глобальная сеть «для всех», существует ещё несколько десятков глобальных сетей, созданных специально для предоставления услуг. Эти сети создавались в разное время, что наложило отпечаток на их технологии, но сегодня все сети объединяются, точнее, организуют взаимодействие через шлюзы.

Ярким примером является сеть Internet. Но Internet далеко не единственная глобальная сеть «для всех», существует ещё несколько десятков глобальных сетей, созданных специально для предоставления услуг. Эти сети создавались в разное время, что наложило отпечаток на их технологии, но сегодня все сети объединяются, точнее, организуют взаимодействие через шлюзы.

Наиболее распространённой для связи внутри локальной сети является витая пара UTP 5, 6 категории, а топология строится в соответствии со стандартом на структурированные кабельные системы. И на сегодняшней день в локальных сетях достигнута пропускная способность 100Мбит/с -1Гбит/с. — 10 Гбит/с., идет разработка стандарта 40 Мбит/с.

Наиболее распространённой для связи внутри локальной сети является витая пара UTP 5, 6 категории, а топология строится в соответствии со стандартом на структурированные кабельные системы. И на сегодняшней день в локальных сетях достигнута пропускная способность 100Мбит/с -1Гбит/с. — 10 Гбит/с., идет разработка стандарта 40 Мбит/с.

д. Но, тем не менее, таких скоростей, как для пользователей локальной сети, в глобальной сети по-видимому достигнуто не будет т.к. это очень дорого. Поэтому в глобальной сети приходится «урезать» графику, сжимать данные и применять другие методы для сокращения объёмов передаваемых данных.

д. Но, тем не менее, таких скоростей, как для пользователей локальной сети, в глобальной сети по-видимому достигнуто не будет т.к. это очень дорого. Поэтому в глобальной сети приходится «урезать» графику, сжимать данные и применять другие методы для сокращения объёмов передаваемых данных.

С середины 90х годов возникла обратная тенденция: все разработчики локальных сетей включили в состав стека протоколы глобальных сетей и локальных сетей других производителей. Особенно удачным оказалось включение протоколов Internet TCP/IP. Это привело к появлению новых типов локальных сетей — сетей с технологией Intranet.

С середины 90х годов возникла обратная тенденция: все разработчики локальных сетей включили в состав стека протоколы глобальных сетей и локальных сетей других производителей. Особенно удачным оказалось включение протоколов Internet TCP/IP. Это привело к появлению новых типов локальных сетей — сетей с технологией Intranet.

В запросе указывается адрес процесса — отправителя и запрос передается в сеть.

В запросе указывается адрес процесса — отправителя и запрос передается в сеть.

Для извлечения нужных данных производится обработка полученного блока на компьютере пользователя.

Для извлечения нужных данных производится обработка полученного блока на компьютере пользователя.

Дополнительные сведения о моделях развертывания Azure см. в статье Общие сведения о моделях развертывания Azure.

Дополнительные сведения о моделях развертывания Azure см. в статье Общие сведения о моделях развертывания Azure.

Не обязательно законный адрес, он выделяется из адресного пространства, маршрутизируемого внутри.

Не обязательно законный адрес, он выделяется из адресного пространства, маршрутизируемого внутри. 16.68.5:15 10.10.10.1:15 172.16.68.1:15 172.16.68.1:15

--- 172.16.68.5 10.10.10.1 — ---

16.68.5:15 10.10.10.1:15 172.16.68.1:15 172.16.68.1:15

--- 172.16.68.5 10.10.10.1 — ---  10.10.5 172.16.68.1

icmp 10.10.10.1:37 10.10.10.1:37 10.10.10.5:37 172.16.68.1:37

10.10.5 172.16.68.1

icmp 10.10.10.1:37 10.10.10.1:37 10.10.10.5:37 172.16.68.1:37  10.10.5 172.16.68.1

172.16.68.5 10.10.10.1 — ---

10.10.5 172.16.68.1

172.16.68.5 10.10.10.1 — ---