Что такое реальный ip адрес: Услуга реальный ip-адрес | Помощь

Содержание

Услуга реальный ip-адрес | Помощь

- Главная

- Помощь

- Услуга реальный ip-адрес

ЧТО ТАКОЕ «IP АДРЕС»?

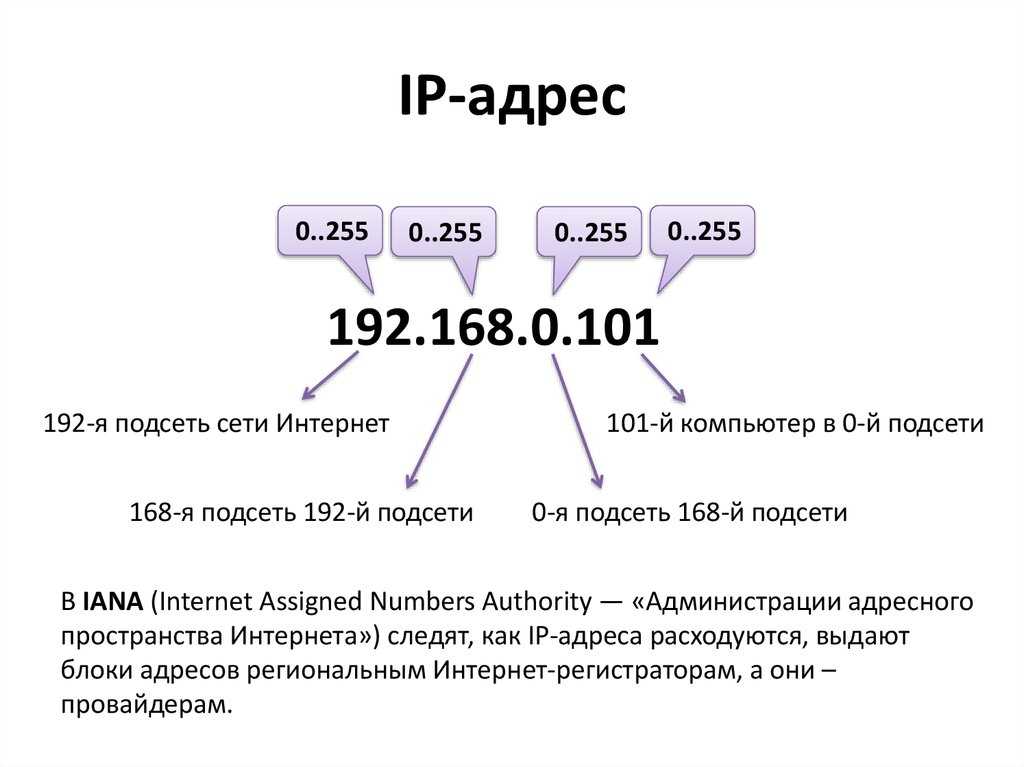

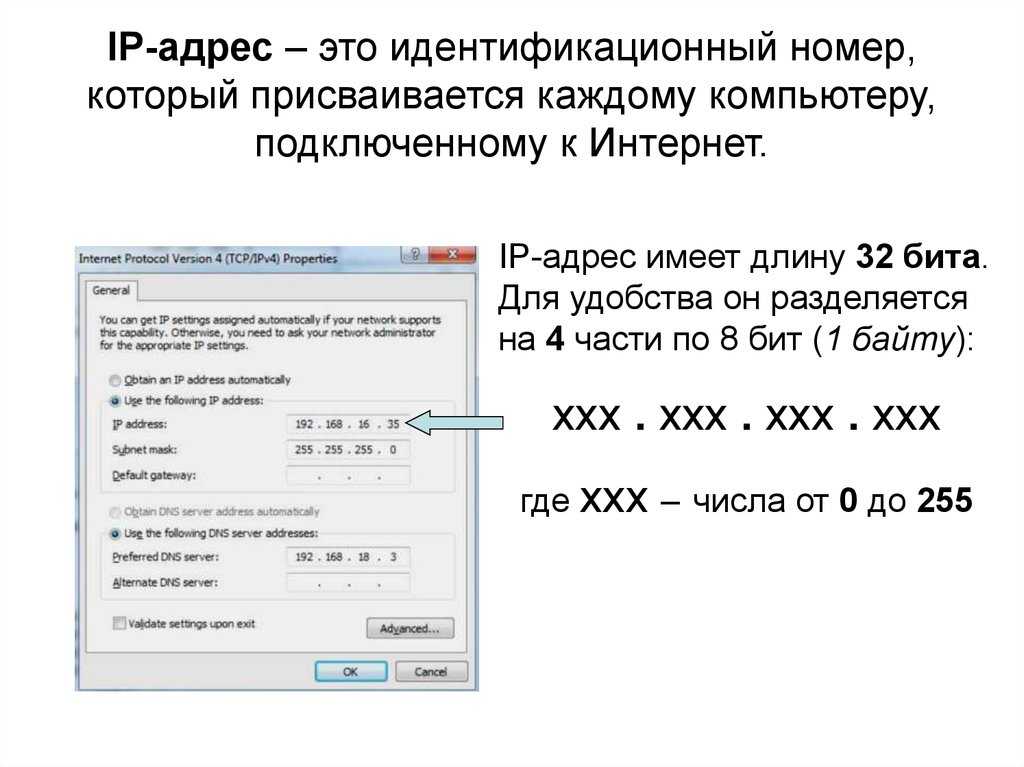

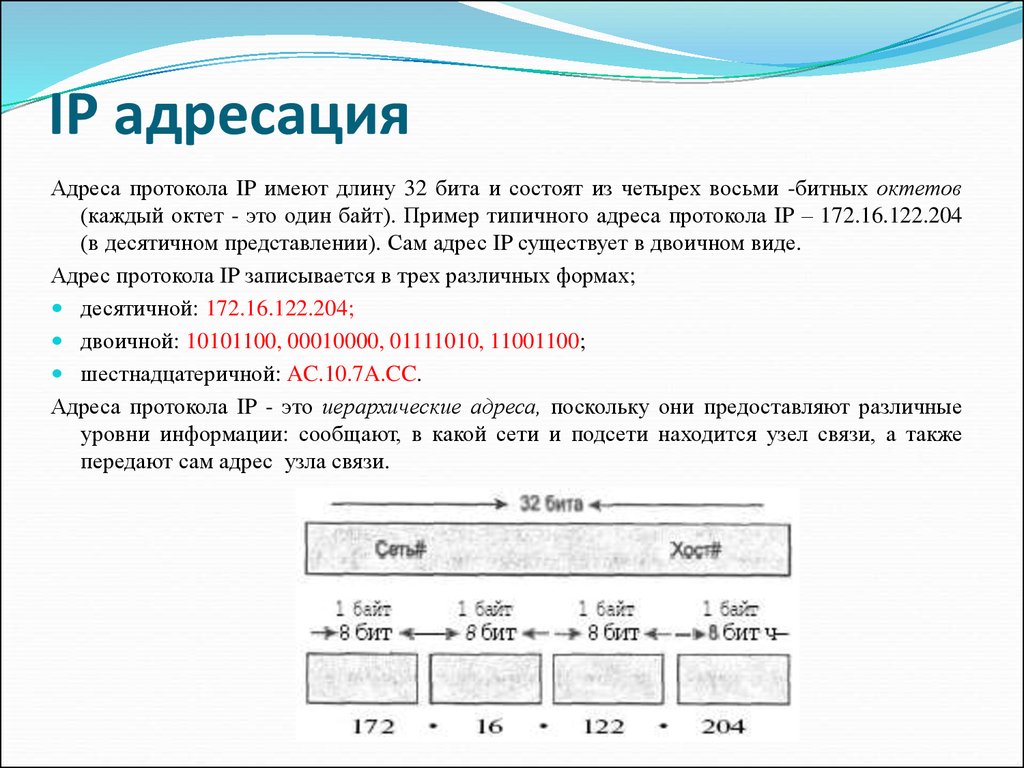

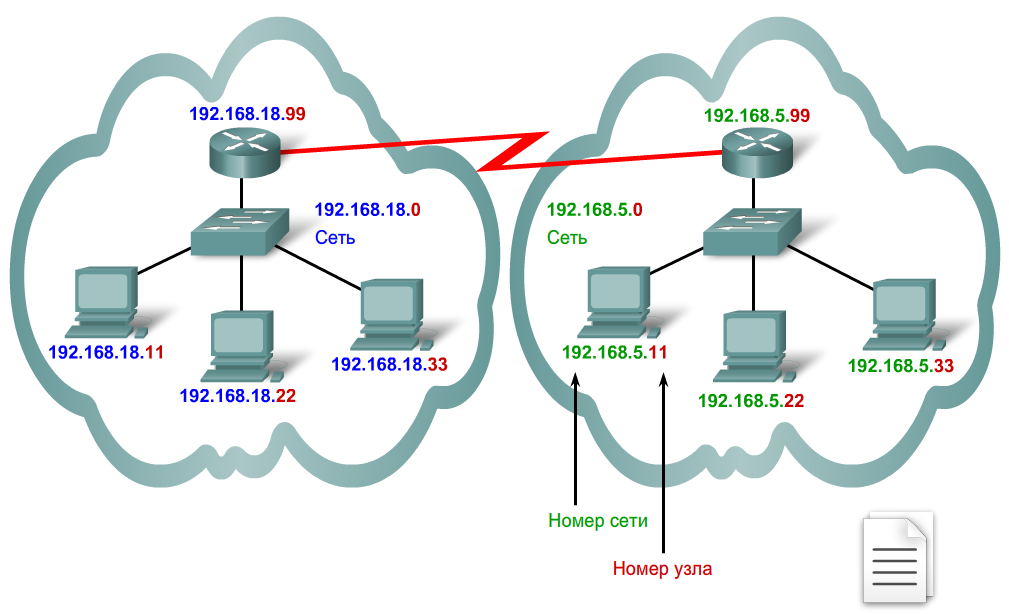

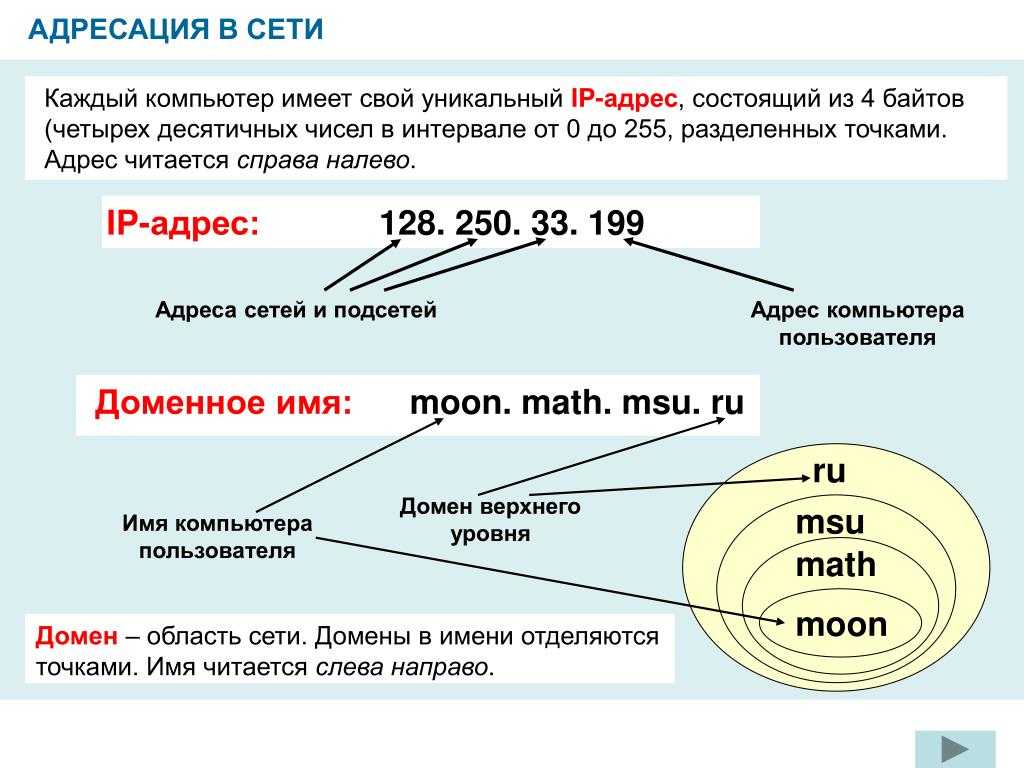

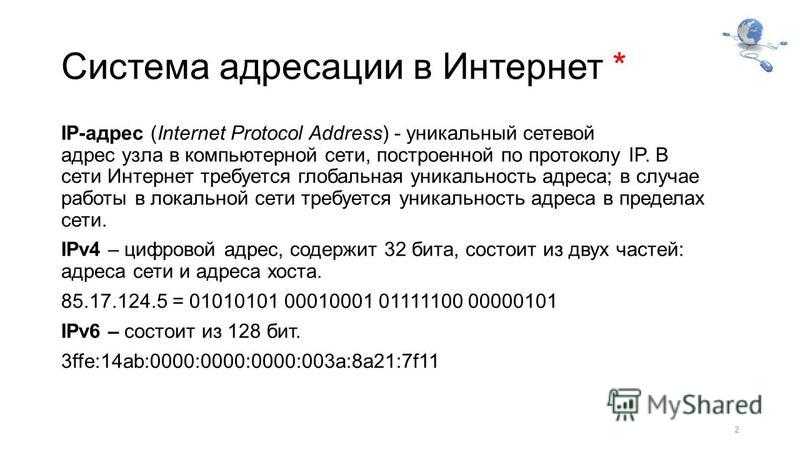

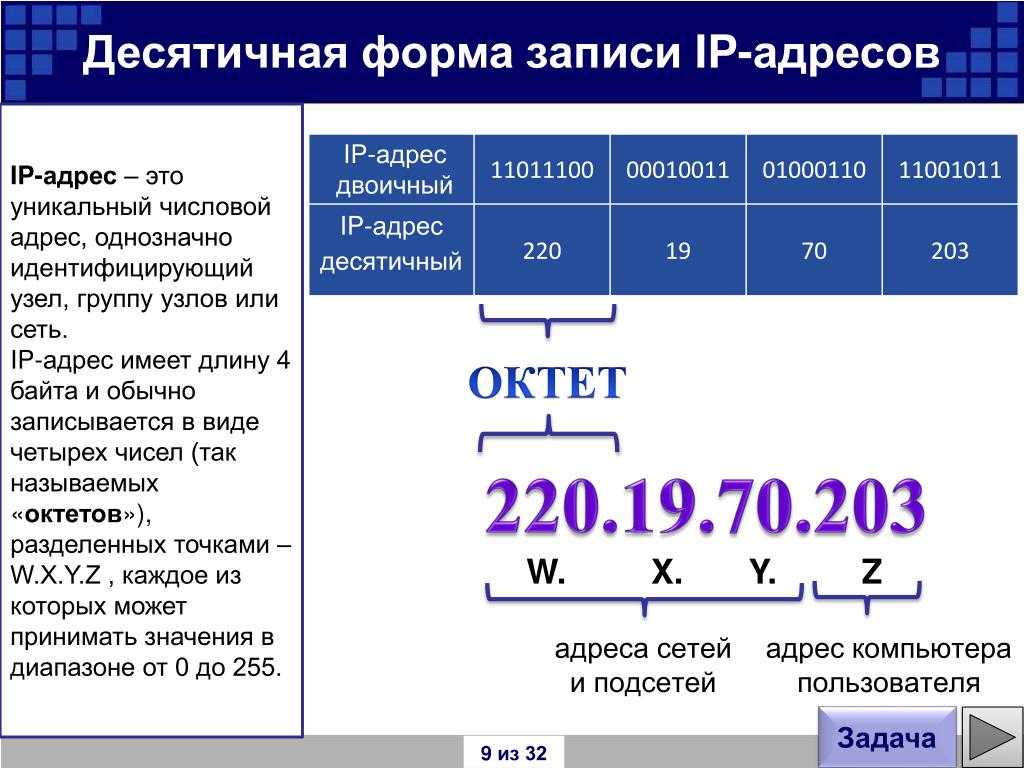

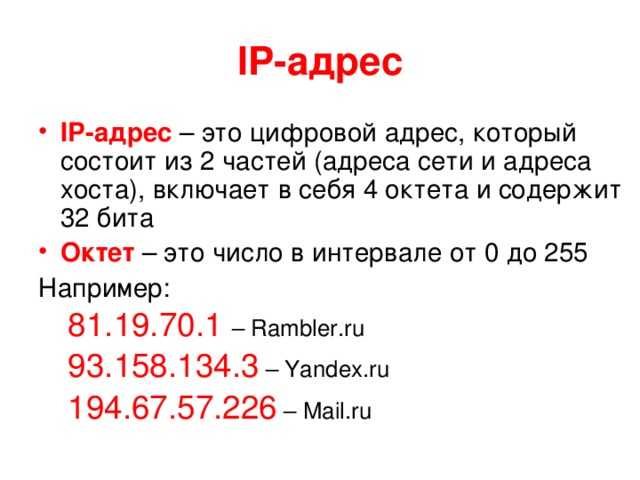

Каждому компьютеру в сети назначен IP-адрес, этот адрес однозначно идентифицирует компьютер в сети и позволяет ему взаимодействовать с остальными участниками сети. Мы предоставляем на наших серверах доступ к сети Интернет как с «серыми» IP адресами, так и с реальными IP. Выбор за Вами!

«СЕРЫЙ» IP-АДРЕС

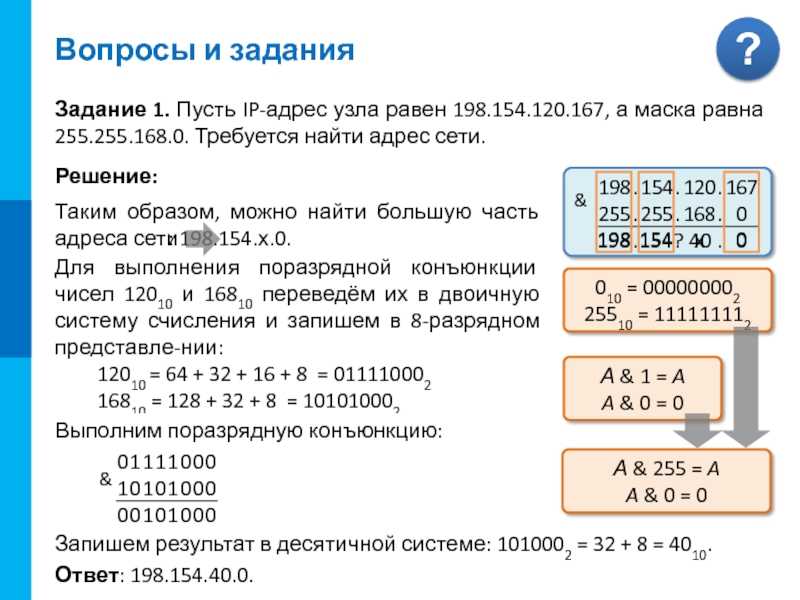

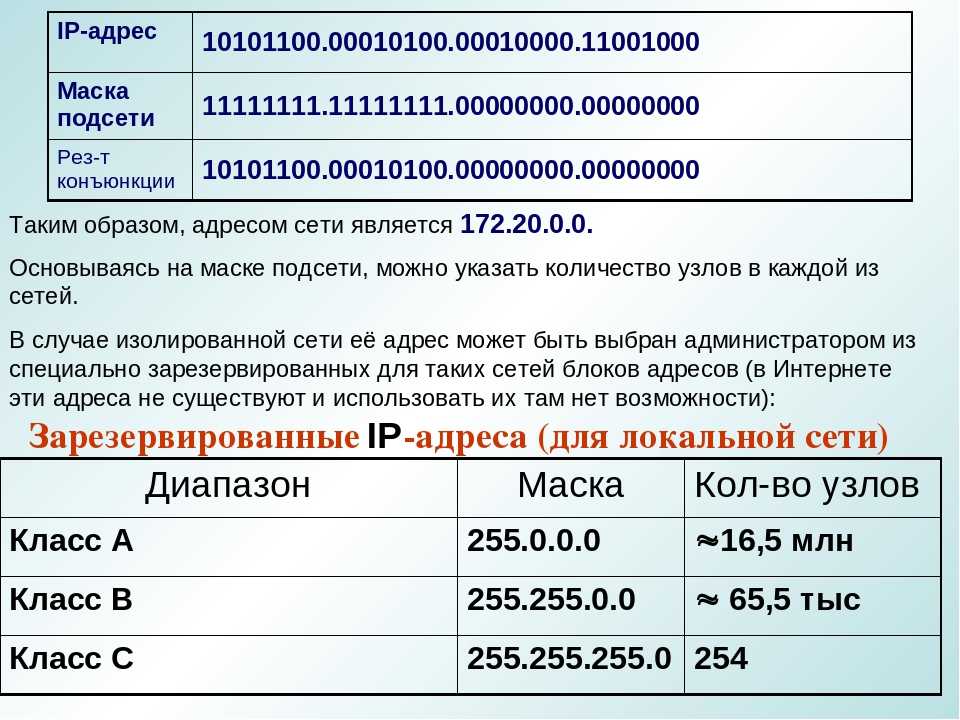

«Серый» IP-адрес — IP-адрес принадлежащий к диапазонам зарезервированных для использования в локальных сетях адресов, не используемых в сети Интернет. В последнее время все чаще и чаще такие адреса используются провайдерами Интернет, поскольку с растущими потребностями мировая Сеть уже сейчас испытывает дефицит IP-адресов. Хотя «серые» IP-адреса и не являются адресами сети Интернет, существует способ организации почти «прозрачной» связи локальной сети с такими адресами с глобальной Сетью. Это делается с помощью специальных аппаратно-программных средств, реализующих трансляцию адресов источника, известную как протокол NAT (англ. Network Address Translation).

Network Address Translation).

Название «„серые“ адреса» локальных сетей является жаргонным, в противовес «белым» адресам Интернета, но в последнее время оно прочно вошло в обиход пользователей Интернет. Несмотря на то, что большинство сервисов Интернет не испытывают проблем при трансляции адресов, существует ряд сервисов, использующих либо низкоуровневые протоколы IP-стека, либо протокол UDP (последний иногда удаётся пробросить с помощью STUN). При использовании NAT пользователь с адресом локальной сети видит Интернет, но Интернет не видит компьютер пользователя (вместо него он видит адрес шлюза с NAT). Это создает определённые проблемы, в частности при работе в пиринговых сетях, где важно не только инициировать исходящие соединения, но и принимать входящие. Как правило, пиринговые клиенты могут обходить это ограничение, если один из пользователей «белый», просто заставив «серого» клиента самого инициировать подключение. Если оба пользователей «серые» — обмен данными между ними невозможен по вышеописанной причине (Интернет не видит пользователя «серого» IP). С другой стороны недоступность извне может быть полезно в плане безопасности, поскольку невозможно использовать уязвимости не закрытых брандмауэром портов.

С другой стороны недоступность извне может быть полезно в плане безопасности, поскольку невозможно использовать уязвимости не закрытых брандмауэром портов.

Этот IP-адрес является виртуальным, обслуживание этого IP-адресе производится по технологии NAT (при обращение к ресурсам за пределами локальных адресов, то есть при запросе информации из интернета, ваш запрос будет транслироваться через общий внешний IP адрес vpn сервера): пользователям предоставляется возможность беспрепятственно получать информацию из сети Интернет. При этом предотвращается возможность обращения снаружи к компьютерам пользователя. Таким образом, ресурсы пользователя не подвергаются большинству атак вирусов и различным сканированиям из сети Интернет, повышается безопасность работы в сети Интернет. За счет отсечения паразитного трафика, уменьшается количество входящего Интернет-трафика к пользователю.

РЕАЛЬНЫЙ IP-АДРЕС (ТАК ЖЕ ИЗВЕСТЕН КАК «ВНЕШНИЙ IP-АДРЕС», «БЕЛЫЙ IP-АДРЕС» ИЛИ «ПРЯМОЙ IP-АДРЕС»)

При подключенной услуге «выделенный IP» , компьютеру выдается постоянный Реальный IP-адрес, через который он и будет взаимодействовать с сетью Интернет. Компьютер будет полностью виден по этому адресу из любой точки сети Интернет, с любого компьютера подключенного к Интернету.

Компьютер будет полностью виден по этому адресу из любой точки сети Интернет, с любого компьютера подключенного к Интернету.

Основные преимущества, которые получает пользователь имеющий фиксированный публичный (реальный) IP-адрес:

- Возможность запуска любых серверных приложений, видимых в сети Интернет, таких как web сервер, игровой сервер, почтовый сервер, IRC сервер …. К примеру Вы можете разместить на этом адресе Ваш веб сайт, при этом он будет располагаться на Вашем компьютере, а не у хостера — это огромный плюс. Это сравнимо с услугой colocation — размещение собственного оборудования в дата центре провайдера. Но имеет важный плюс — Вы сами гарантируете себе, что ни кто не сможет придти и скопировать содержимое жесткого диска вашего сервера.

- Возможность более безопасного доступа к онлайн банкингу — Вы указываете при регистрации доступа в банке Ваш постоянный IP, и это будет служить дополнительной гарантией безопасности. Даже если кто-то сможет похитить Ваши логин и пароль, зайти на Ваш счет он сможет только с Вашего IP, а это дополнительные и немалые трудности.

- Возможность играть в многопользовательские p2p онлайн игры, которые не могут работать через NAT, например игра Age of Empires сделанная на основе протокола DirectPlay7

Как определить реальный IP-адрес скрытый защитой

Содержание

- 1 Как определить IP-адрес сайта

- 1.1 К практике

- 1.2 Пробуем навыки в деле

- 2 Итого

Есть различные способы узнать IP-адрес сайта. Вычислить IP очень просто, но это касается сайтов, которые не скрывают свой IP с целью защиты от атак типа DoS и DDoS. Для сокрытия IP-адреса владельцы сайтов используют WAF (файрвол веб-приложений) и облачные сервисы типа CloudFlare. В статье я расскажу о лучших инструментах, которые могут определить реальный IP-адрес сайта, и расскажу как ими пользоваться.

Еще по теме: OSINT: разведка на основе открытых источников

Давайте в начале разберемся, как работает WAF. К примеру, в составе популярного веб-сервера Apache имеется модуль mod_security, который способен выполнять функции файрвола веб-приложений и помочь защитить сайт от какой-нибудь простой DoS-атаки. Одна из таких атак — HTTP(S) GET-флуд, когда серверу посылают огромное количество запросов на получение информации. Сервер не может обработать столько запросов за очень короткий промежуток и просто падает от перегрузки.

Одна из таких атак — HTTP(S) GET-флуд, когда серверу посылают огромное количество запросов на получение информации. Сервер не может обработать столько запросов за очень короткий промежуток и просто падает от перегрузки.

Похожую функцию может предоставлять и облачные провайдеры — далее такие сервисы я буду называть просто WAF. Принцип их работы заключается в следующем:

- Веб-сервер, который необходимо защитить, работает в обычном режиме без фильтрации опасных запросов, а WAF-сервис настроен на отдельном сервере компании, предоставляющей подобные услуги.

- В некой DNS-записи в качестве IP нужного сайта указывается не его настоящий адрес, а IP-адрес сервера WAF.

- После такой настройки все запросы к сайту, а точнее к доменному имени будут направляться не на сам сайт, а на WAF-сервер.

- Этот сервер принимает запрос, обрабатывает его и, если запрос удовлетворяет настроенным правилам, отсылает его на защищаемый сервер. WAF получает от этого сервера запрашиваемую информацию (веб-страницу, файл) и перенаправляет ее клиенту (пользователю).

Как определить IP-адрес сайта

Так как современные WAF блокируют множественные запросы атак, использовать утилиты вроде sqlmap или WPScan не получится. Также невозможны атаки типа DoS или DDoS.

Поэтому у нас есть два варианта действий.

- Сконструировать запрос таким образом, чтобы обойти правила, прописанные в WAF.

- Отправить запрос напрямую к веб-серверу, минуя проверку WAF.

Далее мы сконцентрируемся на втором пункте. Для его реализации нам нужно знать настоящий IP-адрес сервера и быть уверенными, что этот сервер способен принимать запросы напрямую из сети от кого угодно. Прямой IP-адрес сервера часто называют словом bypass. Иногда прямой доступ к нему специально сохраняют, чтобы сервер мог продолжить работу в случае неполадок на стороне WAF-сервисов.

Для этой цели мы будем использовать скрипт с длинным, но говорящим названием: Bypass firewalls by abusing DNS history.

Эта утилита пытается узнать настоящий IP-адрес нужного нам сервера сразу двумя методами.

- Анализ истории DNS-записей.

- Поиск поддоменов и последующий анализ их IP-адресов.

Ко всем найденным IP-адресам скрипт делает запросы для проверки.

К практике

Скрипт находится в открытом доступе на GitHub. Я запускал его в Kali Linux, но он может работать и в других дистрибутивах.

Команды для установки на Kali выглядят так:

$ sudo apt install jq $ git clone https://github.com/vincentcox/bypass-firewalls-by-DNS-history |

Команда для установки в дистрибутиве BlackArch:

$ sudo pacman -S bypass-firewall-dns-history jq |

Возвращаемся в Kali. Первой строчкой мы ставим необходимый модуль для работы скрипта, а второй скачиваем скрипт с GitHub. Чтобы получить справку по использованию тулзы, достаточно перейти в ее директорию и выполнить следующую команду:

$ bash bypass-firewalls-by-DNS-history. |

Как видите, разработчик скрипта предусмотрел несколько параметров:

- -d — обязательный ключ для использования скрипта. С его помощью мы указываем доменное имя сайта, для которого хотим найти bypass;

- -a — с этим параметром найденные IP будут проверены не только для основного домена, но и для поддоменов;

- -l — этот параметр позволяет подгрузить в скрипт ваш список поддоменов, чтобы выполнить более детальную и точную проверку;

- -o — данный параметр позволяет сохранить результат работы скрипта в файл, путь к которому указывается после параметра.

А теперь запустим скрипт:

$ bash bypass-firewalls-by-DNS-history.sh -d <Your_target> |

Для примера я нашел один сайт, который уязвим к атаке такого вида. Вот как выглядит вывод скрипта для этого сайта.

Результат работы скрипта

В колонке IP будут поочередно записаны IP-адреса, по которым можно напрямую обратиться к серверу. Во второй колонке указана вероятность того, что это верный IP, выраженная в процентах. В колонке Organisation — название компании, которой принадлежит данный IP.

Во второй колонке указана вероятность того, что это верный IP, выраженная в процентах. В колонке Organisation — название компании, которой принадлежит данный IP.

Возьмем другой пример и расширим зону поиска: добавим сопоставление IP с поддоменами:

$ bash bypass-firewalls-by-DNS-history.sh -d <Your_target> -a |

Результат расширенного поиска

Здесь, помимо всего прочего, появляется еще одна колонка — Domain, в которой перечислены поддомены, соответствующие найденным IP-адресам.

Чтобы потом не потерять результат работы, его обычно сохраняют в файл. Что ж, используем параметр

-o и пропишем путь для сохранения лога в домашнюю папку пользователя.

$ bash bypass-firewalls-by-DNS-history.sh -d <Your_target> -a -o /home/kali/<output.txt> |

Как вы знаете, не все взламывается в один клик. Иногда программам тоже нужна помощь — в нашем случае мы можем облегчить тулзе задачу, составив объемный список поддоменов. Этот список мы заполним с помощью скрипта Amass, который прекрасно умеет это делать. Запускается Amass вот такой командой:

Этот список мы заполним с помощью скрипта Amass, который прекрасно умеет это делать. Запускается Amass вот такой командой:

$ Amass enum -d <Your_target> -o <subdomains.txt> |

С помощью параметра -d указываем свою цель, с помощью -o — файл для сохранения результата работы.

Результат работы Amass

Более подробно про Amass, в статье «Как использовать Amass на Kali Linux».

Возвращаемся к WAF Bypass. Теперь мы будем использовать список найденных поддоменов для поиска настоящего IP-адреса атакуемого сервера:

$ bash bypass-firewalls-by-DNS-history.sh -d <Your_target> -l <subdomains.txt> |

Результат работы WAF Bypass с помощью списка поддоменов

Как видим, найдены два наиболее вероятных bypass-ip.

Пробуем навыки в деле

Чтобы развеять у вас сомнения в работоспособности этого метода, я предлагаю провести небольшое исследование. Мы попробуем пробить с помощью данной утилиты несколько сайтов и составим небольшую статистику.

Мы попробуем пробить с помощью данной утилиты несколько сайтов и составим небольшую статистику.

Все дальнейшие действия были выполнены только в целях обучения и исследования. Автор не преследует цели навредить какой-либо компании или отдельным людям.

Хочу уточнить: проверять мы будем только серверы, которые защищены WAF. Чтобы в этом убедиться, используем встроенную в Kali утилиту dig:

$ dig <DOMAIN> NS +short |

Утилита выведет нам список DNS-серверов, к которым подключен сайт. Если вы увидите DNS сервера Cloudflare или других WAF, это означает, что сайт находится под защитой от DOS- и DDоS-атак.

Команду для тестирования будем использовать тоже общую:

$ bash bypass-firewalls-by-DNS-history.sh -d <Your_target> -a |

Итак, поехали. Возьмем для примера один игровой сайт, защищенный Cloudflare. Домен я по понятным причинам показывать не стану. Попробуем использовать нашу утилиту для пробива WAF и посмотрим, добьемся ли мы успеха.

Попробуем использовать нашу утилиту для пробива WAF и посмотрим, добьемся ли мы успеха.

Результат пробива

Как видите, мы получили список возможных байпасов, но он слишком огромный, и у каждого IP своя оценка вероятности. Это говорит о том, что не так-то просто пробить крупные компании.

Теперь посмотрим на один из серверов для совместной игры в Minecraft. Они тоже часто пользуются услугами защиты от DoS и DDoS.

Результат пробива

Для эксперимента я беру первые попавшиеся серверы. Этот был зарубежным, и его защита выстояла.

Попробуем что-нибудь более беззащитное — мне под руку попался кастомный ролевой сервер игры GTA V.

Результат пробива IP сайта

Стопроцентный успех. Однако сервер был настолько скромным, что пришлось принудительно остановить полное сканирование.

Теперь проверим несколько новостных сайтов. Первой целью (никакого вреда мы не причинили) выступил один популярный новостной портал.

Результат пробива IP-адреса сайта

Мы получили огромное количество ошибок. Они связаны с тем, что сервер журнала ограничил нам возможность делать запросы. Однако утилите это не помешало добиться успеха. В самом первом отчете был найден байпас с вероятностью в 100%, однако это был поддомен.

Они связаны с тем, что сервер журнала ограничил нам возможность делать запросы. Однако утилите это не помешало добиться успеха. В самом первом отчете был найден байпас с вероятностью в 100%, однако это был поддомен.

Далее попробуем зарубежный образовательный журнал.

Результат пробива IP

Можно заметить, что программа уже начала отваливаться, но все же попыталась найти в поддоменах байпасы. Процент успеха достаточно мал.

И наконец, последний кандидат.

Результат

Успех! Найден настоящий IP-адрес сайта..

Итого

Как видите, этим методом действительно можно определить реальный IP-адрес сайта. Конечно, не всегда это получается качественно, иначе WAF вообще были бы бесполезными. Однако, наткнувшись на один из них, не опускайте руки, ведь в вашем арсенале теперь еще пара действенных инструментов.

Еще по теме: Лучшие сайты для поиска уязвимостей

Когда вы подключаетесь к другому компьютеру где-то, он должен попросить его предоставить Чтобы получить доступ к другому компьютеру (серверу), вам понадобится способ подключения вашего У большинства интернет-провайдеров много подключений, поэтому они используют различные методы для управления Дело в том, что провайдер не может предоставить вам постоянный адрес, поэтому он назначает Каждый раз, когда вы подключаетесь к другому компьютеру, он будет записывать вашу сеть Если вы хотите, чтобы ваши веб-страницы были в Интернете без оплаты Однако провайдер не позволит вам запустить веб-сервер. Запуск сервера на вашем компьютере — это круто, если вы любите экспериментировать. |

Вы получаете общий или реальный IP-адрес от своего интернет-провайдера?

byЯ Бэтмен

—

Прочитав эту статью, вы сможете получить полное представление о реальном IP (общедоступном IP) и общем IP.

BitTorrent — это протокол одноранговой передачи файлов. Понимание различных типов IP-адресов очень важно, чтобы получить максимальную отдачу от этого протокола!

Что вы подразумеваете под терминами общедоступный IP/реальный IP/общий IP?

Общедоступный IP-адрес — это в основном IP-адрес, который вы используете для доступа в Интернет. Веб-сайты видят этот адрес при доступе к ним. Он также известен как внешний IP-адрес. Когда общедоступный IP-адрес используется несколькими пользователями за маршрутизатором, он называется общим IP-адресом. Однако, если он выделен только одному пользователю, он будет рассматриваться как реальный IP-адрес.

Однако, если он выделен только одному пользователю, он будет рассматриваться как реальный IP-адрес.

_______

В чем разница между общим IP и реальным IP?

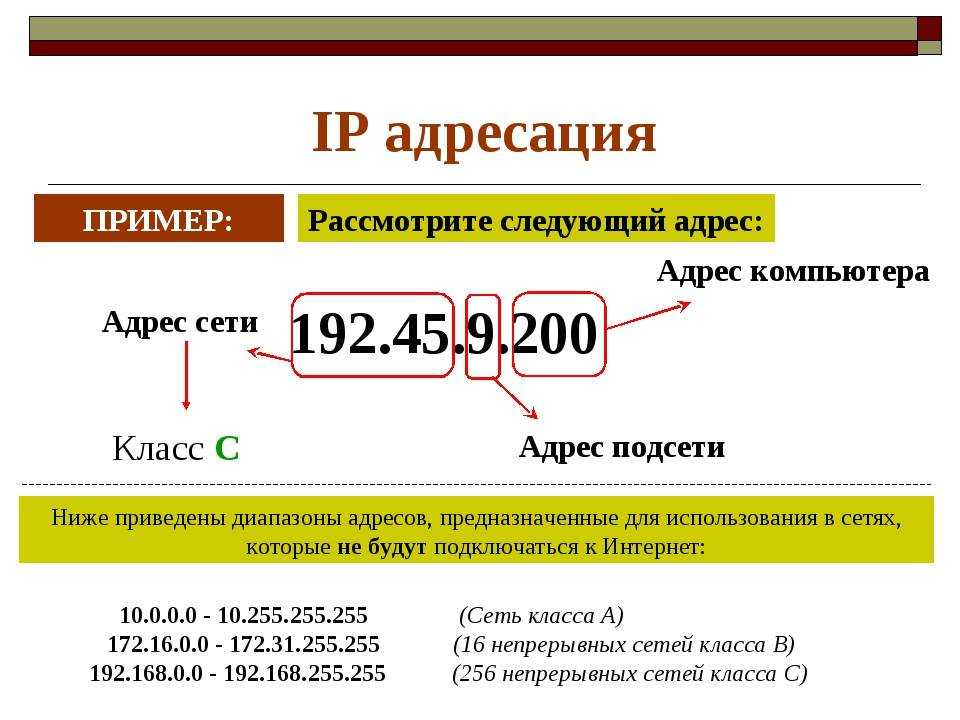

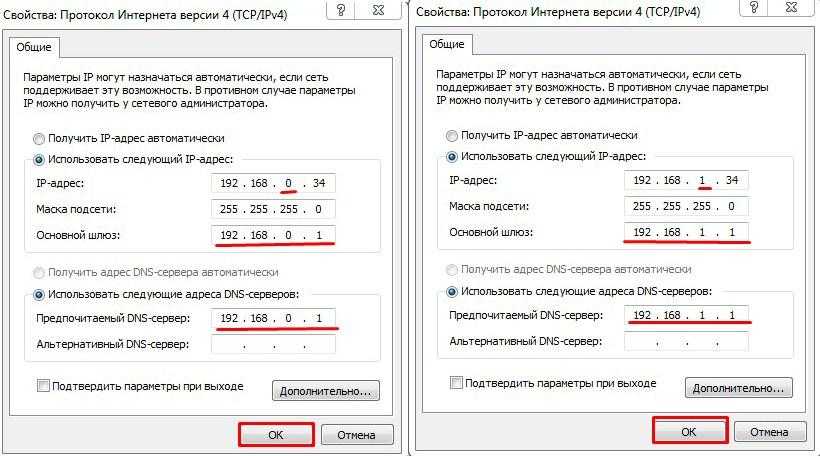

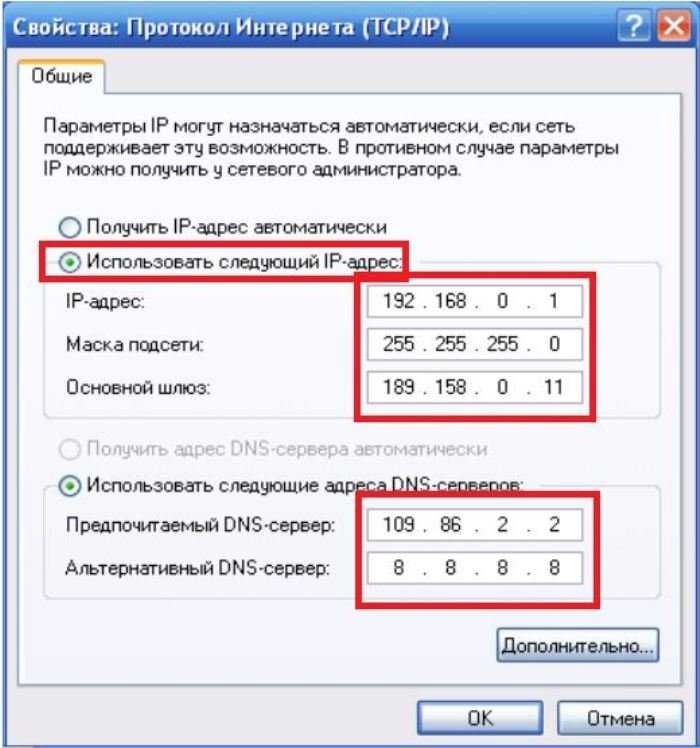

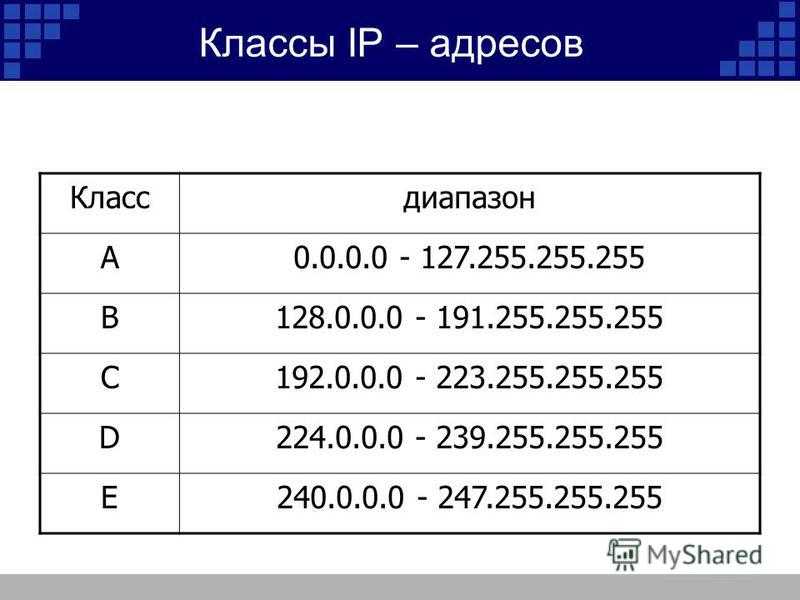

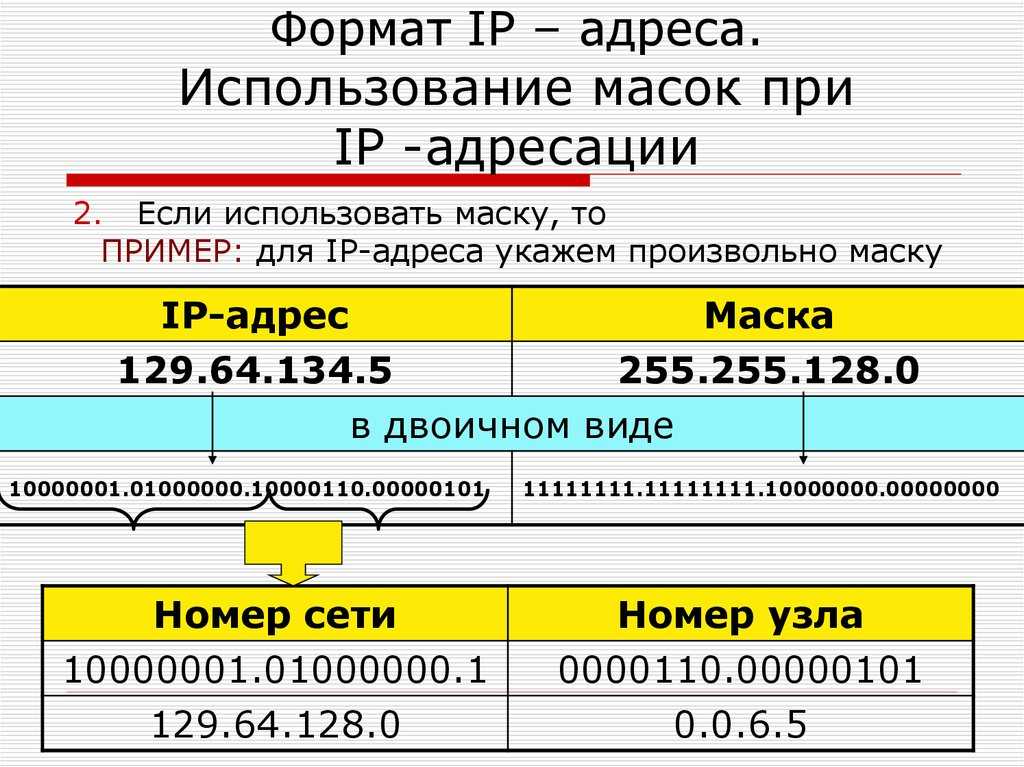

Адреса IPv4 ограничены и требуют больших затрат, поэтому некоторые интернет-провайдеры совместно используют один общедоступный IP-адрес среди нескольких пользователей. Они выделяют частные IP-адреса (192.168.x.x или 10.x.x.x или 172.16.x.x) своим клиентам для подключения к маршрутизатору вместо выделенного общедоступного IP-адреса.

Поскольку клиент находится за брандмауэром NAT, он недоступен напрямую из Интернета, если порт специально не переадресован для клиента.

Однако, если интернет-провайдер выделяет выделенный общедоступный IP-адрес для клиента, это позволяет клиенту легко размещать любые службы или беспрепятственно выполнять одноранговое подключение, поскольку все их порты открыты.

_______

В чем разница между статическим и динамическим IP?

Статический общедоступный IP-адрес не меняется при перезагрузке маршрутизатора/ПК. Противоположностью этому является динамический IP.

Противоположностью этому является динамический IP.

Можно использовать как статический, так и динамический IP-адрес или реальный IP-адрес.

_______

Нужен ли мне реальный IP-адрес для работы в Интернете?

Когда вы пытаетесь получить доступ к любому веб-сайту с помощью общего IP-соединения, NAT вашего интернет-провайдера добавляет исходный и конечный IP-адрес: порт в таблицу.

Когда веб-сайт отправляет ответ на исходный порт, маршрутизатор вашего интернет-провайдера ищет информацию в таблице NAT и пересылает данные на ваш компьютер.

В этом случае вы просто открываете исходящий порт для подключения к серверу веб-сайта с общедоступным IP-адресом.

Таким образом, вам не нужен настоящий IP-адрес для просмотра веб-сайта или загрузки чего-либо с него.

_______

Зачем мне нужен настоящий IP-адрес, чтобы получить наилучшие впечатления от торрента?

Торренты используют одноранговую связь для передачи файлов между пользователями.

Передача всего файла происходит между двумя одноранговыми узлами, где один одноранговый узел действует как сервер, а другой — как клиент.

В таком сценарии один конец должен иметь общедоступный IP-адрес и порт, доступный другому узлу.

_______

Что произойдет, если два одноранговых узла используют общие IP-адреса и попытаются подключиться?

Предположим, что узел «А» отправляет пакет запроса узлу «Б» на его общедоступный IP-адрес и порт 6881.

Маршрутизатор поставщика услуг Интернета узла В ищет в таблице NAT этот порт назначения, но не находит его, и пакет отбрасывается. .

Аналогичным образом, пакет клиента B также отбрасывается на маршрутизаторе ISP поставщика услуг A при попытке установить соединение.

Чтобы решить эту проблему, один из них может «переадресовать» свой входящий порт на маршрутизаторе провайдера, и соединение станет возможным. Но большинство интернет-провайдеров не стали бы этого делать.

TLDR, если оба одноранговых узла имеют общий IP-адрес, они не смогут подключиться «напрямую».

Однако существуют и другие методы обхода NAT, такие как пробивка отверстий UDP, которые ненадежны.

_______

Что произойдет, если один из узлов имеет общий IP-адрес, а другой — реальный IP-адрес?

Это сложная часть. Если одноранговый узел с реальным IP-адресом попытается установить соединение с пользователем с общим IP-адресом, это не удастся.

Это связано с тем, что NAT общего пользователя отбрасывает все входящие соединения, поскольку порт назначения не перенаправляется на частный адрес.

_______

Итак, как же реальный IP-пользователь подключается к общему IP-пользователю?

Ответ аналогичен загрузке веб-сайта! Общий IP-узел устанавливает исходящее соединение с реальным IP-узлом. Настоящий IP-пользователь действует так же, как и сервер веб-сайта.

Поскольку объявления трекера требуют времени, даже если у вас есть реальный IP-адрес, вы не можете мгновенно подключиться к узлу с общим IP-адресом.

Вам придется подождать, пока этот пользователь объявит трекеру и установит с вами исходящее соединение.

Но это все же лучше, чем отсутствие возможности подключения вообще!

Вскоре IPv6 станет новым стандартом, где каждое устройство получит общедоступный IPv6-адрес, а проблемы, связанные с NAT, исчезнут.

_______

Итак, какой IP-адрес вы используете? Все еще не знаете? Узнайте, используя любой из способов ниже.

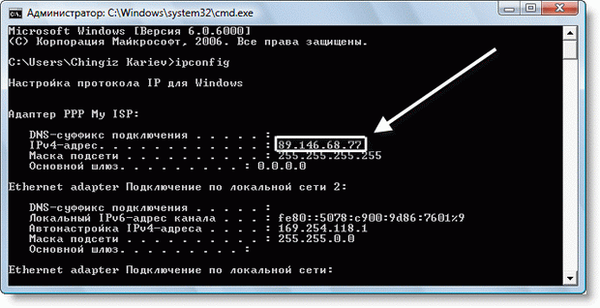

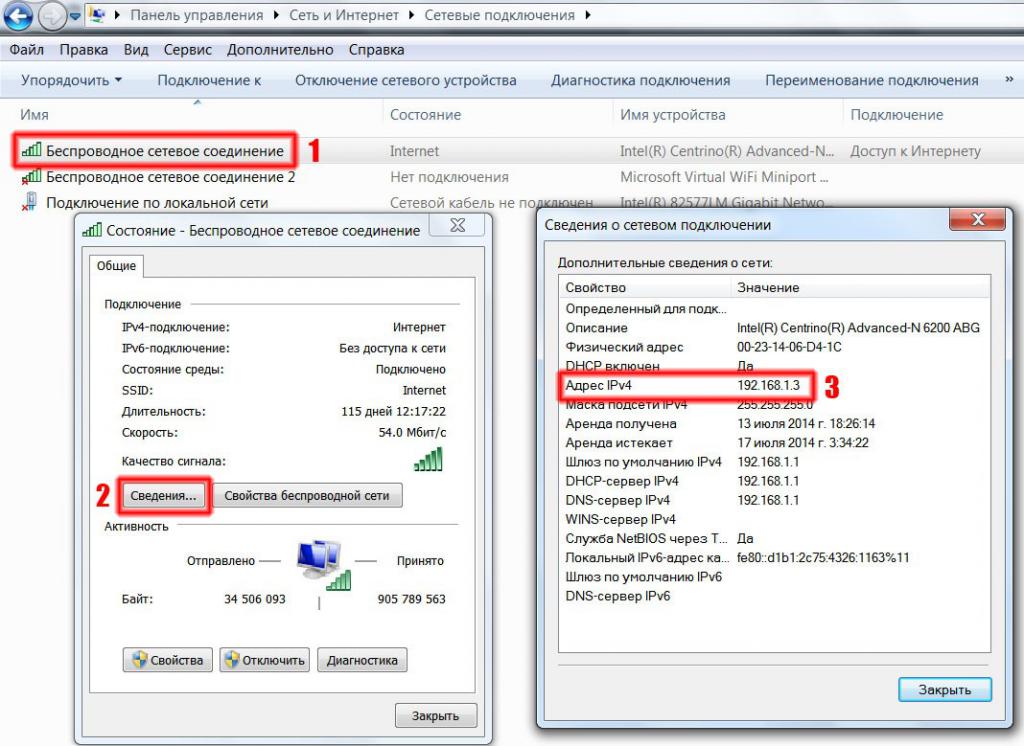

Метод 1:

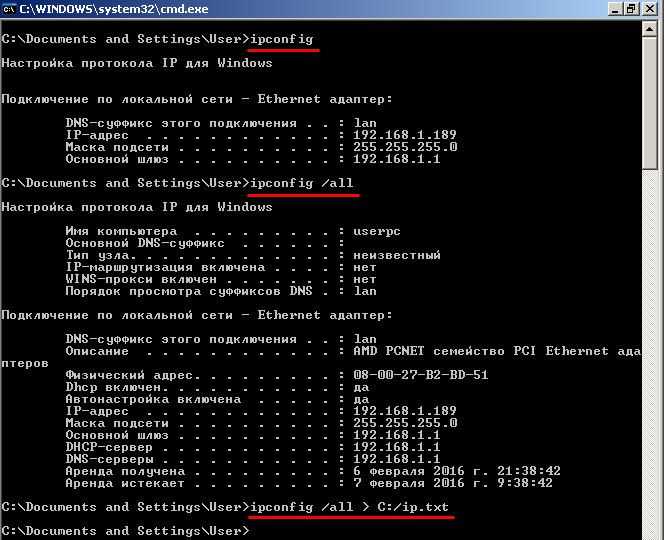

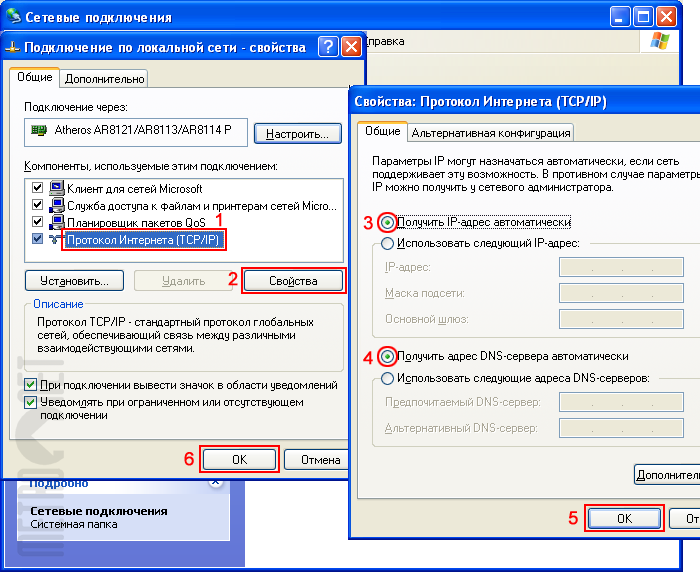

Войдите в свой маршрутизатор WebUI (обычно 192.168.0.1) и сопоставьте IP-адрес вашего подключения с вашим IP-адресом, указанным на сайте whatismyipaddress.com.

Если они совпадают, значит, у вас настоящий (общедоступный) IP.

Но если ваш IP-адрес для подключения начинается с одной из упомянутых ранее частных серий IP-адресов, значит, вы используете общий IP-адрес.

Это самый надежный способ определить, есть ли у вас реальное IP-соединение.

_______

Способ 2: (менее точный)

Зайдите в настройки своих торрент-клиентов и найдите порт.

sh —help

sh —help Эти компьютеры называются серверами, потому что они

Эти компьютеры называются серверами, потому что они Если один компьютер попытается зайти на веб-сайт, как этот веб-сайт узнает, куда отправить веб-страницу? К

Если один компьютер попытается зайти на веб-сайт, как этот веб-сайт узнает, куда отправить веб-страницу? К Даже если вы не будете знать, что

Даже если вы не будете знать, что Нормальный доступ к

Нормальный доступ к Если вы знаете свой IP-адрес, вы можете ввести его

Если вы знаете свой IP-адрес, вы можете ввести его