Curl basic authorization php: rest — How do I make a request using HTTP basic authentication with PHP curl?

Содержание

Получение данных PHP cURL (curl_init, curl_setopt)

Примеры использования cURL в PHP

- GET запрос с помощью Curl

- GET-запрос Curl с параметрами

- Curl POST запрос

- Отправка CURL JSON через POST-запрос

- CURL PUT запрос

- CURL DELETE запрос

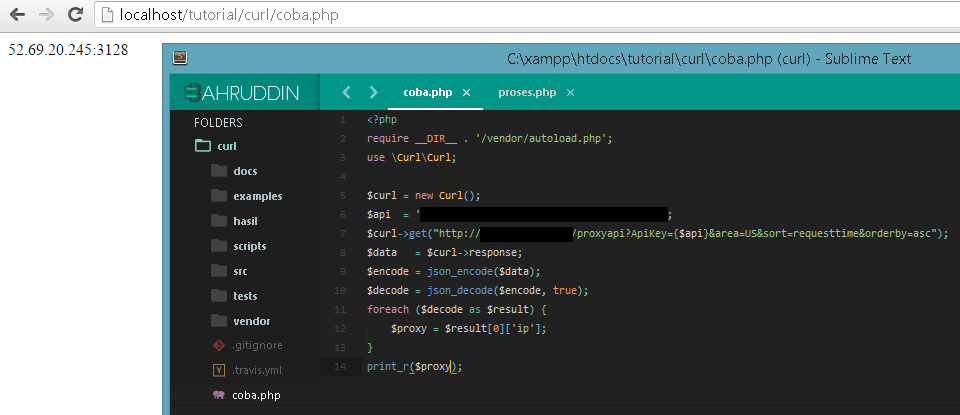

- CURL запрос через proxy

- Отправка файлов на другой сервер через CURL

- Отправка несколько файлов на другой сервер с помощью библиотеки Curl

- CURL отправка файла методом PUT (так загружаются файлы в REST API)

- Скачивание файлов CURLOPT_FILE

- Отправить и получить cookie через curl

- Имитация браузера через CURLOPT_HTTPHEADER

- HTTP авторизация через PHP CURL

- Получить HTTP код ответа сервера на PHP

- Загрузка через FTP с помощью cURL

Примеры использования cURL для реализации программных модулей при создании сайтов.

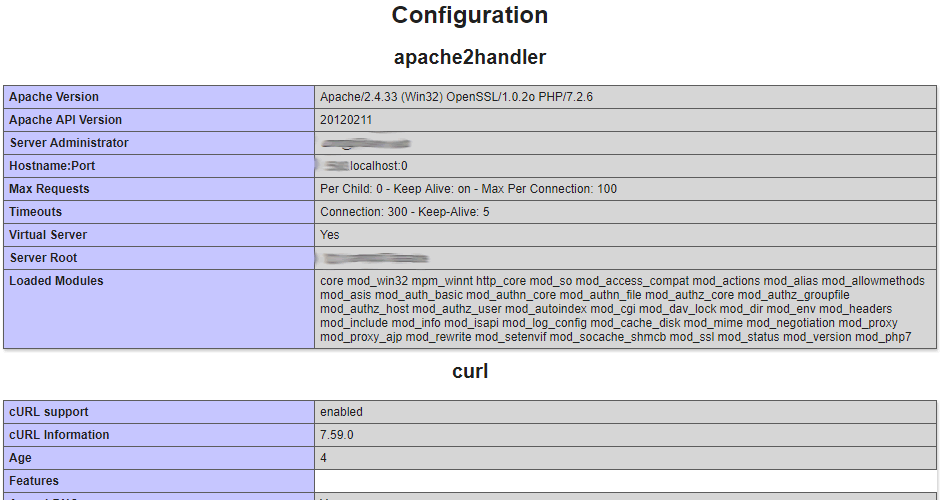

PHP библиотека cURL – предназначена для получения и передачи данных через протоколы: HTTP, FTP, HTTPS. Библиотека cURL и ее расширение для PHP libcURL — полезный инструмент при решении имитации запросов веб браузеров. В данной статье рассмотрим несколько практических применений PHP cURL.

Библиотека cURL и ее расширение для PHP libcURL — полезный инструмент при решении имитации запросов веб браузеров. В данной статье рассмотрим несколько практических применений PHP cURL.

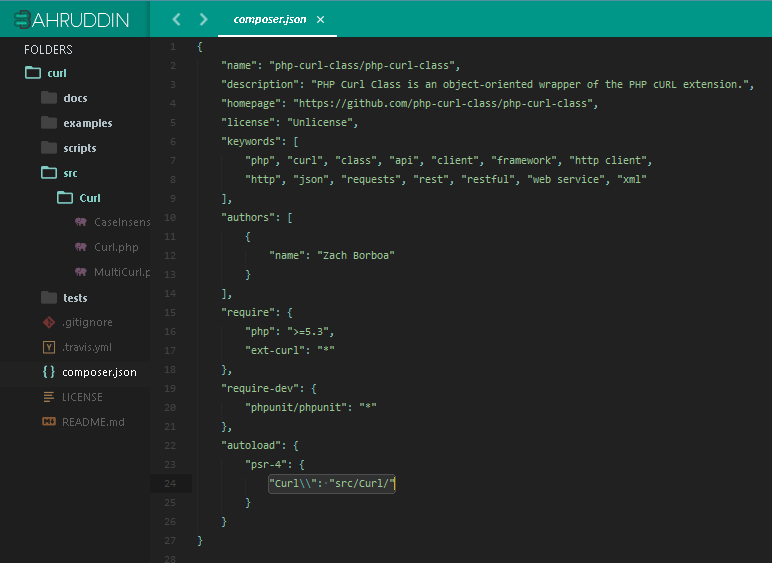

Параметры Curl — curl_setopt

- CURLOPT_RETURNTRANSFER — вернуть ответ в виде строки, вместо того, чтобы показывать его сразу

- CURLOPT_CONNECTTIMEOUT — сколько по времени ждать ответа

- CURLOPT_TIMEOUT — сколько секунд будет выполняться cURL запрос

- CURLOPT_USERAGENT — headers (заголовки) для запроса

- CURLOPT_URL — URL куда будет отправлен запрос

- CURLOPT_POST — отправить POST запрос

- CURLOPT_POSTFIELDS — массив POST полей к запросу

GET запрос с помощью Curl

GET-запрос Curl с параметрами

Curl POST запрос

Отправка CURL JSON через POST-запрос

CURL PUT запрос

CURL DELETE запрос

CURL запрос через proxy

Отправка файлов на другой сервер через CURL

Отправка несколько файлов на другой сервер с помощью библиотеки Curl

CURL отправка файла методом PUT (так загружаются файлы в REST API)

Скачивание файлов CURLOPT_FILE

Пример позволяет сохранить результат в файл, указав указатель на открытый файл в параметре CURLOPT_FILE.

Второй вариант скачивания файла:

Отправить и получить cookie через curl

Чтобы сохранить куки в файле достаточно прописать путь в параметрах CURLOPT_COOKIEFILE и CURLOPT_COOKIEJAR.

Передать значение cookie через параметр CURLOPT_COOKIE

Имитация браузера через CURLOPT_HTTPHEADER

На многих сайтах существует защита от получения данных скриптом. Такая защита основана на том что браузер передает серверу заголовки: user agent, referer, cookie. Сервер проверяет эти данные и если он не попадают под фильтр — возвращает страницу сайта. При обычном подключение php curl эти данные не передаются и для этого нужно в параметрах добавить заголовки:

HTTP авторизация через PHP CURL

Basic Authorization

Если на сервере настроена HTTP авторизация, например с помощью .htpasswd, подключится к нему можно с помощью параметра CURLOPT_USERPWD.

OAuth авторизация

Получить HTTP код ответа сервера на PHP

Загрузка через FTP с помощью cURL

Помогла ли вам статья?

355

раз уже помогла

Комментарии: (0)

Basic Authentication

OAS 3 Это руководство предназначено для OpenAPI 3. 0. Если вы используете OpenAPI 2.0, см. наше руководство по OpenAPI 2.0.

0. Если вы используете OpenAPI 2.0, см. наше руководство по OpenAPI 2.0.

Базовая аутентификация — это простая схема аутентификации, встроенная в протокол HTTP. Клиент отправляет HTTP-запросы с заголовком Authorization , который содержит слово Basic , за которым следует пробел и строка в кодировке base64 username:password . Например, чтобы авторизоваться как demo / p@55w0rd , клиент отправит

Авторизация: базовая ZGVtbzpwQDU1dzByZA== Примечание: Поскольку base64 легко декодируется, базовую аутентификацию следует использовать только вместе с другими механизмами безопасности, такими как HTTPS/SSL.

Описание базовой аутентификации

Используя OpenAPI 3.0, вы можете описать обычную аутентификацию следующим образом:

опенапи: 3.0.0

...

составные части:

схемы безопасности:

basicAuth: # <-- произвольное имя схемы безопасности

тип: http

схема: базовая

безопасность:

- basicAuth: [] # <-- используйте здесь то же имя

Первый раздел, securitySchemes , определяет схему безопасности с именем basicAuth (произвольное имя). Эта схема должна иметь тип

Эта схема должна иметь тип : http и схему : базовая . Раздел security затем применяет обычную аутентификацию ко всему API. Квадратные скобки [] обозначают используемые области безопасности; список пуст, поскольку обычная проверка подлинности не использует области. безопасность может быть установлена глобально (как в примере выше) или на уровне операции. Последнее полезно, если только часть операций требует базовой аутентификации:

путей:

/что-нибудь:

получить:

безопасность:

- BasicAuth: [] Обычную аутентификацию также можно комбинировать с другими методами аутентификации, как описано в разделе Использование нескольких типов аутентификации.

401 Ответ

Вы также можете определить ответ 401 «Неавторизованный», возвращаемый для запросов с отсутствующими или неправильными учетными данными. Этот ответ включает заголовок

Этот ответ включает заголовок WWW-Authenticate , который вы можете упомянуть. Как и в случае с другими распространенными ответами, ответ 401 может быть определен в глобальном компоненты/ответы в разделе и ссылки в другом месте через $ref .

путей:

/что-нибудь:

получить:

...

ответы:

...

«401»:

$ref: '#/компоненты/ответы/UnauthorizedError'

почта:

...

ответы:

...

«401»:

$ref: '#/компоненты/ответы/UnauthorizedError'

...

составные части:

ответы:

Несанкционированная ошибка:

описание: Информация для аутентификации отсутствует или недействительна

заголовки:

WWW_Аутентификация:

схема:

тип: строка Дополнительные сведения о синтаксисе ответов см. в разделе Описание ответов.

Не нашли то, что искали? Спросите сообщество

Нашли ошибку? Дайте нам знать

Базовая аутентификация для REST API

На этой странице показано, как клиенты REST могут аутентифицировать себя с помощью [базовая аутентификация]

(http://en. wikipedia.org/wiki/Basic_access_authentication) с адресом электронной почты учетной записи Atlassian.

wikipedia.org/wiki/Basic_access_authentication) с адресом электронной почты учетной записи Atlassian.

и токен API.

Обычная аутентификация не так надежна, как другие методы. Мы рекомендуем использовать его для простых скриптов и

ручные вызовы REST API. В противном случае рассмотрите возможность создания приложения:

- Приложения Forge и приложения Connect используют более безопасные методы аутентификации: OAuth 2.0 и JWT соответственно.

Кроме того, аутентификация встроена в платформы приложений, поэтому ее не нужно настраивать.

См. Безопасность для приложений Forge и Безопасность для приложений Connect. - приложений (интеграций) OAuth 2.0, созданных в консоли разработчика, могут использовать

Предоставление кода авторизации OAuth 2.0 (3LO), которое

также более безопасен, чем базовая аутентификация.

Обзор

REST API Jira защищен теми же ограничениями, что и стандартный веб-интерфейс Jira.

Эти ограничения означают, что если вы не войдете в систему, вы получите анонимный доступ к Jira. Если вы войдете в систему и не

Если вы войдете в систему и не

есть разрешение на просмотр чего-либо в Jira, вы также не сможете просмотреть это с помощью Jira REST API.

В большинстве случаев первым шагом при использовании Jira REST API является аутентификация учетной записи пользователя с помощью

Сайт Джиры. На этой странице представлен простой пример базовой аутентификации.

Получить токен API

Для базовой аутентификации требуются токены API. Вы создаете токен API для своей учетной записи Atlassian и используете

это для аутентификации в любом месте, где вы бы использовали пароль. Это повышает безопасность, потому что:

- вы не сохраняете пароль своей основной учетной записи вне места, где вы выполняете аутентификацию

- вы можете быстро отозвать отдельные токены API для каждого использования

- позволят вам пройти аутентификацию, даже если ваша организация Atlassian Cloud использует двухфакторную аутентификацию.

включена аутентификация или SAML.

Токены API

См. статью о токенах Atlassian Cloud Support API, чтобы узнать

статью о токенах Atlassian Cloud Support API, чтобы узнать

как сгенерировать токен API.

Простой пример

Большинство клиентских программ предоставляют простой механизм ввода имени пользователя (в нашем случае адрес электронной почты)

и токен API, который клиент использует для создания необходимых заголовков проверки подлинности. Например, вы можете

укажите аргумент -u в cURL следующим образом:

1 2виток -D- \ -u [email protected]:freds_api_token \ -X ПОЛУЧИТЬ \ -H "Тип контента: приложение/json" \ https://ваш-домен.atlassian.net/rest/api/2/issue/createmetaВы можете создавать и отправлять базовые заголовки аутентификации. Для этого выполните следующие действия:

- Создайте токен API для Jira, используя свою учетную запись Atlassian.

- Создайте строку вида

useremail:api_token.- BASE64 кодирует строку.

- Предоставьте заголовок

Authorizationс содержимымBasic, за которым следует закодированная строка.Например, строка

fred:fredкодируется какZnJlZDpmcmVk 9.0008 в base64, поэтому вы должны сделать запрос следующим образом:1 2виток -D- \ -X ПОЛУЧИТЬ \ -H "Авторизация: Basic ZnJlZDpmcmVk" \ -H "Тип контента: приложение/json" \ "https://ваш-домен.atlassian.net/rest/api/2/issue/QA-31"Дополнительные темы

Проблемы аутентификации

Поскольку Jira разрешает уровень доступа по умолчанию для анонимных пользователей, она не предоставляет аутентификацию

вызов. Некоторые HTTP-клиенты ожидают получить запрос аутентификации перед отправкой.

заголовок авторизации. Это означает, что клиент может вести себя не так, как ожидалось. В таком случае,

настроить клиента для предоставления заголовка авторизации, как описано выше, а не

полагаясь на свой механизм по умолчанию.CAPTCHA

CAPTCHA «запускается» после нескольких последовательных неудачных попыток входа в систему и требует, чтобы пользователь

интерпретировать искаженное изображение слова и вводить это слово в текстовое поле с каждым последующим журналом

в попытке.

Например, строка

Например, строка