Графические пароли какие бывают: Какие графические ключи бывают на телефоне? Что это, фото

Содержание

DEF CON 23: Скажи мне, кто ты, и я скажу тебе, какой у тебя графический ключ на смартфоне

Человеческую предсказуемость сложно переоценить. И когда дело касается паролей, PIN-кодов и тому подобного, это может стать серьезной проблемой. Многие из нас используют в качестве паролей имена, даты рождения и прочие вещи, которые несложно угадать, это не говоря уже о совсем уж негодных паролях вроде «12345», которые до сих пор остаются на удивление популярны.

А что насчет графических ключей — мы настолько же предсказуемы, когда создаем их? Оказывается, что да, очень даже предсказуемы.

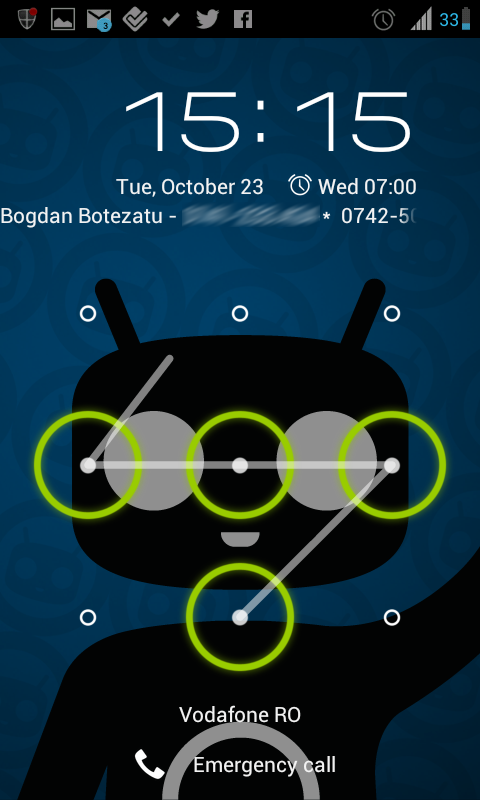

Исследователь Марта Логе (Marte Løge) из норвежской компании Itera (нет, к нашей газовой «Итере» эта компания не имеет никакого отношения) провела анализ того, какие графические ключи люди создают. Она просила участников исследования создать три ключа: для шопинг-приложения, экрана блокировки смартфона и банковского приложения. Результаты оказались потрясающе интересными.

Во-первых, прослеживается четкая связь между типом приложений и сложностью паттернов, которые люди создают для входа в них. Как это ни странно, люди используют для входа в смартфон более короткие графические ключи, чем для входа в банковское или даже шопинг-приложение.

Как это ни странно, люди используют для входа в смартфон более короткие графические ключи, чем для входа в банковское или даже шопинг-приложение.

Насколько мы предсказуемы, когда создаем графические #ключи для #Android, и как создать по-настоящему надежный?

Tweet

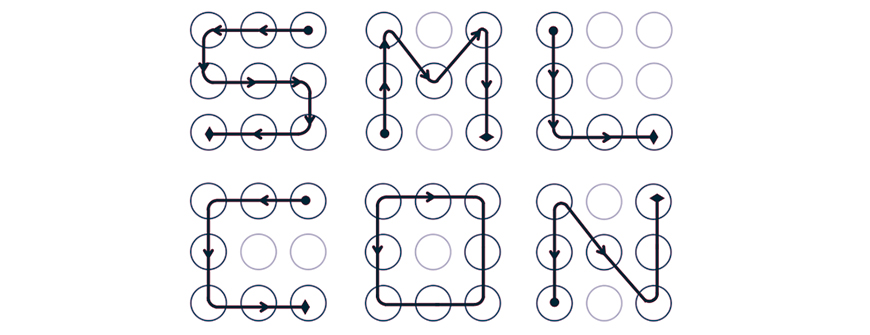

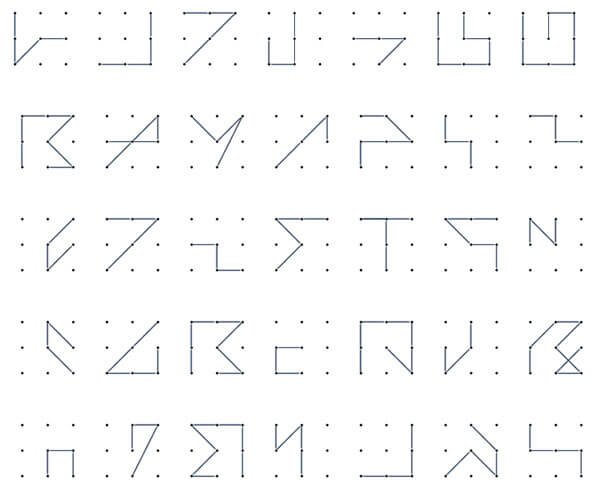

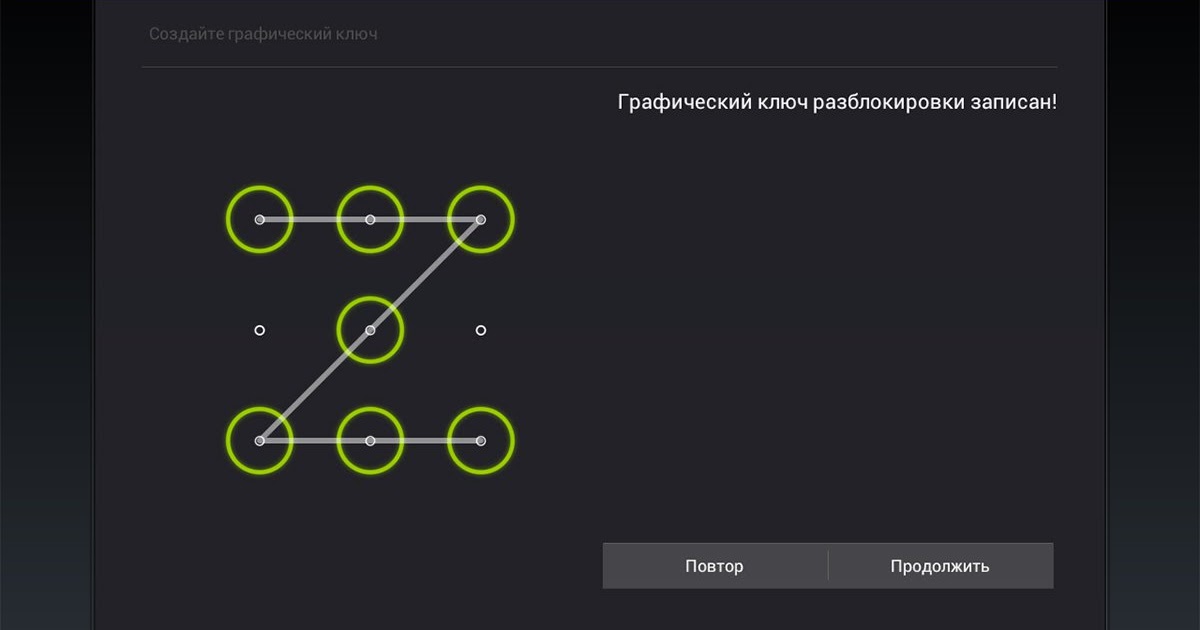

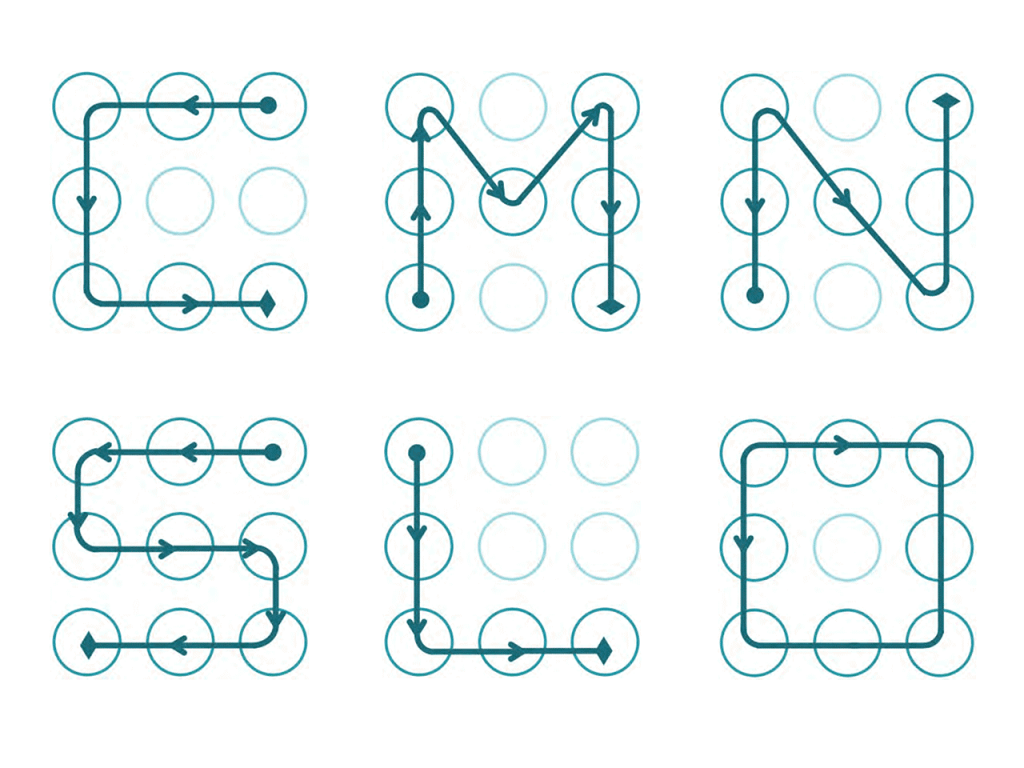

Во-вторых, множество людей (порядка 10% из нескольких тысяч участников исследования) используют паттерны, похожие на буквы, благо девятиточечная система весьма неплохо для этого подходит. Такие графические ключи абсолютно ненадежны и фактически являются прямым аналогом самых идиотских паролей вроде «12345».

Паттерны в виде букв — самые неудачные и самые легкоугадываемые

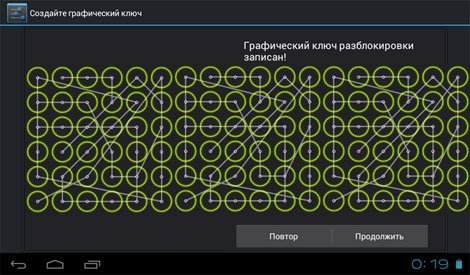

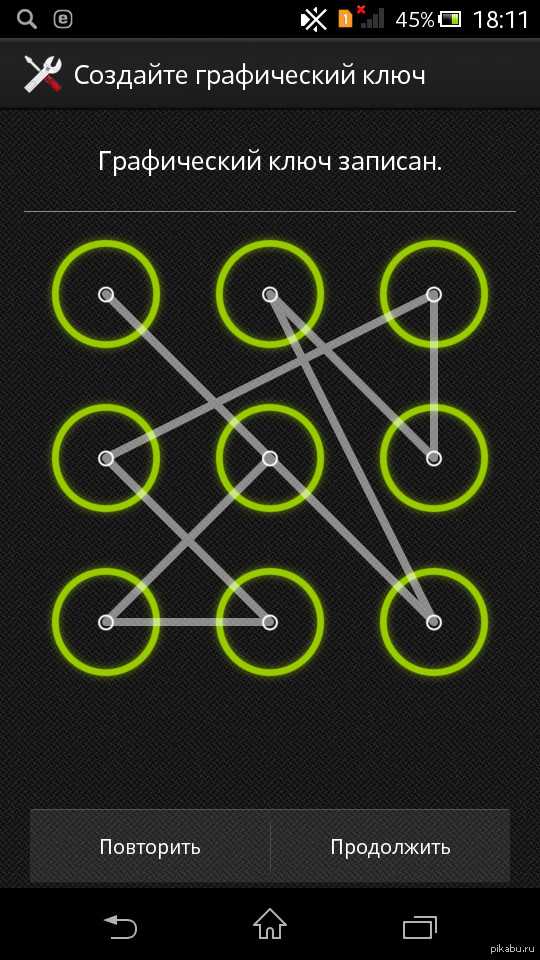

В-третьих, несмотря на то, что общее количество комбинаций паттернов составляет вполне внушительные 390 тыс. с небольшим, на самом деле количество вариантов для перебора можно существенно снизить благодаря человеческому фактору. Большая часть комбинаций — это ключи, в которых использованы восемь или девять точек из девяти имеющихся. Проблема в том, что такие ключи очень мало кто использует.

Проблема в том, что такие ключи очень мало кто использует.

Несмотря на то что общее количество комбинаций выглядит вполне внушительно, следует понимать, что порядка 3/4 из них — это 8- и 9-точечные ключи, которыми в реальности редко пользуются

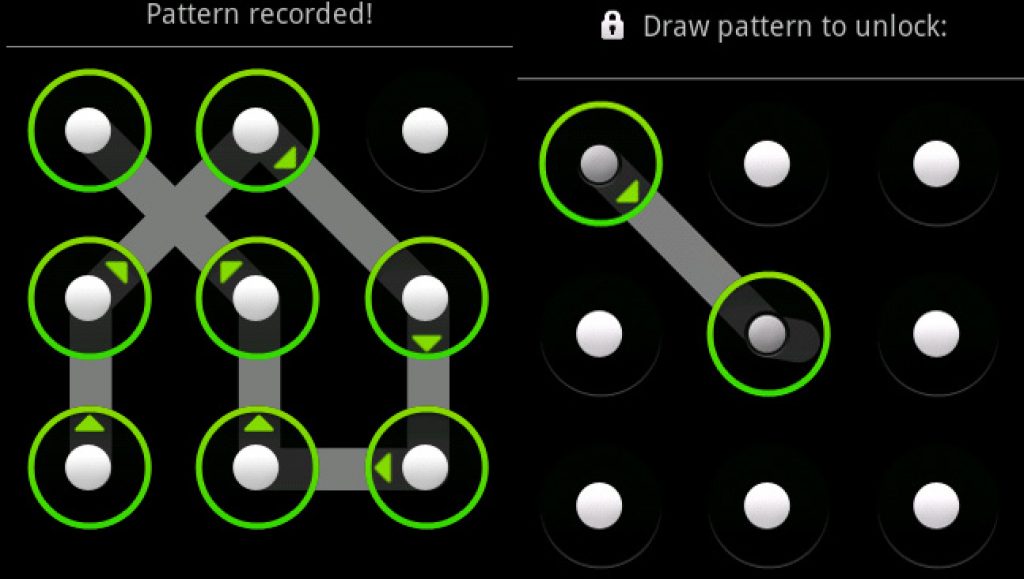

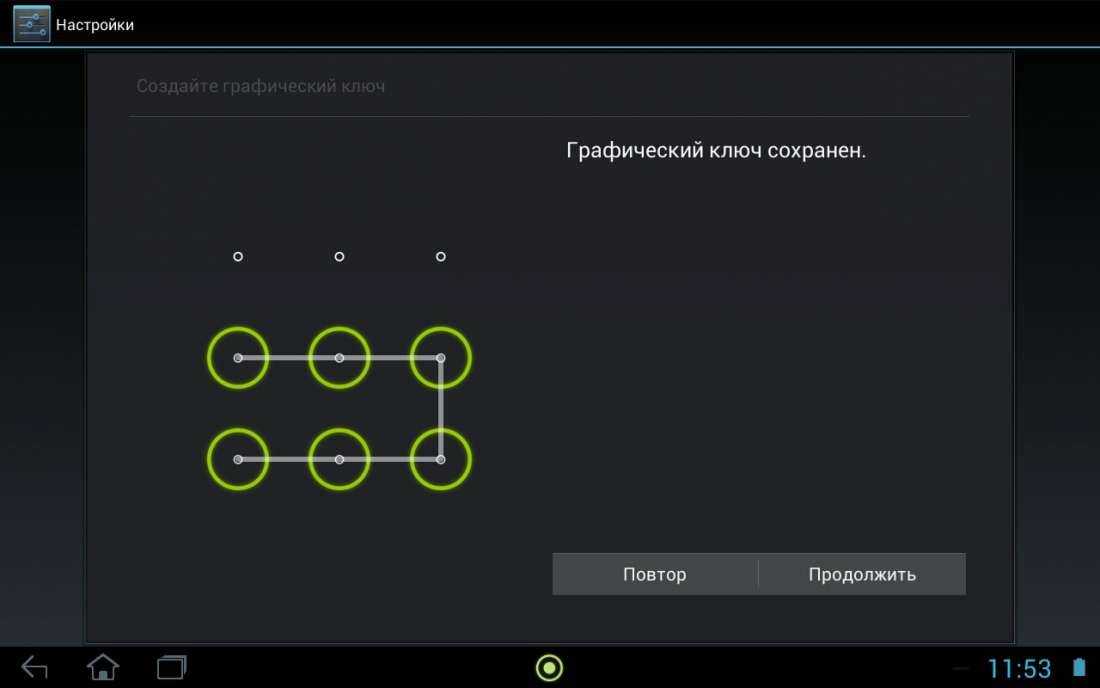

Средняя длина ключа — около пяти точек, что не так уж хорошо для надежной защиты. Такая длина дает количество комбинаций порядка 7 тыс., что очевидно хуже, чем даже простейший PIN-код из четырех цифр. Ну а самой популярной длиной графического ключа являются четыре точки, а это всего-навсего 1600 комбинаций.

Но и это еще не все: количество вариантов можно дополнительно снизить, поскольку можно с высокой вероятностью предсказать начальную точку паттерна. Примерно в половине случаев люди начинают паттерн с верхнего левого угла. Добавьте к этому нижний левый и верхний правый углы — и вы охватите 73% всех реально используемых людьми комбинаций.

Причем результаты почти не зависят от того, правша человек или левша, пользуется он устройством двумя руками (более вероятно для крупных экранов) или одной рукой (вероятно для небольших экранов). Цифры в любом случае очень похожие.

Цифры в любом случае очень похожие.

Еще один примечательный факт: женщины в среднем используют более слабые графические ключи, чем мужчины. И возраст тоже имеет значение: чем моложе человек, тем более вероятно, что он использует длинный паттерн. Таким образом, знание пола и возраста помогает предсказать, какой паттерн человек использует.

Какие практические выводы мы можем сделать из данного исследования? Основной таков: если вы пользуетесь графическими ключами для защиты экрана блокировки Android или каких-либо важных приложений, то лучшая стратегия — делать так, как не делает почти никто. А именно:

- Никогда не используйте очевидные комбинации, такие как паттерны в виде букв. Настолько слабый ключ — это все равно что полное отсутствие ключа или пароля.

- Для стартовой точки ключа используйте те точки, которыми наименее часто пользуются. Лучший вариант — средняя точка на правой стороне. Нижний правый угол тоже отличный выбор.

- Лучшая длина для паттерна — это восемь или девять точек.

Во-первых, это значительно увеличивает количество комбинаций. Во-вторых, такими длинными паттернами мало кто пользуется, так что подбирать их будут в последнюю очередь.

Во-первых, это значительно увеличивает количество комбинаций. Во-вторых, такими длинными паттернами мало кто пользуется, так что подбирать их будут в последнюю очередь. - И, само собой, подумайте о том, чтобы перейти с использования графических ключей на цифро-буквенные пароли. Может оказаться, что пароль, даже достаточно длинный и надежный, запомнить куда проще, чем по-настоящему стойкий к подбору графический ключ.

Не забудьте проверить свой пароль! #PassChecker http://t.co/lbdRUBjYSw https://t.co/32L7nmX2qt

— Kaspersky Lab (@Kaspersky_ru) October 22, 2014

Мобильность конечных пользователей и её значение для бизнеса

«Лаборатория Касперского» опубликовала новый отчёт о киберугрозах по итогам второго квартала и результаты проведённого вместе с B2B International нового исследования «Риски для безопасности пользователей». При всей своей ориентированности на потребителя

Советы

Рождество и безопасность

Многие известные взломы начинались в рождественские каникулы. Несколько простых советов снизят ваши риски стать следующей жертвой.

Несколько простых советов снизят ваши риски стать следующей жертвой.

Безопасно ли использовать Avast в 2023 году?

Решения Avast имеют неплохую репутацию, но несколько инцидентов заставляют сомневаться в их надежности. Рассказываем, можно ли доверять продуктам Avast.

Футбольные киберугрозы

Как посмотреть чемпионат мира по футболу и не стать жертвой мошенников.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Какие графические ключи бывают на телефоне? Графический ключ — что это и зачем он нужен

Защита личной информации важна для сохранения персональных данных от проникновения посторонних лиц. Придумано множество систем установки блокировки и снятия. Важно разобраться, какие же бывают графические ключи на телефоне, и как с ними лучше работать.

Придумано множество систем установки блокировки и снятия. Важно разобраться, какие же бывают графические ключи на телефоне, и как с ними лучше работать.

Графический ключ — что это и зачем он нужен

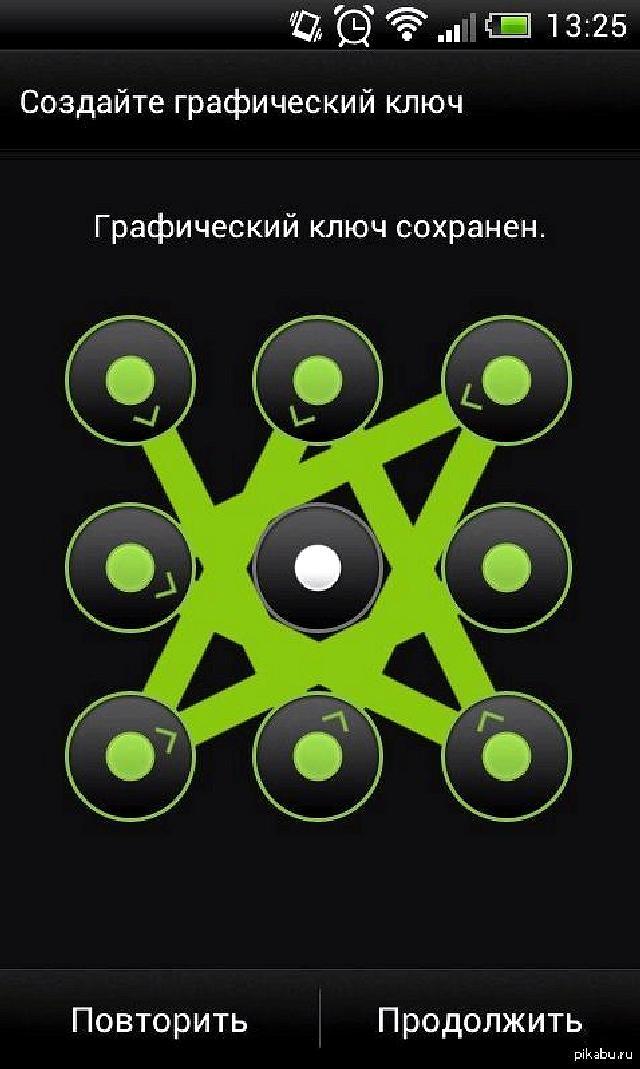

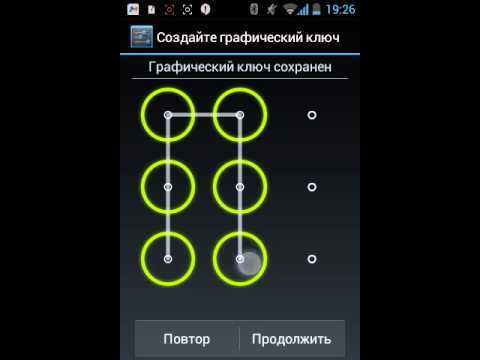

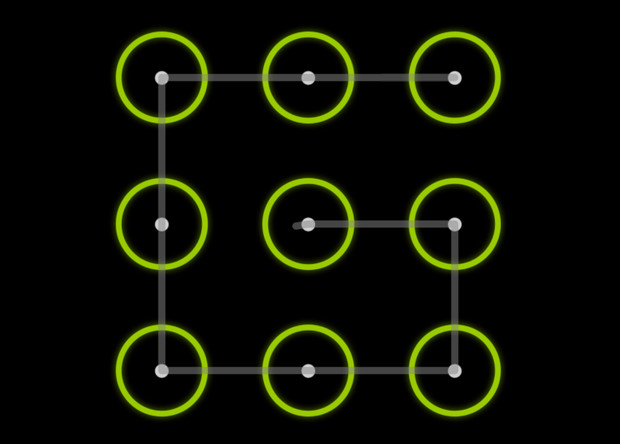

Пароли придумали уже давно, но тогда же заметили, что сами пользователи относятся к их созданию довольно халатно и составляют легчайшие комбинации в виде 123456 или 00000000, дата рождения или собственное имя. Графический ключ при правильном обращении может стать хорошим щитом от любопытных глаз! Но только если он сложнее, чем квадрат или простая последовательность из 4 или 5 узлов. Он представляет собой совокупность движений на экране, которые в итоге образуют специфический рисунок для разблокировки.

По некоторым данным, примерно 40% пользователей платформы Android пользуется графическими ключами, так как рисунок запомнить намного проще, чем цифры.

Именно в этом преимуществе и заключена дыра в безопасности! Рисунок можно подсмотреть и повторить, присвоив таким нехитрым способом телефон и данные в нём. Учитывая современные тенденции, потеря смартфона способна привести к краже денежных средств со счетов, привязанных к профилю.

Учитывая современные тенденции, потеря смартфона способна привести к краже денежных средств со счетов, привязанных к профилю.

Какие графические ключи бывают на современных телефонах

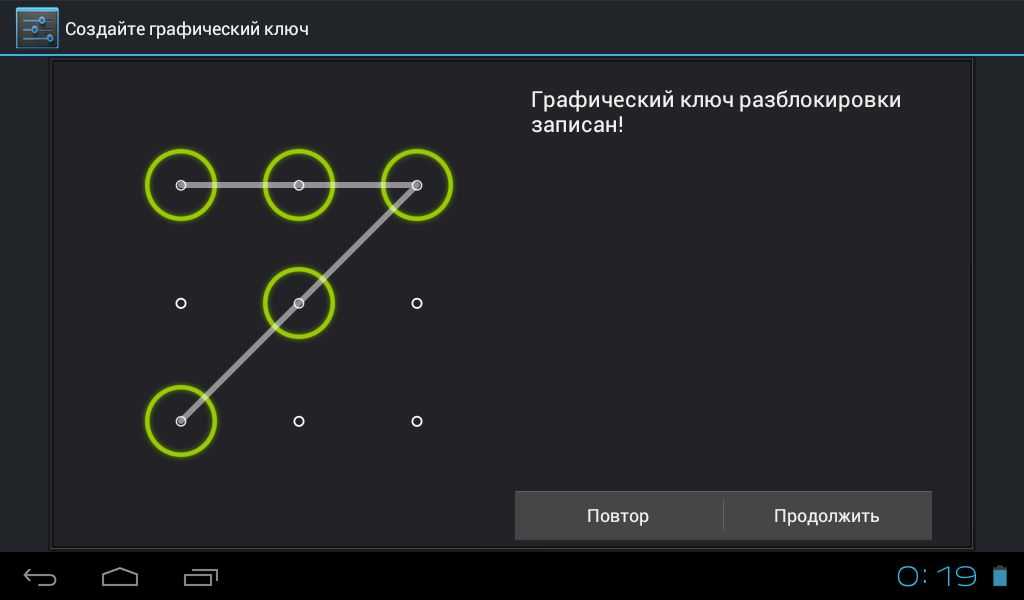

Пароль устанавливается в настройках самого устройства, ничего дополнительно устанавливать не требуется. Если же пользователь хочет получить расширенные настройки и контролировать доступ в папки или определённые приложения, то в Google Play можно поискать и скачать специальную программу.

AppLock даёт возможность устанавливать пароли для отдельных программ.

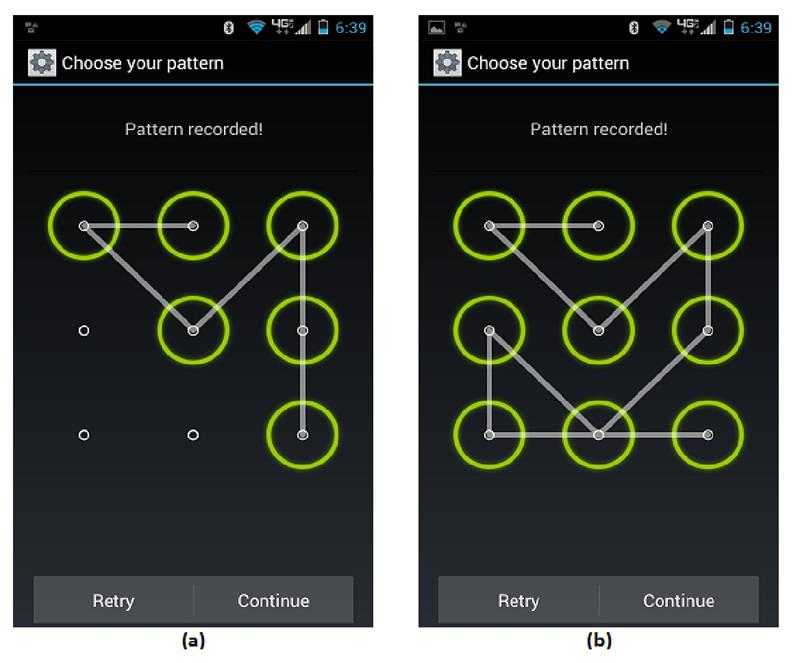

К сожалению, люди ищут лёгкие пути и создают предсказуемые комбинации, например, используют только 4 или 5 узлов, тогда как чем длиннее цепочка, тем больше становится число вероятных комбинаций и затягивает время на подбор. Но длинный пароль из стандартных движений тоже не выход! Было проведено исследование, которое показало самые частые комбинации:

- 44% людей ведут линию из верхнего левого узла;

- 77% начнут в одном из углов экрана;

- 5 узлов – среднее число задействованных точек.

Математическая справка: при ведении линии через 5 точек пользователь оставляет хакеру на перебор меньше 8000 комбинаций!

- довольно часто ещё встречаются комбинации из 4 точек;

Число комбинаций резко уменьшается до цифры в 1624.

- словно для облегчения подбора люди часто ведут код слева направо и сверху вниз.

Из интересных наблюдений стоит отметить, что женщины придумывают более лёгкие пароли, а среди мужчин сложностью рисунки отличаются смартфоны молодого поколения.

Среди небезопасных графических ключей отмечают:

- первые буквы имён родителей, супруга (супруги), детей или клички домашнего питомца;

- изображения цифры или буквы;

- прямые и простые линии.

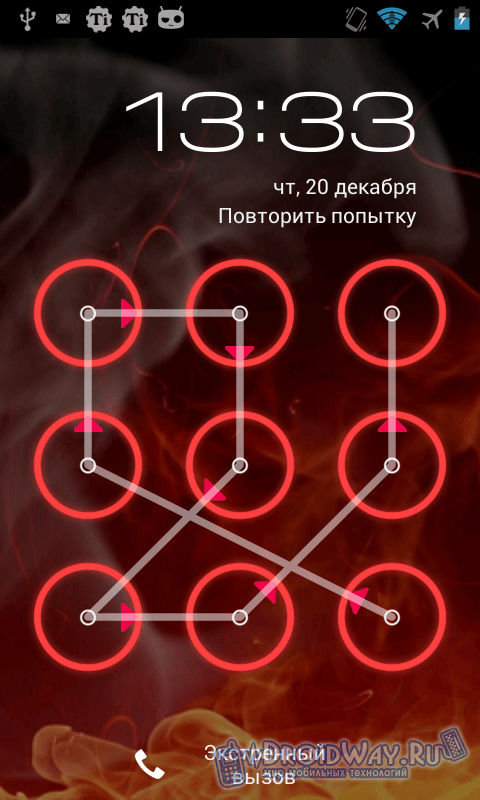

Безопасность системы упирается не только в стремление к простоте запоминания, но и в возможности запомнить движения пальцев владельца телефона. В интернете активно обсуждаются способы обхождения блокировок: сброс настроек, разрядка батареи и прочие хитрости, но среди этого встречаются упоминания о съёмках видеоснятия блокировки и расшифровки кода через специальные алгоритмы.

В интернете активно обсуждаются способы обхождения блокировок: сброс настроек, разрядка батареи и прочие хитрости, но среди этого встречаются упоминания о съёмках видеоснятия блокировки и расшифровки кода через специальные алгоритмы.

Стоит отметить советы, которые способны увеличить шансы сохранения безопасности:

- Делать пересекающиеся линии.

- Составлять длинные цепочки узлов.

- Отключить паттерны, то есть вести рисунок без линии, чтобы посторонний человек не смог подглядеть весь получившийся рисунок.

Графический ключ не станет панацеей, и если телефон поддерживает идентификацию по отпечатку пальца, то лучше пользоваться им. Если же такой функции нет, то пароль нужно придумывать сложнее, чем 0000 и нарисованная первая буква имени.

Что, если бы мы использовали графические пароли для аутентификации? | by Deyashini Chakravorty

Я недавно читал о том, как легко сегодня взломать пароли и сколько кибератак начинается с скомпрометированного пароля, когда я наткнулся на графические пароли и их потенциал. Идея покончить с необходимостью запоминать буквенно-цифровые пароли интригует и приносит облегчение. Мне больше не придется беспокоиться о перестановках моего пароля для индивидуального входа в каждое приложение после получения нового телефона. Мне также не нужно прибегать к нажатию на Забыли пароль после того, как не смогли угадать пароль.

Идея покончить с необходимостью запоминать буквенно-цифровые пароли интригует и приносит облегчение. Мне больше не придется беспокоиться о перестановках моего пароля для индивидуального входа в каждое приложение после получения нового телефона. Мне также не нужно прибегать к нажатию на Забыли пароль после того, как не смогли угадать пароль.

Графические пароли — это метод аутентификации, при котором пользователь использует изображения в качестве паролей вместо текстовых буквенно-цифровых паролей. Во время установки пароля (Новый пароль и Подтверждение нового пароля) пользователь выбирает точки на изображении или набор изображений, которые действуют как уникальные символы для представления пользователя. Обычный пример базового графического пароля — пароль блокировки шаблона 9.0006 на экране блокировки вашего мобильного телефона, где вы нажимаете набор точек в заданной последовательности для аутентификации. Но графические пароли этим не ограничиваются.

Что меня действительно впечатлило в возможностях графических паролей, так это широкий спектр проблем, которые они решают.

- Люди — визуальные существа, которые обрабатывают и запоминают визуальные подсказки лучше, чем большинство других форм данных, и графические пароли используют именно это. Отсутствие необходимости запоминать или записывать сложный, трудно угадываемый пароль может быть освобождением!

- Графические пароли предлагают все более и более широкое пространство для паролей и не ограничиваются буквенно-цифровыми перестановками. (Возьмите изображение размером 1024×768 пикселей, и вы увидите, что существует множество комбинаций точек данных, из которых может состоять ваш пароль.)

- Они также решают проблему регистрации нажатий клавиш.

- Они также устойчивы к атакам по словарю и социальной инженерии.

krazytech.com

Графические пароли могут быть встроены в многофакторную аутентификацию несколькими способами.

Во-первых, он может заменить числовые одноразовые пароли графическими паролями. На экране компьютера может отображаться изображение в качестве места для пароля, и ваш мобильный телефон/электронная почта может получить такое же изображение с выделенными точками, которые служат одноразовым паролем, который следует щелкнуть по изображению, отображаемому на вашем компьютере.

На экране компьютера может отображаться изображение в качестве места для пароля, и ваш мобильный телефон/электронная почта может получить такое же изображение с выделенными точками, которые служат одноразовым паролем, который следует щелкнуть по изображению, отображаемому на вашем компьютере.

Графические пароли также могут использоваться в методе, основанном на отзыве, в качестве первого уровня аутентификации, когда пользователь либо а) выбирает несколько точек в определенном порядке на изображении по своему выбору (подход с одним изображением), либо b ) выбирает несколько изображений по своему выбору в определенном порядке (подход с несколькими изображениями).

Он также может заменить CAPTCHA ( Полностью автоматизированный общедоступный Тест Тьюринга для определения компьютеров и людей отдельно ), дополнительный уровень, который проверяет, что пользователь является человеком. Это связано с тем, что графические пароли в конечном итоге проверяют это с помощью человеческого взаимодействия, не вызывая разочарования у пользователей из-за попытки взлома CAPTCHA в 7-й раз подряд.

Помимо этого, графические пароли также могут быть чрезвычайно эффективными в сочетании с отслеживанием взгляда. Сегодня внедрить его определенно дороже, учитывая затраты на покупку оборудования, которое необходимо для его работы.

Графические пароли с отслеживанием взгляда могут служить вторым уровнем, а сканирование радужной оболочки глаза — первым уровнем аутентификации для экосистемы, защищающей важную информацию. Сканирование радужной оболочки в более редких случаях, как известно, ложно аутентифицирует пользователей, когда им предоставляется изображение глаза с очень высоким разрешением. Отслеживание взгляда в таких случаях может помочь убедиться, что аутентифицированный человек действительно жив. Отслеживание взгляда также делает систему аутентификации более устойчивой к атакам серфинга/подглядывания, особенно потому, что только графические пароли могут занимать больше места на экране (по сравнению с текстовыми паролями), что делает их более склонными к подглядыванию через плечо. Ввод пароля (нажатие точек на изображении) можно выполнить с помощью взгляда, что избавляет от необходимости нажимать точки с помощью курсора.

Ввод пароля (нажатие точек на изображении) можно выполнить с помощью взгляда, что избавляет от необходимости нажимать точки с помощью курсора.

Возьмем, к примеру, наши шаблоны паролей для телефонов. Неудивительно, что ваш младший брат смог разблокировать ваш телефон, хотя вы никогда не говорили ему свой пароль!!

Процесс может быть таким простым, как:

- Подтверждение личности пользователя с помощью сканирования радужной оболочки

- Попросите пользователя ввести свой пароль, используя его взгляд, при этом оборудование для отслеживания взгляда точно фиксирует, куда смотрит пользователь.

Это может оказаться непростой задачей, так как для этого требуется очень точный механизм отслеживания взгляда, тем более, что обратную связь на экране следует отключить, чтобы избежать подглядывания.

Само собой разумеется, что, несмотря на то, что эти инновационные и творческие методы аутентификации выглядят многообещающе, при принятии решения необходимо учитывать факторы стоимости, времени и технологии.

- Готовы ли мы согласиться на более длительное время входа в систему в обмен на более интуитивно понятный метод с более низким уровнем ошибок?

- Достаточно ли важна информация, которую мы пытаемся защитить, чтобы мы могли вкладывать значительные средства в оборудование для отслеживания взгляда?

- Хотим ли мы, чтобы МИД задействовал дополнительное ручное устройство?

- Должен ли он быть реализован во всей организации или должен быть реализован для избранных людей в организации, которые имеют высокий уровень доступа, имеют высокий уровень доступа и чаще всего становятся мишенями?

Есть еще много вопросов, которые нужно задать, прежде чем сузить круг до вариантов графических паролей, наиболее подходящих для данного случая использования!

Хотя я не эксперт по безопасности, мне хотелось бы увидеть, куда движется MFA с таким количеством заслуживающих доверия решений, которые разрабатываются сегодня!

Коллектив UX жертвует 1 доллар США за каждую статью, опубликованную на нашей платформе. Эта история помогла Bay Area Black Designers: профессиональному сообществу разработчиков чернокожих, которые занимаются цифровыми дизайнерами и исследователями в районе залива Сан-Франциско. Объединяясь в сообщество, участники делятся вдохновением, связью, наставничеством, профессиональным развитием, ресурсами, обратной связью, поддержкой и устойчивостью. Молчание против системного расизма — не вариант. Создайте дизайнерское сообщество, в которое вы верите.

Эта история помогла Bay Area Black Designers: профессиональному сообществу разработчиков чернокожих, которые занимаются цифровыми дизайнерами и исследователями в районе залива Сан-Франциско. Объединяясь в сообщество, участники делятся вдохновением, связью, наставничеством, профессиональным развитием, ресурсами, обратной связью, поддержкой и устойчивостью. Молчание против системного расизма — не вариант. Создайте дизайнерское сообщество, в которое вы верите.

Графическая система аутентификации паролей

Abstract

Графический пароль является одним из методов аутентификации компьютерной безопасности. В настоящее время цифровая/компьютерная безопасность является наиболее важным аспектом информатики для защиты данных пользователей или клиентов. А серфинг через плечо — это одна из угроз, когда преступник может украсть пароль путем прямого наблюдения или путем записи сеанса аутентификации. Для этой аутентификации доступно несколько методов, наиболее распространенным и простым из которых является метод графического пароля. Итак, мы предлагаем новую технику для борьбы с этой проблемой. Мы разработали две концепции для борьбы с атаками серфинга через плечо. Во-первых, пользователь должен зарегистрироваться, если регистрация не существует. Во-вторых, вы должны войти в систему с действительным идентификатором пользователя и паролем. Пароль представляет собой набор символов и цифр. В-третьих, пользователь должен пройти аутентификацию на основе изображений, где пользователь может выбрать свой пароль, и этот метод имеет больше шансов компенсировать друг друга. Вы должны выбрать пароль в соответствии с регистрационным паролем, он должен совпадать при входе в систему. При аутентификации на основе цветов должно быть несколько паролей на основе цветов, и в зависимости от цвета вам необходимо запомнить последовательность паролей. И это похоже на трехфакторную аутентификацию. Итак, здесь предлагается новая графическая методика аутентификации по паролю, устойчивая к серфингу через плечо, а также к другим типам возможных атак.

Итак, мы предлагаем новую технику для борьбы с этой проблемой. Мы разработали две концепции для борьбы с атаками серфинга через плечо. Во-первых, пользователь должен зарегистрироваться, если регистрация не существует. Во-вторых, вы должны войти в систему с действительным идентификатором пользователя и паролем. Пароль представляет собой набор символов и цифр. В-третьих, пользователь должен пройти аутентификацию на основе изображений, где пользователь может выбрать свой пароль, и этот метод имеет больше шансов компенсировать друг друга. Вы должны выбрать пароль в соответствии с регистрационным паролем, он должен совпадать при входе в систему. При аутентификации на основе цветов должно быть несколько паролей на основе цветов, и в зависимости от цвета вам необходимо запомнить последовательность паролей. И это похоже на трехфакторную аутентификацию. Итак, здесь предлагается новая графическая методика аутентификации по паролю, устойчивая к серфингу через плечо, а также к другим типам возможных атак.

Введение

I. ВВЕДЕНИЕ

Графический пароль является одним из процессов аутентификации в компьютерной системе. компьютерная безопасность — это создание безопасной зоны для наших цифровых устройств. Графический пароль — это один из процессов, обеспечивающих нашу безопасность цифрового устройства или важной информации. Поскольку мы знаем, что наш человеческий мозг может легко хранить или вспоминать изображение или пароль на основе изображения. Таким образом, мы предлагаем графический пароль для пользователя, который может зарегистрироваться случайным образом с высокой степенью защиты, и нет никаких проблем с тем, чтобы вспомнить графический пароль. Аутентификация — это точка доступа к данным, которая управляет обеспечением безопасности потребителя. Это процесс, который предоставляется в определенном контексте, требующем от клиента. Схемы проверки подразделяются на аутентификацию на основе токенов, проверку на основе биометрии, проверку на основе знаний. Токены используются в качестве скрытого ключа при аутентификации на основе токенов.

Токены используются в качестве скрытого ключа при аутентификации на основе токенов.

Как следует из названия, в качестве пароля используются различные типы фигур и изображений. Кроме того, ученый утверждает, что человеческому мозгу проще запомнить картинку, чем текст. Человеческий мозг может легко обрабатывать изображения. И базовый пароль изображения, он устойчив к атаке по словарю, кейлоггеру, социальной инженерии и т. д.

Буквенно-цифровой пароль — старый традиционный распространенный метод аутентификации. Практически этот традиционный метод является слишком небезопасной системой. Например, злоумышленник может выбрать легко угадываемый пароль пользователя, если пользователь не использует надежный пароль. Пользователь может использовать один и тот же пароль для нескольких устройств или сайтов. Это все небезопасная характеристика для обычных пользователей. И аутентификация является одним из важных моментов безопасности, где пользователь несет активную ответственность за безопасность своей личной информации.

Обычно графические методы паролей бывают двух типов: [1] основанные на распознавании и воспроизведении графические методы, [2] основанные на воспроизведении графические методы.

В методах распознавания. Пользователь должен пройти аутентификацию, выбрав одно или несколько изображений, которые он выбирает во время регистрации. В методах, основанных на воспоминании, пользователь должен помнить, что это было сделано во время регистрации.

II. ОБЗОР ЛИТЕРАТУРЫ

«Графическая аутентификация по паролю» Шраддха М., Лина С. Гаваде, Пратемей К. Рейн. [1] Они разработали метод графического пароля везде, где они представили некоторые из бессильных методов графического пароля, например, базовый пароль с несколькими изображениями, который может предложить пользователю некоторое количество изображений, и что им нужно выбрать одно или несколько из них. Следующая базовая схема сетки, которая является простым объектом, не требует дополнительных отображений. Дальше Схема треугольника, которая имеет выступающую поверхность и количество показанных изображений практически одинаковое, выбрать сложно. Самое бесполезное в этой статье — вычисление базы имени пользователя. Таким образом, часто эта новая схема обеспечивает решение многочисленных проблем существующей системы.

Дальше Схема треугольника, которая имеет выступающую поверхность и количество показанных изображений практически одинаковое, выбрать сложно. Самое бесполезное в этой статье — вычисление базы имени пользователя. Таким образом, часто эта новая схема обеспечивает решение многочисленных проблем существующей системы.

«Усовершенствование системы аутентификации паролей с использованием графических изображений» от Amol

Bhand, vaibhav desale, Swati Shirke, Suvarna Pansambal.[2] В этой статье основное внимание уделяется построению графической системы паролей полностью с различными системами аутентификации. Кроме того, основной целью этого метода является достижение более высокой безопасности с помощью простой техники для использования пользователем и более надежной для угадывания хакером. Таким образом, они разработали 3 различных типа системы аутентификации: A. Точка прохода, B. Точка клика с подсказкой, C. Точки клика с убедительной подсказкой. Точка прохода, во время этой системы пользователь должен выбрать 5 точек из одной картинки и в момент выбора и во время входа в систему пользователь должен повторить идентичную последовательность точек из одной картинки. Точка клика Cued имеет ту же конструкцию, что и точка прохода, однако наибольшее различие между ними заключается в передаче 5 точек на пяти совершенно разных изображениях, по одной точке на изображение. PCCP может быть методом аутентификации. PCCP — лучшая технология, но с ней связаны проблемы безопасности.

Точка клика Cued имеет ту же конструкцию, что и точка прохода, однако наибольшее различие между ними заключается в передаче 5 точек на пяти совершенно разных изображениях, по одной точке на изображение. PCCP может быть методом аутентификации. PCCP — лучшая технология, но с ней связаны проблемы безопасности.

«Новая схема графического пароля, устойчивая к серфингу через плечо», Хайчан Гао, Чжунцзе Рен, Сюлин Чанг, Сиянг Лю, Уве Айкелин.[4] В этой статье обсуждаются функции безопасности графической аутентификации. Разные графические схемы паролей имеют разные методы снижения кибератак. Как вы понимаете, этот графический пароль легко запомнить, он удобен в использовании и обеспечивает высокий уровень безопасности. Таким образом, графические схемы паролей обеспечивают более высокий уровень безопасности, чем текстовые пароли. Некоторыми видами защиты от атак с графической аутентификацией пароля являются серфинг через плечо, грубая сила, атаки по словарю, атака с угадыванием, шпионское ПО и атаки с использованием социальной инженерии. В этой статье они предоставляют краткое описание и классификацию различных графических схем паролей, за которыми следует информация об уязвимостях в различных схемах и предложения по дальнейшему развитию.

В этой статье они предоставляют краткое описание и классификацию различных графических схем паролей, за которыми следует информация об уязвимостях в различных схемах и предложения по дальнейшему развитию.

III. СТАДИЯ ПРОБЛЕМЫ

Буквенно-цифровой пароль — это старый традиционный распространенный метод аутентификации. Практически этот традиционный метод является слишком небезопасной системой. Например, злоумышленник может выбрать легко угадываемый пароль пользователя, если пользователь не использует надежный пароль. Пользователь может использовать один и тот же пароль для нескольких устройств или сайтов. Это все небезопасная характеристика для обычных пользователей. И аутентификация является одним из важных моментов безопасности, где пользователь несет активную ответственность за безопасность своей личной информации. Если мы используем старую традиционную систему паролей, тогда может возникнуть возможность атаки по словарю, атаки грубой силы.

IV. КОМПЬЮТЕРНАЯ АУТЕНТИФИКАЦИЯ:

КОМПЬЮТЕРНАЯ АУТЕНТИФИКАЦИЯ:

Аутентификация — это процесс, при котором пользователь показывает свою личность своей системе или серверу. Распространенным примером является ввод имени пользователя и пароля при входе на веб-сайт. Существует несколько типов аутентификации.

- Однофакторная аутентификация (SFA).

- Двухфакторная аутентификация (2FA).

- Многофакторная проверка подлинности (MFA).

Аутентификация позволяет реальным пользователям получить доступ к компьютеру. А если аутентификация не совпадает, то постороннему лицу будет отказано. Метод аутентификации, используемый любой цифровой системой или сайтом, когда система или сайт должны знать фактического авторизованного пользователя. Даже при проверке подлинности, используемой для определения того, к каким ресурсам пользователь получает доступ и к каким ресурсам доступ запрещен, время, когда пользователь может получить доступ к ресурсу, и какую часть источника пользователь может потреблять. Как правило, аутентификация на сервере обычно включает использование имени пользователя и пароля. Другими формами аутентификации могут быть карты, сканирование сетчатки глаза, распознавание голоса и отпечатки пальцев. Аутентификация клиента обычно включает сервер, предоставляющий клиенту сертификат, который доверенная третья сторона, такая как банк, ожидает от клиента. Аутентификация не определяет, какие действия человек может выполнять или какой файл он может просматривать. Аутентификация просто идентифицирует и проверяет, кто является пользователем или системой.

Как правило, аутентификация на сервере обычно включает использование имени пользователя и пароля. Другими формами аутентификации могут быть карты, сканирование сетчатки глаза, распознавание голоса и отпечатки пальцев. Аутентификация клиента обычно включает сервер, предоставляющий клиенту сертификат, который доверенная третья сторона, такая как банк, ожидает от клиента. Аутентификация не определяет, какие действия человек может выполнять или какой файл он может просматривать. Аутентификация просто идентифицирует и проверяет, кто является пользователем или системой.

Основная цель аутентификации — разрешить авторизованным пользователям доступ к компьютеру и запретить доступ неавторизованным пользователям. Операционные системы обычно идентифицируют/аутентифицируют пользователей тремя способами: пароли, физическая идентификация и биометрия. Это объясняется ниже.

A. Пароли

Пароль — это секретный текст, представляющий собой комбинацию символов, цифр и символов, которые используются для проверки личности пользователя во время аутентификации. Пароль — очень важный секретный ключ для цифровых устройств или сайта. Пользователю необходимо создать имя пользователя и пароль для защиты нашей важной информации. Сервер сохранил все логины и пароли. Когда любой пользователь пытается получить доступ к какой-либо информации, пользователь должен подтвердить свое имя пользователя и пароль, сравнив их с системой входа в систему.

Пароль — очень важный секретный ключ для цифровых устройств или сайта. Пользователю необходимо создать имя пользователя и пароль для защиты нашей важной информации. Сервер сохранил все логины и пароли. Когда любой пользователь пытается получить доступ к какой-либо информации, пользователь должен подтвердить свое имя пользователя и пароль, сравнив их с системой входа в систему.

Если имя пользователя и пароль совпадают, система разрешит доступ ко всей информации.

B. Физическая идентификация

Физическая идентификация, используемая в таких организациях, как отдел образования, компания или любой офис. Теперь, когда технология слишком продвинута, в организации устанавливается машина аутентификации, которая позволит всем авторизоваться в организации. Например, у сотрудника есть удостоверение личности сотрудника для идентификации в своей организации, поэтому, прежде чем приступить к своим обязанностям, он должен аутентифицировать себя с помощью своей удостоверения личности, что называется физической идентификацией, и эта система защитит от людей, которые не авторизованы, которые не могут войти организации без разрешения. Любая организация должна беспокоиться о физической безопасности, которая поможет защититься от любой угрозы. В нашей повседневной жизни мы используем смарт-карты банкоматов, которые являются лучшим примером физической идентификации. Таким образом, система банкомата представляет собой комбинацию пароля и идентификации карты. Это позволяет проводить аутентификацию без сохранения пароля или информации о карте в компьютерной системе.

Любая организация должна беспокоиться о физической безопасности, которая поможет защититься от любой угрозы. В нашей повседневной жизни мы используем смарт-карты банкоматов, которые являются лучшим примером физической идентификации. Таким образом, система банкомата представляет собой комбинацию пароля и идентификации карты. Это позволяет проводить аутентификацию без сохранения пароля или информации о карте в компьютерной системе.

C. Биометрия

В биометрии био означает «человек», а метрика означает «измерение». Проще говоря, биометрия — это любое измерение, связанное с человеческими характеристиками, которое отличает человека от других людей. Биометрическая аутентификация относится к уникальному методу обеспечения безопасности, который включает в себя наши биологические характеристики, такие как голос, отпечатки пальцев, сетчатка глаза и т. д.

V. ГРАФИЧЕСКИЙ ПАРОЛЬ

Как следует из названия, в качестве пароля используются различные типы изображений или форм. Кроме того, ученый говорит, что человеческий мозг легче запоминает изображения, чем текст.

Кроме того, ученый говорит, что человеческий мозг легче запоминает изображения, чем текст.

Человеческий мозг может легко обрабатывать изображения. Итак, инженеры предложили графическую систему аутентификации по паролю, которая очень проста в использовании и позволяет очень просто вспомнить свой пароль. И графический пароль более безопасен, чем текстовый пароль, который устойчив к словарной атаке, кейлоггеру, социальной инженерии и т. Д. В целом методы графического пароля бывают двух типов: графический пароль на основе распознавания и на основе отзыва.

В графическом пароле мы использовали 2 типа аутентификации: первый — на основе цвета, а второй — на основе изображения, который легко вспомнить и сложно угадать, и это лучшая альтернатива текстовому паролю.

Люди — визуальные существа, которые обрабатывают и запоминают визуальные подсказки лучше, чем большинство других форм данных, и графические пароли используют именно это.

Графический пароль, который пользователь может легко запомнить, поэтому нет необходимости записывать пароль где-либо. И очень сложно угадать графический пароль. Распознавание лица — это еще один тип процесса аутентификации, который является уникальным для системы аутентификации. Первый метод графического пароля, основанный на запоминании, был предложен Грегом Блондером в 1919 году.96. В этом методе пользователь генерирует пароль, нажимая на разные места на картинке.

И очень сложно угадать графический пароль. Распознавание лица — это еще один тип процесса аутентификации, который является уникальным для системы аутентификации. Первый метод графического пароля, основанный на запоминании, был предложен Грегом Блондером в 1919 году.96. В этом методе пользователь генерирует пароль, нажимая на разные места на картинке.

VI. МЕТОЛОГИЯ

В этом проекте, когда любой пользователь попытается получить доступ к домашней странице, ему будут предоставлены три варианта регистрации, входа и о разработчике. Если вы еще не зарегистрированы, то вам нужно нажать кнопку регистрации.

- Затем появится страница регистрации, вы должны предоставить первый текстовый базовый пароль и необходимую информацию, такую как имя, фамилия, адрес электронной почты, пароль, контрольный вопрос и т. д.

- После нажатия кнопки «Далее» появится вторая цветная базовая графическая страница безопасности пароля, затем вам нужно будет выбрать пароль на корточках.

И вы должны помнить приземистую основу по цвету.

И вы должны помнить приземистую основу по цвету. - После того, как вы нажмете следующую страницу с базовым паролем изображения, вы должны выбрать несколько изображений в качестве пароля и сохранить их.

- Затем вы должны вернуться на домашнюю страницу, затем вы должны нажать на вход. После этого вы должны указать имя пользователя и правильный пароль. Если текстовое имя пользователя и пароль верны, то вы успешно вошли в систему с текстовым базовым паролем.

- Затем появится страница с паролем для цветной базы, после чего вы должны указать базовый пароль для цветной панели. Если это правильно, то вы успешно вошли в систему с цветовым базовым паролем.

- Затем появится страница с базовым паролем изображения, после чего вы должны выбрать базу изображения на основе пароля. Если это правильно, то вы успешно вошли в систему с базовым паролем изображения.

- Затем появится главная страница.

VII. СВЯЗАННЫЕ РАБОТЫ

Графические пароли относятся к использованию изображений и другого цвета в качестве паролей. Графические пароли легче запомнить, потому что люди лучше запоминают картинки, чем слова. Графический пароль более устойчив к атакам грубой силы. Графические пароли являются более привлекательными и визуальными представлениями, которые используются вместо текста или буквенно-цифровых символов.

Графические пароли легче запомнить, потому что люди лучше запоминают картинки, чем слова. Графический пароль более устойчив к атакам грубой силы. Графические пароли являются более привлекательными и визуальными представлениями, которые используются вместо текста или буквенно-цифровых символов.

Графические пароли состоят из шести разделов, а именно:

A. Схема на основе изображений

В этой схеме будет предоставлено количество изображений, и пользователю нужно будет выбрать изображения в качестве пароля. Из сетки пользователь должен выбрать фактические изображения в правильном порядке для аутентификации. Пользователь может легко запомнить пароль, как показано на рисунках. Базовый пароль изображения более привлекателен, а изображения меняются местами при каждой попытке входа в систему. Таким образом, эта схема вплотную приблизилась к тому, чтобы избежать атаки серфинга через плечо. Эти классы определяют соответствующие подпространства слабых паролей для словаря атаки.

B. Базовая цветовая схема

В этой схеме будет предоставлено количество цветов, и пользователю нужно будет выбрать цвета в качестве пароля. В этой системе используются разные цвета, чтобы сбить с толку самозванцев, но она проста в использовании для авторизованных пользователей. Пользователь может легко запомнить пароль, как показано в цветах. Он устойчив к атаке серфинга через плечо. Пользователь должен выбрать настоящие цвета в правильной последовательности для аутентификации. Тогда пароль сохранится в базе данных.

C. Распознавание на основе

С помощью этого метода пользователи устанавливают изображение в качестве пароля при регистрации. Пользователь должен воспроизвести или запомнить свои собственные пароли, поэтому никаких подсказок для запоминания паролей не дается. Пользователь должен выбрать определенное количество изображений в этом наборе в качестве пароля. Во время аутентификации пользователь должен правильно распознать эти предварительно выбранные изображения. [2]

[2]

D. Схема на основе подписи

В этой схеме подпись пользователя используется для пароля, указанного в системе. Любая подпись не может быть скопирована как есть. Небольшая ошибка в подписи может запретить доступ.

E. На основе Pure Recall

Систему аутентификации Pure Recall трудно запомнить пользователям. Некоторые опубликованные результаты системы аутентификации с чистым отзывом предлагают более высокий уровень энтропии, чем текстовый пароль. Эта схема требует, чтобы пользователи рисовали пароль на сетке или на чистом холсте. Пользователь должен перерисовать так, чтобы рисунок касался указанной последовательности координат. Это более безопасно, чем метод, основанный на распознавании, но пользователям очень сложно запомнить свои пароли.

F. Вызов по сигналу на основе

В этой схеме на этапе регистрации пользователь должен выбрать несколько точек щелчка на изображении в определенном порядке. Затем пользователь должен выбрать те же самые точки щелчка в том же порядке, в то время как пользователь выбрал тот же порядок точек щелчка, выбранных на этапе регистрации.

Затем пользователь должен выбрать те же самые точки щелчка в том же порядке, в то время как пользователь выбрал тот же порядок точек щелчка, выбранных на этапе регистрации.

Эти методы предоставляют пользователю подсказки, чтобы запомнить пароль, поэтому они проще, чем методы, основанные на чистом отзыве.

VIII. АНАЛИЗ И РЕЗУЛЬТАТЫ

A. Удобный графический пароль

Графический пароль представляет собой удобную для пользователя систему аутентификации. Удобная для пользователя аутентификация означает, что мы можем использовать эту систему везде, на любом устройстве или на любом сайте. Он очень прост в использовании, и каждый может легко запомнить свой пароль. Эта графическая система паролей является альтернативой текстовому паролю. Графическая система аутентификации, где пользователь может зарегистрироваться случайным образом, и это более безопасный пароль, чем другие. В этой основной характеристике системы нет проблем с запоминанием зарегистрированного пароля. Основной целью этой системы является достижение более высокой безопасности с помощью простой техники для использования пользователем и сложности угадывания хакером.

Основной целью этой системы является достижение более высокой безопасности с помощью простой техники для использования пользователем и сложности угадывания хакером.

B. Заявление

Каждый день мы используем цифровые устройства, где нам каждый раз приходится проходить процесс аутентификации. графический пароль — это удобная система аутентификации. Итак, мы приближаемся к использованию везде, например, в веб-разработке, на уровне рабочего стола и на любом другом уровне приложений. Некоторые приложения, которые в настоящее время используют графические системы аутентификации по паролю.

• Веб-приложение. • Мобильная система.

• Система блокировки файлов. • Уровень безопасности рабочего стола.

C. Анализ безопасности

Графическая система паролей обеспечивает надежную защиту от грубой силы и угадывания атак, поскольку имеет двухуровневую графическую систему паролей. Систему паролей трудно угадать человеку, и это система сопротивления плечу. У него очень большой диапазон паролей. Для этого проекта мы использовали 3 уровня аутентификации безопасности после

У него очень большой диапазон паролей. Для этого проекта мы использовали 3 уровня аутентификации безопасности после

Для шага 1: Аутентификация базового текстового пароля.

Для шага 2: Аутентификация Color Base.

Для шага 3: Аутентификация базы изображений

- Атака полным перебором: Перебор — это цифровая атака, при которой злоумышленник пытается угадать правильный пароль. Таким образом, для защиты от атак грубой силы в их системе должна быть большая комбинация паролей, которую человеку очень сложно запомнить. Мгновения большого текстового пароля мы создаем графический интерфейс пароля. Подобрать правильный пароль очень сложно.

- Шпионское ПО: Шпионское ПО — еще один возможный механизм атаки на графические пароли. Существует несколько типов шпионских программ, включая кейлоггеры, угонщики и шпионские программы. Шпионское ПО собирает информацию, введенную пользователем. С графическими паролями сложнее проводить шпионские атаки, потому что сложнее точно скопировать движения мыши.

Комбинации паролей и CAPTCHA могут быть особенно устойчивы к шпионскому ПО

Комбинации паролей и CAPTCHA могут быть особенно устойчивы к шпионскому ПО - Плечо Серфинг: Под серфингом через плечо понимается заглядывание через чье-то плечо с целью получения такой информации, как пароль, PIN-код и другая конфиденциальная информация. Этот тип атаки чаще встречается в людных местах, где люди нередко стоят за другой очередью у банкоматов.

.

Сравнение технологий паролей

Сравнение | Текстовый | На основе цвета | На основе изображения |

Безопасность | Меньше | Самый высокий | Самый высокий |

Требуемая стоимость | Ничего | Меньше | Меньше |

Удобство использования | Легкий | Легкий | Самый простой |

Наличие | Всегда | Всегда | Всегда |

Графический интерфейс | Дружественный/непривлекательный | удобный/привлекательный | Удобный для пользователя / более привлекательный |

Заключение

Цифровые устройства с каждым днем становятся частью нашей жизни. Используя цифровые устройства, мы смогли узнать о процессе аутентификации. Валидация является неотъемлемой частью безопасности. Аутентификация даст клиенту большую безопасность. Конкретные обзорные статьи исследуют ту же область о конкретных атаках, обнаруженных во время проверки. Печатная аутентификация со скрытым термином — отличный инструмент для тестирования. Это более полезно и безопасно по сравнению с предыдущими старыми базовыми графическими системами аутентификации по паролю. Поскольку пространство для пароля очень велико, оно обеспечивает защиту от атак методом грубой силы. Его легко использовать. Пароли можно легко создавать и вспоминать. Рандомизация в обеих системах аутентификации обеспечивает надежную защиту от серфинга через плечо. Чтобы иметь хорошую систему, вам нужна высокая безопасность и хорошее удобство использования, и их нельзя разделить. Атака через плечо осуществляется с соблюдением техники безопасности. Однако предлагаемые методы решения проблемы серфинга на плече все еще нуждаются в улучшении.

Используя цифровые устройства, мы смогли узнать о процессе аутентификации. Валидация является неотъемлемой частью безопасности. Аутентификация даст клиенту большую безопасность. Конкретные обзорные статьи исследуют ту же область о конкретных атаках, обнаруженных во время проверки. Печатная аутентификация со скрытым термином — отличный инструмент для тестирования. Это более полезно и безопасно по сравнению с предыдущими старыми базовыми графическими системами аутентификации по паролю. Поскольку пространство для пароля очень велико, оно обеспечивает защиту от атак методом грубой силы. Его легко использовать. Пароли можно легко создавать и вспоминать. Рандомизация в обеих системах аутентификации обеспечивает надежную защиту от серфинга через плечо. Чтобы иметь хорошую систему, вам нужна высокая безопасность и хорошее удобство использования, и их нельзя разделить. Атака через плечо осуществляется с соблюдением техники безопасности. Однако предлагаемые методы решения проблемы серфинга на плече все еще нуждаются в улучшении.

Эту систему также можно использовать для повышения уровня безопасности системы текстовых паролей. Эта система очень дешевая по сравнению с биометрической системой.

Ссылки

[1] Графическая аутентификация по паролю. Шраддха М. Компьютерный факультет Гурав Мумбайского университета RMCET Ратнагири, Индия. Лина С. Гаваде Компьютерный факультет Университета Мумбаи RMCET Ratnagiri, Индия, IEEE, 2014 г.

[2] Усовершенствование системы аутентификации пароля с использованием графических изображений. Амол Бханд, Вайбхав десале Савитрибай Пхуле Университет Пуны, факультет вычислительной техники Свати Ширке Инженерная школа NBN Sinhgad, Пуна, 16-19 декабря 2015 г.

[3] Метод графической аутентификации пароля, устойчивый к серфингу через плечо. Г-жа Ааканша С. Гокхалеа, профессор Виджая С. Вагмареб.

[4] Новая графическая схема пароля, устойчивая к серфингу через плечо. Школа компьютерных наук Уве Айкелина Ноттингемского университета Ноттингем, NG8 1BB, Великобритания

[5] Сведение к минимуму атак с использованием плечевого серфинга с использованием схемы графического пароля на основе текста и цвета. Проф. С.К. Сонкар, проф. Р.Л. Пайкрао, проф. Авадеш Кумар, г-н С.Б. Дешмукх, кафедра компьютерной инженерии, инженерный колледж Амрутвахини, февраль 2014 г.

Проф. С.К. Сонкар, проф. Р.Л. Пайкрао, проф. Авадеш Кумар, г-н С.Б. Дешмукх, кафедра компьютерной инженерии, инженерный колледж Амрутвахини, февраль 2014 г.

[6] Графический пароль против программ-шпионов и атак через плечо. Эльхам Дарбанян Магистр технических наук, Колледж электронного обучения Ширазского университета, Гх. Дастгайби Фард Факультет компьютерных наук и инженерии, Колледж электротехники, вычислительной техники и инженерии Ширазского университета, июнь 2015 г.

[7] Текстовая графическая система паролей для скрытия серфинга через плечо. Хазима Ирфан, Ага Анас, Сидра Малик, Саниха Амир Департамент компьютерных наук Институт информационных технологий COMSATS, Исламабад, Пакистан, 13 января 2018 г.

[8] Графическая модель проверки подлинности пароля для мобильных устройств. Тео Джу Фонг, Азвин Абдулла, Школа вычислительной техники и информационных технологий Джанджи Новой Зеландии, Университет Тейлора, Субанг Джая, Селангор, Малайзия, 2019 г.[9] Безопасность при графической аутентификации.

Во-первых, это значительно увеличивает количество комбинаций. Во-вторых, такими длинными паттернами мало кто пользуется, так что подбирать их будут в последнюю очередь.

Во-первых, это значительно увеличивает количество комбинаций. Во-вторых, такими длинными паттернами мало кто пользуется, так что подбирать их будут в последнюю очередь.

И вы должны помнить приземистую основу по цвету.

И вы должны помнить приземистую основу по цвету. Комбинации паролей и CAPTCHA могут быть особенно устойчивы к шпионскому ПО

Комбинации паролей и CAPTCHA могут быть особенно устойчивы к шпионскому ПО