Графические пароли какие бывают: существующие знаки и популярные методы

Содержание

существующие знаки и популярные методы

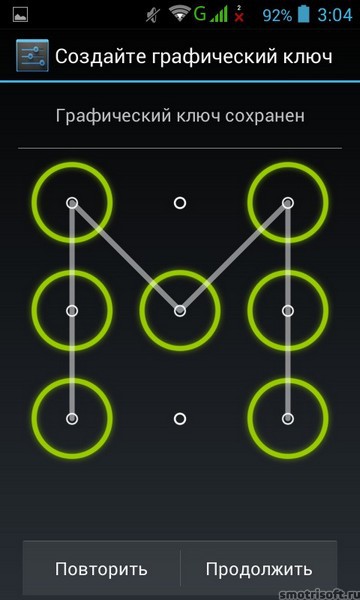

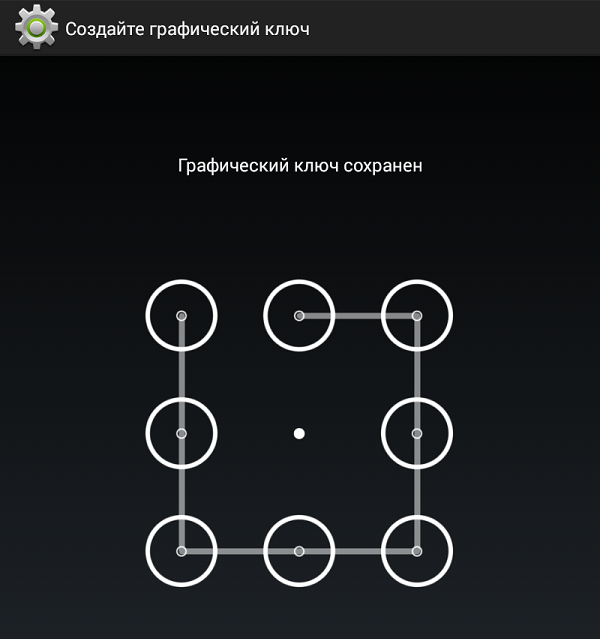

Использование графического ключа на телефоне Андроид позволяет ограничить доступ к устройству, улучшив тем самым безопасность своего планшета/смартфона. Однако нередко у владельцев мобильных телефонов возникает необходимость сбросить графический ключ. Ниже можно ознакомиться с основными способами устранения проблемы и вариантами графических ключей.

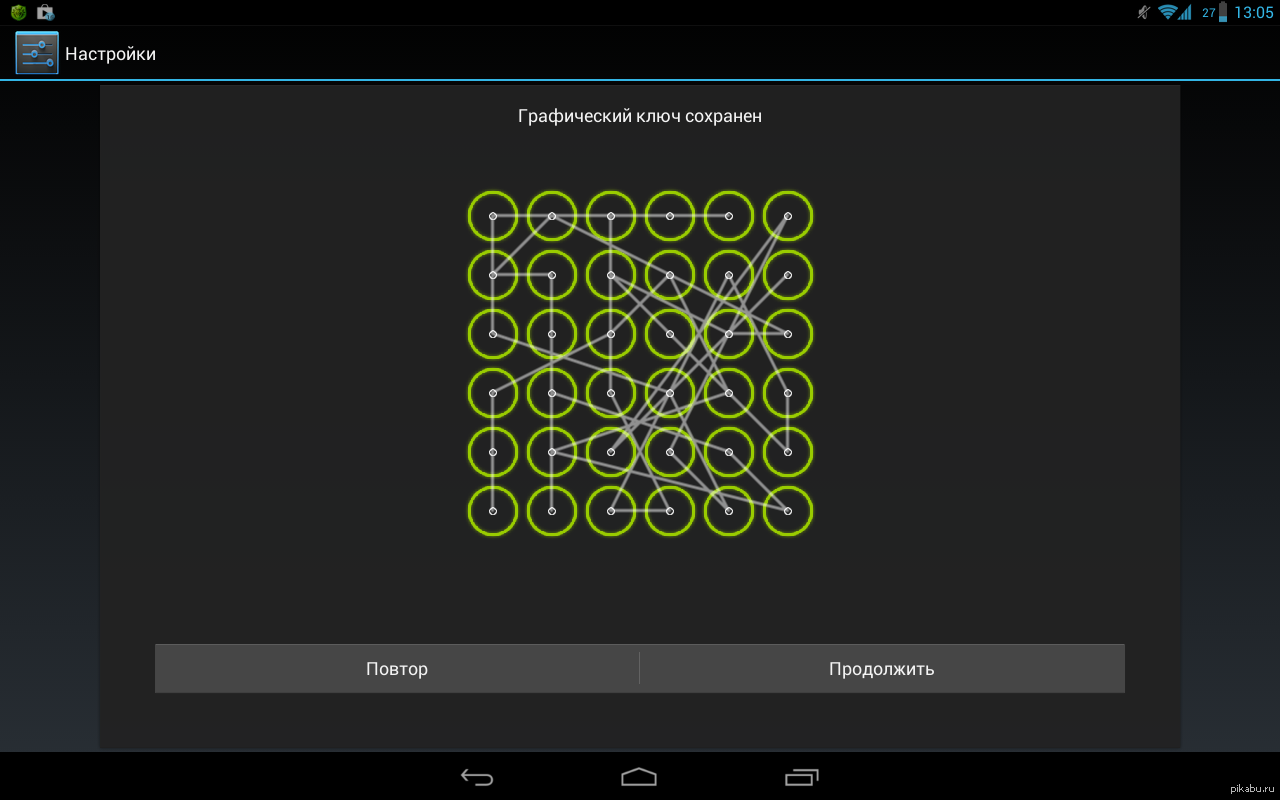

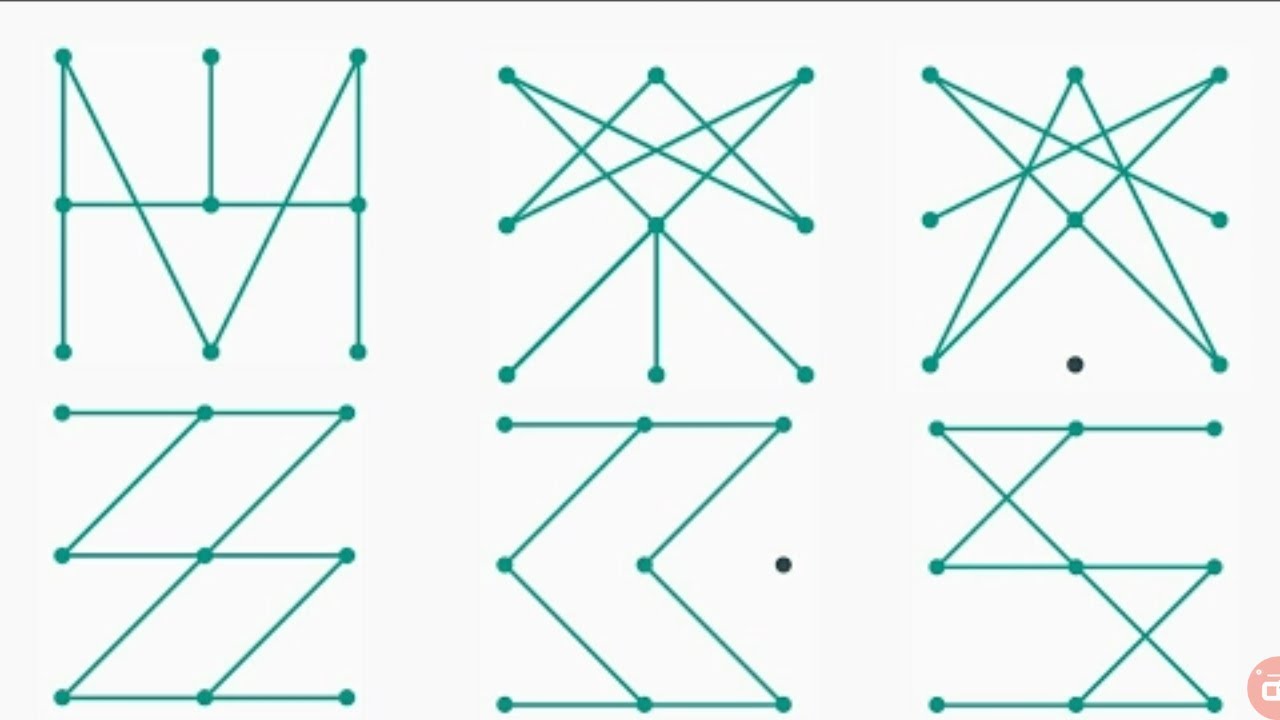

Существует множество вариантов графического ключа

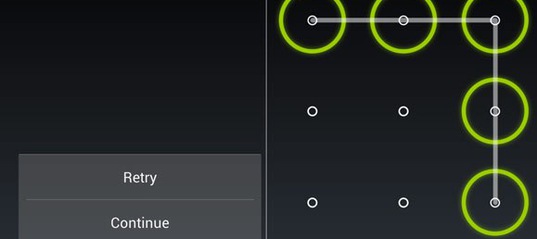

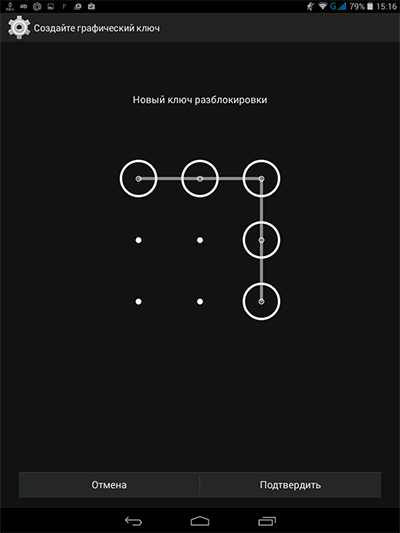

Как сбросить графический ключ на Android, если его не забыли

В случаях, когда владелец устройства помнит пароль в виде изображения, то проблем с его отключением не возникнет. Достаточно воспользоваться стандартными настройками, а именно:

- Перейти в меню Настроек гаджета, который, как правило, имеет вид шестеренки.

- Кликнуть на категорию «Безопасности».

- Открыть раздел «Блокировки дисплея».

- Выбрать команду «Нет».

Следуя пошаговой инструкции, каждый сможет, не прибегая к помощи специалистов, сбросить пароль в виде изображения на своем смартфоне. Аналогичным образом можно поставить обратно секретное изображение на устройство.

Аналогичным образом можно поставить обратно секретное изображение на устройство.

После смены секретного условного изображения, необходимо записать его, чтобы всегда иметь возможность зайти в смартфон.

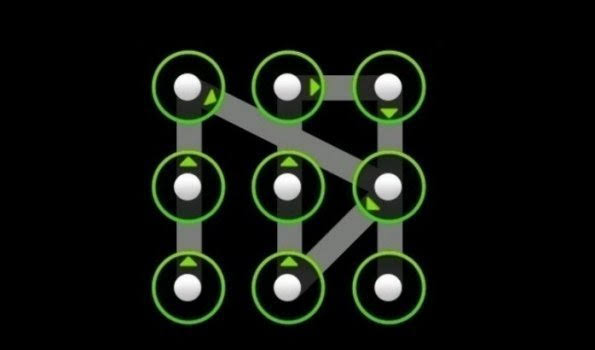

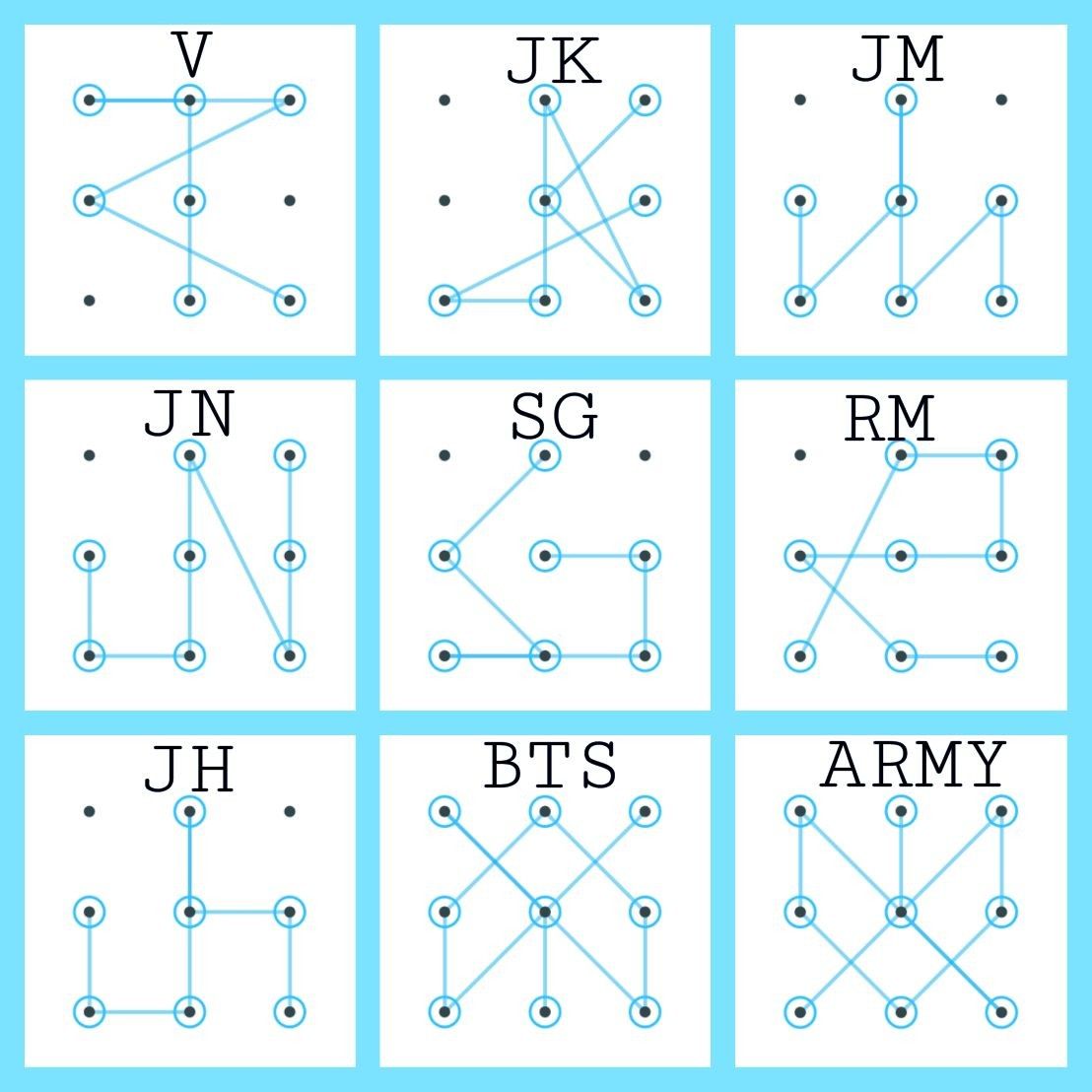

Варианты графического ключа

Достаточно часто люди отдают предпочтение простым и легко предсказуемым секретным изображениям.

Основная часть пользователей устанавливают в качестве графического пароля букву либо геометрическую фигуру. Подобные пароли нельзя отнести к надежным, в особенности, если в качестве символа выбирают первую букву имени владельца смартфона, его дочери, жены.

Конечно, забыть подобный пароль сложно, однако и добиться надежной защиты данных в телефоне, не получится.

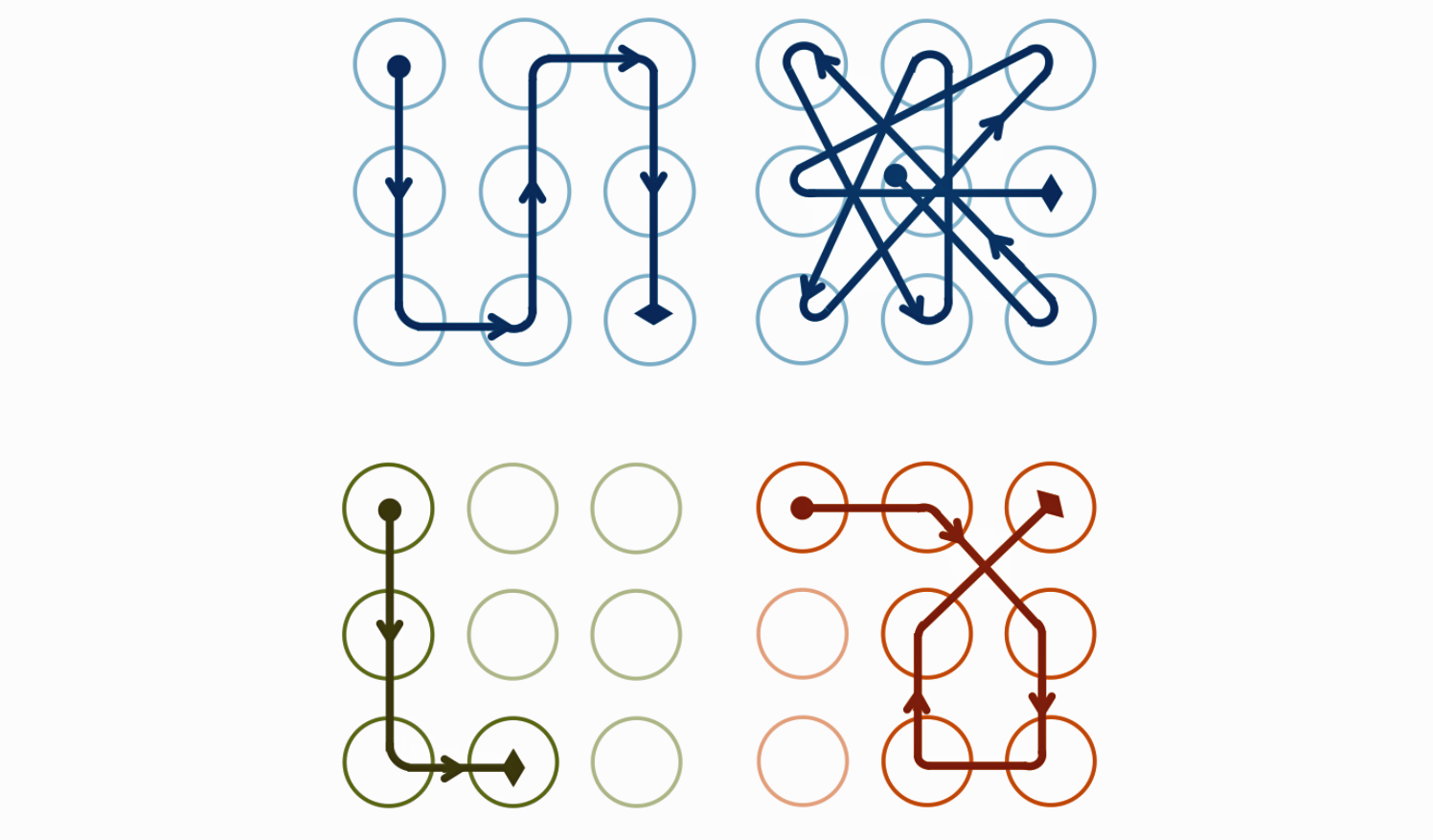

Чтобы надежно защитить устройство от взломщиков, следует установить сложную комбинацию

Как сбросить графический ключ в Андроид, если его забыли

Как сбросить графический ключ в Андроид, если владелец устройства его забыл. Подобный вопрос часто можно встретить в интернете. Ниже можно ознакомиться с наиболее эффективными способами обнуления графического пароля на телефоне.

Ниже можно ознакомиться с наиболее эффективными способами обнуления графического пароля на телефоне.

Некоторые варианты требуют от пользователя навыков использования дополнительных ПО либо полного сброса настроек устройства до заводских.

Программа ADB

Как разблокировать графический ключ, если забыл его на телефоне? Программа ADB — отличный способ решения данной проблемы.

Благодаря широкому функционалу приложения, помимо сброса блокировки, пользователь, включивший отладку по USB, сможет самостоятельно удалить файл gesture. Также потребуется скачать в интернете подходящий скрипт, выполняющий все необходимые действия.

Поэтапный процесс

- На компьютер/ноутбук скачивают программу ADB, сохраняя ее в корень диска С.

- Смартфон через USB подключают к ноутбуку и запускают подходящий скрипт, после чего на экране появится командная строка.

- Далее подтверждают удаление файла и разрешают телефону перезагрузиться.

- Во время перезагрузки, устройство отсоединяют от компьютера.

Когда процесс перезагрузки будет завершен, следует ввести любую комбинацию пароля и после этого убрать ключ.

Программа ADB поможет разобраться с проблемой

Специализированный файловый менеджер

Когда заканчивается установка графического пароля, в файловой системе смартфона появляется специальный файл, в котором будет храниться информация. Если удалить этот файл, произойдет сброс графического ключа, и человек получит возможность войти в телефон/планшет.

Чтобы решить проблему подобным путем, потребуется установить специальную программу по типу файлового менеджера File Manager. Кроме того, на устройстве должно быть меню Recovery.

Если вспомнить графический пароль не удается, владельцу устройства потребуется:

- Скачать файловый менеджер, не занимаясь при этом разархивированием. Файл должен оставаться в формате ZIP.

- Приложение скидывают на карту памяти устройства, используя для этого компьютер.

- SD-карту вставляют в смартфон, где и снимают ключи, которые так часто забывают владельцы телефонов/планшетов.

- После этого перезагружают Recovery путем одновременного зажатия кнопки питания и громкости.

- Далее выбирают раздел Установки ZIP с SD карты, указывая при этом необходимый архив.

- Перед тем как запустить меню файлового менеджера, действие подтверждают.

- После перехода в каталог DATA/SYSTEM выполняют поиск файла gesture.key./ password.key и удаляют его.

Используя данный способ, каждый человек сможет самостоятельно убрать графическое изображение на смартфоне, не лишаясь при этом других данных. Узнать старый символ, который не удалось вспомнить, не получится.

Файловый менеджер позволит быстро сбросить ключ

Метод, для которого потребуется регистрация в Google

Если при вводе графического ключа на экране появляется предупреждение об использовании неверного пароля, а система Гугл при этом занесла данные в память аккаунта владельца смартфона, можно воспользоваться описанным ниже способом.

Чтобы обойти графический символ и получить доступ к данным смартфона/планшета, пользователю потребуется:

- Вводить любой графический рисунок до тех пор, пока на экране не откроется предложение перейти в аккаунт сети.

- Далее нужно ввести пароль и логин (учетной записи Гугл).

- Система автоматически перенаправляет предложение активирования режима администратора.

- Затем зажимают раздел Администратора, что позволит войти в планшет/телефон в обход графического ключа.

Подобный метод дает возможность отключить пароль и использовать смартфон в личных целях.

Воспользоваться этим методом можно только в том случае, если владелец устройства внес свой аккаунт во время первоначальной настройки Андроида.

Разрядка аккумулятора

Если подобрать графическое изображение не получается, а в телефон войти нужно, специалисты рекомендуют использовать уязвимость, предполагающую возможность попадания в меню через сообщение-оповещение о низком уровне заряда. Данный процесс будет весьма продолжительным, однако, чаще всего бывает единственным действенным вариантом сброса пароля.

Дождавшись оповещения, пользователю потребуется открыть папку Настройки и перейти в раздел Безопасности. Графический ключ, который не удалось помнить долгое время, сбрасывают. Специалисты советуют действовать быстро, чтобы успеть внести изменения в настройки до того момента, пока гаджет не отключился.

Графический ключ, который не удалось помнить долгое время, сбрасывают. Специалисты советуют действовать быстро, чтобы успеть внести изменения в настройки до того момента, пока гаджет не отключился.

Одним из наиболее эффективных вариантов обнуления графического ключа считается способ, в котором требуется дождаться оповещения о разрядке аккумулятора

Перебор разных комбинаций

Банальный совет нередко помогает людям восстановить доступ к смартфону. Стоит учитывать, что использование графических паролей на протяжении длительного времени, оставляет информацию в мышечной памяти.

Специалисты советуют расслабиться и постараться вспомнить действия, которые выполнялись каждый раз при разблокировке. Чаще всего люди устанавливают простейшие графические символы, поэтому подобрать их самостоятельно достаточно просто.

В случае удачи, потребуется выполнить вход в смартфон и кликнуть на папку Настройки. Ввод графического ключа отменяют. Можно выключить данную функцию либо задать новый графический пароль.

Желательно сделать фотоснимок нового изображения, не забыв при этом о его сохранении в надежном месте, чтобы в случае повторной потери ключа, владельцу устройства удалось быстро восстановить доступ к смартфону.

Совершение звонка

Если графическое изображение узнать не получается, не стоит расстраиваться. Войти в устройство можно во время звонка на этот телефон. В большинстве моделей Андроидов во время входящих вызовов на экране появляется возможность перехода в меню. При этом вводить графическую блокировку не требуется.

Кликнув на раздел «Домой», владелец смартфона переходит в соответствующее меню. Далее выполняют снятие графического изображения. Если пользователь часто забывает зашифрованный символ, можно снять его на камеру и сохранить на другом устройстве либо позаботиться о его полном отключении.

Tenorshare 4uKey for Android — крутая программа с широким функционалом

Приложение 4uKey для Android

Tenorshare 4uKey for Android является профессиональной программой, которая способна удалить любые виды блокировки экрана на любых устройствах Android всего за один клик.

Пошаговый процесс:

- После перехода на официальный сайт, установочный файл скачивают на ПК и занимаются его установкой.

- Открыв программу, нужно подключить смартфон к компьютеру, используя для этого USB-кабель.

- После успешного определения смартфона программой, пользователи тапают на кнопку Удаления.

- На экране появится информация, предупреждающая об удалении данных со смартфона. На данном этапе действие подтверждают нажатием на команду ОК.

- Дальнейшие действия выполняются с учетом подсказок, которые появляются на экране.

- После этого нажимают кнопку Далее и перезагружают устройство.

Выполнив перечисленные выше действия, пользователи, получают возможность пользоваться телефоном. Приложение простое в использовании.

Всплывающие подсказки помогают избежать ошибок. Как правило, после того, как приложение обнаружит смартфон/планшет, пользователю останется подтвердить удаление, кликнув для этого на соответствующую кнопку.

В случаях, когда программа не может определить устройство, нужно кликнуть на иконку с вопросительным знаком, чтобы получить информацию относительно дальнейших действий

Крайние меры

Что делать, если перечисленные выше способы не помогли сбросить графический ключ? В крайнем случае, можно сбросить настройки гаджета до заводских. Однако стоит учитывать, что минус данного метода, заключается в том, что пользователь потеряет все данные, а именно:

- приложения;

- музыку;

- контакты;

- фото и др.

Файлы будут утеряны безвозвратно. Для того, чтобы быстро скинуть ключ, потребуется:

- Выключить гаджет.

- Перейти в инженерное меню смартфона путем одновременного зажатия кнопки громкости и клавиши питания.

- Кликнуть на раздел «Clear eMMC» либо «wipe data/factory reset».

- Затем необходимо кликнуть на команду подтверждения своего выбора удаления всех данных пользователя.

- После того как процесс завершится, следует выбрать пункт «Reboot System».

Выполнив перечисленные выше действия, владелец устройства сможет восстановить заводские настройки, сбросив тем самым графический ключ.

Услуги сервисного центра

Если по каким-либо причинам, устранить проблему не получилось, не стоит расстраиваться. Отправившись в сервисный центр и доверив свой смартфон/планшет специалистам, можно быть уверенным в том, что доступ к телефону вскоре будет возобновлен.

У мастеров имеется множество приложений, которые позволяют быстро сбросить графический пароль. Оказание услуги платное.

Использование специальных программ позволяет быстро обнулить графический пароль

Как избежать повторения проблемы в будущем

Чтобы избежать повторения проблемы, владельцам планшетов и смартфонов, рекомендуется:

- Использовать несколько способов входа (помимо графического изображения, можно выбрать отпечаток пальца и вход по Face ID). Забыв один пароль, появляется возможность воспользоваться другим.

- После создания графического кода, его необходимо нарисовать на бумаге и спрятать в надежном месте.

Это даст возможность в сложной ситуации найти подсказку и быстро восстановить доступ к смартфону.

Это даст возможность в сложной ситуации найти подсказку и быстро восстановить доступ к смартфону. - Настраивать синхронизацию. В случае сброса настроек до заводских, пользователь сможет восстановить информацию.

- Привязать номер личного мобильного телефона к аккаунту Гугл, благодаря чему всегда можно будет воспользоваться возможностью восстановления доступа.

- Настроить функцию Smart Lock. Для этого потребуется перейти в параметры безопасности мобильного телефона.

Используя перечисленные в статье советы, каждый владелец смартфона может самостоятельно обнулить графический ключ на своем телефоне либо планшете. Если по какой-то причине эти способы не помогли решить проблему, не стоит отчаиваться. Можно обратиться за помощью в сервисный центр либо сбросить настройки устройства до заводских, что поможет удалить графическое изображение блокировки экрана.

youtube.com/embed/UV1GmIYdaYQ?start=6&feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»>

Как разблокировать графический ключ на андроид?

Сегодня телефон заменяет компьютер по своей функциональности. Пользователи проводят всевозможные виды банковских операций на андроиде, сохраняют пароли от аккаунтов электронных кошельков в системе. Естественно, устройство с такой информацией нужно защищать, чему способствуют методы безопасности, например, введение определенного узора на экране блокировки.

Но что делать, если поставил, не задумываясь, тяжелый узор, и не можешь его разгадать? Как разблокировать графический ключ в таком случае?

Форс-мажоры

Кроме описанной проблемы, бывает, что даешь ребенку поиграть на планшете в игру. Внезапно он может решить поиграть в «покопайся в настройках и посмотри, что будет». Это, конечно, очень веселая игра, но, когда берешь свое устройство в руки и думаешь, как снять блокировку, ребенок понятия не имеет, что он там вводил, и ты пробуешь разгадать возможные комбинации графического ключа, тебе уже не до игр.

Кому будет полезно — я опишу данную проблему и возможности ее решения. Для начала разберем самые простые, а дальше пойдут методы, стирающие полностью информацию с девайса. Я понимаю, что не хотелось бы потерять все данные, так что начнем с тех, какие не будут задевать систему. Но если это вам не помогут, другого метода отключить графический ключ, кроме как делать ребут (обнуление данных) или даже перепрошивку (переустановка операционной системы. Тоже, естественно, удаляет данные), не останется.

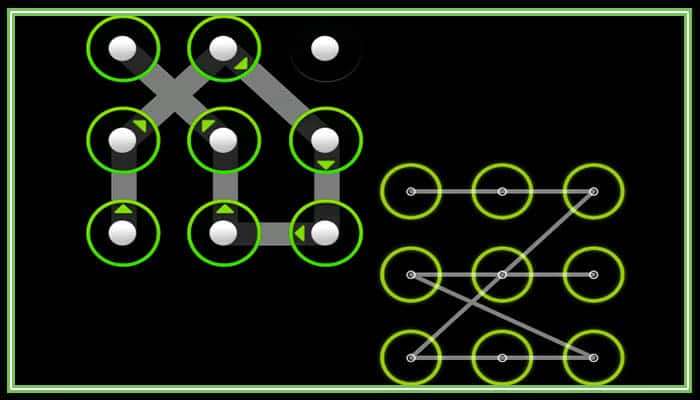

Что такое графический ключ

Для начала разберем, что же такое установка графического пароля на андроид:

Это вариант пароля, что используется на устройстве с операционной системой андроид. Являет собой определенные картинки, которые пользователи должны рисовать для разблокировки графического ключа.

Как по мне, единственная мотивация, что может быть у человека для подобной защиты девайса, — это скука. Пользователь устает набирать числа и ищет новые интересные способы. Оставить защиту и блокировку на попечение картинки — это не самая лучшая идея.

Оставить защиту и блокировку на попечение картинки — это не самая лучшая идея.

Ведь какие бывают варианты воровства вашего секретного слова или числа, пока вы набираете его на мобиле? Если вы тыкаете на экран, набирая пароль, никто со стороны не сможет его разгадать.

А если наблюдать за человеком, который использует для разблокировки вариант графического пароля, легко угадать его и вскрыть девайс по мере необходимости. Кроме всего прочего, если знаешь самые популярные ключи, можно подобрать, так что я такой метод не использую и советую его поменять на стандартный числовой. Тут-то можно загадать любую цифру и ее никто не взломает, чтобы снести вам систему.

Можете сделать один универсальный числовой код, который будет достаточно сложным, и вводить его в разных аккаунтах. Такое не советуют, но, я думаю, это лучше, чем придумывать сложные графические ключи, ведь их все равно легко разгадать (но не всегда легко вспомнить).

Но все же, вернемся к вопросу как разблокировать графический ключ, если ты его забыл.

Методы снятия блокировки

Что делать? Можно убрать с помощью ниже описанных методов. Как уже говорилось выше, некоторые из них не задевают систему устройства и все данные останутся после их применения. Другие удалят все подчистую, так что без наличия бекапа файлы не восстановить. Начинайте с более простых, без потери данных, а уже если они не сработают, придется думать о переустановке системы. Ведь, как бы там ни было, телефон (или планшет) дороже файлов.

Позвонить на девайс

Данный метод доступен для старых андроидов — версии 2.2 и старше. Маловероятно, но если вы — олдскульщик, возможно, пользуетесь подобным. На старых версиях защита была еще такая себе и многое было не предусмотрено. Этим мы и воспользуемся.

Если это телефон (или если вы любите хранить сим-карту в планшете) и вы можете на него позвонить, сделайте это. Во время приема входящего, на старых версиях ОС появлялась возможность зайти в настройки. Дальше проходите в пункт «Защита», подпункт «Блокировка экрана». Можно снять графический ключ, поменять или удалить его.

Можно снять графический ключ, поменять или удалить его.

Если есть возможность позвонить с самого девайса, делайте это. Сразу после нажатия кнопки «Вызов» будет возможность ткнуть на рабочий стол. При этом, постарайтесь попасть в любое приложение. После того, открываете настройки и меняете их.

Через аккаунт Google

Тем, кто помнит свой акк гугла, может пригодиться этот способ. Это довольно просто: после пяти неудачно набранных паролей, появится графа «Забыли пароль?» или что-то похожее на это. Тыкаете на графу, заходите в акк гугла, проходите верификацию и процедуру возвращения контроля над девайсом.

С помощью отправки SMS

Есть такая программа — SMS Bypass и если она у вас не была установлена, даже не читайте этот способ. Но если вам кто-то посоветовал ее установить, или же вы, словно Ванга, предсказали такую свою проблему, можете воспользоваться и вернуть доступ.

В приложении устанавливается секретный код (если вы не устанавливали, это 1234). С другого телефона отправляете на данную симку СМС, содержащее «1234 reset » (вместо 1234 ваш секретный код). Это позволит снести бесконечное количество паролей, если вы вдруг будете их часто забывать.

С другого телефона отправляете на данную симку СМС, содержащее «1234 reset » (вместо 1234 ваш секретный код). Это позволит снести бесконечное количество паролей, если вы вдруг будете их часто забывать.

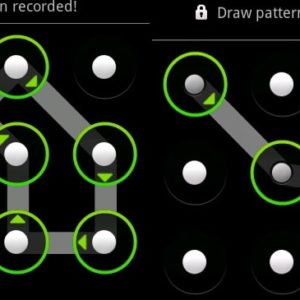

Recovery

Этот метод удалит данные на устройстве, но когда предыдущие не помогли — вперед и с песней. Режим вызывается комбинацией клавиши включения/выключения, увеличения/уменьшения громкости и Home («Домой» — возвращает на рабочий стол). Для разных моделей устройства — разные комбинации, так что или ищите вашу комбинацию в техническом руководстве (либо на коробке), или пробуйте наугад. Чаще всего это кнопки включения и увеличения громкости, но может быть и другая. Кнопки нужно жать одновременно, задерживая на несколько секунд.

Когда включится режим, ищите «Wipe data» или «Factory reset» или какую-либо комбинацию этих слов. Для переключения между пунктами используйте клавиши увеличения и уменьшения громкости, а для выбора пункта — клавишу выключения. Выберите Wipe data, дальше — Reboot или Delete all data. Все подтверждаете, везде тыкаете Yes, где нужно. Ждите ребута, устройство должно перезапуститься.

Все подтверждаете, везде тыкаете Yes, где нужно. Ждите ребута, устройство должно перезапуститься.

Вот такие действия мы разобрали, чтобы вернуть себе контроль над телефоном или планшетом. На будущее советую установить проги для простого сброса пароля. Так вы сможете обойтись без удаления файлов в будущем, если придется сносить установленную защиту. Вообще нужно все взвесить перед тем, как делать Wipe data, так как отменить решение уже не удастся, и вы откатите андроид до заводских настроек.

Заключение

Если понравилась статья, не ленитесь поделиться с друзьями, которые, возможно, тоже страдают от проблем со своими андроидами. Будьте аккуратны в пользовании девайсом и удачи.

Видео-инструкция

Что, если бы мы использовали графические пароли для аутентификации? | by Deyashini Chakravorty

Deyashini Chakravorty

·

Читать

Опубликовано в

·

5 мин чтения

·

90 004 23 декабря 2020 г.

Я недавно читал о том, как легко взломать пароли сегодня и сколько кибератак начинается с скомпрометированного пароля, когда я наткнулся на графические пароли и их потенциал. Идея покончить с необходимостью запоминать буквенно-цифровые пароли интригует и приносит облегчение. Мне больше не придется беспокоиться о перестановках моего пароля для индивидуального входа в каждое приложение после получения нового телефона. Мне также не нужно прибегать к нажатию на Забыли пароль после того, как не смогли угадать пароль.

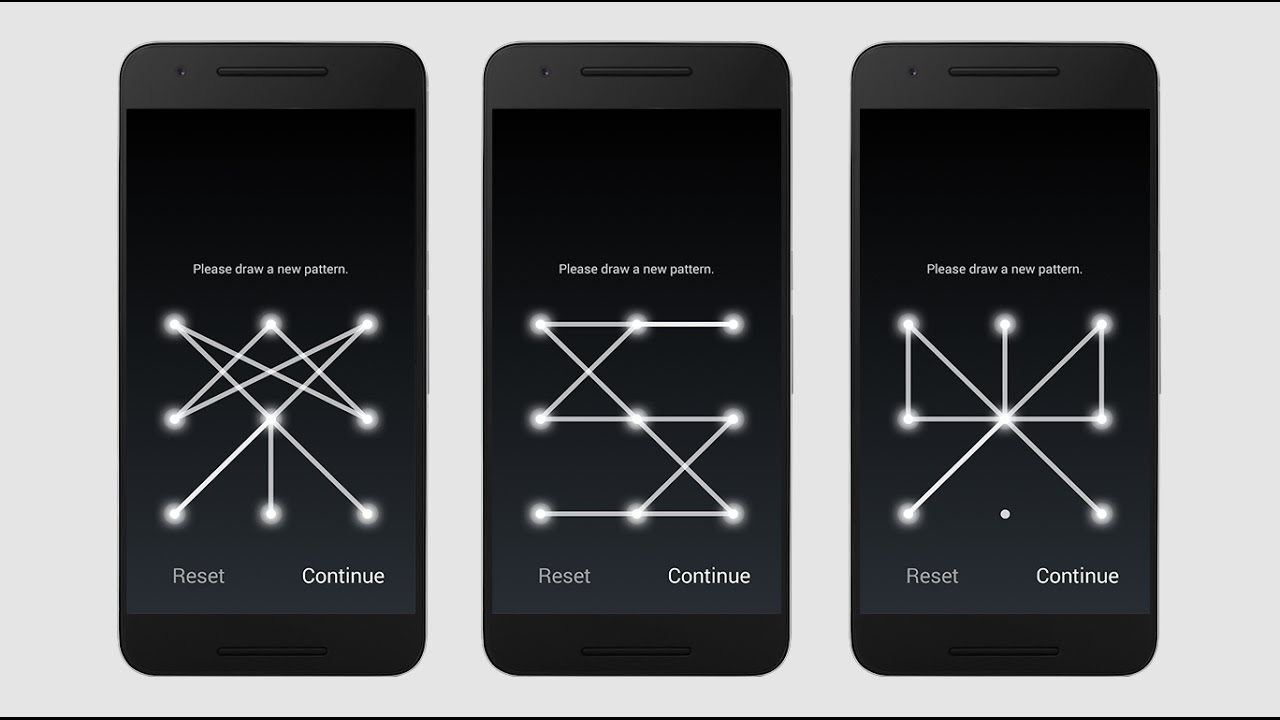

Графические пароли — это метод аутентификации, при котором пользователь использует изображения в качестве паролей вместо текстовых буквенно-цифровых паролей. Во время установки пароля (Новый пароль и Подтверждение нового пароля) пользователь выбирает точки на изображении или набор изображений, которые действуют как уникальные символы для представления пользователя. Обычный пример простого графического пароля — пароль блокировки шаблона 9. 0022 на экране блокировки вашего мобильного телефона, где вы нажимаете набор точек в заданной последовательности для аутентификации. Но графические пароли этим не ограничиваются.

0022 на экране блокировки вашего мобильного телефона, где вы нажимаете набор точек в заданной последовательности для аутентификации. Но графические пароли этим не ограничиваются.

Что меня действительно впечатлило в потенциале графических паролей, так это широкий спектр проблем, которые они решают.

- Люди — визуальные существа, которые обрабатывают и запоминают визуальные подсказки лучше, чем большинство других форм данных, и графические пароли используют именно это. Отсутствие необходимости запоминать или записывать сложный, трудно угадываемый пароль может быть освобождением!

- Графические пароли предлагают все более и более широкое пространство для паролей и не ограничиваются буквенно-цифровыми перестановками. (Возьмите изображение размером 1024×768 пикселей, и вы увидите, что существует множество комбинаций точек данных, из которых может состоять ваш пароль.)

- Они также решают проблему регистрации нажатий клавиш.

- Они также устойчивы к атакам по словарю и социальной инженерии.

krazytech.com

Графические пароли могут быть встроены в многофакторную аутентификацию несколькими способами.

Во-первых, он может заменить числовые одноразовые пароли графическими паролями. На экране компьютера может отображаться изображение в качестве места для пароля, и ваш мобильный телефон/электронная почта может получить такое же изображение с выделенными точками, которые служат одноразовым паролем, который следует щелкнуть по изображению, отображаемому на вашем компьютере.

Графические пароли также могут использоваться в методе, основанном на отзыве, в качестве первого уровня аутентификации, когда пользователь либо а) выбирает несколько точек в определенном порядке на изображении по своему выбору (подход с одним изображением), либо b ) выбирает несколько изображений по своему выбору в определенном порядке (подход с несколькими изображениями).

Он также может заменить CAPTCHA ( Полностью автоматизированный общедоступный Тест Тьюринга для определения компьютеров и людей отдельно ), дополнительный уровень, который проверяет, что пользователь является человеком. Это связано с тем, что графические пароли в конечном итоге проверяют это с помощью человеческого взаимодействия, не вызывая разочарования у пользователей из-за попытки взлома CAPTCHA в 7-й раз подряд.

Это связано с тем, что графические пароли в конечном итоге проверяют это с помощью человеческого взаимодействия, не вызывая разочарования у пользователей из-за попытки взлома CAPTCHA в 7-й раз подряд.

Помимо этого, графические пароли также могут быть чрезвычайно эффективными в сочетании с отслеживанием взгляда. Сегодня внедрить его определенно дороже, учитывая затраты на покупку оборудования, которое необходимо для его работы.

Графические пароли с отслеживанием взгляда могут служить вторым уровнем, а сканирование радужной оболочки глаза — первым уровнем аутентификации для экосистемы, защищающей важную информацию. Сканирование радужной оболочки в более редких случаях, как известно, ложно аутентифицирует пользователей, когда им предоставляется изображение глаза с очень высоким разрешением. Отслеживание взгляда в таких случаях может помочь убедиться, что аутентифицированный человек действительно жив. Отслеживание взгляда также делает систему аутентификации более устойчивой к атакам серфинга/подглядывания, особенно потому, что только графические пароли могут занимать больше места на экране (по сравнению с текстовыми паролями), что делает их более склонными к подглядыванию через плечо. Ввод пароля (нажатие точек на изображении) можно выполнить с помощью взгляда, что избавляет от необходимости нажимать точки с помощью курсора.

Ввод пароля (нажатие точек на изображении) можно выполнить с помощью взгляда, что избавляет от необходимости нажимать точки с помощью курсора.

Возьмем, к примеру, наши шаблоны паролей для телефонов. Неудивительно, что ваш младший брат смог разблокировать ваш телефон, хотя вы никогда не говорили ему свой пароль!!

Процесс может быть таким простым, как:

- Подтверждение личности пользователя с помощью сканирования радужной оболочки

- Попросите пользователя ввести свой пароль, используя его взгляд, при этом оборудование для отслеживания взгляда фиксирует, куда именно смотрит пользователь.

Это может оказаться непростой задачей, так как для этого требуется очень точный механизм отслеживания взгляда, тем более, что экранная обратная связь должна быть отключена, чтобы избежать подглядывания.

Само собой разумеется, что, несмотря на то, что эти инновационные и творческие методы аутентификации выглядят многообещающе, существуют факторы стоимости, времени и технологий, которые необходимо учитывать при принятии решения.

- Готовы ли мы согласиться на более длительное время входа в систему в обмен на более интуитивный метод с более низким уровнем ошибок?

- Достаточно ли важна информация, которую мы пытаемся защитить, чтобы мы могли вкладывать значительные средства в оборудование для отслеживания взгляда?

- Хотим ли мы, чтобы МИД использовал дополнительное портативное устройство?

- Должен ли он быть реализован во всей организации или должен быть реализован для избранных людей в организации, которые имеют высокий уровень доступа, которым предоставлен высокий уровень доступа и которые чаще всего становятся мишенью?

Есть еще много вопросов, которые нужно задать, прежде чем сузить круг до вариантов графических паролей, наиболее подходящих для конкретного случая использования!

Хотя я и не эксперт по безопасности, мне хотелось бы увидеть, куда движется MFA с таким количеством заслуживающих доверия решений, которые разрабатываются сегодня!

Коллектив UX жертвует 1 доллар США за каждую статью, опубликованную на нашей платформе. Эта история помогла Bay Area Black Designers: профессиональному сообществу разработчиков чернокожих, которые занимаются цифровыми дизайнерами и исследователями в районе залива Сан-Франциско. Объединяясь в сообщество, участники делятся вдохновением, связью, наставничеством, профессиональным развитием, ресурсами, обратной связью, поддержкой и устойчивостью. Молчание против системного расизма — не вариант. Создайте дизайнерское сообщество, в которое вы верите.

Эта история помогла Bay Area Black Designers: профессиональному сообществу разработчиков чернокожих, которые занимаются цифровыми дизайнерами и исследователями в районе залива Сан-Франциско. Объединяясь в сообщество, участники делятся вдохновением, связью, наставничеством, профессиональным развитием, ресурсами, обратной связью, поддержкой и устойчивостью. Молчание против системного расизма — не вариант. Создайте дизайнерское сообщество, в которое вы верите.

Баланс между удобством использования и безопасностью графических паролей

Abstract

Хотя наиболее широко используемая аутентификация использует символы в качестве паролей, безопасные текстовые пароли сложны и трудны для запоминания. Пользователи хотят иметь легко запоминающиеся пароли, но они уязвимы для различного рода атак и предсказуемы. Для решения этих проблем были предложены графические пароли, включающие выбор изображений и рисование линий. Закодированные изображения поддерживают создание безопасных паролей и облегчают их запоминание. Таким образом, они рассматриваются как альтернатива усилению безопасности паролей при сохранении удобства использования, поскольку безопасные текстовые пароли становятся более сложными в использовании. В исследовании рассматривается вопрос улучшения взаимодействия с пользователем во время графической аутентификации. В этой статье рассматриваются подходы, основанные на репликации, чистой памяти и распознавании. В основе предлагаемой схемы лежит схема распознавания, выбранная как наименее уязвимая для различных атак. В настоящее время решение находится в разработке, проводятся две сессии качественного юзабилити-тестирования и обсуждаются отзывы участников.

Таким образом, они рассматриваются как альтернатива усилению безопасности паролей при сохранении удобства использования, поскольку безопасные текстовые пароли становятся более сложными в использовании. В исследовании рассматривается вопрос улучшения взаимодействия с пользователем во время графической аутентификации. В этой статье рассматриваются подходы, основанные на репликации, чистой памяти и распознавании. В основе предлагаемой схемы лежит схема распознавания, выбранная как наименее уязвимая для различных атак. В настоящее время решение находится в разработке, проводятся две сессии качественного юзабилити-тестирования и обсуждаются отзывы участников.

Ключевые слова

- Графическая аутентификация

- Схемы, основанные на распознавании

- Схемы, основанные на воспроизведении

- Схемы, основанные на воспроизведении с сигналами

Скачать документ конференции в формате PDF

1 Введение

Хороший пароль должен легко запоминаться и трудно угадываться [1]. Это противоречивые требования, которые побуждают к исследованиям баланса между безопасностью и удобством аутентификации пользователя. Текстовые пароли по-прежнему доминируют над другими методами веб-аутентификации конечных пользователей в веб-приложениях благодаря их простоте и доступности [2]. Типичная аутентификация включает адрес электронной почты и секретный буквенно-цифровой текстовый пароль, экономичный в реализации и знакомый пользователям. Однако эта схема требует значительных умственных усилий, когда пользователь соблюдает все правила безопасности для безопасного создания и дальнейшего использования пароля. Зальццер и Шредер определяют психологическую приемлемость как важный принцип проектирования, обеспечивающий эффективную безопасность [6]. Существует множество примеров того, что чрезмерно сложные системы безопасности на самом деле снижают эффективную безопасность [7].

Это противоречивые требования, которые побуждают к исследованиям баланса между безопасностью и удобством аутентификации пользователя. Текстовые пароли по-прежнему доминируют над другими методами веб-аутентификации конечных пользователей в веб-приложениях благодаря их простоте и доступности [2]. Типичная аутентификация включает адрес электронной почты и секретный буквенно-цифровой текстовый пароль, экономичный в реализации и знакомый пользователям. Однако эта схема требует значительных умственных усилий, когда пользователь соблюдает все правила безопасности для безопасного создания и дальнейшего использования пароля. Зальццер и Шредер определяют психологическую приемлемость как важный принцип проектирования, обеспечивающий эффективную безопасность [6]. Существует множество примеров того, что чрезмерно сложные системы безопасности на самом деле снижают эффективную безопасность [7].

Графические пароли — это тип аутентификации на основе знаний, который пытается использовать человеческую память для визуальной информации, при этом общий секрет связан с изображениями или эскизами или состоит из них [3, 4]. Они предлагают хорошую альтернативу текстовым паролям с точки зрения запоминаемости и безопасности [5]. Обсуждение схем аутентификации привело к появлению альтернативных методов, но сравнение их атрибутов безопасности и удобства использования не показывает лучших результатов по сравнению с широко используемыми схемами текстовых паролей [2].

Они предлагают хорошую альтернативу текстовым паролям с точки зрения запоминаемости и безопасности [5]. Обсуждение схем аутентификации привело к появлению альтернативных методов, но сравнение их атрибутов безопасности и удобства использования не показывает лучших результатов по сравнению с широко используемыми схемами текстовых паролей [2].

Мы ориентируемся на подходы, основанные на графическом распознавании, поскольку они направлены на повышение безопасности и повышение удобства использования. Целью данной статьи является усовершенствование техники, основанной на распознавании, которая уменьшит их главный недостаток, а именно возможность атаки через плечо, сохраняя при этом высокий уровень безопасности.

В этом документе рассматриваются известные проблемы существующих методов аутентификации и предлагается предварительное решение. Эта статья структурирована следующим образом. Раздел 2 касается графических схем аутентификации, которые классифицируются в соответствии с требуемыми умственными усилиями и действиями. Раздел 3 описывает предлагаемое усовершенствование и результаты первых качественных исследований. Наконец, выводы сделаны.

Раздел 3 описывает предлагаемое усовершенствование и результаты первых качественных исследований. Наконец, выводы сделаны.

2 Связанные работы

Пользователи создают текстовые пароли, используя слова, потому что им нужны легко запоминающиеся секреты. Такие пароли уязвимы для атак по словарю [9]. Исследование социальной информации человека раскрывает его относительные имена, что делает возможными атаки социальной инженерии [10,11,12].

Идея графических паролей заключается в том, чтобы использовать человеческую память для визуальной информации, при этом общий секрет связан с изображениями или эскизами или состоит из них [4]. Признанным недостатком графических паролей является серфинг через плечо, когда кто-то перехватывает пароль, наблюдая через плечо пользователя во время ввода [1, 13]. Есть много попыток преодолеть эту проблему.

Графические пароли классифицируются в соответствии с требуемыми умственными усилиями или показателями, основанными на действиях пользователя. Классификация, основанная на умственных усилиях, включает подходы, основанные на узнавании, воспоминании и воспроизведении по сигналу [4, 13].

Классификация, основанная на умственных усилиях, включает подходы, основанные на узнавании, воспоминании и воспроизведении по сигналу [4, 13].

Подход с повторным вызовом использует изображения для создания ассоциации со словами, которые облегчают создание более надежного текстового пароля. Примером такого подхода является аутентификация InkBlot [14], где пользователь должен связать случайно выглядящие изображения с запоминающимся текстовым символом или парой из них. Ассоциации поддерживают создание надежного текстового пароля со случайными символами. Наблюдение за показанными изображениями не помогает злоумышленнику, поскольку невозможно наблюдать результат ассоциации. Как и все текстовые пароли, секретную строку InkBlot можно взломать с помощью регистратора нажатий клавиш. С точки зрения запоминаемости преимущество состоит в том, что такая схема облегчает запоминаемость сложных элементов пароля. Однако пользователи все еще могут забыть о более сложных правилах создания паролей, потому что пользователи не обязательно могут выбрать первую букву связанного слова и связать ее со словом безопасности. Это может привести к трудностям при вспоминании элементов пароля [15]. В целом, схемы повторного вызова лучше текстовых паролей из-за их устойчивости к грубой силе и словарным атакам, а также частичного облегчения запоминаемости. Тем не менее, проблема безопасности остается с регистрацией нажатий клавиш; недостаток удобства использования может возникнуть, когда пользователь использует сложное правило создания пароля.

Это может привести к трудностям при вспоминании элементов пароля [15]. В целом, схемы повторного вызова лучше текстовых паролей из-за их устойчивости к грубой силе и словарным атакам, а также частичного облегчения запоминаемости. Тем не менее, проблема безопасности остается с регистрацией нажатий клавиш; недостаток удобства использования может возникнуть, когда пользователь использует сложное правило создания пароля.

Популярными примерами подходов на основе отзыва являются методы аутентификации Draw-A-Secret (DAS) [16] и PassGo [17], где последний можно рассматривать как дискретную версию DAS [16]. Пользователь рисует непрерывный штрих или несколько штрихов на выбранных элементах сетки или наборе точек. В соответствии с вовлеченными действиями пользователя этот подход также классифицируется как схема аутентификации на основе метрик [18]. Штрихи графичны, поэтому легко запоминаются. Однако исследование широко используемого варианта DAS — блокировки шаблона Android — показало, что пользователи склонны рисовать простые картинки, такие как «L»; в результате пользователи получают слабые пароли [19]. Кроме того, входной шаблон подвержен атакам с угадыванием [20], просмотром плеч [1, 13], размазыванием [21], термальными атаками [22] и атаками на основе видео [23]. Интересное улучшение этих проблем предлагается в подходе блокировки поведенческого шаблона [24], в котором пользователям не нужно создавать свой собственный шаблон и запоминать его. Вместо этого во время входа в систему отображаются общедоступные шаблоны вместе с инструкциями по их рисованию. Этот подход получает сенсорную динамику от сенсорного экрана и датчиков, извлекает полезные функции, которые классифицируют пользователей с помощью машинного обучения.

Кроме того, входной шаблон подвержен атакам с угадыванием [20], просмотром плеч [1, 13], размазыванием [21], термальными атаками [22] и атаками на основе видео [23]. Интересное улучшение этих проблем предлагается в подходе блокировки поведенческого шаблона [24], в котором пользователям не нужно создавать свой собственный шаблон и запоминать его. Вместо этого во время входа в систему отображаются общедоступные шаблоны вместе с инструкциями по их рисованию. Этот подход получает сенсорную динамику от сенсорного экрана и датчиков, извлекает полезные функции, которые классифицируют пользователей с помощью машинного обучения.

Подходы, основанные на чистом распознавании, представляют набор изображений. Ожидается, что пользователи узнают секретные картинки, выбранные при регистрации. Популярными примерами являются Passfaces [25] и Déjà vu [26]. Пассфейсы используют способность человеческого мозга быстро распознавать знакомые лица, дежавю основано на способности запоминать ранее увиденные изображения [13]. Во время входа в систему пользователь указывает изображение пароля в несколько раундов, поэтому эти схемы также классифицируются как лоциметрические или графические схемы паролей на основе кликов [18].

Во время входа в систему пользователь указывает изображение пароля в несколько раундов, поэтому эти схемы также классифицируются как лоциметрические или графические схемы паролей на основе кликов [18].

Как правило, схемы на основе распознавания устойчивы к большинству известных атак, кроме серфинга через плечо [2]. Passfaces также могут быть предсказуемы, потому что привлекательность, пол и раса лиц могут повлиять на выбор пользователя [20]. Схема Convex Hull Click (CHC) [1] защищает от атак с серфингом через плечо при наблюдении человека, видеозаписи или электронном захвате. Подобно Passfaces, CHC требует нескольких раундов аутентификации типа «запрос-ответ». В CHC значки прохода служат точками, а края — линиями, визуализируемыми в уме пользователя. Чтобы ответить на вызов, пользователь щелкает в любом месте выпуклой оболочки. Это отличие от Passfaces, потому что во время входа в CHC пользователь никогда не указывает прямо на значки пароля. Однако перестановка экрана входа в систему, поиск пасс-иконок, формирование мысленных выпуклостей в уме требует времени и умственных усилий. Подводя итог, преимущества схем на основе распознавания основаны на более легком распознавании пароля. Однако большинство схем, основанных на распознавании, уязвимы для серфинга через плечо, а в некоторых случаях и для угадывания. Хотя схема КГК делает невозможным наблюдение и угадывание, она требует значительных временных и умственных усилий.

Подводя итог, преимущества схем на основе распознавания основаны на более легком распознавании пароля. Однако большинство схем, основанных на распознавании, уязвимы для серфинга через плечо, а в некоторых случаях и для угадывания. Хотя схема КГК делает невозможным наблюдение и угадывание, она требует значительных временных и умственных усилий.

Все графические схемы аутентификации различными способами способствуют запоминанию. Подходы, основанные на подсказках, включают изображения, которые помогают запомнить сложный и неугадываемый текстовый пароль, но, в конце концов, пользователь вводит текстовый пароль. Поэтому проблемы с логированием нажатий клавиш и запоминаемостью по-прежнему остаются. Схемы, основанные на воспоминании, также поддерживают запоминаемость, но они более уязвимы для атак по сравнению с подходами, основанными на распознавании (таблица 1). Схемы, основанные на воспоминании, требуют рисования одного и того же шаблона, чтобы его можно было наблюдать, записывать и использовать в атаках. Схемы, основанные на распознавании, включают в себя нажатие на распознанные изображения, но каждый раз изображения представляются в разных позициях. Поэтому потенциальной атакой может быть только серфинг через плечо. Угадывание происходит только по лицам.

Схемы, основанные на распознавании, включают в себя нажатие на распознанные изображения, но каждый раз изображения представляются в разных позициях. Поэтому потенциальной атакой может быть только серфинг через плечо. Угадывание происходит только по лицам.

Таблица 1. Сравнение графических схем аутентификации.

Полноразмерная таблица

В заключение, самые безопасные графические пароли относятся к группе, основанной на распознавании. Поэтому мы далее исследуем способ улучшения их безопасности и удобства использования.

3 Предложенный графический пароль

Наша цель — предложить усовершенствование схем на основе распознавания, таких как Passfaces, которые уязвимы для угадывания и серфинга через плечо. Наша идея состоит в том, чтобы объединить положительные стороны схем, основанных на распознавании, чтобы избежать угадывания и свести к минимуму возможность его наблюдения. Схема Passfaces уязвима для угадывания из-за предпочтения пользователя выбирать лица определенной расы, пола и привлекательности. Пароли дежа вю включают в себя случайно сгенерированные изображения. Мы предлагаем использовать галерею фотографий, которые не содержат лиц и не генерируются случайным образом. Мы предполагаем, что фотографии могут быть более приятными в использовании и их легче распознавать по сравнению со случайно сгенерированными изображениями.

Пароли дежа вю включают в себя случайно сгенерированные изображения. Мы предлагаем использовать галерею фотографий, которые не содержат лиц и не генерируются случайным образом. Мы предполагаем, что фотографии могут быть более приятными в использовании и их легче распознавать по сравнению со случайно сгенерированными изображениями.

Известные схемы, основанные на распознавании, выполняют несколько раундов распознавания изображений для усиления безопасности. Однако это продлевает ведение журнала и увеличивает усилия, необходимые для аутентификации. Когда аутентификация требуется часто, это может раздражать пользователя и препятствовать использованию сервиса. Чтобы свести к минимуму количество раундов отбора, мы предлагаем представить фотографии на одном экране и попросить пользователя нажать на изображения паролей. После каждого нажатия изображения меняются местами. Это защищает от скольжения по плечу, потому что при нажатии изображение закрывается пальцем; после операции на постукиваемом месте отображается другое изображение. Поскольку изображения меняются местами после каждого выбора, одно и то же изображение можно нажимать несколько раз.

Поскольку изображения меняются местами после каждого выбора, одно и то же изображение можно нажимать несколько раз.

Для повышения безопасности можно увеличить количество отображаемых изображений. При нажатии на изображение вводится соответствующая сложная текстовая строка, соответствующая требованиям безопасности. Кодировку фотографий можно легко выяснить, попробовав несколько разных паролей. Поэтому для дальнейшего повышения безопасности этого решения предлагается использовать хэширование паролей. Это предотвращает утечку данных из базы паролей при взломе.

Сценарий регистрации включает выбор изображений, которые должны распознаваться при входе в систему. Пользователь вводит логин и выбирает не менее трех изображений из интерактивной фотогалереи при регистрации (рис. 1). Порядок выбора также фиксирован. Для подтверждения регистрации пользователь повторяет выбор изображений в том же порядке. Разрешается вводить только две одинаковые фотографии из необходимых не менее трех. Во время входа пользователь вводит имя пользователя и выбирает изображения в том же порядке.

Во время входа пользователь вводит имя пользователя и выбирает изображения в том же порядке.

Рис. 1.

В окне регистрации два раза предлагается выбрать фотографии в том же порядке (слева) и интерфейс входа в систему (справа)

Изображение в полный размер

При входе в систему фотографии с паролем шифруются. Каждая фотография соответствует 5 символам, пароль содержит цифры, прописные и строчные буквы, а также символы, не описанные в алфавите. Во время регистрации пользователю предлагается выбрать не менее 3 фотографий, которые генерируют 15-символьный пароль, который считается безопасным для атак методом перебора [27, 28]. Реализованное решение также использует криптографию, пароль шифруется с помощью библиотеки Bcrypt перед созданием учетной записи.

Если пользователь забудет секрет, новый пароль можно установить с помощью электронной почты пользователя. Это решает проблему, когда пользователь забыл пароль или когда учетная запись заблокирована после слишком большого количества неправильных попыток входа в систему.

Мы провели юзабилити-тестирование с участием 5 участников в возрасте от 20 до 58 лет с разным уровнем опыта использования ИТ. Цель качественного исследования заключалась в том, чтобы собрать их мнения о том, насколько легко запоминать фотографии, выбранные при регистрации, и выбирать их при регистрации. Изначально пользователям был представлен прототип, содержащий 30 фотографий. Это число не помещалось на экране, поэтому экран пришлось прокручивать. Тестировщики жаловались, что было сложно найти фотографию после каждого тапа. Они отвлекались и путались, если не находили нужное фото на начальном экране и приходилось прокручивать.

На втором сеансе количество фотографий было уменьшено до места над сгибом страницы. Мы обнаружили, что нужно показывать не более 20 фотографий. С большой галереей вы должны учитывать размер фотографий, чтобы убедиться, что они помещаются на экранах высокой четкости. Фотографии должны быть уменьшены или увеличены в соответствии с разрешением экрана. Этот редизайн показал лучшие результаты по сравнению с первоначальной версией.

Этот редизайн показал лучшие результаты по сравнению с первоначальной версией.

Участники тестирования попросили оставить отзыв при выборе изображения. Однако пометка выбранных фотографий паролей небезопасна из-за возможности наблюдения. Вместо того, чтобы отмечать выбранное изображение, мы предлагаем указать количество уже выбранных фотографий. Кроме того, для новых пользователей должно быть предоставлено объяснение процедуры регистрации и входа в систему.

4 Выводы

Сравнение графических методов аутентификации показало, что наименее уязвимыми для атак являются подходы, основанные на распознавании. Эта работа была направлена на предоставление более эффективного способа обеспечения безопасности без ущерба для удобства использования. Нашей целью было улучшить подход, основанный на распознавании, основанный на естественной способности мозга распознавать визуальную информацию. В разработанной схеме не задействованы человеческие лица, что защищает от угрозы подсказки пароля. Шансы на серфинг через плечо снижаются из-за перестановки фотогалереи после каждого выбора. Мнения пользователей в ходе тестирования показали, что эта аутентификация легко осваивается и требует приемлемого количества усилий при регистрации и дальнейшей аутентификации.

Шансы на серфинг через плечо снижаются из-за перестановки фотогалереи после каждого выбора. Мнения пользователей в ходе тестирования показали, что эта аутентификация легко осваивается и требует приемлемого количества усилий при регистрации и дальнейшей аутентификации.

Удобство и безопасность данной схемы напрямую зависят от количества фотографий и туров отбора. Предлагаемая схема требует выбрать не менее 3 фотографий. Этот минимальный регистр формирует строку длиной 15 символов, соответствующую требованиям безопасности.

Необходимы дальнейшие исследования юзабилити для проведения количественных исследований, которые позволили бы сравнить эффективность регистрации и протоколирования с существующими методами распознавания.

Каталожные номера

Виденбек, С., Уотерс, Дж., Собрадо, Л., Биргет, Дж.-К.: Разработка и оценка графической схемы паролей, устойчивой к взлому. В: Материалы рабочей конференции по расширенным визуальным интерфейсам, стр.

177–184. Ассоциация вычислительной техники, Нью-Йорк (2006 г.). https://doi.org/10.1145/1133265.1133303

177–184. Ассоциация вычислительной техники, Нью-Йорк (2006 г.). https://doi.org/10.1145/1133265.1133303Bonneau, J., Herley, C., van Oorschot, P.C., Stajano, F.: В поисках замены паролей: основа для сравнительной оценки схем веб-аутентификации . В: Симпозиум IEEE по безопасности и конфиденциальности, 2012 г., Сан-Франциско, Калифорния, США, стр. 553–567. IEEE (2012). https://doi.org/10.1109/SP.2012.44

Нельсон Д.Л., Рид В.С., Уоллинг Дж.Р.: Эффект графического превосходства. Дж. Эксп. Психол. Гум. Учиться. Мем. 2 , 523–528 (1976). https://doi.org/10.1037/0278-7393.2.5.523

CrossRef

Google Scholar

Биддл, Р., Чиассон, С., Ван Оршот, П.К.: Графические пароли: обучение с первых двенадцати лет. АКМ вычисл. Surv. (ЦСУР). 44 , 1–41 (2012)

CrossRef

Google Scholar

«>Saltzer, JH, Schroeder, MD: Защита информации в компьютерных системах. проц. IEEE 63 , 1278–1308 (1975). https://doi.org/10.1109/PROC.1975.9939

CrossRef

Google Scholar

Дуриш, П., Редмилес, Д.: Подход к полезной безопасности, основанный на мониторинге событий и визуализации. В: Материалы семинара 2002 г. по новым парадигмам безопасности, стр. 75–81. Ассоциация вычислительной техники, Нью-Йорк (2002 г.). https://doi.org/10.1145/844102.844116

Platt, D.: Радость UX: пользовательский опыт и интерактивный дизайн для разработчиков. Addison-Wesley Professional, Бостон (2016)

Google Scholar

«>Раманан С., Биндху Дж. С.: Обзор различных методов графической аутентификации паролей. Междунар. Дж. Иннов. Рез. вычисл. коммун. англ. 2 (12), 7594–7602 (2014)

Google Scholar

Кромбхольц, К., Хобель, Х., Хубер, М., Вейппл, Э.: Усовершенствованные атаки социальной инженерии. Дж. Инф. Безопасность заявл. 22 , 113–122 (2015). https://doi.org/10.1016/j.jisa.2014.09.005

CrossRef

Google Scholar

Йылдырым М., Маки И.: Поощрение пользователей к повышению безопасности и запоминаемости паролей. Междунар. Дж. Инф. Безопасность 18 (6), 741–759 (2019).

https://doi.org/10.1007/s10207-019-00429-y

https://doi.org/10.1007/s10207-019-00429-yПерекрестная ссылка

Google Scholar

Сарохи, Х.К., Хан, Ф.У.: Графические схемы аутентификации по паролю: текущий статус и основные проблемы. IJCSI 10 , 437 (2013)

Google Scholar

Стабблфилд, А., Саймон, Д.: Проверка подлинности чернильных пятен (2004 г.)

Google Scholar

Шнаин А.Х., Шахид С.Х.: Использование графического пароля для решения проблем аутентификации в электронной коммерции. В: Материалы конференции AIP, том. 2016, с. 020133 (2018). https://doi.org/10.1063/1.5055535

Джермин И., Майер А., Монроуз Ф., Рейтер М.К., Рубин А.Д.: Разработка и анализ графических паролей. В: Материалы 8-го симпозиума по безопасности USENIX, Вашингтон, округ Колумбия, с.

15 (1999)

15 (1999)Google Scholar

Тао, Х.: Pass-Go, новая графическая схема пароля (2006 г.)

Google Scholar

Шарма, А., Дембла, Д., Шекхар: Внедрение расширенной системы аутентификации с использованием opencv путем захвата движущихся изображений. В: Международная конференция по достижениям в области вычислительной техники, связи и информатики (ICACCI), 2017 г., стр. 759.–765 (2017). https://doi.org/10.1109/ICACCI.2017.8125933

Андриотис, П., Трифонас, Т., Ойконому, Г.: Показатели сложности и восприятие силы пользователя графического метода аутентификации с блокировкой шаблона. В: Трифонас, Т., Аскоксилакис, И. (ред.) HAS 2014. LNCS, vol. 8533, стр. 115–126. Спрингер, Чам (2014). https://doi.org/10.1007/978-3-319-07620-1_11

CrossRef

Google Scholar

«>Авив, А.Дж., Гибсон, К., Моссоп, Э., Блэйз, М., Смит, Дж.М.: Атаки с размазыванием на сенсорных экранах смартфонов. В: Материалы конференции USENIX по наступательным технологиям (WOOT), стр. 1–7 (2010 г.)

.

Google ScholarАбдельрахман Ю., Хамис М., Шнеегасс С., Альт Ф.: Сохраняйте спокойствие! Понимание термальных атак на аутентификацию пользователей на мобильных устройствах. В: Труды конференции CHI 2017 г. по человеческому фактору в вычислительных системах, стр. 3751–3763. Ассоциация вычислительной техники, Нью-Йорк (2017 г.)

Google Scholar

«>Ку, Ю., Парк, Л.Х., Шин, С., Квон, Т.: Нарисуйте, как показано: блокировка поведенческого шаблона для аутентификации мобильных пользователей. IEEE-доступ 7 , 69363–69378 (2019). https://doi.org/10.1109/ACCESS.2019.2918647

CrossRef

Google Scholar

Двухфакторная аутентификация, графические пароли — пароли

Google Scholar

Дхамия, Р., Перриг, А.: Дежавю: исследование пользователей с использованием изображений для аутентификации. Представлено на (2000)

Google Scholar

«>Келли П.Г. и др.: Угадайте снова (и снова, и снова): измерение надежности пароля путем имитации алгоритмов взлома паролей. В: Симпозиум IEEE по безопасности и конфиденциальности, 2012 г., стр. 523–537 (2012 г.). https://doi.org/10.1109/SP.2012.38

Кайем, А.В.Д.М.: Графические пароли – обсуждение. В: 30-я Международная конференция по передовым информационным сетям и семинарам по приложениям (WAINA, 2016 г.), стр. 596–600 (2016 г.). https://doi.org/10.1109/WAINA.2016.31

Моррис, Р., Томпсон, К.: Защита паролем: история болезни. коммун. АКМ. 22 , 594–597 (1979). https://doi.org/10.1145/359168.359172

CrossRef

Google Scholar

Дэвис, Д., Монроуз, Ф., Рейтер, М.К.: Выбор пользователя в графических схемах паролей. В: Материалы 13-го симпозиума по безопасности USENIX, Сан-Диего, Калифорния (2004 г.)

Google Scholar

Ye, G., et al.: взлом блокировки Android за пять попыток. В: Материалы симпозиума по безопасности сетей и распределенных систем 2017 г. (NDSS 2017). Internet Society, Сан-Диего, Калифорния, США (2017)

Google Scholar

Командари С. и др.: Пароли и люди: измерение влияния политик составления паролей. В: Труды конференции SIGCHI по человеческому фактору в вычислительных системах, стр. 2595–2604. Ассоциация вычислительной техники, Нью-Йорк (2011 г.)

Google Scholar

Скачать ссылки

Информация об авторе

Авторы и организации

Вильнюсский университет, Вильнюс, Литва

Кристина Лапин & Манфредас Шюркус

Авторы

- Кристина Лапин

Посмотреть публикации авторов

Вы также можете искать этого автора в

PubMed Google Scholar - Манфредас Шюркус

Посмотреть публикации автора

Вы также можете искать этого автора в

PubMed Google Scholar

Автор, ответственный за корреспонденцию

Кристина Лапин.

Информация для редактора

Редакторы и сотрудники

Национальный исследовательский институт, Национальный институт обработки информации, Варшава, Польша Польша 9Тел. 3

Ян В. Овсински

Институт прикладной информатики, Факультет электротехники, электроники, вычислительной техники и техники управления, Лодзинский технологический университет, Лодзь, Польша

Анджей Романовский

Кафедра прикладной информатики в менеджменте, Факультет менеджмента и экономики, Гданьский технологический университет, Гданьск, Польша

Проф. Марчин Сикорски

Права и разрешения

Открытый доступ Эта глава находится под лицензией на условиях Международная лицензия Creative Commons Attribution 4.0 (http://creativecommons.org/licenses/by/4.0/), которая разрешает использование, совместное использование, адаптацию, распространение и воспроизведение на любом носителе или в любом формате при условии, что вы укажете авторство оригинальный автор(ы) и источник, предоставьте ссылку на лицензию Creative Commons и укажите, были ли внесены изменения.

Это даст возможность в сложной ситуации найти подсказку и быстро восстановить доступ к смартфону.

Это даст возможность в сложной ситуации найти подсказку и быстро восстановить доступ к смартфону.

177–184. Ассоциация вычислительной техники, Нью-Йорк (2006 г.). https://doi.org/10.1145/1133265.1133303

177–184. Ассоциация вычислительной техники, Нью-Йорк (2006 г.). https://doi.org/10.1145/1133265.1133303 https://doi.org/10.1007/s10207-019-00429-y

https://doi.org/10.1007/s10207-019-00429-y 15 (1999)

15 (1999)