Из чего состоит пароль: Как придумать надёжный пароль? — Mail ID

Рекомендации по обеспечению безопасности и защите паролей

Мы вас прикроем!

Безопасность вашей музыки, данных и доходов чрезвычайно важна. Поэтому мы собрали наши некоторые рекомендации для обеспечения безопасности вашего личного кабинета. Мы рекомендуем придерживаться их и не стесняться обращаться к нам, если вам нужна помощь.

Ваш личный кабинет артиста на ONErpm.com — место, где происходит всё самое важное. Здесь вы загружаете музыку, получаете выплаты за стриминг, планируете выпуск будущих музыкальных релизов

и многое другое. Важно, чтобы аккаунт был защищён от посторонних. Ваша интеллектуальная собственность ценна не меньше, чем ваши выплаты за стриминги.

Фишинг

Убедитесь, что вы внимательны к тому, на что вы кликаете. Некоторые ссылки опасны, и нажатие на них может предоставить доступ к вашей учетной записи злоумышленникам.

Такой вид интернет-мошенничества широко известно как фишинг. Кто-то отправляет вам электронное письмо, которое выглядит, как рассылка от знакомой компании. &*()_ и т.д.

&*()_ и т.д.

Если у вас слабый пароль, злоумышленники легко могут его угадать, а значит украсть деньги, музыку или даже загрузить чужие треки. Представьте, вы заходите в свой кабинет в Spotify for Artist, чтобы проверить свой релиз и видите огромное количество чужих песен!

Рекомендации

Пожалуйста, следуйте этим общим рекомендации, чтобы обезопасить себя.

Не надо!

- Делиться паролями!

- Хранить пароли в незашифрованных файлах.

- Сообщать свой пароль или конфиденциальную информацию по телефону кому-то, кого вы не знаете.

- Записывать пароли в местах, где другие могут их увидеть.

- Открывать подозрительные ссылки, отправленные на вашу электронную почту. Всегда проверяйте, кто отправитель, — человек или бренд, который вы знаете.

Рекомендуем

- Проверять свою учетную запись и сообщать нам о любых подозрительных действиях!

- Менять иногда свои пароли для обеспечения конфиденциальности.

Помните, в ONErpm мы заботимся о вашей музыке и карьере. Мы никогда не будем запрашивать у вас пароли или данные для входа в ваш личный кабинет. Если вам нужна помощь, войдите в свой аккаунт, нажмите “Служба поддержки” в меню слева, выберите “Мои запросы в поддержку“, а затем создайте новый запрос. Наши специалисты из ONErpm позаботятся о том, чтобы вы получили помощь.

Read Next

Проверка паролей по словарям и базам утекших данных — Разработка на vc.ru

«Не менее 8 символов, включая цифры и заглавные буквы», — требует очередной сервис. «Gfhjkm2023», — набирает пользователь, не задумываясь, что он уже взломан.

2133

просмотров

Привет! Мы — RooX, российский разработчик веб-решений. У нас есть своя система аутентификации и авторизации RooX UIDM. И мы умеем проверять пароли по словарям и базам утекших данных.

Зачем вообще проверять пароли по базам? Чтобы вовремя предложить или даже заставить пользователя сменить пароль на более безопасный.

В чем опасность паролей? Опасность не в паролях, а в дизайне человека. Чтобы защитить что-то паролем, человек должен этот пароль а) придумать и б) помнить. Сервисов, в которые нужно логиниться, у современного пользователя, не один и не два. Придумывать и помнить много разных сложных паролей человеку трудно, он оптимизирует эти процессы — массово сочиняет простые пароли, а также использует одинаковые или малоотличающиеся комбинации символов для нескольких сервисов. А то, что просто придумать, просто и взломать.

Что такое проверка пароля по словарям и базам утекших данных? Если коротко, это сверка паролей и/или логинов со списком часто используемых или скомпрометированных. Алгоритмы поиска на совпадение со словарными паролями могут быть не 1-к-1 (например, без учета регистра или без учета цифр и спецсимволов).

Откуда берутся словари и базы утекших данных? Их составляют специально обученные и мотивированные люди ) Например, эксперт по безопасности из Microsoft Трой Хант создал и поддерживает сервис утекших паролей Have I Been Pwned. Есть и другие подобные сервисы: Firefox Monitor, DeHashed, GhostProject, LeakCheck. Это не просто и не все такие сервисы выживают, например, BreachAlarm остановил работу после 10 лет.

Есть и другие подобные сервисы: Firefox Monitor, DeHashed, GhostProject, LeakCheck. Это не просто и не все такие сервисы выживают, например, BreachAlarm остановил работу после 10 лет.

Некоторые компании создают и поддерживают свои непубличные базы.

Первые экраны сайтов Have I Been Pwned, DeHashed, LeakCheck, GhostProject.

Что касается словарных паролей, они создаются и обогащаются за счет анализа содержимого утечек. Например, российский сервис разведки утечек данных и мониторинга даркнета DLBI (Data Leakage & Breach Intelligence) ежегодно публикует исследования логинов и паролей пользователей. По их данным от февраля 2023 года топ-10 самых популярных паролей по всем утечкам с 2017 года состоит из: 123456, 123456789, qwerty123, 12345, qwerty, qwerty1, password, 12345678, 111111 и 1q2w3e.

Если подобных словарей недостаточно, то есть множество утилит, которые позволяют делать со словарями разное: генерировать словарь из слов, входящих в два других словаря; накладывать маски ваших парольных политик; создавать все возможные комбинации из слов в словаре и так далее.

Какой самый большой слив на данный момент? Лето 2021, файл RockYou2021.txt, выложен пользователем с одноименным ником RockYou2021, объем ~100 ГБ, 8,4 млрд паролей внутри (8 459 060 239 уникальных записей). Логинов в файле нет, только пароли размером от 6 до 20 символов, включая сложные пароли со спецсимволами.

А разве пароли хранятся не в зашифрованном виде? Должны, но не всегда их хранят в зашифрованном виде. Вот, например, широко известная соцсеть в 2019 году призналась, что «пароли пользователей хранились во внутренней базе данных в читаемом формате».

Что будет, если украдут зашифрованный пароль? Если алгоритм шифрования не взломан и пароль не словарный, то ничего не будет. Но достаточное число сервисов шифровало (или продолжает шифровать) пароли алгоритмами MD5 и SHA1, а они, увы, уже взломаны.

Как хакеры используют эти базы? Простым перебором ищут среди пользователей того или иного сервиса тех, кто поленился придумать надежный пароль. Или берут известные в результате утечки данные пользователя с одного сервиса (логин и пароль) и применяют такую же комбинацию на других сервисах.

Или берут известные в результате утечки данные пользователя с одного сервиса (логин и пароль) и применяют такую же комбинацию на других сервисах.

От перебора нас должна спасти капча, разве нет? Стандартные средства защиты от перебора (капча или автоматическая блокировка после нескольких неверных попыток ввода) могут не сработать, так как в таких случаях идет не перебор разных паролей для одного логина, а разных логинов для одного пароля.

Может, тогда нужно отказаться от паролей? Может, но не сейчас. Конечно, отчеты консалтеров о трендах мира аутентификации наполнены прогнозами о беспарольном будущем. Но это будущее еще не наступило.

Какие системы отвечают за проверки по словарям и базам утекших паролей? Это системы управления доступом. В аббревиатурах, которые обозначают классы этих систем, есть некоторая неоднозначность, но в целом встречаются следующие:

- IDM (Identity management),

- IAM (Identity and Access Management),

- IGA (Identity Governance and Administration) (скорее, на международном рынке),

- CIAМ (Customer Identity and Access Management) (если говорят о специализированных решений для внешних пользователей – клиентах, партнерах, поставщиках).

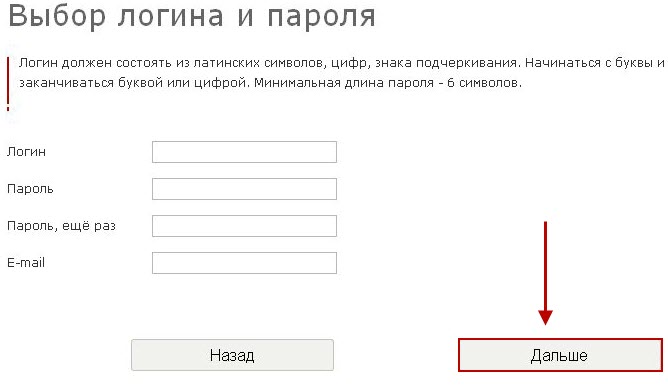

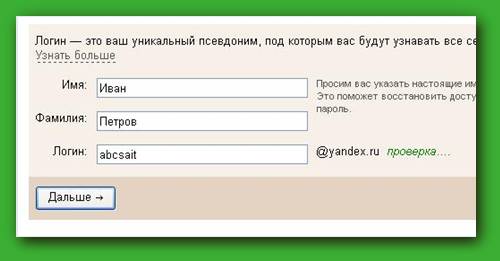

Когда делается проверка? Проверки встраиваются в сценарии регистрации, аутентификации и авторизации пользователей в следующие точки:

- установка, восстановление, смена пароля;

- вход в систему;

- выполнение действия, для которого требуется дополнительная авторизация.

Еще целесообразно прогонять базу ваших пользователей на совпадения со словарями и скомпрометированными данными после очередной новости об утечке. Иногда выгоднее вообще запускать проверки просто по расписанию, ведь утечки случаются с неприятным постоянством.

Что делает система, если обнаружен плохой пароль? Зависит от настроек. В нашей системе аутентификации и авторизации RooX UIDM можно настроить, насколько жесткой будет реакция в той или иной точке сценария. Диапазон — от нежного «просто проинформировать» до неумолимого «не пускать дальше, пока пользователь не сменит пароль на безопасный».

Почему важна проверка по базам словарных и скомпрометированных паролей? В современные редакции стандартов безопасности больше не входят рекомендации использовать в паролях заглавные буквы, цифры и спецсимволы. Главное — это длина пароля и те самые проверки на словарность и скомпроментированность. Кстати, рекомендация регулярно менять пароли тоже устарела. Она + дизайн человека, о котором мы говорили выше, приводят только к ухудшению ситуации. Актуальная рекомендация — менять пароль по факту или подозрению в его скомпроментированности.

Подписывайтесь на блог RooX. Мы специализируемся на цифровых каналах взаимодействия с пользователями (порталы, личные кабинеты, приложения, в том числе, в виде PWA) и управлении доступом к ним (RooX UIDM).

И еще мы завели русскоязычное сообщество в ТГ по аутентификации и авторизации. Присоединяйтесь и задавайте вопросы.

Что такое надежный пароль?

Поиск

Обновлено:

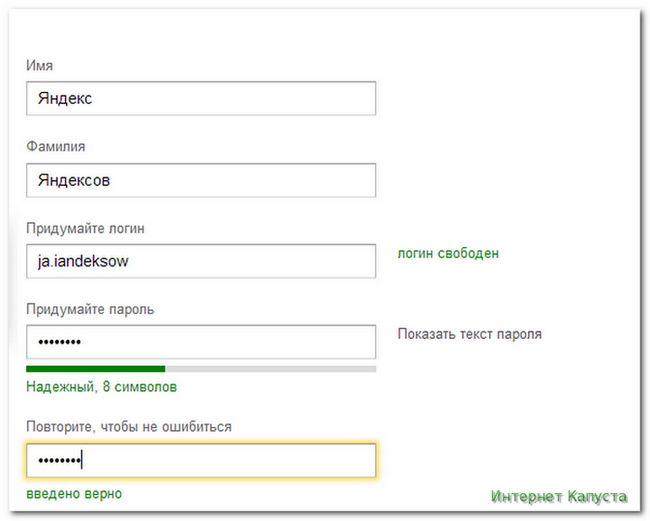

Надежный пароль представляет собой пароль, который трудно обнаружить как людям, так и компьютерным программам, что обеспечивает эффективную защиту данных от несанкционированного доступа. Надежный пароль состоит как минимум из шести символов (и чем больше символов, тем надежнее пароль), представляющих собой комбинацию букв, цифр и символов (@, #, $, % и т. д.), если это разрешено. Пароли обычно чувствительны к регистру, поэтому надежный пароль содержит буквы как в верхнем, так и в нижнем регистре. Надежные пароли также не содержат слов, которые можно найти в словаре, или частей собственного имени пользователя.

1. 1Password

1Password — это система управления паролями, используемая предприятиями для хранения паролей сотрудников. 1Password позволяет пользователям сохранять сложные и надежные пароли, не запоминая их. 1Password использует 256-битное шифрование AES для защиты паролей. Созданные пароли шифруются и размещаются на защищенных серверах AgileBit.

Созданные пароли шифруются и размещаются на защищенных серверах AgileBit.

С помощью 1Password отдельные пользователи и ИТ-персонал могут создавать хранилища для определенных наборов паролей. Если они хотят безопасно поделиться паролем с другими членами команды, этого сотрудника можно добавить в хранилище. Они получат возможность использовать учетные данные для входа, не видя самого пароля. Наряду с расширениями браузера и автономными приложениями для macOS, iOS, Windows, Android, Linux, ChromeOS и командной строки, 1Password можно загрузить в виде мобильного приложения на iOS и телефоны Android.

В дополнение к индивидуальным, семейным и корпоративным тарифным планам 1Password предлагает двухнедельную бесплатную пробную версию.

2. RoboForm

Доступный как в индивидуальной, так и в бизнес-конфигурации, RoboForm позволяет пользователям хранить свои зашифрованные учетные данные и другие конфиденциальные данные локально или в облаке. RoboForm был запущен в 1999 году, что делает его одной из старейших работающих систем управления паролями. Безопасный обмен логинами, а также хранение кредитных карт, безопасные заметки, закладки, контакты, пароли приложений и заполнение онлайн-форм — все это часть стандартного набора функций, а также генератор случайных паролей, способный генерировать пароли до 512. символы длинные.

RoboForm был запущен в 1999 году, что делает его одной из старейших работающих систем управления паролями. Безопасный обмен логинами, а также хранение кредитных карт, безопасные заметки, закладки, контакты, пароли приложений и заполнение онлайн-форм — все это часть стандартного набора функций, а также генератор случайных паролей, способный генерировать пароли до 512. символы длинные.

Корпоративный уровень RoboForm использует шифрование AES256 для защиты создания, хранения и использования совместимых паролей. ИТ-команды могут устанавливать политики, делегировать разрешения, управлять пользователями и составлять отчеты об использовании. Он создает, сохраняет и автоматически заполняет надежные случайные пароли для всех учетных записей, поэтому вам никогда не придется запоминать или беспокоиться о своих паролях. Dashlane разработан таким образом, что они не могут видеть информацию, которую пользователи хранят в нем, а это означает, что ваши данные никогда не будут проданы. VPN включен для сканирования вашей учетной записи на наличие слабых и скомпрометированных паролей. Доступна бесплатная версия Dashlane, а планы с ежегодной оплатой доступны для отдельных лиц, семей и предприятий.

Доступна бесплатная версия Dashlane, а планы с ежегодной оплатой доступны для отдельных лиц, семей и предприятий.

3. NordPass

NordPass позволяет хранить все ваши пароли в одном месте и входить на наиболее часто используемые веб-сайты и в приложения одним щелчком мыши. Даже когда вы не в сети, ваши учетные данные для входа по-прежнему могут быть доступны. Пароли могут быть переданы людям, которым вы доверяете, через зашифрованное хранилище. NordPass синхронизирует все пароли на всех устройствах, и количество паролей, которые вы можете хранить, не ограничено. Он поставляется со встроенным генератором паролей, а также может хранить конфиденциальные заметки и информацию о кредитной карте. Приложение имеет бесплатную версию в дополнение к премиальной и семейной премиум-версиям.

Это определение было пересмотрено и обновлено компанией Web Webster в феврале 2022 года.

Похожие статьи

Связанные статьи

Защита паролем: сложность и длина [обновлено в 2021 г.

]

]

Когда дело доходит до аутентификации пользователя, пароль является и остается наиболее часто используемым механизмом; пароли используются для доступа к компьютерам, мобильным устройствам, сетям или операционным системам. По сути, они являются частью нашей повседневной жизни. Со временем требования изменились, и в настоящее время пароль большинства систем должен состоять из длинного набора символов, часто включающего цифры, специальные символы и комбинацию прописных и строчных букв. Надежность пароля рассматривается как функция его сложности и/или длины; но что важнее, размер или сложность?

Любые системы, независимо от того, какой метод используется для идентификации и/или аутентификации, могут быть взломаны. Защищенные паролем системы или сбор данных (например, банковские счета, социальные сети и системы электронной почты) ежедневно проверяются и подвергаются частым атакам, проводимым не только с помощью методов фишинга и социальной инженерии, но и с помощью инструментов для взлома паролей. . Дебаты всегда открыты, и вопрос длины и сложности разделяет экспертов и пользователей. Оба имеют свои плюсы и минусы, а также своих сторонников.

. Дебаты всегда открыты, и вопрос длины и сложности разделяет экспертов и пользователей. Оба имеют свои плюсы и минусы, а также своих сторонников.

Неверные пароли

Посмотрим правде в глаза, большинство пользователей склонны создавать ужасные пароли и редко их меняют. Сегодня каждая система, устройство, учетная запись, которая нам ежедневно нужна, имеет свои правила создания паролей, и становится сложно (а может и невозможно) отслеживать все ключи доступа. Запись паролей, повторное использование одного и того же пароля для всех систем, использование легко запоминаемых слов или фраз или создание более коротких ключей доступа — это проблемы, которые являются прямым следствием чрезмерного количества паролей, которые нам всем приходится использовать на регулярной основе. . Имея слишком много ключевых слов, которые нужно запомнить, люди часто выбирают более слабые пароли, которые менее безопасны как в сети, так и в автономном режиме.

Слабые и ненадежные пароли являются проблемой безопасности и воротами для взломов, которые могут затронуть не только целевых пользователей. Важно создавать ключи, обеспечивающие правильный баланс между тем, чтобы их было легко запомнить и чтобы другим (злоумышленникам или самозванцам) было трудно их угадать, взломать или взломать.

Важно создавать ключи, обеспечивающие правильный баланс между тем, чтобы их было легко запомнить и чтобы другим (злоумышленникам или самозванцам) было трудно их угадать, взломать или взломать.

Среди инцидентов безопасности, о которых было сообщено в отдел CERT Института разработки программного обеспечения (SEI) и связанных с неправильно выбранными паролями, большая часть связана с человеческими ошибками. Фраза «безопасность настолько сильна, насколько сильно самое слабое звено» подчеркивает важность роли пользователей в цепочке безопасности и необходимость их обучения и помощи в выборе ключей доступа, которые эффективно защищают активы и данные. Эволюция взлома паролей продолжается, и наличие слабых паролей может только сделать работу хакеров еще проще.

Согласно ежегодному исследованию информационной безопасности государственного сектора за 2015 год, отчету i-Sprint Innovations и eGov Innovation, «Слабая безопасность аутентификации является основной причиной утечки данных, на которую приходится 76% скомпрометированных записей». Кроме того, в исследовании Enterprise Innovation отмечается, что «простая аутентификация на основе пароля» не является адекватным средством защиты всех этих ценных данных. Проблема в том, что большое количество организаций полагаются исключительно на аутентификацию на основе пароля и не выбрали более безопасные системы аутентификации (например, аутентификацию на основе PKI, OTP или контекста, или же биометрические идентификаторы). .

Кроме того, в исследовании Enterprise Innovation отмечается, что «простая аутентификация на основе пароля» не является адекватным средством защиты всех этих ценных данных. Проблема в том, что большое количество организаций полагаются исключительно на аутентификацию на основе пароля и не выбрали более безопасные системы аутентификации (например, аутентификацию на основе PKI, OTP или контекста, или же биометрические идентификаторы). .

Лучшие пароли?

Соображения относительно длины и сложности пароля являются ключевыми в поиске идеального пароля. Сложность часто рассматривается как важный аспект безопасного пароля. Случайная комбинация буквенно-цифровых символов и символов интуитивно кажется лучшей защитой от взлома. Атаки по словарю, осуществляемые благодаря инструментам, ищущим наиболее вероятные словосочетания, не смогут своевременно «угадать» такие пароли. Но действительно ли они эффективны против всех атак? Возможно нет. Сложные пароли часто имеют тенденцию быть короче, чем парольные фразы, например, и атака грубой силой с помощью инструментов, которые быстро перебирают все возможные комбинации ключей, пока не получат правильный результат, может легко взломать их, поскольку чем короче пароль, тем наименьшее количество возможные комбинации. Этот тип атаки был в центре печально известного взлома iCloud, в результате которого были обнаружены личные фотографии сотен знаменитостей.

Этот тип атаки был в центре печально известного взлома iCloud, в результате которого были обнаружены личные фотографии сотен знаменитостей.

Атаки полным перебором, благодаря более высокой вычислительной мощности новых машин, а также предсказуемости определенных комбинаций символов, выбранных пользователями, становятся особенно эффективными. Фактически, из-за сложности запоминания последовательностей случайных чисел пользователи часто выбирают предсказуемые последовательности, состоящие из последовательных чисел и повторений (например, 123, 4545) или соседних клавиш клавиатуры (qwerty, zxc и т. д.). Пользователи также могут совершать ряд других рискованных действий, например записывать пароли или сокращать количество используемых символов. Когда пользователь может запомнить такие пароли, он также склонен использовать их последовательно во всех системах.

Итак, стоит ли использовать длинный пароль? Возможно. Длинные пароли часто связаны с увеличением энтропии пароля, которая в основном является мерой неопределенности ключа. Увеличение энтропии рассматривается как прямо пропорциональное надежности пароля. Таким образом, длинный список легко запоминающихся слов или фраз-паролей может быть на самом деле более безопасным, чем более короткий список случайных символов.

Увеличение энтропии рассматривается как прямо пропорциональное надежности пароля. Таким образом, длинный список легко запоминающихся слов или фраз-паролей может быть на самом деле более безопасным, чем более короткий список случайных символов.

Длинные пароли, состоящие из настоящих слов, определенно легче запомнить, и они могут помочь пользователям управлять ими более безопасным способом. Однако могут возникнуть проблемы, если пользователи выберут слова, слишком связанные друг с другом или слишком личные; это открыло бы двери для инструментов паролей на основе словаря, позволяющих угадывать правильную последовательность даже при наличии большего количества возможных комбинаций. Использование чего-то запоминающегося или знакомого (фамилии, имени домашнего животного или улицы) даже в пароле достаточной длины и сложности нецелесообразно, поскольку делает его весьма уязвимым для обнаружения злоумышленниками.

Что же делает пароль безопасным?

Интересная статья в блоге Microsoft TechNet показывает, как, глядя на формулу для вычисления битов энтропии (мера в битах того, насколько сложно взломать пароль), подчеркивается роль длины. Формула выглядит следующим образом: log(C) / log(2) * L, где C — размер набора символов, а L — длина пароля; с математической точки зрения ясно, как L, длина, играет преобладающую роль в вычислении битов энтропии. C обычно включает символы, символы нижнего и верхнего регистра и цифры, всего 96 возможных символов или меньше, если некоторые из них исключены: «Глядя на пароли в этом свете, действительно становится ясно, насколько важнее длина пароля по сравнению с определенными требованиями к сложности. В дополнение к этому, если вы используете пароли с набором символов из 10 (только цифры), чтобы достичь того же количества энтропии, что и с набором из 94 символов (все возможные символы ASCII), у вас есть только двойной длина пароля. Иными словами, пароль длиной 16 символов, состоящий только из цифр, обеспечивает тот же уровень сложности для взлома, что и 8-символьный пароль, состоящий из 9 возможных вариантов.4 возможных персонажа».

Формула выглядит следующим образом: log(C) / log(2) * L, где C — размер набора символов, а L — длина пароля; с математической точки зрения ясно, как L, длина, играет преобладающую роль в вычислении битов энтропии. C обычно включает символы, символы нижнего и верхнего регистра и цифры, всего 96 возможных символов или меньше, если некоторые из них исключены: «Глядя на пароли в этом свете, действительно становится ясно, насколько важнее длина пароля по сравнению с определенными требованиями к сложности. В дополнение к этому, если вы используете пароли с набором символов из 10 (только цифры), чтобы достичь того же количества энтропии, что и с набором из 94 символов (все возможные символы ASCII), у вас есть только двойной длина пароля. Иными словами, пароль длиной 16 символов, состоящий только из цифр, обеспечивает тот же уровень сложности для взлома, что и 8-символьный пароль, состоящий из 9 возможных вариантов.4 возможных персонажа».

Кажется, что комбинация подходов может работать лучше: длинные и довольно сложные пароли.

- Длинные . Короткие пароли относительно легко взломать, поэтому идея состоит в том, чтобы создавать более длинные пароли для большей безопасности и сделать их менее предсказуемыми. Так какова желаемая или необходимая длина? Исследование, проведенное в 2010 году Технологическим исследовательским институтом Джорджии (GTRI), показало, как 12-символьный случайный пароль может удовлетворять требованиям минимальной длины, чтобы обойти программное обеспечение для взлома и взлома кода, сказал Джошуа Дэвис, научный сотрудник GTRI. Ричард Бойд, старший научный сотрудник GTRI, говорит: «Восьмисимвольных паролей сейчас недостаточно… и если вы ограничите свои символы только буквами алфавита, их можно будет взломать за считанные минуты». В любом случае, чтобы быть в безопасности, следует использовать пароль длиной 12 символов или более.

- Надежный и сложный — Надежные пароли по-прежнему важны. Эксперты по безопасности согласны с тем, что буквенно-цифровые символы в верхнем и нижнем регистре являются хорошей практикой для повышения надежности паролей и делают их способными противостоять атакам с угадыванием и методом грубой силы.

Чтобы добавить сложности без ущерба для простоты использования, пользователи могли изменять парольные фразы, вставляя пробелы, знаки препинания и орфографические ошибки.

Чтобы добавить сложности без ущерба для простоты использования, пользователи могли изменять парольные фразы, вставляя пробелы, знаки препинания и орфографические ошибки.

Хотя, в конечном счете, любые пароли могут быть скомпрометированы, комбинация этих двух подходов может использоваться для увеличения времени, необходимого для их взлома любым методом атаки.

Конечно, пользователи также должны знать, что надежность пароля — это еще не все. Например, рискованное поведение, такое как использование функций автоматического сохранения в браузерах или сохранение паролей в открытом виде в файлах на рабочем столе, может привести к компрометации даже самого надежного пароля. Падение молитвы тактики социальной инженерии также сведет на нет цель использования любых надежных паролей, которые невозможно взломать.

Защита также должна обеспечиваться с помощью мер, реализуемых системными администраторами, которые могут использовать инструменты для ограничения количества попыток взлома пароля, которые могут быть предприняты до того, как система откажет в доступе к данным. Требование другого подтверждения личности для получения доступа к ресурсу, например, тому, что есть у пользователя, также является дополнительной защитой в дополнение к использованию паролей. Кроме того, в компании регулярный аудит паролей поможет укрепить систему безопасности, убедившись, что сложность и надежность всех паролей доступа адекватны, а пользователям предлагается изменить свои пароли, если они окажутся слишком слабыми.

Требование другого подтверждения личности для получения доступа к ресурсу, например, тому, что есть у пользователя, также является дополнительной защитой в дополнение к использованию паролей. Кроме того, в компании регулярный аудит паролей поможет укрепить систему безопасности, убедившись, что сложность и надежность всех паролей доступа адекватны, а пользователям предлагается изменить свои пароли, если они окажутся слишком слабыми.

Заключение

Аутентификация на основе пароля уже некоторое время существует как простейшая форма безопасности, требующая от пользователей подтверждения своей личности; поэтому они не исчезнут в ближайшее время и, вероятно, продолжат играть важную роль в сетевой безопасности в будущем даже с учетом других, безопасных альтернатив в методах аутентификации. Другими словами, пароли не исчезнут, несмотря на их недостатки; поэтому люди должны знать, как сделать пароли «менее» предсказуемыми. Пока «человеческая слабость не будет сведена к минимуму или устранена», возможно, «устранение взаимодействия человека с паролями и автоматизация их выбора и изменения будет важным шагом вперед на нескольких уровнях», — отмечает Ричард Уолтерс, генеральный директор/вице-президент по управлению идентификацией и доступом, Intermedia, в Пост 9 в журнале Infosecurity Magazine0003

Пользователям предлагается применять правила сложности и длины, а также базовые меры безопасности, чтобы свести к минимуму вероятность того, что их пароли будут скомпрометированы. Как уже упоминалось, слабая аутентификация по паролю не обеспечивает безопасности и подвержена нескольким типам атак, поэтому продолжают изучаться способы усиления паролей. Как правило, часто добавляется дополнительный уровень безопасности. Объединение двухфакторной аутентификации, например, обеспечивает пользователям более высокий уровень безопасности, поскольку предлагает определенный тип физической или вторичной проверки.

Как уже упоминалось, слабая аутентификация по паролю не обеспечивает безопасности и подвержена нескольким типам атак, поэтому продолжают изучаться способы усиления паролей. Как правило, часто добавляется дополнительный уровень безопасности. Объединение двухфакторной аутентификации, например, обеспечивает пользователям более высокий уровень безопасности, поскольку предлагает определенный тип физической или вторичной проверки.

Стратегия многофакторной аутентификации может быть лучшим способом идентификации и проверки пользователей; тем не менее, если пароль слабый, вся система аутентификации будет ослаблена. Поэтому важность создания паролей, способных противостоять атакам, по-прежнему имеет первостепенное значение.

Осведомленность пользователей важна для понимания важности использования паролей, которые действительно могут защитить активы данных. Конечно, даже самый надежный пароль не может противостоять атакам, подобным тем, которые были совершены против базы данных учетных данных, когда хакеры просто собирают множество паролей и аутентификационной информации, чтобы расшифровать их и использовать на досуге; но это другой вопрос.

Чтобы добавить сложности без ущерба для простоты использования, пользователи могли изменять парольные фразы, вставляя пробелы, знаки препинания и орфографические ошибки.

Чтобы добавить сложности без ущерба для простоты использования, пользователи могли изменять парольные фразы, вставляя пробелы, знаки препинания и орфографические ошибки.