Как называется шлюзовой компьютер который выполняет защитную роль: как называется шлюзовой компьютер который выполняет защитную роль

Содержание

Основы сетевых технологий

2. совместное использование дорогостоящих

аппаратных средств, программных ресурсов;

3. совместная работа над большими проектами.

Компьютерные сети делятся:

Корпоративные —

объединение компьютеров принадлежащих к одной корпорации с целью

объединения и сохранения информации

Глобальные —

объединение множество локальных, региональных, городских и

корпоративных сетей, а также миллионы компьютеров

Локальные

— это сети небольшие по масштабам и работают в пределах одного

помещения, здания , предприятия. Они объединяют относительно

небольшое количество компьютеров.

1. Высокая скорость передачи, большая пропускная способность;

2. Низкий уровень ошибок передачи;

3. Ограниченное, точно определенное число компьютеров,

подключаемых к сети;

4. Имеет один или несколько взаимосвязанных центров управления.

Имеет один или несколько взаимосвязанных центров управления.

Представляют собой коммуникационную систему, позволяющую

пользователям совместно использовать ресурсы компьютеров, а

также периферийных устройств.

Городские —

объединение компьютеров в пределах одного города, региона.

Назначение локальной сети

1.

Совместный доступ к данным

2.

Эффективное использование общедоступных ресурсов

(большее пространство дисковой памяти)

3.

Совместный доступ к программам

4.

Возможность совместного использования оборудования

Соединения между компьютерами осуществляется посредством

кабеля (коаксиальная витая пара,

оптоволоконный) через порты (параллельные или

последовательные). Каждый компьютер должен иметь

Каждый компьютер должен иметь

специальную плату (сетевой адаптер)

Важнейшей характеристикой адаптеров и кабелей, является

скорость передачи информации по сети

от 10 Мбит/с до 100Мбит/с.

Сетевой адаптер осуществляет передачу и приём

информации различных аппаратных и программных

платформ.

Характеристики разновидностей кабелей

Коаксиальный самый дешевый и доступный тип кабеля, но с

низкой скоростью передачи информации до 10 Мбит/c.

Витая пара

Содержит пары проводников, скрученных одним с

другим. Скорость передачи информации от 10

Мбит/с до 100 Мбит/с.

Оптоволоконный кабель

Представляет собой

стеклянный цилиндр, покрытый оболочкой с

другим коэффициентом преломления.

Скорость передачи

информации от 100 Мбит/с.

Общие характеристики

Кроме кабеля и сетевого адаптера для

работы в сети необходимо

программное обеспечение, в

частности сетевой протокол.

Работой ПК в локальной сети управляют программы. Чтобы все

компьютеры понимали друг друга,

отправляли запросы и получали ответы

они должны использовать один язык

общения.

Сетевой протокол — это

программа, содержащая набор

правил, устанавливающих тип

используемых данных, стандарты

связи, правила обработки ошибок.

Пакетный протокол. При использовании протоколов этого типа

данные режутся на блоки.

Каждый блок как бы

вкладывается в

конверт(инкапсулируется),

в результате чего

образуется пакет.

Пакет содержит как сами данные, так и служебную информацию:

кому, куда

отправлен. Пакетный

протокол

обеспечивает

циркуляцию пакетов в

сети, а также

получение их

адресатом и сборку.

Каждая рабочая

станция подключается

к сети и проверяет

проходящие пакеты

Топология локальной сети — это физическое расположение

компьютеров в сети

относительно друг

друга и способ

соединения их

линиями.

Конфигурация локальной

сети называется

топологией

Кольцевая

топология

Каждый

компьютер

соединен

друг с

другом.

Сигнал,

несущий

информацию

идет по

кругу.

Топология

Шина

Компьютеры

соединены

последовательно

Все компьютеры подключены

к

одному

кабелю

Топология

Звезда

Использует отдельный кабель для каждого компьютера, проложенный

от

центрального

устройства(концентратор,

HUB)

Топология

Снежинка

Разновидность Звезды

Имеется один центральный сервер для всей сети и несколько

файловых

серверов

для

разных

рабочих

групп

Все указанные схемы могут в свою очередь быть организованы двумя

способами:

Одноранговая сеть построена так, что все компьютеры в сети равноправны. С каждого компьютера есть доступ к информации находящейся на любом компьютере в сети.

С каждого компьютера есть доступ к информации находящейся на любом компьютере в сети.

Сеть с выделенным сервером

в сети существует центральный компьютер сервер, с него происходит управление работой в сети. Остальные компьютеры в сети называются рабочими станциями и их доступ к информации полностью зависит от сервера

ИНТЕРНЕТ

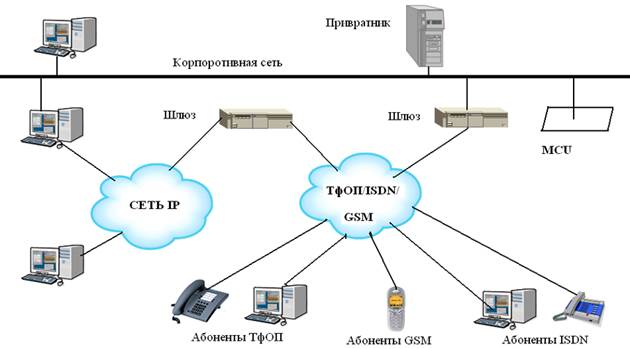

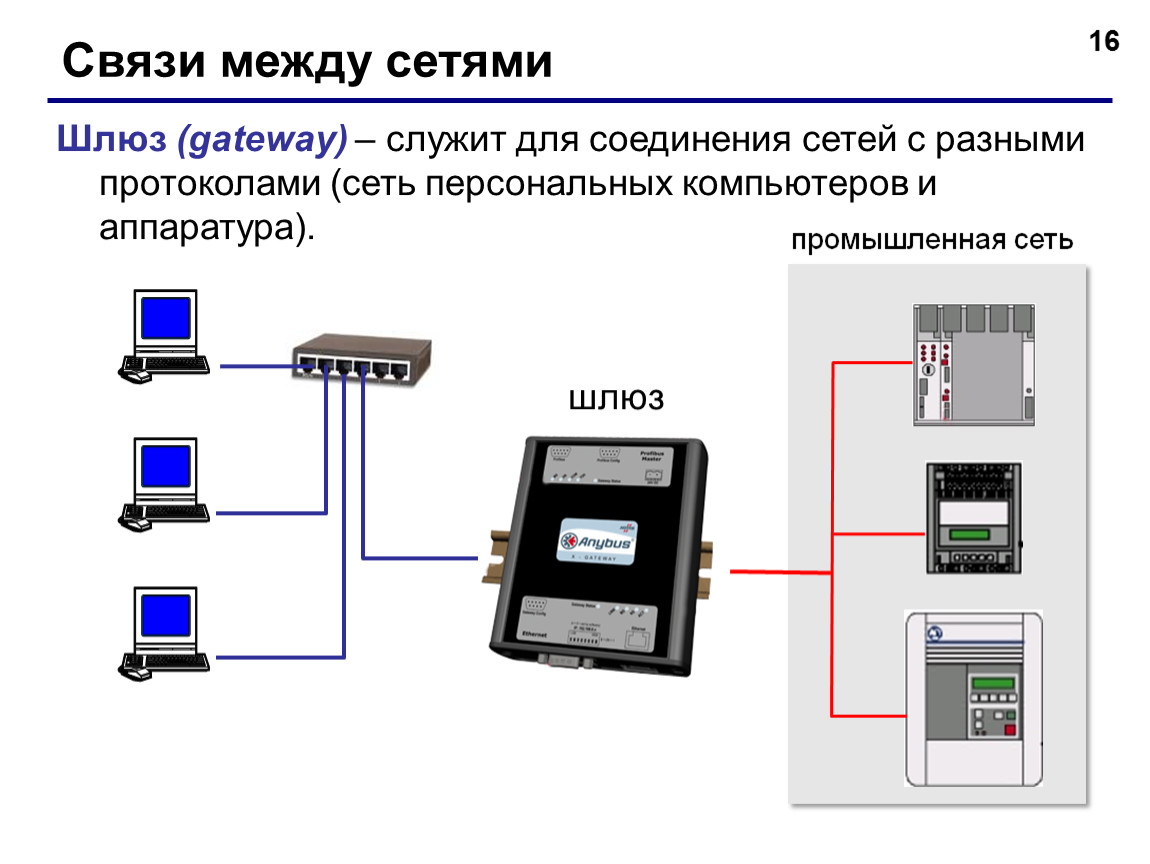

При соединении двух и более сетей между собой, возникает межсетевое объединение и образуется глобальная компьютерная сеть.

Для связи между локальными сетями можно использовать любые средства связи

Разница

-

— в надежности (в уровне помех),

-

-в скорости передачи данных (пропускной способности линии)

-

-в стоимости использования линии

-

Чем лучше линия, тем дороже аренда, но больше данных пропускается

Глобальная сеть может охватывать

-

Город

-

Область

-

Страну

-

Континент, но не всех её граждан

-

Сети могут охватывать всю страну, но нигде не пересекаться.

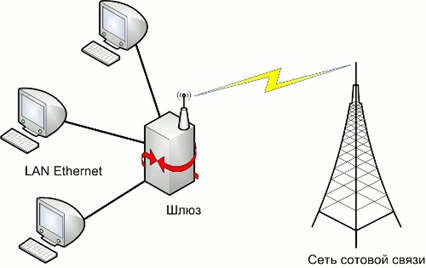

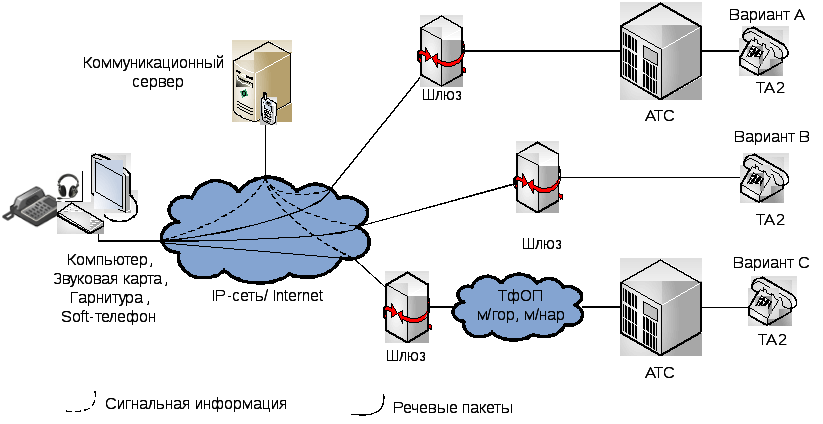

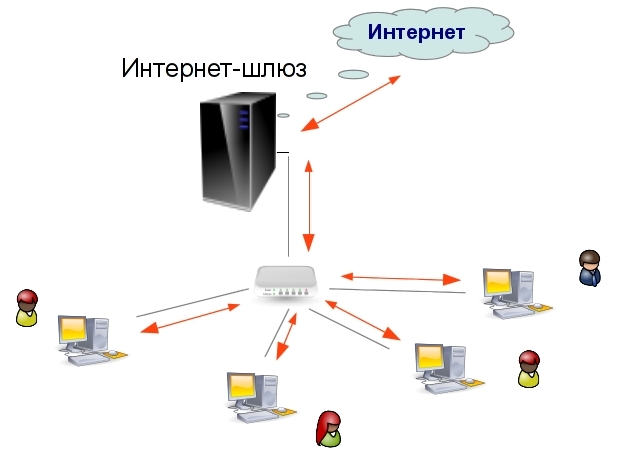

Когда две или несколько сетей пересекаются возникает необходимость в специальном ПК

Для перевода данных из формата принятого в одной сети в формат другой сети.

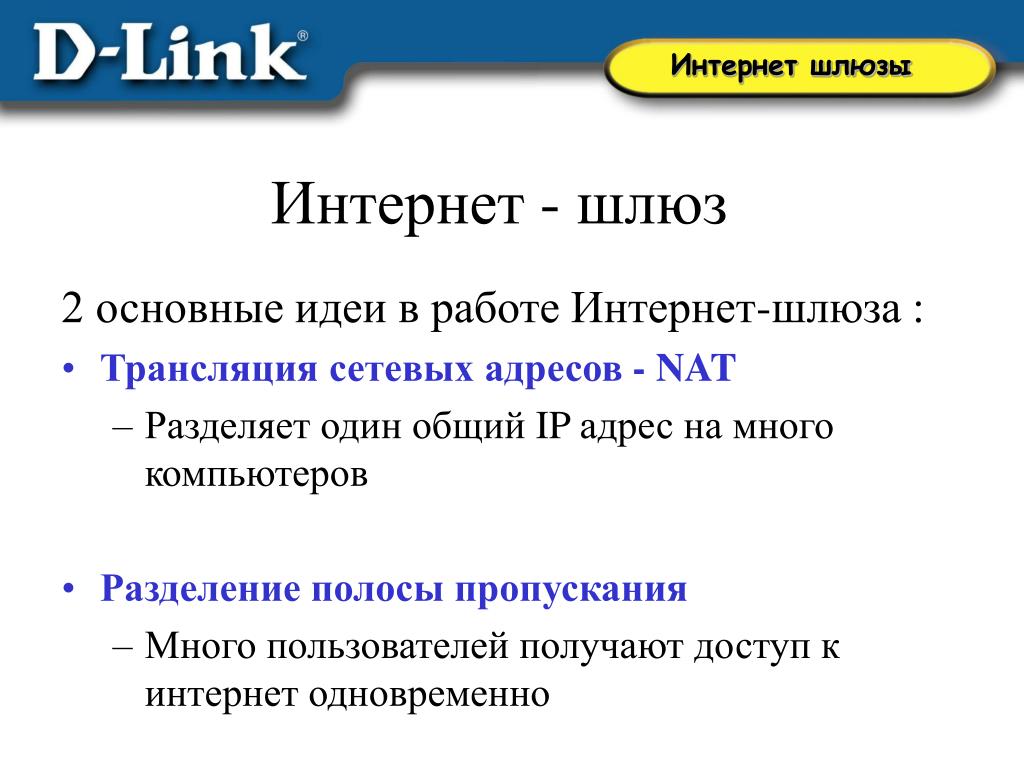

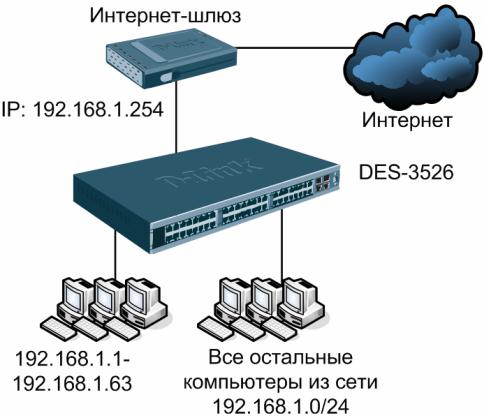

Компьютеры или программы, выполняющие эту функцию называют шлюзами.

Если объединяют две сети, использующие одинаковые протоколы, то оборудование стоящее между ними называют мостами Владельцы сетей подключаются к глобальным сетям чтобы иметь широкие возможности связи, но не допустить подключения внешних пользователей к своей сети.

В этом случае шлюзовой компьютер выполняет защитную роль и называется брандмауэром

1.Если компьютер постоянно входит в состав сети, то он имеет

постоянное соединение.

2.Если подключен только на время работы, то имеет коммутируемое

соединение.

3.Соединение можно выполнить издалека например по телефону, то это

соединение удаленного доступа.

Осуществлять передачу информации по телефонной линии компьютеры

не могут, так как обмениваются данными с помощью цифровых электронных

импульсов, а по телефонной линии можно передавать только аналоговые сигналы.

Для

подключения к телефонной линии используется модем.

-

Модуляция преобразование цифрового сигнала в

аналоговый.

Демодуляция преобразование аналогового сигнала в

цифровой.

Модем —

используется для подключения к Интернет по телефонной линии и

преобразовывает исходящие и входящие сигналы.

Модемы разделяются по конструктивному использованию:

на внутренние и

и внешние.

Внутренние устанавливаются в

один из слотов материнской платы, а вешние подключаются к

последовательному порту компьютера

Основная характеристика модема это скорость передачи

информации, которую он может обеспечить в линии.

Интернет уникален. В его деятельности принимают участие огромное

число ПК но он не

имеет видимой организации. В мире нет

ответственного за работу всемирной сети. Интернет

действует как самоорганизующаяся, самозалечивающаяся и

саморазвивающая структура.

При выходе из строя любой части всемирной сети

пакеты с информацией автоматически пойдут в

обход пораженного участка. Не получив

подтверждение о доставке пакетов, серверы

автоматически повторят передачу через

спутниковые каналы связи или по сетям

радиорелейных станций.

Движением всей информацией управляет только

протокол ТСР/IP

Единственная организация, которая как-то влияет на работу

интернета это информационный центр,

который занимается выдачей адресов серверам

Сети и

следит чтобы они не повторялись.

Домашнее задание

Вариант 1.

1. Дайте определение гиперссылки.

2. Какова функция протокола TCP.

3. Что собой представляет IP адрес

в двоичной системе счисления.

Вариант 2.

1. Дайте определение Всемирной

паутине.

2. Какова функция протокола IP.

3. Что собой представляет IP адрес в

десятичной системе.

2. Основные типы лвс

В

зависимости от способа организации

различают двухуровневые (централизованные)

и одноуровневые (децентрализованные,

одноранговые, равноправные). В двухуровневых

В двухуровневых

сетях выделяется один или несколько

компьютеров для управления обменом

данными, т.е. используются серверы.

На серверах работает сетевая операционная

система.

Компьютеры

в одноранговых сетях организуются в

рабочие группы (workgroups). Одноранговые

сети, как правило, небольшие – расстояние

по кабелю от 2 до 10 компьютеров. В такой

сети обычно нет лица, ответственного

за настройку и поддержку политики

безопасности сети – администратора

(network administrator). Политика безопасности

(security policy) – это совокупность настроек,

определяющая права пользователей сети

на доступ к общим ресурсам. В одноранговой

сети каждый пользователь ведет свою

собственную политику безопасности,

определяя, каким образом другие

пользователи могут использовать его

общие ресурсы. По мере добавления новых

компьютеров в рабочую группу, она

становится трудно управляемой.

Применение

одноранговых сетей эффективно, если

ведется интенсивный обмен информацией

между рабочими станциями или основная

функция сетей совместное использование

периферийных устройств. Одноранговые

Одноранговые

сети дешевле и проще в обслуживании.

Примером

операционных систем для одноранговых

стей являются все версии WINDOWS

9X.

Серверы

могут быть выделенные и невыделенные.

Выделенный сервер не используется как

рабочая станция и выполняет только

задачи управления сетью. Невыделенный

сервер кроме управления сетью выполняет

обычные пользовательские программы.

Использование невыделенного сервера

снижает производительность и надежность

сети в целом, так как ошибка в

пользовательской программе, запущенной

на сервере, может привести к остановке

работы всей сети. Поэтому рекомендуется

применять выделенные серверы.

Двуранговые

сети (сети клиент/сервер).

Такая сеть имеет хотя бы один выделенный

сервер, который управляет пересылкой

сообщений между объектами сети и всеми

связями между сетевыми устройствами,

хранит разделяемые информационные

ресурсы. На нём устанавливается серверное

ядро сетевой операционной системы. Как

Как

правило, сервер – это самый мощный

компьютер специального, серверного

исполнения, имеющий при необходимости

высоконадёжную внешнюю память. Достоинства

сети с выделенным сервером:

надёжная

система защиты информации;

высокое

быстродействие;

простота

управления;

отсутствие

ограничений на число рабочих станций.

Недостатком

таких сетей является их высокая стоимость.

Примером

операционных систем для двуранговых

сетей являются все версии WINDOWS

NT,

WINDOWS

2000 и выше фирмы Microsoft,

а также операционная система Novell

NetWare

фирмы Novell

Состав

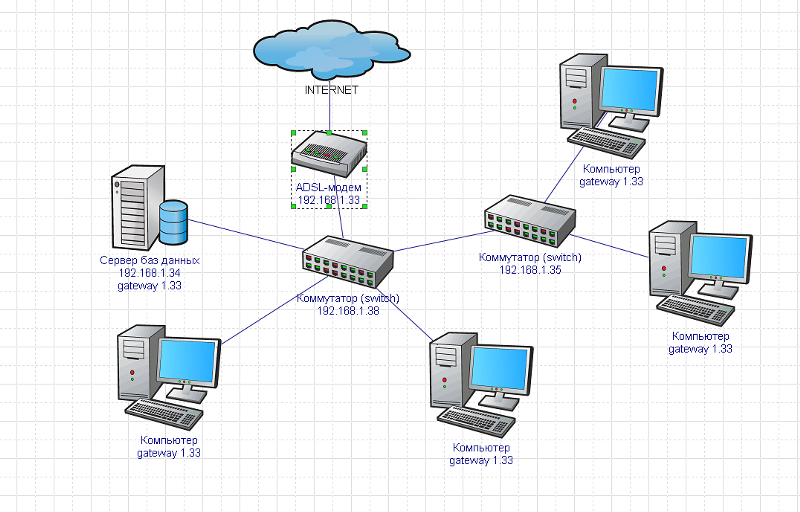

ЛВС.

Основными компонентами ЛВС являются:

Серверы,

рабочие станции, платы интерфейса сети,

кабели.

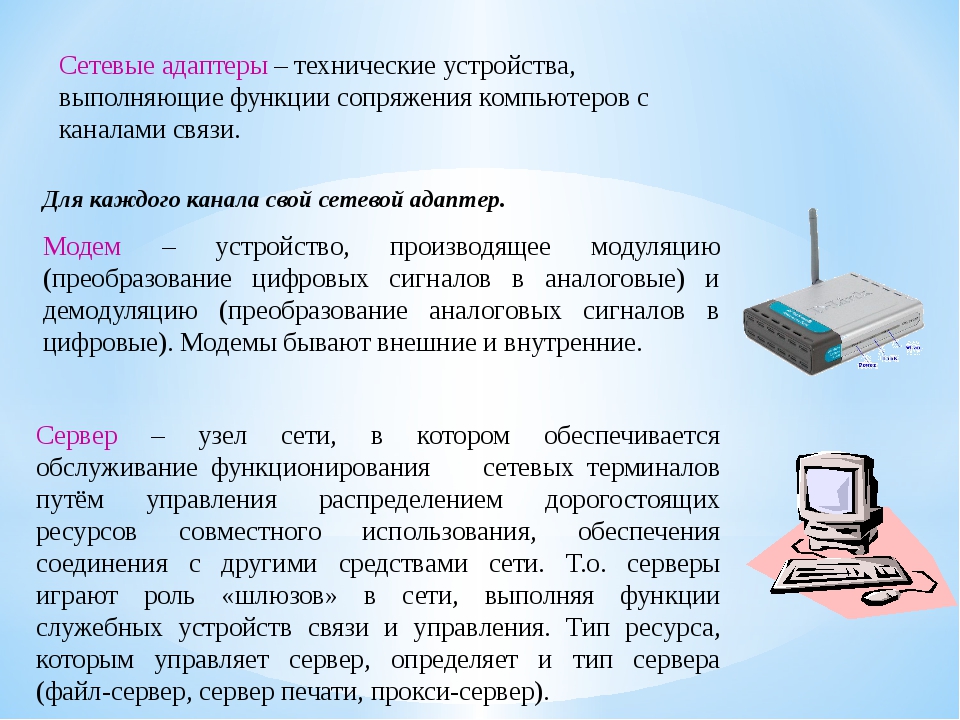

Серверы —

аппаратно-программные системы. Они

управляют распределением сетевых

ресурсов общего доступа. Аппаратным

Аппаратным

средством обычно является мощный ПК,

мини-ЭВМ, большая ЭВМ или компьютер,

спроектированный специально как сервер.

ЛВС может иметь несколько серверов для

управления своими ресурсами, однако

должен быть хотя бы один Файловый

сервер, или сервер баз данных. Он

управляет внешними запоминающими

устройствами общего пользования и

позволяет организовать распределенную

обработку данных, т.е. рационально

распределить работу между компьютерами,

н-р, если имеется большая база данных,

она располагается на сервере баз данных.

Рабочие

станции

— как правило, ПК, на которых реализуются

прикладные программы. Требования к

компьютерам, подключаемым к сети в

качестве рабочих станций, определяются

исходя из тех задач, которые они решают.

На рабочих станций в сети желательно

не иметь ни винчестера, ни дисковода

для гибких дисков. Преимущества

бездисковой рабочей станции: снижение

стоимости затрат самой станции,

исключение опасности заражения вирусами

— нет гибкого диска, нет и возможности

занести вирус, кроме того обеспечивается

защита информации от несанкционированного

копирования. Пользователи не смогут

Пользователи не смогут

скопировать информацию с сервера, т.к.

ее некуда будет записать.

Для

загрузки в бездисковую РС операционной

системы с сервера, необходимо установить

в сетевой адаптер микросхему

дистанционной загрузки. Эта микросхема

поставляется отдельно стоит намного

дешевле дисководов. В ней записана

программа, которая на этапе

установки системы на компьютер, загружает

ОС с сервера.

Платы

интерфейса сети,

или сетевой адаптер — специальное

устройство, которое должно быть

установлено в компьютере для обеспечения

его подключения в сеть. Платы вставляются

в свободное гнездо материнской платы

компьютера и работают под управлением

специального драйвера, загружаемого

в этот ПК. Для сервера необходим

сетевой адаптер большей производительности,

чем для рабочей станции, поскольку

сервер обрабатывает большой поток

информации.

Сетевой

кабель

— это проводник, соединяющий компьютеры

в сети. Кабель

Кабель

–

основной канал связи – физическая среда

передачи информации. На

обоих концах кабеля имеются разъемы.

Основная характеристика канала связи

– пропускная способность. В локальных

сетях используются следующие виды

каналов связи:

Коаксиальный

кабель

— состоит

из центрального проводника (сплошного

или многожильного), покрытого слоем

полимерного изолятора, поверх которого

расположен другой проводник (экран).

Экран представляет собой оплетку из

медного провода вокруг изолятора или

обернутую вокруг изолятора фольгу.

Скручивание позволяет повысить

помехоустойчивость кабеля и снизить

влияние каждой пары на все остальные.

Максимальное расстояние, на которое

передается сигнал 185-500. Максимальная

скорость передачи 10 с Мбит/с.

Витая

пара

— проводной канал связи, содержащую пару

скрученных проводников.

В витой паре центральный проводник

окружен изолятором, поверх которого

находится металлическая оплетка, снаружи

оплетка покрыта изолирующим материалом.

Скручивание позволяет повысить

помехоустойчивость кабеля и снизить

влияние каждой пары на все остальные.

Максимальное расстояние, на которое

передается сигнал 30-100. Максимальная

скорость передачи 1 Гбит/с.

Оптоволоконный

кабель

— состоит

из тонкого стеклянного цилиндра,

покрытого оболочкой с другим коэффициентом

преломления. Максимальное расстояние,

на которое передается сигнал 2 км.

Максимальная скорость передачи 10 с

Мбит/с- 2 Гбит/с.

В

беспроводных

локальных

сетях информация между ПК передается

с помощью инфракрасных лучей. Недостаток:

наличие помех, создаваемых другими

источниками той же частоты, а также

сложность защиты данных от

несанкционированного доступа, поскольку

передаваемые сообщения в таком случае

может воспринимать любой приемник,

настроенный на ту же частоту.

Сетевой

кабель должен соответствовать сетевому

адаптеру.

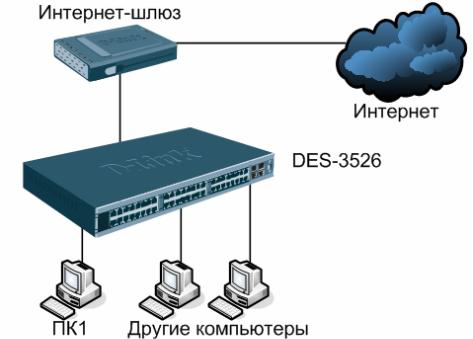

Все

кабели подключаются к коммутатору.

Коммутатор

— специальное устройство, предающее

сигналы от одних подключенных к нему

компьютеров к другим. Каждый коммутатор

имеет от 8 до 30 разъемов (портов) для

подключения либо компьютера, либо

другого коммутатора . К каждому порту

подключается только одно устройство.

Коммутаторы являются сердцем системы

и во многом определяют ее функциональность

и возможности.

При

создании глобальных сетей используют

средства связи: телефонные линии,

радиостанции, волоконно-оптические

линии, космическая спутниковая связь.

Необходимым

компонентом глобальной сети для работы

непосредственно с телефонными линиями

– является модем.

Модем

– устройство

сопряжения компьютера с телефонной

линией, воспринимающее сигналы от

компьютера и преобразующее их в пригодную

для телефонной сети форму и наоборот.

В процессе передачи сообщения Компьютер

– передатчик выдает сигналы на свой

модем, которые после преобразования

(модуляции) поступают в телефонную сеть.

Аналоговый модем адресата воспринимает

эти сигналы и преобразует их в форму,

пригодную для восприятия Компьютером

– приемником (демодуляция).

Виды

модемов:

—

внутренний – имеет вид платы, встроенной

внутрь системного блока ПК;

—

внешний – отдельный аппарат, подключаемый,

с одной стороны, к одному из разъемов

ПК, а с другой стороны – к телефонной

сети.

В

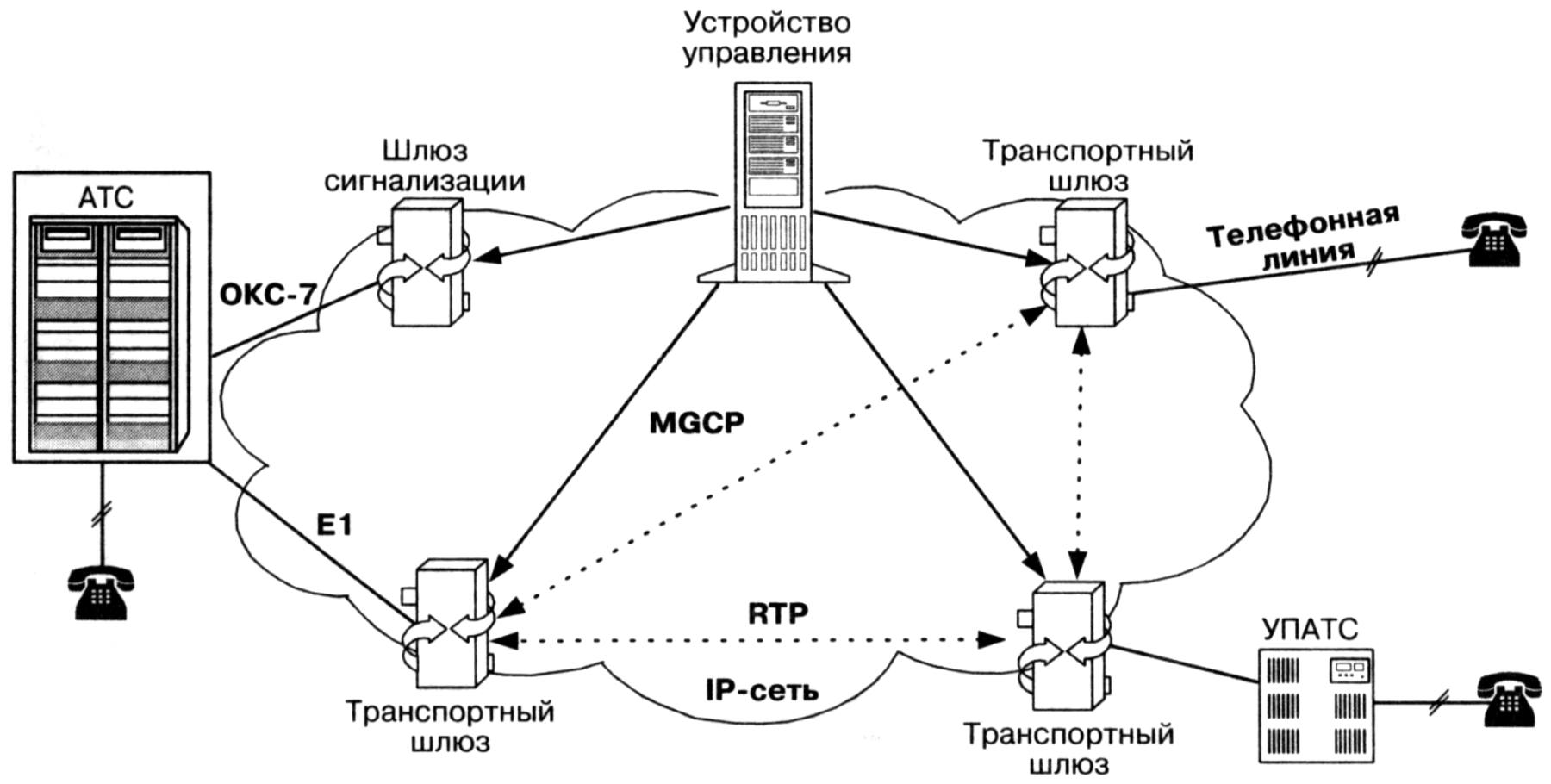

случаях, когда две или несколько сетей,

работающих по разным протоколам,

пересекаются, возникает необходимость

в специальном компьютере (или программе)

для перевода данных из формата, принятого

в одной сети, в формат, принятый в другой

сети. Компьютеры или программы, выполняющие

эту функцию, называют шлюзами. Если

объединяют две сети, использующие

одинаковые протоколы, то оборудование,

стоящее между ними, называют мостами.

Шлюз

–

программа или компьютер, позволяющие

переводить данные из формата принятого

в одной сети, в формат, принятый в другой

сети.

Мост

– программа

или компьютер, связывающие несколько

сетей, использующих одинаковые протоколы.

Нередко

владельцы сетей (например, банковских)

подключаются к глобальным сетям, чтобы

иметь широкие возможности связи, но не

могут допустить подключения внешних

пользователей к своей сети. В этом случае

шлюзовой компьютер выполняет защитную

роль и называется брандмауэром.

Через него может проходить только

та информация, которая разрешена

администрацией.

В своем

первоначальном значении брандмауэр —

это сплошная каменная или кирпичная

стена, проходящая насквозь через

деревянные постройки. Она служит

для защиты от пожара. Если на одной

половине дома произойдет возгорание,

брандмауэр защитит другую часть здания

от огня.

Для

надежной работы сети, сохранности

данных, в сеть должно включаться

устройство

бесперебойного питания.

УБП используется для временного питания

сервера в случае отключения электричества.

УБП подключается к серверу через

специальный адаптер. Когда происходит

сбой по питанию, УБП выдает сигнал

серверу, по которому сервер завершает

свою работу, причем все потери данных

полностью исключены.

Основное

требование к УБП — обеспечиваемая им

мощность, не может быть меньше мощности

потребляемой подключенным к нему

сервером.

Топология

ЛВС. (df) Под

топологией локальных сетей понимается

физическое расположение отдельные

компьютеров сети относительно друг

друга и способ их соединения линиями

связи.

Топология

определяет требования к оборудованию,

тип используемого кабеля. Топология

влияет на производительность сети и ее

надежность в эксплуатации. Существует

три основных топологии сети: «Звезда»,

«кольцо», «шина»

Топология

типа «звезда» на рис.1.

Рис.1.

Топология типа «звезда»

Каждая

рабочая станция подключается к к серверу

отдельным кабелем. Пропускная способность

Пропускная способность

такой сети определяется мощностью

сервера. Одна из наиболее скоростных

топологий на данный момент.

Кольцевая

топология — рабочие станции связаны

друг с другом последовательно: 1-ая

станция со 2-ой, 2-ая с 3-ей и т.д. Последняя

РС связана с первой. Рис.2.

Рис.2.

Кольцевая топология

Сообщения

проходят по кругу. Рабочая станция

высылает сообщение по определенному

адресу, каждая последующая рабочая

станция анализирует адрес, когда адреса

совпадают, сообщение принимается, если

нет то передается дальше. В большинстве

случаев данные передаются только в

одном направлении, причем только одна

соседняя станция принимает данные и

передает их дальше. Недостаток

— поскольку каждая станция должна

участвовать в пересылке информации, в

случае выхода из строя хотя бы одной

РС парализуется работа все сети.

Шинная

(горизонтальная) топология. Рис.3.

Рис.3.

Эту топологию также называют

магистральной, так как РС подключаются

к одному каналу связи. Это наиболее

скоростная топология. Каждое сообщение

может приниматься всеми станциями,

любая станция может передать сообщение

любой другой. Функционирование сети не

зависит от состояния отдельной РС.

Данная топология наиболее распространена.

┌───────────┐ ┌───────────┐

┌────────────┐

│ РС

│ │ ФС │ │ РС │

└─────┬─────┘ └─┬─────────┘

└──────┬─────┘ Рис.

3.

──────┴──────┬──────┴────────────┬───────┴─────────

┌─────┴────┐ ┌─────┴──────┐

│ РС

│ │ РС │

└──────────┘ └────────────┘

Древовидная

топология (Рис. 4.) ДТ — представляет

собой комбинацию из выше названных

топологий и называется вертикальной

или иерархической. Основание дерева

располагается в главной точке сети,

где установлен файл-сервер, к нему

ведут все коммутационные линии (ветви

дерева). Для подключения большого числа

Для подключения большого числа

РС применяются коммутаторы. Коммутаторы,

используемые только для разветвления

называются пассивными, коммутаторы

кроме этого усиливающие сигнал

называются активными. Недостатки

надежность работы сети зависит полностью

от сервера. При большом количестве РС

снижается пропускная способность сети.

┌────────┐

│ ФС

│

└───┬────┘

┌───┴────┐

┌─────────────────────┤

АК

│

│ ┌───────┤ │

┌─────┴───┐ │ └───┬────┘

│

РС

│ │ │

└─────────┘ ┌──────┴──────┐

│

│ РС

│ │ Рис. 4.

└─────────────┘ │

┌───────┴─────┐

│ ПК

│

└┬──────┬───┬─┘

┌──────┘ │ └─────────────┐

┌─────┴─────┐┌──────┴──────┐

┌────────┴─────┐

│ РС

││ РС │ │ РС │

└───────────┘└─────────────┘

└──────────────┘

5.

Понятие сетевого протокола.

На

начальной стадии создания сетей

столкнулись с проблемой совместимости

различных компонентов сетей и различных

подходов к пониманию логики обмена

данными и определении методов

подключения данных. При необходимости

использования в одном узле сети изделий

различных фирм возникали не стыковки.

Для каждого пользователя разрабатывалась

своя модель сети.

Для

единого представления данных в линиях

связи по которым передается информация

была разработана базовая модель

взаимодействия открытых систем — OSI

(Open

Systems

Interconnection).

Основная идея этой модели заключается

в том, весь процесс передачи данных

разбивается на 7 уровней, благодаря чему

общая задача передачи данных расчленяется

на отдельные более легко обозримые и

формализуемые задачи.

Для

каждого уровня разработаны соответствующие

стандарты. Каждый уровень использует

ниже расположенные уровни, также

обслуживает вышестоящие уровни. Данные

Данные

как бы передаются от уровня к уровню.

Необходимые соглашения для связи

одного уровня с выше и ниже стоящими

уровнями называются протоколами.

Уровни модели OSI:

уровень

1 — физический определяет электрические,

механические и процедурные параметры

для физической связи в системах. Это

характеристики к кабелям разъемам,

характеристики сигналов;

уровень

2 — канальный управляет передачей данных

между двумя узлами сети, формируется

информация, поступающая с первого

уровня, обрабатываются ошибки;

уровень

3 — сетевой, устанавливает связь между

абонентами, занимается маршрутизацией

;

уровень

4 — транспортный, осуществляет непрерывную

передачу данных между двумя

взаимодействующими процессами

пользователей;

уровень

5 — сеансовый, координирует прием,

передачу данных в одном сеансе данных,

проверкой прав доступа к сетевым

ресурсам;

уровень

6 — представительный, занимается

интерпретация передаваемых данных,

определяет форматы данных, алфавиты ,

коды представления специальных и

графических символов, используется

для преобразования кадров данных,

передаваемых по сетям, в экранный формат

и формат печатного устройства;

уровень

7 — прикладной, пользовательское

управления данными, пользователю

представляется переработанная информация.

Набор

протоколов, работающих одновременно и

совместно в одной сети, называется

стеком

протоколов.

Рассмотрим основные стеки, используемые

в разных сетях.

Стек

TCP/IP.

Самым известным стеком протоколов

является стек ТСР/IР

(Transfer

Communication

Protocol/Internet

Protocol)),

который ведёт свою историю от сети

ARPAnet.

Он получил своё название от пары

протоколов: протокола IP

сетевого уровня, который обеспечивает

доставку данных между узлами, и протокола

TCP

транспортного уровня, который делает

эту доставку надёжной. Помимо этих

протоколов, стек TCP/IP

включает и множество других. TCP/IP

– основной протокол сети Internet,

с ним работают десятки миллионов

компьютеров во всём мире, на его основе

работают всё больше локальных сетей.

Далее в пособии подробно рассмотрены

основные протоколы, обеспечивающие

функционирование распределённых сетей.

Стек

IPX/SPX

(Internetwork Packet Exchange/Sequenced Packet Exchange). Это

Это

фирменная разработка компании Novell.

Стек IPX/SPX

разрабатывался для сетевой операционной

системы Novell

Netware

в 80 – х годах и сегодня не утерял

популярности. Поддержка этого стека,

так же как и стека TCP/IP

встроена в Windows

XP.

IPX

– протокол сетевого уровня модели OSI,

на транспортном уровне работает протокол

SPX.

Преимущество

IPX/SPX

заключалось в том, что он был ориентирован

на работу с довольно слабыми ПК в

локальных сетях с использованием

широковещательной рассылки пакетов. В

TCP/IP

это недопустимо, здесь осуществляется

маршрутизация пакетов по указанному

адресу. Стек IPX/SPX

продолжает развиваться, но по популярности

давно уступает стеку TCP/IP.

Стек

NETBIOS.

Стек NetBIOS

(Network

Input/Otput/

System)

разработан как сетевое расширение BIOS

и предназначен для работы в простых

локальных сетях. Он состоит из протоколов

NetBIOS

и SMB

(Server

Message

Block).

Современная реализация NETBIOS

называется NetBEUI

и используется в сетях Microsoft.

Программное

обеспечение ЛВС.

Любая вычислительная система работает

под управлением операционной системы.

Сетевая операционная система — комплекс

программ, организующих работу сети,

обеспечивающую передачу данных между

компьютерами и распределяющих

вычислительные и коммутационные

ресурсы между задачами и пользователями.

Рис.

5.

Сетевая

операционная система составляет основу

любой компьютерной сети. Каждый компьютер

в сети в значительной степени автономен,

поэтому под сетевой операционной

системой в широком смысле понимается

совокупность операционных систем

отдельных компьютеров, взаимодействующих

с целью обмена сообщениями и разделения

ресурсов по единым правилам — протоколам.

В узком смысле сетевая ОС — это операционная

система отдельного компьютера,

обеспечивающая ему возможность работать

в сети.

Сетевая

ОС должна обеспечивать для пользователя

стандартный и удобный доступ к сетевым

ресурсам.

В

сетевой операционной системе отдельной

машины можно выделить несколько частей

(рисунок 5.):

Средства

управления локальными ресурсами

компьютера: функции распределения

оперативной памяти между процессами,

планирования и диспетчеризации

процессов, управления процессорами в

мультипроцессорных машинах, управления

периферийными устройствами и другие

функции управления ресурсами локальных

ОС.Средства

предоставления собственных ресурсов

и услуг в общее пользование — серверная

часть ОС (сервер). Эти средства

обеспечивают, например, блокировку

файлов и записей, что необходимо для

их совместного использования; ведение

справочников имен сетевых ресурсов;

обработку запросов удаленного доступа

к собственной файловой системе и базе

данных; управление очередями запросов

удаленных пользователей к своим

периферийным устройствам.Средства

запроса доступа к удаленным ресурсам

и услугам и их использования — клиентская

часть ОС. Эта часть выполняет распознавание

Эта часть выполняет распознавание

и перенаправление в сеть запросов к

удаленным ресурсам от приложений и

пользователей, при этом запрос поступает

от приложения в локальной форме, а

передается в сеть в другой форме,

соответствующей требованиям сервера.

Клиентская часть также осуществляет

прием ответов от серверов и преобразование

их в локальный формат, так что для

приложения выполнение локальных и

удаленных запросов неразличимо.Коммуникационные

средства ОС, с помощью которых происходит

обмен сообщениями в сети. Эта часть

обеспечивает адресацию и буферизацию

сообщений, выбор маршрута передачи

сообщения по сети, надежность передачи

и т.п., то есть является средством

транспортировки сообщений.

В

зависимости от функций, возлагаемых на

конкретный компьютер, в его операционной

системе может отсутствовать либо

клиентская, либо серверная части.

Распределенная

система

— набор соединенных каналами связи

независимых компьютеров, которые с

точки зрения пользователя некоторого

программного обеспечения выглядят

единым целым. Распределенные системы

Распределенные системы

базируются на компьютерных сетях

различного масштаба – локальных,

территориальных, глобальных и т.д.

Существуют

два основных подхода к организации

обработки распределенных данных.

Технология

распределенной базы данных.

Такая база включает фрагменты данных,

расположенные на различных узлах сети.

С точки зрения пользователей она выглядит

так, как будто все данные хранятся в

одном месте. Такая схема предъявляет

жесткие требования к производительности

и надежности каналов связи.

Технология

тиражирования.

В этом случае в каждом узле сети

дублируются данные всех компьютеров.

При этом передаются только операции

изменения данных, а не сами данные.

Передача может быть асинхронной

(неодновременной для разных узлов),

данные располагаются там, где

обрабатываются. Использование технологии

тиражирования позволяет снизить

требования к пропускной способности

каналов связи. При выходе из строя линии

связи какого-либо компьютера, пользователи

других узлов могут продолжать работу.

Однако при этом допускается неодинаковое

состояние базы данных для различных

пользователей в один и тот же момент

времени. Следовательно, невозможно

исключить конфликты между двумя копиями

одной и той же записи.

Технология

клиент-сервер. Как

правило, компьютеры и программы, входящие

в состав информационной системы, не

являются равноправными. Некоторые из

них владеют ресурсами (файловая система,

процессор, принтер, база данных и т.д.),

другие имеют возможность обращаться к

этим ресурсам.

Компьютер

(или программу), управляющий ресурсом,

называют сервером этого ресурса.

Клиент

и сервер какого-либо ресурса могут

находиться, как в рамках одной

вычислительной системы, так и на различных

компьютерах, связанных сетью.

Один

и тот же объект может быть и клиентом и

сервером. Все определяется текущими

отношениями — «поставлять услугу —

потреблять услугу».

В

зависимости от того, как распределены

логические компоненты приложения между

клиентами и серверами, различают три

модели архитектуры клиент-сервер:

— модель

«файл-сервер»;-модель

«сервер базы данных»;— модель

«сервер приложений».

Модель

«файл-сервер»

— архитектура вычислительной сети , в

которой сервер предоставляет в

коллективное пользование дисковое

пространство, систему обслуживания

файлов и периферийные устройства.

По

запросу клиент получает от «файл-сервера»

-файл данных, а отбор данных и их обработка

происходят на стороне клиента.

При

большом количестве обрабатываемой

информации производительность сети

падает, нарушается безопасность и

целостность данных.

Модель

«сервер базы данных». Клиент

инициирует обмен данными, посылая запрос

серверу. Сервер обрабатывает запрос и

при необходимости посылает

ответ

клиенту.

Доступ к информации осуществляется с

помощью языка запросов SQL.

Преимущества

подхода: все расчеты выполняются на

сервере, что увеличивает быстродействие

в десятки раз.

Дает

большую безопасность, устойчивость,

согласованность за счет сокращения

трафика сети.

Что такое брандмауэр? Объяснение брандмауэров и зачем они вам нужны

Брандмауэры могут помочь защитить вашу сеть, компьютер и данные. Вот как.

Брандмауэр определен

Брандмауэр — это устройство безопасности — компьютерное оборудование или программное обеспечение, — которое может помочь защитить вашу сеть, фильтруя трафик и блокируя несанкционированный доступ посторонних к личным данным на вашем компьютере.

Брандмауэр не только блокирует нежелательный трафик, но и помогает предотвратить заражение вашего компьютера вредоносным ПО.

Брандмауэры могут обеспечивать различные уровни защиты. Главное – определить, какая защита вам нужна.

Приведенные ниже разделы помогут вам узнать, что делают брандмауэры, и определить уровень защиты, который поможет обеспечить безопасность вашего компьютера и данных на нем.

Что делает брандмауэр?

Брандмауэр действует как привратник. Он отслеживает попытки получить доступ к вашей операционной системе и блокирует нежелательный трафик или неизвестные источники.

Он отслеживает попытки получить доступ к вашей операционной системе и блокирует нежелательный трафик или неизвестные источники.

Как это сделать? Брандмауэр действует как барьер или фильтр между вашим компьютером и другой сетью, например Интернетом. Брандмауэр можно рассматривать как контроллер трафика. Это помогает защитить вашу сеть и информацию, управляя сетевым трафиком. Это включает в себя блокировку нежелательного входящего сетевого трафика и проверку доступа путем оценки сетевого трафика на наличие каких-либо вредоносных программ, таких как хакеры и вредоносное ПО.

Ваша операционная система и программное обеспечение безопасности обычно поставляются с предустановленным брандмауэром. Убедитесь, что эти функции включены. Кроме того, проверьте настройки безопасности, чтобы убедиться, что они настроены на автоматический запуск обновлений.

Как работает брандмауэр?

Для начала система с брандмауэром анализирует сетевой трафик на основе правил. Брандмауэр приветствует только те входящие подключения, на прием которых он настроен. Он делает это, разрешая или блокируя определенные пакеты данных — единицы связи, которые вы отправляете по цифровым сетям, — на основе предварительно установленных правил безопасности.

Он делает это, разрешая или блокируя определенные пакеты данных — единицы связи, которые вы отправляете по цифровым сетям, — на основе предварительно установленных правил безопасности.

Брандмауэр работает как охранник на входе или порте вашего компьютера. Разрешены только надежные источники или IP-адреса. IP-адреса важны, поскольку они идентифицируют компьютер или источник, так же как ваш почтовый адрес определяет, где вы живете.

Типы межсетевых экранов

Различают программные и аппаратные межсетевые экраны. Каждый формат служит отдельной, но важной цели. Аппаратный брандмауэр является физическим, как и широкополосный маршрутизатор, который хранится между вашей сетью и шлюзом. Программный брандмауэр является внутренним — это программа на вашем компьютере, которая работает через номера портов и приложения.

Также существуют облачные брандмауэры, известные как Брандмауэр как услуга (FaaS). Одним из преимуществ облачных брандмауэров является то, что они могут расширяться вместе с вашей организацией и, как и аппаратные брандмауэры, хорошо справляются с защитой периметра.

Существует несколько различных типов брандмауэров в зависимости от их структуры и функциональных возможностей. Вот различные брандмауэры, которые вы можете внедрить, в зависимости от размера вашей сети и необходимого уровня безопасности.

Межсетевые экраны с фильтрацией пакетов

Брандмауэр с фильтрацией пакетов — это программа управления, которая может блокировать протокол IP сетевого трафика, IP-адрес и номер порта. Этот тип брандмауэра является самой простой формой защиты и предназначен для небольших сетей.

Но будьте осторожны. Хотя брандмауэры с фильтрацией пакетов могут быть полезными, у них также есть ограничения. Поскольку разрешен весь веб-трафик, брандмауэр с фильтрацией пакетов не блокирует веб-атаки. Поэтому вам нужна дополнительная защита, чтобы различать дружественный и вредоносный веб-трафик.

Брандмауэры службы прокси

Брандмауэр службы прокси — это система, которая может помочь защитить вашу сетевую безопасность путем фильтрации сообщений на прикладном уровне. По сути, он служит шлюзом или посредником между вашей внутренней сетью и внешними серверами в Интернете. Также известный как брандмауэр шлюза, он более безопасен благодаря использованию технологии глубокой проверки пакетов с отслеживанием состояния для анализа входящего трафика.

По сути, он служит шлюзом или посредником между вашей внутренней сетью и внешними серверами в Интернете. Также известный как брандмауэр шлюза, он более безопасен благодаря использованию технологии глубокой проверки пакетов с отслеживанием состояния для анализа входящего трафика.

Брандмауэры с многоуровневой проверкой состояния (SMLI)

Брандмауэр с многоуровневой проверкой с отслеживанием состояния имеет стандартные возможности брандмауэра и отслеживает установленные соединения. Он фильтрует трафик на основе состояния, порта и протокола, а также правил и контекста, определенных администратором. Это включает в себя использование данных из предыдущих подключений и пакетов из того же подключения.

Большинство брандмауэров полагаются на проверку пакетов с отслеживанием состояния для отслеживания всего внутреннего трафика. Этот брандмауэр на шаг впереди фильтрации пакетов в использовании многоуровневого мониторинга.

Однако он по-прежнему не может отличить хороший веб-трафик от плохого, поэтому вам может потребоваться дополнительное программное обеспечение.

Брандмауэры унифицированного управления угрозами (UTM)

Единый брандмауэр управления угрозами — это программа, сочетающая функции брандмауэра SMLI с функцией предотвращения вторжений и антивирусом. Дополнительные услуги, такие как управление облаком, могут быть включены в комплекс услуг UTM.

Брандмауэры следующего поколения (NGFW)

Брандмауэры следующего поколения более сложны, чем брандмауэры с фильтрацией пакетов и проверкой состояния. Почему? Они имеют больше уровней безопасности, выходя за рамки стандартной фильтрации пакетов и проверяя пакет целиком. Это означает проверку не только заголовка пакета, но также его содержимого и источника. NGFW может блокировать более сложные и развивающиеся угрозы безопасности, такие как современные вредоносные программы.

Брандмауэры преобразования сетевых адресов (NAT)

Брандмауэр NAT может оценивать интернет-трафик и блокировать нежелательные соединения. Другими словами, он принимает входящий веб-трафик только в том случае, если его запросило устройство в вашей частной сети.

Виртуальные брандмауэры

Виртуальный брандмауэр — это устройство, используемое в облачной системе, как частной, так и общедоступной. Этот тип брандмауэра используется для оценки и управления интернет-трафиком как в физических, так и в виртуальных сетях.

Брандмауэры на основе хоста и брандмауэры на основе сети

Существуют различия между брандмауэрами на основе хоста и сетевыми брандмауэрами, а также преимущества их использования.

Сетевые брандмауэры фильтруют трафик, входящий и исходящий из Интернета в защищенные локальные сети (LAN). Обычно они используются предприятиями, которым необходимо защитить большую сеть компьютеров, серверов и сотрудников. Сетевой брандмауэр может отслеживать связь между компьютерами компании и внешними источниками, а также ограничивать определенные веб-сайты, IP-адреса или другие службы.

Хостовые брандмауэры работают аналогично, но хранятся локально на одном компьютере или устройстве. Хостовый брандмауэр — это программное приложение или набор приложений, которые позволяют выполнять дополнительные настройки. Они устанавливаются на каждый сервер, контролируют входящий и исходящий трафик, решают, разрешать ли трафик на отдельные устройства, и защищают хост.

Они устанавливаются на каждый сервер, контролируют входящий и исходящий трафик, решают, разрешать ли трафик на отдельные устройства, и защищают хост.

История брандмауэров

Брандмауэры, безусловно, развивались с годами и становились все более совершенными с тех пор, как технология впервые появилась на сцене. Начало их работы в качестве базовой системы фильтрации пакетов в конце 19 года.В 80-х годах брандмауэры отслеживали пакеты, отправляемые между компьютерами. Теперь они предлагают более совершенную защиту и технологии, как показано на этой временной шкале.

- В конце 1980-х брандмауэры первого поколения были разработаны по мере того, как атаки на персональные компьютеры приводили к появлению антивирусных продуктов.

- В середине 1990-х интернет-атаки на сети привели к появлению брандмауэра второго поколения; первый межсетевой экран с контролем состояния был представлен в 1993 году.

- В начале 2000 года брандмауэры третьего поколения устраняли уязвимости на уровне приложений, что привело к появлению систем предотвращения вторжений (IPS).

- В 2010 году увеличение числа целевых атак спровоцировали продукты для защиты от ботов и песочницы.

- В 2017 году более масштабные атаки привели к усилению защиты.

Нужен ли вам брандмауэр дома?

Брандмауэры представляют собой первую линию защиты домашней сети. Ваша домашняя сеть настолько безопасна, насколько наименее защищено ее устройство. Вот где на помощь приходит система сетевой безопасности.

Брандмауэр не должен быть единственным средством защиты вашей домашней сети. Важно убедиться, что на всех ваших устройствах с доступом в Интернет, включая мобильные устройства, установлена новейшая операционная система, веб-браузеры и программное обеспечение для обеспечения безопасности.

Еще одно соображение? Защита вашего беспроводного маршрутизатора. Это может включать в себя изменение имени вашего маршрутизатора с идентификатора по умолчанию и пароля, которые он получил от производителя, просмотр ваших параметров безопасности и настройку гостевой сети для посетителей вашего дома.

Зачем нужны брандмауэры?

Возможно, вы уже применяете определенные методы безопасного использования компьютера и Интернета, в том числе следующие:

- Вы не нажимаете на неизвестные ссылки или вложения.

- Вы заходите только на надежные и известные веб-сайты.

- Вы никогда не разглашаете личную информацию, если в этом нет крайней необходимости.

- У вас есть надежные, уникальные, сложные пароли для каждой сетевой учетной записи, которую вы часто обновляете.

Делает ли все это вас достаточно безопасным? Ответ может быть «нет». Если вы используете Интернет, разумно установить брандмауэр. Киберугрозы широко распространены и развиваются. Важно использовать доступные средства защиты, чтобы помочь защитить вашу сеть и личную информацию, хранящуюся на вашем компьютере, от киберпреступлений.

Вот три основных риска отсутствия брандмауэра:

Открытый доступ

Без брандмауэра вы принимаете каждое подключение к вашей сети от кого угодно. У вас не будет никакого способа обнаружить входящие угрозы. Это может сделать ваши устройства уязвимыми для злоумышленников.

У вас не будет никакого способа обнаружить входящие угрозы. Это может сделать ваши устройства уязвимыми для злоумышленников.

Потерянные или скомпрометированные данные

Отсутствие брандмауэра может сделать ваши устройства незащищенными, что может позволить кому-то получить контроль над вашим компьютером или сетью. Киберпреступники могут удалить ваши данные. Или они могут использовать его для совершения кражи личных данных или финансового мошенничества.

Сбой сети

Без брандмауэра злоумышленники могут отключить вашу сеть. Чтобы снова запустить его и попытаться восстановить сохраненные данные, может потребоваться ваше время и деньги.

Брандмауэры являются ключевой частью технологии безопасности, особенно когда различные типы брандмауэров работают вместе, чтобы обеспечить защиту. Брандмауэры могут помочь защитить вашу сеть, компьютер и данные.

Часто задаваемые вопросы о брандмауэрах

Что такое брандмауэр?

Брандмауэр — это защитное устройство в виде компьютерного оборудования или программного обеспечения. Он может помочь защитить вашу сеть, выступая в качестве посредника между вашей внутренней сетью и внешним трафиком. Он отслеживает попытки получить доступ к вашей операционной системе и блокирует нежелательный входящий трафик и нераспознанные источники.

Он может помочь защитить вашу сеть, выступая в качестве посредника между вашей внутренней сетью и внешним трафиком. Он отслеживает попытки получить доступ к вашей операционной системе и блокирует нежелательный входящий трафик и нераспознанные источники.

Как работают брандмауэры?

Брандмауэр действует как барьер или привратник между вашим компьютером и другой сетью, такой как Интернет. Он работает как диспетчер трафика, отслеживая и фильтруя трафик, который хочет получить доступ к вашей операционной системе.

От чего защищает брандмауэр?

Брандмауэр может помочь защитить ваш компьютер и данные, управляя сетевым трафиком. Он делает это, блокируя нежелательный и нежелательный входящий сетевой трафик. Брандмауэр проверяет доступ, оценивая входящий трафик на наличие любых вредоносных программ, например хакеров и вредоносных программ, которые могут заразить ваш компьютер.

Какие существуют типы брандмауэров?

Как подробно описано выше, существуют программные и аппаратные брандмауэры — несколько различных типов в зависимости от их структуры и функциональных возможностей. Аппаратный брандмауэр является физическим и хранится между вашей сетью и шлюзом. Программный брандмауэр — это внутренняя программа на вашем компьютере, которая работает через номера портов и приложения.

Аппаратный брандмауэр является физическим и хранится между вашей сетью и шлюзом. Программный брандмауэр — это внутренняя программа на вашем компьютере, которая работает через номера портов и приложения.

Вам нужен брандмауэр?

Если вы пользуетесь Интернетом, целесообразно установить брандмауэр. Они обеспечивают первую линию обороны, помогая защитить ваш компьютер и вашу личную информацию от киберугроз, которые широко распространены и развиваются.

Можно ли взломать брандмауэр?

Брандмауэр не должен быть единственным средством защиты вашей домашней сети. Важно убедиться, что на всех ваших устройствах с доступом в Интернет установлена последняя версия операционной системы, веб-браузеров и программного обеспечения для обеспечения безопасности. Вы также должны защитить свой беспроводной маршрутизатор. Это может включать изменение имени вашего маршрутизатора с идентификатора по умолчанию и пароля, которые он получил от производителя, пересмотр ваших параметров безопасности и настройку гостевой сети для посетителей вашего дома.

Защищают ли брандмауэры от вирусов?

Брандмауэры управляют доступом к вашей сети, тогда как антивирусное программное обеспечение служит киберзащитой от вредоносных вирусов.

В чем разница между аппаратными брандмауэрами и программными брандмауэрами?

Аппаратный брандмауэр является физическим, как и широкополосный маршрутизатор, и хранится между вашей сетью и шлюзом. Программный брандмауэр является внутренним — это программа на вашем компьютере, которая работает через номера портов и приложения.

Нужен ли вам брандмауэр дома?

Да. Без брандмауэра вы могли бы принимать все подключения к домашней сети. У вас не будет возможности обнаруживать входящие угрозы. Такой открытый доступ может сделать ваши устройства и личную информацию незащищенными и уязвимыми для доступа и использования в злонамеренных целях. Эти злоумышленники могут участвовать в злонамеренных действиях, таких как получение контроля над вашим компьютером или сетью, удаление ваших данных или использование вашей личной информации для совершения кражи личных данных и других онлайн-мошенничества.

Киберугрозы эволюционировали, и мы тоже.

Norton 360™ с LifeLock™, все-в-одном, комплексная защита от вирусов, вредоносных программ, кражи личных данных, онлайн-отслеживания и многого другого.

Попробуйте Norton 360 с Lifelock.

Узнать больше

Узнать больше

Узнать больше

Узнать больше

Узнать больше

Что такое защищенный веб-шлюз (SWG)?

Безопасный веб-шлюз (SWG) защищает пользователей от веб-угроз в дополнение к применению и обеспечению соблюдения корпоративных политик допустимого использования. Вместо прямого подключения к веб-сайту пользователь получает доступ к SWG, которая затем отвечает за подключение пользователя к нужному веб-сайту и выполнение таких функций, как фильтрация URL-адресов, видимость в Интернете, проверка вредоносного контента, контроль веб-доступа и другие меры безопасности.

SWG позволяют компаниям:

- Блокировка доступа к неприемлемым веб-сайтам или содержимому на основе политик допустимого использования

- Применить свои политики безопасности, чтобы сделать доступ в Интернет более безопасным

- Помогите защитить данные от несанкционированной передачи

Зачем компаниям нужен безопасный веб-шлюз

По мере роста предприятий и их мобильных сотрудников становится все труднее защищать мобильных пользователей от угроз. Это связано с тем, что у организаций есть множество приложений, некоторые из которых расположены в штаб-квартире, а некоторые — в облаке.

Доступ к приложениям в штаб-квартире осуществляется через VPN удаленного доступа. Когда пользователи получают доступ к облачным приложениям, они отключаются от VPN и подвергаются риску. Вот почему организации используют SWG: для обеспечения безопасного доступа в Интернет, когда пользователи отключены от VPN.

SASE: более совершенное и комплексное облачное решение для обеспечения безопасности

Одна из проблем развертывания функций SWG заключается в том, что обычно они настраиваются как автономная среда без координации рабочих процессов, отчетов или журналов с другой инфраструктурой безопасности. в организации. Это может со временем привести к усложнению, поскольку организации часто используют несколько продуктов для обеспечения безопасности, которые делают их операции по обеспечению безопасности менее эффективными и действенными.

в организации. Это может со временем привести к усложнению, поскольку организации часто используют несколько продуктов для обеспечения безопасности, которые делают их операции по обеспечению безопасности менее эффективными и действенными.

Совсем недавно появился новый подход к инфраструктуре безопасности. Как описано исследовательской и консалтинговой фирмой Gartner, периферийный сервис безопасного доступа (SASE; произносится как «дерзкий») объединяет сетевые сервисы и сервисы сетевой безопасности в единое облачное решение. Это позволяет компаниям предоставлять несколько типов услуг безопасности из облака, таких как SWG, расширенное предотвращение угроз, брандмауэр как услуга (FWaaS), безопасность системы доменных имен (DNS), брокеры безопасности облачного доступа (CASB), предотвращение потери данных ( DLP) и другие. Таким образом, компании могут контролировать доступ в Интернет; предоставить пользователям безопасное подключение; и защитить весь свой трафик, пользователей и приложения от враждебных веб-сайтов и контента с помощью одной облачной платформы.

Эта часть выполняет распознавание

Эта часть выполняет распознавание