Как обнаружить программы слежения за компьютером: какие бывают программы для слежения за компьютером, как работодатели следят за работниками в офисе?

Содержание

Как обнаружить и удалить SpyGo

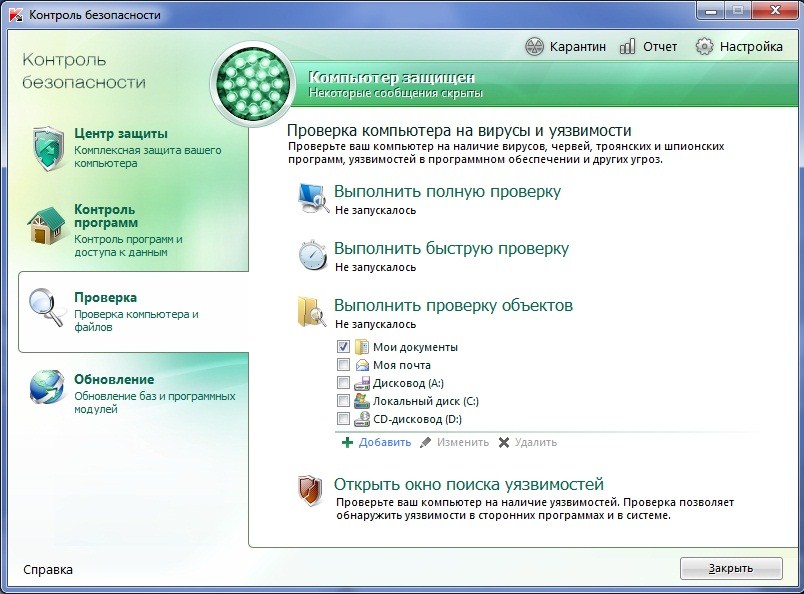

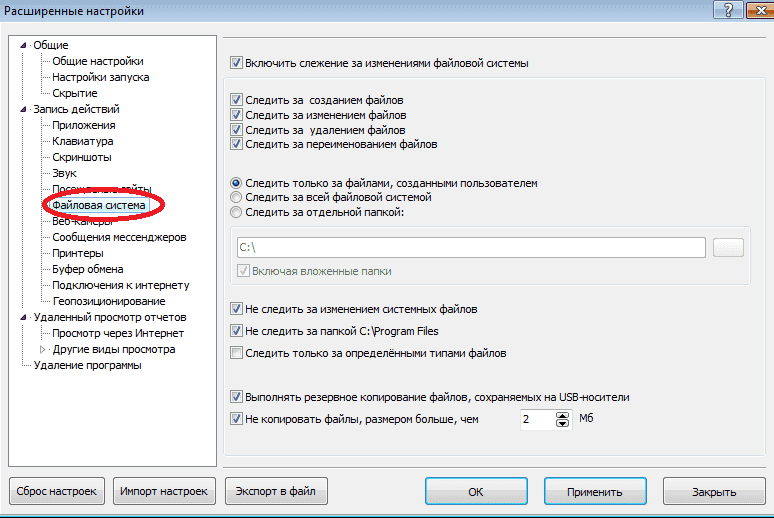

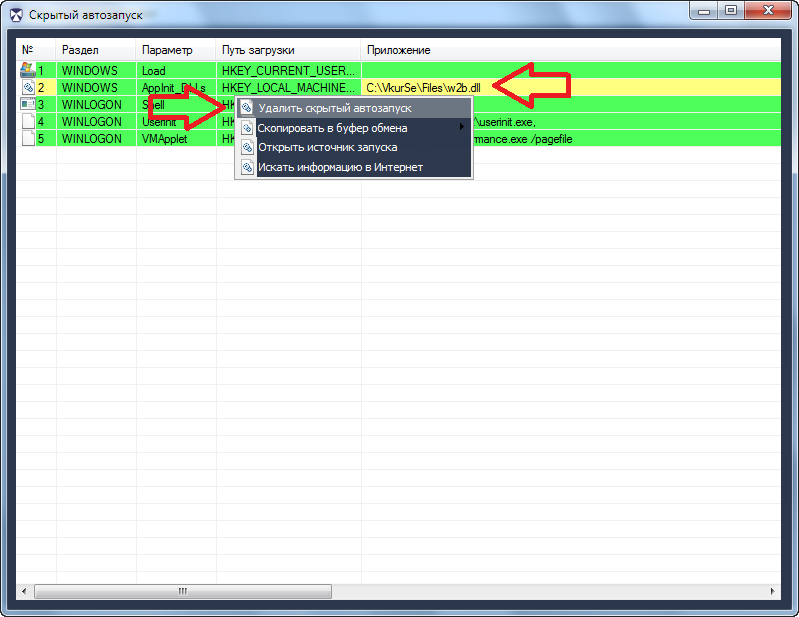

SpyGo имеет невидимый режим, при котором практически невозможно определить, что он работает на компьютере, потому что он полностью скрывает свое присутствие в системе. Его не видно в списке установленных программ и в диспетчере задач, а единственный способ вернуться в видимый режим — нажать специальную комбинацию клавиш, которую наблюдатель может задать в настройках программы.

Сразу после инсталляции, программа начинает отслеживать действия пользователя. Она обрабатывает, систематизирует полученную информацию, сохраняет ее локально или создает отчет, а затем отправляет его по зашифрованному каналу на e-mail или на сервер злоумышленника.

Платформа COVERT позволяет скрыть свои действия от этого опасного шпиона, или удалить его, если нет необходимости создавать видимость полного контроля лицами, установившими SpyGo на ваш компьютер.

Для этого следует открыть программу COVERT, и в главном окне нажать кнопку “Процессы системы”.

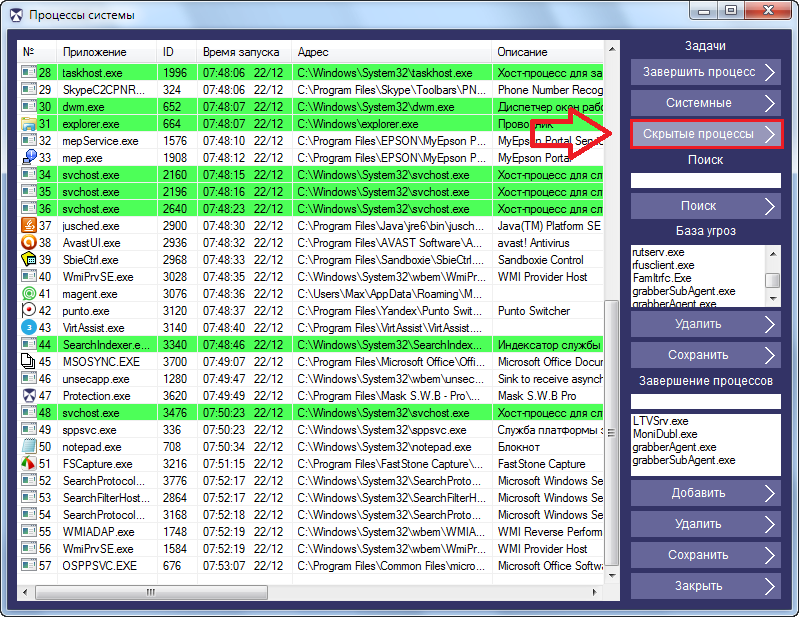

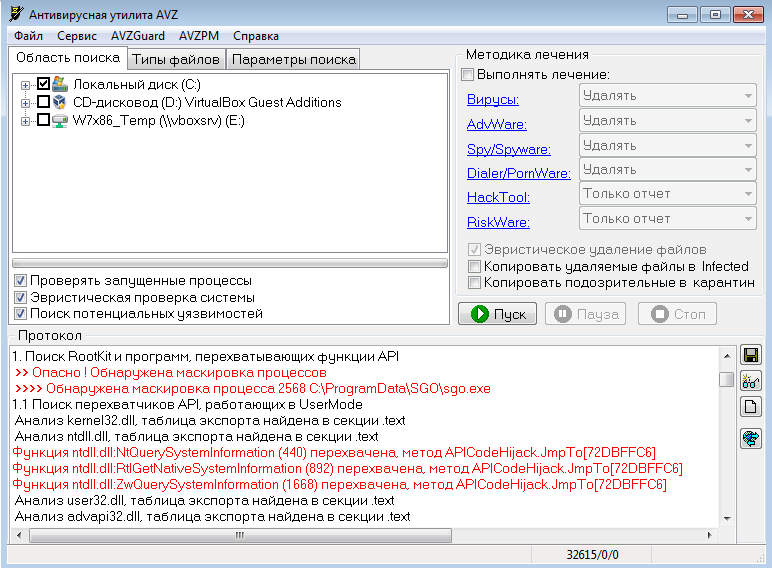

Поскольку данный шпион хорошо себя скрывает, и его не видно в стандартном списке запущенных приложений, запускаем монитор скрытых процессов.

В мониторе скрытых процессов, просмотрите весь список. В конце списка вы увидите выделенные красным цветом строки. Так отмечаются все программы, которые себя скрывают.

В нашем случае мы видим выделенный программный файл sgo.exe. Это и есть шпион SpyGo.

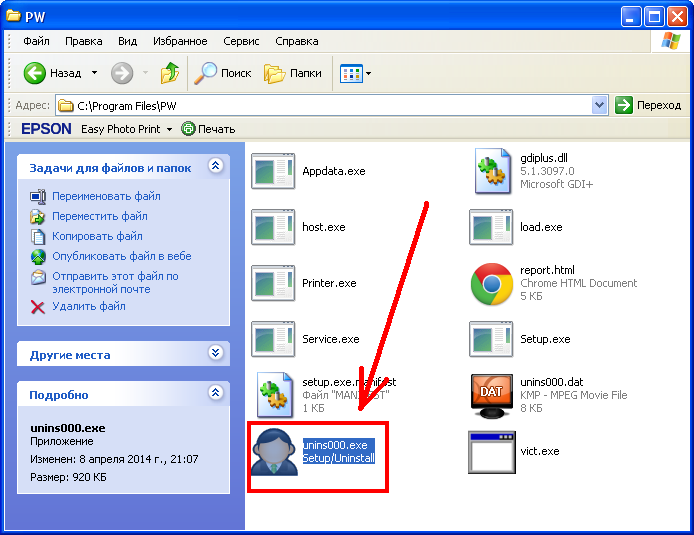

Для его удаления наведите на выделенную строку указатель мыши и нажмите правую кнопку. В контекстном меню выберите «Открыть папку с приложением», чтобы увидеть, где находятся файлы шпиона и «Завершить процесс» для остановки работы программы.

В открывшейся папке удалите все файлы и саму папку. SpyGo обнаружен и удалён.

Если за вашим компьютером идет наблюдение в режиме реального времени, то SpyGo можно обнаружить ещё до входа в монитор скрытых процессов. Его можно увидеть в сетевом мониторе программы COVERT, который доступен сразу после запуска маскировщика.

В этом случае, добавьте имя файла sgo.exe в базу угроз, через контекстное меню или через кнопку “Добавить” в главном окне программы маскировки. Соединение шпиона с сетью будет блокироваться, и в момент вашей работы в среде маскировщика злоумышленник, установивший слежку онлайн, не сможет получать информацию и доступ к вашему компьютеру. На следующих слайдах продемонстрировано, как это будет выглядеть в интерфейсе шпионской программы.

SpyGo не сможет соединиться с программой слежки установленной на вашем компьютере.

Если по какой-то причине вы не хотите удалять шпионскую программу с компьютера за которым работаете, просто заходите в защищённую платформу программы маскировки COVERT, нажав большую кнопку с надписью “Вход в платформу защиты” в главном окне, и производите все действия, которые собирались делать.

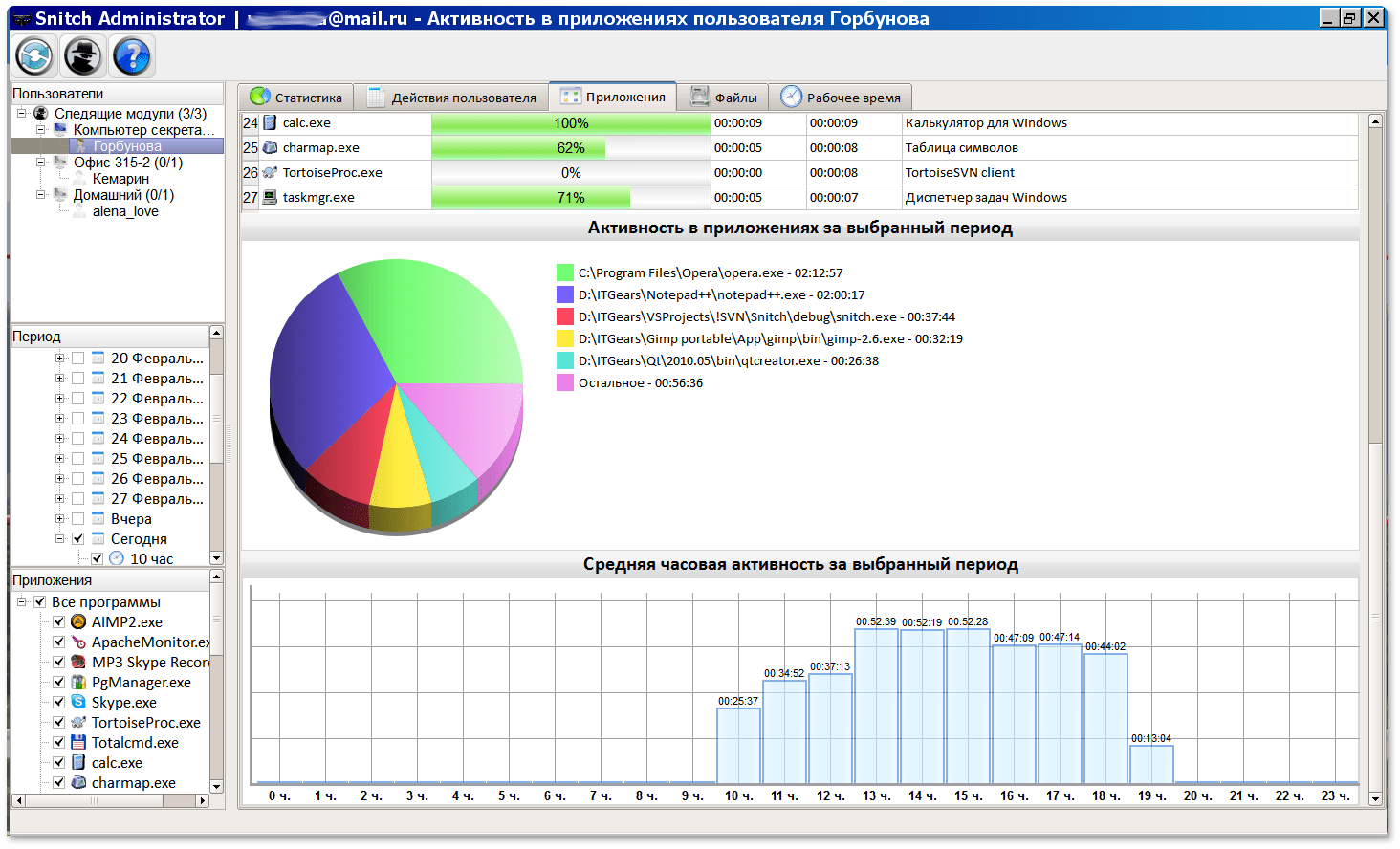

Ваши действия будут скрыты от шпиона. На слайдах ниже продемонстрировано, что смог увидеть шпион SpyGo и записать в свои отчёты, после произведенных операций внутри платформы COVERT.

Мы видим, что SpyGo не смог получить и украсть информацию. Правильно используя программу маскировки COVERT, придерживаясь инструкций разработчика, вы можете защитить себя от всевозможных видов шпионажа, включая тайную съёмку экрана вашего монитора.

Скачайте маскировщик COVERT и БЕСПЛАТНО проверьте — следят ли за вами с помощью SpyGo.

Только для рассылки информации о новых версиях и шпионах

Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67

Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сети

ALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

Комплексные решения. Интегрированные системы (1)

Превью

Блокчейн и криптовалюта (5)

$2 млрд для криптовалют

Как быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность

«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страны

Применение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции

22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»

В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»

«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связи

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущее

CobiT 4. 0

0

ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?

Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity Russia

Firewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети. Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto Networks

Web-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Комплексные системы безопасности (3)

Обзор DLP-решений

Превью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»

Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфона

BYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов. Часть 1

Часть 1

Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналось

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-Index

Исследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя

25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?

Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынок

IDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежности

Жизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?

Жертвы и последствия киберпреступлений. NORTON REPORT 2013

NORTON REPORT 2013

Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальность

Безопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?

ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»

Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки. Часть 4

Часть 4

Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй

15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуре

UTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика. Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. Грибунина

DLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данных

DLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозы

Безопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации

«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети

30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сети

NetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынка

Рекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звука

Сертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информации

Сертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникаций

Безопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?

10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одного

Импортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информации

JOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов

59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?

Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложений

Управление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиента

Информационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системы

Биопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасности

Лучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказан

Агенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключей

Информационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем году

Защита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi

«VAS-ы» проблемы с SMS

«Аккорд-В». Защита без белых пятен

Защита без белых пятен

«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнес

Некоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кода

Патентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблем

По четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами

«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд Cisco

Премия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТП

Актуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА. Много сложных задач и одно решение

Много сложных задач и одно решение

Атаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностью

DDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютера

Актуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия. Болезни роста

Болезни роста

Гибридные DLP-системы

Обратная связь (3)

Без внимания не остались

Обратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафе

Несколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортов

RFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»

Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

ЭЛВИС-ПЛЮС: спектр услуг

Право и нормативы (148)

PCI DSS – проблемы применения стандарта

PCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-май

Индексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательством

Получение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проекта

В поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Мы в соцсетях

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

Как обнаружить программное обеспечение для мониторинга компьютеров и электронной почты или шпионское ПО

Если вы являетесь системным администратором, то отслеживание использования электронной почты и ПК вашими сотрудниками является довольно распространенной задачей, что позволяет вам контролировать производительность, а также опасные файлы попадают в вашу сеть. То же самое относится и к родителям и учителям, которые могут захотеть следить за использованием компьютера ребенком в целях его безопасности.

То же самое относится и к родителям и учителям, которые могут захотеть следить за использованием компьютера ребенком в целях его безопасности.

К сожалению, бывают случаи, когда программное обеспечение для мониторинга не приветствуется или не ценится. Хакеры, шпионы или чрезмерные ИТ-администраторы могут слишком далеко раздвинуть границы. Если вы беспокоитесь о своей конфиденциальности, вы можете научиться обнаруживать программное обеспечение для мониторинга компьютера и электронной почты или шпионское ПО, выполнив следующие действия.

Содержание

Мониторинг дома, в школе или на работе

Прежде чем вы начнете изучать, как обнаруживать определенные типы мониторинга компьютеров и электронной почты, вам может потребоваться определить свои права. Как сотрудник, ваши права на нефильтрованный доступ к сети, электронной почте или обычному использованию ПК могут быть намного ниже, хотя это не означает, что не существует границ, которые нельзя пересечь.

Вы не можете владеть этим оборудованием, и в зависимости от вашего контракта ваш работодатель или учебное заведение могут иметь право регистрировать любые данные об использовании вашего ПК. Хотя есть способы отслеживать это, вы не сможете остановить или обойти это. То же самое относится и к образовательным учреждениям, где возможен строгий контроль за использованием ПК и Интернета.

Однако это совершенно другой сценарий для персонального ПК в домашней сети. Ваш компьютер, ваши правила — если только это не ваше оборудование. Родители, например, могут установить программное обеспечение для мониторинга, чтобы обеспечить безопасность своих детей, но то же самое могут сделать и жестокие партнеры или злонамеренные хакеры, находящиеся за тысячи миль от них.

Будь то дома, в школе или в офисе, есть несколько способов проверить типичный вид мониторинга компьютера или электронной почты, который может иметь место.

Проверка программного обеспечения для мониторинга электронной почты

Если вы хотите проверить отслеживание электронной почты, сначала подумайте, используете ли вы личную, корпоративную или учебную учетную запись электронной почты. Для корпоративных или образовательных учетных записей системный администратор, вероятно, имеет право доступа к вашей электронной почте в любой момент, при этом все электронные письма направляются через защищенный сервер, который он также может контролировать.

Для корпоративных или образовательных учетных записей системный администратор, вероятно, имеет право доступа к вашей электронной почте в любой момент, при этом все электронные письма направляются через защищенный сервер, который он также может контролировать.

Если это так, вы должны всегда предполагать, что ваша электронная почта каким-то образом отслеживается. Это может быть активный мониторинг, когда каждое электронное письмо проверяется и регистрируется, или мониторинг может быть менее конкретным, когда информация о том, когда вы отправляете и получаете электронные письма (а также о получателях или отправителях), регистрируется отдельно.

Даже при менее активном мониторинге администратор корпоративной или образовательной учетной записи электронной почты может сбросить ваш пароль для доступа к электронной почте в любой момент.

Проверка заголовков электронной почты

Обычно вы можете определить, перенаправляются ли ваши электронные письма через корпоративный почтовый сервер, просматривая заголовки получаемых вами электронных писем. Например, в Gmail вы можете просмотреть заголовки, открыв электронное письмо и выбрав значок меню из трех точек в правом верхнем углу. Из вариантов выберите Параметр Показать оригинал .

Например, в Gmail вы можете просмотреть заголовки, открыв электронное письмо и выбрав значок меню из трех точек в правом верхнем углу. Из вариантов выберите Параметр Показать оригинал .

Глядя на заголовки, можно увидеть, что заголовок Received покажет, откуда пришло письмо и какой сервер электронной почты используется. Если электронная почта направляется через корпоративный сервер или сканируется фильтром, вы можете предположить, что электронная почта регистрируется (или может быть) зарегистрирована и отслеживается.

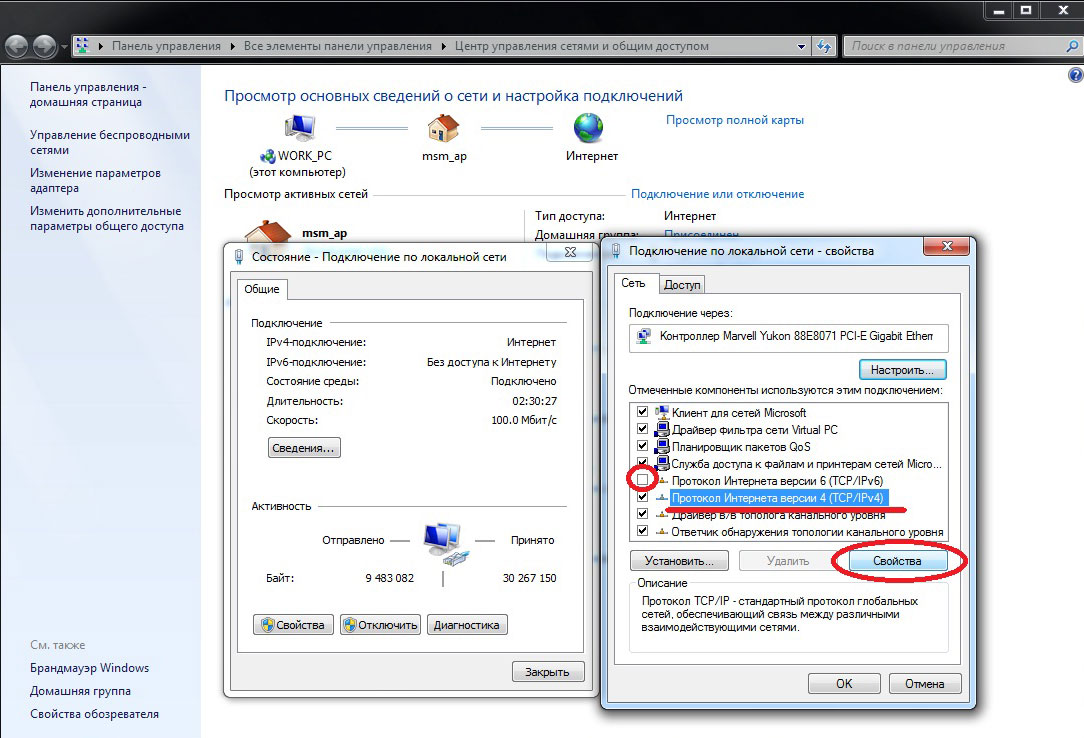

Использование прокси-серверов

Если вы используете настольный почтовый клиент, такой как Microsoft Outlook, возможно, ваши электронные письма отслеживаются через прокси-сервер. Прокси-сервер можно использовать для регистрации определенных данных, а также для пересылки их на другие серверы.

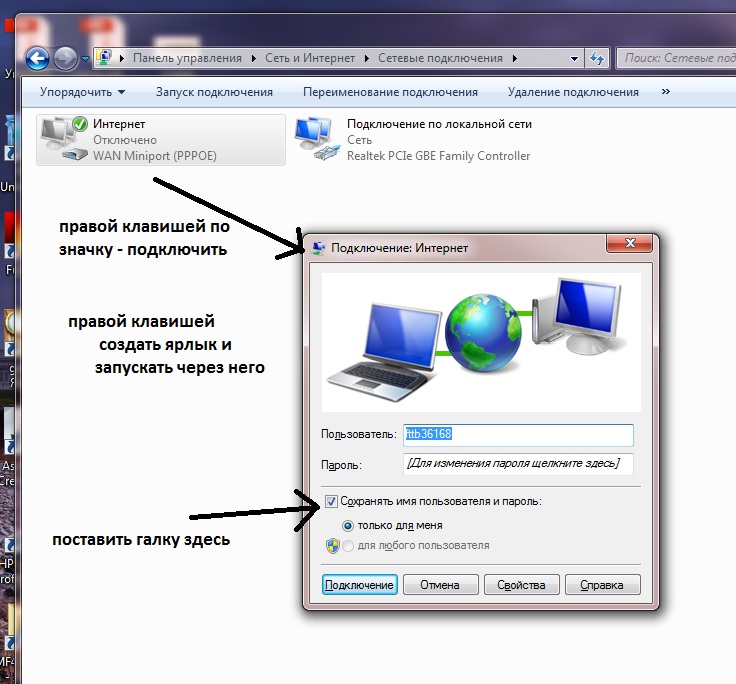

Вы можете проверить настройки прокси-сервера в Windows 10 в меню настроек Windows (если у вас есть доступ к этому).

- Чтобы начать, щелкните правой кнопкой мыши меню «Пуск» и выберите параметр «Настройки».

- В параметрах Windows выберите Сеть и Интернет > Прокси . Если вы используете прокси-сервер, он будет указан в разделе Использовать прокси-сервер .

Также возможно, что настройки вашего почтового ящика Outlook предназначены для маршрутизации через почтовый сервер через определенный прокси-сервер. Это настраивается, когда почтовый ящик вашей учетной записи добавляется в Outlook, который для корпоративных устройств, скорее всего, настраивается автоматически.

К сожалению, единственный способ проверить это (без доступа администратора) — это отправлять и получать электронные письма между личной учетной записью и учетной записью, которая, как вы подозреваете, отслеживается. Отслеживая заголовки электронной почты, вы можете определить, используется ли прокси-сервер с использованием заголовков Received или X-Forwarded-For .

Проверка программного обеспечения для мониторинга

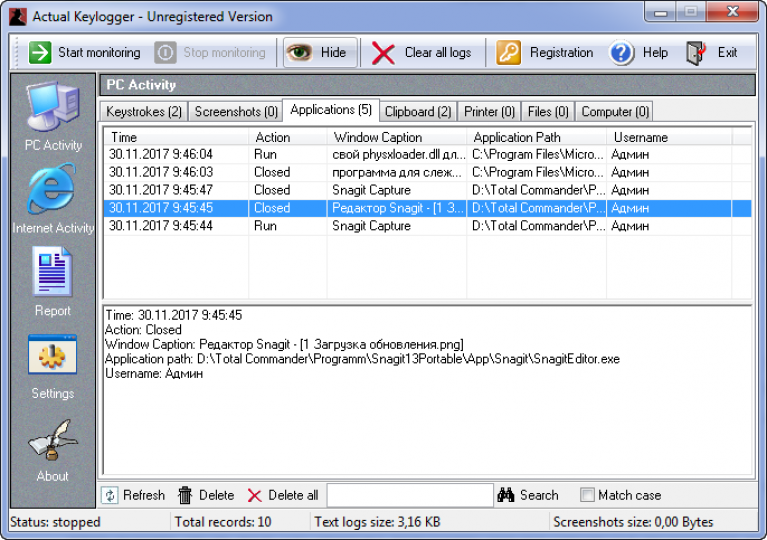

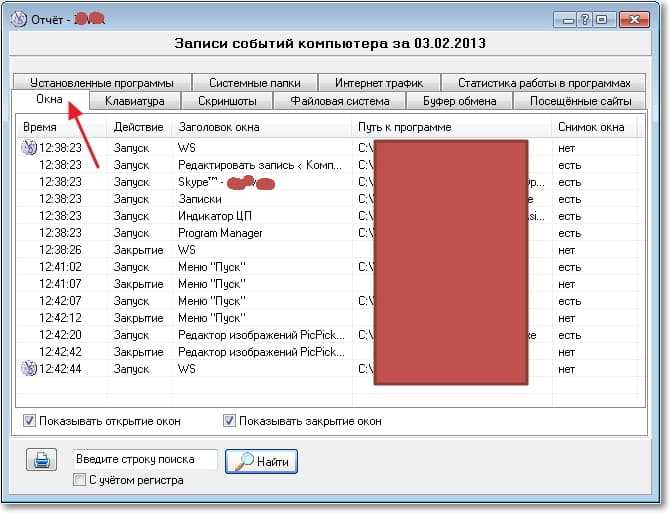

Более типичным методом цифрового мониторинга является установленное на вашем ПК программное обеспечение, отслеживающее вашу активность в Интернете, используемое вами программное обеспечение и даже использование вашего микрофона, веб-камеры и клавиатуры. Почти все, что вы делаете на своем ПК, можно зарегистрировать с помощью правильного программного обеспечения.

Однако поиск признаков того, что за вами наблюдают, может быть немного сложнее. На панели задач Windows не всегда есть удобный значок для поиска, поэтому вам нужно копнуть немного глубже.

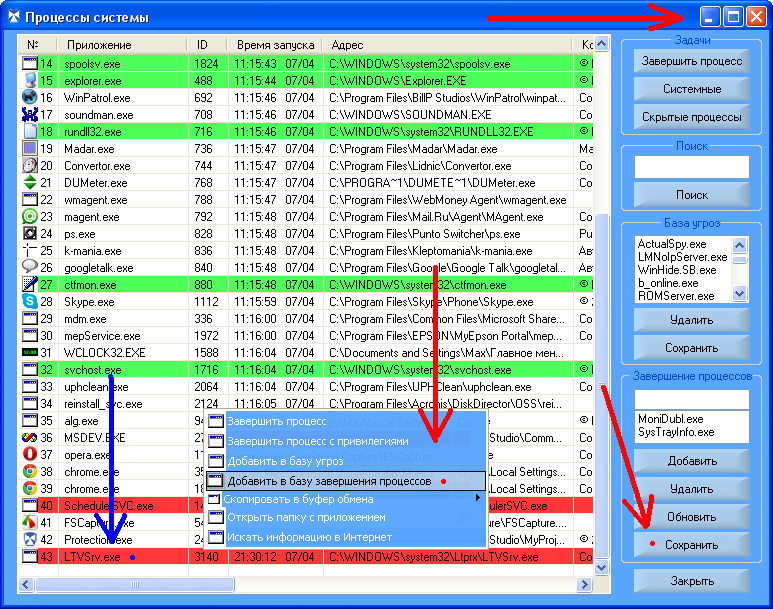

Проверка диспетчера задач Windows

Если вы подозреваете, что на вашем ПК с Windows установлено программное обеспечение, которое записывает ваши действия, вы можете сначала проверить список запущенных процессов с помощью диспетчера задач. Там вы найдете список всего запущенного программного обеспечения на вашем ПК.

- Чтобы открыть диспетчер задач, щелкните правой кнопкой мыши меню «Пуск» и выберите параметр «Диспетчер задач ».

- В окне диспетчера задач вы увидите список запущенных приложений и служб. Либо переключитесь на вкладку Details для получения более четкого списка всех запущенных исполняемых файлов.

Запущенные процессы с неописуемыми именами должны вызывать у вас подозрения (хотя и не всегда). Хотя это может занять много времени, вы должны использовать поисковую систему для изучения каждого запущенного процесса по очереди.

Например, ntoskrnl.exe — совершенно законный (и необходимый) процесс Windows. Однако, если вы заметили в списке student.exe (приложение для мониторинга службы мониторинга LanSchool для школ), вы можете предположить, что за вами наблюдают.

Вам также следует искать обычное программное обеспечение для подключения к удаленному рабочему столу, такое как VNC, LogMeIn или TeamViewer. Эти приложения для совместного использования экрана позволяют удаленному пользователю управлять вашим компьютером, давая ему возможность открывать приложения, выполнять задачи, записывать использование вашего экрана и многое другое.

Эти приложения для совместного использования экрана позволяют удаленному пользователю управлять вашим компьютером, давая ему возможность открывать приложения, выполнять задачи, записывать использование вашего экрана и многое другое.

Windows также имеет собственную службу удаленного рабочего стола, позволяющую другим ПК с Windows просматривать ваш компьютер и управлять им. Хорошей новостью является то, что соединения RDP обычно позволяют только одному человеку одновременно просматривать экран. Пока вы вошли в систему, другой пользователь не сможет просматривать ваш компьютер или управлять им.

Просмотр активных сетевых подключений

Диспетчер процессов — хороший способ проверить наличие активного программного обеспечения для мониторинга, но это работает, только если программное обеспечение активно в данный момент. В определенных условиях (например, в школьной среде) у вас может не быть разрешения на открытие диспетчера задач для просмотра в первую очередь.

Большинство программ для ведения журналов обычно работают, записывая данные локально и отправляя их на сервер или администратору в другое место. Это может быть локально (в вашей собственной сети) или на сервер в Интернете. Для этого вам нужно посмотреть активные сетевые подключения на вашем ПК.

Один из способов сделать это — использовать встроенный монитор ресурсов . Это малоизвестное приложение для Windows позволяет просматривать любые активные сообщения, как входящие, так и исходящие, с вашего ПК. Это также приложение, которое часто остается доступным на корпоративных и образовательных компьютерах.

- Чтобы открыть монитор ресурсов, щелкните правой кнопкой мыши меню «Пуск» и выберите «Выполнить ».

- В поле Выполнить введите resmon и выберите OK .

- Выберите вкладку Network в окне Resource Monitor .

Отсюда вы увидите список активных подключений. В поле Processes with Network Activity вы увидите процессы, которые отправляют и получают данные либо локально, либо в интернет-службы.

Отсюда вы увидите список активных подключений. В поле Processes with Network Activity вы увидите процессы, которые отправляют и получают данные либо локально, либо в интернет-службы.В поле Network Activity вы снова увидите эти процессы в списке, но с перечислением активных подключений (с IP-адресами). Если вы хотите узнать, какие порты используются для установления соединений, или открыть порты на вашем ПК, которые процессы активно прослушивают для соединений, просмотрите поля TCP-соединения и Порты прослушивания .

Любые подключения к другим устройствам в зарезервированных диапазонах IP-адресов (например, от 10.0.0.1 до 10.255.255.255 или от 192.168.0.1 до 19).2.168.255.255) означает, что данные передаются по вашей сети, но соединения с другими диапазонами указывают на сервер администрирования в Интернете.

Вам может потребоваться изучить некоторые из процессов, перечисленных здесь, чтобы определить возможные приложения. Например, если вы заметили процесс, который вы не узнаете, с рядом активных подключений, отправкой и получением большого количества данных или использованием необычного порта (обычно пятизначного числа), используйте поисковую систему для его изучения. дальше.

Например, если вы заметили процесс, который вы не узнаете, с рядом активных подключений, отправкой и получением большого количества данных или использованием необычного порта (обычно пятизначного числа), используйте поисковую систему для его изучения. дальше.

Обнаружение клавиатуры, веб-камеры и микрофона Регистрация

Программное обеспечение для мониторинга ПК предназначено не только для записи вашего использования Интернета — оно может оказаться гораздо более личным. Там, где это возможно, подобные приложения могут (и могут) контролировать вашу веб-камеру и отслеживать использование или записывать все активные нажатия клавиш, которые вы делаете. Все, что вы печатаете, говорите или делаете на своем компьютере, может быть записано и изучено позже.

Если это происходит, вам нужно попытаться определить признаки. Большинство встроенных и внешних веб-камер отображают свет (обычно зеленый или белый светодиод), чтобы показать, что веб-камера активна. Использование микрофона определить сложнее, но вы можете проверить, какие звуки улавливает микрофон, в меню настроек звука.

Использование микрофона определить сложнее, но вы можете проверить, какие звуки улавливает микрофон, в меню настроек звука.

- Для этого щелкните правой кнопкой мыши значок звука в области быстрого доступа на панели задач. Из вариантов выберите Открыть настройки звука .

- В меню Звук ползунок Проверка микрофона будет перемещаться вверх и вниз вместе со звуками, улавливаемыми вашим микрофоном.

Если у вас есть соответствующие права, вы можете заблокировать доступ к микрофону или камере в меню настроек Windows.

- Чтобы получить доступ к этому меню, щелкните правой кнопкой мыши меню «Пуск» и выберите Настройки.

- В меню Настройки выберите параметр Конфиденциальность . В разделе Микрофон отключите ползунки Разрешить приложениям доступ к вашему микрофону и Разрешить приложениям для рабочего стола доступ к вашему микрофону , чтобы запретить доступ к микрофону.

Кроме того, вы можете заблокировать отдельные приложения, выбрав ползунок рядом с каждой записью приложения.

Кроме того, вы можете заблокировать отдельные приложения, выбрав ползунок рядом с каждой записью приложения.

- В разделе Камера можно отключить доступ к камере, выбрав кнопку Разрешить приложениям доступ к вашей камере и Разрешить настольным приложениям доступ к вашей камере ползунки. Вы также можете остановить отдельные приложения, выбрав ползунок рядом с каждой записью.

Приведенные выше шаги должны помочь вам ограничить то, что кто-то может видеть или слышать, но вам может потребоваться предпринять дополнительные шаги, чтобы заблокировать попытки кейлоггинга.

Защита от правительственного контроля

Методы, которые мы описали выше, хорошо работают для выявления того типа мониторинга, который вы можете ожидать дома или на работе, но они с меньшей вероятностью сработают для выявления правительственного контроля. В некоторых регионах мира ваша цифровая активность может записываться и подвергаться цензуре.

Защититься от такого онлайн-мониторинга компьютеров может быть сложно, но возможно. Некоторые из лучших виртуальных частных сетей могут работать в тех регионах мира, где распространена интернет-цензура, но вы также можете использовать Tor, чтобы обойти ограничения и вместо этого защитить свою конфиденциальность.

К сожалению, единственный способ по-настоящему помешать правительственным агентам контролировать ваше цифровое использование — это переключиться на зашифрованные платформы для связи. Существует ряд зашифрованных чат-платформ, таких как Signal, которые поддерживают сквозное шифрование, что позволяет вам свободно общаться в чате, не опасаясь цензуры.

Защитите себя от злоумышленников

Как показано выше, корпоративные администраторы, властные родители, недовольные бывшие, злонамеренные хакеры и даже правительственные шпионы могут контролировать использование вашего ПК несколькими способами. Это не всегда то, что вы можете контролировать, особенно если вы сотрудник, использующий корпоративную сеть.

Однако, если вы используете персональный компьютер, вы можете предпринять шаги для его защиты. Использование виртуальной частной сети — отличный способ скрыть использование Интернета, но он также может заблокировать исходящие попытки подключения к вашему ПК. Вы также можете подумать об усилении вашего ПК сторонним брандмауэром, чтобы предотвратить ненужный доступ.

Если вы действительно беспокоитесь о безопасности своей сети, вы можете рассмотреть другие способы изолировать использование вашего ПК. Вы можете переключиться на дистрибутив Linux, обеспечивающий большую безопасность, чем обычный ПК с Windows. Если вы хотите получить белую шляпу, вы можете даже подумать о дистрибутиве Linux для взлома, что позволит вам проверить свою сеть на наличие дыр в безопасности.

Ваш компьютер находится под наблюдением?

30 сентября 2022 г.

Без комментариев

Tweet

ИСТОЧНИК: Bullguard

С неуклонным продвижением технологий во все сферы нашей жизни неудивительно, что мы также живем в эпоху слежки. От правительств до корпораций наша личная информация нарезается, измельчается и бесконечно анализируется, и все это для «оправданных» целей, будь то более крупная прибыль или ради «безопасности». индустрия программного обеспечения для домашнего шпионажа, направленная на лихорадочных супругов, обеспокоенных родителей и параноидальных боссов. Короче говоря, слежка за другими стала обычным явлением. Но, конечно, шпионить за собой неприятно. Если вы считаете, что стали жертвой чьей-то чрезмерной досягаемости, то вот руководство по выявлению программного обеспечения для мониторинга на вашем компьютере и избавлению от него.

От правительств до корпораций наша личная информация нарезается, измельчается и бесконечно анализируется, и все это для «оправданных» целей, будь то более крупная прибыль или ради «безопасности». индустрия программного обеспечения для домашнего шпионажа, направленная на лихорадочных супругов, обеспокоенных родителей и параноидальных боссов. Короче говоря, слежка за другими стала обычным явлением. Но, конечно, шпионить за собой неприятно. Если вы считаете, что стали жертвой чьей-то чрезмерной досягаемости, то вот руководство по выявлению программного обеспечения для мониторинга на вашем компьютере и избавлению от него.

Вы тайно работаете на иностранную разведку? Вы разработали алгоритм защиты от дурака, который взломал взлеты и падения фондового рынка? Вы находитесь в перекрестье прицела частного детектива, потому что вы тайно перекачивали банковские счета клиентов? Конечно нет. Но если бы это было так, то были бы все шансы, что ваш компьютер будет отслеживаться шпионским программным обеспечением.

Программное обеспечение для шпионажа обычно ассоциируется с кибершпионажем и является инструментом, используемым государствами для кражи чужих секретов. Но также произошел взрывной рост коммерческого программного обеспечения для слежки, создав своего рода мини-индустрию, подпитываемую ревнивыми супругами, обеспокоенными родителями и даже боссами, которые явно переступают черту.

На самом деле, сегодня слежка за другими стала почти обычным делом. Например, если вы работаете в корпоративной среде, вы должны предполагать, что все, что вы делаете на своем компьютере, можно увидеть, потому что ваш компьютер и электронная почта отслеживаются. Так что лучше развлекаться и смотреть казино BLIK с домашнего компьютера или телефона.

Жуткий и навязчивый

Конечно, это кажется жутким и навязчивым, но с точки зрения ИТ-отдела это оправдано по соображениям безопасности. Например, отслеживая электронную почту, можно заблокировать вложения, которые могут содержать вирус или шпионское ПО. Однако просто потому, что технология доступна сегодня, она будет использоваться в сомнительных целях. Некоторые полицейские управления также используют программное обеспечение для удаленного шпионажа, хотя насколько оно широко распространено, мы не знаем.

Однако просто потому, что технология доступна сегодня, она будет использоваться в сомнительных целях. Некоторые полицейские управления также используют программное обеспечение для удаленного шпионажа, хотя насколько оно широко распространено, мы не знаем.

Но недавнее раскрытие документов Hacking Team, безусловно, дало некоторое поразительное представление о том, насколько обычным явлением стало кибер-отслеживание. Hacking Team — итальянский поставщик программного обеспечения для слежки. У него репутация компании, которая попирает проблемы прав человека и продает свою продукцию организациям и правительствам, которые были занесены в черный список правозащитными группами. В последнем разоблачении Insitu, дочерняя компания Boeing, исследовала возможность внедрения вредоносного ПО Hacking Team в компьютеры с дронов наблюдения через Wi-Fi.

Это показывает, насколько безудержным стало кибер-слежка, и даже не говоря уже об Агентстве национальной безопасности (АНБ), которое явно устанавливает зацепку. Однако на более приземленном, но не менее вредоносном уровне шпионское ПО все чаще используется в бытовых целях. Наиболее распространенным является страх и подозрение в измене супруга. Если вы думаете, что кто-то шпионит за вами, вы можете предпринять несколько простых шагов, чтобы выяснить это.

Однако на более приземленном, но не менее вредоносном уровне шпионское ПО все чаще используется в бытовых целях. Наиболее распространенным является страх и подозрение в измене супруга. Если вы думаете, что кто-то шпионит за вами, вы можете предпринять несколько простых шагов, чтобы выяснить это.

Одним из самых распространенных способов является использование стороннего ПО. Это обычно известно как программное обеспечение для удаленного управления или программное обеспечение для виртуальных сетевых вычислений (VNC), и оно позволяет кому-то увидеть, что вы делаете на своем компьютере. Однако в первую очередь его необходимо установить на ваш компьютер, а это значит, что кто-то должен тайком выполнить действие на вашем компьютере, когда вас нет рядом.

Ищите шпионские программы

Это говорит о том, что их легко обнаружить, если вы знаете, что ищете. Эти сторонние программы распространены, и некоторые из наиболее распространенных и популярных — это VNC, RealVNC, TightVNC, UltraVNC, LogMeIn и GoToMyPC. Эти программы позволяют пользователю видеть рабочий стол, запускать приложения, изменять настройки и получать доступ к данным, как если бы они сидели перед компьютером. Как правило, они позиционируются не как шпионское программное обеспечение, а как инструменты для ИТ-администраторов для управления парком компьютеров.

Эти программы позволяют пользователю видеть рабочий стол, запускать приложения, изменять настройки и получать доступ к данным, как если бы они сидели перед компьютером. Как правило, они позиционируются не как шпионское программное обеспечение, а как инструменты для ИТ-администраторов для управления парком компьютеров.

Если у вас есть подозрения, что ваш компьютер находится под наблюдением, вам нужно проверить меню «Пуск» и посмотреть, какие программы запущены. Просто зайдите в «Все программы» и посмотрите, установлено ли что-то вроде упомянутого выше программного обеспечения. Если это так, то кто-то подключается к вашему компьютеру без вашего ведома. Если ни одна из вышеперечисленных программ не запущена, но есть одна или две, которые вы не узнаете, выполните поиск в Интернете по названию программы, чтобы узнать, является ли она шпионским программным обеспечением или нет.

Может показаться немного неаккуратной установка этого типа программного обеспечения на чей-то компьютер, но многие люди, устанавливающие шпионское программное обеспечение, часто предполагают, что «жертва» ничего не знает о программном обеспечении на их компьютере и не поймет, что это такое, даже если они наткнулся на это.

Обычно, если одна из вышеперечисленных программ установлена, для нее также будет значок на панели задач. Таким образом, вы также можете проверить свои значки и посмотреть, что запущено. Это говорит о том, что программное обеспечение для мониторинга легко скрывает значок на панели задач, поэтому, если вы не видите там ничего необычного, это не означает, что у вас не установлено программное обеспечение для мониторинга.

Проверить порты

Эти задачи относительно легко выполнить даже людям без технических знаний. Если вы проверили установленные программы и все еще обоснованно подозреваете, что кто-то следит за вами (и это не телевизор говорит вам об этом), то в качестве следующего шага вы можете проверить порты компьютера.

Если вы не разбираетесь в технике, не нужно в ужасе отшатываться от запуска правила над портами, это достаточно просто. Порты — это виртуальное соединение для передачи данных, в котором компьютеры напрямую обмениваются информацией, поэтому, если в вашей системе установлено шпионское программное обеспечение, порт должен быть открыт для обеспечения передачи данных.

Вы можете проверить все открытые порты, выбрав «Пуск», «Панель управления» и «Брандмауэр Windows». Затем нажмите «Разрешить программу или функцию через брандмауэр Windows» в левой части окна. Откроется другое окно, и вы увидите список программ с флажками рядом с ними.

Те, которые отмечены, являются «открытыми», а непроверенные или неуказанные в списке — «закрытыми». Просмотрите список и посмотрите, есть ли программа, с которой вы не знакомы, или программа, которая соответствует VNC, удаленному управлению и т. Д., Предлагая программу-шпион. Если вы обнаружите его, вы можете просто остановить его, сняв флажок; расплата за шпионаж.

Уничтожьте TCP-соединения

Однако, если бы блокировка шпионов была такой простой, как проверка портов и программ, запущенных на вашем компьютере, за которыми следили бы шпионы, и шпионы убегали бы, скрежеща зубами.

К сожалению, все может быть гораздо сложнее. Проверка портов — необходимый шаг, который может помочь выявить и остановить шпионское ПО. Однако в некоторых случаях шпионское программное обеспечение может иметь только исходящее соединение с сервером, что означает, что связь является односторонней, и данные с вашего компьютера отправляются в другое место.

Однако в некоторых случаях шпионское программное обеспечение может иметь только исходящее соединение с сервером, что означает, что связь является односторонней, и данные с вашего компьютера отправляются в другое место.

В операционных системах Windows разрешены все исходящие соединения, что означает, что ничего не блокируется. Таким образом, если все, что делает шпионское программное обеспечение, — это записывает данные и отправляет их на сервер, то оно использует только исходящее соединение, которое не будет отображаться в списке портов, упомянутом выше.

Однако вы можете идентифицировать исходящие соединения с помощью так называемого протокола управления передачей (TCP). TCP показывает вам все подключения вашего компьютера к другим компьютерам. Выявление этих связей не так сложно, как кажется; это просто требует нескольких осторожных шагов.

Чтобы упростить задачу, вы можете скачать программу TCPView, которая показывает все соединения TCP без необходимости возиться с ними. Когда вы сделаете это, вы увидите поле, в котором перечислены несколько столбцов. С левой стороны находится имя процесса, в котором будут запущены программы. Вы увидите такие вещи, как Mozilla Firefox (или браузер по вашему выбору), BullGuard и другие программы, такие как Microsoft Office и Skype.

Когда вы сделаете это, вы увидите поле, в котором перечислены несколько столбцов. С левой стороны находится имя процесса, в котором будут запущены программы. Вы увидите такие вещи, как Mozilla Firefox (или браузер по вашему выбору), BullGuard и другие программы, такие как Microsoft Office и Skype.

Посмотрите, что запущено

Посмотрев на столбец «Состояние», вы увидите процессы, перечисленные в разделе «Установлено». С точки зрения непрофессионала это означает, что в настоящее время существует открытое соединение, например, Skype или Google Chrome. Что вам нужно сделать, так это отфильтровать список, чтобы зафиксировать и определить процессы, которые вы не узнаете.

Например, если вы используете BullGuard, вы ожидаете увидеть его, но если есть что-то, чего вы не понимаете, вам нужно выяснить, что это такое. Это легко сделать, просто выполнив поиск в Интернете по имени процесса. Результаты поиска сообщат вам, является ли процесс шпионским программным обеспечением или нет.

Вы также можете проверить столбцы «Отправленные пакеты» и «Отправленные байты», которые также находятся в представлении TCP. Это поможет вам мгновенно определить, какой процесс отправляет больше всего данных с вашего компьютера. Если кто-то следит за вашим компьютером, он должен куда-то отправлять данные, и вы также должны увидеть их здесь.

Переехать в другую страну?

Это основные методы, позволяющие установить, не ведется ли за вами слежка с помощью программного обеспечения для мониторинга, которое было тайно установлено на вашем компьютере. Эти шаги, безусловно, должны помочь вам обнаружить этот «низкоуровневый» кибершпионаж и помочь вам выявить завистливых партнеров или лихорадочных боссов.

Но, конечно, кибершпионаж может пойти намного глубже. Например, очевидно, что АНБ научилось прятать шпионское ПО на жестких дисках производства Western Digital, Seagate и Toshiba. Это глубоко, в прямом и переносном смысле, и дает АНБ возможность практически шпионить за большинством компьютеров в мире.

Отсюда вы увидите список активных подключений. В поле Processes with Network Activity вы увидите процессы, которые отправляют и получают данные либо локально, либо в интернет-службы.

Отсюда вы увидите список активных подключений. В поле Processes with Network Activity вы увидите процессы, которые отправляют и получают данные либо локально, либо в интернет-службы. Кроме того, вы можете заблокировать отдельные приложения, выбрав ползунок рядом с каждой записью приложения.

Кроме того, вы можете заблокировать отдельные приложения, выбрав ползунок рядом с каждой записью приложения.