Как расшифровать ip адрес: что это такое, как расшифровывается и как выглядит уникальный адрес в интернете (ipv4)

Содержание

Всё об IP адресах и о том, как с ними работать / Хабр

Доброго времени суток, уважаемые читатели Хабра!

Не так давно я написал свою первую статью на Хабр. В моей статье была одна неприятная шероховатость, которую моментально обнаружили, понимающие в сетевом администрировании, пользователи. Шероховатость заключается в том, что я указал неверные IP адреса в лабораторной работе. Сделал это я умышленно, так как посчитал что неопытному пользователю будет легче понять тему VLAN на более простом примере IP, но, как было, совершенно справедливо, замечено пользователями, нельзя выкладывать материал с ключевой ошибкой.

В самой статье я не стал править эту ошибку, так как убрав её будет бессмысленна вся наша дискуссия в 2 дня, но решил исправить её в отдельной статье с указание проблем и пояснением всей темы.

Для начала, стоит сказать о том, что такое IP адрес.

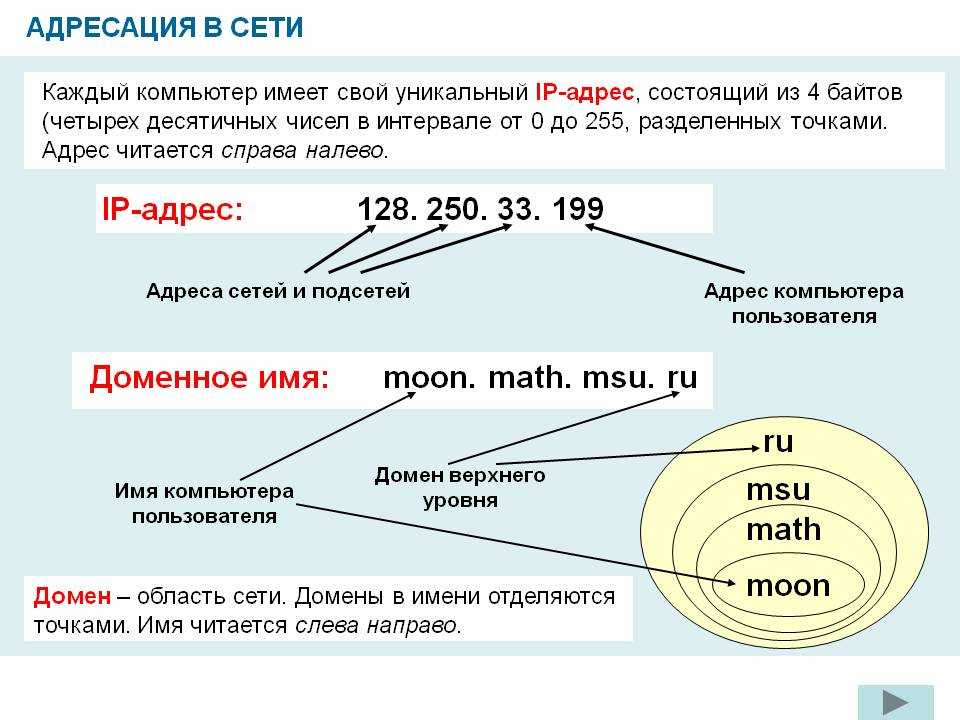

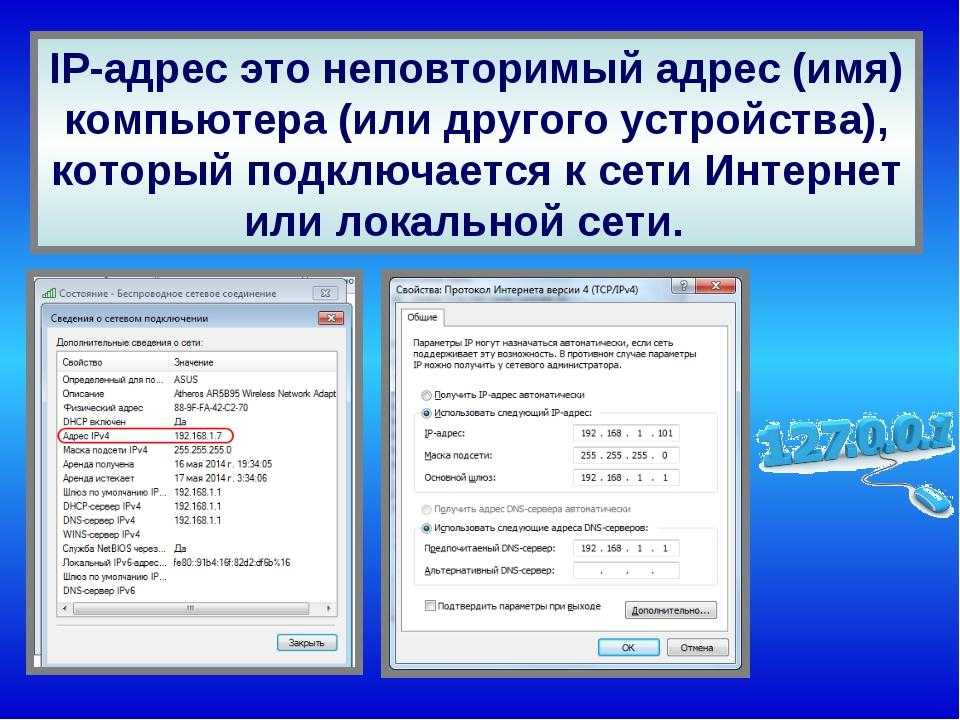

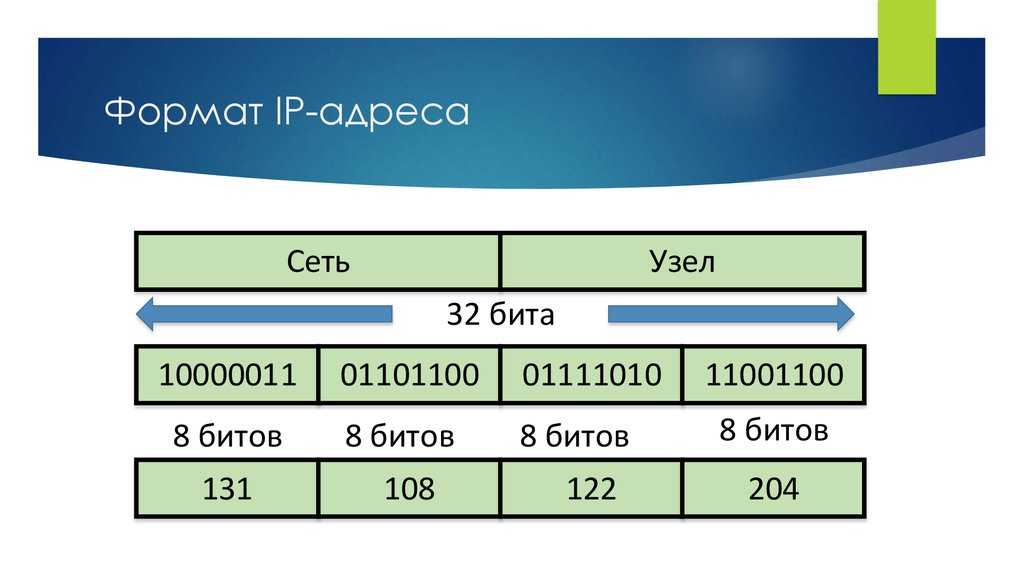

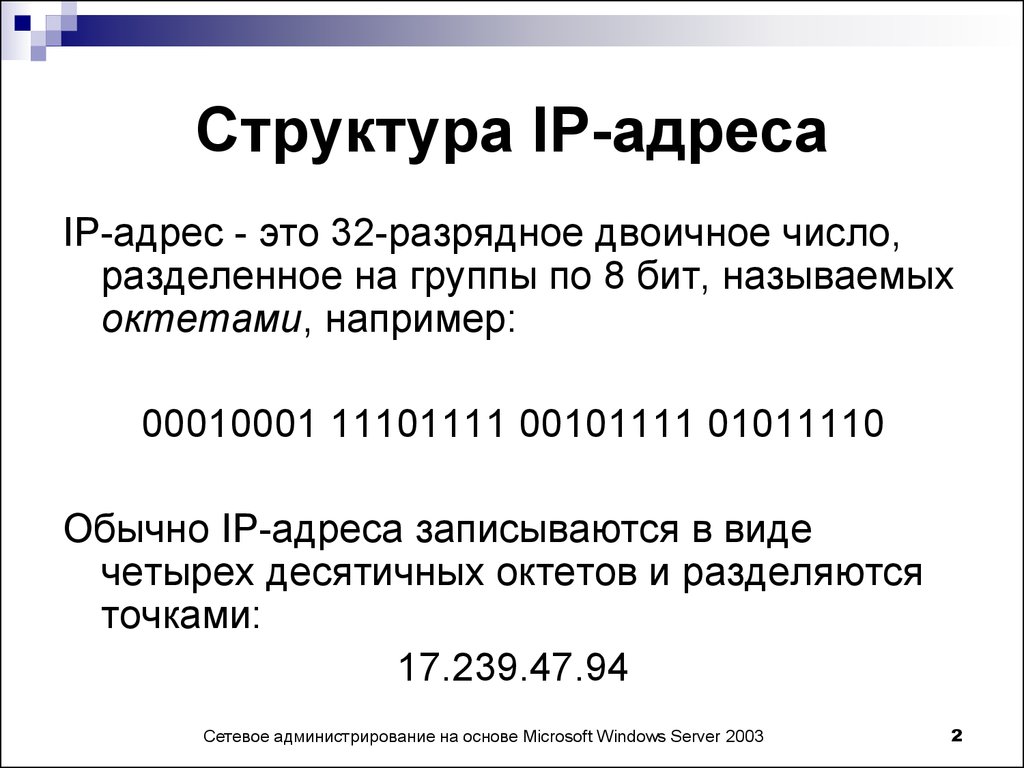

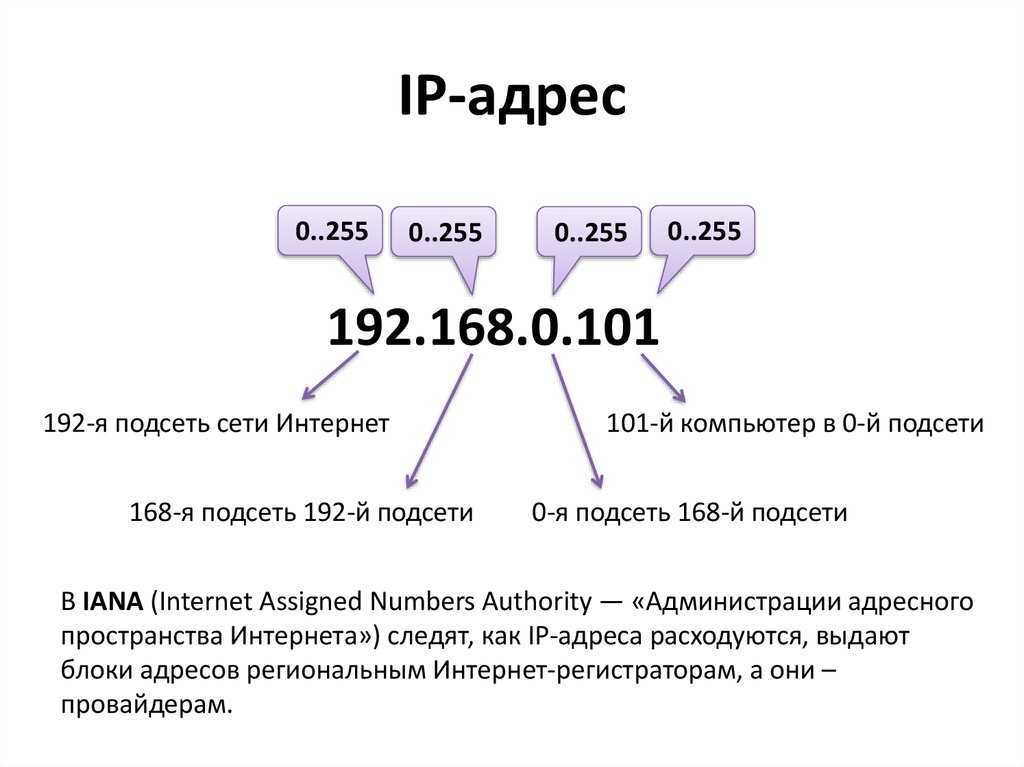

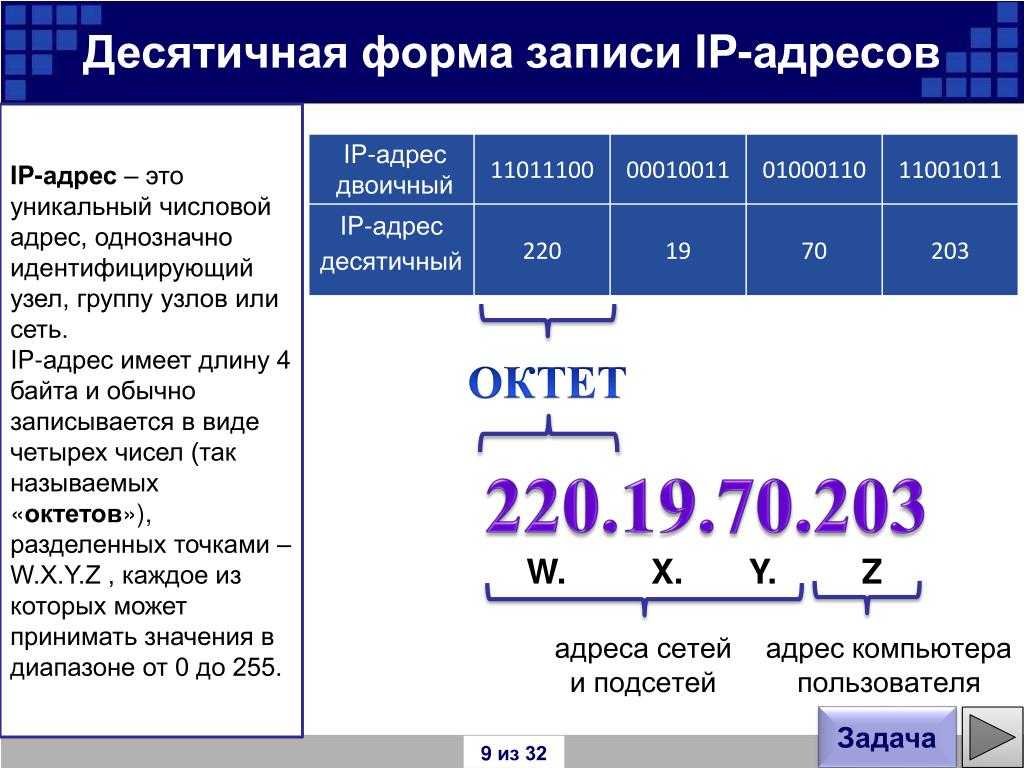

IP-адрес — уникальный сетевой адрес узла в компьютерной сети, построенной на основе стека протоколов TCP/IP (TCP/IP – это набор интернет-протоколов, о котором мы поговорим в дальнейших статьях). IP-адрес представляет собой серию из 32 двоичных бит (единиц и нулей). Так как человек невосприимчив к большому однородному ряду чисел, такому как этот 11100010101000100010101110011110 (здесь, к слову, 32 бита информации, так как 32 числа в двоичной системе), было решено разделить ряд на четыре 8-битных байта и получилась следующая последовательность: 11100010.10100010.00101011.10011110. Это не сильно облегчило жизнь и было решение перевести данную последовательность в, привычную нам, последовательность из четырёх чисел в десятичной системе, то есть 226.162.43.158. 4 разряда также называются октетами. Данный IP адрес определяется протоколом IPv4. По такой схеме адресации можно создать более 4 миллиардов IP-адресов.

IP-адрес представляет собой серию из 32 двоичных бит (единиц и нулей). Так как человек невосприимчив к большому однородному ряду чисел, такому как этот 11100010101000100010101110011110 (здесь, к слову, 32 бита информации, так как 32 числа в двоичной системе), было решено разделить ряд на четыре 8-битных байта и получилась следующая последовательность: 11100010.10100010.00101011.10011110. Это не сильно облегчило жизнь и было решение перевести данную последовательность в, привычную нам, последовательность из четырёх чисел в десятичной системе, то есть 226.162.43.158. 4 разряда также называются октетами. Данный IP адрес определяется протоколом IPv4. По такой схеме адресации можно создать более 4 миллиардов IP-адресов.

Максимальным возможным числом в любом октете будет 255 (так как в двоичной системе это 8 единиц), а минимальным – 0.

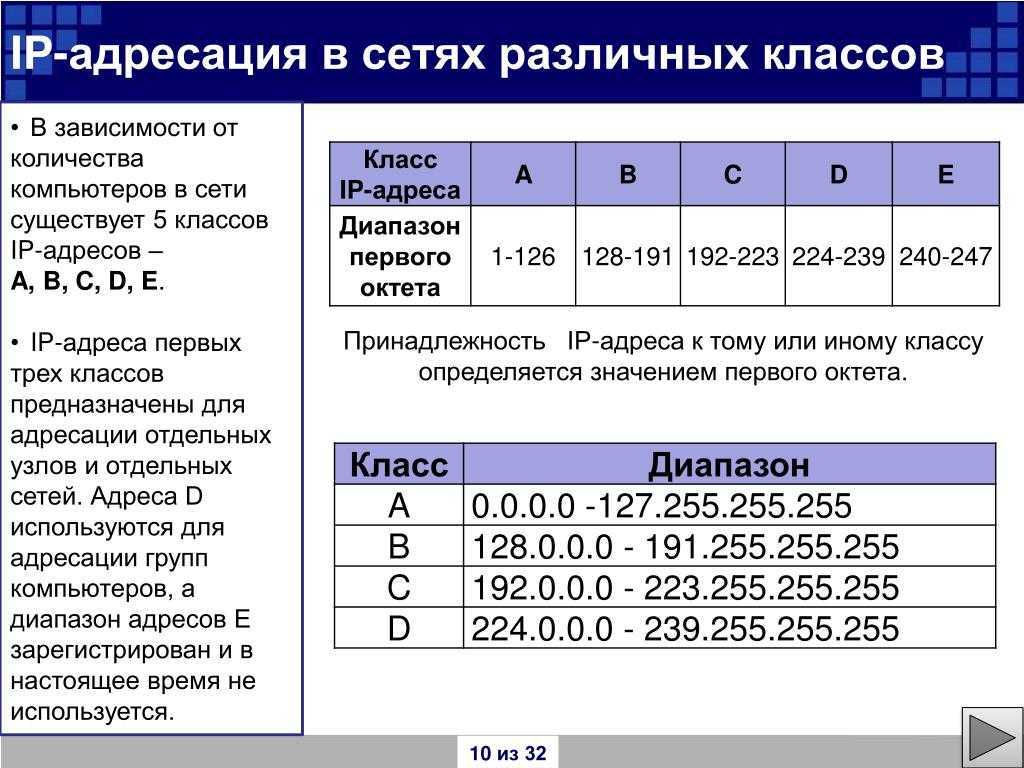

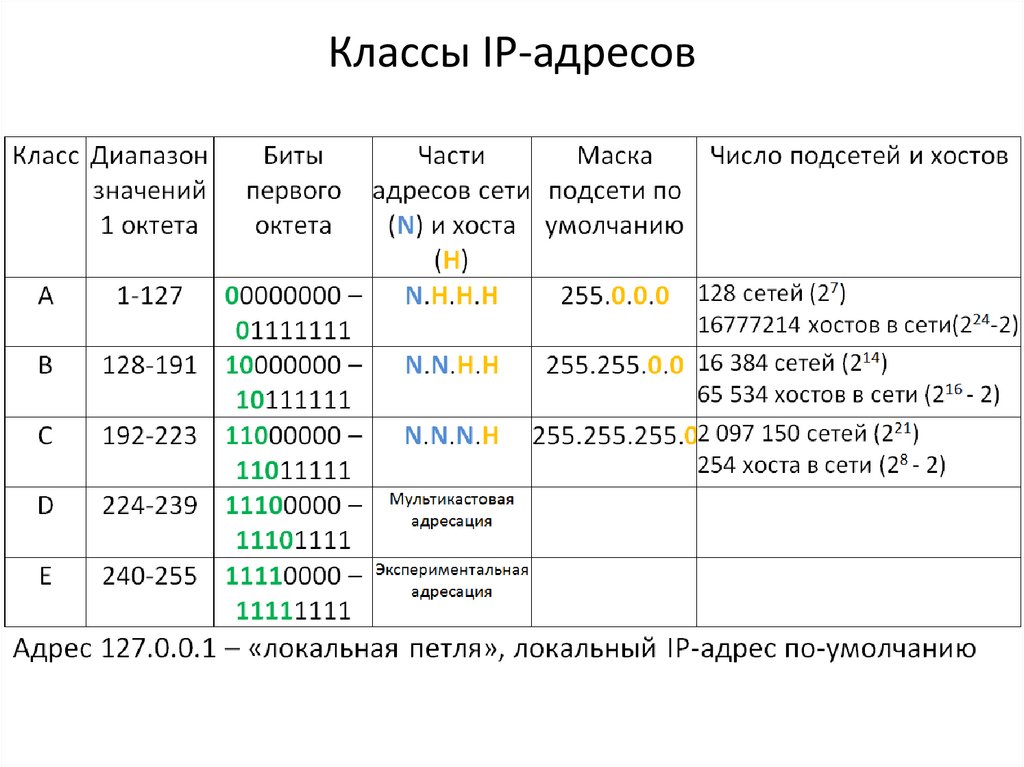

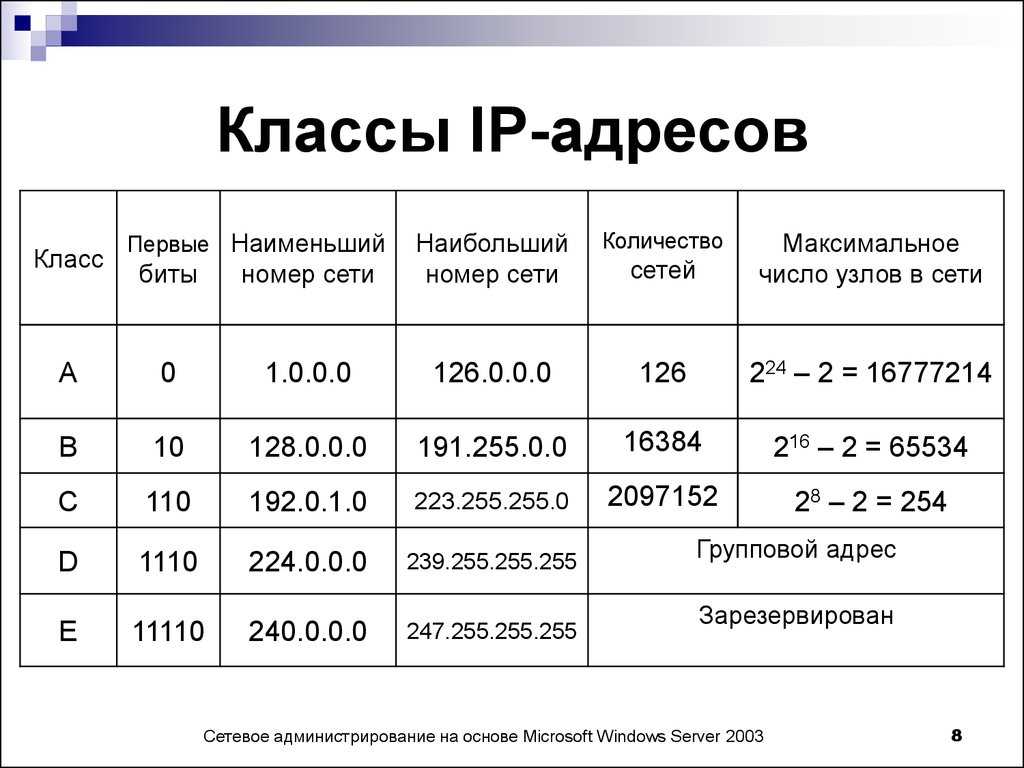

Далее давайте разберёмся с тем, что называется классом IP (именно в этом моменте в лабораторной работе была неточность).

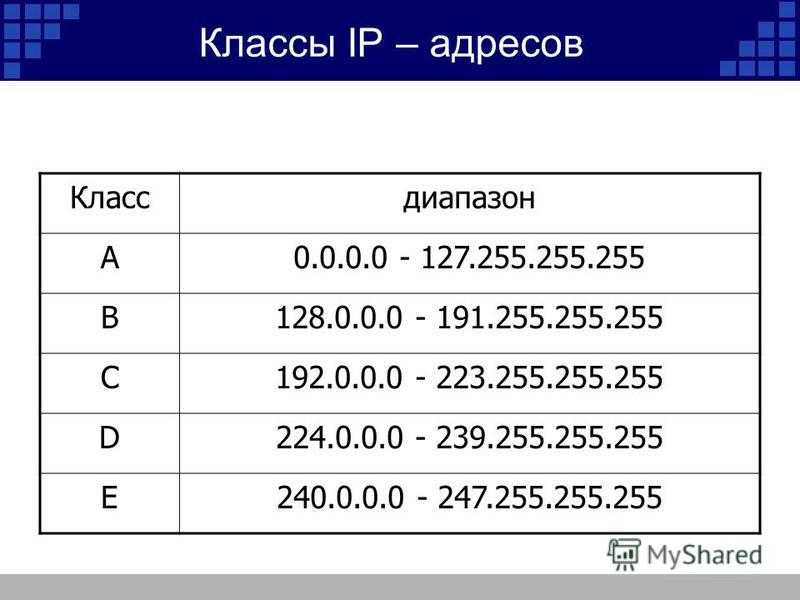

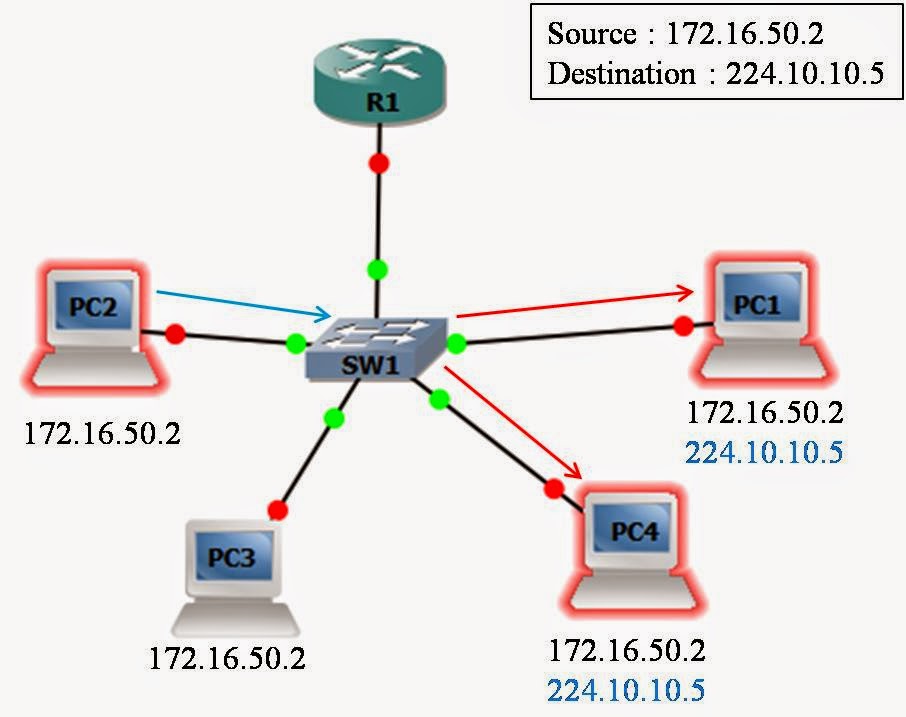

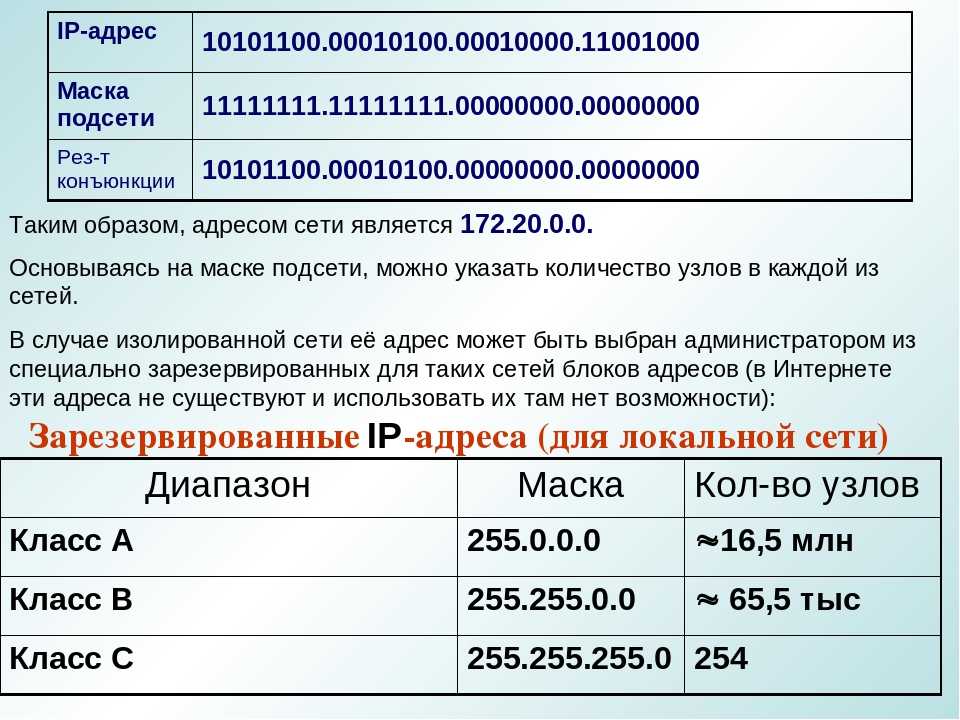

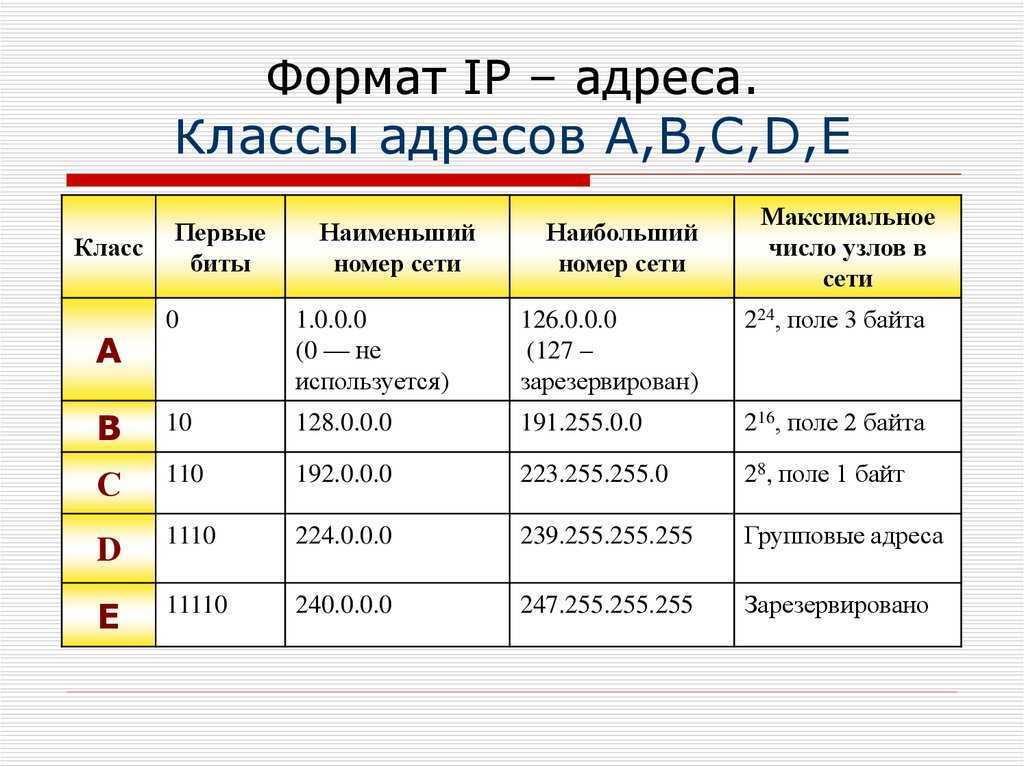

IP-адреса делятся на 5 классов (A, B, C, D, E). A, B и C — это классы коммерческой адресации. D – для многоадресных рассылок, а класс E – для экспериментов.

Класс А: 1.0.0.0 — 126.0.0.0, маска 255.0.0.0

Класс В: 128.0.0.0 — 191.255.0.0, маска 255.255.0.0

Класс С: 192.0.0.0 — 223.255.255.0, маска 255.255.255.0

Класс D: 224.0.0.0 — 239.255.255.255, маска 255.255.255.255

Класс Е: 240.0.0.0 — 247.255.255.255, маска 255.255.255.255

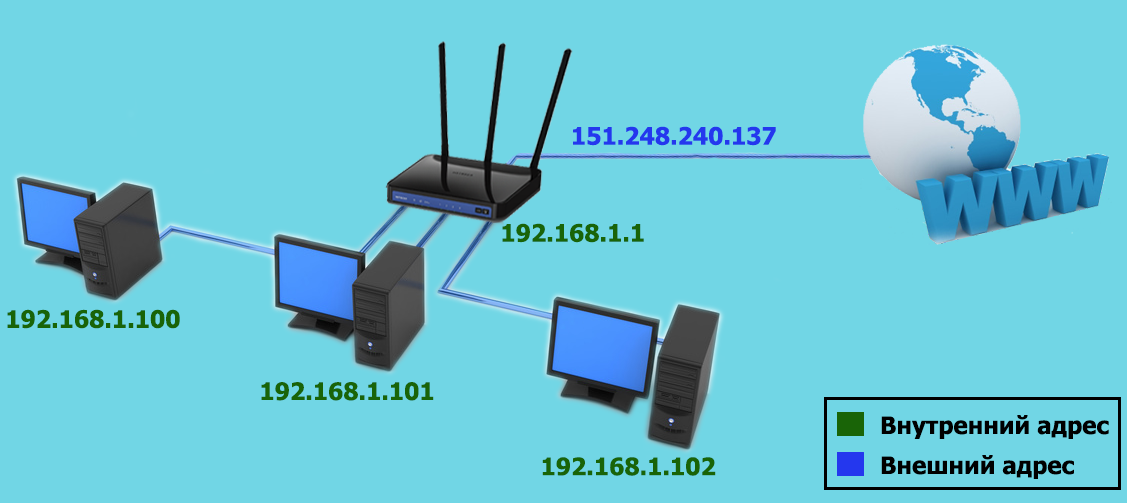

Теперь о «цвете» IP. IP бывают белые и серые (или публичные и частные). Публичным IP адресом называется IP адрес, который используется для выхода в Интернет. Адреса, используемые в локальных сетях, относят к частным. Частные IP не маршрутизируются в Интернете.

Публичные адреса назначаются публичным веб-серверам для того, чтобы человек смог попасть на этот сервер, вне зависимости от его местоположения, то есть через Интернет. Например, игровые сервера являются публичными, как и сервера Хабра и многих других веб-ресурсов.

Например, игровые сервера являются публичными, как и сервера Хабра и многих других веб-ресурсов.

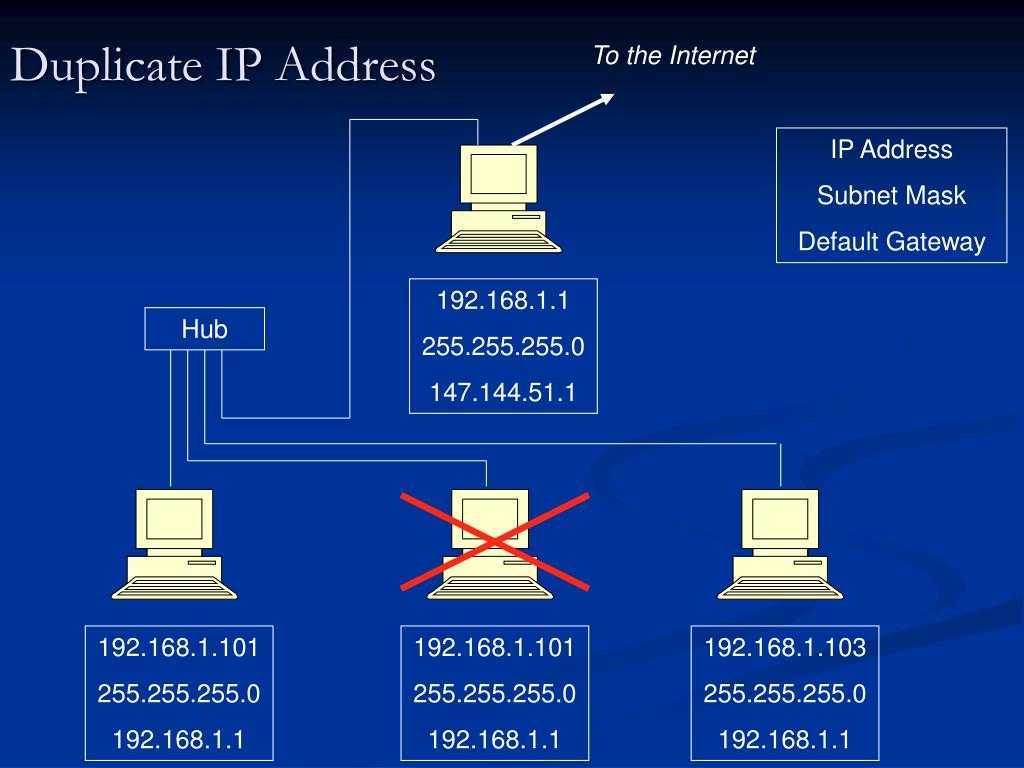

Большое отличие частных и публичных IP адресов заключается в том, что используя частный IP адрес мы можем назначить компьютеру любой номер (главное, чтобы не было совпадающих номеров), а с публичными адресами всё не так просто. Выдача публичных адресов контролируется различными организациями.

Допустим, Вы молодой сетевой инженер и хотите дать доступ к своему серверу всем пользователям Интернета. Для этого Вам нужно получить публичный IP адрес. Чтобы его получить Вы обращаетесь к своему интернет провайдеру, и он выдаёт Вам публичный IP адрес, но из рукава он его взять не может, поэтому он обращается к локальному Интернет регистратору (LIR – Local Internet Registry), который выдаёт пачку IP адресов Вашему провайдеру, а провайдер из этой пачки выдаёт Вам один адрес. Локальный Интернет регистратор не может выдать пачку адресов из неоткуда, поэтому он обращается к региональному Интернет регистратору (RIR – Regional Internet Registry). В свою очередь региональный Интернет регистратор обращается к международной некоммерческой организации IANA (Internet Assigned Numbers Authority). Контролирует действие организации IANA компания ICANN (Internet Corporation for Assigned Names and Numbers). Такой сложный процесс необходим для того, чтобы не было путаницы в публичных IP адресах.

В свою очередь региональный Интернет регистратор обращается к международной некоммерческой организации IANA (Internet Assigned Numbers Authority). Контролирует действие организации IANA компания ICANN (Internet Corporation for Assigned Names and Numbers). Такой сложный процесс необходим для того, чтобы не было путаницы в публичных IP адресах.

Поскольку мы занимаемся созданием локальных вычислительных сетей (LAN — Local Area Network), мы будем пользоваться именно частными IP адресами. Для работы с ними необходимо понимать какие адреса частные, а какие нет. В таблице ниже приведены частные IP адреса, которыми мы и будем пользоваться при построении сетей.

Из вышесказанного делаем вывод, что пользоваться при создании локальной сеть следует адресами из диапазона в таблице. При использовании любых других адресов сетей, как например, 20.*.*.* или 30.*.*.* (для примера взял именно эти адреса, так как они использовались в лабе), будут большие проблемы с настройкой реальной сети.

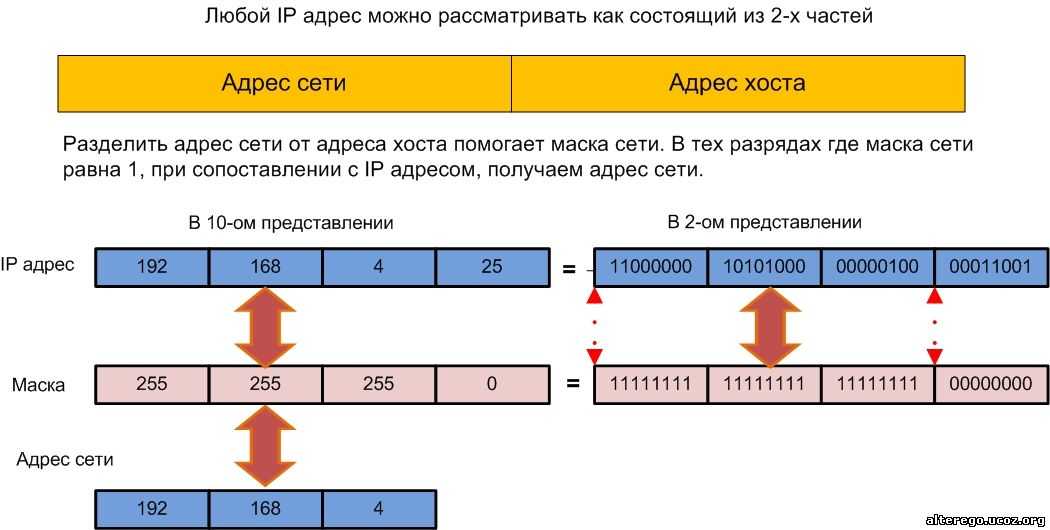

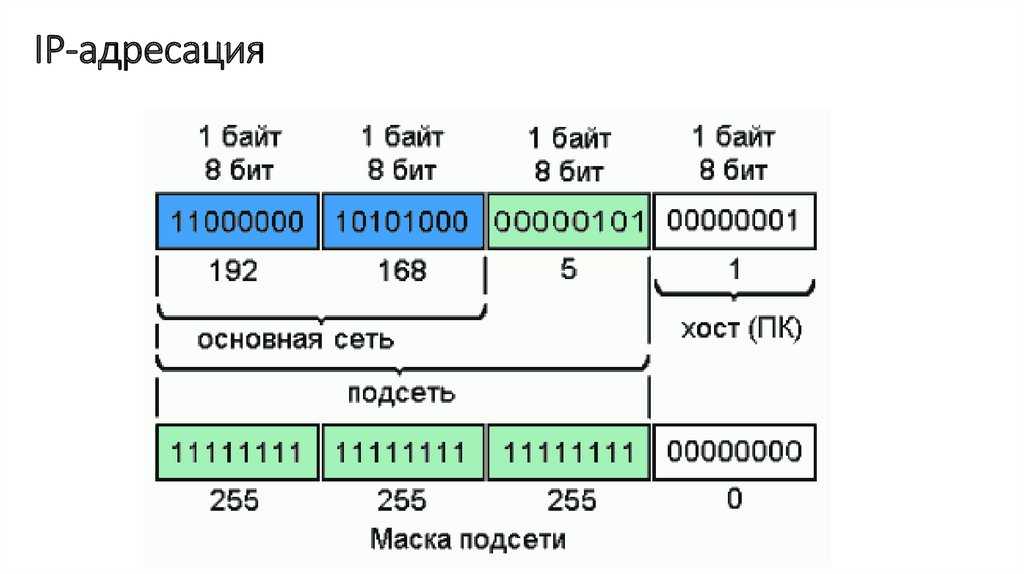

Из таблицы частных IP адресов вы можете увидеть третий столбец, в котором написана маска подсети. Маска подсети — битовая маска, определяющая, какая часть IP-адреса узла сети относится к адресу сети, а какая — к адресу самого узла в этой сети.

У всех IP адресов есть две части сеть и узел.

Сеть – это та часть IP, которая не меняется во всей сети и все адреса устройств начинаются именно с номера сети.

Узел – это изменяющаяся часть IP. Каждое устройство имеет свой уникальный адрес в сети, он называется узлом.

Маску принято записывать двумя способами: префиксным и десятичным. Например, маска частной подсети A выглядит в десятичной записи как 255.0.0.0, но не всегда удобно пользоваться десятичной записью при составлении схемы сети. Легче записать маску как префикс, то есть /8.

Так как маска формируется добавлением слева единицы с первого октета и никак иначе, но для распознания маски нам достаточно знать количество выставленных единиц.

Таблица масок подсети

Высчитаем сколько устройств (в IP адресах — узлов) может быть в сети, где у одного компьютера адрес 172.16.13.98 /24.

172.16.13.0 – адрес сети

172.16.13.1 – адрес первого устройства в сети

172.16.13.254 – адрес последнего устройства в сети

172.16.13.255 – широковещательный IP адрес

172.16.14.0 – адрес следующей сети

Итого 254 устройства в сети

Теперь вычислим сколько устройств может быть в сети, где у одного компьютера адрес 172.16.13.98 /16.

172.16.0.0 – адрес сети

172.16.0.1 – адрес первого устройства в сети

172.16.255.254 – адрес последнего устройства в сети

172.16.255.255 – широковещательный IP адрес

172.17.0.0 – адрес следующей сети

Итого 65534 устройства в сети

В первом случае у нас получилось 254 устройства, во втором 65534, а мы заменили только номер маски.

Посмотреть различные варианты работы с масками вы можете в любом калькуляторе IP. Я рекомендую этот.

До того, как была придумана технология масок подсетей (VLSM – Variable Langhe Subnet Mask), использовались классовые сети, о которых мы говорили ранее.

Теперь стоит сказать о таких IP адресах, которые задействованы под определённые нужды.

Адрес 127.0.0.0 – 127.255.255.255 (loopback – петля на себя). Данная сеть нужна для диагностики.

169.254.0.0 – 169.254.255.255 (APIPA – Automatic Private IP Addressing). Механизм «придумывания» IP адреса. Служба APIPA генерирует IP адреса для начала работы с сетью.

Теперь, когда я объяснил тему IP, становиться ясно почему сеть, представленная в лабе, не будет работать без проблем. Этого стоит избежать, поэтому исправьте ошибки исходя из информации в этой статье.

Ссылка на лабу

что это такое, что означают цифры и как получить IP-адрес

IP-адрес (или Internet Protocol Address) – это уникальный идентификатор устройства в глобальной или локальной сети. Он строится на основе протокола TCP/IP и позволяет компьютерам «общаться» между собой.

Он строится на основе протокола TCP/IP и позволяет компьютерам «общаться» между собой.

У каждого устройства есть свой индивидуальный адрес интернет-протокола. Он присваивается при подключении к той или иной сети. Например, при подключении к интернету устройству присваивается уникальный идентификационный номер, с помощью которого можно связываться с другими устройствами этой же сети.

Если говорить более простым и понятным языком, то IP-адрес в сети – это аналог географического адреса в жизни (город, улица, дом). Чтобы два человека смогли отправлять друг другу посылки и письма, их домам должны быть присвоены реальные адреса (например, г. Москва, ул. Ленина, 1). Точно так же, чтобы два компьютера смогли взаимодействовать между собой, у каждого из них должен быть свой айпи-адрес. Иначе они просто не смогут связаться.

Виды IP-адресов

Все адреса протоколов можно поделить на две группы:

-

Внутренние («серые» – относятся к локальным сетям).

-

Внешние («белые» – относятся к глобальным сетям).

В первом случае IP-адрес доступен лишь участникам сети. Это может быть, допустим, группа рабочих компьютеров. Они могут спокойно взаимодействовать между собой, используя внутренние айпи, но не могут взаимодействовать с компьютерами вне данной сети.

Во втором случае IP присваивается при подключении к глобальной сети Интернет. Он является публичным и доступен всем. Он аналогичен предыдущему виду, только его зона влияния значительно больше – это Всемирная паутина.

Все адреса интернет-протоколов делятся еще на два типа:

-

Статические.

-

Динамические.

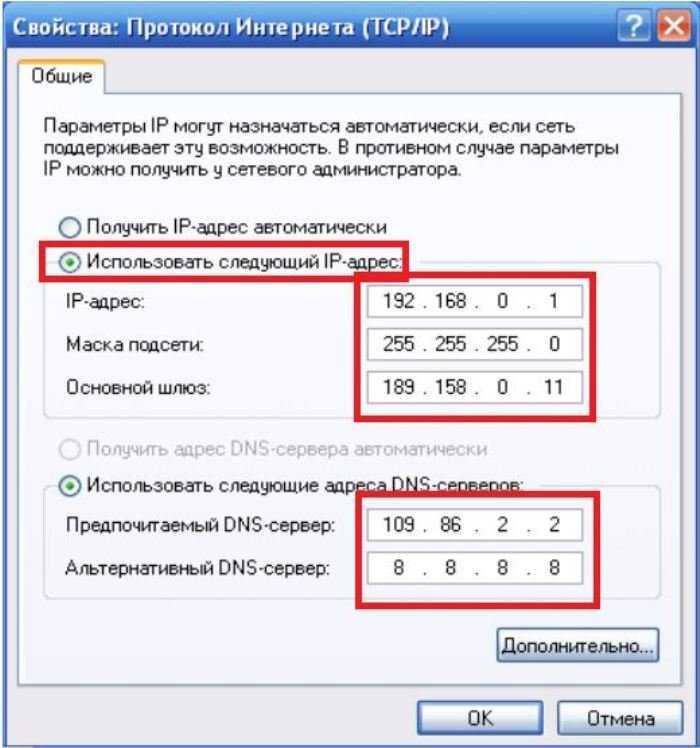

Первые – это неизменные (постоянные) адреса. Они не меняются, даже когда компьютер перезагружается или выходит из Сети. Присваиваются такие айпи либо самими пользователями в настройках устройств, либо автоматически при подключении. Они используются для более безопасной передачи данных, в решении задач, связанных с информационными технологиями, для получения доступа к некоторым сервисам и т. д.

Они используются для более безопасной передачи данных, в решении задач, связанных с информационными технологиями, для получения доступа к некоторым сервисам и т. д.

Вторые – это изменяемые (непостоянные) адреса. Они даются на время (от начала и до завершения сессии). При каждом новом подключении устройству автоматически будет присваиваться новый. Старый при этом может достаться другому участнику сети. Отследить компьютер с динамическим IP-адресом гораздо сложнее.

Версии протоколов

Всего существует несколько различных версий протоколов (или форматов IP), но активно используются лишь две из них:

-

IPv4;

-

IPv6.

IPv4 – это 32-битный интернет-протокол, состоящий из 4 числовых значений в диапазоне от 0 до 255, разделенных точкой. Выглядит примерно так:

-

172.234.62.234

-

84.231.62.255

-

127.

0.0.1

0.0.1

Каждое из чисел можно перевести в двоичную систему и определить такие параметры, как адрес сети, узла, хоста, компьютера. Делается это с помощью маски подсети.

IPv6 – это более новая версия интернет-протокола (128-бит), который состоит из 8 комбинаций, записанных с помощью 16-ричной системы счисления и разделенных знаком двоеточия. Выглядит примерно так:

fe70:0000:0000:0000:365f:d6af:fe63:0001

При этом ведущие нули можно опускать, а нулевые группы, идущие подряд, можно заменять двойным двоеточием. Вот что получится, если упростить запись:

fe70::365f:d6af:fe63:1

Со временем компьютеров, подключенных к интернету, становилось все больше и больше, что в итоге привело к нехватке комбинаций в версии IPv4. Уникальные айпи просто закончились. Поэтому и была создана версия IPv6, число комбинаций в которой очень велико.

Как узнать свой адрес

В зависимости от того, какой именно вид IP-адреса необходимо узнать (локальный или глобальный), будут отличаться используемые инструменты.

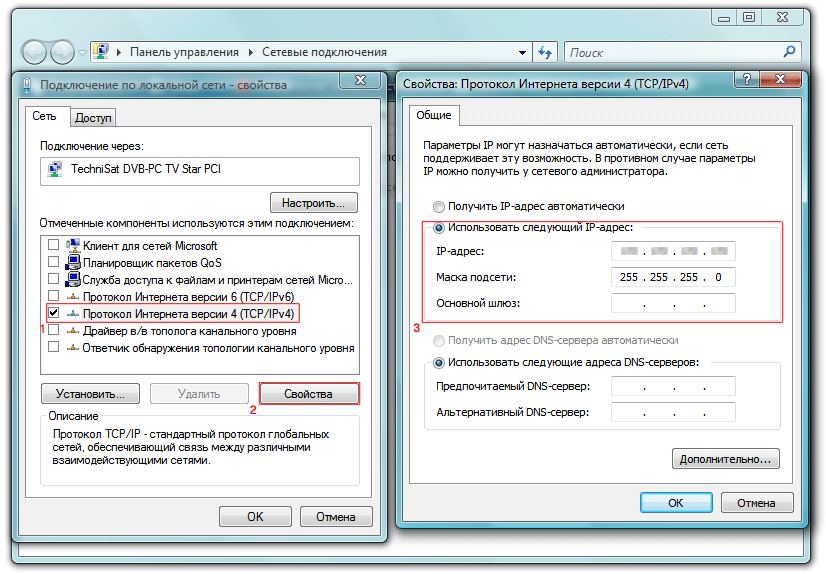

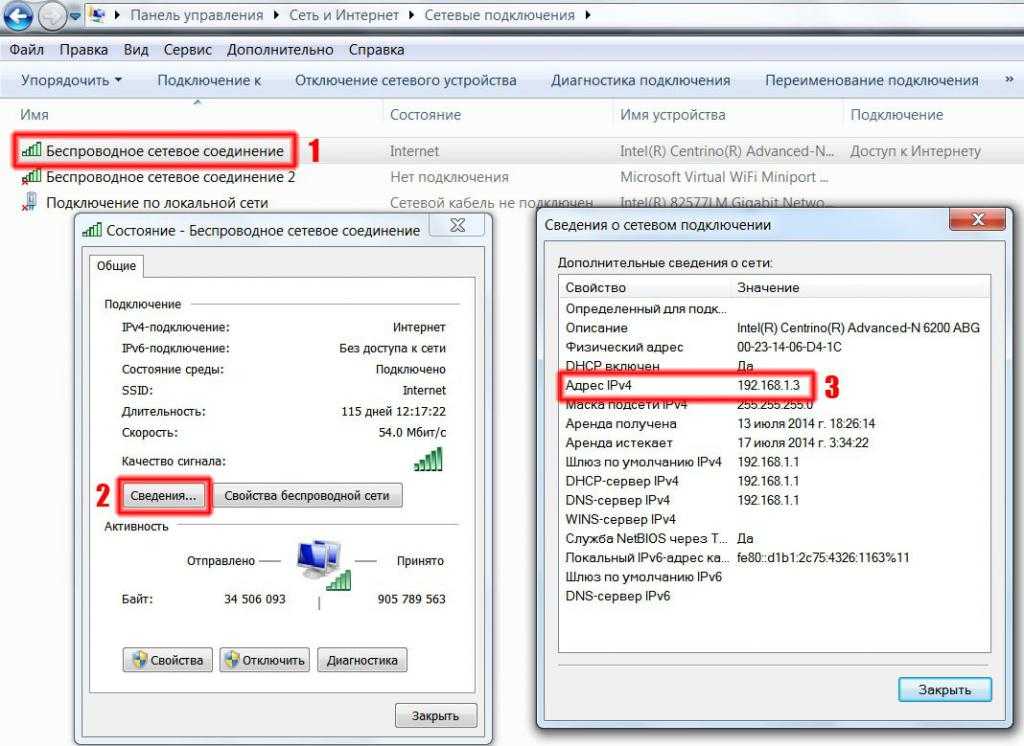

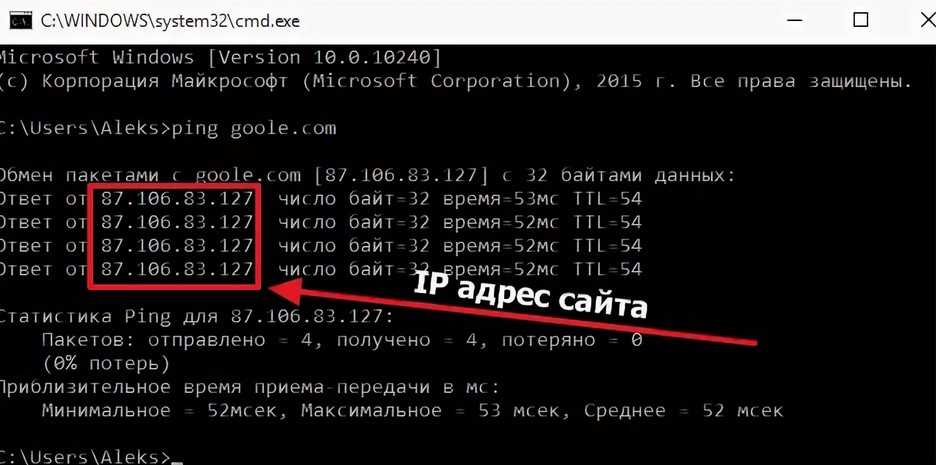

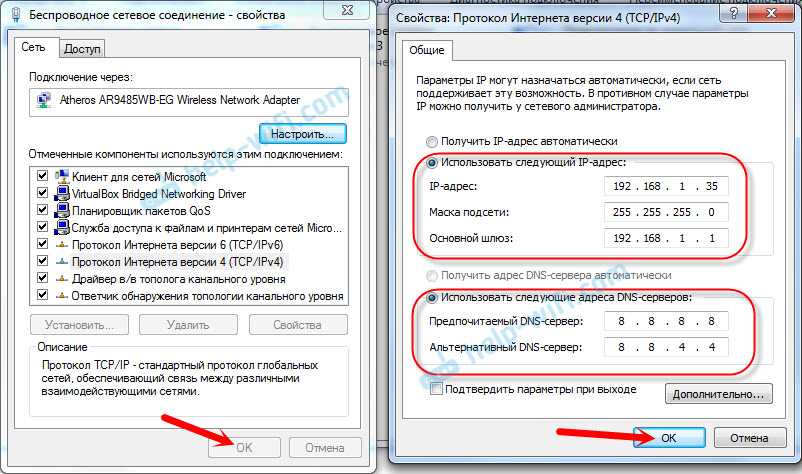

Для выяснения внутреннего айпи необходимо воспользоваться командной строкой и командой ipconfig. Как это сделать:

-

Нажать на «Пуск» – «Все программы».

-

Выбрать пункт «Стандартные».

-

А затем выбрать подпункт «Командная строка».

-

В появившемся окне необходимо прописать команду ipconfig.

-

После откроются данные о вашем внутреннем адресе (тип, сам адрес, маска подсети, основной шлюз и др.).

Для выяснения IP-адреса в сети Интернет (внешнего) необходимо использовать сторонние онлайн-сервисы. Например, сайт 2ip.ru:

-

Открыть сайт 2ip.ru.

-

В левом верхнем углу будет указан айпи-адрес протокола.

Также выяснить свой глобальный IP можно на сайтах: ip-address.ru, whoer.net/ru, internet.yandex.ru и др.

Если же необходимо выяснить не сам адрес, а его тип (статический или динамический), тогда можно просто позвонить провайдеру и спросить об этом либо мониторить свой IP каждый день в вышеописанных сервисах (изменяется он или нет).

Шифрование

. Как зашифровать IP-адрес источника и получателя, а также различные части электронного письма?

спросил

Изменено

8 лет, 6 месяцев назад

Просмотрено

16 тысяч раз

Если тема не имеет смысла для вас, ничего страшного, для меня она не имеет смысла.

Мне поручили защитить электронные письма, отправляемые с некоторых устройств, и я ищу совета по разумным вопросам, чтобы уточнить некоторые требования. Очевидно, IP-адреса источника и получателя должны быть зашифрованы вместе с именем пользователя, используемым для входа в систему, и само сообщение электронной почты.

Очевидно, IP-адреса источника и получателя должны быть зашифрованы вместе с именем пользователя, используемым для входа в систему, и само сообщение электронной почты.

Чтобы зашифровать исходный и конечный IP-адреса разговора, похоже, мне нужно использовать что-то вроде IPSec, верно? И это будет сделано на уровне ОС, а не только как часть приложения при отправке электронной почты, верно?

Для шифрования имени пользователя я понятия не имею, что это значит. Похоже, если я зашифрую учетные данные при попытке входа в систему, я не смогу войти в систему, если только сервер не сможет их как-то расшифровать.

Для шифрования самой электронной почты, если я использую что-то вроде PGP, мне нужно будет настроить ключи на устройстве, отправляющем электронное письмо, и на машине получателя, правильно?

Я изучил требования и пришел к выводу, что выше. Ищу некоторые разумные вопросы, чтобы задать, и подтверждение моих предположений выше.

спасибо,

Марк

- шифрование

- электронная почта

- pgp

- ipsec

6

Чтобы защитить получателей пакетов, вам необходимо полностью абстрагировать сетевой уровень, что обычно означает некоторую форму зашифрованной VPN. Это означало бы, что никакое оборудование в локальной сети не будет знать, какие пакеты передаются, куда и что они содержат.

Это означало бы, что никакое оборудование в локальной сети не будет знать, какие пакеты передаются, куда и что они содержат.

К сожалению, это не решает реальной проблемы, а только продвигает ее вверх по течению. Ваша VPN/зашифрованная ссылка должна в какой-то момент подключиться к реальной сети, и как только это произойдет, вы будете вынуждены использовать правильную информацию о маршрутизации. Вы можете смягчить это, часто перемещая блоки IP / имея несколько подключений к сети, но это может быть сложно поддерживать.

Улучшенный подход может заключаться в использовании TOR для маскировки маршрутизации из вашей сети. Это не идеально, но это еще один уровень защиты.

Так что, возможно, SSL SMTP-соединение через ваш зашифрованный vpn с вашим почтовым сервером и зашифрованная электронная почта через TOR к почтовым серверам получателей. (SSL поверх вашего VPN-шифрования для защиты от других машин в VPN. Возможно, вы захотите рассмотреть клиентские сертификаты, чтобы гарантировать источник электронной почты)

Изменить: Только что заметили ваш вариант использования в комментариях и сосредоточились исключительно по защите подключения к smtp-серверу, я думаю, это будет зависеть от того, насколько легко однозначно настроить датчики.

Если это дешево, используйте уникальный сертификат клиента SSL с каждым датчиком. Это защитит соединение и подтвердит идентификатор обеих сторон — никаких поддельных датчиков.

Если настройка требует больших затрат, используйте что-то на основе PSK. Вы по-прежнему получаете шифрование, но если одно устройство скомпрометировано, все они [по крайней мере, для всех внутри VPN].

Исходные IP-адреса. Если вы подключаетесь к почтовому серверу, которым вы управляете, вы можете настроить его для записи поддельных исходных заголовков (действительно ли это имеет значение, поскольку вы, вероятно, будете использовать диапазоны IP-адресов частной сети для своих отправителей?) — но восходящий поток почтовый сервер увидит реальный IP-адрес вашего непосредственного почтового сервера. Другой вопрос, действительно ли он передает эту информацию в заголовки, которые он записывает.

IP-адреса назначения. В какой-то момент они должны будут отображаться в открытом виде для MTA, через которые проходит электронная почта, чтобы ее можно было правильно маршрутизировать. В этот момент MTA, обрабатывающие эту электронную почту, вероятно, (как и должно) запишут эту информацию в заголовки почты.

В этот момент MTA, обрабатывающие эту электронную почту, вероятно, (как и должно) запишут эту информацию в заголовки почты.

Зашифровать имя пользователя. Предположим, это означает защиту процесса входа в систему? Пропустите его через безопасный туннель.

Шифрование самой электронной почты — зависит от почтовых клиентов отправителя и получателя, а также от того, насколько требуется удобство использования. Вы можете просто отправлять большие двоичные объекты Truecrypted туда и обратно в виде вложений, что не требует никаких изменений в почтовых клиентах. Или, как вы упомянули, разверните систему на основе сертификатов — точные детали развертывания будут во многом зависеть от почтового клиента, ОС и того, насколько необходима совместимость (что происходит, когда «посторонним» нужно отправлять или получать защищенную электронную почту?).

Для двух высокотехнических специалистов нетривиально обмениваться электронной почтой, удовлетворяя ваши требования. Выполнение этого для связи между встроенными устройствами и людьми, которые ими управляют, ошеломляет. Шифрование контента — самое простое требование. OP может использовать GnuPG и дать каждому устройству уникальный закрытый ключ. Или, как предложил Basic, OP может использовать OpenSSL и дать каждому уникальный клиентский ключ.

Шифрование контента — самое простое требование. OP может использовать GnuPG и дать каждому устройству уникальный закрытый ключ. Или, как предложил Basic, OP может использовать OpenSSL и дать каждому уникальный клиентский ключ.

Если имя пользователя для входа является частью сообщения, нет необходимости отдельно шифровать его. Если имена пользователей должны оставаться скрытыми после расшифровки сообщения, каждый пользователь может иметь анонимный или псевдонимный идентификатор учетной записи.

Шифрование IP-адресов источника и получателя не имеет смысла, как заметили OP и другие. Если просто необходимо скрыть эти IP-адреса от случайных наблюдателей в промежуточных сетях, будет достаточно использовать прокси-серверы на каждом конце. Но если диспетчеры устройств не должны знать общедоступные IP-адреса устройств, а устройства не должны знать общедоступные IP-адреса диспетчеров устройств, у вас возникнут серьезные проблемы.

Некоторые (многие) могут посмеяться над этим, но использование имейлов ремейлера Mixmaster может быть самым простым подходом в этом случае. Каждое устройство и менеджер будут иметь адрес электронной почты на общедоступном или частном сервере Mixmaster nym. Доступ к некоторым nym-серверам можно получить через скрытые службы Tor для дополнительной анонимности. Исходящие зашифрованные сообщения определяют цепочку ремейлеров Mixmaster, которые будут использоваться для достижения адреса назначения. Зашифрованные ответы могут быть направлены на alt.anonymous.messages и подписаны таким образом, чтобы получатели могли идентифицировать сообщения для них. Клиенты периодически загружают все сообщения в alt.anonymous.messages, опционально через Tor, и определяют те, которые они могут расшифровать.

Каждое устройство и менеджер будут иметь адрес электронной почты на общедоступном или частном сервере Mixmaster nym. Доступ к некоторым nym-серверам можно получить через скрытые службы Tor для дополнительной анонимности. Исходящие зашифрованные сообщения определяют цепочку ремейлеров Mixmaster, которые будут использоваться для достижения адреса назначения. Зашифрованные ответы могут быть направлены на alt.anonymous.messages и подписаны таким образом, чтобы получатели могли идентифицировать сообщения для них. Клиенты периодически загружают все сообщения в alt.anonymous.messages, опционально через Tor, и определяют те, которые они могут расшифровать.

1

Это зависит от того, что вы подразумеваете под «исходным и целевым IP-адресами».

Обычная электронная почта в Интернете на основе SMTP записывает список IP-адресов в заголовки сообщения по мере того, как сообщение проходит от одного «агента пересылки почты» (MTA) к другому. Вы, вероятно, думаете о них как о «почтовых серверах». Нередко одно сообщение проходит через несколько MTA между отправкой и получением.

Вы, вероятно, думаете о них как о «почтовых серверах». Нередко одно сообщение проходит через несколько MTA между отправкой и получением.

Если вы хотите защитить IP-адрес устройства, которое пользователь использовал для ввода сообщения, это относительно просто. Вам понадобится MTA (то есть почтовый сервер), который будет принимать электронную почту от вашего имени и НЕ записывать IP-адрес почтового агента пользователя (MUA) в заголовках. Этот MTA должен быть хорошо подключен к Интернету и иметь достаточное доверие со стороны других MTA, чтобы они могли продолжать принимать сообщения от него. В наш век борьбы со спамом это может стать немного сложнее. Другим подходом может быть запись IP-адреса самого MTA в качестве адреса MUA.

Адрес MUA конечного получателя обычно не записывается в заголовках просто потому, что MUA обращается к сообщению через протокол, отличный от SMTP, обычно IMAP или POP. Поскольку запись цепочки адресов на самом деле является деятельностью MTA, MUA обычно этого не делает. Используемый вами сервер POP или IMAP может, но не часто.

Используемый вами сервер POP или IMAP может, но не часто.

Если вы хотите использовать инфраструктуру электронной почты SMTP в Интернете, задействованные MTA в какой-то момент будут отмечены в заголовках сообщений.

Расшифровка SSL/TLS веб-сайтов HTTPS

27 марта 2023 г.

Вы можете контролировать, будем ли мы расшифровывать веб-сайты для их проверки.

Защищенные веб-сайты (HTTPS) зашифрованы, поэтому мы можем сканировать содержимое, только если вы позволите нам его расшифровать.

Однако вы можете исключить некоторые или все сайты из расшифровки. Это связано с тем, что расшифровка может позволить нашему продукту записывать личную информацию и отображать ее в записях журнала.

Если вы включите расшифровку веб-сайтов HTTPS, мы можем видеть и записывать личную информацию следующим образом:

- Мы видим полный URL (включая любые дополнительные параметры, используемые GET-запросом).

- Мы сканируем содержимое, которое может включать частную личную информацию (PPI).

- Если мы обнаружим угрозу, мы можем отправить образец в SophosLabs.

Firefox и расшифровка

Firefox использует собственное хранилище сертификатов, и это влияет на расшифровку HTTPS-сайтов. Они также используют свои собственные DNS-серверы вместо DNS-серверов Windows.

Чтобы наша расшифровка работала правильно, вам нужно указать Firefox доверять хранилищу сертификатов Windows. Для этого сделайте следующее:

Введите «about:config» в адресную строку и нажмите Enter.

Может появиться страница предупреждения. Нажмите Принять риск и продолжить , чтобы перейти на страницу about:config.

Установите для параметра «security.enterprise_roots.enabled» значение «Истина».

Это указывает Firefox доверять корневому хранилищу сертификатов Windows.

Вам также необходимо указать Firefox использовать ваши DNS-серверы Windows. Это важно для веб-защиты, поскольку позволяет нам видеть информацию об индикации имени сервера (SNI) сеанса HTTPS, если дешифрование HTTPS отключено. Для получения справки см. Firefox DNS-over-HTTPS.

Для получения справки см. Firefox DNS-over-HTTPS.

Включение или выключение расшифровки

Вы можете включить или выключить расшифровку HTTPS для всех веб-сайтов в политиках защиты от угроз для конечных компьютеров или серверов.

По умолчанию расшифровка HTTPS отключена для конечных компьютеров.

- Перейдите к Endpoint Protection или Server Protection .

- Щелкните Политики .

Щелкните нужную политику Threat Protection и измените параметр для Расшифровка SSL/TLS веб-сайтов HTTPS .

Если расшифровка включена в политике защиты от угроз, которая применяется к устройству, она также включена для проверок веб-контроля на этом устройстве.

Исключить веб-сайты из расшифровки

Вы можете исключить некоторые HTTPS-сайты или категории веб-сайтов из расшифровки, чтобы защитить конфиденциальные данные.

Мы автоматически блокируем веб-сайты HTTPS, которые не используют TLS 1. 2 или более позднюю версию. Большинство веб-браузеров (Chrome, Firefox, Edge) также автоматически блокируют эти страницы.

2 или более позднюю версию. Большинство веб-браузеров (Chrome, Firefox, Edge) также автоматически блокируют эти страницы.

В этом случае вы получите сообщение «Мы заблокировали доступ к этому URL-адресу в соответствии с вашей политикой. Шифрование, используемое сервером, на котором размещен этот URL-адрес, небезопасно».

Вы можете добавить исключение для этих сайтов.

Примечание

Если исключить веб-сайты, некоторые параметры политик Threat Protection и Web Control (сканирование загрузок или блокирование опасных типов файлов) не будут применяться к ним. Однако мы будем делать проверки, которые не требуют расшифровки.

Информацию об удалении TLS 1.0 и 1.1 в Chrome см. в разделе Функция: TLS 1.0 и TLS 1.1 (удалено).

Чтобы исключить веб-сайты из расшифровки, выполните следующие действия:

- Перейдите к Глобальные настройки .

В разделе Общие нажмите Расшифровка SSL/TLS веб-сайтов HTTPS .

0.0.1

0.0.1