Как сделать файловый сервер: Файловый сервер для офиса

Содержание

Файловый сервер для Windows на Ubuntu

Развернуть файловый сервер для Windows машин на Ubuntu достаточно просто. Обычно такой сервер используется для организации файловых хранилищ в рамках Active Directory домена.

В то же время можно без труда создавать файловые сервера и в бездоменной сети, в том числе для домашнего применения.

В любом случае воспользуйтесь Samba – установите ее с помощью менеджера пакетов Synaptic или следующей командой:

sudo apt-get install samba

Файловый сервер в составе домена Active Directory

Для создания файлового сервера, интегрированного в домен Active Directory, сначала необходимо ввести Вашу машину с Ubuntu в домен.

Чтобы создать файловый сервер, настройка PAM не потребуется, достаточно добавить доменных пользователей и группы через Winbind в систему.

Войдя в домен, настройте расшаренные ресурсы на компьютере. Учтите, что Samba будет проецировать права на файлы Windows на права Unix, однако принципиальные различия в механизмах присвоения прав скорее всего не дадут ей это сделать. Права на файлы всегда и в любом случае управляются Вашей файловой системой на компьютере с Ubuntu, а Samba может только адаптироваться под них, а менять их поведение — нет.

Так что по умолчанию расшаренные ресурсы будут располагать скромными возможностями контроля доступа, включая назначение разных прав для пользователя, группы и всех остальных. Но Вы можете это без труда исправить, добавив в ФС поддержку POSIX ACL. Тогда можно будет назначать различные права различным пользователям и группам почти как в Windows.

Поддержку POSIX ACL можно найти в ext3/4, и для её активации нужно только добавить к опциям монтирования нужного раздела параметр acl.

Важно! Каталог, который нужно расшарить через Samba, должен лежать на диске, смонтированном с опцией acl. В противном случае будет невозможно нормально применять механизм разграничения прав доступа к файлам на шарах.

Помните еще вот о чем: POSIX ACL не поддерживают наследование прав доступа от родительских каталогов, в то время как в Windows эта возможность есть. Так что в Samba существует дополнительный механизм сохранения информации о наследовании прав доступа, использующий расширенные атрибуты файловой системы. Чтобы Samba корректно обрабатывала наследование прав, кроме acl к опциям монтирования файловой системы добавьте параметр user_xattr, ответственный за включение поддержки расширенных атрибутов.

Например, удобно использовать для организации расшаренных ресурсов отдельные LVM диски. В этом случае строчки в fstab для них выглядят так:

/dev/mapper/data-profiles /var/data/profiles ext3 defaults,noexec,acl,user_xattr 0 2

Опция noexec нужна для перестраховки: что на шарах для Windows 100% не должно быть исполняемых файлов Linux.

Установите пакет необходимх утилит для работы с acl на Ubuntu:

sudo aptitude install acl

Теперь просмотрите расширенные права (т.е. ACL) на файл или каталог следующей командой:

getfacl file

Установите такой командой:

setfacl [options] file

Не забывайте, что механизм POSIX ACL никак не связан с Samba — это только надстройка над стандартным механизмом разграничения прав в Linux. Так что Samba может его использовать, но не способна как-либо изменить или обойти.

Для использования расширенных атрибутов ФС пригодится похожий на acl пакет утилит — attr, поставьте его следующей командой:

sudo aptitude install attr

Чтобы просмотреть расширенные атрибуты, используйте команду:

getfattr file

А для установки выполните:

setfattr [options] file

Следует помнить, что Samba хранит всю информацию о наследовании в бинарном виде в единственном расширенном атрибуте user. SAMBA_PAI. Так что поменять что-то с помощью setfattr не получится, возможно только полное удаление расширенных атрибутов (в некоторых случаях необходимость в этом возникает).

SAMBA_PAI. Так что поменять что-то с помощью setfattr не получится, возможно только полное удаление расширенных атрибутов (в некоторых случаях необходимость в этом возникает).

Контролировать наследование прав с Windows машины возможно с помощью штатных инструментов этой системы, или утилитой smbcacls.

Расширенные атрибуты файловой системы позволяют включить в Samba полную поддержку файловых атрибутов DOS (например скрытого, архивного и пр.).

Если в Вашей системе есть каталог, который нужно расшарить через Samba (и он расположен на диске, подмонтированном с поддержкой acl и user_xattr), настройте его расшаривание – введите нужную информацию в файл /etc/samba/smb.conf.

В первую очередь займитесь общими настройками для добавления в секцию [global] этого файла:

# Отключить расшаривание принтеров. Если вы конечно и вправду не хотите их расшаривать.

# Для полного отключения нужно указывать все 4 строки, приведённых ниже

load printers = no

show add printer wizard = no

printcap name = /dev/null

disable spoolss = yes

# Сделать скрытыми при просмотре с Windows файлы со следующими именами

hide files = /$RECYCLE.BIN/desktop.ini/lost+found/Thumbs.db/

# Использовать для шар с публичным доступом следующего UNIX пользователя в качестве Guest

guest account = nobody

# Воспринимать как guest незарегистрированных пользователей

map to guest = Bad User

## Настройки, использующие расширенные атрибуты файловой системы

# Обрабатывать наследования прав с помощью расширенных атрибутов ФС

map acl inherit = yes

# Использовать расширенные атрибуты ФС для хранения атрибутов DOS

store dos attributes = yes

# Отключить маппинг DOS атрибутов на UNIX права, включённый по умолчанию

# Согласно man smb.conf при использовании расширенных атрибутов эти опции обязаны быть отключены

map archive = no

map system = no

map hidden = no

map readonly = no

Затем настройте сам расшаренный ресурс. В примере он указан как profiles, а физически на Ubuntu машине расположен по адресу /var/data/profiles:

[profiles]

# Комментарий

comment = User Profiles

# Путь до папки, которую расшариваем

path = /var/data/profiles/

# Пользователи с неограниченными правами доступа к шаре

# У меня стоит группа администраторов домена.

# Эти пользователи при работе с файлами воспринимаются как локальный root

admin users = "@DOMAIN\Администраторы домена"

# Скрыть папки, к которым у пользователя нет доступа

hide unreadable = yes

# Доступ не только на чтение

read only = no

# Маски для создаваемых файлов - можно задать по желанию

#create mask = 0600

#directory mask = 0700

# Отключение блокировок - лучше отключить

locking = no

Существует ряд других опций – вся подробная информация есть в документации по Samba.

Обязательно поставьте правильного владельца и права доступа на расшариваемую папку, иначе в неё может быть запрещена запись на уровне прав Linux. Можете сделать так:

sudo chmod ug+rwx /var/data/profiles

sudo chown root:"пользователи домена" /var/data/profiles

Внимание! Так как Ваша Ubuntu машина введена в домен, вы можете применять пользователей и группы домена в качестве владельцев файлов прямо в Ubuntu.

Проверьте корректность настройки Samba командой:

testparm

Далее перезапустите Samba:

sudo /etc/init.d/samba restart

Теперь получить доступ к расшаренному ресурсу Вы можете с любой машины домена. Но не забывайте про SGID и Sticky биты для каталогов, предназначенные для наследования группы-владельца и запрещения пользователям удаления не своих файлов — это особенно актуально для многопользовательских хранилищ. При этом, в отличие от редактирования прав из Windows, поменять эти биты на папках на расшаренном ресурсе невозможно — только вручную прямо на Ubuntu компьютере.

При этом, в отличие от редактирования прав из Windows, поменять эти биты на папках на расшаренном ресурсе невозможно — только вручную прямо на Ubuntu компьютере.

Samba позволяет хранить предыдущие версии файлов, что может пригодиться при создании общих ресурсов с пользовательскими данными.

Автономный файловый сервер

Далеко не все располагают доменом Active Directory. Поэтому часто появляется необходимость организовать на Linux машине независимое файловое хранилище с собственной системой авторизации. Это несложно.

В этом случае вся информация о пользователях будет храниться в базе данных Samba, а добавлять и удалять пользователей на нее придется вручную.

Главное – нужно определиться с используемым способом доступа к ресурсу. Следует корректно установить значение параметра security в секции [global] файла /etc/samba/smb.conf.

Стандартно применяется значение share или user.

И не забудьте изменить значение параметра workgroup на соответствующее, причем все остальные настройки напрямую будут зависеть от конкретных целей.

Автономный файловый сервер без авторизации

В домашних условиях удобно, когда все видят всех. Для этого просто добавьте 4 строчки в секцию [global] файла /etc/samba/smb.conf (некоторые могут уже быть в наличии):

[global]

workgroup = WORKGROUP

map to guest = Bad User

netbios name = NOTEBOOK

security = user

NOTEBOOK — имя компьютера, которое будет в сети. Также установите дополнительные программы:

sudo apt-get install samba

Дополнительно для kubuntu необходимо установить smb4k . После редактирования настроек перезапустите службы. В systemd (начиная с 15.04) перезапуск осуществляется так:

sudo systemctl restart smbd.service nmbd.service

Посмотрите «шары» через файловый броузер nautilus, konkueror или следующим образом:

smbclient -L 127.0.0.1

Расшаривание папки на Ubuntu

Нужно создать папку для обмена файлов.

mkdir ~/share

Затем добавить в конец файла /etc/samba/smb.conf такие строки, а «yuraku1504» в них замените на имя пользователя компьютера с Samba:

[MyShareWork]

comment = Anonymous Samba Share

path = /home/yuraku1504/share

guest ok = yes

browsable =yes

writable = yes

read only = no

force user = yuraku1504

force group = yuraku1504

Папка будет открыта для чтения и записи.

Fileserver start — ALT Linux Wiki

Примечание: Обратите внимение, что это не официальная документация, а попытка начинающего админа объяснить материал начинающим админам.

Содержание

- 1 Файловый сервер (для начинающих)

- 1.1 Если OpenLDAP/WORKGROUP

- 1.2 Если домен Samba

- 1.2.1 Подключение

- 1.2.1.1 Pam_mount

- 1.2.1.2 GIO

- 1.2.1.2.1 Настройка

- 1.2.1.2.2 Использование

- 1.2.1 Подключение

Если OpenLDAP/WORKGROUP

См. Общие папки

Если домен Samba

Примечание: О пользователях и группах Samba — здесь

1.Вводим сервер в домен

2.Создаем папку

#mkdir /samba/;chmod 777 /samba chown :"PETR\domain users" /samba

Примечание: PETR — имя домена, domain users — группа

3. Отрываем от суперпользователя файл smb.conf:

#pluma /etc/samba/smb.conf

В конец файла добавляем:

[Public] //имя ресурса comment = //ваш комментарий path = /home/samba //путь к папке public=yes writable = yes readonly = no browseable = yes

Если папка должна быть доступна конкретной группе, добавляем строку типа:

valid users = "@PETR\Kadry"

или

valid users = "@PETR\domain users"

Примечание: PETR — имя домена; domain users, Kadry — имя группы

Примечание: Чтобы вывести список групп домена, воспользуйтесь командой wbinfo -g

4. Перезапускаем сервер Samba:

Перезапускаем сервер Samba:

# service smb restart

Подключение

Pam_mount

Примечание: Проверьте, чтобы не было рассинхрона времени между контроллерами домена (если у Вас их несколько) и рабочей станцией

Примечание: Способ описанный здесь использует аутентификацию через Kerberos, которая поддерживает аутентификацию без пароля только у файлового ресурса с адресом по доменному имени, по IP будет запрашивать пароль

Примечание: С данным способом у Вас будет постоянная точка монтирования

1. Устанавливаем необходимые пакеты

$ beesu su - # apt-get install pam_mount cifs-utils

2. Приводим файл /etc/pam.d/system-auth-sss к следующему виду:

$ beesu su - # pluma /etc/pam.d/system-auth-sss

#%PAM-1.0 auth [success=5 perm_denied=ignore default=die] pam_localuser.so auth [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet auth [default=1] pam_permit.so auth optional pam_mount.so auth substack system-auth-sss-only auth [default=1] pam_permit.so auth substack system-auth-local-only auth substack system-auth-common account [success=4 perm_denied=ignore default=die] pam_localuser.so account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet account [default=1] pam_permit.so account substack system-auth-sss-only account [default=1] pam_permit.so account substack system-auth-local-only account substack system-auth-common password [success=4 perm_denied=ignore default=die] pam_localuser.so password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet password [default=1] pam_permit.so password substack system-auth-sss-only password [default=1] pam_permit.so password substack system-auth-local-only password substack system-auth-common session [success=5 perm_denied=ignore default=die] pam_localuser.

so session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet session [default=1] pam_permit.so session optional pam_mount.so session substack system-auth-sss-only session [default=1] pam_permit.so session substack system-auth-local-only session substack system-auth-common

3. Приводим /etc/security/pam_mount.conf.xml к следующему виду:

$ beesu su - # pluma /etc/security/pam_mount.conf.xml

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd">

<pam_mount>

<debug enable="0"/>

<cifsmount>systemd-mount -A -G -q -t cifs %(COMBOPATH) %(MNTPT) -o uid=%(USERUID),gid=%(USERGID),username=%(USER),%(OPTIONS)</cifsmount>

<umount>systemd-mount -u %(MNTPT)</umount>

<volume fstype="cifs"

server="dc.test.alt"

path="share"

mountpoint="~/share"

options="vers=2.0,sec=krb5,cruid=%(USERUID),rw"/>

<mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other,sec"/>

<mntoptions require="nosuid,nodev"/>

<logout wait="0" hup="no" term="no" kill="no"/>

<mkmountpoint enable="1" remove="true"/>

</pam_mount>

Нас интересуют тут следующие строки в «скобке» «volume»:

- server=»dc.

test.alt» — доменный адрес файлового сервера, по IP Kerberos не поддерживает!

test.alt» — доменный адрес файлового сервера, по IP Kerberos не поддерживает! - path=»share» — общая папка на сервере

- mountpoint=»~/share» — точка монтирования, ~ — указывает, что она будет в домашней папке пользователя.

Правим их под себя.

При следующем входе при попытке войти в систему при вводе пароля будет строчка pam_mount, а в домашнем каталоге в папке share будет смонтирована общая папка.

GIO

Настройка

1. Устанавливаем необходимые пакеты:

# apt-get install fuse-gvfs gvfs-backend-smb libgio

2. Включаем пользователя в группу fuse:

# gpasswd -a <пользователь> fuse

3.Делаем доступ к fuse для всех

# control fusermount public[i]

Использование

1. Пользователь домена открывает в ФМ Mate сервер

smb://10.0.2.7/

2.Открывает папку

3.Вводит свой доменный пароль:

- ДОМЕН

- имя пользователя

- пароль

4. ставит галочку запомнить пароль

ставит галочку запомнить пароль

5.в связке паролей осталяет пароль пустой, жмет ОК и соглашается

6.в автозапуск пользователю (Система-Параметры-Личные-Запускаемые приложения) добавляем программу:

- имя: произвольное

- команда:

gio mount smb://10.0.2.7/Public

7.Т.к. пароль сохранился он не будет спрашиваться, папка будет подключаться автоматически и отбражаться справа в закладках ФМ, а точка монтирования будет доступна в /var/run/<uid_пользователя>/gvfs.

Начинающему системному администратору

Fileserver start • Etcnet start • Alterator-ahttpd-server • Disable gui • Alterator-dhcp • LDAP-domain • SambaAD start • Libvirt (Qemu+KVM+Virt-manager) • Управление правами • Веб-сервер • Создание самоподписанных сертификатов • Сетевой мост • MiniDLNA • DHCP сервер • Сетевые команды • Консольные команды • Доступ по SSH • Alterator-updates • MySQL start • Cockpit • Файл hosts • CreateRAID

Руководство по сборке файловых серверов

Автор Zach Throckmorton

152 Комментарии

|

152 Комментарии

Введение в файловые серверыОперационные системы файловых серверовЦП, материнские платы и оперативная памятьКорпуса и блоки питанияЖесткие дискиЗаключительные замечания

Что такое файловый сервер?

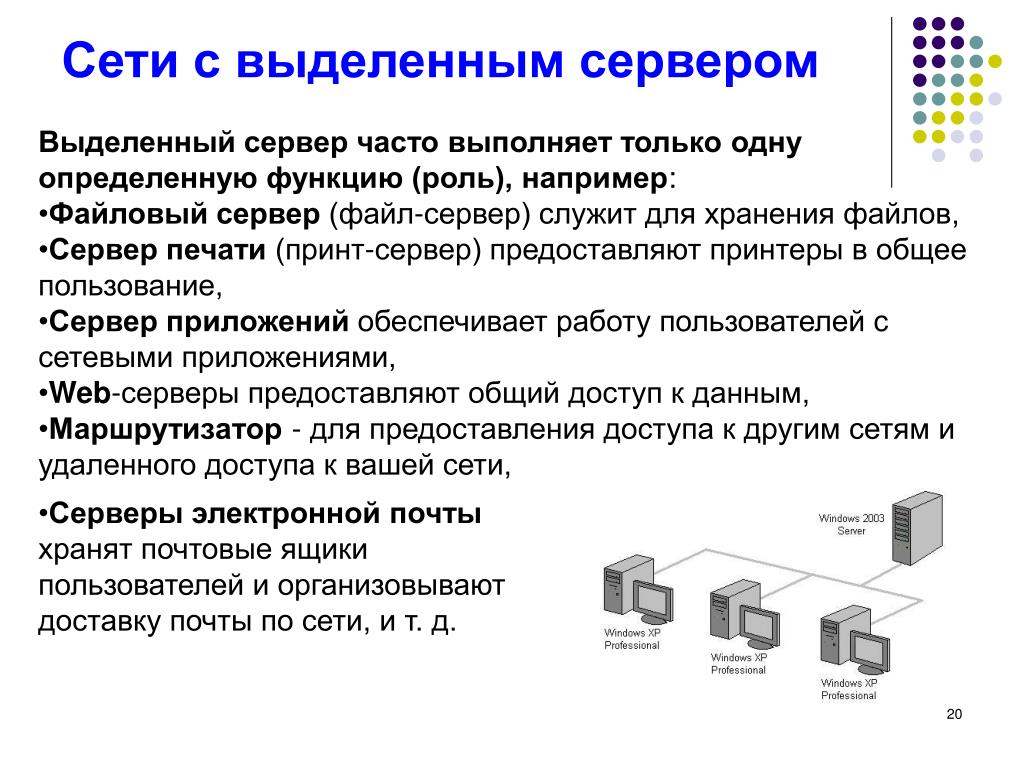

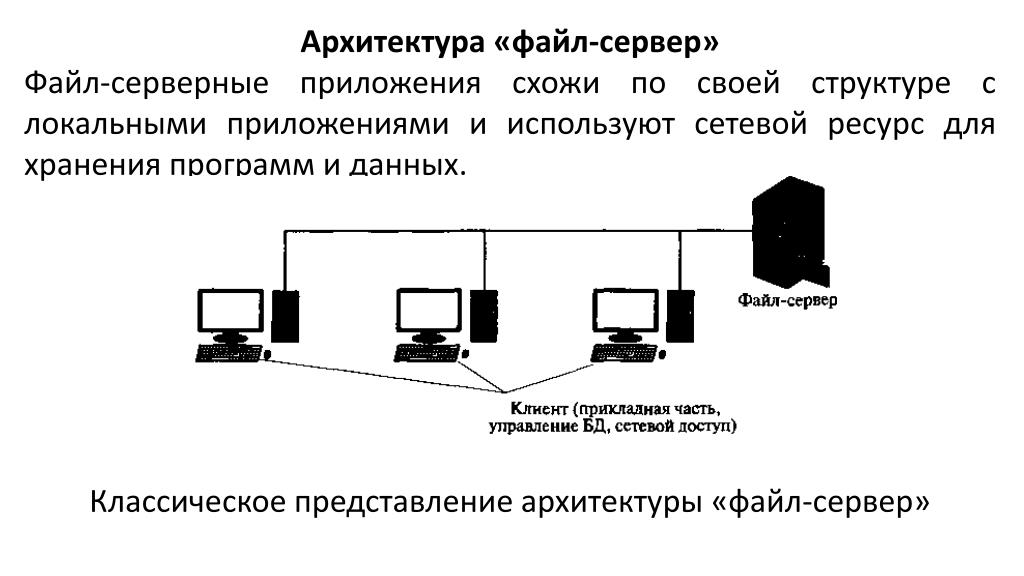

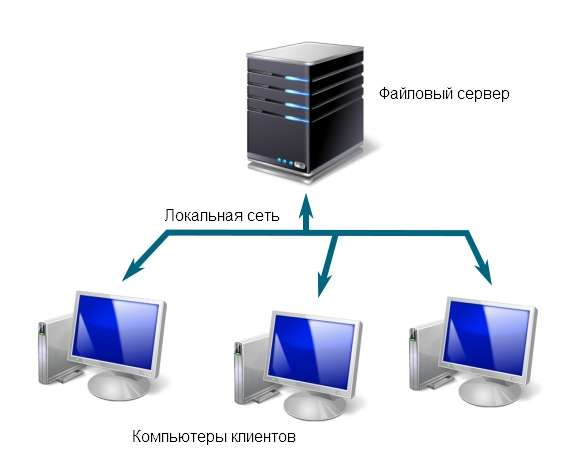

По сути, файловый сервер — это компьютер, на котором хранятся файлы, который подключен к сети и обеспечивает общий доступ к этим файлам для нескольких рабочих станций. Файловые серверы не выполняют вычислительных задач, то есть не запускают программы для клиентских машин. Кроме того, они не предоставляют динамический контент, как веб-сервер. Более того, файловые серверы не похожи на серверы баз данных в том смысле, что первые не обеспечивают доступ к общей базе данных, тогда как вторые предоставляют. Файловые серверы обеспечивают доступ к статическим файлам через локальную интрасеть по протоколам Windows или Unix, а также через Интернет по протоколам передачи файлов или гипертекста (FTP и HTTP).

Файловые серверы не выполняют вычислительных задач, то есть не запускают программы для клиентских машин. Кроме того, они не предоставляют динамический контент, как веб-сервер. Более того, файловые серверы не похожи на серверы баз данных в том смысле, что первые не обеспечивают доступ к общей базе данных, тогда как вторые предоставляют. Файловые серверы обеспечивают доступ к статическим файлам через локальную интрасеть по протоколам Windows или Unix, а также через Интернет по протоколам передачи файлов или гипертекста (FTP и HTTP).

Что можно делать с файловым сервером?

Основная функция файлового сервера — хранение. Для домашнего пользователя одно центральное хранилище может повысить общую эффективность вычислений и снизить общую стоимость вычислений. Размещая все важные файлы в одном месте, вам не нужно беспокоиться о разных версиях файлов, над которыми вы активно работаете, тратя место на диске из-за наличия нескольких копий менее важных файлов, разбросанных по разным системам, загружать нужные файлы на правильный носитель резервных копий с нужного компьютера, удостовериться, что каждый компьютер в вашем доме имеет доступ к нужным файлам и так далее.

С точки зрения сборщика системы, файловый сервер также может избавить ваши различные рабочие станции от необходимости устанавливать несколько жестких дисков и сократить общие расходы на жесткие диски. С появлением твердотельных накопителей, которые обеспечивают невероятную производительность при высокой стоимости гигабайта, файловый сервер может освободить рабочие станции от оков производительности дисков на основе пластин — особенно полезно для ноутбуков и нетбуков, где небольшая емкость твердотельного накопителя часто нарушает условия сделки, поскольку эти мобильные компьютеры обычно могут содержать только один диск.

Выделенный файловый сервер позволяет каждому пользователю в доме — будь то дома или в дороге — получить доступ к любому файлу, который ему может понадобиться, независимо от того, какое конкретное устройство он может использовать в любой момент времени. Выделенные файловые серверы также позволяют вам делиться своими файлами с друзьями и коллегами — просто предоставьте им URL-адрес, имя пользователя и пароль, а также укажите, к какому содержимому они могут получить доступ. Например, может быть, вы хотели бы поделиться фотографиями лагеря ваших детей с родственниками мужа, но объем вашего облачного хранилища не вмещает все эти фотографии, а также все другие вещи, которые вы сохранили в своем шкафчике облачного диска. Возможно, вы хотите поделиться с коллегой конфиденциальной информацией, которую не хотите загружать на сервер, принадлежащий Amazon или какой-либо другой третьей стороне, но файлы слишком велики для отправки по электронной почте. Или, может быть, вы просто хотите получить доступ к своей 200-гигабайтной библиотеке MP3-файлов, пока вы находитесь в гостинице по делам, не имея ничего, кроме нетбука на базе твердотельного накопителя на 60 ГБ. Эти несколько примеров на самом деле являются лишь верхушкой айсберга, когда речь заходит о полезности файлового сервера.

Например, может быть, вы хотели бы поделиться фотографиями лагеря ваших детей с родственниками мужа, но объем вашего облачного хранилища не вмещает все эти фотографии, а также все другие вещи, которые вы сохранили в своем шкафчике облачного диска. Возможно, вы хотите поделиться с коллегой конфиденциальной информацией, которую не хотите загружать на сервер, принадлежащий Amazon или какой-либо другой третьей стороне, но файлы слишком велики для отправки по электронной почте. Или, может быть, вы просто хотите получить доступ к своей 200-гигабайтной библиотеке MP3-файлов, пока вы находитесь в гостинице по делам, не имея ничего, кроме нетбука на базе твердотельного накопителя на 60 ГБ. Эти несколько примеров на самом деле являются лишь верхушкой айсберга, когда речь заходит о полезности файлового сервера.

Тем не менее, существуют альтернативы файловому серверу для всех этих нужд. Вы можете сбросить все свои фотографии на флэш-накопитель и отдать их родственникам в следующий раз, когда увидите их, но вы должны делать это каждый раз, когда хотите поделиться новыми фотографиями, и кто знает, получите ли вы свое. флешки обратно? Вы можете отправить DVD-R своему коллеге по почте, но, возможно, емкость DVD-R ~ 4 ГБ недостаточна, а доставка обычной почты занимает дни, если не недели. Если вы в дороге, вы можете просто взять с собой портативный внешний жесткий диск, который занимает много места и может быть потерян или украден. Файловый сервер — простое решение всех этих проблем. Домашние файловые серверы не требуют оборудования корпоративного класса и могут быть очень доступными. Они также могут быть изготовлены из энергоемких компонентов, которые не будут увеличивать ваши счета за электроэнергию.

флешки обратно? Вы можете отправить DVD-R своему коллеге по почте, но, возможно, емкость DVD-R ~ 4 ГБ недостаточна, а доставка обычной почты занимает дни, если не недели. Если вы в дороге, вы можете просто взять с собой портативный внешний жесткий диск, который занимает много места и может быть потерян или украден. Файловый сервер — простое решение всех этих проблем. Домашние файловые серверы не требуют оборудования корпоративного класса и могут быть очень доступными. Они также могут быть изготовлены из энергоемких компонентов, которые не будут увеличивать ваши счета за электроэнергию.

Какие соображения важны при создании файлового сервера?

Поскольку основной ролью файлового сервера является хранилище, это самый важный аспект, о котором следует подумать. Сколько места для хранения вам нужно? Вы хотите поделиться 50 ГБ фотографий, сделанных цифровой камерой? 500 гб музыки? 2 ТБ ISO-образов DVD с фильмами? 30 ТБ мультимедийных и рабочих файлов? Кроме того, с какой скоростью растут ваши требования к хранилищу и насколько легко вы хотите расширить свой файловый сервер?

Насколько легко вы хотите иметь возможность администрировать свои файлы? Многие из более мощных операционных систем файловых серверов, к сожалению, не особенно просты в использовании для непрофессионала в области ИТ. Однако существуют ОС файловых серверов, которые легко запускать. Как насчет возможности восстановить ваши файлы в случае катастрофы? Размещение ваших файлов на одном компьютере равносильно тому, чтобы сложить все яйца в одну корзину, что может быть рискованным. Как насчет безопасности? Все в любой сети уязвимо для вторжения. Хотя это руководство отвечает на все эти вопросы, оно предназначено для домашних пользователей и, следовательно, неизбежно приносит некоторые жертвы в отношении пространства для хранения, возможностей администрирования, возможности восстановления и безопасности — просто потому, что домашние пользователи, как правило, не могут позволить себе профессиональные файловые серверы и не нуждаются в них.

Однако существуют ОС файловых серверов, которые легко запускать. Как насчет возможности восстановить ваши файлы в случае катастрофы? Размещение ваших файлов на одном компьютере равносильно тому, чтобы сложить все яйца в одну корзину, что может быть рискованным. Как насчет безопасности? Все в любой сети уязвимо для вторжения. Хотя это руководство отвечает на все эти вопросы, оно предназначено для домашних пользователей и, следовательно, неизбежно приносит некоторые жертвы в отношении пространства для хранения, возможностей администрирования, возможности восстановления и безопасности — просто потому, что домашние пользователи, как правило, не могут позволить себе профессиональные файловые серверы и не нуждаются в них.

Зачем создавать файловый сервер, а не использовать NAS?

Проще говоря, устройство NAS (сетевое подключенное хранилище) — это компьютерное устройство. Он создан специально для обеспечения доступного по сети хранилища. Устройства NAS, как правило, предлагают более простое администрирование, чем файловые серверы (некоторые из них находятся в нескольких щелчках мыши от работы по принципу «подключи и работай»), но часто ограничены проприетарным программным обеспечением и не являются ни такими емкими, ни такими расширяемыми, как выделенный файловый сервер. Кроме того, более дорогие устройства NAS, которые могут вмещать столько же жестких дисков, сколько некоторые из сборок, описанных в этом руководстве, дороже, чем альтернатива файлового сервера. Наконец, поскольку они разрабатывались с единственной целью, они не так гибки, как файловые серверы, которые в многосистемном доме, возможно, придется позднее интегрировать в базовую рабочую станцию. Тем не менее, хотя устройства NAS выходят за рамки этого руководства, их стоит изучить, если вы еще не знакомы с ними.

Кроме того, более дорогие устройства NAS, которые могут вмещать столько же жестких дисков, сколько некоторые из сборок, описанных в этом руководстве, дороже, чем альтернатива файлового сервера. Наконец, поскольку они разрабатывались с единственной целью, они не так гибки, как файловые серверы, которые в многосистемном доме, возможно, придется позднее интегрировать в базовую рабочую станцию. Тем не менее, хотя устройства NAS выходят за рамки этого руководства, их стоит изучить, если вы еще не знакомы с ними.

Это руководство построено иначе, чем мои предыдущие руководства для сборщиков, поскольку вместо подробного описания конкретных систем в определенных ценовых категориях, способных выполнять определенные задачи, в нем обсуждаются варианты операционных систем и типов компонентов, а также то, как эти различные варианты лучше всего подходят для решения различных задач. потребности. То есть, возможно, вам нужно много места для хранения, но вы не особенно заботитесь о резервных копиях. Или, возможно, вам вообще не нужно много места для хранения, но вы хотите использовать очень простую операционную систему файлового сервера. Смешивая и сопоставляя рекомендации в соответствии с вашими потребностями, мы надеемся, вы сможете создать файловый сервер, которым вы будете довольны!

Или, возможно, вам вообще не нужно много места для хранения, но вы хотите использовать очень простую операционную систему файлового сервера. Смешивая и сопоставляя рекомендации в соответствии с вашими потребностями, мы надеемся, вы сможете создать файловый сервер, которым вы будете довольны!

Операционные системы файлового сервера

Введение в файловые серверыОперационные системы файловых серверовЦП, материнские платы и оперативная памятьКорпуса и блоки питанияЖесткие дискиЗаключение

ПЕЧАТЬ ЭТОЙ СТАТЬИ

Самба как файловый сервер

Одним из наиболее распространенных способов подключения к сети компьютеров Ubuntu и Windows является настройка Samba в качестве файлового сервера . Его можно настроить для обмена файлами с клиентами Windows, как мы увидим в этом разделе.

Сервер будет настроен на обмен файлами с любым клиентом в сети без запроса пароля. Если в вашей среде требуется более строгий контроль доступа, см. раздел «Общий контроль доступа».

раздел «Общий контроль доступа».

Установить Самбу

Первым шагом является установка пакета samba . В командной строке терминала введите:

sudo apt установить самбу

Вот и все; теперь вы готовы настроить Samba для обмена файлами.

Настроить Samba в качестве файлового сервера

Основной файл конфигурации Samba находится по адресу /etc/samba/smb.conf . Файл конфигурации по умолчанию содержит значительное количество комментариев, которые документируют различные директивы конфигурации.

Примечание :

Не все доступные параметры включены в файл конфигурации по умолчанию. См. справочную страницуsmb.confили Samba HOWTO Collection для более подробной информации.

Сначала отредактируйте параметр рабочей группы в [global] раздел /etc/samba/smb.conf и измените его, чтобы он лучше соответствовал вашей среде:

рабочая группа = ПРИМЕР

Создайте новый раздел внизу файла или раскомментируйте один из примеров для каталога, которым вы хотите поделиться:

[поделиться]

комментарий = Общий ресурс файлового сервера Ubuntu

путь = /srv/самба/доля

просматриваемый = да

гость хорошо = да

только чтение = нет

создать маску = 0755

комментарий

Краткое описание акции. Отрегулируйте в соответствии с вашими потребностями.

Отрегулируйте в соответствии с вашими потребностями.путь

Путь к каталогу, которым вы хотите поделиться.Примечание :

В этом примере используется/srv/samba/sharename, поскольку, согласно стандарту иерархии файловой системы (FHS) ,/srv— это место, где должны обслуживаться данные, относящиеся к конкретному сайту. Технически общие ресурсы Samba можно размещать в любом месте файловой системы, если права доступа правильные, но рекомендуется придерживаться стандартов.browsable

Позволяет клиентам Windows просматривать общий каталог с помощью проводника Windows.guest ok

Позволяет клиентам подключаться к общему ресурсу без ввода пароля.только для чтения: определяет, доступен ли общий ресурс только для чтения или предоставлены права на запись.

Права на запись разрешены, только если значение равно no , как показано в этом примере. Если значение равно да , то доступ к общему ресурсу только для чтения.

Права на запись разрешены, только если значение равно no , как показано в этом примере. Если значение равно да , то доступ к общему ресурсу только для чтения.создать маску

Определяет разрешения, которые будут иметь новые файлы при создании.

Создать каталог

Теперь, когда Samba настроена, необходимо создать каталог и изменить разрешения. В терминале выполните следующие команды:

sudo mkdir -p /srv/samba/share sudo chown Nobody:nogroup /srv/samba/share/

-р 9Переключатель 0097 указывает mkdir создать все дерево каталогов, если оно еще не существует.

Включить новую конфигурацию

Наконец, перезапустите службы Samba, чтобы активировать новую конфигурацию, выполнив следующую команду:

sudo systemctl перезапустить smbd.service nmbd.service

Предупреждение :

Еще раз, приведенная выше конфигурация дает полный доступ любому клиенту в локальной сети.Для более безопасной конфигурации см. Общий контроль доступа.

Теперь из клиента Windows вы сможете перейти к файловому серверу Ubuntu и увидеть общий каталог. Если ваш клиент не показывает ваш общий ресурс автоматически, попробуйте получить доступ к вашему серверу по его IP-адресу, например. \\192.168.1.1 в окне проводника Windows. Чтобы убедиться, что все работает, попробуйте создать каталог из Windows.

Чтобы создать дополнительные общие ресурсы, просто создайте новые разделы [sharename] в /etc/samba/smb.conf и перезапустите Самба . Просто убедитесь, что каталог, которым вы хотите поделиться, действительно существует и права доступа указаны правильно.

Общий файловый ресурс с именем [общий ресурс] и путь /srv/samba/share , используемые в этом примере, можно настроить в соответствии с вашей средой. Рекомендуется назвать общий ресурс именем каталога в файловой системе.

conf при использовании расширенных атрибутов эти опции обязаны быть отключены

conf при использовании расширенных атрибутов эти опции обязаны быть отключены  service nmbd.service

service nmbd.service so

auth optional pam_mount.so

auth substack system-auth-sss-only

auth [default=1] pam_permit.so

auth substack system-auth-local-only

auth substack system-auth-common

account [success=4 perm_denied=ignore default=die] pam_localuser.so

account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet

account [default=1] pam_permit.so

account substack system-auth-sss-only

account [default=1] pam_permit.so

account substack system-auth-local-only

account substack system-auth-common

password [success=4 perm_denied=ignore default=die] pam_localuser.so

password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet

password [default=1] pam_permit.so

password substack system-auth-sss-only

password [default=1] pam_permit.so

password substack system-auth-local-only

password substack system-auth-common

session [success=5 perm_denied=ignore default=die] pam_localuser.

so

auth optional pam_mount.so

auth substack system-auth-sss-only

auth [default=1] pam_permit.so

auth substack system-auth-local-only

auth substack system-auth-common

account [success=4 perm_denied=ignore default=die] pam_localuser.so

account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet

account [default=1] pam_permit.so

account substack system-auth-sss-only

account [default=1] pam_permit.so

account substack system-auth-local-only

account substack system-auth-common

password [success=4 perm_denied=ignore default=die] pam_localuser.so

password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet

password [default=1] pam_permit.so

password substack system-auth-sss-only

password [default=1] pam_permit.so

password substack system-auth-local-only

password substack system-auth-common

session [success=5 perm_denied=ignore default=die] pam_localuser. so

session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet

session [default=1] pam_permit.so

session optional pam_mount.so

session substack system-auth-sss-only

session [default=1] pam_permit.so

session substack system-auth-local-only

session substack system-auth-common

so

session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet

session [default=1] pam_permit.so

session optional pam_mount.so

session substack system-auth-sss-only

session [default=1] pam_permit.so

session substack system-auth-local-only

session substack system-auth-common

test.alt» — доменный адрес файлового сервера, по IP Kerberos не поддерживает!

test.alt» — доменный адрес файлового сервера, по IP Kerberos не поддерживает! Отрегулируйте в соответствии с вашими потребностями.

Отрегулируйте в соответствии с вашими потребностями. Права на запись разрешены, только если значение равно no , как показано в этом примере. Если значение равно да , то доступ к общему ресурсу только для чтения.

Права на запись разрешены, только если значение равно no , как показано в этом примере. Если значение равно да , то доступ к общему ресурсу только для чтения. Для более безопасной конфигурации см. Общий контроль доступа.

Для более безопасной конфигурации см. Общий контроль доступа.