Как убрать вирус троян с компьютера: Удаление вируса-трояна. Как удалить вирус-троян на компьютере

Содержание

Как удалить вирус-троян с Windows и Android :: SYL.ru

К сожалению, приходится констатировать, что практически каждый пользователь компьютерных систем на основе ОС Windows так или иначе сталкивался с таким понятием, как вирус «троян». Что это такое, очень многие юзеры представляют себе очень слабо. Тем более практически никто не имеет представления о том, как удалить вирус трояна целиком и полностью. Давайте узнаем, что можно сделать в данном случае.

Что такое вирус троян?

Начнем, пожалуй, с самого основного. Обладатель любого компьютера или мобильного устройства должен четко понимать, что если девайс работает под управлением операционной системы, значит, он не застрахован от проникновения посторонних угроз. Конечно, систем типа Mac OS X или Linux (вообще, UNIX-подобных систем) это касается в очень малой степени, ведь вирусы подобного типа для запуска в них просто не разработаны, а сами системы имеют достаточно сильную и непробиваемую по всем параметрам систему безопасности.

Другое дело Windows или мобильные платформы на основе Android. Здесь брешей столько, что мобильное устройство или компьютер вирус троян может воспринимать, так сказать, как «родное» приложение, не представляющее угрозы в плане исполнения.

На самом деле, как уже понятно по названию угрозы, вирус был изначально ассоциирован с древнегреческой легендой о завоевании Трои, когда в знак перемирия жителям города был подарен огромный деревянный конь. Вот только беда – в нем прятались воины, которые ночью открыли ворота вражескому войску.

Как вирус проникает в систему?

Вирус троян действует подобным образом. Эта вредоносная программа проникает на компьютер или в смартфон под видом стандартного приложения (даже с ничего не значащим названием), картинки или чего-то еще (даже из популярных социальных сетей), а когда приходит время, активируется.

Проникновение может быть связано в первую очередь с доступом в интернет, поскольку на съемных носителях он, как правило, не сохраняется, хотя бывают и такие случаи. Но вот при посещении каких-либо сайтов с сомнительной репутацией или даже известных, но зараженных вирусами, проблема, связанная с тем, как удалить вирус трояна, становится практически нерешаемой. Кто не сталкивался с проблемой, когда при загрузке контента из VK антивирус начинает, мягко говоря, «плеваться»?

Но вот при посещении каких-либо сайтов с сомнительной репутацией или даже известных, но зараженных вирусами, проблема, связанная с тем, как удалить вирус трояна, становится практически нерешаемой. Кто не сталкивался с проблемой, когда при загрузке контента из VK антивирус начинает, мягко говоря, «плеваться»?

Как известно, практически любой вирусный код сегодня является самокопирующимся, а это означает только то, что при удалении основного исполняемого файла его копия все равно останется в системе и будет продолжать свою вредоносную деятельность.

Вред, наносимый вирусом

Естественно, при поиске ответа на вопрос, как удалить вирус троян из системы, стоит учитывать и вред, им наносимый, и возможные последствия, ведь при неправильном удалении ручным способом он способен «зацепить» за собой кучу системных файлов (им же и зараженных), что приведет к полной неработоспособности «операционки» и устройства, на котором она установлена.

Вообще, с точки зрения знаний о компьютерных вирусах, трояны, или, как их еще называют, «компьютерные черви», не ориентированы на удаление информации или дестабилизацию работы всей системы в целом.

Тут, скорее, действие имеет направленность на получение доступа к компьютерному терминалу, учетной записи пользователя, управлению системой или краже конфиденциальной информации. Реже встречаются варианты создания помех в работе тех или иных приложений, включая даже штатные антивирусы и средства безопасности Windows. В Android их, к великому сожалению, практически нет.

Поэтому даже проблема, как удалить вирус троян с «Андроида», решается только с использованием сторонних программ и приложений, созданных другими разработчиками. Но дело даже не в этом.

Стандартные средства борьбы с угрозой

Многие, так сказать, начинающие хакеры, как они себя любят называть, зачастую задаются вопросом, как создать вирусы трояны. По понятным причинам мы это рассматривать не будем, хотя даже при минимальном знании любого языка программирования (даже начального уровня) сделать это не так уж и сложно. Лучше обратимся к тому, как можно бороться с такими угрозами и последствиями их деятельности.

Для Windows в «чистой системе», только что установленной, нет практически никаких средств, разве что встроенный брэндмауэр (он же файерволл). К сожалению, эта «стена» способна блокировать непроникновение вирусов или установку их компонентов в фоновом режиме, а именно инсталляционные процессы, запущенные пользователем (вручную или при посещении каких-либо интернет-ресурсов). Наверное, уже понятно, что вопрос, как удалить вирус «троян», собственными средствами системы решаться не может. Тут придется применять не только штатные антивирусы, а и независимые средства сканирования системы.

Как удалить вирус троян в Windows?

Трояны настолько глубоко пускают корни в «операционках» типа Windows, что иногда даже установленные антивирусы не помогают. Тем не менее стандартным средством удаления вредоносных программ и кодов принято считать именно их. Каждый пользователь должен иметь такой пакет в своем распоряжении.

Что именно это будет — Kaspersky, NOD или какой-то бесплатный пакет — каждый решает сам. Тут стоит заметить, что платные или условно-бесплатные пакеты имеют намного больше возможностей по определению угроз такого типа. Особенно сильно это касается продуктов типа Smart Security или Internet Security, которые отслеживают проникновение угроз в реальном времени.

Тут стоит заметить, что платные или условно-бесплатные пакеты имеют намного больше возможностей по определению угроз такого типа. Особенно сильно это касается продуктов типа Smart Security или Internet Security, которые отслеживают проникновение угроз в реальном времени.

Бесплатные антивирусы в большинстве своем троянов просто пропускают, считая их, скажем, какими-то неофициальными дополнениями к установленным программным продуктам. Тем не менее если угроза все-таки проникла в систему, удаление вируса трояна любым мощным антивирусом не составит труда. При этом, правда, пользователь должен указать, какие именно действия будут выполнены: либо удаление самого вируса (что встречается очень редко), либо лечение зараженных файлов, либо их полное удаление. Вот тут мы и подходим к тому, что неправильное удаление или использование не того антивирусного пакета может привести к полному «крашу» системы.

Последствия неполного удаления вируса

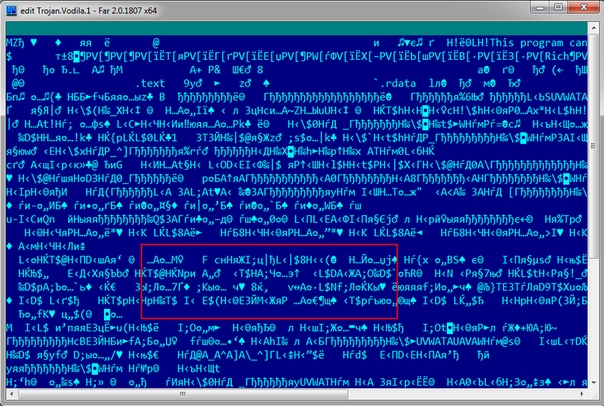

Само собой разумеется, что любой бесплатный сканер по сигнатуре способен определить исходный файл вируса, проникшего на компьютер или в телефон. Как правило, все трояны, например, в Windows, имеют в своем скрытом названии Win32, Worm32 или Trojan.Win32 (это уж как сам антивирус распознает).

Как правило, все трояны, например, в Windows, имеют в своем скрытом названии Win32, Worm32 или Trojan.Win32 (это уж как сам антивирус распознает).

Как и положено, будет указан путь расположения файла. Однако, удалив его при помощи примитивного пакета или вручную, пользователь совершенно забывает о том, что его копии могут оставаться в системе под другими именами и с разными расширениями. Более того, вирус троян способен создавать собственные записи и ключи в системном реестре, а также в загрузочном секторе, что приводит только к тому, что при старте вредоносный код активируется снова и снова.

Удаление угроз из Android

Операционные системы Android в разных версиях и сборках тоже не застрахованы от влияния «компьютерных червей». Встроенная система безопасности в виде так называемого «антивируса» McAfee способна лишь на то, чтобы блокировать устройства при краже, утере или при вводе неправильного ПИН-кода.

Вопрос, как удалить вирус троян с «Андроида», мучает всех обладателей девайсов на основе этой «операционки». Раз собственные средства не помогают, значит, нужно использовать сторонние программные продукты. Вот тут одним из лидеров, причем самых мощных и востребованных, можно назвать уникальную программу 360 Security, которая в том же Google Play и Android Market появилась относительно недавно.

Раз собственные средства не помогают, значит, нужно использовать сторонние программные продукты. Вот тут одним из лидеров, причем самых мощных и востребованных, можно назвать уникальную программу 360 Security, которая в том же Google Play и Android Market появилась относительно недавно.

Как удалить вирус троян с телефона с Android на борту с использованием этого приложения? Все просто. Сначала задается сканирование, после чего программа выдает не только список найденных угроз или связанных с вирусом файлов, но и абсолютно безопасно очищает зараженные файлы от инфекции. Статистика говорит сама за себя: не зря же на том же «Маркете» количество скачиваний превысило 100 миллионов. К тому же само приложение является абсолютно бесплатным. Правда, тут есть один нюанс: оно после установки всегда висит в оперативной памяти, а его значок присутствует в верхней панели уведомлений (так сказать, системный трей «Андроида» по типу Windows). Но согласитесь, что важнее — безопасность или чуть большая нагрузка на системные ресурсы?

Если ничего не помогает

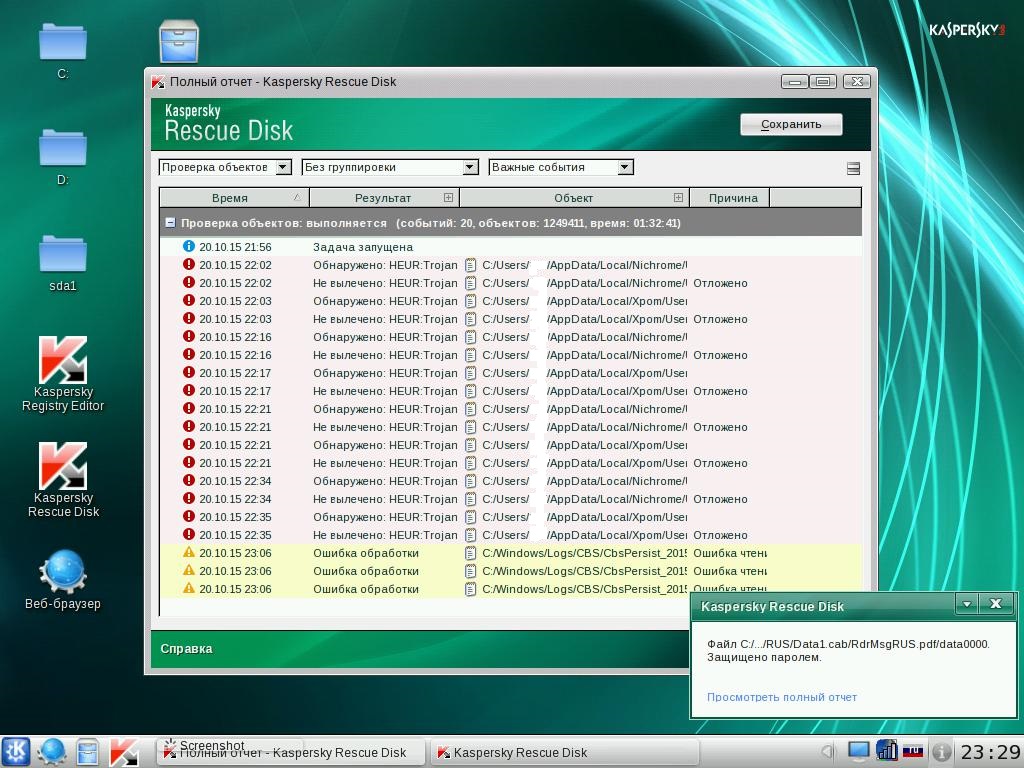

Для систем Windows существует, пожалуй, самый действенный способ избавиться от угроз подобного типа (особенно если они уже просочились в загрузочный сектор или системную память).

Вирус троян можно распознать и удалить еще до загрузки самой ОС, если использовать утилиты типа Rescue Disc. Они запускаются либо с флэшки, либо с оптического диска типа CD/DVD, имеют графический интерфейс и удаляют даже те угрозы, которые обычный, установленный по умолчанию, антивирус может пропустить, например, в связи с блокировкой его работы тем же вирусом.

Как показывает практика, этот метод является наиболее действенным, поскольку в данном случае ликвидируется угроза не только в виде зараженных объектов, а и в плане деактивации самого носителя инфекции, который, как уже говорилось выше, может располагаться даже в загрузочном секторе.

К сожалению, для систем типа Android такие утилиты не предусмотрены. Тут не поможет даже так называемый hard-reset (принудительная перезагрузка). Так что придется довольствоваться тем, что есть.

Итог

Если сделать некоторые выводы относительно самого вируса и методов борьбы с ним, стоит сказать, что это, скорее, шпион, нежели уничтожитель файлов или системы. Правда, если кто-то хранит пароли или коды доступа к банковским реквизитам на компьютере или телефоне (даже в зашифрованном виде при помощи алгоритмов AES 128 или 256), будьте уверены, вирус их не пропустит. А ломает он такие коды (хоть и утверждается, что это невозможно) просто «на ура». Срабатывает обычный клавиатурный шпион. Так что будьте бдительны!

Правда, если кто-то хранит пароли или коды доступа к банковским реквизитам на компьютере или телефоне (даже в зашифрованном виде при помощи алгоритмов AES 128 или 256), будьте уверены, вирус их не пропустит. А ломает он такие коды (хоть и утверждается, что это невозможно) просто «на ура». Срабатывает обычный клавиатурный шпион. Так что будьте бдительны!

Вирусы и трояны: чем опасны, как защититься

Что это? Вирусы трояны – изначально не совсем корректное название, так как к вирусам по большому счету данный тип вредоносного ПО не относится. Вирусы распространяются самостоятельно, трояны маскируются под что-то полезное и требуют инициации.

Как защититься? Самый простой способ не заразить компьютер, смартфон или любое другое устройств трояном – не ходить по незнакомым ссылкам в Интернете и тем более не скачивать оттуда «полезные» программы. Подробнее о типах троянов и способах защиты от них читайте в нашем материале.

В статье рассказывается:

- Описание вируса троян

- Виды вирусов троянов

- Способы защиты от троянов

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Описание вируса троян

Это вредоносное программное обеспечение ассоциируют с мифологическим троянским конём. «Троянский конь» – важный элемент древнегреческого мифа о завоевании Трои. Осада города длилась долгое время, и греки не могли придумать способ, как переломить ситуацию. Тогда они построили из дерева красивого коня и перенесли его к воротам Трои в качестве подарка.

На самом деле внутри этой постройки скрывались греческие воины. Когда поселенцы осаждённого города занесли подарок внутрь, солдаты дождались наступления темноты и выбрались из коня, атаковав гарнизон Трои.

Вирусы трояны тоже используют маскировку, чтобы проникнуть в систему. Вредоносное ПО начинает свою разрушительную деятельность после внедрения в систему. Трояны наносят ущерб пользователям или программному обеспечению устройств. Есть много вредоносных программ такого типа, созданных для разных целей: от захвата контроля над заражённым устройством до получения конфиденциальных данных.

Трояны наносят ущерб пользователям или программному обеспечению устройств. Есть много вредоносных программ такого типа, созданных для разных целей: от захвата контроля над заражённым устройством до получения конфиденциальных данных.

Описание вируса троян

Впервые термин «троян» по отношению к вредоносному программному обеспечению был применён в 1974 году. Это случилось в ходе анализа существующих программ-вредителей в США. Термин широко распространился после 1980 года.

Самым первым компьютерным вирусом трояном, получившим огласку и вызвавшим общественный резонанс, был AIDS Trojan 1989 года. Злоумышленники использовали его следующим образом: по почте были разосланы дискеты, якобы содержащие в себе данные о больных СПИДом. Но это было не так.

На самом деле на дискетах была установлена программа-вредитель, которая проникала в систему компьютера и зашифровывала информацию о файлах, находящихся в ней. Затем программа предлагала жертвам отправить несколько миллионов долларов на почтовый ящик в Панаме, чтобы вернуть доступ к данным.

Ещё один классический пример трояна – программа FinFisher (или FinSpy). Это вредоносное ПО было разработано для шпионажа и сбора конфиденциальных данных. Оно способно получать доступ к веб-камерам и микрофонам для осуществления своих функций. FinFisher может отправлять файлы из поражённой системы в компьютер злоумышленника.

Изначально программу-вредитель продавали правоохранительным органам, но считается, что ей пользовались и диктаторы. FinFisher использует множество способов маскировки, что уменьшает шансы найти вирус. Он может выглядеть как обычное электронное письмо, поддельное обновление установленных приложений, а также инсталлятор различных программ с подтверждённой репутацией, например, браузеров или плееров для просмотра видео.

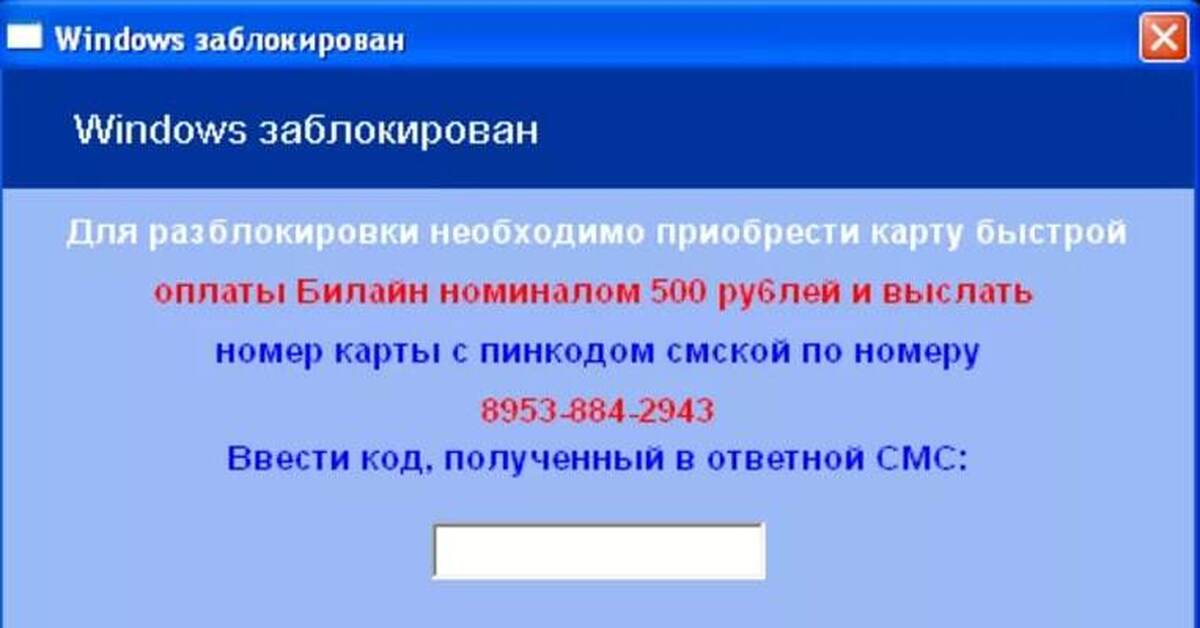

Трояны могут наносить вред не только различным типам компьютеров, но и мобильным устройствам. Особенно часто атакам со стороны вирусов этого типа подвергаются телефоны на базе Android. Например, программы типа DoubleLocker. Они проникают в устройство, замаскировавшись под обновление Adobe Flash Player. После того, как пользователь скачает вирус, программа атакует системные файлы и заблокирует экран при помощи случайно выбранного пин-кода.

После того, как пользователь скачает вирус, программа атакует системные файлы и заблокирует экран при помощи случайно выбранного пин-кода.

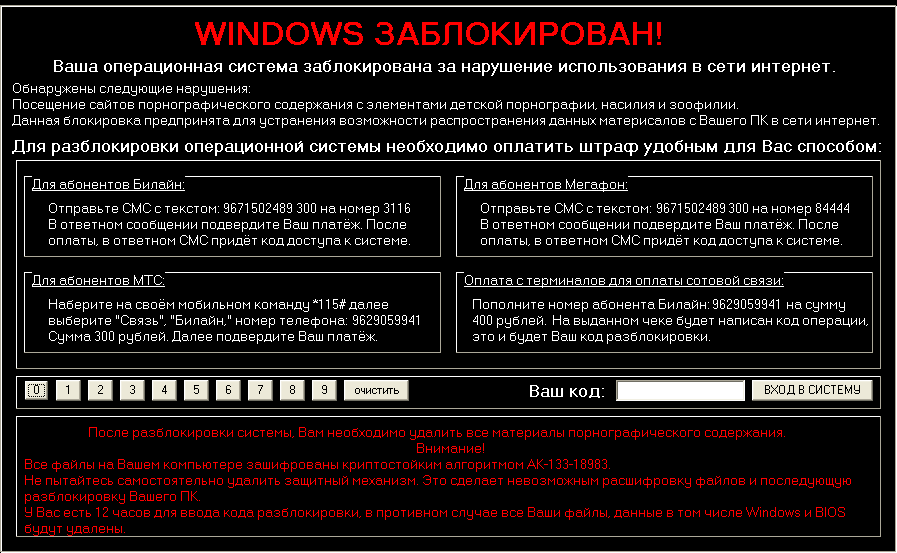

Затем программа-вредитель потребует перевести средства на счёт злоумышленника, чтобы получить возможность избавиться от вируса трояна и разблокировать устройство.

Виды вирусов троянов

Бэкдоры

Это самый простой, но в то же время и наиболее опасный тип вредоносного ПО. Бэкдор может открывать доступ в систему для загрузки других программ злоумышленников и увеличивать уязвимость устройства. При помощи этого вируса создаются зомби-сети, которые используются для атак. Они называются ботнеты. Бэкдоры способны отслеживать трафик устройства и выполнять вредоносные команды.

Эксплойты

Это особый тип программ, которые включают в себя код или данные, открывающие доступ к компьютерной системе через уязвимые места.

Руткиты

Такие трояны нужны для маскировки каких-либо действий или объектов в системе. Они затрудняют обнаружение вирусов, что позволяет увеличить длительность работы вредоносных программ с устройством.

Дропперы / Загрузчики

Самой известной программой этого типа является Emotet. Она не может выполнять какой-либо код на устройстве, но позволяет загрузить в него другие вирусы. При этом программам-загрузчикам необходимо подключение к сети, тогда как дропперы способны работать без доступа к интернету.

Трояны этих двух типов можно удалённо обновлять, что позволяет им оставаться в системе, даже если пользователь решит проверить свои устройства на вирусы. Кроме того, удалённая настройка позволяет добавить в программу новые функции.

Банковские трояны

Такие программы встречаются очень часто. Банковские трояны созданы для получения доступа к чужим счетам и конфиденциальным данным, что позволяет преступникам присваивать денежные средства.

Как правило, при работе такого вредоносного ПО используется фишинг. Жертва перенаправляется на поддельную страницу для ввода данных аутентификации. Обезопасить себя от этого вируса достаточно просто. Нужно использовать для входа в банковскую систему официальное приложение банка, а не сомнительные ссылки.

Трояны, выполняющие DDoS-атаки

Трояны, выполняющие DDoS-атаки

Это вирусные атаки типа «отказ в обслуживании». На сервер обрушивается очень большое количество запросов. Обычно этот процесс реализуется при участии ботнетов, состоящих из взаимосвязанных компьютеров-зомби, на которые установлен вирус. При этом пользователю очень сложно догадаться, что на его систему оказывается воздействие, ведь устройство продолжает функционировать в обычном режиме.

В нужный момент ботнет активируется разработчиком и начинает свою деятельность. В июне 2020 года такой атаке подвергся сайт Аmazon. Скорость запросов составляла 2,3 терабайтов в секунду, что является рекордно большим значением. Компании удалось отразить эту интенсивную атаку и привести показатели к прежним значениям. Если бы злоумышленники добились успеха, то сайт перестал бы быть доступным для пользователей.

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

pdf 3,7mb

doc 1,7mb

Уже скачали 21738

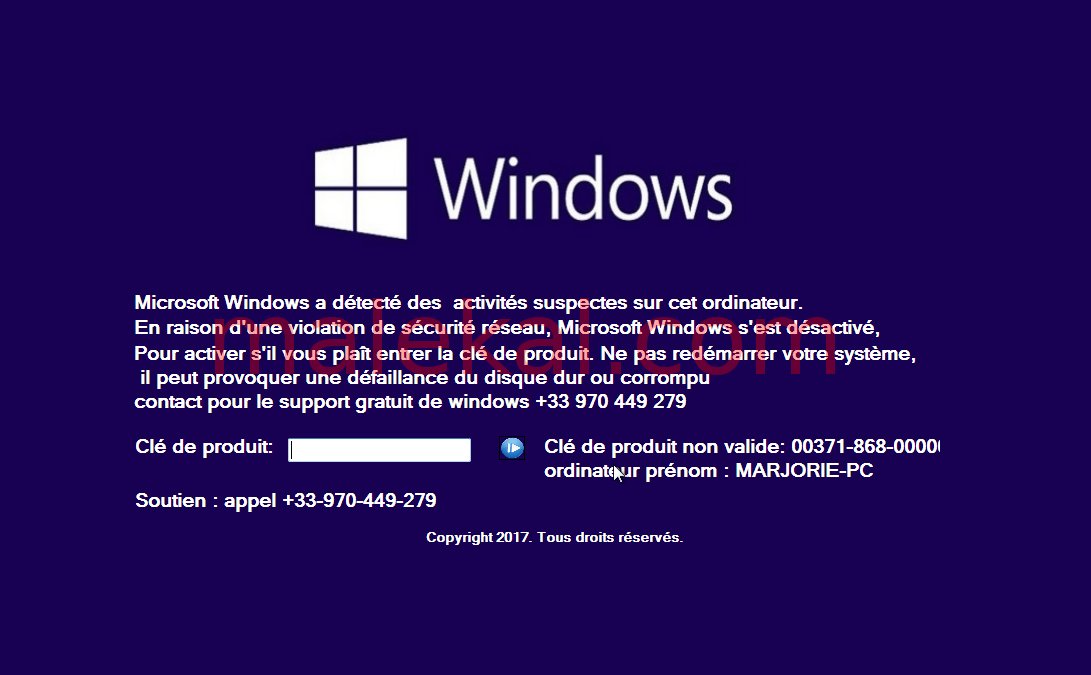

Трояны, имитирующие антивирусы

Что делают вирусы трояны этого типа? Они маскируются под антивирусную программу, не являясь ею. При запуске такого сервиса в устройстве обнаруживается множество вирусов, что вызывает страх у пользователя. Потом программа предлагает приобрести надёжную защиту от обнаруженных угроз, заплатив за неё.

При запуске такого сервиса в устройстве обнаруживается множество вирусов, что вызывает страх у пользователя. Потом программа предлагает приобрести надёжную защиту от обнаруженных угроз, заплатив за неё.

Если пользователь согласится на покупку, то его платёжные данные попадут к злоумышленникам и будут использованы для кражи средств со счетов. Как обезопаситься от такого вируса? Не переходите по сомнительным ссылкам, заявляющим об обнаружении угроз. Пользуйтесь проверенным антивирусным ПО.

Похитители игровых аккаунтов

Чем опасен такой вирус троян? Он представляет угрозу для активных пользователей онлайн-игр. Эта программа ворует учётные записи игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

В настоящее время приложения наподобие Skype и ICQ утратили свою былую популярность. Однако нельзя утверждать, что новые программы, пришедшие им на смену, полностью защищены от проникновения вирусов. WhatsApp и Telegram тоже являются уязвимыми для программ-вредителей. В 2020 году уже был зарегистрирован случай распространение троянов через Telegram.

В 2020 году уже был зарегистрирован случай распространение троянов через Telegram.

Разработчики программ для обмена сообщениями должны постоянно совершенствовать свои приложения, чтобы оставаться защищёнными от фишинговых атак, но никто не может дать 100 % гарантии, что пользователи находятся в полной безопасности.

Злоумышленники постоянно разрабатывают новые, более совершенные виды вирусов. Например, вредоносная программа Skygofree может получать доступ к сообщениям в приложении WhatsApp, читать их и похищать данные.

Трояны-вымогатели

Пожалуй, самые известные из всех вирусов троянов. Они блокируют доступ к определенным данным или ко всему устройству, заставляя пользователя заплатить злоумышленнику установленный выкуп для разблокировки системы. Обычно на экране компьютера или телефона появляется заставка, от которой невозможно избавиться. Требования о перечислении денежных средств могут располагаться прямо на ней или поступить к пользователю по другому каналу.

SMS-трояны

На первый взгляд может показаться, что такие программы-вредители уже устарели. На самом деле многие люди продолжают пользоваться SMS-сообщениями. SMS-трояны работают различными методами. Они могут рассылать с вашего номера сообщения по международным номерам, заставляя вас оплачивать эту услугу. Кроме того, эти вредоносные программы способны подключаться к дорогим SMS -сервисам.

Трояны-шпионы

Что делает этот вирус троян? Он отслеживает всё, чем вы занимаетесь на компьютере. Эта вредоносная программа может делать снимки экрана, контролировать посещение сайтов и запуск приложений, передавая всю информацию о действиях пользователя злоумышленникам.

Трояны-сборщики адресов электронной почты

Такие вредоносные программы собирают адреса электронной почты пользователя на устройстве.

Есть и другие типы троянов, которые доставляют неудобства людям и представляют собой угрозу для системы:

- Трояны, вызывающие сбои архиватора.

- Трояны-кликеры.

- Трояны, уведомляющие злоумышленника.

- Трояны-прокси.

- Трояны для кражи аккаунтов.

Способы защиты от троянов

Существует множество вариантов проникновения программ-вредителей в систему. Вирусы могут попасть в ваш компьютер или телефон в результате открытия вложений, полученных по электронной почте, или перехода по незнакомой ссылке. Незнакомые программы или приложения также могут содержать в себе вредоносное ПО. Конечно, лучше заранее обезопасить себя от троянов, минимизировав работу с сомнительными источниками, чем устранять возникшую проблему.

Обычно люди хотят сэкономить и ищут самые дешёвые варианты программного обеспечения. Не забывайте, что установка пиратской программы может привести к заражению устройства.

Как мы уже говорили, трояны отличаются от вирусов, хоть и принято относить их к одному виду вредоносных программ. Вирусы распространяются по системе самостоятельно и не требуют постоянного контроля со стороны разработчика. Трояны лишь предоставляют доступ к устройству и данным, которые на нём содержатся. Последствия заражения трояном могут быть не менее разрушительными, чем результаты вирусной атаки.

Трояны лишь предоставляют доступ к устройству и данным, которые на нём содержатся. Последствия заражения трояном могут быть не менее разрушительными, чем результаты вирусной атаки.

Способы защиты от троянов

Удаление трояна является нелёгким делом. Если у вас возникли подозрения, что устройство атаковано вредоносной программой, обратите внимание на следующие моменты, которые смогут подтвердить ваши догадки:

- Во время пользования интернетом система сама переводит вас на страницы, которые вы не открывали.

- Нарушена работа антивируса. Он не включается вовсе или выдаёт ошибки при попытке использования.

- Панель инструментов Windows исчезла.

- Время от времени устройство выдаёт диалоговые окна, которые появляются независимо от ваших действий.

- Изменился фон и общее цветовое решение W

- Кнопка «Пуск» пропала или перестала работать.

- Вы не можете войти в систему, потому что ваш пароль перестал быть актуальным.

- Не работает сочетание клавиш Ctrl + Alt + Del.

- Кнопки мыши перестали выполнять прежние функции.

- Экран устройства самопроизвольно включается и выключается. Кроме того, его включение может сопровождаться появлением нетипичной заставки или «цветомузыки».

- Принтер начал работать независимо от ваших команд.

Вот несколько рекомендаций, которые помогут вам защитить своё устройство от проникновения троянов вирусов:

В нашей статье мы рассмотрели основные виды вирусов троянов. Их отличительной особенностью является то, что они могут попасть на устройство только в результате действий пользователя. Чтобы не получить серьёзную проблему и не думать, как удалить программу-вредитель и восстановить утраченные данные, соблюдайте простые правила.

Будьте осторожны при работе в интернете, не переходите по незнакомым ссылкам в электронных письмах и в сети, для установки программ и приложений пользуйтесь только проверенными источниками. Не забывайте регулярно обновлять операционную систему и проводить проверку компьютера или мобильного устройства при помощи антивирусной программы.

Продвижение блога — Генератор

продаж

Рейтинг:

5

( голосов

2 )

Поделиться статьей

Что такое троянский вирус и как от него защититься

Троян или троянский конь — это тип вредоносного ПО, которое скрывает свое истинное содержание, чтобы обмануть пользователя, заставив его думать, что это безвредный файл. Подобно деревянному коню, использованному для разграбления Трои, «полезная нагрузка» трояна неизвестна пользователю, но он может действовать как средство доставки различных угроз.

Вы готовы к сегодняшним атакам? Узнайте о крупнейших киберугрозах года в нашем ежегодном отчете об угрозах.

Типы троянских вирусов

Некоторые из наиболее распространенных типов троянских вирусов включают:

Трояны-бэкдор . Этот тип троянцев позволяет хакерам получать удаленный доступ к компьютеру и управлять им, часто с целью загрузки, скачивания или выполнения файлов по своему желанию.

Эксплойт-трояны — Эти трояны внедряют в машину код, специально разработанный для использования уязвимости, присущей конкретному программному обеспечению.

Трояны-руткиты — Эти трояны предназначены для предотвращения обнаружения вредоносных программ, уже заражающих систему, чтобы они могли нанести максимальный ущерб.

Банковские трояны . Этот тип троянцев специально нацелен на личную информацию, используемую для банковских и других онлайн-транзакций.

Трояны с распределенным отказом в обслуживании (DDoS) .

Они запрограммированы на выполнение DDoS-атак, когда сеть или компьютер отключаются потоком запросов, поступающих из разных источников.

Они запрограммированы на выполнение DDoS-атак, когда сеть или компьютер отключаются потоком запросов, поступающих из разных источников.Трояны-загрузчики — это файлы, написанные для загрузки на устройство дополнительных вредоносных программ, часто включающих дополнительные трояны.

Как распознать и обнаружить троянский вирус

Поскольку трояны используются в качестве средств доставки для различных типов вредоносных программ, если вы подозреваете, что ваше устройство могло быть взломано трояном, вам следует искать многие из тех же контрольных признаков вредоносного программного обеспечения. Среди них могут быть:

Низкая производительность устройства. Ваш компьютер или мобильное устройство работает медленно или дает сбои чаще, чем обычно?

Странное поведение устройства. Запускаются ли программы, которые вы не инициировали, или на вашем устройстве выполняются другие необъяснимые процессы?

Всплывающие окна и спам.

Замечаете ли вы увеличение количества прерываний из-за всплывающих окон браузера или спама по электронной почте?

Замечаете ли вы увеличение количества прерываний из-за всплывающих окон браузера или спама по электронной почте?

Если на вашем устройстве проявляются эти симптомы, возможно, троянскому вирусу удалось проникнуть на ваш компьютер. Попробуйте поискать на компьютере любые программы или приложения, которые вы не помните, устанавливали сами. Введите любые нераспознанные имена файлов или программ в поисковую систему, чтобы определить, являются ли они распознанными троянскими программами.

Наконец, если вы еще этого не сделали, просканируйте компьютер с помощью антивирусной программы, чтобы узнать, не обнаружил ли он вредоносный файл.

Примеры троянов

Zeus — Zeus, также известный как Zbot, представляет собой успешный троянский вредоносный пакет со многими вариантами, используемыми для выполнения различных типов атак. Возможно, он наиболее известен своим успешным взломом Министерства транспорта США.

Wirenet — Wirenet — это троянец для кражи паролей, который известен тем, что одним из первых атаковал пользователей Linux и OSX, многие из которых переходили с операционных систем Windows из-за предполагаемых недостатков безопасности.

Мобильные банковские трояны — Webroot задокументировал ряд троянских программ, написанных для мобильных банковских приложений с целью кражи учетных данных для входа или замены законных приложений вредоносными.

Защитите свой компьютер от троянских коней

Как и в случае защиты от наиболее распространенных угроз кибербезопасности, передовой линией защиты должно быть эффективное программное обеспечение кибербезопасности. Эффективное решение для интернет-безопасности должно выполнять быстрое, частое сканирование и предупреждать вас при обнаружении троянского вируса.

Если вы читаете это, потому что уже слишком поздно, посмотрите нашу страницу об удалении вредоносных программ, заражающих ваш компьютер. Если вы читаете это, чтобы обезопасить себя от таких атак в будущем, помимо установки программного обеспечения для кибербезопасности есть несколько рекомендаций, которые помогут обезопасить себя:

Никогда не загружайте и не устанавливайте программное обеспечение из источника, которому вы не полностью доверяете

Никогда не открывайте вложения и не запускайте программы, отправленные вам по электронной почте неизвестным вам человеком.

Обновляйте все программное обеспечение на своем компьютере с помощью последних исправлений

Убедитесь, что на вашем компьютере установлен и работает троянский антивирус

Подробнее о троянских вирусах

Чтобы быть в курсе новых троянских вирусов и других онлайн-угроз, следите за новостями в блоге Webroot Threat.

Здесь наша группа специалистов по исследованию угроз информирует вас о новых угрозах, тенденциях в области киберпреступности и других новостях из индустрии кибербезопасности.

Проверить наличие троянских вирусов и удалить их

Остановить троянские вирусы с помощью Sophos Home

Бесплатная загрузка

Кредитная карта не требуется

Купить сейчас —

Троянские вирусы живы и здоровы

Трояны — одна из самых известных, но часто игнорируемых форм вредоносных программ, которые выдают себя за законные программы, но на самом деле выполняют скрытые вредоносные функции. На первый взгляд троянская программа выполняет одно, но на самом деле делает совсем другое, обычно без вашего ведома, например, крадет банковские учетные данные, устанавливает шпионское ПО или запускает программу-вымогатель. Например, вредоносная ссылка может предлагать игру. Когда вы загружаете и устанавливаете игровую программу, это вовсе не игра, а вредоносная вредоносная программа, которая ставит под угрозу ваш компьютер или стирает данные на вашем жестком диске.

На первый взгляд троянская программа выполняет одно, но на самом деле делает совсем другое, обычно без вашего ведома, например, крадет банковские учетные данные, устанавливает шпионское ПО или запускает программу-вымогатель. Например, вредоносная ссылка может предлагать игру. Когда вы загружаете и устанавливаете игровую программу, это вовсе не игра, а вредоносная вредоносная программа, которая ставит под угрозу ваш компьютер или стирает данные на вашем жестком диске.

Используя те же мощные технологии, что и наши корпоративные решения для защиты от вирусов и предотвращения вредоносных программ, Sophos Home Premium использует передовой искусственный интеллект для отслеживания поведения программ, распознавая характерные признаки троянов и других вредоносных программ. Используя эти методы, Sophos Home Premium может распознавать и блокировать вредоносное ПО, которое никто никогда не видел до .

Sophos Home останавливает троянские вирусы и многие другие формы вредоносных программ, используя обширную, постоянно обновляемую базу данных угроз SophosLabs, а также технологии поведенческого обнаружения в режиме реального времени, чтобы обеспечить наилучшую защиту от вирусов, доступную сегодня на рынке.

Проверка на трояны и защита с помощью Sophos Home Premium

Отмеченное наградами средство обнаружения троянов

Получите дома ту же защиту от троянов и других вредоносных программ, которая защищает и защищает сотни миллионов корпоративных устройств по всему миру.

Безопасность Windows и Mac

Трояны не просто заражают ПК. Компьютеры Mac также подвержены заражению троянскими программами. Остановите трояны и многое другое как на устройствах Windows, так и на домашних компьютерах Mac с высоким уровнем безопасности, которому вы можете доверять.

Небольшой файл

Никому не нужна навязчивая кибербезопасность, и после завершения первоначального процесса сканирования и удаления Sophos Home занимает так мало места, что его просто нет. Это крошечный файл, который не займет место на вашем жестком диске.

Anywhere Access

Никому не нравится быть ИТ-специалистом по умолчанию для всей семьи, но с Sophos Home мы облегчаем вам задачу. Защитите компьютеры вашей семьи удаленно, прежде чем они будут заражены.

Защитите компьютеры вашей семьи удаленно, прежде чем они будут заражены.

Сканирование по требованию

Мы все были там: вы думаете, что только что нажали на что-то вредоносное. Теперь узнайте, запустив сканирование, чтобы заблокировать вирусы, которые не отображаются при сканировании по умолчанию, включенном в ваш компьютер.

Блокировщики Интернета и социальных сетей

Sophos Home позволяет легко выбирать и блокировать категории для каждого устройства. Минимизируйте дыры в безопасности, оставленные открытыми для киберпреступников, чтобы получить доступ к вашим домашним компьютерам.

«Это лучшие результаты, которые я когда-либо видел! …Абсолютно безупречно!»

Канал безопасности ПК

«Отличные результаты в наших практических тестах и независимых лабораторных тестах».

Товарный знак Ziff Davis, LLC. Используется по лицензии. © Ziff Davis, LLC, 2019. Все права защищены.

Необходимая защита для всех ваших личных устройств по одной низкой цене.

Никаких уловок. Никаких надстроек. Нет сторонней рекламы.

- Сканирование и очистка от вредоносных программ

- Обнаружение угроз ИИ

- Защита от программ-вымогателей

- Управление безопасностью

- Защита конфиденциальности

- Веб-защита

- Антивирус реального времени

- Родительский веб-фильтр

- Премиум-поддержка

Sophos Home Premium

Сэкономьте 25%

Годовая подпискаДвухлетняя подпискаТрехлетняя подписка

Купить сейчас

Бесплатная пробная версия

Не полагайтесь на программы безопасности по умолчанию для обнаружения троянов

Sophos Home использует передовые технологии сканирования троянских вирусов, поведенческого обнаружения и искусственного интеллекта для выявления вредоносных программ, о которых еще никто не слышал. Sophos Home сканирует загруженные программы в режиме реального времени и анализирует данные с сомнительных веб-сайтов и серверов, с которыми вы сталкиваетесь, для обнаружения вредоносных угроз, эксплойтов и уязвимостей.

Они запрограммированы на выполнение DDoS-атак, когда сеть или компьютер отключаются потоком запросов, поступающих из разных источников.

Они запрограммированы на выполнение DDoS-атак, когда сеть или компьютер отключаются потоком запросов, поступающих из разных источников. Замечаете ли вы увеличение количества прерываний из-за всплывающих окон браузера или спама по электронной почте?

Замечаете ли вы увеличение количества прерываний из-за всплывающих окон браузера или спама по электронной почте?