Как удалить троян с компьютера: Удаление вируса-трояна. Как удалить вирус-троян на компьютере

Содержание

Поиск и удаление троянов — Запускай.РФ

Как найти, удалить и вылечить компьютер от троянов?

Качественный ответ на данный вопрос может занять не один десяток страниц текста. Постараемся ответить максимально кратко.

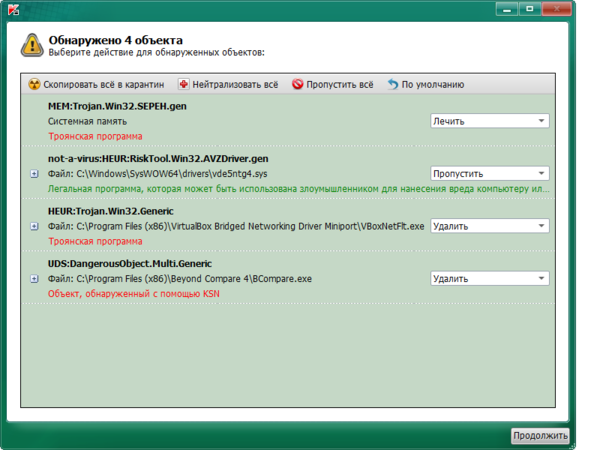

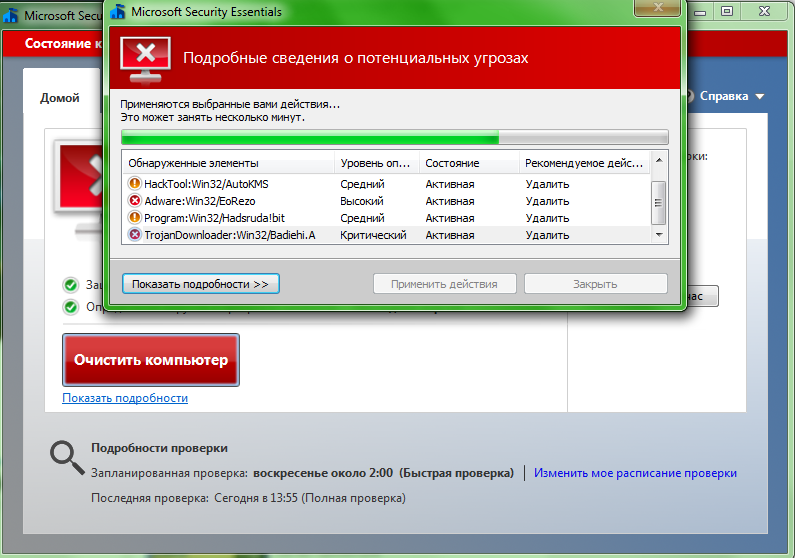

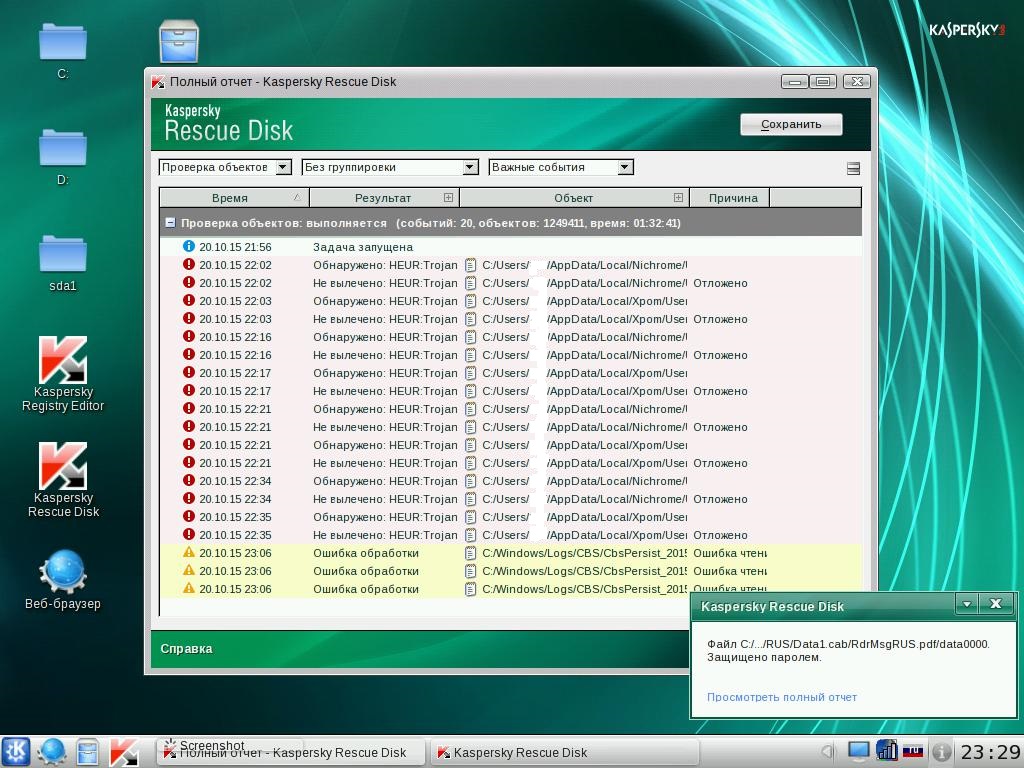

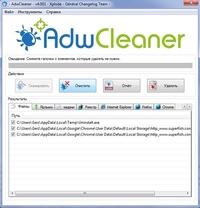

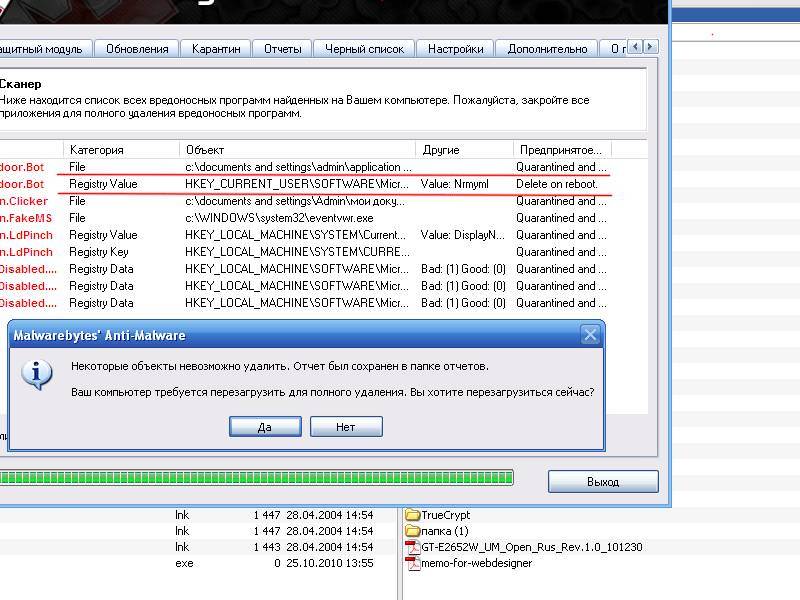

Для поиска троянов в системе рядовой пользователь ПК может воспользоваться специализированными антивирусными программами и так называемыми «Анти-Троянами» — эти программы имеют узкую направленность и ищут в системе только замаскированные процессы и программы. Если антивирус обнаружил вирус трояна, то в большинстве случаев он его удалит или изолирует. Мы не советуем полностью удалять файлы из карантинного раздела антивируса до момента проверки стабильности работы системы и отдельных ее частей.

Если же найденный троян не удаляется антивирусом, то для его удаления потребуется поработать руками — этот процесс уже лучше доверить специалистам, так как троян может внедриться в системные файлы и их удаление может привести к печальным последствиям в работе операционной системы и отдельных программ.

Что делать если антивирус «ну никак» не может удалить найденного трояна?

Такие случаи довольно распространенны. Вредоносный код маскируется под системные файлы или непосредственно в них. Удаление же системных файлов может привести к сбоям в работе системы. Поясним каким образом реализовано внедрение вредоносного кода в системные фалы. Для этого приведем упрощенный и, надеемся, понятный всем системный файл. К примеру, файл состоит всего из двух строчек кода (команда №1 и команда №2). Троян проникает внутрь системного файла и содержимое файла изменяется (команда №1, команда №2 и сам код вируса-трояна):

При удалении такого файла будут удалены некоторые данные системы (команды) и будут сбои в ее работе. Что же делать? — спросите вы. Логичным представляется удаление вредоносного кода вручную из файла без удаления системных данных или подмена модифицированного файла на корректный.

Как надежно защитить компьютер от проникновения в него троянов?

Советы по данному вопросу весьма тривиальны и не требуют сверхъестественных усилий от пользователя. Вот они:

Вот они:

- Установить антивирус

- Установить Firewall

- Не пользоваться пиратским софтом

- Не скачивать неизвестно что неизвестно откуда

- Скачивать программы только с официальных сайтов

- Регулярно обновлять программы до актуальных версий

- Не нажимать на заманчивые рекламные предложения

- Внимательно следить за процессом установки ПО

- Регулярно проверять компьютер на наличие вирусов

- Пользоваться флешками с защитой от автозаписи

- Корректно и разумно пользоваться сайтами в интернете

Следование на практике этим советам позволит свести вероятность заражения вашего компьютера к минимуму.

Рекомендации по выбору надежной защиты от троянов

Все наши рекомендации по выбору надежной защиты, к примеру, через год могут оказаться уже не актуальными, так как качество разработки того или иного антивирусного продукта может и ухудшиться, а может и улучшиться. Поэтому при выборе защиты рекомендуем обратиться к нашим специалистам или самостоятельно поискать в интернете актуальные результаты тестирования и сравнения работы защитных программ. К примеру вы можете посетить сайт широко известной в узких кругах специалистов Virus Bulletin и изучить результаты работы программ — их качество, стабильность, надежность и пр. Самой же разумной и надежной защитой является грамотное пользование компьютером.

К примеру вы можете посетить сайт широко известной в узких кругах специалистов Virus Bulletin и изучить результаты работы программ — их качество, стабильность, надежность и пр. Самой же разумной и надежной защитой является грамотное пользование компьютером.

Что делать, если после удаления трояна компьютер стал некорректно работать?

Такое часто случается. После удаления трояна система, отдельные ее части или программы выдают разного рода ошибки. Почему именно так, мы объясняли выше. Скорее всего были удалены некоторые системные файлы, пораженные троянской программой. В ряде случаев частично или полностью восстановить систему можно следующим путем: надо открыть меню антивируса, найти в нем раздел файлов, помещенных в карантин и восстановить их. Помните! Восстановление файлов из карантина приводит к тому, что вредоносный код снова становится активен. Рекомендуем в таком случае обращаться к специалистам.

Что лучше — удалить или изолировать файл, зараженный трояном?

Если файл полностью состоит из вредоносного кода и вы в этом абсолютно уверены, то, разумеется, такой файл лучше удалить. Если же был заражен системный файл, то лучше его изолировать. Изолирование файл также остается зараженным, но работа антивируса блокирует работу вредоносного кода в них, а нормальному коду файла антивирус разрешает работу. Следуя этой логике, считаем разумным изолировать зараженные файлы, но только тем пользователям, которые слабо в этом разбираются. Самым же лучшим решением будет вызов специалиста, который найдет, удалит троянов и другие разновидности вредоносных программ, а также надежно защитит ваш компьютер.

Если же был заражен системный файл, то лучше его изолировать. Изолирование файл также остается зараженным, но работа антивируса блокирует работу вредоносного кода в них, а нормальному коду файла антивирус разрешает работу. Следуя этой логике, считаем разумным изолировать зараженные файлы, но только тем пользователям, которые слабо в этом разбираются. Самым же лучшим решением будет вызов специалиста, который найдет, удалит троянов и другие разновидности вредоносных программ, а также надежно защитит ваш компьютер.

Какие вообще бывают трояны?

Сам по себе этот вопрос некорректен, но люди все равно спрашивают об этом. Проясним ситуацию. Троян — это по сути способ проникновения в систему по аналогии со всем известным Троянским конем. Вредоносный код маскируется под программу, приложение, расширение, файла, изображения и т.п. К примеру, скачали вы из сети программу (браузер, игру, музыку и пр.), а внутри находился вредоносный код, который может проявлять себя так, как ему вздумается, а если быть точным то так, как запрограммировал его разработчик, т. е. множеством бесчисленных вариантов.

е. множеством бесчисленных вариантов.

Какие цели преследуют разработчики троянов?

Цели бесчисленны, целиком и полностью зависят от их разработчиков, но ряд основных наиболее популярных на данный момент времени целей можно выделить:

- Слежение за деятельность пользователя

- Получение доступа к конфиденциальной информации

- Показ различных рекламных предложений

- Препятствие нормальной работы пользователя

- Распространение различных вредоносных программ

- Частичное или полное уничтожение данных

- Вывод из строя работы компьютера или целых сетей

- Рассылка спама

- Сбор различной статистической информации

- Полный или частичный контроль деятельности пользователя

- Отправка запросов к серверам (DDOS атаки)

- И еще 100500 различных целей

Троянская программа – это такая вредоносная программа, которую распространяют в сети интернет или которую распространяют люди (физические лица). Вам наверняка известна история о завоевании города Троя с помощью Троянского коня. Троянская программа проникает в компьютер таким же способом – вредоносная программа скрывается в какой-либо другой программе или файле и ничего не подозревающий пользователь, установив такую программу или открыв такой файл, становится их жертвой. Вредоносная программа вырывается наружу и причиняет вред пользователю. Троянская программа может преследовать любые цели для которых она была написана – от безобидной шутки до передачи конфиденциальной информации другому лицу или полного уничтожения всей информации, хранящейся в компьютере.

Вам наверняка известна история о завоевании города Троя с помощью Троянского коня. Троянская программа проникает в компьютер таким же способом – вредоносная программа скрывается в какой-либо другой программе или файле и ничего не подозревающий пользователь, установив такую программу или открыв такой файл, становится их жертвой. Вредоносная программа вырывается наружу и причиняет вред пользователю. Троянская программа может преследовать любые цели для которых она была написана – от безобидной шутки до передачи конфиденциальной информации другому лицу или полного уничтожения всей информации, хранящейся в компьютере.

Троянская программа может проникнуть в компьютер через сеть интернет, электронную почту, скачанный файл (аудио, видео, книги, картинки, программы и так далее), любой носитель информации (flash, cd/dvd диски) и другими путями. Если на компьютере имеется ценная информация (реквизиты доступа к банковским счетам, деловая переписка и так далее), доступ к которой хотят получить злоумышленники, то троянская программа может быть всего лишь отдельным этапом в целенаправленной операции по получению такой информации. К примеру, для того, чтобы ослабить защитные свойства и функции системы, а затем с помощью других приемов и методов получить желанное.

К примеру, для того, чтобы ослабить защитные свойства и функции системы, а затем с помощью других приемов и методов получить желанное.

Чтобы обезопасить компьютер и информацию, хранимую или проходящую через него, нужно руководствоваться базовыми правилами по обеспечению безопасности. Вот эти правила:

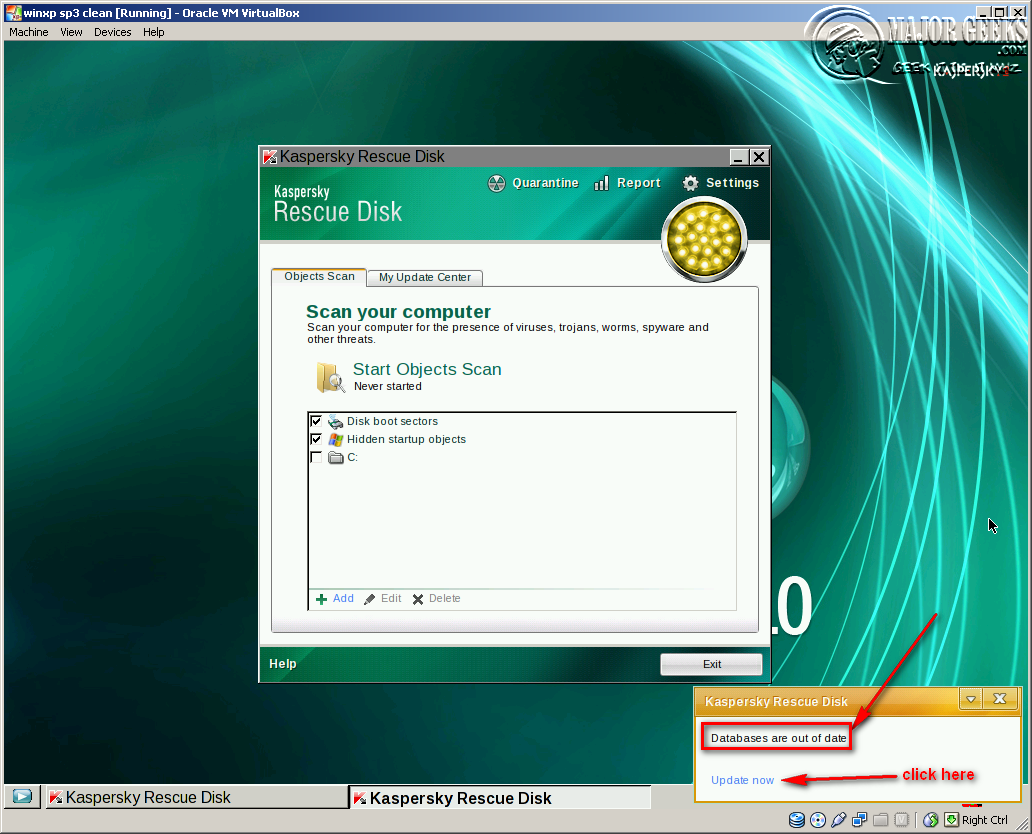

- первое и самое главное правило. В операционной системе должны быть установлена качественная и эффективная антивирусная программа, также она должны быть корректно настроена;

- не стоит скачивать или открывать подозрительные файлы, скачанные с подозрительных сайтов или пришедшие по почте от незнакомых лиц;

- нужно пользоваться лицензионным программным обеспечением и регулярно его обновлять;

- нужно ограничить доступ посторонних лиц к вашему компьютеру и не позволять устанавливать какие-либо программы, вставлять различные носители информации;

- вызвать специалистов нашей компании. Они проведут все необходимые работы по обеспечению антивирусной безопасности, проконсультируют и, если необходимо, то избавят систему от троянов и последствий их действий.

По аналогии с вирусами, удаление троянов осуществляется похожим образом. Первым шагом, важным шагом, перед удалением трояна мы обнаруживаем вредоносный файл, изучаем его на предмет влияния на отдельные программы и работу всей системы в целом. Это нужно для того, чтобы определить лучший способ для его деактивации – это может быть полное удаление или изолирование. Если вредоносный код троянской программы интегрировался в исполняемые файлы программ или в операционную систему, то его бездумное удаление может повлечь за собой печальные последствия. После того как определено влияние трояна на работу программного обеспечение, можно приступить к его устранению. Мы знаем какое программное обеспечение и в каких случаях надо использовать. В некоторых ситуациях антивирусное программное обеспечение бессильно и приходится применять ручной способ обнаружения и деактивации троянов и последствий их воздействий на работу программ. В своем арсенале мы содержим более десятка проверенных антивирусных решений. Мы подберем для вас оптимальный вариант решения проблемы и обеспечим высокий уровень безопасности – ведь это наша работа.

Мы подберем для вас оптимальный вариант решения проблемы и обеспечим высокий уровень безопасности – ведь это наша работа.

Специалисты компании проведут антивирусную профилактику для вашего компьютера или ноутбука. Вы сэкономите кучу времени и нервов, воспользовавшись нашими услугами. Мы оказываем полный спектр услуг по удалению практически всех видов и типов вредоносных программ (вирусов, троянов, сетевых червей, руткитов и других) на территории Москвы и Московской области, физическим и юридическим лицам за наличный и безналичный расчет, в том числе электронными деньгами. На все работы дается гарантия от 14 дней до одного года, в зависимости от вида, типа оказанных услуг и общего состояния вашего компьютера или ноутбука. В отдельных случаях услуги могут быть оказаны удаленно, посредством сети интернет при наличии у вас интернет-канала достаточной пропускной способности и полной предоплаты. Заказывайте наши услуги по телефону +7(926)911-2727 (с 9 до 21 часа по МСК) или через сайт (круглосуточно).

Как удалить троянский вирус — информация об опасных вирусах

Доброго времени суток уважаемые читатели блога. Сегодня решил, для Вас открыть новую рубрику посвященную борьбе с вирусами.

Содержание

- Вирусы

- Как удалить троянский вирус с компьютера?

1 Вирусы

Достаточно много о них поведано на просторах интернета. Но в большей степени, при поиске информации, я находил её по крупицам. На одном сайте пишут о вредном компьютерном коде, но забыли упомянуть о том как с ним бороться.

На другом читаю про лечение вирусов, но каких именно, сказано лишь поверхностно. Так что решил я это дело упорядочить, но при этом постараюсь не перегружать информативными терминами.

Компьютерные вирусы — программы вредоносного назначения, которые размножаются на вашем ПК и выполняют какие-либо действия без вашего ведома.

Это самый старый и распространенный способ, который используется с целью — как вывести компьютер из строя, так и получить доступ к ценной информации на нем.

Сами по себе компьютерные вирусы, это программы у которых есть определенная функция, цель. Чтобы создать такую программу, достаточно иметь начальное понятие о программировании.

Чтобы внедрить вирусы в действие, необходимо иметь понятие о сетевом взаимодействии и ПО (Программное обеспечение) которое используется на компьютерах. Обычно людей обладающих знаниями в этих двух направлениях называют — хакерами.

Для них нет ничего невозможного, потому что любая программа имеет уязвимые места, из-за этого проблема взлома и похищения информации будет актуальна ещё долгое время.

Все мы работаем в различных операционных системах. Самая уязвимая операционная система для вирусов это Windows. В первую очередь,это связанно с популярностью О.С и основной аудиторией которая оной пользуется.

К примеру пользователя Linux (который обычно имеет минимальные познание об О.С) достаточно сложно убедить зайти на сомнительный ресурс или же обновится с оного.

Тем более что пользователей Linux на порядок меньше чем Windows. Так что чем больше появляется новых пользователей Windows, тем больше вероятность, что вирус будет распространятся эффективней.

Назначение вирусов

Раньше я встречал компьютерные вирусы, которые могли лишь испортить мне всевозможные файлы с расширением.ехе подробней о расширениях я писал в статье — как изменить расширение файла. То есть основная цель была вывести Windows из строя и сделать программы нерабочими.

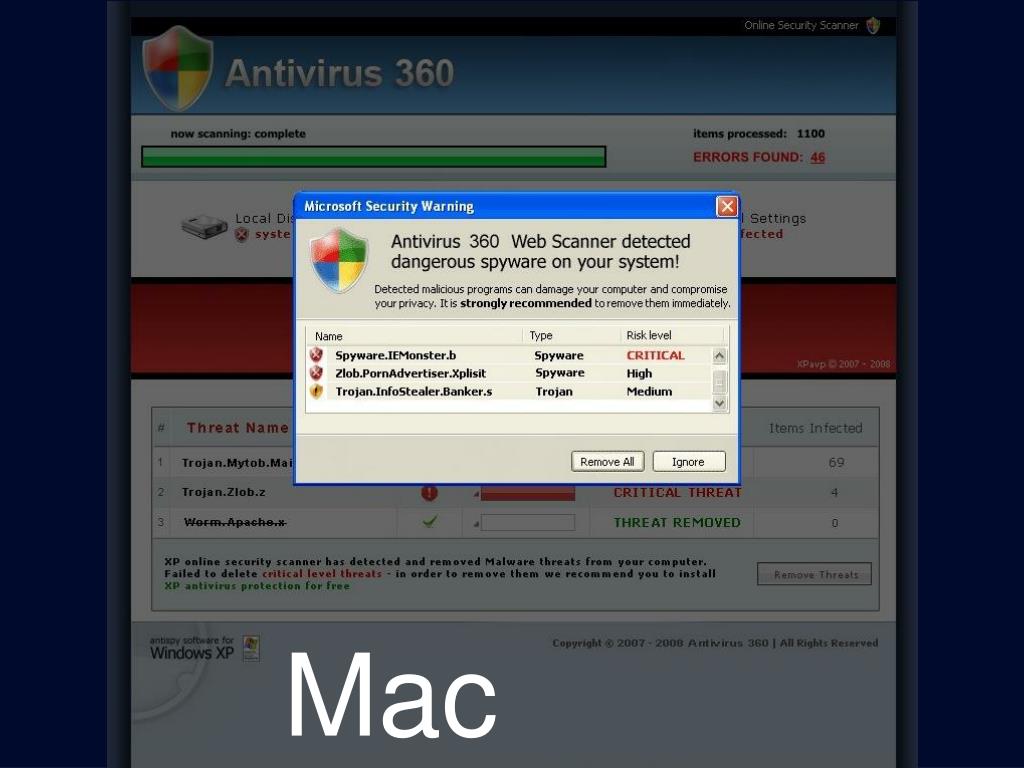

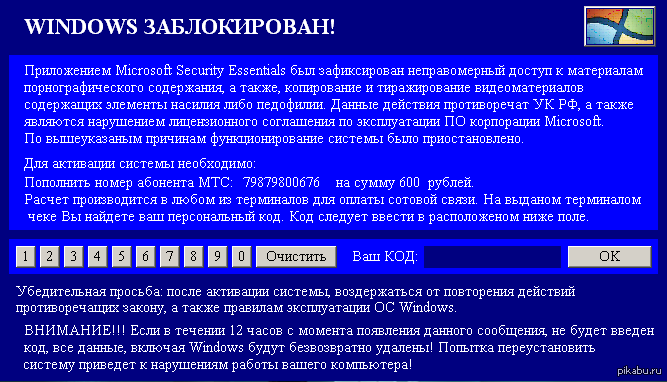

Сегодня всё чаще встречаются вирусы winlock. Действуют достаточно просто, цель заблокировать доступ пользователя к определенному ресурсу в сети (Вконтакте) или запретить доступ к О.С.(Windows). При этом Вы увидите лишь обнадеживающее сообщение под видом обращения администрации.

Мол Вы нарушили такие-то правила. Теперь доступ заблокирован. Для разблокировки вирус требует отправить СМС на номер.

Для разблокировки вирус требует отправить СМС на номер.

(после отправки СМС у Вас снимается кругленькая сумма с счёта)

Или для доступа к О.С., Вам необходимо получить код доступа. Получить его, Вы можете после того как оплатите штраф, отправив СМС на номер (или позвонив).

Запомните! Если Вы не хотите лишится денег и попасть в руки к электронным мошенникам, никогда не звоните и никогда не отправляйте СМС на сомнительные номера, которые указываются Вам в качестве спасательного круга или чего-либо.

Иначе Вы просто посодействуете сценарию мошенников, которые получат деньги и будут дальше развивать свою деятельность. Будьте бдительны, не спешите реагировать и самостоятельно решать подобные вопросы.

Как бороться с такими вирусами я напишу в статье — удаление смс вируса. Подпишитесь на обновления, чтобы не пропустить.

Есть ещё один тип вирусов — трояны, цель которых отправлять запросы на какой-либо ресурс по команде (DOS- атаки).

Работают они только при активном подключении к сети интернет, делая из вашего ПК так называемого зомби. Вы можете заметить тормоза в определенные моменты вашего ПК или интернета.

Определить действия вируса достаточно сложно, они хорошо маскируются и запускаются достаточно редко.

Хакеры создают сети таких зомби компьютеров (достигают до 300 тыс.) и зарабатывают деньги за счет выполнения различных заказов, например положить интернет портал (за счет DOS атак).

При чем положить можно абсолютно любой интернет ресурс, не зависимо от мощности его Дата центров. Так как атака производится одновременно и сервер просто не может обработать канал в несколько десятков гигабит. Сервер становится неработоспособным а последствия для ресурса весьма печальные.

к меню ↑

2 Как удалить троянский вирус с компьютера?

Опишу один из способов для удаления троянов, которым можно воспользоватся в случае если антивируса нет под рукой или он просто напросто не срабатывает. Перед тем как что-то делать желательно сохранить все важные данные на отдельный диск или флешку.

Перед тем как что-то делать желательно сохранить все важные данные на отдельный диск или флешку.

Чтобы троянский вирус после удаления не имел возможности восстановится, необходимо избавится от точек восстановления системы. Также отключить автоматическую работу восстановления. Подробней об этом я писал в статье — восстановление системы windows 7.

Удаление вирусов троян делается очень просто. Переходим в диспетчер задач. Если в диспетчер задач не переходит, то почитайте статью — диспетчер задач отключен администратором.

Далее переходим во вкладку процессы и находим процессы с странными названиями вроде: 123qwerty.exe, sqvare.exe, system456.exe.

Кстати системных процессов не много в Windows и если какой-то вызывает подозрения, то по возможности вбейте его название в гугл. Если в интернет не пускает, то пробуйте отключить процесс. Системные Windows отключить не даст.

Перед отключением копируем название процесса. Теперь открываем поиск на системном диске, обычно — C:/. И вбиваем имя завершенного процесса.

После того как вирус будут найдет переименовываем его в что-то вроде: trojan-virus. После переименования производим удаление троянов. Таким образом очищаемся от всех троянов.

После делаем резервную копию а затем открываем редактор реестра через Пуск -> выполнить — команда regedit. Если реестр не запускается, читаем статью — редактирование реестра запрещено администратором системы.

Далее в поиске вбиваем имена удаленных вирусов и очищаем записи с ними. Все, осталось только выбрать бесплатный антивирус из статьи — лечение вирусов. И проверить компьютер на оставшиеся вирусы.

Если ничего не помогло то удалить вирус с компьютера можно утилитой AVZ.

Не было бы вирусов, если бы не было интернета.

Достаточно справедливое определение. Абсолютно любой вирус способен распространятся, размножатся и вредить пользователям, благодаря интернету.

Абсолютно любой вирус способен распространятся, размножатся и вредить пользователям, благодаря интернету.

Сейчас хакеры умудряются распространять вирусы через такие популярные ресурсы как vkontakte, livejournal, facebook, одноклассники.

Аудитория таких сайтов достаточно велика, поэтому для хакера запустить распространения вируса через оные, тоже самое, что в казино сорвать куш🙂

Если у Вас интернет отсутствует, как это было у меня долгое время, то вирусы вам принесет друг, который нахватался оных с интернета достаточно хорошо. Обычно они либо на флешках либо на дисках.

На мой взгляд, самый классный и проверенный способ не нахвататься таким образом вирусов самому, это запустить программку USBGuard. Скачать здесь. Работает без установки и по достаточно простому алгоритму:

Она сканирует флешку на (автораны) и не дает им запустится. То есть вставив флешку, у вас обычно происходит автозапуск оной. Именно в этот момент ваш ПК наиболее уязвим.

Именно в этот момент ваш ПК наиболее уязвим.

Данная программа не дает, во время автозапуска проскочить вирусам. Всё что необходимо, это запустить программу и всё.

Что касается вирусов через интернет, там всё гораздо сложней. Надо сканировать систему антивирусом. Если такового под рукой не имеется, подскажу где чаще всего располагаются вирусы занесенные с интернета:

C:/documents and settings/Имя_пользователя/Local Settings/

Полностью чистим содержание двух папок:

Temporary Internet Files.

Temp.

Чтобы получить доступ к папкам, необходимо сделать скрытые файлы и папки видимыми, подробней об этом здесь.

Также в настройках браузера очистите файлы Cookies. Проводите такую чистку хотя бы раз в неделю и вирусов с интернета, у Вас будет на порядок меньше.

Как вы заметили я ничего не упомянул об Антивирусах и не все типы вирусов я описал. Всему свое время, рубрика будет постоянно наполнятся новыми статьями об защите компьютера от вирусов и удалении вирусов в сложных ситуациях.

Сейчас всего лишь вводная статья с основными понятиями, решениями и способами борьбы с компьютерными вирусами.

Надеюсь данная информация была для вас, хоть в какой-то степени полезной и теперь вы знаете как удалить вирус троян. Спасибо за внимание. Отзывы, замечания и пожелания буду рад увидеть в комментариях🙂

Эксперт: Сергей

Задайте вопрос эксперту

Download Free Trojan Scanner, Detector & Removal Tool

Malware

Защитите свой компьютер от коварных троянов и других типов вредоносных программ с помощью самого лучшего средства для удаления троянов, какое только можете. AVG AntiVirus FREE — это быстрый, легкий и сверхмощный сканер и очиститель от троянских программ. Загрузите наше отмеченное наградами программное обеспечение для защиты от троянских программ прямо сейчас, абсолютно бесплатно.

Установите бесплатное средство для удаления троянов

Получите это за

Мак,

ПК ,

Андроид

Установите бесплатное средство для удаления троянов

Получите это за

ПК,

Мак,

iOS

2022

Лучший продукт

2022

Лучший продукт

Признано экспертами

Мы уже знаем, что AVG AntiVirus FREE — лучший сканер и средство для удаления троянских программ, но всегда приятно слышать, что эксперты согласны с этим. Получите его бесплатно и узнайте, почему AV Comparatives признала AVG AntiVirus FREE лучшим продуктом 2019 года.

Получите его бесплатно и узнайте, почему AV Comparatives признала AVG AntiVirus FREE лучшим продуктом 2019 года.

2022

Продукт с самым высоким рейтингом

2022

Самый популярный

Продукт

Обеспечение безопасности людей во всем мире

Steve J. M.

AVG AntiVirus FREE — отличный продукт, который не замедляет работу моей машины. Он никогда не зависал, его легко обновлять и, возможно, самое главное, он ловит 99% всех вирусов, с которыми я сталкиваюсь на лету.

Carl

AVG Free легко загрузить и установить. Он работает в фоновом режиме, не загружая память, и заблокировал и/или удалил несколько элементов на моем ПК.

Michael C.

Я не могу полагаться только на защиту Microsoft, потому что у меня на компьютере есть важные данные, например бухгалтерская информация моей компании. Я тоже довольно часто покупаю через интернет. Я доволен АВГ.

Защитите свой Mac и мобильный телефон

Ни одно устройство не застраховано от онлайн-угроз — вот почему так важно защитить свой Mac и мобильный телефон, а также свой ПК. Мы предлагаем первоклассные продукты для кибербезопасности, адаптированные для любого устройства и платформы — и все это совершенно бесплатно.

Мы предлагаем первоклассные продукты для кибербезопасности, адаптированные для любого устройства и платформы — и все это совершенно бесплатно.

AVG AntiVirus FREE для Mac обеспечивает вашему Mac такие же лучшие в отрасли средства защиты, как и наше решение для ПК. Наш отмеченный наградами инструмент кибербезопасности сканирует и блокирует вредоносное ПО для Windows, Mac и мобильных устройств, помогая вам защитить людей, которые вам небезразличны, независимо от того, какое устройство они используют.

Защитите свои любимые устройства Android с помощью AVG AntiVirus для Android, нашего комплексного пакета мобильной кибербезопасности. Обнаруживайте и блокируйте вредоносное ПО для Android и отслеживайте украденный телефон с помощью нашего встроенного средства отслеживания телефона Anti-Theft. Если вы не можете вернуть свой телефон, просто удаленно сотрите данные с устройства, чтобы сохранить ваши данные в безопасности.

Загрузите бесплатное средство для удаления троянов

AVG AntiVirus FREE сканирует и удаляет трояны, а затем защищает вас от будущих атак. Оставайтесь защищенными от вредоносных программ и других угроз с помощью нашего 100 % бесплатного решения для обеспечения безопасности.

Оставайтесь защищенными от вредоносных программ и других угроз с помощью нашего 100 % бесплатного решения для обеспечения безопасности.

Установите бесплатное средство для удаления троянов

Получите это за

Мак,

ПК ,

Андроид

Установите бесплатное средство для удаления троянов

Получите это за

ПК,

Мак,

iOS

Часто задаваемые вопросы

Насколько опасны троянские вирусы?

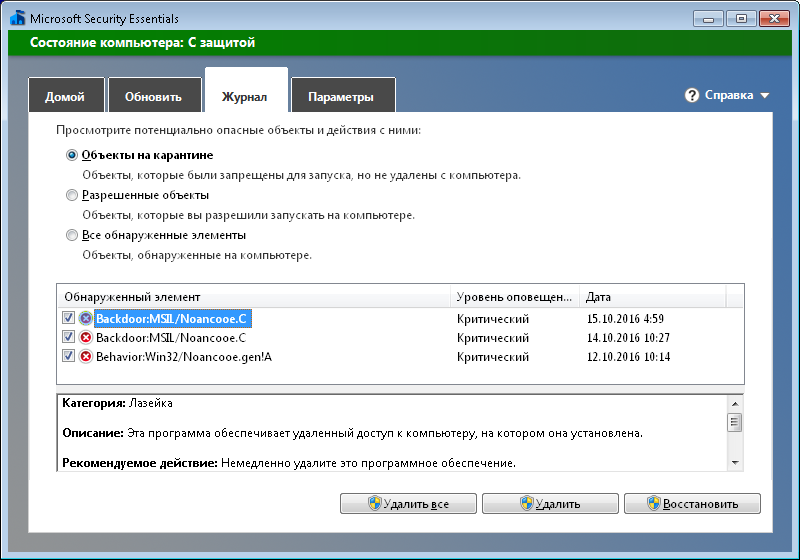

Трояны представляют собой широкий спектр вредоносных программ, поэтому уровень опасности может быть разным. Некоторые трояны создают на вашем компьютере «черные ходы», которые обеспечивают несанкционированный доступ, а другие могут украсть ваши данные. Но давайте проясним одну вещь: трояны и вирусы — это не одно и то же! Оба являются примерами вредоносного ПО — программного обеспечения или кода, предназначенного для причинения вреда, — но в остальном это разные угрозы. Идея «троянского вируса» является неправильным.

Некоторые трояны создают на вашем компьютере «черные ходы», которые обеспечивают несанкционированный доступ, а другие могут украсть ваши данные. Но давайте проясним одну вещь: трояны и вирусы — это не одно и то же! Оба являются примерами вредоносного ПО — программного обеспечения или кода, предназначенного для причинения вреда, — но в остальном это разные угрозы. Идея «троянского вируса» является неправильным.

Может ли наш антивирус обнаружить троянов?

Абсолютно! AVG AntiVirus FREE был создан для обнаружения и блокировки троянов и других типов вредоносных программ. Просто установите его и наслаждайтесь полной защитой от троянов.

Защитник Windows не может избавиться от троянской программы?

Хотя это эффективный инструмент кибербезопасности, который может избавиться от некоторых троянских программ, одного Защитника Windows недостаточно для защиты от всех типов онлайн-угроз. Для оптимальной защиты вам понадобится надежное решение для обеспечения безопасности, поэтому мы рекомендуем AVG AntiVirus FREE и его специализированные функции защиты от троянов.

Как распространяются трояны?

Элемент маскировки делает троянца троянцем. Они маскируются под программное обеспечение, которому вы можете доверять, чтобы заставить вас загрузить и установить их. Как только вы это сделаете, они раскроют свою истинную природу и начнут действовать.

Системные требования

Мы не требовательны. Все, что вам нужно, это ПК с Windows 11 , 10, 8 или 7* , 1 ГБ оперативной памяти

и 2 ГБ места на жестком диске . Вот и все.

* Как 32-, так и 64-разрядные версии, за исключением выпусков Starter и RT.

совместим с Windows 10

[Учебник] Что такое троян удаленного доступа и как его обнаружить/удалить?

В этой статье, размещенной на официальном сайте MiniTool, дается полный обзор трояна удаленного доступа. Он охватывает его значение, функции, вредные эффекты, обнаружение, удаление, а также методы защиты. Прочтите приведенный ниже контент и получите глубокое представление о трояне RAT.

Прочтите приведенный ниже контент и получите глубокое представление о трояне RAT.

Определение трояна удаленного доступа

Что такое вирус RAT?

Троян удаленного доступа (RAT), также называемый Creepware, представляет собой разновидность вредоносного ПО, которое управляет системой через удаленное сетевое подключение. Он заражает целевой компьютер через специально настроенные протоколы связи и позволяет злоумышленнику получить несанкционированный удаленный доступ к жертве.

Троян RAT обычно устанавливается на компьютер без ведома его владельца и часто в качестве троянского коня или полезной нагрузки. Например, обычно он загружается незаметно с вложением электронной почты, торрент-файлами, веб-ссылками или желаемой пользователем программой, такой как игра. В то время как целевые атаки мотивированного злоумышленника могут заставить желаемые цели установить 9Мошенничество 0012 RAT с помощью тактики социальной инженерии или даже путем временного физического доступа к нужной машине.

Попав на компьютер жертвы, вредоносное ПО RAT скроет свои вредоносные операции либо от жертвы, либо от антивируса, либо от брандмауэра и использует зараженный хост для распространения на другие уязвимые компьютеры для создания ботнета.

Что делает вирус RAT?

Поскольку троян удаленного доступа обеспечивает административный контроль, он может делать практически все на компьютере жертвы.

- Получите доступ к конфиденциальной информации, включая имена пользователей, пароли, номера социального страхования и счета кредитных карт.

- Мониторинг веб-браузеров и других компьютерных приложений для получения истории поиска, электронной почты, журналов чатов и т. д.

- Взлом веб-камеры системы и запись видео.

- Отслеживайте действия пользователей с помощью регистраторов нажатий клавиш или шпионских программ.

- Сделайте снимки экрана на целевом ПК.

- Просмотр, копирование, загрузка, редактирование и даже удаление файлов.

- Отформатируйте жесткие диски для удаления данных.

- Изменить настройки компьютера.

- Распространять вредоносное ПО и вирусы.

Примеры троянов удаленного доступа

С тех пор, как появился спам RAT , существует множество его типов.

1. Back Orifice

Back Orifice (BO) Руткит — один из самых известных примеров RAT. Он был создан группой хакеров под названием Cult of the Dead Cow (cDc), чтобы показать недостатки безопасности операционных систем (ОС) серии Windows 9X от Microsoft. Имя этого 9Эксплойт 0012 RAT — это игра слов в программном обеспечении Microsoft BackOffice Server, которое может управлять несколькими машинами одновременно, полагаясь на образы.

Back Orifice — компьютерная программа, разработанная для удаленного администрирования системы. Это позволяет человеку управлять ПК из удаленного места. Программа дебютировала на DEF CON 6 1 августа st , 1998. Она была создана сэром Dystic, членом cDc.

Хотя Back Orifice имеет законные цели, его особенности делают его хорошим выбором для злонамеренного использования. По этой или другим причинам антивирусная индустрия немедленно сортирует инструмент как вредоносное ПО и добавляет его в свои списки карантина.

Back Orifice имеет 2 варианта продолжения: Back Orifice 2000, выпущенный в 1999 году, и Deep Back Orifice франко-канадской хакерской организации QHA.

2. Sakula

Sakula, также известный как Sakurel и VIPER, — еще один троян удаленного доступа, впервые появившийся в ноябре 2012 года. компоненты.

3. Sub7

Sub7, также известный как SubSeven или Sub7Server, является Ботнет RAT . Его название было получено путем написания NetBus наоборот («suBteN») и замены «десять» на «семь».

Как правило, Sub 7 разрешает незамеченный и несанкционированный доступ. Таким образом, в индустрии безопасности он обычно рассматривается как троянский конь. Sub7 работал над семейством операционных систем Windows 9x и Windows NT, вплоть до Windows 8. 1.

1.

Sub7 не поддерживается с 2014 года.

4. PoisonIvy

PoisonIvy Кейлоггер RAT , также называемый «Backdoor.Darkmoon», позволяет регистрировать кейлог, захват экрана/видео, системное администрирование, передачу файлов, кражу паролей и трафик ретрансляция. Он был разработан китайским хакером примерно в 2005 г. и применялся в нескольких известных атаках, включая атаки Nitro на химические компании и взлом инструмента аутентификации RSA SecurID в 2011 г.

5. DarkComet

DarkComet создан Жан-Пьером Лесюером, известным как DarkCoderSc, независимым программистом и специалистом по компьютерной безопасности из Франции. Хотя это приложение RAT было разработано еще в 2008 году, оно начало распространяться в начале 2012 года.

В августе 2018 года работа DarkComet была прекращена на неопределенный срок, и ее загрузка больше не предлагается на официальном сайте. Причина связана с его использованием во время гражданской войны в Сирии для наблюдения за активистами, а также с опасением автора быть арестованным по неназванным причинам.

Помимо приведенных выше примеров, существует множество других троянских программ удаленного доступа, таких как CyberGate, Optix, ProRat, Shark, Turkojan и VorteX. Полный список RAT-инструментов слишком длинный, чтобы приводить его здесь, и он все еще пополняется.

Симптомы вируса RAT

Как узнать, есть ли у вас вирус RAT? Это довольно сложно. RAT по своей природе являются скрытыми и могут использовать случайное имя файла или структуру пути к файлу, чтобы попытаться предотвратить свою идентификацию.

Обычно Вирус-червь RAT не отображается в списках запущенных программ или задач и его действия аналогичны действиям легальных программ. Кроме того, шпионское ПО RAT будет управлять использованием ресурсов компьютера и блокировать предупреждения о низкой производительности ПК. Кроме того, хакеры RAT обычно не выдают себя, удаляя ваши файлы или перемещая курсор, пока вы используете свой компьютер.

К вашему сведению: используйте System.

ini для выявления заражения RAT

ini для выявления заражения RAT

Лучше откройте командную строку от имени администратора, введите « system.ini ”, и нажмите Введите . Затем появится блокнот, показывающий вам несколько деталей вашей системы. Взгляните на раздел драйверов , если он выглядит кратким, как показано на рисунке ниже, вы в безопасности. если есть какие-то другие нечетные символы, возможно, некоторые удаленные устройства получают доступ к вашей системе через некоторые из ваших сетевых портов.

Обнаружение трояна удаленного доступа

Как обнаружить троян удаленного доступа? Если вы не можете определить, используете ли вы компьютер с вирусом RAT или нет, только по симптомам (симптомов немного), вам нужно обратиться за какой-либо внешней помощью, например, полагаться на антивирусные программы. Многие распространенные приложения для обеспечения безопасности хороши Сканеры вирусов RAT и Детекторы RAT .

Лучшие инструменты для удаления троянов удаленного доступа

- Avast

- СРЕДНИЙ

- Авира

- Битдефендер

- Касперский

- Вредоносные байты

- Макафи

- Защитник Microsoft Windows

- Нортон

- ПК Матик

- Софос

- Тренд Микро

FIY: Найдите RAT с помощью CMD и диспетчера задач

Вы можете попытаться выяснить подозрительные элементы вместе с диспетчером задач и CMD. Введите « netstat -ano » в вашей командной строке и узнайте PID установленных программ, которые имеют чужой IP-адрес и появляются ПОВТОРНО. Затем найдите тот же PID на вкладке Details в диспетчере задач, чтобы узнать целевую программу. Тем не менее, это не означает, что целевая программа точно является RAT, просто подозрительная программа. Чтобы подтвердить, что найденная программа является вредоносным ПО RAT, необходима дальнейшая идентификация.

Вы также можете использовать подозрительный иностранный IP-адрес, чтобы узнать его зарегистрированное местоположение в Интернете. Многие веб-сайты могут помочь вам в этом, например https://whatismyipaddress.com/. Если местоположение не имеет никакого отношения к вам полностью, а не к местонахождению ваших друзей, компании, родственников, школы, VPN и т. д., это, вероятно, хакерское местоположение.

Удаление трояна удаленного доступа

Как удалить троян удаленного доступа? Или, как избавиться от RAT вируса?

Этап 1

Если вы можете найти определенные вредоносные файлы или программы, просто удалите их с вашего компьютера или, по крайней мере, завершите их процессы. Это можно сделать в диспетчере задач или утилите Windows MSConfig.

Введите « misconfig » в Windows «Выполнить» и нажмите Введите или нажмите OK , чтобы открыть окно MSConfig. Там переключитесь на 9Вкладка 0012 Службы , найдите целевые службы и отключите их.

Там переключитесь на 9Вкладка 0012 Службы , найдите целевые службы и отключите их.

Просто перезагрузите компьютер после удаления или блокировки некоторых программ или служб.

Этап 2

Установите и запустите средство удаления RAT , например Malwarebytes Anti-Malware и Anti-Exploit, для удаления связанных файлов и изменений реестра.

Этап 3

Используйте средства проверки, такие как Autorun.exe, для проверки подозрительных файлов и программ, которые запускаются при загрузке Windows.

Этап 4

Проверьте входящие и исходящие сетевые соединения вашей системы, которых не должно быть. Или просто отключите подключение к Интернету.

Как защитить себя от кибератаки RAT?

Как и в случае с другими сетевыми вредоносными программами, для защиты от троянов удаленного доступа в целом необходимо избегать загрузки неизвестных элементов; регулярно обновляйте антивирусное ПО и брандмауэр, меняйте имена пользователей и пароли; (для административной точки зрения) заблокируйте неиспользуемые порты, отключите неиспользуемые службы и отслеживайте исходящий трафик.

#1 Избегайте загрузки из ненадежных источников

Прежде всего, самая эффективная и простая профилактика — никогда не загружать файлы из незащищенных источников. Вместо этого всегда получайте то, что вам нужно, из надежных, авторизованных, официальных и безопасных мест, таких как официальные веб-сайты, авторизованные магазины и известные ресурсы.

#2 Поддерживайте брандмауэры и антивирусы в актуальном состоянии

Независимо от того, какой у вас брандмауэр или антивирусная программа, или даже если у вас их несколько, просто обновляйте все эти службы безопасности. Новейшие версии всегда используют новейшие технологии безопасности и специально разработаны для текущих популярных угроз.

Вышеупомянутые Malwarebytes и другие антивирусы также могут предотвратить компрометацию системы первоначальным вектором заражения.

#3 Регулярно меняйте имена пользователей и пароли

Регулярно менять разные учетные записи — это хорошая привычка, чтобы предотвратить кражу учетных записей, особенно паролей. Кроме того, вам рекомендуется воспользоваться различными функциями безопасности, предоставляемыми поставщиками услуг, для защиты ваших учетных записей, такими как двухфакторная аутентификация (2FA).

Кроме того, вам рекомендуется воспользоваться различными функциями безопасности, предоставляемыми поставщиками услуг, для защиты ваших учетных записей, такими как двухфакторная аутентификация (2FA).

#4 Обновите свои легальные программы

Поскольку троян удаленного доступа RAT, вероятно, будет использовать законные приложения на вашем компьютере, вам лучше обновить эти приложения до последних версий. Эти программы включают в себя ваши браузеры, чат-приложения, игры, почтовые серверы, инструменты для работы с видео/аудио/фото/снимками экрана, рабочие приложения…

#5 Обновление компьютерной системы

Конечно, не забудьте установить последние обновления для своей ОС. . Обычно системные обновления включают исправления и решения для последних уязвимостей, эксплойтов, ошибок, багов, бэкдоров и так далее. Чтобы обновить операционную систему, чтобы защитить всю вашу машину!

Резервное копирование файлов против программного вируса RAT

Часто кибер-RAT годами остаются незамеченными на рабочих станциях или в сетях. Это указывает на то, что антивирусные программы не безошибочны и не должны рассматриваться как все и вся для защиты от RAT.

Это указывает на то, что антивирусные программы не безошибочны и не должны рассматриваться как все и вся для защиты от RAT.

Что еще вы можете сделать, чтобы защитить файлы вашего компьютера от редактирования, удаления или уничтожения? К счастью, вы все еще можете восстановить свои данные после RAT-атак вредоносных программ, если у вас есть их резервная копия. Тем не менее, вы должны сделать копию, прежде чем потеряете исходные файлы, с помощью надежного инструмента без RAT, такого как MiniTool ShadowMaker, который является профессиональной и мощной программой резервного копирования для компьютеров Windows.

Бесплатная загрузка

Шаг 1. Загрузите MiniTool ShadowMaker с официального сайта или по ссылке, указанной выше.

Шаг 2. Установите и запустите инструмент на своем ПК.

Шаг 3. Если вы получите пробную версию, вам будет предложено купить платные версии. Если вы не хотите платить, просто нажмите на опцию Keep Trial в правом верхнем углу, чтобы воспользоваться пробными функциями, которые аналогичны формальным функциям, только с ограничением по времени.

Шаг 4. При входе в основной интерфейс нажмите кнопку Вкладка Backup в верхнем меню.

Шаг 5. На вкладке «Резервное копирование» укажите файлы Source , которые вы планируете копировать, и расположение Destination , в которое вы хотите сохранить образ резервной копии.

Шаг 6. Нажмите кнопку Создать резервную копию в правом нижнем углу, чтобы выполнить процесс.

Остальное ждать успеха задания. Вы можете настроить расписание для автоматического резервного копирования этих файлов ежедневно, еженедельно, ежемесячно или при входе/выключении системы на шаге 5 выше перед запуском процесса или на вкладке «Управление» после процесса. Кроме того, вы можете решить, какие резервные копии следует выполнять: полные, инкрементные или дифференциальные, а также сколько версий образа резервной копии следует хранить на случай нехватки места для хранения.

Часто задаваемые вопросы о троянах удаленного доступа

Что такое RAT?

RAT также может означать средство удаленного администрирования, которое представляет собой программное обеспечение, предоставляющее пользователю полный удаленный контроль над технологическим устройством.