Настройка сервера centos 7: CentOS настройка сервера

Содержание

Первичная настройка сервера на CentOS 7

Правильная первичная настройка только что созданного сервера не только подготовит его к дальнейшей работе, но и сделает её более удобной и безопасной.

В этой инструкции мы расскажем, как подготовить только что созданный сервер под управлением CentOS 7 к работе: создадим нового пользователя, наделим его привилегиями sudo, установим и предварительно настроим фаервол, запретим подключение к серверу от имени root-пользователя и настроим SSH-подключение с аутентификацией по ключу.

Создание нового пользователя

Первое подключение к серверу производится от имени root-пользователя. Подключиться можно как через веб-консоль, так и по SSH, задав предварительно пароль root-пользователя в панели управления сервером.

Мы не будем использовать root-пользователя для постоянного управления сервером — его права настолько обширны, что серверу можно нанести непоправимый ущерб даже просто по неосторожности. Чтобы избежать этого, создадим нового пользователя:

Зададим для него пароль:

Далее добавим его в группу пользователей, которые могут выполнять команды от имени администратора:

Все дальнейшие операции мы будем проводить от имени только что созданного нами пользователя. Чтобы запустить команду от имени администратора, в начале строки нужно будет ввести

Чтобы запустить команду от имени администратора, в начале строки нужно будет ввести sudo.

Если пакет sudo не установлен на вашем сервере (после ввода команды появится сообщение Unit sudo.service could not be found) установите его вручную.

Для этого зайдите на сервер от имени root-пользователя и выполните команду:

Если вы введёте в командную строку sudo, консоль должна вернуть короткое приветственное сообщение. Теперь можно переключаться на только что созданного пользователя, добавленного в группу sudo.

Установка и настройка фаервола

Для установки фаервола будем использовать программу-установщик YUM. Как правило, YUM установлен по умолчанию и сразу готов к работе.

Начнём с обновления репозиториев YUM:

Программа-установщик укажет дисковый объём, который будет занят при установке обновлённых пакетов, и попросит согласие на продолжение.

После успешного обновления YUM (в строке выдачи появится сообщение Complete!) можно переходить непосредственно к установке фаервола:

По умолчанию служба ssh добавлена в список исключений фаервола, поэтому его можно запускать сразу же после установки.

Активируем его и запустим:

Активация позволит фаерволу запускаться после перезагрузки сервера.

Сейчас можем проверить, какая зона (группа настроек) активна и какие службы разрешены.

Вводим команду:

Она выведет на экран активную зону с её настройками.

Чтобы посмотреть список всех доступных для подключения и настройки зон, введём команду:

Внутри этих зон можно настроить определённые правила, добавить сетевые интерфейсы и создать гибкую систему управления безопасностью вашего сервера. Это очень удобно, например, если вы используете ноутбук и регулярно подключаетесь к разным сетям. В нашем материале мы ограничимся только общими сведениями о фаерволе.

SSH-подключение к серверу с аутентификацией по ключу

Принцип установления безопасного соединения с сервером для всех систем одинаков: мы помещаем на сервер публичный ключ, и при подключении сервер сравнивает свой публичный ключ с приватным ключом, который мы предъявляем при подключении.

Основные различия в данном случае обусловлены синтаксисом команд в разных версиях операционных систем.

Чтобы вручную поместить публичный ключ на сервер, подключимся к серверу по SSH и зайдём как новый пользователь User, которого мы создавали в начале инструкции.

Зайдём в корневую папку пользователя:

Создадим папку, в которой будет храниться публичный ключ:

Теперь установим на неё права 700:

В этой папке создадим файл, который будет содержать публичный ключ:

В открывшемся текстовом файле разместим наш публичный ключ.Если вы используете ОС Windows, то для генерации пары ключей используйте утилиту PuTTY Key Generator. Сохраним файл и установим на него права 600:

После этого можно отключиться от сервера и проверить правильность подключения к нему с помощью ключа.

Ограничение SSH-доступа для root-пользователя

Чтобы повысить уровень безопасности нашего сервера, запретим SSH-подключение к нему от имени root-пользователя. Для этого мы отредактируем файл конфигурации ssh-демона.

Подключимся к серверу от имени root-пользователя и откроем в текстовом редакторе файл конфигурации:

В этом файле нам нужно найти строку #PermitRootLogin yes. Раскомментируем её (уберём # в начале строки) и заменим yes на no. В итоге строка должна выглядеть так:

Раскомментируем её (уберём # в начале строки) и заменим yes на no. В итоге строка должна выглядеть так: PermitRootLogin no. Сохраним изменения и перезагрузим нашу ssh-службу:

Теперь к нашему серверу нельзя подключиться по SSH от имени root-пользователя — можно только через веб-консоль.

Далее можно переходить непосредственно к работе с сервером — устанавливать программное обеспечение, привязывать домен и начинать работу с собственными проектами.

Настройка сервера CentOS 7 после установки

Автор Олег Донских На чтение 7 мин Просмотров 1к. Опубликовано Обновлено

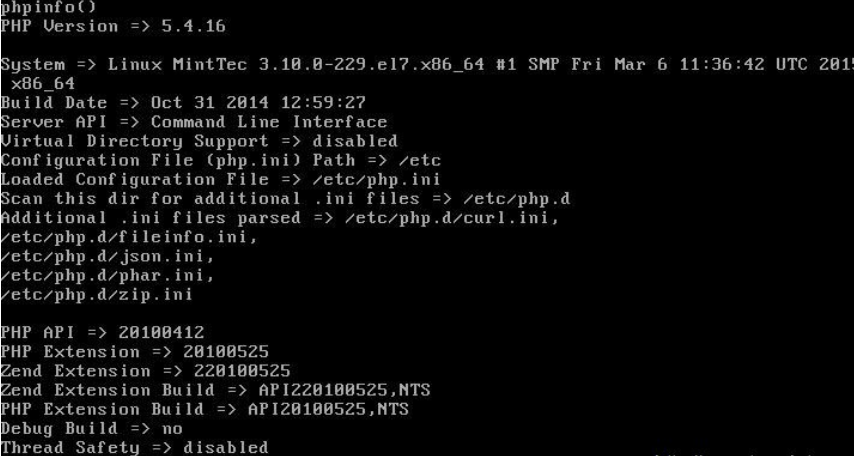

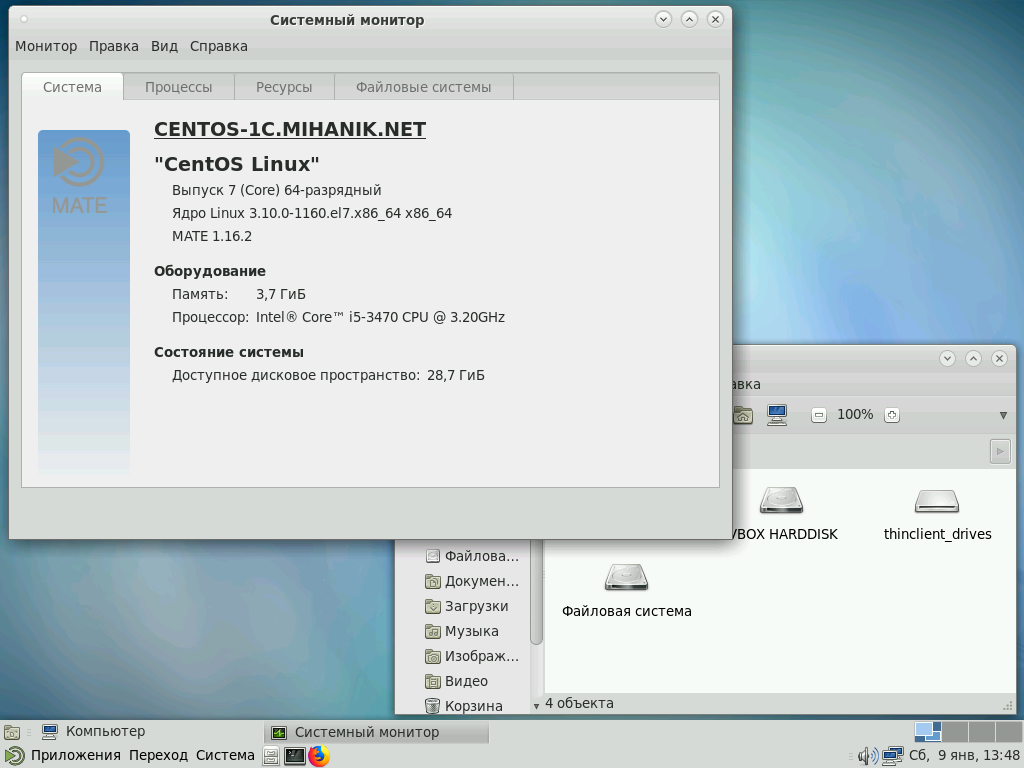

В этом руководстве объясняются первые основные шаги, которые необходимо выполнить после установки минимальной системы CentOS 7 без графической среды, чтобы получить информацию об установленной системе, аппаратная часть которой работает, и настроить другие конкретные системные задачи, такие как сети, привилегии root, программное обеспечение, сервисы и другие.

Содержание

- Обновление системы CentOS 7

- Установите системные утилиты на CentOS 7

- Настройка сети в CentOS 7

- Управление услугами в CentOS 7

- Отключите нежелательные сервисы в CentOS 7

- Включить брандмауэр в CentOs 7

- Включить разрешения Sudo для учетных записей пользователей

- Настройка аутентификации с помощью открытого ключа SSH в CentOS 7

Обновление системы CentOS 7

Первый шаг, который необходимо выполнить в новой установленной системе CentOS, — убедиться, что в системе установлены последние версии обновлений ядра и системы безопасности, репозиториев программного обеспечения и пакетов.

Чтобы полностью обновить систему CentOS 7, введите следующие команды с привилегиями root.

# yum check-update

# yum upgrade

После завершения процесса обновления, чтобы освободить дисковое пространство, вы можете удалить все загруженные пакеты, которые использовались в процессе обновления вместе со всей информацией из кэшированных репозиториев, выполнив следующую команду.

# yum clean all

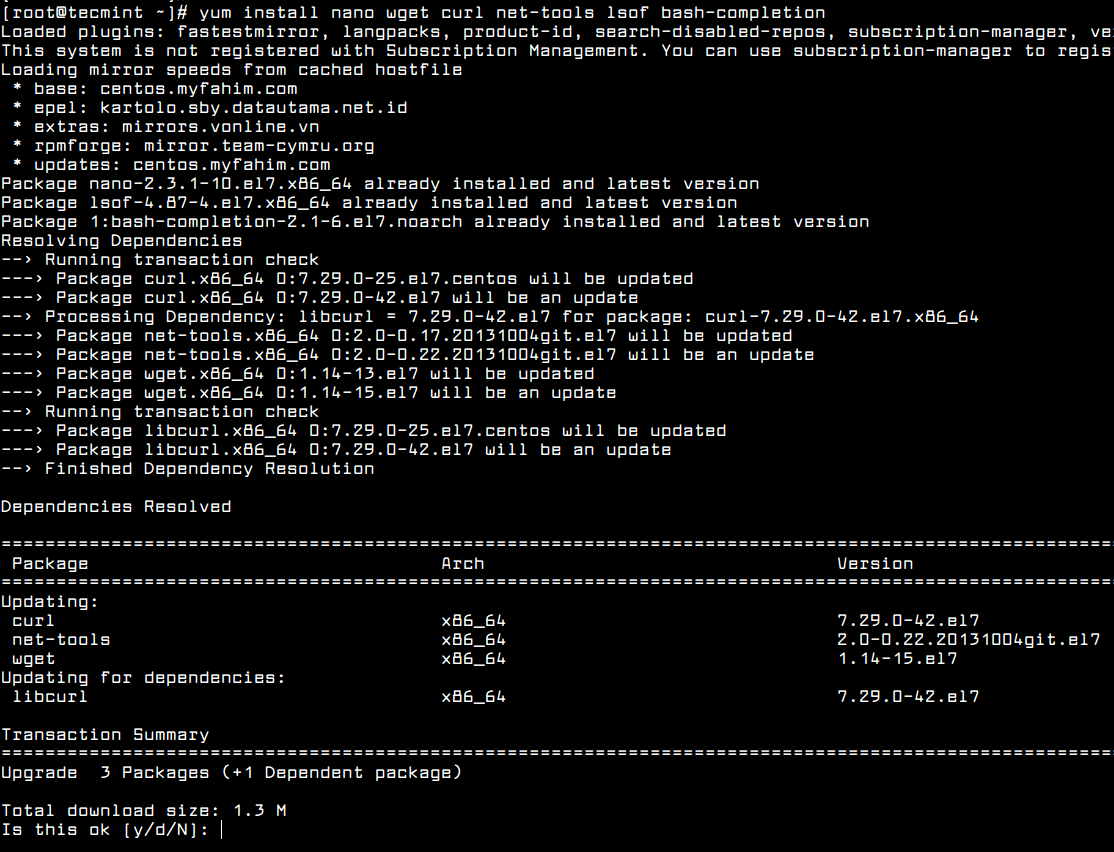

Установите системные утилиты на CentOS 7

Следующие пакеты утилит могут оказаться полезными для повседневного системного администрирования: nano (текстовый редактор для замены редактора vi), wget, curl (утилиты, используемые в основном для загрузки пакетов по сети) net-tools, lsof (утилиты для управления локальная сеть) и bash-завершение (автозаполнение командной строки).

Установите их все в один выстрел, выполнив следующую команду.

# yum install nano wget curl net-tools lsof bash-completion

Настройка сети в CentOS 7

CentOS 7 имеет широкий спектр инструментов, которые можно использовать для настройки и управления сетью, от ручного редактирования файла конфигурации сети до использования таких команд, как ip, ifconfig, nmtui, nmcli или route.

Самая простая утилита, которую новичок может использовать для управления и изменения конфигурации сети, — это графическая командная строка nmtui.

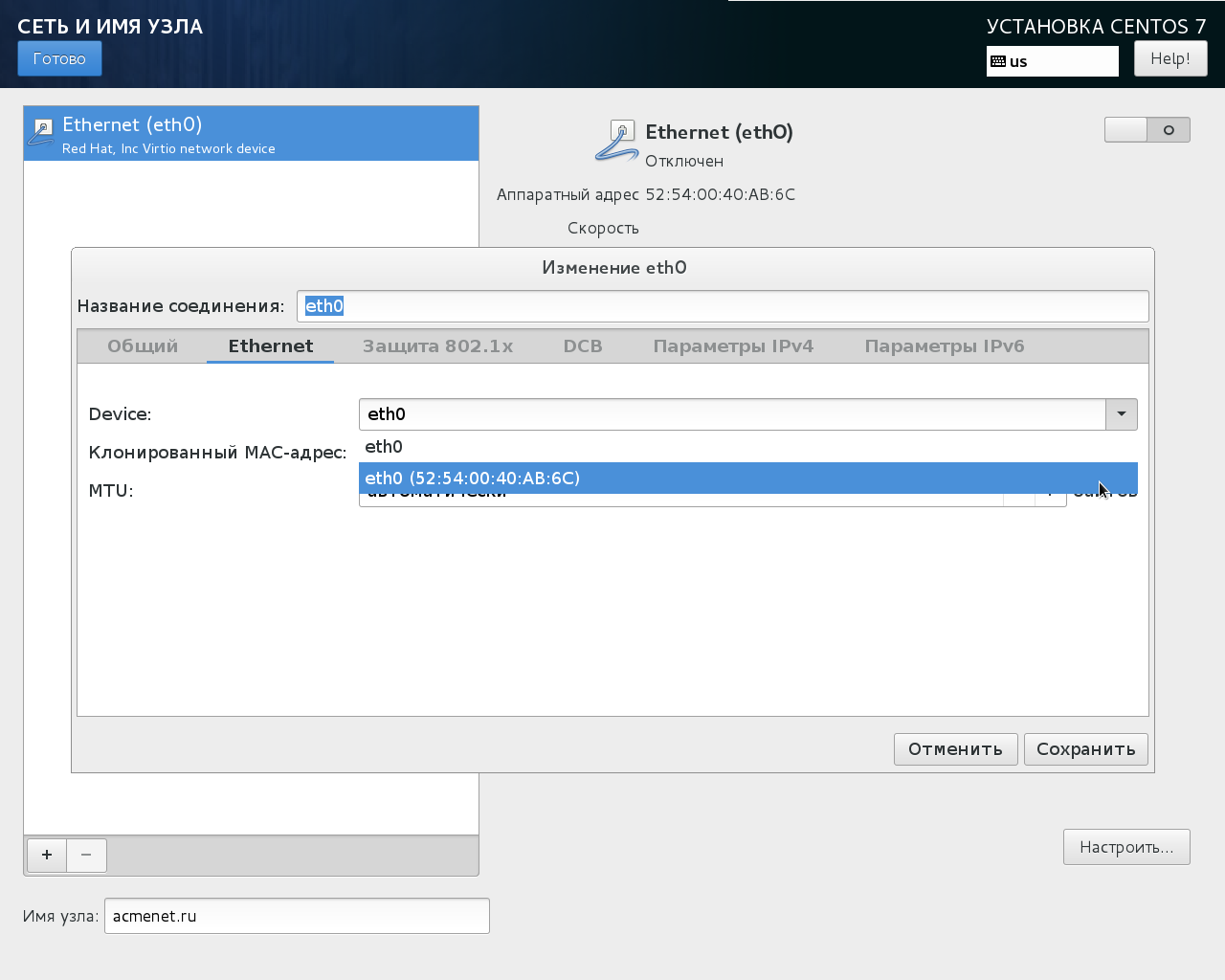

Чтобы изменить имя хоста системы с помощью утилиты nmtui, выполните команду nmtui-hostname, задайте имя хоста своего компьютера и нажмите OK для завершения, как показано на снимке экрана ниже.

# nmtui-hostname

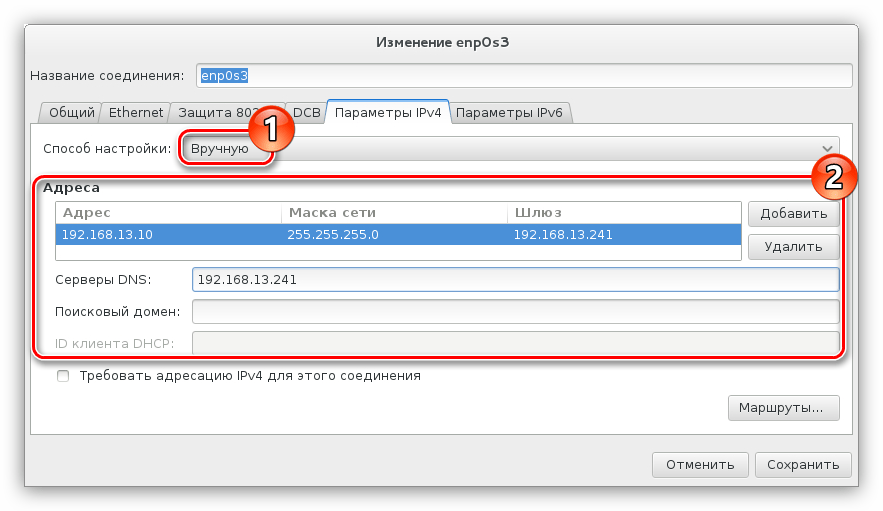

Чтобы управлять сетевым интерфейсом, выполните команду nmtui-edit, выберите интерфейс, который вы хотите редактировать, и выберите правку в правом меню, как показано на скриншоте ниже.

# nmtui-edit

Когда вы перейдете в графический интерфейс, предоставленный утилитой nmtui, вы можете настроить параметры IP сетевого интерфейса, как показано на снимке экрана ниже. Когда вы закончите, перейдите к OK, используя клавишу [tab], чтобы сохранить конфигурацию и выйти.

Чтобы применить новую конфигурацию сетевого интерфейса, выполните команду nmtui-connect, выберите интерфейс, которым вы хотите управлять, и нажмите опцию Деактивировать / Активировать, чтобы вывести из эксплуатации и поднять интерфейс с настройками IP, как показано на скриншотах ниже.

# nmtui-connect

Чтобы просмотреть настройки сетевого интерфейса, вы можете проверить содержимое файла интерфейса или выполнить приведенные ниже команды.

# ifconfig enp0s3

# ip a

# ping -c2 google.com

Проверьте конфигурацию сети

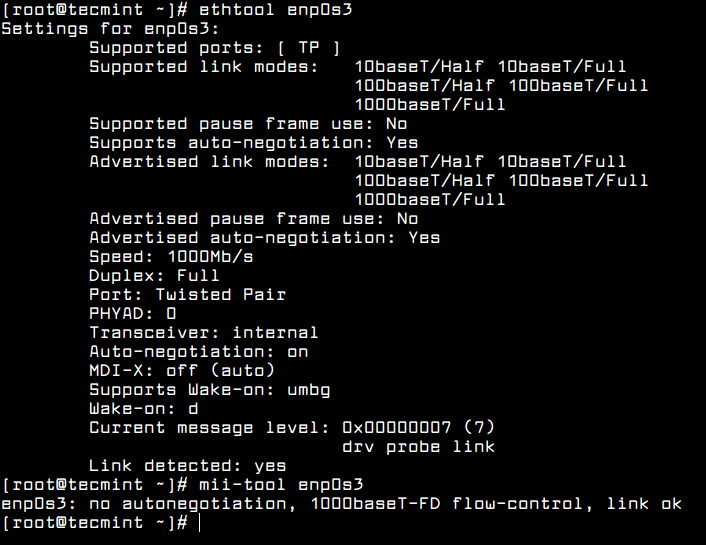

Другими полезными утилитами, которые можно использовать для управления скоростью, состоянием канала или получения информации о сетевых интерфейсах машины, являются ethtool и mii-tool.

# ethtool enp0s3

# mii-tool enp0s3

Проверьте сетевое соединение

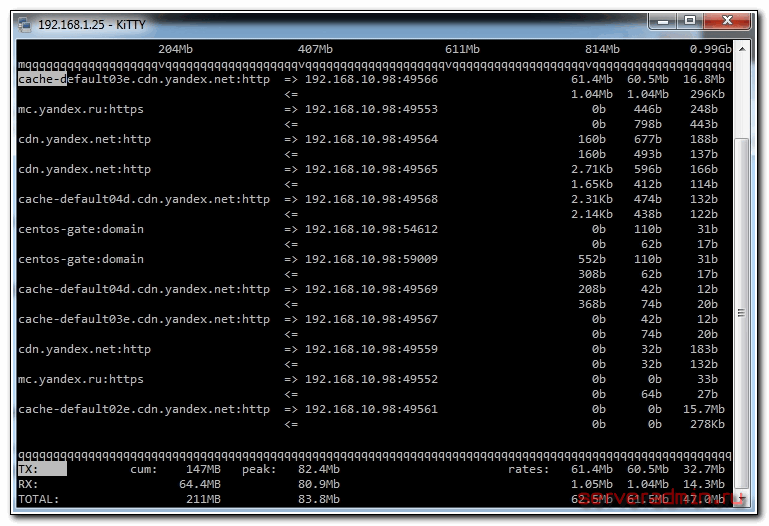

Важным аспектом работы вашей машины в сети является составление списка всех открытых сетевых сокетов, чтобы увидеть, какие программы прослушивают какие порты и в каком состоянии установлены сетевые соединения.

Чтобы вывести список всех серверов, которые открыли сокеты TCP или UDP в состоянии прослушивания, введите следующие команды. Тем не менее, UDP-сервер не будет перечислять состояние сокетов из-за того, что UDP — это протокол без установления соединения, который только отправляет пакеты по сети и не устанавливает соединения.

# netstat -tulpn

# ss -tulpn

# lsof -i4 -6

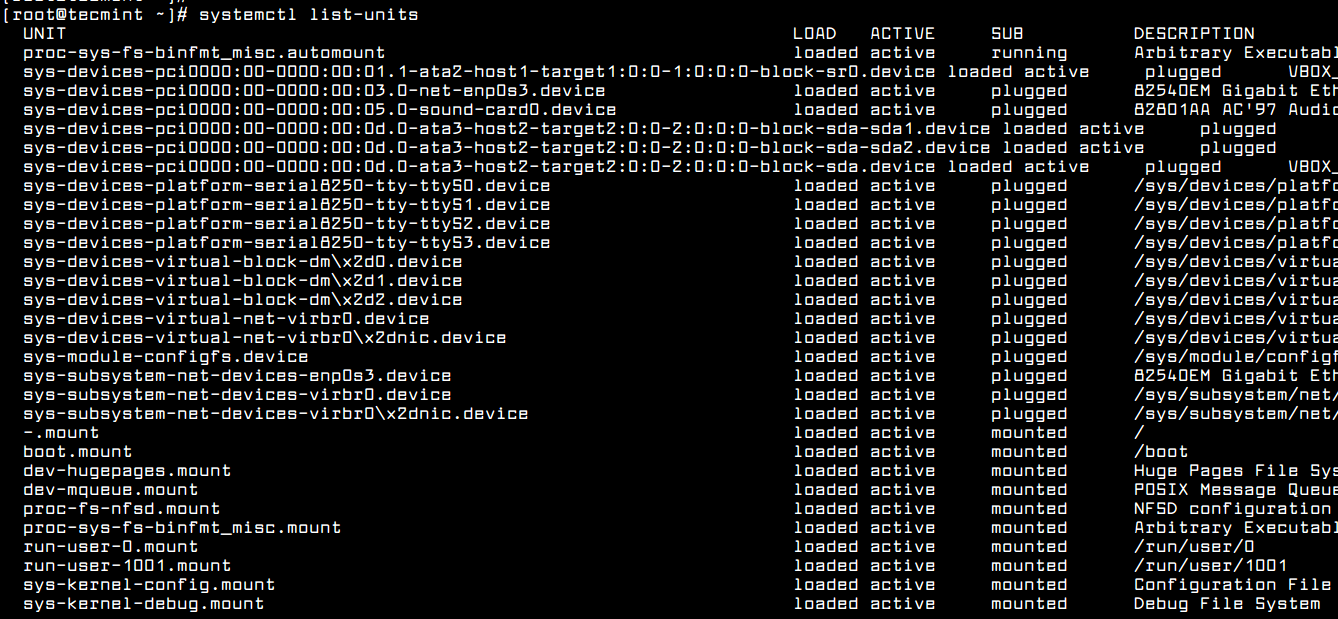

Управление услугами в CentOS 7

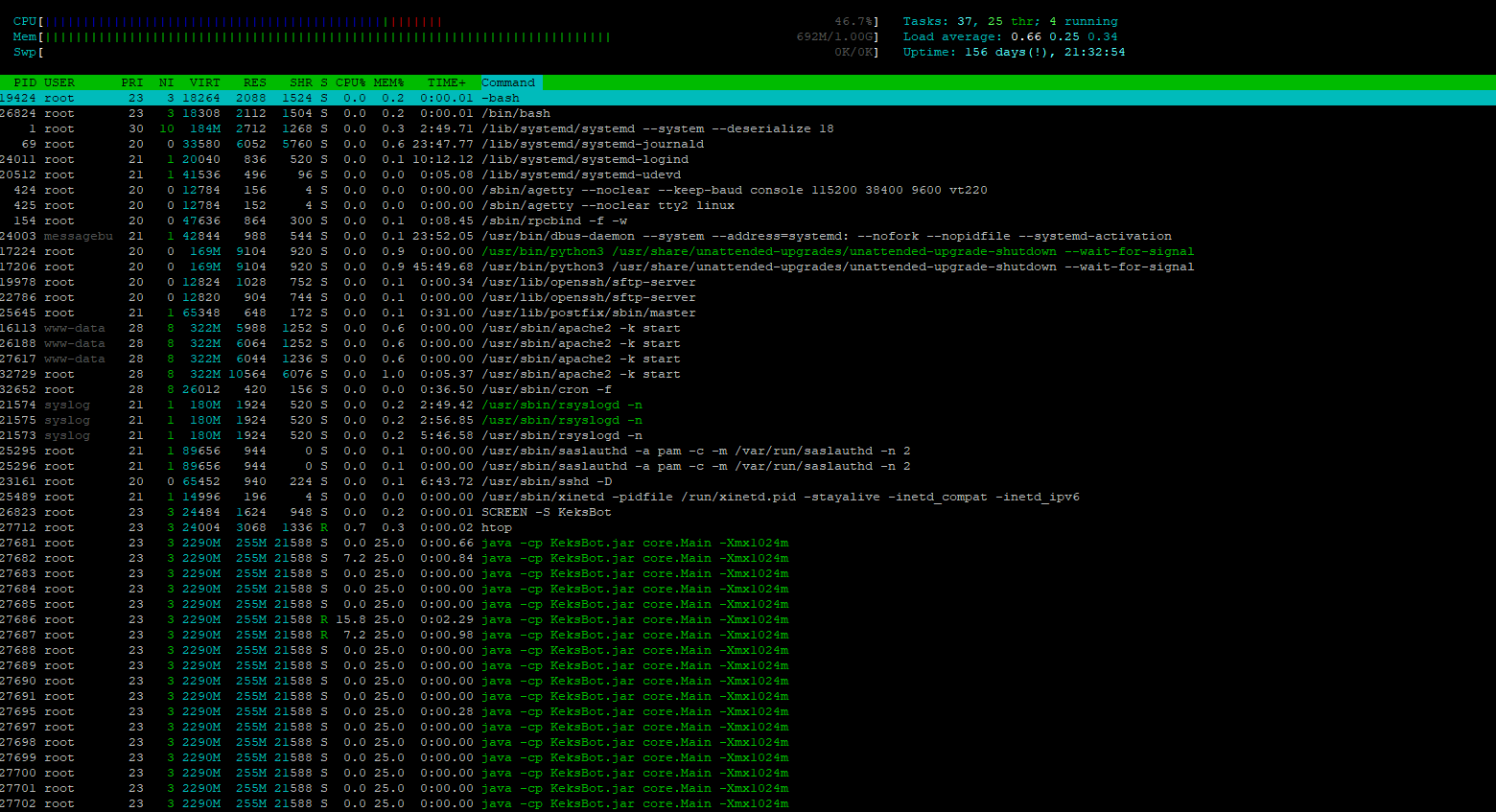

CentOS 7 управляет демонами или сервисом с помощью утилиты systemctl. Чтобы вывести список всех служб, выполните следующую команду.

# systemctl list-units

Чтобы проверить, включен ли демон или служба для автоматического запуска при запуске системы, введите следующую команду.

# systemctl list-unit-files -t service

Чтобы просмотреть список старых служб SysV, имеющихся в вашей системе, и отключить их, выполните следующие команды chkconfig.

# chkconfig —list

# chkconfig service_name off

Отключите нежелательные сервисы в CentOS 7

После установки CentOS 7 рекомендуется перечислить, какие службы работают в системе, выполнив указанные выше команды, отключить и удалить их, чтобы уменьшить векторы атак на вашу систему.

Например, демон Postfix установлен и включен по умолчанию в CentOS 7. Если вашей системе не требуется запуск почтового сервера, лучше всего остановить, отключить и удалить службу postfix, выполнив следующие команды.

Если вашей системе не требуется запуск почтового сервера, лучше всего остановить, отключить и удалить службу postfix, выполнив следующие команды.

# systemctl stop postfix

# systemctl disable postfix

# yum remove postfix

В дополнение к командам netstat, ss, lsof или systemctl вы также можете запускать команды ps, top или pstree, чтобы обнаружить и определить, какие нежелательные службы работают в вашей системе, а также отключить или удалить их.

По умолчанию утилита pstree не установлена в CentOS 7. Для ее установки выполните следующую команду.

# yum install psmisc

# pstree -p

Включить брандмауэр в CentOs 7

Firewalld — это основная утилита брандмауэра, с которой взаимодействует для управления правилами iptables.

Чтобы включить, запустить и проверить брандмауэр в CentOS 7, выполните следующие команды.

# systemctl enable firewalld

# systemctl start firewalld

# systemctl status firewalld

Чтобы открыть определенную службу для входящих подключений, сначала проверьте, присутствует ли приложение в правилах firewalld, а затем добавьте правило для службы, как показано в следующем примере, который разрешает входящие подключения SSH. Используйте ключ —permanent для постоянного добавления правила.

Используйте ключ —permanent для постоянного добавления правила.

# firewall-cmd —add-service=[tab] #List services

# firewall-cmd —add-service=ssh

# firewall-cmd —add-service=ssh —permanent

Если служба уже определена в правилах firewalld, вы можете вручную добавить порт службы, как показано в примере ниже.

# firewall-cmd —add-port=22/tcp —permanent

# firewall-cmd —reload #Apply the rule on-fly

Включить разрешения Sudo для учетных записей пользователей

Чтобы предоставить полномочия root обычному пользователю, сначала создайте пользователя, введя команду adduser, задайте пароль для пользователя и предоставьте пользователю права root, выполнив приведенную ниже команду, которая добавляет нового пользователя в группу административных колес.

# adduser tecmint

# passwd tecmint

# usermod -aG wheel tecmint

Чтобы проверить, есть ли у нового пользователя права root, войдите в систему с учетными данными пользователя и выполните команду yum с разрешениями sudo, как показано в приведенной ниже выдержке.

# su — tecmint

# sudo yum update

Настройка аутентификации с помощью открытого ключа SSH в CentOS 7

Чтобы защитить SSH-сервер и настроить аутентификацию с открытым ключом, чтобы повысить безопасность вашего сервера с помощью закрытого ключа SSH для входа в систему, сначала сгенерируйте пару ключей SSH с помощью следующей команды.

Кстати, помимо указанных настроек, после установки сервера, Вы можете проводить мониторинг сайта и проверки uptime через специальный сервис https://www.host-tracker.com/.

Не вводите ключевую фразу, если вы хотите автоматизировать управление сервером через SSH.

# ssh-keygen -t RSA

После генерации пар ключей SSH скопируйте ключ на сервер, к которому вы хотите подключиться, введя команду ниже. Первоначально введите удаленный пароль пользователя SSH, чтобы скопировать открытый ключ.

# ssh-copy-id remote_user@SSH_SERVER_IP

После того, как открытый ключ SSH был скопирован на удаленный сервер, войдите в систему на удаленном сервере SSH с помощью следующей команды.

# ssh remote_user@SSH_SERVER_IP

Наконец, чтобы защитить сервер SSH, убедитесь, что вы запрещаете удаленный доступ SSH к учетной записи root, открыв файл конфигурации SSH / etc / ssh / sshd_config с вашим текстовым редактором в качестве пользователя root и изменив его с Да на Нет.

PermitRootLogin no

Чтобы применить настройку, необходимо перезапустить службу SSH, чтобы она использовала новую конфигурацию.

# systemctl restart sshd

Готово! Настройка сервера CentOS 7 после установки проведена. Это всего лишь несколько основных настроек и команд, которые каждый системный администратор должен знать и применять в новой установленной системе CentOS или для выполнения повседневных задач в системе.

Чтобы обезопасить и защитить сервер CentOS 7, ознакомьтесь со следующими статьями.

Как обновить версию ядра CentOS

Если вы планируете развертывать веб-сайты в этой системе CentOS 7, узнайте, как установить и настроить стек LAMP.

Начальная настройка сервера CentOS 7

Проверено и протестировано 09.05.15

Введение

Система CentOS 7 сильно отличается от своих более старых предшественников. Для любого сервера главной целью всегда должна быть безопасность. Многие пользователи становятся жертвами вредоносных атак на свои серверы из-за отсутствия границ безопасности, установленных с самого начала. Давайте начнем с правильного пути, заложив фундамент безопасностью. Это практическое руководство поможет вам с первоначальной настройкой CentOS 7, чтобы вы могли успешно защитить свой сервер, давая вам душевное спокойствие, зная, что ваш сервер защищен.

Что тебе нужно?

Вам нужен сервер CentOS 7, настроенный со статическим IP-адресом. Если у вас еще нет сервера, выберите сервер высшего качества от Atlantic.net и подключитесь менее чем за 30 секунд.

Подготовка сервера

Чтобы начать работу, войдите на свой сервер CentOS 7 через SSH или консоль VNC, расположенную здесь. Облачные серверы Atlantic.Net настроены как минимальные установки, чтобы избежать установки и использования ненужных пакетов. Если какие-то программные пакеты, к которым вы привыкли, не установлены по умолчанию, смело устанавливайте их по мере необходимости.

Облачные серверы Atlantic.Net настроены как минимальные установки, чтобы избежать установки и использования ненужных пакетов. Если какие-то программные пакеты, к которым вы привыкли, не установлены по умолчанию, смело устанавливайте их по мере необходимости.

Убедитесь, что ваш сервер полностью обновлен.

yum update

Мы можем продолжить процесс и защитить ваш сервер, установив последнюю версию сервера.

Обновите корневой пароль CentOS 7

По умолчанию ваши серверы Atlantic.Net автоматически устанавливаются с безопасными паролями. Тем не менее, мы по-прежнему рекомендуем обновлять пароль после создания сервера и каждые 60-90 дней после этого, чтобы обеспечить его безопасность. Для повышения уровня безопасности рекомендуется использовать не менее 8 символов, включая строчные и прописные буквы, а также цифры.

Введите следующую команду, чтобы активировать запрос, и следуйте инструкциям на экране для обновления/подтверждения пароля root:

passwd

Создайте нового пользователя с привилегиями sudo

новый пользователь с правами sudo/root. Поскольку типичным пользователем-администратором для многих операционных систем Linux, таких как CentOS 7, является «root», мы создадим нового пользователя-администратора, который будет использоваться для повседневных задач администрирования. Создание нового пользователя с правами root повысит безопасность доступа к вашему серверу. Нежелательные пользователи нацеливаются на пользователя root, потому что знают, что это пользователь-администратор по умолчанию. Тем не менее, когда вы создаете нового пользователя с разрешениями sudo/root, а затем отключаете пользователя root по умолчанию, они никогда не узнают, под каким пользователем войти в систему.

Поскольку типичным пользователем-администратором для многих операционных систем Linux, таких как CentOS 7, является «root», мы создадим нового пользователя-администратора, который будет использоваться для повседневных задач администрирования. Создание нового пользователя с правами root повысит безопасность доступа к вашему серверу. Нежелательные пользователи нацеливаются на пользователя root, потому что знают, что это пользователь-администратор по умолчанию. Тем не менее, когда вы создаете нового пользователя с разрешениями sudo/root, а затем отключаете пользователя root по умолчанию, они никогда не узнают, под каким пользователем войти в систему.

Введите следующую команду, чтобы создать нового пользователя, заменив «user1» своим именем пользователя, и подтвердите.

adduser user1

Создайте пароль для этого пользователя, введя следующую команду для активации вашего запроса и следуя инструкциям на экране для обновления/подтверждения пароля «user1»:

passwd user1

После создания нового пользователя и пароль, пришло время добавить пользователя в группу sudo wheel. В CentOS 7, как только вы добавляете их в группу sudo wheel, им автоматически назначаются разрешения sudo/root. Выполните следующую команду, чтобы добавить пользователя в группу sudo wheel.

В CentOS 7, как только вы добавляете их в группу sudo wheel, им автоматически назначаются разрешения sudo/root. Выполните следующую команду, чтобы добавить пользователя в группу sudo wheel.

gpasswd -a user1 wheel

Наконец, когда вы создали пользователя с правами sudo/root, вы можете выйти из сеанса и снова войти в систему под своим «user1», чтобы проверить внесенные изменения. В качестве альтернативы вы можете запустить следующую команду и переключить пользователей с root на «user1», что попросит вас ввести пароль этого пользователя.

su - user1

Настройка доступа SSH

Порт 22 является портом по умолчанию для удаленных подключений через SSH в системах Linux. Изменив порт ssh, вы повысите безопасность своего сервера, предотвратив атаки грубой силы и нежелательные пользователи, которые не смогут получить доступ к вашему серверу, используя порт по умолчанию. В этом уроке я буду использовать порт 5022 в качестве примера.

Откройте файл конфигурации SSH, найдите строку «Порт», удалите # и измените номер 22 на свой собственный порт. Сохранить и выйти.

sudo vi /etc/ssh/sshd_config

# Порт 22 Порт 5022

Чтобы ваша система обновила настройки из файла конфигурации SSH, мы должны перезапустить sshd.

sudo systemctl restart sshd.service

Теперь SSH настроен на использование порта 5022, и если вы попытаетесь войти через порт 22, ваш вход в систему завершится ошибкой. Однако не выходите из сеанса, так как нам нужно сначала настроить собственный порт в части конфигурации брандмауэров, которую мы настроим в следующих шагах.

Ограничение корневого доступа

Поскольку мы проверили нового пользователя с правами суперпользователя и создали настраиваемый порт ssh, оставьте фактического пользователя root доступным и уязвимым через SSH на вашем сервере. Давайте ограничим доступ пользователя root к локальному серверу и предоставим разрешение новому пользователю только через SSH.

Давайте ограничим доступ пользователя root к локальному серверу и предоставим разрешение новому пользователю только через SSH.

Откройте файл конфигурации SSH, найдите строку PermitRootLogin, удалите # и измените ее с да на нет.

sudo vi /etc/ssh/sshd_config

#PermitRootLogin да PermitRootЛогин нет

Чтобы ваша система обновила новые настройки в файле конфигурации SSH, мы должны перезапустить службу sshd.

sudo systemctl restart sshd.service

Примечание. Теперь при внесении этих изменений пользователь root будет отключен, поэтому вы должны войти на свой сервер с помощью созданного вами «пользователя» «шляпа». Однако не выходите из сеанса; мы должны настроить пользовательский порт в брандмауэре на следующих шагах.

Создание закрытого ключа SSH

Закрытые/открытые ключи SSH — отличные дополнительные функции, которые повышают безопасность в методе сервера. Однако для настройки требуется немного больше усилий. Вопрос в том, стоит ли ваш сервер дополнительной безопасности? Если вы хотите реализовать следующие функции безопасности, вы можете перейти к следующим шагам. Давайте продолжим и сгенерируем ключ SSH.

Однако для настройки требуется немного больше усилий. Вопрос в том, стоит ли ваш сервер дополнительной безопасности? Если вы хотите реализовать следующие функции безопасности, вы можете перейти к следующим шагам. Давайте продолжим и сгенерируем ключ SSH.

ssh-keygen

Если вы хотите изменить место хранения ключа SSH, укажите его здесь. Однако местоположение по умолчанию, в котором оно хранится, должно быть в порядке. Нажмите Enter, когда появится следующий вопрос, затем введите парольную фразу, если она вам не нужна.

Введите файл для сохранения ключа (/home/user1/.ssh/id_rsa):

Это страница по умолчанию при установке ключей SSH на сервере CentOS 7

Настройка ключа SSH имеет решающее значение. Мы должны скопировать всю строку ключа в документ Word/Блокнот. Ключ можно просмотреть в следующем месте с помощью команды cat.

cat ~/.ssh/id_rsa.pub

Скопируйте ключ SSH, начиная с ssh-rsa и заканчивая [email protected], в документ Word/Блокнот, чтобы позже добавить его в файл конфигурации.

ssh-rsa AAAAB3NzaC1yc2EAAAAADAQABAAABAQDNcnc3pMOytM7xgwZHUX0Wi/O78hDvLUmQVtKn8Qk1ijBY82jVftKXKRhf8toNkgm9jaZmfapLa7ynzUG4jbFjyy8H+iEs1R8P 7eu+e8/fmGwjorbMFuWdoi7h3CldoqKTdMEb/dMNxjNMzBbovl3XtZviQGm4/TMVO1hHxy85JR8zAtNFu7liaP7IonexNrOGhY8CjqRcBsceQLkl1MlX7cWaWAMqd6jQnAvggTLerI9P286AP8 Sk4uColj7GKOljj8X6J/2pcjp9v2IvJOqwC/zLwUKZ6qTEV6SrfdbjopoCVvpXkVhmcbHX5Xv1gwynO+vTkpPFwVTjSnAai71L [электронная почта защищена]

После безопасного хранения ключа SSH каталог для ключей SSH требует ограниченных разрешений, которые только владелец может читать, записывать и выполнять файл.

chmod 700 .ssh

В каталог SSH необходимо добавить файл, содержащий ключ SSH, просто используя редактор (в данном случае VI) в следующем месте:

vi .ssh/authorized_keys

Вставьте ключ SSH , затем сохраните и выйдите, используя формат VI.

Наконец, мы должны ограничить права доступа к файлу author_keys, который мы только что создали, чтобы только его владелец мог читать и писать.

chmod 600 .ssh/authorized_keys

Теперь мы можем убедиться, что ключ работает, закрыв сеанс и введя [email protected] или ваши серверы, размещенные в вашей консоли SSH. Кроме того, вы можете нажать «здесь», чтобы прочитать нашу статью «Как сгенерировать и использовать ключи SSH» для получения дополнительной информации.

Основные правила брандмауэра

По умолчанию ваш Atlantic. Net’sNet’sOS 7 Server загружается с брандмауэром по умолчанию с именем firewalld , который использует брандмауэр -cmd для настройки своих правил. Сначала мы должны запустить службу брандмауэра со следующим:

sudo systemctl start firewalld

Затем мы добавим правило, позволяющее пользовательскому SSH-порту 5022, который был создан ранее, для публичного доступа к серверу. В то же время мы удалим предыдущее правило по умолчанию, разрешающее доступ по SSH на TCP/22.

В то же время мы удалим предыдущее правило по умолчанию, разрешающее доступ по SSH на TCP/22.

sudo firewall-cmd --permanent --add-port=5022/tcp

sudo firewall-cmd --permanent --remove-service=ssh

Если у вас есть веб-сервер, вы можете разрешить следующее правила доступа к вашим сайтам через Интернет.

sudo firewall-cmd --permanent --add-service=http sudo firewall-cmd --permanent --add-service=https

Вы можете использовать это для аналогичных правил, связанных с любыми системами, которые вы хотите сделать общедоступными. Этот тестовый сервер настроен для размещения веб-сайта и служб электронной почты, поэтому в дополнение к обновленным правилам SSH и HTTP(S) были добавлены дополнительные правила для безопасных протоколов POP3, IMAP и SMTP.

sudo firewall-cmd --permanent --add-service=pop3s sudo firewall-cmd --permanent --add-service=imaps sudo firewall-cmd --permanent --add-service=smtp

Чтобы Firewalld принял эти настройки, необходимо перезапустить брандмауэр.

sudo firewall-cmd --reload

Ваши настройки будут сохранены, и вы готовы продолжить.

Чтобы проверить все доступные службы/порты, выполните следующее:

sudo firewall-cmd --permanent --list-all

Это страница по умолчанию после настройки правил Firewalld на сервере CentOS 7. . Давайте начнем с установки NTP (если он не был установлен) и настройки службы для синхронизации с их серверами.

sudo yum install ntp

После установки службы NTP необходимо убедиться, что она включена.

sudo systemctl start ntpd

Теперь, когда служба запущена, давайте разрешим серверу NTP постоянно обновлять серверы с сервера NTP.

sudo systemctl enable ntpd

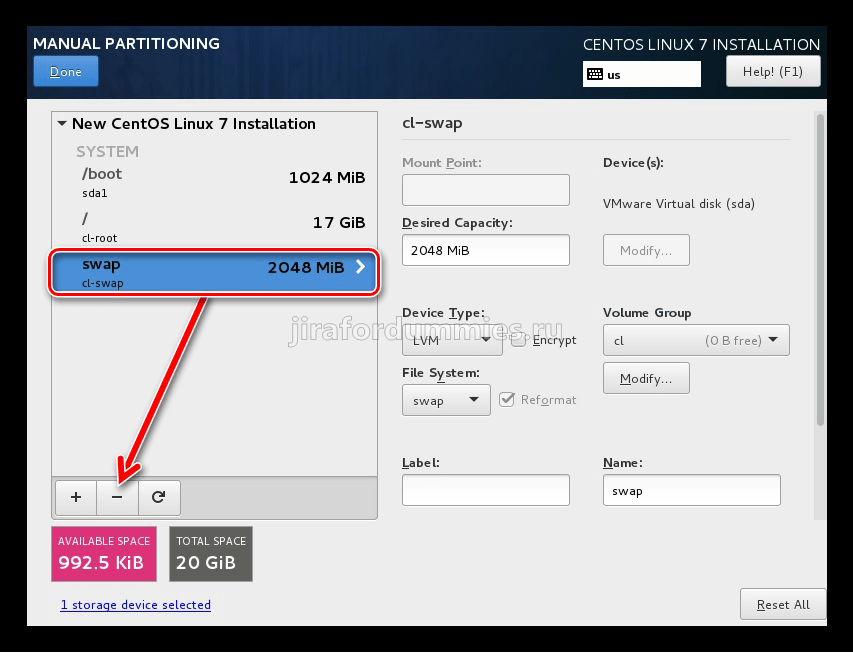

Добавить файл подкачки

Файл подкачки — это просто небольшое пространство, созданное на жестком диске сервера для имитации оперативной памяти. Если серверу не хватает памяти, он посмотрит на жесткий диск и уменьшит нагрузку, обманывая систему, заставляя ее думать, что у нее больше памяти. Мы настроим файл подкачки на жестком диске, чтобы немного увеличить производительность сервера.

Если серверу не хватает памяти, он посмотрит на жесткий диск и уменьшит нагрузку, обманывая систему, заставляя ее думать, что у нее больше памяти. Мы настроим файл подкачки на жестком диске, чтобы немного увеличить производительность сервера.

Начните с проверки ваших ресурсов, чтобы убедиться, что мы можем добавить файл. Когда вы выполните следующую команду, вы увидите, сколько места на вашем жестком диске используется в процентах.

df -h

При создании файла подкачки обычно требуется добавить половину имеющейся оперативной памяти до 4 ГБ (если у вас есть 1 ГБ оперативной памяти, вы добавляете файл размером 512 МБ). В этой части я добавлю на диск файл подкачки размером 512 МБ. Это вычисляется по размеру блока 1024 x 512 МБ = 524288.

sudo dd if=/dev/zero of=/swapfile bs=1024 count=524288

Теперь, когда мы добавили файл подкачки, для продолжения необходимо создать область.

sudo mkswap /swapfile

Создав файл подкачки и добавив область файла подкачки, мы можем добавить права доступа к файлу, чтобы только владелец мог читать и писать.

корень sudo chown: root / файл подкачки sudo chmod 0600 /swapfile

Теперь, когда файл подкачки имеет соответствующие разрешения, мы можем активировать его.

sudo swapon /swapfile

Вы можете проверить свой недавно добавленный файл подкачки следующим образом.

sudo swapon -s

Чтобы сделать файл подкачки всегда активным даже после перезагрузки, мы должны настроить его соответствующим образом.

sudo vi /etc/fstab

Вставьте следующую команду в конец файла, сохраните свою работу и выйдите.

/swapfile swap swap по умолчанию 0 0

Наконец, проверьте, активирован ли ваш файл подкачки, введя следующую команду:

free -m

Это страница по умолчанию после создания файла подкачки на сервере CentOS 7

Что дальше?

Таким образом, теперь у вас есть сервер с надежной защитой, что дает вам уверенность в том, что ваш сервер защищен. Теперь вы можете приступить к созданию своей платформы в соответствии с вашими потребностями. Спасибо, что следите за нами, и не стесняйтесь проверять нас для дальнейших обновлений.

Теперь вы можете приступить к созданию своей платформы в соответствии с вашими потребностями. Спасибо, что следите за нами, и не стесняйтесь проверять нас для дальнейших обновлений.

Узнайте больше о наших услугах хостинга VPS и ценах на хостинг VPS.

Как установить CentOS 7 Server и Desktop

Мэтт Вас

В этом руководстве показано, как установить последнюю версию CentOS Linux 7 на выделенный сервер или настольный компьютер. Те же шаги будут работать и на частных или общедоступных облачных виртуальных машинах. CentOS — это стабильный дистрибутив Linux с открытым исходным кодом и одна из самых популярных платформ Linux, основанная на исходных кодах Red Hat Enterprise Linux (rhel).

Типичная установка CentOS, выполняемая в этом руководстве, будет основана на ISO-образе CentOS 7 DVD. Вы можете записать образ на DVD или скопировать его на загрузочный USB-накопитель. Установка охватывает процесс установки CentOS 7 на машину с UEFI. Та же процедура установки может быть успешно применена на старых материнских платах BIOS или в системах UEFI с включенной опцией Legacy Mode или CSM (модуль поддержки совместимости).

Установка охватывает процесс установки CentOS 7 на машину с UEFI. Та же процедура установки может быть успешно применена на старых материнских платах BIOS или в системах UEFI с включенной опцией Legacy Mode или CSM (модуль поддержки совместимости).

ТРЕБОВАНИЯ

- Последний ISO-образ CentOS 7, полученный из следующих официальных загрузочных зеркал CentOS:

http://mirrors.oit.uci.edu/centos/7.6.1810/isos/x86_64/Cent ОС-7-x86_64- DVD-1810.iso

Первоначальная подготовка

После того, как вы загрузили ISO-образ CentOS DVD по приведенной выше ссылке, используйте программу для записи DVD, чтобы поместить загрузочный образ на DVD, или подготовьте загрузочный USB-накопитель, содержащий образ CentOS.

Загрузочный USB-накопитель

Загрузочный USB-накопитель можно создать с помощью программы Rufus, чтобы он был полностью совместим с материнскими платами на основе UEFI. Если у вас нет материнской платы с UEFI, вы можете использовать любое другое программное обеспечение для создания загрузочного USB-накопителя CentOS 7. Некоторые из самых популярных программ для создания загрузочных флэш-накопителей USB можно найти на веб-сайте https://www.pendrivelinux.com/.

Некоторые из самых популярных программ для создания загрузочных флэш-накопителей USB можно найти на веб-сайте https://www.pendrivelinux.com/.

Настройка BIOS

Еще один важный аспект, который необходимо соблюдать для правильной установки CentOS 7 на материнских платах на основе UEFI, — это открыть настройки UEFI материнской платы вашего компьютера (нажав специальную клавишу, такую как F1, F2, F11, F12, Del, Esc) и отключите параметры QuickBoot или FastBoot и Secure Boot. Клавиши BIOS/EFI, которые необходимо нажимать во время инициализации оборудования или фазы включения компьютера, чтобы войти в настройки BIOS/UEFI, в значительной степени зависят от спецификаций производителя материнской платы и должны быть включены в руководство по материнской плате. Другим важным аспектом является изменение порядка загрузки машины и указание BIOS/EFI использовать правильный диск для загрузки (DVD-диск или USB). На некоторых машинах порядок загрузки или загрузочный диск можно выбрать, нажав специальную клавишу при включении оборудования.

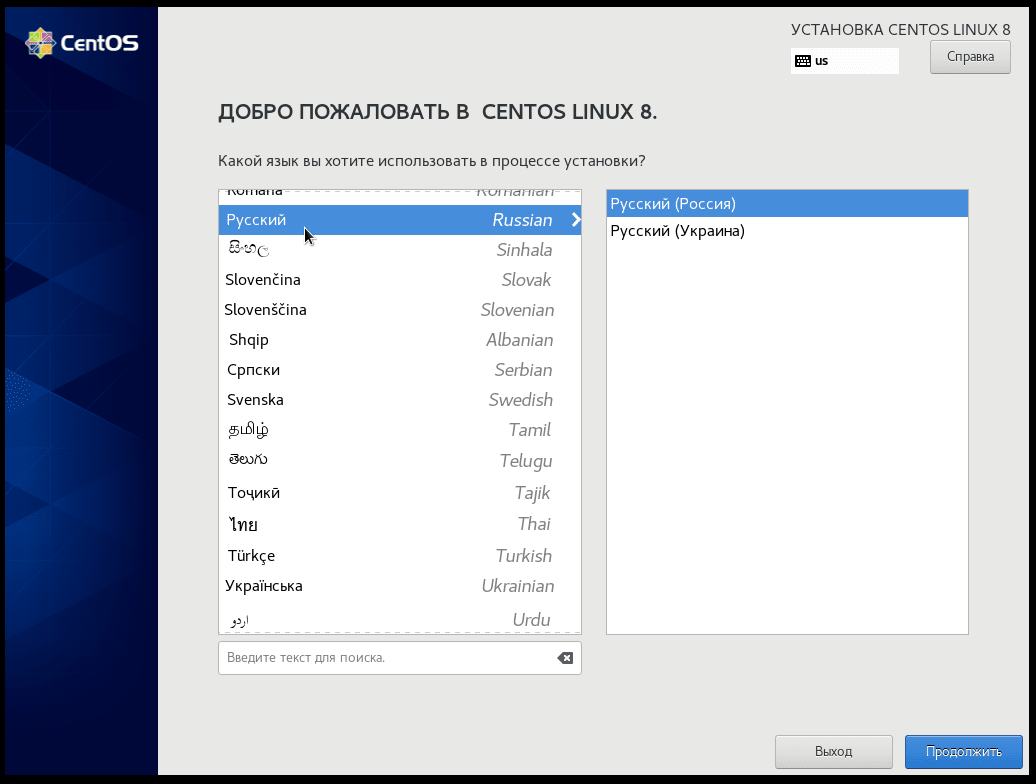

Установить CentOS 7

После того, как вы выполнили вышеуказанные настройки для материнской платы UEFI/BIOS, поместите ISO-образ DVD CentOS 7.4 или загрузочную флэш-память USB в соответствующий дисковод материнской платы. Затем перезагрузите или включите машину. Нажмите соответствующую загрузочную клавишу на клавиатуре и дайте указание программному обеспечению BIOS или UEFI загрузить машину с соответствующего DVD-диска или USB-накопителя. Загрузочный ISO-образ CentOS 7 должен загрузиться, и он представит вам первый установочный образ на экране вашего монитора. Выберите «Установить CentOS 7» в этом меню и нажмите клавишу «Ввод», чтобы начать процесс установки, как показано на следующем изображении.

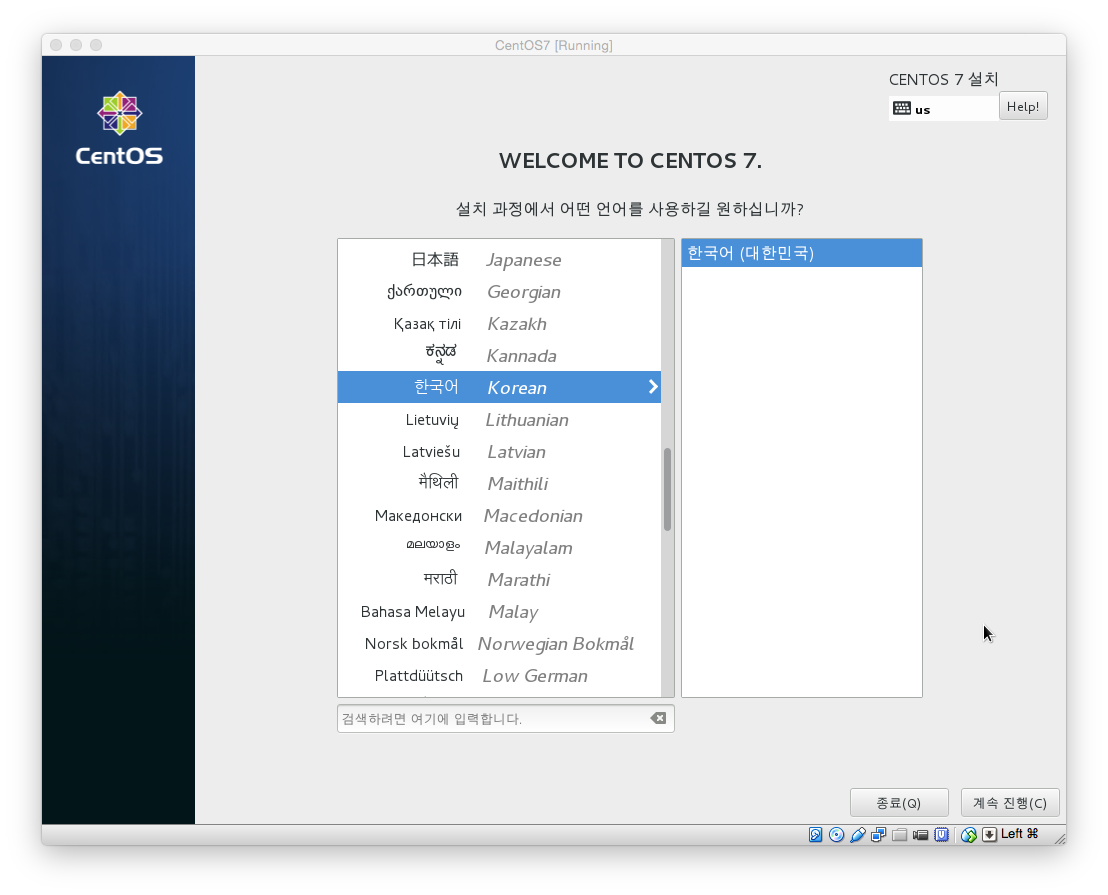

Через несколько секунд графический установщик CentOS будет загружен в оперативную память вашего компьютера и покажет вам экран «Добро пожаловать в CentOS 7». Выберите подходящий язык для процесса установки вашей системы и нажмите кнопку «Продолжить».

На следующем экране вы увидите меню сводки установки. Здесь сначала выберите меню «Дата и время», чтобы открыть это меню. Используйте карту, чтобы выбрать свое географическое положение. Кроме того, под картой у вас есть возможность настроить параметры даты и времени. Если время настроено правильно, просто нажмите верхнюю левую кнопку «Готово», чтобы завершить этот этап и вернуться в начальное меню, как показано на изображениях ниже.

Здесь сначала выберите меню «Дата и время», чтобы открыть это меню. Используйте карту, чтобы выбрать свое географическое положение. Кроме того, под картой у вас есть возможность настроить параметры даты и времени. Если время настроено правильно, просто нажмите верхнюю левую кнопку «Готово», чтобы завершить этот этап и вернуться в начальное меню, как показано на изображениях ниже.

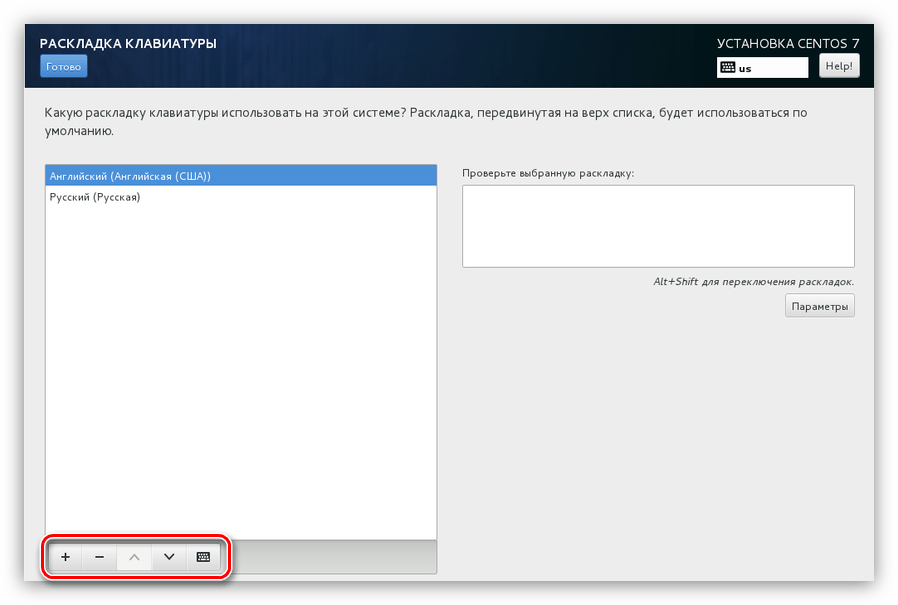

На следующем шаге нажмите на меню «Клавиатура» и настройте раскладку клавиатуры для вашей системы. Чтобы добавить другую раскладку клавиатуры, нажмите кнопку + и выберите соответствующую клавиатуру. Когда вы закончите этот шаг, нажмите «Готово», чтобы вернуться в главное меню.

Затем откройте меню Language Support и настройте поддержку системного языка. Опять же, когда вы закончите этот шаг, нажмите «Готово», чтобы вернуться в главное меню.

Затем нажмите системное меню «Политика безопасности» и выберите профиль безопасности из списка. Вы можете безопасно выбрать профиль безопасности по умолчанию. Нажмите кнопку «Выбрать профиль» и установите для кнопки «Применить политику безопасности» значение «Вкл.». Когда вы закончите, нажмите кнопку «Готово», чтобы вернуться на главный экран.

Нажмите кнопку «Выбрать профиль» и установите для кнопки «Применить политику безопасности» значение «Вкл.». Когда вы закончите, нажмите кнопку «Готово», чтобы вернуться на главный экран.

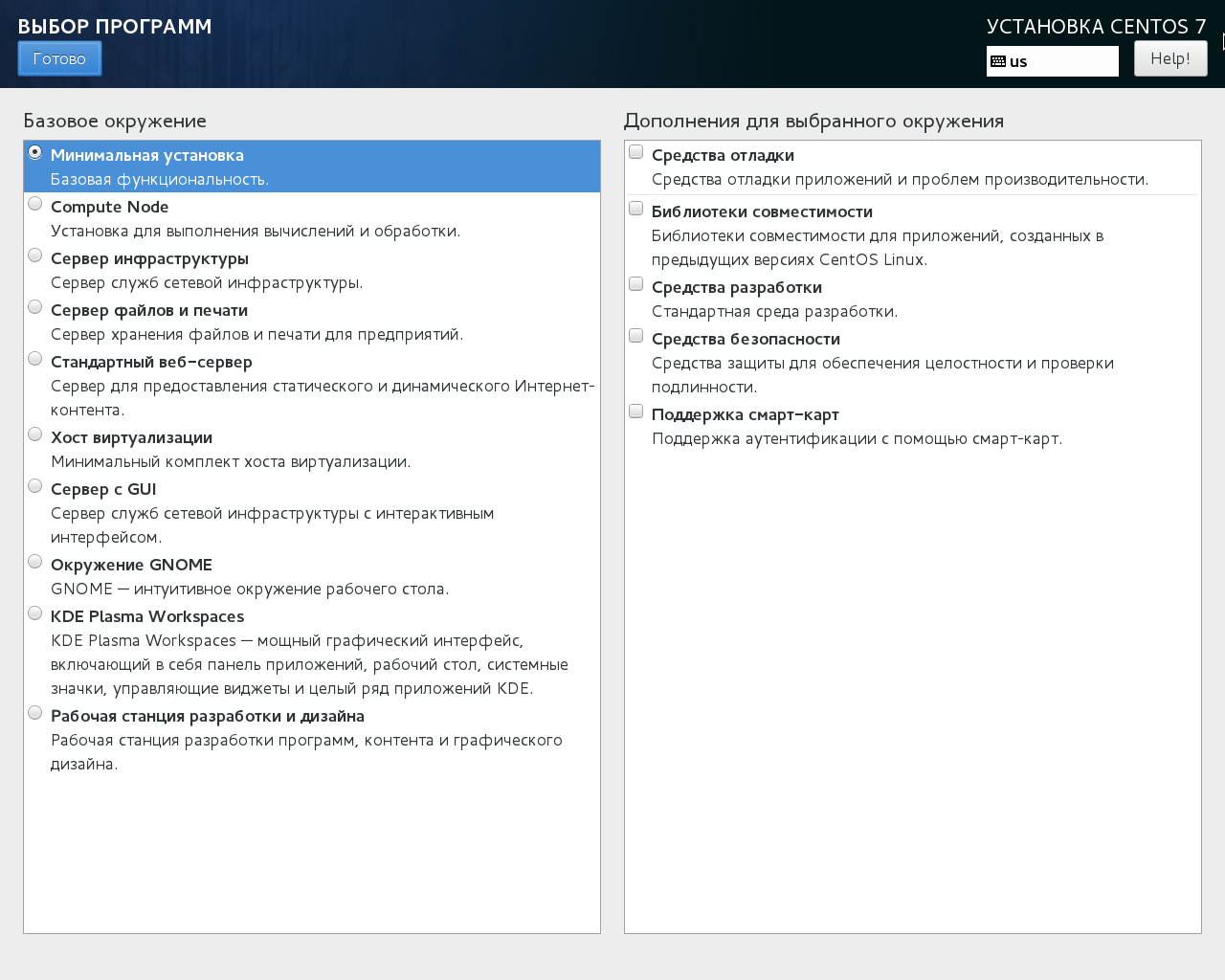

На следующем этапе перейдите в меню выбора программного обеспечения. Там вы найдете список некоторых предопределенных базовых сред для вашей системы. Вы можете установить графическую среду рабочего стола, такую как Gnome, KDE Plasma или Creative Workstation, или вы можете выбрать установку пользовательской установки сервера, такой как веб-сервер, вычислительный узел, хост виртуализации, сервер инфраструктуры, сервер с графическим интерфейсом. или файловый сервер и сервер печати.

Наиболее подходящей средой для сервера является вариант минимальной установки, поскольку он является наиболее гибким и занимает мало места на диске. Выберите базовую среду «Минимальная установка», выберите надстройки «Библиотеки совместимости» на левой панели и нажмите кнопку «Готово», чтобы завершить эту настройку и вернуться в главное меню.

Если вы хотите установить полную среду рабочего стола Gnome или KDE, выберите подходящую среду, как показано на снимках экрана ниже, и нажмите кнопку «Готово». Однако вы не можете установить более одной среды для каждой установки.

Затем перейдите в меню «Источник установки» и выберите «Автоматически определяемый установочный носитель» по умолчанию. У вас также есть возможность выполнить установку из других сетевых расположений, таких как сервер HTTP, HTTPS, FTP или NFS, или добавить дополнительные репозитории. Когда вы закончите, нажмите «Готово», чтобы вернуться в главное меню.

Затем нажмите в меню «Место установки», чтобы открыть настройки раздела хранилища. В разделе «Выбор устройства» проверьте жесткий диск локальной машины. Затем в разделе «Другие параметры хранилища» установите флажок «Автоматически настраивать разбиение». Этот параметр гарантирует, что жесткий диск машины будет автоматически разбит на разделы /(root), /home и swap. Когда вы закончите, нажмите кнопку «Готово», чтобы активировать макет раздела диска машины и вернуться на экран главного меню.

Когда вы закончите, нажмите кнопку «Готово», чтобы активировать макет раздела диска машины и вернуться на экран главного меню.

На следующем экране установки откройте меню KDUMP и отключите механизм сбоя ядра KDUMP, чтобы освободить оперативную память системы. Нажмите кнопку «Готово», чтобы применить эту настройку и вернуться в главное меню.

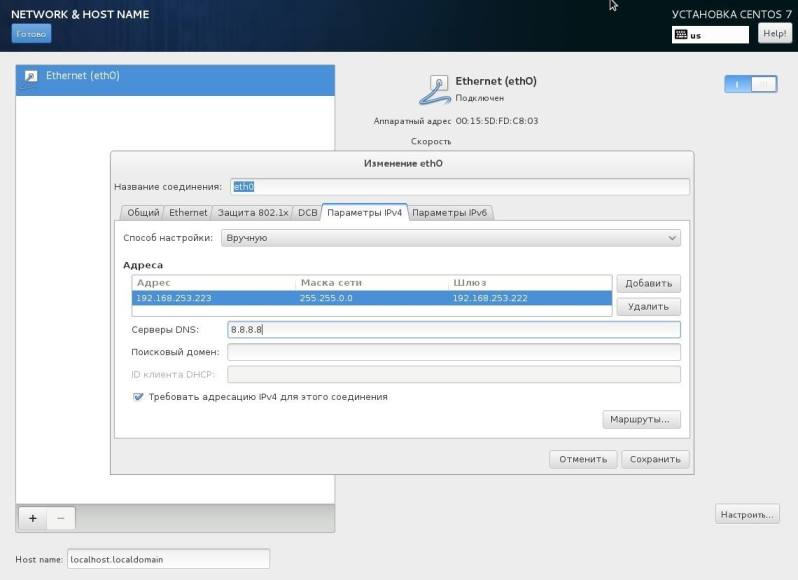

Затем нажмите меню «Сеть и имя хоста» и настройте полное доменное имя хоста вашего компьютера. Также активируйте и включите сетевую службу, переключив кнопку Ethernet из положения OFF в положение ON. Вы можете вручную настроить сетевой интерфейс на этом шаге, если это так. Когда вы закончите, нажмите кнопку «Готово», чтобы вернуться в главное меню установки.

Наконец, перед началом процесса установки обязательно проверьте все сделанные вами настройки. Когда вы закончите, нажмите кнопку «Начать установку», чтобы начать установку CentOS 7.

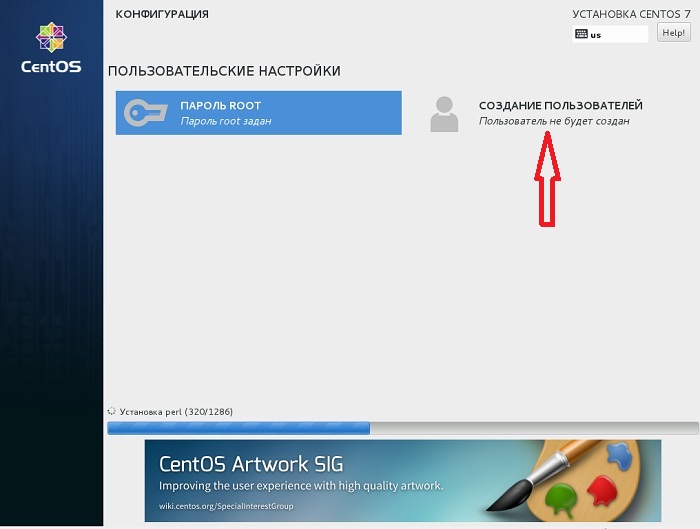

После запуска программы установки нажмите ПАРОЛЬ КОРНЯ в меню на экране «Конфигурация» и установите надежный пароль для учетной записи root.

pub

pub  ssh/authorized_keys

ssh/authorized_keys