Как удалить вирус троян с компьютера: Удаление вируса-трояна. Как удалить вирус-троян на компьютере

Содержание

Как удалить вирус, троян или вредоносный код со своего сайта

Из заголовка должно быть все понятно — мы будем заниматься поисками вредоносного кода на сайте под управлением CMS(Content Management System) разработанной на языке программирования PHP. Таких CMS достаточно много и они очень популярны, например: WordPress, Joomla, DataLifeEngine, InstantCMS, E107, PhpBB и т.п. Сайт может работать также на самописном движке, в общем не важно, так как принципы внедрения зловредов в код PHP везде очень похожи.

Принципы поиска и чистки вредоносного кода, что я приведу ниже, можно использовать практически на любом сайте, работающем на любом движке, который написан не только на языке PHP но и на других скриптовых языках.

Данный мануал скорее всего для тех вебмастеров, которые знают хотя-бы азы PHP, поскольку нужно будет проводить небольшой анализ кода и суметь понять какая часть нужна для сайта, а какая подозрительна и представляет угрозу.

Ну что ж, к делу…

Содержание:

- Поиск и правка вредоносного кода на локальной копии сайта

- Полезные рекомендации

- В завершение

Поиск и правка вредоносного кода на локальной копии сайта

Первым делом нам нужно сделать полную резервную копию нашего сайта на локальный компьютер. Это необходимо, поскольку нужно будет производить поиск в файлах по их содержимому, а по FTP или SFTP это осуществить сложно и очень дорого по временным затратам.

Это необходимо, поскольку нужно будет производить поиск в файлах по их содержимому, а по FTP или SFTP это осуществить сложно и очень дорого по временным затратам.

Заходим на свой хостинг в панель управления и запускаем менеджер файлов, упаковываем все скрипты сайта в архив и скачиваем себе на компьютер по FTP или тот же файловый менеджер. Хочу заметить что скачивать все файлы сайта (пользовательские фото, видео, мультимедиа контент) не обязательно, главным образом нас интересуют скрипты и настройки. Если сайт большой то мультимедиа контента может быть достаточно таки много, он нам будет лишним и отнимет только ценное время и ресурсы, скорее всего в картинках и видео у вас на сайте нет ничего что может навредить сайту, поскольку веб-сервер не обработает скрипт написанный на PHP и переименованный в jpg или mp4.

В случае если у вас VPS то можно достаточно быстро упаковать сайт в архив при помощи консольного архиватора 7z, вот пример простой упаковки директории с сайтом на ОС Ubuntu Linux:

# apt-get install p7zip-full # 7z a site_com_backup.zip /var/www/data/site_com/* /var/www/data/site_com/.htaccess

- /var/www/data/site_com/ — Путь к директории с сайтом.

- а — параметр что указывает архиватору произвести упаковку файлов (Add).

- /var/www/data/site_com/* — указываем: нужно паковать все что есть в директории.

- /var/www/data/site_com/.htaccess — дополнительно указываем что файл .htaccess тоже паковать (по умолчанию такие файлы исключаются)

В случае с VPS архив достаточно надежно и безопасно качать по протоколу SFTP (SSH 22 порт) используя программу WinSCP (Windows Secured Copy) — программа бесплатна и может работать в портабельном режиме. Свежую версию всегда можно скачать на официальном сайте — https://winscp.net

Для работы нам понадобится Total Commander, скорее всего у вас он уже установлен, поскольку без него в вебмастерских делах как без рук. Если у вас нет этого коммандера то его нужно установить, можно скачать с официального сайта программы — http://www. ghisler.com/download.htm

ghisler.com/download.htm

Теперь, когда у нас есть архив с сайтом, нужно его распаковать в любую удобную временную директорию, например в с:/TEMP. Распаковать можно используя Тотал Коммандер или любой из распространенных архиваторов (7Zip, WinRAR, WinZIP), также Windows по умолчанию поддерживает работу с сжатыми папками ZIP.

Заходим Тотал Коммандером в директорию с распакованными файлами и начинаем вызываем окно поиска файлов комбинацией клавиш ALT+F7 (поиск).

Там где «Искать файлы» ставим звездочку * для поиска по всех файлах или *.php — для поиска только по скриптах, ставим галочку возле поля «С текстом» и ниже галочку «Регулярные выражения».

В поле «С текстом» пишем строку-регулярное выражение для поиска, она состоит из списка фрагментов кода, который будем искать

http:|href=|display|base64|eval\(|chr\(

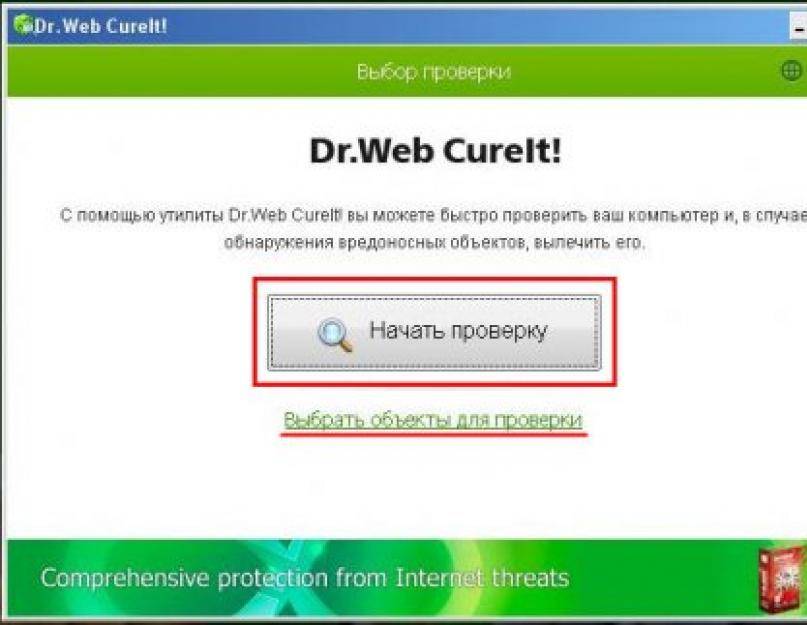

Когда все заполнено нажимаем «Начать поиск» и дожидаемся завершения операции, длительность зависит от мощности процессора вашего компьютера, а также от скорости работы с файлами вашего жесткого диска (достаточно быстро ищет если у вас SSD).

С помощью регулярного выражения (Wiki: регулярные выражения) мы производим поиск в скриптах движка, которые могут содержать вредоносный код.

Вот что мы ищем:

- http: — так чаще всего начинаются ссылки, кроме того так могут начинаться и внутрисайтовые (полезные) ссылки, нужно будет просмотреть внимательно.

- href= — то же самое что и http: .

- display — поиск CSS кода для скрытых блоков, в которые часто прячут ссылочки в шаблонах и скриптах, как пример: <a href=»злосайт.ком»>сайт</a> в данном случае ссылка индексируется но на сайте не отображается никогда.

- base64 — классика жанра, наиболее распространенный способ шифрования PHP кода с разным вредоносным функционалом — от простановки ссылки до трояна или бекдора. Данная функция из языка PHP также используется в мирных, полезных целях, например в скриптах для отправки почты и т.п., поэтому нужно будет провести беглый анализ найденных фрагментов кода.

- eval( — функция выполнения PHP кода переданного в строке как аргумент.

Часто используют в комплексе с base64. Кроме того данная функция часто используется в мирных целях, для инициализации переменных в движке и т.п.

Часто используют в комплексе с base64. Кроме того данная функция часто используется в мирных целях, для инициализации переменных в движке и т.п. - chr( — функция вывода символа с указанным кодом, такими функциями можно зашифровать любой кусок кода, поэтому если встретится большое количество таких вызовов функции собранных вместе в одном скрипте то это вполне может быть обфусцированный(искаженный, шифрованный) скрипт.

Внимание: возможно вы еще встречали хитрые и необычные маскировки кода с использованием других сравнительно редких функций PHP — отпишитесь в комментариях, будет полезно мне и тем кто будет читать эту статью!

По завершению поиска если файлы найдены то они будут отображены с полными абсолютными путями, жмем кнопочку «Файлы на панель» чтобы вывести все эти файлы в панели Total Commander.

Для дальнейшей работы нам понадобится очень удобный и функциональный редактор кода Notepad++. Программа бесплатна, скачать ее можно на сайте — notepad-plus-plus. org/ , скачиваем, устанавливаем и запускаем!

org/ , скачиваем, устанавливаем и запускаем!

Теперь просматриваем файлы, преимущественно с расширением *.php и по очереди открываем их в Notepad++, хотя…зачем по очереди? — можно ведь сразу открыть все! Для этого правой клавишей мышки выделяем нужные файлы и зажав левую клавишу мыши на одном из выделенных перетаскиваем в окно открытого редактора Notepad++ — и вот оно чудо: все файлы открыты для редактирования. ))

Далее нажатием комбинации клавиш CTRL+F вызываем окно поиска. Во вкладке Find в поле «Find what» вводим строку-регулярное выражения, по которому мы производили поиск файлов:

http:|href=|display|base64|eval\(|chr\(

В группе «Search mode» выбираем «Regular expression» и нажимаем кнопку «Find all in all Opened Documents». После этого в нижней части редактора появится окно со списком файлов и найденных фрагментов кода для каждого из них.

Заранее хочу вас предупредить что найденных файлов может быть достаточно много, все зависит от движка и его структуры, поэтому можно ограничиться поиском наиболее опасных функций:

base64|eval\(

Производим просмотр кода и в случае обнаружения странного куска клацаем дважды на нем чтобы открыть данный файл для правки в основном окне редактора.

По ходу обнаружения и правок вредоносных участков кода вам нужно записывать в блокнот полные пути и имена файлов в которых были сделаны изменения (это нам пригодится при обновлении живого сайта). Чтобы долго не возиться, полный путь к файлу можно скопировать выбрав его вкладку в редакторе, клацнув на ней правой клавой мышки и выбрать пункт «Full FIle Path to Clipboard», теперь идем в блокнот и нажимаем CTRL+V.

После всех правок файлов изменения в них нужно сохранить — для этого нажимаем комбинацию клавиш CTRL+SHIFT+S.

Итак у нас есть копия сайта с уже произведенными правками, а также в блокноте список файлов (и путей к ним), в которых были сделаны изменения. Не разумно было-бы заливать обратно весь сайт, поэтому вам нужно отыскать файлы из блокнота и просто обновить их на хостинге вашего сайта.

Из своего опыта могу сказать что таких файлов, в случае наличия заразы на вашем сайте, будет не так уж много — всего 1-5 в лучшем случае, так что обновление скриптов на хостинге займет минимум времени.

Полезные рекомендации

К дополнения ко всему сказанному выше советую вам внимательно просмотреть корневой (в верхнем уровне директорий) файл .htaccess. В последнее время участились случаи наличия в нем разных редиректов на всякие сайты (при заходе используя мобильные устройства) в следствии взлома или получения доступа через бэкдор (Вики: Бэкдор).

Данная методика не является панацеей от всех бед, сложность скриптов и хитрость кулхацкеров растет с большой скоростью, поэтому позволю себе дать вам еще несколько советов если ваш сайт часто ломают:

- Не покупайте сайтов у незнакомых источников, которым вы не можете доверять хотя бы на 80%, такой сайт в случае наличия в нем бекдора или трояна и размещенный на шаровом хостинге рядом с другими вашими сайтами может заразить их всех. Перед установкой купленного сайта рекомендую произвести поиск вредоносного кода описанным выше методом, а также произвести осмотр того что вам упаковали в качестве файликов.

- Ваш хостер, сам не подозревая того, может иметь «дыры», которые позволяют пользователям с других аккаунтов используя нехитрые особенности скриптов читать (а иногда даже и писать.

..бывает и такое) произвольные файлы на сайтах вашего аккаунта зная относительные или полные пути к ним(их вычислить не так уж сложно, например php при достаточно высоком уровне отображения ошибок в случае возникновения ошибки может раскрыть полные пути к файлам в информационном сообщении). Используйте сертифицированные или же проверенные временем хостинги, про отзывы и рейтинги можно почитать на http://hosting101.ru/ или других подобных сайтах, в дополнение поищите отзывы о вашем хостинге на форумах, блогах.

..бывает и такое) произвольные файлы на сайтах вашего аккаунта зная относительные или полные пути к ним(их вычислить не так уж сложно, например php при достаточно высоком уровне отображения ошибок в случае возникновения ошибки может раскрыть полные пути к файлам в информационном сообщении). Используйте сертифицированные или же проверенные временем хостинги, про отзывы и рейтинги можно почитать на http://hosting101.ru/ или других подобных сайтах, в дополнение поищите отзывы о вашем хостинге на форумах, блогах. - Ваш хостер может оказаться «грязным», в котором работает отчасти «гнилой» персонал. Такой хостер может продавать другим умышленно сделанные дыры на вашем сайте, поэтому вы можете себе долго попарить мозГ прежде чем поймете в чем вся суть проблем.

- Самый, пожалуй, надежный вариант это — свой VPS или выделенный сервер, там вы сам себе Бог и сами все решаете и держите под контролем. Достаточно неплохой хостинг FastVPS.ru — VPS от 2.9Э, работал с ними несколько лет, сервера очень быстрые, главное все хорошо настроить — в этом плане вам также помогут, если нет необходимых навыков.

В завершение

Ну вот пожалуй и все о чем хотел поделиться в данной статье. Желаю вам удачи в борьбе с нечистью на вашем пострадавшем сайте и пусть она обходит ваши проекты 100500й дорогой!

Трояны — правила самообороны — Игромания

Вы пользуетесь Интернетом? На вашем компьютере хранится важная информация, личные сведения? Вы не хотите потерять содержимое своего жесткого диска или оплачивать чужие счета за Интернет? В этой статье я расскажу вам об одном из наиболее важных условий, обеспечивающих безопасность ваших данных — о том, как определить наличие на вашем компьютере троянов, и о том, как с ними надо бороться. Если вы еще ни разу не слышали о существовании троянов и не представляете, чем они опасны, предварительно прочитайте врезку.

Немного истории

О троянцах впервые серьезно заговорили после появления программы Back Orifice , созданной хакерской группой Cult of the Dead Cow в 1998 году. Возможность полностью управлять любым компьютером, подключенным к Сети, предварительно запустив на нем нужную программу, очень сильно взволновала людей. Разработчики программы уверяли, что это всего лишь обычное средство удаленного администрирования, но многочисленные взломы, совершенные с помощью Orifice’а, убеждали в обратном. Только хотелось бы отметить, что по сравнению со своими многочисленными клонами, выходящими с тех пор с завидным постоянством, Back Orifice выглядит чуть ли не безобидным тетрисом. Дело в том, что для использования этого трояна злоумышленник должен был обладать неплохими познаниями в работе сетей и компьютеров вообще, что сильно ограничивало круг его пользователей. Кроме того, первая версия проги вообще не имела графического интерфейса, что здорово распугивало начинающих хакеров. Однако время шло, появлялись все новые и новые программы, возможности их совершенствовались, алгоритмы работы улучшались. Теперь украсть необходимые пароли или получить доступ к компьютеру излишне доверчивого человека сможет даже малолетний ребенок.

Возможность полностью управлять любым компьютером, подключенным к Сети, предварительно запустив на нем нужную программу, очень сильно взволновала людей. Разработчики программы уверяли, что это всего лишь обычное средство удаленного администрирования, но многочисленные взломы, совершенные с помощью Orifice’а, убеждали в обратном. Только хотелось бы отметить, что по сравнению со своими многочисленными клонами, выходящими с тех пор с завидным постоянством, Back Orifice выглядит чуть ли не безобидным тетрисом. Дело в том, что для использования этого трояна злоумышленник должен был обладать неплохими познаниями в работе сетей и компьютеров вообще, что сильно ограничивало круг его пользователей. Кроме того, первая версия проги вообще не имела графического интерфейса, что здорово распугивало начинающих хакеров. Однако время шло, появлялись все новые и новые программы, возможности их совершенствовались, алгоритмы работы улучшались. Теперь украсть необходимые пароли или получить доступ к компьютеру излишне доверчивого человека сможет даже малолетний ребенок.

Краткий ликбез

Что такое троян? Троянцев можно условно отнести к категории вирусов, от которых они, впрочем, имеют немало отличий. В отличие от большинства вирусов, троян сам по себе не способен на деструктивные действия, он не будет неконтролируемо размножаться на вашем винчестере и делать прочие гадости, — но только до тех пор, пока за дело не возьмется его “хозяин”. Большинство троянов состоит из двух частей: клиентской и серверной. Клиентская часть используется только для конфигурирования трояна и для доступа к компьютеру жертвы, а серверная — это та, которая распространяется потенциальным жертвам. Запустив у себя на компьютере серверную часть трояна, вы активируете его, и с этого момента он начинает свою деятельность. Поэтому в дальнейшем под словом “троян” будет подразумеваться именно серверная его часть. Вообще, трояны можно разделить на три основные категории, в соответствии с их основными функциями:

BackDoor (задняя дверь, черный ход) — эти трояны предоставляют своему хозяину полный доступ к компьютеру жертвы. Они работают по следующему принципу: вы запускаете файл, содержащий троян, он прописывается в автозагрузке и каждые 10-15 минут проверяет наличие соединения с Интернетом. Если соединение установлено, троян отсылает своему хозяину сигнал готовности и начинает работать по принципу приложения удаленного доступа. С этого момента злоумышленник может совершить любые действия с вашим компьютером, вплоть до форматирования диска.

Они работают по следующему принципу: вы запускаете файл, содержащий троян, он прописывается в автозагрузке и каждые 10-15 минут проверяет наличие соединения с Интернетом. Если соединение установлено, троян отсылает своему хозяину сигнал готовности и начинает работать по принципу приложения удаленного доступа. С этого момента злоумышленник может совершить любые действия с вашим компьютером, вплоть до форматирования диска.

MailSender (отравитель почты) — будучи однажды запущен, такой троян прописывается в системе и тихонько собирает сведения обо всех паролях, используемых вами. Наиболее продвинутые MailSender’ы способны даже перехватывать любые окна ввода пароля и сохранять все введенное там. Через определенные промежутки времени вся собранная информация отправляется по электронной почте злоумышленнику. Такой вид троянов является, по моему мнению, наиболее опасным, так как вы даже можете и не узнать о том, что кто-то пользуется вашим логином для входа в Интернет или отправляет от вашего имени сообщения по почте и Аське. К тому же, более-менее продвинутые хакеры все свои противозаконные действия совершают только под чужим именем, так что в наиболее тяжелом случае у вас могут начаться серьезные неприятности…

К тому же, более-менее продвинутые хакеры все свои противозаконные действия совершают только под чужим именем, так что в наиболее тяжелом случае у вас могут начаться серьезные неприятности…

LogWriter (составитель протокола) — такие трояны ведут запись в файл всего, что вводится с клавиатуры. Позже вся эта информация может быть отправлена почтой либо просмотрена по ftp-протоколу.

Кроме того, наиболее опасные трояны сочетают в себе функции сразу нескольких видов, что позволяет хакеру получить действительно полный контроль над удаленной машиной.

Правила безопасности

Как на компьютер могут попасть трояны? Как это ни прискорбно, но в большинстве случаев злосчастный файл запускает сам пользователь. Поэтому главными средствами в борьбе с троянами являются вовсе даже не антивирусы и фаерволы, а самая обычная осторожность. Подумайте сами, откуда у вас на компьютере могут взяться зараженные файлы? Как показывает практика, большинство троянцев приходит к пользователям по электронной почте либо же скачивается ими с веб-сайтов, bbs’ок и из прочих файловых архивов. Начнем с наиболее вероятного случая — с письма с вложенным файлом.

Начнем с наиболее вероятного случая — с письма с вложенным файлом.

В большинстве случаев такое письмо сразу выделяется среди остальных. Но чтобы быть полностью уверенным, обратите внимание на такие признаки:

1. Письмо получено от незнакомого вам человека, не имеет обратного адреса или же пришло якобы от крупной компании (например, Microsoft), к которой вы не имеете никакого отношения. Очень часто попадаются письма, подписанные вашим провайдером, но ( внимание! ) присланные с халявного адреса вроде [email protected].

2. Письмо адресовано паре десятков людей сразу, причем ни одного из них вы не знаете.

3. В письме содержится текст типа: “Привет, YYY! Помнишь, ты просил меня выслать тебе крутейшую прогу XXXXXX? Извини, что так долго — раньше были проблемы с сервером. С уважением, В. Пупкин”. Естественно, что никакого Пупкина вы не знаете и никаких файлов у него не просили.

4. В файле, присланном с письмом, содержится якобы одно из следующего: крутейшая порнуха, взломщик Интернета, эмулятор Direct3D для старых видеокарт, генератор номеров кредитных карт и тому подобные “полезности”. Причем подобные файлы обычно имеют слишком маленький размер (десяток-другой килобайт).

В файле, присланном с письмом, содержится якобы одно из следующего: крутейшая порнуха, взломщик Интернета, эмулятор Direct3D для старых видеокарт, генератор номеров кредитных карт и тому подобные “полезности”. Причем подобные файлы обычно имеют слишком маленький размер (десяток-другой килобайт).

5. К письму приложен файл с расширением *.exe, который, по словам отправителя, является фотографией или видеоклипом. Причем размеры файла опять же не соответствуют его описанию. Запомните — никак не может видеофильм, даже продолжительностью 1-2 минуты, занимать 20-30Kb.

Ни в коем случае не запускайте такие файлы! Даже если в них на самом деле содержалось что-то из вышеперечисленного, ничего существенного вы не пропустите. Уж лучше лишний раз не посмотреть супер-пупер-порно-картинки, чем потерять все оплаченное время в Интернете или драгоценное содержимое своего жесткого диска. Внимательные читатели должны спросить: а как троянец может содержаться в картинках и прочем — ведь это же не исполняемые файлы? Дело здесь вот в чем. Эти “картинки” представляют собой обычные исполняемые exe-файлы, которым добавили соответствующее расширение. Делается это так. Файл, скажем, trojan.exe переименовывается в Porno.jpg.exe (причем между .jpg и .exe можно наставить штук сто пробелов, чтоб вторая часть уж совсем “незаметной” сделалась). В проводнике Windows отобразится только первое расширение файла — и выглядеть он будет как картинка, но только до тех пор, пока пользователь не решит его посмотреть. А вот при выборе этой “картинки” и запустится троянец. Чтобы не попасться на такую уловку, откройте Проводник , выберите пункт меню Вид/Свойства папки и там на вкладке Вид/Дополнительная настройка уберите галочку напротив пункта Не показывать расширения для… А еще лучше — вместо Проводника использовать более продвинутый файл-менеджер, например, Windows Commander. И еще, раз уж речь пошла о “правильном” софте, не могу не посоветовать выкинуть подальше Microsoft Outlook и поставить The Bat!.

Эти “картинки” представляют собой обычные исполняемые exe-файлы, которым добавили соответствующее расширение. Делается это так. Файл, скажем, trojan.exe переименовывается в Porno.jpg.exe (причем между .jpg и .exe можно наставить штук сто пробелов, чтоб вторая часть уж совсем “незаметной” сделалась). В проводнике Windows отобразится только первое расширение файла — и выглядеть он будет как картинка, но только до тех пор, пока пользователь не решит его посмотреть. А вот при выборе этой “картинки” и запустится троянец. Чтобы не попасться на такую уловку, откройте Проводник , выберите пункт меню Вид/Свойства папки и там на вкладке Вид/Дополнительная настройка уберите галочку напротив пункта Не показывать расширения для… А еще лучше — вместо Проводника использовать более продвинутый файл-менеджер, например, Windows Commander. И еще, раз уж речь пошла о “правильном” софте, не могу не посоветовать выкинуть подальше Microsoft Outlook и поставить The Bat!. Дело в том, что Outlook содержит ряд ошибок, благодаря которым полученное вами письмо, содержащее определенные коды, но вообще не имеющее вложений, может заразить ваш компьютер всякой дрянью и наделать много других неприятных вещей. Но это уже тема для отдельного разговора.

Дело в том, что Outlook содержит ряд ошибок, благодаря которым полученное вами письмо, содержащее определенные коды, но вообще не имеющее вложений, может заразить ваш компьютер всякой дрянью и наделать много других неприятных вещей. Но это уже тема для отдельного разговора.

Практически все вышеперечисленное верно и в большинстве других случаев, когда вам пытаются подсунуть трояна. Очень многие сайты, ftp-сервера, bbs’ки, особенно хакерской тематики, просто битком набиты подобным содержимым. Не поддавайтесь соблазну — вспомните поговорку про бесплатный сыр. По той же причине рекомендуется проверять новыми антивирусами все скачанные откуда-либо файлы, даже если вы их качали с крупнейшего и популярнейшего сайта.

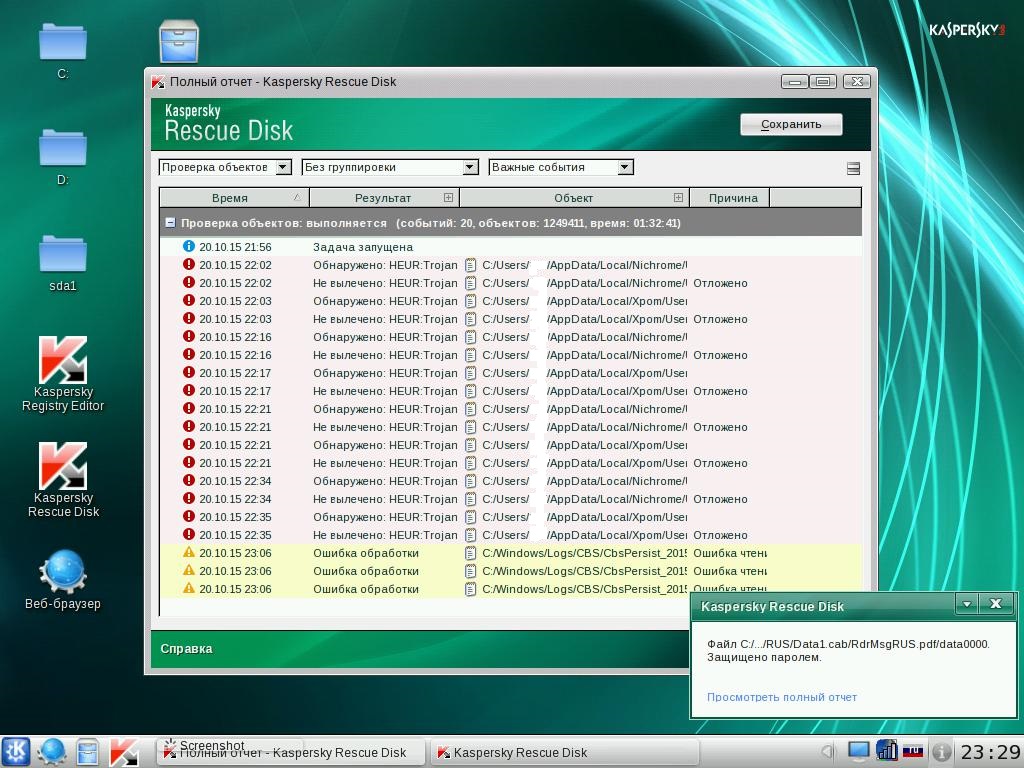

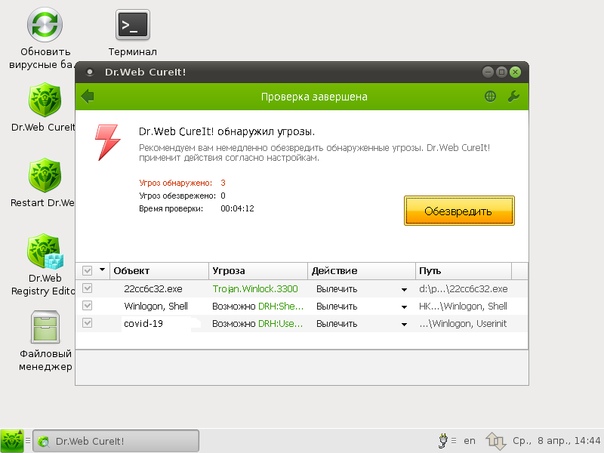

Определяем трояна

Итак, представим себе ситуацию, что троянец все-таки был благополучно вами запущен, и теперь ваши данные находятся под серьезной угрозой. Как тут быть? Конечно, в самом простом случае вам понадобится только запустить свежую версию AVP или Doctor Web и удалить все зараженные файлы. Но существует большая вероятность того, что эти антивирусы ничего не найдут — дело в том, что новые трояны создаются практически каждый день, и, возможно, вы “подцепили” что-то недавно появившееся. Однако и без антивирусов можно без проблем определить наличие трояна. Во-первых, есть признаки, по которым уже можно заподозрить неладное. Например, если ваш компьютер периодически пытается выйти в Интернет без ваших на то указаний, или если во время неторопливых разговоров по Аське с вашего компьютера куда-то отправляются мегабайты данных, то вам стоит призадуматься. Ну и, конечно же, если вы еще и скачали вчера файл, отказавшийся запускаться по непонятным причинам, то надо срочно браться за дело. Вообще, всегда обращайте внимание на необычное поведение файлов — если дистрибутив какой-либо программы после ее запуска вдруг изменился в размерах, поменял свой значок либо вообще исчез — будьте уверены, в этом файле был “прошит” троян.

Но существует большая вероятность того, что эти антивирусы ничего не найдут — дело в том, что новые трояны создаются практически каждый день, и, возможно, вы “подцепили” что-то недавно появившееся. Однако и без антивирусов можно без проблем определить наличие трояна. Во-первых, есть признаки, по которым уже можно заподозрить неладное. Например, если ваш компьютер периодически пытается выйти в Интернет без ваших на то указаний, или если во время неторопливых разговоров по Аське с вашего компьютера куда-то отправляются мегабайты данных, то вам стоит призадуматься. Ну и, конечно же, если вы еще и скачали вчера файл, отказавшийся запускаться по непонятным причинам, то надо срочно браться за дело. Вообще, всегда обращайте внимание на необычное поведение файлов — если дистрибутив какой-либо программы после ее запуска вдруг изменился в размерах, поменял свой значок либо вообще исчез — будьте уверены, в этом файле был “прошит” троян.

Первым делом посмотрите, что из приложений запущено в данный момент, закрыв перед этим все выполняемые программы. Делается это так: в стартовом меню Windows выберите пункт Программы/Стандартные/Сведения о системе. Затем в появившемся окне откройте вкладку Программная среда/Выполняемые задачи , и перед вами появится список всех выполняемых в данный момент приложений.

Делается это так: в стартовом меню Windows выберите пункт Программы/Стандартные/Сведения о системе. Затем в появившемся окне откройте вкладку Программная среда/Выполняемые задачи , и перед вами появится список всех выполняемых в данный момент приложений.

Теперь смотрите на четвертую колонку списка — там находятся описания запущенных приложений. Нам надо найти файл, не имеющий описания либо замаскированный под что-либо, связанное с Интернетом или корпорацией Майкрософт (подобные описания присутствуют у большинства троянов). Обычно троян устанавливается в системном каталоге Windows — так что в первую очередь посмотрите на файлы из этой директории. Теперь загляните в раздел Автоматически загружаемые программы и посмотрите, присутствует ли этот подозрительный файл там. Троянец должен обязательно загружаться вместе с системой, так что он не может не отобразиться на этой страничке. Если вы найдете явно подозрительную программу, то, естественно, надо будет ее удалить. Но учтите, что удалить трояна под Windows вам не удастся, так как система не разрешает удалять уже запущенные файлы (а троянец как раз запускается при каждой загрузке системы). В этом случае перезагрузите компьютер под DOS либо используйте системную дискету и, найдя тот самый подозрительный файл, перенесите его во временный каталог. Почему его сразу не удалить? Дело в том, что мы могли ошибиться, и, возможно, этот файл — вовсе и не троянец, а что-то необходимое для работы вашей операционки. Теперь снова загрузите Windows и, если система будет работать нормально, можете смело удалять подозрительный файл. В случае каких-либо сбоев снова загрузитесь в DOS-режиме и возвращайте файл на его место.

Но учтите, что удалить трояна под Windows вам не удастся, так как система не разрешает удалять уже запущенные файлы (а троянец как раз запускается при каждой загрузке системы). В этом случае перезагрузите компьютер под DOS либо используйте системную дискету и, найдя тот самый подозрительный файл, перенесите его во временный каталог. Почему его сразу не удалить? Дело в том, что мы могли ошибиться, и, возможно, этот файл — вовсе и не троянец, а что-то необходимое для работы вашей операционки. Теперь снова загрузите Windows и, если система будет работать нормально, можете смело удалять подозрительный файл. В случае каких-либо сбоев снова загрузитесь в DOS-режиме и возвращайте файл на его место.

Так и только так можно определить присутствие абсолютно любого трояна. Не пытайтесь посмотреть список задач, открываемый по нажатию Ctrl-Alt-Del или Alt-Tab — любой уважающий себя трояноклепатель сделает так, чтобы его детище не было видно оттуда. А вот от sysinfo (о которой мы только что говорили) спрятаться невозможно.

А вот от sysinfo (о которой мы только что говорили) спрятаться невозможно.

Кроме того, многие трояны с легкостью определяются программой Netstat. Для ее запуска, находясь в онлайне, откройте пункт стартового меню Windows Выполнить и введите netstat -a 15 ( параметры -a 15 заставят программу обновлять информацию каждые 15 секунд). Данная программа проверяет все открытые порты (пятизначные числа) и сообщает вам о том, что за приложение использует их. Если вы видите порты 12345 и 12346 открытыми, то знайте, что это работа трояна NetBus , а если 31337 — перед вами Back Orifice.

Существуют и другие способы определения троянов, но вам должно хватить и этих. Плюс, конечно, можно использовать антивирусы, умеющие бороться с троянами. Например, антивирус Касперского ( AVP ). И запомните одно. В любом случае, вы должны заниматься не отловом и обезвреживанием многочисленных троянов — лучше просто не запускать “плохие” файлы.

Вычисляем обидчика

Напоследок поговорим о том, что делать в случае, если троян уже был благополучно вами запущен, но с системы еще не удален. Думаю, многим захочется узнать, что за шутник попытался атаковать ваш компьютер, это поможет вам предотвратить возможные неприятности. Если троян был прислан вам по почте, то первым делом нужно глянуть на то, кто же вам его отправил. Конечно, только очень глупый человек рассылает трояны от своего имени, поэтому нам придется воспользоваться некоторой дополнительной информацией о письме. Дело в том, что по умолчанию почтовые программы не показывают так называемые кладжи ( Kludges — подробная информация об отправителе), ограничиваясь только тем адресом, который ввел сам отправитель. Для просмотра этих данных включите в своем почтовом клиенте опцию Show Kludges (хотя в некоторых программах она может называться по-другому). Для выяснения, откуда пришло злосчастное письмо, посмотрите на строчку Received. Если же ваш почтовый клиент не поддерживает такой режим, просто найдите папку на винчестере, в которой лежит полученная вами корреспонденция, и откройте нужное письмо любым текстовым редактором.

Если же ваш почтовый клиент не поддерживает такой режим, просто найдите папку на винчестере, в которой лежит полученная вами корреспонденция, и откройте нужное письмо любым текстовым редактором.

Кроме того, трояны типа BackDoor (см. врезку) очень просто определяются утилитой NetStat (см выше). В данном случае нас интересует третий столбец слева ( Внешний адрес ), являющийся ни чем иным, как ip-адресом нападающего. В дополнение к этому, на нашем диске вы найдете несколько программ, следящих за всеми открытыми портами и позволяющих делать с обидчиком многие интересные вещи (описания программ смотрите в CD-Мании). А что делать, имея на руках ip-адрес злоумышленника, — выбирать вам. Однако в первую очередь не помешает определить, из какой сети или через какого провайдера этот “шутник” подключился к Интернету. Для этого существуют специальные службы ( http://internic.net/whois.html , www. ripn.net:8080/nic/whois/ ), позволяющие получить эту информацию по его ip-адресу. Только учтите, что большинство провайдеров дают своим клиентам динамические (временные) ip-адреса, поэтому чем скорее вы этим займетесь, тем лучше. Узнав, что за служба предоставила злоумышленнику доступ в Интернет, напишите письмо администратору (обычно нужно ввести адрес вида admin@название.домен или же root@название.домен), в котором укажите время соединения с вами и ip-адрес. Таким образом можно получить полную информацию о своем обидчике, ну а как вы ей распорядитесь — уже ваше дело.

ripn.net:8080/nic/whois/ ), позволяющие получить эту информацию по его ip-адресу. Только учтите, что большинство провайдеров дают своим клиентам динамические (временные) ip-адреса, поэтому чем скорее вы этим займетесь, тем лучше. Узнав, что за служба предоставила злоумышленнику доступ в Интернет, напишите письмо администратору (обычно нужно ввести адрес вида admin@название.домен или же root@название.домен), в котором укажите время соединения с вами и ip-адрес. Таким образом можно получить полную информацию о своем обидчике, ну а как вы ей распорядитесь — уже ваше дело.

Что такое троянский конь и как его удалить с компьютера?

Оставить комментарий

/ Вирусы / Автор

блогадм

Изображение с Flickr. Автор: torley

Троянские кони — одни из самых неприятных вирусов, которые могут попасть на ваш компьютер. Их не только легко подобрать, но и не всегда легко найти. Вдобавок ко всему, троянские кони раздражают, когда выходят из компьютера, когда они там. Тем не менее, их невозможно удалить.

Тем не менее, их невозможно удалить.

Что такое троянский конь

Мы не говорим о деревянной лошади. Проще говоря, троянский конь — это вирус, очень разрушительный для вашего компьютера. Обычно оно маскируется под простое приложение. В большинстве случаев вы загружаете троянских коней, полагая, что устанавливаете интересующую вас программу. Однако в конечном итоге они оказываются вредоносным дополнением к вашему компьютеру.

Некоторые трояны просто позволяют другим вирусам легко получить доступ к вашему компьютеру. Другие имеют более конкретные цели. Например, троянец удаленного доступа позволяет создателю вируса получить удаленный доступ к вашему компьютеру и взять на себя управление после его установки на компьютере. Некоторые даже отключают или даже полностью убивают ваш антивирус или брандмауэр.

Как найти троянских коней

Вы обеспокоены тем, что на вашем компьютере есть троянский вирус? Есть несколько способов узнать, заражен ли ваш компьютер. Сначала откройте файлы добавления/удаления. Пройдитесь по каждой из перечисленных программ. Есть ли что-то, что вы не помните при установке? Если это так, изучите эти предметы в Интернете; это может быть что-то вредоносное.

Сначала откройте файлы добавления/удаления. Пройдитесь по каждой из перечисленных программ. Есть ли что-то, что вы не помните при установке? Если это так, изучите эти предметы в Интернете; это может быть что-то вредоносное.

Если вы чувствуете, что ваш компьютер ведет себя странно, рекомендуется также запустить программу защиты от вирусов. Одна из причин того, что эти программы настолько успешны, заключается в том, что их просто трудно найти. Однако, если вы регулярно запускаете свое антивирусное программное обеспечение, более вероятно, что вы останетесь

защищен.

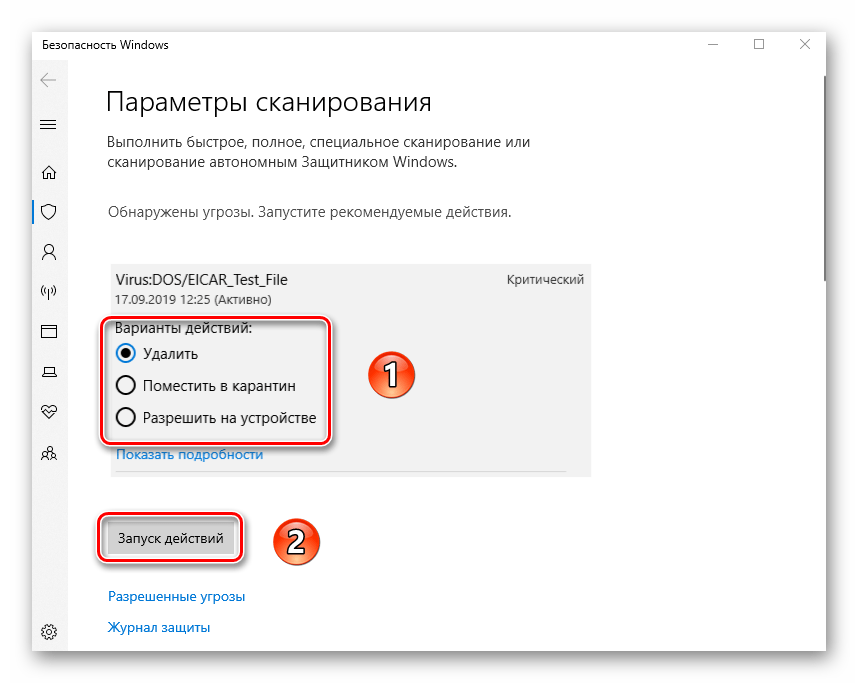

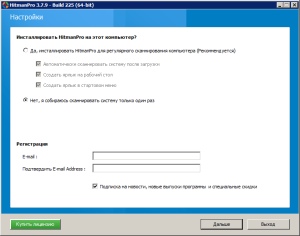

Удаление троянских коней

Если вы обнаружили на своем компьютере троянского коня, очень важно избавиться от него. Нет реального способа узнать, что именно делает вирус, и чем раньше вы от него избавитесь, тем лучше. Если вы обнаружили на своем компьютере приложения, которые не загружали, удалите их. Обязательно удалите все файлы и папки, иначе троянец может остаться.

Если это не сработает, вы также можете использовать программное обеспечение для защиты от вирусов, чтобы изолировать программу или файлы. Это поможет гарантировать, что троянец не нанесет вреда вашему компьютеру при его удалении. После удаления связанной троянской программы обязательно перезагрузите компьютер, чтобы убедиться, что она полностью удалена. Если вы этого не сделаете, он может продолжать работать на человека, который его запрограммировал, и против вас.

Это поможет гарантировать, что троянец не нанесет вреда вашему компьютеру при его удалении. После удаления связанной троянской программы обязательно перезагрузите компьютер, чтобы убедиться, что она полностью удалена. Если вы этого не сделаете, он может продолжать работать на человека, который его запрограммировал, и против вас.

Поддержание компьютера в чистоте от вирусов требует особого внимания. Если у вас есть современная и хорошая защита от вирусов, у вас меньше шансов столкнуться с проблемами. Кроме того, всегда будьте осторожны с любыми программами, которые вы загружаете на свой компьютер.

Какие самые опасные троянские вирусы вам встречались? Поделитесь своими мыслями в комментариях ниже.

Ресурсы:

Как удалить троянский конь вручную

Обнаружение вируса троянского коня

Как обнаружить и удалить троянский вирус с Mac?

Уязвимость Mac встречается очень редко, но все же встречается. Если вы опасаетесь, что ваш компьютер заражен вирусом, и хотите, чтобы на вашем Mac был надежный инструмент защиты, вы попали в нужное место. Вот как провести быстрый поиск вирусов, чтобы найти троянские вредоносные программы на вашем компьютере, что сделать, чтобы избавиться от ошибок Mac навсегда, а также как вместо этого перестать быть скомпрометированным.

Вот как провести быстрый поиск вирусов, чтобы найти троянские вредоносные программы на вашем компьютере, что сделать, чтобы избавиться от ошибок Mac навсегда, а также как вместо этого перестать быть скомпрометированным.

Удаление трояна с Mac возможно. Если вы серьезно обеспокоены наличием на вашем Mac какого-либо вируса, вредоносного ПО или даже суперошибки, мы здесь только для того, чтобы помочь вам выяснить, что происходит, и, при необходимости, устранить проблемы — все предусмотрено бесплатно. Ряд источников, предлагающих рекомендации по защите от вредоносных программ для Mac, — это компании, которые стремятся продавать вирусные идеи, которые помогают определенным предложениям быть очень избирательными, однако теперь вы можете получить советы и рекомендации.

Мы собираемся обсудить удаление трояна с Mac и защиту от любых других вредоносных программ, которые могут скрываться. Мы также объясним, почему это, возможно, не настоящий вирус из-за строгой безопасности Apple macOS, однако, если это так, мы поможем вам узнать как о бесплатных, так и о недорогих решениях, которые защитят ваш компьютер от угроз.

Содержание статьи

Часть 1. Можете ли вы получить троянский вирус на Mac?Часть 2. Как удалить троянский вирус с Mac?Часть 3. Бесплатные инструменты для удаления троянских вирусовЧасть 4. Заключение

Часть 1. Можно ли заразиться троянским вирусом на Mac?

Говорят, что устройства Apple на самом деле не содержат вирусов или вредоносных программ. Хотя это абсолютно точно для других устройств на базе iOS, включая iPhone или iPad, сегодня это не совсем правильно для Mac. В последние годы произошло несколько серьезных инцидентов с вредоносным кодом, но главное отличие от Microsoft Windows заключается в том, что никогда не будет эпидемии вредоносных программ для Mac. Кроме того, с момента запуска OS X (в настоящее время обозначаемой как macOS) небольшой процент от общего количества компьютеров Mac был скомпрометирован.

Есть несколько причин, по которым штаммы Mac не хотят захватить контроль над вирусом. Это жесткая система безопасности, разработанная с помощью macOS, а вторая — то, как вредоносным программам невероятно сложно «распространяться» или распространяться на другой Mac. Тем не менее, компьютеры Mac по-прежнему находятся в центре внимания разработчиков антивирусного программного обеспечения. Действительно, есть много ненавидящих пользователей, которые по-прежнему считают компьютеры Mac и их клиентов главными кандидатами, поэтому в этом руководстве мы объясняем, что делать, чтобы оставаться в безопасности и остановить или избавиться от уязвимостей и вредоносных программ, которые они пытаются кинуть на комп. (Мы также предлагаем вам ознакомиться с нашими последними советами по защите Mac и нашей подборкой лучших антивирусных программ для Mac, которые мы рекомендуем в качестве нашего предпочтительного выбора.)

Тем не менее, компьютеры Mac по-прежнему находятся в центре внимания разработчиков антивирусного программного обеспечения. Действительно, есть много ненавидящих пользователей, которые по-прежнему считают компьютеры Mac и их клиентов главными кандидатами, поэтому в этом руководстве мы объясняем, что делать, чтобы оставаться в безопасности и остановить или избавиться от уязвимостей и вредоносных программ, которые они пытаются кинуть на комп. (Мы также предлагаем вам ознакомиться с нашими последними советами по защите Mac и нашей подборкой лучших антивирусных программ для Mac, которые мы рекомендуем в качестве нашего предпочтительного выбора.)

Обратите внимание, что в какой-то момент мы собираемся соединить и сбалансировать слова вредоносное ПО и вирус, но на самом деле это разные определения. Вредоносная программа, по-видимому, использует тип приложений, которые утверждают, что выполняют какую-то задачу, но вместо этого делают более незаконные действия, такие как кража информации. Вирусы — это крошечные незаметные блоки программного обеспечения, которые каким-то образом попадают на устройство и, таким образом, планируется скрыть. Существуют и некоторые другие формы атак, в том числе такие вредоносные программы, а также другие схемы вредоносного программного обеспечения, в которых предпринимаются попытки получить информацию, которая может быть использована для получения средств от кого-либо. Как удалить троян с Mac, как это сделать легко и эффективно читайте ниже.

Вирусы — это крошечные незаметные блоки программного обеспечения, которые каким-то образом попадают на устройство и, таким образом, планируется скрыть. Существуют и некоторые другие формы атак, в том числе такие вредоносные программы, а также другие схемы вредоносного программного обеспечения, в которых предпринимаются попытки получить информацию, которая может быть использована для получения средств от кого-либо. Как удалить троян с Mac, как это сделать легко и эффективно читайте ниже.

Как обнаружить троянский вирус на Mac?

Обычные троянские вирусы могут нанести серьезный ущерб нескольким потребителям и фирмам. Полезно знать возможные симптомы распространенных троянских вирусов. Популярные троянские вирусы проводят следующие вредоносные атаки на ваше устройство после диагностики: Как определить, заражен ли ваш компьютер троянским вирусом.

1. Всплывающие окна и странные сообщения

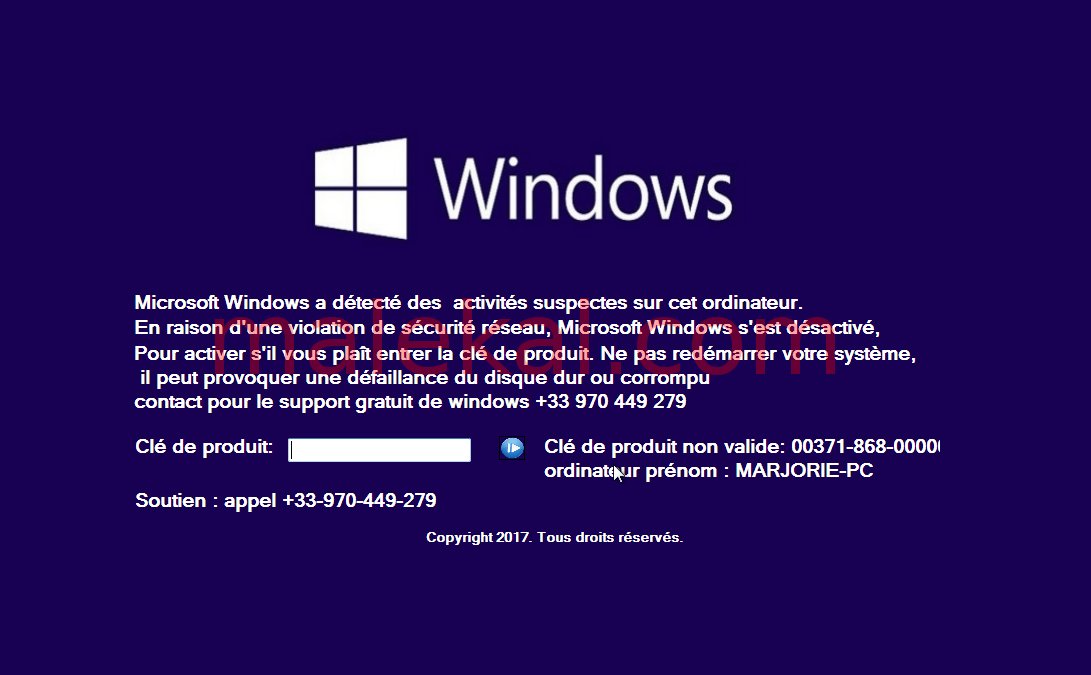

Вы заметили, что ваше устройство показывает вам только некоторые типы всплывающих окон, а также уведомления? На самом деле не имеет значения, была ли это рекламная кампания или заявление о том, что ваш компьютер поврежден. Тогда вы можете быть уверены, что начинаете ощущать симптомы знакомых троянских вирусов. На вашем устройстве мог быть мошеннический антивирус и вредоносное ПО.

Тогда вы можете быть уверены, что начинаете ощущать симптомы знакомых троянских вирусов. На вашем устройстве мог быть мошеннический антивирус и вредоносное ПО.

2. Очень медлительные системы

Когда вы чувствуете, что создание такого количества документов и одновременная работа с несколькими программами замедляют работу вашего компьютера, это не единственное объяснение. Общие признаки троянского вируса также могут повлиять на медлительность вашего устройства, поскольку оно может потреблять несколько ресурсов.

3. Задержка связи с онлайн-платформой

Другим типичным признаком троянских вирусов является медленная работа сети. Возможно, вы также не смогли связаться с ним несколько раз. Если вы понимаете, что кто-то еще в комнате или на рабочем месте будет взаимодействовать, сообщите об этом. Это один из наиболее типичных симптомов троянских вирусов. Если вы скомпрометированы, вирус «Троянский конь» может ссылаться на URL-адрес и создавать различные циклы связи. Это ограничивает используемую полосу пропускания или затрудняет подключение к Интернету.

Это ограничивает используемую полосу пропускания или затрудняет подключение к Интернету.

4. Недоступные программы

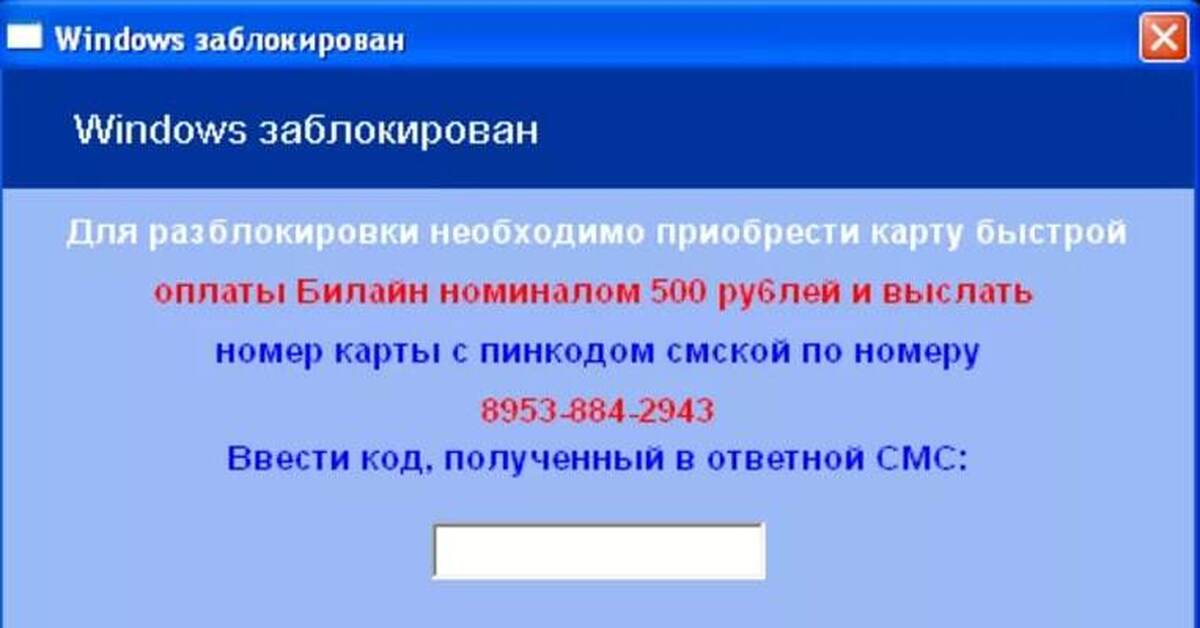

Приложение, которое вам нужно, вообще не запущено, поскольку одним из типичных признаков троянских вирусов является необходимость легкого корректирующего обслуживания. Несколько других схем могут сработать, а некоторые из ваших программ не сработали. Чтобы быть действительно уверенным, вы должны просто проверить все свои функции безопасности, а также процесс.

5. Вредоносный экран

Есть ли лишние экраны и поисковики, которые выставляют посты? Это положительный признак действия конкретного троянского вируса. Неуместное перенаправление перегрузки на какой-либо другой манипулятивный веб-сайт. Это заставит вас использовать мошенническую веб-страницу, которую вы, вероятно, вообще не заметите.

6. Обратите внимание на тревожные признаки

Вот некоторые из наиболее тревожных признаков вируса «троянский конь». Ваши важные отсутствующие файлы могли быть использованы троянским вирусом. Троянский конь удалит или зашифрует содержимое или перенесет вашу информацию в другое место. Вы действительно должны быть обеспокоены, когда подобные вещи случаются с вами.

Троянский конь удалит или зашифрует содержимое или перенесет вашу информацию в другое место. Вы действительно должны быть обеспокоены, когда подобные вещи случаются с вами.

7. Отключение защиты от вирусов и брандмауэра

Это не просто данные, которые исчезнут на вашем устройстве, защита от вирусов и функции брандмауэра действительно могут быть отключены из-за общих эффектов троянских вирусов. Это делает Машину гораздо более подверженной киберугрозам. Уже существует серьезная проблема с компьютерной безопасностью, и вы также должны быстро отреагировать на нее.

Это общие признаки того, как вы узнаете, что ваше устройство заражено троянским вирусом.

Часть 2. Как удалить троянский вирус с Mac?

Удаление трояна с Mac как предотвратить? Что касается большинства форм вредоносных программ, большинство троянов можно обнаружить с помощью обычного антивирусного и антивредоносного программного обеспечения. При этом поддержание устройства Mac в актуальном состоянии, возможно, является еще более важной мерой предосторожности против заражения троянским конем. На самом деле это не плохая идея для «троянов Mac» от Google время от времени проверять, будут ли какие-либо формы троянов, которые на самом деле создают проблемы для группы пользователей Mac. Несмотря на то, что троянские программы уже были относительно и счастливо редки на Mac, почти все более крупные троянские программы, которые действительно могут повредить OS X, будут опубликованы в крупных технологических СМИ. Отслеживание кибератак позволит лучше понять вашу активность в Интернете и получить больше информации о любых подозрительных признаках, с которыми может столкнуться ваша Машина.

На самом деле это не плохая идея для «троянов Mac» от Google время от времени проверять, будут ли какие-либо формы троянов, которые на самом деле создают проблемы для группы пользователей Mac. Несмотря на то, что троянские программы уже были относительно и счастливо редки на Mac, почти все более крупные троянские программы, которые действительно могут повредить OS X, будут опубликованы в крупных технологических СМИ. Отслеживание кибератак позволит лучше понять вашу активность в Интернете и получить больше информации о любых подозрительных признаках, с которыми может столкнуться ваша Машина.

При удалении троянца с Mac вы должны использовать это, если вы ищете быстрый способ предотвратить троянский вирус с Mac:

- Просто перейдите в раздел настроек Safari (или любой другой браузер Mac).

- Попробуйте выполнить поиск в категории «Домашняя страница». Убедитесь, что домашняя страница именно та, которую вы ищете.

- Перейдите в раздел «Расширения».

- Проверьте наличие каких-либо расширений, которые могли быть связаны с троянским вирусом из всплывающих окон Mac.

- Удалите любое расширение, которое может стоять за троянским вирусом для компьютера

Если вы хотите получить контроль над троянским вирусом на вашем Mac или удалить троян с Mac, выполните следующие действия:

- Активируйте вкладку Safari сейчас. Из списка подключите браузер Safari.

- Выберите в настройках. На следующем экране выберите «Расширения».

- Проверьте наличие недавно добавленных расширений, которые могли быть причиной появления троянского вируса во всплывающих окнах на компьютере.

- Нажмите клавишу «Удалить» рядом с расширением, которое вы хотите удалить.

Цель потенциального риска, такого как Mac Trojan, часто может быть весьма неожиданной. Такая продвинутая часть вредоносного ПО предназначена для выполнения крупных незаконных действий. Это может эффективно стереть информацию с компьютерного устройства, изменить конфигурацию вашей программы, инициировать любые вредоносные операции или незаконно внедрить определенные ужасные вирусы. Страшно подумать об этом, но без какого-либо времени ваш компьютер будет заполнен ужасным вредоносным программным обеспечением, таким как вредоносные программы, шпионское ПО или даже руткиты и так далее, благодаря способности единственного троянского коня, который будет создавать вредоносное программное обеспечение. и ошибки для защиты вашего устройства.

Страшно подумать об этом, но без какого-либо времени ваш компьютер будет заполнен ужасным вредоносным программным обеспечением, таким как вредоносные программы, шпионское ПО или даже руткиты и так далее, благодаря способности единственного троянского коня, который будет создавать вредоносное программное обеспечение. и ошибки для защиты вашего устройства.

Вы даже можете попробовать это простое руководство, чтобы начать удаление трояна с Mac:

- В OS X выберите «Перейти» в основном в верхнем левом углу экрана.

- Перейти к приложениям.

- В каталоге приложений найдите что-нибудь необычное, что может стоять за предупреждениями троянца Mac.

- Щелкните правой кнопкой мыши подобные элементы и выберите «Переместить в корзину», чтобы начать удаление троянского компьютера.

Может быть несколько форм интернет-передачи, которые могут быть использованы для вируса, включая Mac Trojan. Действительно, обычно крайне сложно обнаружить скрытую троянскую инфекцию без какой-либо помощи специальной защиты от вирусов.

В противном случае вы легко могли оказаться с таким ужасным вирусом на своей Машине, даже не подозревая обо всем этом. Троянец мог быть замаскирован под обычное электронное письмо или файл, файл, соединение, рекламу, сообщение друга или, возможно, заманчивую онлайн-сделку. Вот почему в буквальном смысле этого недостаточно, чтобы попытаться предотвратить подобные вещи, поскольку вы можете регулярно встречаться с потенциальными поставщиками троянских уязвимостей. Конечно, вы должны держаться подальше от особенно сомнительных и редких веб-сайтов.

Защитите свой Mac от вирусов

Спросите некоторых пользователей Mac об антивирусе Mac, и они скажут вам, что macOS даже не получает вирусов, и не нужно думать обо всем этом. Это действительно не совсем реально, к сожалению. Несмотря на то, что в дикой природе не было значительных вспышек или эпидемий вредоносных программ для Mac, macOS также несколько раз подвергалась воздействию вредоносных программ. Совсем недавно Meltdown, в том числе вредоносное ПО Spectre, использовал уязвимости в процессорах Intel и повредил Mac.

Чтобы защитить свой Mac от уязвимостей, вам нужна самая надежная антивирусная программа, которая обеспечит точную защиту вашего устройства. Одним из них является инструмент приложения PowerMyMac, который вы можете использовать для защиты конфиденциальности вашего компьютера, он имеет точную функцию конфиденциальности, которая защитит важную информацию вашего устройства.

Он даже действует как очиститель, фильтр, который наводит порядок в том, что находится под вашим Mac, а конфиденциальность очищает ваши браузеры, где вы выполняете большую часть своей работы. Я думаю, что это одно из самых важных применений средства очистки приложений, потому что оно может предотвратить атаки вредоносных программ.

Удаление троянца с Mac с помощью прикладной программы PowerMyMac. Выполните все приведенные ниже шаги, чтобы легко защитить свой Mac от подобных вирусов.

Скачать бесплатную версию сейчас

- Загрузите и установите инструмент приложения PowerMyMac с официального сайта приложения.

- Запустите и откройте приложение на своем устройстве.

- Затем выберите и щелкните функцию конфиденциальности приложения.

- Нажмите на SCAN, чтобы просмотреть их.

- Выберите браузер, который нужно очистить, или выберите все, чтобы очистить все.

- Нажмите кнопку ОЧИСТИТЬ справа от страницы.

Если у вас уже есть один или несколько браузеров, которые вы используете, вам также может потребоваться повторить процедуру, выбрав следующий браузер.

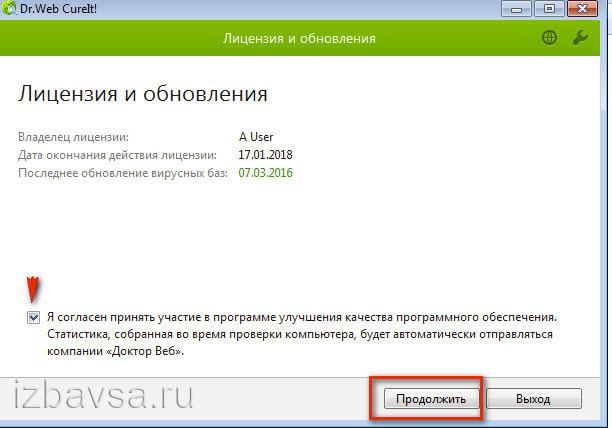

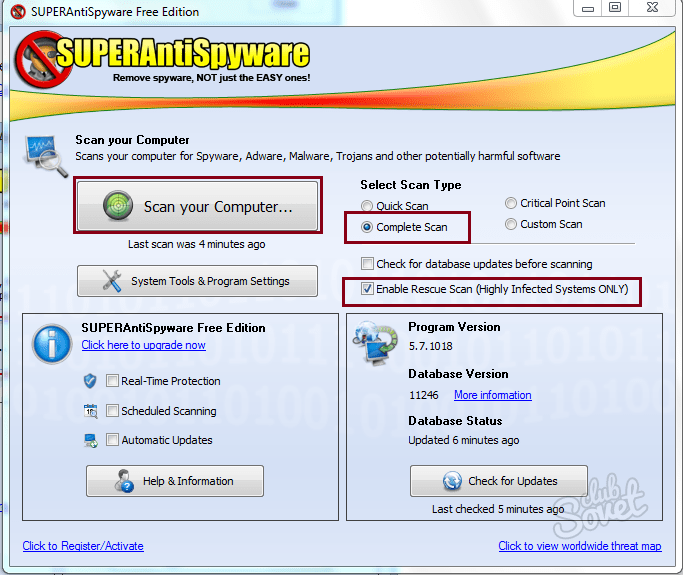

Часть 3. Бесплатные инструменты для удаления троянских вирусов

Удаление троянов с Mac с помощью этих бесплатных инструментов.

AVG Antivirus Free

Основная причина использования AVG AntiVirus Free: тысячи людей верят в то, что он защищает их, он неизменно превосходит лучшие антивирусные продукты на рынке и предоставляет вам несколько самых надежных функций безопасности для бесплатно. Жизненно важный антивирус запускается всего за несколько секунд, а затем постоянно блокирует вас, не замедляя работу. С AVG AntiVirus FREE на вашей стороне вы защищены на несколько листов.

С AVG AntiVirus FREE на вашей стороне вы защищены на несколько листов.

Самый лучший сканер и очиститель троянских программ Avast

Видимые троянские программы могут повредить вашу информацию и замедлить работу вашего компьютера (а также некоторых других компьютеров). Трояны упакованы как безобидные данные, но начинают вызывать проблемы, как только они попадают на ваше устройство. К счастью, у Avast есть самый быстрый и надежный сканер троянов на рынке. Буквально нет более простого способа удалить трояны ASAP.

Бесплатная версия Bitdefender Antivirus

Это эффективная и незаметная форма. Это приложение для защиты от вредоносных программ на самом деле не задает вопросов, когда вы загружаете его. Все умалчивает о поиске и удалении того, что представляет серьезную угрозу вашей безопасности и защите. Он обнаруживает приложения, которые действуют ненадлежащим образом, проверяет веб-ссылки для выявления мошенничества, а также обладает расширенными возможностями обнаружения вредоносных и шпионских программ, которые могут обнаруживать уязвимости, которые никто никогда раньше не видел. Кроме того, целевые клиенты проходят тест перезагрузки каждый раз, когда вы запускаете компьютер.

Кроме того, целевые клиенты проходят тест перезагрузки каждый раз, когда вы запускаете компьютер.

Бесплатная версия Bitdefender Antivirus Free без рекламы и даже без проблем — это замечательное программное обеспечение, которое работает легко и тихо, когда вы занимаетесь чем-то более важным. Его обширный набор инструментов для защиты вашего компьютера делает Bitdefender отличной дешевой программой защиты от вредоносных программ, которую вы можете использовать в наши дни. Это все безопасность, которую вы хотите от удобного комплекта.

Avira Free Security Suite

Avira Free Security Suite — одно из самых передовых бесплатных решений для обеспечения безопасности, представленных на веб-сайте. Есть также зашифрованный поиск и защита отдельных решений, а также оптимизатор устройства для ускорения компьютера, который обычно оплачивается за пакеты. Если этого недостаточно, есть также бесплатный VPN с пропускной способностью до 500 МБ в месяц, а также менеджер паролей и администратор параметров конфиденциальности.

SpyBot Search and Destroy

Является пионером в битвах с вредоносными программами, начиная с самого первого рекламного ПО в 2000 году, и хотя он не выполняет поиск вирусов, он доступен в версии Home, которая стоит около 10 фунтов стерлингов. Бесплатная программа за 20 австралийских долларов хорошо справляется с обнаружением и устранением вредоносного, вредоносного и шпионского ПО. Однако это был скорее инструмент задач обслуживания, чем просто инструмент безопасности системы, и вам нужно быть бдительным, когда вы его получите: существуют ложные модели, предназначенные для причинения вреда, а не для его устранения.

Часть 4. Заключение

На самом деле несложно определить, заражен ли ваш компьютер или нет, поскольку в наши дни злоумышленники могут тратить много времени на то, чтобы защитить свои программы и манипулировать тем, что их приложения делают на зараженной машине. Очень сложно включить описание типичных признаков зараженного устройства, хотя те же эффекты могут быть вызваны проблемами совместимости оборудования или сбоем устройства, поэтому здесь приведены лишь несколько предложений, которые могут указывать на то, что ваш компьютер уже был заражен.

zip /var/www/data/site_com/* /var/www/data/site_com/.htaccess

zip /var/www/data/site_com/* /var/www/data/site_com/.htaccess

Часто используют в комплексе с base64. Кроме того данная функция часто используется в мирных целях, для инициализации переменных в движке и т.п.

Часто используют в комплексе с base64. Кроме того данная функция часто используется в мирных целях, для инициализации переменных в движке и т.п. ..бывает и такое) произвольные файлы на сайтах вашего аккаунта зная относительные или полные пути к ним(их вычислить не так уж сложно, например php при достаточно высоком уровне отображения ошибок в случае возникновения ошибки может раскрыть полные пути к файлам в информационном сообщении). Используйте сертифицированные или же проверенные временем хостинги, про отзывы и рейтинги можно почитать на http://hosting101.ru/ или других подобных сайтах, в дополнение поищите отзывы о вашем хостинге на форумах, блогах.

..бывает и такое) произвольные файлы на сайтах вашего аккаунта зная относительные или полные пути к ним(их вычислить не так уж сложно, например php при достаточно высоком уровне отображения ошибок в случае возникновения ошибки может раскрыть полные пути к файлам в информационном сообщении). Используйте сертифицированные или же проверенные временем хостинги, про отзывы и рейтинги можно почитать на http://hosting101.ru/ или других подобных сайтах, в дополнение поищите отзывы о вашем хостинге на форумах, блогах.