Как установить программу шпион: Как обнаружить шпионское и сталкерское ПО на смартфоне

Содержание

Как обнаружить шпионское и сталкерское ПО на смартфоне

Когда заходит речь о шпионских приложениях, может показаться, что это что-то из другой реальности — той, в которой играют по-крупному: политики, серьезного бизнеса и так далее. Но в реальности совсем не обязательно быть Джеффом Безосом, чтобы кому-то понадобилось за вами следить. Работодателю может быть очень интересно, что вы делаете вне офиса, а второй половинке — где и с кем вы бываете.

Подозреваете, что за вами кто-то может шпионить через смартфон? Рассказываем, как можно это проверить.

Как найти мобильного шпиона самостоятельно

Мобильные шпионы стараются действовать незаметно для пользователя, и все же большинство так или иначе проявляет себя. Пакет мобильного Интернета кончается раньше положенного, а аккумулятор садится быстрее обычного? Это повод насторожиться и проверить, какие приложения особенно активно используют ресурсы телефона. Нужные вам настройки на разных устройствах могут называться по-разному, но обычно это что-то про «мобильный трафик» (или, скажем, «использование данных») и «батарею» (или «аккумулятор») соответственно.

Внезапно включается Wi-Fi, мобильный Интернет или геолокация, хотя вы точно помните, что все это выключали? Опять-таки, посмотрите, какие программы потребляют трафик, а еще — пользуются доступом к вашему местоположению. Про проверку выданных разрешений в Android у нас есть отдельный пост. О разрешениях в iOS можно почитать на сайте Apple.

Ничего не нашли, но все равно подозреваете слежку? Если у вас телефон с Android, проверьте, у каких приложений есть доступ к «Специальным возможностям» (Настройки -> Спец. возможности). Они дают приложениям право «подсматривать» за другими программами, выставлять настройки на свое усмотрение и делать много чего еще как бы от лица пользователя, поэтому шпионы их любят. Вообще, «Специальные возможности» — одно из самых опасных разрешений в Android, и по-хорошему его стоит выдавать только антивирусу.

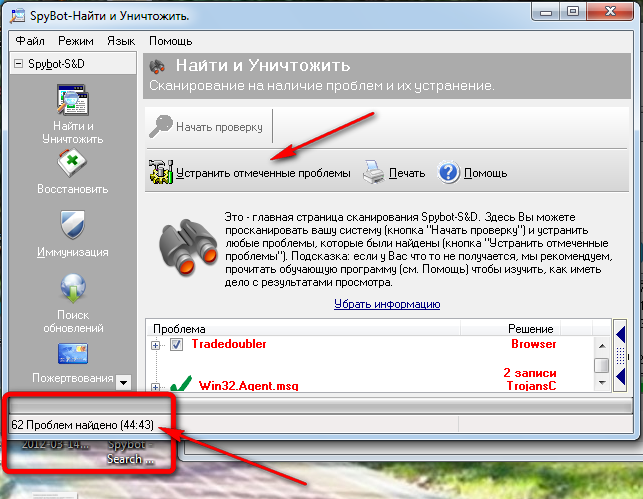

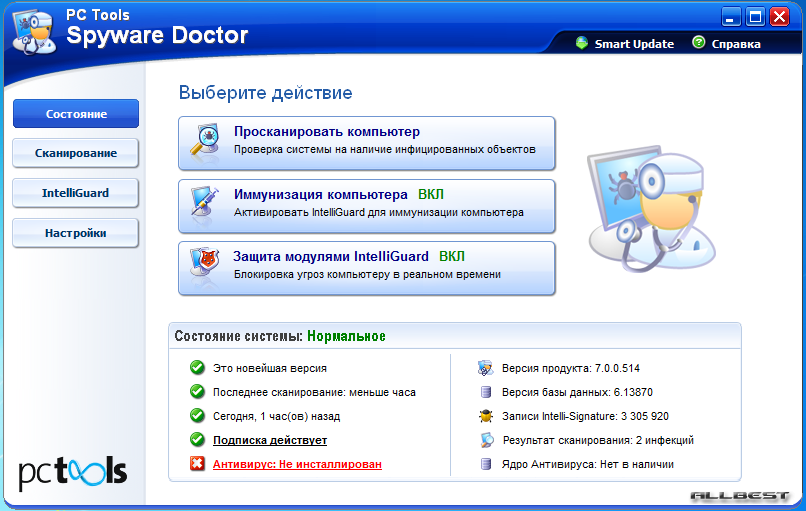

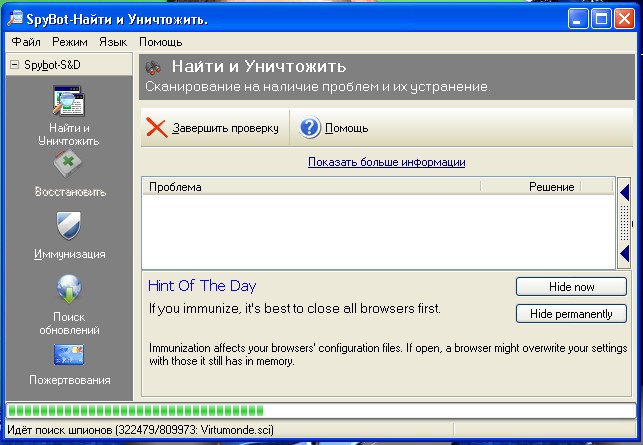

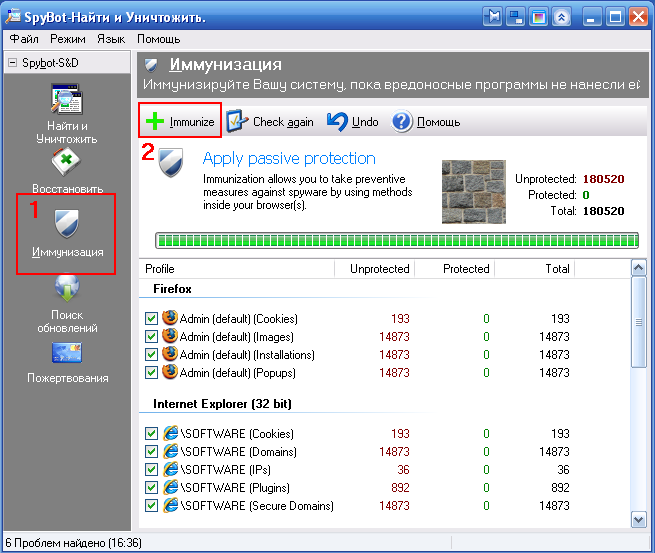

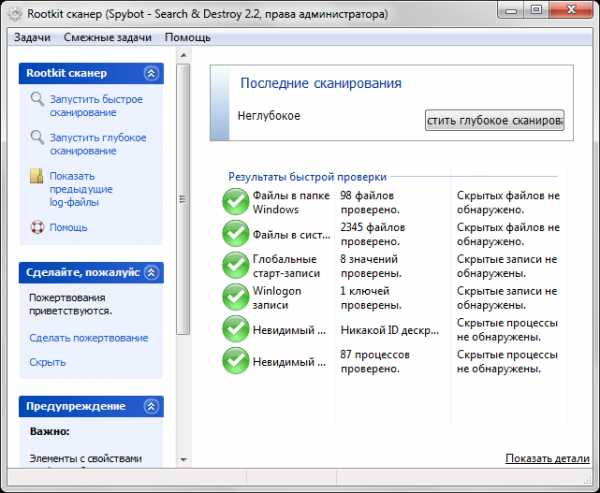

Как найти мобильного шпиона с помощью Kaspersky Internet Security для Android

Лень копаться в настройках и искать шпиона самостоятельно? Владельцам устройств с Android поможет мобильное защитное решение. Например, Kaspersky Internet Security для Android вычислит вражеского агента, даже если у вас бесплатная версия.

Например, Kaspersky Internet Security для Android вычислит вражеского агента, даже если у вас бесплатная версия.

Из-за спорного юридического статуса некоторых мобильных шпионских приложений (stalkerware) многие защитные программы называют их not-a-virus, но все равно о них предупреждают, так что внимательно читайте сообщения от антивируса.

Правда, у этого метода есть один недостаток: некоторые приложения для слежки оповещают своих хозяев о том, что на устройстве появился антивирус. Если вы опасаетесь, что за вами следит, скажем, ревнивый супруг, возможно, ему не стоит знать о ваших подозрениях. Чтобы помочь пользователям вычислить шпиона, не выдав себя, мы создали TinyCheck — незаметно работающую систему обнаружения шпионских приложений, которой к тому же все равно, Android у вас или iOS.

Как найти мобильного шпиона с помощью TinyCheck

Что такое TinyCheck? Это программное решение, которое мы изначально разработали в помощь жертвам домашнего насилия, но потом поняли, что в современном мире оно может пригодиться кому угодно. Правда, в нынешней версии оно требует определенных технических познаний и готовности возиться с железками.

Правда, в нынешней версии оно требует определенных технических познаний и готовности возиться с железками.

Дело в том, что TinyCheck устанавливают не на смартфон, а на отдельное устройство, например на микрокомпьютер Raspberry Pi, — именно поэтому шпионское приложение на телефоне не сможет его заметить. Это отдельное устройство нужно настроить так, чтобы оно выступало в роли посредника между роутером и подключенным к Wi-Fi гаджетом.

После этого весь ваш интернет-трафик будет проходить через TinyCheck, и тот сможет анализировать его в реальном времени. Если ваш смартфон отправляет много данных, скажем, на известные серверы шпионских приложений, то TinyCheck это заметит и предупредит вас. Вот как это выглядит на практике:

Подробные технические требования и инструкцию по настройке TinyCheck можно найти на странице решения на GitHub.

Как незаметно проверить телефон без глубоких познаний в IT?

Если название Raspberry Pi вам ни о чем не говорит, а то, что вам показывает по этому запросу Google, скорее отпугивает, вы можете попросить настроить TinyCheck знакомого айтишника. Лучше именно знакомого, которому вы доверяете на все 100%. Обращаться за помощью в сервисные центры не стоит — кто его знает, что соберут тамошние кулибины. И уж тем более не стоит просить об одолжении кого-то, кто может иметь отношение к слежке: с большой вероятностью он просто добавит шпионское приложение в «белый список», и TinyCheck не будет его обнаруживать.

Как спастись от слежки

Вы тем или иным способом обнаружили на смартфоне шпионскую программу? Не спешите ее удалять — тот, кто ее установил, это быстро заметит, и удаление шпиона может привести к эскалации конфликта. К тому же вам могут понадобиться улики, а если вы удалите программу — никаких улик не останется.

Разумно будет сперва озаботиться защитными мерами. Например, если за вами следит партнер, склонный к агрессивным действиям, прежде чем что-то делать со шпионским приложением, обратитесь в центр помощи жертвам домашнего насилия (где такие центры искать — рассказано здесь).

Например, если за вами следит партнер, склонный к агрессивным действиям, прежде чем что-то делать со шпионским приложением, обратитесь в центр помощи жертвам домашнего насилия (где такие центры искать — рассказано здесь).

А в некоторых случаях проще вообще поменять смартфон и позаботиться о том, чтобы на новое устройство приложения для слежки не попали:

- Обязательно защитите гаджет надежным паролем и не сообщайте его ни партнеру, ни друзьям, ни коллегам.

- Сразу установите на смартфон надежное защитное решение и регулярно сканируйте устройство.

- Поменяйте пароли от всех аккаунтов — и их тоже никому не сообщайте.

- Скачивайте приложения только из официальных источников, например из Google Play или AppStore.

Больше информации о шпионских приложениях и о том, как с ними бороться, можно найти на сайте организации Coalition Against Stalkerware, занимающейся противодействием бытовой слежке.

Тест на интеллект для Threat Intelligence

То, что порой выдается за Threat Intelligence, не всегда на самом деле можно с чистой совестью назвать этим термином. Рассказываем, как понять, сможет ли предлагаемое решение защитить ваш бизнес.

Рассказываем, как понять, сможет ли предлагаемое решение защитить ваш бизнес.

Советы

Безопасность приложений low code и no code

«Приложения без программирования» позволяют снизить затраты на IT, но значительно повышают риски ИБ. Как снизить риски внедрения?

Восемь самых ярких криптокраж в истории

Криптоолимпиада, или все разнообразие атак на блокчейн: самые крупные, сложные, дерзкие и обидные кражи криптовалюты.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Stalkerware: средства повседневного шпионажа | Securelist

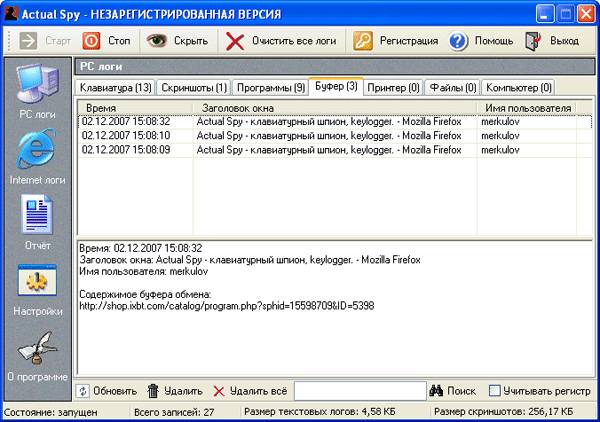

Может показаться, что шпионские программы – это что-то из голливудских фильмов, однако коммерческие версии таких программ (специалистам в области кибербезопасности они известны под названием Stalkerware) для многих людей являются каждодневной реальностью. Всего за несколько долларов любой желающий может получить готовый программный продукт, позволяющий организовать слежку за партнерами – текущими или бывшими – или даже за незнакомыми людьми. Для этого нужно всего лишь установить специальное приложение на смартфоне или планшете жертвы; после этого следящий получает доступ к целому ряду личных данных пользователя, находящегося под наблюдением – от местонахождения до SMS и сообщений в социальных сетях, — а также в реальном времени получает данные с камеры и микрофона устройства.

Всего за несколько долларов любой желающий может получить готовый программный продукт, позволяющий организовать слежку за партнерами – текущими или бывшими – или даже за незнакомыми людьми. Для этого нужно всего лишь установить специальное приложение на смартфоне или планшете жертвы; после этого следящий получает доступ к целому ряду личных данных пользователя, находящегося под наблюдением – от местонахождения до SMS и сообщений в социальных сетях, — а также в реальном времени получает данные с камеры и микрофона устройства.

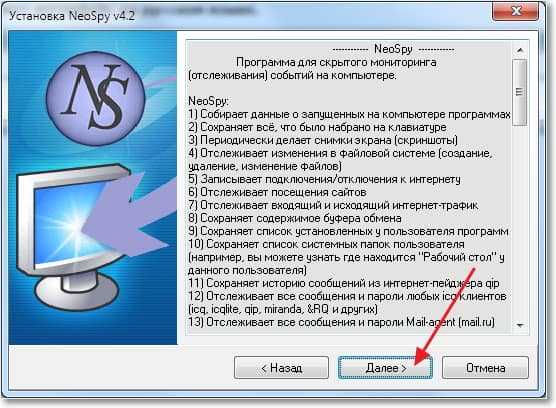

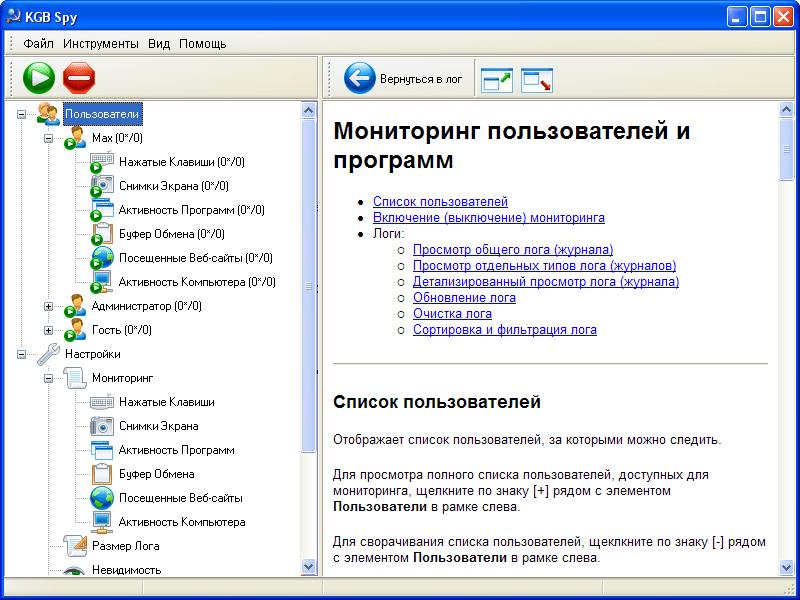

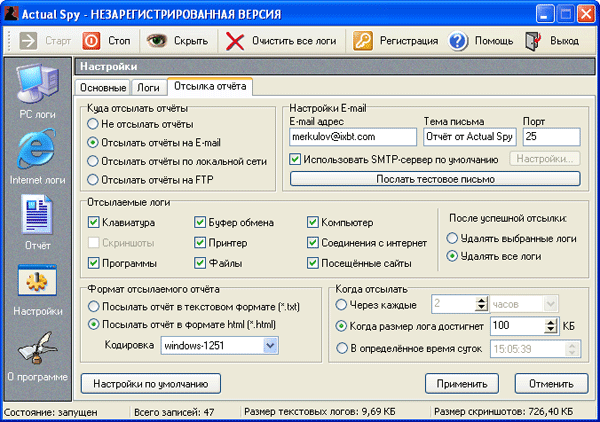

После изучения возможностей коммерческих приложений-шпионов становится понятно, что различий между коммерческими программами слежки (которые детектируются большинством защитных решений с вердиктом «not-a-virus») и классическим шпионским ПО очень мало. Например, пользовательская программа для слежки работает следующим образом:

- Командный сервер (C&C) предоставляется владельцами сервиса;

- Ее легче купить и развернуть, чем классическое шпионское ПО.

Нет необходимости посещать сомнительные хакерские форумы и иметь навыки программирования; практически по всех случаях достаточно установить программу вручную.

Нет необходимости посещать сомнительные хакерские форумы и иметь навыки программирования; практически по всех случаях достаточно установить программу вручную.

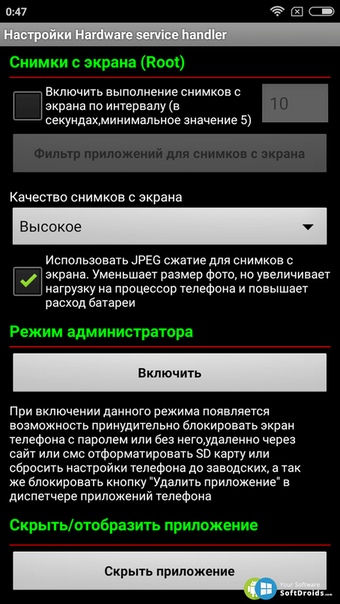

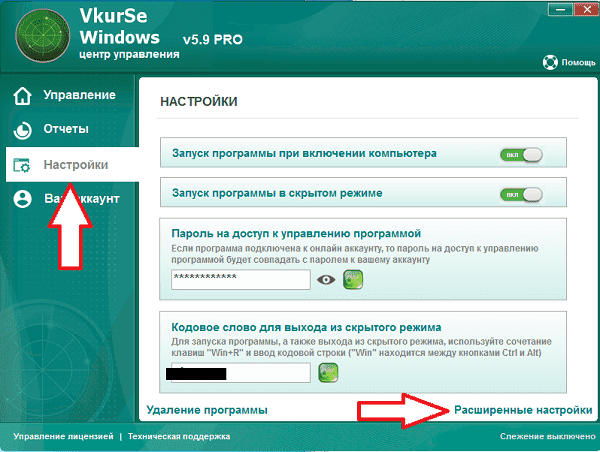

Коммерческие программы-шпионы несколько раз становились объектом публичного обсуждения и критики, но их статус в большинстве стран остается неопределенным. Некоторые производители позиционируют свои программы как средства родительского контроля. При этом, несмотря на некоторое пересечение функционала, не следует путать эти программы с такого рода приложениями и программами, призванными помочь пользователям найти потерянный телефон. Во-первых, коммерческие программы для слежки распространяются через свои собственные сайты, что является нарушением рекомендаций по безопасности от Google. Во-вторых, возможности этих программ позволяют им без ведома пользователя нарушать его конфиденциальность – иконку приложения можно скрыть в меню приложений, пока программа работает в фоновом ержиме, при этом некоторые функции приложения выполняют слежку (например, записывают голос жертвы). Некоторые программы даже удаляют следы своего присутствия на телефоне, а также удаляют установленные защитные решения после того, как атакующая сторона предоставляет приложению root-права.

Некоторые программы даже удаляют следы своего присутствия на телефоне, а также удаляют установленные защитные решения после того, как атакующая сторона предоставляет приложению root-права.

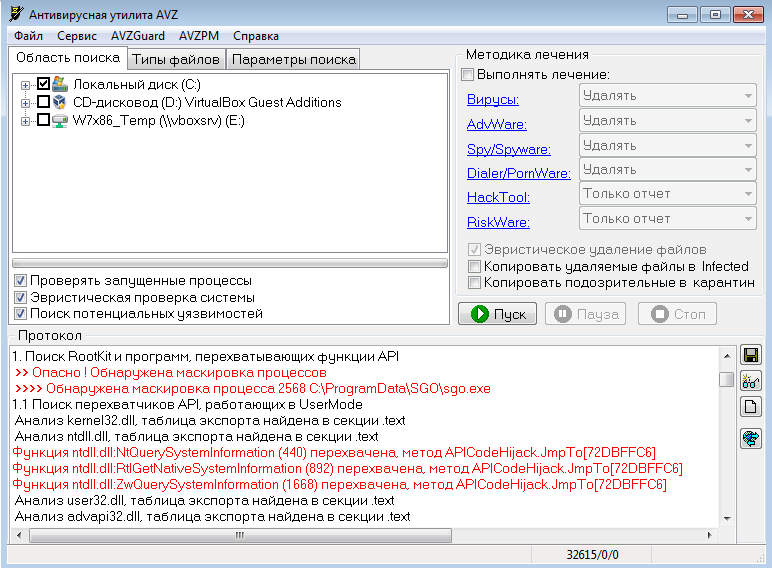

Продукты «Лаборатории Касперского» детектируют такие программы с вердиктом «not-a-virus:Monitor.*». Мы внимательно следим за ними; два года назад мы опубликовали первый обзор коммерческих приложений-шпионов и продолжили наблюдать за развитием угрозы. Сейчас мы решили продолжить исследование: посмотреть, как используются приложения-шпионы, и определить наиболее значимые черты новейших коммерческих программ для слежки.

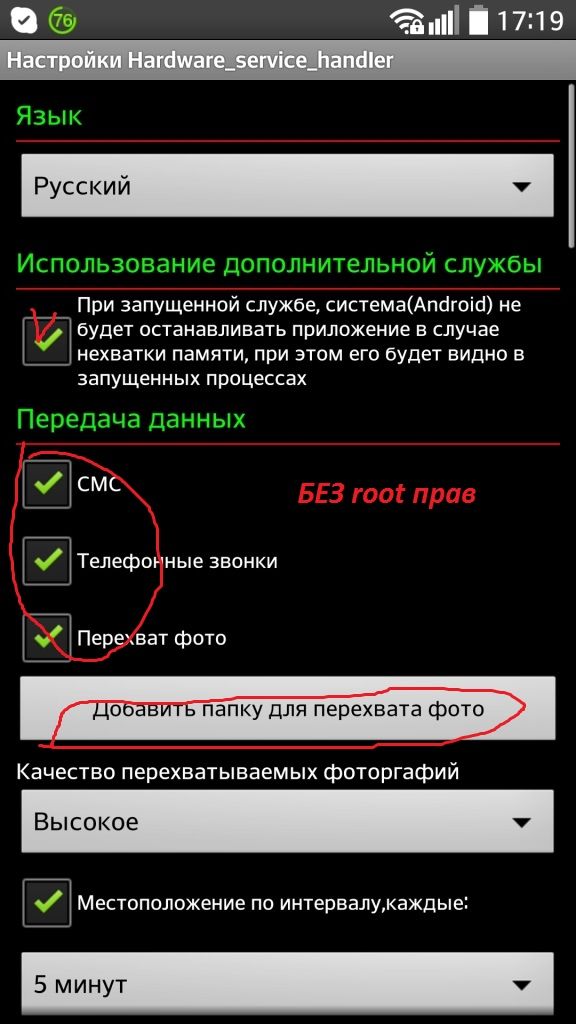

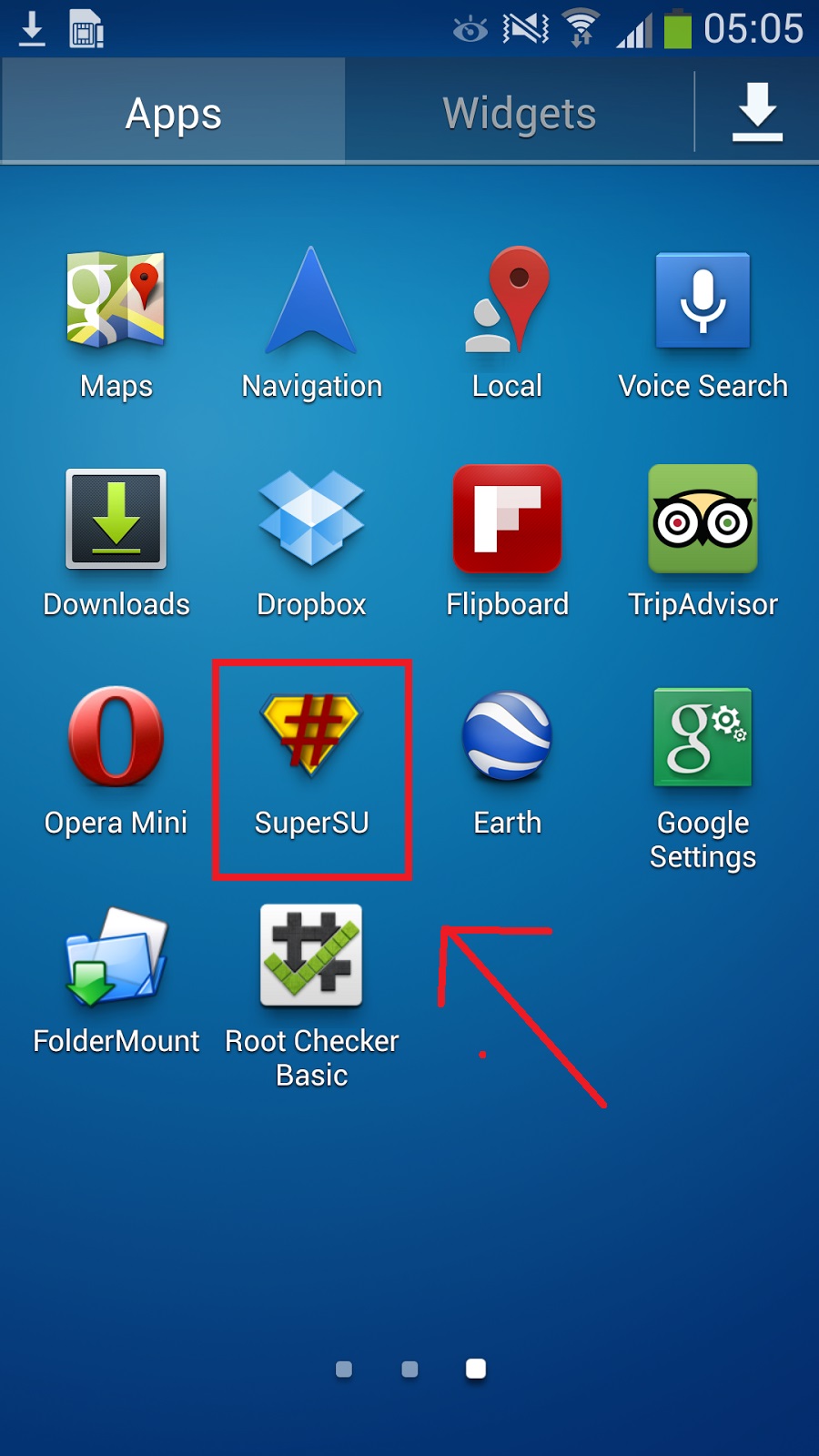

Мы проанализировали приложения для мобильных платформ; особый интерес для нас представляют приложения для Android, потому что именно под эту ОС чаще всего устанавливаются приложения-шпионы. Чтобы выполнять сколько-нибудь значимые шпионские действия на iOS-устройствах их нужно сначала подвергнуть джейлбрейку.

В 2018 г. мы обнаружили 58 487 уникальных пользователей, на чьих телефонах или планшетах были установлены приложения-шпионы. Довольно скромное число по сравнению с другими угрозами. Например, за тот же период с программами-вымогателями столкнулся 187 321 пользователь. Однако стоит заметить, что когда речь заходит о вредоносных программах, наши данные показывают лишь сколько людей смогли защитить себя от заражения. В случае же с коммерческими шпионами ситуация иная.

Довольно скромное число по сравнению с другими угрозами. Например, за тот же период с программами-вымогателями столкнулся 187 321 пользователь. Однако стоит заметить, что когда речь заходит о вредоносных программах, наши данные показывают лишь сколько людей смогли защитить себя от заражения. В случае же с коммерческими шпионами ситуация иная.

Из 58 487 пользователей, на чьих устройствах мы обнаружили stalkerware, у примерно 35 тысяч эти приложения были установлены еще до того, как они установили продукт «Лаборатории Касперского» и провели первое сканирование системы. Это может говорить о том, что пользователи не были осведомлены о наличии на их устройствах шпионских программ.

В целом, в 2018 году мы обнаружили 26 619 уникальных образцов коммерческих программ-шпионов. Ниже приводится статистика по приложениям, наиболее часто детектируемым на Android-устройствах пользователей мобильных продуктов «Лаборатории Касперского».

Кроме этих приложений, мы также отобрали для анализа некоторые другие программы, которые мы некоторое время отслеживали вручную.

Проведя их анализ, мы обнаружили некоторые важные черты, которые в комплексе составляют четкую картину того, как сейчас используются коммерческие приложения-шпионы. Также мы выявили шесть причин, по которым эти приложения стоит обходить стороной.

Их методы распространения представляют угрозу

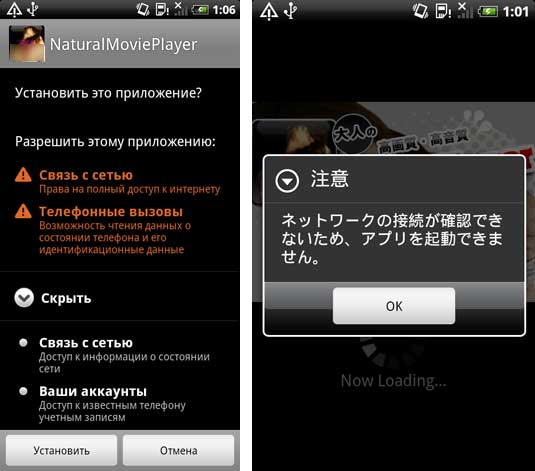

Из-за своей агрессивной природы коммерческие программы-шпионы не попадают в App Store и Google Play. Тем не менее, страницы таких программ со ссылками на скачивание можно без проблем найти в интернете. Естественно, эти программы вынуждают пользователей разрешить установку приложений из сторонних источников, вне официального магазина Google Play, что зачастую подвергает устройства риску. Это разрешение делает Android-устройство уязвимым к вредоносным программам и нарушает политики безопасности Google.

Такие программы рекламируются через онлайн-баннеры на веб-страницах. Киберпреступники также используют методы черной SEO-оптимизации: веб-страница, поддерживающая программу, поднимается наверх в поисковой выдаче и становится видна в самом верху страницы с результатами поиска.

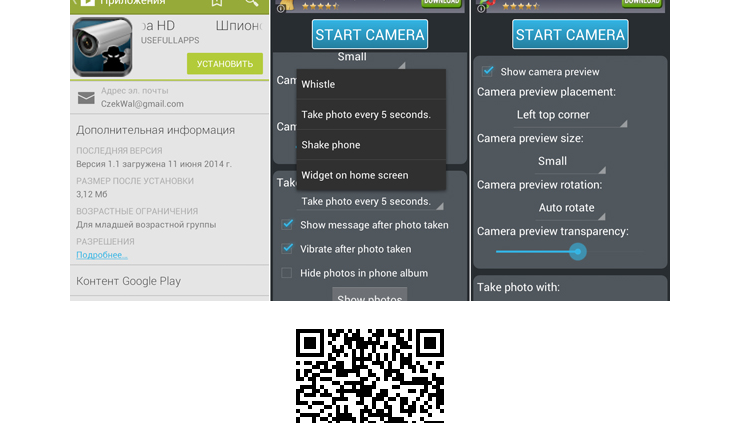

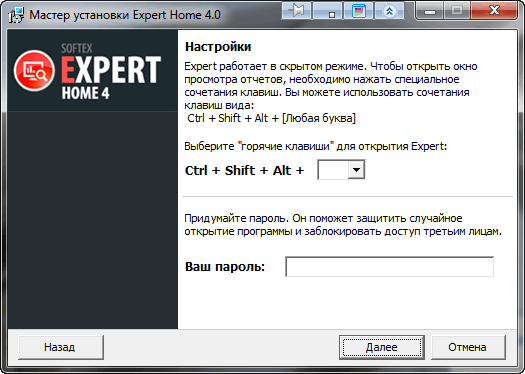

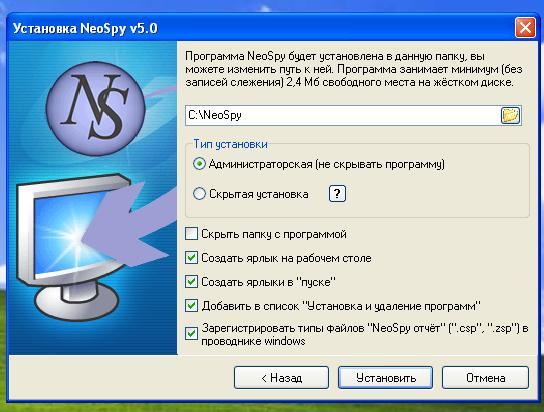

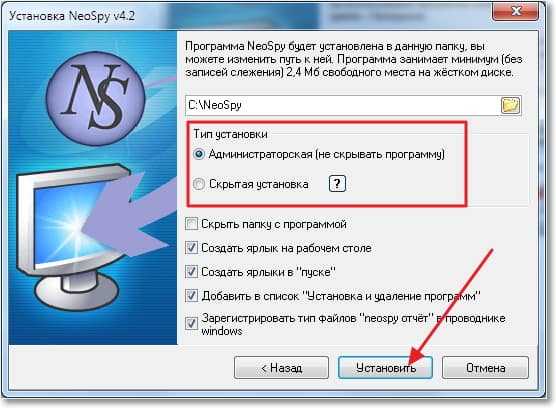

Коммерческие приложения-шпионы распространяются в первую очередь через установку вручную, поскольку после установки злоумышленник должен зарегистрировать устройство, введя данные лицензии. После этого быстрого процесса конфигурации программа готова к шпионажу за пользователем, а ее присутствие на устройстве скрыто. Так обстоят дела, например, с программой Mobile Tracker Free:

Некоторые программы принимают дополнительные меры к тому, чтобы предотвратить возможность обнаружения со стороны пользователя, например, маскируются под системное приложение в списке установленных приложений:

Такое маскирующееся поведение типично для многих Android-угроз. В отдельных случаях приложения-шпионы скрывают все следы своей деятельности. После установки они удаляют инсталляционный файл и подчищают историю браузера, удаляя в ней веб-страницы, связанные с распространением программы. Следующие фрагменты кода иллюстрируют, как это реализовано в программе шпионажа FreeAndroidSpy:

Полный SQL-запрос, который используется для удаления истории браузера:

url like \’%freeandroidspy. com%\’ or url like \’%spysetup.com%\’ or url like \’%spysetup.co%\’ or url like \’%ytubecache.com%\’ or url like \’%my.spysetup.com%\’

com%\’ or url like \’%spysetup.com%\’ or url like \’%spysetup.co%\’ or url like \’%ytubecache.com%\’ or url like \’%my.spysetup.com%\’

Этот запрос ищет в истории браузера конкретные веб-страницы, которые используются для загрузки инсталлятора FreeAndroidSpy.

Никогда нельзя узнать, что именно установлено на устройстве

Итак, коммерческие программы-шпионы завоевали определенную популярность, некоторые из них даже стали частью различных схем распространения. Они могут называться по-разному и распространяться с разных веб-сайтов, но при этом фактически быть одной и той же программой. Это важный момент, который относится ко многим представителям stalkerware. Существуют даже специальные предложения, позволяющие третьим лицам покупать франшизы и распространять продукты под собственными брендами. Вот пример такого продукта, который называется iSpyoo:

Мы обнаружили несколько образцов iSpyoo, которые по сути идентичны. Вот два примера из тех, что мы проанализировали: Copy9 (8ac6209894fff56cf2a83f56408e177d) и TheTruthSpy (a20911f85741ed0f96cb4b075b7a32c1).

Эти два образца подписаны сертификатами, содержащими одинаковые значенияIssuer иSubject:

Однако в ходе дальнейшего анализа между образцами обнаруживается различие – единственное, но принципиальное. В контексте одного и того же кода в них прописаны разные адреса командных серверов:

Таким образом, технически эти два образца представляют собой одно и тоже приложение для шпионажа, но они поставляются как разные продукты; у каждого из них есть собственное название и веб-сайт, своя маркетинговая стратегия и свой командный сервер.

При этом у обоих приложений совершенно идентичный пользовательский интерфейс.

Итак, у таких продуктов одна и та же серверная часть, и это решающий момент. Если злоумышленник найдет пригодную для эксплуатации уязвимость на командном сервере одного продукта, то под угрозу утечки данных попадают все другие продукты с аналогичной серверной частью.

Предсказуемо, и TheTruthSpy, и Copy9 были взломаны в 2018 г.

В результате взлома в чужие руки попали фотографии, SMS-сообщения, беседы в WhatsApp, записи звонков и истории браузеров с устройств тысяч пользователей.

Доверяя этим приложениям данные вашего партнера, вы подвергаете эти данные риску

Это подводит нас к еще одному важному моменту, который касается многих шпионских программ. Они не только нарушают конфиденциальность пользователя, но еще и хранят огромное количество личных данных при низком уровне безопасности и высоком риске утечки этих данных.

Как уже упоминалось выше, stalkerware впервые привлекли наше внимание в 2017 г., когда мы провели по ним большое исследование. Тогда мы обнаружили, что у многих коммерческих шпионов есть значительные проблемы с защитой данных. В частности, мы нашли критическую уязвимость в сервисе SpyMaster Pro:

Из-за ошибки в конфигурации командного сервера, любой человек мог получить полный доступ к данным, собранным у пользователей. И хотя на данный момент ошибка исправлена, неудивительно, что вскоре после этого хакеры заинтересовались и стали проводить атаки на подобные сервисы.

За последние 12 месяцев стало понятно, что уязвимости данных существуют во множестве stalkerware. Например, из приложения MSpy утекли миллионы конфиденциальных записей, и уже не в первый раз.

Среди других утечек, получивших широкую огласку, стоит отметить взлом FlexiSpy – одной из самых дорогих программ на рынке (подписка стоит $68 в месяц). Также запомнился случай с сервисом Mobile Spy разработчика Retina-X, который был взломан сначала в 2017 г., а затем еще раз в 2018 г. Причем слитые данные были предоставлены журналу Motherboard, в том числе перехваченные SMS-сообщения, из которых было видно, что программа (по крайней мере в некоторых случаях) использовалась для шпионажа без ведома жертв.

В целом, среди десяти самых популярных семейств программ шпионажа мы обнаружили пять, у которых было плохо с защитой данных или которые были частью историй с утечками значительных объемов личных данных.

Инфраструктура программ, мягко говоря, сомнительна

Описанные случаи со взломами произошли неспроста – они начинаются с проблем безопасности в инфраструктуре stalkerware. К сожалению, по нашей статистике, существует множество командных серверов, содержащих критические уязвимости, эксплуатируя которые злоумышленники могут получить доступ к конфиденциальной информации пользователей.

К сожалению, по нашей статистике, существует множество командных серверов, содержащих критические уязвимости, эксплуатируя которые злоумышленники могут получить доступ к конфиденциальной информации пользователей.

Кроме критической уязвимости, о которой мы рассказывали в нашей прошлой публикации, мы также проанализировали русскоязычный продукт Talklog.

Адрес командного сервера легко установить – он жестко прописан в коде образца:

Листинг следующей директории запрещен:

http://85.10.199.40/ss/

Но при помощи простого кроулинга мы смогли найти здесь сервис phpMyAdmin – /myadmin:

Также доступен путь к его документации, так что мы смогли определить текущую версию сервиса:

Это давно устаревшая версия. Новейшая версия phpMyAdmin, обнаруженная в нашем последнем исследовании – 4.8.5.

Простой поиск в базе Offensive Security Exploit Database выдает несколько эксплойтов, при помощи которых можно нанести ущерб командному серверу или даже захватить над ним контроль:

Также мы легко нашли здесь еще один сервис – SquirrelMail – /webmail:

Как видно на скриншоте, его версия – 1. 4.23. Согласно базе данных эксплойтов, она также уязвима к удаленному выполнению кода:

4.23. Согласно базе данных эксплойтов, она также уязвима к удаленному выполнению кода:

Даже этот беглый анализ без серьезного тестирования на проникновение раскрывает серьезные проблемы безопасности на сервере шпионского приложения, которые могут эксплуатироваться злоумышленниками, в результате привести к утечкам конфиденциальной информации всех жертв приложения.

Происхождение таких сервисов, зачастую, сомнительно

Еще одна черта многих шпионских приложений – это их неясное происхождение. В большинстве случаев, оно далеко не прозрачно: непонятно, откуда они взялись, кто за ними стоит, кто разрабатывает такие программы и как к ним применяется законодательство.

Рассмотрим это на примере приложения MobileTool. Хотя на его официальном сайте упоминается компания «ltd. OEME-R Technology, Israel», есть пара зацепок, которые указывают на реальное происхождение этого сервиса.

- Официальный сайт существует только на русском языке

- В публичной оферте на официальном сайте упоминается город Минск:

- В контактной информации есть номер телефона, который легко соотносится с белорусским телеком-оператором Velcom:

Этот номер также упоминается в объявлении о продаже дома в Бресте, размещенном на белорусском сайте торговли недвижимостью:

Любопытный факт: на веб-странице этого приложения на сайте 4pda. ru есть предупреждение, что оно не работает в Беларуси, хотя именно эта страна может быть страной происхождения.

ru есть предупреждение, что оно не работает в Беларуси, хотя именно эта страна может быть страной происхождения.

Судя по всему, при помощи этого ограничения разработчики пытались обойти какой-то местный закон.

Еще одно шпионское приложение подозрительного происхождения – Spy Phone App. Оно зарегистрировано в кипрской деревушке Перволия, что рядом с Ларнакой. Это район по сути является офшором: для зарегистрированных там компаний там действуют особые законы, которые защищают конфиденциальность личности, требования к финансовой отчетности довольно мягкие, а налоги низкие.

Механизмы самозащиты слишком агрессивны

Хотя коммерческие шпионские приложения детектируются с вердиктами «not-a-virus», в них зачастую реализованы довольно агрессивные механизмы самозащиты. Во время нашего исследования мы наблюдали различные техники самозащиты и скрытия, реализованные в приложениях (некоторые из них мы описали выше). Рассмотрим один довольно примечательный метод, реализованный в шпионском приложении Reptilicus. При первом запуске эта программа сканирует все установленные приложения и проверяет их по жестко заданному списку внутри себя:

При первом запуске эта программа сканирует все установленные приложения и проверяет их по жестко заданному списку внутри себя:

Как видим, в этом списке содержатся названия десятков мобильных антивирусных решений, которые могут детектировать и удалять приложения-шпионы, поскольку последние регистрируются как зловредные приложения. Например, согласно VirusTotal, этот образец Reptilicus распознается двадцатью антивирусами из 59 представленных на сервисе:

Если Reptilicus находит установленное на устройстве защитное решение из этого списка, пользователю будет показано специальное сообщение с просьбой удалить продукт или добавить Reptilicus в исключения.

Руководства по установке также представляют угрозу

Еще одна заметная черта почти всех приложений-шпионов – это руководство по установке, которое нарушает множество политик безопасности. Рассмотрим такое «руководство», которое находится на официальном веб-сайте программы Mobile Tracker Free и включает несколько тревожных рекомендаций.

Согласно ему, вы должны:

- Разрешить на телефоне (если еще не разрешили) установку приложений, полученных из неизвестных источников. «Поставьте галочку в поле «Неизвестные источники». Согласитесь с предупреждением, нажав OK.»

- Разрешить установку неизвестных приложений для мобильного браузера.

- Отключить Google Play Protect. «Google добавил систему безопасности для приложений, которые не скачаны из Google Play; эта система называется ‘Play Protect’. Приложение Mobile Tracker Free может распознаваться как потенциально опасное. Чтобы приложение не было удалено, вы должны отключить Google Play Protect и связанные с ним уведомления».

Пожалуй, это худшее руководство по мобильной безопасности – если пользователь выполнит все эти шаги, то его устройство будет открыто к заражению любым зловредом и любой угрозой типа «not-a-virus». Что еще хуже, в нем не указано, что после установки/использования приложения необходимо вернуть настройки к первоначальному состоянию, так кто устройство будет оставаться уязвимым.

Что еще хуже, в нем не указано, что после установки/использования приложения необходимо вернуть настройки к первоначальному состоянию, так кто устройство будет оставаться уязвимым.

Эта отрасль зашла слишком далеко

Больше всего удивило нас то, что эти программы так легко найти в сети – они очень агрессивно продвигаются и распространяются. Забудьте о форумах в Darkweb и подпольных рынках; разработчики этих приложений выстроили свою собственную экономическую среду. Они подстраиваются под нужды и возможности разных потребителей – их тарифы варьируются от 50 центов в сутки до $68 в месяц. У некоторых производителей есть даже свои аккаунты в Twitter и блоги, которые регулярно обновляются и, судя по всему, поддерживаются специальным менеджером по социальным медиа. Продолжают распространяться самые возмутительные программы, в т.ч. FlexiSpy, который многие считают катастрофой в отношении безопасности данных. В ходе исследования мы нашли аккуратно поддерживаемый блог производителя, в котором были представлены обновления ПО и новые функции, доступ к которым мог получить каждый, а также их аккаунт в Twitter.

Более того, некоторые производители stalkerware действуют настолько открыто, что даже предлагают поставить покупателю новый телефон с уже предустановленной программой для шпионажа – специально для тех, кто затрудняется вручную установить приложение из-за нехватки технических навыков. Таким образом у производителей появляется еще и возможность собирать информацию, насколько технически грамотны их покупатели. Это относится и к приложению Reptilicus; на официальном сайте производителя написано, что компания предлагает не только предустановленную шпионскую программу, но и телефон с уже установленным бэкдором.

По статистике из 100% наших пользователей, только 60% может самостоятельно настроить устройство для правильной работы. Если у Вас возникли трудности, или Вам просто некогда этим заниматься — мы сами все сделаем и вышлем Вам телефон с установленной программой.

Поскольку вся эта индустрия коммерческого шпионского ПО развивается год за годом, она породила внутреннюю конкуренцию в нерегулируемой экономической среде. Вот, например, блогпост о шпионской программе iSpyoo, опубликованный ее конкурентом Mspy:

Вот, например, блогпост о шпионской программе iSpyoo, опубликованный ее конкурентом Mspy:

У компаний также есть свой механизм по созданию фальшивых отзывов. Вот, например, отзывы на программу Hoverwatch:

Заключение

Нет необходимости доказывать, что приложения stalkerware несут отрицательные последствия – уже их исходная концепция абсолютно неэтична. Однако есть много других угроз, которым подвергается пользователь, который их установил. Такие приложения нарушают правила магазинов приложений, вредят безопасности устройства и подвергают данные, собранные у жертв, риску утечки в результате взлома. Впоследствии украденные данные могут использоваться для всех видов вредоносных действий – от вымогательства денег до кражи цифровой идентичности. Кроме того, можно с уверенностью сказать, что есть люди, которые извлекают выгоду из таких программ и могут получить доступ к данным о жертвах при том, что про них самих ничего неизвестно.

Несмотря на все вышеперечисленные находки, большинство производителей защитных решений не детектируют коммерческие приложения-шпионы как угрозу из-за неопределенности их юридического статуса.

Тем не менее, начиная с 3 апреля, мобильные продукты «Лаборатории Касперского» для Android будут оповещать пользователей о присутствии таких программ в системе при помощи специальной функции.

| Название | MD5-хэш образца | Официальный сайт | Версия для iOS |

| MobileTool | 7229d6c4ddb571fb59c1402636c962c2 | hxxps://mtoolapp[.]net/ hxxps://mobiletool[.]ru/ | — |

| iSpyoo | 8ac6209894fff56cf2a83f56408e177d (copy9) a20911f85741ed0f96cb4b075b7a32c1 (thetruthspy) | hxxps://ispyoo[.]com/ hxxps://copy9[.]com/ hxxp://thetruthspy[.]com/ | + |

| Talklog | 5b20dace9cc15afc9a79332e4377adc2 | hxxps://talklog[.]net/ | — |

| Spy Phone App | bf090ca25d27d2e11dfe64cf0f7b645a | hxxps://www.spy-phone-app[.]com/ hxxps://easyphonetrack[.]com/ | + |

| Reptilicus | 9be7585e88c3697d1689fdd1456c2a52 | hxxps://reptilicus[. ]net/ ]net/ | + |

| Mobile Tracker Free | 847c5f78de89ed4850e705a97a323a1a | hxxps://mobile-tracker-free[.]com/ | — |

| Hoverwatch | 9559138aee33650d10f0810fdeb44b3e | hxxps://www.hoverspyapp[.]com/ | — |

| Mobile Spy | 62bc31db17343049ba70d0f8c9be0ba8 | hxxp://www.mobile-spy[.]com/ | — |

| FlexiSpy | 8514c499f825ca5682a548081c2e6c61 | hxxp://www.flexispyapp[.]com | + |

| MSpy | dee7466c8b58b2687bb003226ac96e6b | hxxps://www.mspy[.]com/ | + |

| FreeAndroidSpy | 1cb261cd82677124e6adac17a59707aa | hxxp://freeandroidspy[.]com/ | — |

Наблюдение за телефоном — Проект сети безопасности

Что такое Stalkerware?

Stalkerware относится к инструментам — приложениям, программам и устройствам, — которые позволяют другому человеку тайно следить за вашими действиями в телефоне.

Stalkerware может отслеживать почти все, что вы делаете на своем телефоне, включая фото и видео, которые вы снимаете, веб-сайты, которые вы посещаете, сообщения, которые вы отправляете и получаете, историю звонков и ваше местоположение. Stalkerware может позволить кому-либо включать веб-камеру или микрофон, делать скриншоты, видеть активность в сторонних приложениях (таких как Snapchat или WhatsApp), а также перехватывать, переадресовывать или записывать телефонные звонки.

Для установки почти всех программ для прослушивания телефонов требуется физический доступ к устройству. После установки он работает в скрытом режиме без какого-либо уведомления или идентификации активности, и его трудно обнаружить или удалить. Чтобы получить доступ к вашей активности на телефоне, человек, отслеживающий вас, входит на веб-сайт или в приложение на другом устройстве. Они также могут получать уведомления об определенных действиях, например копии текстовых сообщений или предупреждение о том, что вы разговариваете по телефону, чтобы они могли тайно присоединиться и подслушать.

Как я могу узнать, есть ли Stalkerware на моем телефоне?

Обнаружение шпионского ПО может быть затруднено. Некоторые признаки могут включать в себя быструю разрядку аккумулятора, включение и выключение устройства или пики использования данных. Однако наиболее распространенным признаком того, что за вашей активностью следят, будет подозрительное поведение другого человека. Например, они могут слишком много знать о ваших действиях в телефоне. Доверяйте своим инстинктам и ищите закономерности. Квалифицированному специалисту, возможно, придется проверить устройство, чтобы убедиться в этом.

Реакция на Stalkerware

Безопасность превыше всего. Прежде чем искать или пытаться удалить stalkerware, подумайте о своей безопасности. Некоторые люди могут обострить свое оскорбительное поведение, когда программа-сталкер будет удалена. Вы можете поговорить с адвокатом о планировании безопасности.

Если вы подозреваете шпионское ПО, ваши действия на телефоне могут увидеть другие люди. Для звонков или онлайн-активности, когда вы хотите большей конфиденциальности, используйте телефон или другое устройство, которое не отслеживается. Это может быть телефон друга или компьютер в библиотеке, школе или на работе.

Для звонков или онлайн-активности, когда вы хотите большей конфиденциальности, используйте телефон или другое устройство, которое не отслеживается. Это может быть телефон друга или компьютер в библиотеке, школе или на работе.

Документирование Stalkerware. Вы можете делать заметки о том, что вы испытываете. Также улики может искать полиция или судебно-медицинский эксперт. Узнайте больше о Stalkerware Evidence.

Удаление Stalkerware. В большинстве случаев полный сброс к заводским настройкам может удалить программу-сталкер. Однако переустановка приложений или файлов из резервной копии может повторно загрузить их на устройство. Вы также можете создать новую учетную запись iCloud или Google для своего устройства в дополнение к сбросу настроек, чтобы вы запускали устройство с чистого листа, чтобы удалить любой вариант переустановки сталкерского ПО.

Предотвращение Stalkerware

Рассмотреть доступ.

Будьте осторожны, если кто-то хочет обновить или использовать ваш телефон. Stalkerware легко и быстро устанавливается. Доверяй своим инстинктам. Остерегайтесь подарков нового телефона или планшета от обидчика вам или вашим детям.

Будьте осторожны, если кто-то хочет обновить или использовать ваш телефон. Stalkerware легко и быстро устанавливается. Доверяй своим инстинктам. Остерегайтесь подарков нового телефона или планшета от обидчика вам или вашим детям.Обновление учетных записей. Измените пароли и настройте двухфакторную аутентификацию. Узнайте больше о безопасности паролей.

Заблокируйте телефон. Поскольку для установки большинства сталкерских программ требуется физический доступ к телефону, заблокируйте телефон паролем (и не делитесь им), чтобы свести риск к минимуму. Многие устройства позволяют выбирать между номером, шаблоном, отпечатком большого пальца или другими функциями безопасности. Прочтите дополнительные советы по безопасности телефона.

Используйте антивирусную защиту и защиту от шпионского ПО. Загрузите приложения безопасности на свой телефон; эти приложения могут помочь предотвратить установку программ-преследователей и могут сканировать ваш телефон на наличие вредоносных программ или программ-преследователей.

Использовать функции безопасности. Просмотрите функции безопасности в настройках, чтобы узнать, что доступно на ваших устройствах. В телефонах Android есть возможность разрешить установку из «неизвестных источников»; убедитесь, что это выключено. Кроме того, всегда устанавливайте последние обновления для своего телефона и приложений. Невыполнение этого требования может сделать их более уязвимыми для проблем с безопасностью и конфиденциальностью.

Не выполняйте рутирование (Android) и не делайте джейлбрейк (iPhone) своего телефона. Укоренение или джейлбрейк устройства означает снятие ограничений операционной системы, чтобы разрешить сторонние установки (тех, которых нет в магазинах приложений). Это влияет на встроенные функции безопасности, предназначенные для защиты устройства, и делает устройство уязвимым. Многие из наиболее инвазивных функций сталкерского ПО не работают, если не обойти средства защиты, установленные производителем.

На iPhone большинство шпионских программ нельзя установить, если устройство не взломано. Телефон с рутированным доступом или джейлбрейком будет более уязвим для вирусов и вредоносных программ, а также упростит установку шпионского ПО.

На iPhone большинство шпионских программ нельзя установить, если устройство не взломано. Телефон с рутированным доступом или джейлбрейком будет более уязвим для вирусов и вредоносных программ, а также упростит установку шпионского ПО.

Когда это не программа-сталкер

Существует множество других способов, с помощью которых кто-то может получить доступ к информации на вашем телефоне или узнать о ваших действиях без установки программы-сталкера. Если злоумышленник имеет физический доступ к телефону или вашим облачным учетным записям, возможно, ему не потребуется устанавливать шпионское ПО, чтобы следить за вами.

Иногда жестокий человек использует друзей и членов семьи для сбора информации. Ищите закономерности в том, что человек знает, и откуда эта информация могла быть получена, чтобы помочь вам сузить возможности. Адвокат может помочь вам понять, что может происходить, и спланировать следующие шаги.

Как удаленно установить шпионское ПО на сотовый телефон: полное руководство

Цифровой мир, в котором мы живем сегодня, дает каждому доступ ко всем видам контента. С мобильными смартфонами вы можете делать в Интернете все, что захотите, и общаться с самыми разными людьми. Хотя это здорово для взрослых, это не так интересно для родителей с маленькими любопытными детьми или работодателей, пытающихся сделать своих сотрудников более продуктивными. В какой-то момент все родители хотели бы убедиться, что их дети не занимаются темными делами в Интернете. И некоторые работодатели хотели бы следить за своими сотрудниками. Следовательно, использование шпионского программного обеспечения рассматривается людьми.

С мобильными смартфонами вы можете делать в Интернете все, что захотите, и общаться с самыми разными людьми. Хотя это здорово для взрослых, это не так интересно для родителей с маленькими любопытными детьми или работодателей, пытающихся сделать своих сотрудников более продуктивными. В какой-то момент все родители хотели бы убедиться, что их дети не занимаются темными делами в Интернете. И некоторые работодатели хотели бы следить за своими сотрудниками. Следовательно, использование шпионского программного обеспечения рассматривается людьми.

Однако, прежде чем шпионить за кем-либо, вам необходимо установить шпионское приложение на целевом мобильном телефоне. Вам может быть сложно получить физический доступ к целевому мобильному телефону. Итак, вам остается задавать такие вопросы, как «Можно ли тайно установить приложение для отслеживания на целевой смартфон?» или тратить время на поиск в Google «Как удаленно установить шпионское программное обеспечение на мобильный телефон?»

В этом руководстве я дам прямые ответы на эти и многие другие вопросы.

Можно ли удаленно установить шпионское ПО на сотовый телефон?

Начну с ответа на самый первый вопрос, который волнует несколько умов: «Можно ли удаленно установить шпионское ПО на мобильный телефон?»

Шпионское ПО с удаленной установкой

Простой ответ: да, можно. Однако бывают случаи, когда шпионское ПО можно установить удаленно, и случаи, когда нельзя. В зависимости от типа телефона существует исключение для удаленной установки шпионского приложения. Подробнее об этом я расскажу в следующих разделах этого руководства.

Удаленная установка шпионского ПО на iPhone

Как я уже говорил ранее, в некоторых случаях можно удаленно установить шпионское ПО без целевого телефона. Например, когда целевым устройством является iPhone. Некоторые шпионские приложения позволяют пользователям удаленно устанавливать их на iPhone, например mSpy. mSpy — один из самых известных шпионских продуктов, который позволяет вам удаленно устанавливать и шпионить за iPhone. Позвольте мне показать вам, как удаленно установить приложение mSpy на iPhone.

Позвольте мне показать вам, как удаленно установить приложение mSpy на iPhone.

Как установить mSpy — программное обеспечение для удаленного слежения за сотовым телефоном без целевого телефона?

С помощью приложения mSpy можно легко контролировать любой iPhone, не получая физического доступа и оставаясь незамеченным. Вот как установить приложение удаленно.

Шаг 1. Создайте учетную запись

Посетите веб-сайт mSpy и создайте учетную запись, указав свой адрес электронной почты.

Шаг 2. Выберите план и оплатите

После создания учетной записи вам необходимо приобрести план подписки. mSpy предлагает два разных плана: базовый и премиум. Выберите предпочтительный тарифный план с нужными вам функциями и внесите требуемый платеж. После оплаты вы получите дополнительные инструкции и данные для входа в панель управления по электронной почте.

Шаг 3. Убедитесь, что резервное копирование iCloud активировано, и получите идентификатор с информацией о пароле

Следующим шагом является активация резервного копирования iCloud на устройстве, которое вы собираетесь отслеживать. Это важно, поскольку единственный способ получить доступ и шпионить за целевым телефоном — это иметь правильные данные для входа в iCloud.

Это важно, поскольку единственный способ получить доступ и шпионить за целевым телефоном — это иметь правильные данные для входа в iCloud.

Шаг 4. Начать шпионаж

Когда 3 вышеуказанных шага будут выполнены, просто войдите в свою панель управления, введите идентификатор iCloud и пароль целевого телефона, и ваше удаленное шпионское путешествие начнется.

Посетите демонстрационную панель управления mSpy, чтобы узнать, как она выглядит.

Когда вам нужен физический доступ к целевому iPhone для установки шпионского приложения?

Вам нужен физический доступ к целевому iPhone, если вы хотите использовать больше шпионских функций. Удаленная установка позволяет эффективно отслеживать iPhone через iCloud. Однако у вас может не быть доступа ко всем фантастическим функциям, которые предлагает mSpy благодаря функции удаленной установки. Если вы хотите использовать все функции приложения, вам необходимо физически установить приложение на iPhone. Полные функции mSpy доступны только для взломанной версии шпионского приложения. И вам нужен физический доступ для джейлбрейка iPhone.

Полные функции mSpy доступны только для взломанной версии шпионского приложения. И вам нужен физический доступ для джейлбрейка iPhone.

Android-шпионские приложения с удаленной установкой. Существуют ли они?

Когда речь идет о шпионском ПО для мобильных телефонов Android, удаленная установка невозможна. Здесь нет двух способов. Android работает под управлением другой операционной системы, чем iPhone, поэтому одни и те же правила не применяются к обоим типам телефонов. Независимо от того, используете ли вы mSpy или любое другое шпионское приложение, вы не можете удаленно установить его на любое устройство Android. Вам нужен физический доступ для установки шпионского ПО на целевой телефон Android.

Тем не менее, после установки mSpy позволяет удаленно контролировать целевой мобильный телефон без физического доступа.

Как удаленно шпионить за мобильным телефоном Android с помощью mSpy?

Первым шагом, необходимым для слежки за телефоном Android с помощью mSpy, является установка приложения на телефон. Для процесса установки выполните следующие простые шаги.

Для процесса установки выполните следующие простые шаги.

Шаг 1. Создайте учетную запись и купите план

Как и в версии для iPhone, вам необходимо создать учетную запись и выбрать план подписки. Тарифы одинаковы как для Android, так и для iPhone — Basic и Premium.

После оплаты предпочтительного плана вы получите свой регистрационный номер, учетную запись и данные для входа по электронной почте.

Шаг 2. Загрузите приложение mSpy

Здесь необходим физический доступ к телефону. При обращении с телефоном выполните следующие действия:

- Перейдите в «Настройки» и разрешите установку из «Неизвестных источников».

- Загрузите приложение.

Шаг 3. Установите приложение mSpy

После завершения загрузки приложения начните установку. Убедитесь, что вы принимаете лицензионное соглашение и активируете «Службу обновления» в процессе установки. Если вы хотите оставаться невидимым, убедитесь, что вы выбрали, хотите ли вы, чтобы значок приложения отображался или нет. Чтобы оставаться инкогнито при отслеживании целевого устройства, выберите без отображения значков.

Чтобы оставаться инкогнито при отслеживании целевого устройства, выберите без отображения значков.

Шаг 4. Зарегистрируйте mSpy

Последним шагом установки mSpy на целевой телефон Android является регистрация приложения. После установки приложения вам будет предложено ввести свой регистрационный номер. Помните, регистрационный номер был отправлен вам после первого шага, верно? Введите номер и нажмите «Завершить регистрацию». И это все, что нужно, чтобы установить mSpy на свой телефон.

Выполнив эти четыре шага, вы сможете начать наблюдение из любого места.

N.B. При установке приложения mSpy убедитесь, что на устройстве есть доступ в Интернет.

Шпион на Android

Как использовать поддержку удаленной установки mSpy?

Хотя удаленная установка шпионского приложения для Android невозможна, компания mSpy разработала способ сделать процесс установки еще более легким. Благодаря поддержке удаленной установки mSpy вы можете получить удаленную помощь в выполнении этой процедуры. Удаленная помощь предназначена для помощи людям, которые не хотят беспокоиться о технических аспектах установки приложений. Это также удобно, когда вы нервничаете или хотите быть очень осторожным, чтобы не испортить установку приложения на целевой телефон.

Благодаря поддержке удаленной установки mSpy вы можете получить удаленную помощь в выполнении этой процедуры. Удаленная помощь предназначена для помощи людям, которые не хотят беспокоиться о технических аспектах установки приложений. Это также удобно, когда вы нервничаете или хотите быть очень осторожным, чтобы не испортить установку приложения на целевой телефон.

Благодаря поддержке удаленной установки mSpy члены их группы поддержки могут удаленно взять на себя весь процесс первоначальной установки. Уникальный сервис под названием mAssistance поможет вам удаленно настроить приложение с функциями, активировать USB-отладку и настроить функцию кейлоггинга. Они также могут помочь вам настроить отслеживание местоположения, блокировку приложений SMS и многое другое удаленно. Если вы хотите, чтобы на телефоне Android было выполнено полное рутирование, mSpy mAssistance также может сделать это для вас удаленно.

Все, что вам нужно сделать, это убедиться, что у вас есть физический доступ к телефону и активное подключение к Интернету.

Как получить физический доступ к целевому телефону?

Благодаря удаленной установке шпионские приложения для мобильных телефонов намного проще в использовании. Но когда вам нужно установить шпионское приложение физически, проблема заключается в том, как получить физический доступ к целевому телефону. Я знаю, что трудно получить доступ к телефону другого человека, не ответив на несколько вопросов, поэтому рекомендую проявить творческий подход.

Если вы планируете установить шпионские приложения на телефоны своих детей, попробуйте сделать это, прежде чем давать телефоны детям. А если у ваших детей уже были телефоны до того, как вы решили за ними следить, вы можете получить доступ под предлогом одолжения телефона на несколько минут. В конце концов, установка mSpy на мобильные телефоны занимает всего несколько минут.

То же самое касается сотрудников. Вы можете установить приложение на их телефоны, прежде чем передать их им. Убедитесь, что вы прочитали юридические ограничения, прежде чем использовать приложение mSpy для мониторинга чьего-либо телефона.

Что касается супругов, вы можете взять их телефон, когда они спят или принимают душ.

Мошенничество с удаленной установкой

Во время написания руководства я провел быстрый поиск в Google, чтобы узнать, как удаленно шпионить за мобильным телефоном. Я уверен, что вы тоже сделали то же самое, и, как и я, вы нашли несколько сайтов с претендует на возможность удаленной установки шпионских приложений . Многие из этих сайтов знают, как сильно люди хотят следить за мобильной активностью своих подопечных, не будучи замеченными. Поэтому они делают громкие заявления, чтобы привлечь вас и заставить скачивать их приложения.

Однако большинство этих веб-сайтов делают ложные заявления и в конечном итоге обманывают вас . Убедитесь, что вы не попадетесь на их выходки и не попадетесь на их аферы. Вот некоторые основные мошенничества с удаленной установкой, которых вам следует опасаться.

Удаленная установка с помощью взлома

Одно из самых популярных утверждений, которое делают веб-сайты, — удаленная установка шпионского приложения с помощью взлома. Вы найдете несколько самопровозглашенных хакеров, которые обещают получить всю информацию с вашего целевого телефона. Большинство из них также предполагают выплату денежной суммы в качестве аванса. Избегайте этих людей, так как большинство из них просто мошенники, которые хотят сорвать ваши деньги. Даже если вы столкнетесь с настоящим хакером, предоставление незнакомому человеку доступа к личной информации другого человека может быть использовано не по назначению.

Вы найдете несколько самопровозглашенных хакеров, которые обещают получить всю информацию с вашего целевого телефона. Большинство из них также предполагают выплату денежной суммы в качестве аванса. Избегайте этих людей, так как большинство из них просто мошенники, которые хотят сорвать ваши деньги. Даже если вы столкнетесь с настоящим хакером, предоставление незнакомому человеку доступа к личной информации другого человека может быть использовано не по назначению.

Удаленная установка через Bluetooth

Некоторые «шпионские» приложения утверждают, что вы можете установить их на целевой телефон удаленно через соединение Bluetooth. Но подумайте об этом. Блютуз, правда? Для тех, кто мало что знает о технологии Bluetooth, вот несколько причин, по которым удаленная установка через Bluetooth является мошенничеством.

· Во-первых, чтобы это работало, на вашем телефоне и целевом устройстве должно быть включено беспроводное соединение Bluetooth. Затем для успешного соединения между обоими устройствами запрос на сопряжение также должен быть принят на обоих телефонах. Уже звучит напряженно, не так ли? Хорошо, позвольте мне продолжить.

Уже звучит напряженно, не так ли? Хорошо, позвольте мне продолжить.

· Во-вторых, использование соединения Bluetooth означает, что вы и ваше целевое устройство должны находиться в одной комнате в одно и то же время, чтобы отслеживание работало. Дело в том, что соединения Bluetooth работают только на определенном расстоянии, обычно в пределах 6-9 метров.

· Даже если вы каким-то образом сможете соединить оба устройства по Bluetooth, вы установите приложение на целевой телефон, только если он находится в одной комнате с вами.

Удаленная установка по электронной почте

Вы также можете встретить людей, утверждающих, что они могут удаленно установить шпионское приложение по электронной почте. Они, вероятно, скажут вам, что все, что вам нужно сделать, это:

- Отправьте электронное письмо на целевой телефон с изображением.

- Получить цель, чтобы загрузить изображение и открыть его.

- После того, как изображение будет открыто, программа установится, и вы сможете удаленно шпионить.

Хотя это звучит довольно привлекательно, это просто очередной маркетинговый обман, который не работает.

Это одни из самых популярных способов мошенничества с удаленной установкой, которых можно избежать. Единственный способ удаленно установить шпионское ПО на мобильный телефон — использовать метод, описанный ранее в этом руководстве.

Сводка

Будь то онлайн-привычки ваших детей, деятельность вашего супруга или сотрудников, отслеживание телефона с помощью шпионского приложения может дать вам доступ к важной информации.

С этим руководством вам больше не придется задаваться вопросом, как удаленно шпионить за мобильным телефоном. Я уверен, что теперь вы знаете все, что вам нужно об удаленной установке шпионского программного обеспечения на телефон. Не забывайте избегать веб-сайтов, которые заявляют, что дают вам полную удаленную установку без доступа к целевому телефону. Если вы хотите удаленно шпионить за другим телефоном, вам следует использовать проверенное и надежное шпионское приложение, такое как mSpy.

Нет необходимости посещать сомнительные хакерские форумы и иметь навыки программирования; практически по всех случаях достаточно установить программу вручную.

Нет необходимости посещать сомнительные хакерские форумы и иметь навыки программирования; практически по всех случаях достаточно установить программу вручную. Будьте осторожны, если кто-то хочет обновить или использовать ваш телефон. Stalkerware легко и быстро устанавливается. Доверяй своим инстинктам. Остерегайтесь подарков нового телефона или планшета от обидчика вам или вашим детям.

Будьте осторожны, если кто-то хочет обновить или использовать ваш телефон. Stalkerware легко и быстро устанавливается. Доверяй своим инстинктам. Остерегайтесь подарков нового телефона или планшета от обидчика вам или вашим детям.

На iPhone большинство шпионских программ нельзя установить, если устройство не взломано. Телефон с рутированным доступом или джейлбрейком будет более уязвим для вирусов и вредоносных программ, а также упростит установку шпионского ПО.

На iPhone большинство шпионских программ нельзя установить, если устройство не взломано. Телефон с рутированным доступом или джейлбрейком будет более уязвим для вирусов и вредоносных программ, а также упростит установку шпионского ПО.