Как защитить флешку от вирусов: Как защитить флешку от вирусов: 4 эффективных способа

Содержание

Как защитить флешку от вирусов

Сейчас почти каждый пользователь регулярно использует флешку. Это удобно и можно хранить больше объемы информации на компактном носителе. В связи с широким распространением данного типа носителя информации, очень распространено и заражение компьютерными вирусами через него. По этому, уже давно существует такой серьезный вопрос о защиту флешки от вредоносных файлов. Сегодня мы постараемся разобрать основные методы защиты.

Как работают вирусы распространяемые через флешки?

Поскольку флешка это универсальный носитель информации, на нее могут попадать и храниться абсолютно любые файлы, в том числе и те, что представляют опасность. В первую очередь, основную опасность представляют вирусы способные автоматически запускаться в момент подключения носителя к компьютеру.

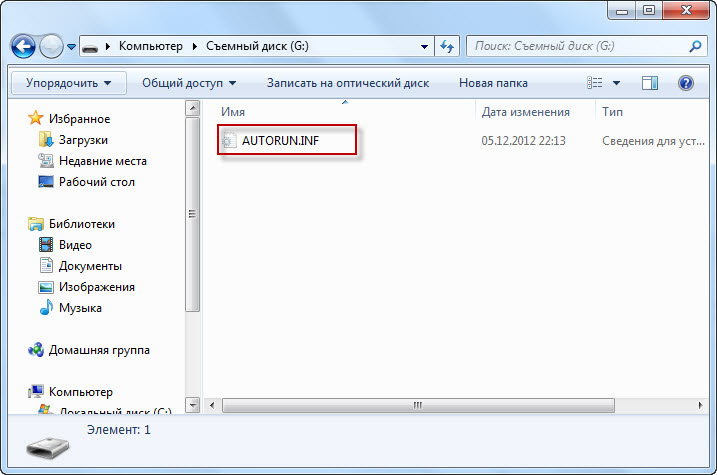

Для этих целей создается специальный файл autorun.inf. Сам по себе он никакого вреда не несет и основное его назначение это автоматический запуск приложений при чтении любого устройства, на котором он находится. Вы подключаете флешку и если на ней находится этот файл автозапуска и компьютер, следуя инструкциям в нем, запускает нужную программу.

Вы подключаете флешку и если на ней находится этот файл автозапуска и компьютер, следуя инструкциям в нем, запускает нужную программу.

Полезные статьи по теме:

Как проверить файлы компьютера на вирусы онлайн?

Вместо папок ярлыки. Что делать?

Программа Antirun — защита флешки от вирусов

Как можно удалить вирус не устанавливая антивирус?

Часто вирусы не несут никакой опасности, пока они не будут запущены. По этому и применяется такой опасный пробел с файлом автозапуска. Подключаете зараженную флешку и вирус запускается, весело заражая систему. И не надо даже его специально запускать.

Для защиты от подобных вредоносных программ применяются специальные утилиты, а так же, не стоит забывать про правильные настройки системы, способные значительно повысить безопасность при работе со сменными носителями.

Советы для защиты компьютера от вирусов

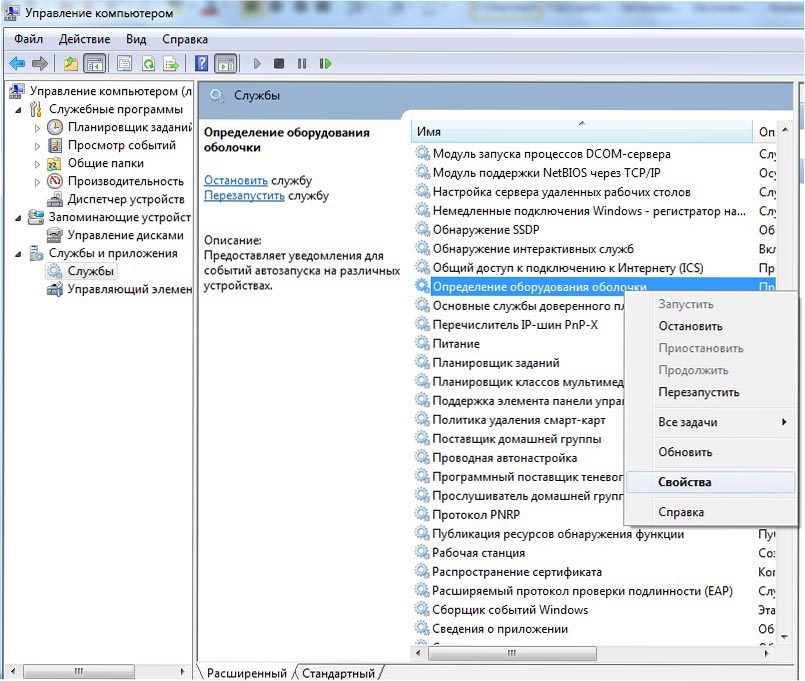

Отключение автозапуска

Поскольку большинство опасных программ используют автозапуск, то отключив данную функцию мы деактивируем большую часть из них.

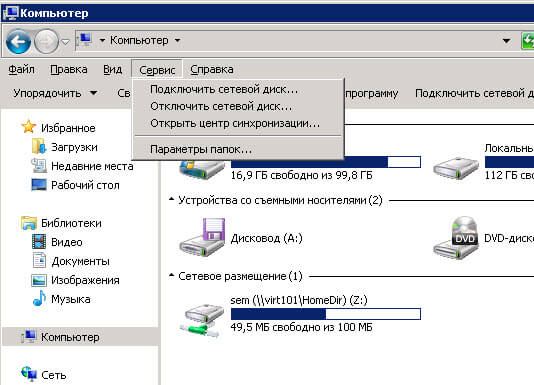

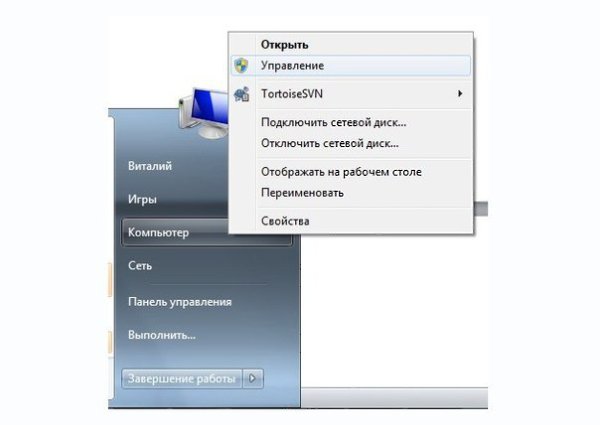

Откройте меню Пуск и сделайте клик правой кнопкой мышки по разделу «Компьютер». В контекстном меню нужно выбрать «Управление» (делается от имени Администратора).

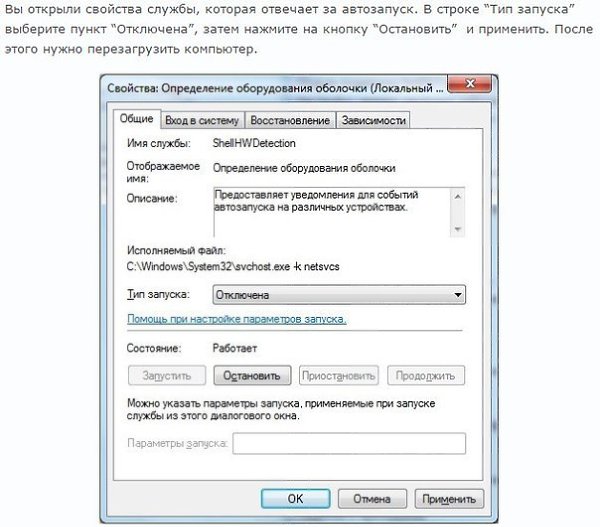

В левой части нового окна выбираем раздел «Службы». А в правой, среди списка служб, находим «Определение оборудования оболочки». Теперь кликаем правой кнопкой по данной службе и нажимаем на «Свойства».

В окне свойств, напротив пункта «Тип запуска» выберите значение Отключен. После этого нажмите на Остановку и примените выполненные настройки. Для того, что бы изменения вступили в силу, необходимо выполнить перезагрузку компьютера.

Данный метод очень эффективен, хотя и обладает и минусом. Например, если будете запускать диск с игрой (программой, фильмом), то установка не запустится автоматически. Для запуска придется открывать сам диск, искать файл запуска и только потом уже выполнять установку. С одной стороны, это не такая уже и большая сложность, ведь система так будет намного защищеннее, с другой — придется делать много лишних действий, если Вы часто устанавливаете софт с дисков.

Создаем свой autorun.inf

Думаю, что многие знают о невозможности создания двух файлов с одинаковым именем в одной папке. Мы этим как раз и воспользуемся! Если создать свой файл autorun.inf и установить его возможным только для чтения, можно воспрепятствовать попаданию чужого файла автозапуска на флешку. Данный способ хорош, но не так эффективен как предыдущий. Многие вирусы научились удалять данный файл и создавать свой, что уже не радует.

Но не стоит опускать руки, если флеш-носитель имеет файловую систему FAT, есть возможность создать папку с именем autorun.inf, которую невозможно удалить.

Для этого создаем специальный файл bat. Что бы это сделать, откройте блокнот (в меню Пуск → Все программы → Стандартные) и нажмите сохранить как. Сохраните этот файл в удобное место, задав для него расширение .bat и затем скопируйте, в этот же файл, такой программный код:

attrib -s -h -r autorun.*

del autorun.*

«\\?\%~d0\autorun.inf\name..\»

attrib +s +h %~d0\autorun. inf

inf

Сохраните файл и сделайте его копию на флеш-носитель. Там же, на флешке, запустите его. После этого появится папка с именем Autorun.inf, которую невозможно удалить.

Конечно, такой метод может выполнить защиту от заражения только с Вашей флешки, но все еще остается опасность заразиться с любой другой. А еще, это не сработает, если на флешке стоит файловая система NTFS. Обычно такие флешки имеют объем более четырех гигабайт.

Программная защита флешки от вирусов

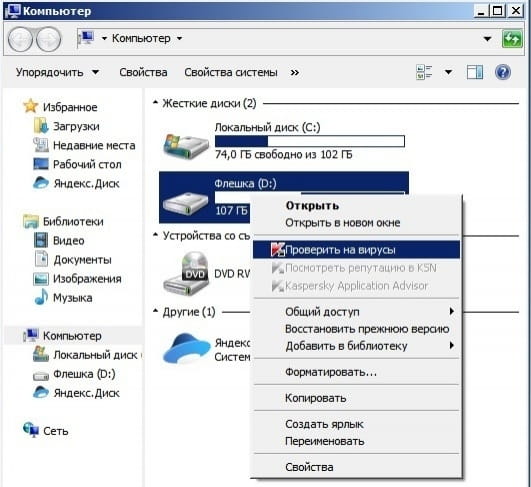

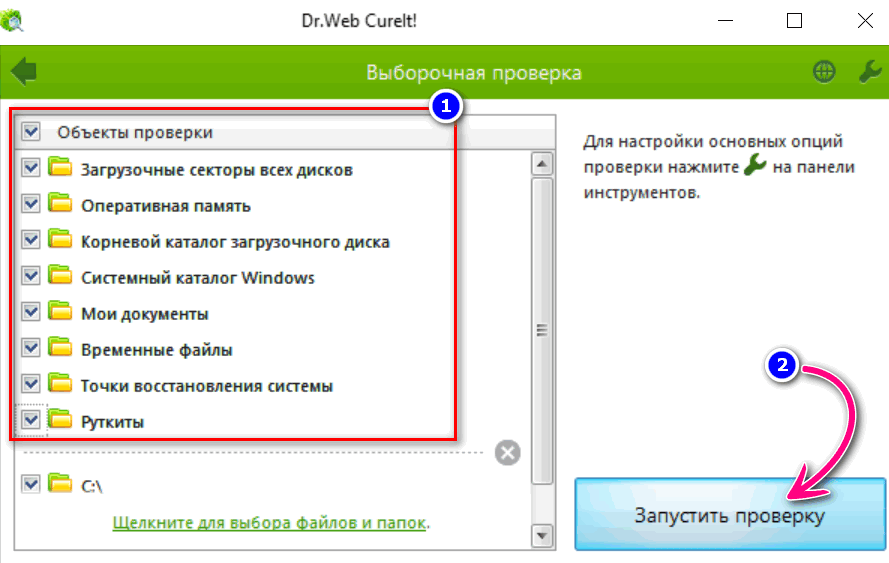

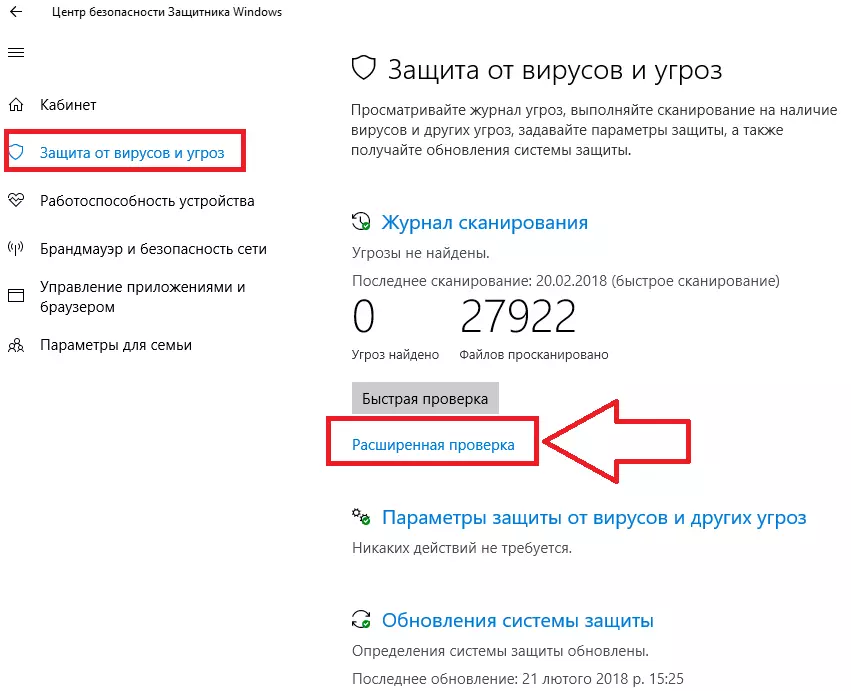

Штатный антивирус

Это хорошее средство для защиты компьютера от подобного рода вирусов. Оно должно быть на каждом ПК. Большинство антивирусных программ автоматически выполняют проверку каждого носителя, как только выполняется его подключение к компьютеру. Если что-нибудь будет обнаружено, то антивирус моментально перехватит вредоносный файл и удалит его, а в некоторых случаях даже вылечит. Что бы подобрать хорошую антивирусную программу воспользуйтесь рейтингом антивирусов.

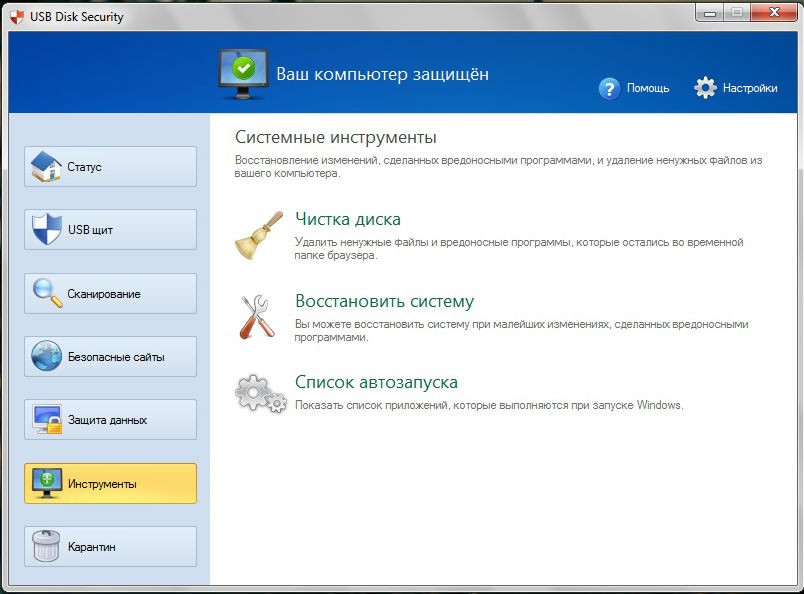

USB Disk Security

Хорошая программа, которая будет защищать ваш компьютер от любой угрозы, идущей от устройств подключенных через USB (флешка, внешний диск и т. п.). Неплохо использовать ее вместе с основным антивирусом.

п.). Неплохо использовать ее вместе с основным антивирусом.

Panda USB Vaccine

Тоже неплохая вспомогательная программа, которая поможет защитить компьютер от угроз, находящихся на флеш-носителях. Она позволяет автоматически осуществить все вышеописанные действия: отключить автозапуск и создать не удаляемый autorun.inf. Что собственно и защищает компьютер от попадания на него троянских программ.

USB-Drive Protecktor

В принципе, данная программа является клоном предыдущей и имеет такой же функционал и те же механизмы. Единственное отличие состоит во внешнем виде и интерфейсе.

Подведем итоги

Чтобы защитить флешку от превращения в разносчика опасного кода можно использовать такие утилиты, как Panda USB Vaccine и USB-Drive Protecktor. Они выполняют все необходимые настройки, которые не дают автоматически запускаться вирусам. Так же это можно сделать вручную, создав на флешке папку, которую невозможно удалить.

Чтобы защитить компьютер используйте хороший антивирус, с постоянными обновлениями вирусной базы данных и отключите автоматический запуск со сменных носителей.

Защита USB-флеш накопителей от вирусов

Содержание

- Введение

- NTFS — НАШЕ ВСЕ, ИЛИ СПОСОБ №1

- СЛАВНЫЕ ОСОБЕННОСТИ FAT32, ИЛИ СПОСОБ №2

- СОВЛАДАТЬ С АВТОЗАГРУЗКОЙ

- ПОЛЕЗНЫЕ УТИЛИТЫ

- Правим права доступа в консоли

- Непробиваемая защита

Введение

Правильно говорят: «все новое — хорошо забытое старое». Привыкнув, что зараза прет только через инет, мы окончательно забыли, как лихо подцепляли вирусы с дискет друзей и знакомых. В наше время малварь нашла другой способ распространения: через USB-носители. Они оказались идеальным контейнером. А вкупе с дебильной политикой Винды — еще и очень эффективным.

Вставь пендрайв где-нибудь в универе или интернет-кафе — и малварь не заставить себя ждать. К гадалке не ходи по поводу флешки подружки: вопрос тут только в том, сколько разновидностей малвари уживается в одном месте. Да что там говорить, — если даже у опытных пользователей на внешних носителях часто оседает случайно подцепленная зараза? Принцип действия настолько прост, что описывается буквально в двух словах. Любой вирус, у которого в арсенале числится распространение через внешние носители, использует 2 файла autorun.inf и бинарник с собственно телом вируса. Когда пользователь вставляет флешку, Винда считывает зловредный autorun.inf и, следуя указаниям, сразу запускает тело вируса или же исполняет его во время двойного клика по иконке накопителя. Ну а, обосновавшись в системе, ничего не стоит копировать эти файлы на все подключаемые в систему диски. Недавний опыт Downadup, который использовал небольшой хинт, чтобы обмануть антивирусы, показал, что дело пора брать в свои руки. Сегодня мы разберемся, во-первых, как обезопасить свою флешку, а во-вторых, как избавить систему от «вредных привычек».

Да что там говорить, — если даже у опытных пользователей на внешних носителях часто оседает случайно подцепленная зараза? Принцип действия настолько прост, что описывается буквально в двух словах. Любой вирус, у которого в арсенале числится распространение через внешние носители, использует 2 файла autorun.inf и бинарник с собственно телом вируса. Когда пользователь вставляет флешку, Винда считывает зловредный autorun.inf и, следуя указаниям, сразу запускает тело вируса или же исполняет его во время двойного клика по иконке накопителя. Ну а, обосновавшись в системе, ничего не стоит копировать эти файлы на все подключаемые в систему диски. Недавний опыт Downadup, который использовал небольшой хинт, чтобы обмануть антивирусы, показал, что дело пора брать в свои руки. Сегодня мы разберемся, во-первых, как обезопасить свою флешку, а во-вторых, как избавить систему от «вредных привычек».

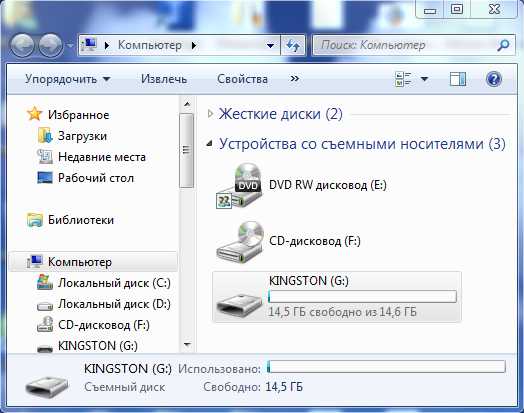

NTFS — НАШЕ ВСЕ, ИЛИ СПОСОБ №1

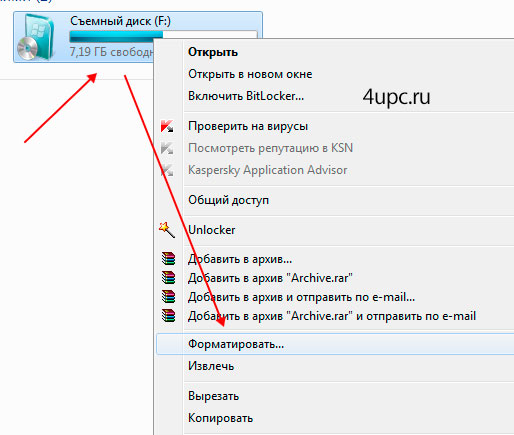

Оставим изучение живности зоологам. Вместо того чтобы ежедневно отлавливать малварь, мы сделаем так, чтобы она попросту не появлялась. А для этого создадим флешке такие условия, чтобы живность там не могла существовать. Первый способ — очень легкий и, пожалуй, самый эффективный (но, увы, не лишенный недостатков). Суть в том, чтобы распрощаться с файловой системой FAT32, которая поголовно используется на внешних носителях по умолчанию, — и перевести флешку на NTFS, получив все ее преимущества. Самый удачный вариант перейти на NTFS — отформатировать пендрайв специальной утилитой от компании HP: HP USB Disk Storage Format Tool (дистрибутив можно найти в Google по названию файла SP27213.exe). Требуется лишь выбрать нужный диск и файловую систему — в нашем случае NTFS. Практика, однако, показывает, что ничем не хуже оказываются встроенные средства Винды. Поэтому можно просто выбрать в контекстном меню пункт «Отформатировать» или даже банально воспользоваться консольной командой:

А для этого создадим флешке такие условия, чтобы живность там не могла существовать. Первый способ — очень легкий и, пожалуй, самый эффективный (но, увы, не лишенный недостатков). Суть в том, чтобы распрощаться с файловой системой FAT32, которая поголовно используется на внешних носителях по умолчанию, — и перевести флешку на NTFS, получив все ее преимущества. Самый удачный вариант перейти на NTFS — отформатировать пендрайв специальной утилитой от компании HP: HP USB Disk Storage Format Tool (дистрибутив можно найти в Google по названию файла SP27213.exe). Требуется лишь выбрать нужный диск и файловую систему — в нашем случае NTFS. Практика, однако, показывает, что ничем не хуже оказываются встроенные средства Винды. Поэтому можно просто выбрать в контекстном меню пункт «Отформатировать» или даже банально воспользоваться консольной командой:

format f: /FS:NTFS

Если есть необходимость сохранить данные на флешке, используй встроенную утилиту для преобразования файловой системы на выбранном разделе:

convert f: /FS:NTFS

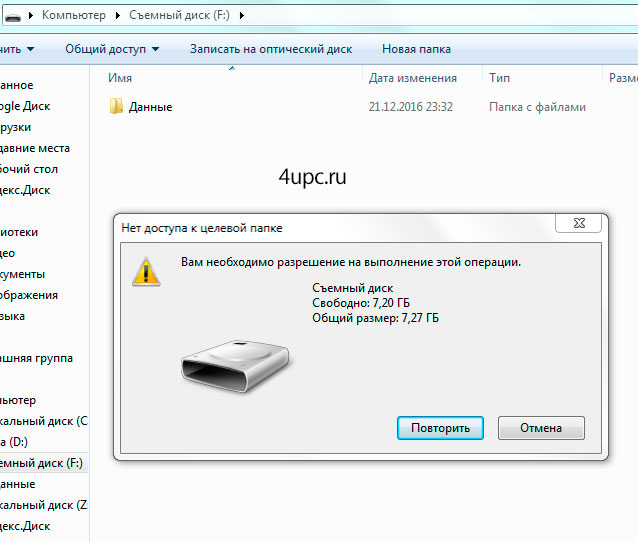

Вспоминаем, что вирусу обязательно нужно создать свой autorun. inf в корне сменного носителя, чтобы обосноваться на USB-носителе. Поэтому следующий шаг — просто запретить создание каких-либо файлов в корне флешки. Где же тогда хранить файлы? Очень просто — в специально созданной папке (пусть она будет называться FILES), для которой по-прежнему будут разрешены операции чтения/записи/выполнения файлов. Для этого переходим в свойства безопасности каталога и нажимаем на кнопку «Дополнительно». В появившемся окошке надо сделать важную вещь — отключить наследование разрешений от родительского объекта, сняв соответствующую опцию. Далее, в появившемся диалоге, жмем «Копировать» и выходим отсюда, дважды ответив «Ок». Теперь можно смело отключать запись в корневой каталог, не опасаясь, что новые политики будут унаследованы в нашей папке с файлами. Выбираем в колонке «Запретить» пункт «Запись», а в столбце «Разрешить» оставляем следующие права: «Чтение и выполнение», «Список содержимого папки», «Чтение». В итоге, мы получаем флешку, на которую не сможет записаться Autorun (ради чего собственно все и затеяли).

inf в корне сменного носителя, чтобы обосноваться на USB-носителе. Поэтому следующий шаг — просто запретить создание каких-либо файлов в корне флешки. Где же тогда хранить файлы? Очень просто — в специально созданной папке (пусть она будет называться FILES), для которой по-прежнему будут разрешены операции чтения/записи/выполнения файлов. Для этого переходим в свойства безопасности каталога и нажимаем на кнопку «Дополнительно». В появившемся окошке надо сделать важную вещь — отключить наследование разрешений от родительского объекта, сняв соответствующую опцию. Далее, в появившемся диалоге, жмем «Копировать» и выходим отсюда, дважды ответив «Ок». Теперь можно смело отключать запись в корневой каталог, не опасаясь, что новые политики будут унаследованы в нашей папке с файлами. Выбираем в колонке «Запретить» пункт «Запись», а в столбце «Разрешить» оставляем следующие права: «Чтение и выполнение», «Список содержимого папки», «Чтение». В итоге, мы получаем флешку, на которую не сможет записаться Autorun (ради чего собственно все и затеяли).

Для удобства можно создать защищенный от записи autorun.inf, который будет открывать ту самую папку FILES. Панацея? К сожалению, нет. Если малварь запущена с правами администратора, то ничто не помешает ей поменять ACL-разрешения, как вздумается. Правда, на практике, малвари, готовой к подобной ситуации, пока немного. А вот со следующей проблемой я столкнулся лично, — когда вставил вакцинированную флешку в свою магнитолу и, естественно, обломался. Большинство бытовых девайсов знать не знают о существовании NTFS и работают только с флешками на FAT32. Многие люди используют в качестве флешки PSP или MP3-плеер — и их вообще никак не получится отформатировать в NTFS. Ну и напоследок: флешки с NTFS становятся Read only на маках и на многих Linux’ах. Внимание — важный нюанс!

Если в случае с FAT32, на это можно было смело забивать, то с NTFS все данные проходят через кэш, и вероятность того, что часть данных, не успев полностью скопироваться из кэша, пропадет при отключении, крайне велика. В общем, ты меня понял — только «Безопасное отключение»!

В общем, ты меня понял — только «Безопасное отключение»!

СЛАВНЫЕ ОСОБЕННОСТИ FAT32, ИЛИ СПОСОБ №2

Как я уже сказал, вариант c NTFS прокатывает далеко не всегда. Но есть возможность оставить носитель на родной файловой системе FAT32 и, более того, — использовать для защиты ее специфику. Задача опять же та же — запретить вирусу создавать на флешке файл autorun.inf. Когда-то было достаточно просто создать каталог с именем AUTORUN. INF, выставив ему атрибуты «Read only» и «Hidden». Так мы препятствовали созданию файла с тем же именем. Сейчас это, понятно, не вариант. Зато есть чуть модифицированный трик, который большинство малвари обходить пока не научилось. Объясняю идею. Создаем каталог AUTORUN. INF. Если каталог не пустой, удалить его можно, лишь расправившись со всем содержимым. Это очень просто, — но только не в случае, когда в каталоге есть файлы с некорректными для FAT32 именами! Именно этот принцип защиты лежит в основе программы USB Disk Security (www. zbshareware.com), которая создает на флешке AUTORUN. INF и в нем файл «zhengbo.» (да-да, с точкой на конце — что, естественно, некорректно). И знаешь: большинство малвари остается не у дел. За свое «ноу-хау» разработчики просят $50, но нам ничего не стоит сделать то же самое вручную. Для этого вспоминаем старый трик из нашей давней статьи «Обход ограничений FAT32/NTFS заключающийся в использовании локальных UNC-путей. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Он имеет вид \\server\share\path, где server — это название удаленного хоста. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «?» или «.», а путь к файлу указывать вместе с буквой диска. Например, так: \\?\C:\ folder\file.txt. Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами. Создадим несложный BAT-файл со следующим содержанием:

zbshareware.com), которая создает на флешке AUTORUN. INF и в нем файл «zhengbo.» (да-да, с точкой на конце — что, естественно, некорректно). И знаешь: большинство малвари остается не у дел. За свое «ноу-хау» разработчики просят $50, но нам ничего не стоит сделать то же самое вручную. Для этого вспоминаем старый трик из нашей давней статьи «Обход ограничений FAT32/NTFS заключающийся в использовании локальных UNC-путей. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Он имеет вид \\server\share\path, где server — это название удаленного хоста. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «?» или «.», а путь к файлу указывать вместе с буквой диска. Например, так: \\?\C:\ folder\file.txt. Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами. Создадим несложный BAT-файл со следующим содержанием:

mkdir «\\?\J:\AUTORUN.

INF\LPT3″

После запуска получим каталог с некорректным именем LPT3, находящийся в папке AUTORUN.INF — обычным способом ее уже не удалить, а значит, малварь не сможет создать файл autorun.inf, оставшись не у дел! Недостатков хватает и у этого способа. Во-первых, разработчики новой малвари могут использовать хинт от обратного и воспользоваться UNC-путями для удаления файлов/папок с некорректным именем: \\?\J:\AUTORUN.INF\LPT3. Директорию можно вообще не удалять — а беспрепятственно переименовать: к примеру, в AUTORUN.INF1. Другой вопрос, что такой малвари пока, опять же, немного. И раз мы заговорили о создании BAT-файла, то накидаем универсальный скриптик, который, помимо всего прочего, будет:

- удалять папку, замаскированную под корзину (на флешке ее быть не должно), где располагают свои тела многие черви (в том числе, Downadup), а также папку с файлами восстановления системы;

- создавать системную папку AUTORUN.INF с директорией COM1 ;

- с удалением такого файла будут трудности даже под NTFS;

- удалять и защищать desktop.

ini, который также часто используется малварью.

ini, который также часто используется малварью.

rd /s /q %~d0\recycled

rd /s /q %~d0\recycler

rd /s /q «%~d0\System Volume Information»

del /f /q %~d0\autorun.*

mkdir «\\?\%~d0\autorun.inf\com1»

attrib +s +h %~d0\autorun.inf

del /f /q %~d0\desktop.ini

mkdir «\\?\%~d0\desktop.ini\com1»

attrib +s +h %~d0\desktop.ini

Достаточно сохранить это на флешке с именем, например, autorun.bat и запустить.

СОВЛАДАТЬ С АВТОЗАГРУЗКОЙ

Одно дело — разобраться со своей собственной флешкой, и совсем другое — не подцепить заразу с чужих. Для того чтобы малварь не перекочевала на твой комп, продолжив свое победоносное шествие, необходимо, во-первых, грамотно отключить автозагрузку, и, во-вторых, взять на вооружение пару полезных утилит.

Начнем с первого. Казалось бы: что может быть проще, чем отключение автозапуска? Но на деле все не так прозрачно! Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

[autorun]

open = calc.exe

shell\Open\Command=calc.exe

shell\Open\Default=1

shell\Explore\Command=calc.exe

shell\Autoplay\Command=calc.exe

Во время монтирования девайса, действительно, ничего не запускается, но попробуем дважды щелкнуть по иконке носителя. Что мы видим? Винда открывает калькулятор! Думаю, не надо объяснять, что вместо него т ам могло оказаться, что угодно. Вместо этого приведу подробную инструкцию, как правильно и окончательно отключить автозапуск системы:

1. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Cdrom

находим параметр AutoRun и устанавливаем его равным нулю.

2. Далее переходим в раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer

Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе. Для верности можно повторить те же действия в ветке

HKEY_CURRENT_USER

но они все равно будут игнорироваться.

3. Другой интересный хинт заключается в редактировании ключа

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf

которому нужно присвоить значение (типа REG_SZ) — @SYS:DoesNotExist. Так мы заставляем Windows думать, что autorun.inf является конфигурационным файлом древних программ, разработанных для ОС, более ранних чем Windows 95! Не имея в распоряжении реестра, они использовали .INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

HKEY_LOCAL_MACHINE\ SOFTWARE\DoesNotExist

(естественно, он не существует). Таким образом, autorun.inf вообще игнорируется системой, что нам и нужно. Используемый в значении параметра символ @ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела

HKEY_ LOCAL_MACHINE\Software.

4. Нелишним будет обновить параметры файлов, которые не должны автозапускаться, добавив туда маску *.*. В разделе

HKEY_LOCAL_ MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\AutoplayHandlers\ CancelAutoplay\Files

создаем строковой параметр типа REG_SZ с названием *.*. 5. В реестре Винды есть замечательный раздел MountPoints2, который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

и в политике доступа запрещаем редактирование ключа всем пользователям, включая админов. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет. Кто бы мог подумать, что все так сложно? 🙂

ПОЛЕЗНЫЕ УТИЛИТЫ

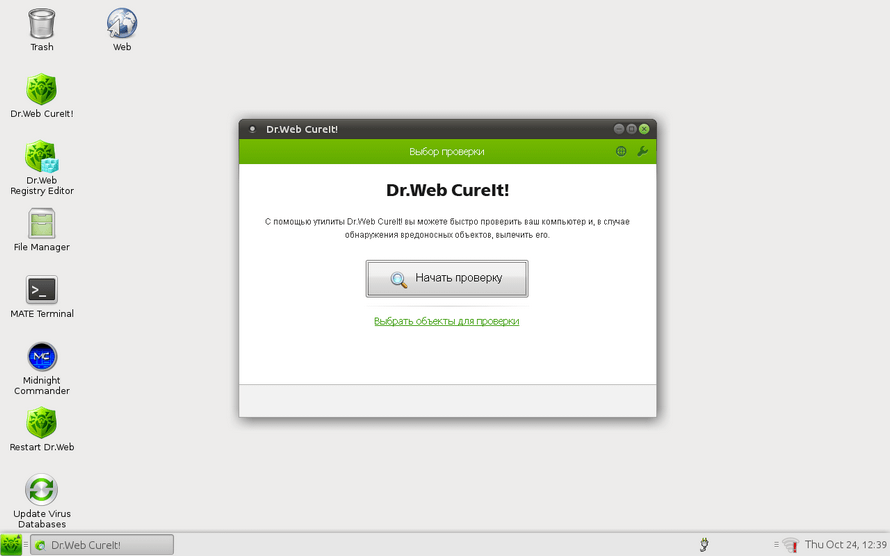

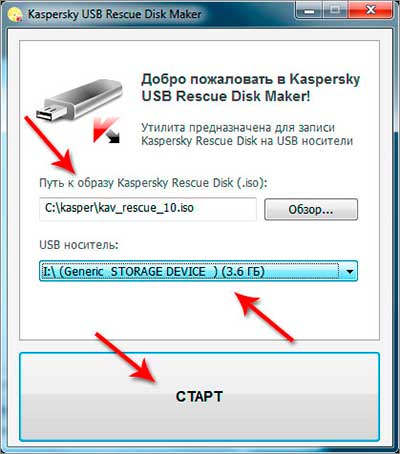

В поиске и сопротивлении малвари хорошими помощниками могут стать несколько утилит. Я не буду здесь приводить обычные антивирусы, которые, само собой, с этой напастью борются и во многих случаях — довольно успешно. Вместо этого рассмотрим несколько небольших, но очень полезных утилит.

Вместо этого рассмотрим несколько небольших, но очень полезных утилит.

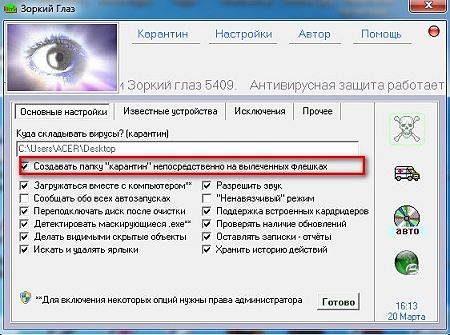

1. AutoRunGuard (autorun.synthasite.com/AutoRunGuard.php). Миниатюрная, но очень расширяемая тулза позволит настроить правила — что должно происходить, когда подключается флешка или CD. Можно, к примеру, в момент монтирования тут же запускать сканнер малвари. AutoRunGuard сама проверяет наличие autorun.inf, а также скрытых файлов, уведомляя о них юзера.

2. Flash Guard (www.davisr.com). Эта утилита также следит за появлением в системе сменных накопителей. При обнаружении нового диска она предлагает, на выбор:

- Удалить добавленные файлом Autorun.inf пункты контекстного меню диска;

- Информировать пользователя о наличии на диске файла Autorun.inf;

- Удалить файл Autorun.inf;

- Удалить все файлы Autorun.*; Удаляем во всех случаях Autorun.inf и спим спокойно.

3. USB Disk Security (www. zbshareware.com). Увы, платная утилита для защиты флешек от малвари. По своему опыту могу сказать, что с вирусами она справляется на раз-два. В качестве бесплатной альтернативы можно привести Flash Disinfector.

zbshareware.com). Увы, платная утилита для защиты флешек от малвари. По своему опыту могу сказать, что с вирусами она справляется на раз-два. В качестве бесплатной альтернативы можно привести Flash Disinfector.

Правим права доступа в консоли

Установить ручками права доступа для одной флешки — легко. Для двух-трех — тоже ничего сложного. Но если требуется вакцинировать сразу десяток, скажем, для всех сотрудников предприятия? В этом случае нелишним будет автоматизировать процесс, устанавливая ACL-правила для флешки через командную строку. Кстати говоря, используемая для этого консольная утилита cacls (Change Access Control Lists) — единственный способ настроить параметры безопасности в Windows XP Home Edition. Первым делом нужно получить текущую ACL-таблицу с флешки. Допустим, она определяется в системе как диск X: — команда для просмотра таблицы будет:

cacls X:\

В большинстве случаев вернется строка:

X:\ Все:(OI)(CI)F

Символ F (от слова Full) в конце означает полный доступ для всего содержимого, — о чем говорят флаги (OI)(CI). Нам нужно удалить права на изменение файлов, поэтому по очереди удаляем записи из таблицы. В нашем примере надо удалить запись о полном доступе для группы «Все»:

Нам нужно удалить права на изменение файлов, поэтому по очереди удаляем записи из таблицы. В нашем примере надо удалить запись о полном доступе для группы «Все»:

cacls X:\ /E /R

Все. После чего разрешаем доступ к каталогу в режиме чтения (Read only):

cacls X:\ /G Все:R

Попробуй теперь создать в корне флешки файл. Едва ли получится :).

Непробиваемая защита

Самая лучшая защита на флешке — запрет записи на хардварном уровне. Некоторое время назад у многих флешек такой переключатель был по умолчанию, но сейчас производители отошли от этой практики. Зато почти на всех карточках Secure Digital (SD) переключатели по-прежнему есть. Поэтому могу предложить непробиваемый вариант: купи такую карточку и компактный картридер, и в случае малейшего подозрения ставь переключатель в положение «read only». К тому же, картридер еще наверняка тебе пригодится (чтобы помочь скинуть фотографии красивой девушке, которая в панике бегает по офису в поисках провода от фотоаппарата).

Источник: xakep.ru

Степан «STEP» Ильин

Как защитить флешку от вирусов?

Поиск

В настоящее время флэш-накопители USB являются основным источником для передачи или переноса данных. Мы регулярно подключаем нашу флешку ко многим компьютерам, но не все из них свободны от вирусов. Не говоря уже о том, что вирусы могут распространяться на ваш USB-накопитель при подключении к зараженному ПК. Это создаст угрозу для любого другого компьютера, к которому после этого будет подключен диск, включая ваш.

Чтобы избежать таких ситуаций или исправить флешку, зараженную вирусом, вы можете попробовать одно из решений, перечисленных ниже. Эти решения просты, но требуют некоторых инструментов и небольшого количества Интернета.

Содержание

Способ 1. Обеспечьте безопасность флэш-накопителя

Вам не нужно загружать какие-либо инструменты для защиты USB-накопителя, вам необходимо отредактировать права доступа к флэш-накопителю (с файловой системой NTFS), поэтому вирус не может заразить вашу флешку.

Шаги:

- Нажмите кнопку «Пуск» (или нажмите Win+X) и откройте «Диспетчер устройств».

- В диспетчере устройств разверните «Диски» > , щелкните правой кнопкой мыши флэш-накопитель и выберите « Свойства».

- В окне свойств выберите вкладку «Политики» и выберите «Лучшая производительность» и нажмите ОК.

- Теперь снова отформатируйте флешку, используя файловую систему NTFS.

- После завершения форматирования откройте свойства флешки.

- Выберите вкладку «Безопасность» и установите для всех разрешение «Только чтение» .

Теперь ваша флешка в полной безопасности, и никакие вирусы не могут попасть на флешку и заразить ее.

Способ 2. Используйте USB Immunizer (бесплатно | Windows):

USB Immunizer — это бесплатный инструмент от Bitdefender для иммунизации вашего флэш-накопителя или SD-карты, чтобы никакие вирусы не могли заразить ваш USB-накопитель.

- Запустите USB Immunizer и позвольте ему обнаружить ваш USB-накопитель.

- Щелкните значок USB-накопителя и дайте Immunizer поработать.

- Теперь ваш USB-накопитель невосприимчив к вирусам.

Совет: Запустите Immunizer, откройте настройки и включите «автоматические иммунные флешки». Теперь ваш компьютер будет невосприимчив к любой подключенной к нему флешке.

Загрузить USB Immunizer (3,88 МБ)

Дополнительные бесплатные инструменты, такие как USB Immunizer, работают так же, как и USB Immunizer:

- Phrozen Safe USB (бесплатно | Windows) (821 КБ)

- Ninja Pendisk (бесплатно | Windows) (746 КБ)

- Антивирус MX-One (бесплатно | Windows) (1,3 МБ)

Примечание. Для вирусов Shortcut вы можете либо удалить файлы .ink, подключив диск к смартфону, либо загрузить инструмент «Shortcut Virus Remover», чтобы выполнить эту работу.

Вывод

Эти бесплатные инструменты защитят ваши флешки от любых вирусов и вредоносных программ. Но все же рекомендую не подключать флешку ни к какому ПК, если ПК заражен вирусом.

Предыдущая статьяКупите iFFALCON 4K HDR и FHD Android TV с большими скидками на Flipkart

Следующая статьяКак протестировать скорость чтения и записи USB-накопителя

Ashutosh Tayal

Наш старший аналитик по слухам, Ашутош — аспирант биотехнологии и проявляет огромный интерес в следующих технологических разработках. Спокойный по натуре, он заядлый шахматист. Он отвечает за работу с сотрудниками офиса и предоставление им последних обновлений, происходящих в мире технологий.

Новейшие смартфоны

Виво Y11

₹ 10 744OnePlus Nord CE 3 Lite 5G

₹ 19 999Ничто Телефон (2)

₹39,990Оппо А1х

₹ 16 700Infinix Zero 5G 2023 ТУРБО

₹ 19 999Инфиникс Ноль 5G 2023

₹ 16 999

Как защитить компьютер от зараженного флэш-накопителя (советы и инструменты)

Флэш-накопитель или флэш-накопитель — наиболее распространенное портативное устройство хранения данных . Однако это может представлять значительный риск для вашего компьютера, если он содержит зараженный файл, который может украсть информацию, повредить файлы, отобразить нежелательную рекламу или отслеживать ваши привычки просмотра.

Однако это может представлять значительный риск для вашего компьютера, если он содержит зараженный файл, который может украсть информацию, повредить файлы, отобразить нежелательную рекламу или отслеживать ваши привычки просмотра.

К счастью, есть несколько советов и приемов, позволяющих защитить вашу систему от зараженных флешек, которые мы собираемся выделить в этом посте. Кроме того, мы собираемся перечислить некоторые инструменты, которые помогают защитить от всех возможных инфекций, таких как вредоносное ПО и вирусы с флэш-накопителей.

Советы по защите вашего ПК

Давайте начнем с нескольких простых и легких способов защитить вашу систему от зараженных флэш-накопителей:

- Не используйте неизвестные или ненадежные флэш-накопители.

- Разделяйте личные и рабочие флешки.

- Зашифруйте конфиденциальные данные, чтобы защитить их от хакеров.

- Получите надежное решение для обеспечения безопасности (см. список ниже).

- Время от времени меняйте и/или обновляйте флэш-накопители.

Некоторые из этих советов и приемов могут показаться вам слишком распространенными, чтобы им следовать, но это одна из причин, по которой мы совершаем простые ошибки, ведущие к заражению компьютеров. В исследовании Университета Иллинойса ученые отказались от 297 флешек по кампусу.

Исследование показало, что 98% этих устройств были подобраны студентами и сотрудниками, и половина из них была подключена к компьютеру .

Тем не менее, позвольте мне поделиться некоторыми довольно продвинутыми советами с краткими руководствами, которые помогут защитить вашу систему от зараженных флешек от заражения вашего компьютера, если вы подключите их по ошибке (хотя это не работает каждый раз).

1. Отключить автозапуск в macOS

macOS не запускает автоматически все съемные устройства, а также нет четкой настройки для управления этим поведением. Однако вы должны настроить соответствующий параметр:

- Откройте Системные настройки и перейдите к CD и DVD .

- Выберите Игнорировать для всех настроек в раскрывающемся меню.

2. Отключить автозапуск в Windows 11

Компьютер с Windows обычно автоматически запускает все съемные устройства, включая флешки. Вы можете отключить его, чтобы защититься от зараженных флешек. Вот как это сделать:

- Откройте Настройки и перейдите к Bluetooth и устройства > Автозапуск .

- Отключить параметр Использовать автозапуск для всех носителей и устройств .

- В разделе Выберите параметры автозапуска по умолчанию , выберите параметр с именем Не предпринимать никаких действий для параметров Съемный диск и Карта памяти .

Полезные инструменты для защиты вашего ПК

Даже если вы знаете, как защитить свою систему от зараженных флешек и следите за ними, ваш компьютер все равно может заразиться.

Вот почему вы также должны получить некоторые решения безопасности для защиты вашего ПК с Windows от зараженных флэш-накопителей.

Я составил список некоторых из лучших приложений и инструментов, которые помогают защитить ваши данные, а также ваш компьютер от угроз через зараженный флэш-накопитель.

Антивирус / Anti-malware

В первую очередь и как минимум вы должны установить на свой компьютер мощное защитное решение. Многие из основных антивирусных и антивредоносных решений предоставляют все функции для защиты от зараженных флэш-накопителей, включая модуль сканирования в реальном времени.

Ознакомьтесь с нашим списком антивирусных и защитных приложений для Mac и смартфонов.

Топ 5 приложений безопасности для смартфонов

Топ 5 приложений безопасности для смартфонов

«В 2018 году среднемесячный уровень заражения мобильных сетей составлял 0,31%. управление всеми внешними устройствами, включая флэш-накопители . Он может полностью отключить внешние устройства или запретить доступ на запись на них, таким образом, блокируя неавторизованных лиц от изменения или записи данных на флэш-накопитель.

Он может полностью отключить внешние устройства или запретить доступ на запись на них, таким образом, блокируя неавторизованных лиц от изменения или записи данных на флэш-накопитель.

В отличие от других инструментов в этом списке, Ratool поддерживает включение и отключение всех типов съемных дисков . Вы можете включить или отключить определенный тип съемных дисков; например, устройства CD-DVD, гибкие диски и т. д. Кроме того, с помощью этого инструмента можно отключить автозапуск для портативных запоминающих устройств .

Защита USB-диска

Защита USB-диска помогает блокировать известные и неизвестные угрозы с зараженного флэш-накопителя. Его инновационные функции отключают доступ для чтения или записи к USB-накопителям, защищая вас от угроз с USB-накопителя. Кроме того, он предотвращает копирование данных с вашего компьютера на флешку посторонними лицами.

USB Safeguard

USB Safeguard — это портативное пробное программное обеспечение, позволяющее защитить конфиденциальные файлы на съемном диске. Он защищает ваши данные на защищенном паролем виртуальном диске , хранящемся на вашем портативном флэш-накопителе. Он работает на ПК с Windows, не требуя прав администратора для доступа или блокировки ваших данных.

Он защищает ваши данные на защищенном паролем виртуальном диске , хранящемся на вашем портативном флэш-накопителе. Он работает на ПК с Windows, не требуя прав администратора для доступа или блокировки ваших данных.

Windows USB Blocker

Windows USB Blocker — это бесплатное и простое приложение для Windows, которое позволяет блокировать и разблокировать USB-устройства на вашем ПК с Windows. Прелесть этого приложения в том, что оно блокирует только флэш-накопители и не блокирует устройства, не предназначенные для хранения данных, такие как беспроводные клавиатуры или разъемы для мыши, интернет-ключи и т. д.

Другое преимущество заключается в том, что оно не требует дополнительных библиотек или перезапуск системы для блокировки или разблокировки устройств. Хотя он имеет простой в использовании интерфейс, он также содержит инструмент командной строки для использования в сценариях.

USB Flash Security

USB Flash Security — это инструмент защиты данных, который позволяет вам защитить конфиденциальные данные с помощью шифрования с паролем . Он преобразует ваш флеш-накопитель на две части: одна незашифрованная (т. е. незащищенная) для хранения инструмента выпуска, а другая — зашифрованная (т. е. защищенная) для защиты ваших конфиденциальных данных.

Он преобразует ваш флеш-накопитель на две части: одна незашифрованная (т. е. незащищенная) для хранения инструмента выпуска, а другая — зашифрованная (т. е. защищенная) для защиты ваших конфиденциальных данных.

USB Flash Security поддерживает механизм шифрования «на лету», который автоматически шифрует данные при записи и автоматически расшифровывает их при чтении. Его инструмент выпуска позволяет легко расшифровывать и получать доступ к вашим данным на любом компьютере.

USBLogView

USBLogView — еще один бесплатный инструмент в этом списке. Он позволяет записывать и просматривать все USB-устройства, которые подключены или отключены на вашем ПК с Windows. Он отображает имя устройства, дату и время, типы устройств, описание и букву диска для всех устройств. Кроме того, вы можете экспортировать этот список в файлы CSV, HTML или XML.

Вот и все о различных советах и средствах для защиты ваших данных и вашего компьютера от зараженных флешек. Надеюсь, вы понимаете, что зараженный флэш-накопитель может заразить вашу систему и повредить ПК с Windows, поэтому вы должны обязательно следовать этим советам и использовать эти инструменты для защиты ваших конфиденциальных данных.

INF\LPT3″

INF\LPT3″ ini, который также часто используется малварью.

ini, который также часто используется малварью.