Как защитить от вирусов внешний жесткий диск: Как защитить жесткие диски и USB-накопители от вирусов без антивируса

Содержание

Как защитить жесткие диски и USB-накопители от вирусов без антивируса

24 ноября 2020

Мэтт Миллс

аппаратные средства, Как записаться

0

USB-накопители а внешние жесткие диски — один из самых быстрых и удобных способов всегда носить наши данные с собой. Нам не нужен Интернет, нам не нужно входить в какое-либо облако, и мы не рискуем оставить сеанс запущенным и что другие могут получить доступ ко всем нашим данным. Кроме того, сегодня USB-накопители очень дешевы и обладают большой емкостью, поэтому их можно всегда носить в кармане. На первый взгляд все выглядит как плюсы. Однако у этого типа устройств есть серьезный недостаток, и это то, что если мы подключим диск или USB к ПК с вирусом , мы можем перенести копию вредоносного ПО на наш компьютер, даже не подозревая об этом.

Большинство вирусов, троянов и других образцов вредоносных программ, которые распространяются в сети, имеют функции, которые при новое устройство is подключен к ПК , автоматически копируются в него. При этом вирус гарантирует, что когда мы подключаем устройство к любому другому компьютеру, он автоматически заражает его, даже если этот компьютер никогда не был подключен к Интернету.

При этом вирус гарантирует, что когда мы подключаем устройство к любому другому компьютеру, он автоматически заражает его, даже если этот компьютер никогда не был подключен к Интернету.

Несомненно, у всех нас сегодня есть антивирус. Хотя это Windows защитник , MicrosoftАнтивирус, установленный по умолчанию в Windows 10. Эти программы всегда отвечают за анализ всей памяти и устройств, которые мы подключаем к ПК, и устранение любых угроз, которые могут быть обнаружены. Однако, если по какой-то причине у нас отключен антивирус или он просто не установлен, мы можем поставить под угрозу безопасность компьютера, не зная об этом.

Vad du Bör Tänka på när du Väl…

Please enable JavaScript

Vad du Bör Tänka på när du Väljer Host för din Hemsida

Защитите USB от вирусов без антивируса

Есть несколько способов защитить USB-накопитель или жесткий диск от вирусов, чтобы предотвратить копирование вредоносных программ на него. Многие из них основаны на программах, которые либо изменяют права доступа для предотвращения несанкционированной записи, либо просто создают поврежденный и защищенный автозапуск, чтобы, даже если вирус скопирован на диск, он не смог заразить другие ПК. Но все это мы можем сделать намного лучше, не прибегая к дополнительному программному обеспечению, используя возможности администрирования, которые предлагает нам Windows.

Но все это мы можем сделать намного лучше, не прибегая к дополнительному программному обеспечению, используя возможности администрирования, которые предлагает нам Windows.

Первое, что мы сделаем, это отформатируйте USB-накопитель в формате NTFS . Если мы используем другую файловую систему, такую как FAT32 или exFAT, мы не сможем использовать эту функцию. Поэтому, если у нас еще нет диска в этой системе, нам нужно отформатировать его, чтобы продолжить. Для этого мы просто подключаем его к ПК, щелкаем правой кнопкой мыши на устройстве и выбираем форматирование.

Убедимся, что он помечен в формате NTFS и начинаем форматировать диск. Важно помнить, что этот процесс удалит все данные, которые были сохранены в памяти, поэтому, если у нас есть важные данные, мы должны сначала сохранить их на ПК.

Если диск уже находится в NTFS, повторное форматирование не требуется.

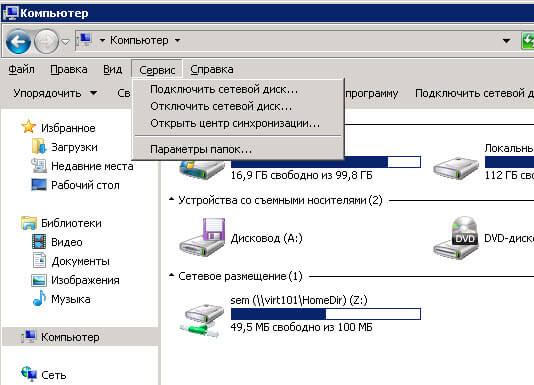

Затем мы снова открываем «Этот компьютер», щелкаем правой кнопкой мыши блок хранения, который хотим защитить, и открываем окно «Свойства». В нем мы собираемся выбрать БезопасностьВкладка , как мы видим ниже.

В нем мы собираемся выбрать БезопасностьВкладка , как мы видим ниже.

Отсюда мы сможем изменить все общие разрешения модуля, поскольку это одна из характеристик файловой системы NTFS. Поэтому, если диск работает с файловой системой FAT32 или exFAT, мы не увидим эту вкладку. Как мы видим, будучи внешним диском, он спроектирован так, что любой пользователь имеет на него полное разрешение. И этого мы хотим избежать.

Мы выбираем пользователь «Все» , и нажмите кнопку «Изменить», чтобы изменить разрешения . Появится новое окно, в котором мы сможем настроить разрешения нашего ПК по своему усмотрению. Что мы должны сделать, так это деактивировать все параметры, которые нам приходят, и оставить только следующее:

- Разрешить -> Читать

- Запретить -> Написать

Мы применяем изменения, и мы видим уведомление о том, что при предоставлении разрешения на отказ, если пользователь принадлежит к двум группам, будет применяться более ограничительное разрешение. Мы принимаем это и позволяем Windows выполнять необходимые задачи. Если появится ошибка, ее можно проигнорировать.

Мы принимаем это и позволяем Windows выполнять необходимые задачи. Если появится ошибка, ее можно проигнорировать.

Готовы. Мы уже заблокировали права на запись в нашу USB-память, разрешив только чтение. Таким образом, если мы введем его в компьютер, и вирус попытается скопировать себя на него, мы увидим, как он не сможет этого сделать.

Конечно, нужно учитывать, что этот метод — палка о двух концах. Мы предотвратим копирование вирусов на USB-накопитель, но мы останется без возможности копирования файлов к нему с других компьютеров. Мы всегда можем вернуть права доступа, если нам нужно скопировать файлы в память. Но всегда нужно делать это с чистого и надежного ПК.

Если нам нужно скопировать файлы на USB, мы можем прибегнуть к следующей промежуточной «уловке».

Создайте «чистую» папку для сохранения файлов.

С помощью описанного выше метода наш USB будет полностью заблокирован. Имеющиеся у нас файлы останутся в памяти, но их нельзя будет стереть. И мы не сможем создавать новые файлы и новые папки. Конечно, никакая вредоносная программа не может копировать себя в память без разрешения или создавать автозапуск.

И мы не сможем создавать новые файлы и новые папки. Конечно, никакая вредоносная программа не может копировать себя в память без разрешения или создавать автозапуск.

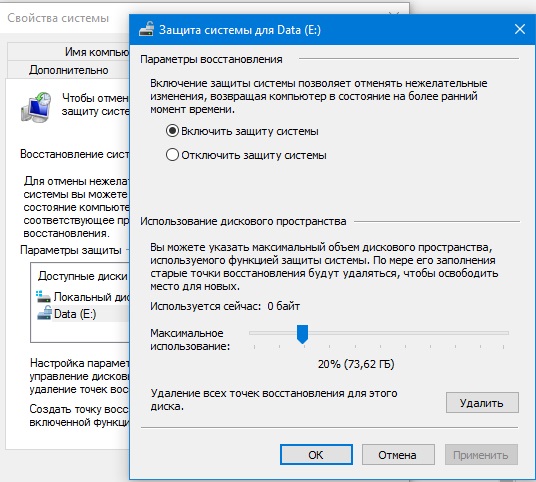

У нас есть постоянная память. Но, применив трюк, мы сможем этим воспользоваться. Что нас интересует для защиты USB или жесткого диска от вирусов, так это блокировка корня. Но мы можем создать папку внутри памяти и изменить разрешения , чтобы сохранить в нем нужные нам данные.

Для этого, прежде чем блокировать права записи на USB, нам нужно будет создать новую папку и дать ей желаемое имя. Затем мы блокируем разрешения на запись USB, как указано в предыдущем шаге. Но, прежде чем его отключить, мы открываем свойства только что созданной папки, а в «Безопасность» таб , мы будем редактировать разрешения.

Отметим вариант «Разрешить» «Полный доступ» к папке . Это позволит нам как открывать, так и копировать и удалять файлы в этой папке, в то время как корневой каталог и остальные каталоги, которые мы не изменяем, будут заблокированы.

Вредоносные программы обычно не копируются в личные папки, а вместо этого создают свои собственные скрытые папки и автоматически запускают автозапуск при подключении диска. С помощью этих конфигураций мы предотвратим это, и, кроме того, у нас будет полностью функциональный блок.

Защитите свой жесткий диск или USB-накопитель от вирусов без использования антивируса

. USB-ключи а внешние жесткие диски — одни из самых быстрых и удобных для переноса наших данных с собой. Нам не нужен ни интернет, ни подключение к облаку, ни риск оставить сеанс подключенным, и другие люди смогут получить доступ ко всем нашим данным. Кроме того, в настоящее время USB-накопители очень дешевы и имеют большую емкость, поэтому они идеально подходят для того, чтобы всегда носить их в кармане. На первый взгляд все вроде плюсов. Однако у этого типа устройства есть серьезный недостаток, а именно то, что если мы подключим диск или USB к ПК с вирусом , мы можем принести копию вредоносного ПО на наш компьютер, не зная об этом.

Большинство вирусов, троянов и других образцов вредоносного ПО, распространяемых в сети, имеют функции, которые при новое устройство является подключен к ПК , автоматически копируются туда. При этом вирус гарантирует, что когда мы подключаем устройство к другому компьютеру, он автоматически заражает его, даже если этот компьютер никогда не был подключен к Интернету.

У всех нас сегодня на компьютерах установлено антивирусное программное обеспечение. Хотя это Defender для Windows , антивирус от Microsoft, который по умолчанию установлен в Windows 10. Эти программы всегда отвечают за сканирование всех запоминающих устройств и устройств, которые мы подключаем к ПК, и за устранение угроз, которые могут быть обнаружены. Однако, если по какой-то причине мы отключили антивирус или просто не установили его, мы можем поставить под угрозу безопасность компьютера, не подозревая об этом.

Защитите USB-накопитель от вирусов без использования антивируса

Есть несколько способов защитить USB-накопитель или жесткий диск от вирусов, чтобы предотвратить копирование в него вредоносных программ. Многие из них основаны на программах, которые изменяют права доступа для предотвращения несанкционированной записи или просто создают поврежденный и защищенный автозапуск, так что даже если вирус скопирован на диск, он не сможет заразить другие ПК. Но все это мы можем сделать намного лучше, не прибегая к дополнительному программному обеспечению, используя возможности администрирования, которые предлагает нам Windows.

Многие из них основаны на программах, которые изменяют права доступа для предотвращения несанкционированной записи или просто создают поврежденный и защищенный автозапуск, так что даже если вирус скопирован на диск, он не сможет заразить другие ПК. Но все это мы можем сделать намного лучше, не прибегая к дополнительному программному обеспечению, используя возможности администрирования, которые предлагает нам Windows.

Первое, что мы сделаем, это отформатируйте USB-накопитель в формат NTFS . Если мы используем другую файловую систему, такую как FAT32 или exFAT, мы не сможем использовать эту функцию. Поэтому, если у нас еще нет диска в этой системе, нам нужно отформатировать его, чтобы продолжить. Для этого просто подключите его к ПК, щелкните устройство правой кнопкой мыши и выберите форматирование.

Убеждаемся, что он помечен как NTFS и начинаем форматировать диск. Важно помнить, что этот процесс удалит все данные, которые были сохранены в памяти, поэтому, если у нас есть важные данные, нам нужно сначала сохранить их на ПК.

Если диск уже находится в NTFS, повторно форматировать его не нужно.

Затем мы снова открываем «Этот компьютер», щелкаем правой кнопкой мыши диск, который хотим защитить, и открываем окно «Свойства». В этом мы выберем Вкладка «Безопасность» , как мы видим ниже.

Оттуда мы сможем изменить все общие разрешения устройства, так как это одна из функций файловой системы NTFS. Так что, если диск работает с файловой системой FAT32 или exFAT, мы не увидим эту вкладку. Как мы видим, будучи внешним читателем, он спроектирован так, что любой пользователь имеет полное разрешение. И этого мы хотим избежать.

Мы выбираем пользователь «Все» , и нажмите кнопку «Изменить», чтобы изменить разрешения . Появится новое окно, в котором мы можем настроить разрешения нашего ПК по своему желанию. Что нам нужно сделать, так это отключить все параметры, которые нам представлены, и оставить только следующее:

- Разрешить -> Читать

- Отказаться -> Написать

Мы применяем изменения и видим уведомление о том, что при предоставлении разрешения на отказ, если пользователь принадлежит к двум группам, будет применяться более ограничительное разрешение. Мы принимаем это и позволяем Windows выполнять необходимые задачи. Если появится ошибка, ее можно проигнорировать.

Мы принимаем это и позволяем Windows выполнять необходимые задачи. Если появится ошибка, ее можно проигнорировать.

Готовый. Мы уже заблокировали права на запись на наш USB-накопитель, разрешив только чтение. Таким образом, если мы поместим его в компьютер и вирус попытается скопировать себя там, мы увидим, как он не сможет этого сделать.

Конечно, надо иметь в виду, что этот метод — палка о двух концах. Мы предотвратим копирование вируса на USB-накопитель, но мы мы не найдем возможности копирования файлов на нем с других компьютеров. Мы всегда можем изменить разрешения, если нам нужно скопировать файлы в память. Но нам все равно придется делать это с чистого, надежного ПК.

Если нам нужно скопировать файлы на USB-накопитель, мы можем прибегнуть к следующей промежуточной «уловке».

Создайте «чистую» папку для хранения файлов.

С помощью описанного выше метода наш USB-накопитель будет полностью заблокирован. Имеющиеся у нас файлы останутся в памяти, но не могут быть удалены..jpg) И мы не сможем создавать новые файлы и папки. Конечно, никакое вредоносное ПО не может копировать себя в память без разрешения или запускать автоматическое выполнение.

И мы не сможем создавать новые файлы и папки. Конечно, никакое вредоносное ПО не может копировать себя в память без разрешения или запускать автоматическое выполнение.

У нас есть постоянная память. Но, применив трюк, мы сможем его использовать. Что нас интересует для защиты USB-накопителя или жесткого диска от вирусов, так это блокировать корневой каталог. Но мы можем создать папку в памяти и изменить разрешения , чтобы сохранить нужные нам данные.

Для этого, прежде чем блокировать разрешения на запись на USB, нам нужно будет создать новую папку и дать ей желаемое имя. Затем мы блокируем разрешения на запись USB, как показано на предыдущем шаге. Но, прежде чем его отключить, мы открываем свойства только что созданной папки, а во вкладке «Безопасность», мы будем редактировать разрешения.

Отметим вариант «Авторизовать» «Полный доступ» к файлу . Это позволит нам как открывать, так и копировать и удалять файлы в этой папке, в то время как корень и остальные каталоги, которые мы не меняем, будут заблокированы.

Вредоносные программы обычно не копируются в личные папки, а вместо этого создают свои собственные скрытые папки и вызывают автоматический запуск автозапуска при подключении диска. С помощью этих конфигураций мы предотвратим это, и, кроме того, у нас будет полностью функциональный блок.

Жесткий диск

. Могут ли вирусы перейти с переносной установки Windows на мою основную внутреннюю установку?

Я использовал Rufus для создания установки Windows 11 To Go на внешний жесткий диск, в то время как Windows 10 остается на моем основном диске, который внутренне подключен к моему компьютеру для двойной загрузки между ними.

Примечательно, что при установке я использовал для предотвращения доступа Windows к внутренним дискам , который, как я думаю, редактирует часть внешней установки Windows, чтобы он не мог читать / записывать на другие диски. Этот параметр не позволяет ему обновлять разделы Windows 10, чтобы я мог отключить диск и продолжать использовать Windows 10 на своем внутреннем устройстве.

Вопрос в том, если ненадежное программное обеспечение, содержащее какой-либо вирус, было запущено во внешней установке Windows 11, могло ли оно проникнуть в мою внутреннюю установку Windows 10? Исключая вирусы, которые передаются через Wi-Fi, я бы также отключил внешний диск при загрузке на внутренний диск.

Установки выполняются на двух отдельных дисках, но они оба подключены одновременно, хотя в ОС Windows 11 я не вижу другие диски, я вижу только диск Windows 11 в управлении дисками. Я полагаю, это означает, что они полностью изолированы?

- windows

- жесткий диск

- внешний жесткий диск

- вирус

7

Параметр «предотвратить доступ Windows к внутренним дискам» только параметр просит Windows не делать диски доступными для пользователя путем включения определенного параметра. Но это не приводит к исчезновению диска из системы волшебным образом, а это означает, что у решительного злоумышленника или вредоносного ПО не должно возникнуть проблем с изменением его содержимого.

Для справки: функция, которую вы описываете, устанавливает значение SanPolicy на 4 во время прохождения offlineServicing Windows, как описано в этом официальном руководстве Microsoft по созданию Windows To Go , которое, согласно гид:

запрещает операционной системе автоматически переводить в оперативный режим любой внутренне подключенный диск.

Таким образом, на самом деле все, что он делает, это переводит диски в автономный режим в Windows, но фактически не удаляет их из системы, и, следовательно, для вредоносных программ должно быть относительно тривиально временно вернуть диск в оперативный режим для записи. к нему (если это вообще необходимо, поскольку я предполагаю, что вы, вероятно, все еще можете записывать на диск из Windows, не подключая его к сети).

Имейте в виду, что в любой системе Windows вы можете использовать диспетчер дисков, PowerShell или внутренние API-интерфейсы Windows для переключения диска между онлайн и автономным режимом, поэтому вам не следует полагаться на автономную функцию для защиты от вредоносных программ. Единственный SAFE способ гарантировать, что доступ к диску не будет осуществляться, состоит в том, чтобы физически отключить его.

Единственный SAFE способ гарантировать, что доступ к диску не будет осуществляться, состоит в том, чтобы физически отключить его.

2

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания и подтверждаете, что прочитали и поняли нашу политику конфиденциальности и кодекс поведения.

windows — Безопасно ли внешнее подключение зараженного внутреннего жесткого диска к другому ПК для передачи данных?

спросил

Изменено

1 год, 3 месяца назад

Просмотрено

835 раз

Безопасно ли это, если я удалю зараженный диск с его компьютера и подключу к другому компьютеру с помощью разъема SATA-to-USB для передачи изображений и документов? Так как Windows не загружается на зараженном диске.

Другими словами, я хочу знать, безопаснее ли подключение зараженного жесткого диска без загрузки его ОС напрямую к другому ПК через разъем SATA-to-USB, чем подключение его к USB-накопителю при загрузке ОС и из USB к «чистому» компьютеру.

- windows

- жесткий диск

- вирус

- вредоносное ПО

Если я удалю зараженный диск с его компьютера и подключу к

другой компьютер, использующий разъем SATA-USB для передачи изображений и

документы, это безопасно? Поскольку Windows не загружается на зараженном

водить машину.

Не совсем безопасно, и риск определенно есть. Вирусы могут передаваться без загрузки системы. Так распространяется программа-вымогатель.

Если вам необходимо это сделать, осознайте риски, используйте свой компьютер (а не чужой), убедитесь, что компьютер имеет первоклассную защиту от вирусов (Хорошо работает Защитник Windows).

Подсоедините диск к носителю или внешнему соединению, прислушивайтесь к любым предупреждениям, скопируйте документы как можно быстрее и отключите диск.

Затем выполните полную проверку на вирусы на используемом компьютере.

Компьютер можно изолировать, загрузив его с загрузочного USB-ключа (Windows или Linux) и скопировав файлы на внешний USB-накопитель. Это может помочь снизить риск.

7

Безопасность относительна. Тем не менее, продолжайте читать мой рекомендуемый процесс судебной экспертизы.

Прежде всего, вы должны отключить Autoplay и AutoRun для всей системы на своей рабочей станции судебной экспертизы. Во-вторых, отключите рабочую станцию криминалиста от всех сетей, проводных и беспроводных. В-третьих, создайте виртуальную машину (ВМ) восстановления в чем-то вроде Virtual Box, обеспечив отключение автозапуска/автоматического воспроизведения и на виртуальной машине. Рассмотрите возможность установки дистрибутива Linux, такого как Fedora или Ubuntu, вместо Windows в качестве судебной рабочей станции и ОС виртуальной машины.

Во-вторых, отключите рабочую станцию криминалиста от всех сетей, проводных и беспроводных. В-третьих, создайте виртуальную машину (ВМ) восстановления в чем-то вроде Virtual Box, обеспечив отключение автозапуска/автоматического воспроизведения и на виртуальной машине. Рассмотрите возможность установки дистрибутива Linux, такого как Fedora или Ubuntu, вместо Windows в качестве судебной рабочей станции и ОС виртуальной машины.

Наконец, подключите и смонтируйте внешний зараженный диск внутри виртуальной машины восстановления и получайте доступ к содержимому только из этой виртуальной среды.

Создайте вторую тестовую виртуальную машину под управлением Windows и оставьте ее в обычном состоянии. Используйте второй заведомо чистый USB-накопитель, чтобы скрыть данные между виртуальной машиной восстановления и виртуальной машиной тестирования. Таким образом, вы можете убедиться, что вредоносное ПО не заразило то, что вы копируете. Если вы видите заражение на этой тестовой виртуальной машине, выясните, как это произошло, затем удалите свои виртуальные машины и начните с нуля, на этот раз избегая действий, вызвавших повторное заражение.