Сегментация сети, использование протокола 802.1Q. Какое сетевое устройство воспроизводит сигнал данных без сегментации сети

Сегментирование сети | Журнал сетевых решений/LAN

Ответ на вопрос о том, сегментировать или не сегментировать сеть, ни у кого не вызывает сомнения. Задача состоит в выборе наиболее эффективного метода для вашей среды.

ЗАЧЕМ СЕГМЕНТИРОВАТЬ? АКТ СЕГМЕНТИРОВАНИЯ ИСПОЛЬЗОВАНИЕ СЕРВЕРОВ ИСПОЛЬЗОВАНИЕ МАРШРУТИЗАТОРОВ И БРАНДМАУЭРОВ ПОДХОД НА ОСНОВЕ ВИРТУАЛЬНЫХ СЕТЕЙ ВОПРОСЫ УДАЛЕННОГО ДОСТУПА В СУММЕСЕГМЕНТИРОВАНИЕ МОЖЕТ ПОМОЧЬ РАЗРАБОТЧИКАМЗащита от разработчиков

"Извините меня, - робко говорит один из разработчиков программ, - альфа-тест нашего последнего программного обеспечения стер конфигурационные файлы на сервере. Отдел продаж будет отключен на два часа".

Это последнее, что вы хотели бы услышать в пятницу утром. Единственное, что сдерживает ваш гнев, так это понимание того, что программистам необходимо тестировать приложения, которые они разрабатывают для вашей организации. И проблема здесь шире, чем восстановление работоспособности отказавшего сервера.

В такой ситуации сегментированная сеть, в которой разработчики имеют собственную отдельную область в сети для своих дел, помогла бы предотвратить или по крайней мере снизить вероятность такого казуса. В конце концов, крах или порча локального сервера группы разработчиков - не такое уж страшное событие; крах же корпоративной базы данных ни в коем случае не допустим.

Защита сети от ошибок разработчиков - всего лишь один из доводов в пользу сегментирования сети. Общая надежность сети, защищенность и производительность - другие побудительные причины. В этой статье мы обсудим преимущества сегментирования сети, рассмотрим достоинства и недостатки трех методов сегментирования, в том числе с помощью серверов файлов или приложений, виртуальных локальных сетей (ВЛС), а также брандмауэров и маршрутизаторов.

ЗАЧЕМ СЕГМЕНТИРОВАТЬ?

Не являющиеся больше изолированными островками, состоящими из одного или двух серверов файлов и печати и небольшого количества рабочих станций, корпоративные сети превратились в сложные, высококритичные среды, состоящие из множества серверов различных типов, а также многочисленных рабочих групп, нуждающихся в связи друг с другом. В такой среде несегментированная сеть способна привести к хаосу, прямыми последствиями которого станут снижение производительности, уменьшение надежности и ухудшение безопасности сети (см. Рисунок 1).

(1x1)

Рисунок 1.На этой иллюстрации каждый имеет доступ ко всем рабочим станциям и серверам - такая конфигурация может быть как защищенной, так и не защищенной, но если все пользователи пытаются работать по сети одновременно, она заведомо ведет к снижению производительности сети.

Обычно крупные сети имеют высокоскоростную магистраль, но если, например, весь сетевой трафик направляется туда, то он может запросто исчерпать доступную пропускную способность, сводя на нет все преимущества в производительности, которая ваша организация могла бы извлечь при другом подходе. Ввиду того, что рабочие станции взаимодействуют в основном с локальными серверами файлов и печати гораздо чаще, чем с внешними серверами Web, имеет смысл сегментировать сеть в соответствии с рабочими группами, в которых большая часть трафика не выходит за пределы локального сегмента. Такой подход позволяет разным группам выделить разную пропускную способность. Например, разработчикам и инженерам может потребоваться коммутируемый Fast Ethernet, в то время как пользователям из отдела маркетинга будет достаточно и разделяемого Ethernet на 10 Мбит/с.

Сегментирование повышает также и надежность сети за счет изолирования проблем в данном сегменте. Например, если разработчики выведут из строя свой собственный сегмент сети, то на других пользователях это никак не скажется.

Что касается безопасности, то тут у сегментирования несколько преимуществ, и наиболее очевидное из них - ограничение доступа за пределы сегмента. Например, если у вас есть маршрутизатор, то вы можете определить, какие IP-адреса или рабочие станции имеют право взаимодействовать с рабочими станциями в другом сегменте. Ограничение доступа пользователя данным сегментом не решает все проблемы информационной безопасности, но позволяет свести их к минимуму.

Кроме того, сегментирование помогает упростить управление защитой. Например, доверенным пользователям в каждом сегменте можно дать полномочия определять и реализовывать правила и процедуры безопасности, в то время как администратор сохраняет контроль над коммуникациями между сегментами. Такой подход применим для организаций, где разные отделы и рабочие группы реализуют разные уровни защиты. К примеру, отделы продаж и маркетинга принимают строгие меры защиты внутри соответствующих сегментов, в то время как группа по разработке приложений реализует более мягкие меры защиты. Последнее связано с тем, что в тестовой и отладочной среде программистам зачастую необходимо использовать несколько рабочих станций поочередно, и реализация строгих мер защиты на тестовых серверах и рабочих станциях усложнит их работу, что, как правило, нежелательно. Поэтому внутри группы пользователи могут иметь доступ ко всем тестовым рабочим станциям и серверам, однако к ресурсам в других сегментах или даже к некоторым ресурсам в своем собственном сегменте (например, базам данных с исходными кодами) будет разрешен только ограниченный доступ.

Наконец, с помощью сегментирования вы можете поддержать необходимые, и иногда плохо оканчивающиеся, проекты ваших программистов. (Дополнительную информацию о том, как сегментировать сеть для программистов, см. во врезке "Защита от разработчиков".)

АКТ СЕГМЕНТИРОВАНИЯ

В какой степени разрешить пользователям взаимодействовать друг с другом, зависит от того, что им необходимо для совместной работы. Например, отделу продаж и группе разработчиков нужна для общения друг с другом только электронная почта, а не общий файловый сервер. Или при более сложной конфигурации компания может иметь сегмент отдела продаж, общий сегмент и сегмент группы разработчиков. База данных с исходными кодами в сегменте группы разработчиков должна быть недоступна пользователям в сегменте отдела продаж; однако готовые приложения могут находиться в базе данных в общем сегменте, причем доступ к ним будет разрешен пользователям в обеих группах. При желании в общий сегмент помещаются и такие ресурсы, как серверы Web.

Как упоминалось ранее, имеется три подхода к сегментированию сети. Первый состоит в использовании серверов файлов и приложений, второй - брандмауэров и маршрутизаторов как точек стыковки подсетей, а третий - технологии виртуальных локальных сетей (ВЛС).

ИСПОЛЬЗОВАНИЕ СЕРВЕРОВ

Использование серверов - это один из способов разделить крупную сеть на меньшие группы, каждая из которых со своим собственным сервером файлов и печати. При этом файловый сервер будет служить посредником при общении с другими группами (см. Рисунок 2). К примеру, каждый файловый сервер в сети может так же действовать, как и сервер почтового отделения, осуществляющий автоматическую пересылку почты с промежуточным хранением между всеми почтовыми серверами.

(1x1)

(1x1)

Рисунок 2.Размещение серверов на границе сегментов - один из способов изолировать сегменты и вместе с тем обеспечить контролируемый доступ к глобальным сервисам.

Для сегментирования сети с помощью серверов каждый сервер должен иметь по крайней мере две сетевые платы. Одна сетевая плата будет поддерживать локальную группу или сегмент, в то время как другая сетевая плата будет служить для связи с сетью серверов. Такая конфигурация позволяет организовать связь между различными серверами в сети, хотя рабочая группа может обращаться напрямую только к своему серверу. Пользователи внутри данной рабочей группы имеют возможность при посредничестве proxy-сервера, выполняющегося на файловом сервере, обращаться ко всем серверам Web в сети.

При таком подходе обмен информацией происходит на прикладном уровне, а это означает, что серверные посредники (proxy), к примеру, для почты и Web работают только с теми приложениями, которые они понимают. Клиенты Lotus Notes, например, могут обмениваться электронной почтой с серверами Notes; однако клиент IMAP4 такой возможности иметь не будет, поскольку серверы Notes поддерживают только Notes и POP3 (во время написания нашей статьи Lotus собиралась начать бета-тестирование клиента IMAP4 для Notes).

Proxy-сервер весьма полезен для защиты сети, потому что потенциальные злоумышленники по ту сторону сети (в данном случае в Internet) не могут установить соединения с какими-либо хостами во внутренней сети. Единственная машина, к которой у них есть доступ, - это сам proxy-сервер, а он, скорее всего, имеет операционную систему, специально "укрепленную" против атак извне.

Помимо защиты proxy-серверы, как правило, поддерживают кэширование. Это повышает производительность за счет получения пользователями доступа к локальным кэшированным данным, что позволяет, в свою очередь, снизить трафик в сети. В случае proxy-сервера Web, если один пользователь, например, запрашивает конкретную страницу Web, то proxy-сервер запрашивает указанный сервер Web, затем предоставляет результат пользователю и, кроме того, сохраняет копию переданной страницы Web в кэше на диске. Если другой пользователь запрашивает ту же самую страницу, то proxy-сервер берет ее из кэша, а не обращается лишний раз в Internet.

Еще одно преимущество серверного подхода к сегментированию в области защиты состоит в четком определении точек взаимодействия. Например, пользователь в одном сегменте отправляет почту в другой сегмент. Почта передается по маршруту отправитель-почтовый сервер-другой почтовый сервер-получатель. Проходящую через интерфейс информацию можно контролировать в трех местах: трафик между отправителем и первым сервером, между двумя серверами и между вторым сервером и получателем. Эти точки четко определены, причем пользователи не имеют иного способа общения.

Сегментирование с помощью серверов хорошо подходит в тех случаях, когда вся инфраструктура завязана на серверы, и задержка при связи между сегментами не существенна. Например, в случае таких приложений, как электронная почта или сервисы Web, некоторая задержка вполне допустима. Однако если взаимодействие между сегментами должно осуществляться в реальном времени, то сегментирование с помощью маршрутизаторов, брандмауэров или виртуальных сетей может оказаться более эффективным.

ИСПОЛЬЗОВАНИЕ МАРШРУТИЗАТОРОВ И БРАНДМАУЭРОВ

Маршрутизаторы и брандмауэры обеспечивают большую производительность, нежели подход с использованием серверов. Маршрутизаторы и брандмаэуры, функционирующие на третьем уровне модели OSI, анализируют пакеты, а затем сразу передают их адресату. Очевидно, что такой механизм эффективнее передачи с промежуточным хранением. Благодаря тому, что задержка на маршрутизаторах и брандмауэрах невелика, эти устройства хорошо подходят для поддержки удаленного управления, видеоконференций и потокового видео.

Обычно брандмауэры ассоциируются с обеспечением защиты в Internet, но они в равной мере применимы для внутреннего использования. Часто маршрутизаторы за счет ограничения доступа между сегментами предоставляют достаточную для внутренних целей защиту (см. Рисунок 3).

(1x1)

(1x1)

Рисунок 3.Брандмауэры и маршрутизаторы предотвращают конфликты между соседями. По большей части трафик остается внутри сегмента, а брандмауэр или маршрутизатор фильтрует и продвигает только соответствующую информацию.

Помимо поддержки коммуникаций между сегментами в реальном времени подход на основе брандмауэров и маршрутизаторов обеспечивает дополнительную гибкость для приложений, когда они обращаются в другие сегменты. Например, в случае подхода на базе серверов посредники работают только с конкретными приложениями; в случае маршрутизатора или брандмауэра устройство должно только поддерживать тот протокол, который данное приложение использует. Если же приложению на базе UDP необходимо обращаться за пределы сети, то маршрутизатор обязан поддерживать данный протокол. Маршрутизатору безразлично, что собой представляет приложение и какого рода информацию оно передает, - он выступает просто в роли передаточного механизма.

Недостаток такого подхода в том, что у вас немного средств контроля за тем, какого рода информация передается. Например, приложение для видеоконференций работает по UDP. Если не хотите, чтобы это приложение использовалось между сегментами, то вы просто блокируете этот протокол. Однако блокирование UDP означает, что и другие, зависящие от него приложения работать не будут.

К минусам подобного подхода относится и его сложность, возрастающая вместе с числом определяемых вами параметров. В случае маршрутизатора или брандмауэра вы можете задать множество фильтров для определения того, какую информацию разрешается пропускать, а какую нет; устройство, например, можно сконфигурировать так, чтобы оно проверяло отправителя, получателя, используемые протоколы и типы передаваемых пакетов. Предположим, вы хотите, чтобы один набор фильтров применялся к одной группе пользователей, а другой - к другой, в этом случае ваша задача станет намного сложнее. Использование небольшого числа опций фильтрации облегчит вашу задачу.

Менее сложен подход, при котором брандмауэр или маршрутизатор разрешают обмен данными между сегментами только в некоторых ситуациях. Например, используя брандмауэр, вы можете предоставить пользователям доступ к корпоративному серверу Web, подключенному и к Internet; однако брандмауэр можно конфигурировать так, что доступ из Internet во внутренние сегменты сети будет запрещен. В такой конфигурации брандмауэр настраивается на фильтрации адресов отправителя и получателя, когда отправителем является пользователь Internet, а получателем пользователь вашей сети. Такая конфигурация дает одно из основных преимуществ сегментирования - безопасность - и без применения сложного набора опций фильтрации.

Как и при подходе с использованием серверов, маршрутизаторы и брандмауэры также весьма эффективны в ограничении широковещательного трафика, т. к. иначе он может переполнить сеть. Например, широковещательное видео - весьма эффективный способ доставки видеоинформации, но, когда видео используется только для обучения, лучше ограничить трафик теми сегментами, где эта видеоинформация необходима.

Маршрутизаторы и брандмауэры весьма полезны для ограничения трафика между сегментами, но получение статистики об уровнях трафика по сети при этом затруднено. Однако такую информацию необходимо собирать на регулярной основе, т. к. статистика позволяет обнаружить проблемы, связанные с ограниченностью пропускной способности. Она позволяет также выявить факт генерации больших объемов трафика одним пользователем или группой. Это сигнал к тому, что сеть надо сегментировать. Например, постоянная 10-процентная загрузка сети одним лицом может означать, что его необходимо выделить в отдельный сегмент или, возможно, применить к нему те или иные санкции: все зависит от причин, по которым создается такой большой трафик.

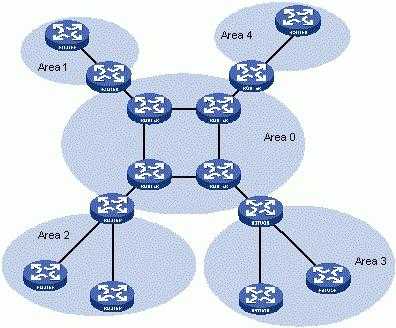

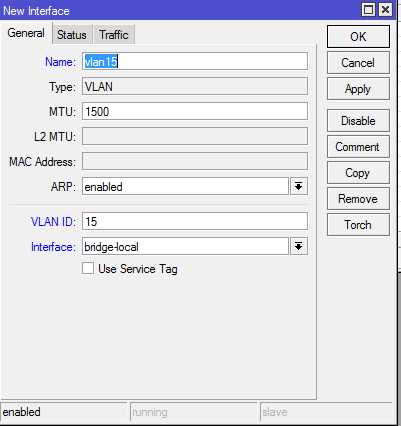

ПОДХОД НА ОСНОВЕ ВИРТУАЛЬНЫХ СЕТЕЙ

Одна из причин, по которой виртуальные сети приобретают популярность, состоит в том, что сегменты редко бывают статичными: в силу производственных соображений, а также из-за кадровых перемен сегменты находятся в состоянии постоянного видоизменения. Конфигурация этих изменений вручную, например перевод людей из одной группы в другую или предоставление доступа членам одной группы к ресурсам другой, по большей части весьма утомительное и трудоемкое занятие. Как правило, для этого требуется дополнительное оборудование, к примеру маршрутизаторы и брандмауэры, а значит, мониторинг и обслуживание дополнительных устройств в сложной и без того сети. Поэтому виртуальные сети становятся наиболее предпочтительным способом сегментирования, особенно в крупных сетях (см. Рисунок 4). В виртуальных сетях все функции сегментирования выполняются программным обеспечением внутри коммутаторов.

(1x1)

Рисунок 4.Эта диаграмма изображает одну крупную сеть, но в случае применения виртуальных сетей логическая иерархия не должна обязательно соответствовать физической структуре. Коммутаторы запрограммированы на продвижение трафика в соответствии с логическими сегментами, а не физическими соединениями.

Технология ВЛС моложе маршрутизаторов и брандмауэров. Оборотной стороной этого подхода является то, что реализации виртуальных сетей остаются пока нестандартными. В то же время гибкость виртуальных сетей вкупе с их остальными достоинствами может перевесить возможный риск; тем более что комитет 802.1Q пытается разработать соответствующий стандарт.

С помощью программного обеспечения управления виртуальными сетями администратор сети может, например, определить, что конкретный порт на конкретном коммутаторе принадлежит к виртуальной сети А, в то время как соседний порт на том же самом коммутаторе - к сети Б. Таким образом, две рабочие станции, расположенные рядом друг с другом, одна - подключенная к локальной сети А, а другая - к сети Б, могут работать с двумя разными файловыми серверами. Виртуальные локальные сети можно сконфигурировать так, что эти две рабочие станции не смогли общаться друг с другом напрямую. Оборудование некоторых производителей позволяет даже включать рабочие станции в несколько виртуальных сетей. Если кому-то из пользователей необходим доступ к нескольким сегментам, то предпочтителен подход на базе виртуальных сетей. Того же самого эффекта можно было бы добиться и с помощью двух вышеописанных подходов, но тогда на каждую рабочую станцию пришлось бы установить несколько сетевых плат (по числу сегментов, в доступе к которым она нуждается).

Лучше всего то, что конфигурация, контроль и управление ВЛС осуществляются программным образом, независимо от физического местоположения оборудования. Например, чтобы переместить рабочую станцию из одной виртуальной сети в другую, все, что надо сделать, это отбуксировать пиктограмму рабочей станции из одного места на экране в другое. Некоторые продукты для ВЛС могут даже определять идентификационный номер сетевого адаптера, так что пользователи портативных компьютеров могут перейти из одного здания в другое, воткнуть его в любой свободный сетевой разъем и быть по-прежнему подключенными к своей виртуальной сети.

ВОПРОСЫ УДАЛЕННОГО ДОСТУПА

Когда встает вопрос об отношении сегментирования к удаленному доступу, проблема состоит в том, как сделать так, чтобы только легальные пользователи имели доступ в сеть. Обычно эту задачу выполняют брандмауэры и маршрутизаторы. Более сложная задача - дать удаленным пользователям необходимый им уровень доступа без риска для защищенности сети. Например, при удаленном доступе пользователи могут обращаться к меньшему числу ресурсов, чем при локальном подключении, поскольку предоставлять доступ ко всем ресурсам извне опасно.

Как один из вариантов, здесь подойдет использование многопользовательских односистемных сегментов для удаленного доступа, таких как серверы UNIX или WinFrame. Удаленные пользователи получают прямой доступ к универсальным серверам приложений, где каждое приложение выполняется в защищенном контексте в соответствии с правами доступа удаленного пользователя. Они имеют право только на определенные приложения и ресурсы. В свою очередь серверы могут быть ограничены тем сегментом, в котором они находятся.

Пользователи на одной и той же машине могут даже иметь разные привилегии. К примеру, один человек получает административные привилегии на базу данных, в то время как другой - только пользовательские привилегии.

В СУММЕ

В наши дни ответ на вопрос, сегментировать или не сегментировать сеть, ни у кого не вызывает сомнения. Скорее, задача в том, какой подход выбрать. Выбор подхода зависит от того, какие приложения будут функционировать в нескольких сегментах, какой уровень контроля за этими приложениями вам нужен, какая информация передается по сети и как часто приходится заниматься конфигурацией сетевых сегментов.

Уильям Вонг - консультант и публицист. С ним можно связаться по адресу: bwong@voicenet.com.СЕГМЕНТИРОВАНИЕ МОЖЕТ ПОМОЧЬ РАЗРАБОТЧИКАМ

Защита от разработчиков

Обеспечение деятельности разработчиков - одна из основных причин сегментирования сети. Тестирования на изолированном ПК достаточно для многих приложений, но в случае новейших сетевых приложений необходимо тестирование в сети. Несмотря на предварительное планирование, программное обеспечение, случается, работает не так, как задумано, а сбой сетевого приложения может вызвать проблемы и у других пользователей сети. Изоляция разработчиков от остальной сети позволит избежать этой проблемы.

Другая причина изоляции разработчиков - обеспечение безопасности. Разработка программного обеспечения предполагает использование исходного кода и систем контроля версий, с помощью которых группа разработки может архивировать и контролировать исходный код. Эти базы данных контроля версий должны быть защищены от несанкционированного использования посредством ограничения доступа только разработчиками программ. Сегментирование позволит сделать эту информацию недоступной для всех остальных пользователей в организации.

Другой фактор, влияющий на уравнение сегментирования, - рост числа разработчиков программного обеспечения удаленного доступа, которым нужен доступ к сети извне и для работы, и для взаимодействия с другими членами группы. Обычно разработчикам необходим иной уровень доступа, нежели работающим на дому. Чтобы реализовать эти различные уровни доступа, вы можете создать четыре разных сегмента: два сегмента для локальных операций разработчиков и остальных сотрудников плюс два сегмента для удаленных пользователей, опять же для разработчиков и остальных сотрудников.

www.osp.ru

Сетевые устройства: типы сетевых устройств и их функции

В современных сетях используются различные сетевые устройства. Каждое сетевое устройство выполняет специфические функции. Далее я рассматриваю основные виды устройств и их функции. В статье много иллюстраций (картинки кликабельны).

Сетевые устройства

Устройства, подключенные к какому-либо сегменту сети, называют сетевыми устройствами. Их принято подразделять на 2 группы:

- Устройства пользователя. В эту группу входят компьютеры, принтеры, сканеры и другие устройства, которые выполняют функции, необходимые непосредственно пользователю сети;

- Сетевые устройства. Эти устройства позволяют осуществлять связь с другими сетевыми устройствами или устройствами конечного пользователя. В сети они выполняют специфические функции.

Ниже более подробно описаны типы устройств и их функции.

Типы сетевых устройств

Сетевые карты

Устройства, которые связывают конечного пользователя с сетью, называются также оконечными узлами или станциями (host). Примером таких устройств является обычный персональный компьютер или рабочая станция (мощный компьютер, выполняющий определенные функции, требующие большой вычислительной мощности. Например, обработка видео, моделирование физических процессов и т.д.). Для работы в сети каждый хост оснащен платой сетевого интерфейса (Network Interface Card — NIC), также называемой сетевым адаптером. Как правило, такие устройства могут функционировать и без компьютерной сети.

Сетевой адаптер представляет собой печатную плату, которая вставляется в слот на материнской плате компьютера, или внешнее устройство. Каждый адаптер NIC имеет уникальный код, называемый MAC-адресом. Этот адрес используется для организации работы этих устройств в сети. Сетевые устройства обеспечивают транспортировку данных, которые необходимо передавать между устройствами конечного пользователя. Они удлиняют и объединяют кабельные соединения, преобразуют данные из одного формата в другой и управляют передачей данных. Примерами устройств, выполняющих перечисленные функции, являются повторители, концентраторы, мосты, коммутаторы и маршрутизаторы.

Сетевой адаптер (NIC)

Повторители

Повторители (repeater) представляют собой сетевые устройства, функционирующие на первом (физическом) уровне эталонной модели OSI. Для того чтобы понять работу повторителя, необходимо знать, что по мере того, как данные покидают устройство отправителя и выходят в сеть, они преобразуются в электрические или световые импульсы, которые после этого передаются по сетевой передающей среде. Такие импульсы называются сигналами (signals). Когда сигналы покидают передающую станцию, они являются четкими и легко распознаваемыми. Однако чем больше длина кабеля, тем более слабым и менее различимым становится сигнал по мере прохождения по сетевой передающей среде. Целью использования повторителя является регенерация и ресинхронизация сетевых сигналов на битовом уровне, что позволяет передавать их по среде на большее расстояние. Термин повторитель (repeater) первоначально означал отдельный порт ‘‘на входе’’ некоторого устройства и отдельный порт на его ‘‘выходе’’. В настоящее время используются также повторители с несколькими портами. В эталонной модели OSI повторители классифицируются как устройства первого уровня, поскольку они функционируют только на битовом уровне и не просматривают другую содержащуюся в пакете информацию.

Повторитель (Repeater)

Концентраторы

Концентратор — это один из видов сетевых устройств, которые можно устанавливать на уровне доступа сети Ethernet. На концентраторах есть несколько портов для подключения узлов к сети. Концентраторы — это простые устройства, не оборудованные необходимыми электронными компонентами для передачи сообщений между узлами в сети. Концентратор не в состоянии определить, какому узлу предназначено конкретное сообщение. Он просто принимает электронные сигналы одного порта и воспроизводит (или ретранслирует) то же сообщение для всех остальных портов.

Для отправки и получения сообщений все порты концентратора Ethernet подключаются к одному и тому же каналу. Концентратор называется устройством с общей полосой пропускания, поскольку все узлы в нем работают на одной полосе одного канала.

Концентраторы и повторители имеют похожие характеристики, поэтому концентраторы часто называют многопортовыми повторителями (multiport repeater). Разница между повторителем и концентратором состоит лишь в количестве кабелей, подсоединенных к устройству. В то время как повторитель имеет только два порта, концентратор обычно имеет от 4 до 20 и более портов.

Концентратор Cisco Fasthub 108T

Свойства концентраторов

Ниже приведены наиболее важные свойства устройств данного типа:

- концентраторы усиливают сигналы;

- концентраторы распространяют сигналы по сети;

- концентраторам не требуется фильтрация;

- концентраторам не требуется определение маршрутов и коммутации пакетов;

- концентраторы используются как точки объединения трафика в сети.

Функции концентраторов

Концентраторы считаются устройствами первого уровня, поскольку они всего лишь регенерируют сигнал и повторяют его на всех своих портах (на выходных сетевых соединениях). Сетевой адаптер узла принимает только сообщения, адресованные на правильный MAC-адрес. Узлы игнорируют сообщения, которые адресованы не им. Только узел, которому адресовано данное сообщение, обрабатывает его и отвечает отправителю.

Для отправки и получения сообщений все порты концентратора Ethernet подключаются к одному и тому же каналу. Концентратор называется устройством с общей полосой пропускания, поскольку все узлы в нем работают на одной полосе одного канала.

Через концентратор Ethernet можно одновременно отправлять только одно сообщение. Возможно, два или более узла, подключенные к одному концентратору, попытаются одновременно отправить сообщение. При этом происходит столкновение электронных сигналов, из которых состоит сообщение.

Столкнувшиеся сообщения искажаются. Узлы не смогут их прочесть. Поскольку концентратор не декодирует сообщение, он не обнаруживает, что оно искажено, и повторяет его всем портам. Область сети, в которой узел может получить искаженное при столкновении сообщение, называется доменом коллизий.

Внутри этого домена узел, получивший искаженное сообщение, обнаруживает, что произошла коллизия. Каждый отправляющий узел какое-то время ждет и затем пытается снова отправить или переправить сообщение. По мере того, как количество подключенных к концентратору узлов растет, растет и вероятность столкновения. Чем больше столкновений, тем больше будет повторов. При этом сеть перегружается, и скорость передачи сетевого трафика падает. Поэтому размер домена коллизий необходимо ограничить.

————————————

Мосты

Мост (bridge) представляет собой устройство второго уровня, предназначенное для создания двух или более сегментов локальной сети LAN, каждый из которых является отдельным коллизионным доменом. Иными словами, мосты предназначены для более рационального использования полосы пропускания. Целью моста является фильтрация потоков данных в LAN-сети с тем, чтобы локализовать внутрисегментную передачу данных и вместе с тем сохранить возможность связи с другимичастями (сегментами) LAN-сети для перенаправления туда потоков данных. Каждое сетевое устройство имеет связанный с NIC-картой уникальный MAC-адрес. Мостсобирает информацию о том, на какой его стороне (порте) находится конкретный MAC-адрес, и принимает решение о пересылке данных на основании соответствующего списка MAC-адресов. Мосты осуществляют фильтрацию потоков данных на основе только MAC-адресов узлов. По этой причине они могут быстро пересылать данные любых протоколов сетевого уровня. На решение о пересылке не влияет тип используемого протокола сетевого уровня, вследствие этого мосты принимают решение только о том, пересылать или не пересылать фрейм, и это решение основывается лишь на MAC-адресе получателя. Ниже приведены наиболее важные свойства мостов.

Свойства мостов

- Мосты являются более «интеллектуальными» устройствами, чем концентраторы. «Более интеллектуальные» в данном случае означает, что они могут анализировать входящие фреймы и пересылать их (или отбросить) на основе адресной информации.

- Мосты собирают и передают пакеты между двумя или более сегментами LAN-сети.

- Мосты увеличивают количество доменов коллизий (и уменьшают их размер за счет сегментации локальной сети), что позволяет нескольким устройствам передавать данные одновременно, не вызывая коллизий.

- Мосты поддерживают таблицы MAC-адресов.

Сетевой мост

Функции мостов

Отличительными функциями моста являются фильтрация фреймов на втором уровне и используемый при этом способ обработки трафика. Для фильтрации или выборочной доставки данных мост создает таблицу всех MAC-адресов, расположенных в данном сетевом сегменте и в других известных ему сетях, и преобразует их в соответствующие номера портов. Этот процесс подробно описан ниже.

| Этап 1. | Если устройство пересылает фрейм данных впервые, мост ищет в нем MAC-адрес устройства отправителя и записывает его в свою таблицу адресов. |

| Этап 2. | Когда данные проходят по сетевой среде и поступают на порт моста, он сравнивает содержащийся в них MAC-адрес пункта назначения с MAC-адресами, находящимися в его адресных таблицах. |

| Этап 3. | Если мост обнаруживает, что MAC-адрес получателя принадлежит тому же сетевому сегменту, в котором находится отправитель, то он не пересылает эти данные в другие сегменты сети. Этот процесс называется фильтрацией (filtering). За счет такой фильтрации мосты могут значительно уменьшить объем передаваемых между сегментами данных, поскольку при этом исключается ненужная пересылка трафика. |

| Этап 4. | Если мост определяет, что MAC-адрес получателя находится в сегменте, отличном от сегмента отправителя, он направляет данные только в соответствующий сегмент. |

| Этап 5. | Если MAC-адрес получателя мосту неизвестен, он рассылает данные во все порты, за исключением того, из которого эти данные были получены. Такой процесс называется лавинной рассылкой (flooding). Лавинная рассылка фреймов также используется в коммутаторах. |

| Этап 6. | Мост строит свою таблицу адресов (зачастую ее называют мостовой таблицей или таблицей коммутации), изучая MAC-адреса отправителей во фреймах. Если MAC-адрес отправителя блока данных, фрейма, отсутствует в таблице моста, то он вместе с номером интерфейса заносится в адресную таблицу. В коммутаторах, если рассматривать (в самом простейшем приближении) коммутатор как многопортовый мост, когда устройство обнаруживает, что MAC-адрес отправителя, который ему известен и вместе с номером порта занесен в адресную таблицу устройства, появляется на другом порту коммутатора, то он обновляет свою таблицу коммутации. Коммутатор предполагает, что сетевое устройство было физически перемещено из одного сегмента сети в другой. |

Коммутаторы

Коммутаторы используют те же концепции и этапы работы, которые характерны для мостов. В самом простом случае коммутатор можно назвать многопортовым мостом, но в некоторых случаях такое упрощение неправомерно.

Коммутатор Ethernet используется на уровне доступа. Как и концентратор, коммутатор соединяет несколько узлов с сетью. В отличие от концентратора, коммутатор в состоянии передать сообщение конкретному узлу. Когда узел отправляет сообщение другому узлу через коммутатор, тот принимает и декодирует кадры и считывает физический (MAC) адрес сообщения.

В таблице коммутатора, которая называется таблицей MAC-адресов, находится список активных портов и MAC-адресов подключенных к ним узлов. Когда узлы обмениваются сообщениями, коммутатор проверяет, есть ли в таблице MAC-адрес. Если да, коммутатор устанавливает между портом источника и назначения временное соединение, которое называется канал. Этот новый канал представляет собой назначенный канал, по которому два узла обмениваются данными. Другие узлы, подключенные к коммутатору, работают на разных полосах пропускания канала и не принимают сообщения, адресованные не им. Для каждого нового соединения между узлами создается новый канал. Такие отдельные каналы позволяют устанавливать несколько соединений одновременно без возникновения коллизий.

Поскольку коммутация осуществляется на аппаратном уровне, это происходит значительно быстрее, чем аналогичная функция, выполняемая мостом с помощью программного обеспечения (Следует обратить внимание, что мост считается устройством с программной, коммутатор с аппаратной коммутацией.). Каждый порт коммутатора можно рассматривать как отдельный микромост. При этом каждый порт коммутатора предоставляет каждой рабочей станции всю полосу пропускания передающей среды. Такой процесс называется микросегментацией.

Микросегментация (microsegmentation) позволяет создавать частные, или выделенные сегменты, в которых имеется только одна рабочая станция. Каждая такая станция получает мгновенный доступ ко всей полосе пропускания, и ей не приходится конкурировать с другими станциями за право доступа к передающей среде. В дуплексных коммутаторах не происходит коллизий, поскольку к каждому порту коммутатора подсоединено только одно устройство.

Однако, как и мост, коммутатор пересылает широковещательные пакеты всем сегментам сети. Поэтому в сети, использующей коммутаторы, все сегменты должны рассматриваться как один широковещательный домен.

Некоторые коммутаторы, главным образом самые современные устройства и коммутаторы уровня предприятия, способны выполнять операции на нескольких уровнях. Например, устройства серий Cisco 6500 и 8500 выполняют некоторые функции третьего уровня.

Коммутаторы Cisco серии Catalyst 6500

Иногда к порту коммутатора подключают другое сетевое устройство, например, концентратор. Это увеличивает количество узлов, которые можно подключить к сети. Если к порту коммутатора подключен концентратор, MAC-адреса всех узлов, подключенных к концентратору, связываются с одним портом. Бывает, что один узел подключенного концентратора отправляет сообщения другому узлу того же устройства. В этом случае коммутатор принимает кадр и проверяет местонахождение узла назначения по таблице. Если узлы источника и назначения подключены к одному порту, коммутатор отклоняет сообщение.

Если концентратор подключен к порту коммутатора, возможны коллизии. Концентратор передает поврежденные при столкновении сообщения всем портам. Коммутатор принимает поврежденное сообщение, но, в отличие от концентратора, не переправляет его. В итоге у каждого порта коммутатора создается отдельный домен коллизий. Это хорошо. Чем меньше узлов в домене коллизий, тем менее вероятно возникновение коллизии.

Маршрутизаторы

Маршрутизаторы (router) представляют собой устройства объединенных сетей, которые пересылают пакеты между сетями на основе адресов третьего уровня. Маршрутизаторы способны выбирать наилучший путь в сети для передаваемых данных. Функционируя на третьем уровне, маршрутизатор может принимать решения на основе сетевых адресов вместо использования индивидуальных MAC-адресов второго уровня. Маршрутизаторы также способны соединять между собой сети с различными технологиями второго уровня, такими, как Ethernet, Token Ring и Fiber Distributed Data Interface (FDDI — распределенный интерфейс передачи данных по волоконно»оптическим каналам). Обычно маршрутизаторы также соединяют между собой сети, использующие технологию асинхронной передачи данных ATM (Asynchronous Transfer Mode — ATM) и последовательные соединения. Вследствие своей способности пересылать пакеты на основе информации третьего уровня, маршрутизаторы стали основной магистралью глобальной сети Internet и используют протокол IP.

Маршрутизатор Cisco 1841

Функции маршрутизаторов

Задачей маршрутизатора является инспектирование входящих пакетов (а именно, данных третьего уровня), выбор для них наилучшего пути по сети и их коммутация на соответствующий выходной порт. В крупных сетях маршрутизаторы являются главными устройствами, регулирующими перемещение по сети потоков данных. В принципе маршрутизаторы позволяют обмениваться информацией любым типам компьютеров.

Как маршрутизатор определяет нужно ли пересылать данные в другую сеть? В пакете содержатся IP-адреса источника и назначения и данные пересылаемого сообщения. Маршрутизатор считывает сетевую часть IP-адреса назначения и с ее помощью определяет, по какой из подключенных сетей лучше всего переслать сообщение адресату.

Если сетевая часть IP-адресов источника и назначения не совпадает, для пересылки сообщения необходимо использовать маршрутизатор. Если узел, находящийся в сети 1.1.1.0, должен отправить сообщение узлу в сети 5.5.5.0, оно переправляется маршрутизатору. Он получает сообщение, распаковывает и считывает IP-адрес назначения. Затем он определяет, куда переправить сообщение. Затем маршрутизатор снова инкапсулирует пакет в кадр и переправляет его по назначению.

——————————————

Брандмауэры

Термин брандмауэр (firewall) используется либо по отношению к программному обеспечению, работающему на маршрутизаторе или сервере, либо к отдельному аппаратному компоненту сети.

Брандмауэр защищает ресурсы частной сети от несанкционированного доступа пользователей из других сетей. Работая в тесной связи с программным обеспечением маршрутизатора, брандмауэр исследует каждый сетевой пакет, чтобы определить, следует ли направлять его получателю. Использование брандмауэра можно сравнить с работой сотрудника, которыйотвечает за то, чтобы только разрешенные данные поступали в сеть и выходили из нее.

Аппаратный брандмауэр Cisco PIX серии 535

Голосовые устройства, DSL-устройства, кабельные модемы и оптические устройства

Возникший в последнее время спрос на интеграцию голосовых и обычных данных и быструю передачу данных от конечных пользователей в сетевую магистраль привел к появлению следующих новых сетевых устройств:

- голосовых шлюзов, используемых для обработки интегрированного голосового трафика и обычных данных;

- мультиплексоров DSLAM, используемых в главных офисах провайдеров служб для концентрации соединений DSL»модемов от сотен индивидуальных домашних пользователей;

- терминальных систем кабельных модемов (Cable Modem Termination System — CMTS), используемых на стороне оператора кабельной связи или в головном офисе для концентрации соединений от многих подписчиков кабельных служб;

- оптических платформ для передачи и получения данных по оптоволоконному кабелю, обеспечивающих высокоскоростные соединения.

Беспроводные сетевые адаптеры

Каждому пользователю беспроводной сети требуется беспроводной сетевой адаптер NIC, называемый также адаптером клиента. Эти адаптеры доступны в виде плат PCMCIA или картстандарта шины PCI и обеспечивают беспроводные соединения как для компактных переносных компьютеров, так и для настольных рабочих станций. Переносные или компактные компьютеры PC с беспроводными адаптерами NIC могут свободно перемещаться в территориальной сети, поддерживая при этом непрерывную связь с сетью. Беспроводные адаптерыдля шин PCI (Peripheral Component Interconnect — 32-разрядная системная шина для подключения периферийных устройств) и ISA (Industry-Standard Architecture — структура, соответствующая промышленному стандарту) для настольных рабочих станций позволяют добавлять к локальной сети LAN конечные станции легко, быстро и без особых материальныхзатрат. При этом не требуется прокладки дополнительных кабелей. Все адаптеры имеют антенну: карты PCMCIA обычно выпускаются со встроенной антенной, а PCI-карты комплектуются внешней антенной. Эти антенны обеспечивают зону приема, необходимую для передачи и приема данных.

Беспроводной сетевой адаптер

Точки беспроводного доступа

Точка доступа (Access Point — AP), называемая также базовой станцией, представляет собой беспроводной приемопередатчик локальной сети LAN, который выполняет функции концентратора, т.е. центральной точки отдельной беспроводной сети, или функции моста — точки соединения проводной и беспроводной сетей. Использование нескольких точек AP позволяет обеспечить выполнение функций роуминга (roaming), что предоставляет пользователям беспроводного доступа свободный доступ в пределах некоторой области, поддерживая при этом непрерывную связь с сетью.

Точка беспроводного доступа Cisco AP 541N

Беспроводные мосты

Беспроводной мост обеспечивает высокоскоростные беспроводные соединения большой дальности в пределах видимости5 (до 25 миль) между сетями Ethernet.В беспроводных сетях Cisco любая точка доступа может быть использована в качестве повторителя (точки расширения).

Беспроводной мост Cisco WET200-G5 с интегрированным 5-ти портовым коммутатором

Выводы

Сегодня сложно найти устройства выполняющие только одну функцию. Все чаще производители интегрируют в одно устройство несколько функций, которые раньше выполнялись отдельными устройствами в сети. Поэтому деление на типы устройств становится условным. Нужно только ясно отличать функции этих составных устройств и область их применения. Ярким примером такой интеграции, являются маршрутизаторы со встроенными DCHP-серверами и т.д.

P.S. По мере возможности я постараюсь пополнять эту статью новыми материалами и фактами.

itandlife.ru

Сегмент - это часть сети

Сегментом сети является ее физически или логически обособленная часть. Это, можно так сказать, главная часть глобальных соединительных систем. Другими словами, сегмент – это совокупность узлов, которые используют разделяемую общую среду передачи. Сети могут быть разбиты на множество частей, причем каждая из них может одновременно являться подразделением различных систем связи.

Сети подразделяются как на физические, так и на логические части. Физический сегмент – это участок, отделяемый от других частей мостом (коммутатором), повторителем (концентратором), маршрутизатором. То есть существует разделение на части при помощи дополнительного сетевого оборудования. Это позволяет упростить понимание построения всей среды передачи данных.

Логический сегмент – это подсеть, полученная в результате разбиения глобальной системы связи, созданной на протоколе IP. При этом все из них имеют свой диапазон адресов, заданный сетевой маской и адресом, и объединяются при помощи коммутаторов и маршрутизаторов.

Коммуникационными устройствами, при помощи которых осуществляется связь между сегментами, являются повторители и мосты. Первые, передавая информацию между частями сети, не анализируют ее. Мосты же при передаче кадров могут фильтровать их или объединять.

При разбиении сетей можно достичь нескольких целей. Если его произвести с учетом групп, в которых основная часть трафика находится в одном локальном сегменте, с выделением им необходимой различной пропускной способности, то сетевой поток будет оптимизирован.

Еще один результат данного разделения – это повышение надежности. Если один сегмент сети вышел из строя, то другие могут нормально работать.

Сегментирование также необходимо для достижения безопасности. Определяя тех, кто имеет доступ к данной части, ограничивая выход за его пределы, реализуют разные уровни защиты.

Главное, разделяя сеть на сегменты, хорошо все продумать, чтобы при достижении всех этих целей сохранить коммуникацию всех групп на требуемом уровне.

Главное, разделяя сеть на сегменты, хорошо все продумать, чтобы при достижении всех этих целей сохранить коммуникацию всех групп на требуемом уровне.

Процесс работы сети необходимо контролировать. Сначала выполняется мониторинг, то есть сбор данных о ее функционировании.

Проверка работы сети, так же как и анализ сегмента, заключается в переработке всей полученной на этом этапе информации, выводах о возможных причинах сбоев, требует обязательного участия человека.

В используемые для этих целей технические средства входят агенты механизмов управления, экспертные, внутренние системы диагностики и управления, анализаторы протоколов, приборы для диагностики кабельных систем.

Сегмент - это простое логическое соединение. Оно позволяет значительно упростить построение сетей со сложной топологией. Ведь нет необходимости продумывать глобальные сценарии, достаточно лишь настроить межсегментарные соединения. Для каждой отдельной части логика работы может быть абсолютно индивидуальна. Все это значительно упрощает процесс труда сетевых дел мастеров и позволяет им создавать высокоуровневые иерархические структуры.

Изучение сегментированных сетей является просто необходимым для всех специалистов, которые занимаются сетевыми технологиями и построением локальных и глобальных сетей.

fb.ru

Лекция 7(сети) - Стр 2

Внутри стены розетка подключена к неэкранированной витой паре категории 3 или 5 (в большинстве современных зданий). Разъемы RJ-11 используются также для подключения модемов.

В Ethernet для подключения неэкранированных витых пар используются разъемы RJ-45. Штепсель и розетка RJ-45 выглядят так же, как и RJ-11, однако у RJ-45 они немного больше. Для подключения пары проводов к розетке RJ-45 используется специальный набор инструментов.

Существует много других марок разъемов RJ, однако в компьютерных сетях обычно используются RJ -11 и RJ-45.

Разъемы волоконно-оптических кабелей

Устанавливать разъемы волоконно-оптических кабелей довольно трудно, потому что положение торца каждой оптической нити должно быть тщательно подогнано. После подгонки кабель укрепляется на разъеме с помощью эпоксидных смол или специальных цементирующих веществ.

В компьютерных сетях обычно используются следующие типы волоконно-оптических разъемов:

• SC — вставляемый разъем;

• ST — штыкообразный разъем с ключом;

• FC — разъем с резьбой и ключом;

• SMA — разъем с резьбой;

• FSD — устройство с фиксированным экраном. Используется в сетях FDDI.

Коммутационные панели и пассивные концентраторы

На коммутационной панели устанавливаются постоянные соединения кабелей, проложенных к ней из различных мест. Она похожа на старую телефонную панель, в которой соединения устанавливаются путем вставки штепселей в определенные розетки.

В сетях со звездообразной топологией кабели от компьютеров, расположенных в различных зданиях, проведены в специальную комнату, в которой находится коммутационная панель. Кабели от компьютеров подключены к монтажному блоку на задней стенке панели. На передней стенке расположены розетки RJ-45, от которых отрезки кабелей ведут к концентратору.

Коммутационная панель выполняет те же функции, что и пассивный концентратор, представляющий собой центральное соединительное устройство, в котором сходятся кабели от всех компьютеров или других сетевых устройств. В коммутационной панели нет электронных устройств, и она не потребляет электрическую мощность. Она не регенерирует сигналы, а только передает их на все свои порты.

Сложные соединительные устройства

Простые соединительные устройства служат только для установки электрического контакта с кабелем. В то же время функции сложных соединительных устройств значительно шире. Например, они могут усилить сигнал, прежде чем передать его дальше, или даже преобразовать тип сигнала для другого типа носителя.

Преобразователи

Используются при соединении сегментов носителей разных типов, например 10BaseT с 10Base2, Ethernet 100BaseT с волоконно-оптическим кабелем или Token Ring с волоконно-оптическим кабелем.

Повторители

Повторитель соединяет два сегмента сети или два участка кабеля. В отличие от разъемов, он не только передает сигнал от одного кабеля к другому, но и регенерирует его. Сигнал, ослабленный вследствие затухания, усиливается повторителем и передается дальше. Поэтому с применением повторителя максимальное расстояние между компьютерами может быть увеличено.

Повторители не фильтруют проходящие через них данные. Они регенерируют все сигналы, включая компьютерные данные, шумы и помехи. Повторители работают на физическом уровне модели OSI.

Активные и интеллектуальные концентраторы

Активные концентраторы иногда называют многопортовыми повторителями, потому что они имеют много портов, как пассивные концентраторы, и, подобно повторителям, регенерируют сигналы, поступающие на один из портов, прежде чем передать их на другой порт. Активные концентраторы потребляют электрическую мощность.

Интеллектуальные концентраторы — это специальный тип активных концентраторов. Они не только регенерируют сигналы, но и с помощью встроенного микропроцессора диагностируют порты. Концентраторы работают на физическом уровне модели OSI.

Устройства сегментации и создания подсетей

Соединительные устройства сегментации и создания подсетей — наиболее сложные из всех сетевых соединительных устройств. Сегментация сети — это деление сети на сегменты, являющиеся частями этой сети. Создание подсетей — это деление сетей на отдельные сети, называемые подсетями, на основе адресной информации. Термины "сегментация" и "создание подсетей" в некоторых случаях взаимозаменяемы.

Мосты

Обычный мост (простой прозрачный мост) объединяет два сегмента сети и выполняет фильтрацию передаваемых данных на основе MAC-адресов, записанных в пакетах. Это позволяет уменьшить загрузку сегментов сети. На рис. 7.7 показано, как сеть делится на два сегмента с мостом между ними. МАС-адреса представляют собой шестнадцатеричные числа. Мост создает таблицу адресов в несколько этапов.

1. Когда пакет передается в сеть, мост проверяет МАС-адреса источника и пункта назначения (адресата) данных. В таблице адресов записано, в каком сегменте (т.е. с какой стороны моста) расположен каждый адрес.

2. Если адрес назначения пакета в таблице отсутствует, то мост передает пакет в оба сегмента. Если в таблице отсутствует адрес источника, то мост добавляет его в таблицу.

3. Если адрес назначения в таблице есть, то мост передает пакет в соответствующий сегмент (только в том случае, когда передающий и принимающий пакет находятся в разных сегментах).

4. Если из таблицы адресов видно, что источник и адресат находятся в одном и том же сегменте, то мост не передает пакет никуда, поскольку в сегменте с адресатом этот пакет уже циркулирует.

Таблицу адресов, созданную мостом, называют также таблицей маршрутизации, потому что она используется для определения того, на какую сторону моста следует передать пакет. Не путайте ее с таблицей маршрутизации, используемой маршрутизатором! Таблица маршрутизации моста содержит адреса оборудования (т.е. МАС-адреса), а таблица маршрутизации маршрутизатора — IP-адреса.

Рассмотрим пример сети, приведенный на рис. 7.7. Если компьютер В посылает сообщение на компьютер F, то мост передает пакет в сегмент 2. Он делает это независимо от того, есть ли в таблице адрес компьютера F, потому что если в таблице нет адреса назначения, то пакет передается всем сегментам.

Если компьютер В посылает сообщение на компьютер А, то мост сверяет адреса в пакете с адресами в таблице, В том случае, если адрес компьютера А в таблице отсутствует, мост передает пакет в сегмент 2. Если же адрес компьютера А в таблице есть (поскольку компьютер А раньше посылал сообщения), то пакет не передается через мост. Благодаря этому уменьшается объем передаваемых по сетевым каналам данных.

Такой мост называется прозрачным, потому что компьютеры сети Ethernet его не видят, они даже ничего не знают о существовании моста.

Мосты передают также широковещательные сообщения, имеющие широковещательный адрес FF-FF-FF-FF-FF-FF.

Транслирующие и инкапсулирующие мосты

В отличие от повторителей, мосты могут соединять сегменты сети, е которых используются разные методы доступа, например сегменты Ethernet и FDDI. Однако в этих сегментах должен использоваться один и тот же протокол, например TCP/IP. Такие мосты называются транслирующими или инкапсулирующими.

Транслирующий мост преобразует, например, адреса Ethernet в адреса FDDI. В то же время инкапсулирующий мост инкапсулирует кадр Ethernet, т.е. заключает его в кадр FDDI.

В сетях Token Ring используются специальные мосты, которые называются мостами с маршрутизацией источника. От обычных прозрачных мостов они отличаются тем, что зависят от главного компьютера, управляющего маршрутизацией.

Мосты работают на канальном уровне модели OSI. Поэтому пакеты с немаршрутизируемьши протоколами, например NetBEUI, могут пересекать мосты беспрепятственно. Как и повторители, мосты регенерируют данные, однако делают это на уровне пакетов.

В сети может быть больше одного моста. Это повышает отказоустойчивость сети, но может привести к зацикливанию мостов (рис. 7.8), загружающему сеть ненужными потоками информации. Зацикливание мостов происходит, когда между двумя точками сети существует несколько путей и пакет данных получает возможность ходить по кругу.

Для решения проблемы зацикливания мостов был разработал алгоритм покрывающего дерева (Spanning-Tree Algorithm — STA).

Маршрутизаторы

Передвигаясь вверх по модели OSI, мы дошли до соединительных устройств, работающих на сетевом уровне, — маршрутизаторов. С помощью маршрутизаторов соединяются отдельные сети (или подсети). Маршрутизаторы могут работать как внутри локальных сетей (в этом случае они соединяют подсети), так и в глобальных сетях, соединяя составляющие их локальные сети.

Как и мосты, маршрутизаторы фильтруют передаваемые данные. Однако в отличие от мостов, маршрутизаторы используют логические сетевые адреса (IP- или IPX- адреса), а не физические адреса устройств. Маршрутизаторы устроены сложнее, чем мосты. Они принимают серьезные решения: выбирают оптимальный маршрут передачи пакета среди немалого количества других возможных маршрутов.

Маршрутизаторы поддерживают таблицы маршрутов, в которых хранятся адреса других маршрутизаторов. Маршрутизатор должен иметь, как минимум, два сетевых интерфейса, потому что он выполняет функции шлюза между сетями. Адрес интерфейса, обслуживающего отдельную подсеть, называется шлюзом подсети по умолчанию. Обратите внимание: термин "шлюз" используется также для обозначения программ или устройств, работающих на более высоких уровнях OSI.

Задачи маршрутизаторов

Маршрутизаторы могут использоваться для объединения многих сетей в одну или для разделения большой сети на несколько меньших.

Когда пакет данных передается от одного маршрутизатора к другому, заголовки канального уровня (фрагменты адресной информации) удаляются и создаются заново. Это позволяет маршрутизаторам передавать пакеты между разными сетями, например между Ethernet и Token Ring. Этот процесс несколько замедляет передачу данных и снижает производительность сети.

Если в сети существует несколько маршрутов передачи пакета, то маршрутизатор выбирает оптимальный и впоследствии всегда использует его для передачи данных определенному адресату. Маршрутизатор рассматривает все возможные маршруты и принимает решение об оптимальном маршруте для каждого поступившего пакета. Следовательно, если некоторый маршрут в данный момент времени перегружен, маршрутизатор выбирает другой, более эффективный.

Маршрутизаторы могут фильтровать широковещательные пакеты как по уровню 2, так и по уровню 3. По умолчанию маршрутизаторы не передают пакеты, отправленные по широковещательному адресу 255.255.255.255. Это уменьшает загрузку сети и предотвращает распространение широковещательного шторма, когда большое количество широковещательных сообщений нарушает нормальную работу сети.

Маршрутизируемые протоколы и протоколы маршрутизации

Маршрутизаторы работают только с маршрутизируемыми протоколами (IP, IPX, OSI, XNS, DECnet и DDP). В немаршрутизируемом протоколе, например в NetBEUI, нет адресной схемы, позволяющей маршрутизатору идентифицировать сеть, следовательно, такой протокол нельзя маршрутизировать.

Необходимо различать маршрутизируемые протоколы и протоколы маршрутизации. Для работы с маршрутизируемыми протоколами используется динамическая маршрутизация.

Далее сравниваются различные типы маршрутизации и маршрутизируемые протоколы, включая:

• статическую и динамическую маршрутизацию;

• внутренние и внешние протоколы маршрутизации.

Статическая и динамическая маршрутизация. Существует два основных способа маршрутизации.

• Статическая маршрутизация. Администратор вводит адреса в таблицу маршрутизации вручную и постоянно поддерживает их обновленными.

• Динамическая маршрутизация. Маршрутизаторы автоматически обмениваются адресной информацией с помощью протоколов RIP (Routing information Proto¬col), OSPF (Open Shortest Path First) или NLSP (NetWare Link Services Protocol).

Внутренние и внешние протоколы маршрутизации. Протоколы маршрутизации делятся на внутренние (Interior Gateway Protocol — ЮР) и внешние (Exterior Gateway Protocol — EGP). Протоколы маршрутизации IGP используются в автономных системах, т.е. в сетях отдельных компаний или организаций.

Мосты-маршрутизаторы

В зависимости от используемого протокола транспортного уровня, мосты- маршрутизаторы могут работать или как мосты, или как маршрутизаторы. Сообщения, посланные с протоколом NetBEUI или с другим немаршрутизируемым протоколом, мост-маршрутизатор обрабатывает как мост, а сообщения с маршрутизируемыми протоколами (например, TCP/IP) — как маршрутизатор. Современные маршрутизаторы способны выполнять функции как мостов, так и маршрутизаторов.

Коммутаторы

Главное назначение коммутатора может показаться обманчиво простым: выбор пути, по которому следует послать данные.

Коммутаторы становятся все более популярными в сетях Ethernet. Они увеличивают производительность и к тому же сравнительно дешевы.

В коммутаторах используется один из следующих методов коммутации.

• Без буферизации пакетов. Коммутатор начинает передавать пакет по назначению, не дожидаясь, пока к нему поступит весь пакет. Такой метод более быстродействующий, однако при этом через коммутатор могут проходить испорченные пакеты.

• С буферизацией пакетов. Коммутатор не начинает передавать пакет, пока не получит его полностью и не проверит его целостность. Такой метод менее быстродействующий, но более надежный.

Существуют различные типы коммутаторов. Иногда коммутаторы классифицируют на основе уровней модели OSI, на которых они работают.

Коммутаторы уровня 2

Стандартные коммутаторы уровня 2 работают как концентраторы, но с одним существенным отличием. Концентратор передает пакет на все свои порты, в то время как коммутатор (называемый в этом случае коммутирующим концентратором) определяет, какой порт подключен к компьютеру, которому адресован пакет, и передает пакет только на этот порт. Такой метод дает ряд преимуществ.

• Уменьшается количество ненужных пакетов, "гуляющих" по сети. Следовательно, снижается загрузка сетевых каналов.

• Создаются отдельные домены коллизий. Это предотвращает коллизии данных, которые ухудшают производительность и приводят к необходимости повторной передачи пакетов.

• Увеличивается безопасность данных вследствие того, что пакеты не передаются на все порты (если сообщения передаются на все порты, то их легче перехватить посторонним лицам).

Коммутирующие концентраторы еще называют коммутаторами портов, потому что к каждому порту подключается компьютер или сетевое устройство. Каждое устройство имеет собственный выделенный путь к коммутатору.

Другой тип коммутаторов — сегментные. К порту сегментного коммутатора подключается целый сегмент сети.

Коммутаторы можно использовать для создания виртуальных локальных сетей. В этом случае коммутаторы делят физическую сеть на несколько логических сетей, увеличивая таким образом производительность сети и безопасность данных.

Коммутаторы уровня 3

Как видно из названия, коммутаторы уровня 3 работают на сетевом уровне модели OSI. Устройства этого типа впервые были разработаны компанией 3Com в 1992 году с целью уменьшения количества управляемых сетевых устройств путем интеграции коммутаторов и маршрутизаторов.

Коммутаторы уровня 3 фактически являются маршрутизаторами, однако не обычными, а специального типа. Коммутатор уровня 3 (другое название — коммутируемый маршрутизатор) выполняет те же функции, что и выделенный маршрутизатор. В нем используются такие протоколы маршрутизации, как RIP или OSPF.

Устанавливать и конфигурировать коммутаторы уровня 3 легче, чем маршрутизаторы. В локальной сети их можно использовать вместо маршрутизатора почти всегда. К тому же, несмотря на более широкие возможности и легкость применения, коммутаторы уровня 3 стоят меньше, чем маршрутизаторы.

Коммутаторы уровня 4

В последнее время функциональные возможности коммутаторов уровня 3 были существенно расширены в целях использования дополнительной информации, содержащейся в заголовках TCP и UDP, например, о номерах портов. Такие коммутаторы стали называться коммутаторами уровня 4, потому что протоколы TCP и UDP работают на транспортном, четвертом, уровне модели OSI, Однако, несмотря на название, эти коммутаторы часто используют информацию и более высоких уровней

Наиболее важным результатом применения коммутаторов уровня 4 является повышение безопасности данных путем фильтрации списка контроля доступа (Access Control List — ACL). Традиционные маршрутизаторы тоже могут использовать информацию уровня 4 (некоторые маршрутизаторы, например Cisco 7500, могут также выполнять функции уровня 4), однако выполнение ими фильтрации ACL существенно снижает производительность. В то же время коммутаторы уровня 4 обрабатывают пакеты на уровне оборудования, поэтому производительность не снижается.

Коммутаторы уровня 4 могут управлять выделением пропускной способности для различных типов пакетов. Это позволяет реализовать службы QoS и выравнивать загрузку сетевых каналов.

Функции коммутаторов уровня 4 может выполнять большинство современных маршрутизаторов.

studfiles.net

Сегментация сети

"Извините меня, - робко говорит один из разработчиков программ, - альфа-тест нашего последнего программного обеспечения стер конфигурационные файлы на сервере. Отдел продаж будет отключен на два часа".

Это последнее, что вы хотели бы услышать в пятницу утром. Единственное, что сдерживает ваш гнев, так это понимание того, что программистам необходимо тестировать приложения, которые они разрабатывают для вашей организации. И проблема здесь шире, чем восстановление работоспособности отказавшего сервера.

В такой ситуации сегментированная сеть, в которой разработчики имеют собственную отдельную область в сети для своих дел, помогла бы предотвратить или по крайней мере снизить вероятность такого казуса. В конце концов, крах или порча локального сервера группы разработчиков - не такое уж страшное событие; крах же корпоративной базы данных ни в коем случае не допустим.

Защита сети от ошибок разработчиков - всего лишь один из доводов в пользу сегментирования сети. Общая надежность сети, защищенность и производительность - другие побудительные причины. В этой статье мы обсудим преимущества сегментирования сети, рассмотрим достоинства и недостатки трех методов сегментирования, в том числе с помощью серверов файлов или приложений, виртуальных локальных сетей (ВЛС), а также брандмауэров и маршрутизаторов.

ЗАЧЕМ СЕГМЕНТИРОВАТЬ?

Не являющиеся больше изолированными островками, состоящими из одного или двух серверов файлов и печати и небольшого количества рабочих станций, корпоративные сети превратились в сложные, высококритичные среды, состоящие из множества серверов различных типов, а также многочисленных рабочих групп, нуждающихся в связи друг с другом. В такой среде несегментированная сеть способна привести к хаосу, прямыми последствиями которого станут снижение производительности, уменьшение надежности и ухудшение безопасности сети (см. Рисунок 1).

(1x1)

Рисунок 1. На этой иллюстрации каждый имеет доступ ко всем рабочим станциям и серверам - такая конфигурация может быть как защищенной, так и не защищенной, но если все пользователи пытаются работать по сети одновременно, она заведомо ведет к снижению производительности сети.

Обычно крупные сети имеют высокоскоростную магистраль, но если, например, весь сетевой трафик направляется туда, то он может запросто исчерпать доступную пропускную способность, сводя на нет все преимущества в производительности, которая ваша организация могла бы извлечь при другом подходе. Ввиду того, что рабочие станции взаимодействуют в основном с локальными серверами файлов и печати гораздо чаще, чем с внешними серверами Web, имеет смысл сегментировать сеть в соответствии с рабочими группами, в которых большая часть трафика не выходит за пределы локального сегмента. Такой подход позволяет разным группам выделить разную пропускную способность. Например, разработчикам и инженерам может потребоваться коммутируемый Fast Ethernet, в то время как пользователям из отдела маркетинга будет достаточно и разделяемого Ethernet на 10 Мбит/с.

Сегментирование повышает также и надежность сети за счет изолирования проблем в данном сегменте. Например, если разработчики выведут из строя свой собственный сегмент сети, то на других пользователях это никак не скажется.

Что касается безопасности, то тут у сегментирования несколько преимуществ, и наиболее очевидное из них - ограничение доступа за пределы сегмента. Например, если у вас есть маршрутизатор, то вы можете определить, какие IP-адреса или рабочие станции имеют право взаимодействовать с рабочими станциями в другом сегменте. Ограничение доступа пользователя данным сегментом не решает все проблемы информационной безопасности, но позволяет свести их к минимуму.

Кроме того, сегментирование помогает упростить управление защитой. Например, доверенным пользователям в каждом сегменте можно дать полномочия определять и реализовывать правила и процедуры безопасности, в то время как администратор сохраняет контроль над коммуникациями между сегментами. Такой подход применим для организаций, где разные отделы и рабочие группы реализуют разные уровни защиты. К примеру, отделы продаж и маркетинга принимают строгие меры защиты внутри соответствующих сегментов, в то время как группа по разработке приложений реализует более мягкие меры защиты. Последнее связано с тем, что в тестовой и отладочной среде программистам зачастую необходимо использовать несколько рабочих станций поочередно, и реализация строгих мер защиты на тестовых серверах и рабочих станциях усложнит их работу, что, как правило, нежелательно. Поэтому внутри группы пользователи могут иметь доступ ко всем тестовым рабочим станциям и серверам, однако к ресурсам в других сегментах или даже к некоторым ресурсам в своем собственном сегменте (например, базам данных с исходными кодами) будет разрешен только ограниченный доступ.

Наконец, с помощью сегментирования вы можете поддержать необходимые, и иногда плохо оканчивающиеся, проекты ваших программистов. (Дополнительную информацию о том, как сегментировать сеть для программистов, см. во врезке "Защита от разработчиков".)

АКТ СЕГМЕНТИРОВАНИЯ

При сегментировании сети основной целью является получение описанных преимуществ при сохранении необходимого уровня взаимодействия между группами, некоторые из которых могут даже не быть частью вашей организации. Консультантам и заказчикам, например, может понадобиться тот или иной уровень доступа к ресурсам вашей сети.

В какой степени разрешить пользователям взаимодействовать друг с другом, зависит от того, что им необходимо для совместной работы. Например, отделу продаж и группе разработчиков нужна для общения друг с другом только электронная почта, а не общий файловый сервер. Или при более сложной конфигурации компания может иметь сегмент отдела продаж, общий сегмент и сегмент группы разработчиков. База данных с исходными кодами в сегменте группы разработчиков должна быть недоступна пользователям в сегменте отдела продаж; однако готовые приложения могут находиться в базе данных в общем сегменте, причем доступ к ним будет разрешен пользователям в обеих группах. При желании в общий сегмент помещаются и такие ресурсы, как серверы Web.

Как упоминалось ранее, имеется три подхода к сегментированию сети. Первый состоит в использовании серверов файлов и приложений, второй - брандмауэров и маршрутизаторов как точек стыковки подсетей, а третий - технологии виртуальных локальных сетей (ВЛС).

ИСПОЛЬЗОВАНИЕ СЕРВЕРОВ

Использование серверов - это один из способов разделить крупную сеть на меньшие группы, каждая из которых со своим собственным сервером файлов и печати. При этом файловый сервер будет служить посредником при общении с другими группами (см. Рисунок 2). К примеру, каждый файловый сервер в сети может так же действовать, как и сервер почтового отделения, осуществляющий автоматическую пересылку почты с промежуточным хранением между всеми почтовыми серверами.

(1x1)

(1x1)

Рисунок 2. Размещение серверов на границе сегментов - один из способов изолировать сегменты и вместе с тем обеспечить контролируемый доступ к глобальным сервисам.

Для сегментирования сети с помощью серверов каждый сервер должен иметь по крайней мере две сетевые платы. Одна сетевая плата будет поддерживать локальную группу или сегмент, в то время как другая сетевая плата будет служить для связи с сетью серверов. Такая конфигурация позволяет организовать связь между различными серверами в сети, хотя рабочая группа может обращаться напрямую только к своему серверу. Пользователи внутри данной рабочей группы имеют возможность при посредничестве proxy-сервера, выполняющегося на файловом сервере, обращаться ко всем серверам Web в сети.

При таком подходе обмен информацией происходит на прикладном уровне, а это означает, что серверные посредники (proxy), к примеру, для почты и Web работают только с теми приложениями, которые они понимают. Клиенты Lotus Notes, например, могут обмениваться электронной почтой с серверами Notes; однако клиент IMAP4 такой возможности иметь не будет, поскольку серверы Notes поддерживают только Notes и POP3 (во время написания нашей статьи Lotus собиралась начать бета-тестирование клиента IMAP4 для Notes).

Proxy-сервер весьма полезен для защиты сети, потому что потенциальные злоумышленники по ту сторону сети (в данном случае в Internet) не могут установить соединения с какими-либо хостами во внутренней сети. Единственная машина, к которой у них есть доступ, - это сам proxy-сервер, а он, скорее всего, имеет операционную систему, специально "укрепленную" против атак извне.

Помимо защиты proxy-серверы, как правило, поддерживают кэширование. Это повышает производительность за счет получения пользователями доступа к локальным кэшированным данным, что позволяет, в свою очередь, снизить трафик в сети. В случае proxy-сервера Web, если один пользователь, например, запрашивает конкретную страницу Web, то proxy-сервер запрашивает указанный сервер Web, затем предоставляет результат пользователю и, кроме того, сохраняет копию переданной страницы Web в кэше на диске. Если другой пользователь запрашивает ту же самую страницу, то proxy-сервер берет ее из кэша, а не обращается лишний раз в Internet.

Еще одно преимущество серверного подхода к сегментированию в области защиты состоит в четком определении точек взаимодействия. Например, пользователь в одном сегменте отправляет почту в другой сегмент. Почта передается по маршруту отправитель-почтовый сервер-другой почтовый сервер-получатель. Проходящую через интерфейс информацию можно контролировать в трех местах: трафик между отправителем и первым сервером, между двумя серверами и между вторым сервером и получателем. Эти точки четко определены, причем пользователи не имеют иного способа общения.

Сегментирование с помощью серверов хорошо подходит в тех случаях, когда вся инфраструктура завязана на серверы, и задержка при связи между сегментами не существенна. Например, в случае таких приложений, как электронная почта или сервисы Web, некоторая задержка вполне допустима. Однако если взаимодействие между сегментами должно осуществляться в реальном времени, то сегментирование с помощью маршрутизаторов, брандмауэров или виртуальных сетей может оказаться более эффективным.

ИСПОЛЬЗОВАНИЕ МАРШРУТИЗАТОРОВ И БРАНДМАУЭРОВ

Маршрутизаторы и брандмауэры обеспечивают большую производительность, нежели подход с использованием серверов. Маршрутизаторы и брандмаэуры, функционирующие на третьем уровне модели OSI, анализируют пакеты, а затем сразу передают их адресату. Очевидно, что такой механизм эффективнее передачи с промежуточным хранением. Благодаря тому, что задержка на маршрутизаторах и брандмауэрах невелика, эти устройства хорошо подходят для поддержки удаленного управления, видеоконференций и потокового видео.

Обычно брандмауэры ассоциируются с обеспечением защиты в Internet, но они в равной мере применимы для внутреннего использования. Часто маршрутизаторы за счет ограничения доступа между сегментами предоставляют достаточную для внутренних целей защиту (см. Рисунок 3).

(1x1)

(1x1)

Рисунок 3. Брандмауэры и маршрутизаторы предотвращают конфликты между соседями. По большей части трафик остается внутри сегмента, а брандмауэр или маршрутизатор фильтрует и продвигает только соответствующую информацию.

Помимо поддержки коммуникаций между сегментами в реальном времени подход на основе брандмауэров и маршрутизаторов обеспечивает дополнительную гибкость для приложений, когда они обращаются в другие сегменты. Например, в случае подхода на базе серверов посредники работают только с конкретными приложениями; в случае маршрутизатора или брандмауэра устройство должно только поддерживать тот протокол, который данное приложение использует. Если же приложению на базе UDP необходимо обращаться за пределы сети, то маршрутизатор обязан поддерживать данный протокол. Маршрутизатору безразлично, что собой представляет приложение и какого рода информацию оно передает, - он выступает просто в роли передаточного механизма.

Недостаток такого подхода в том, что у вас немного средств контроля за тем, какого рода информация передается. Например, приложение для видеоконференций работает по UDP. Если не хотите, чтобы это приложение использовалось между сегментами, то вы просто блокируете этот протокол. Однако блокирование UDP означает, что и другие, зависящие от него приложения работать не будут.

К минусам подобного подхода относится и его сложность, возрастающая вместе с числом определяемых вами параметров. В случае маршрутизатора или брандмауэра вы можете задать множество фильтров для определения того, какую информацию разрешается пропускать, а какую нет; устройство, например, можно сконфигурировать так, чтобы оно проверяло отправителя, получателя, используемые протоколы и типы передаваемых пакетов. Предположим, вы хотите, чтобы один набор фильтров применялся к одной группе пользователей, а другой - к другой, в этом случае ваша задача станет намного сложнее. Использование небольшого числа опций фильтрации облегчит вашу задачу.

Менее сложен подход, при котором брандмауэр или маршрутизатор разрешают обмен данными между сегментами только в некоторых ситуациях. Например, используя брандмауэр, вы можете предоставить пользователям доступ к корпоративному серверу Web, подключенному и к Internet; однако брандмауэр можно конфигурировать так, что доступ из Internet во внутренние сегменты сети будет запрещен. В такой конфигурации брандмауэр настраивается на фильтрации адресов отправителя и получателя, когда отправителем является пользователь Internet, а получателем пользователь вашей сети. Такая конфигурация дает одно из основных преимуществ сегментирования - безопасность - и без применения сложного набора опций фильтрации.

Как и при подходе с использованием серверов, маршрутизаторы и брандмауэры также весьма эффективны в ограничении широковещательного трафика, т. к. иначе он может переполнить сеть. Например, широковещательное видео - весьма эффективный способ доставки видеоинформации, но, когда видео используется только для обучения, лучше ограничить трафик теми сегментами, где эта видеоинформация необходима.

Маршрутизаторы и брандмауэры весьма полезны для ограничения трафика между сегментами, но получение статистики об уровнях трафика по сети при этом затруднено. Однако такую информацию необходимо собирать на регулярной основе, т. к. статистика позволяет обнаружить проблемы, связанные с ограниченностью пропускной способности. Она позволяет также выявить факт генерации больших объемов трафика одним пользователем или группой. Это сигнал к тому, что сеть надо сегментировать. Например, постоянная 10-процентная загрузка сети одним лицом может означать, что его необходимо выделить в отдельный сегмент или, возможно, применить к нему те или иные санкции: все зависит от причин, по которым создается такой большой трафик.

ПОДХОД НА ОСНОВЕ ВИРТУАЛЬНЫХ СЕТЕЙ