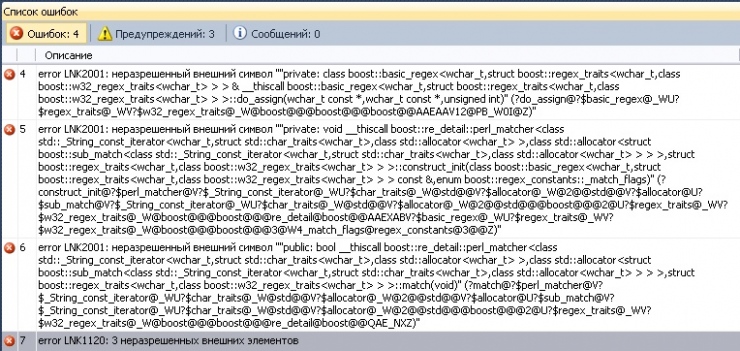

Lnk это что: Расширение файлов LNK

Содержание

[РЕШЕНО] Как открыть расширение файла LNK?

| Расширение файла: | LNK |

| Описание типа файла: | Windows File Shortcut |

| Разработчик типа файла: | Microsoft Corporation |

| Основное связанное программное обеспечение: | Microsoft Windows |

| Разработчик основного программного обеспечения: | Microsoft Corporation |

Откройте ваши файлы с помощью FileViewPro File Viewer

Скачать File Opener

Установить необязательные продукты — FileViewPro (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

Microsoft Corporation создал файл Windows File Shortcut (LNK) для серии ПО Microsoft Windows. Согласно нашим внутренним данным, файлы Windows File Shortcut наиболее популярны среди пользователей, проживающих в United States, причём большинство из них являются пользователями Windows 10. Подавляющее большинство из этих пользователей предпочитают использовать Google Chrome в качестве основного интернет-браузера.

Подавляющее большинство из этих пользователей предпочитают использовать Google Chrome в качестве основного интернет-браузера.

Связанные разработчики и программное обеспечение

| HxD от Open Source | |

| Parallels Desktop for Mac от Parallels | |

| CrossOver от Codeweavers | |

| lnkedit от Open Source | |

| Microsoft Windows от Microsoft Corporation |

Показать больше

Топ языков пользователей LNK

Топ файловых браузеров, используемых пользователями LNK

Подходит для установки на ПК?

Подходит для установки на мобильное устройство?

Топ стран, в которых используют файл LNK

Топ операционных систем среди пользователей

| Windows 7 | Windows 10 | Windows 8. 1 1 | Windows XP |

Связанные операционные системы

| Windows | |

| Mac | |

| Linux |

Прочие типы файлов, связанные с файлами LNK

| расширение | Разработчик типа файла | Категория файла | Описание типа файла |

|---|---|---|---|

| .CTL | Open Source | Файлы данных | StepMania SMZIP Package Description File |

| .WCI | Microsoft Corporation | Файлы данных | Microsoft Indexing Service Catalog File |

| .SEG | SEG (The Society of Exploration Geophysicists) | Файлы данных | SEG-2 Data File |

| .WSDL | Microsoft Corporation | Веб-файлф | Web Services Description Language File |

| .DZI | Microsoft Corporation | Файлы растровых изображений | PhotoSynth Deep Zoom Image File |

. JNLP JNLP | Oracle Corporation | Веб-файлф | Java Web Start File |

| .PKN | Microsoft Corporation | Файлы данных | Systems Management Server (SMS) Package Creation Notification |

| .XSL | Syncro Soft | Файлы данных | XML eXtensible Stylesheet |

| .MRT | Stimulsoft | Файлы разработчика | Stimulsoft Report File |

| .HTC | Microsoft Corporation | Веб-файлф | HTML Component File |

НАЧАЛО

Совместима с Windows 2000, XP, Vista, 7, 8 и 10

Установить необязательные продукты — FileViewPro (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

«FileViewPro позволяет открыть любой файл с помощью одной программы, избавляя вас от необходимости поиска по папкам с файлами, разбросанным по всему жёсткому диску. FileViewPro позволяет открыть файл любого типа, будь то документ, электронная таблица, презентация или файл другого типа».

— Обзор Softonic

*Файлы, которые не поддерживаются, могут быть открыты в двоичном формате.

Copyright © 2010-2023 FileViewPro

Расширение файла .LNK | Формат файла .LNK

Если файл .LNK известен Вашей системе, то открыть его можно двойным нажатием мышкой или клавишей ENTER. Эта операция запустит ассоциируемые с файлом .LNK аппликации, установленные в системе. Если система встречает файл впервые и отсутствуют соответствующие ассоциации, то акция закончится предложением системы, найти соответствующее программное обеспечение в компьютере либо сети интернет.

Иногда случается, что для обслуживания типа файлов .LNK приписана неправильная программа. Это случается в следствии действия враждебных программ, таких как вирусы или вредоносные программы, но чаще всего это результат ошибочного совмещения аппликации с расширением файла .LNK. Если во время обслуживания нового типа файлов .LNK мы укажем системе неправильную программу, то система ошибочно будет рекомендовать ее использование всякий раз, когда будет встречаться файл этого типа. В таком случае следует попробовать повторно выбрать соответствующую аппликацию. Нажмите правой кнопкой мышки на файл .LNK, а затем выберите из меню опцию

В таком случае следует попробовать повторно выбрать соответствующую аппликацию. Нажмите правой кнопкой мышки на файл .LNK, а затем выберите из меню опцию "Открыть с помощью..." затем "Выбрать программу по умолчанию". Сейчас выберите одну из установленных аппликаций из вышеуказанного списка и попробуйте снова.

Ручное редактирование Реестра Windows

Если наша система не справляется с расширением .LNK и подвели все автоматические и полуавтоматические методы обучения его этому искусству, остается ручное редактирование реестра Windows. Этот реестр хранит всю информацию, касающуюся рабоы нашей операционной системы, в том числе соединения расширений файлов с программами для их обслуживания. Команда REGEDIT вписанная в окне „поиск программ и файлов” или „запустить в случае старших версий операционной системы, предоставляет нам доступ к реестру нашей операционной системы. Все операции, проведенные в реестре (даже не очень сложные, касающееся расширения файла . LNK) имеют значительное влияние на работу нашей системы, поэтому прежде чем проводить какие-либо модификации следует убедится, что сделана копия актуального реестра. Интересующий нас раздел — это ключ HKEY_CLASSES_ROOT. Следующая инструкция показывает, шаг за шагом, как модифицировать реестр, а конкретно запись в реестре, содержащую информацию о файле .LNK.

LNK) имеют значительное влияние на работу нашей системы, поэтому прежде чем проводить какие-либо модификации следует убедится, что сделана копия актуального реестра. Интересующий нас раздел — это ключ HKEY_CLASSES_ROOT. Следующая инструкция показывает, шаг за шагом, как модифицировать реестр, а конкретно запись в реестре, содержащую информацию о файле .LNK.

Шаг за шагом

- Нажмите кнопку

“start” - В окне

„найти программы и файлы”(в старших версиях системы Windows это окно„Запустить”) впишите команду„regedit”а затем утвердите операцию клавишей „ENTER”. Эта операция запустит системный редактор реестра. Этот инструмент позволит не только просмотреть существующие записи, но также провести их модификацию, добавление или удаление вручную. В связи с тем, что реестр системы Windows ключевой для ее работы, все операции, проводящиеся на ней, следует выполнять рассудительно и сознательно. Неосторожное устранение или модификация несоответственного ключа может необратимо повредить операционную систему.

- С помощью комбинации клавишей

ctr+Fили меню Редактирование и опции„Найти”найдите интересующее вас расширение .LNK, вписав его в окне поисковика. Утвердите, нажав OK или с помощью клавиши ENTER. - Запасная копия. Чрезвычайно важным является создание запасной копии реестра, прежде чем совершить в нем какие-либо изменения. Каждое изменение имеет влияние на действие нашего компьютера. В крайних случаях ошибочная модификация реестра может привести к невозможности повторного запуска системы.

- Интересующее Вас значение, касающееся расширения, можно вручную редактировать изменяя ключи, приписанные к найденному расширению .LNK. В этом месте Вы можете также самостоятельно создать нужную запись с расширением а .LNK если такое отсутствует в реестре. Все доступные варианты находятся в подручном меню (правая кнопка мышки) или в меню «Редактирование» после размещения курсора в соответствующем месте на экране.

- После окончания редактирования записи, касающейся расширения .

LNK закройте системный реестр. Введенные изменения войдут в жизнь после повторного запуска операционной системы.

LNK закройте системный реестр. Введенные изменения войдут в жизнь после повторного запуска операционной системы.

Что такое файл .LNK и безопасно ли это?

Файлы LNK являются законными системными ярлыками Windows, которые открывают другой файл, папку или приложение. Однако в последнее время злоумышленники активно используют файлы .LNK для открытия бэкдоров в системах пользователей.

Если вы используете операционную систему Windows на своем компьютере, вы, вероятно, столкнулись с файлом .LNK. Возможно, вы не сможете увидеть расширение файла LNK, даже если вы показывали расширения файлов, но мы уверены, что вы используете их ежедневно.

.LNK — это аббревиатура от «ССЫЛКА», поскольку эти файлы указывают на другой файл, папку или приложение, известное как «цель».

В этом посте мы подробно обсудим, что такое файл .LNK, как проверить, является ли он файлом LNK, какую информацию он содержит и является ли файл .LNK, о котором вы беспокоитесь, подлинным файлом Windows. или вредоносное ПО.

или вредоносное ПО.

Что такое файл .LNK?

Файл LNK — это системный файл Windows и файл ярлыка. Файлы LNK перенаправляют и указывают на другой файл, папку или приложение. Эти файлы содержат информацию о целевом объекте, такую как его метаданные, расположение (путь) и размер файла целевого элемента. Вы можете просмотреть эту информацию в окне их свойств.

Свойства файла LNK

Файлы LNK обычно имеют тот же значок, что и целевой объект, за исключением крошечной стрелки в левом нижнем углу, которая указывает, что это файл ярлыка.

Образец файла LNK

Файл .LNK имеет двоичный формат оболочки. Это означает, что он хранится в виде единиц и нулей. Этот формат делает файлы LNK идеальными для проникновения хакеров в целевые системы. Мы также обсуждали это далее в этом посте.

В Windows 10 и 11 файлы LNK обычно можно увидеть на рабочем столе. Их исходное местоположение обычно находится по следующему пути:

C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Recent Items

Каталог последних элементов

Теперь, когда вы знаете, что такое файл . LNK, давайте посмотрим, как их можно открыть.

LNK, давайте посмотрим, как их можно открыть.

Как открыть файлы LNK

На ПК с Windows вы можете легко открыть и запустить файл .LNK, как любое обычное приложение или папку. Просто дважды щелкните по нему, чтобы запустить его, и он запустит целевой объект.

Вы также можете просмотреть свойства файла .LNK, щелкнув его правой кнопкой мыши и выбрав Свойства из контекстного меню.

Открыть свойства .LNK

Если вы переключитесь на вкладку Общие в окне Свойства , вы можете убедиться, что это файл .LNK.

Подтвердите тип файла

Если вы хотите открыть целевой файл вместо ярлыка, вы можете найти его полный путь в поле «Цель» на вкладке Ярлык . Затем вы можете вставить этот путь в проводник, чтобы открыть целевую папку.

Открыть местоположение целевого файла

Кроме того, вы также можете нажать Откройте каталог местоположения файла из контекстного меню файла LNK, чтобы открыть целевую папку.

Как создать файл .LNK

Файлы .LNK представляют собой ярлыки. Вы можете создать их только на компьютере с Windows, создав ярлык.

Чтобы создать ярлык, щелкните правой кнопкой мыши файл, папку или приложение и выберите Создать ярлык в контекстном меню.

Создать ярлык

Теперь будет создан ярлык для выбранного объекта, который будет файлом .LNK.

Вы даже можете создавать ярлыки ярлыков, но связанный с ним целевой элемент будет исходной целью, а не первым ярлыком.

Безопасны ли файлы .LNK

Несмотря на то, что файлы .LNK являются системными файлами Windows, не все из них можно считать безопасными для вашего ПК.

За последние несколько лет увеличилось количество сообщений о кибератаках и внедрении вредоносных программ с использованием файлов .LNK. Хакеры делятся с конечными пользователями сжатыми или архивными файлами, которые выглядят безобидными. Но открытие этих файлов мгновенно заражало их ПК вредоносными программами с использованием файлов . LNK, которые создавали лазейки для злоумышленников.

LNK, которые создавали лазейки для злоумышленников.

Поскольку файлы .LNK предлагают удобный способ открытия другого файла, злоумышленники могут использовать их для запуска вредоносных программ на основе сценариев с помощью Windows PowerShell. PowerShell может работать в фоновом режиме без ведома пользователя, что делает его прекрасной возможностью для запуска сценариев.

Тем не менее, не все файлы LNK представляют угрозу. Как мы упоминали ранее, на ПК с Windows файлы LNK представляют собой ярлыки, которые помогают открывать другой файл, папку или приложение, расположенное в другом месте.

Итак, как мы узнаем, является ли файл .LNK законным или троянским конем?

Один из способов — проверить целевой объект. Если целевой объект является законным файлом, папкой или приложением Windows, то связанный с ним файл LNK не представляет опасности. Вы можете проверить целевое приложение через свойства файла LNK. Не забудьте также проверить, находится ли целевой объект в каталоге, в котором он должен находиться.

Если вы обнаружите какие-то необычные записи в целевом расположении внутри свойств файла LNK, то, скорее всего, это вирус. Вот пример:

Необычные сведения о цели файла .LNK

Этот ярлык LNK запускает код вместо открытия законного целевого объекта.

Иногда невозможно определить, является ли файл .LNK законным или вирусом. Это связано с тем, что поле «Цель» имеет ограничение всего в 260 символов. Это заставляет целевой объект выглядеть законным, но имеет строку пробела после видимой вам целевой области.

Зараженный LNK-файл

На изображении выше вы видите только законную часть целевого объекта. Однако истинный целевой объект настолько длинный, что его невозможно увидеть. Злоумышленник дополняет несколько пробелов или символов новой строки перед вредоносным аргументом, делая его невидимым для невооруженного глаза.

Единственный способ узнать, является ли этот файл .LNK законным, — это использовать синтаксические анализаторы и другие инструменты безопасности.

Совет по безопасности

Эбен Хотя злоумышленники впервые начали использовать LNK-файлы много лет назад, атаки продолжаются и сегодня, поскольку это лучший способ воспользоваться безобидным на вид файлом .LNK. Поскольку обычному пользователю Windows может быть сложно отличить вредоносный файл .LNK от законного, вот несколько вещей, которые мы предлагаем вам сделать, чтобы защитить себя:

- Выполнять регулярное сканирование на наличие вредоносных программ.

- Обновите PowerShell до последней доступной версии, так как обновления включают исправления безопасности.

- Никогда не нажимайте на исполняемые файлы, полученные онлайн от неизвестных отправителей, даже если они кажутся законными.

- Никогда не нажимайте на файлы .LNK, полученные по электронной почте, выдавая себя за предложение о работе или любую другую платформу социальных сетей.

Заключение

Мы надеемся, что это руководство помогло вам защитить ваши данные и компьютер от вредоносных программ.

Еще одна вещь, которую мы хотели бы, чтобы наши пользователи знали, прежде чем завершить это руководство, заключается в том, что вы не можете видеть расширения файлов .LNK, когда вы выбираете просмотр расширений в настройках Проводника. Некоторые веб-сайты также указывают ручные изменения в реестре Windows как решение для отображения и скрытия расширений .LNK, но после их тестирования они больше не работают.

Анализ файлов LNK: LNK вместе! | by Syed Hasan

7 мин. чтения

·

12 августа 2021 г.

Ссылки оболочки или более широко известны пользователям Windows как ярлыки — технически известны по их расширению LNK — служат одним из самых продуктивных векторов начального доступа для злоумышленников. Казалось бы, безобидный файл с сомнительной иконкой и надеждами операторов вредоносных программ на его обороте — файл начинает действовать и запускает этапы за этапами вредоносного ПО, чтобы скомпрометировать систему — браво!

Цель этой статьи — изучить формат файла Shell Link Binary , в котором используются файлы LNK, и проанализировать, как эти простые ярлыки (LNK) являются потенциальными воротами к хаосу.

Двоичный формат Shell Link — это то, что поддерживает файлы LNK. Он описывает структуру — скажем, контейнер для хранения объектов — называемый «ссылкой на оболочку» — жаргон для ярлыка или LNK-файла. Цель его довольно проста — получить доступ к одному объекту данных с помощью другого объекта . Для этого ему нужно будет хранить некоторую форму ссылки на целевой объект данных (называемый « link target »), чтобы источник мог создать отношение (называемое «9029 link target »).0029 ссылка ’) на него.

Рисунок 1: Обзор формата двоичных файлов Shell Link

Ссылки Shell состоят из нескольких других структур, составляющих сам файл. Эти структуры перечислены ниже:

- SHELL_LINK_HEADER

- LINKTARGET_IDLIST

- LINKINFO

- STRING_DATA

- EXTRA_DATA

900 02 Пристегнитесь — это будет не самый «веселой» раздел. Хотя вам понадобится информация, чтобы понять вывод парсера (мы обсудим это в следующем разделе).

Хотя вам понадобится информация, чтобы понять вывод парсера (мы обсудим это в следующем разделе).

SHELL_LINK_HEADER

SHELL_LINK_HEADER — это единственная структура в файле ссылок, которая является обязательной для соответствия файла LNK формату файла. Это связано с тем, что этот заголовок содержит ключевую информацию о целевом файле, атрибутах, относящихся к этому файлу, и других структурах, таких как LinkFlags для идентификации наличия других необязательных заголовков (структур).

Например, чтобы существовала структура LINKTARGET_IDLIST, HasLinkTargetIDList 9Атрибут 0030 должен быть установлен в подструктуре LinkFlags этого заголовка.

Рисунок 2: Обзор структуры SHELL_LINK_HEADER

Полный список атрибутов LinkFlags доступен в документации Microsoft здесь.

LINKTARGET_IDLIST

Предполагая, что HasLinkTargetIDList установлен в LinkFlags в предыдущей структуре, эта структура хранит ссылки на целевые расположения в файловой системе.

Однако эти ссылки не являются простыми полными путями (например, C:\ABC\aFile.txt). Скорее Пространство имен Shell организует файлы (или объекты) таким образом, что каждый файл известен своим ItemID (метод GetDisplayNameOf в интерфейсе IShellFolder можно использовать для преобразования указателей на эти идентификаторы в читаемые отображаемые имена).

Рисунок 3: Обзор структуры LINKTARGET_IDLIST

Организованный список этих ItemID создает список IDList, который затем инкапсулируется в структуру LINKTARGET_IDLIST.

LINKINFO

Аналогично, если Атрибут HasLinkInfo устанавливается в разделе LinkFlags в первом заголовке, заполняется структура LINKINFO. Эта структура содержит информацию, полезную для определения целей ссылок и определения их местоположения, включая том диска, серийные номера, метки и локальные пути.

STRING_DATA

Раздел STRING_DATA в основном контролируется структурой LinkFlags в SHELL_LINK_HEADER. Например, если атрибуты HasWorkingDir и HasRelativePath установлены в LinkFlags, вы сможете увидеть рабочий каталог и относительный путь к цели ссылки в этой структуре.

Например, если атрибуты HasWorkingDir и HasRelativePath установлены в LinkFlags, вы сможете увидеть рабочий каталог и относительный путь к цели ссылки в этой структуре.

Другим важным атрибутом является HasArguments , который определяет аргумент командной строки, с которым должна выполняться ссылка.

EXTRA_DATA

Теперь последней структурой в файле ссылки является структура EXTRA_DATA, которая содержит всю остальную дополнительную информацию о цели ссылки. Хотя полный список доступен здесь, некоторые из них заслуживают упоминания:

- Структура EnvironmentVariableDataBlock полезна, когда цель ссылки также имеет соответствующую переменную среды

- TrackerDataBlock предлагает еще один способ найти и разрешить цель ссылки с помощью службы отслеживания ссылок, которая может помочь определить, был ли целевой файл скопирован или перемещен. Он также может возвращать такую информацию, как MachineID (имя NetBIOS), где в последний раз существовала цель, и MAC-адрес

Рисунок 4. Обзор структуры EXTRA_DATA

Обзор структуры EXTRA_DATA

Не слишком ли утомительно каждый раз просматривать спецификацию? К счастью, наши коллеги проделали потрясающую работу по анализу файлов LNK и мгновенному раскрытию данных.

Чтобы выбрать один из длинного списка синтаксических анализаторов, я бы выбрал LECmd Эрика Циммермана. Существует несколько способов просмотра вывода, возможность скрыть детали, преобразование MAC-адреса в поставщика и многое другое.

Чтобы использовать его, просто извлеките инструмент из репозитория и запустите его из оболочки. Для просмотра справки:

LECmd.exe -h

Вот как я проанализировал образец:

LECmd.exe -f "C:\Users\X\Desktop\HxD.lnk"

Вот краткий обзор вывод:

Рисунок 5: Вывод LECmd в образце LNK-файла

Если вы дочитали до этого места, вы должны иметь представление о том, что представляет каждый раздел в выводе. А теперь давайте увеличим громкость и посмотрим, как злоумышленники любят вмешиваться в эти файлы!

В основном злоумышленники используют функцию командной строки файлов LNK, чтобы файл мог действовать как загрузчик. Давайте посмотрим, как типичный, но вредоносный LNK-файл выглядит для пользователя.

Давайте посмотрим, как типичный, но вредоносный LNK-файл выглядит для пользователя.

Рисунок 6: Насколько он сладкий?

Покопайтесь в его свойствах, а там неприятный звонок… hsmta . Что бы это ни было.

Рисунок 7: Вызов «hsmta» с URL-адресом (вероятно, загрузчик)

Итак, он запускается в C:\Windows и перемещается в целевое местоположение, но hsmta отсутствует. Ну, есть mshta.exe (утилита Windows, используемая для запуска скомпилированных HTML-файлов) — и эта утилита славится злонамеренностью. Но что здесь происходит?

Если бы вы сейчас нажали «Открыть расположение файла», вы бы нажали «mshta», даже если в целевом поле явно упоминается какой-то другой двоичный файл. Теперь были десятки точек, где мы видели ссылки на цель ссылки в спецификации файла. Давайте разберем этот файл и рассмотрим его подробно. Вот сводка тех путей, где анализируется путь цели:

Относительный путь: ..\..\..\Windows\System32\hsmta.exe...

Локальный путь: C:\Windows\System32\hsmta.exe...

-File ==> mshta.exe

Краткое имя: hsmta.exe

Изменено: 2021-01-02 03:07:32

Количество блоков расширения: 1--------- Блок 0 (Beef0004) ---------

Длинное имя: mshta.exe.

Переменные среды: %windir%\System32\hsmta.exe...

28636aa6-953d-11d2-b5d6-00c04fd918d0\30 Путь синтаксического анализа ==> C:\Windows\System32\hsmta.exe

Имеется пять экземпляров, где здесь зарегистрировано поддельное имя исполняемого файла. Файлы LNK проходят через несколько способов поиска цели ссылки. Здесь, когда короткое имя становится бесполезным, длинное имя используется для разрешения цели ссылки (фактически путь берется из EnvironmentVariableDataBlock, отсутствие которого сделает LNK бесполезным) и выполнения вредоносного файла ссылки.

К сожалению, это не так.

Можно подумать, что поле Target в свойствах файла сможет содержать в себе весь аргумент командной строки. Но это невозможно. Поле фактически ограничено 260 символами.![]() Принимая во внимание, что все поле аргумента командной строки поддерживает 4096 символов.

Принимая во внимание, что все поле аргумента командной строки поддерживает 4096 символов.

Рисунок 8: Здесь ничего подозрительного. Просто вызов cmd.exe… идем дальше.

Известно, что субъекты угроз добавляют в поле пробелы или отступы. Это выталкивает вредоносные команды за рамки стандартного. Теперь, если неосведомленный пользователь просматривает файл на наличие подозрительных индикаторов, ничего не будет, и может иметь место компрометация.

Написание правил обнаружения, возможно, является одним из наиболее эффективных способов обнаружения и пресечения злонамеренных попыток выполнения LNK-файлов.

Репозиторий базы подписей Флориана Рота также является домом для нескольких хороших правил Yara для обнаружения файлов LNK, удаленных из множества источников, например. ZIP-файлы или для обнаружения довольно подозрительного набора LinkFlags.

Используя TrackerDataBlock, вы также можете использовать NetBIOS-имя, MAC-адрес и серийный номер тома для отслеживания субъекта в ходе нескольких вторжений и кампаний.

LNK закройте системный реестр. Введенные изменения войдут в жизнь после повторного запуска операционной системы.

LNK закройте системный реестр. Введенные изменения войдут в жизнь после повторного запуска операционной системы.

exe...

exe...