Microsoft server windows 2018: Бесплатная пробная версия Windows Server

Содержание

Антивирус Windows Defender в Windows Server 2019 и 2016

В Windows Server 2016 и 2019 по умолчанию установлен и включен “родной” бесплатный антивирус Microsoft — Windows Defender (начиная с Windows 10 2004 используется название Microsoft Defender). В этой статье мы рассмотрим особенности настройки и управления антивирусом Windows Defender в Windows Server 2019/2016.

Содержание:

- Графический интерфейс Windows Defender

- Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

- Управление Windows Defender с помощью PowerShell

- Добавить исключения в антивирусе Windows Defender

- Получаем статус Windows Defender с удаленных компьютеров через PowerShell

- Обновление антивируса Windows Defender

- Управление настройками Microsoft Defender Antivirus с помощью GPO

Графический интерфейс Windows Defender

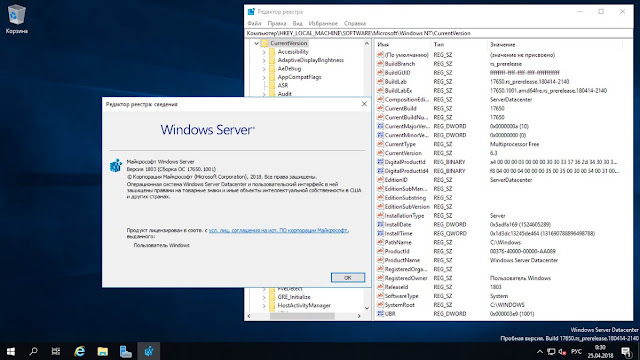

В версиях Windows Server 2016 и 2019 (в том числе в Core редакции) уже встроен движок антивируса Windows Defender (Защитник Windows). Вы можете проверить наличие установленного компонента Windows Defender Antivirus с помощью PowerShell:

Вы можете проверить наличие установленного компонента Windows Defender Antivirus с помощью PowerShell:

Get-WindowsFeature | Where-Object {$_. name -like "*defender*"} | ft Name,DisplayName,Installstate

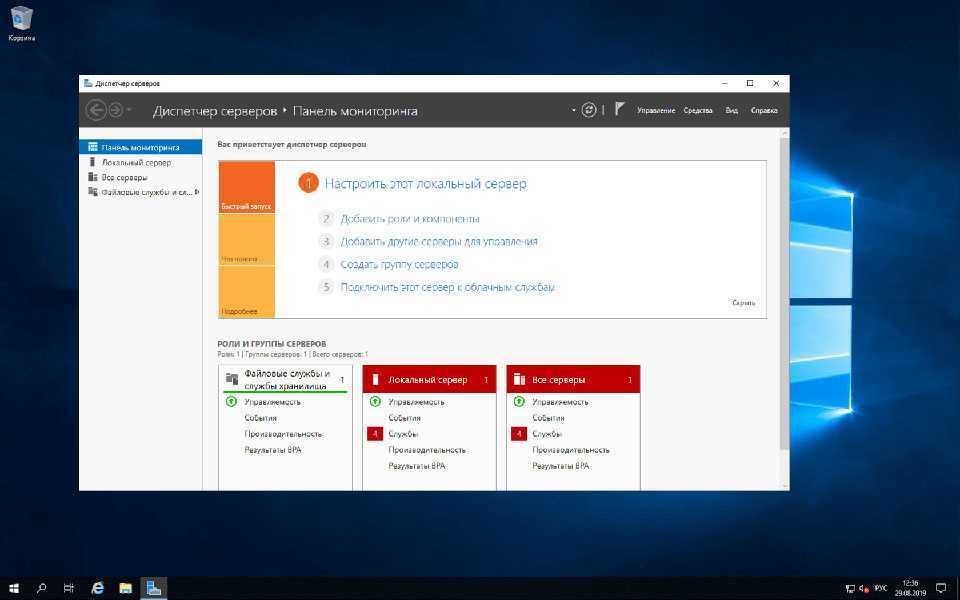

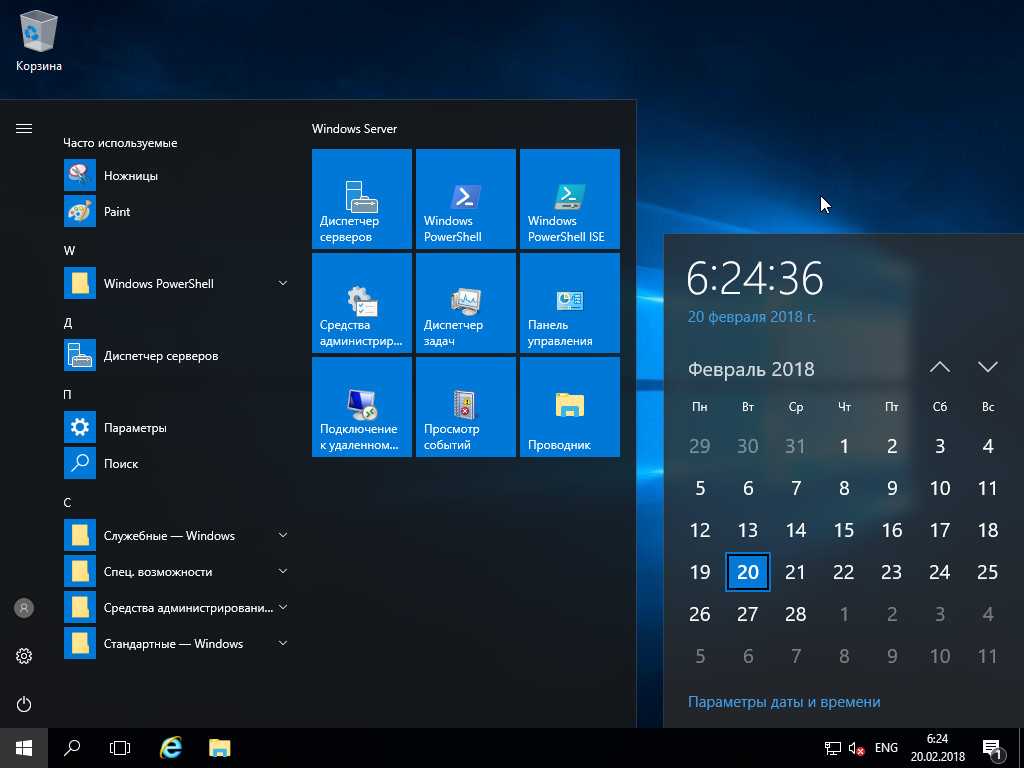

Однако в Windows Server 2016 у Windows Defender по-умолчанию нет графического интерфейса управления. Вы можете установить графическую оболочку Windows Defender в Windows Server 2016 через консоль Server Manager (Add Roles and Features -> Features -> Windows Defender Features -> компонент GUI for Windows Defender).

Установить графический компонент антивируса Windows Defender можно с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name Windows-Defender-GUI

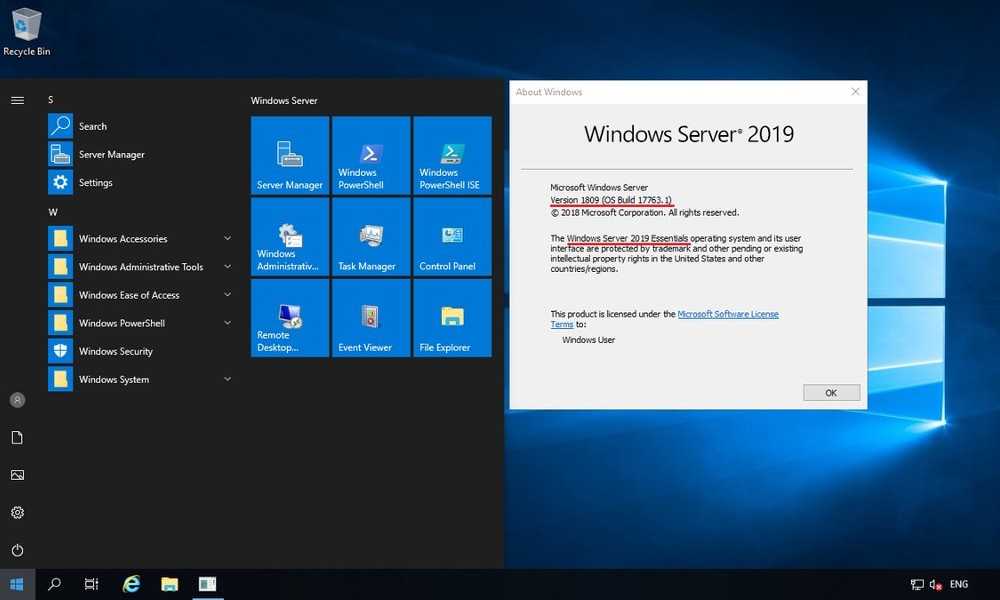

В Windows Server 2019 графический интерфейс Defender основан на APPX приложении и доступен через меню Windows Security (панель Settings -> Update and Security).

Настройка Windows Defender производится через меню “Virus and threat protection”.

Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

В Windows 10 при установке любого стороннего антивируса (Kaspersky, McAfee, Symantec, и т.д.) встроенный антивирус Windows Defender автоматически отключается, однако в Windows Server этого не происходит. Отключать компонент встроенного антивируса нужно вручную (в большинстве случаев не рекомендуется использовать одновременно несколько разных антивирусов на одном компьютере/сервере).

Удалить компонент Windows Defender в Windows Server 2019/2016 можно из графической консоли Server Manager или такой PowerShell командой:

Uninstall-WindowsFeature -Name Windows-Defender

Не удаляйте Windows Defender, если на сервере отсутствует другой антивирус.

Управление Windows Defender с помощью PowerShell

Рассмотрим типовые команды PowerShell, которые можно использовать для управления антивирусом Windows Defender.

Проверить, запущена ли служба Windows Defender Antivirus Service можно с помощью команды PowerShell Get-Service:

Get-Service WinDefend

Как вы видите, служба запушена (статус –

Running

).

Некоторые причины, из-за которых служба Windows Defender не запускается в Windows 10 рассмотрены в статье Служба работы с угрозами остановлена.

Текущие настройки и статус Defender можно вывести с помощью командлета:

Get-MpComputerStatus

Вывод комадлета содержит версию и дату обновления антивирусных баз (AntivirusSignatureLastUpdated, AntispywareSignatureLastUpdated), включенные компоненты антвируса, время последнего сканирования (QuickScanStartTime) и т.д.

Отключить защиту в реальном времени Windows Defender (RealTimeProtectionEnabled) можно с помощью команды:

Set-MpPreference -DisableRealtimeMonitoring $true

После выполнения данной команды, антивирус не будет сканировать на лету все обрабатываемые системой файлы.

Более полный список командлетов PowerShell, которые можно использовать для управления антивирусом есть в статье Управление Windows Defender с помощью PowerShell.

Добавить исключения в антивирусе Windows Defender

В антивирусе Microsoft можно задать список исключений – это имена, расширения файлов, каталоги, которые нужно исключить из автоматической проверки антивирусом Windows Defender.

Особенность Защитника в Windows Server – он автоматически генерируемый список исключений антивируса, который применяется в зависимости от установленных ролей сервера. Например, при установке роли Hyper-V в исключения антивируса добавляются файлы виртуальных и дифференциальных дисков, vhds дисков (*.vhd, *.vhdx, *.avhd), снапшоты и другие файлы виртуальных машин, каталоги и процессы Hyper-V (Vmms.exe, Vmwp.exe)

Если нужно отключить автоматические исключения Microsoft Defender, выполните команду:

Set-MpPreference -DisableAutoExclusions $true

Чтобы вручную добавить определенные каталоги в список исключения антивируса, выполните команду:

Set-MpPreference -ExclusionPath "C:\Test", "C:\VM", "C:\Nano"

Чтобы исключить антивирусную проверку определенных процессов, выполните команду:

Set-MpPreference -ExclusionProcess "vmms.exe", "Vmwp.exe"

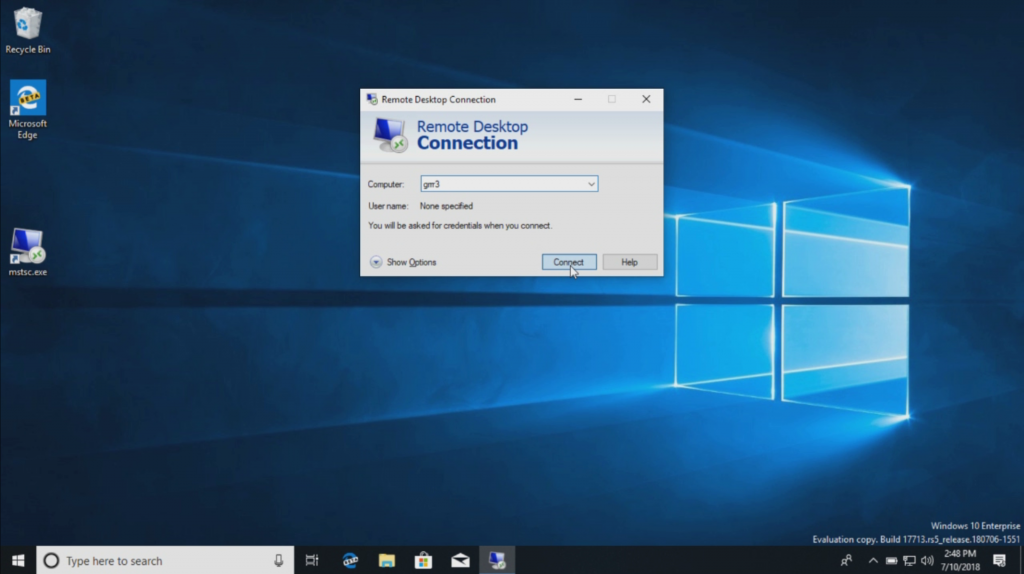

Получаем статус Windows Defender с удаленных компьютеров через PowerShell

Вы можете удаленно опросить состояние Microsoft Defender на удаленных компьютерах с помощью PowerShell. Следующий простой скрипт при помощи командлета Get-ADComputer выберет все Windows Server хосты в домене и через WinRM (командлетом Invoke-Command) получит состояние антивируса, время последнего обновления баз и т.д.

Следующий простой скрипт при помощи командлета Get-ADComputer выберет все Windows Server хосты в домене и через WinRM (командлетом Invoke-Command) получит состояние антивируса, время последнего обновления баз и т.д.

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderinfo= Invoke-Command $server -ScriptBlock {Get-MpComputerStatus | Select-Object -Property Antivirusenabled,RealTimeProtectionEnabled,AntivirusSignatureLastUpdated,QuickScanAge,FullScanAge}

If ($defenderinfo) {

$objReport = [PSCustomObject]@{

User = $defenderinfo.PSComputername

Antivirusenabled = $defenderinfo.Antivirusenabled

RealTimeProtectionEnabled = $defenderinfo.RealTimeProtectionEnabled

AntivirusSignatureLastUpdated = $defenderinfo.AntivirusSignatureLastUpdated

QuickScanAge = $defenderinfo.QuickScanAge

FullScanAge = $defenderinfo.FullScanAge

}

$Report += $objReport

}

}

$Report|ft

Для получения информации о срабатываниях антивируса с удаленных компьютеров можно использовать такой PowerShell скрипт:

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderalerts= Invoke-Command $server -ScriptBlock {Get-MpThreatDetection | Select-Object -Property DomainUser,ProcessName,InitialDetectionTime ,CleaningActionID,Resources }

If ($defenderalerts) {

foreach ($defenderalert in $defenderalerts) {

$objReport = [PSCustomObject]@{

Computer = $defenderalert. PSComputername

PSComputername

DomainUser = $defenderalert.DomainUser

ProcessName = $defenderalert.ProcessName

InitialDetectionTime = $defenderalert.InitialDetectionTime

CleaningActionID = $defenderalert.CleaningActionID

Resources = $defenderalert.Resources

}

$Report += $objReport

}

}

}

$Report|ft

В отчете видно имя зараженного файла, выполненное действие, пользователь и процесс-владелец.

Обновление антивируса Windows Defender

Антивирус Windows Defender может автоматически обновляться из Интернета с серверов Windows Update. Если в вашей внутренней сети установлен сервер WSUS, антивирус может получать обновления с него. Убедитесь, что установка обновлений одобрена на стороне WSUS сервера (в консоли WSUS обновления антивирусных баз Windows Defender, называются Definition Updates), а клиенты нацелены на нужный сервер WSUS с помощью GPO.

В некоторых случаях, после получения кривого обновления, Защитник Windows может работать некорректно. В этом случае рекомендуется сбросить текущие базы и перекачать их заново:

В этом случае рекомендуется сбросить текущие базы и перекачать их заново:

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" -RemoveDefinitions -All

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" –SignatureUpdate

Если на сервере нет прямого доступа в Интернет, вы можете настроить обновление Microsoft Defender из сетевой папки.

Скачайте обновления Windows Defender вручную (https://www.microsoft.com/en-us/wdsi/defenderupdates) и помесите в сетевую папку.

Укажите путь к сетевому каталогу с обновлениями в настройках Defender:Set-MpPreference -SignatureDefinitionUpdateFileSharesSources \\fs01\Updates\Defender

Запустите обновление базы сигнатур:

Update-MpSignature -UpdateSource FileShares

Управление настройками Microsoft Defender Antivirus с помощью GPO

Вы можете управлять основными параметрами Microsoft Defender на компьютерах и серверах домена централизованно с помощью GPO. Для этого используется отдельный раздел групповых политик Computer Configurations -> Administrative Template -> Windows Component -> Windows Defender Antivirus.

В этом разделе доступно более 100 различных параметров для управления настройками Microsoft Defender.

Например, для отключения антивируса Microsoft Defender нужно включить параметр GPO Turn off Windows Defender Antivirus.

Более подробно о доступных параметрах групповых политик Defender можно посмотреть здесь https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/use-group-policy-microsoft-defender-antivirus

Централизованное управление Windows Defender доступно через Advanced Threat Protection доступно через портал “Azure Security Center” (ASC) при наличии подписки (около 15$ за сервер в месяц).

CIS Benchmarks Microsoft Windows Server Benchmarks

HomeCIS BenchmarksCIS Benchmarks Microsoft Windows Server

Этот CIS Benchmark является продуктом процесса консенсуса сообщества и состоит из руководств по безопасной конфигурации, разработанных для Microsoft Windows Server

CIS Benchmarks свободно доступны в формате PDF для не -коммерческое использование:

Включено в этот тест

Бесплатная загрузка

Тест CIS

Защитите ИТ-системы от киберугроз с помощью этих тестов CIS. Щелкните, чтобы загрузить PDF-файл из списка доступных версий.

Щелкните, чтобы загрузить PDF-файл из списка доступных версий.

Подробнее о CIS Benchmark

Последние версии, доступные для CIS Benchmark:

* Microsoft Windows Server 2012 R2 (1.0.0)

Azure Compute Microsoft Windows Server 2022 (1.0.0)

Azure Compute Microsoft Windows Server 2019 (1.0.0)

Microsoft Windows Server 2022 (1.0.0)

Microsoft Windows Server 2019 (1.3.0)

Microsoft Windows Server 2019 STIG (1.1.0)

Microsoft Windows Server 2016 (1.4.0)

Microsoft Windows Server 2016 RTM (выпуск 1607) (1.3.0)

Microsoft Windows Server 2016 STIG (1.2.0)

Microsoft Windows Server 2012 (1.0.0)

Microsoft Windows Server 2012 (не R2) (2.4.0)

Microsoft Windows Server 2012 R2 (2.6.0)

Microsoft Windows Server 2008 (2.0.0)

Microsoft Windows Server 2008 (2.1.0)

Microsoft Windows Server 2008 (не R2) (3.3.0)

Microsoft Windows Server 2008 R2 (2. 0.0)

0.0)

Microsoft Windows Server 2008 R2 (3.3.0)

Microsoft Windows Server 2003 (3.0.0)

Microsoft Windows Server 2003 (3.1.0)

Только для участников CIS Securesuite

CIS-CAT Pro

9 90 системы по сравнению с эталонным тестом CIS, чтобы легко определить, соответствуете ли вы рекомендациям по безопасной конфигурации.

Узнайте больше о CIS-CAT Pro

Еще не являетесь участником CIS SecureSuite?

Подать заявку на членство

Доступны последние версии для CIS-CAT Pro:

Azure Compute Microsoft Windows Server 2022 (1.0.0)

Azure Compute Microsoft Windows Server 2019 (1.0.0)

Microsoft Windows Server 2022 (1.0.0)

Microsoft Windows Server 2019 (1.3.0)

Microsoft Windows Server 2019 STIG (1.1.0)

Microsoft Windows Server 2016 (1. 4.0)

4.0)

Microsoft Windows Server 2016 RTM (выпуск 1607) (1.2.0)

Microsoft Windows Server 2016 STIG (1.2.0)

Microsoft Windows Server 2012 (не R2) (2.4.0)

Microsoft Windows Server 2012 R2 (2.6.0)

Microsoft Windows Server 2008 (не R2) (3.1.0)

Microsoft Windows Server 2008 R2 (3.3.0)

Microsoft Windows Server 2003 (3.1.0) )

Только для участников CIS Securesuite

Наборы для сборки

Автоматизируйте усилия по усилению защиты для Microsoft Windows Server с помощью объектов групповой политики (GPO) для Microsoft Windows и сценариев оболочки Bash для сред Unix и Linux.

Загрузить сборочные комплекты CIS

Еще не являетесь участником CIS SecureSuite?

Подать заявку на членство

Последние версии, доступные для наборов сборки CIS:

Azure Compute Microsoft Windows Server 2022 (1. 0.0)

0.0)

Azure Compute Microsoft Windows Server 2019 (1.0.0)

Microsoft Windows Server 2022 (1.0.0) 0)

Microsoft Windows Server 2019 (1.3.0)

Microsoft Windows Server 2019 STIG (1.1.0)

Microsoft Windows Server 2016 (1.4.0)

Microsoft Windows Server 2016 RTM (выпуск 1607) (1.3. 0)

Microsoft Windows Server 2016 STIG (1.2.0)

Microsoft Windows Server 2012 (1.0.0)

Microsoft Windows Server 2012 (не R2) (2.4.0)

Microsoft Windows Server 2012 R2 (2.6.0) )

Microsoft Windows Server 2008 (не R2) (3.3.0)

Microsoft Windows Server 2008 R2 (2.0.0)

Microsoft Windows Server 2008 R2 (3.3.0)

Доступно у всех основных поставщиков облачных услуг маркетплейсы

CIS Hardened Images

Образы виртуальных машин (ВМ)

, которые предварительно настроены в соответствии с надежными рекомендациями по безопасности соответствующего эталонного теста CIS для Microsoft Windows Server.

Доступные образы усиленной защиты CIS

Последние версии, доступные для усиленных образов CIS:

Microsoft Windows Server 2022 (1.0.0)

Microsoft Windows Server 2019 (1.3.0)

Microsoft Windows Server 2019 STIG (1.1.0)

Microsoft Windows Server 2016 (1.4.0)

Microsoft Windows Server 2016 STIG (1.2.0)

Microsoft Windows Server 2012 (не R2) (2.4.0)

Microsoft Windows Server 2012 R2 (2.6.0)

Ищете более старую версию?

Старые версии тестов CIS, которые больше не поддерживаются CIS и сообществом CIS Benchmarks, не перечислены выше. Получите доступ к списку заархивированных тестов CIS в Workbench.

Изучите ресурсы CIS Benchmarks

Сообщество CIS Benchmarks

Сотрудничайте с малыми и средними предприятиями, разработчиками и другими специалистами по кибербезопасности со всего мира, чтобы помочь защитить Microsoft Windows Server

Присоединяйтесь к сообществу

Эффективное внедрение контрольных показателей CIS

Узнайте, как инструменты и ресурсы CIS SecureSuite помогают автоматизировать оценку и внедрение контрольных показателей CIS в соответствии с передовыми методами обеспечения безопасности.

Зарегистрируйтесь на вебинар сегодня

404: Страница не найдена

ПоискWindowsServer

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск

- Ознакомьтесь с последними новостями.

- Наша домашняя страница содержит последнюю информацию о Windows Server.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, SearchWindowsServer.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Облачные вычисления

-

Когда использовать AWS Compute Optimizer и Cost ExplorerAWS Compute Optimizer и Cost Explorer отслеживают, анализируют и оптимизируют затраты на облако.

Сравните два инструмента, чтобы выбрать, какой из них …

Сравните два инструмента, чтобы выбрать, какой из них … -

Знакомство с иерархией ресурсов AzureГруппы управления Azure, подписки, группы ресурсов и ресурсы не являются взаимоисключающими. Предприятия могут — и часто делают…

-

Начните работу с Amazon CodeGuru с помощью этого руководстваAmazon CodeGuru проверяет код и предлагает улучшения пользователям, которые хотят сделать свой код более эффективным, а также оптимизировать …

Рабочий стол предприятия

-

Что включают в себя различные лицензии для Windows 11?Прежде чем организации перейдут на Windows 11, они должны определить наилучшие варианты лицензирования. Узнать о вариантах…

-

Четыре ведущих поставщика программного обеспечения для унифицированного управления конечными точками в 2023 г.

Программное обеспечениеUEM жизненно необходимо, чтобы помочь ИТ-специалистам управлять всеми типами конечных точек, которые использует организация.

Сравните два инструмента, чтобы выбрать, какой из них …

Сравните два инструмента, чтобы выбрать, какой из них …