Microsoft server windows 2018: Бесплатная пробная версия Windows Server

Windows Server 2019 — терминальный сервер без домена

- 13 ноября 2020

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

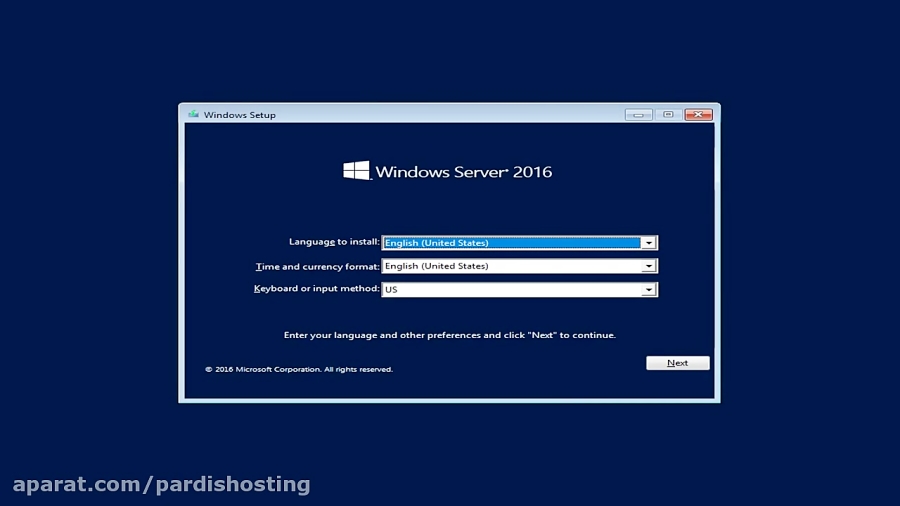

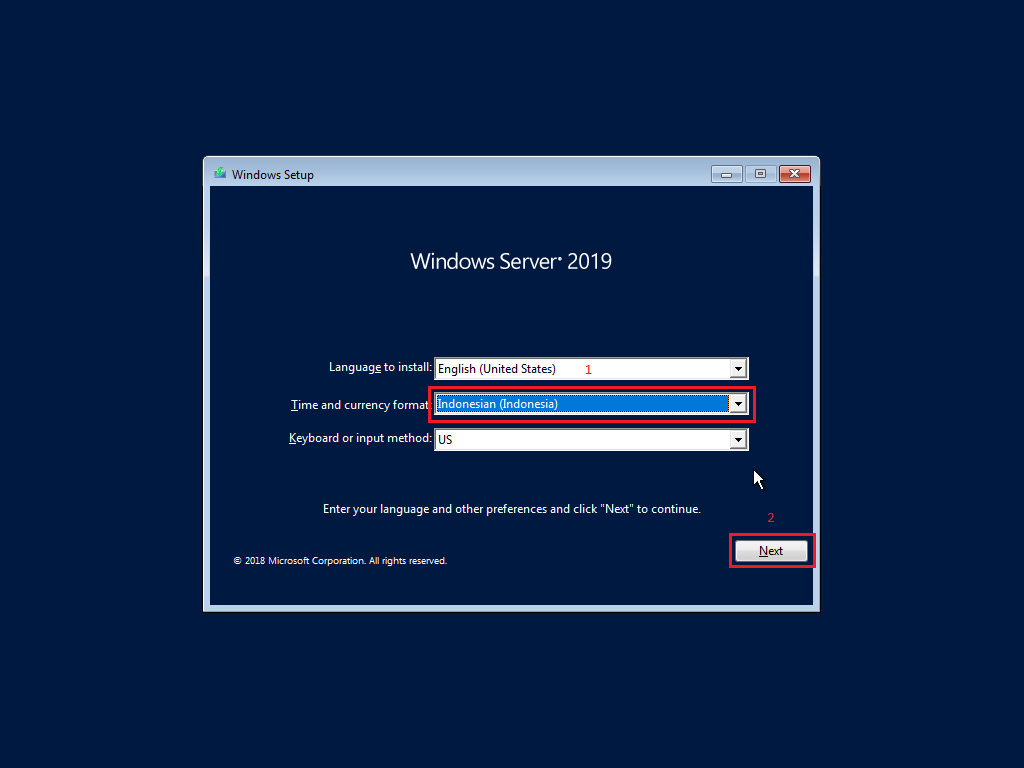

Подготовка Windows Server 2019

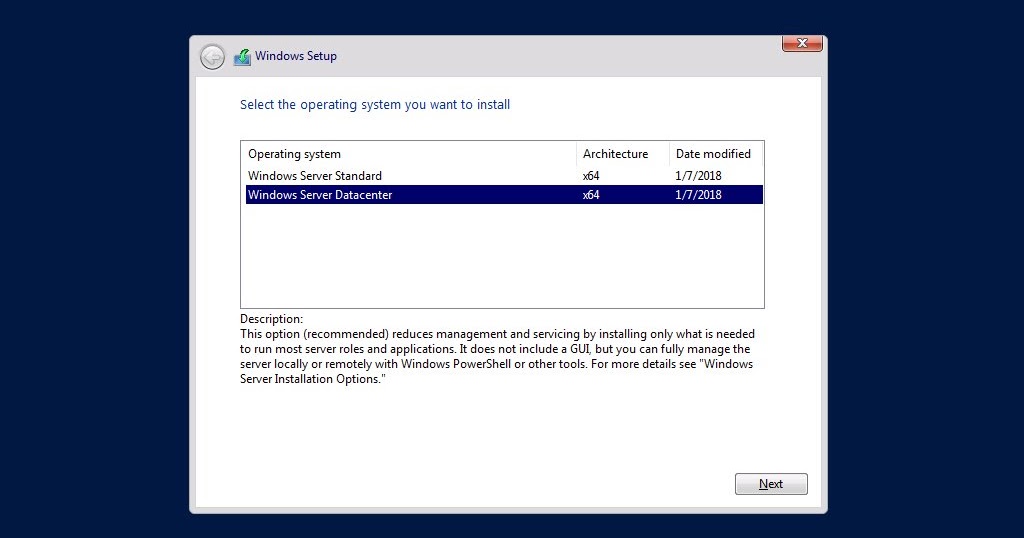

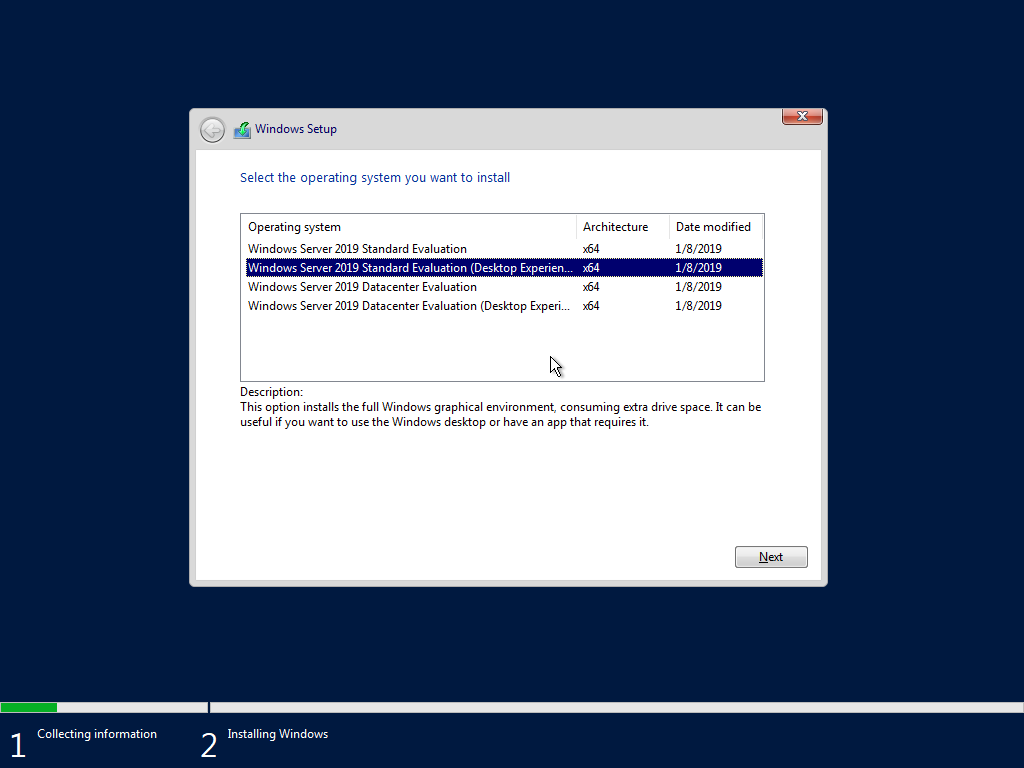

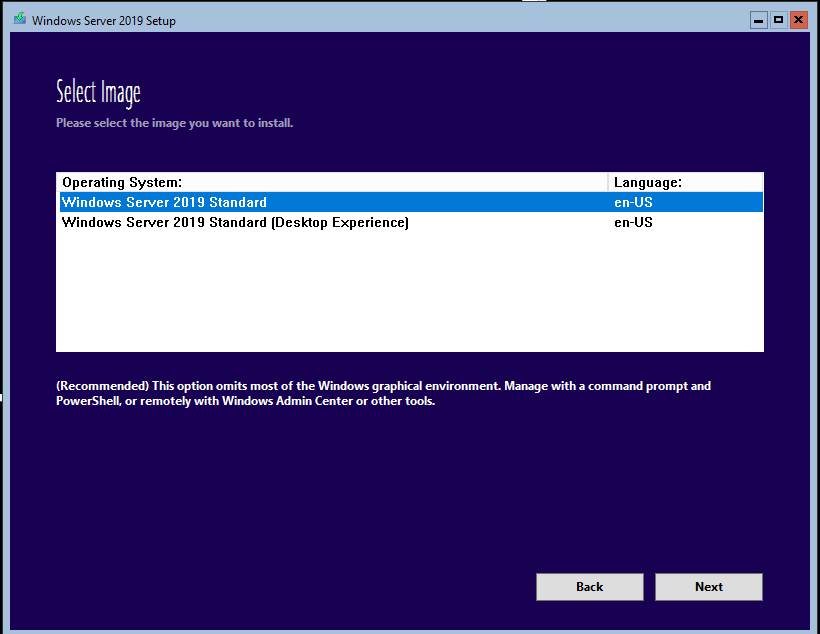

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

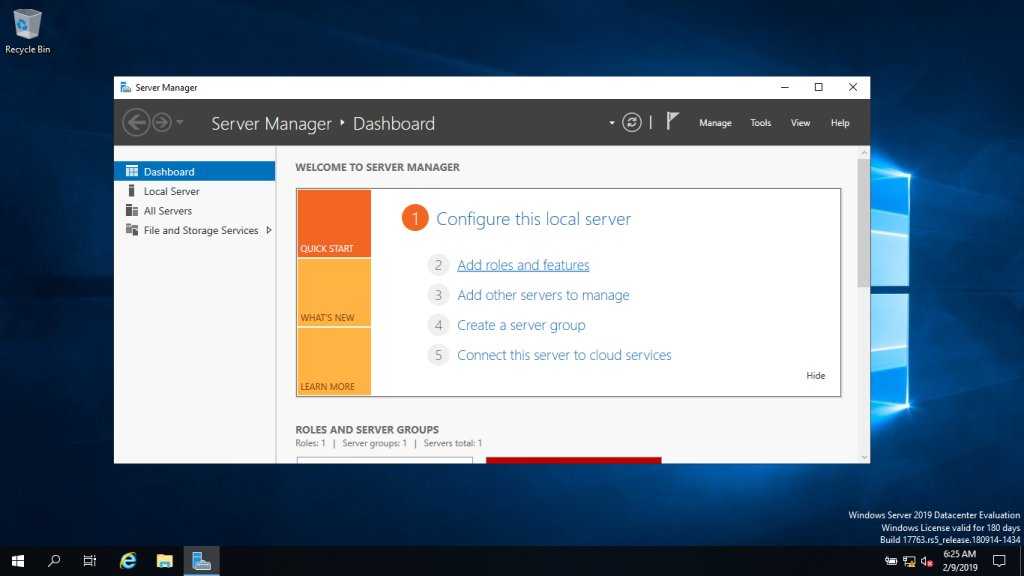

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

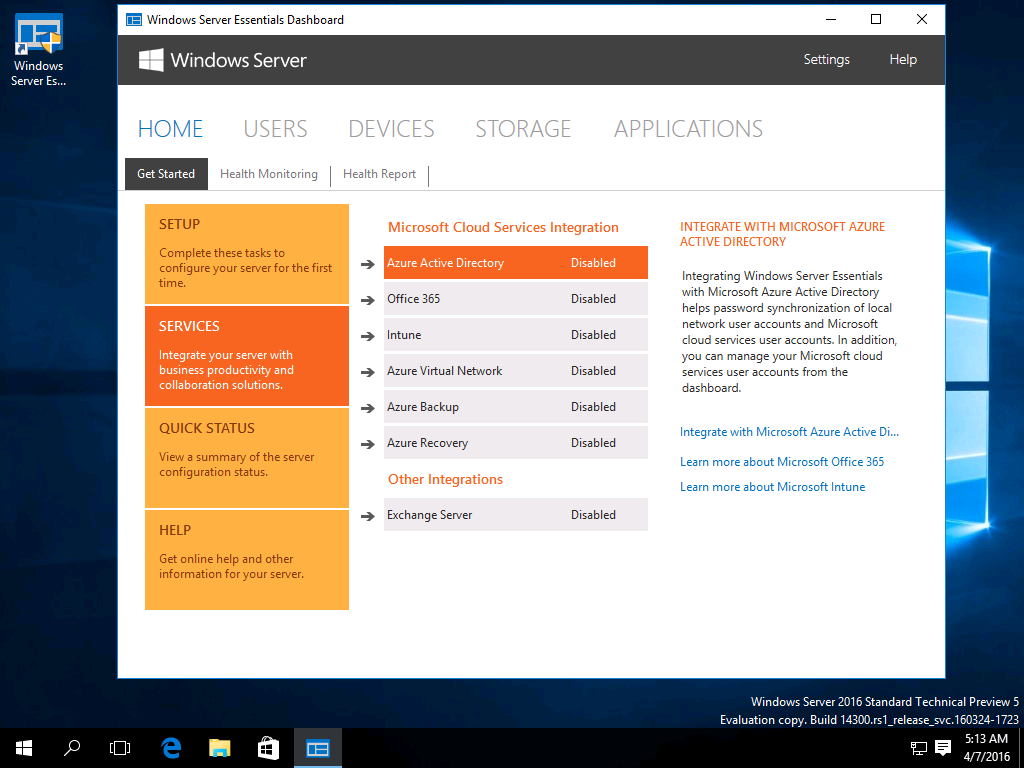

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

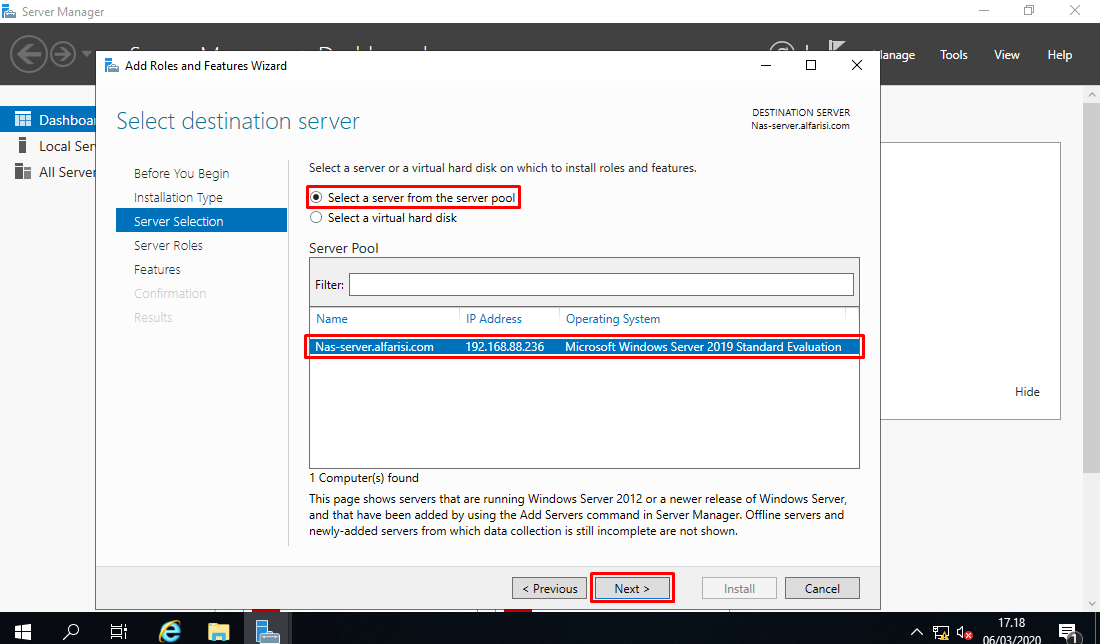

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

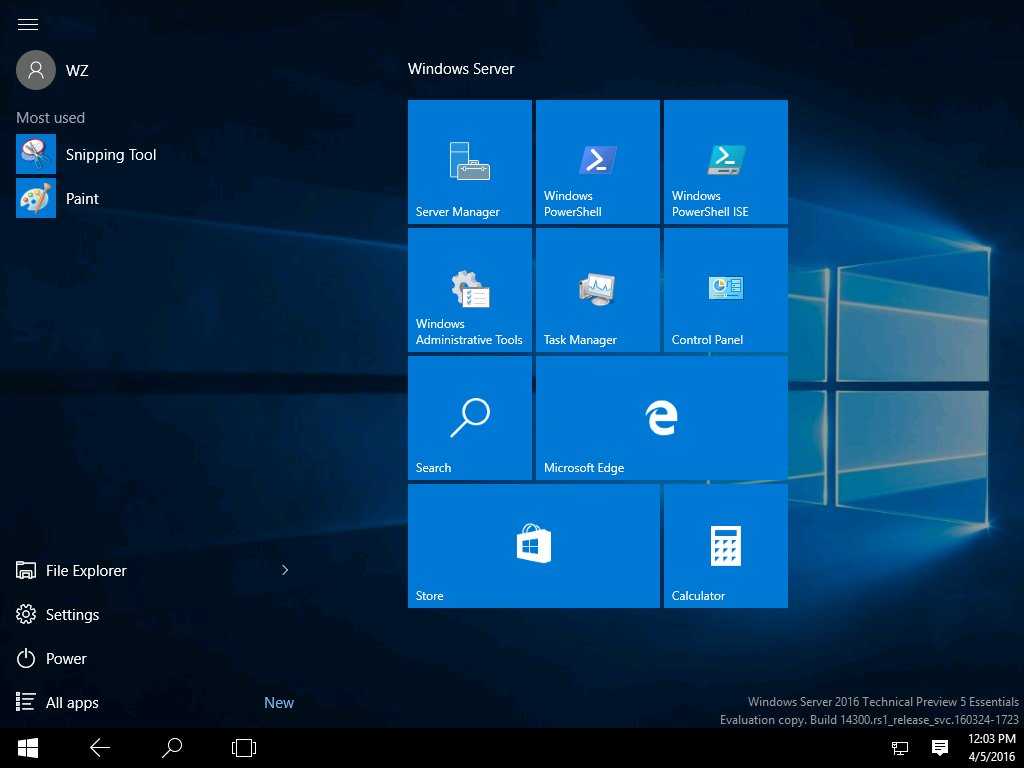

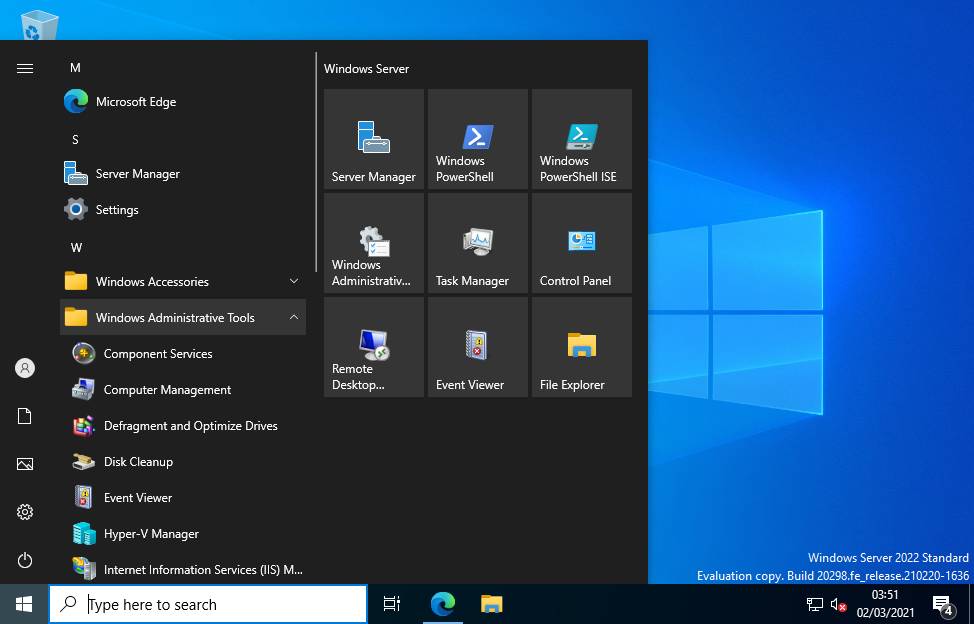

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

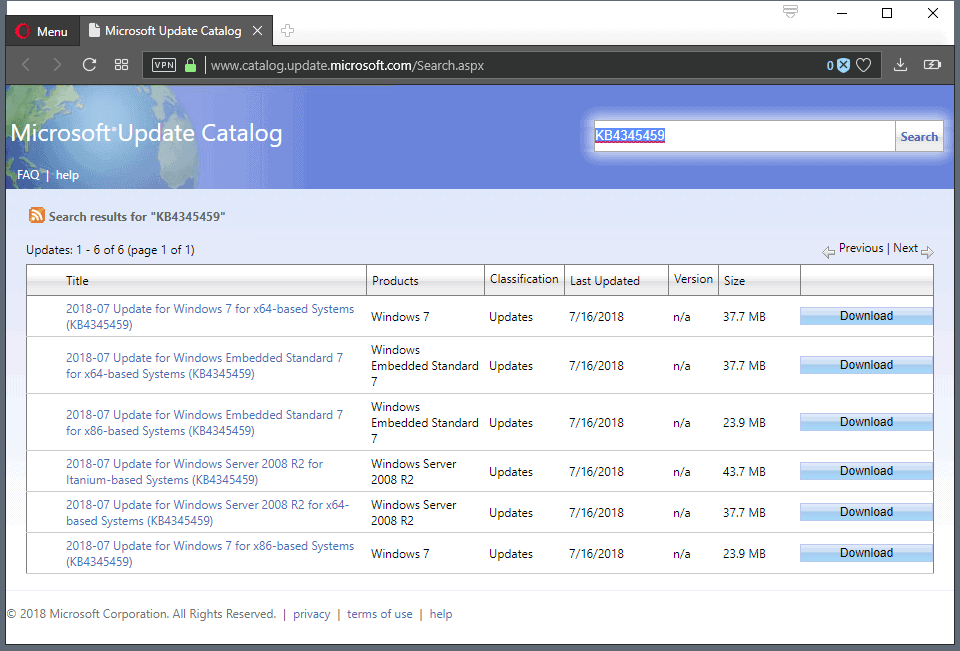

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Finish.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

Начинается процесс установки роли.

Сервер перезагружается.

В процессе устанавливаются компоненты.

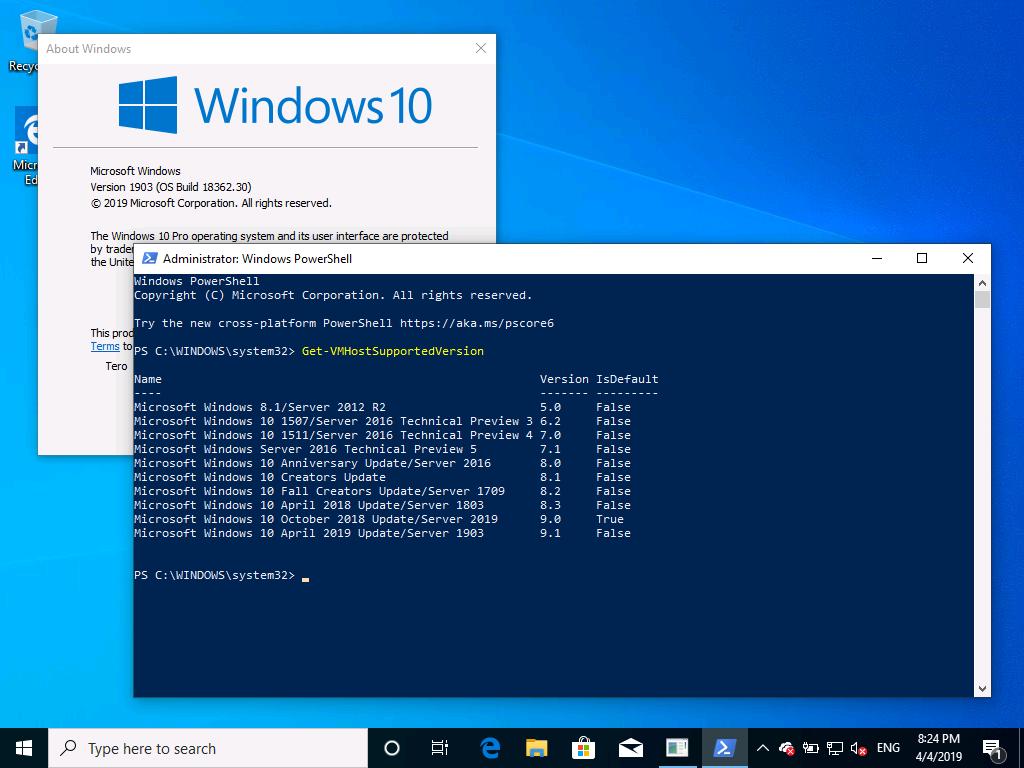

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit. msc.

msc.

gpedit.msc

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Теги

- Windows

Антивирус Windows Defender в Windows Server 2019 и 2016

В Windows Server 2016 и 2019 по умолчанию установлен и включен “родной” бесплатный антивирус Microsoft — Windows Defender (начиная с Windows 10 2004 используется название Microsoft Defender). В этой статье мы рассмотрим особенности настройки и управления антивирусом Windows Defender в Windows Server 2019/2016.

В этой статье мы рассмотрим особенности настройки и управления антивирусом Windows Defender в Windows Server 2019/2016.

Содержание:

- Графический интерфейс Windows Defender

- Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

- Управление Windows Defender с помощью PowerShell

- Добавить исключения в антивирусе Windows Defender

- Получаем статус Windows Defender с удаленных компьютеров через PowerShell

- Обновление антивируса Windows Defender

- Управление настройками Microsoft Defender Antivirus с помощью GPO

Графический интерфейс Windows Defender

В версиях Windows Server 2016 и 2019 (в том числе в Core редакции) уже встроен движок антивируса Windows Defender (Защитник Windows). Вы можете проверить наличие установленного компонента Windows Defender Antivirus с помощью PowerShell:

Get-WindowsFeature | Where-Object {$_. name -like "*defender*"} | ft Name,DisplayName,Installstate

Однако в Windows Server 2016 у Windows Defender по-умолчанию нет графического интерфейса управления. Вы можете установить графическую оболочку Windows Defender в Windows Server 2016 через консоль Server Manager (Add Roles and Features -> Features -> Windows Defender Features -> компонент GUI for Windows Defender).

Вы можете установить графическую оболочку Windows Defender в Windows Server 2016 через консоль Server Manager (Add Roles and Features -> Features -> Windows Defender Features -> компонент GUI for Windows Defender).

Установить графический компонент антивируса Windows Defender можно с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name Windows-Defender-GUI

В Windows Server 2019 графический интерфейс Defender основан на APPX приложении и доступен через меню Windows Security (панель Settings -> Update and Security).

Настройка Windows Defender производится через меню “Virus and threat protection”.

Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

В Windows 10 при установке любого стороннего антивируса (Kaspersky, McAfee, Symantec, и т.д.) встроенный антивирус Windows Defender автоматически отключается, однако в Windows Server этого не происходит. Отключать компонент встроенного антивируса нужно вручную (в большинстве случаев не рекомендуется использовать одновременно несколько разных антивирусов на одном компьютере/сервере).

Отключать компонент встроенного антивируса нужно вручную (в большинстве случаев не рекомендуется использовать одновременно несколько разных антивирусов на одном компьютере/сервере).

Удалить компонент Windows Defender в Windows Server 2019/2016 можно из графической консоли Server Manager или такой PowerShell командой:

Uninstall-WindowsFeature -Name Windows-Defender

Не удаляйте Windows Defender, если на сервере отсутствует другой антивирус.

Управление Windows Defender с помощью PowerShell

Рассмотрим типовые команды PowerShell, которые можно использовать для управления антивирусом Windows Defender.

Проверить, запущена ли служба Windows Defender Antivirus Service можно с помощью команды PowerShell Get-Service:

Get-Service WinDefend

Как вы видите, служба запушена (статус –

Running

).

Некоторые причины, из-за которых служба Windows Defender не запускается в Windows 10 рассмотрены в статье Служба работы с угрозами остановлена.

Текущие настройки и статус Defender можно вывести с помощью командлета:

Get-MpComputerStatus

Вывод комадлета содержит версию и дату обновления антивирусных баз (AntivirusSignatureLastUpdated, AntispywareSignatureLastUpdated), включенные компоненты антвируса, время последнего сканирования (QuickScanStartTime) и т.д.

Отключить защиту в реальном времени Windows Defender (RealTimeProtectionEnabled) можно с помощью команды:

Set-MpPreference -DisableRealtimeMonitoring $true

После выполнения данной команды, антивирус не будет сканировать на лету все обрабатываемые системой файлы.

Более полный список командлетов PowerShell, которые можно использовать для управления антивирусом есть в статье Управление Windows Defender с помощью PowerShell.

Добавить исключения в антивирусе Windows Defender

В антивирусе Microsoft можно задать список исключений – это имена, расширения файлов, каталоги, которые нужно исключить из автоматической проверки антивирусом Windows Defender.

Особенность Защитника в Windows Server – он автоматически генерируемый список исключений антивируса, который применяется в зависимости от установленных ролей сервера. Например, при установке роли Hyper-V в исключения антивируса добавляются файлы виртуальных и дифференциальных дисков, vhds дисков (*.vhd, *.vhdx, *.avhd), снапшоты и другие файлы виртуальных машин, каталоги и процессы Hyper-V (Vmms.exe, Vmwp.exe)

Если нужно отключить автоматические исключения Microsoft Defender, выполните команду:

Set-MpPreference -DisableAutoExclusions $true

Чтобы вручную добавить определенные каталоги в список исключения антивируса, выполните команду:

Set-MpPreference -ExclusionPath "C:\Test", "C:\VM", "C:\Nano"

Чтобы исключить антивирусную проверку определенных процессов, выполните команду:

Set-MpPreference -ExclusionProcess "vmms.exe", "Vmwp.exe"

Получаем статус Windows Defender с удаленных компьютеров через PowerShell

Вы можете удаленно опросить состояние Microsoft Defender на удаленных компьютерах с помощью PowerShell. Следующий простой скрипт при помощи командлета Get-ADComputer выберет все Windows Server хосты в домене и через WinRM (командлетом Invoke-Command) получит состояние антивируса, время последнего обновления баз и т.д.

Следующий простой скрипт при помощи командлета Get-ADComputer выберет все Windows Server хосты в домене и через WinRM (командлетом Invoke-Command) получит состояние антивируса, время последнего обновления баз и т.д.

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderinfo= Invoke-Command $server -ScriptBlock {Get-MpComputerStatus | Select-Object -Property Antivirusenabled,RealTimeProtectionEnabled,AntivirusSignatureLastUpdated,QuickScanAge,FullScanAge}

If ($defenderinfo) {

$objReport = [PSCustomObject]@{

User = $defenderinfo.PSComputername

Antivirusenabled = $defenderinfo.Antivirusenabled

RealTimeProtectionEnabled = $defenderinfo.RealTimeProtectionEnabled

AntivirusSignatureLastUpdated = $defenderinfo.AntivirusSignatureLastUpdated

QuickScanAge = $defenderinfo.QuickScanAge

FullScanAge = $defenderinfo.FullScanAge

}

$Report += $objReport

}

}

$Report|ft

Для получения информации о срабатываниях антивируса с удаленных компьютеров можно использовать такой PowerShell скрипт:

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderalerts= Invoke-Command $server -ScriptBlock {Get-MpThreatDetection | Select-Object -Property DomainUser,ProcessName,InitialDetectionTime ,CleaningActionID,Resources }

If ($defenderalerts) {

foreach ($defenderalert in $defenderalerts) {

$objReport = [PSCustomObject]@{

Computer = $defenderalert. PSComputername

PSComputername

DomainUser = $defenderalert.DomainUser

ProcessName = $defenderalert.ProcessName

InitialDetectionTime = $defenderalert.InitialDetectionTime

CleaningActionID = $defenderalert.CleaningActionID

Resources = $defenderalert.Resources

}

$Report += $objReport

}

}

}

$Report|ft

В отчете видно имя зараженного файла, выполненное действие, пользователь и процесс-владелец.

Обновление антивируса Windows Defender

Антивирус Windows Defender может автоматически обновляться из Интернета с серверов Windows Update. Если в вашей внутренней сети установлен сервер WSUS, антивирус может получать обновления с него. Убедитесь, что установка обновлений одобрена на стороне WSUS сервера (в консоли WSUS обновления антивирусных баз Windows Defender, называются Definition Updates), а клиенты нацелены на нужный сервер WSUS с помощью GPO.

В некоторых случаях, после получения кривого обновления, Защитник Windows может работать некорректно. В этом случае рекомендуется сбросить текущие базы и перекачать их заново:

В этом случае рекомендуется сбросить текущие базы и перекачать их заново:

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" -RemoveDefinitions -All

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" –SignatureUpdate

Если на сервере нет прямого доступа в Интернет, вы можете настроить обновление Microsoft Defender из сетевой папки.

Скачайте обновления Windows Defender вручную (https://www.microsoft.com/en-us/wdsi/defenderupdates) и помесите в сетевую папку.

Укажите путь к сетевому каталогу с обновлениями в настройках Defender:Set-MpPreference -SignatureDefinitionUpdateFileSharesSources \\fs01\Updates\Defender

Запустите обновление базы сигнатур:

Update-MpSignature -UpdateSource FileShares

Управление настройками Microsoft Defender Antivirus с помощью GPO

Вы можете управлять основными параметрами Microsoft Defender на компьютерах и серверах домена централизованно с помощью GPO. Для этого используется отдельный раздел групповых политик Computer Configurations -> Administrative Template -> Windows Component -> Windows Defender Antivirus.

В этом разделе доступно более 100 различных параметров для управления настройками Microsoft Defender.

Например, для отключения антивируса Microsoft Defender нужно включить параметр GPO Turn off Windows Defender Antivirus.

Более подробно о доступных параметрах групповых политик Defender можно посмотреть здесь https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/use-group-policy-microsoft-defender-antivirus

Централизованное управление Windows Defender доступно через Advanced Threat Protection доступно через портал “Azure Security Center” (ASC) при наличии подписки (около 15$ за сервер в месяц).

Что нового в Windows Server 2022

- Статья

- 14 минут на чтение

Применяется к: Windows Server 2022

В этой статье описываются некоторые новые функции Windows Server 2022. Windows Server 2022 построен

Windows Server 2022 построен

на прочном фундаменте Windows Server 2019и приносит много инноваций по трем ключевым темам:

безопасность, гибридная интеграция и управление Azure, а также платформа приложений.

Azure Edition

Windows Server 2022 Datacenter: Azure Edition поможет вам использовать преимущества облака для сохранения ваших виртуальных машин

в актуальном состоянии, сводя к минимуму время простоя. В этом разделе описываются некоторые новые возможности Windows.

Центр обработки данных Server 2022: Azure Edition. Узнайте больше о том, как Azure Automanage для Windows Server

привносит эти новые возможности в Windows Server Azure Edition в Azure Automanage для

Статья о службах Windows Server.

Windows Server 2022 Datacenter: Azure Edition основывается на Datacenter Edition для предоставления только виртуальной машины

операционная система, которая помогает использовать преимущества облака, с расширенными функциями, такими как SMB вместо QUIC,

Hotpatch и расширенная сеть Azure. В этом разделе описываются некоторые из этих новых функций.

В этом разделе описываются некоторые из этих новых функций.

Сравните

различия в редакциях Windows Server 2022.

Вы также можете узнать больше о том, как Azure Automanage для Windows Server предоставляет эти новые возможности.

на Windows Server Azure Edition в

Автоматическое управление Azure для служб Windows Server

статья.

Сентябрь 2022 г.

В этом разделе перечислены функции и улучшения, которые теперь доступны в Windows Server.

Центр обработки данных: Azure Edition, начиная с накопительного обновления 2022-09 для Microsoft

серверная операционная система версии 21h3 для 64-разрядных систем

(KB5017381). После установки накопительного

Обновление, номер сборки ОС будет 20348.1070 или выше.

Сжатие реплики хранилища для передачи данных

Это обновление включает сжатие реплики хранилища для данных, передаваемых между источником

и серверы назначения. Эта новая функция сжимает данные репликации в источнике.

системы, отправлены по сети, распакованы и сохранены в месте назначения. Результаты сжатия

Результаты сжатия

в меньшем количестве сетевых пакетов для передачи того же объема данных, что обеспечивает большую пропускную способность и меньше

использование сети. Более высокая пропускная способность также должна привести к сокращению времени синхронизации для

когда вам это нужно больше всего, например, в сценарии аварийного восстановления.

Новые параметры PowerShell реплики хранилища доступны для существующих команд, просмотрите

Справочник по PowerShell StorageReplica, чтобы узнать больше. Для большего

информацию о реплике хранилища см.

Обзор реплики хранилища.

Поддержка Azure Stack HCI

В этом выпуске вы можете запускать Windows Server 2022 Datacenter: Azure Edition в качестве поддерживаемой гостевой виртуальной машины.

в Azure Stack HCI версии 22h3. С выпуском Azure, работающим на гиперконвергентной инфраструктуре Azure Stack, вы сможете использовать

все существующие функции, включая Hotpatch для Server Core и

SMB через QUIC в вашем центре обработки данных и на периферии.

Начните развертывание Windows Server 2022 Datacenter: Azure Edition с помощью

Azure Marketplace на гиперконвергентной инфраструктуре Azure Stack с поддержкой Arc

или с помощью ISO. Вы можете скачать ISO здесь:

- Windows Server 2022 Datacenter: Azure Edition (EN-US) ISO

- Центр обработки данных Windows Server 2022: Azure Edition (ZH-CN) ISO

Ваша подписка Azure позволяет вам использовать Windows Server Datacenter: Azure Edition на любом виртуальном

экземпляры компьютеров, работающие в Azure Stack HCI. Дополнительные сведения см. в условиях вашего продукта.

Условия продукта.

Узнайте больше о последних функциях гиперконвергентной инфраструктуры Azure Stack в нашем

Что нового в Azure Stack HCI, статья о версии 22h3.

Развертывание из Azure Marketplace на Azure Stack HCI с поддержкой Arc (предварительная версия)

Windows Server 2022 Datacenter: образы Azure Edition будут доступны в Azure Marketplace для

Гиперконвергентная инфраструктура Azure Stack с поддержкой Arc упрощает тестирование, покупку и развертывание с использованием сертифицированных образов Azure.

Узнайте больше об интеграции Azure Marketplace для функций гиперконвергентной инфраструктуры Azure Stack с поддержкой Azure Arc в

наш

Что нового в Azure Stack HCI, версия 22h3

статья.

Azure Edition (начальный выпуск)

В этом разделе перечислены функции и улучшения, доступные в Windows Server Datacenter: Azure

Выпуск с выпуском в сентябре 2021 года.

Azure Automanage — Hotpatch

Hotpatch, часть Azure Automanage, — это новый способ установки обновлений на новую Windows Server Azure

Выпуск виртуальных машин (ВМ), не требующих перезагрузки после установки. Дополнительная информация

можно найти в документации Azure Automanage.

SMB через QUIC

SMB через QUIC обновляет протокол SMB 3.1.1 для использования протокола QUIC вместо TCP в Windows

Центр обработки данных Server 2022: Azure Edition, Windows 11 и более поздние версии, а также сторонние клиенты, если они поддерживают

Это. Используя SMB через QUIC вместе с TLS 1.3, пользователи и приложения могут безопасно и надежно

получать доступ к данным с пограничных файловых серверов, работающих в Azure. Мобильные и удаленные пользователи больше не нуждаются в

Мобильные и удаленные пользователи больше не нуждаются в

VPN для доступа к своим файловым серверам через SMB в Windows. Дополнительную информацию можно найти на

SMB через документацию QUIC и

Управление SMB через QUIC с использованием передовых методов автоматического управления машинами.

Чтобы узнать больше о QUIC, ознакомьтесь с RFC 9000.

Расширенная сеть для Azure

Расширенная сеть Azure позволяет расширить локальную подсеть в Azure, чтобы

виртуальные машины сохраняют свои исходные локальные частные IP-адреса при переносе в Azure. К

узнать больше, см.

Расширенная сеть Azure.

Все выпуски

В этом разделе описаны некоторые новые функции Windows Server 2022 во всех выпусках. Учиться

подробнее о различных изданиях см.

Сравнение выпусков Standard, Datacenter и Datacenter: Azure Edition для Windows Server 2022

статья.

Безопасность

Новые возможности безопасности в Windows Server 2022 объединяют другие возможности безопасности в Windows Server в нескольких областях для обеспечения всесторонней защиты от сложных угроз. Расширенная многоуровневая система безопасности в Windows Server 2022 обеспечивает всестороннюю защиту, в которой сегодня нуждаются серверы.

Расширенная многоуровневая система безопасности в Windows Server 2022 обеспечивает всестороннюю защиту, в которой сегодня нуждаются серверы.

Сервер с защищенным ядром

Сертифицированное серверное оборудование с защищенным ядром от OEM-партнера обеспечивает дополнительные средства защиты, полезные против изощренных атак. Это может обеспечить повышенную надежность при обработке критически важных данных в некоторых из наиболее чувствительных к данным отраслей. Сервер Secured-core использует оборудование, встроенное ПО и возможности драйверов для включения расширенных функций безопасности Windows Server. Многие из этих функций доступны на ПК с защищенным ядром Windows, а теперь также доступны на оборудовании сервера с защищенным ядром и в Windows Server 2022. Дополнительные сведения о сервере с защищенным ядром см. в разделе Сервер с защищенным ядром.

Аппаратный корень доверия

Защищенные микросхемы криптопроцессора Trusted Platform Module 2.0 (TPM 2.0) обеспечивают безопасное аппаратное хранилище конфиденциальных криптографических ключей и данных, включая измерения целостности системы. Доверенный платформенный модуль 2.0 может проверить, что сервер был запущен с допустимым кодом, и ему можно доверять при последующем выполнении кода. Это известно как аппаратный корень доверия и используется такими функциями, как шифрование диска BitLocker.

Доверенный платформенный модуль 2.0 может проверить, что сервер был запущен с допустимым кодом, и ему можно доверять при последующем выполнении кода. Это известно как аппаратный корень доверия и используется такими функциями, как шифрование диска BitLocker.

Защита прошивки

Прошивка выполняется с высокими привилегиями и часто невидима для традиционных антивирусных решений, что привело к росту числа атак на основе прошивки. Серверные процессоры с защищенным ядром поддерживают измерение и проверку процессов загрузки с помощью технологии Dynamic Root of Trust for Measurement (DRTM) и изоляцию доступа драйверов к памяти с защитой прямого доступа к памяти (DMA).

Безопасная загрузка UEFI

Безопасная загрузка UEFI — это стандарт безопасности, который защищает ваши серверы от вредоносных руткитов. Безопасная загрузка гарантирует, что сервер загружает только микропрограммы и программное обеспечение, которым доверяет производитель оборудования. При запуске сервера микропрограмма проверяет подпись каждого загрузочного компонента, включая драйверы микропрограммы и ОС. Если подписи действительны, сервер загружается, а прошивка передает управление ОС.

Если подписи действительны, сервер загружается, а прошивка передает управление ОС.

Безопасность на основе виртуализации (VBS)

Серверы Secured Core поддерживают безопасность на основе виртуализации (VBS) и целостность кода на основе гипервизора (HVCI). VBS использует функции аппаратной виртуализации для создания и изоляции безопасной области памяти от обычной операционной системы, защищая от целого класса уязвимостей, используемых при атаках майнинга криптовалюты. VBS также позволяет использовать Credential Guard, когда учетные данные и секреты пользователя хранятся в виртуальном контейнере, к которому операционная система не может получить прямой доступ.

HVCI использует VBS для значительного усиления соблюдения политики целостности кода, включая целостность режима ядра, которая проверяет все драйверы режима ядра и двоичные файлы в виртуализированной среде перед их запуском, предотвращая загрузку неподписанных драйверов или системных файлов в системную память.

Защита данных ядра (KDP) обеспечивает защиту только для чтения памяти ядра, содержащей неисполняемые данные, где страницы памяти защищены гипервизором. KDP защищает ключевые структуры среды выполнения System Guard в Защитнике Windows от подделки.

Безопасное подключение

Транспорт: HTTPS и TLS 1.3 включены по умолчанию в Windows Server 2022

Безопасные подключения лежат в основе современных взаимосвязанных систем. Transport Layer Security (TLS) 1.3 — это последняя версия наиболее распространенного протокола безопасности в Интернете, который шифрует данные для обеспечения безопасного канала связи между двумя конечными точками. HTTPS и TLS 1.3 теперь включены по умолчанию в Windows Server 2022, защищая данные клиентов, подключающихся к серверу. Он устраняет устаревшие криптографические алгоритмы, повышает безопасность по сравнению со старыми версиями и стремится зашифровать как можно больше рукопожатий. Узнайте больше о поддерживаемых версиях TLS и поддерживаемых наборах шифров.

Хотя TLS 1.3 на уровне протокола теперь включен по умолчанию, приложения и службы также должны его активно поддерживать. Дополнительные сведения см. в документации по этим приложениям и службам. В блоге Microsoft Security есть более подробная информация в статье «Перевод безопасности транспортного уровня (TLS) на новый уровень с помощью TLS 1.3».

Безопасный DNS: зашифрованные запросы разрешения DNS-имен с помощью DNS-over-HTTPS

DNS-клиент в Windows Server 2022 теперь поддерживает DNS-over-HTTPS (DoH), который шифрует DNS-запросы с использованием протокола HTTPS. Это помогает максимально защитить ваш трафик, предотвращая прослушивание и манипулирование вашими данными DNS. Узнайте больше о настройке DNS-клиента для использования DoH.

Server Message Block (SMB): шифрование SMB AES-256 для тех, кто заботится о безопасности

Windows Server теперь поддерживает криптографические наборы AES-256-GCM и AES-256-CCM для шифрования SMB. Windows будет автоматически согласовывать этот более продвинутый метод шифрования при подключении к другому компьютеру, который также его поддерживает, и его также можно указать с помощью групповой политики. Windows Server по-прежнему поддерживает AES-128 для совместимости с предыдущими версиями. Подпись AES-128-GMAC теперь также повышает производительность подписи.

Windows Server по-прежнему поддерживает AES-128 для совместимости с предыдущими версиями. Подпись AES-128-GMAC теперь также повышает производительность подписи.

SMB: элементы управления шифрованием SMB Восток-Запад для внутренних соединений кластера

Отказоустойчивые кластеры Windows Server теперь поддерживают детальное управление шифрованием и подписыванием внутриузловых соединений хранилища для общих томов кластера (CSV) и уровня шины хранения (SBL). Это означает, что при использовании Storage Spaces Direct вы можете зашифровать или подписать обмен данными между востоком и западом внутри самого кластера для повышения безопасности.

Шифрование SMB Direct и RDMA

SMB Direct и RDMA обеспечивают высокую пропускную способность и малую задержку для таких рабочих нагрузок, как Storage Spaces Direct, Storage Replica, Hyper-V, Scale-out File Server и SQL Server. SMB Direct в Windows Server 2022 теперь поддерживает шифрование. Ранее включение шифрования SMB отключало прямое размещение данных; это было преднамеренно, но серьезно повлияло на производительность. Теперь данные шифруются перед размещением данных, что приводит к гораздо меньшему снижению производительности при добавлении конфиденциальности пакетов AES-128 и AES-256.

Теперь данные шифруются перед размещением данных, что приводит к гораздо меньшему снижению производительности при добавлении конфиденциальности пакетов AES-128 и AES-256.

Дополнительную информацию о шифровании SMB, ускорении подписи, безопасном RDMA и поддержке кластеров можно найти в разделе Улучшения безопасности SMB.

Гибридные возможности Azure

Вы можете повысить свою эффективность и гибкость с помощью встроенных гибридных возможностей в Windows Server 2022, которые позволяют вам расширять свои центры обработки данных до Azure проще, чем когда-либо прежде.

Серверы Windows с поддержкой Azure Arc

Серверы с поддержкой Azure Arc с Windows Server 2022 позволяют использовать локальные и мультиоблачные серверы Windows в Azure с помощью Azure Arc. Этот опыт управления разработан в соответствии с тем, как вы управляете собственными виртуальными машинами Azure. Когда гибридная машина подключена к Azure, она становится подключенной машиной и рассматривается как ресурс в Azure. Дополнительную информацию можно найти в документации по серверам Azure Arc.

Дополнительную информацию можно найти в документации по серверам Azure Arc.

Центр администрирования Windows

Улучшения в Центре администрирования Windows для управления Windows Server 2022 включают в себя возможность как сообщать о текущем состоянии функций Secured-core, упомянутых выше, так и, где это применимо, разрешать клиентам включать эти функции. Дополнительную информацию об этих и многих других улучшениях Windows Admin Center можно найти в документации Windows Admin Center.

Платформа приложений

Существует несколько улучшений платформы для контейнеров Windows, включая совместимость приложений и работу контейнера Windows с Kubernetes. Основное улучшение включает уменьшение размера образа контейнера Windows на 40 %, что приводит к ускорению запуска на 30 % и повышению производительности.

Теперь вы также можете запускать приложения, зависящие от Azure Active Directory, с групповыми учетными записями управляемых служб (gMSA) без присоединения домена к узлу контейнера, а контейнеры Windows теперь поддерживают управление распределенными транзакциями Microsoft (MSDTC) и очередь сообщений Microsoft (MSMQ).

Существует несколько других улучшений, которые упрощают работу контейнера Windows с Kubernetes. Эти усовершенствования включают поддержку контейнеров хост-процессов для конфигурации узлов, IPv6 и согласованную реализацию сетевых политик с помощью Calico.

Помимо усовершенствований платформы, Центр администрирования Windows был обновлен, чтобы упростить контейнеризацию приложений .NET. Когда приложение находится в контейнере, вы можете разместить его в реестре контейнеров Azure, а затем развернуть его в других службах Azure, включая службу Azure Kubernetes.

Благодаря поддержке процессоров Intel Ice Lake Windows Server 2022 поддерживает критически важные для бизнеса и крупномасштабные приложения, такие как SQL Server, для которых требуется до 48 ТБ памяти и 2048 логических ядер, работающих на 64 физических сокетах. Конфиденциальные вычисления с расширением Intel Secured Guard Extension (SGX) на Intel Ice Lake повышают безопасность приложений, изолируя приложения друг от друга с помощью защищенной памяти.

Другие ключевые функции

Вложенная виртуализация для процессоров AMD

Вложенная виртуализация — это функция, позволяющая запускать Hyper-V внутри виртуальной машины (ВМ) Hyper-V. Windows Server 2022 поддерживает вложенную виртуализацию с использованием процессоров AMD, предоставляя больше возможностей выбора оборудования для вашей среды. Дополнительную информацию можно найти в документации по вложенной виртуализации.

Браузер Microsoft Edge

Microsoft Edge входит в состав Windows Server 2022 и заменяет Internet Explorer. Он построен на основе Chromium с открытым исходным кодом и поддерживается безопасностью и инновациями Microsoft. Его можно использовать с параметрами установки Server with Desktop Experience. Дополнительную информацию можно найти в документации Microsoft Edge Enterprise. Обратите внимание, что Microsoft Edge, в отличие от остальной части Windows Server, следует современному жизненному циклу для своего жизненного цикла поддержки. Дополнительные сведения см. в документации по жизненному циклу Microsoft Edge.

Дополнительные сведения см. в документации по жизненному циклу Microsoft Edge.

Производительность сети

Повышение производительности UDP

UDP становится очень популярным протоколом, передающим все больше и больше сетевого трафика из-за растущей популярности RTP и пользовательских (UDP) протоколов потоковой передачи и игр. Протокол QUIC, построенный поверх UDP, доводит производительность UDP до уровня TCP. Примечательно, что Windows Server 2022 включает разгрузку сегментации UDP (USO). USO переносит большую часть работы, необходимой для отправки пакетов UDP, с ЦП на специализированное оборудование сетевого адаптера. Дополнением USO является объединение на стороне приема UDP (UDP RSC), которое объединяет пакеты и снижает использование ЦП для обработки UDP. Кроме того, мы также внесли сотни улучшений в путь данных UDP как для передачи, так и для приема. Эта новая возможность есть и в Windows Server 2022, и в Windows 11.

Улучшения производительности TCP

Windows Server 2022 использует TCP HyStart++ для уменьшения потери пакетов при запуске соединения (особенно в высокоскоростных сетях) и RACK для сокращения времени ожидания повторной передачи (RTO). Эти функции включены в транспортном стеке по умолчанию и обеспечивают более плавный поток сетевых данных с лучшей производительностью на высоких скоростях. Эта новая возможность есть и в Windows Server 2022, и в Windows 11.

Эти функции включены в транспортном стеке по умолчанию и обеспечивают более плавный поток сетевых данных с лучшей производительностью на высоких скоростях. Эта новая возможность есть и в Windows Server 2022, и в Windows 11.

Улучшения виртуального коммутатора Hyper-V

Виртуальные коммутаторы в Hyper-V были улучшены благодаря обновленному объединению сегментов приема (RSC). Это позволяет сети гипервизора объединять пакеты и обрабатывать их как один более крупный сегмент. Циклы ЦП сокращаются, и сегменты остаются объединенными по всему пути данных до тех пор, пока не будут обработаны предполагаемым приложением. Это означает повышение производительности как сетевого трафика от внешнего хоста, полученного виртуальной сетевой картой, так и от виртуальной сетевой карты к другой виртуальной сетевой карте на том же узле.

Хранилище

Служба миграции хранилища

Усовершенствования службы миграции хранилища в Windows Server 2022 упрощают миграцию хранилища на Windows Server или в Azure из большего количества источников. Вот функции, доступные при запуске оркестратора Storage Migration Server в Windows Server 2022:

Вот функции, доступные при запуске оркестратора Storage Migration Server в Windows Server 2022:

- Перенос локальных пользователей и групп на новый сервер.

- Миграция хранилища из отказоустойчивых кластеров, миграция в отказоустойчивые кластеры и миграция между автономными серверами и отказоустойчивыми кластерами.

- Перенос хранилища с сервера Linux, использующего Samba.

- Более простая синхронизация перенесенных общих ресурсов в Azure с помощью Azure File Sync.

- Перейдите на новые сети, такие как Azure.

- Перенос серверов NetApp CIFS с массивов NetApp FAS на серверы и кластеры Windows.

Настраиваемая скорость восстановления хранилища

Настраиваемая пользователем скорость восстановления хранилища — это новая функция в Storage Spaces Direct, которая обеспечивает больший контроль над процессом повторной синхронизации данных путем выделения ресурсов либо для восстановления копий данных (отказоустойчивость), либо для выполнения активных рабочих нагрузок (производительность). Это помогает повысить доступность и позволяет более гибко и эффективно обслуживать кластеры.

Это помогает повысить доступность и позволяет более гибко и эффективно обслуживать кластеры.

Более быстрое восстановление и повторная синхронизация

Восстановление и повторная синхронизация хранилища после таких событий, как перезагрузка узла и сбой диска, теперь выполняются в два раза быстрее. Ремонт требует меньше времени, поэтому вы можете быть более уверены в том, сколько времени займет ремонт, что было достигнуто за счет большей детализации отслеживания данных. При этом перемещаются только те данные, которые необходимо переместить, и сокращаются используемые системные ресурсы и затрачиваемое время.

Кэш шины хранения с дисковыми пространствами на автономных серверах

Кэш шины хранилища теперь доступен для автономных серверов. Это может значительно улучшить производительность чтения и записи, сохраняя при этом эффективность хранения и снижая эксплуатационные расходы. Подобно реализации для Storage Spaces Direct, эта функция связывает более быстрые носители (например, NVMe или SSD) с более медленными носителями (например, жесткими дисками) для создания уровней. Часть уровня более быстрых носителей зарезервирована для кэша. Дополнительные сведения см. в разделе Включение кэша шины хранения с дисковыми пространствами на автономных серверах.

Часть уровня более быстрых носителей зарезервирована для кэша. Дополнительные сведения см. в разделе Включение кэша шины хранения с дисковыми пространствами на автономных серверах.

Моментальные снимки на уровне файлов ReFS

Resilient File System (ReFS) Microsoft теперь включает возможность создавать моментальные снимки файлов с помощью быстрой операции с метаданными. Моментальные снимки отличаются от клонирования блоков ReFS тем, что клоны доступны для записи, а моментальные снимки доступны только для чтения. Эта функция особенно полезна в сценариях резервного копирования виртуальных машин с файлами VHD/VHDX. Моментальные снимки ReFS уникальны тем, что они занимают постоянное время независимо от размера файла. Поддержка моментальных снимков доступна в ReFSUtil или в виде API.

Сжатие SMB

Расширение SMB в Windows Server 2022 и Windows 11 позволяет пользователю или приложению сжимать файлы при их передаче по сети. Пользователям больше не нужно вручную сжимать файлы, чтобы передавать их намного быстрее в более медленных или перегруженных сетях. Дополнительные сведения см. в разделе Сжатие SMB.

Дополнительные сведения см. в разделе Сжатие SMB.

Windows Server 2012 R2 и Windows Server 2012

Твиттер

Фейсбук

Эл. адрес

- Статья

- 2 минуты на чтение

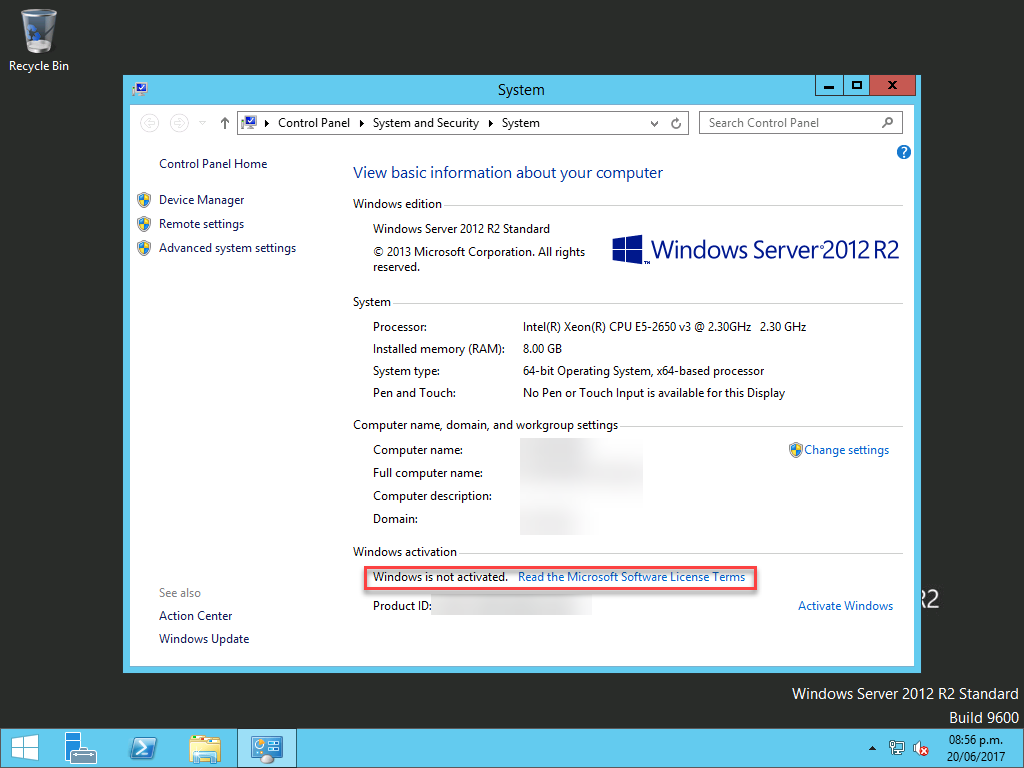

Применимо к: Windows Server 2012 R2, Windows Server 2012

Добро пожаловать в техническую библиотеку Windows Server 2012 R2 и Windows Server 2012.

Эта библиотека содержит основной контент, необходимый ИТ-специалистам для оценки, планирования, развертывания, управления, устранения неполадок и поддержки серверов, работающих под управлением операционных систем Windows Server 2012 R2 и Windows Server 2012. Чтобы найти необходимую информацию, просмотрите содержимое, указанное ниже, или воспользуйтесь нашей функцией поиска. Если вам нужна помощь в использовании Windows дома, см. Справку и инструкции Windows.

Если вам нужна помощь в использовании Windows дома, см. Справку и инструкции Windows.

Что нового в Windows Server1

Содержимое в этом разделе описывает новые возможности и изменения в Windows Server 2012 R2 и Windows Server 2012. В этом содержимом основное внимание уделяется изменениям, которые могут оказать наибольшее влияние на использование вами этого выпуска.Технические сценарии для Windows Server 2012 R2 и Windows Server 2012

В этих технических сценариях содержатся рекомендации, касающиеся интересующей области или особо привлекательных возможностей, предоставляемых Windows Server 2012 R2 и Windows Server 2012, таких как виртуализация и динамический контроль доступа.Установка и развертывание Windows Server 2012 R2 и Windows Server 2012

В этом разделе содержится информация о том, как выполнить миграцию, установку и развертывание Windows Server 2012 R2 и Windows Server 2012.Перенос ролей и компонентов на Windows Server

Документация и инструменты по миграции упрощают процесс переноса ролей сервера, функций, параметров операционной системы и данных с существующего сервера под управлением Windows Server 2012, Windows Server 2008 R2, Windows Server 2008 или Windows Server 2003 на компьютер под управлением Windows Server 2012.

Безопасность Windows Server 2012 R2 и Windows Server 2012

В этом разделе представлены продукты для обеспечения безопасности и средства оценки, необходимые для защиты серверов под управлением Windows Server 2012 R2 или Windows Server 2012.Управление конфиденциальностью

В этом разделе представлены не только рекомендации по управлению параметрами конфиденциальности в Windows Server 2012, но и ссылки, которые могут быть полезны администраторам и другим лицам, заинтересованным в конфиденциальности.Поддержка Windows Server 2012 R2 и Windows Server 2012

В этом разделе содержится информация, которая поможет ИТ-специалистам находить обходные пути для известных проблем в Windows Server 2012 R2 и Windows Server 2012, а также устранять неполадки и устранять определенные системные ошибки и события Windows Server 2012 R2 и Windows Server 2012.Роли сервера и технологии в Windows Server 2012 R2 и Windows Server 2012

В этом разделе содержится информация о разработке, развертывании, управлении и устранении неполадок технологий в Windows Server 2012 R2 и Windows Server 2012.