Microsoft windows 2018 r2 server: XProtect Express 2018 R2

Содержание

ColdFusion (2018 release) Update 17

ColdFusion (2018 release) Update 17

Примечание.

Core support for ColdFusion (2018 release) ends on July 13, 2023. There shall be no more updates or bug fixes to ColdFusion (2018 release). For more information and dates, see the EOL matrix for ColdFusion.

Примечание.

If you are updating via ColdFusion Administrator:

The minimum update versions are Update 4 or higher for ColdFusion (2018 release), due to a recent change in code signing certificate.

These are mandatory pre-requisites before updating.

The updates below are cumulative and contain all updates from previous ones. If you are skipping updates, you can apply the latest update, not those you are skipping. Further, you must take note of any changes that are implemented in each of the updates you are skipping.

To install previous updates, see ColdFusion (2018 release) Updates.

What’s new and changed

ColdFusion (2018 release) Update 17 (release date, 11 July, 2023) addresses vulnerabilities that could lead to arbitrary code execution and security feature bypass.

For more information, security bulletin APSB23-40.

ColdFusion JDK requirements

COLDFUSION 2018 Update 1 and above

For Application Servers

On JEE installations, set the following JVM flag, «-Djdk.serialFilter= !org.mozilla.**;!com.sun.syndication.**;!org.apache.commons.beanutils.**; !org.jgroups.**», in the respective startup file depending on the type of Application Server being used.

For example:

- Apache Tomcat Application Server: edit JAVA_OPTS in the ‘Catalina.bat/sh’ file

- WebLogic Application Server: edit JAVA_OPTIONS in the ‘startWeblogic.cmd’ file

- WildFly/EAP Application Server: edit JAVA_OPTS in the ‘standalone.

conf’ file

conf’ file

Set the JVM flags on a JEE installation of ColdFusion, not on a standalone installation.

Prerequisites

- On 64-bit computers, use 64-bit JRE for 64-bit ColdFusion.

- If the ColdFusion server is behind a proxy, specify the proxy settings for the server to get the update notification and download the updates. Specify proxy settings using the system properties below in the jvm.config for a stand-alone installation, or corresponding script file for JEE installation.

- http.proxyHost

- http.proxyPort

- http.proxyUser

- http.proxyPassword

- For ColdFusion running on JEE application servers, stop all application server instances before installing the update.

Installation

For instructions on how to install this update, see Server Update section. For any questions related to updates, see this FAQ.

- The update can be installed from the Administrator of a ColdFusion instance or through the command-line option.

- Windows users can launch the ColdFusion Administrator using Start > All Programs > Adobe > Coldfusion 2018 > Administrator.

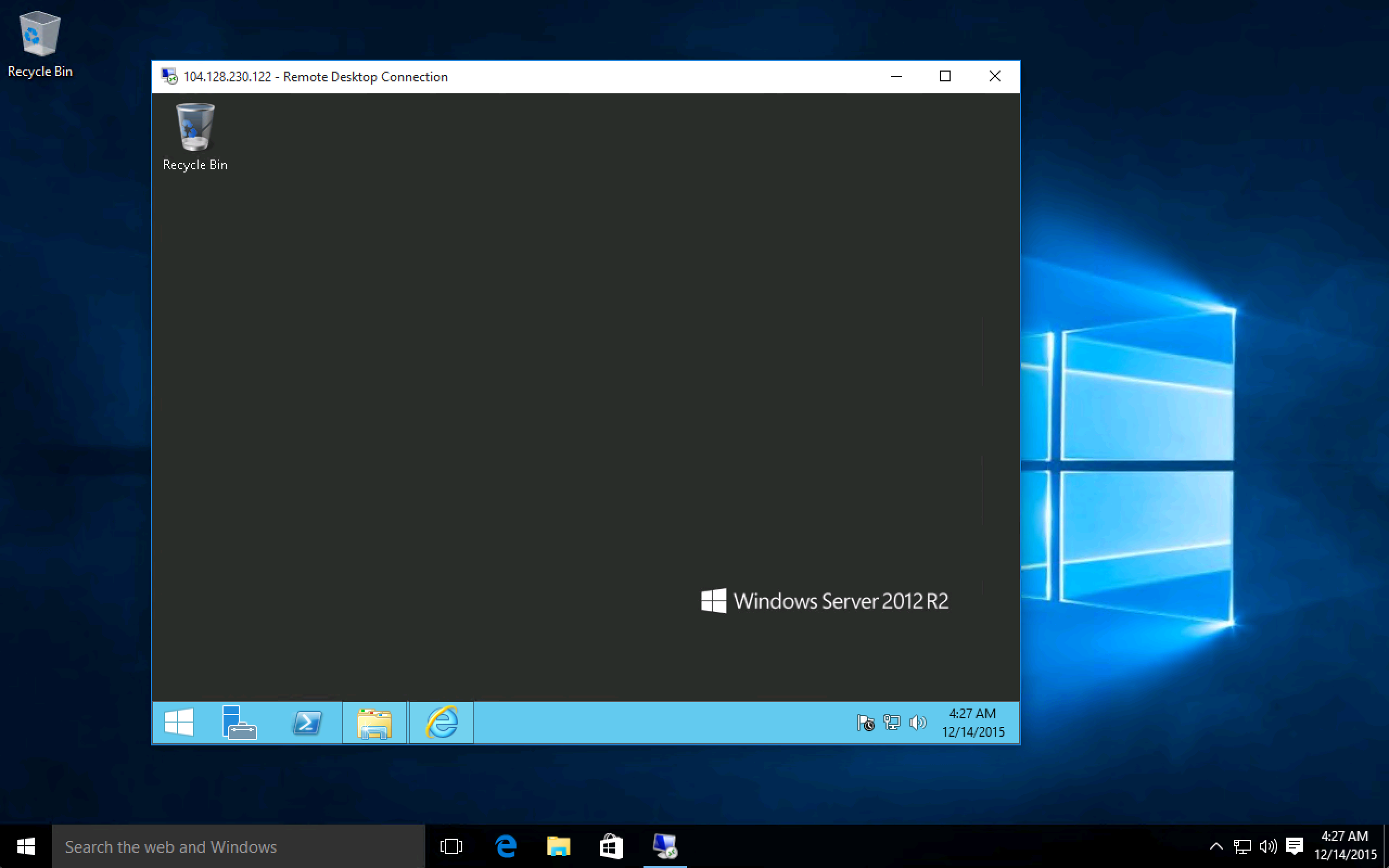

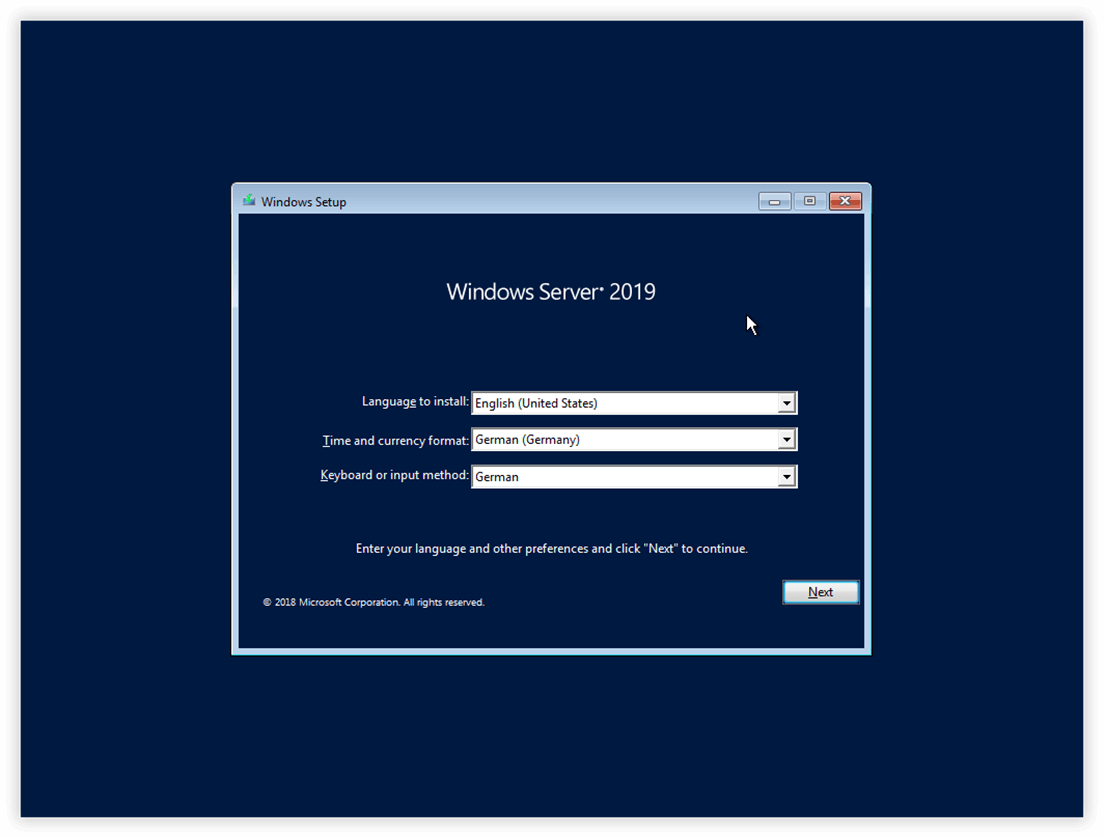

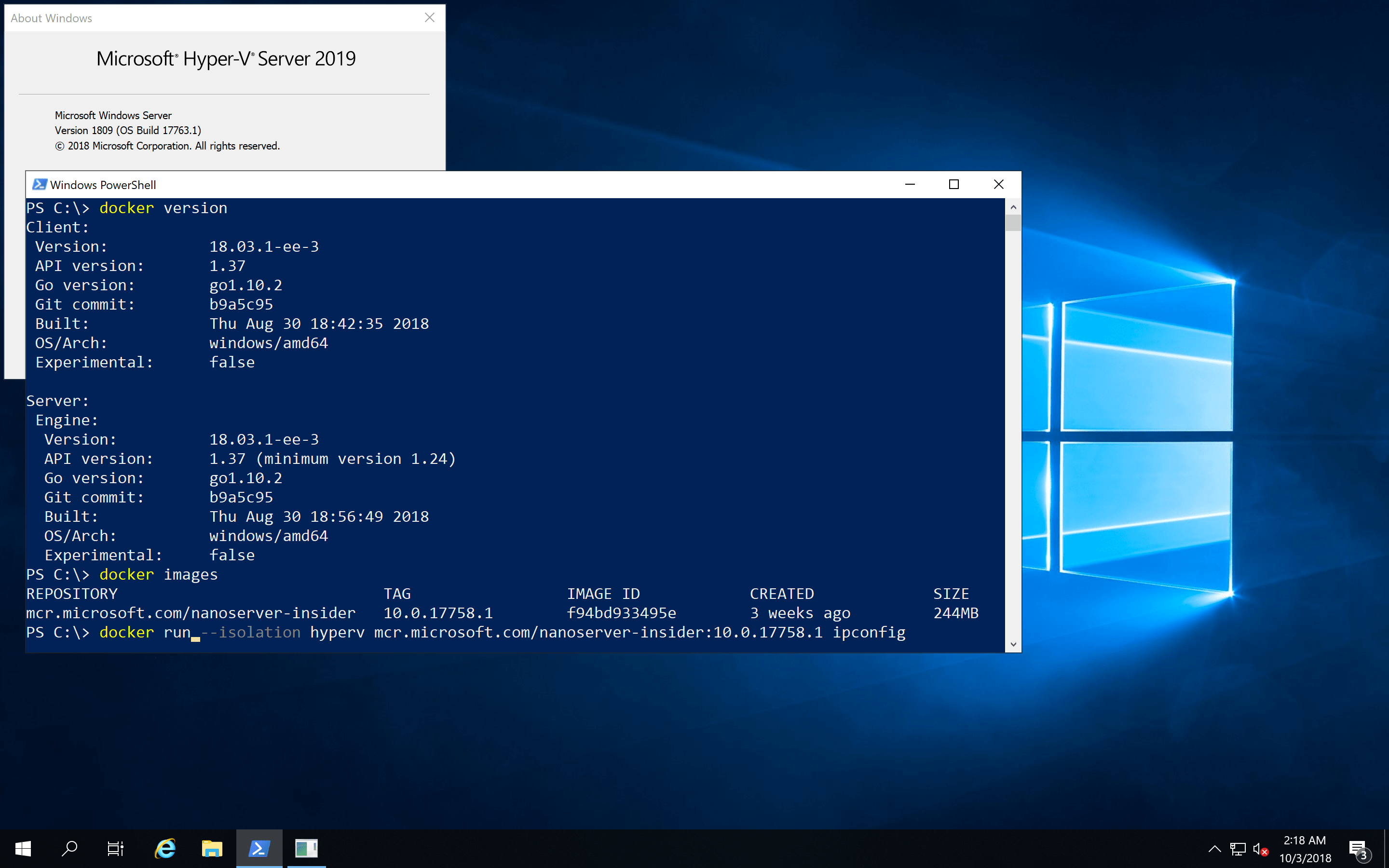

- Windows 10, Windows Server R2 2012, and Windows Server 2019 users must use the “Run as Administrator” option to launch wsconfig tool at {cf_install_home}/{instance_name}/runtime/bin.

- If you get the following error when installing the update using the Download and Install option, ensure that the folder {cf_install_home}/{instance_name}/hf_updates has write permission: «An error occurred when performing a file operation write on file {cf_install_home}/{instance_name}/hf-updates/hotfix_017.properties».

- The connector configuration files are backed up at {cf_install_home}/config/ wsconfig /backup. Add back any custom changes made to the workers.properties file after reconfiguring the connector.

Installing the update manually

- Click the link to download the JAR.

- Execute the following command on the downloaded JAR.

You must have privileges to start or stop ColdFusion service and full access to the ColdFusion root directory.

You must have privileges to start or stop ColdFusion service and full access to the ColdFusion root directory.

Windows: <cf_root>/jre/bin/java.exe -jar <jar-file-dir>/hotfix-017-330143.jar

Linux-based platforms: <cf_root>/jre/bin/java -jar <jar-file-dir>/hotfix-017-330143.jar

Ensure that the JRE bundled with ColdFusion is used for executing the downloaded JAR. For standalone ColdFusion, this must be at, <cf_root>/jre/bin.

Install the update from a user account that has permission to restart ColdFusion services and other configured webservers .

For further details on manually updating the application, see the help article.

Post installation

Примечание.

After applying this update, the ColdFusion build number should be 2018,0,17,330143.

After applying this update, you must reinstall any custom hotfixes that might have been applied earlier. The hotfixes are located in the folder /ColdFusion2018/cfusion/hf-updates/hf-2018-00017-330143

The hotfixes are located in the folder /ColdFusion2018/cfusion/hf-updates/hf-2018-00017-330143

/backup/lib/updates.

Uninstallation

To uninstall the update, perform one of the following:

- In ColdFusion Administrator, click Uninstall in Server Update > Updates > Installed Updates.

- Run the uninstaller for the update from the command prompt. For example, java -jar {cf_install_home}/{instance_home}/hf_updates/hf-2018-00017-330143/uninstall /uninstaller.jar

If you can’t uninstall the update using the above-mentioned uninstall options, the uninstaller could be corrupted. However, you can manually uninstall the update by doing the following:

- Delete the update jar from {cf_install_home}/{instance_name}/lib/updates.

- Copy all folders from {cf_install_home}/{instance_name}/hf-updates/{hf-2018-00017-330143}/backup directory to {cf_install_home}/{instance_name}/

Connector configuration

| 2018 Update | Connector recreation required |

| Update 17 | No |

| Update 16 | No |

| Update 15 | No |

| Update 14 | No |

| Update 13 | No. You need not upgrade the connectors if you had already upgraded the connectors in Update 12. |

| Update 12 | Yes |

| Update 11 | Yes |

| Update 10 | Yes |

| Update 9 | No |

| Update 8 | Yes |

| Update 7 | No |

| Update 6 | Yes |

| Update 5 | Yes |

| Update 4 | No |

| Update 3 | No |

| Update 2 | Yes |

| Update 1 | Yes |

Вход в учетную запись

Войти

Управление учетной записью

Знай наших! Обзор сервера Аквариус T50 D224CF R52 / Хабр

Привет, Хабр! К нам в лабораторию К2Тех приехал Аквариус! А это значит, что нас ждет распаковка российского железа. Протестируем отечественный сервер и расскажем о результатах без лишнего пафоса и предвзятости.

Поехали тест-драйвить!

Если вы все еще думаете, что российское серверное оборудование – это только шильдики с логотипом компании, наклеенные на дешевые китайские корпуса, а внутри всё та же непонятно как собранная иностранная начинка, то… отчасти это правда. Мы тестируем множество техники и до сих пор встречаем серверы, собранные, на первый взгляд, из того, что у производителя в данный момент оказалось на складе. Иногда нам даже приходят кривые материнские платы – причем это не метафора, они физически гнутые, это видно даже без каких-то приборов.

Тем не менее, на нашем рынке за последние несколько лет появилось несколько технологических компаний, чья продукция позволяет с воодушевлением думать о серьезном прогрессе в индустрии. Оговоримся сразу: о высокопроизводительных или блейд-серверах пока речь не идет. Только о качественных моделях среднего уровня для стандартных сценариев: виртуализации, облачных сервисов, резервного копирования, хранения данных и приложений (SDS-хранилище), использования в качестве bare metal. Плюс-минус HPE Proliant DL380, только наш.

Плюс-минус HPE Proliant DL380, только наш.

На самом деле, в России уже много производителей серверов с хорошим опытом и репутаций. К ним относятся: «Аквариус», YADRO, «Гравитон» и ряд других вендоров. И если идти в сторону импортозамещения вычислительной инфраструктуры, то выбор у заказчика уже есть довольно большой.

Одна из таких моделей и лежит сегодня на нашем операционном столе: Аквариус T50 D224CF R52. Прежде, чем углубляться во внутренности этого устройства и проводить синтетические эксперименты, ненадолго остановимся на истории бренда и позиционировании производителя.

Ветеран с большим современным портфелем

«Аквариус» основан в 1989 году. Производство запущено на собственном заводе в городе Шуя Ивановской области в 1999 году. Кстати, компания уже долгое время организует для клиентов экскурсии по своему комплексу. У вас есть возможность своими глазами посмотреть, из чего на самом деле создаются «российские железки». С 2018 года «Аквариус» выпускает собственные материнские платы, модули памяти и электронные компоненты. Построены новые производственные мощности в Твери. Действующий продуктовый портфель вендора включает в себя более 20 серверов и СХД начального и среднего уровней.

Построены новые производственные мощности в Твери. Действующий продуктовый портфель вендора включает в себя более 20 серверов и СХД начального и среднего уровней.

За сухими цифрами дат скрывается долгая история, прикоснуться к которой могли многие из нас. Лично я вот помню, как в фирменном магазине «Аквариуса» в 90-е продавались системные блоки и уже тогда это были неплохо собранные решения. И если для кого-то важен фактор стабильности и органичного развития – то вот он.

Сегодня компания позиционирует себя как «ведущий российский разработчик, производитель и поставщик компьютерной техники и ИТ-решений, системообразующее предприятие радиоэлектронной промышленности».

Встречают по одежке? Внешний вид и документация Аквариус T50 D224CF R52

Действительно, уже по внешнему виду корпуса сервера можно многое сказать о производителе. В данном случае у нас аккуратно собранная модель. Качество сборки не вызывает никаких претензий.

Рисунок 1. Внешний вид сервера AQUARIUS T50 D224CF R52

Переходим на сайт производителя и находим требуемую модель: https://www. aq.ru/product/aquarius-server-t50-d224cf/. Здесь присутствует общая информация по тестируемой системе и ее краткая спецификация. В разделе «Поддержка» указано, что файлы для скачивания по данному серверу отсутствуют в открытом доступе. Производитель отсылает на веб-форму «Горячей линии» https://www.aq.ru/support/hotline/, где можно получить необходимую документацию и файлы для сервера по его серийному номеру. К сожалению, по номеру, указанному на нашем сервере, получить эту информацию на сайте не удалось. Скорее всего, это связано с тем, что перед нами тестовый образец.

aq.ru/product/aquarius-server-t50-d224cf/. Здесь присутствует общая информация по тестируемой системе и ее краткая спецификация. В разделе «Поддержка» указано, что файлы для скачивания по данному серверу отсутствуют в открытом доступе. Производитель отсылает на веб-форму «Горячей линии» https://www.aq.ru/support/hotline/, где можно получить необходимую документацию и файлы для сервера по его серийному номеру. К сожалению, по номеру, указанному на нашем сервере, получить эту информацию на сайте не удалось. Скорее всего, это связано с тем, что перед нами тестовый образец.

Также в соответствующем разделе указан e-mail для связи с производителем ([email protected]). Этим способом нам удалось связаться с поддержкой и получить:

описание продукта,

руководство администратора iBMC,

руководство пользователя numaBIOS,

руководство пользователя,

руководство по эксплуатации,

таблицу совместимости операционных систем,

маркетинговую информацию.

Посмотрим список проверок по доступности информации (таблица 1) для данного сервера. Здесь есть все вводные. Все необходимые прошивки и документацию производитель предоставил по запросу.

Успешно | С замечаниями |

Проверка наличия партнера/аккаунта/технического аккаунта/консультанта со стороны производителя (выделенного технического человека) | Проверка наличия и уровня техподдержки |

Проверка наличия списка компонентов «горячей замены» | Проверка информации о поддержке гипервизоров |

Проверка наличия матрицы совместимости | |

Проверка поддержки видео ускорителей |

|

Проверка наличия прошивок | |

Проверка наличия документации |

Отмечу также, что в идеале (по крайней мере, мы так привыкли работать с западными вендорами) производитель предоставляет клиенту доступ к порталу самообслуживания, откуда можно отправлять обращения, скачивать актуальные прошивки и документацию. У «Аквариуса» есть только кнопка «Вход для партнеров». Для клиентов такого сервиса пока не предусмотрено, хотя казалось бы…

У «Аквариуса» есть только кнопка «Вход для партнеров». Для клиентов такого сервиса пока не предусмотрено, хотя казалось бы…

Рисунок 2. Скриншот страницы сервера

Что мы тестируем в итоге

Итак, сервер Аквариус T50 D224CF R52 пришел к нам в следующей комплектации:

процессор Intel Xeon Gold 6238R – 2 шт.;

материнская плата Aquarius AQC624CF;

модули памяти Samsung 2933 DDR4 64GB – 24 шт.;

накопитель SATA SSD 480 Gb – 4 шт.;

накопитель SATA SSD 240 Gb – 2 шт.;

накопитель SATA SSD 3.84 Tb – 4 шт.;

встроенный сетевой контроллер Intel i210 1GbE – 1 шт.;

Intel Ethernet Connection X722 for 10GbE SFP+ – 1 шт.;

RAID-контроллер MegaRAID 9361-24i – 1 шт.;

монтажный комплект.

Открываем корпус и смотрим внутрь: все компоненты на своих местах, нет никаких странных или специфических инженерных, дизайнерских решений. Всё предсказуемо: расположение оперативной памяти, дисков и т. д. Если наша задача заменить зарубежный сервер на архитектуре x86 на аналогичный российский – с «Аквариусом» нас ожидает минимум сюрпризов. Вернее, если какие-то нюансы и возникнут, то они, скорее всего, будут не из-за «железа».

Всё предсказуемо: расположение оперативной памяти, дисков и т. д. Если наша задача заменить зарубежный сервер на архитектуре x86 на аналогичный российский – с «Аквариусом» нас ожидает минимум сюрпризов. Вернее, если какие-то нюансы и возникнут, то они, скорее всего, будут не из-за «железа».

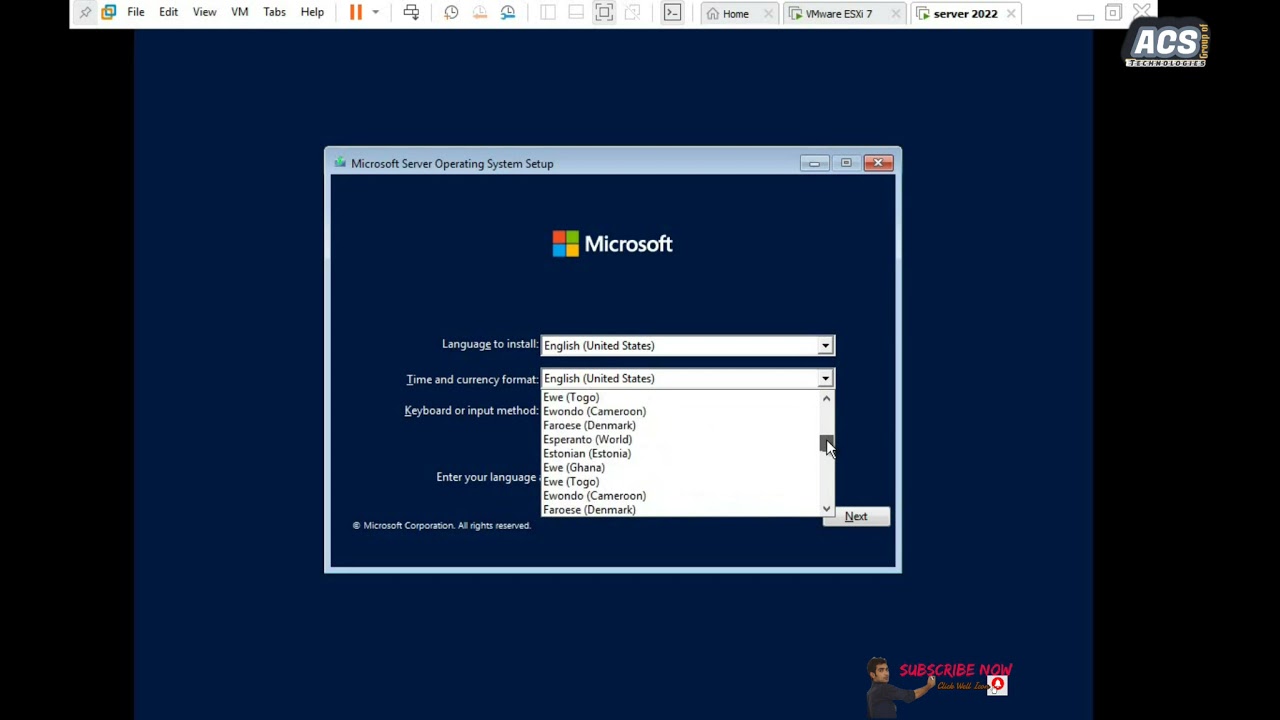

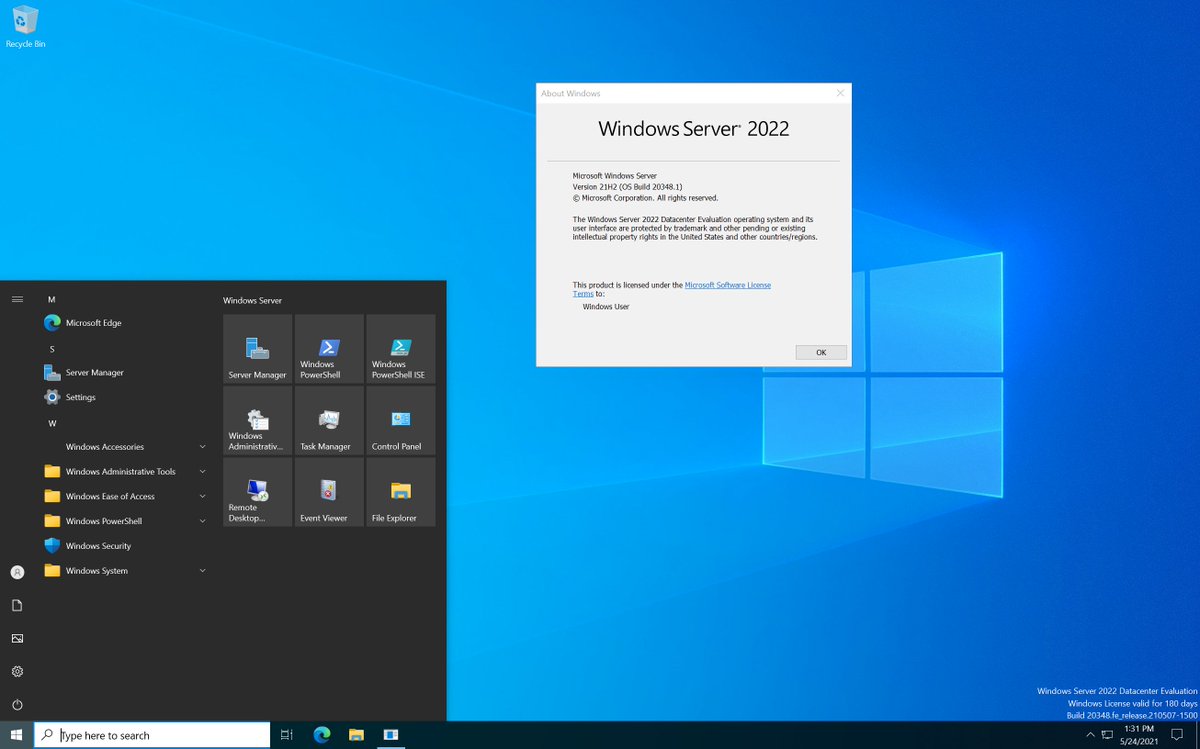

Производителем заявлена сертифицированная совместимость с операционными системами:

Microsoft Windows Server 2016-2019 (x64),

RedHat Enterprise Linux Server 7.x (64 bit),

Microsoft Windows Server 2008 R2 (x64),

Microsoft Windows Server 2012 (x64),

РЕД ОС (Муром 7.2),

VMware vSphere(ESXi) 6.7 и выше,

SUSE Enterprise Linux Server 12.x (64 bit),

Ubuntu 16.04 (LTS),

Astra Linux,

Альт 8.

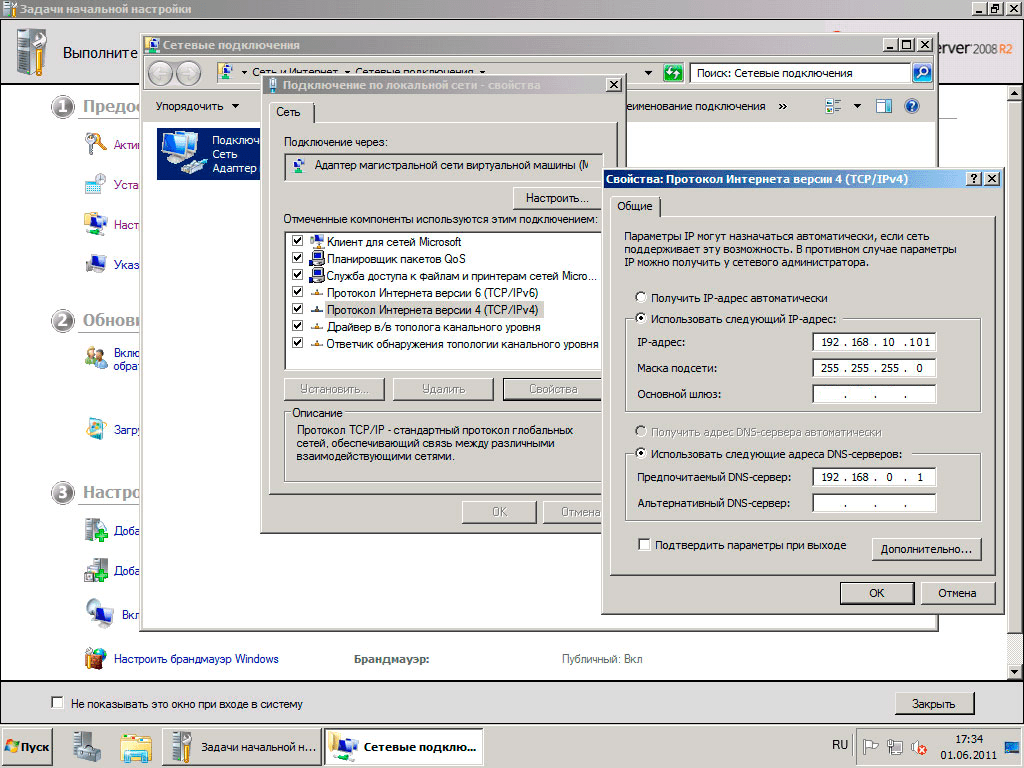

В сервере используется numaBIOS (российская базовая система ввода-вывода) или Аквариус Старт (на основе AMI Aptio V). В нашем случае это оказался Аквариус Старт, по сути – перешитый стандартный BIOS, выглядит немного более сложным, но зато своя собственная разработка.

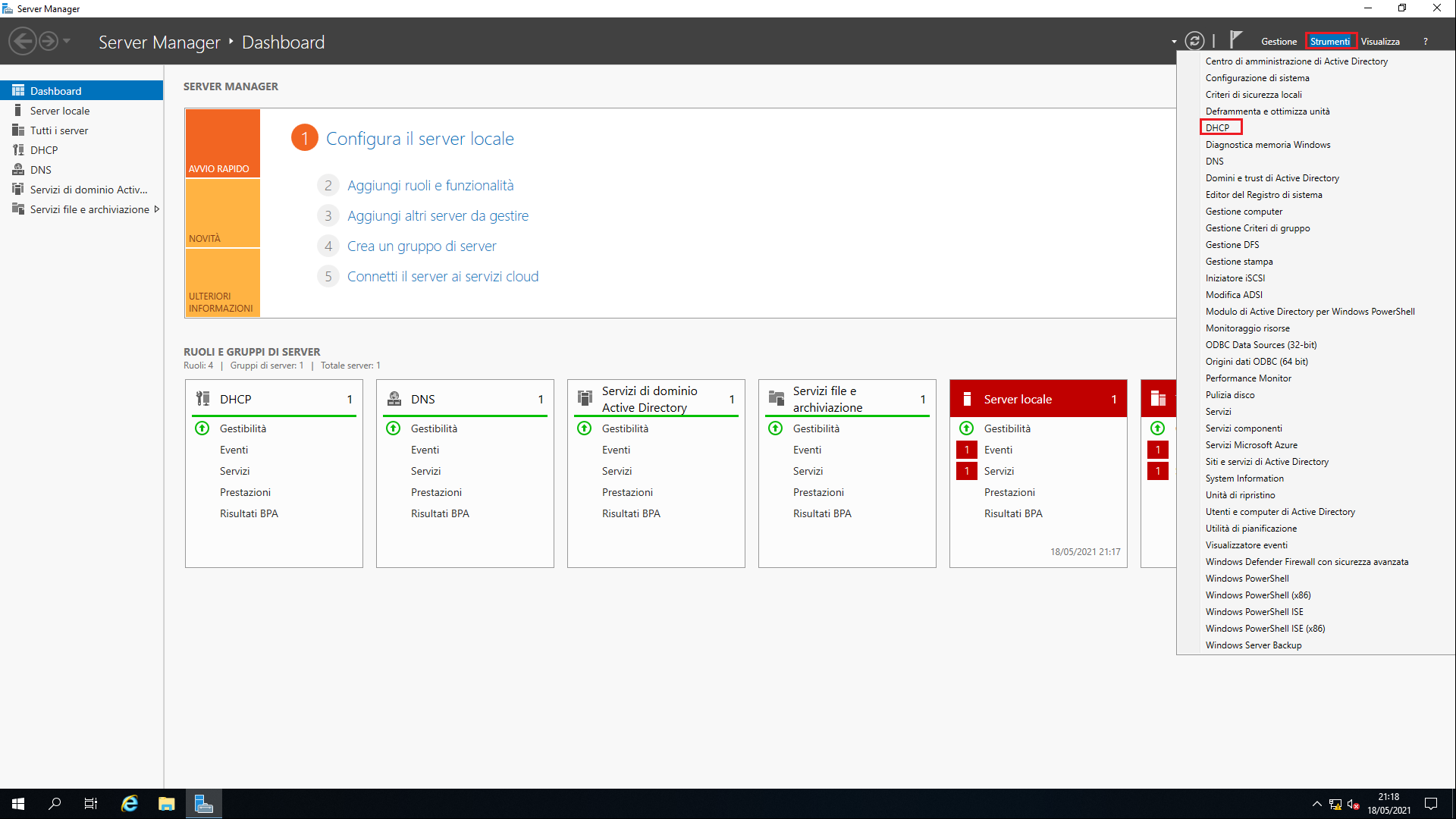

Также из ПО – встроенный BMC ASPEED AST2500, поддержка IPMI 2.0, Redfish, WebUI, KVMoIP, Remote media redirection. В iBMC (контроллер управления материнской платой) можно посмотреть данные с различных датчиков и сенсоров. Функционал просмотра метрик по производительности отсутствует. Общий вид системы управления iBMC приведен на рисунке 3.

Рисунок 3. Скриншот раздела dashboard iBMC

Журнал сервера доступен в интерфейсе iBMC, дополнительно можно настроить отправку оповещений по SMTP. Логи – экспортировать в виде TXT файла.

С точки зрения администрирования и управления сервером отличия от зарубежных образцов минимальные. Да, здесь другой интерфейс управления BMC, но к нему можно быстро привыкнуть.

Инсталляция и монтаж сервера

Комплект поставки включает в себя сервер, комплект крепежа для установки в стандартную стойку, кабели питания.

Успешно | С замечаниями |

Визуальный осмотр оборудования |

|

Проверка комплектности поставки |

|

Проверка возможности подключения карт расширения/карт/модулей |

|

Проверка специфических особенностей |

|

Проверка достаточности внешней индикации |

|

Проверка монтажа в стандартную стойку |

|

Недостатков по индикации на серверах не обнаружено: на сервере присутствует световой индикатор наличия питания и состояния сервера (включенное состояние), лампочка для выделения сервера (UID), индикатор статуса системных ошибок, индикатор активности системного накопителя, индикаторы сетевых интерфейсов. Сервер имеет три физических кнопки: для включения сервера, его перезагрузки (кнопка RST) и для активации NMI прерывания (кнопка NMI). Дополнительных физических органов управления сервер не имеет. Фото панели управления и индикации приведено на рисунке 4.

Сервер имеет три физических кнопки: для включения сервера, его перезагрузки (кнопка RST) и для активации NMI прерывания (кнопка NMI). Дополнительных физических органов управления сервер не имеет. Фото панели управления и индикации приведено на рисунке 4.

Рисунок 4. Панель управления и индикации сервера

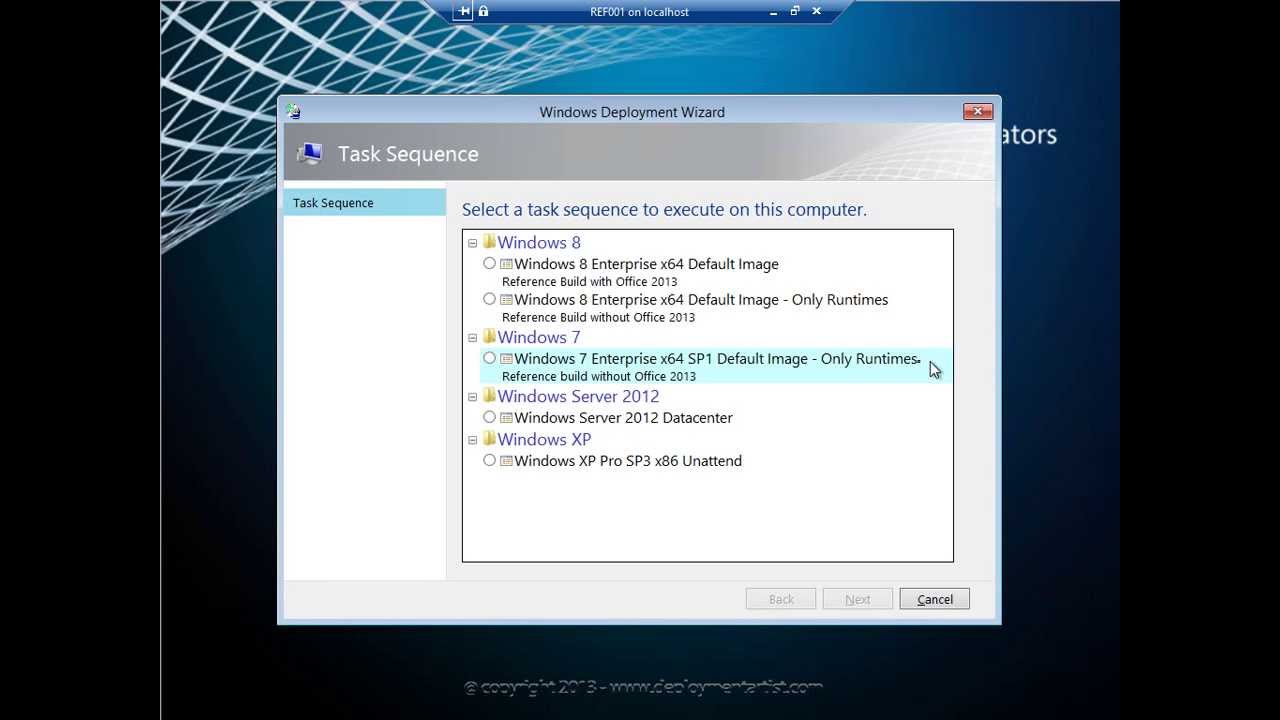

Функциональное тестирование и установка виртуализации

Мы успешно выполнили настройку и подключение к интерфейсу управления IPMI сервера. Функционал по монтированию образов работает с нюансами — наблюдаются проблемы с сохранением подключения к образу, его автоматическим отключением в различных браузерах. Баг можно связать с «тайм-аутом» сессии BMC, которая заканчивалась из-за бездействия пользователя.

Успешно | С замечаниями |

Настройка и подключение встроенной системы управления сервером (IPMI) | Проверка функционирования IPMI |

Возможности и ограничения многопользовательского доступа к IPMI | Проверка доступности анализа всех компонентов из GUI |

Настройка RAID группы | Установка операционной системы Astra Linux 1. |

Возможности проверки микрокодов | Установка ОС, работа KVM с некоторыми ОС |

Установка операционной системы CentOS 7 |

|

Установка операционной системы РЕД ОС 7.3 |

|

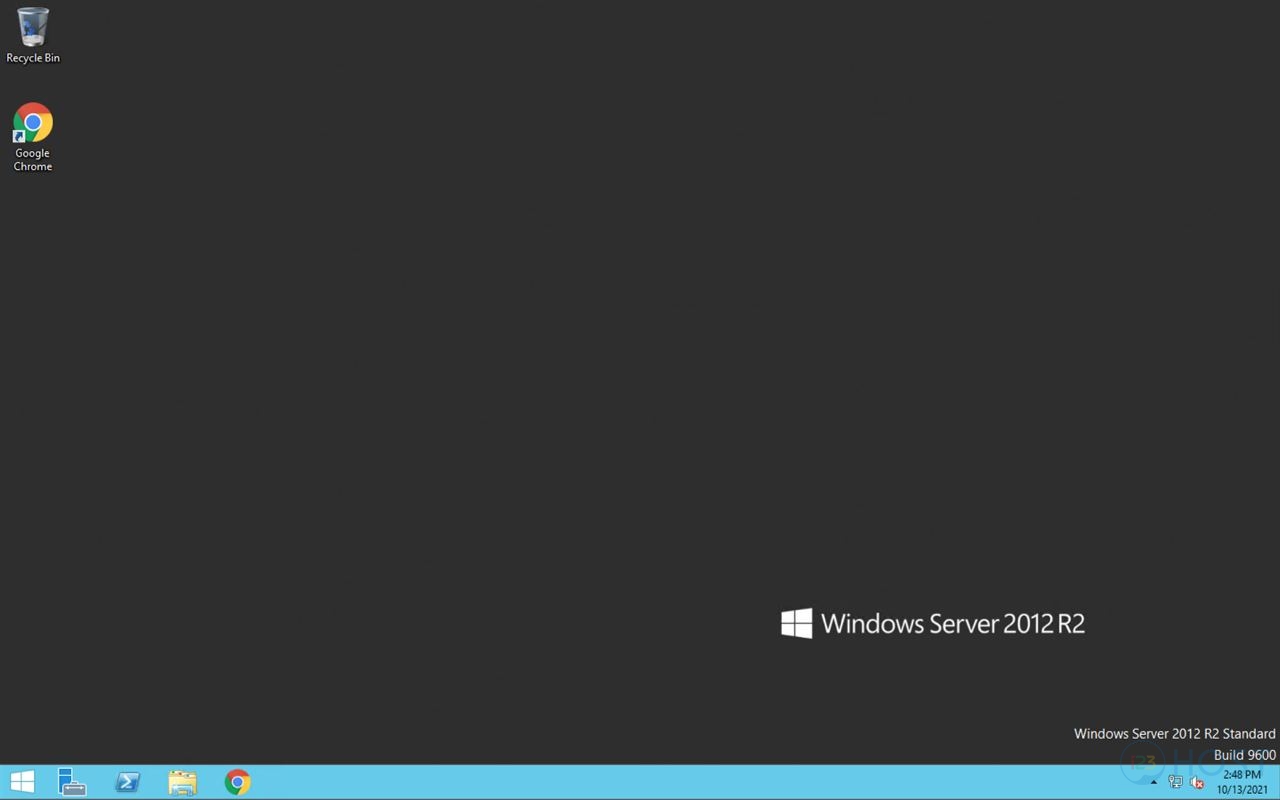

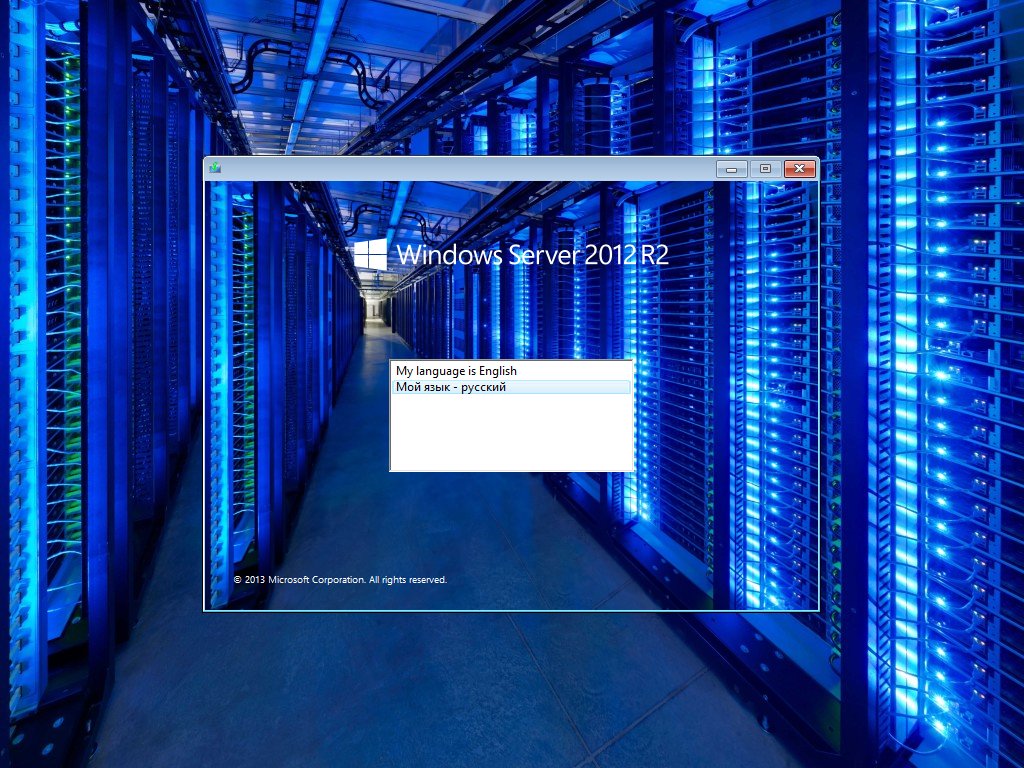

Установка операционной системы Windows Server 2012R2 |

|

Действительно, тайм-аут сессии происходит довольно быстро, поэтому приходится постоянно переподключаться к iBMC. В целом это болезнь многих серверов, но в некоторых случаях проблему можно было устранить в настройках, а здесь – нет. В результате администратору приходится постоянно следить за этим: например, ты можешь переключиться на другую задачу, пока у тебя выполняется какой-то процесс на сервере, а через небольшое время видишь, что сессия уже отвалилась, нужно заново вводить логин-пароль.

В GUI доступны функции для анализа состояния сенсоров сервера (раздел «Sensors» (рисунок 5)). Система позволяет узнать текущую информацию по каждому из сенсоров, а также события, связанные с данными сенсорами. Есть возможность построения графика изменения показателей (рисунок 6). При штатной работе сервера, состояние в «dashboard» (рисунок 7) показывается как зеленое (статус «All sensors are good now!»).

Рисунок 5. Скриншот iBMC – Sensors

Рисунок 6. Скриншот iBMC – Dashboard

Рисунок 7. Скриншот iBMC – Dashboard

Также есть возможность организации ролевого доступа к IPMI.

Не удалось сконфигурировать диски через BMC, при этом есть настройки через BIOS Configuration Utility при включении сервера (комбинация Ctrl-R). Функционал по созданию рейд-группы доступен в полном объёме. Но столкнулись с тем, что создание RAID-массива с помощью контроллера MegaRAID 9361-24i доступно для всех накопителей, кроме SSD-дисков объемом 3. 84 ТБ. Их контроллер не определил.

84 ТБ. Их контроллер не определил.

Во время установки ОС были замечания. Установка производилась как с использованием KVM и удаленным монтированием образа, так и напрямую, с помощью загрузочного устройства USB. При попытке использовать remote media для загрузки образа с другой машины, циклически возникала ошибка «Server error encountered», не позволяющая серверу загрузиться с образа (рисунок 8). Вероятно, данную ошибку можно решить с помощью обновления iBMC, но производитель не предоставил рекомендации по ее устранению.

Рисунок 8. Ошибка remote media

Система виртуализации zVirt была установлена без ошибок и функционирует в полном объеме. На рисунках 9-10 — скриншоты установленной системы.

Рисунок 9. zVirt node WEB

Рисунок 10. zVirt node CLI

Тесты на отказоустойчивость и производительность

Вот так выглядит список проведённых тестов отказоустойчивости и производительности

Успешно | С замечаниями |

Проверка извлечения физического диска, входящего в RAID группу Извлечь блок питания | Проверка производительности посредством синтетического теста Pgbench |

Проверка производительности процессорной подсистемы |

|

Проверка производительности посредством синтетического теста 7zip LZMA |

|

Проверка производительности посредством синтетического теста Nginx ApacheBench |

|

Проверка производительности дисковой подсистемы |

|

Проверка отказоустойчивости

Блок питания и вентилятор охлаждения могут быть извлечены без последствий для работоспособности оборудования. Извлечение жестких дисков также не приводит к потере доступности данных.

Извлечение жестких дисков также не приводит к потере доступности данных.

Стресс-тест (63 часа) прошел успешно – оборудование выдержало нагрузку. В течение теста температуры основных компонентов системы не превышали 65°С. Сенсоры в iBMC показывали схожие с AIDA значения.

Рисунок 11. Результаты стресс-теста.

Синтетические тесты сервера Аквариус

Мы используем различные синтетические тесты, сравнивая исследуемый сервер с аналогичными серверами на процессоре со схожей производительностью. Несмотря на то, что эти тесты проводятся в лабораторных условиях и не являются универсальным показателем поведения сервера в процессах под реальной нагрузкой, на них можно ориентироваться как на референсные значения и оценивать сценарии применения сервера исходя из его сравнения с аналогичным оборудованием.

Для проведения теста сравнили производительность сервера Аквариус T50 D224CF R52 с результатами тестов аналогичных серверов на процессорах Intel Xeon Gold 6134, Intel Xeon Gold 6230 и Intel Xeon Gold 6240R.

Тесты проводились как в однопоточном, так и в многопоточном режимах.

Тест 7zip

В результате синтетического теста, производительность исследуемого сервера на базе Intel Xeon Gold 6238R оказалась незначительно ниже, чем у серверов на базе Intel Xeon Gold 6230 и Intel Xeon Gold 6240R (в среднем, разница около 5%) в тесте на 1 ядро. Тест на всех ядрах процессора оказался более успешен, так как процессоры в исследуемом сервере в совокупности имеют 112 потоков, против 96-ти у Intel Xeon Gold 6240R и 80-ти у Intel Xeon Gold 6230. В результате теста компрессии и декомпрессии на всех ядрах процессора, сервер компании «Аквариус» оказался быстрее в среднем на 20-30% рассматриваемых альтернатив.

Тест 7z. Аквариус — Intel Xeon Gold 6238R CPU @ 2.20GHz

Тест nginx

Тестирование производится программным обеспечением ApacheBench. Для тестов были сгенерированы 3 файла разного размера (1КБ, 1МБ и 100МБ). Тестовые сценарии включали одновременное скачивание этих файлов заданным количеством (50 и 150) виртуальных пользователей. После выполнения 50000 скачиваний тест останавливался и фиксировалось среднее значение запросов в секунду. Этот тест, особенно на больших файлах, заметно нагружает дисковую подсистему.

После выполнения 50000 скачиваний тест останавливался и фиксировалось среднее значение запросов в секунду. Этот тест, особенно на больших файлах, заметно нагружает дисковую подсистему.

Тест отдачи данных по протоколу http показал хорошие результаты для исследуемого вычислительного оборудования при отдаче малых файлов (1КБ и 1МБ), но при этом результат на 10% хуже при отдаче файлов размером 100МБ при большом количестве активных пользователей.

Тест nginx. Аквариус — Intel Xeon Gold 6238R CPU @ 2.20GHz

Тест PostgreSQL

Тестирование базы данных показало средние результаты в сравнении с серверами схожей конфигурации. В сравнении с сервером на процессорах Intel Xeon Gold 6240R (который показал крайне низкие результаты в тестировании СУБД), сервер компании «Аквариус» проявил себя хорошо. Исследуемое оборудование на базе Intel Xeon Gold 6238R показало результаты в среднем на 50% ниже, чем у сервера на базе Intel Xeon Gold 6230. Четкой корреляции между результатами и конфигурацией серверов не выявлено.

Стоит отметить, что в сравнении с аналогичными серверами сервер Аквариус T50 D224CF R52 показал более низкие задержки в тесте производительности СУБД PostgreSQL.

Тест PostgreSQL. Аквариус — Intel Xeon Gold 6238R CPU @ 2.20GHz

Тест Гилева

Тест Гилева – синтетический тест, позволяющий оценить быстродействие платформы «1С:Предприятие». В основном используется для оценки производительности при использовании СУБД для хранения баз данных 1С, но может использоваться и для файлового варианта хранения баз данных 1С. Поставляется в виде файла конфигурации (*.cf) для дальнейшей загрузки в конфигураторе «1С: Предприятие».

Тест Гилева показал высокую производительность системы.

Результат теста Гилева ПО: TPC+G1C 2.1.0.7

По закону импортозамещения

В 2023 году российские потребители серверов разделились на три лагеря. Кто-то верит в силу параллельного импорта или безграничность своего ЗИП, заключает контракты на поддержку с интеграторами и до сих пор «сидит» на зарубежном оборудовании. Если это принципиально, то почему бы и нет.

Если это принципиально, то почему бы и нет.

Кто-то исследует китайский рынок. Азиатская техника бывает своеобразной. Нам на тестирование попадают как очень качественные образцы, так и те, использование которых связано с неочевидными нюансами. Например, когда мы пытались подключить на очередном китайском сервере образ ОС, он выдал ошибку без какого-то описания. Только спустя несколько дней мы узнали, что для этого нужна отдельно приобретаемая лицензия.

А кто-то вольно или невольно переходит на российские серверы. Из очевидных преимуществ отечественных решений:

С 1 января 2025 года все субъекты КИИ должны использовать отечественные решения. Многие российские серверы (в том числе и оборудование «Аквариуса») входят в Реестр Минпромторга. А вот китайские попадут туда, по ощущениям, примерно никогда.

Отечественный производитель – это гарантия близкой русскоязычной техподдержки, доступа к складу ЗИП (от вендора или партнера) и точных сроков поставок.

Для многих заказчиков важно, что у компании есть представительство в России.

Для многих заказчиков важно, что у компании есть представительство в России. Как я уже отмечал, российские серверы начального и среднего класса от ведущих вендоров – это качественные и предсказуемые в работе решения. Сервер Аквариус T50 D224CF R52 мы провели через все проверки: установку ОС, гипервизора, стресс-тест и синтетику – все результаты оказались нормальные и ожидаемые.

Крупные заказчики имеют возможность напрямую влиять на roadmap продукта, обсуждать с вендором возможные доработки и исправления в соответствии со своей потребностью.

По нашей оценке, сервер Аквариус T50 D224CF R52 можно приобретать на замену аналогичным по техническим параметрам западным моделям. Вы получите стабильно работающее, предсказуемое в обслуживании оборудование. Единственный нюанс здесь — это, как я уже писал, отсутствие у компании портала самообслуживания, на котором клиенты могли бы создавать заявки на поддержку. Тем не менее нужно отдать должное — сегодня многие российские вендоры (и «Аквариус» в том числе) активно работают над улучшением качества взаимодействия с заказчиками и сервиса в целом.

Резюме

Сервер Аквариус T50 D224CF R52 имеет достаточный функционал для задач большинства пользователей. Во время проведения тестирования проблем с оборудованием возникало крайне мало.

Это сервер российского происхождения, существенных проблем с доступом к ресурсам производителя и документации не возникло. Исключением является доступ к свежим микрокодам для исследуемого сервера.

Все операционные системы установились без особых проблем, что говорит о хорошей совместимости данного оборудования с большинством систем, в том числе отечественной разработки. Основная часть проверок пройдена успешно.

Серверное решение Аквариус T50 D224CF R52 отвечает большинству требований со стороны производительности и внутренних компонентов системы. Данный сервер можно рекомендовать в рамках импортозамещения, в первую очередь, тем заказчикам, для кого важно наличие оборудования в Реестре российской промышленной продукции.

Новые вершины технологий ждут тебя в Telegram-канале К2Тех

Переключиться на https:// | Имя Cpe: cpe:2. Результаты копирования Нажмите ESC, чтобы закрыть

Общее количество уязвимостей: 24 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Контрольный список Microsoft Windows 2012 и 2012 R2 STIG

ПРИМЕЧАНИЕ

Это не текущая редакция этого контрольного списка,

просмотреть текущую редакцию.

SCAP 1.2 Содержание:

- Загрузить содержимое SCAP 1.2 — Microsoft Windows 2012 и 2012 R2 DC STIG Benchmark — версия 2, ред. 13

- Автор: Defense Information Systems Agency

- Загрузить содержимое SCAP 1.2 — Microsoft Windows 2012 и 2012 R2 MS STIG Benchmark — версия 2, ред. 13

- Автор: Агентство оборонных информационных систем

Поддержка

Ресурсы:

- Загрузить автономную версию XCCDF 1.1.4 — Microsoft Windows 2012 и 2012 R2 DC STIG — версия 2, ред. 13

- Агентство оборонных информационных систем

- Загрузить автономную версию XCCDF 1.

1.4 — Microsoft Windows 2012 и 2012 R2 MS STIG — версия 2, ред. 13

1.4 — Microsoft Windows 2012 и 2012 R2 MS STIG — версия 2, ред. 13- Агентство информационных систем Министерства обороны

- Загрузить объекты групповой политики — объекты групповой политики (GPO) — июль 2018 г.

- Агентство оборонных информационных систем

Цель:

| Цель | Имя CPE |

|---|---|

| Microsoft Windows Server 2012 | cpe:/o:микрософт:windows_server_2012:- (Просмотреть CVE) |

| Microsoft Windows Server 2012 R2 | cpe:/o:микрософт:windows_server_2012:r2 (Просмотреть CVE) |

Резюме контрольного списка:

Техническое руководство по внедрению безопасности членского сервера Windows Server 2012 / 2012 R2 (STIG) опубликовано как инструмент для повышения безопасности информационных систем Министерства обороны (DoD). Требования были разработаны на основе консенсуса Министерства обороны, а также руководства по безопасности Windows корпорации Microsoft. Этот документ предназначен для использования в сочетании с другими применимыми STIG, включая такие темы, как веб-серверы, служба доменных имен (DNS) и база данных.

Требования были разработаны на основе консенсуса Министерства обороны, а также руководства по безопасности Windows корпорации Microsoft. Этот документ предназначен для использования в сочетании с другими применимыми STIG, включая такие темы, как веб-серверы, служба доменных имен (DNS) и база данных.

Microsoft выпустила Windows Server 2012 R2 в качестве обновления для Windows Server 2012 вместо пакета обновления, как в предыдущих версиях Windows. Windows Server 2012 R2 изменил некоторые функции, а также добавил новые функции. Если не указано иное, требования настоящего STIG относятся как к Windows Server 2012, так и к 2012 R2. Требования, применимые к конкретной версии, отмечены как таковые.

Техническое руководство по внедрению безопасности контроллера домена Windows Server 2012 / 2012 R2 (STIG) опубликовано как инструмент для повышения безопасности информационных систем Министерства обороны (DoD). Требования были разработаны на основе консенсуса Министерства обороны, а также руководства по безопасности Windows корпорации Microsoft. Этот документ предназначен для использования в сочетании с другими применимыми STIG, включая такие темы, как домен Active Directory, лес Active Directory и служба доменных имен (DNS).

Этот документ предназначен для использования в сочетании с другими применимыми STIG, включая такие темы, как домен Active Directory, лес Active Directory и служба доменных имен (DNS).

Microsoft выпустила Windows Server 2012 R2 в качестве обновления для Windows Server 2012 вместо пакета обновления, как в предыдущих версиях Windows. Windows Server 2012 R2 изменил некоторые функции, а также добавил новые функции. Если не указано иное, требования настоящего STIG относятся как к Windows Server 2012, так и к 2012 R2. Требования, применимые к конкретной версии, отмечены как таковые.

Контрольный список Роль:

- Операционная система

Известные вопросы:

Нет известных проблем

Целевая аудитория:

Этот контрольный список предназначен в первую очередь для ИТ-специалистов, специалистов по безопасности, сетевых архитекторов и других ИТ-специалистов и консультантов, которые планируют разработку приложений или инфраструктуры и развертывание Windows 8 и BitLocker для настольных и переносных клиентских компьютеров в корпоративной среде.

Цель

Операционная среда:

- Управляемый

Информация о тестировании:

Не указан

нормативный

Согласие:

Инструкция Министерства обороны США (DoDI) 8500.01

Комментарии/Предупреждения/Разное:

Не указан

Отказ от ответственности:

Не указан

Поддержка продукта:

Корпорация Microsoft примет запросы в службу поддержки по этому контрольному списку.

[email protected]

Точка касания:

Спонсор:

Не указан

Лицензирование:

Не указан

История изменений:

Автономная версия и тестовая версия 2, выпуск 2 — 7 августа 2015 г.

Статус изменен с «На рассмотрении» на «Окончательно» — 30 июня 2015 г.

Обновлена информация и изменен статус с «Кандидат» на «На рассмотрении» — 27 мая 2015 г.

Статус изменен с "на рассмотрении" на "окончательный" - 14 сентября 2015 г.

Версия 2, Выпуск 3 - 29Октябрь 2015 г.

Статус изменен с "На рассмотрении" на "Окончательно" - 17 декабря 2015 г.

02.05.2016 — Версия 2, Выпуск 4

перешел в ФИНАЛ - 07.06.2016

обновлено до - v2, r5 - 22.07.2016

Обновлено до ФИНАЛА - 12.09.2016

Обновлен STIG до v2, r6 - 28.10.2016

обновлено до ФИНАЛА - 07.12.2016

Обновлено до версии 2, ред. 7 — 27 января 2017 г.

Обновлено на ФИНАЛ - 13.03.2017

Обновлено до версии 2, выпуск 8 — 28.04.2017

Обновлено до ФИНАЛА - 30.05.2017

нулевой

Обновлен URL-адрес, отражающий изменение веб-сайта DISA — http --> https

Обновлено до ФИНАЛ - 09/07/2017

Обновлено - 01.11.2017

Обновлено до ФИНАЛА - 02.12.2017

исправлено название ресурса - 24.01.2018

Обновлено до версии 2, выпуск 11 - 16.02.2018

Обновлено до ФИНАЛА - 18.03.2018

обновлено до версии 2, версия 12 — 25 апреля 2018 г.

conf’ file

conf’ file

You must have privileges to start or stop ColdFusion service and full access to the ColdFusion root directory.

You must have privileges to start or stop ColdFusion service and full access to the ColdFusion root directory.

7

7 Для многих заказчиков важно, что у компании есть представительство в России.

Для многих заказчиков важно, что у компании есть представительство в России.  3:o:microsoft:windows_server_2012:r2:*:*:*:*:*:*:*

3:o:microsoft:windows_server_2012:r2:*:*:*:*:*:*:*  Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers.

Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. 1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers.

1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers.

Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален из CVE-2018-8336, CVE-2018-8419., CVE-2018-8442, CVE-2018-8445, CVE-2018-8446.

Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален из CVE-2018-8336, CVE-2018-8419., CVE-2018-8442, CVE-2018-8445, CVE-2018-8446. 1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален из CVE-2018-8336, CVE-2018-8419., CVE-2018-8443, CVE-2018-8445, CVE-2018-8446.

1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален из CVE-2018-8336, CVE-2018-8419., CVE-2018-8443, CVE-2018-8445, CVE-2018-8446. 1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers.

1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. 09.2018

09.2018 Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален для CVE-2018-8394, CVE-2018-8396.

Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален для CVE-2018-8394, CVE-2018-8396. 1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален для CVE-2018-8396, CVE-2018-8398.

1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален для CVE-2018-8396, CVE-2018-8398.

11.2018

11.2018 sys не может правильно обрабатывать объекты в памяти, также известная как «уязвимость раскрытия информации Windows». Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers.

sys не может правильно обрабатывать объекты в памяти, также известная как «уязвимость раскрытия информации Windows». Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. 1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален для CVE-2018-8121.

1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. Этот идентификатор CVE уникален для CVE-2018-8121.

1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018. -0898, CVE-2018-0899, CVE-2018-0901 и CVE-2018-0926.

1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018. -0898, CVE-2018-0899, CVE-2018-0901 и CVE-2018-0926. 1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018. -0898, CVE-2018-0900, CVE-2018-0901 и CVE-2018-0926.

1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018. -0898, CVE-2018-0900, CVE-2018-0901 и CVE-2018-0926. 1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018. -0899, CVE-2018-0900, CVE-2018-0901 и CVE-2018-0926.

1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018. -0899, CVE-2018-0900, CVE-2018-0901 и CVE-2018-0926. 1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0897, CVE-2018-0898, CVE-2018. -0899, CVE-2018-0900, CVE-2018-0901 и CVE-2018-0926.

1 и RT 8.1, Windows Server 2012 и R2, Windows 10 Gold, 1511, 1607, 1703 и 1709, Windows Server 2016 и Windows Server версии 1709 допускают уязвимость раскрытия информации из-за способа обработки адресов памяти, также известную как «уязвимость раскрытия информации ядра Windows». Эта CVE отличается от CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-2018-0894, CVE-2018-0895, CVE-2018-0897, CVE-2018-0898, CVE-2018. -0899, CVE-2018-0900, CVE-2018-0901 и CVE-2018-0926. Эта CVE отличается от CVE-2018-0829 и CVE-2018-0832.

Эта CVE отличается от CVE-2018-0829 и CVE-2018-0832.

1.4 — Microsoft Windows 2012 и 2012 R2 MS STIG — версия 2, ред. 13

1.4 — Microsoft Windows 2012 и 2012 R2 MS STIG — версия 2, ред. 13