Надежность пароля: 2ip.ru | DDoS protection

87joG8

Ri7!9O14Y&AQ

Запомнили? Отлично! Возвращайтесь через неделю (шучу, вы даже через 5 минут не сможете вспомнить) и попробуйте вспомнить эти пароли без подсказки, удачи.

Теперь становится понятно, что человеку по определению очень сложно пользоваться надежными паролями, не потому что он глуп или ленив, а потому что сложность этой процедуры растёт в геометрической прогрессии. А значит, если спроецировать этот факт на большое количество людей, то взлом облачных менеджеров паролей становится очень привлекательной идеей, потому что у большинства пользователей будут простые пароли, которые относительно легко взломать.

Содержание

Примеры из реальной жизни

И всеми любимый LostPass не стал медлить с тем чтобы нас всех порадовать по этому поводу. Вся надежда на PBKDF2 с 100100 итерациями который используется как основной механизм защиты мастер пароля пользователей. Имея базу данных на 30 миллионов аккаунтов, которую LastPass любезно предоставил хакерам, можно пройтись по всем аккаунтам и перебрать все самые часто встречающиеся пароли, и вот у нас уже сотни тысяч взломанных аккаунтов, что вполне себе неплохо. А ведь можно продолжить развлекаться и написать хороший брутфорсер, пользующийся всеми возможностями современных видеокарт, что сделает атаку перебора относительно дешевой. Любой ASIC считает триллионы SHA256 кешей в секунду (поправьте, если я не прав), у PBKDF2 мы делаем то же самое — что такое 100 тысяч операций, когда у нас производительность под сотню триллионов операций в секунду? Супер грубо ~ 1 миллиард PBKDF2 в секунду на оборудовании за пару тройку тысяч долларов).

А ведь можно продолжить развлекаться и написать хороший брутфорсер, пользующийся всеми возможностями современных видеокарт, что сделает атаку перебора относительно дешевой. Любой ASIC считает триллионы SHA256 кешей в секунду (поправьте, если я не прав), у PBKDF2 мы делаем то же самое — что такое 100 тысяч операций, когда у нас производительность под сотню триллионов операций в секунду? Супер грубо ~ 1 миллиард PBKDF2 в секунду на оборудовании за пару тройку тысяч долларов).

По случаю такого праздника, который устроил LastPass, 1Password, конечно же, не упустил возможность поддать дружеского пендаля коллегам. 1Password гордятся, что если хакер украдет у них базу данных, то взломать аккаунт пользователя прямым перебором хакер не сможет. Ведь 1Password придумал гениальную схему — вместо одного пароля у нас будет ДВА пароля (второй пароль они называют токеном)! Что может быть гениальнее, не так ли?Теперь по сути, вторую часть пароля запомнить вообще не представляется возможным для практически 100% пользователей. А значит, пользователям в простейшем случае придется записывать токен на бумажку или заниматься более сложными, прикольными вещами, как например ломать голову над тем, как надежно хранить токен. Что, конечно же, увеличивает вероятность потерять пароль примерно в 4 раза. То есть, имея проблему теоретической угрозы взлома пароля пользователя, они просто заставили пользователя иметь два пароля, один из которых огромен (что позволило им выглядеть красавчиками в случае взлома LastPass‑a, ведь их теперь не взломать прямым перебором), но они переложили проблему по хранению мастер‑пароля (двух паролей!) на плечи пользователя. Проще было бы уже банально заставить пользователя предоставить надежный пароль при регистрации.

А значит, пользователям в простейшем случае придется записывать токен на бумажку или заниматься более сложными, прикольными вещами, как например ломать голову над тем, как надежно хранить токен. Что, конечно же, увеличивает вероятность потерять пароль примерно в 4 раза. То есть, имея проблему теоретической угрозы взлома пароля пользователя, они просто заставили пользователя иметь два пароля, один из которых огромен (что позволило им выглядеть красавчиками в случае взлома LastPass‑a, ведь их теперь не взломать прямым перебором), но они переложили проблему по хранению мастер‑пароля (двух паролей!) на плечи пользователя. Проще было бы уже банально заставить пользователя предоставить надежный пароль при регистрации.

Проецируя проблему на реальный мир

Предположим, что у нас есть сложный надежный пароль. Если его сложно запомнить, то что человек будет делать? Правильно, человек будет хранить пароль на бумажке. А ведь в реальной жизни нам нужно несколько паролей: один для менеджера паролей, другой для учетной записи на компьютере, третий пароль — это seed‑фраза от своего родного биткоин‑кошелька, на котором лежат миллиончики и так далее по списку.

Подводя итоги:

Можно попытаться бороться с проблемой с помощью всяких техник

по принятию себя, которые усложняют пароль, но сам пароль остается простым для запоминания человеком который его придумал. Но, как показывает практика, нужна дисциплина и некоторое, часто не малое, количество усилий, чтобы пользоваться этой техникой эффективно. Собственно, поэтому она и не работает на большом количестве людей. А знаете, что работает? Собственный день рождения в качестве пароля! Потому что простота всегда побеждает.Есть фундаментальные проблемы в хранении паролей, которые современные менеджеры паролей не могут решить, а самое печальное, что они и не собираются этим заниматься. Как и где хранить пароль от всех паролей? Эта проблема остаётся чуть ли не самой критичной в управлении паролями.

Если применять мою идею для оценки сложности vs забываемости паролей, то можно получить более менее простой и понятный механизм, который может помочь в разработке новых более сбалансированных систем, где будет оцениваться влияние фактора сложных и надежных паролей на всю систему в целом.

Ведь если я забыл пароль от своего менеджера паролей, это возможно даже более критичная проблема, чем то, что зашифрованная база данных паролей была украдена.

Ведь если я забыл пароль от своего менеджера паролей, это возможно даже более критичная проблема, чем то, что зашифрованная база данных паролей была украдена.

В следующих статьях мы попробуем разобраться, каким образом мы можем решить эту проблему. До встречи в будущем.

Вторая часть

Что такое «Надежность пароля»? | ExpressVPN Keys

Последнее обновление:

Нужен VPN- или DNS-сервис для вашего устройства?

Купить ExpressVPN сейчас

Одна учетная запись ExpressVPN. Все устройства.

Установить приложения бесплатно

Важно! Менеджер паролей ExpressVPN Keys постепенно становится доступен для ОС Windows, Mac и Linux в виде расширения для браузера Chrome (совместимого в том числе с браузерами Opera, Edge, Vivaldi и Brave), а также в приложениях ExpressVPN для Android и iOS.

Оценка надежности пароля доступна в ExpressVPN Keys для Android и iOS. В браузерном расширении ExpressVPN Keys эта функция будет реализована позднее.

Надежность пароля — это функция в приложении ExpressVPN Keys, которая поможет вам повысить безопасность своей учетной записи. С ее помощью вы получите оценку безопасности своих паролей в виде балльной шкалы, а также рекомендации и руководства по повышению безопасности, которые защитят вас от взлома паролей.

Баллы безопасности рассчитываются на основе таких факторов, как надежность ваших паролей, наличие дублирующих паролей, а также безопасности URL сохраненных вами сайтов. Чем больше проблем вы решите, тем больше баллов получите.

Ваши логины и пароли оцениваются локально на вашем устройстве, то есть не покидают его. Узнайте больше о защите своей приватности с помощью функции «Надежность пароля».

Для доступа к этой функции вам нужно добавить как минимум один логин, затем нажать значок с номером в верхнем правом углу экрана приложения Keys.

Как получить максимум баллов безопасности?

Ниже вы можете подробнее ознакомиться с проблемами, которые влияют на вашу шкалу безопасности, а также со способами их устранить.

Слабые пароли

Слабые пароли легко угадать или взломать как людям, так и компьютерам, поэтому они могут стать причиной кражи паролей или их рассекречивания. Среди таких паролей часто используемые словарные слова (например, «яблоко» или «любовь»), а также слова, которые легко угадать (например, топонимы или имена ваших родителей).

Для защиты всех своих паролей генерируйте уникальные и надежные пароли в ExpressVPN Keys.

Дублирующие пароли

Дублирующим называется пароль, который вы используете для нескольких сервисов или учетных записей. Если такой пароль будет рассекречен, злоумышленники могут получить неавторизованный доступ ко многим вашим учетным записям при помощи его одного. Чем больше учетных записей защищены одним паролей, тем сильнее вы рискуете.

Для защиты всех своих учетных записей используйте надежные и уникальные пароли для каждой из них.

Логины с ненадежными URL

Ненадежные URL начинаются с http:// вместо https://. Никакие данные, передающиеся между таким сайтом и вашим устройством, не шифруются, поэтому их могут перехватить посторонние. Эти данные включают в себя ваши пароли, имена пользователя, адреса электронной почты, номера банковских карт.

Эти данные включают в себя ваши пароли, имена пользователя, адреса электронной почты, номера банковских карт.

Для защиты всех своих учетных записей пользуйтесь только надежными URL (https://). Для этого:

- Откройте экран информации о логинах в приложении Keys. Вверху нажмите Исправить.

- Нажмите Использовать HTTPS.

Взломанные пароли

Важно! Эта функция доступна только в бета-версиях приложений ExpressVPN для iOS и Android.

Пароль считается взломанным, если попадает в список паролей в Интернете, часто в результате утечки данных. Злоумышленники часто пытаются авторизоваться в сервисах, перебирая все известные пароли, доступные в даркнете. Чем больше у вас учетных записей, использующих один и тот же взломанный пароль, тем более вы уязвимы для атак.

Утечки данных могут подвергнуть риску ваши пароли, и сообщения о них поступают всё чаще, иногда несколько раз в неделю. Чтобы минимизировать риск взлома паролей, используйте надежные и уникальные пароли для всех своих учетных записей и обновляйте все взломанные пароли, как только ExpressVPN Keys предупредит вас об этом.

Нужна помощь? Обратитесь в службу поддержки ExpressVPN.

Наверх

Эта статья помогла вам?

Нам очень жаль слышать это. Скажите, как мы могли бы это исправить?

Какой контент вы хотели бы видеть на этой странице?

Введите ваш адрес электронной почты

Please enter a valid email address.

Сотрудник службы поддержки скоро свяжется с вами по данному вопросу.

Надежность пароля

· PyPI

Надежность и проверка пароля.

Прописные буквы, цифры, специальные символы

Вы проверяете свои пароли с помощью объекта политики, который контролирует, какой пароль допустим в вашей системе.

Сначала создайте объект Policy и определите правила, которые применяются к паролям в вашей системе:

from password_strength import PasswordPolicy

policy = PasswordPolicy.from_names(

длина=8, # минимальная длина: 8

верхний регистр=2, # нужно мин. 2 заглавные буквы

числа=2, # нужно мин. 2 цифры

special=2, # нужно мин. 2 специальных символа

nonletters=2, # требуется мин. 2 небуквенных символа (цифры, спецпредложения, что угодно)

)

2 специальных символа

nonletters=2, # требуется мин. 2 небуквенных символа (цифры, спецпредложения, что угодно)

)

Теперь, когда у вас есть объект PasswordPolicy , вы можете использовать его для проверки ваших паролей,

и он сообщит вам, какие тесты не пройдены:

policy.test('ABcd12!')

# -> [Длина(8), Специальный(2)]

Это говорит нам о том, что 2 теста не пройдены: пароль недостаточно длинный и в нем недостаточно специальных символов.

Вы можете использовать эту информацию, чтобы сообщить пользователю, что именно не так с его паролем.

policy.test('ABcd12!@')

# -> []

Пустой список говорит нам, что этот пароль в порядке.

Этот тест, однако, позволил пользователям использовать пароли, которые часто повторяются.

Так называемые биты энтропии

Вот еще лучший тест. Вам действительно не нужно определять сложные правила со специальными символами и прочим.

Все, что вам действительно нужно, это пароль, который должен быть достаточно длинным, достаточно сложным и легко запоминающимся.

(см. xkcd и

Статья: Все, что нам говорили о паролях, неверно).

Итак, вместо того, чтобы определять все эти правила, давайте просто потребуем, чтобы пароль был достаточно сложным.

Биты энтропии — это то, что определяет разнообразие вашего пароля. «01111010010011» достаточно длинный,

но имеет только 2 бита энтропии: именно столько бит вам нужно для хранения его алфавита. Однако пароль, использующий

у многих персонажей больше энтропии.

политика = PasswordPolicy.from_names(

entropybits=30 # нужен пароль, который имеет минимум 30 бит энтропии (степень его алфавита)

)

печать (policy.test ('0123456789'))

# -> []

Этот пароль недостаточно длинный или недостаточно безопасный, но имеет достаточную энтропию: его словарный запас состоит из 10 различных символов.

Совместите этот тест с другими требованиями, чтобы убедиться, что ваши пароли не повторяются.

Сложность

Биты энтропии важны, но их трудно понять. Еще лучший, более интуитивный тест — потребовать

пароль должен быть «достаточно сложным».

Сложность — это число в диапазоне от 0,00 до 0,9.9. Хорошие и надежные пароли начинаются с 0,66.

Давайте сначала посмотрим, как оцениваются разные пароли:

из password_strength import PasswordStats

статистика = PasswordStats('qwerty123')

print(stats.strength()) #-> Его сила равна 0,316.

статистика = PasswordStats('G00dPassw0rd?!')

print(stats.strength()) #-> Его сила равна 0,585.

статистика = PasswordStats('V3ryG00dPassw0rd?!')

print(stats.strength()) #-> Его сила равна 0,767.

Таким образом, 0,66 будет очень хорошим показателем хорошего пароля.

Давайте реализуем нашу политику:

политика = PasswordPolicy.from_names(

strong=0.66 # нужен пароль, который набирает как минимум 0.5 по своей надежности

)

печать (policy.test ('V3ryG00dPassw0rd?!'))

# -> [] -- пустой список означает хороший пароль

Одна из хороших сторон использования стойкости заключается в том, что она позволяет пользователям использовать национальные алфавиты с паролями,

наиболее безопасные:

test_pass = policy. password('Mixed-汉堡包/漢堡包, 汉堡/漢堡')

print(tested_pass.strength()) # -> 0,812 -- очень хорошо!

печать (проверенный_проход.тест())

#->[] - хороший пароль; на самом деле он набрал 0,812

password('Mixed-汉堡包/漢堡包, 汉堡/漢堡')

print(tested_pass.strength()) # -> 0,812 -- очень хорошо!

печать (проверенный_проход.тест())

#->[] - хороший пароль; на самом деле он набрал 0,812

Обратите внимание, что в последнем примере мы используем другой подход: policy.password() анализирует пароль, а затем мы можем

оба получают .strength() и .test() в соответствии с текущей политикой.

Выполнить проверку пароля.

Политика инициализации

PasswordPolicy(*tests)

Инициировать политику паролей со списком тестов

Альтернативно:

PasswordPolicy.from_names(**tests)

Инициализация политики паролей из словаря тестовых определений.

Простое определение теста:

{имя-теста: аргумент} или {имя-теста: [аргументы]}

Имя теста — это просто имя класса в нижнем регистре.

Пример:

PasswordPolicy.from_names(

длина=8,

сила = (0,33, 30),

)

Связанные тесты

Эти объекты выполняют отдельные тесты пароля и сообщают True из False .

тесты.EntropyBits(bits)

Проверить, имеет ли пароль >= бит бит энтропии.

Биты энтропии — это количество битов, необходимое для хранения алфавита, используемого в пароле.

Это мера длины алфавита.

test.Length(length)

Проверяет, имеет ли длина пароля >= length

test.NonLetters(count)

Проверяет, содержит ли пароль >= count небуквенных символов

9009 4 теста.NonLettersLc(количество )

Проверить, имеет ли пароль >= count нестрочных символов

test.Numbers(count)

Проверить, содержит ли пароль >= count числовых символов

test.Special(count)

Проверить, содержит ли пароль >= count 9 0016 специальный символов

test.Strength(strength, weak_bits=30)

Проверить, имеет ли пароль >= стойкость.

Надежность пароля оценивается как 0,333, если он имеет слабых_битов бит энтропии,

который считается слабым паролем. Надежные пароли начинаются с 0,666.

Надежные пароли начинаются с 0,666.

test.Uppercase(count)

Проверить, содержит ли пароль >= count символов верхнего регистра

Testing

После инициализации PasswordPolicy существует два метода проверки:

Password Политика.пароль

пароль (пароль)

Получить статистику паролей, привязанную к тестам, объявленным в этой политике.

Если помимо тестов вам необходимо получить статистику (например, силу) - используйте этот объект для дублирования расчетов.

Дополнительные сведения см. в разделе PasswordStats .

PasswordPolicy.test

test(пароль)

Выполнить проверку пароля.

Ярлык для: PasswordPolicy.password(пароль).test() .

Пользовательские тесты

ATest — это базовый класс для тестов паролей.

Чтобы создать собственный тест, просто подклассируйте его и реализуйте следующие методы:

- init (), который принимает аргументы конфигурации

- test(ps), который проверяет пароль, где

ps— это объектPasswordStats.

PasswordStats

PasswordStats позволяет подсчитать статистику по паролю.

Пароль рассматривается как строка Юникода, и вся статистика основана на Юникоде.

Конструктор:

из password_strength import PasswordStats

PasswordStats(пароль)

PasswordStats.alphabet

Получить алфавит: набор используемых символов

PasswordStats.alphabet_cardinality

Получение мощности алфавита: длина алфавита

PasswordStats.char_categories

Количество символов в категории верхнего уровня

Определены следующие категории верхнего уровня:

- L: буква 9018 6

- М: Марк

- Н: Номер

- П: Пунктуация

- S: Символ

- Z: Сепаратор

- К: Другое

PasswordStats.char_categories_detailed

Количество символов в категории Unicode, подробный формат.

См.: http://www.unicode.org/reports/tr44/#GC_Values_Table

PasswordStats.

combinations

combinations

Количество возможных комбинаций с текущим алфавитом

PasswordStats.count(*categories)

Подсчет символов только указанные классы

PasswordStats.count_except(*categories)

Подсчет символов всех классов, кроме указанных

PasswordStats.entropy_bits

Получить информационные биты энтропии: log2 количества возможных паролей

https://en.wikipedia.org/wiki/Password_strength

PasswordStats.entropy_density

Получить информацию о коэффициенте плотности энтропии, в диапазоне {0 .. 1}.

Это отношение entropy_bits() к максимальному количеству бит, которое может иметь пароль такой длины.

Например. если все символы уникальны -- тогда это 1.0.

Если половина символов повторно используется один раз, то это 0,5.

PasswordStats.length

Получить длину пароля

PasswordStats.letters

Подсчитать все буквы

PasswordStats.letters_lowercase

Подсчет строчных букв

PasswordStats.

letters_uppercase

letters_uppercase

Подсчет прописных букв

PasswordStats.numbers

Подсчет чисел

9009 4 PasswordStats.repeated_patterns_length

Обнаружение и возврат длины повторяющихся шаблонов.

Вероятно, вы будете сравнивать его с длиной самого пароля и банить, если он длиннее 10%

PasswordStats.sequences_length 9&*()_+

PasswordStats.special_characters

Подсчет специальных символов

Специальные символы — это все, что не является буквой или цифрой

PasswordStats.strength(weak_bits=30)

Получить надежность пароля как число, нормализованное до диапазона {0 .. 1} .

Нормализация выполняется следующим образом:

- Если entropy_bits <= weak_bits -- линейная в диапазоне {0,0 .. 0,33} (слабая)

- Если entropy_bits <= weak_bits*2 -- почти линейно в диапазоне {0,33 .. 0,66} (средний)

- Если entropy_bits > weak_bits*3 -- асимптотически ближе к 1,0 (сильно)

PasswordStats.

test(tests)

test(tests)

Проверить пароль по списку тестов

PasswordStats.weakness_factor

Получить коэффициент слабости как число с плавающей запятой в диапазоне {0 .. 1}

Это определяет часть строки, которая содержит :

- повторяющиеся узоры

- последовательности

значение 1,0 означает, что вся строка является слабой, а 0,5 означает, что половина строки является слабой.

Типичное использование:

надежность_пароля = (1 - фактор_слабости) * надежность

Что делает пароль надежным?

30.08.2022 | by SandStorm IT

Со всеми утечками данных, которые мы видим в новостях в эти дни, иногда может быть страшно доверять компаниям вашу конфиденциальную информацию. Однако во многих случаях злоумышленник получает конфиденциальные данные, используя слабые пароли пользователей. Сегодня мы рассмотрим несколько примеров слабых/надежных паролей и то, что вы можете сделать, чтобы обеспечить безопасность ваших данных в Интернете.

Что делает пароль слабым/надежным?

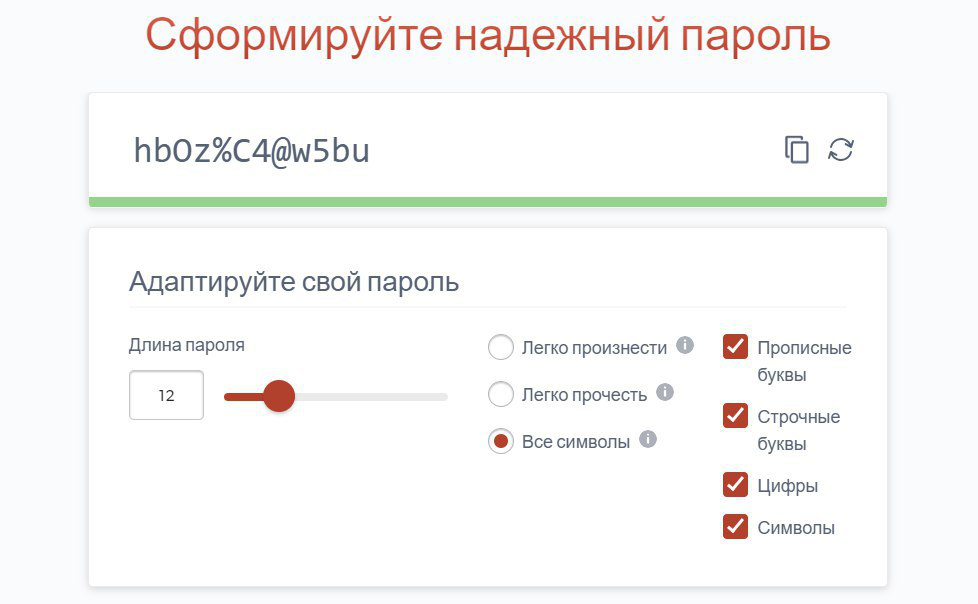

Вообще говоря, надежность пароля определяется тремя факторами: длиной используемого набора символов, длиной самого пароля и, в меньшей степени, разнообразием выбранных символов. Во-первых, давайте обсудим длину набора символов. Набор символов в этом смысле в основном то, на что он похож: набор символов, из которых вы можете создать свой пароль. Большинство паролей позволяют использовать все символы на клавиатуре, поэтому набор символов в большинстве случаев будет состоять из строчных букв, прописных букв, цифр и специальных символов, таких как звездочки и амперсанды. Более длинные наборы символов позволяют создавать более надежные пароли при правильном использовании. Подумайте об этом так: скажем, кто-то просит вас выбрать число от 1 до 10 и другое число от 1 до 100. Какое из них легче правильно угадать? Ответом, конечно же, является число от 1 до 10, потому что число возможных вариантов меньше. Та же концепция применяется при выборе пароля.

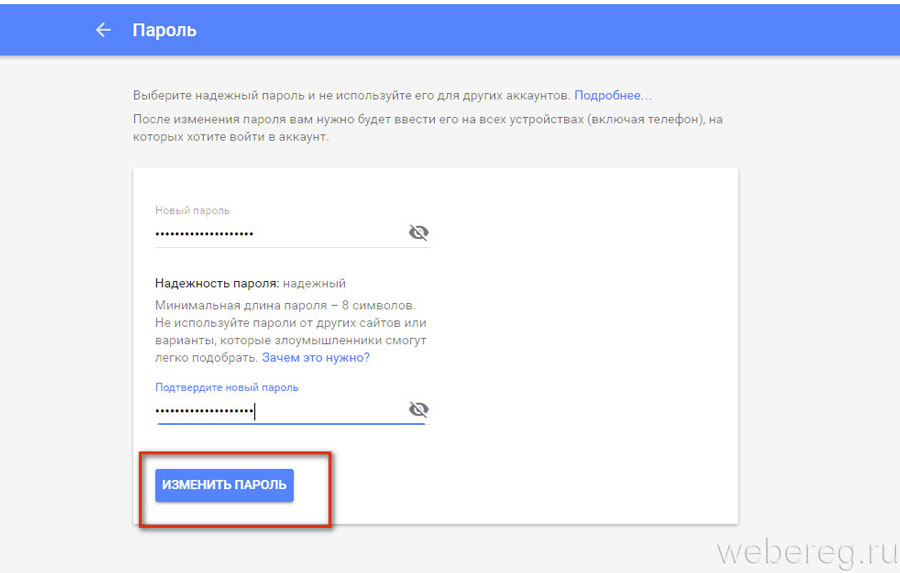

Во-вторых, длина пароля — еще один очень важный показатель для определения надежности пароля. Даже если вы создаете пароль из большого набора символов, если он состоит всего из нескольких символов, злоумышленники все равно могут относительно легко угадать или взломать этот пароль. Мы рекомендуем минимум длиной 8 символов. Это очень важная часть надежности пароля. Например, 12-символьный пароль может быть немного надежнее, чем 8-символьный.

Наконец, убедитесь, что в вашем пароле используется хорошая комбинация символов. Длинный набор символов с длинным паролем не годится, если один и тот же символ повторяется снова и снова в качестве пароля. Большинство веб-сайтов позволяют вам использовать большинство (если не все) символов на вашей клавиатуре, но на самом деле вам решать, использовать ли хороший выбор. Оптимальный пароль будет содержать смесь строчных букв, прописных букв, цифр и символов.

Как факторы определяют надежность пароля?

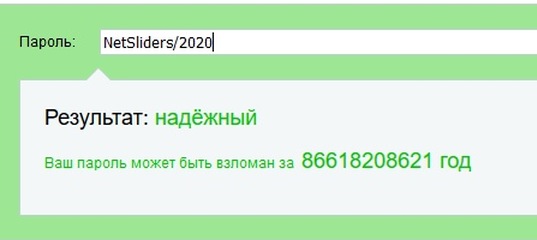

Вот диаграмма, показывающая относительную надежность паролей, рассчитанную для современных атак грубой силы. Стоит отметить, что по мере развития технологий и увеличения возможностей перебора эти пароли становятся все слабее. Как показывают расчеты, длина символов пароля является основным фактором, определяющим надежность пароля.

Стоит отметить, что по мере развития технологий и увеличения возможностей перебора эти пароли становятся все слабее. Как показывают расчеты, длина символов пароля является основным фактором, определяющим надежность пароля.

Заключительное слово о надежности пароля

Хотя оптимальный пароль состоит из множества различных типов символов и очень длинный, конечно, должен быть баланс между безопасностью и тем, насколько хорошо вы можете вспомнить пароль. Обычный метод, помогающий сбалансировать эти два, состоит в том, чтобы заменить буквы цифрами / символами, которые выглядят как эти буквы. Обычно это хорошая практика, если пароль длинный, но злоумышленники также знают об этих методах и будут искать такие пароли. Наконец, добавление нескольких дополнительных цифр/символов в конец пароля может иметь большое значение для защиты от злоумышленников. Просто убедитесь, что у вас в голове есть какое-то мнемоническое устройство, которое поможет запомнить эти дополнительные символы.

Ведь если я забыл пароль от своего менеджера паролей, это возможно даже более критичная проблема, чем то, что зашифрованная база данных паролей была украдена.

Ведь если я забыл пароль от своего менеджера паролей, это возможно даже более критичная проблема, чем то, что зашифрованная база данных паролей была украдена. 2 специальных символа

nonletters=2, # требуется мин. 2 небуквенных символа (цифры, спецпредложения, что угодно)

)

2 специальных символа

nonletters=2, # требуется мин. 2 небуквенных символа (цифры, спецпредложения, что угодно)

)

password('Mixed-汉堡包/漢堡包, 汉堡/漢堡')

print(tested_pass.strength()) # -> 0,812 -- очень хорошо!

печать (проверенный_проход.тест())

#->[] - хороший пароль; на самом деле он набрал 0,812

password('Mixed-汉堡包/漢堡包, 汉堡/漢堡')

print(tested_pass.strength()) # -> 0,812 -- очень хорошо!

печать (проверенный_проход.тест())

#->[] - хороший пароль; на самом деле он набрал 0,812