Настройка dns сервера windows 2018 пошаговое руководство: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

Документация ISPmanager 5 Lite : Установка и настройка DNS-сервера

ISPmanager работает с реализациями DNS-сервера: BIND (Berkeley Internet Name Domain) и PowerDNS. Они обеспечивают преобразование DNS-имени в IP-адрес и наоборот. Основное преимущество BIND в том, что он реализован в полном соответствии с официальной документацией, которая регламентирует работу DNS-сервера. Согласно этому документу DNS-сервер хранит сведения о доменных зонах в виде файлов. PowerDNS по скорости работы превосходит BIND, т. к. сведения о доменных зонах хранит в базе данных. Поэтому если планируете работать с большим количеством IP-адресов в ISPmanager, то рекомендуем использовать PowerDNS.

ISPmanager выступает в роли первичного (master) DNS-сервера. Первичный DNS-сервер хранит главную копию файла доменной зоны, которую сопровождает администратор системы. Информацию о доменной зоне первичный сервер получает из её конфигурационных файлов зоны. Вторичные серверы (slave) получают настройки доменной зоны с первичного сервера.

Настройки DNS-сервера записываются в его конфигурационный файл. Используются при создании доменных зон. Подробнее см. в статье Создание доменного имени.

Установка сервера доменных имён

Чтобы установить сервер доменных имён:

- Перейдите в Настройки → Возможности → выберите Сервер имён (DNS) → Изменить.

- Выберите нужный DNS-сервер.

- Нажмите Применить изменения и дождитесь окончания установки.

Настройка сервера доменных имён

Чтобы настроить DNS-сервер:

- Перейдите в Домены → Доменные имена → Настройки.

- Укажите Серверы имён, которые управляют создаваемыми доменными зонами. Указываются в ресурсных NS-записях создаваемых доменных зон.

- Укажите Email администратора DNS. Указывается в ресурсной SOA-записи создаваемых доменных зон. Подробнее о доменных зонах и ресурсных записях см. в статье Создание ресурсных записей доменной зоны.

- Укажите Запись DMARC — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны.

Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене.

Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене. - Укажите Запись SPF — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны. Используется для настройки механизма SPF. Этот механизм задаёт политику проверки входящей почты в домене. Используйте в шаблоне макрос «_ip_» для подставления IP-адресов. Адреса указываются в параметре SPFRelayIP конфигурационного файла ISPmanager (по умолчанию /usr/local/mgr5/etc/ispmgr.conf) через пробел. Подробнее см. в статье Конфигурационный файл ISPmanager.

- Укажите Поддомены, которые будут автоматически создаваться при создании домена. Указываются в ресурсных A-записях создаваемых доменных зон.

- Укажите Почтовые серверы, на которые будет поступать электронная почта домена. Указываются в ресурсных MX-записях создаваемых доменных зон. Если указываете полное доменное имя, поставьте точку «.» на конце (например, «mail1.mydomain.com.

» «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно (например «mail» «mail»).

» «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно (например «mail» «mail»). - Если NS-запись лежит в пределах создаваемой доменной зоны, для NS-серверов автоматически создаются ресурсные A и AAAA записи. Укажите IP-адреса для серверов имён, которые будут использоваться при создании записей. Если поле не указано, то для первой NS-записи используется IP-адрес первичной доменной зоны, а для всех остальных — адрес вторичной. Если вторичные серверы имён не настроены или указано недостаточное количество IP-адресов, будет получена ошибка.

- При создании домена в ресурсной SOA-записи доменной зоны в качестве первичного DNS-сервера (master) указывается сервер с ISPmanager. Чтобы изменить значение по умолчанию, укажите Имя сервера для SOA-записей.

- Если нужно применить изменения настроек к уже созданным доменным зонам, включите опцию Применить к существующим.

- Нажмите Ok.

Поддержка технологии DNSSEC

Чтобы настроить DNSSEC:

- Перейдите в Домены → Доменные имена → Настройки.

- Включите опцию Поддержка DNSSEC.

- Укажите настройки ключей. DNSSEC использует 2 типа ключей: ZSK и KSK. ZSK (Zone Signing Key) — ключ для подписи ресурсных записей доменной зоны. KSK (Key Signing Key) — ключ для подписи ключей. Укажите параметры каждого типа ключа. Они будут учитываться при генерации новых ключей:

- Алгоритм — метод генерации ключей. Устаревшие алгоритмы: «5 — RSA/SHA-1», «7 — RSASHA1-NSEC3-SHA1». Современные алгоритмы: «8 — RSA/SHA-256», «10 — RSA/SHA-512». Новейшие алгоритмы: «13 — ECDSA Curve P-256 with SHA-256», «14 — ECDSA Curve P-384 with SHA-384».

- Длина ключа — указывается в битах.

- Период обновления, по истечении которого будет сгенерирован новый ключ. Указывается в месяцах.

Обратите внимание!

Текущая реализация поддержки DNSSEC позволяет указать только одинаковый алгоритм для всех типов ключей.

Подробнее о технологии см. в статье Настройка DNSSEC.

Пошаговое руководство по настройке DNS-сервера BIND в chroot среде для Red Hat (RHEL / CentOS) 7 / Хабр

Перевод статьи подготовлен для студентов курса «Безопасность Linux». Интересно развиваться в данном направлении? Смотрите запись трансляции мастер-класса Ивана Пискунова «Безопасность в Linux в сравнении с Windows и MacOS»

Интересно развиваться в данном направлении? Смотрите запись трансляции мастер-класса Ивана Пискунова «Безопасность в Linux в сравнении с Windows и MacOS»

В этой статье я расскажу о шагах по настройке DNS-сервера на RHEL 7 или CentOS 7. Для демонстрации я использовал Red Hat Enterprise Linux 7.4. Наша цель — создать одну A-запись и одну PTR-запись для зоны прямого и обратного просмотра соответственно.

Сначала установите необходимые rpm-пакеты для DNS-сервера.

ПРИМЕЧАНИЕ: Для RHEL у вас должна быть активная подписка на RHN, или вы можете настроить локальный автономный репозиторий, с помощью которого менеджер пакетов «yum» сможет установить необходимые rpm-пакеты и зависимости.

# yum install bind bind-chroot caching-nameserver

Мои настройки:

# hostname

golinuxhub-client.example

Мой IP-адрес 192.168.1.7

# ip address | egrep 'inet.*enp0s3'

inet 192.168.1.7/24 brd 192.168.1.255 scope global dynamic enp0s3Поскольку мы будем использовать chroot, нужно отключить службу.

# systemctl stop named # systemctl disable named

Затем скопируйте необходимые файлы в каталог chroot.

ПРИМЕЧАНИЕ. Используйте аргумент -p в команде cp для сохранения прав и владельцев.

[root@golinuxhub-client ~]# cp -rpvf /usr/share/doc/bind-9.9.4/sample/etc/* /var/named/chroot/etc/ ‘/usr/share/doc/bind-9.9.4/sample/etc/named.conf’ -> ‘/var/named/chroot/etc/named.conf’ ‘/usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones’ -> ‘/var/named/chroot/etc/named.rfc1912.zones’

Затем скопируйте файлы, связанные с зоной, в новое место.

[root@golinuxhub-client ~]# cp -rpvf /usr/share/doc/bind-9.9.4/sample/var/named/* /var/named/chroot/var/named/ ‘/usr/share/doc/bind-9.9.4/sample/var/named/data’ -> ‘/var/named/chroot/var/named/data’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/my.external.zone.db’ -> ‘/var/named/chroot/var/named/my.external.zone.db’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/my.internal.zone.db’ -> ‘/var/named/chroot/var/named/my.internal.zone.db’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.ca’ -> ‘/var/named/chroot/var/named/named.ca’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.empty’ -> ‘/var/named/chroot/var/named/named.empty’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.localhost’ -> ‘/var/named/chroot/var/named/named.localhost’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.loopback’ -> ‘/var/named/chroot/var/named/named.loopback’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves’ -> ‘/var/named/chroot/var/named/slaves’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.ddns.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.ddns.internal.zone.db’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.slave.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.slave.internal.zone.db’ ```bash Теперь давайте посмотрим на основной файл конфигурации. ```bash # cd /var/named/chroot/etc/

Очистите содержимое named.conf и вставьте следующее.

[root@golinuxhub-client etc]# vim named.conf options { listen-on port 53 { 127.0.0.1; any; }; # listen-on-v6 port 53 { ::1; }; directory "/var/named"; dump-file "/var/named/data/cache_dump.db"; statistics-file "/var/named/data/named_stats.txt"; memstatistics-file "/var/named/data/named_mem_stats.txt"; allow-query { localhost; any; }; allow-query-cache { localhost; any; }; }; logging { channel default_debug { file "data/named.run"; severity dynamic; }; }; view my_resolver { match-clients { localhost; any; }; recursion yes; include "/etc/named.rfc1912.zones"; };

Информация, относящаяся к зоне, должна быть добавлена в /var/named/chroot/etc/named.rfc1912.zones. Добавьте записи, приведенные ниже. Файл example.zone — это файл зоны прямого просмотра, а example.rzone — файл обратной зоны.

ВАЖНОЕ ПРИМЕЧАНИЕ: Зона обратного просмотра содержит 1. 168.192, поскольку мой IP-адрес 192.168.1.7

168.192, поскольку мой IP-адрес 192.168.1.7

zone "example" IN {

type master;

file "example.zone";

allow-update { none; };

};

zone "1.168.192.in-addr.arpa" IN {

type master;

file "example.rzone";

allow-update { none; };

};Файлы, связанные с зонами, находятся здесь:

# cd /var/named/chroot/var/named/

Далее создадим файлы для прямой и обратной зоны. Имена файлов будут такими же, как выше в файле named.rfc1912.zones. У нас уже есть несколько шаблонов по умолчанию, которые мы можем использовать.

# cp -p named.localhost example.zone # cp -p named.loopback example.rzone

Как видите, текущие разрешения на все файлы и каталоги принадлежат root.

[root@golinuxhub-client named]# ll total 32 drwxr-xr-x. 2 root root 6 May 22 2017 data -rw-r--r--. 1 root root 168 May 22 2017 example.rzone -rw-r--r--. 1 root root 152 May 22 2017 example.zone -rw-r--r--. 1 root root 56 May 22 2017 my.external.zone.db -rw-r--r--. 1 root root 56 May 22 2017 my.internal.zone.db -rw-r--r--. 1 root root 2281 May 22 2017 named.ca -rw-r--r--. 1 root root 152 May 22 2017 named.empty -rw-r--r--. 1 root root 152 May 22 2017 named.localhost -rw-r--r--. 1 root root 168 May 22 2017 named.loopback drwxr-xr-x. 2 root root 71 Feb 12 21:02 slaves

Измените права всех файлов, указав в качестве владельца пользователя root и группу named.

# chown root:named *

Но для data владелец должен быть named:named.

# chown -R named:named data # ls -l total 32 drwxr-xr-x. 2 named named 6 May 22 2017 data -rw-r--r--. 1 root named 168 May 22 2017 example.rzone -rw-r--r--. 1 root named 152 May 22 2017 example.zone -rw-r--r--. 1 root named 56 May 22 2017 my.external.zone.db -rw-r--r--. 1 root named 56 May 22 2017 my.internal.zone.db -rw-r--r--. 1 root named 2281 May 22 2017 named.ca -rw-r--r--. 1 root named 152 May 22 2017 named.empty -rw-r--r--. 1 root named 152 May 22 2017 named.localhost -rw-r--r--. 1 root named 168 May 22 2017 named.loopback drwxr-xr-x. 2 root named 71 Feb 12 21:02 slaves

Добавьте приведенное ниже содержимое в файл прямой зоны. Здесь мы создаем A-запись для localhost (golinuxhub-client) и еще одну для сервера (golinuxhub-server).

# vim example.zone

$TTL 1D

@ IN SOA example. root (

1 ; serial

3H ; refresh

15M ; retry

1W ; expire

1D ) ; minimum

IN NS example.

IN A 192.168.1.7

golinuxhub-server IN A 192.168.1.5

golinuxhub-client IN A 192.169.1.7Далее добавьте содержимое в файл обратной зоны. Здесь мы создаем PTR-запись для golinuxhub-client и для сервера golinuxhub-server.

# vim example.rzone $TTL 1D @ IN SOA example. root.example. ( 1997022700 ; serial 28800 ; refresh 14400 ; retry 3600000 ; expire 86400 ) ; minimum IN NS example. 5 IN PTR golinuxhub-server.example. 7 IN PTR golinuxhub-client.example.

Прежде чем мы запустим сервис named-chroot, проверим конфигурацию файла зоны.

[root@golinuxhub-client named]# named-checkzone golinuxhub-client.example example.zone zone golinuxhub-client.example/IN: loaded serial 1 OK [root@golinuxhub-client named]# named-checkzone golinuxhub-client.example example.rzone zone golinuxhub-client.example/IN: loaded serial 1997022700 OK

Все выглядит хорошо. Теперь проверьте файл конфигурации, используя следующую команду.

[root@golinuxhub-client named]# named-checkconf -t /var/named/chroot/ /etc/named.conf

Итак, все выполнено успешно.

[root@golinuxhub-client named]# echo $? 0

ВАЖНОЕ ПРИМЕЧАНИЕ: у меня SELinux находится в режиме permissive

# getenforce Permissive

Все выглядит хорошо, так что пора запускать наш сервис named-chroot .

[root@golinuxhub-client named]# systemctl restart named-chroot

[root@golinuxhub-client named]# systemctl status named-chroot

● named-chroot.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/named-chroot.service; disabled; vendor preset: disabled)

Active: active (running) since Mon 2018-02-12 21:53:23 IST; 19s ago

Process: 5236 ExecStop=/bin/sh -c /usr/sbin/rndc stop > /dev/null 2>&1 || /bin/kill -TERM $MAINPID (code=exited, status=0/SUCCESS)

Process: 5327 ExecStart=/usr/sbin/named -u named -c ${NAMEDCONF} -t /var/named/chroot $OPTIONS (code=exited, status=0/SUCCESS)

Process: 5325 ExecStartPre=/bin/bash -c if [ ! "$DISABLE_ZONE_CHECKING" == "yes" ]; then /usr/sbin/named-checkconf -t /var/named/chroot -z "$NAMEDCONF"; else echo "Checking of zone files is disabled"; fi (code=exited, status=0/SUCCESS)

Main PID: 5330 (named)

CGroup: /system. slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.

slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client. example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192.

example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192. 168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122

168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122Как вы видите, мы получили положительный ответ (ANSWER) на наш запрос (QUERY).

[root@golinuxhub-client named]# dig -x 192.168.1.7 ; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.7 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 55804 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;7.1.168.192.in-addr.arpa. IN PTR ;; ANSWER SECTION: 7.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-client.example. ;; AUTHORITY SECTION: 1.168.192.in-addr.arpa. 86400 IN NS example. ;; ADDITIONAL SECTION: example. 86400 IN A 192.168.1.7 ;; Query time: 1 msec ;; SERVER: 192.168.1.7#53(192.168.1.7) ;; WHEN: Mon Feb 12 22:12:54 IST 2018 ;; MSG SIZE rcvd: 122

Точно так же мы можем проверить прямую зону.

[root@golinuxhub-client named]# nslookup golinuxhub-client.example Server: 192.168.1.7 Address: 192.168.1.7#53 Name: golinuxhub-client.example Address: 192.169.1.7 [root@golinuxhub-client named]# nslookup golinuxhub-server.example Server: 192.168.1.7 Address: 192.168.1.7#53 Name: golinuxhub-server.example Address: 192.168.1.5

Эта статья немного устарела, так как в RHEL 7 теперь не нужно копировать файлы конфигурации bind в chroot. Step-by-Step Tutorial: Configure DNS Server using bind chroot (CentOS/RHEL 7).

Шаг за шагом Как настроить передачу зоны DNS в Windows Server 2016 — Просто случайная информация о Microsoft Azure и вычислительной технике

Сегодня давайте пройдем немного длинный шаг о том, как настроить передачу зоны DNS .

Прежде чем приступить к пошаговым инструкциям, давайте рассмотрим некоторую информацию о переносе зоны DNS.

Передача зоны DNS определяет, как инфраструктура DNS перемещает информацию о зоне DNS с одного сервера на другой . Без переноса зон различные серверы имен в вашей организации поддерживают несовместимые копии данных зоны.

Без переноса зон различные серверы имен в вашей организации поддерживают несовместимые копии данных зоны.

*_* Также следует учитывать, что зона содержит конфиденциальные данные, и важно обеспечить безопасность передачи зон.

Перенос зоны происходит при репликации зоны DNS, которая находится на одном сервере, на другой сервер DNS.

Перенос зон синхронизирует первичную и вторичную зоны DNS-сервера . Именно так DNS повышает свою устойчивость в Интернете.

Зоны DNS должны оставаться обновленными на первичном и вторичном серверах. Расхождения в основной и дополнительной зонах могут привести к перебоям в обслуживании и неправильному разрешению имен хостов.

Напоминание: отработайте этот шаг в своей изолированной сети и на собственной виртуальной машине.

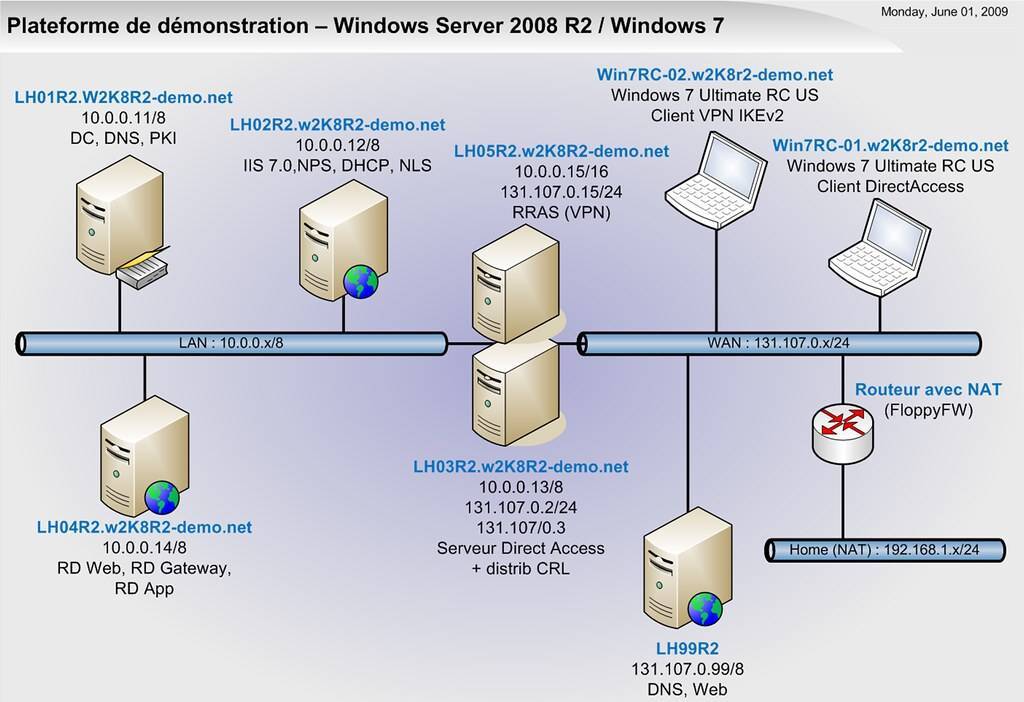

Требования к инфраструктуре:

- 1 СЕРВЕР DC (DC-CLOUD.Windows.ae) ADDS, DNS

- 1 ПОДСЕРВЕР (SUB-01.

Windows.ae) DNS

Windows.ae) DNS

Давайте начнем с моего первого сервера, который называется DC-CLOUD.Windows.ae

1. Прежде чем мы начнем передачу зоны DNS, давайте добавим некоторую информацию в DNS, для этой демонстрации я добавлю добавить новый хост в мой DNS. щелкните правой кнопкой мыши доменное имя (Windows.ae), и выберите Новый хост (A или AAAA).

2. Затем в поле New Host я ввожу Server-Exchange2016 под именем (этот сервер является моим демонстрационным сервером Exchange), а затем ввожу IP-адрес сервера .

3 — должно появиться сообщение о том, что запись хоста была успешно создана.

4. Затем снова щелкните правой кнопкой мыши имя домена, чтобы создать Новая запись почтового обмена (MX).

5. В поле «Новая запись ресурса» введите FQDN name f или мой почтовый сервер (Exchange Server) и нажмите OK.

6 — Должен появиться в списке источников DNS.

7. Затем, все еще на сервере DC-CLOUD.Windows.ae , в консоли DNS щелкните правой кнопкой мыши Зона обратного просмотра и выберите Новая зона.

*_* Зона обратного просмотра преобразует IP-адрес в доменное имя и содержит записи ресурсов начала полномочий (SOA), сервера имен (NS) и указателя (PTR).

8 – В Мастере создания новой зоны нажмите Далее.

9. В разделе «Тип зоны» нажмите « Основная зона» и нажмите «Далее », чтобы продолжить.

10 – В области репликации зоны Active Directory нажмите кнопку № 2 (см. рис.)

11. Далее в поле Имя Зона обратного просмотра нажмите Зона обратного просмотра IPv4 и нажмите Далее , чтобы продолжить.

12 – Далее в поле Зона обратного просмотра Имя введите 712.16 и нажмите Далее.

13. В поле Динамическое обновление нажмите Разрешить только безопасные динамические обновления (рекомендуется для Active Directory) , затем нажмите Далее.

14 – Далее нажмите Готово.

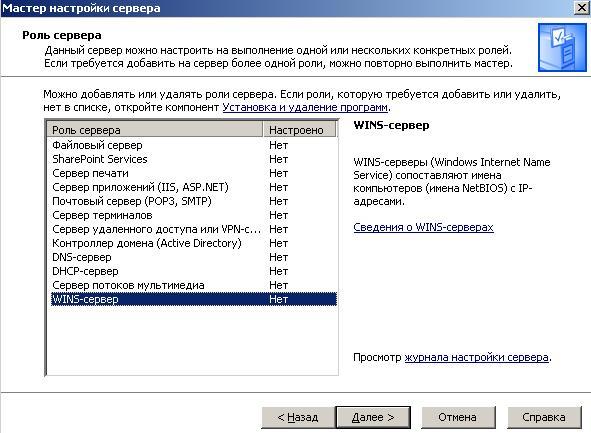

15 — Теперь давайте продолжим установка служб DNS на SUB-01.Windows.ae (член доменного сервера) , который будет реплицировать всю информацию DNS.

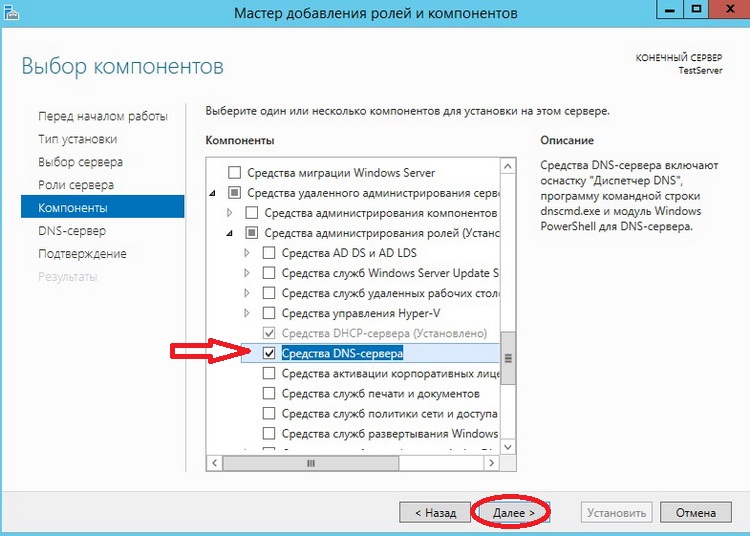

*_* На сервере SUB-01.Windows.ae в списке Выбор ролей сервера щелкните DNS-сервер и нажмите Далее, чтобы продолжить.

16. Затем на странице «Выбор функций» нажмите «Далее», чтобы продолжить.

17 — Затем на странице DNS-сервера нажмите «Далее», чтобы продолжить.

18 – Далее нажмите Установить.

19 – После завершения установки DNS нажмите Закрыть.

20 — Далее давайте создадим дополнительную зону с помощью Windows PowerShell . Тип:

Add-DnsServerSecondaryZone -Name «Windows.ae» -ZoneFile «Windows.ae.dns» -MasterServers 172.16.1.254

21 — Затем вернитесь на сервер домена ( DC-CLOUD.Windows.ae ) и откройте PowerShell, введите этот командлет, чтобы включить перенос зоны.

Set-DnsServerPrimaryZone -Name «Windows.ae» –Notify Notifyservers –notifyservers «172.16.1.240» -SecondaryServers «172.16.1.240» –SecureSecondaries TransferToSecureServers

9020 3

22 – Далее, еще на DC- CLOUD.Windows.ae Доменный сервер, откройте DNS-консоль , чтобы обновить информацию, затем щелкните правой кнопкой мыши имя домена ( Windows.

ae ), затем щелкните свойства .

23 – В окне свойств Windows.ae щелкните вкладку Zone Transfer , а затем проверьте IP-адрес и полное доменное имя сервера . , затем нажмите уведомить.

24 – Затем в поле Уведомить убедитесь, что IP-адрес SUB-01 подтвержден, и нажмите Отмена.

25 — Далее, пусть настроит старение/очистку для всех наших существующих зон , щелкните правой кнопкой мыши Имя сервера (DC-CLOUD.Windows.ae) и выберите Установить устаревание/очистку для всех зон.

26. В окне «Свойства устаревания/очистки сервера» щелкните Очистить устаревшие записи ресурсов в поле и нажмите «ОК», чтобы продолжить.

27. Затем в окне подтверждения устаревания/очистки сервера нажмите Применить эти настройки к существующим зонам, интегрированным с Active Directory , а затем нажмите ОК.

28. Наш последний шаг позволяет проверить , что и наш доменный сервер, и рядовой сервер должны реплицировать запись ресурса DNS .

пока все.. если есть сомнения напишите отзыв.. 🙂

Нравится:

Нравится Загрузка…

- Категории 900 38

- Windows Server 2016

Шаг за шагом Реализация Безопасность DNS в Windows Server 2016 — случайная информация о Microsoft Azure и вычислительной технике

Поскольку DNS – это критически важная сетевая служба, администратор сервера должен максимально защитить ее.

Доступен ряд вариантов защиты DNS-сервера, в том числе:

• Блокировка кеша DNS

• Пул сокетов DNS

• DNSSECПрежде чем мы начнем шаг за шагом, чтобы реализовать DNS-безопасность, давайте рассмотрим теорию, стоящую за этой технологией.

Блокировка кэша DNS

Блокировка кеша — это функция безопасности Windows Server 2016, которая позволяет контролировать, когда информация в кеше DNS может быть перезаписана. Когда рекурсивный DNS-сервер отвечает на запрос, он кэширует результаты, чтобы быстро ответить, если он получит другой запрос, запрашивающий ту же информацию. Период времени, в течение которого DNS-сервер хранит информацию в своем кеше, определяется значением времени жизни (TTL) для записи ресурса.

Пул сокетов DNS

Пул сокетов DNS позволяет DNS-серверу использовать рандомизацию исходного порта при отправке DNS-запросов. При запуске службы DNS сервер выбирает исходный порт из пула сокетов, доступных для отправки запросов. Вместо предсказуемого исходного порта DNS-сервер использует случайный номер порта, который он выбирает из пула сокетов DNS. Пул сокетов DNS усложняет атаки с подделкой кеша, поскольку злоумышленник должен правильно угадать как исходный порт DNS-запроса, так и случайный идентификатор транзакции, чтобы успешно провести атаку.

Пул сокетов DNS включен по умолчанию в Windows Server 2016 9.0005

DNSSEC

DNSSEC позволяет криптографически подписывать зону DNS и все записи в зоне, чтобы клиентские компьютеры могли проверить ответ DNS. DNS часто подвергается различным атакам, таким как спуфинг и подделка кеша. DNSSEC помогает защититься от этих угроз и обеспечивает более безопасную инфраструктуру DNS.

Итак, теперь давайте рассмотрим простой шаг, как вы, как администратор сервера, можете внедрить безопасность DNS.

01 — Шаг по настройке DNSSEC

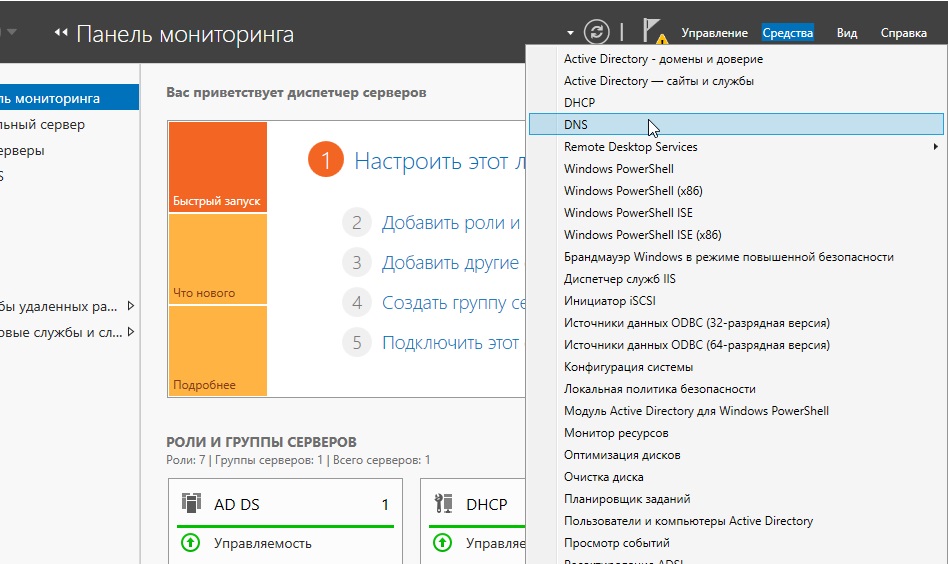

1. Откройте Server Manager, нажмите Tools и откройте DNS Manager.

2. В DNS Manager перейдите к своему доменному имени , затем щелкните правой кнопкой мыши d omain name , выберите DNSSEC и затем нажмите 9000 3 Подпишите Зону.

2 – В интерфейсе Zone Signing Wizard нажмите Далее.

3 – В интерфейсе параметров подписи нажмите Настройте параметры подписи зоны , а затем нажмите Далее.

4. В интерфейсе мастера ключей убедитесь, что « DNS-сервер CLOUD-SERVER выбран в качестве мастера ключей », а затем нажмите «Далее».

5 – В интерфейсе Key Signing Key (KSK) нажмите Далее.

6 – В интерфейсе ключа подписи ключа (KSK) нажмите Добавить.

7 – На интерфейсе New Key Signing Key (KSK), нажмите ОК.

~*~ пожалуйста, потратьте некоторое время на изучение свойств ключа в интерфейсе нового ключа подписи ключей (KSK).

8 – В интерфейсе Key Signing Key (KSK) нажмите Next.

9 – В интерфейсе ключа подписи зоны (ZSK) нажмите Далее.

10 – В интерфейсе Zone Signing Key (ZSK) нажмите Добавить.

11 – Интерфейс нового ключа подписи зоны (ZSK), нажмите OK.

12 – В интерфейсе Zone Signing Key (ZSK) нажмите Next.

13 — В интерфейсе Next Secure (NSEC) нажмите Next.

~*~ NSEC — когда в ответе DNS нет данных для предоставления клиенту, эта запись подтверждает, что хост не существует.

14 – На интерфейсе Trust Anchors (TAs), установите флажок Включить распространение якорей доверия для этой зоны, и нажмите Далее.

~*~ Якорь доверия — это авторитетный объект, представленный открытым ключом. В зоне TrustAnchors хранятся предварительно настроенные открытые ключи, связанные с определенной зоной.

15 – В интерфейсе параметров подписи и опроса нажмите Далее.

16 – На интерфейсе DNS Security Extensions (DNSSEC), нажмите Далее, и затем нажмите Готово.

17. В консоли DNS разверните Trust Points, разверните ae и щелкните имя своего домена.

Убедитесь, что записи ресурса DNSKEY отображают и что их статус действителен.

18 – Откройте Server Manager, нажмите Инструменты и откройте Управление групповыми политиками.

19 – Далее откройте Управление групповыми политиками, разверните Лес: Windows.ae, разверните Домены, разверните Windows.ae, щелкните правой кнопкой мыши Политика домена по умолчанию, , а затем нажмите Изменить .

20. В интерфейсе редактора управления групповыми политиками нажмите в разделе Конфигурация компьютера, разверните Политики, разверните Параметры Windows, и нажмите Политика разрешения имен.

~*~ На правой панели в разделе Создать правила в Поле суффикса , введите Windows.ae , чтобы применить правило к суффиксу пространства имен.

~*~ Установите флажок Включить DNSSEC в этом правиле и флажок Требовать DNS-клиентов для проверки того, что данные имени и адреса проверены DNS-сервером, а затем нажмите Создать.

02 — Настройте пул сокетов DNS

1 — На сервере домена откройте Windows PowerShell и введите: Get-DNSServer

~*~ Эта команда отображает текущий размер пула сокетов DNS (в четвертой строке раздела ServerSetting). Обратите внимание, что текущий размер составляет 2500.

~*~ Обратите внимание, что размер пула сокетов DNS по умолчанию составляет 2500. При настройке пула сокетов DNS можно выбрать значение размера от 0 до 10 000. Чем больше значение, тем надежнее будет ваша защита от атак с подделкой DNS.

2 — Теперь давайте изменим размер пула сокетов до 3000 .

тип : dnscmd /config /socketpoolsize 3000

3 – Перезапустите DNS-сервер , чтобы изменения вступили в силу.

~*~ подтвердите, что размер нового пула сокетов теперь составляет 3000

04 – Настройте блокировку кэша DNS

1 – В Windows PowerShell введите Получить -Dnsserver

~*~ Это Команда отобразит текущее процентное значение блокировки кэша DNS.

~*~ Обратите внимание, что текущее значение равно 100 процентам.

2 — введите Set-DnsServerCache –LockingPercent 70

~*~ Это изменяет значение блокировки кеша на 70 процентов.

3 – Проверка диспетчера DNS.

пока все.., если есть сомнения, напишите благодарность.. 🙂

Нравится:

Нравится Загрузка.

Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене.

Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене. » «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно (например «mail» «mail»).

» «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно (например «mail» «mail»).

internal.zone.db’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.ca’ -> ‘/var/named/chroot/var/named/named.ca’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.empty’ -> ‘/var/named/chroot/var/named/named.empty’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.localhost’ -> ‘/var/named/chroot/var/named/named.localhost’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.loopback’ -> ‘/var/named/chroot/var/named/named.loopback’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves’ -> ‘/var/named/chroot/var/named/slaves’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.ddns.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.ddns.internal.zone.db’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.slave.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.slave.internal.zone.db’

```bash

Теперь давайте посмотрим на основной файл конфигурации.

```bash

# cd /var/named/chroot/etc/

internal.zone.db’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.ca’ -> ‘/var/named/chroot/var/named/named.ca’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.empty’ -> ‘/var/named/chroot/var/named/named.empty’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.localhost’ -> ‘/var/named/chroot/var/named/named.localhost’

‘/usr/share/doc/bind-9.9.4/sample/var/named/named.loopback’ -> ‘/var/named/chroot/var/named/named.loopback’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves’ -> ‘/var/named/chroot/var/named/slaves’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.ddns.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.ddns.internal.zone.db’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.slave.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.slave.internal.zone.db’

```bash

Теперь давайте посмотрим на основной файл конфигурации.

```bash

# cd /var/named/chroot/etc/ conf

options {

listen-on port 53 { 127.0.0.1; any; };

# listen-on-v6 port 53 { ::1; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { localhost; any; };

allow-query-cache { localhost; any; };

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

view my_resolver {

match-clients { localhost; any; };

recursion yes;

include "/etc/named.rfc1912.zones";

};

conf

options {

listen-on port 53 { 127.0.0.1; any; };

# listen-on-v6 port 53 { ::1; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { localhost; any; };

allow-query-cache { localhost; any; };

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

view my_resolver {

match-clients { localhost; any; };

recursion yes;

include "/etc/named.rfc1912.zones";

}; external.zone.db

-rw-r--r--. 1 root root 56 May 22 2017 my.internal.zone.db

-rw-r--r--. 1 root root 2281 May 22 2017 named.ca

-rw-r--r--. 1 root root 152 May 22 2017 named.empty

-rw-r--r--. 1 root root 152 May 22 2017 named.localhost

-rw-r--r--. 1 root root 168 May 22 2017 named.loopback

drwxr-xr-x. 2 root root 71 Feb 12 21:02 slaves

external.zone.db

-rw-r--r--. 1 root root 56 May 22 2017 my.internal.zone.db

-rw-r--r--. 1 root root 2281 May 22 2017 named.ca

-rw-r--r--. 1 root root 152 May 22 2017 named.empty

-rw-r--r--. 1 root root 152 May 22 2017 named.localhost

-rw-r--r--. 1 root root 168 May 22 2017 named.loopback

drwxr-xr-x. 2 root root 71 Feb 12 21:02 slaves empty

-rw-r--r--. 1 root named 152 May 22 2017 named.localhost

-rw-r--r--. 1 root named 168 May 22 2017 named.loopback

drwxr-xr-x. 2 root named 71 Feb 12 21:02 slaves

empty

-rw-r--r--. 1 root named 152 May 22 2017 named.localhost

-rw-r--r--. 1 root named 168 May 22 2017 named.loopback

drwxr-xr-x. 2 root named 71 Feb 12 21:02 slaves rzone

$TTL 1D

@ IN SOA example. root.example. (

1997022700 ; serial

28800 ; refresh

14400 ; retry

3600000 ; expire

86400 ) ; minimum

IN NS example.

5 IN PTR golinuxhub-server.example.

7 IN PTR golinuxhub-client.example.

rzone

$TTL 1D

@ IN SOA example. root.example. (

1997022700 ; serial

28800 ; refresh

14400 ; retry

3600000 ; expire

86400 ) ; minimum

IN NS example.

5 IN PTR golinuxhub-server.example.

7 IN PTR golinuxhub-client.example. conf

conf slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.

slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client. example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192.

example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192. 168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122

168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122 Windows.ae) DNS

Windows.ae) DNS  ae ), затем щелкните свойства .

ae ), затем щелкните свойства .

Пул сокетов DNS включен по умолчанию в Windows Server 2016 9.0005

Пул сокетов DNS включен по умолчанию в Windows Server 2016 9.0005