Аутентификация RADIUS на базе Microsoft Windows Server на примере межсетевого экрана Dlink DFL. Настройка radius windows 2018

Настройка RADIUS-клиентов | Microsoft Docs

- 10.04.2018

- Время чтения: 11 мин

In this article

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Чтобы настроить серверы доступа к сети как RADIUS-клиенты на сервере политики сети можно использовать в этом разделе.You can use this topic to configure network access servers as RADIUS Clients in NPS.

При добавлении нового сервера доступа к сети \ (VPN-сервера, точки беспроводного доступа, проверки подлинности коммутатора или сервере удаленного доступа) к сети, необходимо добавить сервер в качестве RADIUS-клиента на сервере политики сети и затем настроить клиент RADIUS для обмена данными с сервером политики сети.When you add a new network access server (VPN server, wireless access point, authenticating switch, or dial-up server) to your network, you must add the server as a RADIUS client in NPS, and then configure the RADIUS client to communicate with the NPS server.

Важно!

Клиентские компьютеры и устройства, такие как ноутбуки, планшеты, телефоны и другие компьютеры с клиентскими операционными системами, не являются клиентами RADIUS.Client computers and devices, such as laptop computers, tablets, phones, and other computers running client operating systems, are not RADIUS clients. Клиенты RADIUS — это серверы доступа к сети — например точки беспроводного доступа 802.1 X поддержкой коммутаторы, виртуальной частной сети (VPN) и серверов удаленного доступа -, так как они используют протокол RADIUS для взаимодействия с RADIUS-серверов, таких как серверы (NPS) сервера политики сети.RADIUS clients are network access servers - such as wireless access points, 802.1X-capable switches, virtual private network (VPN) servers, and dial-up servers - because they use the RADIUS protocol to communicate with RADIUS servers, such as Network Policy Server (NPS) servers.

Кроме того, этот шаг является необходимым при NPS-сервер является членом группы внешних серверов RADIUS, настроенного на прокси-сервер политики сети.This step is also necessary when your NPS server is a member of a remote RADIUS server group that is configured on an NPS proxy. В этом случае помимо выполнив действия, описанные в этой задаче на прокси-сервер политики сети необходимо выполнить следующие действия.In this circumstance, in addition to performing the steps in this task on the NPS proxy, you must do the following:

- На прокси-сервер политики сети настройте группы внешних серверов RADIUS, содержащего сервер политики сети.On the NPS proxy, configure a remote RADIUS server group that contains the NPS server.

- На удаленном сервере политики сети необходимо Настройте прокси-сервера политики сети как RADIUS-клиента.On the remote NPS server, configure the NPS proxy as a RADIUS client.

Для выполнения процедур в этом разделе, необходимо иметь хотя бы один сервер для доступа к сети \ (VPN-сервера, точки беспроводного доступа, проверки подлинности коммутатора или сервере удаленного доступа) или прокси-сервер политики сети, физически установленных в сети.To perform the procedures in this topic, you must have at least one network access server (VPN server, wireless access point, authenticating switch, or dial-up server) or NPS proxy physically installed on your network.

Настройка сервера доступа к сетиConfigure the Network Access Server

Используйте данную процедуру, чтобы настроить серверы доступа к сети для использования с сервером политики сети.Use this procedure to configure network access servers for use with NPS. При развертывании серверы доступа к сети (NAS) в качестве RADIUS-клиентов, необходимо настроить клиенты могли взаимодействовать с серверами политики сети, где серверы доступа к сети, настроенных как клиенты.When you deploy network access servers (NASs) as RADIUS clients, you must configure the clients to communicate with the NPS servers where the NASs are configured as clients.

В этой процедуре приводятся общие рекомендации о параметрах, которые следует использовать для настройки серверы доступа к сети; инструкции по настройке устройства, на котором выполняется развертывание в сети см. в документации продукта NAS.This procedure provides general guidelines about the settings you should use to configure your NASs; for specific instructions on how to configure the device you are deploying on your network, see your NAS product documentation.

Чтобы настроить сервер удаленного доступаTo configure the network access server

- На основе NAS в параметры RADIUS, выберите проверки подлинности RADIUS через порт протокола передачи датаграмм пользователя (UDP) 1812 и RADIUS-учет через порт UDP 1813.On the NAS, in RADIUS settings, select RADIUS authentication on User Datagram Protocol (UDP) port 1812 and RADIUS accounting on UDP port 1813.

- В проверки подлинности сервера или RADIUS-сервер, укажите сервера политики сети по IP-адрес или полное доменное имя (FQDN), в зависимости от требований NAS.In Authentication server or RADIUS server, specify your NPS server by IP address or fully qualified domain name (FQDN), depending on the requirements of the NAS.

- В секрет или общий секрет, введите надежный пароль.In Secret or Shared secret, type a strong password. Если NAS настроен в качестве RADIUS-клиента на сервере политики сети, используется тот же пароль, поэтому не забывайте.When you configure the NAS as a RADIUS client in NPS, you will use the same password, so do not forget it.

- Если вы используете PEAP или EAP для проверки подлинности, настройте NAS для использования проверки подлинности EAP.If you are using PEAP or EAP as an authentication method, configure the NAS to use EAP authentication.

- Если вы настраиваете беспроводной точки доступа, в SSID, укажите (SSID) идентификатора набора служб, который является буквенно-цифровой строкой, которая выступает в качестве имени сети.If you are configuring a wireless access point, in SSID, specify a Service Set Identifier (SSID), which is an alphanumeric string that serves as the network name. Это имя транслировать точками доступа для беспроводных клиентов и отображается для пользователей в вашей беспроводной достоверности (Wi-Fi) спотам.This name is broadcast by access points to wireless clients and is visible to users at your wireless fidelity (Wi-Fi) hotspots.

- Если вы настраиваете беспроводной точки доступа, в 802.1 X и WPA, включить проверку подлинности IEEE 802.1 X Если вы хотите развернуть PEAP-MS-CHAP v2, PEAP-TLS или EAP-TLS.If you are configuring a wireless access point, in 802.1X and WPA, enable IEEE 802.1X authentication if you want to deploy PEAP-MS-CHAP v2, PEAP-TLS, or EAP-TLS.

Добавление сервера доступа к сети как RADIUS-клиента на сервере политики сетиAdd the Network Access Server as a RADIUS Client in NPS

Используйте данную процедуру для добавления сервера доступа к сети как RADIUS-клиента на сервере политики сети.Use this procedure to add a network access server as a RADIUS client in NPS. Эта процедура позволяет настроить сервер доступа к сети как RADIUS-клиента с помощью консоли сервера политики сети.You can use this procedure to configure a NAS as a RADIUS client by using the NPS console.

Для выполнения этой процедуры необходимо быть членом Администраторы группы.To complete this procedure, you must be a member of the Administrators group.

Для добавления сервера доступа к сети как RADIUS-клиента на сервере политики сетиTo add a network access server as a RADIUS client in NPS

- На сервере политики сети, в диспетчере серверов щелкните средства, а затем нажмите кнопку сервера политики сети.On the NPS server, in Server Manager, click Tools, and then click Network Policy Server. Откроется консоль NPS.The NPS console opens.

- В консоли сервера политики сети, дважды щелкните клиенты и серверы RADIUS.In the NPS console, double-click RADIUS Clients and Servers. Щелкните правой кнопкой мыши RADIUS-клиенты, а затем нажмите кнопку новый клиент RADIUS.Right-click RADIUS Clients, and then click New RADIUS Client.

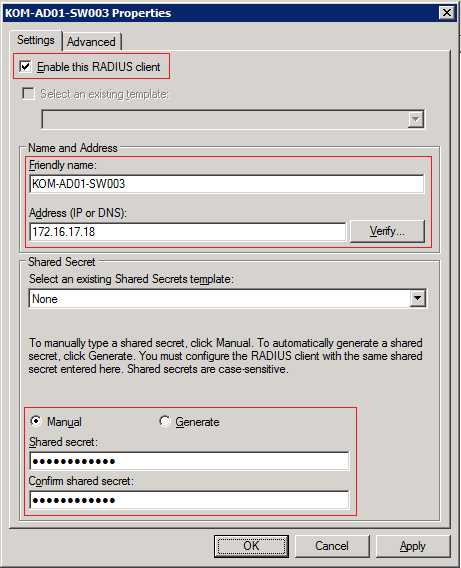

- В новый клиент RADIUS, убедитесь, что включить RADIUS-клиент флажок.In New RADIUS Client, verify that the Enable this RADIUS client check box is selected.

- В новый клиент RADIUSв понятное имя, введите отображаемое имя для NAS.In New RADIUS Client, in Friendly name, type a display name for the NAS. В адресов (IP- или DNS), введите NAS IP-адрес или полное доменное имя (FQDN).In Address (IP or DNS), type the NAS IP address or fully qualified domain name (FQDN). Если ввести полное доменное имя, нажмите кнопку проверка Если вы хотите убедиться, что имя правильно и сопоставляет допустимый IP-адрес.If you enter the FQDN, click Verify if you want to verify that the name is correct and maps to a valid IP address.

- В новый клиент RADIUSв поставщика, укажите имя изготовителя NAS.In New RADIUS Client, in Vendor, specify the NAS manufacturer name. Если вы не знаете имя изготовителя NAS, выберите стандарт RADIUS.If you are not sure of the NAS manufacturer name, select RADIUS standard.

- В новый клиент RADIUSв общий секрет, выполните одно из следующих действий:In New RADIUS Client, in Shared secret, do one of the following:

- Убедитесь, что вручную выбран, а затем в общий секрет, введите надежный пароль, который вводится на NAS.Ensure that Manual is selected, and then in Shared secret, type the strong password that is also entered on the NAS. Повторно введите общий секрет в Подтверждение.Retype the shared secret in Confirm shared secret.

- Выберите создать, а затем нажмите кнопку создать для автоматического создания общий секрет.Select Generate, and then click Generate to automatically generate a shared secret. Сохраните созданный общий секрет для конфигурации на NAS, чтобы он мог обмениваться данными с сервером политики сети.Save the generated shared secret for configuration on the NAS so that it can communicate with the NPS server.

- В новый клиент RADIUSв Дополнительные параметры, если вы используете методы проверки подлинности, отличные от EAP и PEAP и если NAS поддерживает использование атрибута проверки подлинности сообщений, установите сообщений запроса доступа должен содержать атрибут проверки подлинности сообщения.In New RADIUS Client, in Additional Options, if you are using any authentication methods other than EAP and PEAP, and if your NAS supports use of the message authenticator attribute, select Access Request messages must contain the Message Authenticator attribute.

- Нажмите кнопку ОК.Click OK. NAS появится в списке клиентов RADIUS, настроенных на сервере политики сети.Your NAS appears in the list of RADIUS clients configured on the NPS server.

Настройка RADIUS-клиентов, диапазон IP-адресов в Windows Server 2016 DatacenterConfigure RADIUS Clients by IP Address Range in Windows Server 2016 Datacenter

Если вы используете Windows Server 2016 Datacenter, в NPS можно настроить RADIUS-клиентов, диапазон IP-адресов.If you are running Windows Server 2016 Datacenter, you can configure RADIUS clients in NPS by IP address range. Это позволяет добавлять большое число клиентов RADIUS (таких как точки беспроводного доступа) в консоли сервера политики сети за один раз вместо добавления каждого клиента RADIUS по отдельности.This allows you to add a large number of RADIUS clients (such as wireless access points) to the NPS console at one time, rather than adding each RADIUS client individually.

При использовании сервера политики сети на Windows Server 2016 Standard, нельзя настроить RADIUS-клиентов с диапазон IP-адресов.You cannot configure RADIUS clients by IP address range if you are running NPS on Windows Server 2016 Standard.

Эта процедура используется для добавления группы серверы доступа к сети (NAS) как RADIUS-клиенты, настроенные с помощью IP-адреса из того же диапазон IP-адресов.Use this procedure to add a group of network access servers (NASs) as RADIUS clients that are all configured with IP addresses from the same IP address range.

Все клиенты RADIUS в диапазоне необходимо использовать конфигурацию и общий секрет.All of the RADIUS clients in the range must use the same configuration and shared secret.

Для выполнения этой процедуры необходимо быть членом Администраторы группы.To complete this procedure, you must be a member of the Administrators group.

Настройка RADIUS-клиентов путем диапазон IP-адресовTo set up RADIUS clients by IP address range

- На сервере политики сети, в диспетчере серверов щелкните средства, а затем нажмите кнопку сервера политики сети.On the NPS server, in Server Manager, click Tools, and then click Network Policy Server. Откроется консоль NPS.The NPS console opens.

- В консоли сервера политики сети, дважды щелкните клиенты и серверы RADIUS.In the NPS console, double-click RADIUS Clients and Servers. Щелкните правой кнопкой мыши RADIUS-клиенты, а затем нажмите кнопку новый клиент RADIUS.Right-click RADIUS Clients, and then click New RADIUS Client.

- В новый клиент RADIUSв понятное имя, введите отображаемое имя для коллекции серверы удаленного доступа.In New RADIUS Client, in Friendly name, type a display name for the collection of NASs.

- В адрес (IP or DNS), введите диапазон IP-адресов для клиентов RADIUS, используя нотацию (CIDR) использовать маршрутизации между доменами.In Address (IP or DNS), type the IP address range for the RADIUS clients by using Classless Inter-Domain Routing (CIDR) notation. Например, если диапазон IP-адресов для серверов NAS 10.10.0.0, введите 10.10.0.0/16.For example, if the IP address range for the NASs is 10.10.0.0, type 10.10.0.0/16.

- В новый клиент RADIUSв поставщика, укажите имя изготовителя NAS.In New RADIUS Client, in Vendor, specify the NAS manufacturer name. Если вы не знаете имя изготовителя NAS, выберите стандарт RADIUS.If you are not sure of the NAS manufacturer name, select RADIUS standard.

- В новый клиент RADIUSв общий секрет, выполните одно из следующих действий:In New RADIUS Client, in Shared secret, do one of the following:

- Убедитесь, что вручную выбран, а затем в общий секрет, введите надежный пароль, который вводится на NAS.Ensure that Manual is selected, and then in Shared secret, type the strong password that is also entered on the NAS. Повторно введите общий секрет в Подтверждение.Retype the shared secret in Confirm shared secret.

- Выберите создать, а затем нажмите кнопку создать для автоматического создания общий секрет.Select Generate, and then click Generate to automatically generate a shared secret. Сохраните созданный общий секрет для конфигурации на NAS, чтобы он мог обмениваться данными с сервером политики сети.Save the generated shared secret for configuration on the NAS so that it can communicate with the NPS server.

- В новый клиент RADIUSв Дополнительные параметры, если вы используете методы проверки подлинности, отличные от EAP и PEAP и если все серверы доступа к сети, поддерживают использование атрибута проверки подлинности сообщений, выберите сообщений запроса доступа должен содержать атрибут проверки подлинности сообщения.In New RADIUS Client, in Additional Options, if you are using any authentication methods other than EAP and PEAP, and if all of your NASs support use of the message authenticator attribute, select Access Request messages must contain the Message Authenticator attribute.

- Нажмите кнопку ОК.Click OK. Серверы доступа к сети отображаются в списке клиентов RADIUS, настроенных на сервере политики сети.Your NASs appear in the list of RADIUS clients configured on the NPS server.

Дополнительные сведения см. в разделе RADIUS-клиенты.For more information, see RADIUS Clients.

Дополнительные сведения о сервере политики сети см. в разделе сервера политики сети (NPS).For more information about NPS, see Network Policy Server (NPS).

docs.microsoft.com

Настраиваем доменную аутентификацию на сетевом оборудовании

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

- Установка и настройка сервера с ролью Network Policy Server

- Настройка сетевого оборудования для работы с сервером RADUIS

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

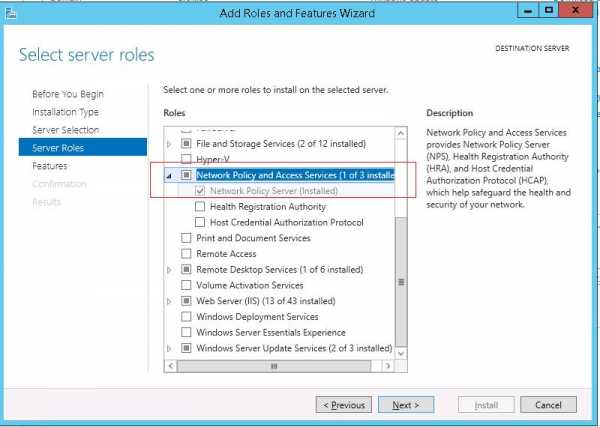

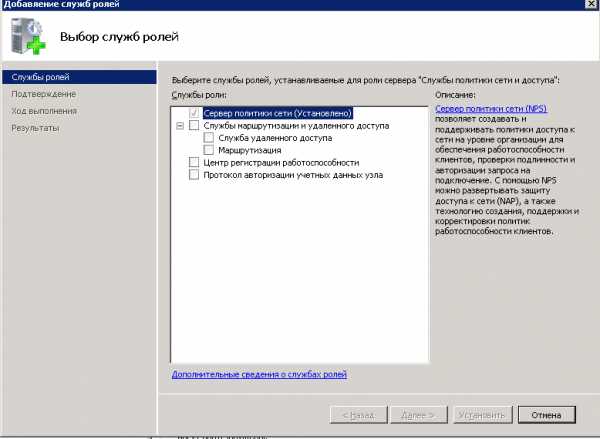

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

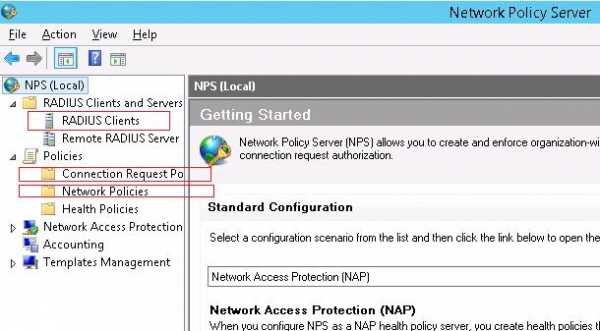

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

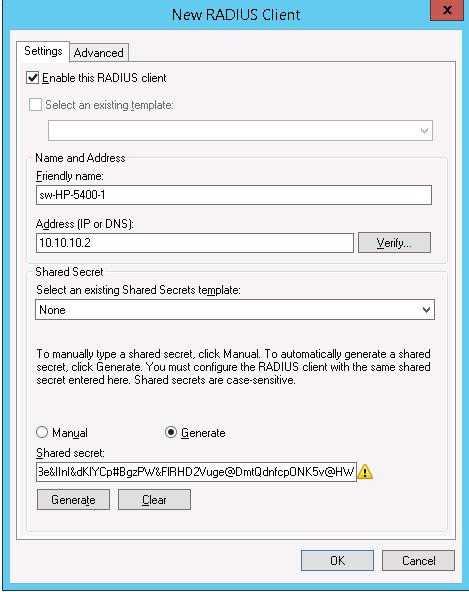

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

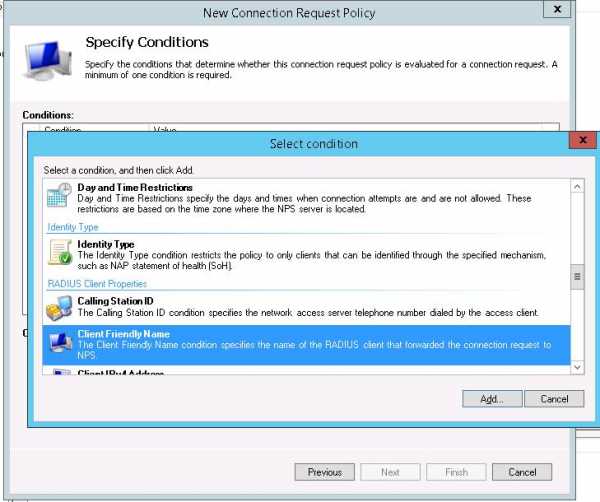

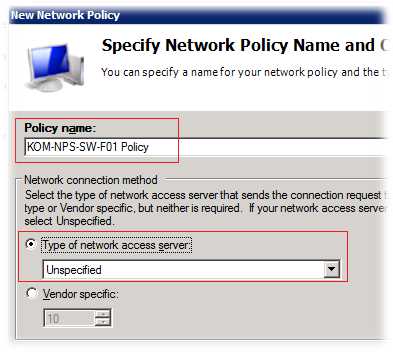

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

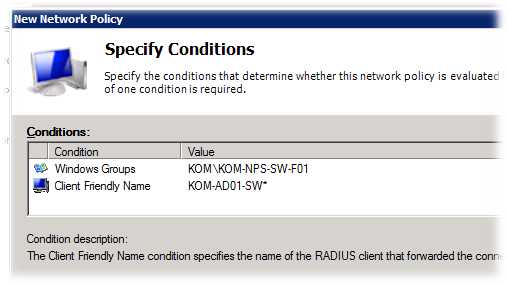

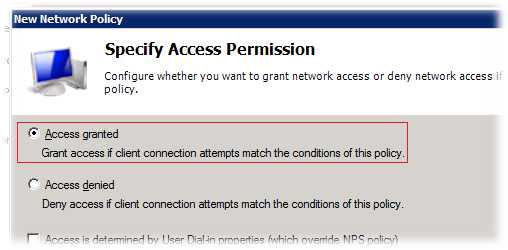

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

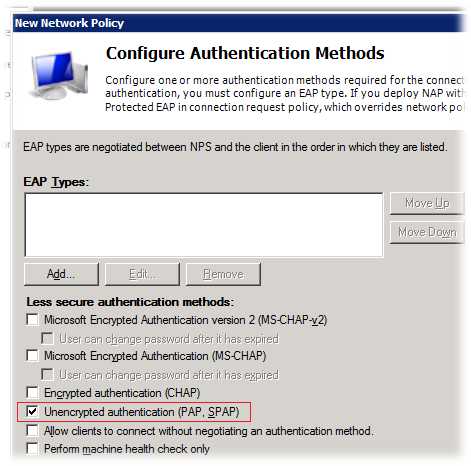

Далее в окне Configure Authentication Methods снимаем галки со всех типов аутентификации, кроме Unencrypted authentication (PAP. SPAP).

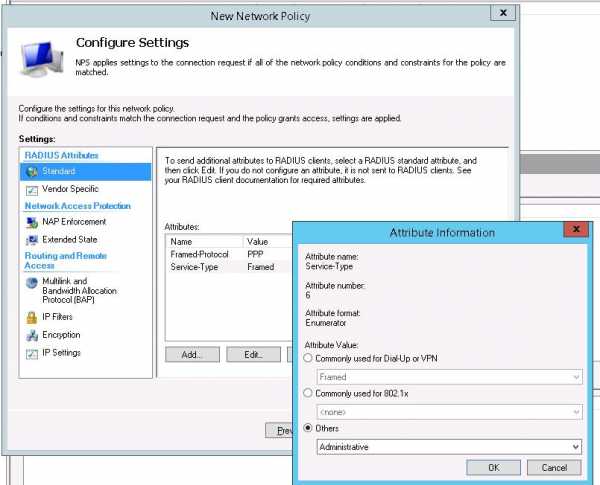

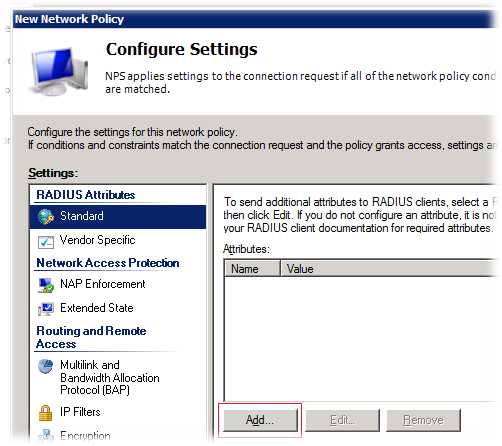

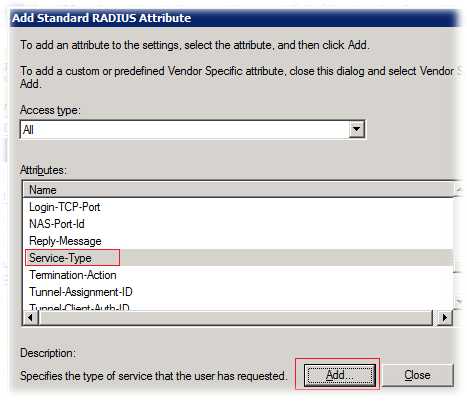

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

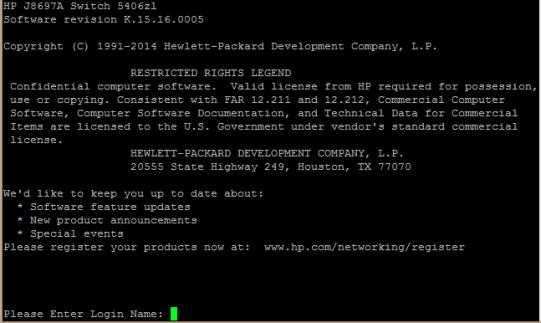

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

aaa authentication console enable radius local aaa authentication telnet login radius local aaa authentication telnet enable radius local aaa authentication ssh login radius local aaa authentication ssh enable radius local aaa authentication login privilege-mode radius-server key YOUR-SECRET-KEY radius-server host 10.10.10.44 YOUR-SECRET-KEY auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 radius-server host 10.10.10.44 acct-port 1646Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

aaa authentication telnet login radius local aaa authentication telnet enable radius localНе закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для коммутатора Cisco конфигурация, предполагающая использование доменных учетных записей для аутентификации и авторизации, может выглядеть так:

Для коммутатора Cisco конфигурация, предполагающая использование доменных учетных записей для аутентификации и авторизации, может выглядеть так:

Примечание. В зависимости от модели сетевого оборудования Cisco и версии IOS конфигурация может несколько отличаться.

aaa new-model radius-server host 10.10.10.44 auth-port 1645 acct-port 1646 key YOUR-SECRET-KEY aaa authentication login default group radius local aaa authorization exec default group radius local ip radius source-interface Vlan421 line con 0 line vty 0 4 line vty 5 15Примечание. В такой конфигурации для аутентификации сначала используется сервер RADIUS, а если он не доступен – локальная учетная запись.

Для Cisco ASA конфигурация будет выглядеть так:

aaa-server RADIUS protocol radius aaa-server RADIUS host 10.10.10.44 key YOUR-SECRET-KEY radius-common-pw YOUR-SECRET-KEY aaa authentication telnet console RADIUS LOCAL aaa authentication ssh console RADIUS LOCAL aaa authentication http console RADIUS LOCAL aaa authentication http console RADIUS LOCALСовет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера

winitpro.ru

Аутентификация RADIUS на базе Microsoft Windows Server на примере межсетевого экрана Dlink DFL

При помощи стандартных компонентов Server 2008 достаточно легко реализуется RADIUS аутентификация пользователей на межсетевом экране DFL-860E. Я думаю, что данный способ будет работать и на других сетевых устройствах. Задача была сделать простую аутентификацию без использования сертификатов ввиду небольшого количества юзеров Для начала необходимо поднять Роль сервера политик сети или NPS Обращаем внимание на то, где стоят галки.

В результате установки нашего NPS (Network Policy Server), в Ролях сервера посвится каталог — Службы политики сети и доступа.

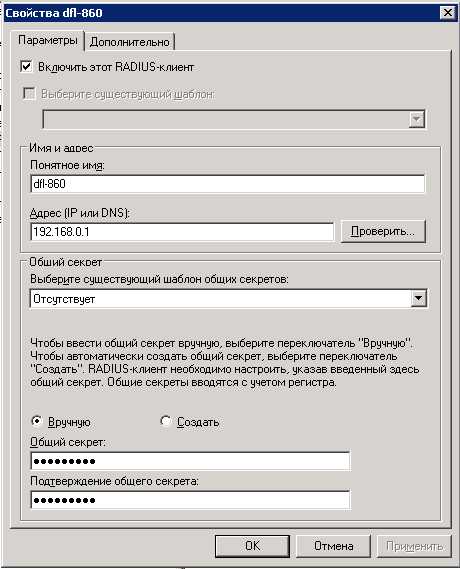

После чего необходимо создать свои простые правила. Не используйте мастеров по генерации политик. После них ничего не работает, так как они предназначены для сложных конфигураций. Первым шагом создаем наше устройство, которое будет перенаправлять запросы на наш NPS. Идем на «Клиенты и серверы RADIUS», «RADIUS-клиенты». По правой кнопке создаем нового клиента – «новый документ»

Вводим имя, которое вам нравится. IP-адрес вашего устройства. Вводим пароль – ключ для данного устройства. На устройстве данный ключ должен быть прописан.

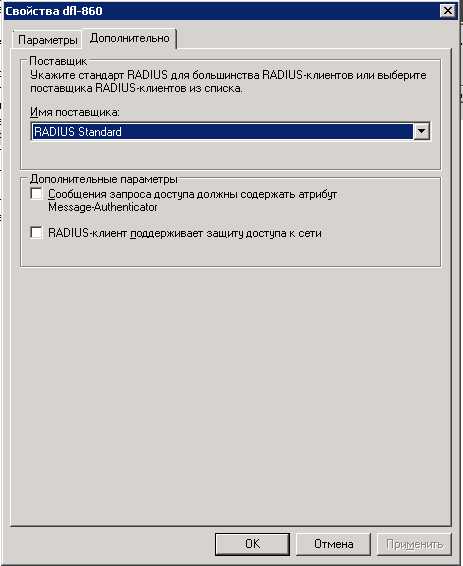

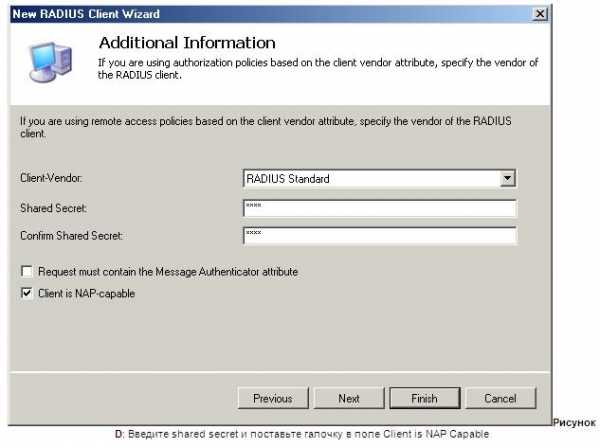

На вкладке «Дополнительно» выбираем RADIUS Standard, так как в нашем случае производитель устройства заложит стандартный алгоритм.

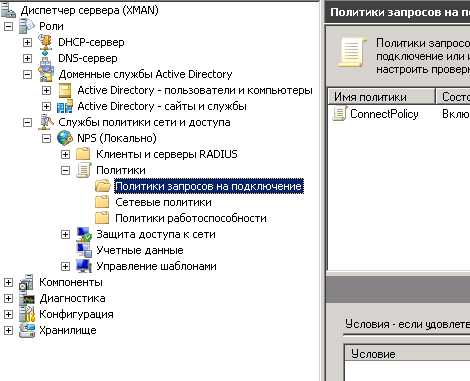

Идем в «Политики» — «Политики запросов на подключение» по правой кнопке создаем новую политику

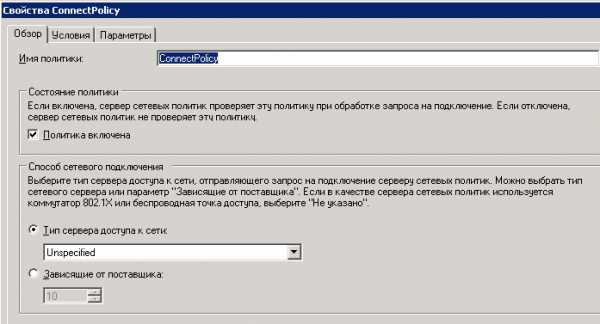

Обзываем ее как нам нравится

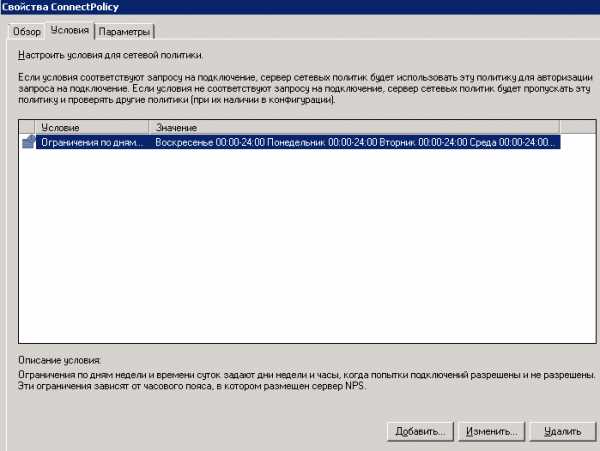

В условиях делаем время доступа, такое, какое нам надо. В данном случае – круглосуточно.

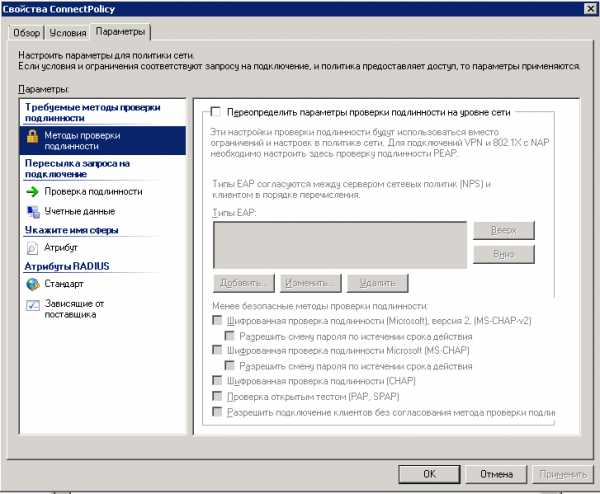

Во вкладке параметры оставляем все по умолчанию

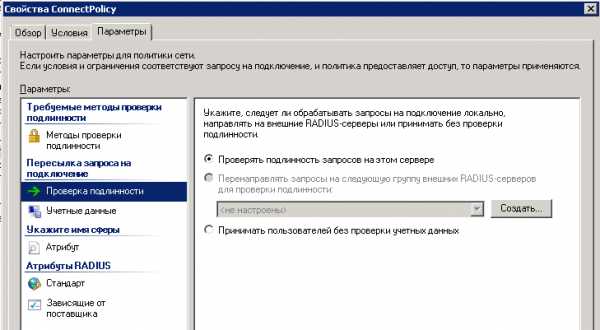

В проверке подлинности должно стоять «Проверять подлинность запросов на этом сервере»

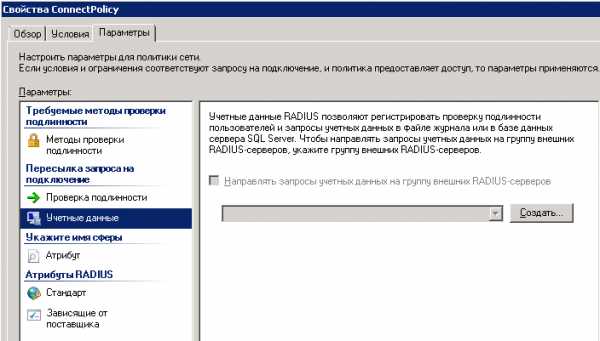

Во всех остальных параметрах – пусто.

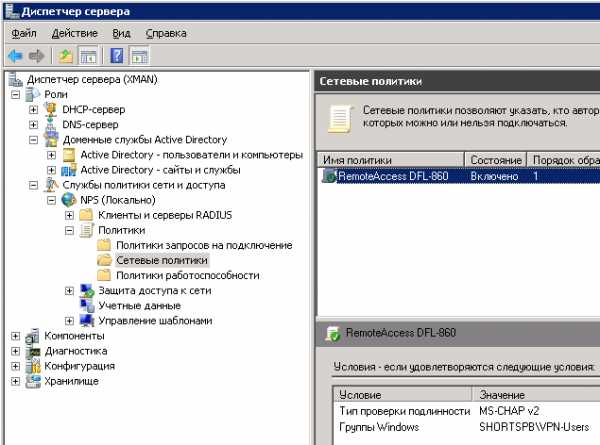

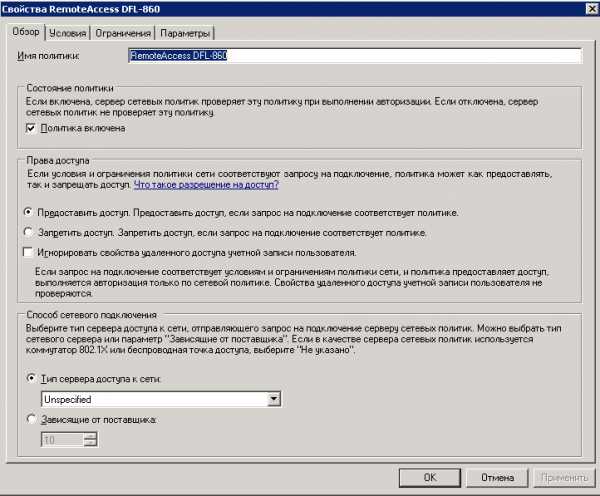

Далее идем в сетевые политики и создаем новый документ

Новой политике присваиваем имя

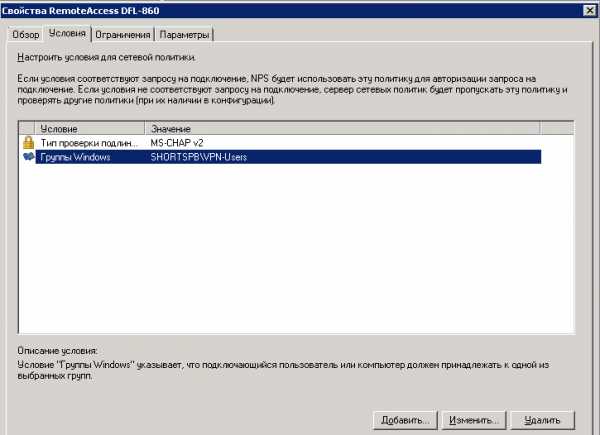

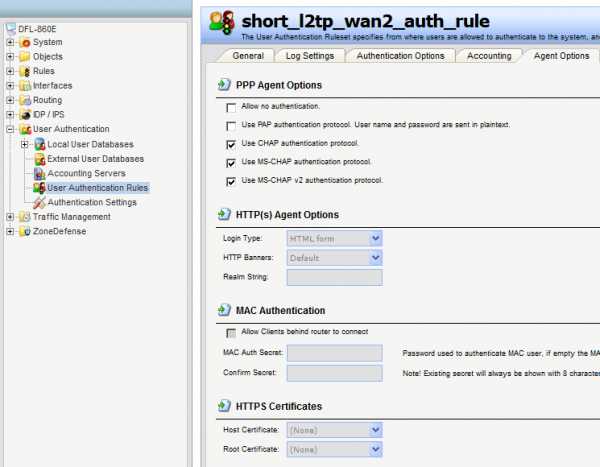

Во вкладке «Условия» добавляем тип проверки подлинности MS-CHAP v2 и добавляем группу пользователей Active Directory или самих пользователей, которым будет разрешено удаленно подключаться через наше сетевое устройство.

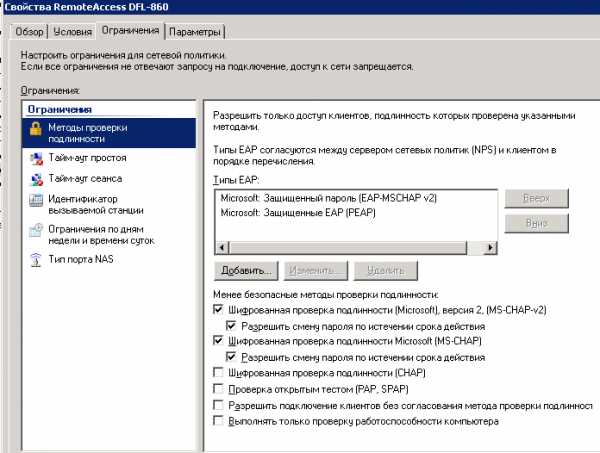

Во вкладке «Ограничения» указываем следующие параметры

Типы EAP:

- Microsoft: Защищенный пароль EAP-MSCHAP v2, Защищенные EAP (PEAP)

- Методы проверки подлинности ставим также MSCHAP-v2. MS-CHAP

Остальные ограничения — по умолчанию

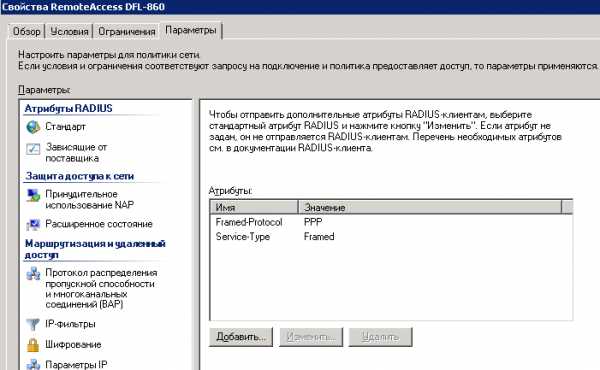

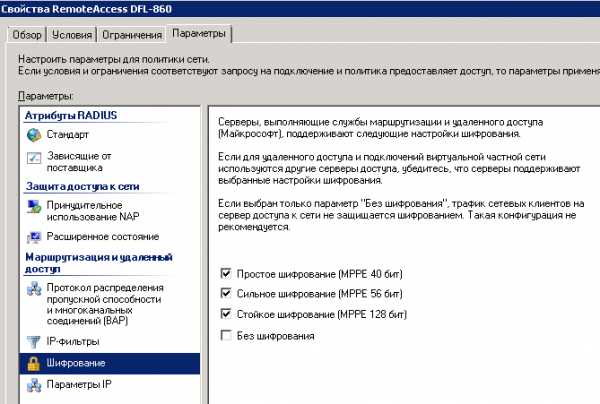

Вкладка –«Параметры»

Шифрование устанавливаем такое как на рисунке: Простое шифрование, Сильное шифрование , Стойкое ифрование. Автор не проверял какие из этих опций лишние.

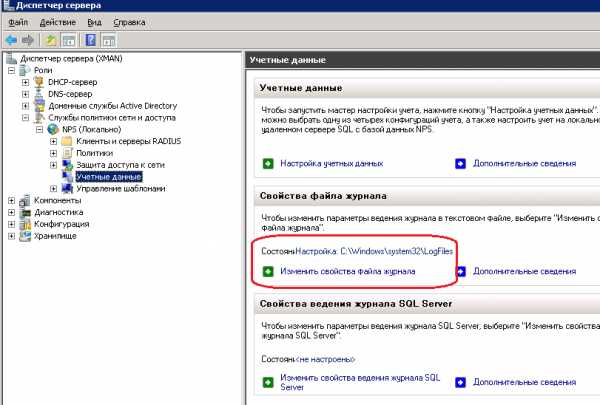

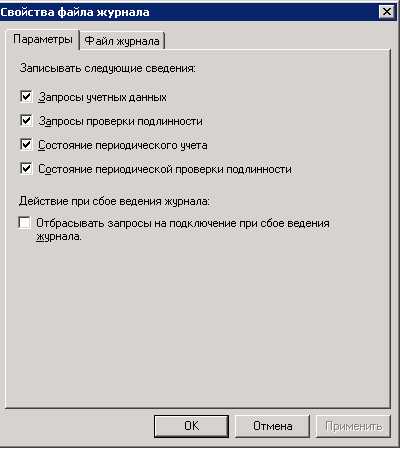

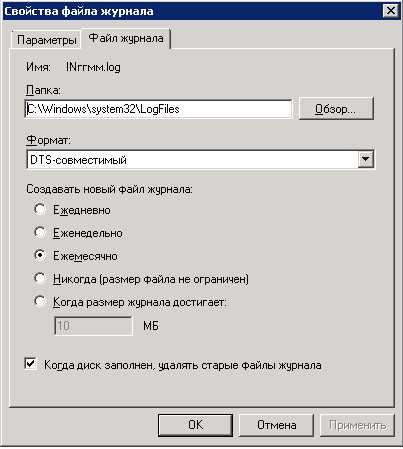

Будет не лишним установить логи. Они нам помогут, если что пойдет не так как надо

Изначально файл логов пустой. Нужно выбрать его расположение и сохранить.

После этих настроек можно переходить к настройкам RADIUS сетевого устройства

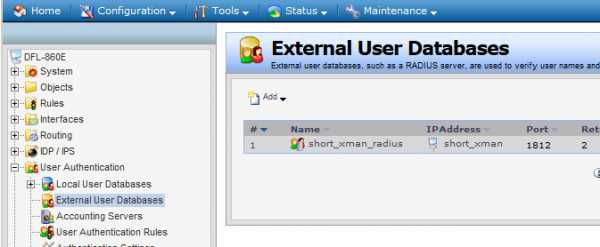

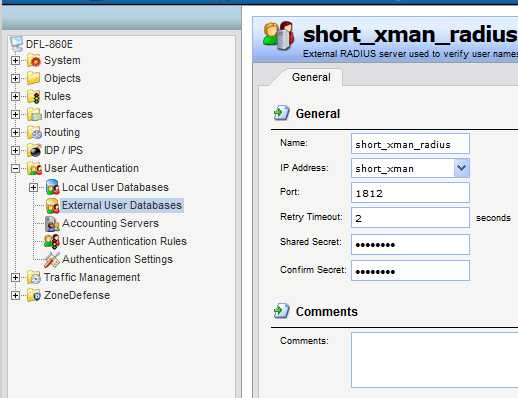

Заходим в External Users Databases и создаем запись нашего сервера NPS

Во вкладке General, Shared Secret в указываем пароль, который должен совпадать на нашем RADIUS – сервере

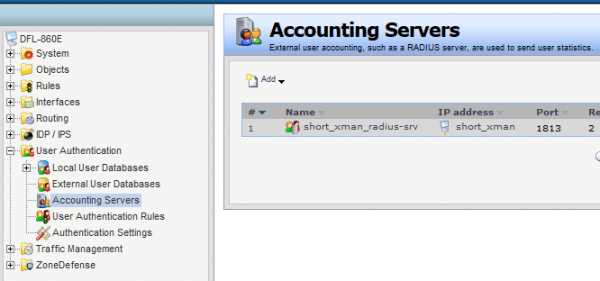

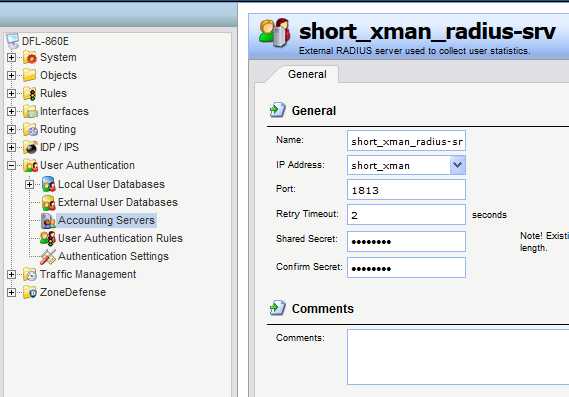

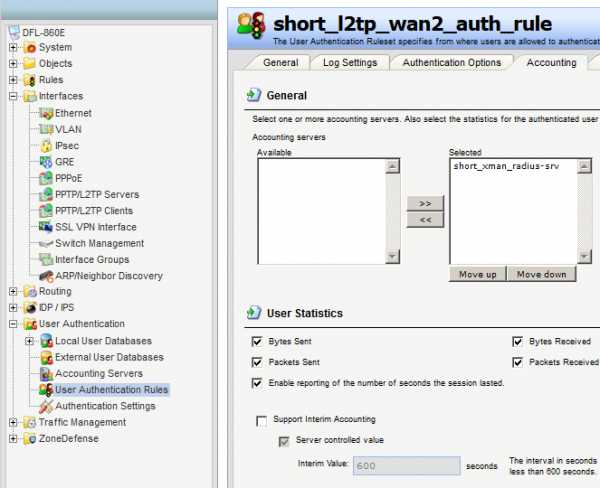

В Accounting Servers создаем запись на наш сервер NPS

Также задаем наш сервер NPS предварительно прописанный в адресной книге нашего Dlink. Прописываем пароль, как на NPS сервере в прописанном устройстве.

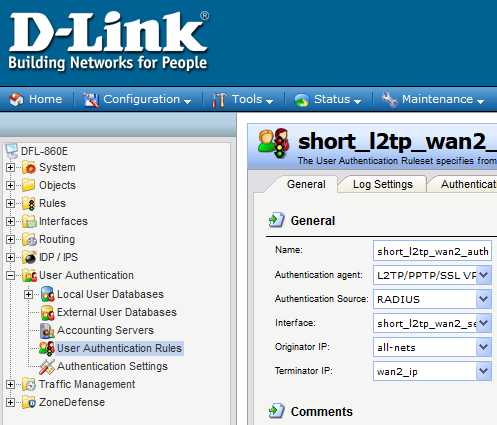

Идем в User Authentication Rules и на первом месте создаем правило аутентификации RADIUS. В данном примере работать будет только оно. Последующее правило работать не будет

Во вкладке General выбираем RADID и привязываемся к соответствующим интерфейсам

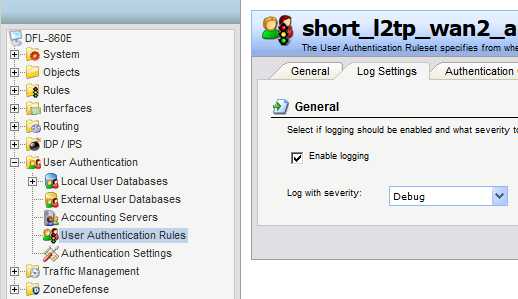

Вкладка Log

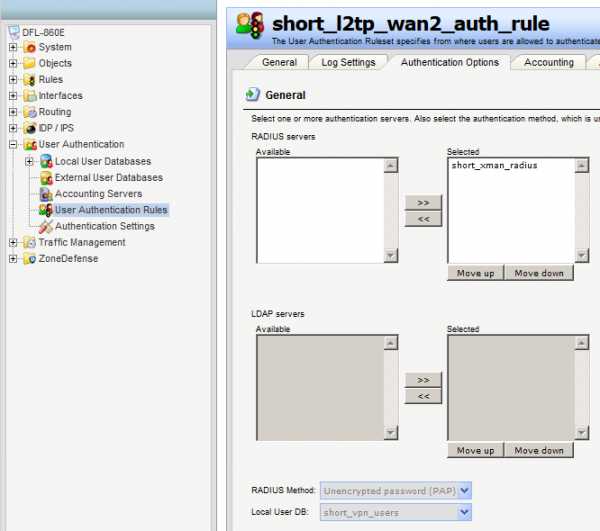

Во вкладке Authentication Options указываем наш Radius Accounting Database

Во вкладке Accounting указываем наш Radius Accounting Server

В Agent Options указываем защищенные протоколы Chap, MS-Chap, MS-Chap v2

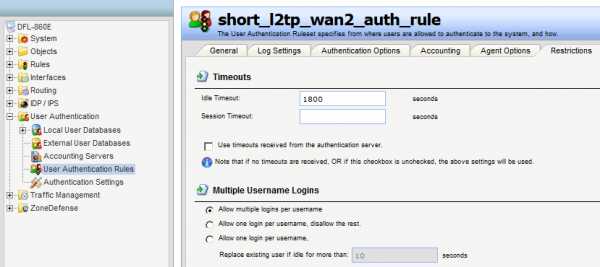

В Restrictions указываем опции позволящие входить несколько раз под одной записью.

Проделав данные манипуляции пробуем соединение с удаленной машины.

Настройка клиентского подключения будет описана в следующем документе

Данный документ может свободно публиковаться и распространяться при условии наличии в нем гиперссылки на сайт автора www.globaladmin.ru, либо на данную статью

Инженер Компании Глобал-Админ

Ярослав Егоров.

globaladmin.ru

Настройка групп внешних RADIUS-сервера | Microsoft Docs

- 10.04.2018

- Время чтения: 4 мин

In this article

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе можно использовать для настройки удаленных групп серверов RADIUS, если вы хотите настроить сервер политики сети в качестве прокси-сервера и переадресацию запросов на подключение к другим серверам политики сети для обработки.You can use this topic to configure remote RADIUS server groups when you want to configure NPS to act as a proxy server and forward connection requests to other NPS servers for processing.

Добавление группы удаленных серверов RADIUSAdd a Remote RADIUS Server Group

Эту процедуру можно использовать для добавления группы внешних RADIUS-сервера в оснастку сервера политики сети (NPS).You can use this procedure to add a new remote RADIUS server group in the Network Policy Server (NPS) snap-in.

При настройке сервера политики сети как RADIUS-прокси, можно создать новые политики запросов на подключение, сервер политики сети для определения, какие запросы на подключение для пересылки на другие серверы RADIUS.When you configure NPS as a RADIUS proxy, you create a new connection request policy that NPS uses to determine which connection requests to forward to other RADIUS servers. Кроме того политики запросов на подключение настраивается путем указания группы внешних серверов RADIUS, содержащий один или несколько серверов RADIUS, которую сервер политики сети для отправки запросов на подключение, которые соответствуют политике запросов на подключение.In addition, the connection request policy is configured by specifying a remote RADIUS server group that contains one or more RADIUS servers, which tells NPS where to send the connection requests that match the connection request policy.

Примечание

Можно также настроить группы внешних RADIUS-серверов в процессе создания политики запросов на подключение.You can also configure a new remote RADIUS server group during the process of creating a new connection request policy.

Членство в группе "Администраторы домена", или в эквивалентной минимальным требованием для выполнения этой процедуры.Membership in Domain Admins, or equivalent, is the minimum required to complete this procedure.

Чтобы добавить группы внешних серверов RADIUSTo add a remote RADIUS server group

- В диспетчере серверов щелкните средства, а затем нажмите кнопку сервера политики сети для открытия консоли сервера политики сети.In Server Manager, click Tools, and then click Network Policy Server to open the NPS console.

- В дереве консоли дважды щелкните клиенты и серверы RADIUS, щелкните правой кнопкой мыши удаленных групп серверов RADIUS, а затем нажмите кнопку New.In the console tree, double-click RADIUS Clients and Servers, right-click Remote RADIUS Server Groups, and then click New.

- Новые группы внешних серверов RADIUS откроется диалоговое окно.The New Remote RADIUS Server Group dialog box opens. В имя группы, введите имя группы внешних серверов RADIUS.In Group name, type a name for the remote RADIUS server group.

- На серверах RADIUS, нажмите кнопку добавить.In RADIUS Servers, click Add. Добавить RADIUS-серверы откроется диалоговое окно.The Add RADIUS Servers dialog box opens. Введите IP-адрес RADIUS-сервера, который требуется добавить в группу, или введите (FQDN) полное доменное имя RADIUS-сервера и нажмите кнопку проверка.Type the IP address of the RADIUS server that you want to add to the group, or type the Fully Qualified Domain Name (FQDN) of the RADIUS server, and then click Verify.

- В добавить RADIUS-серверы, нажмите кнопку проверки подлинности или учета вкладку. В общий секрет и Подтверждение, введите общий секрет.In Add RADIUS Servers, click the Authentication/Accounting tab. In Shared secret and Confirm shared secret, type the shared secret. При настройке локального компьютера в качестве RADIUS-клиента на удаленном сервере RADIUS необходимо использовать тот же общий секрет.You must use the same shared secret when you configure the local computer as a RADIUS client on the remote RADIUS server.

- Если вы не используете Extensible Authentication Protocol (EAP) для проверки подлинности, щелкните запрос должен содержать атрибут проверки подлинности сообщения.If you are not using Extensible Authentication Protocol (EAP) for authentication, click Request must contain the message authenticator attribute. EAP использует атрибут проверки подлинности сообщения по умолчанию.EAP uses the Message-Authenticator attribute by default.

- Проверьте правильность номера портов для проверки подлинности и учета для развертывания.Verify that the authentication and accounting port numbers are correct for your deployment.

- Если вы используете другой общий секрет для учета, в учета, снимите использовать тот же общий секрет для проверки подлинности и учета флажок, а затем введите общий секрет учета в общий секрет и Подтверждение.If you use a different shared secret for accounting, in Accounting, clear the Use the same shared secret for authentication and accounting check box, and then type the accounting shared secret in Shared secret and Confirm shared secret.

- Если вы не хотите пересылать запуск сервера доступа к сети и остановить сообщений на удаленный сервер RADIUS, снимите флажок пересылать запуск сервера доступа к сети и остановка сервера флажок.If you do not want to forward network access server start and stop messages to the remote RADIUS server, clear the Forward network access server start and stop notifications to this server check box.

Дополнительные сведения об управлении NPS см. в разделе управление сервером политики сети.For more information about managing NPS, see Manage Network Policy Server.

Дополнительные сведения о сервере политики сети см. в разделе сервера политики сети (NPS).For more information about NPS, see Network Policy Server (NPS).

docs.microsoft.com

Политика настройки клиента RADIUS « Blog of Khlebalin Dmitriy

Политика настройки клиента RADIUS

При таком типе установки сервер сетевой политики Network Policy Server работает как сервер RADIUS server. В отличие от клиентов, выполняющих прямую аутентификацию RADIUS authentication на сервере сетевой политики Network Policy Server, сервер RRAS, который работает в качестве сервера VPN, будет работать в качестве клиента RADIUS.

Последний этап в процессе настройки сервера заключается в предоставлении серверу сетевых политик Network Policy Server списка авторизованных клиентов RADIUS. Т.к. единственным клиентом RADIUS будет сервер VPN server, то вы просто вводите IP адрес VPN сервера. Т.к. службы RRAS работают на том же физическом сервере, что и службы сетевых политик Network Policy Services, то вы просто используете IP адрес сервера.

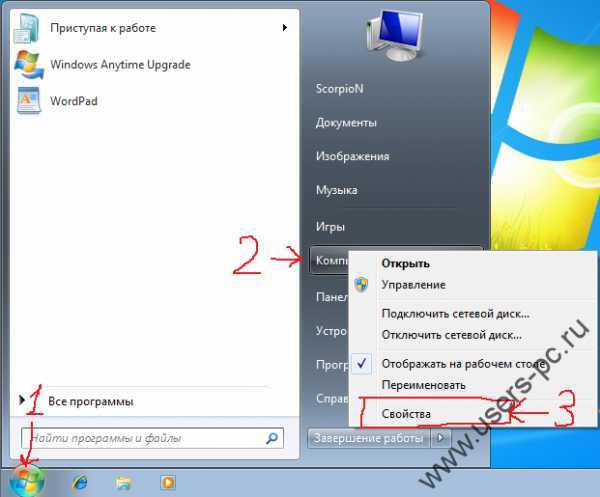

Чтобы создать политику конфигурации клиента RADIUS Client Configuration Policy, перейдите в дереве консоли сервера сетевой политики Network Policy Server к NPS (Local) | RADIUS Clients. Затем нажмите на ссылку New RADIUS Client, которою можно найти в окне Actions. Windows запустит мастера New RADIUS Client Wizard.

В первом окне мастера вы должны будете задать имя и IP адрес для нового клиента RADIUS. При установке в реальных условиях, вы должны ввести в качестве названия RRAS, а также ввести IP адрес сервера RRAS в поле для IP адреса. Как вы помните, мы используем тестовую среду, и RRAS работает на том же самом сервере, что и службы сетевых политик Network Policy Services. Поэтому введите IP адрес сервера в соответствующее поле и нажмите на кнопку Next (далее).

После этого появится окно дополнительной информации Additional Information. В этом окне вы должны будете задать поставщика клиента (client vendor) и общий секрет (shared secret). Выберите RADIUS Standard в качестве Client Vendor (поставщика клиента). В рамках этой статьи вы можете вести RRASS в качестве shared secret. Поставьте галочку в поле Client is NAP Capable, как показано на рисунке D, и нажмите на кнопку Finish (завершить). Вы, наконец, настроили сервер сетевой политики Network Policy Server!

Настройка клиента

Теперь, когда мы закончили настройку сервера сетевых политик Network Policy Server, пришло время перейти к настройке клиента для подключения к серверу. Помните, что эта техника, о которой я собираюсь вам рассказать, работает только на клиентах, которые работают под управлением операционной системы Windows Vista.

В рамках этой статьи я предполагаю, что компьютер клиента работает под управлением операционной системы Windows Vista, и что он имеет статический IP адрес. Как вы знаете, операционная система Windows Vista спроектирована для работы с IPv6 по умолчанию. Инструмент Network Access Protection (защита доступа к сети) в конечно счете должен поддерживать IPv6, но т.к. операционная система Windows Longhorn Server по-прежнему находится в тестировании, в настоящее время IPv6 не поддерживается, когда дело доходит до Network access protection. Поэтому, вы должны отключить IPv6 в сетевых настро

khlebalin.wordpress.com

Настройка брандмауэров для RADIUS-трафика | Microsoft Docs

- 10.04.2018

- Время чтения: 15 мин

In this article

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Можно настроить брандмауэры так, чтобы разрешить или заблокировать типы IP-трафика и из компьютера или устройства, на котором работает брандмауэр.Firewalls can be configured to allow or block types of IP traffic to and from the computer or device on which the firewall is running. Если брандмауэры не настроен надлежащим образом для разрешения трафика RADIUS между клиентами RADIUS, прокси-серверов RADIUS и RADIUS-серверов проверки подлинности доступа к сети может не получиться, запретить пользователям доступ к сетевым ресурсам.If firewalls are not properly configured to allow RADIUS traffic between RADIUS clients, RADIUS proxies, and RADIUS servers, network access authentication can fail, preventing users from accessing network resources.

Может потребоваться настроить брандмауэры так, чтобы разрешить трафик RADIUS двух типов:You might need to configure two types of firewalls to allow RADIUS traffic:

- Брандмауэр Защитника Windows с повышенной безопасности на локальном сервере под управлением сервера политики сети (NPS).Windows Defender Firewall with Advanced Security on the local server running Network Policy Server (NPS).

- Брандмауэры, выполняемые на других компьютерах или устройствах.Firewalls running on other computers or hardware devices.

Брандмауэр Windows на локальном сервере политики сетиWindows Firewall on the local NPS server

По умолчанию сервер политики сети отправляет и получает RADIUS-трафика с помощью протокола передачи датаграмм пользователя (UDP) портах 1812, 1813, 1645 и 1646.By default, NPS sends and receives RADIUS traffic by using User Datagram Protocol (UDP) ports 1812, 1813, 1645, and 1646. Во время установки сервера политики сети, трафик будет отправляться и приниматься RADIUS, за исключением автоматически настраивается брандмауэра Защитника Windows на сервере политики сети.Windows Defender Firewall on the NPS server is automatically configured with exceptions, during the installation of NPS, to allow this RADIUS traffic to be sent and received.

Таким образом Если вы используете UDP-порты по умолчанию, необходимо изменить конфигурацию брандмауэра Защитника Windows, чтобы RADIUS-трафика с серверов NPS.Therefore, if you are using the default UDP ports, you do not need to change the Windows Defender Firewall configuration to allow RADIUS traffic to and from NPS servers.

В некоторых случаях может потребоваться изменить порты, используемые сервером политики сети для RADIUS-трафика.In some cases, you might want to change the ports that NPS uses for RADIUS traffic. При настройке сервера политики сети и серверов доступа к сети для отправки и получения RADIUS-трафик через порты, отличные от значения по умолчанию, необходимо выполнить следующие действия.If you configure NPS and your network access servers to send and receive RADIUS traffic on ports other than the defaults, you must do the following:

- Удалите исключения, которые разрешают RADIUS-трафик на порты по умолчанию.Remove the exceptions that allow RADIUS traffic on the default ports.

- Создание нового исключения, обеспечивающие RADIUS-трафик на новые порты.Create new exceptions that allow RADIUS traffic on the new ports.

Дополнительные сведения см. в разделе сведения о портах UDP сервера политики сети настройте.For more information, see Configure NPS UDP Port Information.

Другие брандмауэрыOther firewalls

В наиболее распространенные конфигурации брандмауэр подключен к Интернету, и сервер политики сети является ресурсом интрасети, который подключен к сети периметра.In the most common configuration, the firewall is connected to the Internet and the NPS server is an intranet resource that is connected to the perimeter network.

Чтобы получить доступ к контроллеру домена в интрасети, сервер политики сети могут иметь:To reach the domain controller within the intranet, the NPS server might have:

- Интерфейс в сети периметра и интерфейс в интрасети (IP-маршрутизация не включен).An interface on the perimeter network and an interface on the intranet (IP routing is not enabled).

- Единый интерфейс в сети периметра.A single interface on the perimeter network. В этой конфигурации сервер политики сети взаимодействует с контроллерами домена через другой брандмауэр, подключенной к интрасети сети периметра.In this configuration, NPS communicates with domain controllers through another firewall that connects the perimeter network to the intranet.

Настройка брандмауэра ИнтернетаConfiguring the Internet firewall

Брандмауэр, который подключен к Интернету должны быть настроены фильтры входа и выхода через интерфейс Интернета \ (и, при необходимости, его interface\ сети периметра), чтобы разрешить перенаправление RADIUS между сервером политики сети и RADIUS-клиентами или прокси-серверов в Интернете.The firewall that is connected to the Internet must be configured with input and output filters on its Internet interface (and, optionally, its network perimeter interface), to allow the forwarding of RADIUS messages between the NPS server and RADIUS clients or proxies on the Internet. Чтобы разрешить передачу трафика на веб-серверы, VPN-серверы и серверы других типов в сети периметра, можно использовать дополнительных фильтров.Additional filters can be used to allow the passing of traffic to Web servers, VPN servers, and other types of servers on the perimeter network.

Отдельные входные и выходные пакетов фильтры могут быть настроены на веб-интерфейс и интерфейса с локальной сетью.Separate input and output packet filters can be configured on the Internet interface and the perimeter network interface.

Настройка фильтров входа на веб-интерфейсConfigure Input Filters on the Internet Interface

Настройте следующие фильтры входящих пакетов на веб-интерфейс брандмауэр так, чтобы разрешить следующие типы трафика.Configure the following input packet filters on the Internet interface of the firewall to allow the following types of traffic:

- Конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1812 (0x714) сервера политики сети.Destination IP address of the perimeter network interface and UDP destination port of 1812 (0x714) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от Интернет клиентов RADIUS-клиентов на сервере политики сети.This filter allows RADIUS authentication traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт по умолчанию, который используется сервером политики сети, как см.This is the default UDP port that is used by NPS, as defined in RFC 2865. Если вы используете другой порт, замените этот номер порта 1812.If you are using a different port, substitute that port number for 1812.

- Конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1813 (0x715) сервера политики сети.Destination IP address of the perimeter network interface and UDP destination port of 1813 (0x715) of the NPS server. Этот фильтр позволяет учета RADIUS-трафика от клиентов RADIUS, Интернет клиентов на сервере политики сети.This filter allows RADIUS accounting traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт по умолчанию, который используется сервером политики сети, как определено в документе RFC 2866.This is the default UDP port that is used by NPS, as defined in RFC 2866. Если вы используете другой порт, замените этот номер порта 1813.If you are using a different port, substitute that port number for 1813.

- (Optional) конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1645 (0x66D) сервера политики сети.(Optional) Destination IP address of the perimeter network interface and UDP destination port of 1645 (0x66D) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от Интернет клиентов RADIUS-клиентов на сервере политики сети.This filter allows RADIUS authentication traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

- (Optional) конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1646 (0x66E) сервера политики сети.(Optional) Destination IP address of the perimeter network interface and UDP destination port of 1646 (0x66E) of the NPS server. Этот фильтр позволяет учета RADIUS-трафика от клиентов RADIUS, Интернет клиентов на сервере политики сети.This filter allows RADIUS accounting traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

Настройка фильтров выходные данные на веб-интерфейсConfigure Output Filters on the Internet Interface

Настройте следующие фильтры выходные данные на веб-интерфейс брандмауэр так, чтобы разрешить следующие типы трафика.Configure the following output filters on the Internet interface of the firewall to allow the following types of traffic:

- IP-адрес источника интерфейса демилитаризованной зоны и UDP-порт источника 1812 (0x714) сервера политики сети.Source IP address of the perimeter network interface and UDP source port of 1812 (0x714) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от сервера политики сети в Интернет клиентов RADIUS-клиентов.This filter allows RADIUS authentication traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт по умолчанию, который используется сервером политики сети, как см.This is the default UDP port that is used by NPS, as defined in RFC 2865. Если вы используете другой порт, замените этот номер порта 1812.If you are using a different port, substitute that port number for 1812.

- IP-адрес источника интерфейса демилитаризованной зоны и UDP-порт источника 1813 (0x715) сервера политики сети.Source IP address of the perimeter network interface and UDP source port of 1813 (0x715) of the NPS server. Этот фильтр позволяет RADIUS-трафика для учета на сервере политики сети для Интернет клиентов RADIUS-клиентов.This filter allows RADIUS accounting traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт по умолчанию, который используется сервером политики сети, как определено в документе RFC 2866.This is the default UDP port that is used by NPS, as defined in RFC 2866. Если вы используете другой порт, замените этот номер порта 1813.If you are using a different port, substitute that port number for 1813.

- (Optional) IP-адрес источника интерфейса локальной сети и UDP-порт источника 1645 (0x66D) сервера политики сети.(Optional) Source IP address of the perimeter network interface and UDP source port of 1645 (0x66D) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от сервера политики сети в Интернет клиентов RADIUS-клиентов.This filter allows RADIUS authentication traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

- (Optional) IP-адрес источника интерфейса локальной сети и UDP-порт источника 1646 (0x66E) сервера политики сети.(Optional) Source IP address of the perimeter network interface and UDP source port of 1646 (0x66E) of the NPS server. Этот фильтр позволяет RADIUS-трафика для учета на сервере политики сети для Интернет клиентов RADIUS-клиентов.This filter allows RADIUS accounting traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

Настройка фильтров входа в интерфейсе сети периметраConfigure Input Filters on the Perimeter Network Interface

Настройте следующие фильтры входа на интерфейсе демилитаризованной зоны брандмауэра, чтобы разрешить следующие типы трафика.Configure the following input filters on the perimeter network interface of the firewall to allow the following types of traffic:

- IP-адрес источника интерфейса демилитаризованной зоны и UDP-порт источника 1812 (0x714) сервера политики сети.Source IP address of the perimeter network interface and UDP source port of 1812 (0x714) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от сервера политики сети в Интернет клиентов RADIUS-клиентов.This filter allows RADIUS authentication traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт по умолчанию, который используется сервером политики сети, как см.This is the default UDP port that is used by NPS, as defined in RFC 2865. Если вы используете другой порт, замените этот номер порта 1812.If you are using a different port, substitute that port number for 1812.

- IP-адрес источника интерфейса демилитаризованной зоны и UDP-порт источника 1813 (0x715) сервера политики сети.Source IP address of the perimeter network interface and UDP source port of 1813 (0x715) of the NPS server. Этот фильтр позволяет RADIUS-трафика для учета на сервере политики сети для Интернет клиентов RADIUS-клиентов.This filter allows RADIUS accounting traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт по умолчанию, который используется сервером политики сети, как определено в документе RFC 2866.This is the default UDP port that is used by NPS, as defined in RFC 2866. Если вы используете другой порт, замените этот номер порта 1813.If you are using a different port, substitute that port number for 1813.

- (Optional) IP-адрес источника интерфейса локальной сети и UDP-порт источника 1645 (0x66D) сервера политики сети.(Optional) Source IP address of the perimeter network interface and UDP source port of 1645 (0x66D) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от сервера политики сети в Интернет клиентов RADIUS-клиентов.This filter allows RADIUS authentication traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

- (Optional) IP-адрес источника интерфейса локальной сети и UDP-порт источника 1646 (0x66E) сервера политики сети.(Optional) Source IP address of the perimeter network interface and UDP source port of 1646 (0x66E) of the NPS server. Этот фильтр позволяет RADIUS-трафика для учета на сервере политики сети для Интернет клиентов RADIUS-клиентов.This filter allows RADIUS accounting traffic from the NPS server to Internet-based RADIUS clients. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

Настройка фильтров выходные данные в сетевом интерфейсе периметраConfigure Output Filters on the Perimeter Network Interface

Настройте следующие фильтры исходящих пакетов на интерфейсе демилитаризованной зоны брандмауэра, чтобы разрешить следующие типы трафика.Configure the following output packet filters on the perimeter network interface of the firewall to allow the following types of traffic:

- Конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1812 (0x714) сервера политики сети.Destination IP address of the perimeter network interface and UDP destination port of 1812 (0x714) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от Интернет клиентов RADIUS-клиентов на сервере политики сети.This filter allows RADIUS authentication traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт по умолчанию, который используется сервером политики сети, как см.This is the default UDP port that is used by NPS, as defined in RFC 2865. Если вы используете другой порт, замените этот номер порта 1812.If you are using a different port, substitute that port number for 1812.

- Конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1813 (0x715) сервера политики сети.Destination IP address of the perimeter network interface and UDP destination port of 1813 (0x715) of the NPS server. Этот фильтр позволяет учета RADIUS-трафика от клиентов RADIUS, Интернет клиентов на сервере политики сети.This filter allows RADIUS accounting traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт по умолчанию, который используется сервером политики сети, как определено в документе RFC 2866.This is the default UDP port that is used by NPS, as defined in RFC 2866. Если вы используете другой порт, замените этот номер порта 1813.If you are using a different port, substitute that port number for 1813.

- (Optional) конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1645 (0x66D) сервера политики сети.(Optional) Destination IP address of the perimeter network interface and UDP destination port of 1645 (0x66D) of the NPS server. Этот фильтр позволяет трафик проверки подлинности RADIUS от Интернет клиентов RADIUS-клиентов на сервере политики сети.This filter allows RADIUS authentication traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

- (Optional) конечный IP-адрес интерфейса локальной сети и UDP-порт назначения 1646 (0x66E) сервера политики сети.(Optional) Destination IP address of the perimeter network interface and UDP destination port of 1646 (0x66E) of the NPS server. Этот фильтр позволяет учета RADIUS-трафика от клиентов RADIUS, Интернет клиентов на сервере политики сети.This filter allows RADIUS accounting traffic from Internet-based RADIUS clients to the NPS server. Это UDP-порт, используемый для старых клиентов RADIUS.This is the UDP port that is used by older RADIUS clients.

Для дополнительной безопасности можно использовать IP-адреса каждого клиента RADIUS, отправляет пакеты с помощью брандмауэра, чтобы определить фильтры для трафика между клиентом и IP-адрес NPS-сервера в сети периметра.For added security, you can use the IP addresses of each RADIUS client that sends the packets through the firewall to define filters for traffic between the client and the IP address of the NPS server on the perimeter network.

Фильтры для интерфейса сети периметраFilters on the perimeter network interface

Настройте следующие фильтры входящих пакетов на интерфейсе демилитаризованной зоны брандмауэра интрасети, чтобы разрешить следующие типы трафика.Configure the following input packet filters on the perimeter network interface of the intranet firewall to allow the following types of traffic:

- IP-адрес источника интерфейса локальной сети на сервере политики сети.Source IP address of the perimeter network interface of the NPS server. Этот фильтр разрешает трафик от сервера политики сети в сети периметра.This filter allows traffic from the NPS server on the perimeter network.

Настройте следующие фильтры выхода на интерфейсе демилитаризованной зоны брандмауэра интрасети, чтобы разрешить следующие типы трафика.Configure the following output filters on the perimeter network interface of the intranet firewall to allow the following types of traffic:

- Конечный IP-адрес интерфейса локальной сети на сервере политики сети.Destination IP address of the perimeter network interface of the NPS server. Этот фильтр разрешает трафик на сервер политики сети в сети периметра.This filter allows traffic to the NPS server on the perimeter network.

Фильтры в интерфейсе интрасетиFilters on the intranet interface

Настройте следующие фильтры входа в интерфейсе интрасети брандмауэра, чтобы разрешить следующие типы трафика.Configure the following input filters on the intranet interface of the firewall to allow the following types of traffic:

- Конечный IP-адрес интерфейса локальной сети на сервере политики сети.Destination IP address of the perimeter network interface of the NPS server. Этот фильтр разрешает трафик на сервер политики сети в сети периметра.This filter allows traffic to the NPS server on the perimeter network.

Настройте следующие фильтры исходящих пакетов в интерфейсе интрасети брандмауэра, чтобы разрешить следующие типы трафика.Configure the following output packet filters on the intranet interface of the firewall to allow the following types of traffic:

- IP-адрес источника интерфейса локальной сети на сервере политики сети.Source IP address of the perimeter network interface of the NPS server. Этот фильтр разрешает трафик от сервера политики сети в сети периметра.This filter allows traffic from the NPS server on the perimeter network.

Дополнительные сведения об управлении NPS см. в разделе управление сервером политики сети.For more information about managing NPS, see Manage Network Policy Server.

Дополнительные сведения о сервере политики сети см. в разделе сервера политики сети (NPS).For more information about NPS, see Network Policy Server (NPS).

docs.microsoft.com

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на коммутаторах Cisco

В предыдущей заметке была рассмотрена процедура установки и настройки RADIUS сервера в составе роли Network Policy and Access Services в Windows Server 2008 R2 для использования аутентификации и авторизации на контроллерах APC Web/SNMP Management card. В случае с коммутаторами Cisco на стороне настроек сервера RADIUS всё делается по аналогии, за исключением некоторых моментов. Рассмотрим эти моменты и проведём настройку коммутатора на примере модели Catalyst WS-C2950-24.

Этап #1. Создание групп доступа в домене

Начнём с того что в нашем примере создадим в домене две локальных группы безопасности.

В первую группу включим пользователей которым нужно предоставить полный административный доступ на управление коммутаторами, во вторую соответственно, - доступ только на чтение текущей конфигурации и состояния устройств. При этом, стоит помнить, что для пользователей, которые будут включаться в эти группы должно быть установлено разрешение в домене, дающее право удалённого доступа (значение настройки Network Access Permission на закладке Dial-In свойств учетной записи пользователя)

Этап #2. Добавление клиентов на сервер RADIUS

На сервере RADIUS в консоли Network Policy Server создадим для нашего коммутатора запись о клиенте, указав его имя или IP-адрес и ключ (Shared secret). Для этого в дереве консоли NPS развернём раздел RADIUS Clients and Servers и на элементе RADIUS Clients откроем контекстное меню и выберем пункт New и заполним соответствующие поля

Значение поля Friendly name может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа – Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

Этап #3. Создание политик доступа на сервере RADIUS

С помощью политик доступа NPS мы произведём связку созданных ранее записей о коммутаторах-клиентах RADIUS и доменных групп безопасности, определяющих уровень доступа к этим коммутаторам. То есть в нашем случае будет создано две политики доступа - с полными правами и только для чтения.

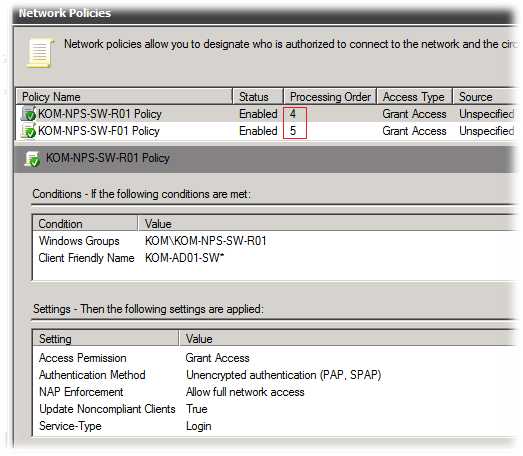

Итак, создадим первую политику, определяющую полный административный доступ к коммутатору. В дереве консоли NPS в разделе Policies > Network Policies откроем контекстное меню и выберем пункт New. В открывшемся мастере создания политики введём название создаваемой политики (пусть например оно будет созвучно с группой доступа) и выберем тип соединения Unspecified

На следующем шаге Specify conditions нам нужно добавить условия при которых будет применяться данная политика RADIUS. Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя "Friendly name". Через кнопку Add добавим условия по типам Windows Group и Client Friendly Name.

Здесь важно понимать, что для условия с Windows Group использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности. Для условия Client Friendly Name в качестве значения можно использовать как конкретные "Friendly name" устройств так и их маску, например в нашем случае политика будет применяться ко всем клиентам RADIUS у которых в свойствах атрибута "Friendly name" указано значение начинающееся с “KOM-AD01-SW”

В итоге, в нашем случае, список условий будет выглядеть так:

На следующем шаге Specify Access Permission укажем, что данная политика является политикой, разрешающей доступ – Access granted

На следующем шаге Configure Authentication Methods отключим все методы аутентификации и включим метод Unencrypted authentication (PAP, SPAP), так как коммутатор в нашем случае поддерживает только этот метод:

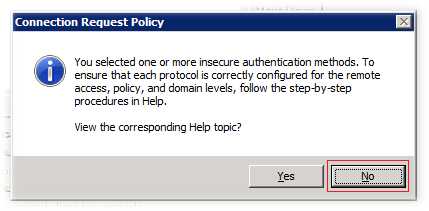

При этом мы получим предупреждение о том, что выбранный метод является не безопасным и для того, чтобы оставить выбор в силе, нужно нажать – No.

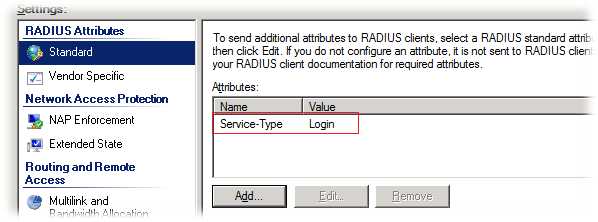

На следующем шаге настройки дополнительных ограничений Configure Constraints можно ничего не изменять и перейти к шагу конфигурационных настроек Configure Settings, где в разделе настроек стандартных атрибутов RADIUS удалим имеющиеся по умолчанию там два атрибута и добавим новый по кнопке Add.

В открывшемся окне выбора стандартных атрибутов, выберем Service-Type и нажмём Add.

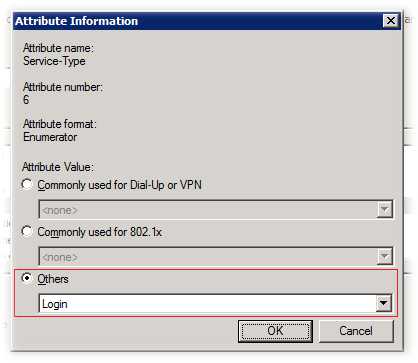

Переключатель значения атрибута Attribute value установим в положение Others и из выпадающего списка выберем значение Login

В итоге список стандартных атрибутов RADIUS в нашем случае будет иметь только одну позицию:

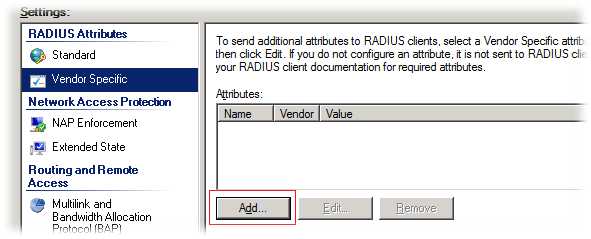

Теперь переключимся на закладку Vendor Specific и вызовем диалог добавления атрибута по кнопке Add

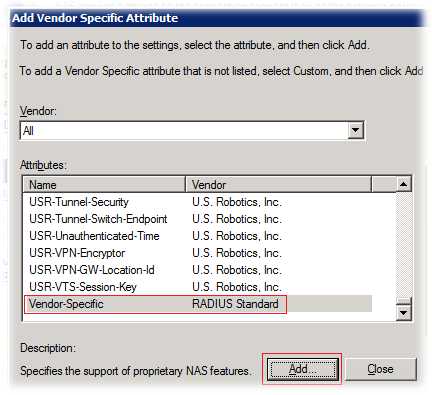

В открывшемся списке выберем тип атрибута Vendor-Specific (RADIUS Standard) и вызовем диалог добавления атрибута по кнопке Add

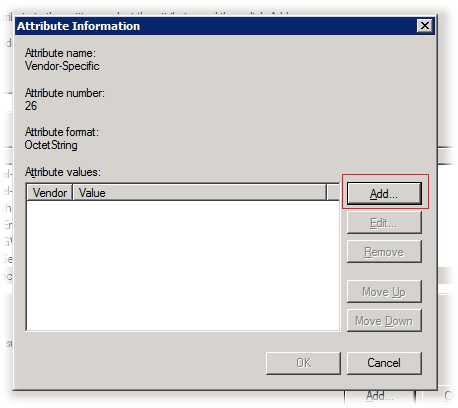

В окне информации об атрибутах для добавления нового атрибута нажмём Add

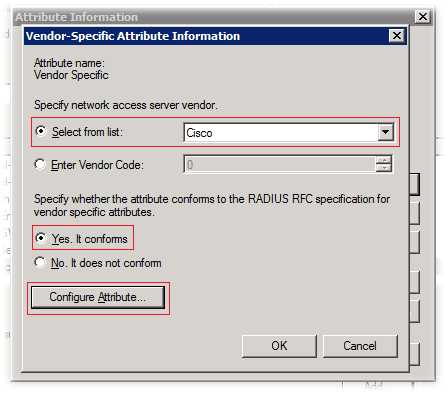

В окне добавления атрибута из ниспадающего списка выберем вендора оборудования к которому мы настраиваем доступ, в нашем случае это Cisco , укажем что атрибут соответствует стандартам RADIUS RFC и нажмём кнопку Configure Attribute чтобы настроить значение атрибута

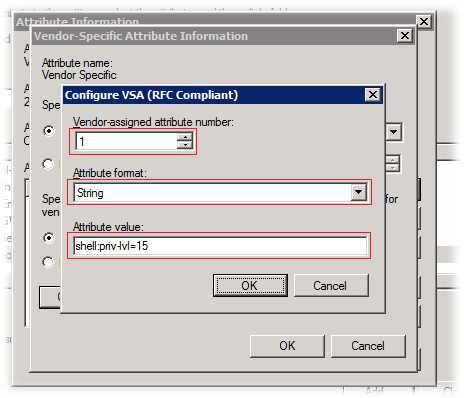

В открывшемся окне конфигурации значения атрибута введём значение номера атрибута – 1, тип значения строковой – String и само значение:

shell:priv-lvl=15Это значение будет означать что авторизованному пользователю данной политикой нужно предоставить максимальный 15 уровень административного доступа на коммутаторе Cisco

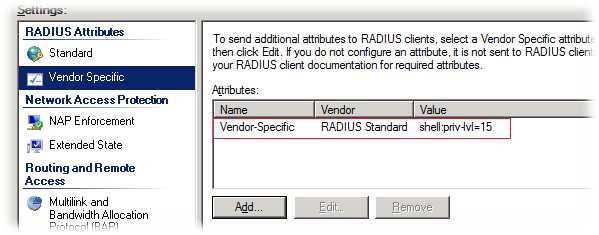

В итоге список специфичных атрибутов в нашем случае будет иметь только одну позицию:

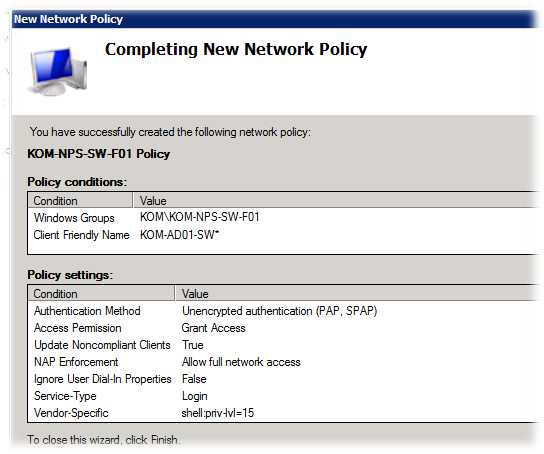

После этого перейдём на шаг завершения создания новой политики доступа, получив сводную информацию о заданных нами настройках.

По аналогии создаём вторую политику для организации доступа на чтение и при её создании, как и в первом случае, в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Login , а вот значение специфического атрибута уже просто не создаём вообще.

При создании и планировании политик обратите внимание на то что имеет значение их порядок. Политики обрабатываются сверху вниз, и когда получается, что все условия в очередной политике соблюдены, их дальнейшая обработка прекращается. То есть с точки зрения безопасности и разрешения конфликтов между политиками правильней будет располагать политики в порядке возрастания административных полномочий.

Этап #4. Настройка коммутатора Cisco

Перейдём к настройке коммутатора. Так как мы собираемся использовать доменные учетные записи для аутентификации и авторизации, стоит уделить особое внимание вопросу безопасности и для коммуникаций с коммутатором вместо протокола Telnet использовать по возможности SSH. Входим в режим конфигурирования и включаем использование SSHv2 последовательностью команд:

configure terminal crypto key generate rsa modulus 1024 ip ssh version 2При выполнении команды генерации RSA-ключей мы можем получить сообщение о необходимости сконфигурировать параметр конфигурации domain-name:

% Please define a domain-name first.В таком случае нужно выполнить соответствующую настройку:

KOM-AD01-SW003(config)# ip domain-name mydom.holding.comЗатем настраиваем AAA аутентификацию и авторизацию таким образом, чтобы приоритетно использовалась RADIUS аутентификация, а в случае если RADIUS сервер окажется недоступен, – использовалась локальная аутентификация на базе встроенных учетных записей устройства.

aaa new-model aaa authentication login default group radius local aaa authorization exec default group radius if-authenticatedЗатем вводим информацию о сервере RADIUS и ключ (Shared secret), который в ранее был прописан для этого устройства на самом сервере RADIUS:

radius-server host 10.160.160.160 key RjRh5adkj63D service password-encryptionДля того чтобы сделать использование SSH обязательным и отключить Telnet при удалённом доступе выполним команды:

line vty 5 15 transport input sshНа этом минимальная настройка коммутатора закончена и можно испытать новый механизм аутентификации и авторизации в действии.

Источники информации:

Поделиться ссылкой на эту запись:

Похожее

blog.it-kb.ru

- Как сделать чтобы не было видно видеозаписей в вк

- Айпи ноутбука

- Что нужно вводить при оплате картой в интернете

- В вк не могу зайти на страницу

- Windows 2018 r2 standard активация

- Kb976932 что за обновление

- Установка мессенджера telegram

- Антивирусные платные программы

- Что такое в смартфоне vpn

- Виды монитор

- Деформация диска