Настройка rds windows server 2018: Установка и настройка фермы Remote Desktop Services (RDS) в Windows Server

Содержание

RDS на основе сеансов в Windows Server 2012 R2. Часть 1 — Развёртывание в домене — bearded sysadmin

Ни для кого не секрет, что на сегодняшний день, службы удалённых рабочих столов на подавляющем большинстве предприятий являются одними из основных. И это не удивительно — ведь использование удалённых рабочих столов приносит с собой целый ряд преимуществ, среди которых удобство использования приложений, простота их администрирования и поддержки.

Это первая запись из цикла статей о службах удалённых рабочих столов (Remote Desktop Services, RDS) в среде Microsoft Windows Server 2012 R2, в которой будут рассмотрены несколько основных сценариев её развёртывания в доменной среде Active Directory.

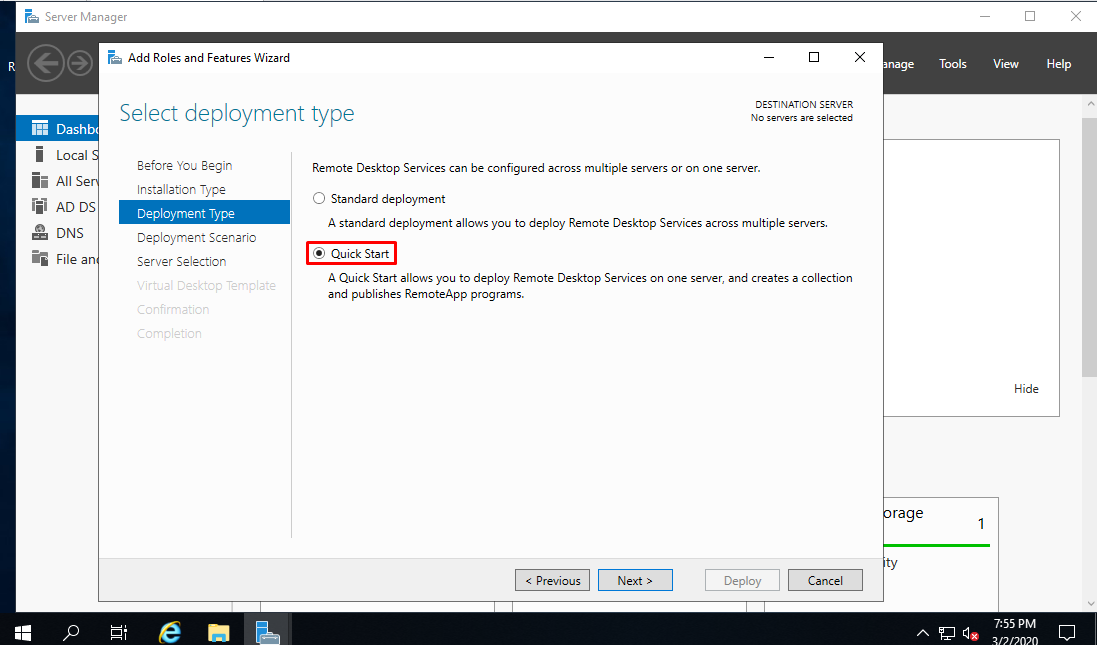

Таких сценариев будет рассмотрено всего 2 и выбор применения конкретного варианта, в большинстве случаев, зависит от существующей инфраструктуры серверов. Сценарий первый — Быстрое развёртывание. Это упрощённый способ установки службы удаленных рабочих столов, в котором все роли RDS устанавливаются на одном физическом сервере. Второй способ — это установка ролей удалённых рабочих столов на разные физические серверы. Такой сценарий предлагается называть Стандартное развёртывание. Следует отметить, что быстрое развёртывание является частным случаем развёртывания стандартного. Говоря иными словами, выполнить установку всех ролей RDS на один сервер можно и с помощью сценария стандартного развёртывания. Давайте рассмотрим каждый из описанных выше сценариев более подробно.

Второй способ — это установка ролей удалённых рабочих столов на разные физические серверы. Такой сценарий предлагается называть Стандартное развёртывание. Следует отметить, что быстрое развёртывание является частным случаем развёртывания стандартного. Говоря иными словами, выполнить установку всех ролей RDS на один сервер можно и с помощью сценария стандартного развёртывания. Давайте рассмотрим каждый из описанных выше сценариев более подробно.

Быстрое развёртывание

Перед тем, как начать установку RDS на сервер необходимо ознакомиться с существующей инфраструктурой сети. В данном случае, это тестовая сеть, состоящая из контроллера домена DC1 со статическим адресом 172.16.7.1/24, сервера на который будут установлены службы RDS — RAPP, с адресом 172.16.7.2/24 и рабочих станций WS101, WS102, WS103, получающих IP-адреса по DHCP. Все компьютеры сети подключены к домену domain.local

На сервере RAPP необходимо открыть Диспетчер серверов. Для этого можно нажать на соответствующую иконку на панели задач или выполнить команду servermanager.exe В окне диспетчера выбираем Управление — Добавить роли и компоненты, после чего откроется окно мастера добавления ролей и компонентов. В первом его окне предлагается ознакомиться с основными требованиями к серверам, на которые будут устанавливаться роли. Также здесь можно установить галочку, которая позволит пропускать эту информацию при добавлении новых компонентов и ролей. При частой установке бывает полезно её установить. Прочитав информацию нажимаем Далее.

Для этого можно нажать на соответствующую иконку на панели задач или выполнить команду servermanager.exe В окне диспетчера выбираем Управление — Добавить роли и компоненты, после чего откроется окно мастера добавления ролей и компонентов. В первом его окне предлагается ознакомиться с основными требованиями к серверам, на которые будут устанавливаться роли. Также здесь можно установить галочку, которая позволит пропускать эту информацию при добавлении новых компонентов и ролей. При частой установке бывает полезно её установить. Прочитав информацию нажимаем Далее.

В следующем окне предлагается выбрать тип установки. Отмечаем пункт Установка служб удалённых рабочих столов.

Так как мы производим установку всех служб RDS на один сервер, то целесообразно в следующем окне мастера выбрать Быстрый запуск.

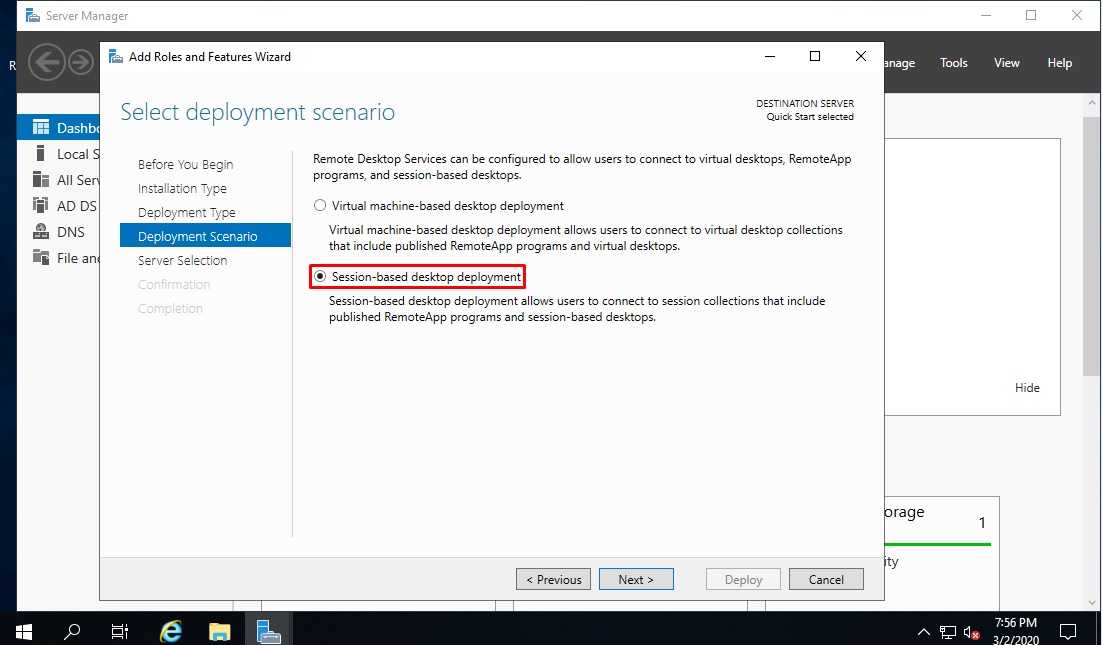

Далее выбираем сценарий развертывания RDS. Нас интересует создание среды удалённых рабочих столов на основе сеансов. Поэтому выбираем соответствующую опцию и жмём Далее.

Поэтому выбираем соответствующую опцию и жмём Далее.

В следующем окне мастера предлагается выбрать сервер, на котором будут развернуты службы RDS. В нашем случае это сервер RAPP.domain.local. После того, как выбор сделан, жмём Далее.

После выбора сервера мы увидим окно с подтверждением выбранных служб и именем сервера, на который будут установлены эти службы. Тут же необходимо согласиться с тем, что сервер будет перезагружен, поставив соответствующую галочку и нажать кнопку Развернуть, после чего откроется окно в котором будет отображен процесс развёртывания ролей RDS. В процессе выполнения установки сервер будет перезагружен. После перезагрузки сервера, необходимо зайти под той же учётной записью, под которой был начат процесс установки (в данном случае это domain\dcadmin) и спустя некоторое время откроется окно мастера и развёртывание возобновится автоматически.

После завершения установки, мастер отрапортует о состоянии всех служб и сообщит ссылку для организации веб-доступа к удалённым рабочим столам.

Когда мастер завершит развёртывание RDS, можно будет посмотреть какие роли установлены. Для этого заходим в диспетчер серверов и выбираем в левой панели пункт Службы удалённых рабочих столов. На вкладке Общие сведения мы можем увидеть, что сервер RAPP в данном развёртывании будет выступать в роли посредника подключений к удалённому рабочему столу, узла сеансов удалённых рабочих столов и узла веб-доступа к удалённым рабочим столам.

Так же мы видим, что кроме этих служб была установлена коллекция QuickSessionCollection в которую входят несколько стандартных приложений RemoteApp, а именно Paint, WordPad и Калькулятор.

Проверим работоспособность установленной системы. Для этого зайдём на одну из рабочих станций и попробуем подключиться к серверу RAPP.

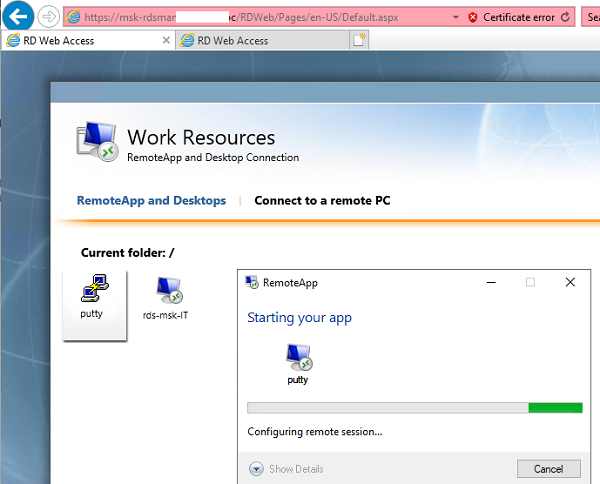

Проверим работу веб-доступа к удалённым приложениям. Для этого перейдем по ссылке, которую мы получили в процессе работы мастера установки ролей и компонентов — https://rapp. domain.local/rdweb

domain.local/rdweb

Как видим, подключение удалось. Это значит, что все роли служб удалённых рабочих столов настроены корректно и могут обслуживать клиентов. Единственное что осталось сделать, перед тем как давать доступ для клиентов — это установить службу лицензирования, но об этом далее в этой статье.

Следует помнить, что в доменной среде пользователей не обязательно добавлять в группу «Пользователи удалённого рабочего стола» т.к. при развёртывании RDS в эту группу автоматически добавляется группа «Пользователи домена».

Стандартное развёртывание

Как уже говорилось выше, стандартное развёртывание обеспечивает более гибкую установку служб удалённых рабочих столов, что позволяет разносить отдельные службы RDS на отдельные серверы инфраструктуры.

Теперь рассмотрим случай посложнее и поинтереснее — необходимо развернуть службы удалённых рабочих столов таким образом, чтобы посредник подключений к удалённому рабочему столу, узел веб-доступа и узлы сеансов располагались на разных серверах. Таким образом, ферма серверов RDS будет располагаться на четырёх серверах:

Таким образом, ферма серверов RDS будет располагаться на четырёх серверах:

- RDCB — сервер, выступающий в роли посредника подключений. Имеет адрес 172.16.7.2/24

- RDWH — сервер, выступающий в роли узла веб-доступа к службе удалённых рабочих столов. Его адрес — 172.16.7.3/24

- RDSh2, RDSh3 — серверы, выступающие в роли узлов сеансов. Имеют адреса, соответственно 172.16.7.4/24 и 172.16.7.5/24

Компьютеры WS101, WS102, WS103 — это рабочие станции, с которых осуществляется доступ к ресурсам серверов RDS. Их сетевые интерфейсы конфигурируются с помощью протокола DHCP.

Прежде чем приступать непосредственно к развёртыванию служб RDS, необходимо выполнить некоторый минимум подготовительный действий. А именно, на сервере, с которого будем проводить установку, откроем Диспетчер серверов и добавим в него все необходимые нам сервера. В данном случае в диспетчер серверов на RDCB добавим сервера RDWH, RDSh2 и RDSh3. Сделать это можно зайдя в пункт Управление и выбрав там опцию Добавление серверов.

После того, как все необходимые для развёртывания серверы добавлены, можно приступить непосредственно к установке служб удалённых рабочих столов. Следует отметить, что сама процедура во многом схожа с процедурой рассмотренной ранее, поэтому некоторые шаги мастера добавления ролей и компонентов будут повторяться. Итак, запустим сам мастер. Это можно сделать, выбрав пункт Управление — Добавить роли и компоненты. На первом шаге мастера предлагается выбрать тип установки. Нам необходимо развернуть службы RDS, поэтому отмечаем Установка служб удалённых рабочих столов и жмём Далее.Далее мастер предложит варианты развёртывания RDS. Нас интересует стандартное развёртывание. Выбираем соответствующий пункт и жмём Далее.

В следующем окне мастера выбираем пункт Развёртывание рабочих столов на основе сеансов.

Далее мастер отобразит окно, которое вкратце ознакомит нас со всеми службами ролей RDS и сообщит от имени какого пользователя будет производиться процедура установки.

На трёх последующих вкладках следует указать серверы, на которые будут установлены соответствующие роли. В нашем случае роль посредника подключений установим на сервер RDCB, роль узла веб-доступа — на сервер с именем RDWH, роли узлов сеансов — на серверы RDSh2 и RDSh3.

После указания всех серверов на предыдущих шагах, мастер отобразит окно подтверждения сделанного выбора, в котором можно убедиться, что роли будут установлены на правильные серверы. Так же здесь необходимо установить галочку Автоматически перезапускать конечный сервер, если это потребуется. Т.к. на сервере, с которого будет производиться развёртывание, не будет установлена роль узла удалённых рабочих столов, то он перезагружаться не будет, а вот остальные серверы выполнят перезагрузку в автоматическом режиме. Как мне кажется, это очень удобно и правильно организовано.

После завершения установки, в консоли управления удалёнными рабочими столами, на вкладке Общие сведения можно увидеть схему развёртывания и список серверов, на которые установлены различные роли RDS.

Проверить работоспособность развёрнутой конфигурации можно зайдя на страницу веб-доступа (https://rdwh.domain.local/rdweb) с одной из рабочих станций.

Однако, поскольку коллекции сеансов мы не создавали и приложений RemoteApp не публиковали, а по умолчанию они не создаются, увидеть работающее приложение не получится. Создание коллекций и публикация приложений будут рассмотрены в одной из следующих статей.

Сервер лицензирования

Как и в случае быстрого развёртывания, при стандартном развёртывании мастер добавления ролей и компонентов не предлагает установить роль Лицензирование удалённых рабочих столов на серверы фермы. Поэтому приходится её устанавливать уже после выполнения процедуры основного развёртывания RDS.

Для этого, запустим Диспетчер серверов, если он не запущен, и перейдём в консоль управления удалёнными рабочими столами, кликнув на соответственную ссылку слева. Для запуска необходимого мастера кликнем на зелёную кнопку с плюсом и подписью Лицензирование удалённых рабочих столов на панели Обзор развёртывания.

Для запуска необходимого мастера кликнем на зелёную кнопку с плюсом и подписью Лицензирование удалённых рабочих столов на панели Обзор развёртывания.

Мастер добавления серверов лицензирования удалённых рабочих столов очень похож на мастер добавления ролей и компонентов. Поэтому сложностей с его работой быть не должно. На первом шаге выбираем сервер или несколько серверов, которые будут отвечать за лицензирование удалённых рабочих столов.

После того, как выбор сделан, необходимо подтвердить его правильность, нажав на кнопку Добавить

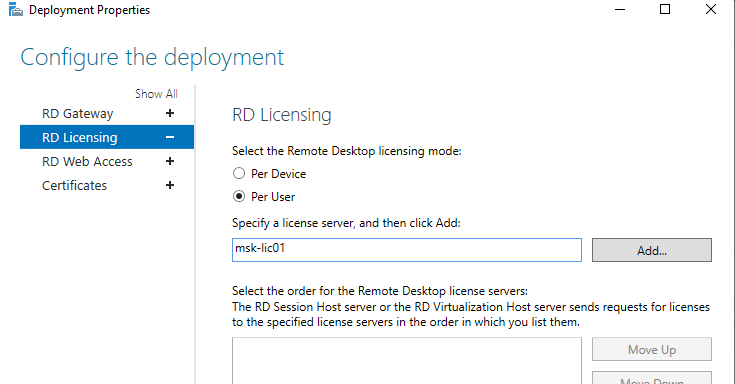

В окне с результатами работы мастера можно перейти по ссылке Посмотреть свойства лицензирования удалённых рабочих столов для развёртывания и настроит базовые параметры серверов лицензирования.

К этим параметрам относятся режим лицензирования, добавление новых серверов лицензирования и порядок выдачи лицензий серверами лицензирования. К сожалению, управлять непосредственно лицензиями из этого окна не получится. О том, как этот процесс правильно организовать будет рассказано в одной из следующих статей посвященных теме RDS.

О том, как этот процесс правильно организовать будет рассказано в одной из следующих статей посвященных теме RDS.

К этим же свойствам можно получить доступ и после завершения установки. Для этого нужно на панели Обзор развёртывания выбрать пункт Свойства, а затем Изменить развёртывание.

На этом процедура развёртывания заканчивается, однако, для эффективного функционирования служб RDS, необходимо выполнить еще несколько настроек, в числе которых: создание коллекций сеансов, публикация приложений RemoteApp, добавление к ферме RDS шлюза для организации доступа клиентов из внешней сети к приложениям RemoteApp по защищенному протоколу, настройка отказоустойчивости посредника подключений и т.д.

Понравилось это:

Нравится Загрузка…

Терминальный сервер на Windows Server 2012 в рабочей группе

Вы еще не знакомы с Windows Server 2012? Мне вот уже «посчастливилось» настраивать на нем терминальный сервер. Честно говоря, совершенно не понятно зачем было пихать новый ленточный интерфейс в сервер — логика Microsoft последнее время не поддается объяснению.

Честно говоря, совершенно не понятно зачем было пихать новый ленточный интерфейс в сервер — логика Microsoft последнее время не поддается объяснению.

Но это не самое страшное. Отныне, для установки роли терминального сервера необходимо поднимать домен. Вот такого сюрприза я не ожидал… домен мне не нужен в принципе. Настройка домена занимает не много времени, но зачем плодить сущности там, где они не нужны.

Однако всё оказалось решаемо, пусть и с некоторыми дополнительными действиями, о которых узнал c technet.microsoft.com.

Настраиваем роль терминального сервера на WinServer 2012 без поднятия домена

Принципиальных отличий в установке Windows Server 2012 от Windows Server 2008 R2 нет, потому этот этап пропустим. Замечу, что операционная система прекрасно ставится с флешки, на которую был записан образ (давно уже не использую CD/DVD — медленно и нудно). Перейдем непосредственно к установке роли RDS на сервере.

Для этого запустим Диспетчер серверов (Server Manager), и перейдем в поле Локальный сервер (Local Server)

Далее запускаем мастер добавления ролей и компонентов, где выбираем тип установки Установка ролей или компонентов (Role-based or feature-based installation)

Производить установку всех компонент роли RDS можно сразу, но на Technet, для лучшего понимания процесса, советуют разделить этот процесс на два этапа. Последуем этому совету и мы.

Последуем этому совету и мы.

Первой установим компоненту Лицензирование удаленных рабочих столов (Remote Desktop Licensing)

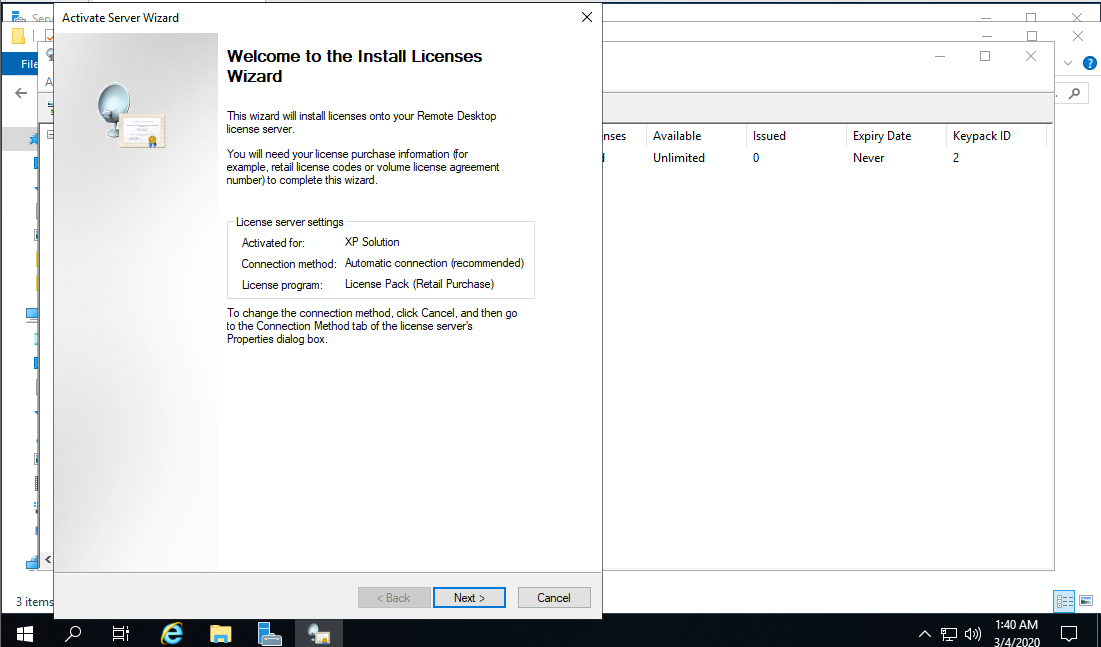

После завершения процесса, запускаем Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager), в котором активируем наш сервер лицензий и устанавливаем пакет терминальных лицензий (например: Windows Server 2012 — RDS Per User CAL, 5 шт.).

Никаких новшеств здесь нет, а потому описывать подробно данный процесс не стану (возможно раскрою тему в одной из будущих статей — жду ваших предложений и комментариев).

Весь процесс активации и установки пакета лицензий на себя берет мастер, наша задача правильно выбрать программу лицензирования, тип лицензий, количество и т.д.

Вторым этапом устанавливаем компоненту Узел сеансов удаленных рабочих столов (Remote Desktop Session Host).

После установки этой компоненты у нас появится Средство диагностики лицензирования удаленных рабочих столов (RD Licensing Diagnoser), которое сообщит нам ошибку об отсутствии сервера, раздающего терминальные лицензии (скриншота с ошибкой к сожалению не сделал, приведен уже работающий вариант сервера).

Стоит заметить, что в оснастке отсутствуют инструменты управления, которые были в Windows Server 2008 R2, т.е. возможности добавления сервера лицензий нет.

Настраиваем локальные политики для серверов находящихся в рабочей группе

Осталось самое интересное. Исправить данную ситуация не сложно — достаточно настроить всего две локальные политики. В строке терминала пишем gpedit.msc и изменяем соответствующие ключи.

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов (добавляем имя нашего сервера)

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Лицензирование — Задать режим лицензирования удаленных рабочих столов (выбираем тип лицензий)

Англоязычный вариант:

Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Licensing — Use the specified Remote Desktop license servers (добавляем имя нашего сервера)

Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Licensing — Set the Remote licensing mode (выбираем тип лицензий)

Установка компоненты — Remote Desktop Web Access

Если, в качестве клиента требуется использовать браузер, устанавливаем дополнительную компоненту Remote Desktop Web Access. Тутвообще все просто, нужно лишь разрешить мастеру добавить то, что он хочет, в частности IIS. После окончания установки, на клиентской машине в браузере сервер должен ответить и показать страницу Remote Web Access.

Тутвообще все просто, нужно лишь разрешить мастеру добавить то, что он хочет, в частности IIS. После окончания установки, на клиентской машине в браузере сервер должен ответить и показать страницу Remote Web Access.

Обратиться к серверу терминалов через браузер можно по адресу https://ip/rdweb

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Как установить службы удаленных рабочих столов 2016, быстрое развертывание — ИТ-УГОЛОК Nedim

В предыдущей части я подробно рассказал о типах развертывания RDS 2016, новостях в RDS 2016 и основных компонентах. В этом руководстве мы сосредоточимся на быстром развертывании (все в одном)

. Давайте начнем.

Установить роли RDS

OBS!!! Избегайте добавления ролей RDS с помощью мастера ролей и компонентов, если вы не являетесь поклонником Powershell. Вам потребуется настроить RDS с помощью Powershell.

Вам потребуется настроить RDS с помощью Powershell.

Откройте Диспетчер серверов и щелкните Управление -> Добавить роли и функции

В мастере на странице Прежде чем начать нажмите кнопку Далее.

На странице Выберите тип установки , выберите Установка служб удаленных рабочих столов, Нажмите Далее

На странице Выберите Тип развертывания , выберите Quick Start 2 9 0 нажмите Далее0003

На странице Select Deployment Scenario выберите Session-Based Desktop Deployment и нажмите «Далее». сервер. Нажмите Далее

На странице Подтверждение установите флажок Автоматический перезапуск целевого сервера при необходимости и нажмите Развернуть

Когда вы нажмете «Развернуть», появится окно прогресса. После перезагрузки системы убедитесь, что все службы настроены успешно, и нажмите «Закрыть»

После перезагрузки системы убедитесь, что все службы настроены успешно, и нажмите «Закрыть»

Вот и все. Мы можем получить доступ к службам удаленных рабочих столов через диспетчер серверов, если щелкнем ссылку службы удаленных рабочих столов на левой панели.

Когда вы нажмете на нее, вы окажетесь перед «RDS Manager».

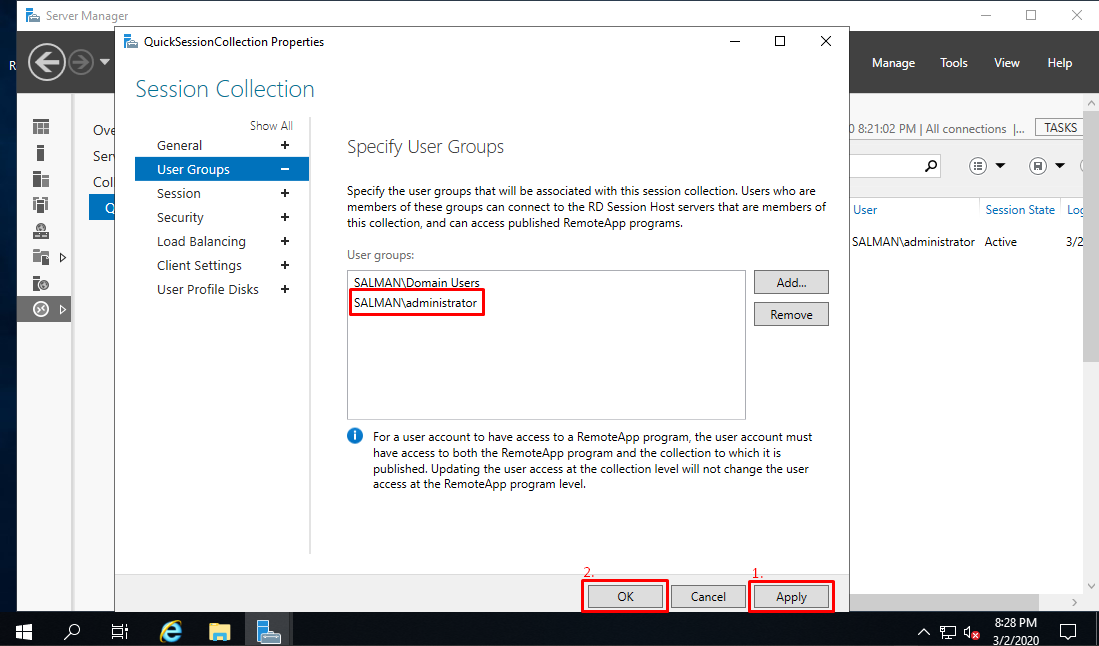

При выборе типа быстрого развертывания коллекция (QuickSessionCollection) и программы удаленного приложения уже настроены.

Коллекции разделяют узлы сеансов удаленных рабочих столов на отдельные фермы и позволяют администраторам организовывать ресурсы. (Подробнее о коллекциях и свойствах коллекций я расскажу в своем посте «Цель коллекций RD»).

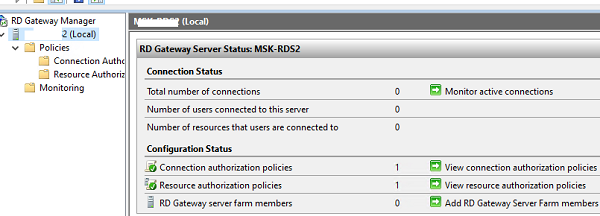

Как видите, в развертывании отсутствует сервер шлюза удаленных рабочих столов и сервер лицензирования удаленных рабочих столов.

Нажмите зеленую кнопку Добавить сервер лицензирования удаленных рабочих столов .

Выберите сервер, Далее

Подтвердите выбор и нажмите «Добавить». Подождите, пока служба роли не будет развернута, и нажмите «Закрыть».

Далее нам нужно добавить шлюз удаленных рабочих столов. Нажмите зеленую кнопку Добавить сервер шлюза удаленных рабочих столов.

Выберите сервер, Далее

Когда мы пройдем через мастер, он создаст самозаверяющий сертификат SSL. Чуть позже я заменю этот сертификат на Trusted. На странице SSL Certificate Name я введу полное доменное имя моего RDS-сервера rds01.mehic.se

, нажмите «Далее» и «Добавить». Подождите, пока служба роли не будет развернута, и нажмите кнопку 9.0007 Настройте сертификат для просмотра параметров сертификата

( OBS!!! Подробнее о свойствах развертывания я расскажу в серии «Изучение свойств развертывания») . Сертификат шлюза удаленных рабочих столов используется для связи между клиентом и шлюзом, и клиенты должны доверять ему. Либо установите самозаверяющий сертификат на всех клиентах, либо используйте сертификат, для которого все клиенты уже доверяют всей цепочке сертификатов. Как сказано в мастере, внешнее полное доменное имя должно быть в сертификате.

Либо установите самозаверяющий сертификат на всех клиентах, либо используйте сертификат, для которого все клиенты уже доверяют всей цепочке сертификатов. Как сказано в мастере, внешнее полное доменное имя должно быть в сертификате.

Перед созданием нового сертификата нам необходимо настроить DNS, чтобы внешние пользователи могли преобразовать имя шлюза удаленных рабочих столов в правильный IP-адрес. Вы настроите его на своем внешнем DNS (размещенном DNS или DNS вне вашего интернет-провайдера) на том, кого мы не контролируем, но который доступен из Интернета.

В этом случае мой «внешний DNS» (МАРШРУТИЗАТОР — машина в моей внешней сети) будет обрабатывать DNS для внешней сети.

Если я попытаюсь проверить связь со своим шлюзом с внешнего компьютера с Windows 10, проверка связи завершится ошибкой.

Все работает внутри

Откройте Диспетчер DNS и перейдите к Зонам прямого просмотра. Щелкните правой кнопкой мыши «Зоны прямого просмотра» и выберите «Новая зона»

На Добро пожаловать на страницу мастера создания новой зоны нажмите «Далее». На странице Zone Type примите значения по умолчанию и нажмите «Далее».

На странице Zone Type примите значения по умолчанию и нажмите «Далее».

На странице Zone Name введите имя зоны, в моем случае mehic.se и нажмите «Далее»

На странице «Файл зоны» на странице «Динамическое обновление» примите значения по умолчанию и нажмите «Готово»

После завершения щелкните правой кнопкой мыши новую зону и выберите Новый хост (A или AAAA)

шлюз. В моем случае я не использую NAT и не использую брандмауэры, поэтому я укажу его внутренний IP-адрес

. Я также добавлю свой IP-адрес ЦС.

Теперь, если я попытаюсь выполнить ping с моей «внешней машины», ping будет работать.

Попробуем подключиться к RDCB по RDP. Просто откройте «Выполнить» (кнопка Windows + R) и введите mstsc. Введите имя RDCB и нажмите вкладку «Дополнительно»

«Дополнительно» -> «Настройки» , укажите шлюз удаленных рабочих столов, нажмите «ОК» и «Подключиться».

Безопасность Windows появится во всплывающем окне. Введите учетные данные и нажмите OK, и вы столкнетесь с этой ошибкой.

Мы получаем это сообщение об ошибке, потому что мы не настроили сертификат, который является нашим вторым предварительным условием.

В реальной жизни вы бы приобрели этот сертификат в общедоступном центре сертификации (GoDaddy, VeriSign и т. д.). Этот сертификат должен содержать полное доменное имя, которое вы будете использовать в качестве URL-адреса веб-доступа к удаленным рабочим столам (у меня это rds01.mehic.se). Он должен быть в формате .pfx, и в нем должен быть закрытый ключ. В моем случае я буду использовать свой частный ЦС. (Если вы не знакомы или у вас нет частного центра сертификации, ознакомьтесь с моей серией статей Mastering Windows Server 2016, чтобы узнать, как установить центр сертификации)

Открыть диспетчер сервера —> Инструменты —> Центр сертификации

В оснастке ЦС щелкните правой кнопкой мыши Шаблон сертификата и выберите Управление

Откроется оснастка шаблона сертификата. Что нам нужно сделать, так это выбрать один из этих шаблонов и скопировать его, чтобы мы могли настроить его для наших целей. С удаленными рабочими столами большинство сертификатов, которые нам нужны, предназначены для SSL. Щелкните правой кнопкой мыши шаблон веб-сервера и выберите Дублировать шаблон

Что нам нужно сделать, так это выбрать один из этих шаблонов и скопировать его, чтобы мы могли настроить его для наших целей. С удаленными рабочими столами большинство сертификатов, которые нам нужны, предназначены для SSL. Щелкните правой кнопкой мыши шаблон веб-сервера и выберите Дублировать шаблон

Появится всплывающее окно нового шаблона. Первое, что я собираюсь сделать, это изменить имя сертификата на MEHIC SSL на вкладке «Общие».

Затем щелкните вкладку «Обработка запросов» и установите флажок «Разрешить экспорт закрытого ключа».

Мы можем многое сделать, но самое главное — это разрешение. Поэтому нажмите на вкладку «Безопасность» и дайте прошедшим проверку пользователям право на регистрацию и автоматическую регистрацию. ( OBS !!! В реальной жизни вы можете захотеть заблокировать этот сертификат для определенных людей, но в данном случае это не важно. ) Я также добавлю компьютеры домена и дам им разрешение на чтение, регистрацию и автоматическую регистрацию . Нажмите OK, когда это будет сделано.

Нажмите OK, когда это будет сделано.

Теперь нам нужно взять этот шаблон и опубликовать его в ЦС. Для этого щелкните правой кнопкой мыши Шаблоны сертификатов -> Создать -> Шаблон сертификата для выпуска

. Выберите наш только что созданный сертификат и нажмите ОК. Когда вы нажмете OK, вы сможете увидеть его в списке сертификатов, опубликованных в ЦС.

Последний шаг — зарегистрировать сертификат. Переключитесь на RDS01 и откройте MMC (кнопка Windows + R и введите mmc). Щелкните правой кнопкой мыши «Личные» -> «Все задачи» -> «Запросить новый сертификат».0003

На Прежде чем начать и Выберите страницу политики регистрации сертификатов , нажмите Далее. На странице Request Certificate выберите MEHIC SSL и нажмите на ссылку Требуется дополнительная информация…. (Для SSL мы должны предоставить другую информацию)

Измените тип имени субъекта на Общее имя и добавьте точное имя сервера или веб-сайта, который вы используете. Сначала я добавлю одно имя ярлыка rds01, а затем полное доменное имя rds01.mehic.se, нажмите OK

Сначала я добавлю одно имя ярлыка rds01, а затем полное доменное имя rds01.mehic.se, нажмите OK

Это позволяет мне зарегистрироваться, и тогда вы увидите, что я преуспел. Нажмите «Готово»

Теперь в разделе «Личное» я могу подняться и щелкнуть «Сертификаты», и там есть сертификат, который я запросил. Далее нам нужно экспортировать сертификат с закрытым ключом и настроить его для использования в gateway, rdwa, rdcb.

Щелкните правой кнопкой мыши -> Все задачи -> Экспорт

Появится всплывающее окно приветственного мастера экспорта. Нажмите «Далее. Выберите Да, экспортировать закрытый ключ и нажмите «Далее»

В формате файла экспорта нажмите «Далее».

Установите флажок Пароль и введите пароль. Нажмите «Далее»

Введите имя и место, где вы хотите его сохранить, нажмите «Далее» и закончите. нажмите ОК.

Нажмите «Применить», и вы заметите, что уровень сертификата теперь имеет статус «Доверенный».

Сделайте то же самое для RDWA и RDCB.

Время проверить установку!

Внутренний

Перейдите на страницу https://»Имя вашего сервера RDWA»/rdweb. Если все хорошо, мы не получим сообщение об ошибке сертификата. Шлюз удаленных рабочих столов также будет работать.

Внешний

Ура,

Nedim

Вот так:

Нравится Загрузка…

Настройка кластера удаленного рабочего стола Windows 20191

Опубликовано Marco Schiavon на

Ниже приведено простое руководство по реализации кластера серверов терминалов Windows 2019. В дополнение к этому я также занимаюсь их активацией через службу лицензирования и настройкой простой коллекции.

Я надеюсь, что это руководство, пусть и краткое, поможет другим коллегам!

Начнем!

1)Настройка кластера удаленных рабочих столов Windows 2019

2)Some Tips

3)Activate the Terminal Services Licensing

1) Setting up a Windows 2019 RDS Cluster

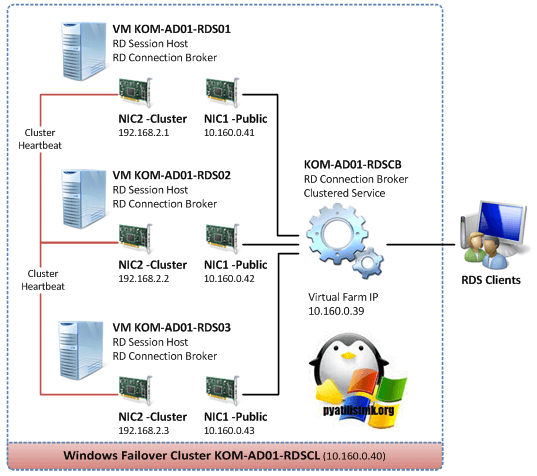

In our environment we have 3 servers :

| Server | Function |

| SRVRDSCB | Лицензирование удаленных рабочих столов Веб-доступ к удаленным рабочим столам Шлюз удаленных рабочих столов Посредник подключений к удаленному рабочему столу SQL Server Сервер профилей |

| SRVRDSHS1 | Узел сеансов удаленных рабочих столов 9 358 |

| SRVRDSHS2 | RD HOST |

Перед запуском добавьте все серверы

Теперь мы продолжаем установить RDS Roles . .

.

Select «Remote Houldop Services». В этом руководстве мы настроим среду на основе сеансов…

Это краткое изложение…

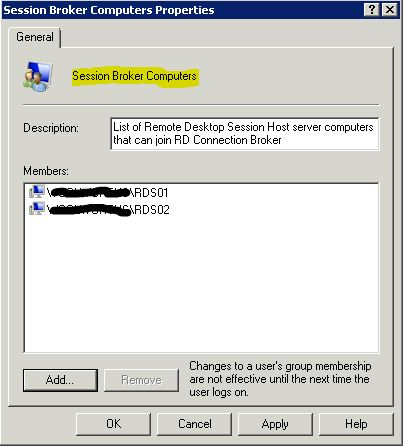

Выберите сервер, который будет посредником соединений

Установите флажок, чтобы установить веб-шлюз RDS на том же сервере (Connection Broker)

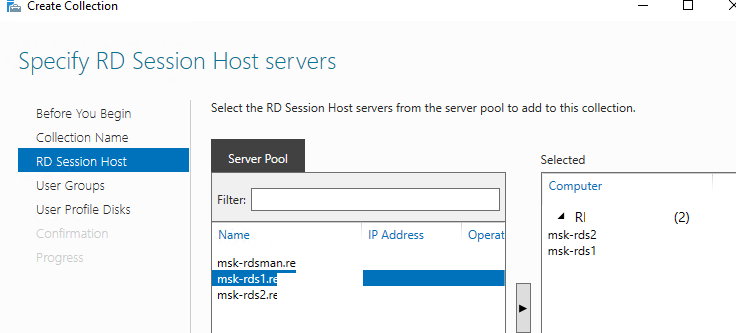

Теперь выберите сервер, который будет действовать как Host Servers .

Развернуть все и перезапустить серверы….

Настройка лицензирования удаленных рабочих столов…

Теперь настройка/включение шлюза удаленных рабочих столов ….

Запишите свое полное доменное имя

Выберите «настроить сертификат», чтобы развернуть самоподпись..

Создайте сертификат.., запишите пароль…

Теперь назначьте его шлюзу RDS. забудьте распространить самоподписанный сертификат в свой домен через GPO

Теперь нам нужно настроить контейнер профиля FXLogic.

Загрузите его на Host Session Hosts (SRVRDSHS1 и SRVRDSHS2), установите его.

На этом этапе вы можете настроить FXLogic с помощью реестра или объекта групповой политики. Мы импортируем ADML/ADMX, чтобы создать объект групповой политики для хостов сеансов хоста.

Импортируйте их в папку C:\Windows\PolicyDefinitions контроллера домена.

C:\Windows\PolicyDefinitions\en-US => ADML

C:\Windows\PolicyDefinitions\ => ADMX

On my Connection Broker, where i decided to place the user profile, these are the permission required :

| User | Account | Folder Permissions |

| Users | Эта папка | Изменить |

| Создатель/владелец | Подпапки и файлы | Изменить |

| Администратор | Эта папка, подпапки и файлы | Полный доступ |

Создайте политику и прикрепите ее к подразделению, в котором находится ваш Host Session Host

Итак, мы почти закончили…

На этом этапе нам нужно создать «Коллекцию» для публикации и Доступ по протоколу RDP через брокера подключений к удаленному рабочему столу

Установите имя приложения/сеанса

Добавьте хосты для хранения этой коллекции

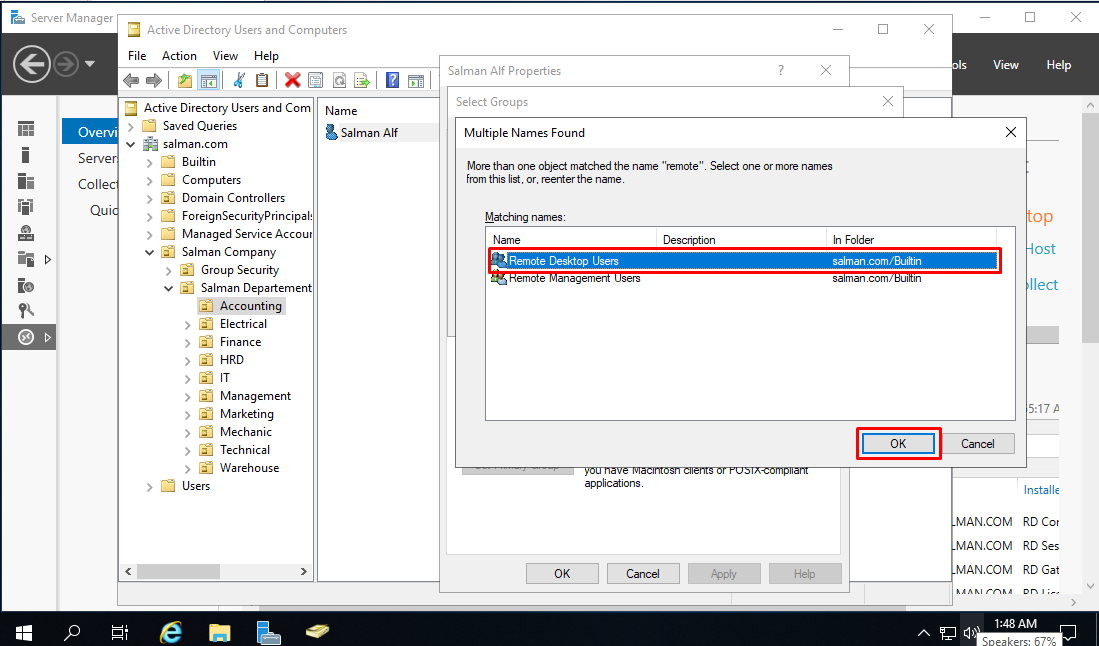

Выберите, кто может получить доступ к этой коллекции

Снимите флажок «Включить с помощью ФСЛогикс.

Теперь мы можем добавить несколько приложений для публикации….

Выберите приложение, которое хотите протестировать…

Теперь мы можем подключиться к веб-интерфейсу Connection Broker и увидеть только что созданную коллекцию.

К RDWEB ( https://ip-of-connection-brockerserver/RDWEB )

2) Некоторые советы , но вам нужно подключиться к веб-интерфейсу и выполнить этот процесс.

Если вам нужно использовать обычный RDP-клиент ( MSTSC.exe ), вам необходимо изменить следующий ключ реестра посредника подключений

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\ClusterSettings

Добавьте следующий:

reg_sz DefaultTsvUrl плюс значение tsv://MS Terminal Services Plugin.1. COLLECION

Итак, вам действительно нужно написать « MS Terminal Services Plugin.1. ”плюс ваши коллекция имя

Сделав это, вы можете подключиться к своим узлам сеанса хоста через посредника подключений с помощью MSTSC. exe !!

exe !!

Более того, если вы хотите подключиться к вам Connection Broker, теперь вам нужно передать ключ /admin .

например: MSTSC.exe serverconnectionbroker.yourdomain.com /admin

3) Активируйте лицензирование служб терминалов

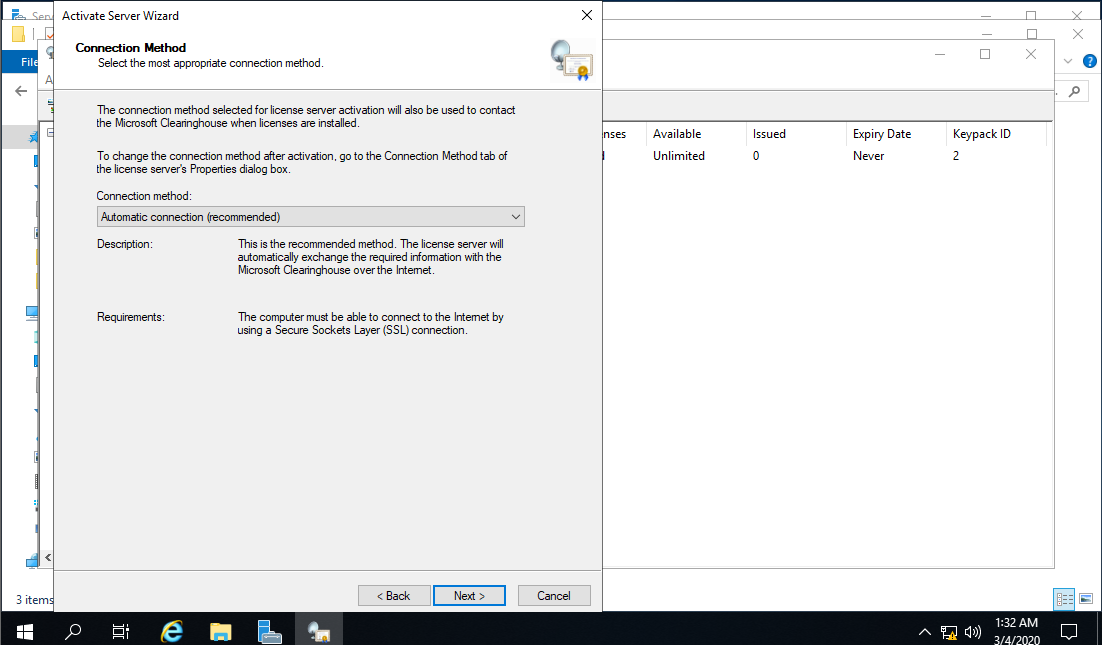

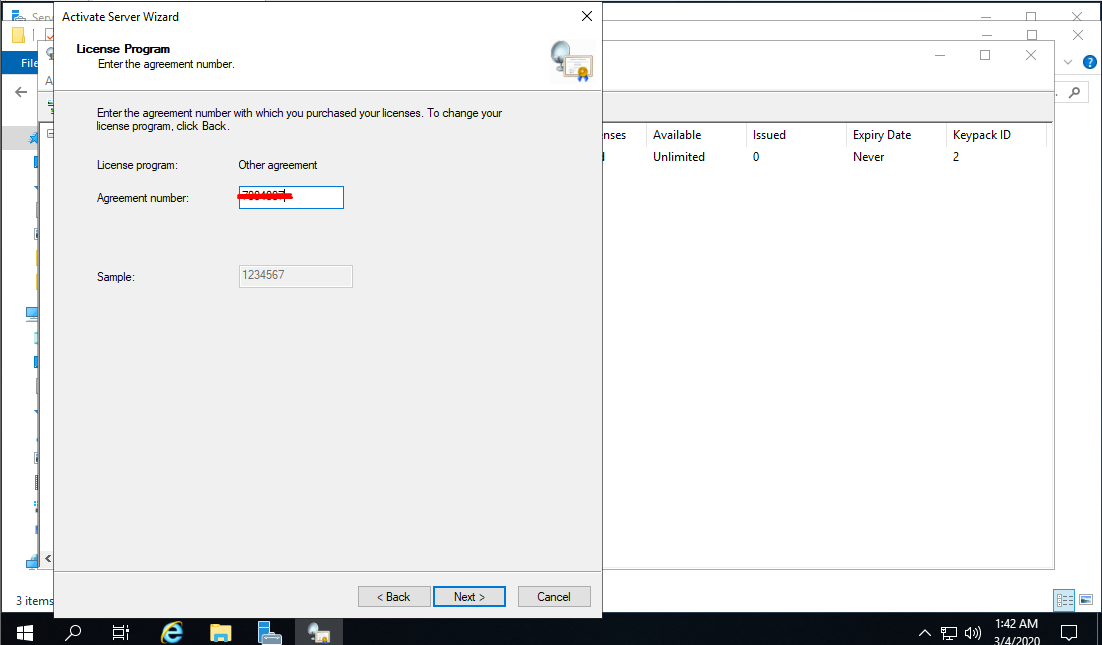

Подключитесь к серверу, на котором вы установили Менеджер лицензирования, и продолжите активацию

Щелкните правой кнопкой мыши на своем сервере и выберите «активировать», в моем случае он неактивен, потому что я только что это сделал.

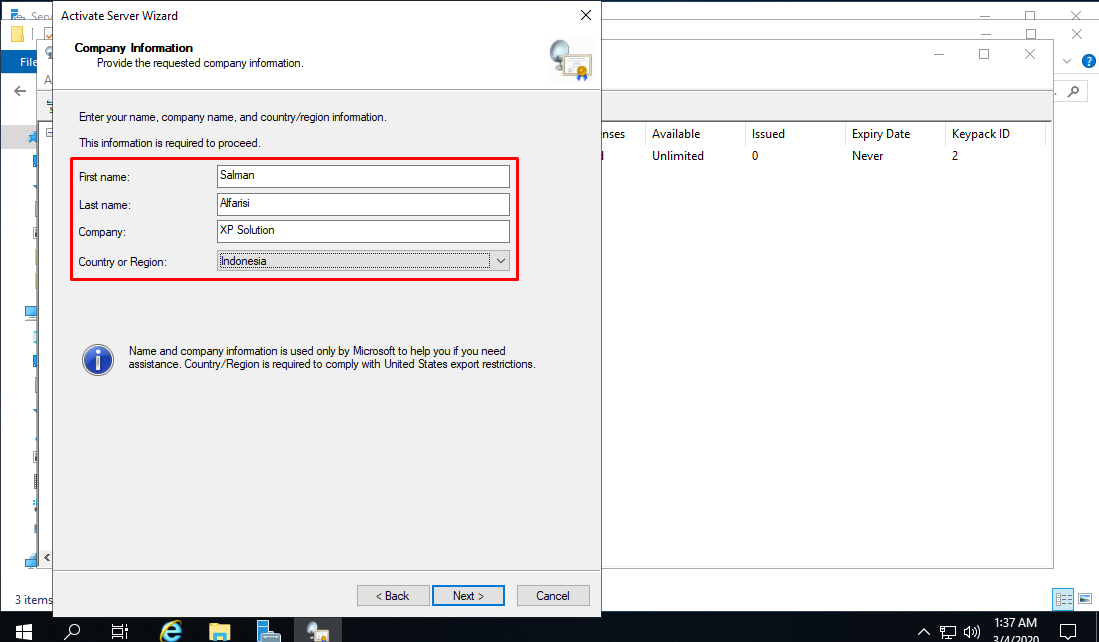

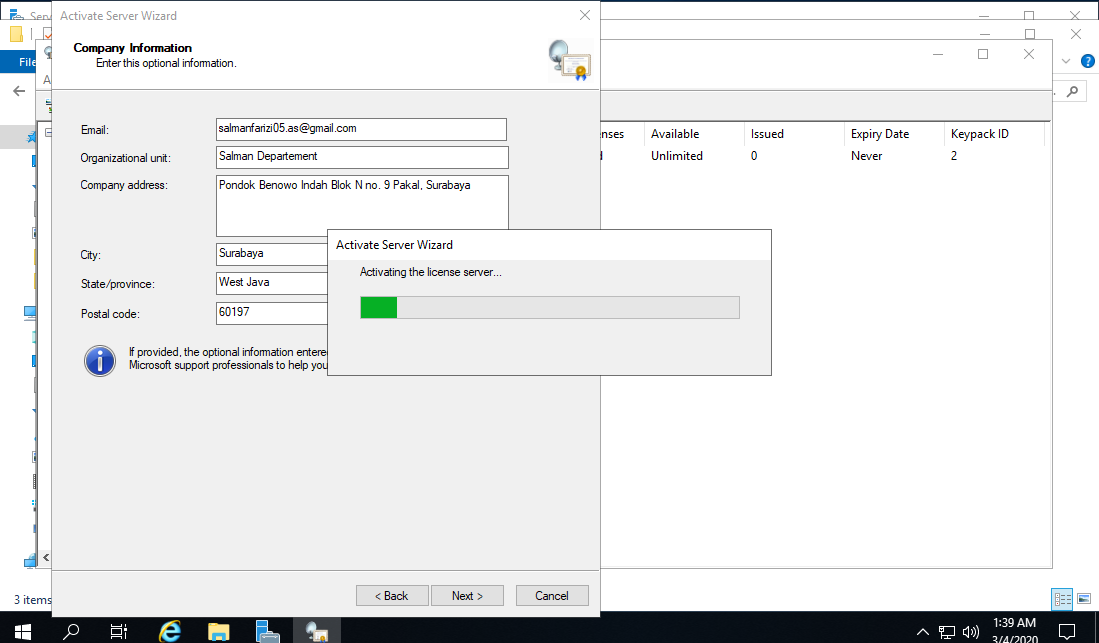

Запустится мастер, заполните все ваши данные..

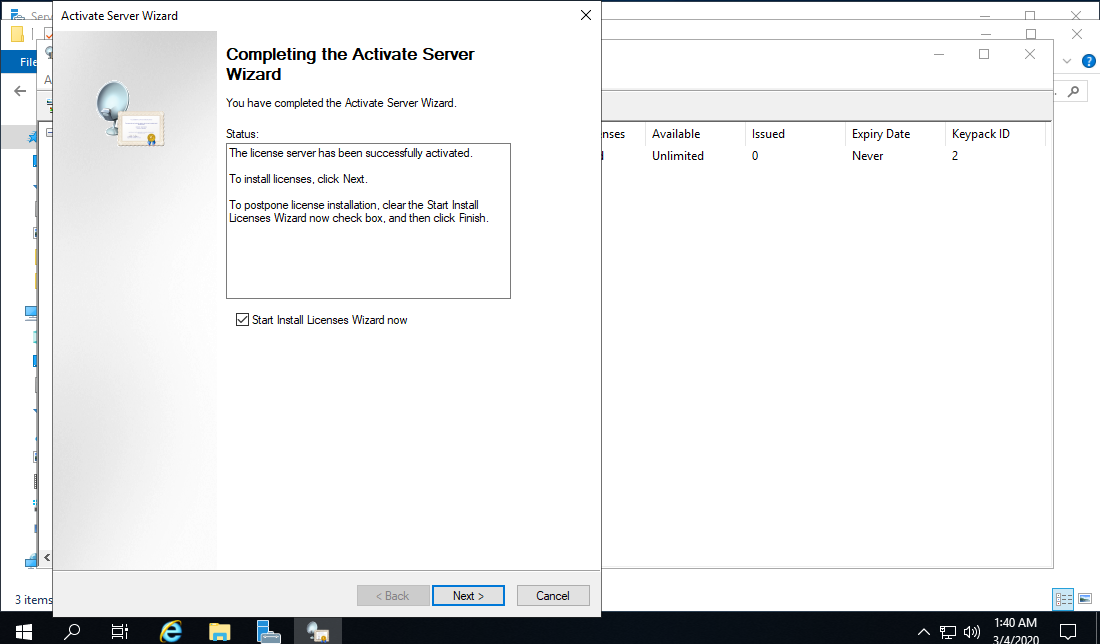

После этого проверьте «Просмотр конфигурации» (щелкните правой кнопкой мыши по имени сервера лицензий) и добавьте свой сервер в «Группу серверов лицензий»… В моем случае SCP — это просто Хорошо.

Хорошо, и, как мы видим, сервер лицензий работает

На этом этапе нам нужно сообщить нашим серверам Session Host, какой из них является нашим сервером лицензий. Для этого мы будем использовать объекты групповой политики.