Как создать VPN сервер в Windows без использования сторонних программ. Настройка windows server vpn

Настройка Windows Server 2008 в качестве сервера удаленного доступа SSL VPN (часть 1)

Удаленный доступ (Remote Access) на сегодняшний день очень важен. С ростом числа людей, нуждающихся в доступе к информации, хранящейся на домашних и рабочих компьютерах, возможность получать такой доступ из любой точки стала решающей. Прошли те дни, когда люди говорили: «я отправлю вам эту информацию, как только доберусь до своего компьютера». Вам нужна эта информация немедленно, если вы хотите достойно конкурировать в сегодняшнем деловом мире.

В каменном веке компьютеризации способом получения удаленного доступа к своему компьютеру было использование dial-up соединения. RAS dial-up соединения работали через обычные POTS (Простая старая телефонная служба — Plain Old Telephone Service) линии при скорости передачи данных примерно до 56kbps. Скорость была основной проблемой таких соединений, но еще более серьезной проблемой была цена соединения, когда получение доступа требовало больших расстояний.

С ростом популярности сети Интернет, соединения RAS стали использоваться все реже. Причиной этого стало появление соединений по VPN (виртуальная частная сеть). Соединения VPN обеспечивали такую же подключаемость точек между собой, как и соединения dial-up RAS, но делали это быстрее и дешевле, поскольку скорость VPN соединения может быть одинаковой со скоростью подключения к Интернет, а стоимость соединения не зависит от расположения места назначения. Единственное, за что приходится платить, это подключение к Интернет.

Виртуальные частные сети (Virtual Private Networking)

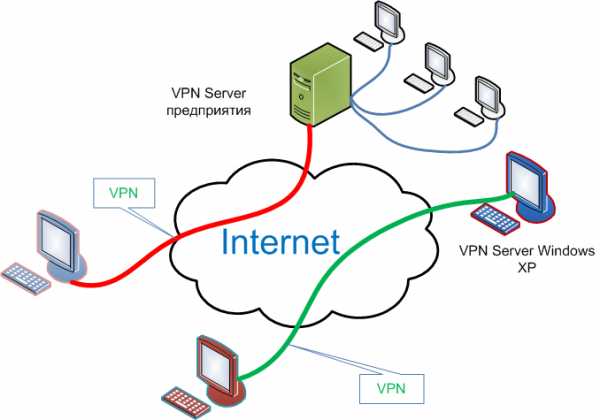

Соединение VPN позволяет компьютеру создавать виртуальное и частное подключение к сети через Интернет. Соединение виртуальное, потому что когда компьютер создает VPN подключение через Интернет, то создающий это подключение компьютер выполняет функцию узла, напрямую подключенного к сети, как если бы он был соединен с сетью посредством кабеля локальных сетей Ethernet. Пользователь имеет такой же доступ к ресурсам, какой он имел бы при прямом подключении к сети с помощью кабеля. Однако в случае VPN подключения клиента к VPN серверу соединение виртуально, поскольку нет действительного подключения Ethernet с местом назначения. VPN соединение частное, поскольку содержание потока данных внутри этого соединения зашифровано, поэтому никто в Интернет не может перехватить и прочесть данные, передаваемые посредством VPN соединения.

Серверы Windows Servers и клиенты поддерживали VPN соединения со времен Windows NT и Windows 95. Хотя клиенты и серверы Windows поддерживают VPN соединения на протяжении десятилетия, тип поддержки VPN эволюционировал со временем. Windows Vista Service Pack 1 и Windows Server 2008 на сегодняшний день поддерживают три типа VPN соединений. Это следующие типы:

PPTP – это туннельный протокол от точки к точке. PPTP – это самый простой способ создания VPN соединения, но, к сожалению, он и наименее безопасен. Причина, по которой этот тип наименее безопасный, заключается в том, что мандаты пользователя передаются по небезопасному каналу. Говоря другими словами, шифрование VPN соединения начинается после того, как мандаты были переданы. Хотя действительная информация мандатов не передается между клиентами и серверами VPN, переданные значения хэш-функции могут использоваться опытными хакерами для получения доступа к VPN серверам и подключения к корпоративной сети.

Более надежным является VPN протокол L2TP/IPSec. L2TP/IPSec был совместно разработан компаниями Microsoft и Cisco. L2TP/IPSec более безопасен чем PPTP, поскольку безопасная сессия IPSec создается до того, как мандаты пересылаются по проводам. Хакеры не могут получить доступ к мандатам, а, следовательно, не смогут украсть их, чтобы впоследствии использовать. Более того, IPSec обеспечивает взаимную аутентификацию машин, поэтому неизвестные машины не смогут соединиться с каналом L2TP/IPSec VPN. IPSec обеспечивает взаимную аутентификацию, целостность данных, конфиденциальность и невозможность отказа от авторства. L2TP поддерживает PPP и EAP механизмы аутентификации пользователей, которые обеспечивают высокую безопасность входа, поскольку требуется аутентификация как машины, так и пользователя.

Windows Vista SP1 и Windows Server 2008 на сегодняшний день поддерживают новый тип VPN протокола ‘ Secure Socket Tunneling Protocol или SSTP. SSTP использует зашифрованные в SSL HTTP соединения, чтобы создавать VPN подключения к VPN шлюзам. SSTP безопасен, так как мандаты пользователя не передаются до тех пор, пока безопасный туннель SSL для соединения с VPN шлюзом не будет открыт. SSTP также известен как PPP через SSL, это означает, что вы можете использовать PPP и EAP механизмы аутентификации, чтобы сделать ваше SSTP соединение более безопасным.

Приватный не значит безопасный

Следует отметить, что VPN соединения скорее частные, чем безопасные. Хотя я и признаю, что приватность является основным компонентом безопасности коммуникаций, однако сама по себе не обеспечивает этой безопасности. Технологии VPN обеспечивают частный компонент при соединении через Интернет, который не позволяет посторонним лицам читать содержимое вашей коммуникации. Технологии VPN также позволяют вам быть уверенными в том, что только авторизированные пользователи могут подключаться к данной сети через шлюз VPN. Однако частный компонент, аутентификация и авторизация не обеспечивают всеобъемлющей безопасности.

Допустим, у вас есть сотрудник, которому вы открыли доступ VPN. Поскольку ваш Windows Server 2008 VPN протокол поддерживает EAP аутентификацию пользователя, вы решили создать смарт-карты для ваших пользователей и использовать L2TP/IPSec VPN протокол. Комбинация смарт-карт и протокола L2TP/IPSec позволяет требовать аутентификации пользователя и использования здоровой машины. Ваше решение по использованию смарт-карт и протокола L2TP/IPSec работает отлично, и все довольны.

Все довольны до тех пор, пока однажды один из ваших пользователей не заходит на ваш SQL сервер, чтобы получить бухгалтерскую информацию, и начинает делиться ею с другими сотрудниками. Что произошло? Разве соединение VPN было небезопасным? Нет, VPN соединение было безопасным ровно настолько, чтобы обеспечить частный (приватный) компонент, аутентификацию и авторизацию, но оно не обеспечивало контроля над доступом, а контроль над доступом является одним из основополагающих компонентов компьютерной безопасности. На самом деле можно даже говорить о том, что без контроля над доступом все остальные меры безопасности представляют сравнительно малую ценность.

Для VPN, чтобы быть на самом деле безопасными, вам нужно убедиться в том, что ваш VPN шлюз способен обеспечить контроль над доступом пользователей/групп с тем, чтобы вы смогли открывать необходимый уровень доступа пользователям VPN. Более совершенные VPN шлюзы и брандмауэры, такие как ISA Firewall, могут обеспечивать такой контроль на VPN соединениях. Плюс ко всему, такие брандмауэры, как ISA Firewall, могут обеспечивать проверку адресных пакетов и уровня приложений на клиентских VPN соединениях.

Хотя сервер Windows Server 2008 VPN не обеспечивает контроль над доступом пользователей и групп, есть другие способы, посредством которых вы можете настраивать контроль доступа на самом сервере, если вы не хотите платить за приобретение более совершенных брандмауэров и VPN шлюзов. В данной статье мы заостряем наше внимание только на компонентах VPN серверов. Если вы хотите узнать больше о брандмауэрах ISA и их возможностях для VPN серверов, перейдите по ссылке www.isaserver.org

Зачем использовать новый VPN протокол?

Microsoft уже создали два жизнеспособных протокола VPN, позволяющих пользователям соединяться с корпоративной сетью, так зачем же создавать третий? SSTP – это отличное дополнение для пользователей Windows VPN, поскольку SSTP не имеет проблем с брандмауэрами и устройствами NAT в отличие от протоколов PPTP и L2TP/IPSec. Для того чтобы PPTP работал через устройство NAT, это устройство должно поддерживать PPTP с помощью редактора NAT для PPTP. Если такой NAT редактор для PPTP отсутствует на данном устройстве, то PPTP соединения не будут работать.

L2TP/IPSec имеет проблемы с устройствами NAT и брандмауэрами, поскольку брандмауэру необходимо иметь L2TP порт UDP 1701, открытый для исходящих соединений, IPSec IKE порт, UDP 500 открытый для исходящих соединений, и IPSec NAT порт просмотра-обхода, UDP 4500 открыт для исходящих соединений (порт L2TP не требуется при использовании NAT-T). Большинство брандмауэров в общественных местах, таких как гостиницы, центры конференций, рестораны и т.д. имеют малое количество портов, открытых для исходящих соединений, например, HTTP, TCP порт 80 и HTTPS (SSL), TCP порт 443. Если вам нужна поддержка не только протоколов HTTP и SSL, когда вы покидаете офис, ваши шансы на успешное соединение значительно снижаются. Вы можете и не получить порты, требуемые для протоколов PPTP или L2TP/IPSec.

В отличие от предыдущих протоколов, SSTP VPN соединения проходят по каналу SSL, используя TCP порт 443. Поскольку все брандмауэры и устройства NAT имеют открытый порт TCP 443, вы сможете использовать протокол SSTP где угодно. Это значительно облегчает жизнь путешественникам, которые используют VPN соединения для подключения к офису, а также значительно облегчает жизнь корпоративных администраторов, которым нужно поддерживать путешественников, а также помогать служащим в общественных местах обеспечивать доступ к Интернет в гостиницах, конференц-центрах и т.д.

Процесс соединения SSTP

Далее будет показано, как работает процесс SSTP соединения:

- SSTP VPN клиент создает TCP соединение с SSTP VPN шлюзом между случайным TCP портом источника клиента SSTP VPN и TCP портом 443 шлюза SSTP VPN.

- SSTP VPN клиент отправляет SSL Client-Hello сообщение, указывая на то, что он хочет создать SSL сеанс с SSTP VPN шлюзом.

- SSTP VPN шлюз отправляет сертификат компьютера клиенту SSTP VPN.

- Клиент SSTP VPN подтверждает сертификат компьютера, проверяя базу сертификатов Trusted Root Certification Authorities, чтобы убедиться в том, что CA сертификат, подписанный сервером, находится в этой базе. Затем SSTP VPN клиент определяет способ шифрования для SSL сеанса, генерирует ключ SSL сеанса и шифрует его с помощью SSTP VPN ключа публичного шлюза, после чего отправляет зашифрованную форму ключа SSL сеанса на SSTP VPN шлюз.

- Шлюз SSTP VPN расшифровывает зашифрованный ключ SSL сеанса с помощью личного ключа сертификатов компьютера. Все последующие соединения между SSTP VPN клиентом и SSTP VPN шлюзом будут зашифрованы оговоренным методом шифрования и ключа SSL сеанса.

- SSTP VPN клиент отправляет HTTP через SSL (HTTPS) сообщение запроса на SSTP VPN шлюз.

- SSTP VPN клиент обсуждает SSTP канал с SSTP VPN шлюзом.

- SSTP VPN клиент обсуждает PPP соединение с SSTP сервером. Эти переговоры включают аутентификацию мандатов пользователя посредством стандартного PPP метода аутентификации (или даже EAP аутентификации) и конфигурирование настроек для трафика Интернет протокола четвертой версии (IPv4) или Интернет протокола шестой версии (IPv6).

- Клиент SSTP начинает отправку IPv4 или IPv6 трафика через PPP соединение.

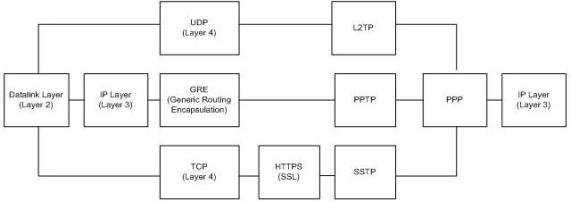

Те, кому интересны характеристики архитектуры VPN протоколов, могут посмотреть их на рисунке ниже. Обратите внимание, что SSTP имеет дополнительный заголовок в отличие от двух других VPN протоколов. Это благодаря дополнительному HTTPS шифрованию, помимо заголовка SSTP. L2TP и PPTP не имеют заголовков уровня приложений для шифровки соединения.

Рисунок 1

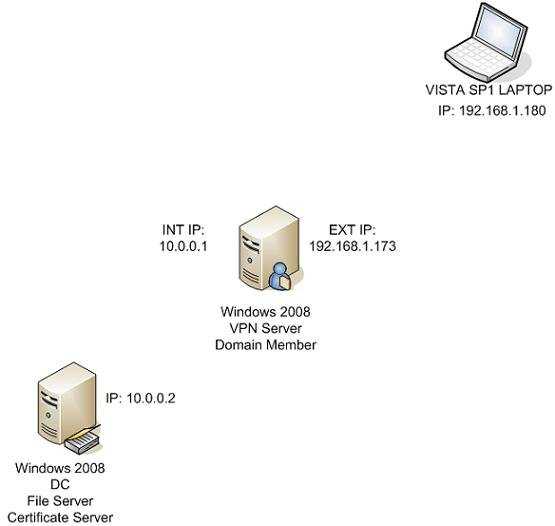

Мы возьмем для примера простую сеть из трех машин, чтобы посмотреть, как работает SSTP. Названия и характеристики этих трех машин следующие:

Vista:

Vista Business Edition

Vista Service Pack 1

Non-domain member

W2008RC0-VPNGW:

Windows Server 2008 Enterprise Edition

Two NICs ‘ Internal and External

Domain member

WIN2008RC-DC:

Windows Server 2008 Enterprise Edition

Domain Controller of MSFIREWALL.ORG domain

DHCP Server

DNS Server

Certificate Server (Enterprise CA)

Обратите внимание, что Vista Service Pack 1 используется в качестве VPN клиента. Хотя в прошлом были обсуждения по поводу Windows XP Service Pack 3, поддерживающей SSTP, дело может закончиться совсем не так. Я недавно установил пробную версию Windows XP Service Pack 3 на тестовый компьютер и не нашел никаких доказательств поддержки SSTP. И это действительно плохо, поскольку на сегодняшний день слишком много ноутбуков используют ОС Windows XP, а факты говорят о том, что Vista слишком медлительна для работы ноутбуков. Возможно, проблемы производительности Vista будут решены с помощью пакета обновления Vista Service Pack 1.

Высокоуровневая конфигурация примерной сети показана на рисунке ниже.

Рисунок 2

Заключение

В этой статье мы рассмотрели краткую историю соединений удаленного доступа с компьютерными сетями. Затем мы обсудили основные протоколы VPN, поддерживаемые серверами и клиентами Windows, а также некоторые моменты безопасности традиционных протоколов Windows VPN. Далее мы рассмотрели то, как SSTP решает проблемы безопасности и доступности, которые встречаются при работе с протоколами PPTP и L2TP/IPSec. Наконец, мы вкратце взглянули на лабораторную сеть, которая будет использоваться в следующей статье, посвященной совмещению решений простых SSTP VPN клиентов и серверов при использовании Windows Server 2008 и Windows Vista Service Pack 1. До встречи!

Источник www.windowsecurity.com

Смотрите также:Tags: dns, domain, l2tp, nat, ppp, SQL, tun, tunnel, vpn, Windows Vista, Windows XP

faqman.ru

Настройка VPN сервера и клиентского компьютера

Чтобы разобраться с настройкой VPN, необходимо понимать, что же это такое. VPN (Virtual Private Network) – это виртуальная частная сеть. В неё входит группа протоколов, с помощью которых можно организовать визуальную сеть поверх незащищенной сети. Её используют для того, чтобы получить доступ в интернет, доступ в корпоративную сеть и объединение её сегментов.

На какие типы делят VPN?

VPN делятся на:

- PPTP (Point-to-point Tunneling Protocol) – туннельный протокол типа точка-точка. Такой протокол организовывает защиту соединения. Для этого создаётся туннель поверх стандартной сети. На данный момент этот тип протокола не рекомендуют, потому что он считается самым небезопасным протоколом. Как организовать такой протокол? Для настройки используются 2 сетевые сессии: PPP и TCP сессия. Для установки PPP сессии необходим протокол GRE. Эту сессию устанавливают для передачи данных. Для управления используется соединение на TCP порту. Из-за такого «строения» протокола в гостиничных и мобильных операторах могут появиться проблемы.

- L2TP (Layer 2 Tunneling Protocol). Этот протокол лучше, чем предыдущий. Он базируется на двух протоколах: PPTP и L2F. В нём объединяется каналы данных и управления, также добавляется шифрование, что делает его более безопасным.Помимо этого, есть ещё одно преимущество L2TP перед PPTP — L2TP намного легче воспринимается большинством брандмауэров, в отличие от PPTP.

- SSTP(Secure Socket Tunneling Protocol) – протокол безопасного туннелирования сокетов. Он основывается на SSL, который является безопасным уровнем сокета и построен на криптографической системе с использованием открытого и закрытого ключа. SSTP допускает создание защищенного соединения из любого места с помощью HTTPS и открытого порта 443. Его самым важным достоинством является эффективное использование сетевых ресурсов.

Для чего используются VPN?

Давайте более детально рассмотрим самые частые сферы применения VPN:

- Выход в сеть интернета. Зачастую, используется провайдерами городских сетей. Но также этот способ достаточно популярен и в сетях предприятий. Главное его преимущество заключается в обладании высоким уровнем безопасности. Этому факту способствует осуществление доступа в интернет через две различные между собой сети. Это позволяет задать для них различные уровни безопасности. Классическое решение подразумевает в себе раздачу интернета в корпоративную сеть. В этом случаи выдержать уровни безопасности для локального и интернет трафика практически невозможно.

- Доступ в корпоративную сеть снаружи. Также существует возможность объединения сетей всех филиалов в одну сеть. Эта функция и есть основной целью разработчиков VPN – возможность организации безопасной работы в единой корпоративной сети для пользователей, месторасположения которых вне предприятия. Достаточно широко применяется в качестве соединителя территориально-разнесенных подразделений, обеспечения выхода в сеть для сотрудников, которые находятся в командировке или же в отпуске, открывает возможность работать, не выходя из собственного дома.

- Объединение компонентов корпоративной сети. Чаще всего сеть предприятия включает в себя определенное количество сегментов, которые имеют различные уровни безопасности и доверия. В этой ситуации для взаимодействия между сегментами можно применить VPN. Это решения считается наиболее безопасным, если сравнивать его с простым соединением. Поступивши таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела реализации. В связи с тем, что это отдельная логическая сеть, для нее можно задать нужные требования по безопасности и при этом не вмешиваться в функциональный процесс отдельных сетей.

Особенности настройки VPN соединения

Присутствует большая вероятность того, что клиентами VPN будут рабочие станции под управлением операционной системы Windows. Но необходимо выделить, что сервер может беспрепятственно выполнять свои основные функции как под Windows, так и под Linux или BSD. В связи с этим мы приступим к рассмотрению Windows 7. Не стоит останавливать свое внимание на базовых настройках. В них нет ничего сложного, и они понятны абсолютно каждому пользователю. Нужно остановиться на одном тонком нюансе:

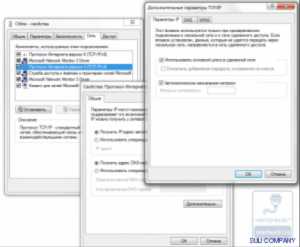

- Во время подключения стандартного VPN соединения главный шлюз будет указан для VPN сети, иными словами, на клиентской машине интернет полностью исчезнет или же будет использоваться через подключения в какой-либо удаленной сети. Такое неудобство может привести к существенным финансовым затратам – двойной оплате трафика (первый раз оплачивается удаленная сеть, а во второй раз сеть провайдера). Чтобы не допустить таких ситуаций необходимо на закладке «Сеть», в свойствах протокола TCP/IPv4, нажать кнопку «дополнительно» и в новом открытом окне снять галочку с позиции «Использовать основной шлюз в удаленной сети». На рисунке можно визуально ознакомиться с этим действием.

Этот вопрос не требовал подробного рассмотрения, если бы не массовые возникновения проблем и незнание причин такого странного поведения VPN соединения у многих системных сотрудников.

Что же такое маршрутизация? Если особо не вдавться в подробности темриналогий то можно сказать, что это совокупность правил, которые определяют маршрут следования данных в связных сетях. Их можно сравнить с дорожными указателями и разметкой. Представьте себе ситуацию: вы попали в совершенно чужой для вас город, где отсуствуют какие-либо знаки и разметка на перекрестках. Вы впадаете в растерянность. Аналогичная ситуация происходит и в сетях. Люые сетевые пакеты осуществляют свое передвижение согласно определенному набору правил – таблиц маршрутизации. Именно благодаря им можно отправить документ на сетевой принтер для его распечатки, а электронное письмо попадет точно адрессату.

Если же вы желаете использовать VPN соединение в качестве работы удаленных клиентов в корпоративной сети, то возникает необходимость настройки маршрутов. Если же не провести этот процесс, то, как тогда пакет самостоятельно определит, что ему необходимо именно через туннель попасть в вашу корпоративную сеть? Вы же не указываете в почтовом письме или телеграмме, что ее нужно доставить «бабушке в деревню».

На сегодняшний день известны несколько способов построения виртуальной сети. Каждый из них подразумевает в себе свою уникальную схему маршрутизации. Давайте рассмотрим их подробней:

Все клиенты получают адреса из диапазона локальной сети

Этот вариант функционирует только при условии поддержки со стороны Proxy ARP, позволяющий объеденить две не связные между собой сети в одну целую. Считается, что все хосты расположены на одной физической сети и обмениваются траффиком без дополнительной маршрутизации.

Основными преимуществами этого способа являются простота и полный доступ к сети удаленных клиентов. Однако в таком случае вы получаете низкий уровень безопасности и невозможность разграничения доступа между пользователями локальной сети и VPN клиентам.

В результате клиенты могут получить адреса из диапазона, не являющегося частью локальной сети, но который маршрутизируется из нее.

В таком случае удаленные клиенты выделяются в отдельную подсеть (на картинке это 10.0.1.0/24). При этом на рисунке видно, что обе подсети могут быть составляющими общей сети — 10.0.0.0/23. Таким образом, управление структурой может осуществляться с помощью маршрутизации или маски подсети.

Первый вариант заключается в перемещении компьютеров в сеть 10.0.0.0/23 (для этого необходимо изменить маску сети на 255.255.254.0), что предоставит ему доступ к обеим подсетям.

Второй вариант состоит в направлении пакетов из одной подсети в другую с помощью шлюза. Этот способ лучше подходит для этой ситуации, так как мы получим возможность настраивать правила для разных подсетей, создавая разные уровни доверия.

Для того чтобы получить доступ с клиентского компьютера, находящегося в одной подсети, в другую, следует использовать статическую маршрутизацию. Записи будут иметь такой шаблон:

X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В этом шаблоне сеть — Х.Х.Х.Х, маска сети — Y.Y.Y.Y, а шлюз — Z.Z.Z.Z. для того чтобы добавить маршрут в ОС Windows нужно воспользоваться командой routeadd. Общая запись команды выглядит так:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В ОС Linux запись немного меняет свою форму, но в целом остается неизменной:

routeadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Стоит отметить, что команды действуют до первой перезагрузки. Хотя это создает определенные трудности, этим свойством можно воспользоваться при ошибке в создании маршрута. После того как вы убедились, что всё работает правильно, следует добавить постоянные маршруты. Для этого к уже известной нам команде следует добавить ключ –p:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z -p

Чтобы осуществить это в Ubuntu, после описания интерфейса в файле /etc/network/interfaces, следует добавить строку:

uprouteadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Теперь вернемся к маршрутам. Для того чтобы предоставить доступ к локальной сети, следует для удаленных клиентов прописать к ней маршрут:

10.0.0.0 mask 255.255.255.0 10.0.1.1

И наоборот: для осуществления доступа из локальной сети к ПК удаленных клиентов следует прописать

10.0.1.0 mask 255.255.255.0 10.0.0.1

Такую схему рекомендуется использовать в большинстве случаев, ведь вы сможете регулировать права клиентов в локальной сети.

Удаленные клиенты имеют адреса, которые не являются частью локальной сети, но могут из нее маршрутизироваться.

Обратите внимание, что эта схема не рассчитана на маршрутизацию из локальной сети в удаленную. Зачастую она используется для предоставления доступа клиентам с низкой степенью доверия. Таким образом, клиентам доступны только опубликованные в VPN ресурсы. Стоит отметить, что для доступа к локальной сети этого недостаточно — дополнительно следует настроить сервер на трансляцию пакетов из удаленной сети в локальную и обратно.

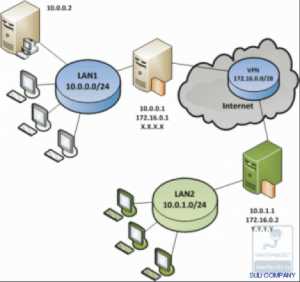

Публикацию ресурса в сети VPN можно осуществить следующими путями: с помощью размещения его на VPN сервере и разрешению доступа к нему из удаленной сети, путем прокинутого порта в удаленную сеть или же подключения ресурса в роли клиента сети. Ниже представлена схема, на которой изображен сервер терминалов с маршрутом 10.0.0.2, доступный по адресу 172.16.0.2 удаленной сети.

VPN Соединение двух подсетей

Приведенная схема служит для соединения нескольких подсетей в целостную единственную сеть. Такая сеть имеет более сложную структуру. Однако если понять процесс направления пакетов через интерфейсы, сразу все становится на места. При данных условиях X.X.X.X — IP адрес основного офиса, а филиалы имеют серые IP адреса. Роутер офиса осуществляет подключение в качестве клиента. На нем находится VPN сервер.

Теперь поговорим о маршрутизации. Клиенты подсети LAN1 производят передачу пакетов к подсети LAN2 на сетевой шлюз роутера. Равным образом роутер передает пакеты на противоположный конец VPN туннеля. Точно такая же маршрутизация должна быть проведена для подсети LAN2.

Для этого необходимо написать маршрут к LAN2 на клиентах подсети LAN1:

10.0.1.0 mask 255.255.255.0 10.0.0.1

Нужно также прописать маршрут другого конца туннеля на роутере LAN1:

10.0.1.0 mask 255.255.255.0 172.16.0.2

Для клиентов LAN2 маршруты должны иметь следующий вид:

10.0.0.0 mask 255.255.255.0 10.0.1.1

PPTP является простым в реализации протоколом. Но не стоит забывать о том, что не нужно использовать его при работе с важнейшими данными, поскольку PPTP – слабозащищенный протокол.

Созданная нами в тестовой лаборатории схема, которая поможет практически ознакомиться с технологией:

Мы имеем локальную сеть 10.0.0.0/24, в которой расположен роутер, выполняющий функции VPN сервера терминальный сервер. Для VPN была закреплена сеть с маршрутом 10.0.1.0/24. Наружный вид сервера имеет условленный адрес X.X.X.X. Нам необходимо предоставить доступ удаленным клиентам к ресурсам терминального сервера.

Настройка сервера PPTP

Устанавливаем пакет pptpd:

sudo apt-get install pptpd

Далее запускаем /etc/pptpd.conf и задаем наиболее важные настройки VPN сервера. Для этого указываем в конце файла адрес сервера:

localip 10.0.1.1

Для выдачи клиентам указываем диапазон адресов:

remoteip 10.0.1.200-250

Не перезапустив pptpd, невозможно будет увеличить количество адресов, поэтому необходимо задавать их с запасом. Необходимо также найти и переписать строку:

bcrelay eth2

Существует две опции, которые возможно использовать. Это listen и speed. С помощью listen указывается IP адрес от локального интерфейса. Нужно это с целью прослушивания РРТР-соединения. Второй – speed – позволяет с точностью показать VPN-соединения в бит/с. В качестве примера можно взять разрешение для серверов прием РРТР-соединения, но лишь при внешнем интерфейсе:

listen X.X.X.X

В файле /etc/ppp/pptpd—options находятся настройки намного тоньше. Принимая настройки «по умолчанию», это будет наиболее соответствовать необходимым требованиям. Для лучшего представления стоит рассказать о нескольких из них.

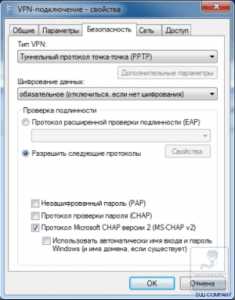

За шифровку приложенных данных, а также проверку на подлинность несет ответственность секция #Encryption. Любой предположительно опасный протокол типа CHAP, PAP и MS-CHAP, устаревшие протоколы запрещаются опциями:

refuse-paprefuse-chaprefuse-mschap

Следующим этапом является применение протокола проверки на подлинность (MS-CHAP v2, а также 128-битное MPPE-128):

require-mschap-v2require-mppe-128

Далее стоит упомянуть о секции #Network и Routing. Секция для использования DNS-серверов, ориентируясь на внутреннюю сеть. Почему это, вероятнее всего, станет весьма выгодным? Потому что позволяет обратить сигнал напрямую к компьютеру через имена, не исключительно через IP. Такое возможно при содержании в DNS всех портативных компьютеров. Но в нашей ситуации вышеуказанная опция совершенно бесполезна. В этом случае нужно всего лишь ввести адрес WINS-сервера через опцию ms-wins.

В том же разделе имеется proxyarp опция. Она включает в себя поддержание с помощью сервера Proxy ARP.

Следующая секция #Miscellaneous и содержащаяся в ней lock-опция. Лимитирует возможности любого клиента всего лишь через одно подключение.

Настраивание сервера вполне можно считать завершенным процессом. Последнее, что осталось, это разработать самих пользователей. Для того чтобы сделать это, внесите в /etc/ppp/chap-secrets все нужные записи:

ivanov * 123 *petrov * 456 10.0.1.201

Первая запись дает возможность подключиться к серверу пользователю, пароль которого 123, а также присваивается персональный IP-адрес. Вторая запись создает следующего пользователя. Она так же выдает ему постоянный адрес (10.0.1.201).

Далее нужно перезапустить pptpd:

sudo /etc/init.d/pptpd restart

Обратите внимание! В тех случаях, когда pptpd отказывает в перезапуске, виснет, /var/log/syslog выдает строчку о long config file line ignored, незамедлительно вводите в конце файла /etc/pptpd.conf перенос строчки.

Наконец, сервер полностью подготовлен к работе.

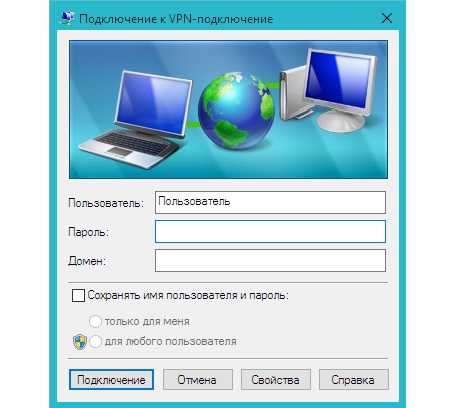

Настройка клиентского компьютера

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться.

После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах.

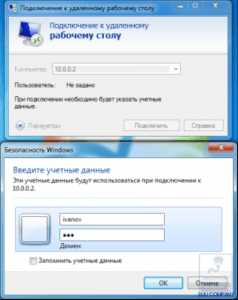

После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу:

Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами:

- Если ваша сеть построена на основе доменной структуры, тогда необходимо для VPN соединения адресом DNS-сервера указать адрес сервера контроллера домена. Можно воспользоваться функцией в настройках сервера ms-dns в /etc/ppp/pptpd-options и данные настройки клиентом будут получаться автоматически.

- Если в вашей сети отсутствует DNS сервер, тогда можно создать WINS-сервер и аналогично настроить для него автоматическую передачу данных для клиентских компьютеров, используя опцию ms-wins.

- Если количество удаленных клиентов невелико, вы можете настроить файлы hosts на каждом из компьютеров, прописав в них строку вида: 10.0.0.2 SERVER. Файл hosts вы можете найти в папке (C:\\Windows\\System32\\drivers\\etc\\hosts).

Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями.

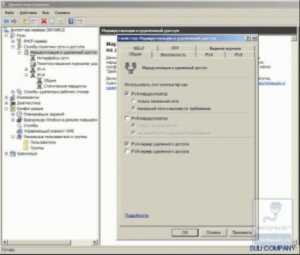

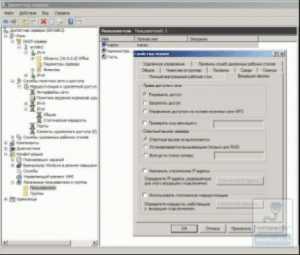

Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера, в ролях нужно найти «маршрутизация и удаленный доступ» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4» в состояние локальной сети и вызова по требованию и установить галочку напротив «IPv4 сервер удаленного доступа«.

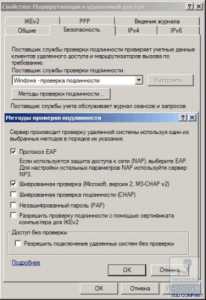

После данных манипуляций нужно в закладке «безопасность» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки.

Далее следует еще одна закладка IPv4. На ней нужно обозначить из какого диапазона значений клиенты VPN сети будут получать свои адреса, и установить интерфейс, который будет принят подключением.

После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить.

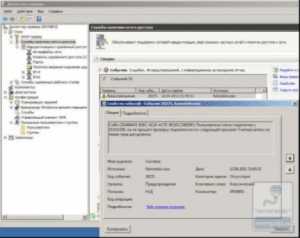

На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу.

Настройка доступа производится разделе локальных пользователей и групп, где находим «свойства пользователя» и разрешаем доступ в разделе «права доступа к сети» во «входящих звонках».

Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «Клиенты удаленного доступа».

Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Видео: Настройка VPN сервера на Windows 7

Видео: Настройка VPN сервера на Windows 8 R2

Поделиться "Настройка VPN сервера и клиентского компьютера"

Интересное по теме:

ablex.ru

Создаем vpn client windows | Настройка серверов windows и linux

Всем привет, что то идет мысля все по теме VPN, хочется вам еще упростить жизнь. Напомню ранее мы разобрали как настроить vpn, его создание так сказать и Автоматическое подключение через vpn, для автоматизации. Но представим ситуацию, что вам нужно переустановить систему или например установить такое подключение десяткам пользователей как поступить в таком случае. К счастью есть возможность создать маленький msi пакет в котором будут прописаны все настройки, пользователю останется ввести только логин и пароль и подключиться, а для админа можно его распространять с помощью групповых политик, но обо всем по порядку.

Для создания msi пакета с настройками vpn соединения заточенного под ваши требования нам поможет Пакет администрирования диспетчера подключений (CMAK)

Что такое CMAK

cmak (Пакет администрирования диспетчера подключений) > это компонент Windows позволяющий создать пакет автоматической настройки vpn подключения

Включение cmak

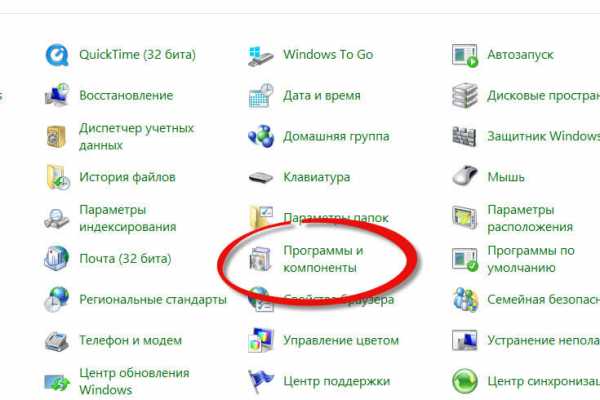

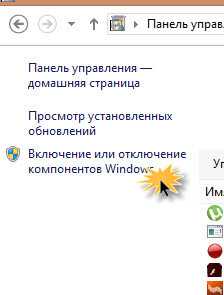

Для включения данного компонента открываем с вами панель управления > Программы и компоненты

Далее в открывшемся окне слева вверху нажимаем Включение или отключение компонента

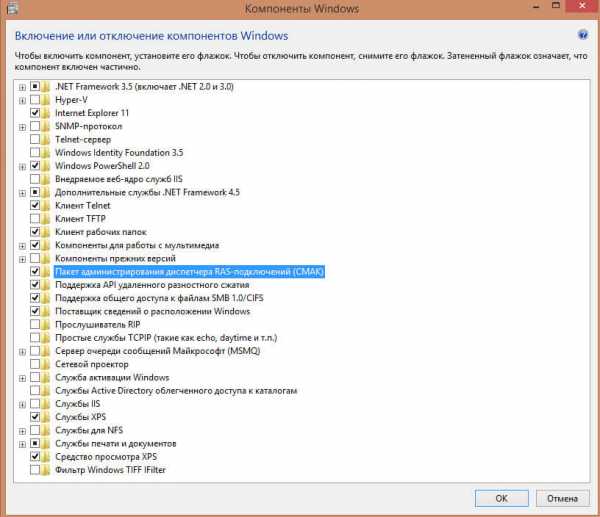

Выбираем Пакет администрирования диспетчера RAs-подключений (CMAK) и жмем ок.

Начнется добавление компонента, займет это дело пол минуты от силы.

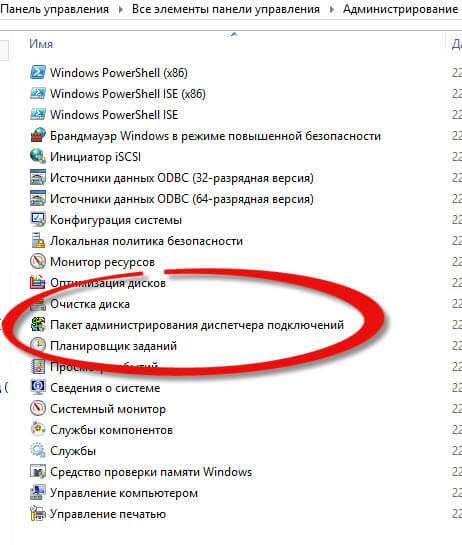

Далее переходим в Панель управления > Администрирование, в котором обнаружите запускаемой файл для дальнейшей настройки.

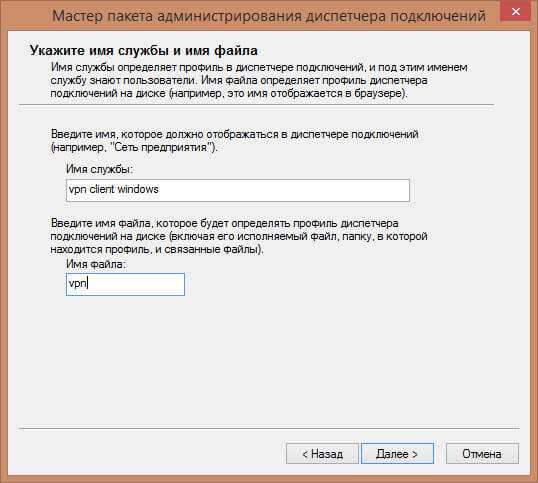

Создаем пакет vpn client windows

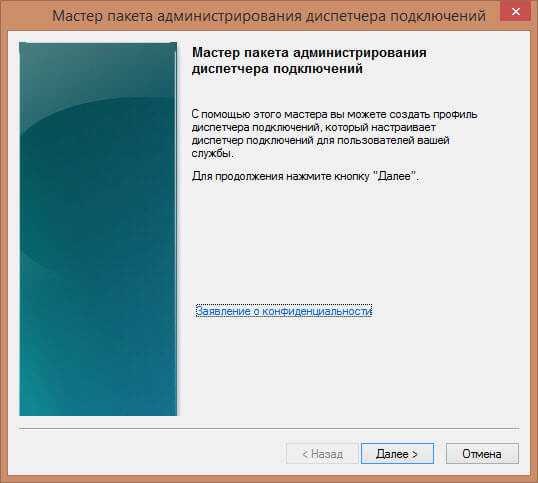

И так в для того чтобы в один клик настроить vpn client в windows, создадим установщик. Открываем Пакет администрирования диспетчера подключений.

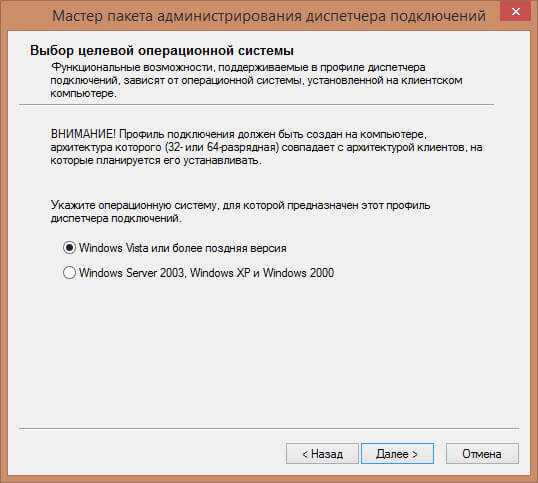

Сразу подсказка если у вас 32 битная версия ос, то и пакет создадите то же для 32 битной, это нужно учитывать. И необходимо учитывать поколение Windows, если вы делаете это в Windows 7, то он без проблем подойдет для Windows Server 2008 R2, но для Windows 8.1 могут быть проблему и вам придется создавать отдельный пакет

В мастере можно пропустить вводное окно и нажать далее.

На следующем этапе вас спросят для какой версии Windows будет собираться vpn пакет, думаю у большинства это позднее Vista.

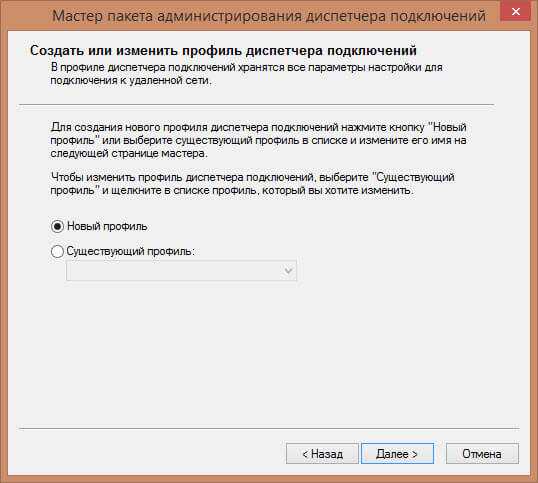

Теперь создаем новый профиль и жмем далее

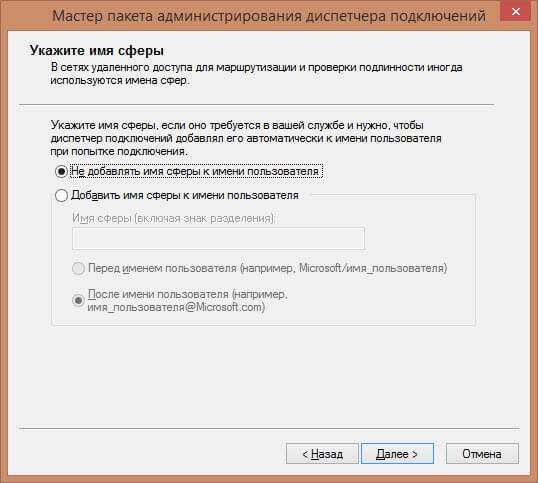

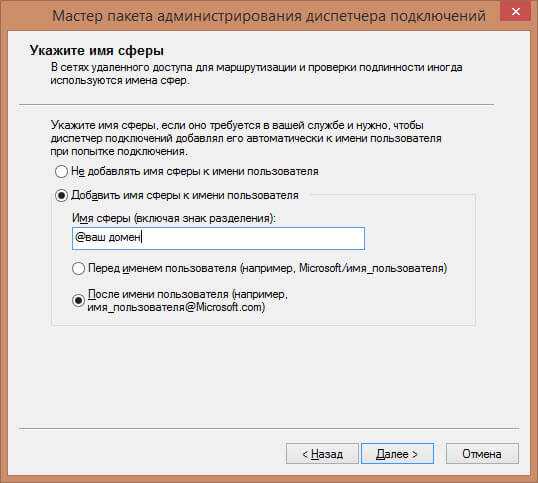

Теперь вам нужно определиться с необходимостью добавления имени сферы. В Windows имя сферы - это часто имя домена доменных служб Active Directory (AD DS). Информация о сфере используется только для подключений удаленного доступа. Если у вас нет Active Directory, то просто жмем далее, если нет то заполняем вот так

Выбираем добавить имя сферы к имени пользователя, тут два варианта либо перед именем домен\имя пользователя либо после в виде имя пользователя@ваш домен. Я пока оставлю без домена, так как в большинстве случаев это не нужно обычным людям.

Продолжаем создание vpn client windows пакета и на следующем шаге вас попросят указать будет ли объединение данных из разных профилей. Допустим у вас есть уже созданный профиль, в котором есть полезная информация, которая пригодится при создании текущего, в мастере cmak можно ее использовать. Профиль, который содержит информацию из других профилей подключения, называется профилем верхнего уровня. Профиль подключения, информация из которого была включена в другой профиль подключения, называется профилем компонента. Так как у нас еще нет профилей жмем далее.

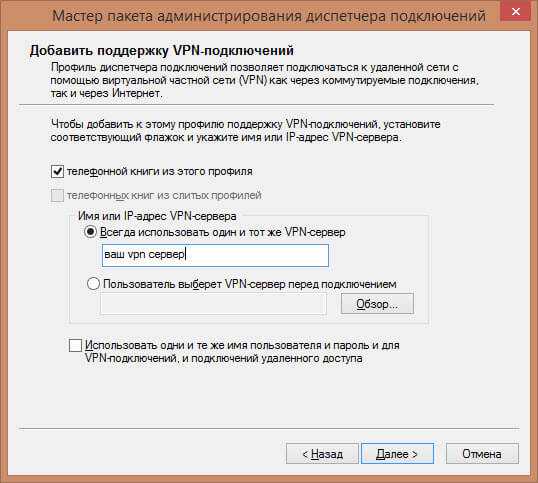

На следующем шаге создания установщика vpn client windows, можно задать конкретный адрес сервера, куда будет осуществляться подключение

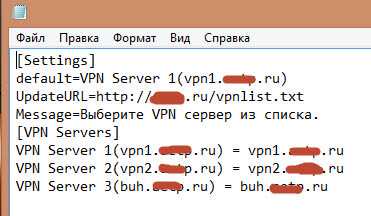

Либо можно задать файл со списком таких адресов, вот пример синтаксиса. Из полезного:

- default > это адрес сервера по умолчанию

- UpdateURL > это адрес обновления списка адресов

- Message > сообщение отображаемое при выборе адреса

- VPN Servers > сами адреса

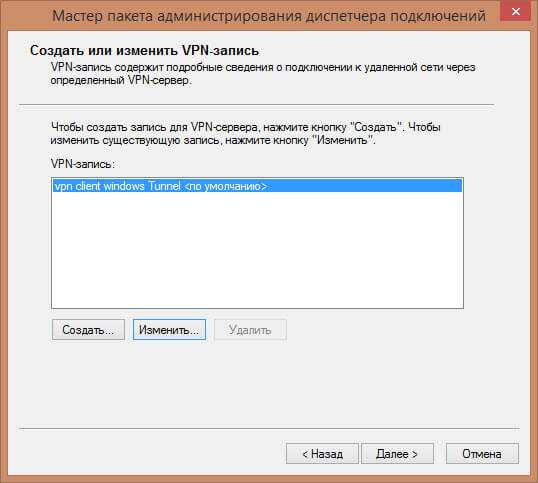

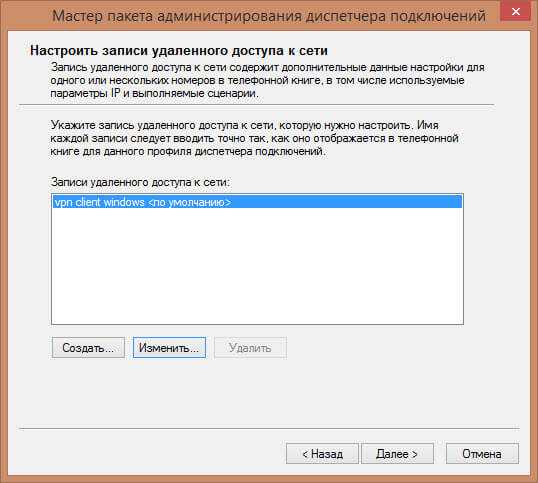

Теперь нам нужно под настроить нашу VPN запись, жмем изменить

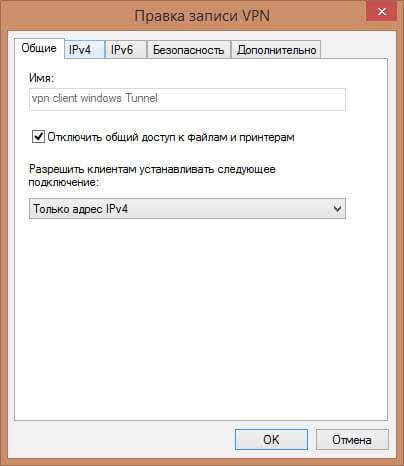

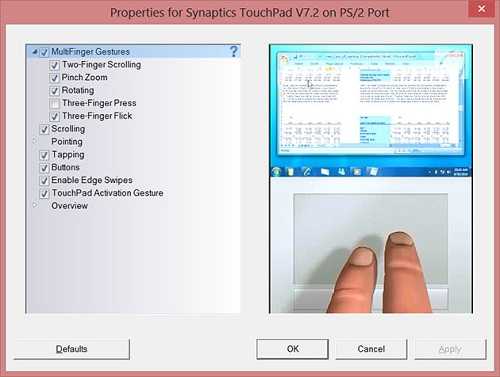

На вкладке общие задаем какой протокол будет использоваться ipv4 или ipv6, а может и оба. Я для себя выбираю ipv4, у вас же это может быть по другому. Так же я ставлю галку Отключить общий доступ к файлам и принтерам, мне не нужно, чтобы ко мне могли подключаться пользователи сети куда я попаду при подключении.

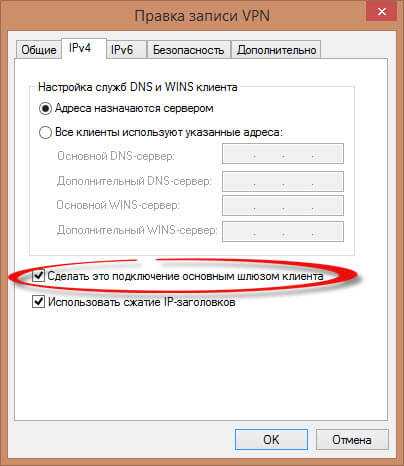

Вкладка IPv4, позволяет сделать очень хорошие настройки, например вы можете явным образом, задать нужный ip адрес шлюза и DNS серверов. Если вы создаете клиента для пользователей которые будут конектится в локальную сеть организации, то вам не нужно, чтобы их интернет трафик шел, через вас, для этого нужно будет снять галку Сделать это подключение основным шлюзом клиента. Если vpn соединение будут к провайдеру то галку оставляем.

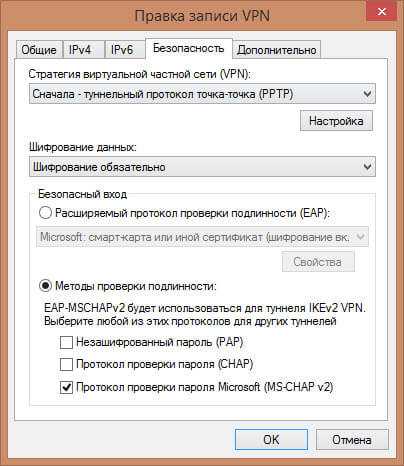

На вкладке безопасность вы можете задать явным образом задать протокол соединения (PPTP, L2TP, IKE), настроить шифрование и протоколы проверки подлинности.

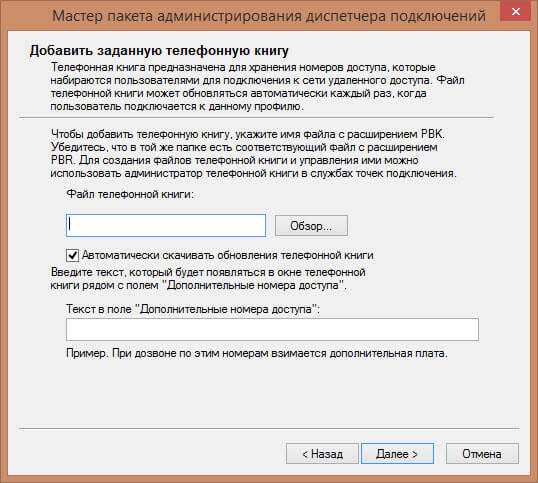

Следующим шагом будет добавление адресной книги с номерами набора для технологии dial-up, думаю сейчас это уже не актуально. Снимаем галку Автоматически скачивать и жмем далее.

Если нужно так же задать настройки dial-up, в плане выбора ipv4 или ipv6 нажмите изменить.

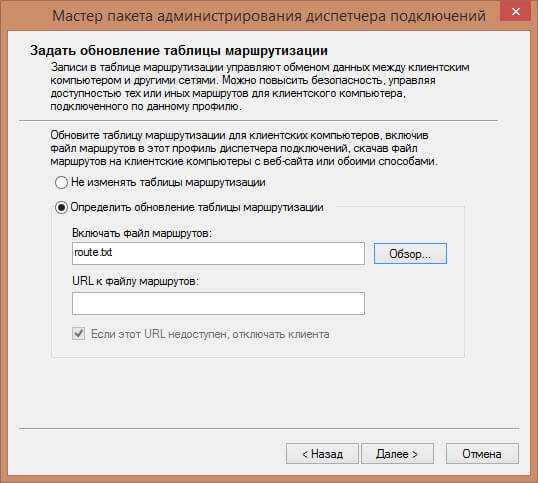

Теперь очень важный пункт, особенно при условии что вы сняли ранее галку сделать это подключение шлюзом по умолчанию. Когда этой галки нет, то при подключении к локальной сети, у данного соединения не будет шлюза, а значит, что вы не сможете попасть в другую сеть, за не имением маршрутов, для того чтобы это исправить можно задать файл с добавлением маршрутов, вот такого содержания.Файл должен быть обязательно в кодировке ANSI, а не UTF-8.

«ADD 192.168.10.0 MASK 255.255.255.0 default METRIC default IF default»

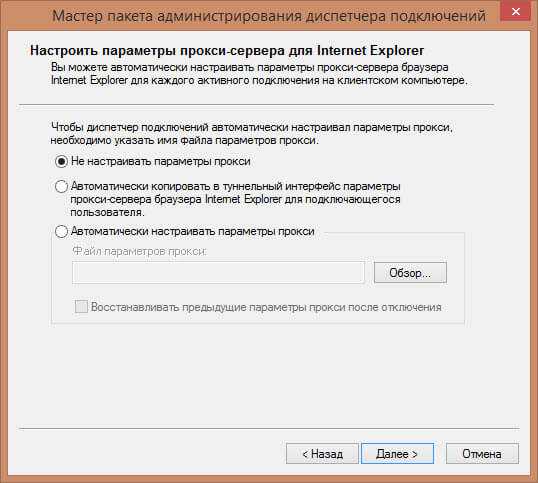

Если нужно настроить прокси то выставляем нужный пункт, если нет, то оставляем не настраивать параметры прокси.

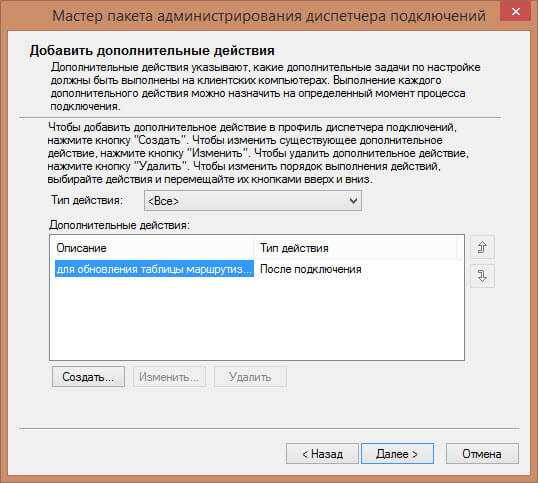

Выходим на финишную прямую по созданию vpn client windows установщик в Windows 8.1. Окно добавить дополнительные действия. Полезно если вы хотите запустить скрипт или другую утилиту.

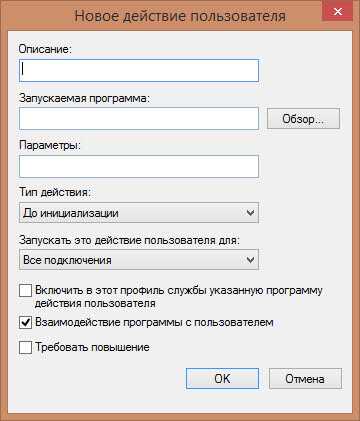

Жмете создать. Задаете описание, запускаемую программу и действие.

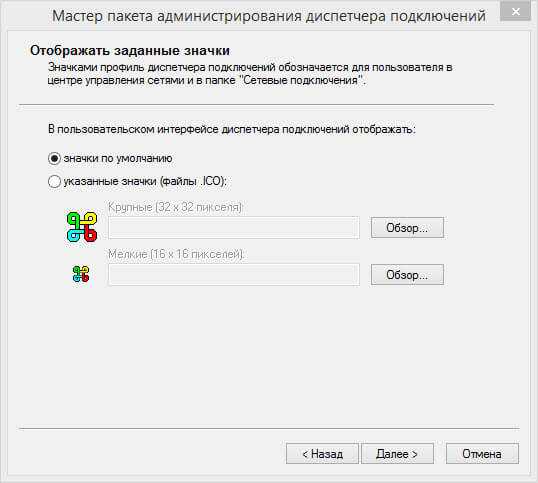

На следующем шаге вы можете задать фоновый рисунок vpn client windows. Далее.

Теперь можно задать фоновый рисунок адресной книги

Значок ярлыка в формате ico

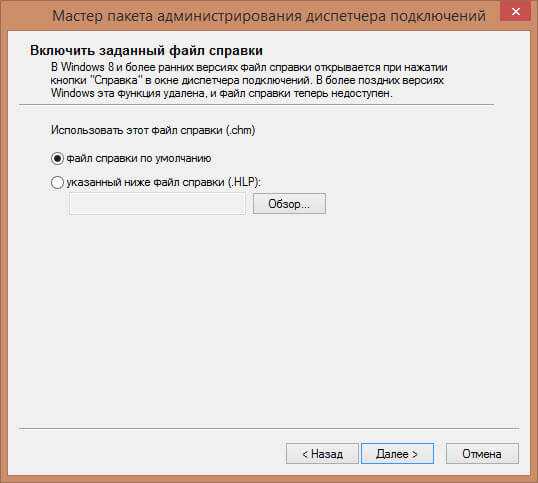

Если есть необходимость в плане файла справки, то его можно добавить в виде chm файла.

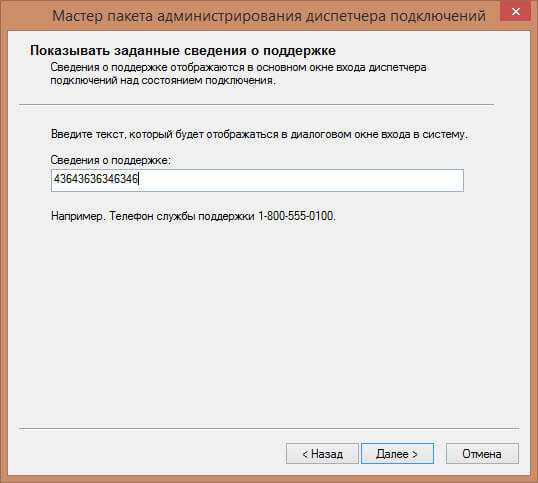

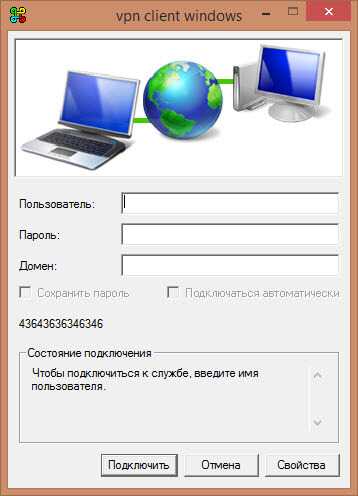

Далее указываем номер технической поддержки, он будут фигурировать в клиенте vpn.

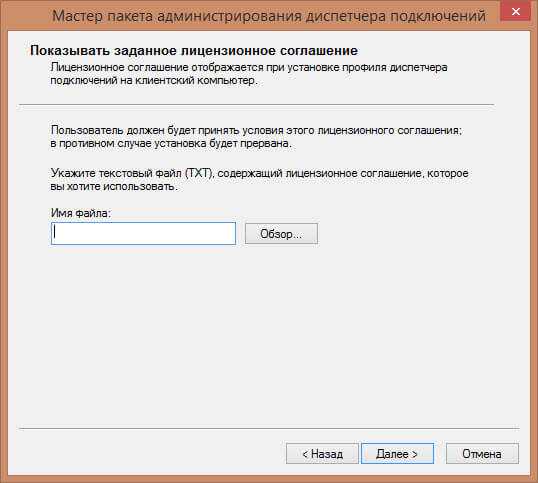

Если нужно подложить лицензионное соглашение, то оно делается на этом этапе, формат в виде txt файла.

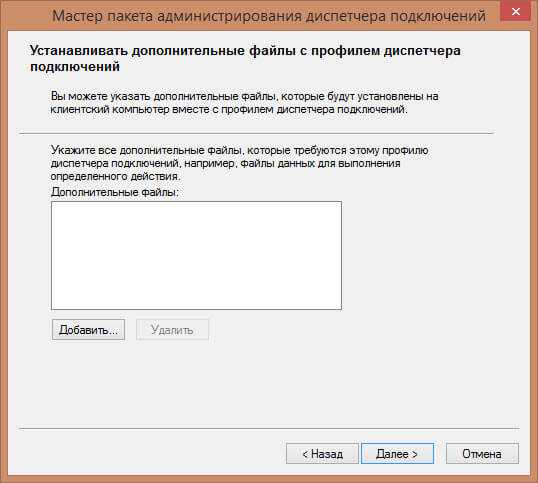

Далее можно задать дополнительные файлы которые будут установлены вместе с клиентом (скрипты)

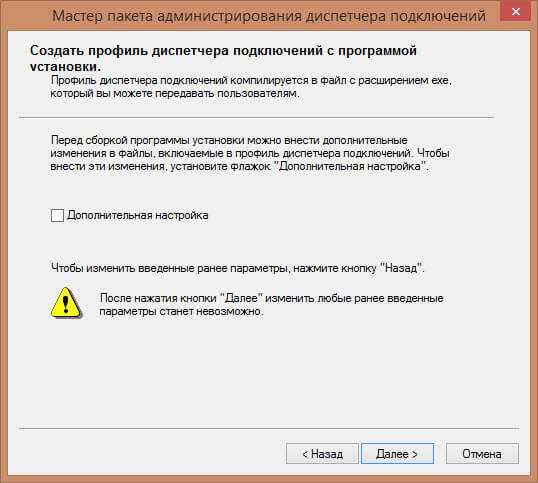

Все заканчиваем собирать vpn client windows в Windows 8.1, жмем далее.

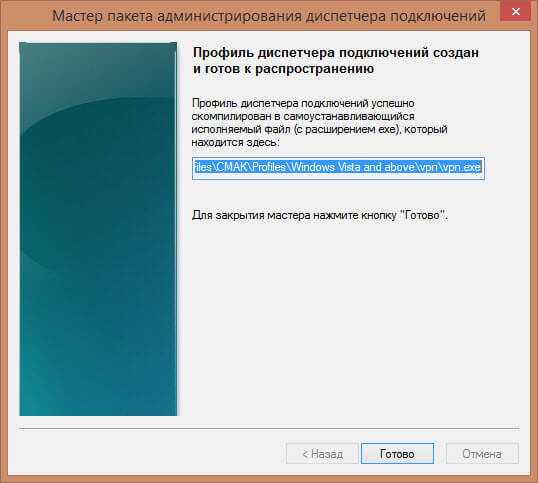

Пакет собран и мастер вам показывает путь до файла vpn подключения.

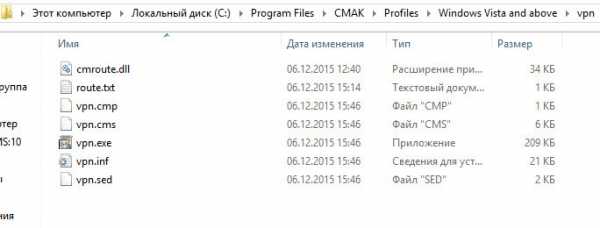

Лежать он будет по пути

C:\Program Files\CMAK\Profiles\Windows Vista and above\vpn

Устанавливаем vpn client windows

И так мы выяснили что установщик vpn лежит в C:\Program Files\CMAK, запускаем его. На вопрос хотим ли мы его установить жмем да.

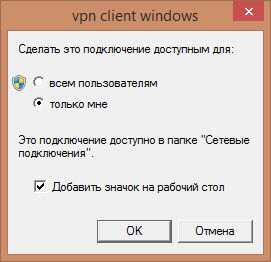

Далее вас спросят будет ли доступно данное соединение, только вам или же для всех

Все ваше vpn соединение появилось в списке сетевых интерфейсов.

Запускаем его, сервер уже прописан автоматом, видно телефон технической поддержки, нажмем свойства.

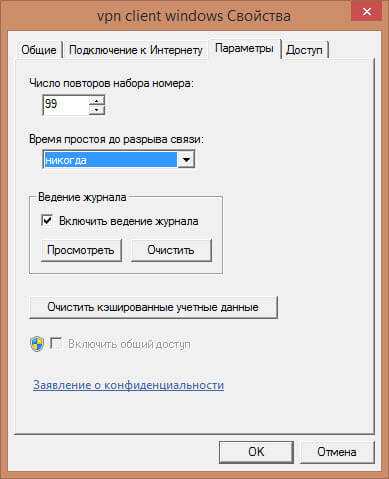

На вкладке параметры выберите побольше число запросов, и время простоя до разрыва связи поставьте никогда.

На этом все, задачу по созданию автоматического пакета настраивающего vpn клиента в windows мы выполнили.

Материал сайта pyatilistnik.org

pyatilistnik.org

Как создать VPN-сервер средствами Windows 8.1, 8, 7, Vista, пошаговая инструкция

В данной статье мы ознакомимся с тем, как можно создать собственный VPN сервер на Windows 7, 8 или 8.1 без установки дополнительных утилит.

VPN имеет разное предназначение. В среде пользователей он чаще всего используется для организации виртуальной локальной сети, для возможности совместной игры в сетевые игры.

Особенности и ограничения

Также стоит обратить внимание, что VPN сервер на Windows имеет несколько ограничений и особенностей:

- Вы должны правильно осознавать и принимать возможные риски, связанные с VPN подключением.

- В связи с ограничением, наложенным Microsoft на клиентские системы, легально можно подключить только одного пользователя.

- доступ к VPN можно дать только локальным учетным записям пользователей, интеграция с Active Directory невозможна.

- Необходимо иметь права администратора, чтобы настроить VPN сервер на Windows.

- Если вы используете роутер для выхода в интернет, вы должны иметь полный доступ к панели управления, а так же необходимые знания для того, чтобы осуществить проброс портов для разрешения входящих VPN подключений (сам процесс может отличаться в зависимости от модели роутера и все я охватить не могу, поэтому вам придется обратиться к инструкции, которая шла в комплекте с вашим).

Инструкция по созданию VPN-сервера

Итак, представленная пошаговая инструкция поможет вам создать VPN-сервер, не используя сторонние продукты.

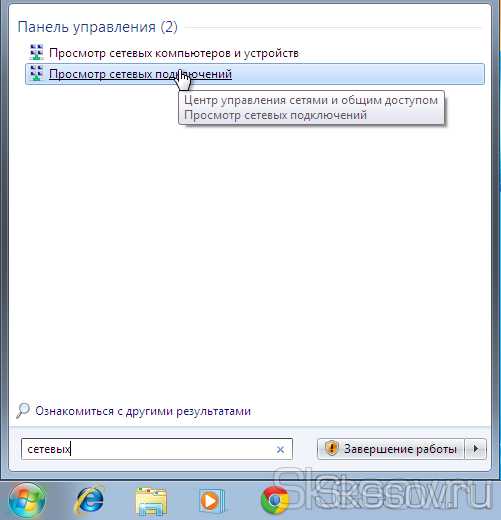

- Открыть панель «Просмотр сетевых подключений», начав набирать в строке поиска меню Пуск «Сетевых подключений».

Просмотр сетевых подключений в панели управления

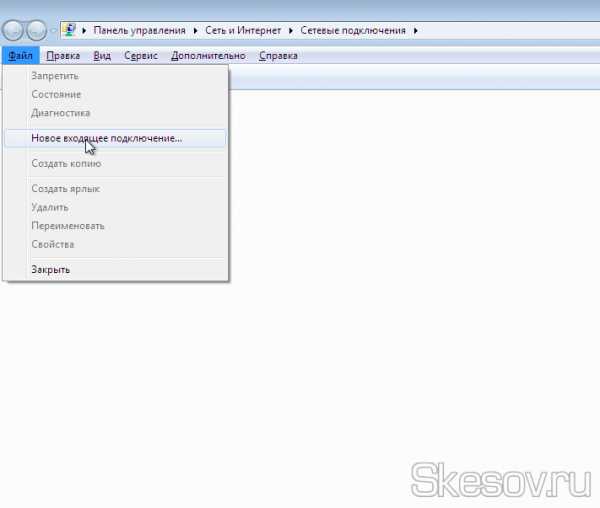

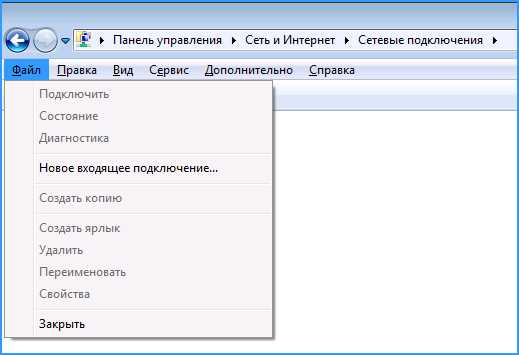

Просмотр сетевых подключений в панели управления - Жмём кнопку Alt и выбираем раздел «Файл» — «Новое входящее подключение».

Создание нового подключения

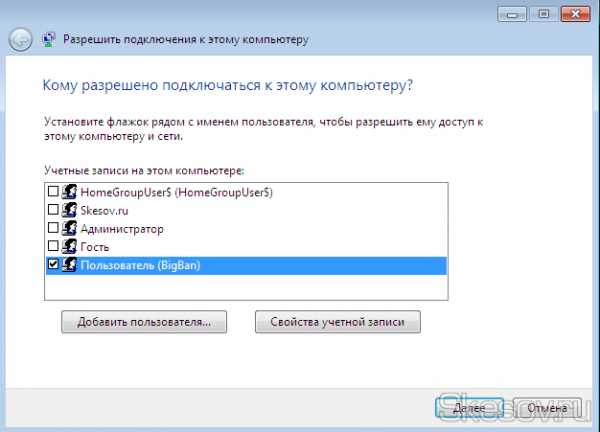

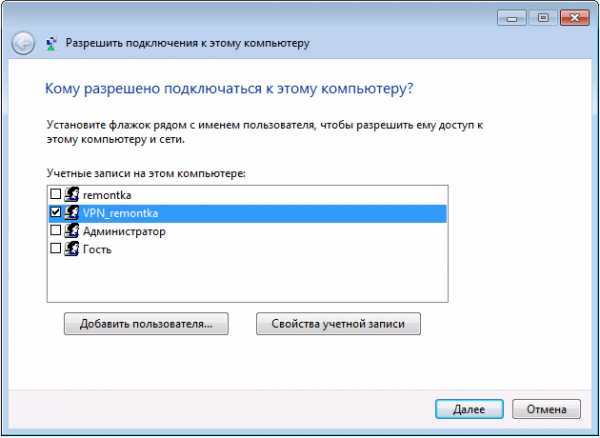

Создание нового подключения - Далее выбираем пользователя, которому будет дано подключение к данному компьютеру через VPN (если у вас один пользователь на компьютере, его необходимо создать, обязательно установив пароль на эту учетную запись). Ставим галочку и жмём далее.

Разрешение подключения пользователей к VPN

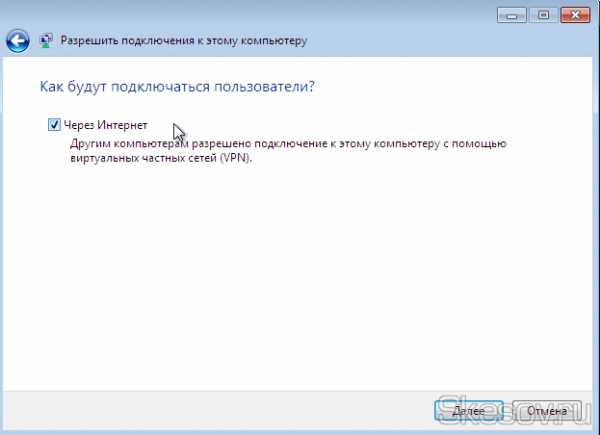

Разрешение подключения пользователей к VPN - В следующем окне выбираем подключение, в моём случае есть только интернет, выбираю его.

Выбор своего подключения

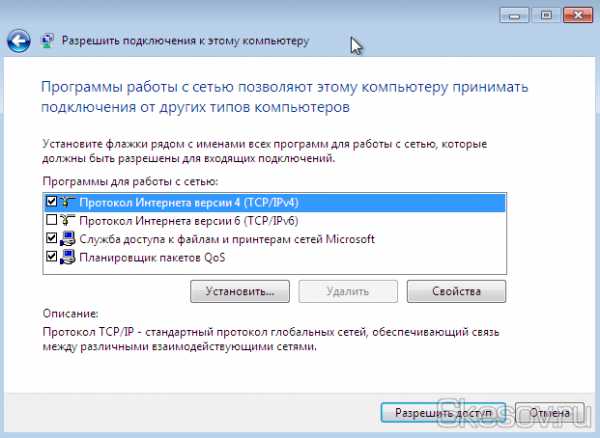

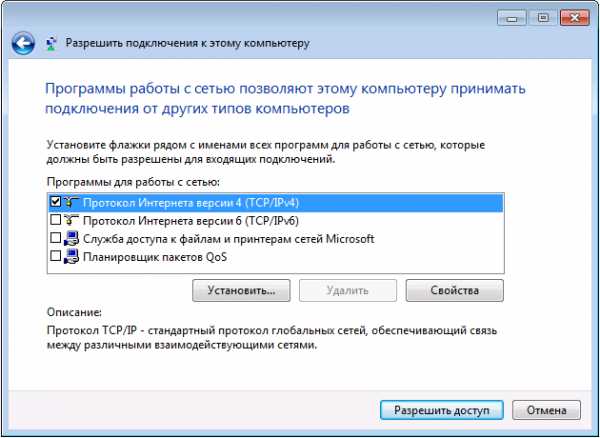

Выбор своего подключения - Далее необходимо включить сетевые протоколы, которые будут работать на VPN-сервере. Ставим как показано на картинке. Также можно настроить протокол IPv4 для получения определенного IP, для этого необходимо нажать «Свойства». Я оставлю всё в автоматическом режиме.

Выбор протокола IPv4

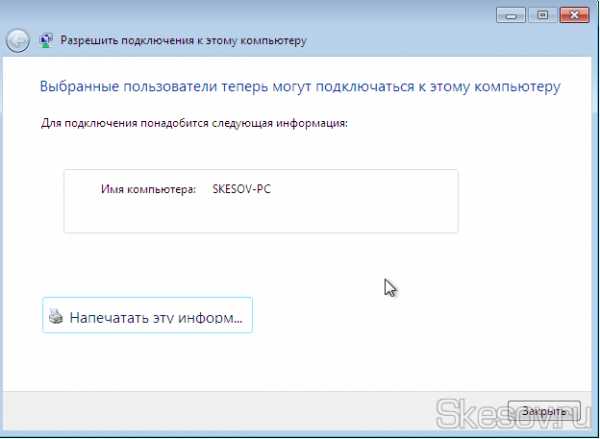

Выбор протокола IPv4 - После нажатия кнопки «Разрешить доступ», система автоматически создаст сервер и покажет окно с текущем именем компьютера, которое нужно будет использовать для подключения.

Разрешение подключения после создания VPN-сервера

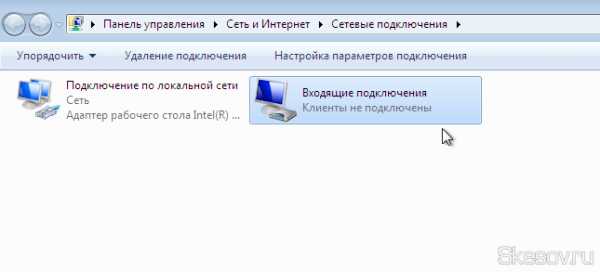

Разрешение подключения после создания VPN-сервера - Всё, VPN-сервер настроен, и в окне сетевых подключений появится новое подключение с именем.

Новое подключение в списке сетевых подключений

Новое подключение в списке сетевых подключений

Если у вас установлен Firewall или вы пользуетесь роутером, то с большой долей вероятности вам необходимо будет сделать проброс порта 1723. Как это сделать узнаете, прочитав инструкцию к своему роутеру.

Еще можно прочитать инструкцию по включению автоматического подключения в VPN-серверу.

Также рекомендую к прочтению статью о настройке DLNA-сервера на базе ОС Windows 8.1, 8, 7.

На этом всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа.

Спасибо за внимание.

Материал сайта Skesov.ru

Оцените статью:(1 голос, среднее: 5 из 5)

Поделитесь с друзьями!skesov.ru

Как создать VPN сервер в Windows без использования сторонних программ

29.01.2014  windows

В Windows 8.1, 8 и 7 имеется возможность создания VPN сервера, хотя она и неочевидна. Для чего это может понадобиться? Например, для игр по «локальной сети», RDP подключения к удаленным компьютерам, домашнему хранилищу данных, медиа серверу или же для безопасного использования Интернета с общедоступных точек доступа.

Подключение к VPN серверу Windows осуществляется по протоколу PPTP. Стоит отметить, что сделать то же самое с помощью Hamachi или TeamViewer проще, удобнее и безопаснее.

Создание VPN сервера

Откройте список подключений Windows. Самый быстрый способ сделать это — нажать клавиши Win + R в любой версии Windows и ввести ncpa.cpl, затем нажать Enter.

В списке подключений нажмите клавишу Alt и в появившемся меню выберите пункт «Новое входящее подключение».

На следующем этапе нужно выбрать пользователя, которому будет разрешено удаленное подключение. Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

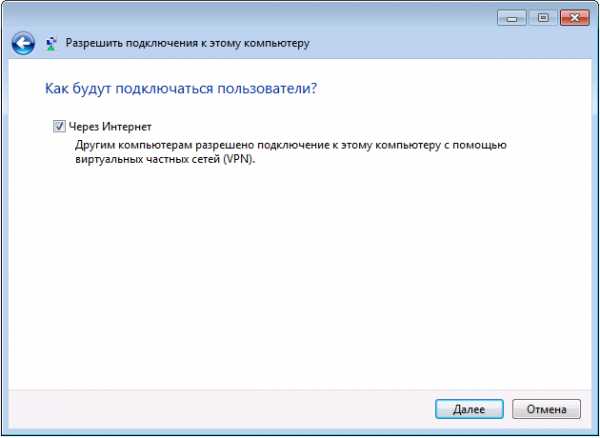

Нажмите «Далее» и отметьте пункт «Через Интернет».

В следующем диалоговом окне нужно отметить, по каким протоколам будет возможно подключение: если вам не требуется доступ к общим файлам и папкам, а также принтерам при VPN подключении, можно снять отметку с этих пунктов. Нажмите кнопку «Разрешить доступ» и дождитесь завершения создания VPN сервера Windows.

Если потребуется отключить возможность VPN подключения к компьютеру, кликните правой кнопкой мыши по «Входящие подключения» в списке подключений и выберите пункт «Удалить».

Как подключиться к VPN серверу на компьютере

Для подключения вам потребуется знать IP адрес компьютера в Интернете и создать VPN подключение, в котором VPN сервер — этот адрес, имя пользователя и пароль — соответствуют пользователю, которому разрешено подключение. Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

- Если компьютер, на котором был создан VPN-сервер, подключен к Интернету через роутер, то в роутере необходимо создать перенаправление подключений порта 1723 на IP адрес компьютера в локальной сети (а этот адрес сделать статическим).

- С учетом того, что большинство Интернет-провайдеров предоставляют динамический IP на стандартных тарифах, каждый раз узнавать IP своего компьютера может быть затруднительным, особенно удаленно. Решить это можно с помощью таких сервисов как DynDNS, No-IP Free и Free DNS. Как-нибудь напишу о них подробно, но пока не успел. Уверен, в сети хватает материала, который позволит разобраться, что к чему. Общий смысл: подключение к вашему компьютеру всегда можно будет осуществлять по уникальному домену третьего уровня, несмотря на динамический IP. Это бесплатно.

Более подробно не расписываю, потому как статья все-таки не для самых начинающих пользователей. А тем, кому это действительно нужно, вполне будет достаточно вышеизложенной информации.

А вдруг и это будет интересно:

remontka.pro

Создаем VPN сервер с помощью сторонних программ. Для чего необходимо VPN-соединение

Все больше кафе, гостиниц и других общественных мест обзаводятся собственными сетями Wi-Fi. Но, используя незащищенный трафик, владельцы устройств ставят под угрозу безопасность собственных данных. Поэтому возрастает и актуальность частных сетей. Чтобы обезопасить себя, можно создать VPN-подключение. О том, что это такое и как его правильно настроить в системе Windows 7, читайте в нашей статье.

Что такое VPN-подключение и зачем оно нужно

Данная технология подразумевает под собой защищённую сеть, созданную поверх незащищённой сети. VPN-клиент, используя публичную сеть, через специальные протоколы подключается к VPN-серверу. Сервер принимает запрос, проверяет подлинность клиента и после этого передает данные. Это обеспечивается средствами криптографии.

Возможности VPN позволяют использовать её для следующих целей:

- Скрыть свой реальный IP и стать анонимным.

- Скачать файл из сети, в которой ограничен доступ для IP адресов страны пользователя (если использовать IP-адрес страны, у которой есть доступ к данной сети.

- Шифровка передаваемых данных.

Как настроить соединение?

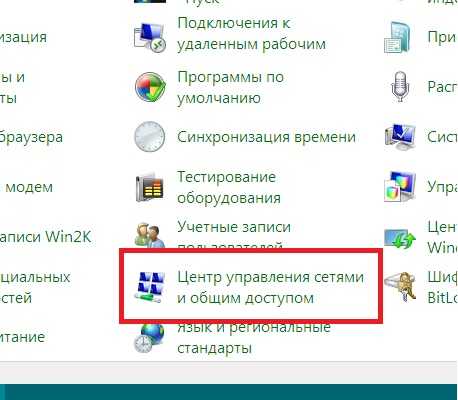

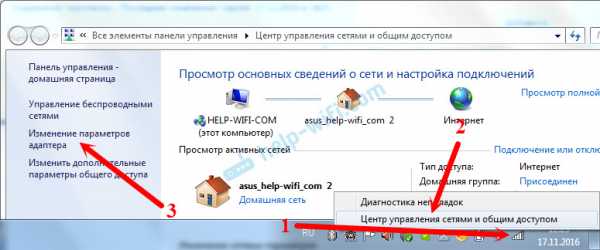

- Через «Пуск» открыть «Панель управления», затем запустить «Центр управления сетями и общим доступом».

Выбрать область «Центр управления сетями и общим доступом»

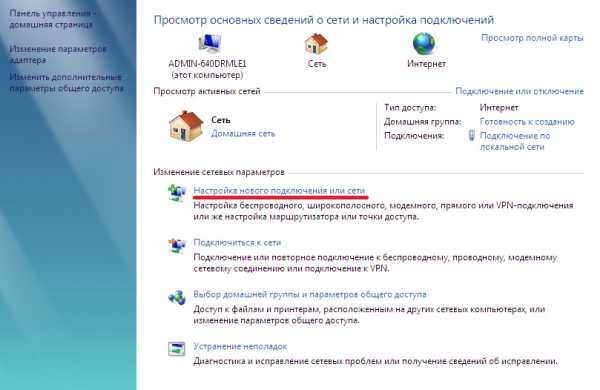

- Пройти по ссылке «Настройка нового подключения или сети».

Чтобы создать новое подключение или сеть, нужно кликнуть на соответствующую строку в списке

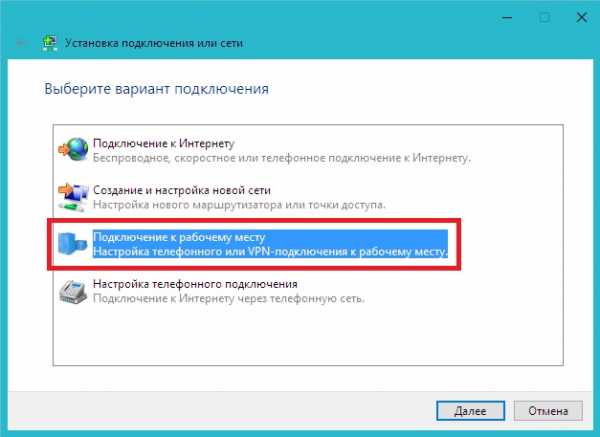

- Нажать «Подключение к рабочему месту».

Выбрать «Подключение к рабочему месту»

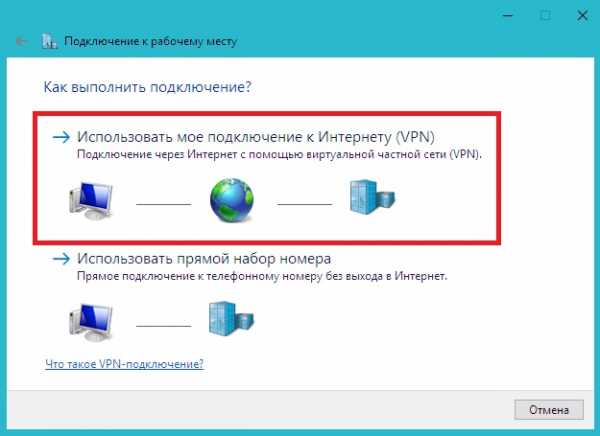

- Выбрать «Использовать мое подключение к Интернету (VPN)».

Выбрать «Использовать мое подключение к Интернету (VPN)»

- В поле «Интернет адрес» ввести адрес своего VPN-сервера.

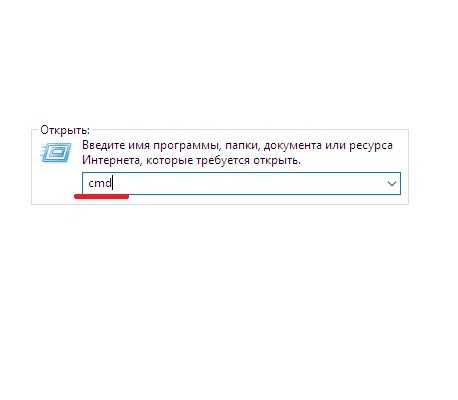

- Чтобы его узнать, нужно запустить инструмент «Выполнить» (Win + R) и вести cmd.

Нужно ввести в строку cmd и нажать «Enter»

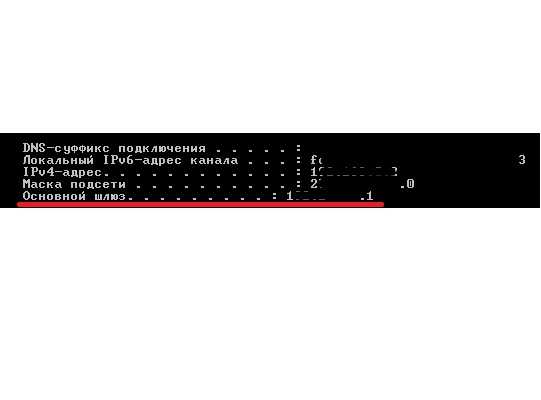

- Затем написать команду ipconfig, запустить её и найти строку «Основной шлюз», в которой находится искомый адрес.

Нужен тот адрес, который находится в строке «Основной шлюз»

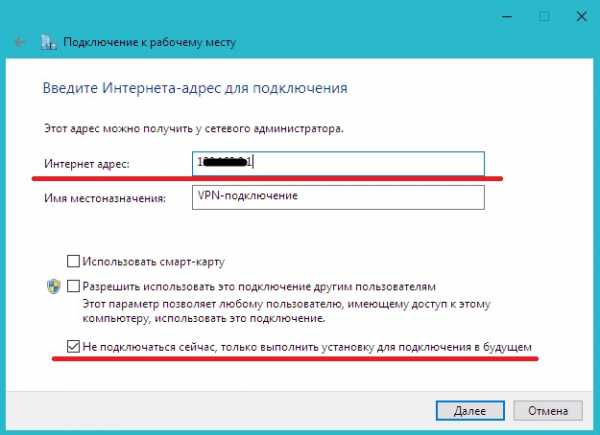

- Теперь нужно вставить адрес и отметить галочкой пункт «Не подключаться сейчас…» и нажать «Далее».

Ввести в поле полученный адрес, поставить галочку напротив пункта «Не подключаться сейчас…»

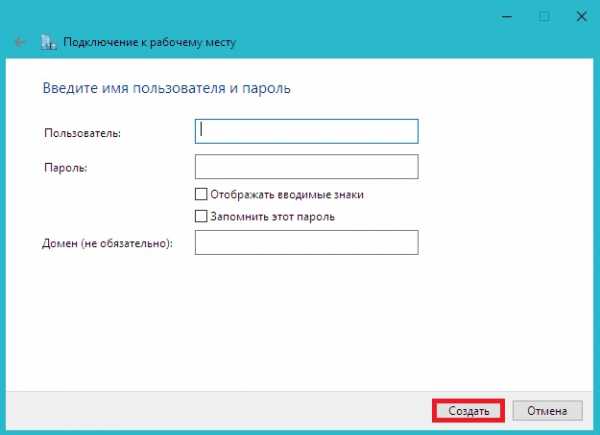

- Ввести логин и пароль, которые предоставил провайдер и нажать «Создать».

Ввести логин и пароль

- Закрыть окно.

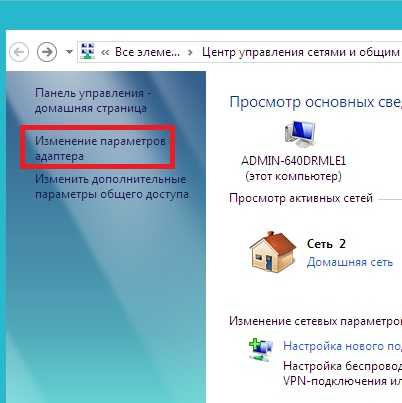

- Снова открыть «Центр управления сетями и общим доступом» и нажать «Изменение параметров адаптера».

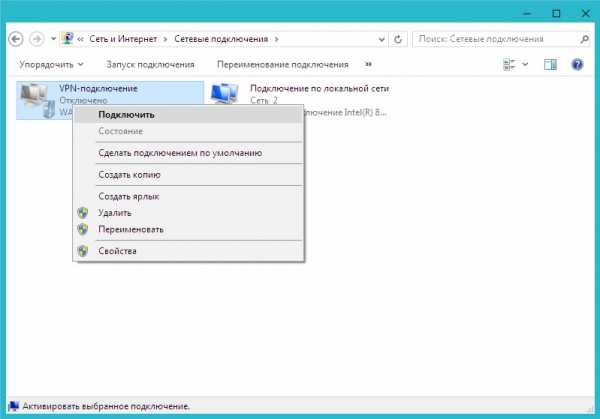

- Здесь появился значок VPN-подключения. Чтобы выполнить соединение, нужно кликнуть на иконку правой кнопкой мыши и нажать «Подключить». Чтобы отключить - также кликнуть ПКМ на значке и нажать «Отключить».

Здесь находится значок VPN-подключения, через который можно выполнить соединение или отключить

- В открывшемся окне нужно ввести логин и пароль и соединиться.

Ввести логин и пароль (если нужно) и нажать «Подключение»

Видео: создание и настройка VPN

Возможные ошибки и пути решения проблем

400 Bad Request

- Отключить брандмауэр или другую программу, которая влияет на безопасность и действия в сети.

- Обновить версию используемого браузера или использовать другой.

- Удалить все то, что браузер записывает на диск: настройки, сертификаты, сохраненные файлы и прочее.

611, 612

- Перезагрузить компьютер и проверить, работает ли локальная сеть. Если это не решит проблему, то позвонить в службу техпомощи.

- Закрыть некоторые программы, чтобы увеличить производительность системы.

629

Проверить настройки брандмауэра. В крайнем случае его можно отключить, но это нежелательно, так как снизится уровень безопасности.

630

Переустановить драйвера сетевого адаптера.

650

- Проверить, работает ли «Подключение по локальной сети».

- Проблема с сетевой картой или сетевым кабелем.

738

- Возможно, логин и пароль были украдены злоумышленниками.

- «Подвисла» сессия. Через несколько минут еще раз попытаться подключиться.

752

- Некорректно настроен локальный фаервол.

- Изменены атрибуты доступа (международный телефонный номер вместо адр

bazava.ru

Настройка и создание VPN-сервера на Windows 7

Сегодня никого уже не удивишь VPN. Данная аббревиатура расшифровывается как частные виртуальные сети или Virtual Private Network. Однако далеко не каждый пользователь той же Windows 7 знает, по какому принципу работают такие сети. Давайте рассмотрим, что представляет собой VPN-сервер на Windows 7, а также разберемся, как его можно установить и настроить при помощи собственных средств и сторонних программ.

Сегодня никого уже не удивишь VPN. Данная аббревиатура расшифровывается как частные виртуальные сети или Virtual Private Network. Однако далеко не каждый пользователь той же Windows 7 знает, по какому принципу работают такие сети. Давайте рассмотрим, что представляет собой VPN-сервер на Windows 7, а также разберемся, как его можно установить и настроить при помощи собственных средств и сторонних программ.

Что собой представляет VPN?

Начать лучше с основ. По всей видимости создание VPN сервера не может обойтись без понимания того, что он собой представляет. Далеко не каждый пользователь сталкивался с подобной проблемой. Виртуальный сервер представляет собой средство, которое позволяет на основе подключения к интернету создавать независимые частные сети, как если бы несколько ноутбуков, компьютерных терминалов и мобильных устройств были объединены в сеть при помощи кабелей. Однако в данном случае речь идет о виртуальных кабелях. Для чего требуется VPN-сервер?

Преимущества данной технологии кажутся многим шагом назад в плане безопасности передачи данных и подключения. Но виртуальная сеть защищена намного лучше, чем обычная локальная сеть. Кроме того, при использовании VPN-подключения пользователь получает возможность обмениваться информацией с отдельными терминалами, разбросанными по всему миру. Технология подключения сервера VPN устроена таким образом, что в виртуальную сеть можно объединить компьютеры и мобильные устройства вне зависимости от их географического расположения. Это настоящая находка для геймеров.

Только представьте себе, что после создания VPN сервера вы легко сможете пройти какую-нибудь командную бродилку типа Counter Strike с игроками из Южной Америки. Чтобы это стало возможным, необходимо обладать теоретическими знаниями о Virtual Private Network. Теперь поговорим о том, что представляет собой процесс настройки и создания VPN-сервера для операционной системы Windows 7. Прежде всего стоит обратить внимание на некоторые обязательные условия. Без понимания данных условий процесс создания VPN-сервера не будет иметь никакого смысла.VPN-сервер на Windows 7: на что в первую очередь следует обратить внимание

Каждый пользователь, который хочет создать на своем домашнем терминале виртуальный сервер, должен четко понимать, что в операционной системе Windows 7 имеются определенные ограничения по подключению. Все дело в том, что в одном сеансе связи к созданному сервису сможет подключиться только один пользователь. Собственными средствами системы обойти данное препятствие невозможно. В качестве альтернативного варианта можно использовать установку специального неофициального патча, который позволяет решить данную проблему. Но с другой стороны, если подходить к вопросу создания VPN-сервера с точки зрения лицензирования Windows, то лучше всего использовать Windows Server. Мало кто знает, что для Windows 7 такая версия также существует.Настройка роутера

После описания всех начальных понятий и вопросов, можно переходить непосредственно к созданию сервера. В качестве примера разберем начальную настройку, которая требуется устройствам Zyxel Keenetic. В случае использования таких устройства VPN-сервер будет сильно отличаться в плане настроек. В особенности это касается тех случаев, когда используется микропрограмма NDMS. Загвоздка здесь заключается в том, что протокол PPTE, основной для всех систем, здесь представлен в несколько измененном виде MPTE. Это делает одновременный доступ к серверу сразу нескольким пользователям невозможным. При использовании микропрограммы эту проблему можно легко обойти. После ее установки гарантируется доступ десятка одновременно подключенных пользователей.

Когда программа будет инсталлирована, в разделе центра приложений должен появится компонент сервера VPN, где необходимо будет настроить «Интернет-центр Keenetic». Впоследствии именно он будет отвечать за доступ и пул IP адресов, которые в данный момент предоставляются клиентам, использующим протокол PPTE. Интереснее всего то, что при этом допустимо пересечение адресов с 24-разрядной маской. Это означает, что при задании диапазона, например, 192.168.0.20 – 192.168.0.30 адрес сервера VPN для параметра HOME при однократном подключении машины клиента может иметь значение 192.168.0.51. Это еще далеко не все. На роутере VPN-сервер подразумевает только доступ через учетную запись Keenetic.

Чтобы активировать такой доступ, необходимо разрешить пользователю доступ к VPN. Это делается путем клика мыши по учетной записи с последующей установкой галочки в соответствующем поле. Еще одно преимущество такого подключения заключается в том, что логин и пароль можно использовать для нескольких записей клиентов, по которым будет осуществляться доступ к серверу Keenetic VPN. Стоит обратить внимание на еще одну особенность данного типа подключения. Заключается она в том, что созданный на основе Zyxel сервер VPN может осуществлять доступ как к внутренним локальным, так и к внешним сетям. Иначе говоря, вы можете получить доступ к любой клиентской машине, которая подключена посредством учетной записи Keenetic.

Настройка VPN-сервера: первые шаги

Теперь от рассмотрения вопроса настройки VPN сервера на роутере перейдем непосредственно к операционной системе. Прежде всего, необходимо использовать раздел центра управления сетями и общим доступом, который расположен в стандартной «Панели управления». В верхнем меню необходимо выбрать раздел «Файл». Если данный раздел не отображается, нажмите на кнопку Alt. Теперь необходимо кликнуть по строке нового входящего соединения. Затем необходимо использовать добавление нового пользователя, которому будет по умолчанию присвоено имя VPNuser. Теперь нужно заполнить все поля, ввести пароль и подтверждение. Если необходимо добавить пользователей, описанную выше процедуру следует повторить. В новом окне теперь следует указать тип доступа через интернет. После этого можно переходить к одному из основных шагов, а именно к настройке протокола TCP/IP. Без каких-то конкретно заданных параметров VPN-сервер на Windows работать не будет.

IPv4: настройка

В большинстве случаев используется именно эта версия протокола. IPv6 сегодня поддерживается не всеми провайдерами. Если же поддержка такого протокола все-таки присутствует, то настройка версий 4 и 6 особо не отличается. Для начала в свойствах протокола необходимо использовать пункт разрешения доступа звонящим к локальной сети. После этого необходимо явным образом выбрать указание IP-адреса и прописать необходимый диапазон. Это делается для того, чтобы в последующем можно было бы одновременно подключить несколько пользователей. Когда данная процедура будет окончена, необходимо нажать на кнопку «Ок». Вот и все, сервер создан. Но этим данная операция не ограничивается. Необходимо также настроить VPN сервер на терминалах пользователей, чтобы они смогли получить доступ.

Настройка клиентских терминалов

Теперь на компьютерном терминале, с которого затем предполагается выполнять подключение к виртуальному серверу, нужно в «Панели управления» использовать настройки центра управлениями сетями и общим доступом. Здесь необходимо выбрать новое подключение, после активации которого будет запущен «Мастер». Необходимо выбрать тип подключения к рабочему месту, а далее – использование существующего подключения к VPN. Теперь рассмотрим самый важный момент, а именно адрес VPN сервера. В этом случае, можно ввести доменное имя или использовать адрес, просмотренный на самом сервере. Чтобы не тратить время на настройку, можно пропустить предложение о немедленном подключении. Теперь останется только ввести логин и пароль, указанные при создании VPN сервера. Опционально можно указать сохранение данных для последующего входа. Процедуру настройки на этом можно считать завершенной. Если сервер в данный момент активен, можно выполнить подключение к виртуальной сети.

Межсетевые экраны: параметры

Даже при правильном выполнении всех условий настройки, могут возникать определенные проблемы. Такое соединение за частую может блокироваться собственными средствами. Речь идет о встроенном брэндмауэре, который относится к системе безопасности. Для того чтобы избежать возникновения проблем, в том же центре управления сетями необходимо найти значки подключения. Для сервера – это VPN, для клиента – RAS. Затем останется только при клике на параметре указать на обоих терминалах тип доступа в виде домашней сети. На этом все.

Проброс с портами

С портами дела обстоят несколько сложнее. В основном проблема относится к ADSL модемам. Они просто неспособны открывать нужные VPN порты. Их настройку придется осуществлять в ручном режиме. Здесь снова придется обратиться к настройке маршрутизатора. Инструкция по VPN подключению, как правило, имеется в документации к устройству. В данном случае стоит отметить, что системы Windows используют TCP со значением 1723. При наличии возможности отключения блокировки GRE желательно ее использовать.

Ошибка с кодом 807

Теперь, естественно, можно перестраивать параметры VPN сервера. Однако настоящей проблемой для всех пользователей, которые впервые работают с подключениями такого типа, является возникновение ошибки и номером 807. Чтобы избавится от нее, необходимо сначала убедиться в том, что все поля IP адреса заполнены верно, а также проверить параметры порта непосредственно на сервера. Также должна быть активной служба удаленного доступа. Чтобы проверить ее состояние, необходимо ввести команду services.msc в меню «Выполнить». Для вызова меню «Выполнить» необходимо использовать сочетание клавиш Win+R. Далее необходимо выбрать раздел маршрутизации и удаленного доступа. Здесь должен быть указан автоматический тип доступа и рабочее состояние.

Если имеются проблемы, то в крайнем случае можно даже попробовать подключиться к себе самому. Чтобы это сделать, необходимо просто создать новое клиентское подключение. В качестве IP адреса в таком подключении указывается 127.0.0.1. Если даже выполнение данного действия не поможет, можно попробовать обратиться к помощи интернет-ресурсов типа portscan.ru, которые могут отслуживать активное внешнее подключение. В поле подключения при использовании таких ресурсов необходимо ввести значение 1723, а затем использовать старт проверки. Если данная процедура была выполнена правильно, результат не заставит себя ждать. Иначе придется проверять настройки виртуального сервера и роутера.

Сторонние программы

Большинству пользователей, которые далеки от таких настроек, все это может показаться слишком сложным. Ведь намного проще настроить VPN – сервер с помощью специальных программ. Рассмотрим один из наиболее популярных программных продуктов такого типа. Называется он Security KISS. Установить данную программу очень просто. Необходимо выполнить запуск приложения. Затем пользователю будет предложено выполнить минимальные начальные настройки и ввести некоторую нужную информацию. В данном случае требуется указать свой IP. Чтобы его узнать, можно использовать команду ipconfig.

При нескольких терминалах сети подойдет команда ipconfig/all. Для данного клиента общая рекомендация заключается в том, чтобы выбрать из предложенного списка серверов именно тот, который географически ближе всего расположен к терминалу. В данном случае речь не идет о создании сервера. Осуществить подключение можно будет к уже имеющимся серверам. Это избавляет пользователя от выполнения всех описанных выше процедур. Подключение осуществляется к уже созданному серверу. По большому счету, нет никакой разницы, в какой точке земного шара он находится. При наличии хорошей высокоскоростной связи даже геоположение не будет играть существенной роли.Заключение

На этой позитивной ноте можно закончить рассмотрение вопроса создания VPN-сервера. Многим пользователям компьютерных систем необходимо обратить внимание на определенные неувязки. Все дело в том, что в зависимости от установленной версии операционной системы, названия некоторых строк или полей, подлежащих заполнению, могут отличаться. Также некоторые «крэкнутые» модификации операционных систем могут иметь ограниченные возможности, так как для увеличения производительности и экономии дискового пространства в них были отключены некоторые важные функции.

Это касается и элементов управления сетевыми подключения на глобальном уровне. В этом случае ситуацию не сможет исправить даже наличие прав суперадминистратора. Кроме того, в параметрах локальных групповых политик или системном реестре настроить толком ничего не выйдет. Если вернуться к вопросу создания VPN сервера, то можно добавить, что данная технология в большинстве случаев, как это не странно, остается невостребованной. Ей обычно пользуются только геймеры, желающие поиграть с соперником, который находится на большом расстоянии от них.

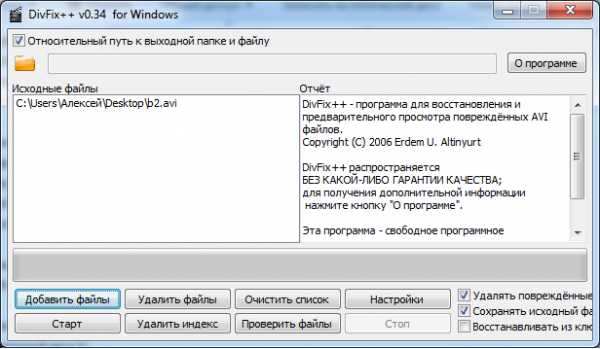

computerologia.ru

- Как отключить рекламу в браузерах

- Какой браузер у меня

- Видео не воспроизводится avi

- Ошибка при работе с ярлыком

- Как на ноутбуке отключить вай фай виндовс 7

- Acer сенсорная панель на ноутбуке не работает

- Возникла проблема с этим диском проверьте диск и исправьте ее

- Командные файлы windows

- Где находится корзина в компьютере

- Командная строка del

- Ноутбук громко шумит