Обновления windows server 2018: Ноябрьские накопительные обновления Windows Server могут вызывать проблемы с Kerberos

Содержание

GFI — программы для защиты сети

Я думаю, это было неизбежно. «Вторник обновлений»

от Microsoft. Я делаю все возможное, чтобы за два

дня до поездки закончить кучу вещей, и именно в этот

день Microsoft выпускает крупные исправления.

Это не только день крупных обновлений, но также

и очень важных. Два критических обновления исправляют

уязвимости нулевого дня. По-прежнему встречающиеся атаки нулевого

дня, нацеленные на бреши в системе безопасности,

происходят до того, как поставщик сможет добавить исправление.

Эти две уязвимости, связанные с повышением привилегий, уже

используются, хотя для этого требуется, чтобы злоумышленник сначала

вошел в систему, а затем запустил специально созданное

приложение. К сожалению, эти проблемы затрагивают все

поддерживаемые в настоящее время версии Windows.

Большое количество обновлений в этом месяце означает, что

их установка займет немного больше времени, чем обычно.

Критическими являются не только уязвимости нулевого дня.

Необходимо как можно скорее протестировать и внедрить эти

обновления, чтобы защититься от злоумышленников или

вредоносных программ, которые могут захватить систему

с помощью эксплойтов.

Обратите внимание, что в приведенные ниже списки

не входит Windows 10 версии 1703 Enterprise

и Education, чья

поддержка заканчивается в октябре (поддержка версий Home

и Pro закончилась в октябре 2018 года). Имейте

в виду, что поддержка версий 1803 Home и Pro закончится

в ноябре. Версии Enterprise и Education будут

поддерживаться еще один год. Если поддержка устройств Windows

10 уже закончилась или закончится в течение нескольких

месяцев, то Центр обновления Windows автоматически запустит

обновление компонентов. Это обеспечит поддержку этих устройств

и ежемесячное получение обновлений, которые имеют решающее

значение для безопасности и состояния экосистемы.

Теперь давайте перейдем к сути и рассмотрим некоторые

особенности обновлений программного обеспечения в этом месяце

и уязвимости, которые они исправляют. Как всегда,

вы можете найти подробности в Руководстве

по обновлению системы безопасности на веб-сайте Microsoft

Response Center по адресу https://portal.msrc.microsoft. com/en-us/security-guidance.

com/en-us/security-guidance.

Рекомендательные документы

В этом месяце во «вторник обновлений» были выпущены

следующие рекомендательные документы по безопасности:

ADV190022 | September 2019 Adobe Flash Security

Update (APSB19-46) для Windows, macOS, Linux и Chrome

OS. Устраняет две критические проблемы в Adobe Flash:

уязвимость использования памяти после высвобождения

и уязвимость вида «same origin method execution», позволяющую

атакующему выполнять от имени пользователя непредусмотренные

действия. Adobe назначил уровень приоритета 2.

Обновления операционной системы, ее компонентов

и браузера

Как обычно, наибольшее количество исправлений уязвимостей

приходится на Windows 10, но все версии

ОС Windows содержат уязвимость нулевого дня, указанную выше.

Windows 10 версии 1809 и 1903 получают исправления для

целых 45-ти уязвимостей. Windows 10 версии 1803 получила

46 исправлений. Пять из них являются критическими.

Ситуация с Windows 8.1 выглядит немного лучше, она

имеет «всего» 33 уязвимости, пять из которых критически

важны, а Windows 7 —32, четыре из них являются

критическими.

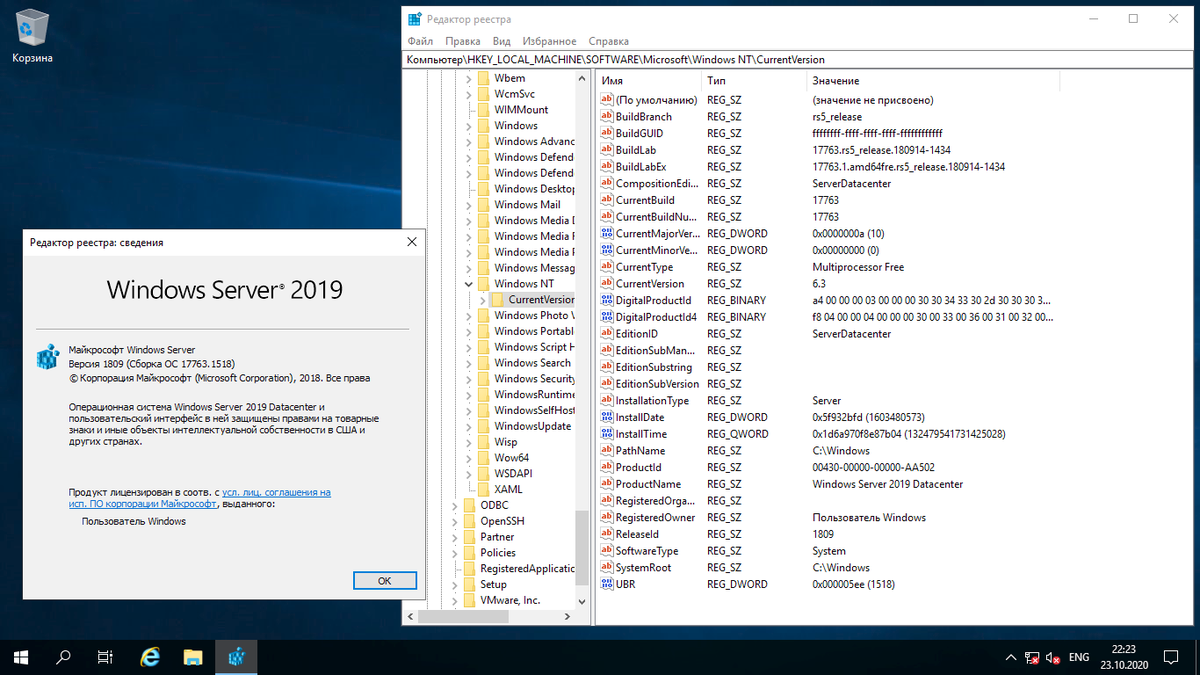

Что касается серверов, Windows Server 2019 получит обновления

для 43-х проблем безопасности, но только три являются

критическими. Windows Server 2016 получит исправления для 39-ти

уязвимостей, Server 2012 R2 и 2008 R2 — для 31-й

с тремя критическими уязвимостями в каждой.

На этот раз веб-браузеры получат относительно меньше

исправлений. Обновления Internet Explorer 11 устраняют четыре

уязвимости, три из которых критические, а Microsoft Edge

получит обновления для семи, пять из которых оцениваются как

критические.

Windows 10 и Windows Server

2019

В следующих статьях базы знаний приведены сведения

о проблемах, устраненных обновлениями

от 10 сентября, для различных версий Windows 10:

- Windows 10 версии 1803 —

KB4516058 — обеспечивает

защиту от нового подкласса уязвимостей спекулятивного

исполнения побочного канала, известного как микроархитектурная

выборка данных (Microarchitectural Data Sampling), для 32-разрядных

(x86) версий Windows (CVE-2019-11091, CVE-2018-12126,

CVE-2018-12127, CVE-2018-12130). Используйте настройки реестра, как

Используйте настройки реестра, как

описано в статьях Windows Client и Windows Server. (Эти

настройки реестра включены по умолчанию для версий

ОС Windows Client и ОС Windows Server).

Обновлениябезопасностидля Internet Explorer, Microsoft Scripting

Engine, Windows App Platform and Frameworks, Windows Input and

Composition, Windows Media, Windows Fundamentals, Windows

Authentication, Windows Cryptography, Windows Datacenter

Networking, Windows Storage и Filesystems, Microsoft JET

Database Engine, Windows Kernel, Windows Virtualization, Windows

Server и Microsoft Edge. - Windows 10 версии 1809 / Windows Server 2019

1809 —

KB4512578 — те же

средства защиты, описанные выше. - Windows 10 версии 1903/Windows Server

2019 —

KB4515384 — те же

средства защиты, описанные выше, в дополнение к проблеме,

которая вызывает высокую загрузку ЦП из-за SearchUI.exe для

небольшого числа пользователей. Эта проблема возникает только

Эта проблема возникает только

на устройствах, которые отключили поиск в Интернете

с помощью Windows Desktop Search.

Подробные сведения о каждом из исправлений можно найти

в соответствующих статьях базы знаний для каждой версии

операционных систем, указанных выше. Обратите внимание, что

некоторые накопительные пакеты обновлений также решают проблемы,

не связанные с безопасностью. Данная статья посвящена

проблемам безопасности.

Серверы и клиентские операционные системы более

старых версий

Если вы до сих пор используете более старую

поддерживаемую версию Windows, вам по-прежнему необходимо регулярно

следить за выходом ежемесячных обновлений

и устанавливать их, поскольку критические уязвимости

распространяются на все версии операционной системы.

Для более ранних клиентских и серверных операционных систем

Windows выпущены следующие обновления для системы безопасности:

- Windows Server 2008 с пакетом обновлений 2

—KB4516026

(ежемесячный накопительный пакет обновлений) и KB4516051

(только обновления системы безопасности) — те же средства

защиты, которые описаны выше.

- Windows Embedded 8 Standard и Windows Server

2012 —KB4516055(ежемесячный

накопительный пакет обновлений) и KB4516062—

те же средства защиты, описанные выше. - Windows Server 2008 R2, Windows 7 и Windows

Server 2008 —KB4474419 —

это обновление для системы безопасности было выпущено 12 марта

2019 года и было обновлено 10 сентября 2019 года,

чтобы включить файлы диспетчера загрузки, позволяющие избежать

сбоев при запуске в версиях Windows 7 (с пакетом

обновления 1), Windows Server 2008 R2 (с пакетом

обновления 1) и Windows Server 2008 (с пакетом

обновления 2).

Большое количество обновлений стека обслуживания было также

выпущено для различных версий клиентских и серверных

операционных систем.

Также было выпущено большое количество обновлений для различных

версий .NET Framework.

Подробные сведения о каждом из исправлений можно найти

в соответствующих статьях базы знаний для каждой версии

операционных систем, указанных выше.

Обратите внимание, что обновления для Windows RT 8.1

и Microsoft Office RT доступны только в Центре

обновления Windows.

Браузеры Microsoft

Для браузеров, используемых в операционных системах

Microsoft, выпущены следующие обновления системы безопасности:

Internet Explorer 11 —

4516046 — накопительное обновление

системы безопасности для Internet Explorer. Оно устраняет несколько

обнаруженных уязвимостей в Internet Explorer.

За исключением Internet Explorer 11 в Windows Server

2012, исправления, вошедшие в это обновление для системы

безопасности Internet Explorer (KB4516046), также включены

в ежемесячный накопительный пакет обновлений безопасности

за сентябрь 2019 года. При установке обновления

безопасности для Internet Explorer или ежемесячного накопительного

пакета безопасности устанавливаются исправления, включенные

в это обновление.

Уязвимости в браузере Edge устраняются обновлениями

операционной системы Windows 10.

Другие продукты и службы Microsoft

В этом месяце также вышли обновления для следующего

программного обеспечения:

- ChakraCore;

- Microsoft Office, Microsoft Office Services и Web

Apps; - Adobe Flash Player;

- Microsoft Lync;

- Visual Studio;

- Microsoft Exchange Server;

- .NET Framework;

- Microsoft Yammer;

- .NET Core;

- NET;

- Team Foundation Server;

- Project Rome.

Известные проблемы

Существует ряд известных проблем с различными обновлениями,

поэтому ознакомьтесь со статьями базы знаний, перечисленными

в разделе «Известные проблемы» в примечаниях

к выпуску за август 2019 года на портале Microsoft

Security Update Guide.

Критические уязвимости

Ниже перечислены некоторые из критических уязвимостей,

устраняемых обновлениями этого месяца:

CVE-2019-1214 | Уязвимость повышения привилегий

драйвера Windows Common Log File System — уязвимость

повышения привилегий существует, когда драйвер Windows Common Log

File System неправильно обрабатывает объекты в памяти.

Злоумышленник, успешно воспользовавшийся этой уязвимостью, может

запустить процессы в повышенном приоритете. Чтобы

воспользоваться этой уязвимостью, злоумышленник должен сначала

войти в систему, а затем запустить специально созданное

приложение, чтобы получить управление над атакуемой системой.

CVE-2019-1215 | Уязвимость повышения привилегий

в Windows — существует уязвимость, связанная

с повышением привилегий, так как ws2ifsl.sys (Winsock)

обрабатывает объекты в памяти. Злоумышленник,

воспользовавшийся этой уязвимостью, может выполнить произвольный

код с повышенными привилегиями. Чтобы воспользоваться этой

уязвимостью, злоумышленник, прошедший локальную проверку

подлинности, может запустить специально созданное приложение.

CVE-2019-0787, CVE-2019-1290 и 2019-1291 |

Уязвимость клиента удаленного рабочего стола в удаленном

выполнении кода — в клиенте удаленного рабочего

стола Windows существует уязвимость удаленного выполнения кода,

когда пользователь подключается к вредоносному серверу.

Злоумышленник, успешно воспользовавшийся этой уязвимостью, может

запустить выполнение произвольного кода на подключенном

клиенте. Затем он сможет устанавливать программы,

просматривать, изменять и удалять данные, создавать новые

учетные записи с полными правами пользователя.

CVE-2019-1280 | Уязвимость удаленного выполнения

кода LNK — злоумышленник, успешно воспользовавшийся

этой уязвимостью, может получить те же права, что

и локальный пользователь. Пользователи, учетные записи которых

обладают меньшими правами в системе, могли пострадать

не так сильно, как пользователи, обладающие правами

администратора.

Следующие критические уязвимости обработчика скриптов VBS

и Chakra в IE 11 и Edge также устраняются

этими исправлениями:

- CVE-2019-1138 — уязвимость повреждения

памяти обработчика скриптов Chakra. - CVE-2019-1208 — уязвимость выполнения

удаленного кода в VBScript. - CVE-2019-1217 — уязвимость повреждения

памяти обработчика скриптов Chakra.

- CVE-2019-1221 — уязвимость повреждения

памяти обработчика скриптов. - CVE-2019-1236 — уязвимость выполнения

удаленного кода в VBScrip - CVE-2019-1237 — уязвимость повреждения

памяти обработчика скриптов Chakra. - CVE-2019-1298 — уязвимость повреждения

памяти обработчика скриптов Chakra. - CVE-2019-1300 — уязвимость повреждения

памяти обработчика скриптов Chakra.

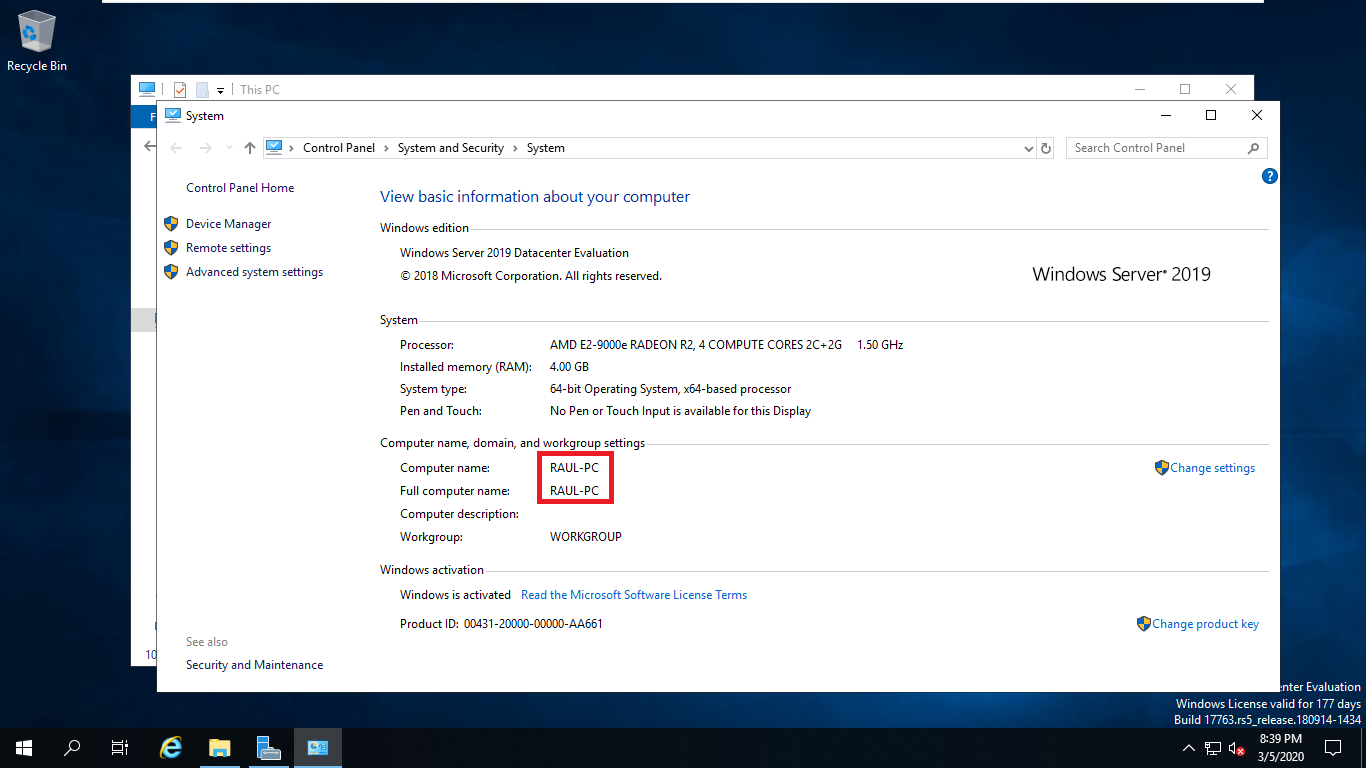

Windows Server 2016 — обновление через WSUS сервера не в домене

- 8 апреля 2022

Есть у меня сервер с операционной системой Windows Server 2016, который находится не в домене. Остальные сервера в домене и обновляются через WSUS. Естественно, службой информационной безопасности доступ к внешнему миру закрыт, в том числе к серверам Microsoft. Вопрос, как устанавливать обновления на такой сервер?

Ничего сложного, настроим Windows Server 2016 через локальные групповые политики таким образом, чтобы он качал обновления с доменного WSUS.

gpedit.msc

Переходим в раздел Computer Configuration → Policies → Administrative templates → Windows Component → Windows Update (Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Центр обновления Windows).

Настраиваем политику Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети).

- Enabled: включаем политику.

- Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): указываем URL с портом на WSUS, например, http://10.10.49.50:8530. Поскольку я не использую на данном сервере доменный DNS, то указываю IP адрес.

- Set the intranet statistics server (Укажите сервер статистики в интрасети): http://10.10.49.50:8530. Сервер статистики обычно совпадает с сервером WSUS.

Настраиваем политику No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя).

- Enabled: включаем политику.

Настраиваем политику Enable client-side targeting (Разрешить клиенту присоединение к целевой группе).

- Enabled: включаем политику.

- Target group name for this computer (Имя целевой группу для данного компьютера): Servers. Относим наш сервер к группе Servers.

Настраиваем политику Configure Automatic Updates (Настройка автоматического обновления).

- Enabled: включаем политику.

- 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке).

- Install updates for other Microsoft products (Получать обновления для других продуктов Microsoft).

Проверяем работу Центра обновления Windows. Обновления скачиваются и устанавливаются.

Расходимся.

Теги

- Windows

💰 Поддержать проект

Похожие материалы

Олег

- 31 января 2018

- Подробнее о Настройка зеркалирования в Microsoft SQL Server 2014

Зеркалирование или mirroring в MS SQL Server 2014 всё ещё есть. Это очень полезное решение для повышения доступности базы данных. Если ваш сервер упал, посыпались винты, сгорел ЦОД, то возможность быстро переключиться на резервный сервер, не занимаясь восстановлением сервера или БД из бэкапа, экономит кучу времени, денег и нервов. Однако, не следует рассматривать зеркалирование как замену резервному копированию, так как оно не спасает от случайного удаления данных.

Это очень полезное решение для повышения доступности базы данных. Если ваш сервер упал, посыпались винты, сгорел ЦОД, то возможность быстро переключиться на резервный сервер, не занимаясь восстановлением сервера или БД из бэкапа, экономит кучу времени, денег и нервов. Однако, не следует рассматривать зеркалирование как замену резервному копированию, так как оно не спасает от случайного удаления данных.

Теги

- sql

- Windows

Олег

- 7 февраля 2018

- Подробнее о Port-forwarding перенаправление портов в Windows

Начиная с Windows XP в операционной системе Windows имеется встроенная возможность перенаправления сетевых портов — port-forwarding. Более того, любое входящее TCP соединение можно перенаправить не только на другой порт, но и на другой IP адрес.

Теги

- Windows

- cmd

- network

Олег

- 8 февраля 2018

- Подробнее о Maintenance Plans — резервное копирование и обслуживание баз данных в Microsoft SQL Server 2014

Microsoft SQL Server 2014 позволяет воспользоваться встроенными средствами резервного копирования и обслуживания баз данных. В данном случае план предназначен для обслуживания баз данных исключительно с моделью восстановления FULL. Если вы используете другую модель восстановления, то нужно воспользоваться другим планом, потому что резервное копирование лога транзакций вам может не потребоваться.

Теги

- Windows

- sql

- 1C

- special

Почитать

История обновлений Windows 10 и Windows Server 2019

Дата выпуска:

11. 13.2018

13.2018

Версия:

Windows 10 версии 1809, Windows Server версии 1809 и Windows Server 2019

8 марта 2019 г., 23:15 по тихоокеанскому стандартному времени

Клиенты Центра обновления Windows недавно пострадали от события сетевой инфраструктуры 29 января., 2019 г. (21:00 UTC), вызванный глобальным отключением внешнего поставщика услуг DNS. Обновление программного обеспечения на DNS-серверах внешнего поставщика привело к распространению поврежденных записей DNS, которые повлияли на подключение к службе Центра обновления Windows. Записи DNS были восстановлены к 30 января 2019 г. (00:10 UTC), и большинство местных интернет-провайдеров (ISP) обновили свои DNS-серверы, и обслуживание клиентов было восстановлено.

Хотя это не было проблемой для служб Microsoft, мы серьезно относимся к любым перебоям в работе служб для наших клиентов. Мы будем работать с партнерами, чтобы лучше понять это, чтобы в будущем мы могли предоставлять более качественные услуги даже через различных глобальных сетевых провайдеров.

Если вы по-прежнему не можете подключиться к службам Центра обновления Windows из-за этой проблемы, обратитесь к местному интернет-провайдеру или сетевому администратору. Вы также можете обратиться к нашему новому KB4493784 для получения дополнительной информации, чтобы определить, затронута ли ваша сеть, и предоставить вашему местному интернет-провайдеру или сетевому администратору дополнительную информацию, которая поможет вам.

Windows 10 версии 1809, Windows Server версии 1809 и Windows Server 2019 повторно выпущены

13 ноября 2018 г. мы повторно выпустили октябрьское обновление Windows 10 (версия 1809), Windows Server 2019 и Windows Server версии 1809.. Мы рекомендуем вам подождать, пока обновление функции не будет предложено вашему устройству автоматически. Краткую информацию о текущем статусе октябрьского обновления можно найти ниже.

Примечание для коммерческих клиентов : 13 ноября отмечается пересмотренный график обслуживания выпуска Semi-Annual Channel («Targeted») для Windows 10 версии 1809, Windows Server 2019 и Windows Server версии 1809. Начиная с этого выпуска , все будущие обновления функций выпусков Windows 10 Enterprise и Education, которые будут выпущены примерно в сентябре, будут иметь 30-месячный срок обслуживания.

Начиная с этого выпуска , все будущие обновления функций выпусков Windows 10 Enterprise и Education, которые будут выпущены примерно в сентябре, будут иметь 30-месячный срок обслуживания.

Дополнительные сведения об обновлении и способах его получения см. по адресу:

.

Возобновление развертывания обновления Windows 10 за октябрь 2018 г.

Подход Windows 10 Quality для сложной экосистемы

Возобновление развертывания Windows 10 версии 1809; теперь доступно на VLSC

org/ListItem»>

Как получить обновление Windows 10 за октябрь 2018 г.

Информация о выпуске Windows 10

Информационный бюллетень о жизненном цикле Windows

Обновления для Windows 10 версии 1809

В левой части этой страницы вы найдете список всех обновлений, выпущенных для этой версии Windows. Вы также можете найти дополнительную информацию о выпусках и любых известных проблемах. Установка самого последнего обновления гарантирует, что вы также получите все предыдущие обновления, которые могли пропустить, включая все важные исправления безопасности.

Текущее состояние Windows 10 версии 1809, Windows Server версии 1809 и Windows Server 2019

Состояние развертывания Windows 10 версии 1809 по состоянию на 28 марта 2019 г.

Для получения самой последней информации об известных проблемах для Windows и Windows Server перейдите на панель мониторинга работоспособности выпуска Windows.

Примечания и сообщения

Общий

ВАЖНО Примечания к выпуску меняются! Чтобы узнать о новом URL-адресе, обновлениях метаданных и т. д., ознакомьтесь со статьей Что дальше для примечаний к выпуску Windows.

ВАЖНО Начиная с июля 2020 года мы возобновим выпуск не связанных с безопасностью выпусков для Windows 10 и Windows Server версии 1809 и более поздних. Ежемесячные накопительные обновления безопасности (также называемые выпуском «B» или выпуском обновлений вторника) не изменяются. Дополнительные сведения см. в записи блога Возобновление необязательных ежемесячных обновлений Windows 10 и Windows Server, не связанных с безопасностью.

Дополнительные сведения см. в записи блога Возобновление необязательных ежемесячных обновлений Windows 10 и Windows Server, не связанных с безопасностью.

ВАЖНО Начиная с июля 2020 г. все обновления Windows будут отключать функцию RemoteFX vGPU из-за уязвимости в системе безопасности. Дополнительные сведения об уязвимости см. в CVE-2020-1036 и KB4570006. После установки этого обновления попытки запустить виртуальные машины (ВМ) с включенным виртуальным графическим процессором RemoteFX завершатся сбоем, и появятся сообщения, подобные приведенным ниже:

Если повторно включить виртуальный графический процессор RemoteFX, появится сообщение, подобное следующему:

Окончание обслуживания

ВАЖНО 10 ноября 2020 года прекращено обслуживание Windows 10 версии 1809 для устройств под управлением Windows 10 Домашняя, Pro, Pro для рабочих станций и IoT Core. Эти устройства больше не будут получать ежемесячные обновления безопасности и качества, содержащие защиту от последних угроз безопасности. Чтобы продолжать получать обновления безопасности и качества, Microsoft рекомендует выполнить обновление до последней версии Windows 10.

Эти устройства больше не будут получать ежемесячные обновления безопасности и качества, содержащие защиту от последних угроз безопасности. Чтобы продолжать получать обновления безопасности и качества, Microsoft рекомендует выполнить обновление до последней версии Windows 10.

ВАЖНО Мы оцениваем ситуацию в области общественного здравоохранения и понимаем, какое влияние это оказывает на многих наших клиентов. Чтобы облегчить часть бремени, с которым сталкиваются клиенты, мы собираемся отложить запланированную дату окончания обслуживания для выпусков Windows 10 Home, Pro, Pro Education, Pro для рабочих станций и IoT Core Windows 10 версии 1809 до 10 ноября 2020 г. , Это означает, что устройства будут получать ежемесячные обновления безопасности только с мая по ноябрь. Последнее обновление безопасности для этих выпусков Windows 10 версии 1809.выйдет 10 ноября 2020 г. вместо 12 мая 2020 г.

Поиск и устранение неисправностей

Если у вас есть вопросы или вам нужна помощь по активации или устранению неполадок Windows, см. наши разделы справки ниже:

наши разделы справки ниже:

Сведения об обновлении см. в разделе Обновление Windows 10.

Если у вас есть вопросы об установке или удалении обновления вручную, см. раздел Центр обновления Windows: часто задаваемые вопросы.

При обновлении появляется сообщение об ошибке? См. раздел Устранение неполадок при обновлении Windows 10.

Если вам нужно активировать Windows, см. раздел Активация в Windows 10. Если у вас возникли проблемы с активацией, см. раздел Помощь при ошибках активации Windows.

Связанная информация

Благодарим вас за посещение страницы истории обновлений Windows 10 версии 1809 сегодня. Если вы хотите узнать больше о том, как использовать эти страницы и максимально эффективно использовать их, см. статью в нашем блоге.

Чтобы улучшить информацию, представленную на страницах истории и соответствующих базах знаний, и сделать их более полезными для наших клиентов, мы создали анонимный опрос, чтобы вы могли поделиться своими комментариями и отзывами.

Windows как услуга — Обзор

Рекомендации по обслуживанию Windows Server 2016

org/ListItem»>Центр обновления Windows: часто задаваемые вопросы

История обновлений Microsoft Surface

Дополнительные сведения о накопительных обновлениях .NET Framework для Windows 10 версии 1809 см. в разделе История накопительных обновлений для .NET Framework для Windows 10 версии 1809

.

Информация о выпуске Windows 10

обновлений CredSSP для CVE-2018-0886 — служба поддержки Майкрософт

Windows Server 2016, все выпуски Windows Server 2012 R2 Standard Windows Server 2012 Standard Windows 8. 1 Windows 10 Windows 7 Windows 10, версия 1511, все выпуски Windows 10, версия 1607, все выпуски Windows 10, версия 1703, все выпуски Windows 10, версия 1709, все выпуски Windows Server 2016 Windows Server 2008 R2 Standard Windows Server 2008 Foundation Windows Server 2008 Enterprise без Hyper-V Windows Server 2008 Service Pack 2 Windows Server 2008 Datacenter Windows Server 2008 для систем на базе Itanium Windows Server 2008 Datacenter без Hyper-V Windows Server 2008 Enterprise Windows Server 2016 Standard Windows Server 2016 Essentials Windows Server 2016 Windows Server версии 1709Windows Server версии 1803 Windows Vista с пакетом обновления 2 Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Web Edition Windows 7 Enterprise Windows 7 Ultimate Windows 7 Starter Windows 7 Home Premium Windows 7 Professional Windows 7 Home Basic Windows Server 2008 R2 Foundation Windows Server 2008 R2 с пакетом обновления 1 Windows 7 с пакетом обновления 1 Windows Server 2012 Essentials Windows Server 2012 Datacenter Windows Server 2012 Foundation Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows RT 8.

1 Windows 10 Windows 7 Windows 10, версия 1511, все выпуски Windows 10, версия 1607, все выпуски Windows 10, версия 1703, все выпуски Windows 10, версия 1709, все выпуски Windows Server 2016 Windows Server 2008 R2 Standard Windows Server 2008 Foundation Windows Server 2008 Enterprise без Hyper-V Windows Server 2008 Service Pack 2 Windows Server 2008 Datacenter Windows Server 2008 для систем на базе Itanium Windows Server 2008 Datacenter без Hyper-V Windows Server 2008 Enterprise Windows Server 2016 Standard Windows Server 2016 Essentials Windows Server 2016 Windows Server версии 1709Windows Server версии 1803 Windows Vista с пакетом обновления 2 Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Web Edition Windows 7 Enterprise Windows 7 Ultimate Windows 7 Starter Windows 7 Home Premium Windows 7 Professional Windows 7 Home Basic Windows Server 2008 R2 Foundation Windows Server 2008 R2 с пакетом обновления 1 Windows 7 с пакетом обновления 1 Windows Server 2012 Essentials Windows Server 2012 Datacenter Windows Server 2012 Foundation Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows RT 8. 1 Windows Server 2012 R2 Foundation Windows 8.1 Pro Windows 8.1 Enterprise Windows Server 2008 Web Edition Windows Server 2008 Standard Больше…Меньше

1 Windows Server 2012 R2 Foundation Windows 8.1 Pro Windows 8.1 Enterprise Windows Server 2008 Web Edition Windows Server 2008 Standard Больше…Меньше

Резюме

Протокол Credential Security Support Provider (CredSSP) — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений.

В неисправленных версиях CredSSP существует уязвимость, которая делает возможным удаленное выполнение кода. Злоумышленник, который успешно воспользуется этой уязвимостью, может передать учетные данные пользователя для выполнения кода в целевой системе. Любое приложение, которое использует CredSSP для аутентификации, может быть уязвимо для этого типа атаки.

Это обновление для системы безопасности устраняет уязвимость, исправляя способ проверки CredSSP запросов в процессе аутентификации.

Чтобы узнать больше об уязвимости, см. CVE-2018-0886.

Обновления

13 марта 2018 г.

В первоначальном выпуске от 13 марта 2018 года обновляется протокол аутентификации CredSSP и клиенты удаленного рабочего стола для всех затронутых платформ.

Меры по смягчению последствий включают установку обновления на все подходящие клиентские и серверные операционные системы, а затем использование включенных параметров групповой политики или эквивалентов на основе реестра для управления параметрами параметров на клиентских и серверных компьютерах. Мы рекомендуем администраторам как можно скорее применить политику и установить для нее значение «Принудительное обновление клиентов» или «Смягчение» на клиентских и серверных компьютерах. Эти изменения потребуют перезагрузки затронутых систем.

Обратите особое внимание на пары параметров групповой политики или реестра, которые приводят к «заблокированному» взаимодействию между клиентами и серверами в таблице совместимости далее в этой статье.

17 апреля 2018 г.

Обновление клиента удаленного рабочего стола (RDP) в KB 4093120 улучшит сообщение об ошибке, которое появляется, когда обновленному клиенту не удается подключиться к серверу, который не был обновлен.

8 мая 2018 г.

Обновление для изменения настройки по умолчанию с Уязвимый на Смягченный .

Связанные номера базы знаний Майкрософт перечислены в CVE-2018-0886.

По умолчанию после установки этого обновления исправленные клиенты не могут обмениваться данными с неисправленными серверами. Используйте матрицу взаимодействия и параметры групповой политики, описанные в этой статье, чтобы включить «разрешенную» конфигурацию.

Групповая политика

Путь политики и имя параметра | Описание |

Путь политики: Конфигурация компьютера -> Административные шаблоны -> Система -> Делегирование учетных данных Имя параметра: Шифрование Oracle Remediation | Исправление оракула шифрования Этот параметр политики применяется к приложениям, использующим компонент CredSSP (например, подключение к удаленному рабочему столу). Некоторые версии протокола CredSSP уязвимы для атаки оракула шифрования на клиент. Эта политика контролирует совместимость с уязвимыми клиентами и серверами. Эта политика позволяет вам установить необходимый уровень защиты от уязвимости оракула шифрования. Если вы включите этот параметр политики, поддержка версии CredSSP будет выбрана на основе следующих параметров: Принудительно обновленные клиенты — Клиентские приложения, использующие CredSSP, не смогут вернуться к небезопасным версиям, а службы, использующие CredSSP, не будут принимать клиентов без исправлений. Примечание Этот параметр не следует применять до тех пор, пока все удаленные узлы не будут поддерживать новейшую версию. Смягчено — Клиентские приложения, использующие CredSSP, не смогут вернуться к небезопасным версиям, но службы, использующие CredSSP, будут принимать клиентов без исправлений. Уязвимое — Клиентские приложения, использующие CredSSP, будут подвергать удаленные серверы атакам, поддерживая откат к небезопасным версиям, а службы, использующие CredSSP, будут принимать клиентов без исправлений. |

Групповая политика исправления Oracle шифрования поддерживает следующие три параметра, которые следует применять к клиентам и серверам:

Параметр политики | Значение реестра | Поведение клиента | Поведение сервера |

Принудительно обновить клиентов | 0 | Клиентские приложения, использующие CredSSP , не смогут вернуться к небезопасным версиям. | Службы, использующие CredSSP , не будут принимать клиентов без исправлений. Примечание Этот параметр не следует развертывать до тех пор, пока все Windows и сторонние клиенты CredSSP не будут поддерживать новейшую версию CredSSP. |

Смягчено | 1 | Клиентские приложения, использующие CredSSP не сможет вернуться к небезопасным версиям. | Службы, использующие CredSSP , будут принимать неисправленные клиенты . |

Уязвимый | 2 | Клиентские приложения, использующие CredSSP , будут подвергать удаленные серверы атакам, поддерживая откат к небезопасным версиям. | Службы, использующие CredSSP , будут принимать неисправленные клиенты . |

Второе обновление, которое будет выпущено 8 мая 2018 г., изменит поведение по умолчанию на вариант «Смягчено».

Примечание Любое изменение шифрования Oracle Remediation требует перезагрузки.

Значение реестра

Предупреждение При неправильном изменении реестра с помощью редактора реестра или другим способом могут возникнуть серьезные проблемы. Эти проблемы могут потребовать переустановки операционной системы. Майкрософт не может гарантировать, что эти проблемы могут быть решены. Редактируйте реестр на свой страх и риск.

Обновление вводит следующий параметр реестра:

Путь реестра | HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters |

Значение | АлловэнкриптионОракул |

Тип даты | двойное слово |

Требуется перезагрузка? | Да |

Матрица функциональной совместимости

Необходимо обновить и клиент, и сервер, иначе клиенты Windows и сторонних клиентов CredSSP не смогут подключиться к Windows или сторонним хостам. См. следующую матрицу совместимости для сценариев, которые либо уязвимы для эксплойта, либо вызывают сбои в работе.

См. следующую матрицу совместимости для сценариев, которые либо уязвимы для эксплойта, либо вызывают сбои в работе.

Примечание При подключении к серверу удаленного рабочего стола Windows сервер можно настроить на использование резервного механизма, использующего протокол TLS для проверки подлинности, и пользователи могут получить результаты, отличные от описанных в этой матрице. Эта матрица описывает только поведение протокола CredSSP.

|

| Сервер | |||

Не исправлено | Принудительное обновление клиентов | Смягченный | Уязвимый | ||

Клиент | Не исправлено | Разрешено | Заблокировано | Разрешено | Разрешено |

Принудительное обновление клиентов | Заблокировано | Разрешено | Разрешено | Разрешено | |

Смягчено | Заблокировано | Разрешено | Разрешено | Разрешено | |

Уязвимый | Разрешено | Разрешено | Разрешено | Разрешено | |

Настройка клиента | CVE-2018-0886 статус исправления |

Не исправлено | Уязвимый |

Принудительное обновление клиентов | Безопасность |

Смягчено | Безопасный |

Уязвимый | Уязвимый |

Ошибки журнала событий Windows

Событие с идентификатором 6041 будет регистрироваться на исправленных клиентах Windows, если клиент и удаленный хост настроены в заблокированной конфигурации.

Журнал событий | Система |

Источник события | ЛСА (Лсасрв) |

Идентификатор события | 6041 |

Текст сообщения о событии | Аутентификация CredSSP для |

Ошибки, генерируемые парами конфигурации, заблокированными CredSSP, исправленными клиентами Windows RDP

Ошибки, представленные клиентом удаленного рабочего стола без исправления от 17 апреля 2018 г.

(KB 4093120 )

(KB 4093120 )

Неисправленные клиенты до Windows 8.1 и Windows Server 2012 R2 в паре с серверами, для которых настроено «Принудительное обновление клиентов» | Ошибки, генерируемые парами конфигурации, заблокированными CredSSP, исправленными клиентами RDP Windows 8.1/Windows Server 2012 R2 и более поздних версий |

Произошла ошибка аутентификации. Токен, предоставленный функции, недействителен | Произошла ошибка аутентификации. Запрошенная функция не поддерживается. |

Ошибки, представленные клиентом удаленного рабочего стола с исправлением от 17 апреля 2018 г. (KB 4093120)

(KB 4093120)

Неисправленные клиенты до Windows 8.1 и Windows Server 2012 R2 в паре с серверами, для которых настроено «Принудительное обновление клиентов» | Эти ошибки генерируются парами конфигураций, заблокированными CredSSP, исправленными клиентами RDP Windows 8.1/Windows Server 2012 R2 и более поздних версий. |

Произошла ошибка аутентификации. Токен, предоставленный функции, недействителен. | Произошла ошибка аутентификации. Запрошенная функция не поддерживается. Удаленный компьютер: < имя хоста > Это может быть связано с исправлением оракула шифрования CredSSP. |

Используйте настройки реестра, как

Используйте настройки реестра, как Эта проблема возникает только

Эта проблема возникает только