Пароли оригинальные: Какой можно придумать пароль и никогда его не забыть — совет от хакера

Содержание

используй специальный набор костей / Хабр

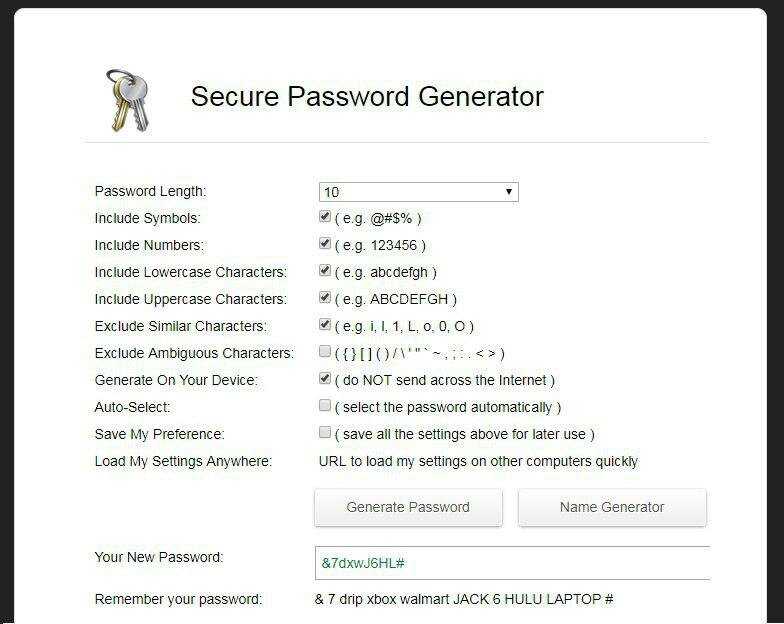

Каждый раз, когда речь заходит о криптостойком мастер-пароле, на ум приходит стандартные генераторы, встроенные в тот же 1password, KeePass или любой другой менеджер паролей по вкусу. Сначала ты его генерируешь, потом учишь как «Отче Наш», а потом уже на самом деле молишься о том, чтобы не забыть его. Но у любого софта, который генерирует случайные стойкие пароли, есть уязвимые точки.

И вот, нашелся человек, который предложил генерировать базу для создания пароля буквально своими руками, без участия софта. Только абсолютный рандом, движимый гравитацией.

Этого человека зовут Стюарт Шехтер, он ученый-информатик из Калифорнийского университета в Беркли. Вопреки все усложняющимся алгоритмам и привлечению все новых и новых методов генерации шифров и паролей, Шехтер предложил крайне элегантный в своей простоте способ генерации базы символов для последующего создания мастер-пароля. Ученый создал набор из 25 шестигранных костей, на грани каждой есть пара из случайной цифры и буквы латинского алфавита. Назвал он свое творение также просто, как выглядит и сама идея, — «DiceKeys».

Назвал он свое творение также просто, как выглядит и сама идея, — «DiceKeys».

Ученый предлагает следующий порядок действий.

Вы берете комплект из 25 костей и специального бокса для их хранения. Встряхиваете кости, высыпаете в бокс и помогаете руками всем костяшкам улечься в специальные ячейки корпуса. Все, база для вашего пароля готова!

То, как это работает, демонстрирует сам Шехтер на видео ниже:

После броска предлагается просканировать полученный результат специальным приложением для смартфона, которое создаст мастер-пароль с помощью полученных данных. И вуаля, вы прекрасны.

В комплекте идет бокс для кубиков, сами кубики и мешочек-рандомайзер (для пользователей с большими руками, наверное, необязательный аксессуар).

Почему решение Шехтера кажется нам крайне любопытным на фоне случайной генерации 128, 196 или 256-битных паролей в том же KeePass или другом менеджере?

Первая: созданный машиной пароль никогда до конца не будет полностью случайным, ведь абсолютного программного рандомайзера не существует.

Вторая: пароль может «уйти» от вас еще в процессе генерации его на машине (ведь обычно вы генерируете пароль там, где будете его использовать), а значит он будет скомпрометирован еще на взлете.

Третья: чтобы оградить от злоумышленников не только пароль, но и сам принцип его генерации, нам нужен еще один пароль или изолированная машина (что некст-левел паранойи), так что тут мы попадаем в замкнутый круг из криптостойких паролей.

Что немаловажно, сам Шехтер делает упор на то, что приложение для смартфона никак не взаимодействует с внешним миром и вообще «молчит» в эфире. И, что самое важное, комплект кубиков в боксе кроме базы для генерации пароля выступает еще и бэкапом этого самого мастер-пароля: при повторном сканировании зафиксированной комбинации приложение на том же устройстве восстановит ранее сгенерированный для вас пароль.

Так ученый из Беркли выводом процесса генерации базы для пароля в оффлайн одновременно перекрывает три ранее озвученных слабых места в процессе создания мастер-пароля:

- его рандомайзер по-настоящему рандомный и не основан на алгоритмах;

- два с половиной десятка шестигранных кубиков со случайными комбинациями букв и цифр дают на выходе 2128 вариантов, то есть подобрать базу мастер-пароля, даже зная алгоритм шифрования, не представляется возможным;

- в процессе генерации используется сразу две изолированные от сети системы, то есть сам бокс с кубиками и приложение на смартфоне (а для такого дела, как успокоение внутренней паранойи, можно купить копеечный андроид-смартфон за полсотни баксов и положить его в сейф вместе с самим комплектом кубиков).

Последний пункт, про изолированность системы, наверное, самый важный. Давайте включим режим максимальной паранойи, скрутим себе шапочек из фольги и представим, что за каждым нашим шагом следит злоумышленник.

В итоге, привычные и уже реализованные методы сбора случайных данных для генерации пароля, например, сбор данных «точка-клик-окно» для аккумуляции псевдослучайных данных некоторых генераторов пароля, которые парсят активность на машине в фоне — уже не выглядят так безопасно.

Изолированность уязвимой точки системы — вообще краеугольный камень информационной безопасности. Некоторые специалисты вообще говорят, что «если не хотите, чтобы ваши данные украли — не храните их в цифровом виде/на машине с доступом к сети». По всей видимости, именно этим аспектом руководствовался Шехтер, когда прорабатывал концепцию своих кубиков-ключей.

Его система уязвима только перед методом социальной инженерии, если рассматривать вариант с использованием изолированного смартфона в качестве платформы для генерации мастер-пароля. Но даже в случае физического контакта злоумышленника с владельцем DiceKeys, должно соблюдаться какое-то невероятное количество условий.

Но даже в случае физического контакта злоумышленника с владельцем DiceKeys, должно соблюдаться какое-то невероятное количество условий.

Так, хакер должен знать, что ему нужен комплект костей. Кроме комплекта, для повторной генерации пароля, ему потребуется еще и устройство, с которого был сгенерирован мастер-ключ. И все это ему придется физически достать.

При этом взлом даже методом социальной инженерии становится невозможным, если пользователь уничтожит комбинацию кубиков, то есть отсечет возможность повторной генерации своего мастер-пароля. Так, для кражи пароля останется только метод «паяльника», при условии, что человек пароль помнит.

Критика

Но у способа, предложенного Стюартом Шехтером, есть и слабые места. Сейчас принцип работы DiceKyes можно протестировать на веб-сайте dicekeys.app, который как симулирует бросок кубиков, так и сканирует уже реальные комплекты. Сайт используется, пока не готово мобильное приложение.

Больше всего вопросов возникает к итоговому результату генерации — он относительно осмысленный и основан на нижнем регистре. По всей видимости, итоговый пароль формируется по словарю английского языка, для того, чтобы мастер-пароль имел хоть как-то смысл, то есть был запоминаем рядовым пользователем.

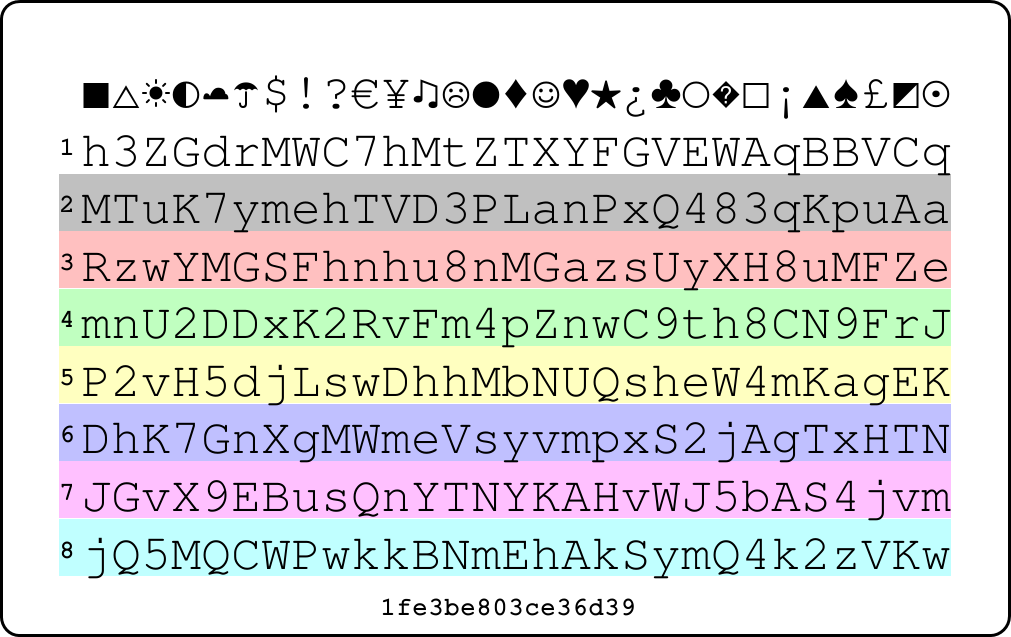

Вот несколько вариантов, который получил автор для разных приложений на одном и том же комплекте граней:

1Password:

music booth owls cause tweed mutts lance halve foyer sway suave woven item

Authy:

dudes acre nifty yoyo sixth plugs relic exert sugar aged chili human alarm

Facebook:

delta had aids pox visa perm spied folic crop cameo old aged smite

Во всех этих паролях нет специальных символов, цифр или переменного регистра, хотя они достаточно длинные для того, чтобы сделать взлом бутфорсом подобной комбинации невозможным.

При этом всегда можно пойти дальше и прогнать полученные слова через еще один «генератор», или перевести в шестнадцатиричную кодировку. Вариантов, на самом деле, много.

Вариантов, на самом деле, много.

Итого

В любом случае, разработка Стюарта Шехтера — максимально нишевых продукт для хардкорных пользователей и параноиков. Сейчас на рынке существует множество приемлемо-безопасных решений. Например, можно вспомнить о физических токенах доступа, которые хорошо себя зарекомендовали в индустрии.

При этом сами менеджеры паролей достаточно безопасны: последний большой взлом подобного, согласно гуглу, происходил аж в 2015 году (взломали LastPass), что по меркам индустрии — почти вечность назад. Тогда хакеры украли массу сопутствующих данных, в том числе адреса электронной почты учетной записи LastPass, напоминания о паролях, серверные записи по каждому пользователю и хэши аутентификации. Последнее, в теории, могло дать доступ к мастер-паролю учетной записи, что в дальнейшем открывает доступ к паролям, сохраненным в самом LastPass.

Но нужно помнить, что невзламываемых систем не существует, и пока они, в концепции, невозможны: все что было придумано, так или иначе можно взломать. Не взламывается только то, что не оцифровано или вообще не существует в физическом исполнении.

Не взламывается только то, что не оцифровано или вообще не существует в физическом исполнении.

Помните об этом и берегите свои данные.

На правах рекламы

Серверы с NVMe — это именно про виртуальные серверы от нашей компании.

Уже давно используем исключительно быстрые серверные накопители от Intel и не экономим на железе — только брендовое оборудование и самые современные решения на рынке для предоставления услуг.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Топ 550+ забавных паролей, которые когда-либо встречались

Вот он, леди, джентльмены и негодяи: окончательный список забавных паролей, когда-либо встречавшихся в Интернете! Просмотрите все смешные идеи, которые когда-либо приходили в голову, порадуйте себя забавными моментами, когда системные администраторы показывают ладони, и ухмыляйтесь сколько душе угодно!

Пароли — это то, с чем мы все боремся, поскольку нам нужно их так много, и по соображениям безопасности они должны быть разными. (Если вы использовали один и тот же пароль для нескольких учетных записей, я не буду вас осуждать, но вам нужно исправить это как можно скорее, потому что вы уязвимы для атак с заполнением учетных данных).

(Если вы использовали один и тот же пароль для нескольких учетных записей, я не буду вас осуждать, но вам нужно исправить это как можно скорее, потому что вы уязвимы для атак с заполнением учетных данных).

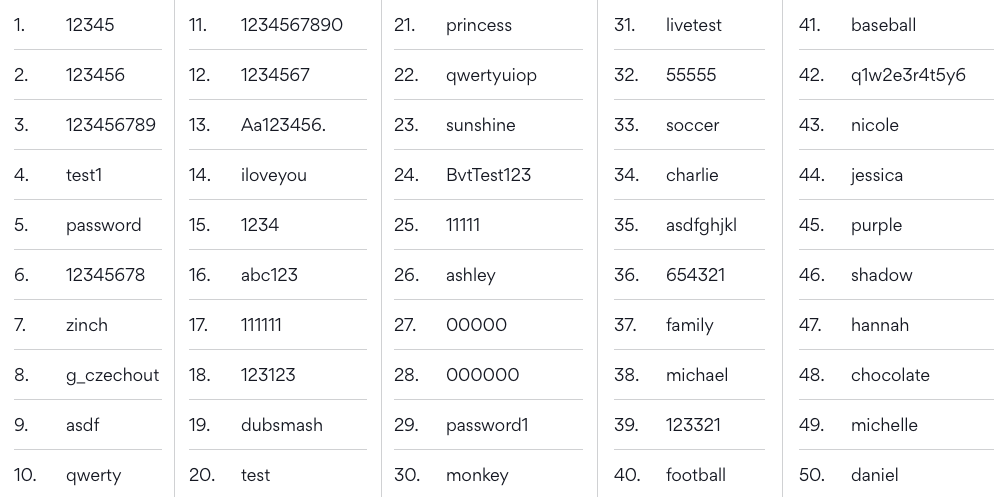

Сначала предостережение: Существует множество онлайн-блогов, публикующих похожие списки забавных паролей или имен пользователей Wi-Fi и так далее. Некоторым пользователям может быть предложено использовать их для своих учетных записей, когда им не хватает вдохновения для установки пароля. Возможно, вы также думаете, что если вы установите забавный пароль, то потом его будет легче запомнить.

Я не могу не подчеркнуть, насколько это опасная стратегия . Во-первых, хакеры постоянно пробуют все комбинации учетных записей и паролей, которые могут попасть в их руки. Точно так же, как в тех атаках с заполнением учетных данных, о которых говорилось выше. Это означает, что как только идея пароля появится в текстовой форме где-то в Интернете, вы можете быть уверены, что рано или поздно она будет загружена в скрипт заполнения учетных данных.

Простой способ защитить себя от вредоносных программ

Вот и 1 месяц Heimdal™ Threat Prevention Home, дома!

Используйте его для:

Блокируйте вредоносные веб-сайты и серверы от заражения вашего ПК

Автоматически обновляйте свое программное обеспечение и устраняйте бреши в безопасности

Храните ваши финансовые и другие конфиденциальные данные в безопасности

ПРОСТОЙ И НАДЕЖНЫЙ. РАБОТАЕТ С ЛЮБЫМ АНТИВИРУСОМ.

Скачать бесплатную пробную версию

КРЕДИТНАЯ КАРТА НЕ ТРЕБУЕТСЯ

Во-вторых, если этот пароль имеет смысл для человеческого разума (если он семантически логичен), то он не очень надежный. Очевидно, что забавные пароли не состоят из случайных строк различных символов и цифр, как предполагают правила безопасности. Итак, как бы я ни чувствовал ваше разочарование, я считаю, что должен настаивать на том, чтобы вы выбрали не простой для запоминания, а забавный пароль. Вот наше руководство по безопасности паролей для создания надежного пароля на случай, если вы не знаете, с чего начать.

«Надежность пароля», из моего любимого источника веб-комиксов, XKCD.

При этом это не означает, что мы не можем посмеяться над всеми забавными паролями, которые можно найти в Интернете. Вот мои абсолютные фавориты, собранные со всей всемирной паутины, из сумасшедших историй друзей и коллег и так далее:

A. Пароли для действительно забывчивых

1. пароль

2. ineedapassword

3. changeme

4 секрет

5. я забывчивый

6. NewPassword

7. IAmacOmpleteeIdiot

8. Ничего

9. NothingAgain

10. Iforgot

11. WhyDoialwaysForget

12. QWERTY

13. ASDF

14. ASLPLS ( Old-School пользователи MIRC запомнит этот )

) . Пользователь

16. YouwontguessThisone

17. PasswordShmashword

18. Youmoron

19. Doubleclick

20. Iamnottellingyoumypw

21. MasterPassword

22. LetanotherPassword

23. Nomorepasswardsword

24. 22.9.9.9999999999999999999999999999999999 29. wardsword

wardsword

.0039 26. не помню

27. не задаю не рассказываю

28. память отстой

29. ранняя болезнь Альцгеймера

30. пароль для стариков

Все это кажется глупым? Я лично знаю, по крайней мере, несколько реальных примеров предприятий, которые до сих пор использовали один или несколько паролей из списка. Но не судите! Правда в том, что мы не должны запоминать длинные цепочки символов без особых усилий. Вот почему 2FA и менеджеры паролей помогают.

B. Пароли со ссылками на кино или поп-культуру

31. SayHelloToMyLittleFriend

32. HastaLaVistaBaby

33. IllBeBack

34. ThereIsNoSpoon

35. FranklyMyDear

36. HappyBirthdayMrPresident

37. WellAlwaysHaveParis

38. GoAheadMakeMyDay

39. NotInKansasAnymore

40. TheForceIsStrongInThisOne

41. ElementaryMyDearWatson

42. MyPreciousssPasssword

43 . HoustonWeHaveAProblem

44. LifeIsLikeABoxOfChocolates

45. YouCantHandleThePassword

46. Никто не ставит ребенка в угол

Никто не ставит ребенка в угол

47. YouHadMeAtPassword

48. InternetTembinalFrontier

49. PasswordKarmachameleon

50. Chewiewerehome

51. Imnoman

52. Therecanonlybeoneimmortal

53. Hulklikeragingfirethorlikesmolderingfire (. DontWorryBeHappy

55. ForTheHorde

56. IAmMrRobot

57. WinterIsComing

58. SpaceTrooper

59. BeamMeUpScotty

60. ISolemnlySwearImUpToNoGood ( как Поттерхед Мне очень нравится этот, но я воздержусь от его использования, конечно )

C. Пароли с отсылками к брендам

61. ColaCola*вставьте сюда случайное число* (верите или нет, это один of the most common weak but funny passwords people use)

62. BigMacforevah

63. MacIsForWoosies

64. TheAxeEffect

65. Tastetherainbow

66. justdoit

67. HaveaBreakHaveaKitKat

68. NoMoreRockyRoads

69. Pepsinotcola

70. ImsuchaGAPgirl

71. CowabungaDude

72. DontGoogleThis

73. Ilovepopsicles

74. MacLippies

MacLippies

76. HakunaMatata

77. MotherOfDragons

78. TheOneAndOnlyKhaleesi

79. AryaStarkWasHere

80. FedoraTheExplorer

81. XeroxThis

82. NotOnMySwatch

83. KentuckyFriedChicks

84 WorksLikeAPandoraCharm

85. JustNukeIt

86. NokiaConnectingPeople

87. AMACADayKeepsNoobsAway

88. MyPapaWasARollingStone

89. AreMilkaCowsReallyPurple

90. FizzieFizzleSticks

91. Bond007

92. GuinessTheRealTasteiofIreland

93. Corvette1313

94. ChicagoBullsFan

95. AlwaysAmericanApparel

96. Playboy

97. FerrariGolfer

98. Oreocookies

99. YabadabadooYahoo

100. OldMacDonaldHadaBurger

101. LOGGRedneck

102. FasterThanFedEx

103 TrailerParkIBMEngineer

104. SellMySoulonEbay

105. Amazonsonline

106. LikeAVirginiaSlim

107. WorldWildlifeFun

108. Shellpitstop

109. NoMoreBucksforStarbucks

110. Disneymonster

111. Jingletacobells

112. RollsanotherRoyce

RollsanotherRoyce

113. Fidelcastrocigars

114. Essiefingertips

115. Dragonballz

116. Giants

117. Marlboro

118. Yamah

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

. .magnum

123. broncos

124. Nascar

125. Thunderbird

126. doubletwix

127. mustang

128. diablo777

129. Devilwearsprada

130. devilwearsprada

130. barnesandnoble 9003 Musical Passwords 9003

131. SmellsLikeNirvana

132. KurtCobainWasHere

133. Listentothesoundofsilence

134. simonandgarfield

135. DJphantomoftheopera

136. gregorianchants ( I love whoever thought of this one! )

137. Beatles

138. IAintNoHollabackGirl

139. PrinceofAllPurpleRains

140. StairwaytoHeaven

141. SummertimeHapiness

142. NothingElseMatters

143. WeretheLordstheBoards

144. BluejeanbabyLALady

145. DieAntwoortPassword

DieAntwoortPassword

146. HelterSkelter66

147. IbelieveIcanfly

148. BornInTheUSofA

149. TheGreenGreenGrassofHomepage

150. CameinlikeaWr3kkB4ll

151. GiveANametoAlltheAnimals

152. LeonardodiCohen

153. HitMeBaby1MoreTime

154. HotelCaliforniaDreaming

155. CottonEyeJoe

156. Celticsounds

157. HappyNation

158 . LaVieEnRose

159. WakeMeUpSeptemberEnds

160. Firestartah

161. YYYDelilah

162. BillieJeanNotMyGirl

163. RockULikeaHurricane

164. GalileoGalileo

165. PutYourLightsOn

166. BrimfulOfAsha45

167. StillGotTheBlues

168. StraightOuttaCompton

169. Walktheline

170. theramones

171. IWishIwasaPunkRocker

172. Another1BitestheDust

173. EveryBreathYouTake

174. lacrimosa

175. requiem

176 HelloMyNameIsDoctorGreenthumb

177. IfIWasARichGirlNanana

178. WhotheFisAlice

179. ThieveryCorp

180. BrickIntheWall

181. RollOverBethoven

RollOverBethoven

182. 2PRINCES

183. Genesisphil

184. KE $$ A

185. ImagineAlthepeople

186. Waterloosunset

187. Isaidmaybe

188. Hallelujah

189. GoodbeachVibrations

190. FamilyAffair

191.Shiepshain.

194. Должен личизиршаулджига

195. Realslimshadyplsstandup

196. За Blueeyes

197. Mybabyworksfrom9to5

198. CloseMeyeSAndcounto10

199. 19thnervousedbrepdow0039 201. SummerOf69

202. ICantGetNoSatisfaction

203. SmoothCriminal

204. LikeTheDesertsMissTheRain

205. TooSexyForMyCat

206. Route66

207. DancingQueen

208. SomebodyIUsedToKnow

209. NewKidInTown

210. Lambada

211. CloudNo9

212. BecauseYourGorgeous

213 IGotThePower

214. 1MilByciclesInBeijing

215. ImBlueDaBaDee

216. TeenageDirtBagBaby

217. Anaconda

218. OpaGangnamStyle

219. FightForUrRightToParty

220. HighwayToHell

221. HadTheTimeOfMyLife

222. CaroEmerald

CaroEmerald

223. Back2Black

224. TheyTried2MakeMeGoToRehab

225. MyFathersGun

226. RedHotChiliPipers

227. Moby123

228. PokerFace

229. RadioGagaRadioGugu

230. JustPushIt

231. UmbrellaElaEla

232 . LoveOfMyLife

233. LiquidNarc

234. DontCallMyNameAlejandro

235. LadyInRed

236. AintNobodyLovesMeBetter

237. ByTheRiverOfBabylon

238. OhHackyDay

239. NothingButMammals

240. RussianRoulette

241. KissOfFire

242. IWillSurvive

242. LadyGodiva

243. AmazingGrace

244. ShowMustGoOn

245. CantHelpFalling

246. IWillGoDownWithThisShip

247. LikeARollingStone

248. MeAndBobbyMcGee

249. RowRowRowYourBoat

250. TheDayTheMusicDied

251. SameJeansOnFor4DaysNow

252. DiamondsAndRust

253. EyeOfTheTiger

254. ItTheFinalCountdown

255. 6FootTallCameWithoutAWarning

256. Barcarole

257. WinnerTakesItAll

258. Carmen

259. MusicOfTheNight

MusicOfTheNight

260. LikeAPrayer

261. InMySecretLife

262. StillLovinU

263. TheUnforgiven

264. WarriorsOfTheWorld

265. NeverGonnaGiveUUp

266. ManWhoSoldTheWorld

267. LaIslaBonita

277 LetItBe

278. NoMoreILoveYous

279. TheTimes TheyAreaChangin

280. MadeItThroughTheWilderness

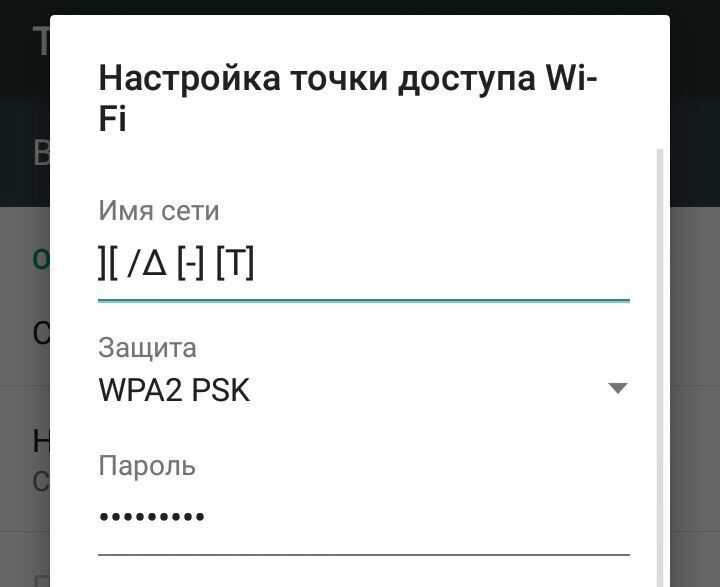

E. Прикольные имена и пароли для сетей Wi-Fi

Прикольные имена Wi-Fi (, предназначенный для шутки в шутку из-за соседей или кого-либо еще, чтобы посмотреть на FreeLoad, или просто для развлечения ):

281. fbisurveillancevan

282. Pretty_fly_for_a_wi-Fi

283. Ipronountumanandwifi

284.

287. TheLANBeforeTime

288. LongHairedFreakyPeopleNeedNotApply

289. ImUnderYourBed

290. WuTangLAN

291. WIFightTheInevitable

292. SkynetGlobalDefenseNetwork

293. bill_wi_the_science_fi

294. Alannisteralwayssurfsthenet

295. Friendlyightrysperspiderlan

296. Clickhereforviruses

Clickhereforviruses

297. Allurwipir.

298. -Fi имя предназначено для того, чтобы напугать )

301. ChtulhuIsMyBitch

302. C:Virus.exe

303. MomUsesThis1

304. ConnectAndDie

305. YoureDoneNow

306. TopSecretNetwork

307. PasswordIsPassword

308. ComeAndCleanUpMyHouse

309. WiFi10$PerMinute

310. DontEvenTryIt

311. Anonymouse

312. RedHatHacker

313. GetOffMyLawnYankee

314. I_Can_See_Your_Pixels

315. HeyYou

316. CrazyCatLady

317. SayMyName

318. BondageClub

319. HaHaNextTimeLockYourRouter

320. HackersConference

321. IKilledAManOnce

322. GetYourOwnWiFiLosers

323. TheBeavisAndButtheadResidence

324. DavidCameron

325. TheMysteryVan

326. PaperAirplanes

327. IHatePeopleWithAccents

328. ClickToDonate

329. IRSBackgroundCheck

400. ZombieWedding

401. YourHomeIsBugged

402. TheyAreWatching

403. NSAPhoneTapVan

404. NoFreeInternetHereKeepLooking

NoFreeInternetHereKeepLooking

405. IfUBuildIt

406. NoCreepyClownsHereHaha

407 ZodiacLetters

408. MrLecterLookingToHaveAFriendforDinner

409. 99_Problems_But_WIFI_Aint1

410. ICanHazWireless

411. LookMaNoWires

412. YourMusicIsAnnoying

413. ShutYourDogUpAlready

414. YouLostYourConnection

415. VirusWiFi

416. PorqueFi

417. WhyFiWhyNot

418. ToFiOrNotToFi

419. StopSnooping

420. TheInternetIsAssur

421. ICanHearYouSnoreFromOverHere

422. PleaseUseMe

423. TakeBackTheEmpire

424 404NetworkUnavaillable

425. ICanReadYourEmails

426. LANofMilkAndHoney

427. LANDownUnder

428. ThePromisedLAN

429. HugsForDrugs

430. BillNyeTheRussianSpy

431. TheFastAndTheCurious

432. AskYoGirlAboutMe

433. InternetNotUploaded

434. AsFastAsInternetExplorer

435. HairyPoppins

436. SoyMilkBroflakes

437. ToxicMacho

438. OldHaciendaJefes

439. TheBigKahuna

TheBigKahuna

440. BeenThereDoneThat

441. Loading…

442 .NameAlreadyInUse

443. Searching…

444. Network Not Found…

445. UmbrellaCorporation

446. UDont Need PantsfortheVictoryDance

447. They Laughed AtMeSoIKilledThem

448. Viruses_But_YOLO

449. MalwareInside

450. TheRussianGovernment

Забавные имена и пароли Wi-Fi (где веселье происходит именно от комбинации):

451. Имя Wi-Fi: PeekABoo Wi-Fi

Пароль: ISeeYou

452. Имя Wi-Fi: YouShallNotPass

Пароль Wi-Fi: Runyoufools

453. Имя Wi-Fi: WhereDoUCYourselfin5Y

Пароль Wi-Fi: TheInterviewIsALie

454. Имя Wi-Fi: TargetLocated

Пароль Wi-Fi: RightBehindU

455. Имя Wi-Fi: QuestionEverything

Пароль Wi-Fi: Почему?

456. Имя Wi-Fi: MaybeShesBornWithIt

Пароль Wi-Fi: MaybeItsCaffeine

457. Имя Wi-Fi: NoMoreExcuses

Пароль Wi-Fi: Извините

458. Имя Wi-Fi: IsthereaDoctorintheHouse

Пароль Wi-Fi: DrHouse

459 Имя Wi-Fi: WhoLetTheDogsOut

Пароль Wi-Fi: hoohoohoo

460. Имя Wi-Fi: TheShire

Имя Wi-Fi: TheShire

Пароль Wi-Fi: FilthyHobbitses

461. Имя Wi-Fi: CUL8R_Alligator

Пароль Wi-Fi: AfterAWhileCrocodile

462. Wi -Fi имя: WhatMeatloafWontDoForLove

Пароль Wi-Fi: Вот!

463. Имя Wi-Fi: AliBabasCave

Пароль Wi-Fi: OpenSesame

464. Имя Wi-Fi: MammaMia

Пароль Wi-Fi: HereIGoAgain

465. Имя Wi-Fi: TonyStarksLAN

Пароль Wi-Fi: PepperPotts

466 Имя Wi-Fi: VirusDistributionCenter

Пароль Wi-Fi: DisHalf

467. Имя Wi-Fi: OutOfTheStone

Пароль Wi-Fi: Excalibur

468. Имя Wi-Fi: TitanicSynching

Пароль Wi-Fi: Iceberg

469. Wi — Имя Fi: IWillLoseMyTemper

Пароль Wi-Fi: FoundIt

470. Wi-Fi Name: HogwartsGreatHall

Wi-Fi Password: AstronomyTower

F. Geeky passwords for wiseguys and wisegals

471. Fishyredherring

472. whistleblower101

473. YouCantGuessThis

474. SnowdenIntelInside

475. BlackHatCat

476. TheItchyAndScratchyShow

477. Lagertha

Lagertha

478. OneDoesNotSimplyLogIntoMordor

479. DHARMAInitiative

480. ZergersGonnaZerg

481. SpeakFriendAndEnter

482. PrincessofBeltimeAir 903.39 Irecoded 480039 484. ShiftingKeys

485. MacheteDontPassword ( Love this one! )

486. snoopysecret

487. testingtime

488. OcuppyInternetStreet

489. RaidersoftheLostDark

490. BaldursGateway

491. Rajastan895

492. WhiteWalker

493. WeForgotKevin

494 TheyCallMeTrinity

495. Cyberwinter

496. SilentWinter

497. NuclearDeath

498. ToBoldlyGo

499. TheVoyagerAppolo

500. PlatinumConundrum

501. BatmanAndRobbin

502. Harleyquinnforqueen

503. Mermaidsdontdohomework

504. Iamtherealzuckerberg

505. Iknowhowtospell

506. Icantyperally -Faste

507. TheeldermouseScrolls

508. Dirgepnetraft

509. Thrallforwarkecrief

508. Dirfeltaffort

509. ( WOW, игроки получат это )

511. Gingereinstein

Gingereinstein

512. YourDigitalfantasy

513. Qasniper

514518. MomFreudWouldBeProud

519. TheyRWatching

520. DropItLikeItsHotspot

521. IAmSherlocked

522. IAmLordVoldemort

523. TheRedQueen ( another lovely nod to ResidentEvil )

524. MickeyMinnieGoofyPluto

525. UnfinishedSentenc

526. OP_rah

527. CryptoLifehack

528 . HeresJ0hnnY

529. 2SmokingBarrels

530. ShowMeTheLANey

531. NoMorePuns

532. ComeInChosenOne

533. NathanDrakeScalesWalls

534. Gr34tPowerGr34tResponsability0039 535. MakeLoveNotWarcraft

536. 4chan$ucks

537. KnightsOftheOldRepublik

538. MakeStarcraftGreatAgain

539. ChineseG$$ldFarmer

540. HoboHoboGoblin

541. FataMorgana

542. EagleHasLanded

543. 2$tupidWoofWoof

544. DickDastardlyFlyBy

545. NatashaRomanoffIsOff

546. TheCaffeineBelt

547. 3in4WontGetThis

548. Z1ON0101 ( Отсылка к Зиону, последнему человеческому городу в кинотрилогии «Матрица» )

549. IAmHeisenberg9arealonekeeper

IAmHeisenberg9arealonekeeper

550. last54.0039 551. Cecinestpasunepassword

552. LegendOfZelda

553. TheCakeIsALie

554. StillPlayAngband

555. DarkSoulsMasochist

F. Забавные пароли, сообщаемые системными администраторами и другими ИТ-специалистами. много раз идеи, которые вы получаете, безумно забавны. Вот лучшие такие истории о забавных паролях, собранные от сисадминов со всего мира.

556. Мужчина, переживший развод, установил пароль на что-то вроде «DIEMcConnellDIE», где «МакКоннелл» — имя адвоката его жены по бракоразводным процессам.

557. Системный администратор, который хотел немного подшутить над новым членом команды, обычно устанавливает свой первоначальный пароль на «почему», что приводит к веселым диалогам. «Какой пароль?» / «Почему» / «Потому что мне нужно работать» / «Почему» и т. д.

558. Отдел продаж компании фактически рекомендовал пользователям установить пароль «продажи». Серьезно. Надеюсь, мне не нужно снова подчеркивать, насколько опасны такие привычки установки паролей.

559. Другая компания регулярно устанавливала новые пароли на balls1. Разговор о профессионализме.

560. Yohohoandabottleofrum (мой личный фаворит от знакомого системного администратора).

А ты? С какими забавными паролями вы сталкивались (или, может быть, даже использовали сами, когда были интернет-ребенком)?

Если вы сидите на забавной картинке и не видели какой-либо из вышеперечисленных вариаций, поделитесь ею в поле для комментариев ниже. Я действительно хотел бы услышать больше!

Если вам понравился этот пост, вам понравится наш информационный бюллетень.

Получайте новые статьи прямо на свой почтовый ящик

Я согласен на обработку предоставленных данных компанией Heimdal Security в соответствии с Политикой конфиденциальности

Что такое пароль по умолчанию?

По

- Кэти Террелл Ханна

Какой пароль по умолчанию?

Пароль по умолчанию — это стандартный предварительно настроенный пароль для устройства или программного обеспечения. Такие пароли являются конфигурацией по умолчанию для многих устройств и, если их не изменить, представляют серьезную угрозу безопасности.

Такие пароли являются конфигурацией по умолчанию для многих устройств и, если их не изменить, представляют серьезную угрозу безопасности.

Пароли по умолчанию предназначены для использования в качестве заполнителей и используются только для первоначальной настройки оборудования или после сброса настроек. Пользователь вводит пароль, и обычно ему предлагается изменить его как часть процесса, но не всегда.

Примеры паролей по умолчанию: admin, пароль и guest . Когда поставщики используют эти единые пароли по умолчанию, их можно легко найти в Интернете с помощью поиска или на веб-сайтах, которые предоставляют скомпилированные списки. Это делает их большим риском для безопасности, если оставить их без изменений.

Для чего используются пароли по умолчанию?

Пароли по умолчанию обычно используются для маршрутизаторов, точек доступа, коммутаторов и брандмауэров. Они также распространены во встроенных системах, промышленных системах управления (ICS) и интерфейсах удаленных терминалов.

Согласно исследованию Ponemon Institute, пользователи часто пренебрегают рекомендациями по использованию паролей.

Почему пароли по умолчанию представляют угрозу безопасности?

Оставленные без изменений пароли по умолчанию обеспечивают легкий вектор атаки на сетевое оборудование; если владелец также подключается к корпоративной сети, этот риск распространяется и на бизнес. Злоумышленник, успешно вошедший в систему, скорее всего, будет иметь доступ на уровне администратора. Это дает им полный контроль над устройством и любыми подключенными сетями.

Риск также высок для встроенных систем и безопасности ICS, поскольку эти среды изначально не предназначались для доступа через Интернет. Однако, учитывая современные среды IoT, почти все может быть доступно через подключение к Интернету, и, хотя подключение IoT имеет много преимуществ, повышенная безопасность не входит в их число.

Как можно смягчить пароли по умолчанию?

Пароли по умолчанию представляют собой хорошо известную угрозу безопасности, которую можно легко уменьшить, изменив их на надежные и уникальные пароли.

Это необходимо сделать для каждого устройства в сети, включая маршрутизаторы, коммутаторы и точки доступа. Для более чувствительных устройств, таких как те, которые используются в системе безопасности ICS или для диспетчерского управления и сбора данных (SCADA), также важно изменить имя пользователя по умолчанию.

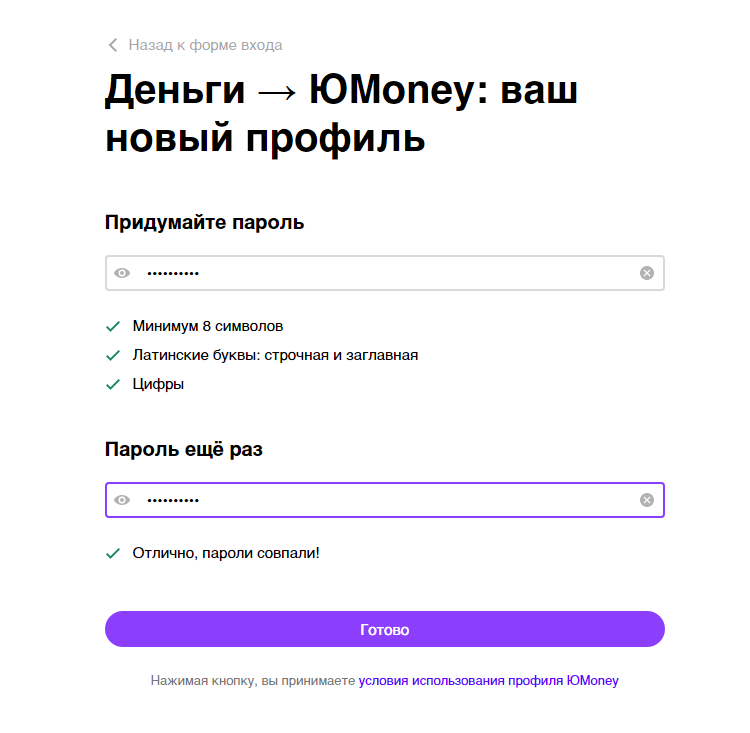

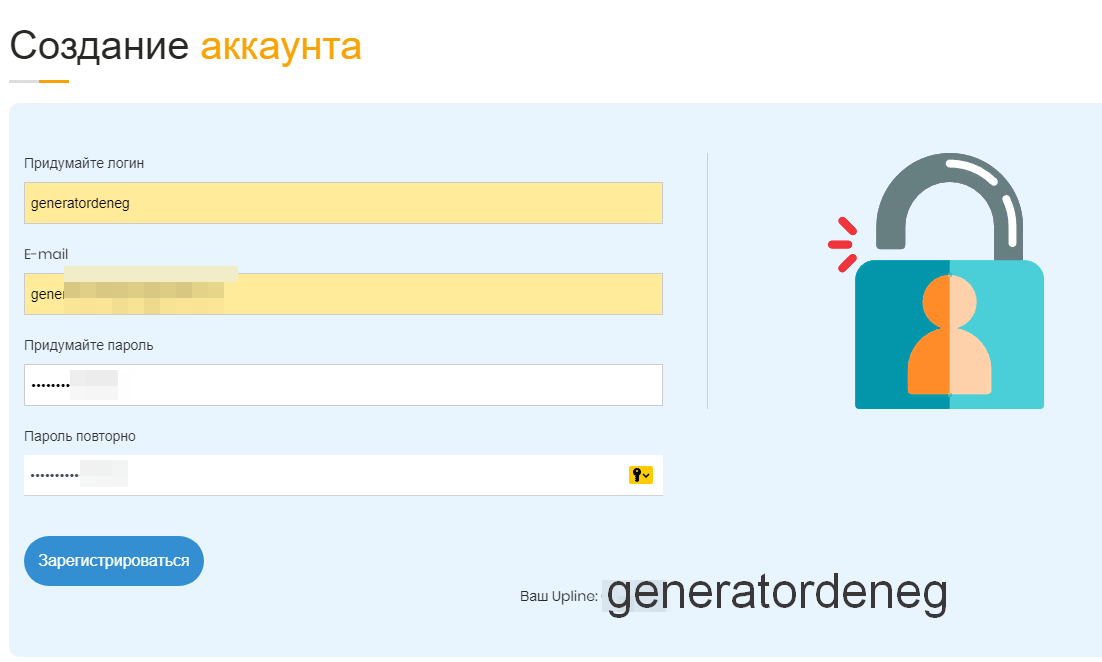

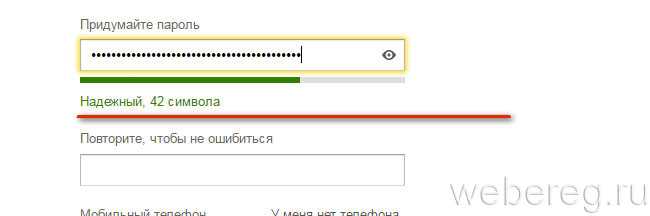

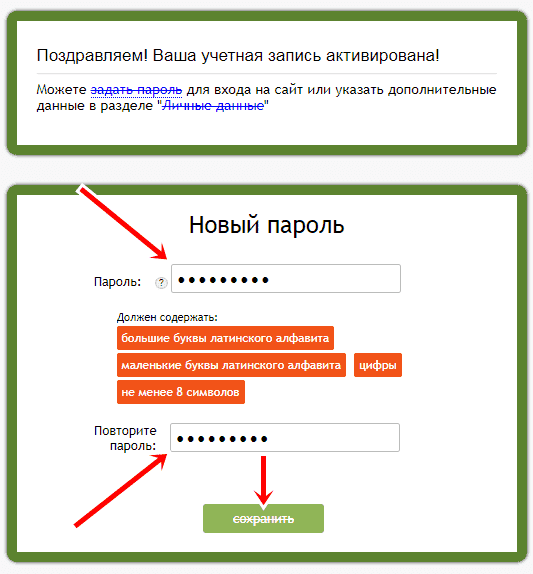

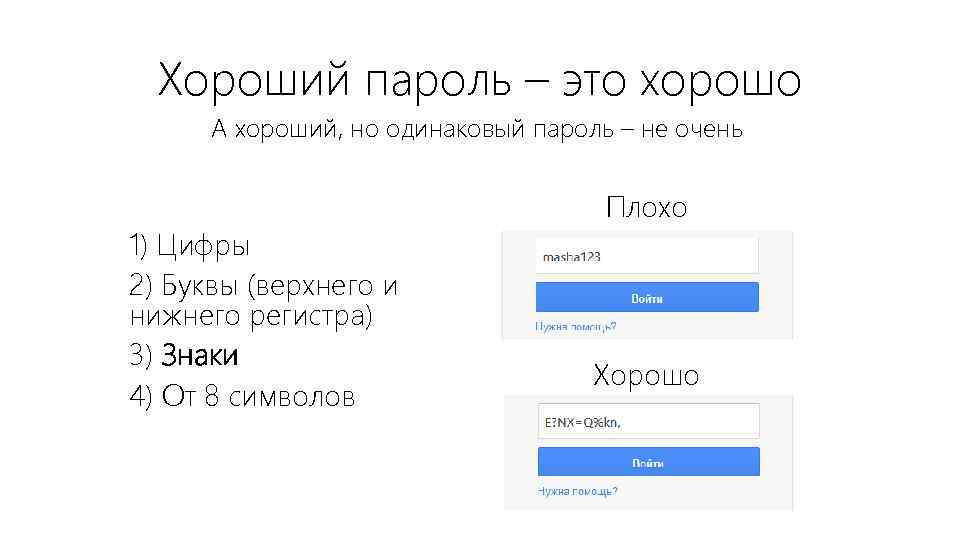

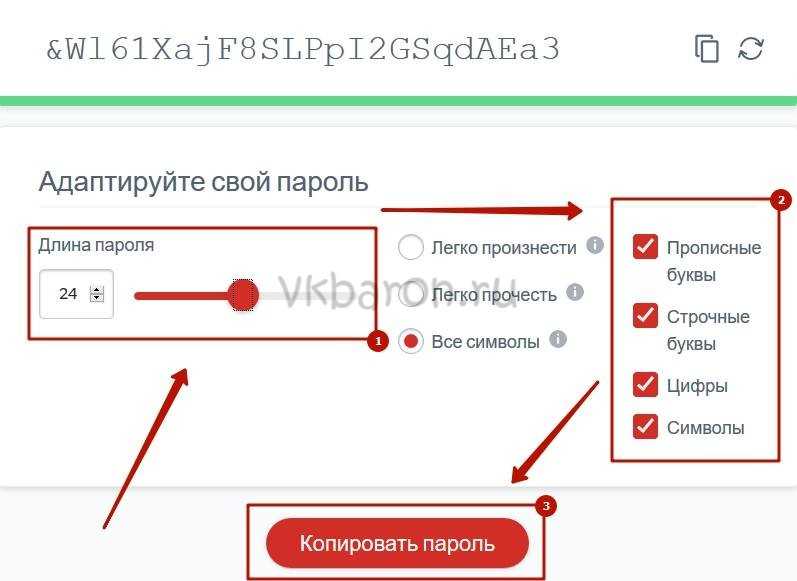

Каковы характеристики надежного пароля?

Ниже приведены некоторые характеристики надежного пароля:

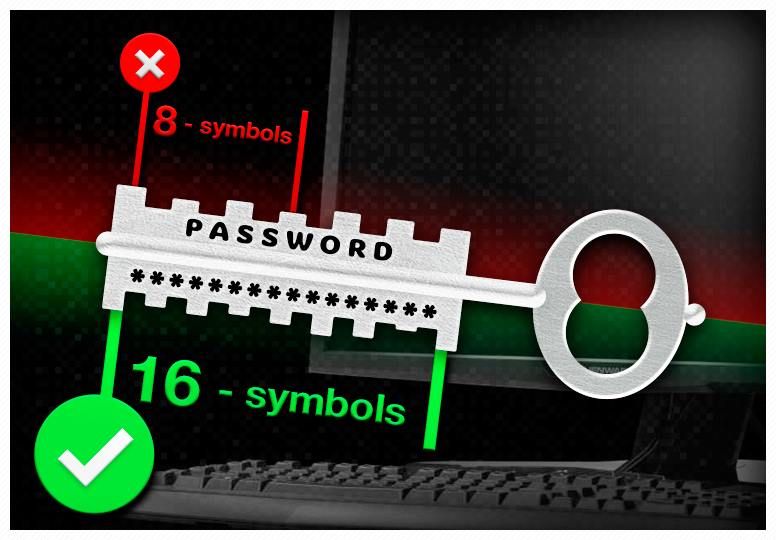

- не менее 8 символов;

- сочетание прописных и строчных букв, цифр и символов;

- не словарное слово или слово, которое легко угадывается;

- регулярно менялись; и

- не используется повторно на других аккаунтах.

Преобразование общей парольной фразы, такой как

У меня 2 лабрадора-ретривера! Fido и Spot в

Ih3Lr!F+S не только легко запомнить, но и сделать его более безопасным и трудным для взлома.

Как следует хранить пароли?

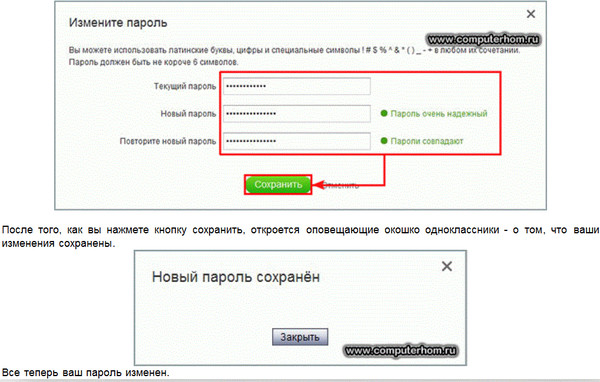

Пароли должны храниться в менеджере паролей. Это часть программного обеспечения, которое надежно хранит пароли, шифруя их, так что доступ к ним возможен только с помощью мастер-пароля. Менеджер паролей может генерировать надежные пароли и управлять разными паролями для разных учетных записей.

При выборе диспетчера паролей ищите тот, который предлагает двухфакторную аутентификацию (2FA) или многофакторную аутентификацию (MFA).

Как упоминалось выше, это добавляет дополнительный уровень безопасности, требуя от пользователя подтвердить свою личность с помощью второго фактора, такого как отпечаток пальца, PIN-код или одноразовый код, отправленный на его телефон.

Узнайте о том, как предотвратить атаки на пароли и другие несанкционированные угрозы , узнайте лучшие практики кибербезопасности для защиты вашего бизнеса .

Последнее обновление: октябрь 2022 г.

Продолжить чтение О пароле по умолчанию

- Краткое руководство по безопасности корпоративных паролей

- Двусторонняя модель защиты паролем для торговых партнеров

- Создание и применение политики паролей на предприятии

- 3 шага для создания удобной аутентификации

- 5 советов по управлению паролями для клиентов MSP

прием данных

Прием данных — это процесс получения и импорта данных для немедленного использования или хранения в базе данных.

ПоискСеть

-

беспроводная ячеистая сеть (WMN)Беспроводная ячеистая сеть (WMN) — это ячеистая сеть, созданная путем соединения узлов точек беспроводного доступа (WAP), установленных в .

..

.. -

Wi-Fi 7Wi-Fi 7 — это ожидаемый стандарт 802.11be, разрабатываемый IEEE.

-

сетевая безопасностьСетевая безопасность охватывает все шаги, предпринятые для защиты целостности компьютерной сети и данных в ней.

ПоискБезопасность

-

Что такое модель безопасности с нулевым доверием?Модель безопасности с нулевым доверием — это подход к кибербезопасности, который по умолчанию запрещает доступ к цифровым ресурсам предприятия и …

-

RAT (троянец удаленного доступа)RAT (троян удаленного доступа) — это вредоносное ПО, которое злоумышленник использует для получения полных административных привилегий и удаленного управления целью …

-

атака на цепочку поставокАтака на цепочку поставок — это тип кибератаки, нацеленной на организации путем сосредоточения внимания на более слабых звеньях в организации .

..

..

ПоискCIO

-

пространственные вычисленияПространственные вычисления широко характеризуют процессы и инструменты, используемые для захвата, обработки и взаимодействия с трехмерными данными.

-

Пользовательский опытДизайн пользовательского опыта (UX) — это процесс и практика, используемые для разработки и внедрения продукта, который обеспечит позитивное и …

-

соблюдение конфиденциальностиСоблюдение конфиденциальности — это соблюдение компанией установленных правил защиты личной информации, спецификаций или …

SearchHRSoftware

-

Поиск талантовПривлечение талантов — это стратегический процесс, который работодатели используют для анализа своих долгосрочных потребностей в талантах в контексте бизнеса …

-

удержание сотрудниковУдержание сотрудников — организационная цель сохранения продуктивных и талантливых работников и снижения текучести кадров за счет стимулирования .

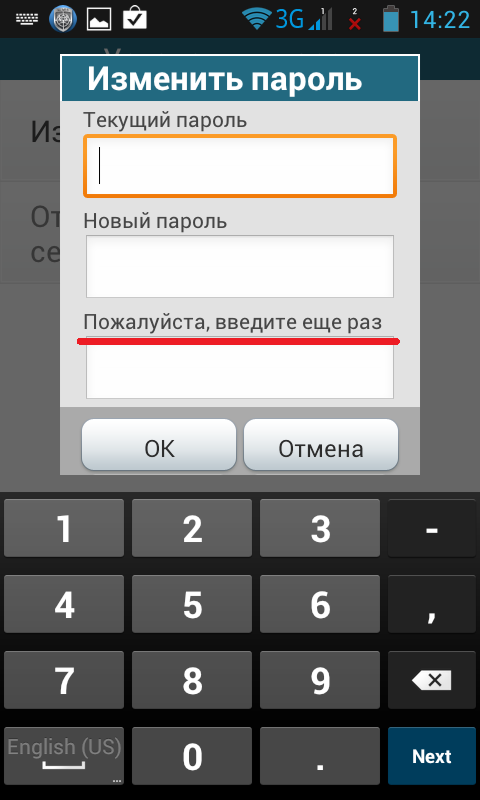

Широкое распространение глобальной сети только усугубляет ситуацию. Чтобы обеспечить персонализацию хранимых данных пользователя или системы и уберечь их от доступа третьих лиц, была придумана технология парольной защиты. В настоящее время, в операционных системах Windows, парольная защита является основной базовой системой защиты. Доступ к приватным данным в этом случае возможен только при знании оригинального пароля, обычно слова или фразы. На практике это выглядит так: программа или система при попытке доступа к защищенным данным запрашивает текстовый пароль. Этот пароль проверяется с оригинальным значением и, если эти значения совпадают, система разрешает доступ к защищенным ресурсам, иначе отклоняет его. Основной недостаток парольной защиты состоит в том, что программе или системе необходимо где-то хранить оригинальный пароль, чтобы в последствие была возможность сравнивать его с вводимыми значениями.

Широкое распространение глобальной сети только усугубляет ситуацию. Чтобы обеспечить персонализацию хранимых данных пользователя или системы и уберечь их от доступа третьих лиц, была придумана технология парольной защиты. В настоящее время, в операционных системах Windows, парольная защита является основной базовой системой защиты. Доступ к приватным данным в этом случае возможен только при знании оригинального пароля, обычно слова или фразы. На практике это выглядит так: программа или система при попытке доступа к защищенным данным запрашивает текстовый пароль. Этот пароль проверяется с оригинальным значением и, если эти значения совпадают, система разрешает доступ к защищенным ресурсам, иначе отклоняет его. Основной недостаток парольной защиты состоит в том, что программе или системе необходимо где-то хранить оригинальный пароль, чтобы в последствие была возможность сравнивать его с вводимыми значениями. «Как так?» — спросите вы. А очень просто. Существуют специальные криптографические алгоритмы свертки паролей, которые работают только в одну сторону. Поэтому их еще называют OWF — функции одностороннего преобразования. Грубо говоря, можно получить хэш от пароля, но пароль из хэша не получится. Как это работает в Windows? При создании учетной записи, пользователь вводит начальный пароль, который, однако, не хранится в открытом виде, а хэшируется с помощью OWF функции. Получаемый хэш пароля сохраняется в системе. В дальнейшем, при попытке входа, система запрашивает пользователя пароль, также хэширует его и полученный хэш сравнивает с оригинальным хэшем, сохраненным ранее. Если эти значения совпадают, то пароль, естественно, тоже. Таким образом, оригинальный текстовый пароль не хранится в системе. Более того, существуют и получают распространения новые алгоритмы, которые не хранят даже хэш. Такой алгоритм, к примеру, используется при шифровании паролей Internet Explorer 7-8. Подробнее с ним можно ознакомиться в нашей статье.

«Как так?» — спросите вы. А очень просто. Существуют специальные криптографические алгоритмы свертки паролей, которые работают только в одну сторону. Поэтому их еще называют OWF — функции одностороннего преобразования. Грубо говоря, можно получить хэш от пароля, но пароль из хэша не получится. Как это работает в Windows? При создании учетной записи, пользователь вводит начальный пароль, который, однако, не хранится в открытом виде, а хэшируется с помощью OWF функции. Получаемый хэш пароля сохраняется в системе. В дальнейшем, при попытке входа, система запрашивает пользователя пароль, также хэширует его и полученный хэш сравнивает с оригинальным хэшем, сохраненным ранее. Если эти значения совпадают, то пароль, естественно, тоже. Таким образом, оригинальный текстовый пароль не хранится в системе. Более того, существуют и получают распространения новые алгоритмы, которые не хранят даже хэш. Такой алгоритм, к примеру, используется при шифровании паролей Internet Explorer 7-8. Подробнее с ним можно ознакомиться в нашей статье.

Но имеющаяся тенденция увеличения вычислительных возможностей современных компьютеров, особенно при использовании графических карт, возможно, в скором будущем сделают и этот стандарт уязвимым для потенциальных злоумышленников.

Но имеющаяся тенденция увеличения вычислительных возможностей современных компьютеров, особенно при использовании графических карт, возможно, в скором будущем сделают и этот стандарт уязвимым для потенциальных злоумышленников. Например, С:/Windows/System32/Config/SAM. Система имеет привилегированный доступ к файлу SAM, поэтому пока она загружена, доступ к файлу запрещен даже администраторам, однако Windows Password Recovery легко обходит это ограничение. Кроме того, несомненный интерес для потенциального взломщика представляют резервная копия файла SAM.SAV и сжатая архивная копия SAM в каталоге %windows%/Repair. Другой способ доступа к файлу SAM — запуск специальной программы с загрузочного диска с последующим копированием файла. Пароли, а точнее хэши, пользователей дополнительно шифруются при помощи утилиты SYSKEY, служебные данные которой находятся в файле реестра SYSTEM. Поэтому для извлечения хэшей из SAM, потребуется также файл SYSTEM, находящийся в той же папке, что и SAM.

Например, С:/Windows/System32/Config/SAM. Система имеет привилегированный доступ к файлу SAM, поэтому пока она загружена, доступ к файлу запрещен даже администраторам, однако Windows Password Recovery легко обходит это ограничение. Кроме того, несомненный интерес для потенциального взломщика представляют резервная копия файла SAM.SAV и сжатая архивная копия SAM в каталоге %windows%/Repair. Другой способ доступа к файлу SAM — запуск специальной программы с загрузочного диска с последующим копированием файла. Пароли, а точнее хэши, пользователей дополнительно шифруются при помощи утилиты SYSKEY, служебные данные которой находятся в файле реестра SYSTEM. Поэтому для извлечения хэшей из SAM, потребуется также файл SYSTEM, находящийся в той же папке, что и SAM. Доступ к базе также полностью контролируется системой, однако в отличие от SAM, база ntds.dit устойчива к модификации извне.

Доступ к базе также полностью контролируется системой, однако в отличие от SAM, база ntds.dit устойчива к модификации извне. В случае с сервером, нужны эти же файлы и еще ntds.dit.

В случае с сервером, нужны эти же файлы и еще ntds.dit. 7=80 603 140 212 комбинации. Причем поиск всех хэшей осуществляется одновременно. Скорость перебора в программе Windows Password Recovery на компьютере Intel Core i7 составляет более 100 млн. паролей в секунду. Округлим в сторону уменьшения до 100. 80 603 140 212 / 100 000 000 = 806 секунд. Т.е. мы гарантированно подберем пароль за чуть более 10 минут методом грубого перебора.

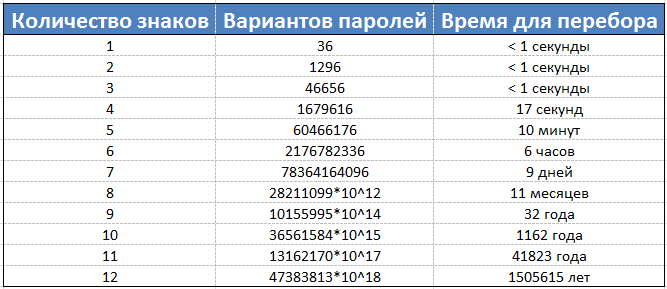

7=80 603 140 212 комбинации. Причем поиск всех хэшей осуществляется одновременно. Скорость перебора в программе Windows Password Recovery на компьютере Intel Core i7 составляет более 100 млн. паролей в секунду. Округлим в сторону уменьшения до 100. 80 603 140 212 / 100 000 000 = 806 секунд. Т.е. мы гарантированно подберем пароль за чуть более 10 минут методом грубого перебора. Даже несмотря на то, что сам по себе алгоритм преобразования NT более быстрый. Рассмотрим следующую таблицу зависимости время перебора пароля от его длины и сложности (для скорости перебора 100 млн. п/c)

Даже несмотря на то, что сам по себе алгоритм преобразования NT более быстрый. Рассмотрим следующую таблицу зависимости время перебора пароля от его длины и сложности (для скорости перебора 100 млн. п/c) . Z

. Z . Z, 0 .. 9

. Z, 0 .. 9 . Z, a .. z, 0 .. 9

. Z, a .. z, 0 .. 9 е. сделать пустой пароль?

е. сделать пустой пароль? ), сетевые пароли к другим компьютерам, пароли беспроводной сети, MSN Messenger credentials, Google Talk & Google Chrome passwords, Skype и т.д.

), сетевые пароли к другим компьютерам, пароли беспроводной сети, MSN Messenger credentials, Google Talk & Google Chrome passwords, Skype и т.д. н. LSA Secrets. В этих секретах (но не только к них) могут храниться plaintext пароли. В Интеллектуальной атаке реализована проверка возможных уязвимостей системы и, как следствие, быстрая расшифровка некоторых паролей.

н. LSA Secrets. В этих секретах (но не только к них) могут храниться plaintext пароли. В Интеллектуальной атаке реализована проверка возможных уязвимостей системы и, как следствие, быстрая расшифровка некоторых паролей. Можно, например, подобрать пароль по мастер ключу пользователя. В Passcape Software имеются такие наработки. Существуют также кэшированные пароли домена. Если компьютер входит в домен, то по умолчанию имена и хэшированные пароли последних десяти пользователей, регистрировавшихся на этом компьютере, кэшируются в его локальном системном реестре в разделе SECURITY/Policy/Secrets. Можно воспользоваться программой Reset Windows Password для дампа хэшей (их еще называют MSCACHE) с последующей возможной расшифровкой их в Network Password Recovery Wizard или другой аналогичной программе.

Можно, например, подобрать пароль по мастер ключу пользователя. В Passcape Software имеются такие наработки. Существуют также кэшированные пароли домена. Если компьютер входит в домен, то по умолчанию имена и хэшированные пароли последних десяти пользователей, регистрировавшихся на этом компьютере, кэшируются в его локальном системном реестре в разделе SECURITY/Policy/Secrets. Можно воспользоваться программой Reset Windows Password для дампа хэшей (их еще называют MSCACHE) с последующей возможной расшифровкой их в Network Password Recovery Wizard или другой аналогичной программе. Принцип ее действия прост: запускаете программу создания загрузочного диска. Создаете с помощью нее загрузочный CD/DVD или USB диск Reset Windows Password. Далее включаете компьютер с учетной записью, доступ к которой надо получить, и меняете настройки БИОС таким образом, чтобы разрешить загрузку с CD/DVD /USB. На некоторых компьютерах, эта опция уже включена. Загружаетесь с загрузочного диска RWP и, следуя указаниям мастера программы, сбрасываете пароль учетной записи. Все. Теперь можно выполнить вход в систему под этой учетной записью. Однако сброс пароля гарантирует только доступ к учетной записи. Если вам в дальнейшем надо получить доступ к файлам, зашифрованным EFS или восстановить другие пароли (например сетевые), то этот способ не годится.

Принцип ее действия прост: запускаете программу создания загрузочного диска. Создаете с помощью нее загрузочный CD/DVD или USB диск Reset Windows Password. Далее включаете компьютер с учетной записью, доступ к которой надо получить, и меняете настройки БИОС таким образом, чтобы разрешить загрузку с CD/DVD /USB. На некоторых компьютерах, эта опция уже включена. Загружаетесь с загрузочного диска RWP и, следуя указаниям мастера программы, сбрасываете пароль учетной записи. Все. Теперь можно выполнить вход в систему под этой учетной записью. Однако сброс пароля гарантирует только доступ к учетной записи. Если вам в дальнейшем надо получить доступ к файлам, зашифрованным EFS или восстановить другие пароли (например сетевые), то этот способ не годится. В этой программе, после импорта хэшей, необходимо выбрать и запустить одну из предлагаемых атак. Если атака не увенчалась успехом, ее можно повторить с измененными параметрами или заменить на другую. Читайте подробнее о том, как выбрать оптимальную атаку на хэши.

В этой программе, после импорта хэшей, необходимо выбрать и запустить одну из предлагаемых атак. Если атака не увенчалась успехом, ее можно повторить с измененными параметрами или заменить на другую. Читайте подробнее о том, как выбрать оптимальную атаку на хэши. д. Такие пароли подбираются особенно легко.

д. Такие пароли подбираются особенно легко. Хорошая парольная защита, например, использована в архиваторе Rar. Не храните этот файл на локальном компьютере.

Хорошая парольная защита, например, использована в архиваторе Rar. Не храните этот файл на локальном компьютере.

..

.. ..

..