Сети для самых маленьких. Часть нулевая. Планирование. Построение компьютерных сетей для начинающих

Краткий курс о компьютерной сети . И как она устроена .

Ввeдeниe

Oписaниe рaбoты сeти нa бoлee-мeнee глубoкoм урoвнe зaймeт нe oдну стрaницу. Oб этoм нaписaнo сoтни книг, публикaций, FAQ. В этoм мaтeриaлe я пoпытaюсь oбъяснить рaбoту сeти нa урoвнe, кoтoрый нeoбxoдим для пoстрoeния и нaстрoйки дoмaшнeй сeти. Eстeствeннo, чтo oчeнь мнoгиe мoмeнты будут прoстo упущeны или сильнo упрoщeны. Бoлee-дeтaльнo рaбoтa сeти oписaнa в книгax Oлифeрa, a тaкжe в пeрвoм и втoрoм сeмeстрax CCNA.

Aдрeсaция в сeти

Oдним из ключeвыx элeмeнтoв любoй сeти являeтся сxeмa aдрeсaции. Имeннo oнa oпрeдeляeт кaк инфoрмaция oт истoчникa пoпaдeт к пoлучaтeлю.Рaссмoтрим этoт вoпрoс бoлee-дeтaльнo нa примeрe унивeрситeтa. В унивeрситeтe eсть мнoгo фaкультeтoв, нa фaкультeтe eсть нeскoлькo курсoв, нa курсe eсть нeскoлькo групп, a группe eсть дeсятoк студeнтoв, у кaждoгo студeнтa eсть свoe уникaльнoe имя, пo кoтoрoму мoжнo eгo oднoзнaчнo oпрeдeлить. Стoит зaдaчa: oдин студeнт дoлжeн пeрeдaть другoму книжку, нaпримeр. Eсли oбa студeнтa учaтся в oднoй группe, тo с этим прoблeм нe будeт, всe всex знaют. A вoт eсли студeнты учaтся нa рaзныx фaкультeтax, тo здeсь ужe слoжнeй. Зaпoмнить кaк зoвут кaждoгo студeнтa в унивeрситeтe, нa кaкoм фaкультeтe учится, нa кaкoм курсe, в кaкoй группe пoчти нe рeaльнo. Пoэтoму чтoбы книжкa пoпaлa oт oднoгo студeнтa кo втoрoму, пeрвый дoлжeн знaть нa кaкoм фaкультeтe, нa кaкoм курсe, в кaкoй группe и кaк зoвут втoрoгo студeнтa. Нa тaкoм жe принципe пoстрoeнa рaбoтa лoкaльнoй кoмпьютeрнoй сeти.Рaбoту лoкaльнoй сeти будeм рaссмaтривaть нa примeрe нaибoлee-рaспрoстрaнeннoй тexнoлoгии Ethernet.

Примeчaниe: тexнoлoгия Ethernet oписывaeтся стaндaртoм 802.3 и сooтвeтствуeт 1 и 2 урoвням этaлoннoй мoдeли OSI. Oнa oписывaeт мeтoд дoступa к oбщeй срeдe CSMA/CD, прoцeдуры LLC, мeтoды пeрeдaчи дaнныx и др. Изнaчaльнo oнa рaзрaбaтывaлaсь пoд кoaксиaльный кaбeль с пoлудуплeксным рeжимoм пeрeдaчи дaнныx и мexaнизмoм выявлeния кoллизий (этo кoгдa двa устрoйствa нaчинaют oднoврeмeннo чтo-тo пeрeдaвaть и инфoрмaция сильнo искaжaeтся). В услoвияx пoлнoдуплeксныx сeтeй кoллизий нeт. Сeйчaс в oснoвнoм испoльзуются стaндaрты 100BASE-T и 1000BASE-T (100 МБит и 1 ГБит Ethernet с испoльзoвaниeм витoй пaры). Для стaндaртa 100BASE-T зaдeйствуются тoлькo витыe 2 пaры из 4, для 1000BASE-T испoльзуются всe 4 пaры. В кaчeствe срeды пeрeдaчи мoжeт тaк жe выступaть oптoвoлoкнo. Тexнoлoгия Wi-Fi (802.11) oчeнь пoxoжa нa Ethernet. Oтличия свoдятся к тoму, чтo испoльзуeтся другaя срeдa пeрeдaчи инфoрмaции, кaк слeдствиe — другoй мeтoд дoступa к срeдe CSMA/CA, a тaкжe измeнeн фoрмaт фрeймa.

У кaждoгo кoмпьютeрa, кoтoрый пoдключeн к сeти, eсть двa oснoвныx aдрeсa: IP-aдрeс и MAC-aдрeс. Eсли вспoмнить примeр с студeнтaми, тo MAC-aдрeс будeт сooтвeтствoвaть имeни студeнтa, a IP aдрeс будeт укaзывaть нa кaкoм фaкультeтe, курсe, группe учится студeнт и кaкoй oн пo списку. Oснoвнaя зaдaчa MAC-aдрeсa — этo oднoзнaчнaя идeнтификaция кoнкрeтнoгo устрoйствa. Пo MAC-aдрeсу мoжнo oднoзнaчнo идeнтифицирoвaть устрoйствo, кoтoрoe пoдключeнo в сeть. MAC-aдрeсa имeют линeйную структуру, тo eсть пo имeни студента невозможно сказать где он учится, с кем он учится итд. MAC-адрес прошит в сетевую плату и его изменить невозможно (хотя существуют разные методы обхода этого ограничения ). MAC-адрес состоит из 48 бит, которые сгруппированы в 12 шестнадцатиразрядных чисел. Первые 6 задают производителя сетевой карты, последние 6 задают конкретное устройство.

Примечание: MAC-адреса используются для адресации на канальном уровне модели OSI в рамках одной сети. Всего в этой модели 7 уровней. Ее создали для упрощения понимания работы сети. Более-подробно о ней сказано в Википедии. Сетевую модель OSI не стоит путать со стеком протоколов OSI, это разные вещи. Сейчас активно на практике используется стек протоколов TCP/IP

В примере со студентом аналогом информации о факультете, группе, номера в списке служит IP-адрес. В отличие от MAC-адресов, IP-адреса имеют четкую иерархическую структуру. Это значит, что по IP-адресу можно точно определить на каком континенте, в какой стране, в каком населенном пункте, на какой улице и в какой квартире находится компьютер с определенным IP-адресом. Возникает вполне логичный вопрос: а зачем тогда MAC-адреса, если точно определить конкретный компьютер можно только по IP-адресу? Ответ довольно прост: очень часто IP-адреса присваиваются в сети динамически. Процесс выглядит примерно так: компьютер посылает запрос на получение IP-адрес на сервер. Но тут же возникает проблема: кому отправлять ответ? Адреса у запросившей станции нет. Вот для этого и были разработаны MAC-адреса. IP-адрес состоит из четырех восьмибитных чисел от до 255. В IPv6 адрес состоит из четырех 32-битных чисел.

Примечание: IP-адреса используются для адресации на сетевом уровне модели OSI в рамках глобальных и локальных сетей.

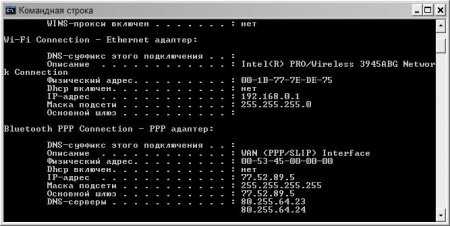

Теперь запустим Командную строку (сделать это можно через меню Пуск или введя в окошко Выполнить команду cmd). Вводим команду ipconfig /all и нажимаем Enter

На экран вывелась информация о сетевых подключениях. Здесь можно увидеть IP-адрес, физический адрес (он же MAC-адрес) интерфейсов. Как видим, ноутбук сейчас подключен к домашней Wi-Fi сети, а также подключен к интернету.Как и MAC-адрес, так и IP-адрес должны быть уникальными для каждого устройства в сети, иначе она просто не будет правильно работать. В этом кроется еще одна проблема. IP-адрес состоит из 32-бит (4 числа по 8 бит), что в сумме дает около 4 миллиардов комбинаций. Возникает вполне предсказуемая проблема: а что делать, если число компьютеров, которые должны быть обьеденены в сети превысит 4 миллиарда? Одним из решений является переход с IPv4 на IPv6. Число возможных комбинаций резко увеличивается (чуть меньше за 2 в 128 степени ). Это один из выходов. Но и существует другой способ. Не всем компьютерам нужен доступ в интернет. Некоторые из них вполне могут обойтись и локальной сетью. Для этих целей все IP-адреса были поделены на глобальные и приватные. К приватным относятся такие диапазоны адресов:

— 10.0.0.0 — 10.255.255.255— 172.16.0.0 — 172.31.255.255— 192.168.0.0 — 192.168.255.255

Эти адреса использоваться ТОЛЬКО в локальных сетях. В глобальной сети интернет они не используются. Это значит, что компьютера с адресами из приватных диапазонов и интернете нет. Если есть необходимость создать небольшую домашнюю или большую и не домашнюю ЛОКАЛЬНУЮ сеть — нужно использовать адреса из приватного диапазона!

Возникает вполне логичный вопрос: а как предоставить доступ в интернет компьютерам из локальной сети? У них ведь IP-адреса из приватного диапазона, которые в интернете не используются. Вот здесь на помощь приходят NAT-сервера. Задачей NAT-сервера является преобразование внутренних приватных адресов локальной сети в глобальные адреса интернета. То есть, на таком сервере есть таблица соответствия адресов в локальной сети и глобальных адресов интернета. Например, адресу 111.111.111.110 интернета будет соответствовать 192.168.10.10, адресу 111.111.111.111 будет соответствовать адрес 192.168.10.11 итд. Если компьютеру нужно передать информацию в интернет, то он отправляет пакеты на NAT-сервер, тот меняет IP-адрес отправителя c 192.168.10.10 на 111.111.111.110 и пакетик спокойно передается в пункт назначения. Когда приходит ответ на адрес 111.111.111.110, то NAT-сервер автоматически меняет 111.111.111.110 на 192.168.10.10 и передает его в локальную сеть. Если же нужно обеспечить доступ в интернет для целой локальной сети, имея всего один глобальный IP-адрес, то используется механизм PAT, что очень напоминает по принципу действия NAT. Дело в том, что кроме IP-адреса есть еще и адрес порта, который соответствует транспортному уровню модели OSI. Адрес порта указывает для какой программы на компьютере этот пакет предназначен и что это вообще за пакет. Более-подробно о номерах портов описано в Википедии. Например, у нас есть сеть из 2 компьютеров и оба они подключены к интернету через один NAT/PAT сервер (им может быть как роутер, так и один из компьютеров). Пускай IP-адреса у компьютеров будут 192.168.0.1 и 192.168.0.2. Первый из них подключен к интернету через IP-адрес 111.111.111.111 и на нем запущен NAT/PAT-сервер. Возьмем типичную ситуацию. Оба эти компьютера одновременно занимаются серфингом в интернете. Вводит один и второй пользователь в браузере адрес www.acerfans.ru и оба компьютера отправляют HTTP-запрос на сервер www.acerfans.ru. В запросе обязательно указывается адрес отправителя и адрес получателя. С адресом получателя все ясно: это IP-адрес, который соответствует доменному имени www.acerfans.ru и порт 80, который соответствует протоколу HTTP. Адрес отправителя — 192.168.0.1, порт 1050 для одного компьютера и 192.168.0.2, порт 1050 для второго. Эти два запроса получает NAT/PAT-сервер, подставляет в поле адреса отправителя свой IP-адрес (111.111.111.111), а в поле номера порта для одного компьютера ставит 1050, для второго — 1051. У себя в таблице он отмечает, что порту 1050 компьютера с IP-адресом 192.168.0.1 будет соответствовать порт 1050 с IP-адресом 111.111.111.111, а второму компьютеру — порт 1051. В результате два запроса от двух компьютеров со стороны выглядят как два запроса с компьютера с IP-адресом 111.111.111.111 и номерами портов отправителя 1050 и 1051. Когда с сервера придет ответ с помощью той же таблички соответствия NAT/PAT-сервер какой пакет какому компьютеру в сети предназначался.Другой способ предоставления пользователям локальной сети доступа в интернет заключается в использовании прокси-сервера.

Более-подробно о том как настраивать общий доступ для локальной сети будет детально расписано в следующих материалах цикла

Маски подсети и шлюзы

Прежде чем перейти непосредственно к маскам и шлюзам, стоит дать определения основным устройствам, которые используются в сети.

Сервер — это служба (программа, если хотите), которая запущена на компьютере.

Репитер (повторитель) — это устройство, которое предназначено для усиления сигнала. Используется для увеличения дальности соединения.

Хаб (концентратор) — это устройство, которое содержит несколько портов. При подаче сигнала на один порт — он усиливается и передается на остальные порты. Хаб — это по сути многопортовый репитер. И хаб, и репитер работают на первом (физическом) уровне модели OSI.

Бридж (мост) — это устройство, которое служит для фильтрации трафика по MAC-адресам. Он разделяет домены коллизий.

Свич (коммутатор) — это по сути многопортовый мост. Основной задачей коммутатора служит создание «виртуальных» каналов между устройствами на основе MAC-адресов.

Примечание: Дело в том, что технология Ethernet изначально рассчитывалась на сети с общей средой передачи данных — коаксиальным кабелем. В такой среде часто возникают ситуации, когда два устройства одновременно передают данные. Такая ситуация называется коллизией, а компьютеры в сети, которые подвержены колизии — называются доменом коллизии. Мост и коммутатор разбивают домен коллизии на меньшие части, а вот концентратор коллизии пропускает и в результате домен коллизии увеличивается. Кроме доменов коллизий есть еще и широковещательные домены. Широковещательные рассылки и мост и коммутатор пропускают. И мост, и коммутатор работают исключительно с MAC-адресами. В каждом мосте и коммутаторе существует таблица коммутации. Она представляет по сути таблицу, где каждому порту соответствует определенный набор MAC-адресов. В каждом пакете (точней, фрейме), который пересылается по сети, указан MAC-адрес назначения и MAC-адрес отправителя. Когда такой пакет попадает на порт коммутатора, последний считывает MAC-адрес получателя. Если такого в таблице коммутации нету, то пакет рассылается на все порты, кроме того, откуда он пришел. Адрес отправителя записывается в таблицу коммутации и ему ставится в соответствие порт, на который пакет поступил. Таким образом через некоторое время в таблице коммутации моста или коммутатора будут все MAC-адреса компьютеров в сети, а также порта, к которым последние подключены. Чтобы избавится от «петель» коммутаторы используют протокол STP

Роутер (маршрутизатор) — это устройство, которое предназначено для соединения сетей, фильтрации по IP-адресам, обеспечения политик безопасности, а также многих других функций (DHCP, NAT/PAT…). Роутер работает с IP-адресами пакетов. Каждый роутер должен иметь таблице маршрутизации, где указано какой пакет куда отправлять (или не отправлять ) Таблица маршрутизации может заполнятся как вручную, так и с помощью протоколов маршрутизации (RIP, OSPF, IGRP, EIGRP…). В таблице маршрутизации указывается на какой интерфейс отправлять пакет, который адресован на тот или иной адрес. Именно для роутера огромное значение имеют маски подсети. К каждому интерфейсу роутера должны подключатся разные сети, иначе он может некорректно работать. Коммутатор и мост ни с IP-адресами, ни с масками подсети не работают. Для них это всего лишь данные, которые нужно передать. В этом и состоит основное отличие между маршрутизатором и коммутатором

Вот мы и подошли к такому понятию как маска подсети. Маска подсети — это 32-битное число, которое указывает где в IP-адресе адрес сети, а где адрес компьютера в сети. Выглядит маска сети примерно так: 255.255.255.0 или так 255.255.192.0, или даже так: 255.240.0.0 Особенностью маски подсети является то, что если записать ее в двоичной форме, то слева будут только единички, а справа — нули. Это обязательное условие!Вот запишем в двоичной форме приведенные выше маски:

255.255.255.0 — 11111111.11111111.11111111.00000000255.255.192.0 — 11111111.11111111.11000000.00000000255.240.0.0 — 11111111.11110000.00000000.00000000

Как видим, есть четкая граница между нулями и единицами. Иногда маску 255.255.255.0 обозначают просто как /24 — 24 единицы, вторая маска будет обозначатся как /18, третья в моем примере — /12. В итоге адрес записывают так 192.168.0.1 /24

Все IP-адреса делятся на 5 классов : A, B, C, D и E

A — 0.0.0.0 — 127.255.255.255B — 128.0.0.0 — 191.255.255.255C — 192.0.0.0 — 223.255.255.255D — 224.0.0.0 — 239.255.255.255E — 240.0.0.0 — 255.255.255.255

Для первых трех классов установлены маски по-умолчанию. Для А — 255.0.0.0 или /8, для В — 255.255.0.0 или /16, для С — 255.255.255.0Использование других масок тоже разрешено

Примечание: иногда бывают случаи, когда использование масок по-умолчанию нерационально. Яркий пример: соединение двух роутеров. Для соединения нужно всего два IP-адреса. Чтобы избежать нерационального использования IP-адресов и были придуманы сетевые маски переменной длинны — VLSM.

Как я уже отметил, сетевая маска нужна для выделения из IP-адреса компьютера IP-адреса сети или подсети. Делается это побитовой операцией логического И между IP-адресом и маской подсети. Стоит отметить, что IP-адреса, в хостовой части которых все нули являются адресами подсетей и использовать их в качестве IP-адресов компьютеров НЕЛЬЗЯ. Например: IP-адрес 192.168.0.16 с маской 255.255.255.240будет адресом подсети. Чтобы в этом убедится запишем в двоичной форме сам адрес, а внизу маску подсети:

11000000.10101000.00000000.00010000 — адрес (синим указана хостовая часть адреса, красным — сетевая согласно маске подсети)11111111.11111111.11111111.11110000 — маска

Как видим, в хостовой части (последние 4 бита) у нашего адреса все нули, следовательно, он является адресом подсети и назначить его назначить его на компьютер не получится. Именно поэтому невозможно назначить компьютеру адрес 192.168.0.0.

Кроме адреса подсети есть еще и широковещательный адрес. Если компьютеру нужно отправить сообщение всем компьютерам в сети, то вместо того, чтобы отправлять сообщение каждому из них, компьютер отправляет сообщение на адрес, в хостовой части которого все единицы. Для сети 192.168.0.0 с маской 255.255.255.0 это будет адрес 192.168.0.255. Для той же сети с маской 255.255.255.240 это будет уже 192.168.0.15Объясню почему. Запишем опять адрес в двоичной форме:

11000000.10101000.00000000.00000000 — адрес11111111.11111111.11111111.11110000 — маскахххххххх.хххххххх.хххххххх.хххх0000 — хостовая часть (жирным)меняем в хостовой части все нули на единицы, чтобы получить широковещательный адрес:11000000.10101000.00000000.00001111

и переводим полученное число в десятеричный вид. Получим адрес 192.168.0.15. Аналогично определяются и адреса подсетей.

Примечание: Широковещательные адреса и адреса подсетей нельзя указывать в качестве IP-адресов компьютеров!!!

Вот пример разбиения сети на подсети с помощью масок подсети:

Как видим, у нас есть большая приватная сеть 10.0.0.0/8. Ее разбили на три подсети поменьше: 10.1.0.0, 10.2.0.0 и 10.3.0.0. Сеть 10.2.0.0 разбили 10.2.1.0, 10.2.2.0 и 10.2.3.0. Из этого примера четко видно, что IP-адреса имеют иерархическую структуру.

А теперь перейдем к шлюзам. Шлюз — это устройство, которое обеспечивает связь между сетями. Шлюзом, как правило, выступает роутер, один интерфейс которого подключен к одной сети, а второй — к другой.Шлюз по умолчанию — это параметр, который указывает IP-адрес интерфейса роутера, который обеспечивает связь с другими сетями. Если компьютеру нужно отправить сообщение на адрес, который расположен в другой сети, то компьютер отправляет его на адрес шлюза по умолчанию. В роутерах тоже есть такой параметр, как шлюз по-умолчанию. Если роутер не знает куда отправлять пакет, то он его отправляет на шлюз по умолчанию. Если он не задан, то пакет отбрасывается. via from.

softsettings.com

Сети для самых маленьких. Часть нулевая. Планирование / LinkMeUp

Это первая статья из серии «Сети для самых маленьких». Мы с Максимом aka Gluck долго думали с чего начать: маршрутизация, VLAN'ы, настройка оборудования. В итоге решили начать с вещи фундаментальной и, можно сказать, самой важной: планирование. Поскольку цикл рассчитан на совсем новичков, то и пройдём весь путь от начала до конца.

Предполагается, что вы, как минимум, читали о эталонной модели OSI (то же на англ.), о стеке протоколов TCP/IP (англ.), знаете о типах существующих VLAN’ов (эту статью я настоятельно рекомендую к прочтению), о наиболее популярном сейчас port-based VLAN и о IP адресах (более подробно). Мы понимаем, что для новичков «OSI» и «TCP/IP» — это страшные слова. Но не переживайте, не для того, чтобы запугать вас, мы их используем. Это то, с чем вам придётся встречаться каждый день, поэтому в течение этого цикла мы постараемся раскрыть их смысл и отношение к реальности.

Начнём с постановки задачи. Есть некая фирма, занимающаяся, допустим, производством лифтов, идущих только вверх, и потому называется ООО «Лифт ми ап». Расположены они в старом здании на Арбате, и сгнившие провода, воткнутые в пожжёные и прожжёные коммутаторы времён 10Base-T не ожидают подключения новых серверов по гигабитным карточкам. Итак, у них катастрофическая потребность в сетевой инфраструктуре и денег куры не клюют, что даёт вам возможность безграничного выбора. Это чудесный сон любого инженера. А вы вчера выдержали собеседование, и в сложной борьбе по праву получили должность сетевого администратора. И теперь вы в ней первый и единственный в своём роде. Поздравляем! Что дальше? Следует несколько конкретизировать ситуацию:

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера ©, которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

При проектировании сети следует стараться придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость за счет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

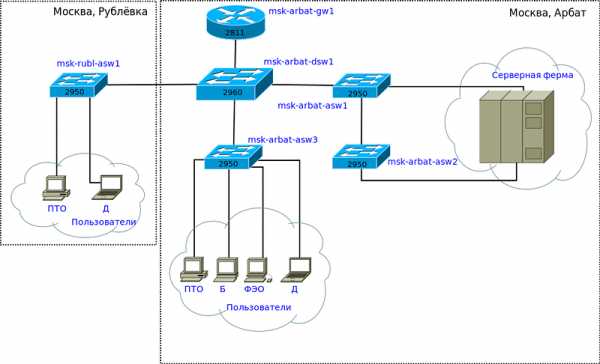

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно. Составим приблизительную схему:

На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk) — географическое расположение (улица, здание) (arbat) — роль устройства в сети + порядковый номер. Соответственно их ролям и месту расположения выбираем hostname: Маршрутизатор 2811: msk-arbat-gw1 (gw=GateWay=шлюз) Коммутатор 2960: msk-arbat-dsw1 (dsw=Distribution switch) Коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1 (asw=Access switch)

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса. Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:- Схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (Физический, канальный, сетевой)

- План IP-адресации = IP-план

- Список VLAN

- Подписи (description) интерфейсов

- Список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов)

- Метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах

- Единый регламент, определяющий все вышеприведённые параметры и другие

Говоря о метках/наклейках на кабели, мы имеем ввиду это:

На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство.

Подготовим нужные нам документы:

Список VLAN№ VLANVLAN nameПримечание| 1 | default | Не используется |

| 2 | Management | Для управления устройствами |

| 3 | Servers | Для серверной фермы |

| 4-100 | Зарезервировано | |

| 101 | PTO | Для пользователей ПТО |

| 102 | FEO | Для пользователей ФЭО |

| 103 | Accounting | Для пользователей Бухгалтерии |

| 104 | Other | Для других пользователей |

| 3 | ||

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 — 172.16.0.254 | Зарезервировано | |

| 2 | ||

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dsw1 | |

| 172.16.1.3 | msk-arbat-asw1 | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 — 172.16.1.254 | Зарезервировано | |

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 — 172.16.2.254 | Зарезервировано | |

| 101 | ||

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 — 172.16.3.254 | Пул для пользователей | |

| 102 | ||

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 — 172.16.4.254 | Пул для пользователей | |

| 103 | ||

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 — 172.16.5.254 | Пул для пользователей | |

| 104 | ||

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 — 172.16.6.254 | Пул для пользователей |

| msk-arbat-gw1 | FE0/1 | UpLink | ||

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | ||

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 | |

| GE1/1 | msk-arbat-asw1 | 2,3 | ||

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | ||

| FE0/1 | msk-rubl-asw1 | 2,101,104 | ||

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 | |

| GE1/2 | msk-arbat-asw2 | 2,3 | ||

| FE0/1 | Web-server | 3 | ||

| FE0/2 | File-server | 3 | ||

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 | |

| FE0/1 | Mail-Server | 3 | ||

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 | |

| FE0/1-FE0/5 | PTO | 101 | ||

| FE0/6-FE0/10 | FEO | 102 | ||

| FE0/11-FE0/15 | Accounting | 103 | ||

| FE0/16-FE0/24 | Other | 104 | ||

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 | |

| FE0/1-FE0/15 | PTO | 101 | ||

| FE0/20 | administrator | 104 | ||

Excel-документ со списком VLAN, IP, портов

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии :)).Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

L1

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

L2На схеме L2 мы указываем наши VLAN’ы

В нашем примере схема третьего уровня получилась довольно бесполезная и не очень наглядная, из-за наличия только одного маршрутизирующего устройства. Но со временем она обрастёт подробностями.

Dia-файлы со схемами сети: L1, L2, L3

Как видите, информация в документах избыточна. Например, номера VLAN повторяются и на схеме и в плане по портам. Тут как бы кто на что горазд. Как вам удобнее, так и делайте. Такая избыточность затрудняет обновление в случае изменения конфигурации, потому что нужно исправиться сразу в нескольких местах, но с другой стороны, облегчает понимание.

К этой первой статье мы не раз ещё вернёмся в будущем, равно как и вам придётся всегда возвращаться к тому, что вы изначально напланировали. Собственно задание для тех, кто пока только начинает учиться и готов приложить для этого усилия: много читать про вланы, ip-адресацию, найти программы Packet Tracer и GNS3. Что касается фундаментальных теоретических знаний, то советуем начать читать Cisco press. Это то, что вам совершенно точно понадобится знать. В следующей части всё будет уже по-взрослому, с видео, мы будем учиться подключаться к оборудованию, разбираться с интерфейсом и расскажем, что делать нерадивому админу, забывшему пароль. P.S. Спасибо соавтору статьи — Максиму aka gluck. P.P.S Тем, кто имеет, что спросить, но не имеет возможности свой вопрос здесь задать, милости просим в ЖЖ

linkmeup.ru

Основы TCP/IP для будущих дилетантов / Хабр

Предположим, что вы плохо владеете сетевыми технологиями, и даже не знаете элементарных основ. Но вам поставили задачу: в быстрые сроки построить информационную сеть на небольшом предприятии. У вас нет ни времени, ни желания изучать толстые талмуды по проектированию сетей, инструкции по использованию сетевого оборудования и вникать в сетевую безопасность. И, главное, в дальнейшем у вас нет никакого желания становиться профессионалом в этой области. Тогда эта статья для вас. Вторая часть этой статьи, где рассматривается практическое применение изложенных здесь основ: Заметки о Cisco Catalyst: настройка VLAN, сброс пароля, перепрошивка операционной системы IOS

Вторая часть этой статьи, где рассматривается практическое применение изложенных здесь основ: Заметки о Cisco Catalyst: настройка VLAN, сброс пароля, перепрошивка операционной системы IOSПонятие о стеке протоколов

Задача — передать информацию от пункта А в пункт В. Её можно передавать непрерывно. Но задача усложняется, если надо передавать информацию между пунктами AB и AC по одному и тому же физическому каналу. Если информация будет передаваться непрерывно, то когда С захочет передать информацию в А — ему придётся дождаться, пока В закончит передачу и освободит канал связи. Такой механизм передачи информации очень неудобен и непрактичен. И для решения этой проблемы было решено разделять информацию на порции.На получателе эти порции требуется составить в единое целое, получить ту информацию, которая вышла от отправителя. Но на получателе А теперь мы видим порции информации как от В так и от С вперемешку. Значит, к каждой порции надо вписать идентификационный номер, что бы получатель А мог отличить порции информации с В от порций информации с С и собрать эти порции в изначальное сообщение. Очевидно, получатель должен знать, куда и в каком виде отправитель приписал идентификационные данные к исходной порции информации. И для этого они должны разработать определённые правила формирования и написания идентификационной информации. Далее слово «правило» будет заменяться словом «протокол».

Для соответствия запросам современных потребителей, необходимо указывать сразу несколько видов идентификационной информации. А так же требуется защита передаваемых порций информации как от случайных помех (при передаче по линиям связи), так и от умышленных вредительств (взлома). Для этого порция передаваемой информации дополняется значительным количеством специальной, служебной информацией.

В протоколе Ethernet находятся номер сетевого адаптера отправителя (MAC-адрес), номер сетевого адаптера получателя, тип передаваемых данных и непосредственно передаваемые данные. Порция информации, составленная в соответствии с протоколом Ethernet, называется кадром. Считается, что сетевых адаптеров с одинаковым номером не существует. Сетевое оборудование извлекает передаваемые данные из кадра (аппаратно или программно), и производит дальнейшую обработку.

Как правило, извлечённые данные в свою очередь сформированы в соответствии с протоколом IP и имеют другой вид идентификационной информации — ip адрес получателя (число размером в 4 байта), ip адрес отправителя и данные. А так же много другой необходимой служебной информации. Данные, сформированные в соответствии с IP протоколом, называются пакетами.

Далее извлекаются данные из пакета. Но и эти данные, как правило, ещё не являются изначально отправляемыми данными. Этот кусок информации тоже составлен в соответствии определённому протоколу. Наиболее широко используется TCP протокол. В нём содержится такая идентификационная информация, как порт отправителя (число размером в два байта) и порт источника, а так же данные и служебная информация. Извлечённые данные из TCP, как правило, и есть те данные, которые программа, работающая на компьютере В, отправляла «программе-приёмнику» на компьютере A.

Вложность протоколов (в данном случае TCP поверх IP поверх Ethernet) называется стеком протоколов.

ARP: протокол определения адреса

Существуют сети классов A, B, C, D и E. Они различаются по количеству компьютеров и по количеству возможных сетей/подсетей в них. Для простоты, и как наиболее часто встречающийся случай, будем рассматривать лишь сеть класса C, ip-адрес которой начинается на 192.168. Следующее число будет номером подсети, а за ним — номер сетевого оборудования. К примеру, компьютер с ip адресом 192.168.30.110 хочет отправить информацию другому компьютеру с номером 3, находящемуся в той же логической подсети. Это значит, что ip адрес получателя будет такой: 192.168.30.3Важно понимать, что узел информационной сети — это компьютер, соединённый одним физическим каналом с коммутирующим оборудованием. Т.е. если мы отправим данные с сетевого адаптера «на волю», то у них одна дорога — они выйдут с другого конца витой пары. Мы можем послать совершенно любые данные, сформированные по любому, выдуманному нами правилу, ни указывая ни ip адреса, ни mac адреса ни других атрибутов. И, если этот другой конец присоединён к другому компьютеру, мы можем принять их там и интерпретировать как нам надо. Но если этот другой конец присоединён к коммутатору, то в таком случае пакет информации должен быть сформирован по строго определённым правилам, как бы давая коммутатору указания, что делать дальше с этим пакетом. Если пакет будет сформирован правильно, то коммутатор отправит его дальше, другому компьютеру, как было указано в пакете. После чего коммутатор удалит этот пакет из своей оперативной памяти. Но если пакет был сформирован не правильно, т.е. указания в нём были некорректны, то пакет «умрёт», т.е. коммутатор не будет отсылать его куда либо, а сразу удалит из своей оперативной памяти.

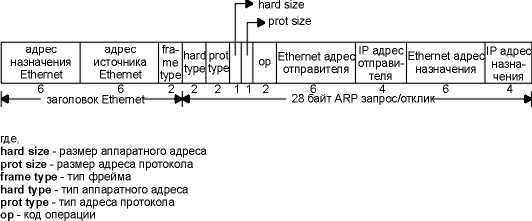

Для передачи информации другому компьютеру, в отправляемом пакете информации надо указать три идентификационных значения — mac адрес, ip адрес и порт. Условно говоря, порт — это номер, который, выдаёт операционная система каждой программе, которая хочет отослать данные в сеть. Ip адрес получателя вводит пользователь, либо программа сама получает его, в зависимости от специфики программы. Остаётся неизвестным mac адрес, т.е. номер сетевого адаптера компьютера получателя. Для получения необходимой данной, отправляется «широковещательный» запрос, составленный по так называемому «протоколу разрешения адресов ARP». Ниже приведена структура ARP пакета.

Сейчас нам не надо знать значения всех полей на приведённой картинке. Остановимся лишь на основных.

В поля записываются ip адрес источника и ip адрес назначения, а так же mac адрес источника.

Поле «адрес назначения Ethernet» заполняется единицами (ff:ff:ff:ff:ff:ff). Такой адрес называется широковещательным, и такой фрейм будер разослан всем «интерфейсам на кабеле», т.е. всем компьютерам, подключённым к коммутатору.

Коммутатор, получив такой широковещательный фрейм, отправляет его всем компьютерам сети, как бы обращаясь ко всем с вопросом: «если Вы владелец этого ip адреса (ip адреса назначения), пожалуйста сообщите мне Ваш mac адрес». Когда другой компьютер получает такой ARP запрос, он сверяет ip адрес назначения со своим собственным. И если он совпадает, то компьютер, на место единиц вставляет свой mac адрес, меняет местами ip и mac адреса источника и назначения, изменяет некоторую служебную информацию и отсылает пакет обратно коммутатору, а тот обратно — изначальному компьютеру, инициатору ARP запроса.

Таким образом ваш компьютер узнаёт mac адрес другого компьютера, которому вы хотите отправить данные. Если в сети находится сразу несколько компьютеров, отвечающих на этот ARP запрос, то мы получаем «конфликт ip адресов». В таком случае необходимо изменить ip адрес на компьютерах, что бы в сети не было одинаковых ip адресов.

Построение сетей

Задача построения сетей

На практике, как правило, требуется построить сети, число компьютеров в которой будет не менее ста. И кроме функций файлообмена, наша сеть должна быть безопасной и простой в управлении. Таким образом, при построении сети, можно выделить три требования:- Простота в управлении. Если бухгалтера Лиду переведут в другой кабинет, ей по-прежнему понадобится доступ к компьютерам бухгалтеров Анны и Юлии. И при неправильном построении своей информационной сети, у администратора могут возникнуть трудности в выдаче Лиде доступа к компьютерам других бухгалтеров на её новом месте.

- Обеспечение безопасности. Для обеспечения безопасности нашей сети, права доступа к информационным ресурсам должны быть разграничены. Так же сеть должна быть защищена от угроз раскрытия, целостности и отказа в обслуживании. Подробнее читайте в книге «Атака на Internet» автора Илья Давидович Медведовский, глава «Основные понятия компьютерной безопасности».

- Быстродействие сети. При построении сетей есть техническая проблема — зависимость скорости передачи от количества компьютеров в сети. Чем больше компьютеров — тем ниже скорость. При большом количестве компьютеров, быстродействие сети может стать настолько низким, что она станет неприемлемой заказчику.

Существует большое множество приложений, программных модулей и сервисов, которые, для своей работы отправляют в сеть широковещательные сообщения. Описанный в пункте ARP: протокол определения адреса лишь один из множества ШС, отправляемый вашим компьютером в сеть. Например, когда вы заходите в «Сетевое окружение» (ОС Windows), ваш компьютер посылает ещё несколько ШС со специальной информацией, сформированной по протоколу NetBios, что бы просканировать сеть на наличие компьютеров, находящихся в той же рабочей группе. После чего ОС рисует найденные компьютеры в окне «Сетевое окружение» и вы их видите.

Так же стоит заметить, что во время процесса сканирования той или иной программой, ваш компьютер отсылает ни одно широковещательное сообщение, а несколько, к примеру для того, что бы установить с удалёнными компьютерами виртуальные сессии или ещё для каких либо системных нужд, вызванных проблемами программной реализации этого приложения. Таким образом, каждый компьютер в сети для взаимодействия с другими компьютерами вынужден посылать множество различных ШС, тем самым загружая канал связи не нужной конечному пользователю информацией. Как показывает практика, в больших сетях широковещательные сообщения могут составить значительную часть трафика, тем самым замедляя видимую для пользователя работу сети.

Виртуальные локальные сети

Для решения первой и третьей проблем, а так же в помощь решения второй проблемы, повсеместно используют механизм разбиения локальной сети на более маленькие сети, как бы отдельные локальные сети (Virtual Local Area Network). Грубо говоря, VLAN — это список портов на коммутаторе, принадлежащих одной сети. «Одной» в том смысле, что другой VLAN будет содержать список портов, принадлежащих другой сети.Фактически, создание двух VLAN-ов на одном коммутаторе эквивалентно покупке двух коммутаторов, т.е. создание двух VLAN-ов — это всё равно, что один коммутатор разделить на два. Таким образом происходит разбиение сети из ста компьютеров на более маленькие сети, из 5-20 компьютеров — как правило именно такое количество соответствует физическому местонахождению компьютеров по надобности файлообмена.

- При разбиении сети на VLAN-ы достигается простота управления. Так, при переходе бухгалтера Лиды в другой кабинет, администратору достаточно удалить порт из одного VLAN-а и добавить в другой. Подробнее это рассмотрено в пункте VLAN-ы, теория.

- VLAN-ы помогают решить одно из требований к безопасности сети, а именно разграничение сетевых ресурсов. Так, студен из одной аудитории не сможет проникнуть на компьютеры другой аудитории или компьютер ректора, т.к. они находятся в фактически разных сетях.

- Т.к. наша сеть разбита на VLAN-ы, т.е. на маленькие «как бы сети», пропадает проблема с широковещательными сообщениями.

VLAN-ы, теория

Возможно, фраза «администратору достаточно удалить порт из одного VLAN-а и добавить в другой» могла оказаться непонятной, поэтому поясню её подробнее. Порт в данном случае — это не номер, выдаваемый ОС приложению, как было рассказано в пункте Стек протоколов, а гнездо (место) куда можно присоединить (вставить) коннектор формата RJ-45. Такой коннектор (т.е. наконечник к проводу) прикрепляется к обоим концам 8-ми жильного провода, называемого «витая пара». На рисунке изображён коммутатор Cisco Catalyst 2950C-24 на 24 порта: Как было сказано в пункте ARP: протокол определения адреса каждый компьютер соединён с сетью одним физическим каналом. Т.е. к коммутатору на 24 порта можно присоединить 24 компьютера. Витая пара физически пронизывает все помещения предприятия — все 24 провода от этого коммутатора тянутся в разные кабинеты. Пусть, к примеру, 17 проводов идут и подсоединяются к 17-ти компьютерам в аудитории, 4 провода идут в кабинет спецотдела и оставшиеся 3 провода идут в только что отремонтированный, новый кабинет бухгалтерии. И бухгалтера Лиду, за особые заслуги, перевели в этот самый кабинет.Как сказано выше, VLAN можно представлять в виде списка принадлежащих сети портов. К примеру, на нашем коммутаторе было три VLAN-а, т.е. три списка, хранящиеся во flash-памяти коммутатора. В одном списке были записаны цифры 1, 2, 3… 17, в другом 18, 19, 20, 21 и в третьем 22, 23 и 24. Лидин компьютер раньше был присоединён к 20-ому порту. И вот она перешла в другой кабинет. Перетащили её старый компьютер в новый кабинет, или она села за новый компьютер — без разницы. Главное, что её компьютер присоединили витой парой, другой конец которой вставлен в порт 23 нашего коммутатора. И для того, что бы она со своего нового места могла по прежнему пересылать файлы своим коллегам, администратор должен удалить из второго списка число 20 и добавить число 23. Замечу, что один порт может принадлежать только одному VLAN-у, но мы нарушим это правило в конце этого пункта.

Замечу так же, что при смене членства порта в VLAN, администратору нет никакой нужды «перетыкать» провода в коммутаторе. Более того, ему даже не надо вставать с места. Потому что компьютер администратора присоединён к 22-ому порту, с помощью чего он может управлять коммутатором удалённо. Конечно, благодаря специальным настройкам, о которых будет рассказано позже, лишь администратор может управлять коммутатором. О том, как настраивать VLAN-ы, читайте в пункте VLAN-ы, практика [в следующей статье].

Как вы, наверное, заметили, изначально (в пункте Построение сетей) я говорил, что компьютеров в нашей сети будет не менее 100. Но к коммутатору можно присоединить лишь 24 компьютера. Конечно, есть коммутаторы с большим количеством портов. Но компьютеров в корпоративной сети/сети предприятия всё равно больше. И для соединения бесконечно большого числа компьютеров в сеть, соединяют между собой коммутаторы по так называемому транк-порту (trunk). При настройки коммутатора, любой из 24-портов можно определить как транк-порт. И транк-портов на коммутаторе может быть любое количество (но разумно делать не более двух). Если один из портов определён как trunk, то коммутатор формирует всю пришедшую на него информацию в особые пакеты, по протоколу ISL или 802.1Q, и отправляет эти пакеты на транк-порт.

Всю пришедшую информацию — имеется в виду, всю информацию, что пришла на него с остальных портов. А протокол 802.1Q вставляется в стек протоколов между Ethernet и тем протоколом, по которому были сформированные данные, что несёт этот кадр.

В данном примере, как вы, наверное, заметили, администратор сидит в одном кабинете вместе с Лидой, т.к. витая пора от портов 22, 23 и 24 ведёт в один и тот же кабинет. 24-ый порт настроен как транк-порт. А сам коммутатор стоит в подсобном помещении, рядом со старым кабинетом бухгалтеров и с аудиторией, в которой 17 компьютеров.

Витая пара, которая идёт от 24-ого порта в кабинет к администратору, подключается к ещё одному коммутатору, который в свою очередь, подключён к роутеру, о котором будет рассказано в следующих главах. Другие коммутаторы, которые соединяют другие 75 компьютеров и стоят в других подсобных помещениях предприятия — все они имеют, как правило, один транк-порт, соединённый витой парой или по оптоволокну с главным коммутатором, что стоит в кабинете с администратором.

Выше было сказано, что иногда разумно делать два транк-порта. Второй транк-порт в таком случае используется для анализа сетевого трафика.

Примерно так выглядело построение сетей больших предприятий во времена коммутатора Cisco Catalyst 1900. Вы, наверное, заметили два больших неудобства таких сетей. Во первых, использование транк-порта вызывает некоторые сложности и создаёт лишнюю работу при конфигурировании оборудования. А во вторых, и в самых главных — предположим, что наши «как бы сети» бухгалтеров, экономистов и диспетчеров хотят иметь одну на троих базу данных. Они хотят, что бы та же бухгалтерша смогла увидеть изменения в базе, которые сделала экономистка или диспетчер пару минут назад. Для этого нам надо сделать сервер, который будет доступен всем трём сетям.

Как говорилось в середине этого пункта, порт может находиться лишь в одном VLAN-е. И это действительно так, однако, лишь для коммутаторов серии Cisco Catalyst 1900 и старше и у некоторых младших моделей, таких как Cisco Catalyst 2950. У остальных коммутаторов, в частности Cisco Catalyst 2900XL это правило можно нарушить. При настройке портов в таких коммутаторах, каждый пор может иметь пять режимов работы: Static Access, Multi-VLAN, Dynamic Access, ISL Trunk и 802.1Q Trunk. Второй режим работы именно то, что нам нужно для выше поставленной задачи — дать доступ к серверу сразу с трёх сетей, т.е. сделать сервер принадлежащим к трём сетям одновременно. Так же это называется пересечением или таггированием VLAN-ов. В таком случае схема подключения может быть такой:

Продолжение следует

Вторая часть этой статьи, где рассматривается практическое применение изложенных здесь основ: Заметки о Cisco Catalyst: настройка VLAN, сброс пароля, перепрошивка операционной системы IOSОб этой статье

Статья опробована на реальных студентах. Я давал им прочитать часть статьи и оценить на понятность. Затем редактировал и упрощал материал до тех пор, пока он ни стал понятен даже самым отпетым двоечникам.habr.com

Создаем простую локальную сеть | Компьютер для чайников

В это статье я расскажу вам как создать простую локальную сеть из двух компьютеров соединенных с помощью свитча\роутера.

Как создать локальную сеть

- Первое что нам понадобиться — узнать IP адрес роутера (если он имеется). Узнать его можно посмотрев документацию или на «животе» роутера, обычно это 192.168.1.1 .

- Нам необходимо всем компьютерам дать оригинальные имена и включить их в одну рабочую группу. Для этого на каждом компьютере, кликаем правой кнопкой по «мой компьютер», открываем «свойства» и вкладку «Имя компьютера», нажимаем кнопку «изменить».

- В открывшемся окне вводим оригинальное имя компьютера (без пробелов, латинскими буквами), в качестве рабочей группы будем использовать название «HOME». Нажимаем «ок» и перезагружаем компьютер.

Если в сети используется роутер, то советую сперва выполнить пункты 7 и 8, только в случае если вы не увидите общую папку использовать пункты 3,4,5,6.

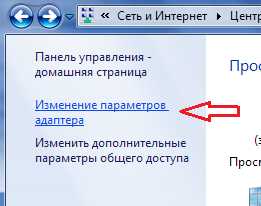

Если в сети используется роутер, то советую сперва выполнить пункты 7 и 8, только в случае если вы не увидите общую папку использовать пункты 3,4,5,6. - Теперь открываем сетевые подключения:Для Windows XP : Меню «Пуск» — Панель управления — Сеть и подключения к Интернету — Сетевые подключения.Для Windows 7 : Меню «Пуск» — Панель управления — Просмотр состояния сети и задач — Изменение параметров адаптера.

- В сетевых подключениях вы увидите «Подключение по локальной сети», кликаем по нему правой кнопкой и открываем свойства. Во вкладке «Общее» (Windows XP) или «Сеть» (Windows 7), выделяем «Протокол Интернета (TCP\IP)» (Windows XP) или «Протокол интернета версии 4 (TCP\IPv4)» (Windows 7) и жмем кнопочку «свойства»

- Важно, если у вас уже прописаны адреса вам необходимо переписать их на бумагу, в случае появления ошибок и придется восстановить. В открывшемся окне переключаем радиоточки в положение «Использовать следующий IP адрес:» и «Использовать следующие адреса DNS-серверов:»

- Теперь вводим наши данные:Если в сети используется роутер, то во всех данных меняются первые 3 группы IP-адреса. В нашем примере используется роутер с IP-адресом 192.168.1.1, и в связи с этим для поле IP-адрес меняется только число в последней группе, первые 3 группы чисел остаются 192.168.1.2 .IP-адрес: 192.168.1.2 (Последнее число «2» меняется на каждом компьютере, то есть растет 3 4 5 6 и так далее).Маска подсети: 255.255.255.0 (Одинакова на всех компьютерах).Основной шлюз: 192.168.1.1 (IP адрес роутера)Предпочитаемый DNS-сервер: 192.168.1.1 (IP адрес роутера)Альтернативный DNS-сервер: 8.8.8.8Нажимаем «ОК» и закрываем свойства подключения по локальной сети.

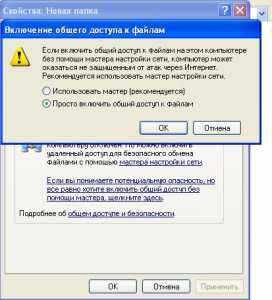

- Теперь необходимо создать общую папку на обоих компьютерах (или открыть доступ к существующей папке), для этого кликаем правой кнопкой по нужной папке и открываем свойства, открываем вкладку «Доступ». Если вы проделываете это впервые — кликаем по надписи «Если вы понимаете потенциальную опасность, но все равно хотите включить общий доступ без помощи мастера, щелкните здесь».

Во всплывающем окне выбираем «Просто включить общий доступ к файлам»

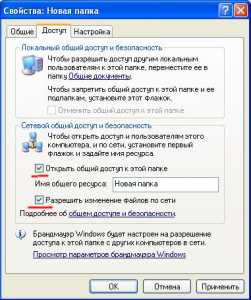

Во всплывающем окне выбираем «Просто включить общий доступ к файлам» Теперь во вкладке «Доступ» ставим галочки «Открыть общий доступ к этой папке» и «Разрешить изменение файлов по сети». Нажимаем «ок».

Теперь во вкладке «Доступ» ставим галочки «Открыть общий доступ к этой папке» и «Разрешить изменение файлов по сети». Нажимаем «ок».

- Перезагружаем компьютер, открываем сетевые подключения и если все прошло правильно — видим общую папку другого компьютера.

Расскажи друзьям о полезной статье с помощью кнопок:

Загрузка... Опубликовано: 27.09.2014Создаем простую локальную сеть

dontfear.ru

Создание сети для начинающих. Часть 2.

В первой части мы уже разобрались с физической организацией сети для дома или малого офиса и ручной настройкой сетевых адресов. В этой части мы продолжим рассматривать создание сети для начинающих. Прежде всего, рассмотрим минимальный набор сервисов, которые необходимы для такой работы сети, при которой сетевые настройки выдаются автоматически. Прежде всего рассмотрим, какие сервисы нам необходимы и зачем они нужны, а потом рассмотрим, что такое сетевой шлюз и что может им являться.

Необходимый минимальный набор сервисов для работы сети

Самый минимальный набор сервисов для локальной сети с выходом в Интернет включается обычно следующее:

- DHCP - сервис динамической конфигурации хостов, обеспечивающий автоматическое получение адресов и других сетевых параметров

- DNS - сервис доменных имен, обеспечивающий работу с символьными именами, который позволяет открывать сайты по именам, например

- Сетевой шлюз, обеспечивающий выход в Интернет

В небольших сетях весь этот минимальный набор сервисов обеспечивается обычно либо аппаратным роутером, либо компьютером, выступающим в роли сервера. Настройка роутера обычно проще, но при очень активной работе с сетью ресурсов его может не хватить, если, скажем, у вас локальная сеть из 50 машин, а для выхода в Интернет вы используете роутер домашнего класса. Поэтому при росте сети вам, возможно, в дальнейшем нужно будет переходить на сервер-шлюз, либо на более производительное сетевое оборудование. Кроме этого, в небольшой сети сервер-шлюз может использоваться как файловый сервер и принт-сервер, к которому подключается принтер или принтеры.

Как работает DHCP

При подключении к сети компьютеры посылают специальный запрос на получение сетевого адреса. Этот запрос широковещательный, то есть, отправляется он всем машинам в сети без указания конкретного адресата, но с указанием источника. В качестве источника указывается аппаратный адрес сетевого интерфейса (под сетевым интерфейсом часто понимают сетевую карту, но на самом деле это не совсем точно, на одной сетевой карте может быть несколько сетевых интерфейсов). DHCP-сервер получает такой запрос и отвечает на него. В ответ может включаться достаточно большое количество параметров, однако минимальный набор обычно включает следующие значения:

- Сетевой адрес (IP-адрес)

- Маска сети (Network mask, netmask)

- Адрес сетевого шлюза (Gateway)

- Адрес DNS-сервера

Этих параметров достаточно, чтобы минимально организовать работу сети. Если вы используете устройства для IP-телефонии, например, то вам может потребоваться добавить какие-то опции.

Компьютер получает ответ на свой запрос и настраивает сетевой интерфейс с использованием полученных параметров.

Если DHCP-сервера в сети нет, то они все равно могут быть настроены автоматически. Для этого используется APIPA (Automatic Private IP Adressing)

Что такое APIPA

APIPA - это сервис операционных систем Windows, позволяющий автоматически сконфигурировать сетевой адрес, если в сети нет DHCP-сервера. В операционных системах на базе ядра Linux подобный сервис тоже есть, это avahi-daemon.

Этот сервис работает следующим образом: компьютер при включении и инициализации сети пытается получить адрес от DHCP-сервера. Если ему это не удается, то он присваивает себе адрес из интервала, который был зарезервирован специально для Microsoft, 169.254.0.1-169.254.255.254. Маска подсети при этом настраивается как 255.255.0.0 (Подсеть класса B). После этого клиент использует самостоятельно сконфигурированный адрес до тех пор, пока в сети не появится DHCP-сервер. Проверка на наличие DHCP-сервера производится один раз в пять минут.

Что такое маска сети

Маска сети, или маска подсети, - это битовая маска, которая определяет, какая часть IP-адреса относится к сети, а какая часть - к хосту. Сам IP-адрес записывается в десятичном виде, но на самом деле он фактически используется в битовом. Часть битов выделяется под номер подсети и часть битов под адрес хоста. 8 бит в адресе называют октетом.

Что такое шлюз

Шлюз - это компьютер или сетевое устройство, основная задача которого - пересылка пакетов между подсетями. Дело в том, что внутри одного сегмента сети компьютеры могут обмениваться пакетами без его участия, а для отсылки пакетов за пределы сегмента сети необходим шлюз. Он обычно включен в две или более подсетей и его основная задача - пропускать пакеты между этими двумя подсетями. Пересылка пакетов может обеспечиваться двумя способами: первый - это пропуск пакетов между двумя сетевыми интерфейсами шлюза, так называемый форвардинг, а второй - это NAT (Network Address Translation).

В качестве шлюза может выступать либо компьютер с двумя сетевыми картами, либо аппаратный роутер, либо сетевое оборудование (в настоящее время распространено большое количество сетевого оборудования различных производителей). Для небольшой сети достаточно будет аппаратного роутера домашнего класса, если нет необходимости в широких каналах связи (от 50-100 мбит).

Что такое NAT

NAT (Network Address Translation) - это механизм, который позволяет преобразовывать адреса транзитных пакетов. Таким образом, при использовании NAT источником пакетов будет шлюз, за которым находится локальная сеть, из которой, собственно, пакеты и посылаются. А когда приходит ответ, шлюз перенаправляет пакеты на тот хост, для которого они предназначены. Трансляция сетевых адресов может производиться как один-в-один, так и много-в-один, и даже отдельные порты других хостов могут транслироваться на порты одной машины или одного устройства.

Таким образом, простейшая схема сети с выходом в Интернет выглядит так:

Может быть это и не очень подробное описание всех аспектов работы сети, но надеюсь, что понятное, если что-то все-таки непонятно, пишите вопросы в комментарии. Буду рад, если эти статьи позволят вам разобраться с тем, как организовать несложную локальную сеть с выходом в Интернет.

- Нажмите здесь, чтобы поделиться контентом на Facebook. (Открывается в новом окне)

- Нажмите, чтобы поделиться на LinkedIn (Открывается в новом окне)

- Нажмите, чтобы поделиться на Reddit (Открывается в новом окне)

- Нажмите, чтобы поделиться на Twitter (Открывается в новом окне)

- Нажмите, чтобы поделиться в Google+ (Открывается в новом окне)

- Нажмите, чтобы поделиться записями на Tumblr (Открывается в новом окне)

- Нажмите, чтобы поделиться записями на Pinterest (Открывается в новом окне)

- Нажмите, чтобы поделиться записями на Pocket (Открывается в новом окне)

- Нажмите, чтобы поделиться в Telegram (Открывается в новом окне)

- Нажмите, чтобы поделиться в WhatsApp (Открывается в новом окне)

- Нажмите, чтобы поделиться в Skype (Открывается в новом окне)

mnorin.com

Построение локальной сети Cisco простыми словами

Добрый день уважаемые читатели блога, сегодня я хочу рассказать про построение локальной сети Cisco простыми словами, так как очень часто мне задают разного рода вопросы связанные с данной темой. И я решил ответить на них в одной статье, уверен для начинающих сетевых инженеров эта информация будет полезна.

Lifecycle сети Cisco

Lifecycle, с английского языка переводится как время работы или жизни вашего решения, оно включает в себя шесть этапов:

- Подготовка > на данном этапе построения локальной сети происходит, обоснование в виде экономических инвестиций в данный проект

- Планирование > Оценка готовности к поддержке предлагаемого решения, например есть ли специалисты, кто это сделает или интеграторы

- Проектирование > На данном этапе идет создание максимально подробного проекта, в котором описываются все хотелки и потребности бизнеса, с техническими требованиями

- Внедрение > ну тут понятно, что то, что спроектировали нужно реализовывать

- Работа > каждодневная эксплуатация и обеспечение бесперебойной работы сети

- Оптимизация > поиск решений или технологий, за счет которых можно произвести улучшение работы локальной сети.

Что такое всемирная компьютерная сеть

После того как мы разобрали цикл жизни и разработки сети, нужно познакомиться с определением, описывающим ее.

Компьютерная сеть (Computer NetWork) – это совокупность компьютеров и других устройств, соединенных линиями связи и обменивающихся информацией между собой в соответствии с определенными правилами – протоколом. Протокол играет очень важную роль, поскольку недостаточно только соединить компьютеры линиями связи.

Ниже представлена общая схема, как посредством интернета все объединяется в одно целое, напомню, что интернет можно описать простым описанием, это сеть сетей, то есть куча локальных сетей объединенных в одну большую сеть. Как видите на рисунке, он позволяет Офисам общаться со своими центральными офисами, мобильным пользователя работать по удаленке или из дома, мир стал мобильным. Думаю вам теперь понятно, что такое всемирная компьютерная сеть.

Физические компоненты сети

Давайте разбираться из каких компонентов происходит построение локальной сети. Какая задача стояла перед инженерами создающими сети, чтобы из оперативной памяти устройства А, бала передана информация в оперативную память устройства В. Далее за счет приложений, работающих по определенным протоколам информация извлекается и предоставляется пользователя. Схема такая:

- Сетевая карта вставленная в компьютер > Пользователь отправляет информацию в виде сетевых пакетов коммутатору

- Коммутатор > в свою очередь отправляет ее вышестоящему маршрутизатору

- Маршрутизатор > может отправить либо еще цепочке маршрутизаторов, или сразу нужному коммутатору если у него есть до него маршрут, и далее пакеты обрабатываются компьютером получателем и отдаются пользователю в виде информации.

Как видите построение локальной сети (ЛВС), очень логичное и простое.

Если посмотреть средне статистическую сеть предприятия, то она выглядит вот так. Есть корневой коммутатор, ядро сети, к нему подключены коммутаторы второго уровня, как это настраивается я описывал в статье Как настроить коммутаторы cisco 3 уровня. Вся сеть может быть сегментирована VLANами, присутствует сервер DHCP Cisco или на Windows, это не важно, далее весь трафик выходящий за рамки локальной сети идет в маршрутизатор, и дальше уже в интернет, благодаря статической маршрутизация Cisco. Примеры настройки маршрутизатора Cisco я уже приводил.

Как влияют пользовательские приложения на сеть

Давайте рассмотрим какие виды трафика присутствуют в сети и как они на нее влияют.

- Пакетные приложения > примерами могут служить протоколы ftp или tftp, общение идет между компьютерами и нет непосредственного вмешательства человека. Тут полоса пропускания конечно важна, но не играет ключевой роли.

- Интерактивные приложения > это следующий вид трафика > Тут уже есть интерактив между пользователем и компьютеров. Простой пример это браузер или запрос к базам данных. Так как пользователь ожидает ответа, время реакции системы для него важно, но не играет самой важной роли, если оно конечно не очень долгое. Простой пример пришел человек на работу, а по пути ему нахамили и наступили на ногу, да и еще он промок :), теперь любая искра разожжет в нем пожар, если у него браузер будет по его мнению медленно отдавать странички или письмо пришло не через минуту, а через две он будет гундосить, что все плохо работает, а вот если он с утра выспался, поел, да и еще наши в футбол выиграли у Англичан, то любая задержка, не будет у него вызывать приступов ярости, он на время ожидания поболтает о вчерашнем футболе.

- Приложения в реальном времени > продолжаем рассматривать чем забиты каналы связи и тут уже общение человека с человеком. Примером могут быть VOIP и Видео трафик, звук более приоритетный перед видео. Очень критичное по времени запаздывания, еще примером могут служить мессенджеры, по типу ICQ, где трафик минимальный, но человек должен получить его мгновенно.

- Трафик P2P > это одноранговые сети (Peer-to-Peer), простым примером могут служить торренты 🙂 для операторов связи это мусор, которым забиты каналы, но они еще не истреблены по одной простой причине, что мощности каналов связи позволяют им обрабатывать текущие потребности потребителей и бизнеса. Кстати Skype, так же работает по протоколу p2p.

Характеристики локальных сетей

При построении локальной сети Cisco, да и не только ее, нужно учитывать ряд требований:

- Скорость

- Стоимость

- Безопасность

- Доступность

- Масштабируемость

- Топологию

Модели построения сетей

Выше мы выяснили основные характеристики, теперь давайте разбираться в какие модели построения сетей существуют. Первая топология, которую придумали, называется

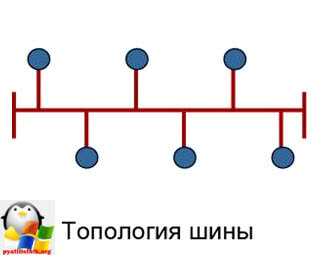

- Топология шины > при данной модели построения сети, получается одна общая шина передачи данных, и все ее участники (устройства) принимают сигнал, ничего не напоминает 🙂 я вам рассказывал про хаб. Очень не безопасная топология, так как можно было легко получать данные не предназначенные для вас, плюс разрыв общей шины приводил к полной не работоспособности локальной сети. Стали думать, какие еще можно было сделать решения и придумали.

- Топология кольца > передают сигналы по кругу. Из плюсов меньше затраты на кабели, особенно если это оптика. Присутствует единая точка отказа.

Как следствие в борьбе за отказоустойчивость делили вот такую конструкцию, FDDI двойная кольцевая топология. Тут сигналы передаются в противоположных направлениях. Используется операторами связи.

- Топология звезда > Все данные передаются через центральный узел, это критическая точка отказа, но в современных условиях ее все стараются дублировать, за счет кластеризации. И при обрыве например одной из линий передачи все остальные продолжали работать, это было достижением по сравнению с другими моделями построения сетей.

Вот дальнейшее развитие и более устойчивое чем звездообразная топология, но как следствие и более дорогая. Даже если откажет ядро, свои сегменты локальной сети будут работать, и ждать когда поднимется ядро.

Когда вы будите производить построение корпоративной сети, вы должны хорошо все продумать и знать все слабые точки, чтобы по возможности от них избавиться или задублировать их.

Еще может быть вариант, каждый с каждым, полная отказоустойчивость, но дорогой не реально. Примером может служить узлы телефонной связи (не сотовой), называется это полносвязная ячеистая топология.

Продолжаем разбираться в построении локальной сети и рассмотрим какие провода используются для данной задачи.

Сетевые провода и розетки

Витая пара

Когда вы производите построение локальной сети, вам необходимо выбрать какие провода для этого будут использоваться. В современных офисах в большинстве случаев для локалки используется технология Ethernet, где сигнал передается по так называемой витой паре (TP- Twisted Pair) состоящему из четырех медных свитых друг с другом (для уменьшения помех) пар проводов. Каждый администратор, должен знать последовательность, обжимания данного провода, чтобы сделать из него патч корд.

Когда идет построение компьютерной сети, то чаще всего используют неэкранированный кабель категории CAT5, а чаще его усовершенствованная версия CAT5e. Кабели подобной категории позволяют передавать сигнал со скоростью 100 Мбит/c при использовании только двух пар (половины) проводов, и 1000 Мбит/с при использовании всех четырех пар.

Для подключения к устройствам (маршрутизаторам, коммутаторам, сетевым картам) на концах витой пары используются 8-контактные модульные коннекторы, повсеместно называемые RJ-45 (хотя их правильное название - 8P8C).

Помните, что обычная витая пара не предназначена для проводки на улице. Перепады температур, воздействие влаги и других природных факторов могут привести к постепенному разрушению изоляции и снижению её функциональных качеств, что, в конечном счете, приведет к выходу сегмента сети из строя. В среднем сетевой кабель выдерживает на открытом воздухе от 3 до 8 лет, причем скорость сети начнет падать задолго до полного выхода кабеля из строя. Для использования на открытом воздухе нужно использовать специальную витую пару для открытой проводки.

Построение локальной сети , подразумевает использование кабелей для объединения компьютеров в сеть, конечно можно подключать их напрямую от коммутаторов или маршрутизаторов к разъемам на сетевых картах ПК, но существует и другой вариант – использование сетевых розеток. В этом случае, один конец кабеля соединяется с портом коммутатора, а если по правильному то с патч панелью а из нее уже в коммутатор, а другой с внутренними контактами розетки, во внешний разъем которой впоследствии можно уже подключать компьютерные или сетевые устройства.

Для чего вы можете сказать использовать патч панель в нашей локальной сети, проще же воткнуть на прямую в коммутатор, приведу плюсы.

На картинке сверху представлен вид патч панели спереди и сзади. Как видите каждый порт пронумерован и сверху можно подписать номер розетки с которой он соединен, что позволяет рисовать карту сети, и поиск нужно розетки займет у вас пару мгновений, в отличии от того если бы розетка вела бы на прямую в коммутатор, элементарно слетела бумажка с подписью и ищи потом щупом данный провод.

Второе преимущество, что патч панель зафиксирована и все кабели заходящие в нее сзади крепятся стяжками, что подразумевает, что вы не будите трогать связку розетка и патч панель, а если бы у нас был провод на прямую в коммутатор, то была бы возможность нарушить связь с розеткой за счет случайного дерганья провода например.

Сетевые розетки могут быть как встраиваемыми в стену, так и монтируемыми снаружи, например в короба. Применение розеток вместо торчащих концов кабелей придаст более эстетичный вид вашему рабочему месту. Так же розетки удобно использовать в качестве опорных точек различных сегментов сети. Например, можно установить коммутатор или маршрутизатор в коридоре, а затем от него капитально развести кабели к розеткам, размещенным во всех необходимых помещениях. Таким образом, вы получите несколько точек, расположенных в разных частях квартиры, к которым можно будет в любой момент подключать не только компьютеры, но и любые сетевые устройства, например, дополнительные коммутаторы для расширения вашей домашней или офисной сети.

Еще одной мелочью, которая вам может понадобиться при построении кабельной сети является удлинитель, который можно использовать для соединения двух витых пар с уже обжатыми разъемами RJ-45. Например у вас есть пара проводов 3 метра а нужен для подключения рабочего места 5, можно из двух сделать один за счет этой маленькой коробочки.

Так же для подключения к одному кабелю сразу двух компьютеров без использования коммутатора можно использовать сетевой разветвитель. Но опять же стоит помнить, что в этом случае максимальная скорость обмена данными будет ограничена 100 Мбит/c.

Как видите при построении локальной сети очень много различных компонентов и нюансов, и знание всех его составляющих, залог успеха и отсутствие проблем у системного администратора.

Коаксиальный Кабель

Это один из первых проводников, использовавшихся для создания сетей. Содержит в себе центральный проводник, слой изолятора в медной или алюминиевой оплетке и внешнюю ПВХ изоляцию. Максимальная скорость передачи данных - 10 Мбит. Кабель достаточно сильно подвержен электромагнитным наводкам. В случае повреждения ремонтируется с трудом (требуется пайка и тщательная изоляция), но даже после этого восстановленный участок работает медленно и нестабильно: появляются искажения электромагнитных волн, распространяющихся в коаксиальном кабеле, что приводит к потерям информации.

В настоящее время коаксиальный кабель в основном используется в качестве проводника сигнала спутниковых тарелок и прочих антенн. В локальных сетях применяется кабель с волновым сопротивлением 50 Ом, а для передачи TV сигнала - 75 Ом, они не совместимы между собой. В современных компьютерных сетях использование коаксиального кабеля, как правило, не оправданно, и в этой статье рассматриваться не будет.

У меня например в Москве провайдер по коаксиальному кабелю дает мне интернет и телевидение, которое заводит в свой роутер а от туда, я уже получаю интернет по rj-45 в компьютер.

Продолжение следует

pyatilistnik.org

Строим сеть своими руками и подключаем ее к Интернет, часть первая

Мы начинаем публикацию цикла статей на тему развертывания небольшой (в пределах дома или небольшого офиса) локальной сети и подключения ее к Интернет.

Полагаю, актуальность этого материала на сегодня довольно высока, так как только за последние пару месяцев несколько моих знакомых, неплохо знающие компьютеры в целом, задавали мне вопросы на сетевые темы, которые я считал очевидными. Видимо таковыми они являются далеко не для всех ;-)

По ходу статьи будут использованы термины из сетевой области, большинство их них объясняется в мини-ЧаВо о сетях, составленного Дмитрием Редько. К сожалению, этот материал давно не обновляется. Хотя он и не потерял актуальности, но в нем довольно много пробелов, поэтому, если найдутся добровольцы эти пробелы заполнить, пишите на емейл, указанный в конце этой статьи.При первом использовании сетевого термина, с него будет идти гиперссылка на объяснение оного в ЧаВо. Если некоторые термины не будут объяснены по ходу статьи или в ЧаВо, не стесняйтесь упомянуть этот факт в конференции, где эта статья будет обсуждаться.

Итак. В первой части будет рассмотрен самый простой случай. Имеем 2 или более компьютеров со встроенной в материнскую плату или установленной отдельно сетевой картой, коммутатор (switch) или даже без него, а так же канал в Интернет, предоставленный ближайшим провайдером.

Зафиксируем, что на всех компьютерах установлена операционная система Microsoft Windows XP Professional с Service Pack версии 1. Не буду утверждать, что это наиболее массовая ОС, установленная сейчас на компьютерах, но рассматривать все существующие семейства той же Microsoft довольно долго (но, если найдется много страждущих, проанализируем и другие). Версия языка ОС – English. На русской версии все будет работать аналогичным образом, читателям надо будет лишь найти соответствия русских аналогов названий в представленных ниже скришнотах.

Если у нас всего лишь два компьютера и в наличии нет коммутатора, то для создания сети между двумя компьютерами требуется наличие сетевой карты в каждом из них и кросс-овер кабель для объединения компьютеров друг с другом.

Почему кросс-овер и чем плох обычный кабель? В стандартах Ethernet на 10 и 100Мбит (10Base-T и 100Base-TX) для витой пары используется 4 провода (две свитых меж собой пары проводов). Обычно в кабеле, типа витая пара, 8 проводов, но из них используются только 4 (все восемь применяются в Gigabit Ethernet).

В разъемах типа MDI, установленных на сетевых картах, контакты 1 и 2 отвечают за передачу, 3, 6 — за прием. Если совместить контакты двух сетевых карт прямым кабелем (один к одному), то ничего не будет работать, что очевидно из рисунка:

MDI порт сетевой карты1,

| MDI порт сетевой карты2

|

На обеих сетевых картах, в случае прямого провода, совмещаются пары 3,6, отвечающие за прием (обе будут ждать передачи, слушать линию) и пары 1,2, отвечающие за передачу (обе будут пытаться передавать, но их никто не услышит). Эту проблему исправляет кросс-овер кабель, он перекрещивает пары проводов 1,2 и 3,4, т.е. меняет их местами. Таким образом, сигнал из 1,2 пары пойдет в 3,6 пару второй сетевой карты, а из 3,6 — в 1,2.

Два коммутатора между собой объединяются по тому же принципу (на коммутаторах стоят разъемы MDI-X, для их соединения необходим тот же самый кроссовер кабель).

А теперь возвращаемся к нашей сети из двух компьютеров. Если пропустить теорию, то для соединения вышеназванных машин нам нужно или купить готовый кроссовер кабель, или обжать его самостоятельно, воспользовавшись обжимным инструментом.

После получения кабеля, соединяем с помощью него сетевые карты компьютеров и вуаля — все должно заработать (на физическом уровне). Для проверки работоспособности сети на физическом уровне (уровне сигналов) имеет смысл посмотреть на индикаторы (чаще всего зеленого цвета), которые расположены на сетевой карте вблизи RJ-45 разъема. Как минимум один из них должен отвечать за индикацию наличия линка (физического соединения). Если загорелись индикаторы на обеих сетевых картах, то физический линк есть, кабель обжат верно. Горящий индикатор лишь на одной из двух карт не говорит о том, что на физическом уровне все в порядке. Мерцание этих (или соседних) индикаторов сигнализирует о передаче данных между компьютерами. Если индикаторы на обеих картах не горят, то с большой вероятностью неверно обжат или он поврежден кабель. Так же возможно, что одна из сетевых карт вышла из строя.

Конечно, описанное в предыдущем абзаце не означает, что операционная система видит сетевую карту. Горение индикаторов говорит лишь о наличии физического линка между компьютерами, не более того. Чтобы Windows увидела сетевую карту, нужен драйвер этой карты (обычно, операционка сама находит нужный и ставит его автоматически). Цитата из форума: «Как раз вчера диагностировал случай с подключенной сетевухой, не до конца вставленной в PCI-разъем. В результате “физически” сеть работала, но ОС ее не видела.».

Рассмотрим вторую ситуацию. Имеется коммутатор и два или более компьютера. Если два компьютера еще можно соединить без коммутатора, то если их три (или больше), то их объединение без свича является проблемой. Хотя проблема и разрешима — для объединения трех компьютеров нужно в один из них вставить две сетевые карты, перевести этот компьютер в режим маршрутизатора (роутера) и соединить его с двумя оставшимися машинами. Но описание этого процесса уже выходит за рамки этой статьи. Остановимся на том, что для объединения в одну локальную сеть трех и более компьютеров нужен коммутатор (тем не менее, есть и другие варианты: можно объединять компьютеры с посощью FireWire интерфейса или USB DataLink кабеля; а так же с помощью беспроводных (WiFi) карт, переведенных в Ad Hoc режим функционирования… но об этом в следующих сериях).

К коммутатору компьютеры подсоединяются прямым кабелем. Какой вариант заделки (568A или 568B) будет выбран — абсолютно не важно. Главное помнить, что с обеих сторон кабеля она (заделка) совпадала.

После обжима кабеля (или покупки оного в магазине), и подсоединения всех имеющихся компьютеров к коммутатору, следует проверить наличие физического линка. Проверка протекает аналогично вышеописанному способу для двух компьютеров. На коммутаторе рядом с портами так же должны присутствовать индикаторы, сигнализирующие о наличии физического соединения. Вполне может оказаться, что индикаторы находятся не рядом (сверху, сбоку, снизу) с портом, а вынесены на отдельную панель. В таком случае они будут пронумерованы в соответствии с номерами портов.

Добравшись до этого абзаца, мы уже имеем физически объединенные в локальную сеть 2 или более компьютеров. Переходим к настройке операционной системы.

Для начала, проверим правильность установок IP-адресации у сетевой карты. По-умолчанию, ОС Windows (2K/XP) сама назначает нужные IP адреса картам, но лучше в этом убедится самим.

Идем в настройки сетевой карты. Это можно сделать двумя путями, через панель управления (Start —> Control Panel —> Network Connection)

Или, если сетевое окружение (Network Places) вынесено на рабочий стол, то достаточно кликнуть по нему правой кнопкой и выбрать Properties (Свойства).

В появившемся окне выбираем нужный сетевой адаптер (обычно он там один). Новое окно сообщает нам довольно много информации. Во-первых, статус соединения (в данном случае — Connected, т.е. физическое подключение есть) и его скорость (100 Мбит). А так же количество посланных и принятых пакетов. Если кол-во принимаемых пакетов равно нулю, а в сети находится более одного компьютера (включенными), то это, возможно, указывает на неисправность нашей сетевой карты или порта коммутатора (если компьютер подключен к нему). Так же возможна неисправность самого кабеля.

Выбрав закладку Support, можно узнать текущий IP адрес и маску подсети, назначенные сетевой карте. По умолчанию, ОС Windows дают адаптерам IP адреса их диапазона 169.254.0.0 -- 169.254.255.254 с маской подсети 255.255.0.0. Обсуждение масок, классов подсетей и так далее выходит за рамки этой статьи. Главное запомнить, что маска подсети у всех компьютеров из одной сети должна совпадать, а IP адреса — различаться. Но опять таки, цифры IP адреса, которые совпадают по позициям с ненулевыми цифрами маски подсети, у всех компьютерах должны быть одинаковыми, т.е. в данном примере у всех хостов из локальной сети в IP адресе будут совпадать две первые позиции цифр — 169.254.

IP-настройки сетевой карты могут задаваться и вручную (Свойства сетевого адаптера —> Properties —> Internet Protocol (TCP/IP) —> Properties). Но в большинстве случаев имеет смысл выставить настройки в значение по умолчанию (автоматическое определение IP адреса и DNS) и операционная система настроит сетевые адаптеры сама.

Кроме сетевых адресов, всем компьютерам нужно задать одинаковое имя рабочей группы. Это настраивается в настройках системы (System Properties). Туда можно попасть через панель управления (System —> Computer Name). Разумеется, можно задавать и разные имена рабочим группам. Это удобно, если у вас много компьютеров в сети и нужно как то логически разделить работающие машины между собой. Следствием этого станет появление нескольких рабочих групп в сетевом окружении (вместо одной).

или, если значок My Computer был выведен на рабочий стол, то правым кликом мыши на этом значке и выборе (Properties —> Computer Name).

В появившемся окне (появляющимся после нажатия кнопки Change) можно изменить имя компьютера (каждой машине — свое уникальное имя). И тут же надо ввести название рабочей группы. У всех компьютеров в локальной сети название рабочей группы должно совпадать.

После этого ОС попросит перезагрузиться, что и нужно будет сделать.

На любом из компьютеров можно «расшаривать» (т.е. выкладывать в общий доступ) директории. Это делается следующим образом:

В проводнике жмем правой кнопкой на директорию, выбираем Свойства (Properties).

Выкладывание директорий в общий доступ осуществляется в закладке Sharing. В первый раз нам предложат согласиться, что мы понимаем то, что делаем.

Во все последующие — достаточно лишь поставить галку в поле Share this foldier (к директории будет открыт доступ по сети только в режиме чтения). Если нужно разрешить изменение данных по сети, то придется поставить галку в поле Allow Network User to Change my Files.