Программа шпион слежение за компьютером: Программа шпион для компьютера: 5 лучших утилит

Содержание

Новая версия программы NeoSpy | Новости Горного Алтая

Не так давно вышла новая версия программы для слежения за компьютером — NeoSpy! С её помощью вы легко сможете осуществить полноценный контроль за компьютером или мобильным устройством другого человека, необходимо лишь получить к нему доступ.

Речь идёт в первую очередь об обновлении телефонной версии — старая имела проблемы с записью звонков на многих устройствах, в новой это успешно и полностью исправлено.

Почему вам может быть полезна эта программа?

Если вас интересует, в каких ситуациях могут потребоваться шпионские программы, то на этот вопрос есть множество ответов.

Во-первых, если вы руководитель или просто достаточно высокое по должности лицо в компании, то может понадобиться или быть полезным слежение онлайн за компьютерами нижестоящих сотрудников. Тогда и устанавливается программа-шпион, с помощью которой вы можете полноценно контролировать все действия подконтрольных вам исполнителей.

Важно знать, что всё-таки стоит сообщить сотрудникам о том, что вы устанавливаете шпионские программы для ПК, иначе не исключены проблемы.

Другая важная функция — родительский контроль: например, ребёнок может посещать запрещённые и/или просто вредные для него сайты по незнанию или намеренно, в таком случае слежение через интернет, шпионское ПО поможет решить эту проблему.

Не обязательно NeoSpy использовать именно для слежки за человеком или скрытого наблюдения за компьютером — можно использовать её, например, если по какой-либо причине нужно проводить запись посещённых сайтов (а история браузера почему-либо не подходит или её лог не ведётся) или организовать GPS слежение.

Востребованность программы сомнений не вызывает и она активно используется потребителями, но окончательное решение насчёт её необходимости всегда только за вами.

Функционал программы и её установка

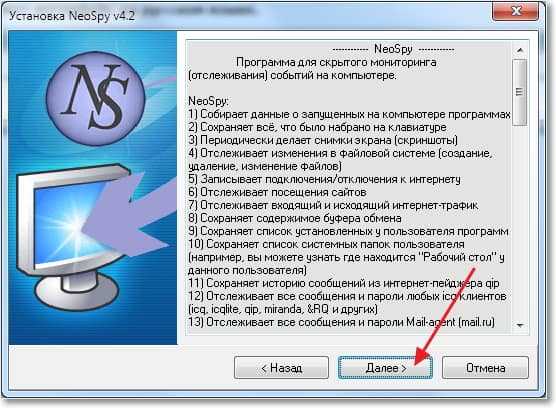

Программа NeoSpy эффективно выполняет следующие задачи:

- действует как кейлоггер (keylogger, клавиатурный шпион), то есть отслеживает все нажатия клавиш и вводимые данные — таким образом вы можете без проблем получать любые необходимые логины и пароли;

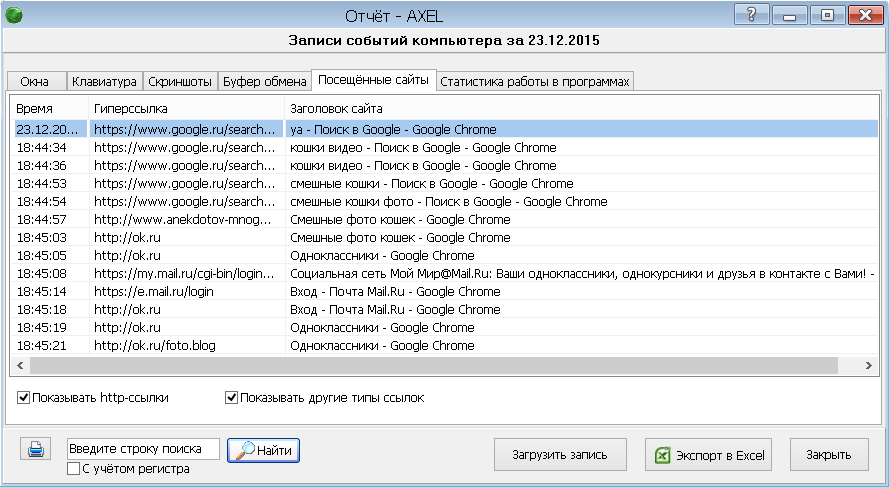

- данная программа шпион ведёт свой собственный журнал с посещёнными сайтами, независимо от любого браузера;

- имеется возможность блокировки доступа к сайтам, например, онлайн-казино и просто бесплатных браузерных игр — это будет актуально для тех же работодателей.

При этом данная программа для блокировки сайтов в любой момент позволяет снять каждое поставленное ограничение;

При этом данная программа для блокировки сайтов в любой момент позволяет снять каждое поставленное ограничение; - можно следить через веб камеру;

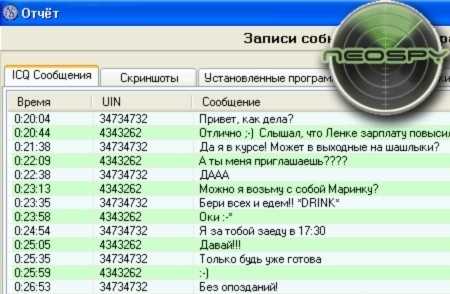

- можно сохранять переписку и звонки;

- если применяется Андроид шпион, то он может даже копировать снятые на телефон фотографии;

- также шпион на мобильный может отслеживать и читать все СМС-сообщения;

выдаёт информацию о списке установленных на устройстве программ и о том, как и сколько каждая из них используется; - можно отслеживать ноутбук или телефон по GPS.

Чтобы установить программу, нужно сперва приобрести её лицензию или онлайн тариф (для мобильного варианта — только второе). Это можно сделать на официальном сайте.

Важно, что на устройство, за которым будет вестись слежение, удалённо поставить её не получится. Необходим физический доступ.

В дальнейшем открытие мобильной версии выполняется набиранием цифр 12345 и нажатием «Вызов».

Подписывайтесь на телеграм-канал Республики Алтай: оперативно рассказываем о главных событиях, ярко о нашей природе и с любовью – о людях. Ссылка https://t.me/solundar04

Ссылка https://t.me/solundar04

ПримечаниеНа правах рекламы

Загрузка…

Алексей Тюхтенев назначен советником Олега Хорохордина

Врио главы Республики Алтай Олег Хорохордин назначил своим советником известного государственного и общественного деятеля Алексея Тюхтенева. В беседе с «Новостями Горного Алтая» Алексей Тюхтенев…

Этот день в истории Алтая

- 1938 Автомобиль ЗИС-5, перевозивший заключенных, строивших мост в Ине, упал в обрыв на реке Катунь. Погибли 25 человек

- 2009 Вертолет с высокопоставленными чиновниками упал на горе Черная в Кош-Агачском районе. Погибли семь человек

Программы шпионы: описание софта для слежения за компьютерами

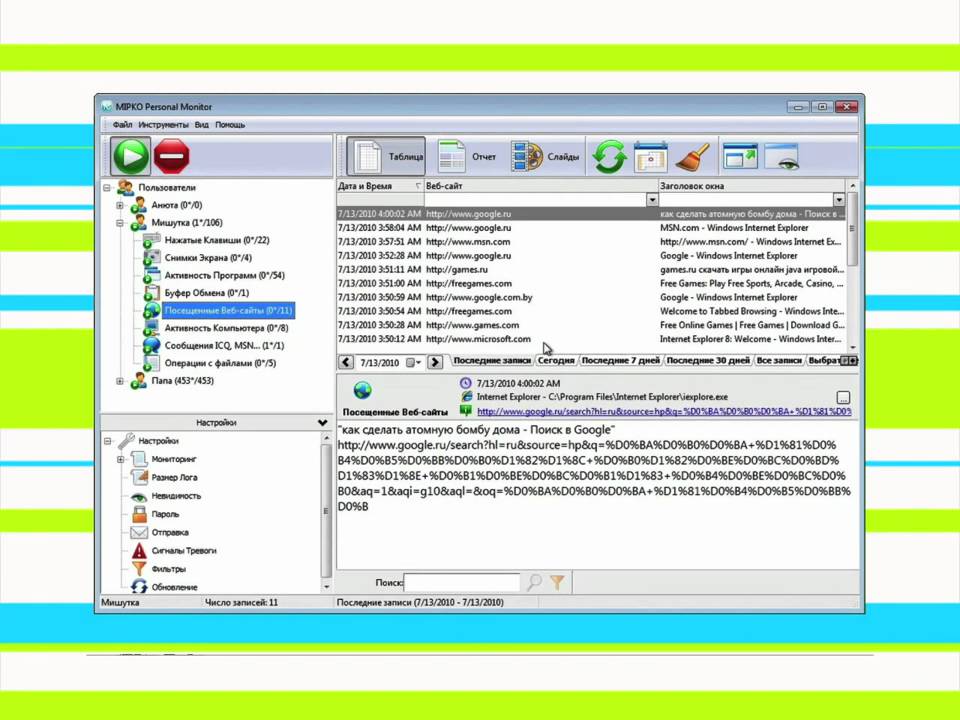

Программы слежения за компьютером, или как их еще называют – программы шпионы, устанавливаются системными администраторами на служебные ПК по распоряжению руководителями предприятий. Целью установки шпионского ПО является контроль за эффективностью проведения рабочего времени и рациональностью использования оборудования предприятия. В меньшей степени программы слежения за компьютером используются в частном порядке: родительский контроль и слежение за личной жизнью домочадцев. Но и этот способ применения шпионских утилит набирает популярность среди населения.

Целью установки шпионского ПО является контроль за эффективностью проведения рабочего времени и рациональностью использования оборудования предприятия. В меньшей степени программы слежения за компьютером используются в частном порядке: родительский контроль и слежение за личной жизнью домочадцев. Но и этот способ применения шпионских утилит набирает популярность среди населения.

Шпионский софт не стоит путать с троянским, дело в том, что он абсолютно безопасен для работы оборудования, передает данные только контролирующему лицу и не ведет никакую другую вредоносную деятельность по отношению к пользователю компьютера, на который установлена программа шпион. Однако разработчики не исключают тот факт, что их полностью легитимная программа может быть приобретена и установлена на личный ПК без ведома пользователя, с целью преследования корыстных целей. При этом стоит помнить, что установленная программа, может никак себя не проявлять, т.е пользователь может и не подозревать о стороннем контроле над его действиями.

Программы слежения за ПК: обзор 5+1 шпионского софта

На сегодняшний день рынок IT-технологий предлагает богатый ассортимент программ шпионов от различных разработчиков с разнообразным перечнем возможностей программ и уровнем контроля. Сегодня мы представим вам обзоры лишь 6 самых популярных, по мнению интернет-сообщества, программ для слежения за компьютером.

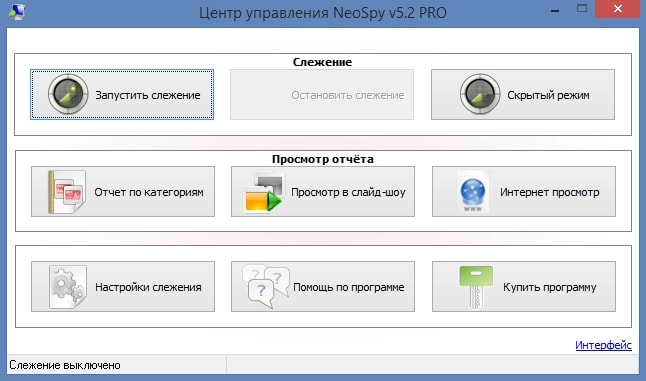

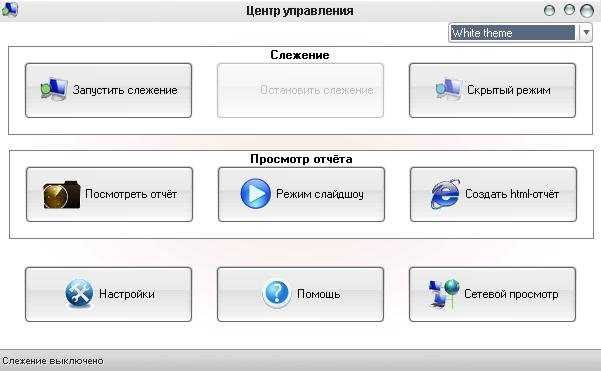

NeoSpy

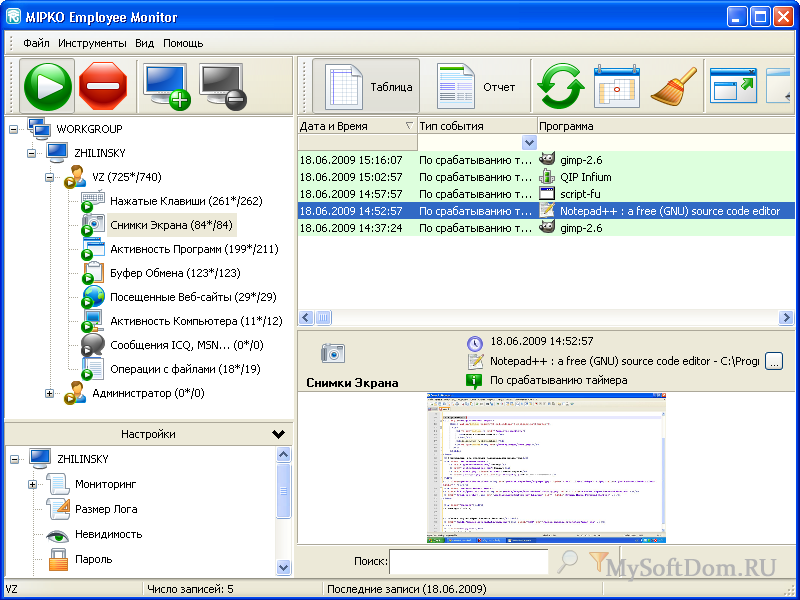

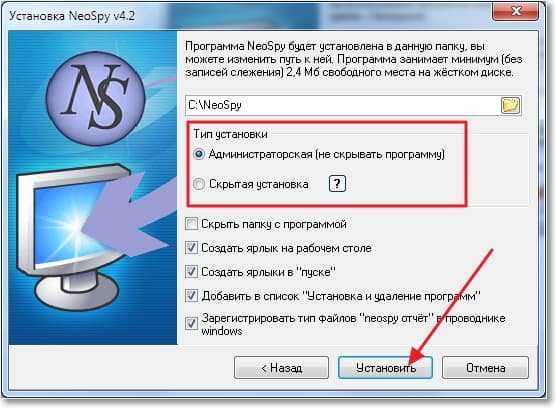

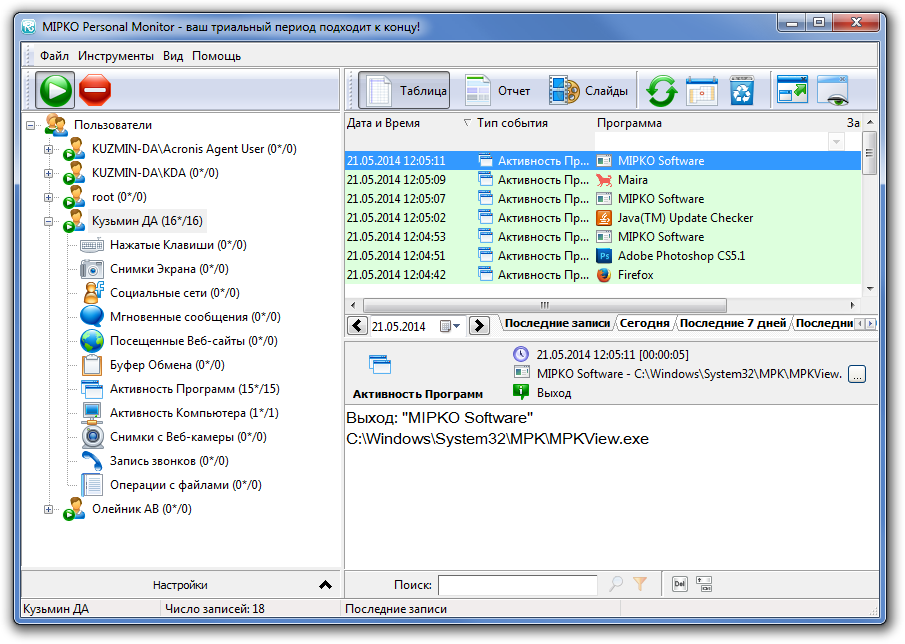

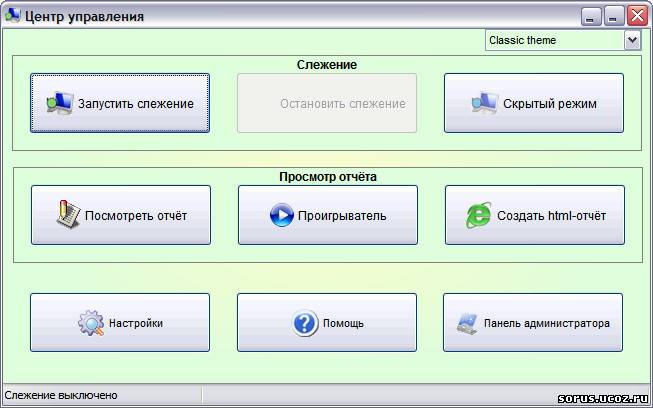

NeoSpy – многофункциональная программа шпион, зарекомендовала себя как софт, который легко обслуживается, устанавливается и может использоваться администратором в 2-х режимах:

- администраторский режим – открытый для всех пользователей режим, когда программа отображается в виде ярлыка на рабочем столе и в системных папках;

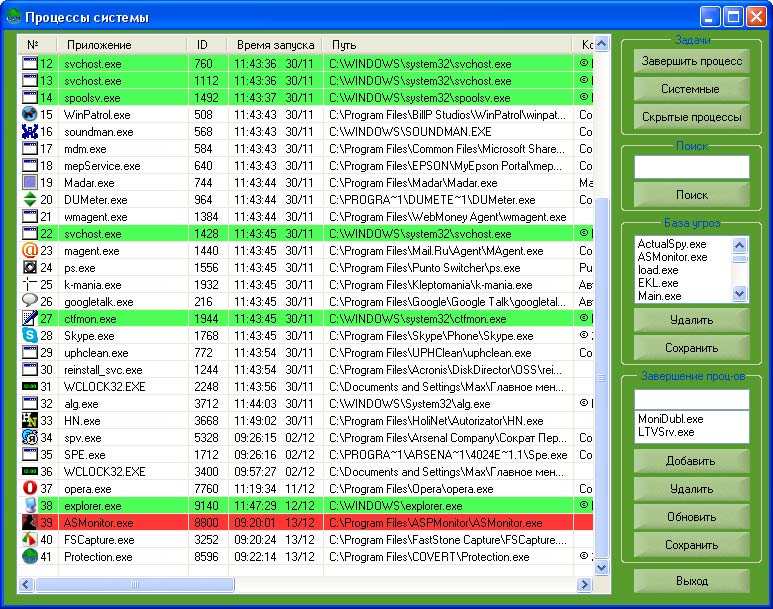

- скрытый режим – утилита не видна пользователю, ее работа не отображается ни на рабочем столе, не в системных папках и даже ее процессы не отображаются диспетчере задач.

По функционалу программа слежения за компьютером NeoSpy отличается довольно широкими возможностями, кроме того, разработчики предлагают, как платную, так и бесплатную версию программы для ознакомления. Естественно, бесплатная версия программы шпиона NeoSpy весьма ограничена в функциональности, глубине контроля и полноте отчета, но также имеется возможность работы в скрытом режиме.

Естественно, бесплатная версия программы шпиона NeoSpy весьма ограничена в функциональности, глубине контроля и полноте отчета, но также имеется возможность работы в скрытом режиме.

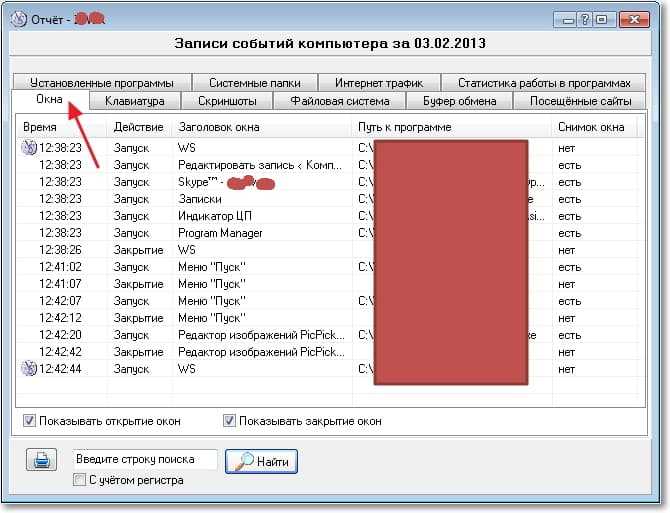

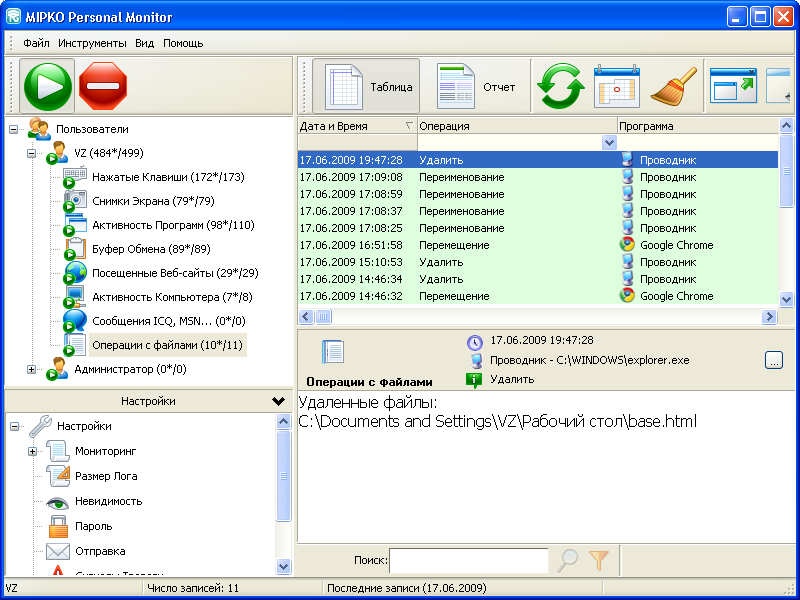

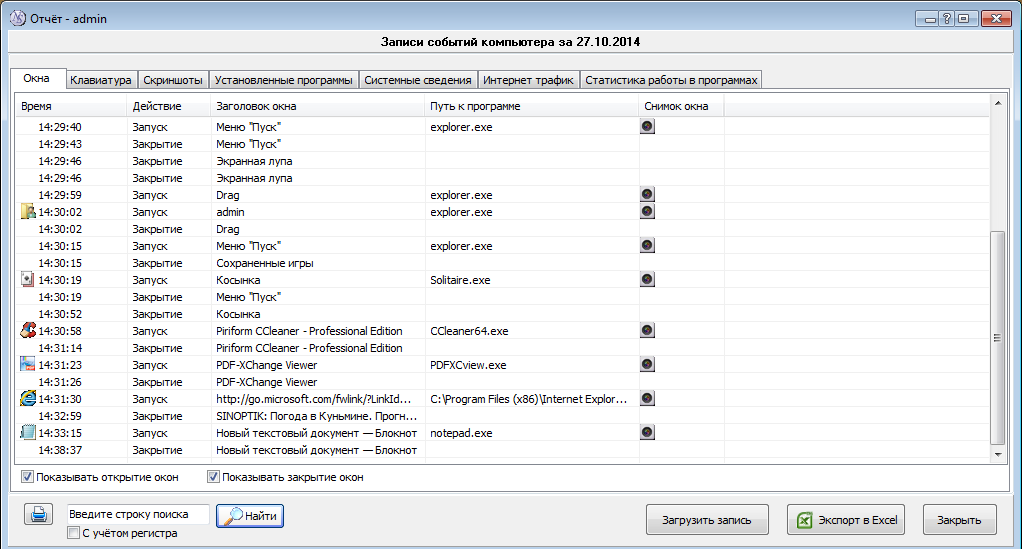

Приобретение полной версии софта открывает администратору возможность контролировать посещение сайтов и использование интернет-мессенджеров пользователем ПК, производить мониторинг клавиатуры, можно в реальном времени отследить деятельность, происходящую на мониторе, просматривать и делать скриншоты подконтрольного экрана, а при наличии установленной веб-камеры делать снимки рабочего места.

Кроме того, NeoSpy позволяет следить за содержимым буфера обмена, контролировать и просматривать файлы, отправленные на принтер или скопированные на флэшку, узнать координаты расположения переносного ПО и в целом контролировать технические характеристики и системные события на компьютере.

NeoSpy – имеет русский и интуитивно понятный интерфейс, что облегчает работу как при настройке программы, так и при получении отчетов.

Real Spy Monitor

Программа слежения за компьютером Real Spy Monitor имеет англоязычный интерфейс, что ограничивает ее использование для большого числа пользователей, однако, в отличие от NeoSpy, Real Spy Monitor не только является программой шпионом, записывающей деятельность пользователя на подконтрольном ПК, но и имеет возможность установки блокировки и их гибкой настройки.

Кроме мониторинга клавиатуры, буфера обмена, системных событий на ПК, просматриваемых страниц в Интернете, использования мессенджеров и электронной почты, Real Spy Monitor позволяет работать с несколькими учетными записями и проводить автоматический, но выборочный запуск слежения за определенными учетными записями.

Важно! Утилита Real Spy Monitor работает в условно-скрытом режиме, она не имеет активных окон, но отображаются процессы ее деятельности в диспетчере задач.

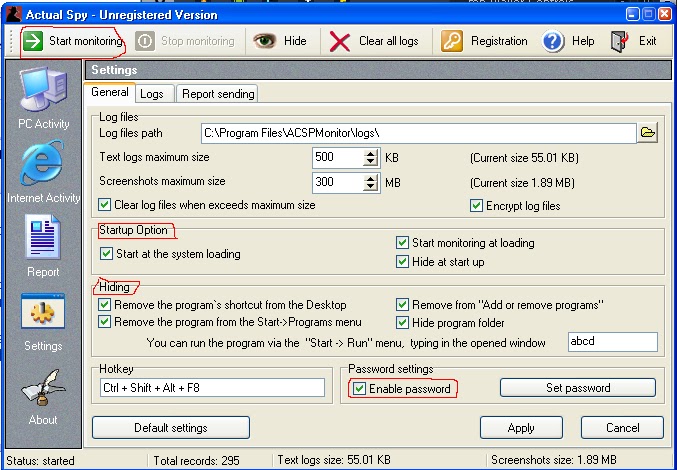

Actual Spy

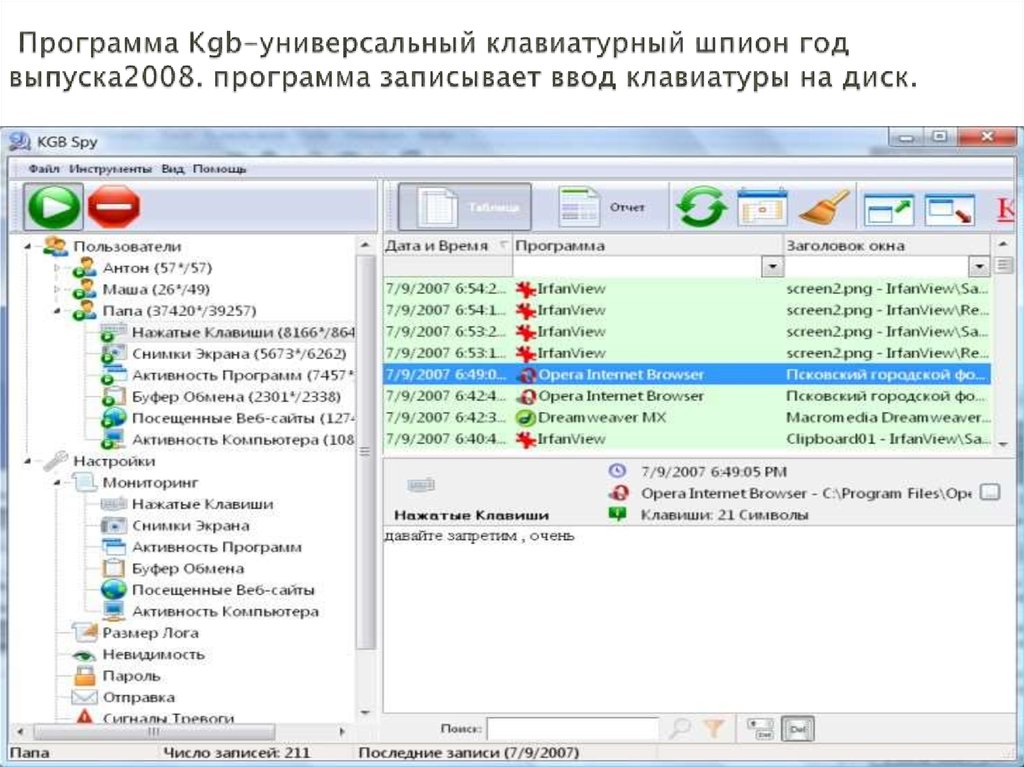

Изначально программа для слежения за компьютером Actual Spy позиционировалась как клавиатурный шпион, или кейлоггер, но со временем обросла дополнительными опциями контроля и из рядового кейлоггера преобразовалась в полноценный шпионский софт.

Помимо записи нажимаемых клавиш Actual Spy, как и свойственно программе шпиону, следит за буфером обмена, в отчет прикрепляет фото экрана, передает данные о посещаемых пользователем веб-ресурсах и прочее, что уже имеется в стандартном арсенале у NeoSpy и Real Spy Monitor. Но программа работает в административном режиме, после установки Actual Spy в меню Пуск создается соответствующий ярлык, да и процесс запуска программы не является скрытым от пользователя.

Особых преимуществ у Actual Spy перед выше описанными конкурентами нет, а вот жалобы администраторов на корректность отчетов мониторинга клавиатуры могут встречаться на различных форумах, посвященных программам для слежки за компьютером.

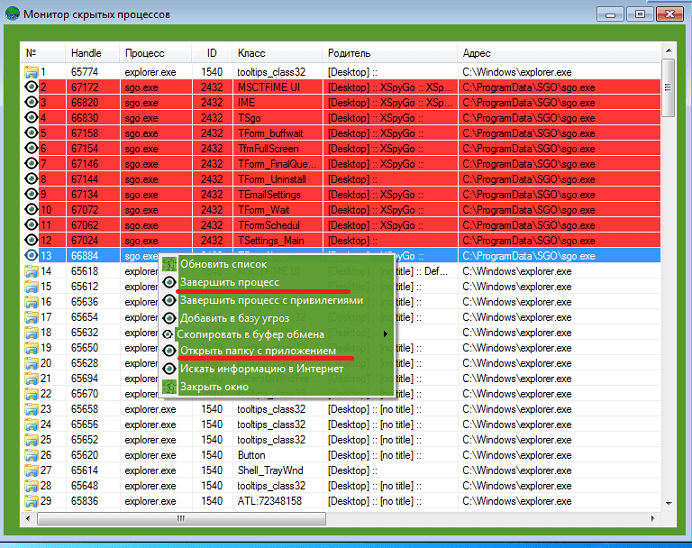

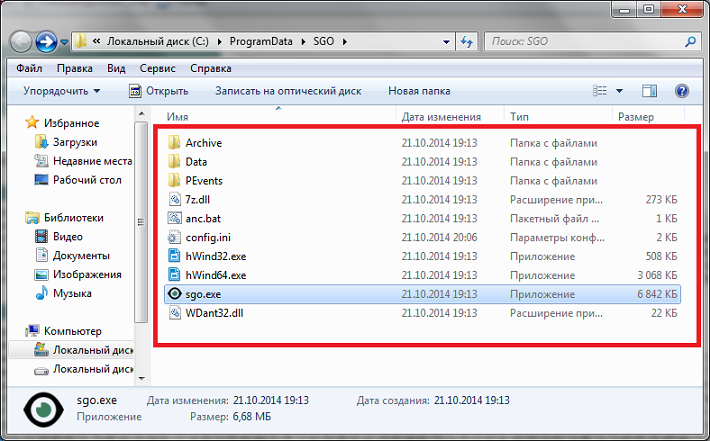

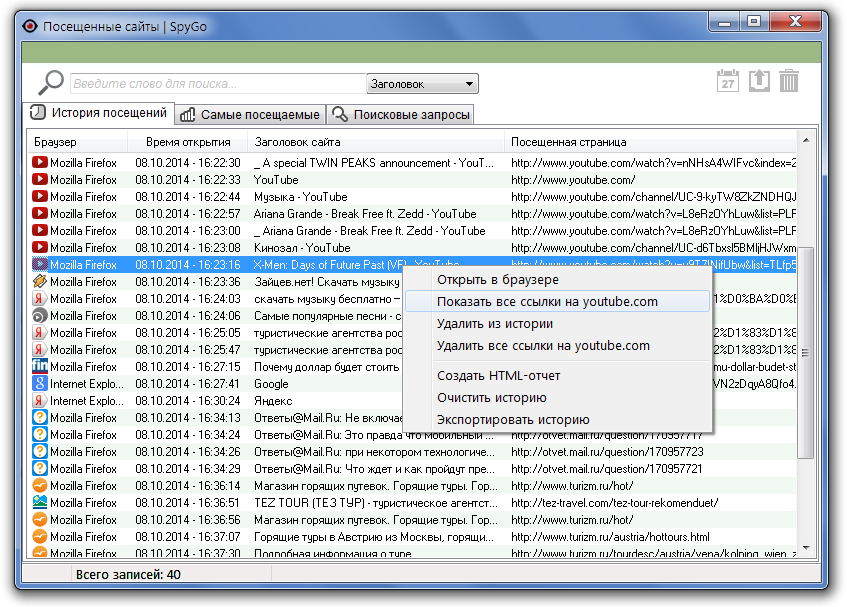

SpyGo

SpyGo — шпионский софт, также подходящий для домашнего использования и применения на офисных компьютерах. Отличительные качества этой программы заключены в том, что она имеет возможность ручного включения, что позволяет разработчикам предоставлять пользователям условно-бесплатную лицензию, с ограничением мониторинга 20 мин интервалом ежедневно. Но это не единственный недостаток пробной версии SpyGo. Дело в том, что получение отчета возможно только из интерфейса программы, отправить его на электронную почту или с помощью FTP – невозможно.

Но это не единственный недостаток пробной версии SpyGo. Дело в том, что получение отчета возможно только из интерфейса программы, отправить его на электронную почту или с помощью FTP – невозможно.

Шпионская программа SpyGo имеет все необходимые для подобного софта функции, она также отслеживает буфер обмена, системые события, предоставляет запись с клавиатуры, записывает все включаемые пользователем программы, отмечает операции с файлами и производит контроль за посещаемыми веб-ресурсами. Администратору также доступны записи происходящего на мониторе, а при наличии микрофона, можно прослушать запись окружающей обстановки.

Как отмечают пользователи программы SpyGo, ее основной проблемой является несовместимость со многими версиями Windows.

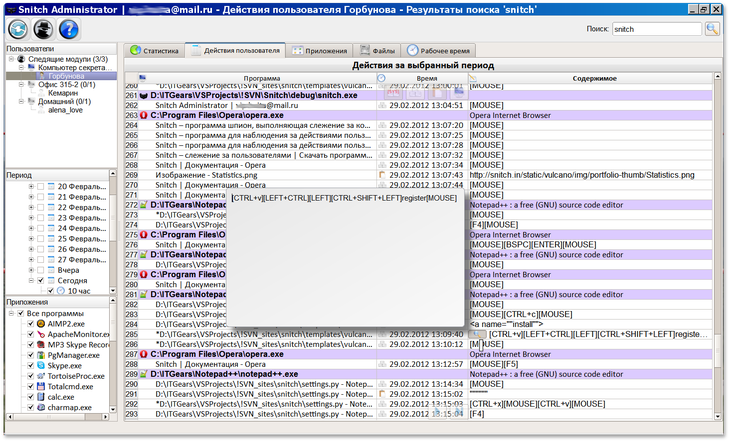

Snitch

Snitch, или если дословно перевести с английского языка — «стукач», софт работает в скрытом режиме, прост в управлении и практически не нагружает работу ПК. Пробных или ограниченных в функционале версий разработчики не предлагают. Программа выполняет все функции шпионской утилиты, предоставляет понятные и подробные отчеты и не требовательна к сетевой конфигурации. В качестве единственного недостатка можно отметить лишь конфликтность с некоторыми антивирусами.

Программа выполняет все функции шпионской утилиты, предоставляет понятные и подробные отчеты и не требовательна к сетевой конфигурации. В качестве единственного недостатка можно отметить лишь конфликтность с некоторыми антивирусами.

Ardamax Keylogger

Ardamax Keylogger – еще один кейлоггер, предоставляющий администратору информацию, считанную с нажатых клавиш клавиатуры в любой программе, считывает не только переписку, но и вписанные логины и пароли. Утилита отличается от представленных выше программ для слежения за компьютером тем, что выпускается в легкой и простой в установке и настройке версии, работает в абсолютно скрытом режиме, отследить который пользователю ПК крайне сложно.

Ardamax Keylogger может предоставить скриншоты и аудиозапись происходящего вблизи компьютера с помощью подключенной веб-камеры или простого микрофона. Платная версия данной программы стоит в районе 50$, но разработчики охотно предоставляют бесплатную, но максимально ограниченную версию, на пробу.

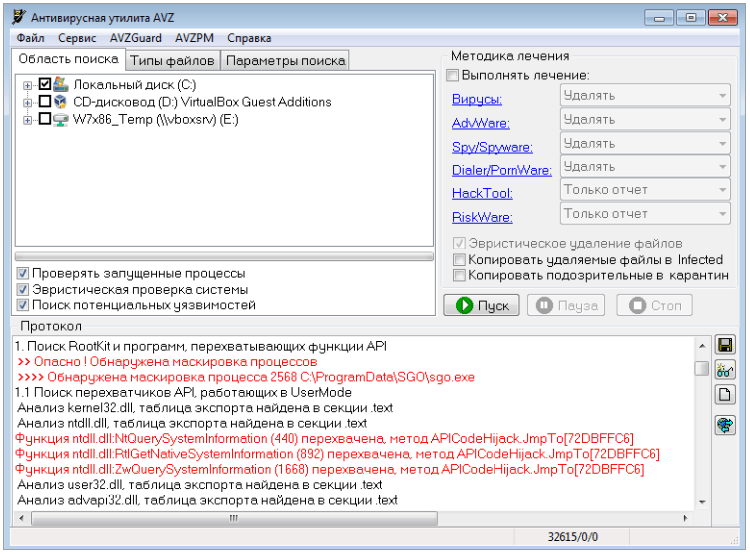

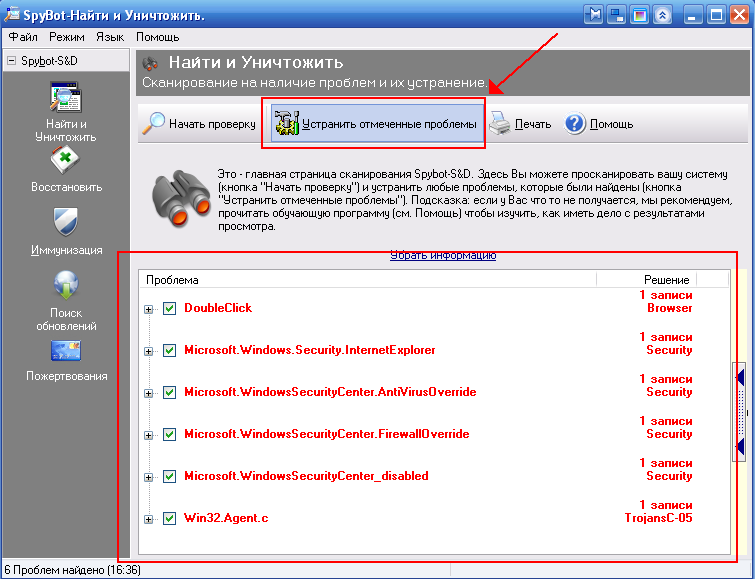

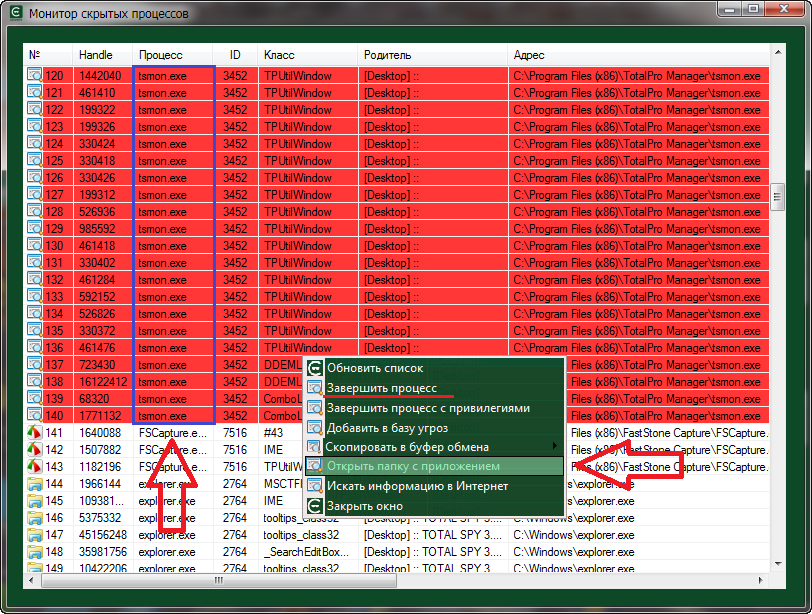

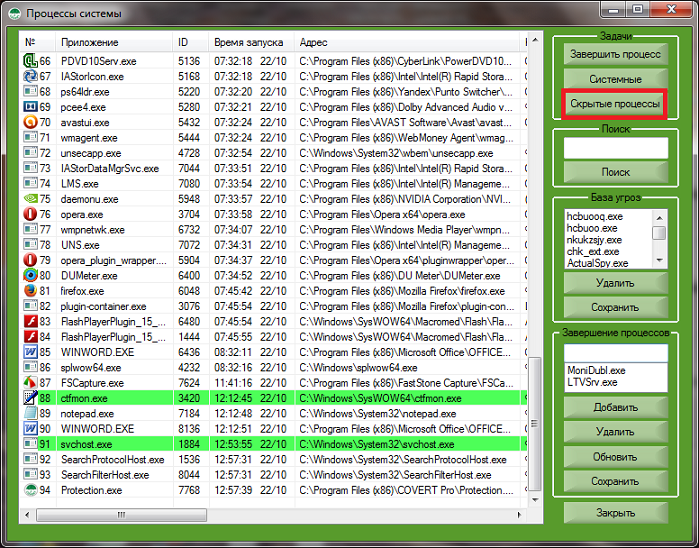

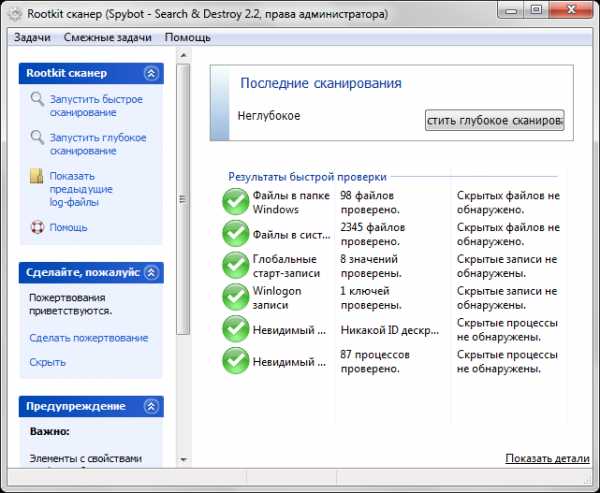

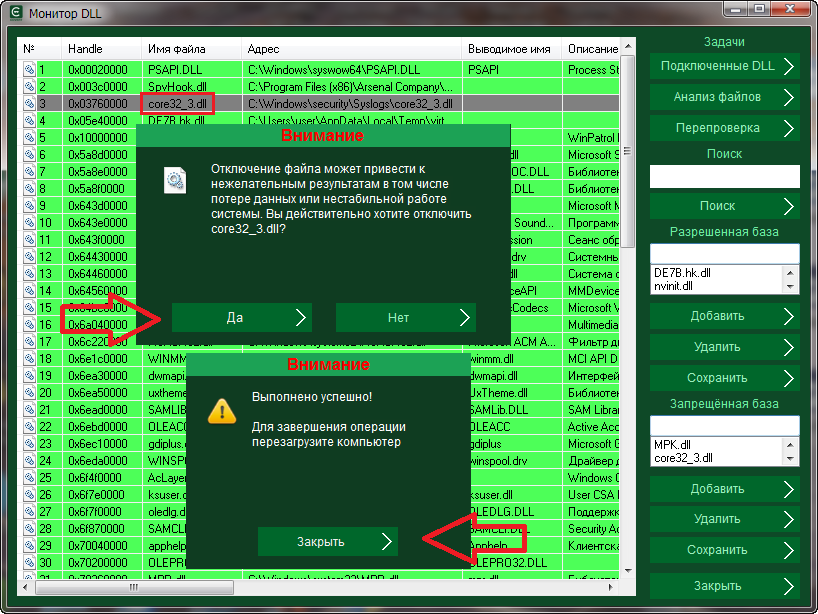

Как обнаружить программу шпиона на своем домашнем или рабочем компьютере

Обнаружить следы работы шпионского софта на офисном ПК крайне сложно, а уж отключить его, тем более — невозможно, ведь вся настройка оборудования и установленные программы, настроены таким образом, чтобы не выдать присутствия контроля и функционирование программы для слежения за компьютером. Десятки высококвалифицированных программистов, кропотливо, и за огромные деньги, работали на данным функционалом, единственное, на что следует рассчитывать это на официальное предупреждение от руководства компании о введении мер контроля.

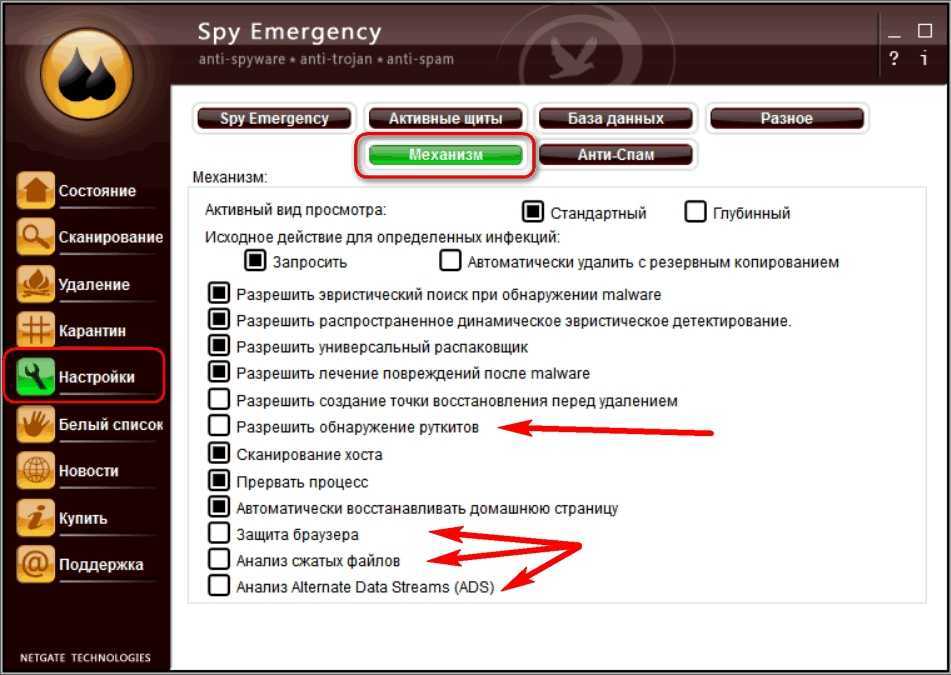

В домашних условиях отследить работу шпионской программы и отключить слежку, значительно проще, ведь в настройках оборудования не заведены ограничения на установку программ и их настройку. Оптимальным вариантом для обнаружения шпионского софта является установка антивирусной программы с функцией поиска шпионских троянов, например, Spyware Terminator или Super Anti Spyware, так же существуют программы блокирующие некоторый функционал отслеживающего софта типа Malwarebytes Anti-Malware, Super AntiSpyware и им подобные.

Использование программ шпионов: юридическая сторона вопроса

Использование программ слежения за компьютером, в первую очередь, позиционируется как применение специализированного софта, с целью защиты интересов руководителей предприятий и госструктур, призванных обезопасить интеллектуальный труд, защитить коммерческую тайну и избежать утечку информации, а также предотвратить нерациональное использование рабочего времени и служебного оборудования.

Кроме того, программы шпионы, позволяют восстановить случайно утерянные в ходе работы и не сохранения документа данные, поэтапно воссоздать ход работы. В случае отсутствия работника, без его участия можно получить всю необходимую информацию, тем самым, не приостанавливая производственный процесс и не отзывая работника из отпуска или больничного.

Преимуществ у программ отслеживания ПК более чем достаточно и при соответствующем их использовании они приносят большую пользу развитию предприятия. Однако не защищенным звеном, в случае установки следящего софта, остается подчинённый, поэтому разработчики рекомендуют своим клиентам использовать только те функции, которые обусловлены производственной необходимостью.

Не следует использовать программу в целях тотального контроля, подслушивать разговоры, читать личную переписку, чтобы удовлетворить свое любопытство, а также не рекомендуется устанавливать подобное ПО без письменного уведомления работника, либо прописать соответствующие пункты в договоре при найме сотрудника.

С юридической точки зрения, установка программы для слежения за компьютером полностью оправдана и законна, если есть определенные пункты в договоре, контракте, в должностных инструкциях, правилах внутреннего трудового распорядка в коллективном договоре и прочих документах. Выявление нерационального использования рабочего времени или служебного оборудования работодатель в праве расценивать как нарушение трудовых обязательств работником.

Что такое шпионское ПО? Защитите себя от шпионского ПО

Определение шпионского ПО

Шпионское ПО в общих чертах определяется как вредоносное программное обеспечение, предназначенное для проникновения на ваше компьютерное устройство, сбора данных о вас и передачи их третьим лицам без вашего согласия. Шпионское ПО также может относиться к законному программному обеспечению, которое отслеживает ваши данные в коммерческих целях, таких как реклама. Однако вредоносное шпионское ПО явно используется для получения прибыли от украденных данных.

Шпионское ПО также может относиться к законному программному обеспечению, которое отслеживает ваши данные в коммерческих целях, таких как реклама. Однако вредоносное шпионское ПО явно используется для получения прибыли от украденных данных.

Независимо от того, является ли это законным или основанным на мошенничестве, действия шпионских программ по наблюдению делают вас уязвимыми для утечки данных и неправомерного использования ваших личных данных. Шпионское ПО также влияет на производительность сети и устройств, замедляя повседневную деятельность пользователей.

Узнав, как работает шпионское ПО, вы сможете избежать проблем на предприятии и в личных целях.

В этой статье мы поможем вам ответить на вопрос: «Что такое шпионское ПО и что оно делает?» и поможет вам понять, как блокировать шпионское ПО, такое как программное обеспечение Pegasus. Также посмотрите это видео с кратким пояснением.

Что делает шпионское ПО?

Прежде чем мы углубимся, вам нужно понять, что делает шпионское ПО на вашем компьютере?

Все шпионские программы просматривают ваши данные и всю вашу компьютерную активность — независимо от того, авторизованы они или нет. Однако многие доверенные компьютерные службы и приложения используют «шпионские» инструменты отслеживания. Таким образом, определение шпионского ПО в настоящее время зарезервировано в основном для вредоносных приложений.

Вредоносное шпионское ПО — это тип вредоносного ПО, специально устанавливаемого без вашего информированного согласия. Поэтапно шпионское ПО будет выполнять следующие действия на вашем компьютере или мобильном устройстве:

- Внедрение — через установочный пакет приложения, вредоносный веб-сайт или вложенный файл.

- Мониторинг и сбор данных — с помощью нажатий клавиш, снимков экрана и других кодов отслеживания.

- Отправить украденные данные — автору программы-шпиона для прямого использования или продажи другим сторонам.

Короче говоря, шпионское ПО передает личную конфиденциальную информацию о вас злоумышленнику.

Собранная информация может сообщать о ваших привычках просмотра или покупках в Интернете, но код шпионского ПО также может быть изменен для записи более конкретных действий.

Данные, скомпрометированные шпионским ПО, часто включают сбор конфиденциальной информации, такой как:

- Учетные данные для входа — пароли и имена пользователей

- PIN-код учетной записи

- Номера кредитных карт

- Контролируемые нажатия клавиш

- Отслеживание привычек просмотра

- Собранные адреса электронной почты

Посмотрите это видео, чтобы узнать о признаках шпионского ПО на вашем телефоне, а также узнать, как его удалить:

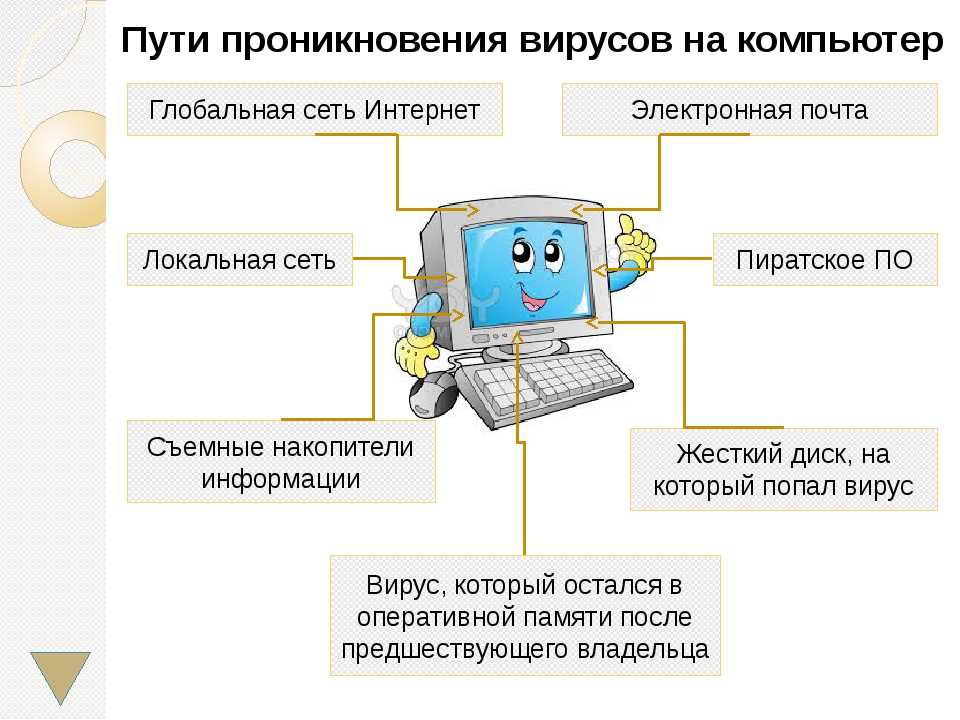

Как шпионское ПО заражает ваши устройства

Вредоносному шпионскому ПО необходимо тщательно маскироваться, чтобы установить и работать незаметно. Таким образом, его методы заражения обычно скрыты внутри, казалось бы, обычных загрузок или веб-сайтов. Это вредоносное ПО может находиться внутри или рядом с законными программами и веб-сайтами посредством использования уязвимостей или в специально разработанных мошеннических приложениях и сайтах.

Таким образом, его методы заражения обычно скрыты внутри, казалось бы, обычных загрузок или веб-сайтов. Это вредоносное ПО может находиться внутри или рядом с законными программами и веб-сайтами посредством использования уязвимостей или в специально разработанных мошеннических приложениях и сайтах.

Bundleware или связанные программные пакеты — распространенный способ доставки шпионского ПО. В этом случае программное обеспечение присоединяется к какой-либо другой программе, которую вы намеренно загружаете и устанавливаете.

Некоторые встроенные шпионские программы устанавливаются скрытно без предупреждения. В других случаях желаемое программное обеспечение будет описывать и требовать наличия шпионского ПО в лицензионном соглашении — без использования этого термина. Вынуждая вас согласиться на полный комплект ПО для установки нужной программы, вы добровольно и неосознанно заражаете себя.

w3.org/1999/xhtml»> Кроме того, шпионское ПО может проникнуть в компьютер всеми путями, которыми пользуются другие вредоносные программы, например, когда пользователь посещает взломанный веб-сайт или открывает вредоносное вложение в электронном письме.Примечание. Имейте в виду, что шпионское ПО отличается от вирусов. Хотя оба типа вредоносных программ скрываются внутри вашего устройства, вирусы предназначены для репликации и внедрения в другие файлы вашего устройства. Шпионское ПО не имеет этой черты репликации. Поэтому такие термины, как «шпионский вирус», не точны.

Типы шпионских программ

Шпионские программы обычно подразделяются на четыре основные категории:

- Троянские программы-шпионы проникают на устройства через троянские программы, которые доставляют шпионскую программу.

- Рекламное ПО может отслеживать вас, чтобы продавать данные рекламодателям или показывать вводящую в заблуждение вредоносную рекламу.

- Отслеживающие файлы cookie могут быть имплантированы веб-сайтом, чтобы следить за вами в Интернете.

- Системные мониторы отслеживают любую активность на компьютере, фиксируя конфиденциальные данные, такие как нажатия клавиш, посещенные сайты, электронные письма и многое другое. Кейлоггеры обычно попадают в эту группу.

Каждый тип собирает данные для автора или третьей стороны, чтобы использовать их в интересах злоумышленника. Меньшие из этих вредоносных типов будут просто отслеживать и отправлять ваши данные злоумышленнику — например, отслеживающие файлы cookie. Системные мониторы и рекламное ПО гораздо хуже, поскольку они могут собирать данные, а также могут вносить изменения в вашу систему, которые подвергают вас другим угрозам.

Объясняя, чем вредны шпионские программы, мы должны раскрыть явные проблемы, с которыми вы можете столкнуться при воздействии шпионских программ.

Примеры проблем, вызванных шпионским ПО

Шпионское ПО может быть невероятно опасным, если вы заражены. Угрозы могут варьироваться от незначительных неудобств до долгосрочного финансового ущерба. Среди этих проблем ниже приведены некоторые из наиболее распространенных:

Кража данных и мошенничество с идентификацией

Во-первых, и, возможно, самое главное, шпионское ПО может украсть личную информацию, которая может быть использована для кражи личных данных. Если вредоносное ПО имеет доступ ко всей информации на вашем компьютере, оно может собрать более чем достаточно информации для имитации вашей личности. Информация, используемая для этой цели, включает историю просмотров, учетные записи электронной почты и сохраненные пароли для онлайн-банкинга, покупок и социальных сетей. Кроме того, если вы посещали сайты онлайн-банкинга, шпионское ПО может перехватить информацию о вашем банковском счете или счете кредитной карты и продать ее третьим лицам или использовать их напрямую.

Повреждение компьютера

Чаще всего вы сталкиваетесь с ущербом, который шпионское ПО может нанести вашему компьютеру. Шпионское ПО может быть плохо спроектировано, что приводит к снижению производительности системы. Отсутствие оптимизации производительности может занять огромное количество памяти, вычислительной мощности и пропускной способности вашего компьютера. В результате зараженные устройства могут работать медленно и зависать между приложениями или в сети. Худшие случаи включают частые сбои системы или перегрев компьютера, что приводит к необратимому повреждению. Некоторые шпионские программы могут даже отключить ваши программы интернет-безопасности.

Нарушение работы браузера

Шпионское ПО также может манипулировать результатами поисковой системы и открывать нежелательные веб-сайты в вашем браузере, что может вести к потенциально опасным или мошенническим веб-сайтам. Это также может привести к изменению вашей домашней страницы и даже к изменению некоторых настроек вашего компьютера. Всплывающие рекламные окна — не менее неприятная проблема, сопровождающая некоторые виды шпионского ПО. Рекламные объявления могут появляться даже в автономном режиме, что приводит к неизбежному раздражению.

Это также может привести к изменению вашей домашней страницы и даже к изменению некоторых настроек вашего компьютера. Всплывающие рекламные окна — не менее неприятная проблема, сопровождающая некоторые виды шпионского ПО. Рекламные объявления могут появляться даже в автономном режиме, что приводит к неизбежному раздражению.

Как защитить себя от программ-шпионов

Лучший способ контролировать программы-шпионы — это в первую очередь предотвратить их попадание на ваш компьютер. Однако не всегда удается избежать загрузки программ и вложений электронной почты. Иногда даже надежный веб-сайт может быть скомпрометирован и заразить ваш компьютер.

В качестве первой линии защиты найдите решения для интернет-безопасности с надежными возможностями обнаружения вирусов и вредоносных программ. Убедитесь, что они также имеют проактивную защиту. Если ваш компьютер уже заражен, многие поставщики услуг безопасности предлагают утилиты для удаления шпионского ПО, помогающие идентифицировать и удалить шпионское ПО. При выборе инструмента для удаления шпионского ПО обязательно используйте надежного поставщика интернет-безопасности. Некоторые утилиты могут быть мошенническими и сами по себе являются шпионскими программами.

При выборе инструмента для удаления шпионского ПО обязательно используйте надежного поставщика интернет-безопасности. Некоторые утилиты могут быть мошенническими и сами по себе являются шпионскими программами.

Доступно несколько бесплатных антивирусных решений. Хотя бесплатная пробная версия антивируса — отличный способ выяснить, какой продукт лучше всего подходит для вас, не полагайтесь на решение, которое обещает неограниченную защиту бесплатно. Им часто не хватает определенных функций, которые необходимы для предотвращения программ-шпионов. Такие инструменты, как виртуальная зашифрованная клавиатура для ввода финансовой информации или мощный антиспамовый фильтр и облачная система обнаружения, помогают устранить риски.

Помимо программного обеспечения, вы можете воспользоваться несколькими другими общими советами для разных устройств:

- Будьте осторожны, соглашаясь на файлы cookie.

В связи с тем, что соблюдение GDPR захватило Интернет, почти каждый веб-сайт запрашивает ваше разрешение на создание файлов cookie. Принимайте файлы cookie только с доверенных сайтов и только в том случае, если вы действительно хотите, чтобы предлагаемый вами пользовательский интерфейс был доступен.

В связи с тем, что соблюдение GDPR захватило Интернет, почти каждый веб-сайт запрашивает ваше разрешение на создание файлов cookie. Принимайте файлы cookie только с доверенных сайтов и только в том случае, если вы действительно хотите, чтобы предлагаемый вами пользовательский интерфейс был доступен. - Установите расширение для браузера, предотвращающее отслеживание. Теперь существуют инструменты, которые отключают вас от постоянного онлайн-отслеживания, которое происходит в настоящее время. Даже надежное отслеживание может быть нежелательным, поэтому эти инструменты помогут вам и вашим данным оставаться конфиденциальными в Интернете.

- Обновляйте все программное обеспечение с помощью последней версии безопасности. Вредоносное ПО может быть установлено в вашей системе через уязвимости операционных систем и приложений. Обновления обычно включают исправления безопасности для исправления этих естественных уязвимостей, поэтому всегда обновляйте их как можно скорее.

- Помните, что «бесплатное» программное обеспечение всегда имеет свою цену.

Иногда бесплатность может означать ограниченную пробную версию, но это также может означать, что создатель получает прибыль от ваших данных. Всегда читайте условия использования лицензии на программное обеспечение и соглашайтесь, только если вы понимаете и принимаете их.

Иногда бесплатность может означать ограниченную пробную версию, но это также может означать, что создатель получает прибыль от ваших данных. Всегда читайте условия использования лицензии на программное обеспечение и соглашайтесь, только если вы понимаете и принимаете их.

Как защитить свой телефон от шпионских программ, включая Pegasus

- Держитесь подальше от неофициальных магазинов приложений. Магазины приложений сторонних производителей содержат множество вредоносных программ-шпионов. Избегайте загрузки из этих магазинов, чтобы снизить риск заражения.

- Загружайте только надежные приложения от официальных издателей приложений. Некоторые шпионские программы маскируются под сервисы, сопутствующие другим популярным приложениям, таким как Facebook и Gmail. Всегда читайте имя издателя и проверяйте, являются ли они официальными или сторонними.

- Будьте осторожны при предоставлении разрешений приложениям. Некоторым приложениям явно не нужен доступ к камере и микрофону или данные о вашем местоположении. Решите, нужны ли вашим приложениям эти разрешения, чтобы обеспечить вам идеальное взаимодействие с пользователем.

- Не переходить по ссылкам в текстовых сообщениях. Популярным методом приманки для мобильных злоумышленников является включение в тексты ссылок на их цели. Вы будете в большей безопасности, избегая любых ссылок и вручную вводя URL-адреса в адресную строку — после того, как вы подтвердите их безопасность.

Как защитить компьютер от программ-шпионов

- Включите или загрузите блокировщик всплывающих окон. Многие браузеры теперь предлагают встроенные блокировщики, но вы можете установить фильтр на высокий уровень, чтобы ничего не просочилось.

- Ограничение запускаемых приложений предварительно одобренным списком разрешений. Вы можете контролировать, какие приложения запускать и какие у них разрешения. В своей учетной записи уровня администратора установите эти разрешения, чтобы всегда спрашивать вас перед запуском или внесением изменений в систему.

- По возможности избегайте ссылок и вложений электронной почты . Ссылки и вложения, являющиеся еще одним популярным методом доставки вредоносного ПО, могут содержать всевозможные вредоносные данные. Даже файлы от доверенных отправителей могут быть вредоносными, если их учетные записи были взломаны с помощью фишинга.

Шпионское ПО и связанные с ним вредоносные программы, такие как вредоносные программы и вирусы, всегда будут представлять опасность, пока вы используете устройство, подключенное к Интернету. Защита ваших финансов и личности должна быть главным приоритетом, и это просто невозможно сделать, просто поняв проблему. Приобретите Internet Security, чтобы защитить свои устройства от потенциальных атак шпионского ПО.

Приобретите Internet Security, чтобы защитить свои устройства от потенциальных атак шпионского ПО.

Угроза Pegasus и наш ответ

Kaspersky Security Cloud для iOS позволяет блокировать сложное шпионское ПО Pegasus, которое попало в заголовки мировых новостей в 2021 году. Решение поставляется с антифишинговой защитой для защиты сетевого трафика. Это означает, что DNS-запросы классифицируются, и если они ссылаются на фишинговые или вредоносные домены — а эти домены связаны с Pegasus — наши технологии заблокируют их. Обратите внимание, что в качестве первого шага к защите от Pegasus мы рекомендуем вам всегда обновлять свое устройство iOS до последней версии ОС и безопасности.

Кроме того, мы также можем заблокировать Pegasus на устройствах Android — Kaspersky Internet Security для Android может обнаруживать более старые версии семейства Pegasus, такие как Trojan-Spy. AndroidOS.Pegasus.a.

AndroidOS.Pegasus.a.

Kaspersky Internet Security получил две награды AV-TEST за лучшую производительность и защиту продукта для интернет-безопасности в 2021 году. Во всех тестах Kaspersky Internet Security продемонстрировал выдающуюся производительность и защиту от киберугроз.

Статьи по теме:

- Типы шпионского ПО

- Удаление вредоносного кода

- Часто задаваемые вопросы по безопасности в Интернете

- Как избежать заражения мобильного телефона шпионским ПО

- Кража личных данных: как защитить ваши личные данные

Что такое шпионское ПО? Определение, типы и защита

Шпионское ПО — это вредоносное программное обеспечение, которое проникает на компьютер пользователя, собирает данные с устройства и пользователя и отправляет их третьим лицам без их согласия. Общепринятое определение шпионского ПО – это вредоносное ПО, предназначенное для доступа к устройству и его повреждения без согласия пользователя.

Шпионское ПО собирает личную и конфиденциальную информацию, которую оно отправляет рекламодателям, фирмам по сбору данных или злоумышленникам с целью получения прибыли. Злоумышленники используют его для отслеживания, кражи и продажи пользовательских данных, таких как данные об использовании Интернета, кредитных карт и банковских счетов, или кражи учетных данных пользователей для подделки их личности.

Шпионское ПО — это один из наиболее часто используемых методов кибератаки, который может быть трудно идентифицировать пользователям и предприятиям и который может нанести серьезный вред сетям. Это также делает предприятия уязвимыми для утечки данных и неправомерного использования данных, часто влияет на производительность устройств и сети и замедляет активность пользователей.

Термин «шпионское ПО» впервые появился в онлайн-дискуссиях в 1990-х годах, но только в начале 2000-х фирмы, занимающиеся кибербезопасностью, стали использовать его для описания нежелательного программного обеспечения, которое шпионило за действиями их пользователей и компьютеров. Согласно исследованию, проведенному America Online и Национальным альянсом по кибербезопасности, первое антишпионское программное обеспечение было выпущено в июне 2000 года, а четыре года спустя сканирование показало, что около 80 % пользователей Интернета пострадали от шпионского ПО. Однако 89 % пользователей не знали о существовании шпионского ПО и 95% не давали разрешения на его установку.

Согласно исследованию, проведенному America Online и Национальным альянсом по кибербезопасности, первое антишпионское программное обеспечение было выпущено в июне 2000 года, а четыре года спустя сканирование показало, что около 80 % пользователей Интернета пострадали от шпионского ПО. Однако 89 % пользователей не знали о существовании шпионского ПО и 95% не давали разрешения на его установку.

Злоумышленники используют различные типы шпионского ПО для заражения компьютеров и устройств пользователей. Каждая разновидность шпионского ПО собирает данные для злоумышленника, а меньшие типы отслеживают и отправляют данные третьей стороне. Но более продвинутые и опасные типы шпионских программ также будут вносить изменения в систему пользователя, в результате чего он подвергается дальнейшим угрозам.

К наиболее часто используемым типам шпионского ПО относятся:

- Рекламное ПО. Оно размещается на устройстве и отслеживает действия пользователей, а затем продает их данные рекламодателям и злоумышленникам или показывает вредоносную рекламу.

- Infostealer: это тип шпионского ПО, собирающего информацию с устройств. Он сканирует их на наличие определенных данных и мгновенных сообщений.

- Кейлоггеры. Кейлоггеры, также известные как регистраторы нажатий клавиш, представляют собой тип шпионского ПО для кражи информации. Они записывают нажатия клавиш, которые пользователь делает на своем зараженном устройстве, а затем сохраняют данные в зашифрованный файл журнала. Этот метод шпионского ПО собирает всю информацию, которую пользователь вводит на свои устройства, например данные электронной почты, пароли, текстовые сообщения и имена пользователей.

- Руткиты: позволяют злоумышленникам глубоко проникать в устройства, используя уязвимости в системе безопасности или входя в компьютеры в качестве администратора. Руткиты часто трудно и даже невозможно обнаружить.

- Red Shell: это шпионское ПО устанавливается на устройство, когда пользователь устанавливает определенные компьютерные игры, а затем отслеживает его действия в Интернете.

Обычно он используется разработчиками для улучшения своих игр и маркетинговых кампаний.

Обычно он используется разработчиками для улучшения своих игр и маркетинговых кампаний. - Системные мониторы: Они также отслеживают действия пользователей на их компьютерах, фиксируя такую информацию, как отправленные электронные письма, социальные сети и другие посещенные сайты, а также нажатия клавиш.

- Отслеживающие файлы cookie. Отслеживающие файлы cookie загружаются на устройство веб-сайтом, а затем используются для отслеживания действий пользователя в Интернете.

- Trojan Horse Virus: Шпионское ПО этой марки проникает в устройство через троянское вредоносное ПО, которое отвечает за доставку шпионской программы.

Большинство шпионских программ нацелены на компьютеры и ноутбуки Windows, но злоумышленники все чаще нацелены на другие виды устройств.

- Шпионское ПО для устройств Apple. Количество вредоносных программ, нацеленных на устройства Apple, особенно на компьютеры Mac, за последние несколько лет быстро увеличилось. Шпионское ПО для Mac по своему поведению похоже на ПО, нацеленное на операционные системы Windows, но, как правило, это шпионское ПО для кражи паролей или лазейки.

Они часто видят, как злоумышленник предпринимает попытки атак, таких как кейлоггинг, фишинг паролей, удаленное выполнение кода и снимки экрана.

Они часто видят, как злоумышленник предпринимает попытки атак, таких как кейлоггинг, фишинг паролей, удаленное выполнение кода и снимки экрана. - Мобильное шпионское ПО. Шпионское ПО, предназначенное для мобильных устройств, крадет такие данные, как журналы вызовов, историю браузера, списки контактов, фотографии и сообщения службы коротких сообщений (SMS). Некоторые типы будут регистрировать нажатия клавиш пользователя, записывать с помощью микрофона устройства, делать фотографии и отслеживать местоположение с помощью трекеров глобальной системы позиционирования (GPS). Другие берут под контроль устройства с помощью команд, отправляемых из SMS-сообщений, передачи данных и удаленных серверов. Хакеры также могут использовать мобильное шпионское ПО для проникновения в организацию через уязвимости мобильных устройств, которые могут быть не обнаружены группой безопасности.

Все типы шпионского ПО размещаются на устройстве пользователя и следят за его действиями, сайтами, которые они посещают, а также данными, которые они собирают или которыми делятся. Они делают это с целью мониторинга активности пользователей, отслеживания логина и пароля и обнаружения конфиденциальных данных.

Они делают это с целью мониторинга активности пользователей, отслеживания логина и пароля и обнаружения конфиденциальных данных.

Другие виды шпионского ПО также могут устанавливать дополнительное программное обеспечение на устройство пользователя, что позволяет злоумышленнику вносить изменения в устройство. Но шпионское ПО обычно следует трехступенчатому процессу от установки на устройство до отправки или продажи украденной информации.

- Шаг 1. Внедрение. Шпионское ПО устанавливается на устройство с помощью установочного пакета приложения, вредоносного веб-сайта или в виде вложенного файла.

- Шаг 2. Мониторинг и захват. После установки шпионское ПО начинает работать, следуя за пользователем по Интернету, перехватывая используемые им данные и похищая их учетные данные, данные для входа и пароли. Он делает это с помощью снимков экрана, технологии нажатия клавиш и кодов отслеживания.

- Шаг 3. Отправка или продажа. После захвата данных и информации злоумышленник либо использует собранные данные, либо продает их третьей стороне.

Если они используют данные, они могут получить учетные данные пользователя, чтобы подделать свою личность или использовать их как часть более крупной кибератаки на бизнес. Если они продадут, они могут использовать данные для получения прибыли с организациями данных, другими хакерами или разместить их в даркнете.

Если они используют данные, они могут получить учетные данные пользователя, чтобы подделать свою личность или использовать их как часть более крупной кибератаки на бизнес. Если они продадут, они могут использовать данные для получения прибыли с организациями данных, другими хакерами или разместить их в даркнете.

С помощью этого процесса злоумышленник может собирать и продавать конфиденциальную информацию, такую как адреса электронной почты и пароли пользователей, информацию об использовании Интернета и привычках просмотра, финансовые данные и личные идентификационные номера (ПИН-коды) учетной записи.

Злоумышленники тщательно маскируют шпионское ПО, чтобы незаметно проникнуть и заразить устройства. Они делают это, скрывая вредоносные файлы в обычных загрузках и на веб-сайтах, что побуждает пользователей открывать их, часто не осознавая этого. Вредоносное ПО будет располагаться рядом с доверенными программами и веб-сайтами из-за уязвимостей в коде или в специально созданных мошеннических приложениях и веб-сайтах.

Одним из распространенных способов доставки шпионского ПО является пакетное ПО. Это набор пакетов программного обеспечения, который присоединяется к другим программам, которые пользователь загрузил или установил. В результате он будет установлен без ведома пользователя. Другие пакеты программного обеспечения заставляют пользователя согласиться на загрузку полного пакета программного обеспечения, не подозревая, что он добровольно заразил свое устройство. Шпионское ПО также может проникнуть на компьютер теми же путями, что и другие формы вредоносного ПО, например, через скомпрометированные или поддельные веб-сайты и вредоносные вложения электронной почты.

Мобильное шпионское ПО обычно атакует мобильные устройства тремя способами:

- Недостатки в операционных системах. Злоумышленники могут использовать уязвимости в мобильных операционных системах, которые обычно открываются дырами в обновлениях.

- Вредоносные приложения: обычно они скрываются в законных приложениях, которые пользователи загружают с веб-сайтов, а не из магазинов приложений.

- Незащищенные бесплатные сети Wi-Fi: сети Wi-Fi в общественных местах, таких как аэропорты и кафе, часто бесплатны и в них легко войти, что создает серьезную угрозу безопасности. Злоумышленники могут использовать эти сети, чтобы следить за тем, что делают подключенные пользователи.

Эффекты шпионских программ весьма разнообразны. Некоторые из них могут остаться незамеченными, и пользователи не будут знать, что они пострадали в течение нескольких месяцев или даже лет. Другие могут просто вызывать неудобства, которые пользователи могут не осознавать, и это результат взлома. Некоторые формы шпионского ПО способны нанести репутационный и финансовый ущерб.

Распространенные проблемы, к которым могут привести шпионские программы, включают:

- Кража данных. Одной из наиболее распространенных проблем, вызываемых шпионскими программами, является кража данных. Шпионское ПО используется для кражи личных данных пользователей, которые затем могут быть проданы сторонним организациям, злоумышленникам или хакерским группам.

- Мошенничество с идентификацией: если шпионское ПО собирает достаточно данных, его можно использовать для мошенничества с идентификацией. При этом злоумышленник собирает данные, такие как история просмотров, учетные данные для входа в учетные записи электронной почты, онлайн-банкинг, социальные сети и другие веб-сайты, чтобы подделать или имитировать личность пользователя.

- Повреждение устройства: некоторые шпионские программы плохо спроектированы, что в конечном итоге оказывает негативное влияние на компьютер, к которому они подключаются. Это может привести к снижению производительности системы и потреблению огромного количества пропускной способности Интернета, памяти и вычислительной мощности. Хуже того, шпионское ПО может вызвать сбой операционной системы, отключить программное обеспечение для обеспечения безопасности в Интернете и вызвать перегрев компьютеров, что может привести к необратимому повреждению компьютера.

- Нарушение работы браузера. Некоторые шпионские программы могут получить контроль над поисковой системой пользователя, чтобы открывать вредоносные, мошеннические или нежелательные веб-сайты.

Они также могут менять домашние страницы и изменять настройки компьютера, а также многократно запускать всплывающую рекламу.

Они также могут менять домашние страницы и изменять настройки компьютера, а также многократно запускать всплывающую рекламу.

Шпионское ПО может все чаще поражать любое устройство, от компьютеров и ноутбуков до мобильных телефонов и планшетов. Устройства, работающие под управлением операционных систем Windows, как правило, наиболее уязвимы для атак, но киберпреступники все чаще изобретают методы, которые поражают Apple и мобильные устройства.

Некоторые из наиболее известных причин проникновения шпионского ПО на устройство или систему включают:

- Маркетинг, вводящий в заблуждение: авторы шпионского ПО часто маскируют свое вредоносное ПО под законный инструмент, например средство очистки жесткого диска, менеджер загрузок или новый веб-браузер. .

- Фишинг или спуфинг. Фишинг происходит, когда злоумышленник побуждает получателя щелкнуть вредоносную ссылку или вложение в электронном письме, а затем крадет его учетные данные. Они часто используют поддельные веб-сайты, которые кажутся законными сайтами, которые крадут пароли пользователей и личную информацию.

- Уязвимости системы безопасности. Злоумышленники часто нацеливаются на уязвимости кода и оборудования, чтобы получить несанкционированный доступ к устройствам и системам и установить свое шпионское ПО.

- Пакеты программного обеспечения: Bundleware видит, как пользователи неосознанно устанавливают шпионское ПО в пакет программного обеспечения, которое они считают законным.

- Трояны. Троян – это тип вредоносного ПО, которое выдает себя за другое программное обеспечение. Киберпреступники используют троянские программы как метод доставки на устройства штаммов вредоносных программ, таких как шпионское ПО, криптоджекеры и вирусы.

Устройство также может быть заражено шпионским ПО в результате действий пользователя, таких как:

- Принятие запросов согласия на использование файлов cookie с небезопасных веб-сайтов

- Прием всплывающих окон с ненадежных сайтов

- Переход по вредоносным ссылкам

- Открытие вредоносных вложений

- Загрузка игр, фильмов или музыки с пиратских или поддельных веб-сайтов

- Загрузка вредоносных мобильных приложений

Несмотря на то, что шпионское ПО разработано так, чтобы оставаться незамеченным, есть несколько контрольных признаков, которые могут указывать на проникновение в устройство. К ним относятся:

К ним относятся:

- Отрицательная производительность оборудования, например:

- Устройство работает медленнее обычного

- Устройства с частыми сбоями и зависаниями

- Падение производительности приложения или браузера, например:

- Всплывающие окна постоянно появляются в браузерах

- Необычные сообщения об ошибках

- Непредвиденные изменения браузера

- На панели задач появляются новые значки

- Поиск в браузере перенаправляется на новые поисковые системы

Обратите внимание, что эти симптомы также указывают на наличие других вредоносных программ, а не только программ-шпионов, поэтому важно более глубоко изучить проблемы и просканировать устройства, чтобы обнаружить корень проблемы.

Если на устройстве обнаруживаются признаки шпионского ПО, важно снова очистить и защитить устройство и все подключенные к нему системы. Удаление шпионского ПО возможно с помощью решений, которые могут идентифицировать и удалять вредоносные файлы.

Первым шагом в удалении шпионских программ является обеспечение очистки системы от заражения. Это предотвратит кражу новых изменений пароля и будущих логинов. Также важно приобрести надежное программное обеспечение для кибербезопасности, которое предлагает комплексное удаление шпионского ПО, глубокую очистку устройств, пораженных шпионским ПО, и восстановление любых файлов или систем, которые могли быть заражены.

После очистки системы финансовые службы должны быть проинформированы о потенциально мошеннических действиях, которые могут повлиять на банковские счета и кредитные карты. Если шпионское ПО затронуло организацию, то о нарушениях законодательства и нормативных требований необходимо сообщить в соответствующий правоохранительный орган.

Шпионское ПО и другие вредоносные методы атак представляют собой постоянную угрозу для любого устройства, подключенного к Интернету. Таким образом, первой линией защиты от шпионского ПО является развертывание решения для интернет-безопасности, включающего упреждающую защиту от вредоносных программ и антивирусное обнаружение. Кроме того, такие инструменты, как фильтры защиты от спама, облачное обнаружение и виртуальные зашифрованные клавиатуры, полезны для устранения потенциально вредоносных рисков.

Кроме того, такие инструменты, как фильтры защиты от спама, облачное обнаружение и виртуальные зашифрованные клавиатуры, полезны для устранения потенциально вредоносных рисков.

Некоторые типы шпионских программ также могут устанавливать программное обеспечение и изменять настройки на устройстве пользователя. Это означает, что для пользователей также жизненно важно использовать безопасные пароли, не использовать свои учетные данные повторно в нескольких приложениях и на веб-сайтах, а также использовать такие процессы, как многофакторная аутентификация (MFA), для обеспечения безопасности своей личности и обновления своих устройств.

Помимо программного обеспечения, есть несколько шагов, которые можно предпринять для защиты устройств и систем:

- Согласие на использование файлов cookie. Пользователям может быть легко просто нажать кнопку «Принять» во всплывающих окнах с согласием на использование файлов cookie, которые появляются почти каждый веб-сайт, который они посещают.

Тем не менее, им нужно быть осторожными при предоставлении своего согласия каждый раз и принимать файлы cookie только с веб-сайтов, которым они доверяют.

Тем не менее, им нужно быть осторожными при предоставлении своего согласия каждый раз и принимать файлы cookie только с веб-сайтов, которым они доверяют. - Расширения для браузера. Пользователи также могут устанавливать расширения для защиты от отслеживания, которые предотвращают постоянное онлайн-отслеживание их действий в веб-браузерах. Эти расширения могут блокировать отслеживание активности как авторитетными источниками, так и злоумышленниками, сохраняя конфиденциальность данных пользователей, когда они выходят в Интернет.

- Обновления системы безопасности. Обновление программного обеспечения до последних версий жизненно важно для предотвращения шпионских программ и других типов вредоносных программ. Шпионское ПО обычно проникает на устройства через пробелы в коде или уязвимости в операционных системах. Поэтому важно постоянно исправлять потенциальные проблемы и немедленно устранять уязвимости.

- . Избегайте бесплатного программного обеспечения. Загрузка бесплатного программного обеспечения может быть привлекательной, но это может иметь дорогостоящие последствия для пользователей и их организаций.

Бесплатное программное обеспечение может быть небезопасным, а его создатель может получать прибыль от данных пользователей.

Бесплатное программное обеспечение может быть небезопасным, а его создатель может получать прибыль от данных пользователей. - Используйте безопасные сети. Незащищенные сети Wi-Fi — удобный ресурс для взлома устройств хакерами. Избегайте использования бесплатных сетей Wi-Fi и подключайтесь только к надежным и безопасным сетям.

- Передовой опыт и поведение. Соблюдение правил кибербезопасности имеет решающее значение для защиты от шпионских программ. Все пользователи должны знать о рисках безопасности, с которыми они сталкиваются, избегать открытия электронных писем или загрузки файлов от людей, которых они не знают, и иметь привычку наводить курсор на ссылки, чтобы проверить, являются ли они авторитетными, прежде чем нажимать на них.

Пользователи компьютеров и ноутбуков могут выполнить действия, чтобы обеспечить безопасность своих устройств. К ним относятся включение и загрузка блокировщиков всплывающих окон на их рабочие столы и ограничение разрешенных приложений и разрешений. Всем пользователям также следует избегать перехода по ссылкам или открытия вложений во всех электронных письмах, даже если они якобы отправлены от доверенных отправителей, поскольку это основной метод доставки для шпионских программ и других вредоносных атак.

Всем пользователям также следует избегать перехода по ссылкам или открытия вложений во всех электронных письмах, даже если они якобы отправлены от доверенных отправителей, поскольку это основной метод доставки для шпионских программ и других вредоносных атак.

Существуют также меры, которые можно предпринять для специальной защиты мобильных устройств от программ-шпионов. К ним относятся:

- Загружайте приложения только из официального магазина операционной системы, такого как Google Play Store, Apple App Store и официальных издателей.

- Будьте осторожны, давая разрешение приложениям, которые отслеживают данные или местоположение и получают контроль над камерами или микрофонами.

- Не переходите по ссылкам в электронных письмах и SMS-сообщениях. Вместо этого вводите только доверенные унифицированные указатели ресурсов (URL) непосредственно в адресную строку браузера.

Помните о неожиданных предупреждающих сообщениях, особенно о тех, которые не могут быть проверены сервером

Служба антивирусной защиты Fortinet FortiGuard помогает компаниям защитить себя от шпионского ПО. Это снижает вероятность того, что организация пострадает от утечки данных, и заблаговременно защищает ее от новейших вариантов вредоносных программ. Антивирус FortiGuard также снижает ущерб, причиняемый шпионскими программами и другими типами вредоносных программ, и обеспечивает защиту с ежечасными обновлениями.

Это снижает вероятность того, что организация пострадает от утечки данных, и заблаговременно защищает ее от новейших вариантов вредоносных программ. Антивирус FortiGuard также снижает ущерб, причиняемый шпионскими программами и другими типами вредоносных программ, и обеспечивает защиту с ежечасными обновлениями.

Что такое шпионское ПО?

Шпионское ПО — это вредоносное программное обеспечение, которое проникает в устройство, собирает личные данные и отправляет или продает их третьим лицам. Шпионское ПО также может повредить устройства и повлиять на их работу.

Каковы некоторые примеры шпионского ПО?

Некоторые из наиболее распространенных примеров шпионского ПО включают рекламное ПО, программы для кражи информации, кейлоггеры, руткиты, Red Shell, системные мониторы, отслеживающие файлы cookie и трояны.

Как вы можете предотвратить шпионское ПО?

Шпионское ПО можно предотвратить с помощью антивирусных решений, средств обнаружения вредоносных программ и фильтров для защиты от спама.

При этом данная программа для блокировки сайтов в любой момент позволяет снять каждое поставленное ограничение;

При этом данная программа для блокировки сайтов в любой момент позволяет снять каждое поставленное ограничение;

В связи с тем, что соблюдение GDPR захватило Интернет, почти каждый веб-сайт запрашивает ваше разрешение на создание файлов cookie. Принимайте файлы cookie только с доверенных сайтов и только в том случае, если вы действительно хотите, чтобы предлагаемый вами пользовательский интерфейс был доступен.

В связи с тем, что соблюдение GDPR захватило Интернет, почти каждый веб-сайт запрашивает ваше разрешение на создание файлов cookie. Принимайте файлы cookie только с доверенных сайтов и только в том случае, если вы действительно хотите, чтобы предлагаемый вами пользовательский интерфейс был доступен. Иногда бесплатность может означать ограниченную пробную версию, но это также может означать, что создатель получает прибыль от ваших данных. Всегда читайте условия использования лицензии на программное обеспечение и соглашайтесь, только если вы понимаете и принимаете их.

Иногда бесплатность может означать ограниченную пробную версию, но это также может означать, что создатель получает прибыль от ваших данных. Всегда читайте условия использования лицензии на программное обеспечение и соглашайтесь, только если вы понимаете и принимаете их.

Обычно он используется разработчиками для улучшения своих игр и маркетинговых кампаний.

Обычно он используется разработчиками для улучшения своих игр и маркетинговых кампаний. Они часто видят, как злоумышленник предпринимает попытки атак, таких как кейлоггинг, фишинг паролей, удаленное выполнение кода и снимки экрана.

Они часто видят, как злоумышленник предпринимает попытки атак, таких как кейлоггинг, фишинг паролей, удаленное выполнение кода и снимки экрана. Если они используют данные, они могут получить учетные данные пользователя, чтобы подделать свою личность или использовать их как часть более крупной кибератаки на бизнес. Если они продадут, они могут использовать данные для получения прибыли с организациями данных, другими хакерами или разместить их в даркнете.

Если они используют данные, они могут получить учетные данные пользователя, чтобы подделать свою личность или использовать их как часть более крупной кибератаки на бизнес. Если они продадут, они могут использовать данные для получения прибыли с организациями данных, другими хакерами или разместить их в даркнете.

Они также могут менять домашние страницы и изменять настройки компьютера, а также многократно запускать всплывающую рекламу.

Они также могут менять домашние страницы и изменять настройки компьютера, а также многократно запускать всплывающую рекламу.

Тем не менее, им нужно быть осторожными при предоставлении своего согласия каждый раз и принимать файлы cookie только с веб-сайтов, которым они доверяют.

Тем не менее, им нужно быть осторожными при предоставлении своего согласия каждый раз и принимать файлы cookie только с веб-сайтов, которым они доверяют. Бесплатное программное обеспечение может быть небезопасным, а его создатель может получать прибыль от данных пользователей.

Бесплатное программное обеспечение может быть небезопасным, а его создатель может получать прибыль от данных пользователей.