Простая авторизация на php: Простая аутентификация на PHP / Хабр

Содержание

Как правильно сделать авторизацию на php?

Вопрос задан

Изменён

3 года 4 месяца назад

Просмотрен

279 раз

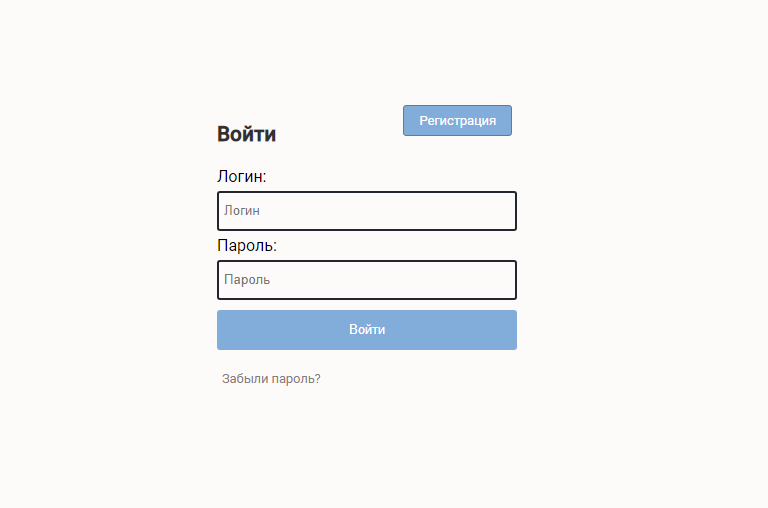

Например я хочу чтобы пользователь авторизовался в игре и у него открылась сессия. Если он закроет страницу и зайдет на эту страницу через день, то сессия сохранится? Или это надо делать как-то с куки и базой данных?

1

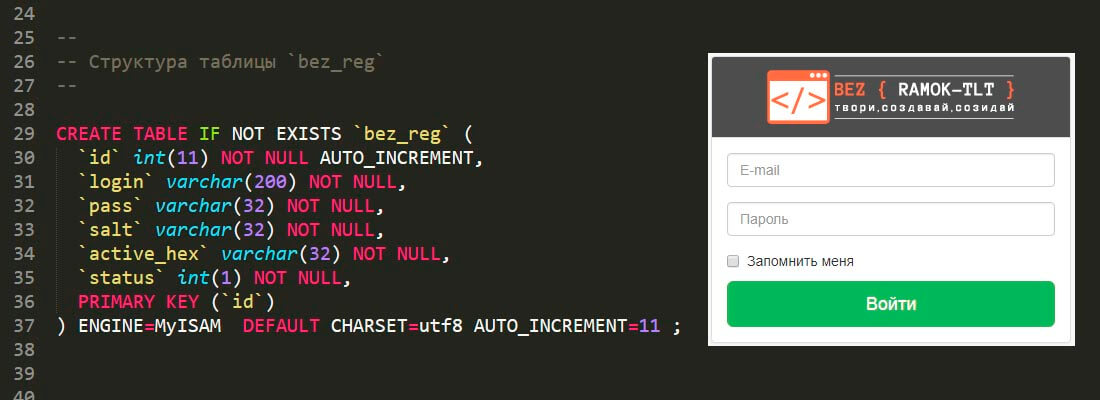

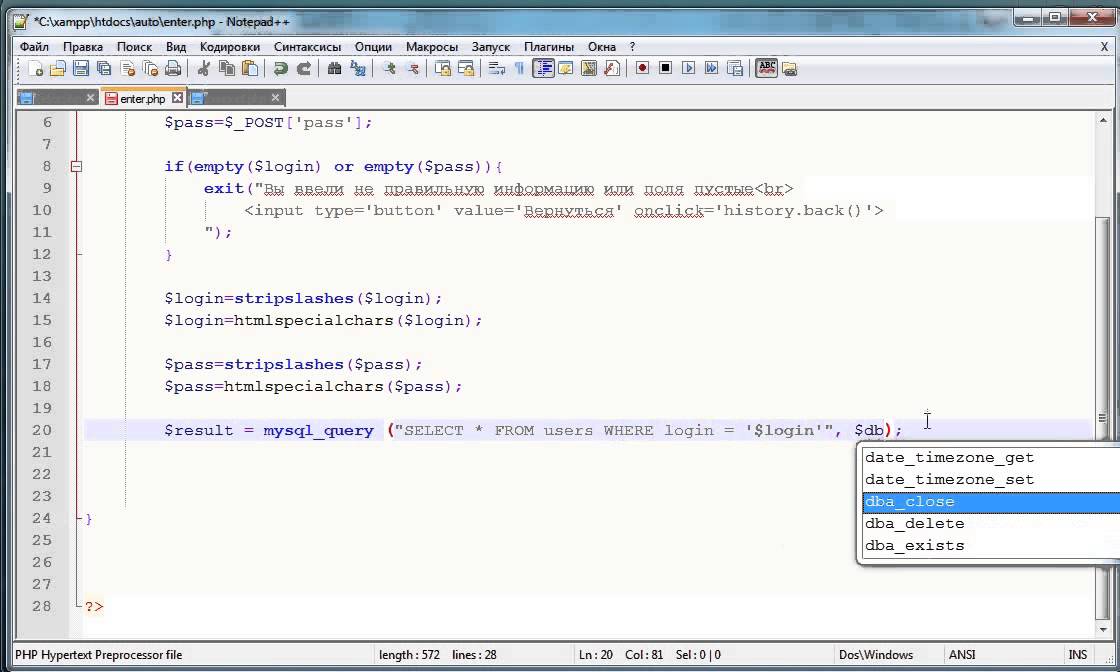

Чтобы у вас работала авторизация, вам нужно где-то хранить имя пользователя и пароль (если быть точнее, то хеш пароля). Это может быть текстовый файл, массив с пользователями в каком-нибудь классе или соответствующая таблица в базе данных. И при входе пользователя искать его по логину и сравнивать хеш введённого пароля с тем, который хранится на сервере. Это в общих чертах.

Это в общих чертах.

зайдет на эту страницу через день, то сессия сохранится?

Время жизни сессии настраивается в параметре gc_maxlifetime в файле php.ini, но, как правило, запоминание пользователя реализуется через cookie, которому можно указать произвольное время, в течение которого cookie будет действительным.

Вообще ваш вопрос довольно общий, поэтому сложно посоветовать что-то конкретное. Смотрите примеры авторизации в интернете и документацию:

- HTTP cookies,

- работа с сессиями.

Реализовать сессию можно различными способами, но все они подразумевают сохранение определенных данных для сверки (логины, пароли, токены или другие данные, для валидации и сверки самого пользователя и его текущей сессии, или записи новой при отсутствии оной).

Сохранить эти данные вы можете на свое усмотрение, в cookies, в массиве сессий $_SESSION или в локальном хранилище, называемом localStorage.

Суть будет одна и та же, данные от пользователя, хранящиеся в его браузере вы должны проверить со своими, которые получаете чаще всего из базы данных. Если данные валидны и совпали, сессия живет, пользователь авторизован.

Если данные валидны и совпали, сессия живет, пользователь авторизован.

Что именно использовать в качестве хранилища на клиенте, решать только вам, при необходимости устанавливать время протухания сессии, а еще и для разных роутов или уровней доступа, чаще всего используют куки, для их установки и отправки реализована специальная функция (https://www.php.net/manual/ru/function.setcookie.php) в языке.

Однако, глобальный массив $_SESSION, зачастую вызывает у новичков меньше вопросов и приводит к меньшему количеству проблем, т.к. используется он как самый простой массив доступный из любого места в скрипте.

Зарегистрируйтесь или войдите

Регистрация через Google

Регистрация через Facebook

Регистрация через почту

Отправить без регистрации

Почта

Необходима, но никому не показывается

Отправить без регистрации

Почта

Необходима, но никому не показывается

By clicking “Отправить ответ”, you agree to our terms of service and acknowledge that you have read and understand our privacy policy and code of conduct.

SavePearlHarbor

На рис. 1 приведена блок-схема алгоритма нахождения наибольшего общего делителя двух натуральных чисел из книги Н. Вирта[1]. С таких алгоритмов, да и с подобных книг, начинается или должно начинаться знакомство с программированием. И, кстати, книга Н.Вирта была одной из первых, с которой в свое время познакомился и я. Так что здесь присутствует и некий личный мотив.

Рис.1. Блок-схема программы вычисления наибольшего общего делителя 2-х чисел

Рис.2. Блок-схема программы вычисления НОД 2-х натуральных чиселВ немного измененном виде данная блок-схема приведена на рис.2. В такой форме она, во-первых, ближе к существующей практике документирование программ. Во-вторых, изменены имена переменных, что будет удобнее для дальнейших ее преобразований. Например, если на структурном уровне представить программу в форме «черного ящика»/блока, имеющего входы, обозначаемые обычно символами x1, …, xm, и выходы — y1, …, yn. В-третьих, в целях последующего перехода к эквивалентному блок-схеме автомату она размечена символами предикатов — x1, …, действий — y1, … и состояний — S0, S1, END.

В-третьих, в целях последующего перехода к эквивалентному блок-схеме автомату она размечена символами предикатов — x1, …, действий — y1, … и состояний — S0, S1, END.

Но прежде чем мы перейдем к автоматной модели рассмотрим реализацию на языке программирования в среде SimInTech. Такой код приведен на рис. 3, а на рис. 4 — ее структурный вариант. Сам выбор среды обусловлен не только особыми предпочтениями автора, а ее доступностью, а также идентичностью ее внутреннего языка программирования языку, который используется, да и собственно придуман, автором книги — Николаусом Виртом. Также немаловажно, что визуальных возможностей SimInTech вполне достаточно для наглядной демонстрации тех идей, о которых нам еще предстоит поговорить. Не думаю, что выбор того же MATLAB-а привел бы к другим результатам (хотя убедиться в этом было бы интересно).

Рис.3. Реализация алгоритма НОД на внутреннем языке программирования SimInTech

Рис.4. Структурное представление алгоритма НОД в среде SimInTech

Автоматная модель алгоритма НОД

Выше представлен наиболее типовой подход к реализации любого алгоритма. В его основе понятие блок-схемной модели программ. Эта же модель лежит в основе самых известных языков программирования.

В его основе понятие блок-схемной модели программ. Эта же модель лежит в основе самых известных языков программирования.

Придуманы блок-схемы были достаточно давно фон Нейманом, но до сих пор на них базируется и программирование, и архитектура процессоров. Такой связкой объясняется и достаточно высокая эффективность реализации подобной модели. Однако на блок-схемах «свет клином не сошелся», т.к. хорошо известны другие модели, одну из которых мы далее рассмотрим. Это модель алгоритмов на базе модели конечного автомата (КА).

От размеченной на рис. 2 блок-схемы несложно перейти к модели КА. Соответствующая модель приведена на рис. 5, а рис. 6 демонстрирует ее реализацию в рамках возможностей визуального программирования среды ВКПа.

Так что нам дает модель КА, кроме хлопот по ее освоению? И, безусловно, речь не идет о ситуации, когда сначала рисуется блок-схема, а затем по ней создается автомат. Новая модель подразумевает и такое мышление, когда автоматный алгоритм создается напрямую.

Выше это демонстрация, скажем так, не только соответствующего алгоритмического мышления, но и доказательство того, что состояния, которые в явном виде фиксируются в автомате, присущи, хотим мы того или нет, но и блок-схемам.

Рис.5. Автоматная модель алгоритма НОД.

Рис.6. Реализация автоматной модели алгоритма НОД в ВКПа.

Однако было бы крайне опрометчиво только ради некоего эфемерного преимущества «ломать» уже сложившееся годами мышление: графическое представление, возможно, у автомата и компактнее, но код реализации у модели блок-схемы будет явно короче (по крайней мере, для рассматриваемого примера). И связано это отнюдь не только с «заточенностью» существующих языков программирования под модель блок-схем.

Параллелизм процессов

Модель блок-схем формировалась во времена, когда интерес к параллелизму был не столь повальным, как в нынешние времена. Это нашло даже свое отражение в теории. Так, например, на формальном уровне к алгоритму предъявляются требования по результативности и конечности исполнения. Но процессы достаточно часто не предполагают конечности исполнения, а понятие результативности процесса может быть достаточно размытым. И, несмотря на то, что наш алгоритм НОД явно соответствует требованиям конечности и результативности, при реализации его, как процесса, эти требования должны быть явно пересмотрены. Этим мы далее и займемся.

Но процессы достаточно часто не предполагают конечности исполнения, а понятие результативности процесса может быть достаточно размытым. И, несмотря на то, что наш алгоритм НОД явно соответствует требованиям конечности и результативности, при реализации его, как процесса, эти требования должны быть явно пересмотрены. Этим мы далее и займемся.

Превратить любую функцию в процесс достаточно просто. Для этого достаточно включить ее вызов (или ее тело) в бесконечный цикл. Для нашего алгоритма это может выглядеть так (ср. также с рис. 3):

Рис.7. Алгоритм НОД, как процесс, в SimInTech

Но такой цикл сразу «рушит» проект, исключая его, видимо, в отместку даже из списка «История» среды, с чем можно даже согласиться. Следовательно, любые подобные — бесконечные процессы в SimInTech недопустимы.

С другой стороны среда SimInTech организует запуск функций/блоков на каждом дискретном шаге исполнения проекта и тем самым поневоле моделирует процессы, но только в пределах заданного в настройках конечного времени расчета. Имитации реального времени служит и режим синхронизации с реальным временем. Но режим «бесконечного» времени, похоже, не предусмотрен.

Имитации реального времени служит и режим синхронизации с реальным временем. Но режим «бесконечного» времени, похоже, не предусмотрен.

В ВКПа ситуация с реализацией процессов иная. Любой автомат, как процесс, не ограничен во времени. Запущенный однажды, если не предусмотрено его завершение «насильно», он будет работать «бесконечно», т.е. пока среда не завершит работу. Для этого достаточно зациклить автомат, т.е., например, в нашем случае изменить состояние END на S0.

Имея условные, как в SimInTech, или реальные, как в ВКПа, процессы, можно собирать из них более сложные схемы. Соберем схему из трех НОД. Ее вид вместе с результатами ее работы в SimInTech представлен на рис. 8.

Рис.8. Схема из трех НОД в SimInTech

И, вроде, все правильно, по конечному результату, но смущает вид графиков — не отражена динамика процессов, т.к. время нахожнения ими конечного результата явно у них разное. По крайней мере у двух: процесс, имеющий на входах значения 1005 и 5, потратит на нахождение НОД явно дискретных шагов, чем процесс, имеющий на входах значения 10 и 2.

Соберем для проверки ровно такую же схему в ВКПа и … мы даже не получим результаты, показанные на рис. 8! В чем же дело?

Ошибка Вирта?

Проблема была выявлена достаточно быстро: выходной процесс завис в состоянии S1 (вот вам и преимущество КА). А причина в том, что один из входных параметров процесса остался в нулевом значении, когда второй изменил свое значение. В такой ситуации автомат попадает в состояние S1 и уже из него не выйдет, т.к. сколько не вычитай 0 к равенству значений a и b (условие нахождения НОД) не прийти никак. Ну, а далее все уже просто: переход из начального состояния S0 должен происходить только при ненулевых значениях входных параметров.

Но почему нет зависания в SimInTech, ведь, алгоритм один и тот же? Делаем проверку: обнуляем любой из входных параметров и … проект «ломается»! До этого же это не случилось только потому, что блоки в среде запускаются по очереди и исполняются до завершения их работы, а потому на входы выходного блока перед его запуском попадали уже вычисленные значения, среди которых не было нулевого. А, исходя из этого, уже становится понятен и вид полученной диаграммы. Таким образом, ожидаемого параллелизма работы блоков не получилось.

А, исходя из этого, уже становится понятен и вид полученной диаграммы. Таким образом, ожидаемого параллелизма работы блоков не получилось.

А теперь несколько слов собственно по поводу ошибки… Действительно, может показаться что блок-схема алгоритма не верна, т.к. в ней отсутствует проверка входных параметров на нулевые значения. Но, если внимательно вчитаться в условие задачи, то там идет речь об натуральных числах. А к ним относятся только положительные числа не равные нолю. В языке же программирования нет понятия типа натурального числа, что породило ошибку. Входная проверка параметров эту проблему решает.

Но, если с проблемами контроля чисел мы разобрались, то как все же отразить динамику работы блоков?

Автоматы в SimInTech

Обратимся к автоматам. Их реализацию в SimInTech мы уже рассматривали ранее (см. [2]). Таким образом, реализация алгоритма НОД в автоматной форме, но на внутреннем языке программирования и с учетом решения обнаруженных проблем, будет следующей:

Рис. 9. Автоматная реализация алгоритма НОД в SimInTech

9. Автоматная реализация алгоритма НОД в SimInTech

На рис. 10 приведена схема и результаты работы автоматного алгоритма НОД в SimInTech. Сама схема из блоков осталась неизменной, но графики теперь уже отражают динамику работы процессов (для наглядности дискретный шаг проекта был увеличен на порядок).

Рис.10. Схема и результаты работы автоматов в SimInTech

Выводы

Анализируя результаты работы, можно убедиться в том, что даже такая простая задача:

1) обратила внимание на проблему работы с типами данных,

2) подчеркнула необходимость контроля за состоянием программы,

3) выявила «вредность» оператора while,

4) позволила разобраться с алгоритмами реализации блоков в SimInTech,

5) показала решение, позволяющее исключить использование оператора while,

6) обнаружила проблемы с реализацией параллелизма в SimInTech.

Типы данных. Провоцирует скрытые и, порой, сложно обнаруживаемые ошибки. Автор, если честно, просто не обратил внимание на слово «натуральные». И проявилось это уже на этапе тестирования. Надо быть внимательнее, оперируя типами данных.

И проявилось это уже на этапе тестирования. Надо быть внимательнее, оперируя типами данных.

Контроль состояния программы. Если бы этого не было, то, уверен, ошибку так просто идентифицировать было бы гораздо сложнее. А так, понятно, что «висит» и ясно где. Дальше — дело техники.

Оператор while. Когда-то было заявлено о вреде оператора «go to» и было придумано структурное программирование, доказывающее, что можно обойтись без него. И все это в целом повысило качество программирования. Автоматное программирование демонстрирует, как можно совсем исключить не только операторы цикла, но и условные операторы из программ. И это тоже принесет только пользу делу, т.к. повысит качество программирования. Но здесь не надо впадать в крайности: в рамках действий автоматной программы их применение вполне оправдано, т.к. легко поддается контролю.

Реализация процессов. Параллелизм в программировании это не только и не столько «распихивание» процессов по ядрам или потокам. Это и реализация параллелизма в рамках одного потока. На практике это реализуется простым переключением между процессами, прерывая одни и запуская другие. Здесь главное, чтобы процесс, захвативший поток, не держал его очень долго, блокируя работу остальных. В нашем случае анализ работы компонент/блоков проекта склоняет именно к такому предположению. Хочется надеяться, что мы не ошиблись.

Это и реализация параллелизма в рамках одного потока. На практике это реализуется простым переключением между процессами, прерывая одни и запуская другие. Здесь главное, чтобы процесс, захвативший поток, не держал его очень долго, блокируя работу остальных. В нашем случае анализ работы компонент/блоков проекта склоняет именно к такому предположению. Хочется надеяться, что мы не ошиблись.

Параллелизм процессов. Ответ на предыдущий вопрос тесно связан с проблемами реализации параллелизма в программах. Автоматное программирование предлагает модель реализации параллелизма, когда он (параллелизм) абсолютно не завит от его реализации. Здесь, хотя один поток, хотя множестве ядер или множестве потоков, результат должен быть один. Таково должно быть качество правильной модели параллельных вычислений, когда ни по результату работы, ни по коду программы нельзя будет определить, как реализован параллелизм. Хотя последнее сделать немного сложнее, но тоже вполне возможно.

Предложенный прием реализации автоматов в SimInTech, а ранее и для ПЛК, позволяет пусть не в полном объеме, но все же реализовать базовые принципы автоматного программирования. Так можно познакомиться с ними накопить необходимый опыт. При этом вам не понадобиться даже ВКПа. Ну, а когда такой опыт накопится и появится вкус к автоматному программированию, то … можно вести разговор и о полноценной модели автоматного программирования.

Так можно познакомиться с ними накопить необходимый опыт. При этом вам не понадобиться даже ВКПа. Ну, а когда такой опыт накопится и появится вкус к автоматному программированию, то … можно вести разговор и о полноценной модели автоматного программирования.

Конечно, Н.Вирт не ошибся, но … слукавил, использовав понятие натурального числа. При этом явно указал, что переменные алгоритма — целые числа (см. рис. 1). Хотя явно результат НОД для двух натуральных чисел тоже должен быть натуральным числом. Что тут скажешь, — запутал. Тем более, что этот тип данных в созданный им язык он так и не ввел.

Литература

1. Вирт Н. Систематическое программирование. Введение: Пер с англ. – М.:Мир, 1977. – 184 с.

C++, параллелизм и введение в автоматное программирование в SimInTech. [Электронный ресурс], Режим доступа: https://habr.com/ru/articles/719592/ свободный.

Яз. рус. (дата обращения 07.07.2023).

Разрешить приложениям PHP принимать решения по управлению доступом на уровне приложений

- Статья

от Тали Смит

Введение

Вы можете предоставить ключевую информацию об управлении доступом в приложение PHP, чтобы облегчить управление доступом на уровне приложения, если это необходимо. Расширяемость Microsoft® .NET в Internet Information Services 7 (IIS 7) и более поздних версиях позволяет очень легко добавлять настраиваемые функции проверки подлинности или авторизации или дополнять существующие функции контроля доступа пользовательскими функциями.

Например, вы можете:

- Использовать API членства и ролей для согласованного управления использованием и хранилищами ролей, независимо от базового хранилища поставщика.

- Обеспечьте поддержку настраиваемого хранилища учетных данных для проверки подлинности с помощью форм, написав настраиваемый поставщик членства.

- Обеспечьте поддержку пользовательского хранилища ролей для диспетчера ролей, написав собственный поставщик ролей.

PHP может интегрироваться с моделью безопасности IIS, выполняя сценарии PHP, выдавая себя за аутентифицированного пользователя, предоставленного IIS, но аутентифицированный пользователь должен быть пользователем Windows®, а списки управления доступом (ACL) для содержимого приложения PHP должны предоставлять доступ для каждого олицетворяемого пользователя. Списки управления доступом должны управляться на протяжении всего жизненного цикла приложения и, во многих случаях, при перемещении приложения между серверами.

Списки управления доступом должны управляться на протяжении всего жизненного цикла приложения и, во многих случаях, при перемещении приложения между серверами.

Благодаря IIS и FastCGI PHP может использовать модель выполнения, упрощающую управление безопасностью. Сценарии PHP могут выполняться с использованием идентификатора пула приложений, к которому принадлежит приложение. Эта модель имеет следующие преимущества:

- Контент может предоставлять доступ для одного удостоверения, удостоверения пула приложений. В качестве альтернативы, если вам не нужна изоляция пула приложений, вы можете предоставить доступ группе IIS_IUSRS, которая позволяет всем пулам приложений IIS на любом компьютере IIS иметь доступ. Это значительно упрощает развертывание и текущее управление приложением.

- Вся безопасность доступа может управляться на уровне приложений с помощью функций авторизации приложений; его можно применять единообразно к частям приложения, которые не соответствуют физическим ресурсам и поэтому не могут иметь разрешений на основе ACL.

- Нет необходимости выполнять олицетворение, что может повысить производительность.

Обратите внимание, что эта модель безопасности может быть неприемлемой, если:

- Вы изолируете несколько приложений друг от друга в одном пуле приложений, олицетворяя конкретного пользователя для каждого из них.

- Вы защищаете содержимое приложения, используя списки управления доступом для каждого пользователя и выдавая себя за этого пользователя для доступа к содержимому приложения. Или вы используете функции или библиотеки приложений, которые используют олицетворенного пользователя для проверки подлинности своих действий.

- Содержимое приложения находится в общей папке универсального соглашения об именах (UNC) и настроено с использованием фиксированных учетных данных для виртуальных каталогов приложения.

Функции управления доступом IIS помогают создавать гибкие и управляемые решения по управлению доступом для приложений PHP, а специфичная для PHP интеграция позволяет приложениям PHP принимать решения по управлению доступом на уровне приложений.

Настройка базовой проверки подлинности

Запуск Диспетчер IIS (Inetmgr.exe).

Разверните узел сервера, а затем разверните узел Sites .

В дереве слева щелкните веб-сайт, на котором размещено приложение, которое вы хотите защитить.

В группе функций IIS дважды щелкните Аутентификация . Здесь вы можете увидеть доступные методы аутентификации, соответствующие установленным модулям аутентификации. По умолчанию анонимная аутентификация включена

Щелкните правой кнопкой мыши Анонимная аутентификация и выберите Отключить .

Щелкните правой кнопкой мыши Basic Authentication и выберите Enable .

Рисунок 1: Страница аутентификации

В дереве слева щелкните тот же веб-сайт, который вы выбрали на шаге 3.

На панели Действия щелкните Перезагрузить .

Закрыть диспетчер IIS. Обратите внимание, что в функции аутентификации видны только встроенные схемы аутентификации. Сторонние настраиваемые схемы проверки подлинности необходимо настраивать отдельно, но функция проверки подлинности по-прежнему может использоваться для отключения встроенных методов проверки подлинности.

Настройка проверки подлинности с помощью форм

Обычная проверка подлинности может быть небезопасным способом обеспечения проверки подлинности через Интернет, поскольку браузер отправляет пароль в виде открытого текста. Чтобы предотвратить раскрытие пароля, вы должны использовать только базовую аутентификацию через соединения Secure Sockets Layer (SSL). Обычная проверка подлинности требует, чтобы пользователь вошел в систему с локальной учетной записью Windows или учетной записью домена, хранящейся в Windows Active Directory®. Из-за этого пользователи, прошедшие проверку подлинности с помощью базовой проверки подлинности, при желании могут быть олицетворены.

Из-за этого пользователи, прошедшие проверку подлинности с помощью базовой проверки подлинности, при желании могут быть олицетворены.

Проверка подлинности с помощью форм — это функция проверки подлинности Microsoft® ASP.NET, которую можно использовать для содержимого любого приложения в IIS, используя преимущества механизма интегрированного режима ASP.NET. Перед использованием проверки подлинности с помощью форм убедитесь, что на сервере установлена ASP.NET, а приложение PHP использует пул приложений, настроенный для работы в интегрированном режиме (по умолчанию). Для многих веб-сайтов проверка подлинности с помощью форм ASP.NET может быть лучшим вариантом по следующим причинам:

- Она позволяет приложению предоставлять возможность входа в систему как неотъемлемую часть приложения.

- Поддерживает произвольные хранилища учетных данных, включая встроенную поддержку баз данных Microsoft® SQL Server® и учетных записей Windows. Доступны многочисленные поставщики хранилища учетных данных с открытым исходным кодом, или приложение может предоставить пользовательские.

- Предоставляет расширенные функциональные возможности для безопасного управления билетами аутентификации.

Чтобы настроить проверку подлинности с помощью форм:

Запустите Диспетчер IIS (Inetmgr.exe).

Разверните узел сервера, а затем разверните узел Sites .

В дереве слева щелкните веб-сайт, на котором размещено приложение, которое вы хотите защитить.

В группе функций IIS дважды щелкните Аутентификация .

Щелкните правой кнопкой мыши Проверка подлинности с помощью форм и выберите Включить .

Щелкните правой кнопкой мыши Анонимная аутентификация , а затем нажмите Включить .

Отключить все другие методы аутентификации. Анонимная проверка подлинности требуется для проверки подлинности с помощью форм для проверки подлинности пользователей, запрашивающих страницу входа.

Рис. 2. Аутентификация с помощью форм и анонимная аутентификация включены

В дереве слева щелкните веб-сайт, на котором размещено приложение, которое вы хотите защитить.

Под Группа функций IIS , дважды щелкните Модули .

Дважды щелкните модуль FormsAuthentication и снимите флажок Вызывать только для запросов к приложениям ASP.NET или управляемым обработчикам .

Рисунок 3. Включение проверки подлинности с помощью форм для всех запросов

Щелкните OK . Это позволяет модулю проверки подлинности с помощью форм предоставлять службы проверки подлинности для всех запросов, независимо от запрашиваемого содержимого приложения. Это позволяет вашему PHP-приложению использовать аутентификацию с помощью форм.

Вы можете изменить ряд параметров конфигурации, управляющих поведением модуля проверки подлинности с помощью форм (см. документацию по адресу https://msdn.microsoft.com/library/1d3t3c61.aspx):

документацию по адресу https://msdn.microsoft.com/library/1d3t3c61.aspx):

- URL-адрес страницы входа по умолчанию.

- Тайм-аут и период автоматического продления билета проверки подлинности.

- Следует ли использовать билеты проверки подлинности без файлов cookie (на основе URL) или на основе файлов cookie, или поддержку автоматического определения файлов cookie.

- Требуется ли для проверки подлинности с помощью форм SSL (рекомендуется).

- Уровни шифрования билета проверки подлинности.

Вы также можете настроить хранилище учетных данных для использования с проверкой подлинности с помощью форм, выбрав соответствующего поставщика членства. По умолчанию вы можете использовать либо поставщика членства на основе SQL Server (по умолчанию настроенного на использование локального экземпляра SQL Server Express), либо поставщика членства Active Directory (по умолчанию настроенного на использование локального хранилища учетных записей Windows). Однако вы также можете загрузить и использовать сторонних поставщиков членства или разработать собственного поставщика членства для работы с существующим хранилищем учетных данных вашего приложения.

Однако вы также можете загрузить и использовать сторонних поставщиков членства или разработать собственного поставщика членства для работы с существующим хранилищем учетных данных вашего приложения.

Настройка авторизации

Авторизация по URL-адресу IIS — это новый механизм авторизации, который позволяет приложению создавать декларативные правила авторизации внутри самого приложения. Эти правила могут предоставлять или запрещать доступ к частям приложения в зависимости от пользователя, прошедшего проверку подлинности, и участия пользователя в ролях. Функция авторизации URL-адресов IIS — это функция, отдельная от функции авторизации URL-адресов ASP.NET. Он похож по функциональности, но поддерживает немного другой синтаксис конфигурации и доступен, даже если ASP.NET не установлен. Любая функция может использоваться для обеспечения авторизации пользователей и ролей на основе конфигурации для приложений PHP.

Настроить авторизацию URL-адреса

Запустить Диспетчер IIS (Inetmgr.

exe).

exe).Разверните узел сервера, а затем разверните узел Sites .

В дереве слева щелкните мышью на веб-сайте, на котором размещено приложение, которое вы хотите защитить.

Дважды щелкните Правила авторизации .

Щелкните Добавить запрещающее правило и выберите Все анонимные пользователи .

Рисунок 4. Добавление правила авторизации для запрета анонимных пользователей

Щелкните OK .

В дереве слева выберите веб-сайт, на котором размещено приложение, имя которого вы хотите защитить.

На панели Действия щелкните Перезапустить .

Закрыть диспетчер IIS. Это запрещает доступ к приложению для анонимных пользователей. Это приводит к отклонению запросов к приложению и позволяет проверке подлинности с помощью форм перенаправлять пользователей на страницу входа, чтобы они могли войти в систему.

Настройка авторизации на основе ролей

Авторизация по URL позволяет создавать правила разрешения или запрета, которые применяются к:

- Анонимным пользователям.

- Конкретный пользователь.

- Пользователь в одной или нескольких ролях.

Правила на основе ролей могут быть отличным способом управления разрешениями для большой группы пользователей.

При использовании ролей информация о членстве в ролях предоставляется модулем «Роли». Модуль «Роли» использует модель поставщика для получения ролей для конкретного пользователя, аналогичную модели поставщика членства.

Запустить Диспетчер IIS (Inetmgr.exe).

Разверните узел сервера, а затем разверните узел Sites .

В дереве слева выберите веб-сайт, на котором размещено приложение, которое вы хотите защитить.

В разделе ASP.NET дважды щелкните Роли .

NET .

NET .На панели Действия щелкните Включить .

Рисунок 5. Включение ролей .NET

На панели Действия щелкните Добавить .

В поле Name введите Admin

Рисунок 6. Добавление роли .NET

Щелкните OK .

В дереве слева выберите веб-сайт, на котором размещено приложение, которое вы хотите защитить.

В разделе ASP.NET дважды щелкните Пользователи .NET .

На панели Действия щелкните Добавить .

Введите учетные данные пользователя и нажмите Далее .

Установите флажок Роль администратора , чтобы добавить нового пользователя к этой роли.

Нажмите Готово .

В древовидном представлении слева щелкните Интернет щелкните веб-сайт, на котором размещено приложение, которое вы хотите защитить, используемое в шаге 9.

В группе функций IIS дважды щелкните Модули .

Дважды щелкните модуль RoleManager , снимите флажок Вызывать только для запросов к приложениям ASP.NET или управляемым обработчикам , а затем щелкните OK .

Дважды щелкните модуль DefaultAuthentication , снимите флажок Invoke только для запросов к приложениям ASP.NET или управляемым обработчикам и нажмите OK .

В представлении дерева слева щелкните подкаталог Admin под щелчком веб-сайта, на котором размещено приложение, которое вы хотите защитить, используемое в шагах 9 и 15.

Дважды щелкните Правила авторизации .

Удалите все существующие правила, щелкнув каждое правило, а затем нажав Удалить .

В окне Подтвердить Удалить нажмите Да .

Щелкните Добавить разрешающее правило , а затем выберите Указанные роли или группы пользователей .

Введите admin в соответствующее текстовое поле и нажмите OK .

Рисунок 7. Добавление разрешающего правила для роли администратора

Закрыть диспетчер IIS.

Интеграция PHP с IIS 7.0 и более поздних версий

IIS 7 и более поздних версий предоставляют широкие возможности проверки подлинности и авторизации, которые приложение PHP может использовать напрямую, без необходимости предоставления какого-либо пользовательского кода. Однако бывают случаи, когда приложению необходимо выполнить дальнейшую авторизацию на более детальном уровне, чем ресурс. Или, в других случаях, приложению может потребоваться настроить поведение или отображение страницы на основе личности пользователя. IIS делает это возможным, предоставляя аутентифицированную информацию об удостоверении пользователя на странице PHP через переменные сервера.

Однако бывают случаи, когда приложению необходимо выполнить дальнейшую авторизацию на более детальном уровне, чем ресурс. Или, в других случаях, приложению может потребоваться настроить поведение или отображение страницы на основе личности пользователя. IIS делает это возможным, предоставляя аутентифицированную информацию об удостоверении пользователя на странице PHP через переменные сервера.

Вы можете использовать следующие переменные сервера для проверки аутентифицированного пользователя и/или принятия решений об аутентифицированной личности:

- LOGON_USER – имя аутентифицированного пользователя. Пусто, если аутентифицированный пользователь является анонимным.

- AUTH_TYPE — схема аутентификации, которая использовалась для аутентификации пользователя.

- Комплект для обучения PHP в Windows

Защитите свое PHP-приложение с помощью HTTP Basic Auth

Языки — PHP

Введение

Наш стек развертывания PHP использует Nginx и PHP-FPM для ответа на ваше приложение.

запрос. Если вы хотите настроить базовую аутентификацию перед вашим приложением или частью

ваше приложение, есть два способа сделать это.

Либо вы настроите аутентификацию до того, как ваше приложение достигнет PHP

код или вы реализуете это в своем приложении. Вот пример

последний с Symfony.

В этой статье мы представляем, как настроить базовую HTTP-аутентификацию самостоятельно.

из вашего приложения.

Конфигурация

Конфигурация Nginx

Создайте каталог config в вашем проекте:

мкдир конфиг

Отредактируйте файл nginx-basic-auth.conf в этом каталоге со следующим содержимым:

Для полного веб-сайта:

auth_basic "Защищенный сайт"; auth_basic_user_file "/app/config/htpasswd";

Часть сайта, здесь все до

/ WP-админ:местоположение ~ /wp-admin { auth_basic "Защищенный сайт"; auth_basic_user_file "/app/config/htpasswd"; }В зависимости от имени хоста.

Полезно, если вы проводите постановку и постановку

Полезно, если вы проводите постановку и постановку

приложение на Scalingo и просто хотите защитить промежуточное приложение с помощью

базовая авторизация:если ($ host ~ "app-staging.osc-fr1.scalingo.io" ) { установить $auth_basic "Защищенный сайт"; } если ($ хост ~ "app.osc-fr1.scalingo.io" ) { отключить $auth_basic; } auth_basic $ auth_basic; auth_basic_user_file /app/config/htpasswd;Создайте пользовательский/зашифрованный пароль для пар и установите его в своем приложении Scalingo:

scalingo env-set --app my-app HTPASSWD_CONTENT=$(htpasswd -n имя пользователя) # Затем запросит пароль

Вот и все с конфигурацией Nginx. Последнее, что вам нужно сделать, это указать процессу развертывания Scalingo использовать ваш файл конфигурации.

Конфигурация процесса развертывания

Этот процесс требует редактирования composer.json файл вашего проекта.

Отредактируйте файл следующим образом:

{

.

exe).

exe).

NET .

NET .

Полезно, если вы проводите постановку и постановку

Полезно, если вы проводите постановку и постановку