Проверка на вирусы программ: Dr.Web — библиотека бесплатных утилит

Содержание

Как проверить VPS/VDS на вирусы

Чтобы не допустить заражения вашего VPS-сервера вирусами, важно заботиться о безопасности в процессе работы: не использовать общедоступные сети, не переходить по сомнительным ссылкам, не открывать подозрительные письма и т.д. Но случайно столкнуться с вредоносным файлом и заразить сервер может каждый, даже не подозревая об этом. Чтобы обнаружить вирусы на VPS, необходимо провести проверку вашего сервера на наличие вредоносного контента. Рекомендуем делать это на регулярной основе.

Как выполняется проверка VPS сервера на вирусы

Если на вашем сервере установлена операционная система Linux, то для сканирования вы можете использовать одну из следующих программ:

- Linux malware detect

- Rootkit hunter

- ClamAV

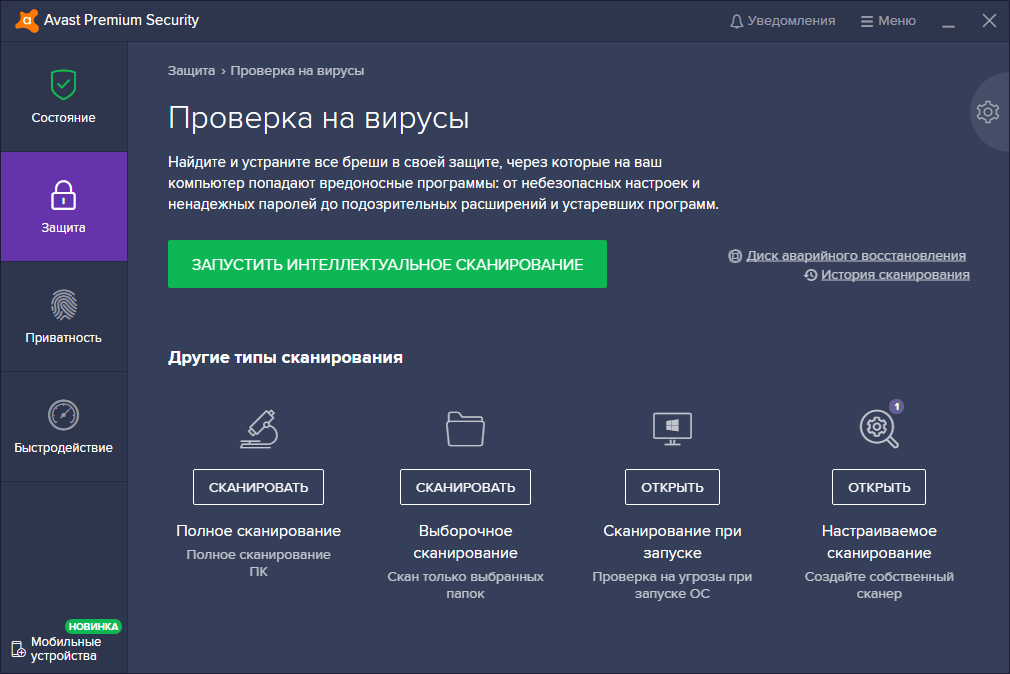

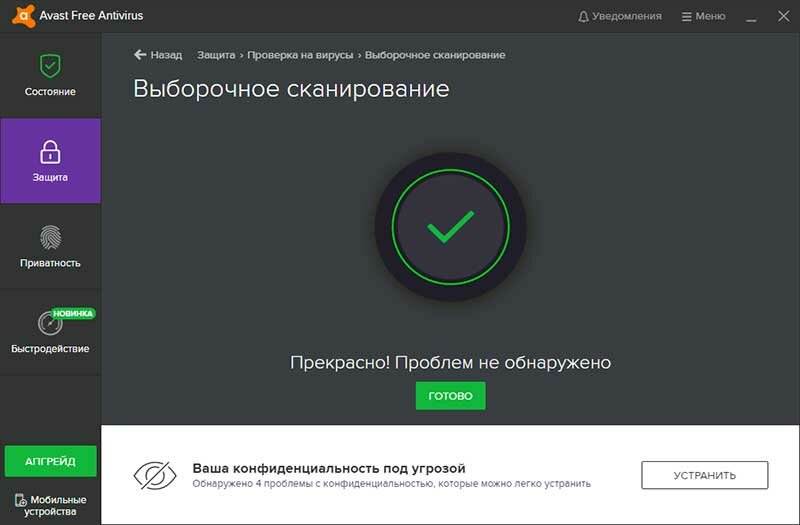

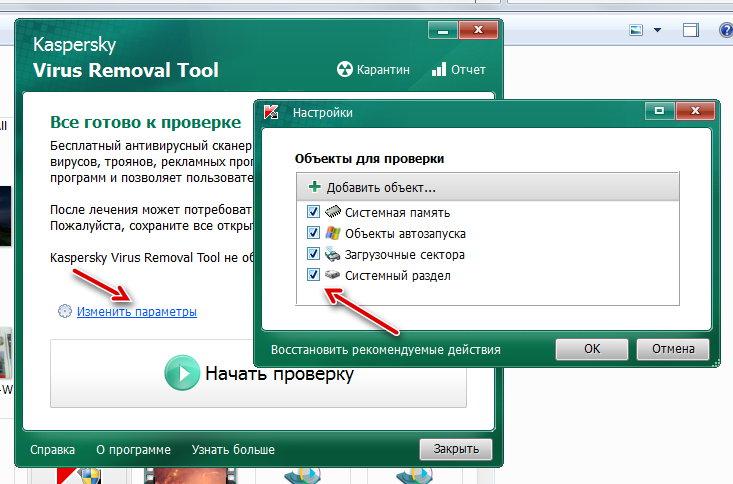

Для тех, кто работает с операционная система Windows предлагаем воспользоваться обычным антивирусом (ESET Online Scanner, Kaspersky Security Scan) или специальной программой (Microsoft Safety Scanner).

Перед тем как провести очистку сервера от вирусов и вредоносных программ обязательно сделайте резервную копию данных, размещенных на вашем VPS-сервере.

Проверка VPS сервера на вирусы с помощью Linux malware detect

Расскажем о процессе проверки VPS на вирусы с помощью программы Linux malware detect (LMD). Она предназначена для сканирования всей системы или отдельных файлов, в нее заложены следующие функции:

- Искать подозрительные скрипты,

- Направлять на карантин проблемные файлы,

- Лечить найденные вирусы,

- Сканировать те данные, которые менялись в установленный промежуток времени,

- Производить мониторинг в указанной директории,

- В автоматическом режиме выполнять обновление самой программы.

Перед тем как приступить к сканированию скачайте программу на официальном сайте.

- Чтобы выполнить установку, подключитесь к вашему VPS-серверу по SSH (например, с помощью программы Putty).

- Поочередно выполните следующие команды, для распаковки файла:

cd /usr/local/src/

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xzf maldetect-current.tar.gz

- Для начала установки программы запускаем команды:

cd maldetect-*

sh ./install.sh

- Чтобы перейти к сканированию всего сервера выполняем:

maldet -b -a /

В зависимости от того, какой объем информации размещен на вашем VPS-сервере, определяется время сканирования. Если вы хотите узнать закончилось ли сканирование, выполните команду:

ps aux | grep [m]aldet.

Если вывод команды окажется нулевым или пустым, то сканирование завершено.чтобы просмотреть результаты введите:

maldet -e

В том случае, когда проверка продолжается, вывод команды будет иметь, например, такой вид:

Получив результаты сканирования, вы сможете увидите и номер отчета, и ,в случае необходимости, запрашивать информацию по конкретному отчету:

Дополнительные команды для работы с Linux malware detect

maldet -a /home – сканирование всего каталога, с использованием обнаружения вредоносных файлов

maldet -a /home/username – сканирование определенного пользовательского каталога, с использованием обнаружения вредоносных файлов (username – имя реального пользователя)

maldet —scan-all /var/www/*. zip – сканирование файлов в формате .zip (вместо .zip вы можете подставить любой необходимый вам формат файла)

zip – сканирование файлов в формате .zip (вместо .zip вы можете подставить любой необходимый вам формат файла)

maldet -r / 7 – сканирование файлов за последние 7 дней (вместо 7 вы можете подставить любое число дней)

maldet -q – поместить зараженные файлы в папку “карантин” (папка карантин будет находится по адресу /usr/local/maldetect/quarantine)

maldet -s – вытащить файлы из карантина

maldet -n – выполнить очистку зараженного файла

# ls -l – проверка папки “карантин”

# rm -rf /usr/local/maldetect/quarantine/* – удаление всех файлов из карантина

maldet —report 220718-1809.1790255 – просмотреть результаты отчета 220718-1809.1790255

Настройка Linux malware detect

При установке Linux malware detect у вас появится конфигурационный файл, расположенный по адресу /usr/local/maldetect/conf.maldet. Через него производится настройка программы.

В этом файле будут отображены такие параметры:

- Почтовые уведомления (Email alerts)

- Настройки карантина (Quarantine options)

- Настройки сканирования (Scan options)

- Статистические отчеты (Statistical analysis)

- Настройки мониторинга (Monitoring option)

Вы можете самостоятельно устанавливать те значения, которые вам необходимы.

Например, чтобы получать отчет по проверке на электронную почту, вам необходимо установить значения:

email_alert=1

email_subj=”Отчет сканирования на вирусы” (укажите любую понятную для вас тему)

[email protected] (здесь оставьте адрес электронной почты, на которую вы хотите получать отчеты)

Если вы хотите, чтобы файлы, вызывающие подозрение, были направлены в папку “Карантин”, установите значение “1” напротив quar_hits, если этого не требуется поставьте “0”.

Чтобы очистка от вредоносного кода выполнялась автоматически, у параметра quar_clean установите значение “1”, а для удаления источника вируса поставьте “1” у поля quar_susp. Оба эти параметра включаются при подключении quar_hits.

Заключение

Если на вашем сервере были обнаружены вредоносные коды, то выполните следующие действия:

- Смените все пароли сервера

- Обновите версии всех программ, плагинов и модулей, которые вы используете на сервере.

Если программа не смогла удалить вирус автоматически, то это необходимо сделать вручную.

Kaspersky создал программу для проверки iPhone на новый вирус

2023-06-02T17:14:28+03:00

2023-06-02T17:14:28+03:00

2023-06-02T17:14:28+03:00

2023

https://1prime.ru/telecommunications_and_technologies/20230602/840746922.html

Kaspersky создал программу для проверки iPhone на новый вирус

Технологии

Новости

ru-RU

https://1prime.ru/docs/terms/terms_of_use.html

https://россиясегодня.рф

Kaspersky разработал компьютерную программу для устройств с ОС Windows, Linux и macOS для проверки iPhone на наличие нового вредоносного ПО, следует из сообщения на сайте… ПРАЙМ, 02.06.2023

технологии, новости, kaspersky, iphone, вирус

https://cdnn.1prime.ru/images/83409/25/834092544.jpg

1920

1440

true

https://cdnn.1prime.ru/images/83409/25/834092544.jpg

https://cdnn.1prime.ru/images/83409/25/834092543.jpg

1920

1080

true

https://cdnn.1prime.ru/images/83409/25/834092543. jpg

jpg

https://cdnn.1prime.ru/images/83409/25/834092542.jpg

1920

1920

true

https://cdnn.1prime.ru/images/83409/25/834092542.jpg

https://1prime.ru/telecommunications_and_technologies/20230602/840743183.html

Агентство экономической информации ПРАЙМ

1

5

4.7

96

7 495 645-37-00

ФГУП МИА «Россия сегодня»

https://россиясегодня.рф/awards/

Агентство экономической информации ПРАЙМ

1

5

4.7

96

7 495 645-37-00

ФГУП МИА «Россия сегодня»

https://россиясегодня.рф/awards/

Агентство экономической информации ПРАЙМ

1

5

4.7

96

7 495 645-37-00

ФГУП МИА «Россия сегодня»

https://россиясегодня.рф/awards/

Агентство экономической информации ПРАЙМ

1

5

4.7

96

7 495 645-37-00

ФГУП МИА «Россия сегодня»

https://россиясегодня.рф/awards/

Агентство экономической информации ПРАЙМ

1

5

4. 7

7

96

7 495 645-37-00

ФГУП МИА «Россия сегодня»

https://россиясегодня.рф/awards/

Технологии

- Новости

Kaspersky создал программу для проверки iPhone на новый вирус

Сюжет: Кибербезопасность

Сотрудники в офисе компании «Лаборатория Касперского» в Москве

© РИА Новости. Кирилл Каллиников / Перейти в фотобанк

МОСКВА, 2 июн — ПРАЙМ. Kaspersky разработал компьютерную программу для устройств с ОС Windows, Linux и macOS для проверки iPhone на наличие нового вредоносного ПО, следует из сообщения на сайте «Лаборатории».

Медведев не поверил отрицанию Apple сотрудничества с разведкой США

ФСБ в четверг заявила о вскрытии разведывательной акции американских спецслужб, связанной с заражением тысяч iPhone, в том числе зарегистрированных на зарубежные посольства в России. Пресс-служба «Лаборатории Касперского» сообщала РИА Новости об обнаружении целевой кибератаки на устройства Apple сотрудников компании по всему миру с помощью нового вируса «Операция Триангуляция» (Operation Triangulation).

«В первой публикации о вредоносной кампании «Операция Триангуляция» мы привели подробную инструкцию для самостоятельной проверки устройств на следы компрометации с помощью MVT. Такая проверка включает ручной поиск индикаторов и достаточно трудоемка, поэтому мы разработали специальную утилиту triangle_check для автоматического поиска следов заражения. Для проверки с помощью этой утилиты на ОС Windows и Linux достаточно скачать бинарную сборку, а на macOS ее можно установить как Python-пакет», — отметили в «Лаборатории».

В компании пояснили, что сначала нужно создать резервную копию гаджета, затем установить и запустить утилиту.

«Утилита выводит результат «DETECTED», когда обнаруживает конкретные индикаторы компрометации. Это означает, что устройство заражено. Также она может вывести результат «SUSPICION», означающий обнаружение совокупности менее однозначных индикаторов, указывающих на заражение. Наконец, если отображается сообщение «No traces of compromise were identified», то утилита не нашла следов заражения Operation Triangulation», — объяснили специалисты Kaspersky.