Rdp настройка удаленного сеанса висит: Устранение неполадок с подключениями к Удаленному рабочему столу

Содержание

Настраиваем RDP (remote desktop protocol)

4.1/5 — (29 голосов)

Удаленный рабочий стол RDP

| ВАЖНО: Если Windows-машина напрямую “смотрит” в большой Интернет (у нее есть “белый” IP-адрес) – то номер порта 3389 RDP поменять обязательно! Иначе доступ RDP (после разрешения его использовать) взломают достаточно быстро – с применением сетевых ботнетов со всего мира. Читаем статью Для долговременной удаленной работы необходимо использовать:

|

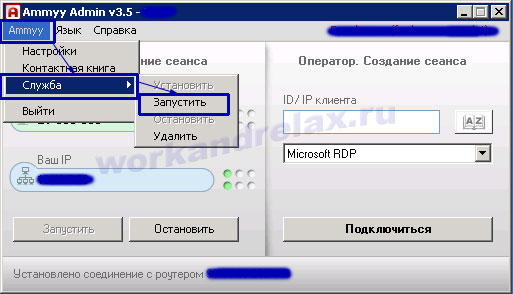

Для быстрого подключения из дома к ПК на работе читаем статью

Подключаем компьютер к рабочему ПК через RDP (Windows 7)

Если у Вас профессиональная или максимальная версия – Вы можете настроить вход на свой ПК через удаленный рабочий стол. Для этого нужно сделать несколько вещей.

Для этого нужно сделать несколько вещей.

- разрешить вход через удаленный рабочий стол (для младших версий этого меню нет)

- добавить пользователей, которые имеют право работать через удаленный рабочий стол (обычно Windows добавляет текущего пользователя автоматически)

Как запустить Удаленный рабочий стол в Windows 7?

Через кнопку “Пуск”:

Набираем в поисковой строке “Подключение к удаленному рабочему столу” (смешно – именно так, через строку “Поиск” рекомендует MicroSoft -> откроется в новой вкладке) или “mstsc.exe” – собственно сама программа так называется

Или через папку “Стандартные” в программах. Не во всех версиях Windows есть, например в Windows 7 Started (да, та самая с программным ограничением ОЗУ в 2 Гб) такой папки нет.

Можно и через проводник 🙂

Смотрим список сетевых ресурсов, кликаем правой клавишей мыши на нужной машине

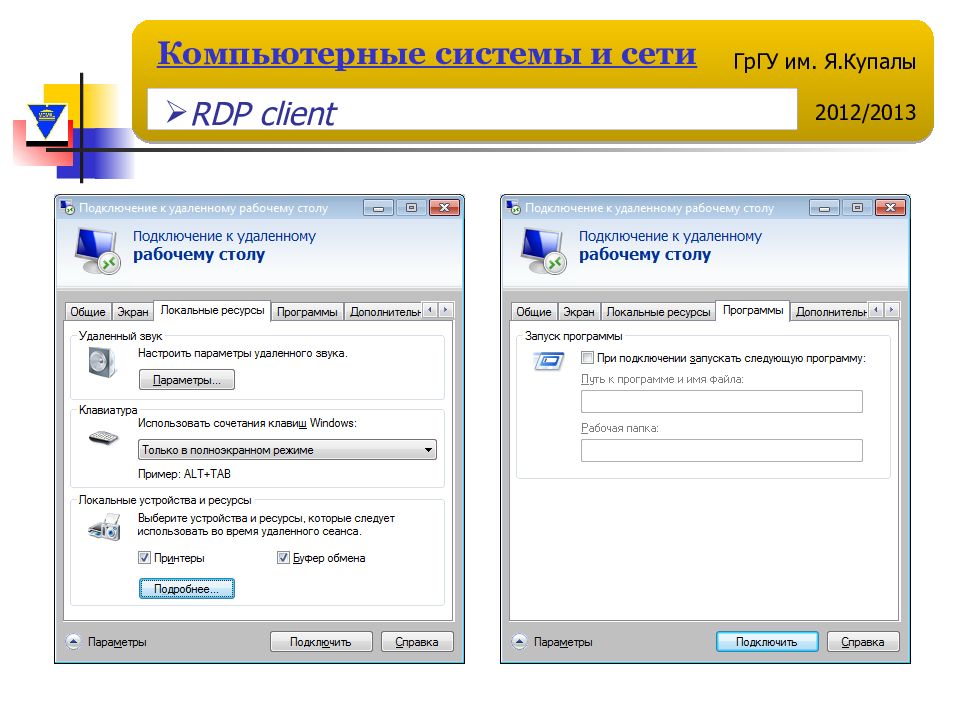

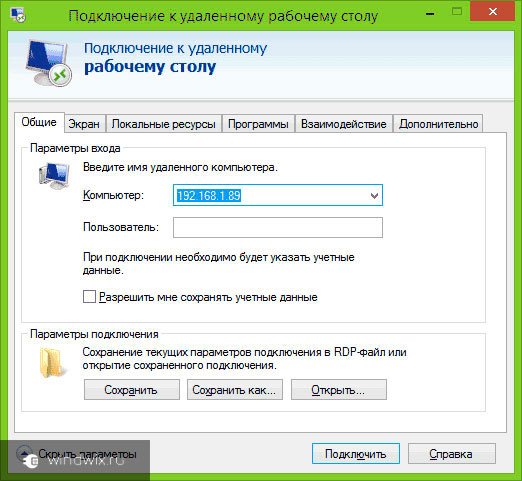

После запуска получаем форму настроек удаленного рабочего стола, нам нужен развернутый вариант (с параметрами)

На общей вкладке настраиваем:

Компьютер – или IP-адрес или название компьютера

Пользователь – юзер, под которым будем входить на удаленный ПК

Можно сохранить как ярлык на рабочем столе (еще рано, смотрим другие вкладки)

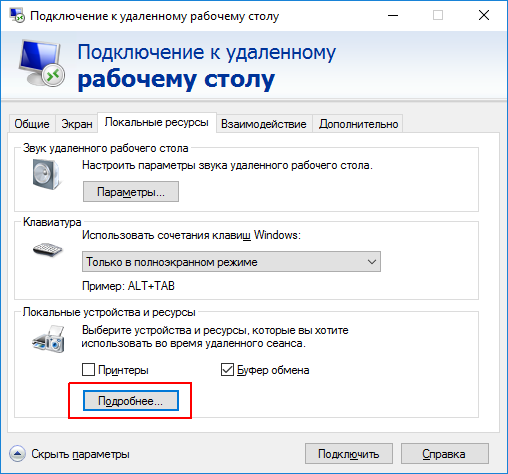

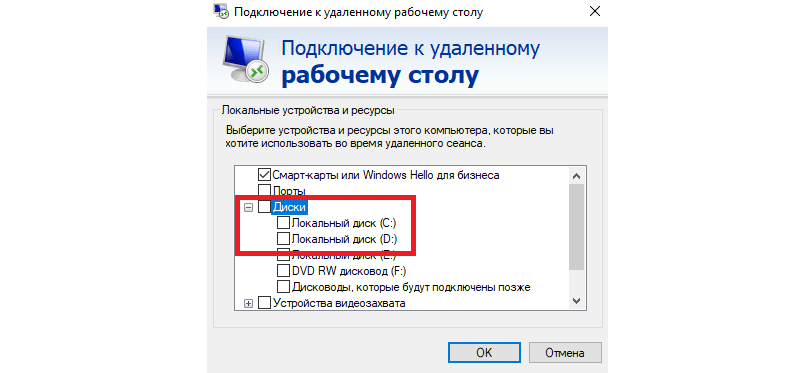

На вкладке “Локальные ресурсы” выбираем, будут ли нам доступны принтеры основного компьютера и буфер обмена.

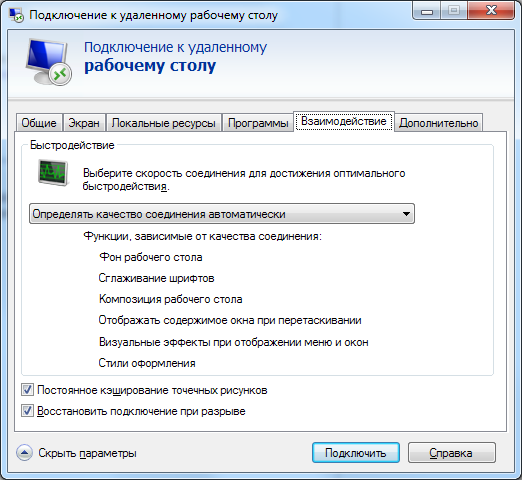

Если у Вас все ПК в местной локальной сети (т.е. скорость сети не критична) – можно на вкладке “Дополнительно” использовать фоновый рисунок рабочего стола удаленного ПК.

Читаем статью

Формат файла RDP

Ну вот, вроде все настроили – возвращаемся на первую вкладку, сохраняем как ярлык – пробуем подключиться.

Результат 🙁

Основные причины такой ситуации:

- удаленный компьютер имеет IP-адрес, назначенный ему роутером через DHCP, он периодически меняется. Необходимо в свойства адаптера прописать фиксированный IP-адрес

- забыли разрешить удаленный доступ через “Свойства” компьютера

- удаленный доступ разрешили, но забыли указать пользователя, которому можно входить

- запрещает брендмаузер Windows, необходимо добавить “удаленный рабочий стол” в исключения

- Вы сделали удаленную перезагрузку ПК и до входа локального пользователя удаленный рабочий стол не будет работать

В большинстве случаев Windows 7 всё это должна сделать сама (добавить текущего пользователя, разрешить в брендмаузере и пр. ), но не всегда это работает. Т.е. например, “Удаленный рабочий стол” в список программ в бредмаузере добавлен, но галочка не установлена 🙁

), но не всегда это работает. Т.е. например, “Удаленный рабочий стол” в список программ в бредмаузере добавлен, но галочка не установлена 🙁

Надо всё самому проверять.

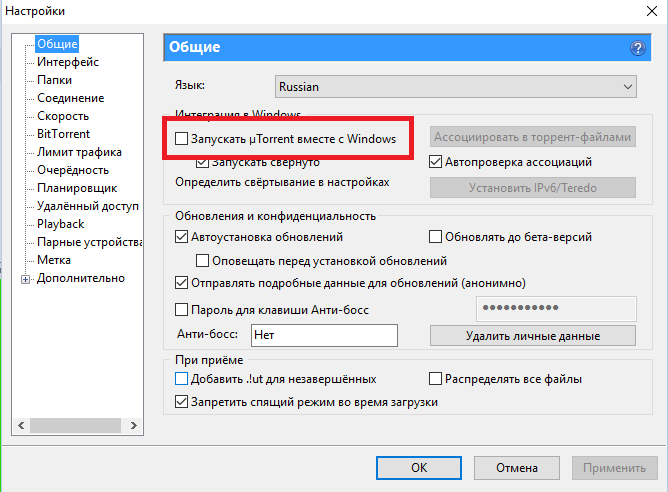

Для создания сложностей ботам (подбор паролей на порту 3389) используем

Классический вход в Windows

Дополнительные настройки удаленного рабочего стола.

При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

меню “Пуск” – выполнить – gpedit.msc (редактор политик) – “конфигурация компьютера” – “конфигурация windows”- “локальные политики” – “параметры безопасности” – “ограничить использование пустых паролей…..” – “отключен”

Да, на младших версиях Windows, конечно, gpedit.msc не запускается (нет этой настройки)

Все бытовые версии Windows позволяют работать на ПК только одному пользователю – при входе нового пользователяWindows любезно предложит отключить другого пользователя

Это лицензионное ограничение для не серверных вариантов Windows – но выход есть. Немного шаманства – и все работает, смотреть здесь (открытие в новом окне)

Немного шаманства – и все работает, смотреть здесь (открытие в новом окне)

Автоматический вход с сохраненным логином и паролем

Есть волшебная галочка “Разрешить мне сохранять учетные данные”. Если запустить изменение еще раз – галочка сменится на “Всегда запрашивать учетные данные”

Получаем запрос на ввод данных, они сохраняются, вход на удаленную машину работает только по клику на ярлык.

А если учетные данные не сохраняются (в Windows 7 и старше)?

Или получаем предупреждение «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Что делать?

Дело в том, что в последних версиях Windows пароль хранится не в rdp-файле, а в отдельном хранилище (Credential Manager — Диспетчер учетных данных). Как минимум – в групповых политиках должны быть отключены следующие параметры:

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

Вот можно почитать подробнее (откроется в новом окне)

Иногда при подключении Вы видите такую картину – “не удается проверить подлинность удаленного компьютера”

Проверка подлинности была добавлена, начиная с Windows XP SP3. Но она там отключена по умолчанию (на Wibdows Vista уже включена).

Как включить проверку подлинности удаленного компьютера на Window XP SP3?

Идем в реестр regedit.exe (Выполнить)

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра. Перезагружаемся.

Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

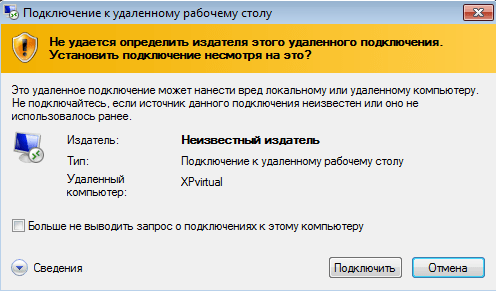

При подключении появляется предупреждение системы безопасности Windows

“Не удается определить издателя этого удаленного подключения”

Это означает, что файл rdp не защищен подписанным сертификатом. Для локальной сети ничего страшного тут нет, можно поставить галочку “Больше не выводить запрос…”

Сама система безопасности работает следующим образом. Параметр политики позволяет указать, могут ли пользователи запускать на клиентском компьютере неподписанные файлы протокола удаленного рабочего стола (RDP) и RDP-файлы, полученные от неизвестных издателей.

Если этот параметр политики включен или не настроен, то пользователи могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Если этот параметр политики отключен, то пользователи не могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Если пользователь попытается начать сеанс RDP, то он получит сообщение о блокировке издателя.

Поддерживается: Не ниже Windows Vista с пакетом обновления 1 (SP1)

| Registry Hive | HKEY_LOCAL_MACHINE |

| Registry Path | SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services |

| Value Name | AllowUnsignedFiles |

| Value Type | REG_DWORD |

| Enabled Value | 1 |

| Disabled Value | 0 |

Читаем статью

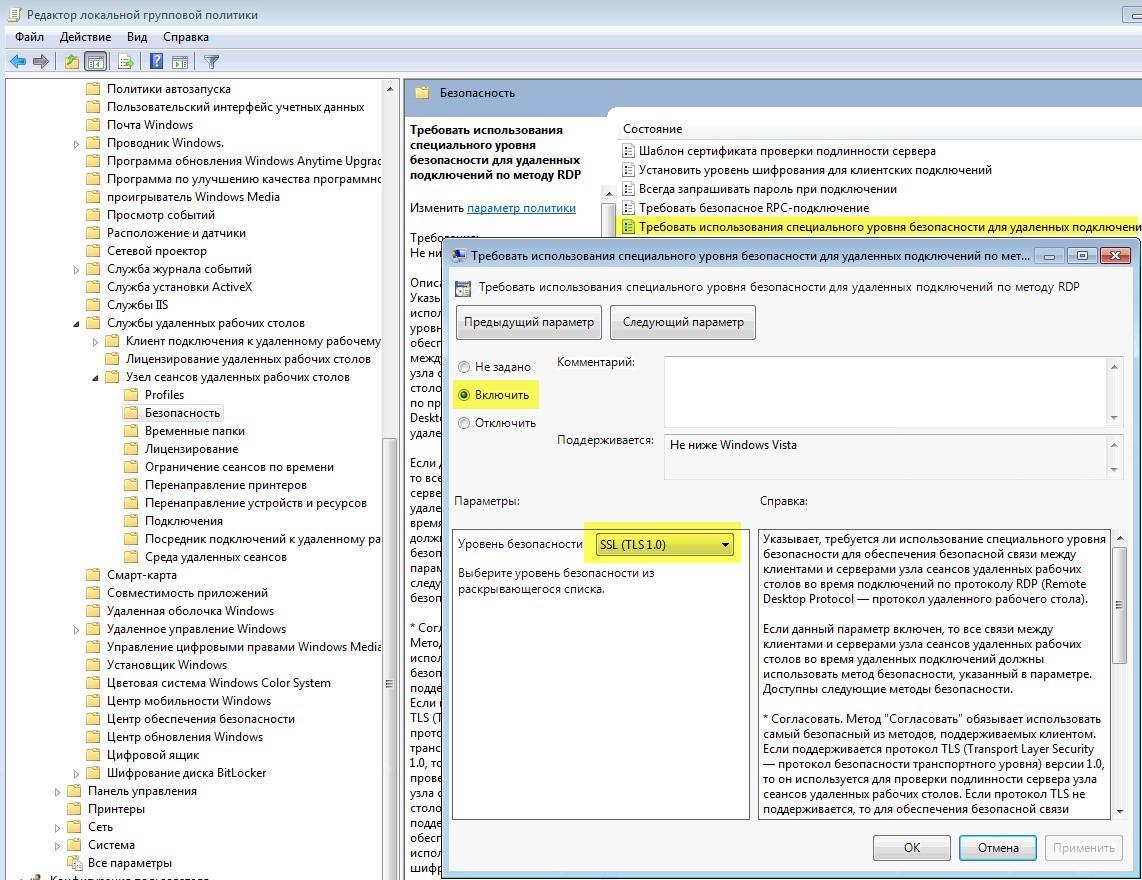

Включаем шифрование RDP и смотрим логи

Удаленный рабочий стол RDP Windows — он же Remote Desktop Protocol Проприетарный протокол прикладного уровня, позаимствованный Microsoft из купленной у PictureTel (ныне известной как Polycom) телекоммуникационной программы Liveshare Plus (названной впоследствии NetMeeting), использующийся для обеспечения удалённой работы пользователя с сервером, на котором запущен сервис терминальных подключений. Актуальные версии Версия 6.1 была выпущена в феврале 2007 и включена в Windows Server 2008, и в пакет обновления Windows Vista SP1 и Windows XP SP3.

Актуальные версии Версия 6.1 была выпущена в феврале 2007 и включена в Windows Server 2008, и в пакет обновления Windows Vista SP1 и Windows XP SP3.

Версия 7 (вышла в составе Windows 7, поддерживается в Windows XP, где по умолчанию в данной версии установлена 6.1)

Версия 7.1…

(Читать полностью…)

Вот он вредитель (на панели подключений при работе на полном экране) – сисадмины поймут всю боль Проблема в том, что “крестик” только закрывает “Удаленный рабочий стол” на ПК пользователя, но оставляет на сервере открытую терминальную сессию. Если пользователей много – то все их сессии остаются на сервере открытыми и занимают память. Варианты решений.

Вообще убрать панель от пользователя – в настройках при создании удаленного рабочего стола (выход только через завершение сеанса) Убрать сам “крестик” (выход только через завершение сеанса)

Есть специальная программа, которая крестик убирает. Смотреть здесь. И будет вот так 🙂 Ограничить время сессии

(пункты 1 и 2 могут. ..

..

(Читать полностью…)

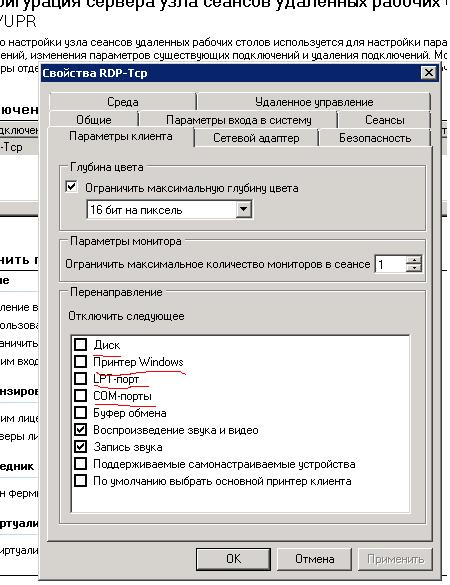

Включаем шифрование RDP

Сессии RDP поддерживают четыре типа шифрования RDP Low Encryption — по умолчанию (самый старый режим). Может согласовать шифрование на базе 56-ти битового DES или 40-ка битового RC2. Очень плохой вариант. Например, если включить его, то не включится TLS.

RDP Client Compatible Encryption — Попробует до 128 бит RC4, но сразу согласится на DES/RC2. Очень плохой вариант. Тоже не совместим с TLS.

RDP High Encryption — Минимально допустимый режим. Потребует хотя бы 128-ми битовый RC4. Работает со всеми серверами, начиная с Windows 2000 Server w/HEP.

RDP FIPS140-1 Encryption — Будет поддерживать современные симметричные алгоритмы и в явном виде не будет…

(Читать полностью…)

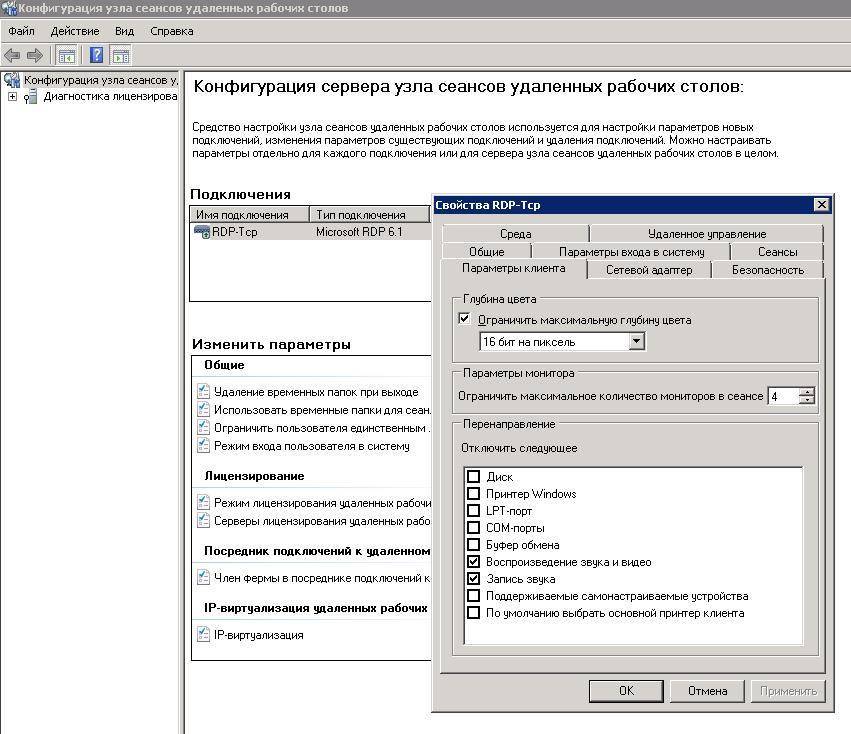

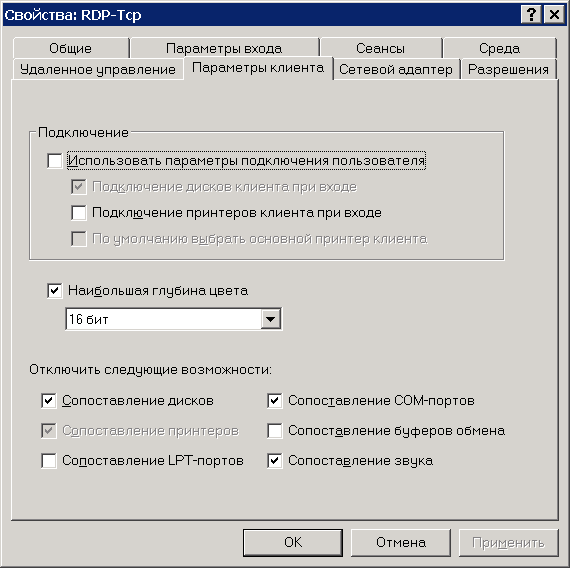

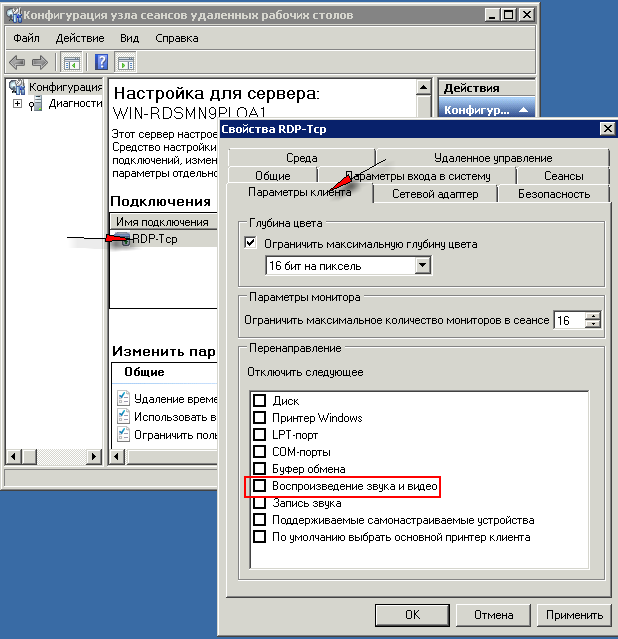

По умолчанию обычно так В настройках файла RDP все включено — но звука все равно нет. Еще надо сделать настройки и разрешения на самой машине, к которой мы подключаемся.

Настройки звука на целевом компьютере RDP

Для начала нам необходима служба

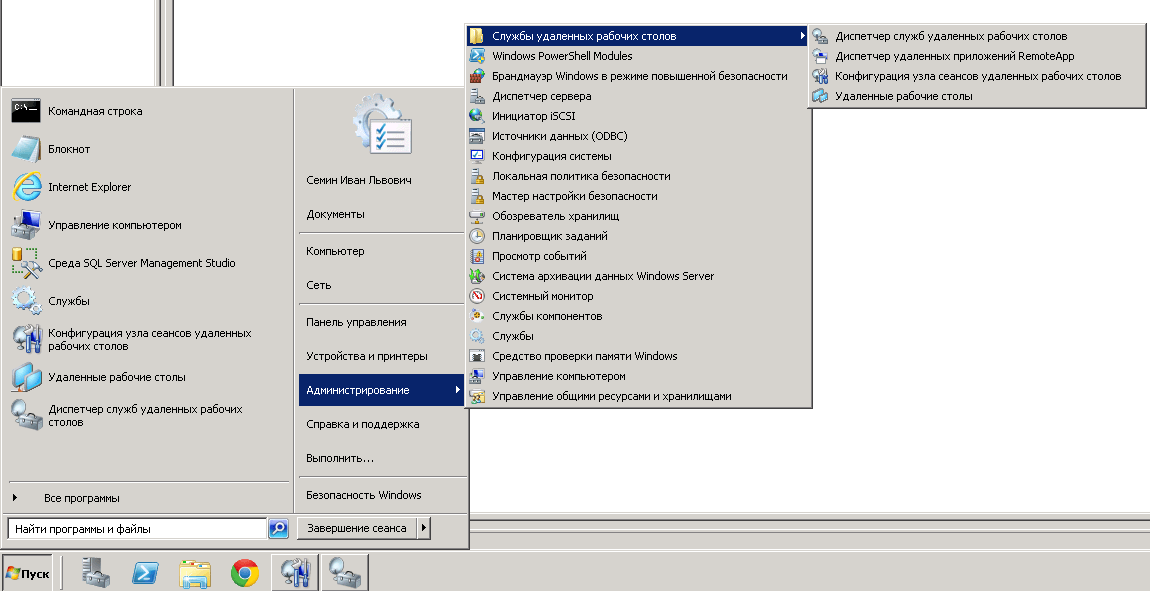

Проверка работы службы Windows Audio

«Пуск» — «Администрирование» — «Службы», в списке находите «Windows Audio» и два раза кликаем по ней. В настройках службы нужно установить «Тип запуска — Автоматически», «применить» и затем и можно сразу же запустить службу с помощью соответствующей кнопки ВАЖНО: если служба Windows Audio не запускается — убедитесь, что включены и запущены…

В настройках службы нужно установить «Тип запуска — Автоматически», «применить» и затем и можно сразу же запустить службу с помощью соответствующей кнопки ВАЖНО: если служба Windows Audio не запускается — убедитесь, что включены и запущены…

(Читать полностью…)

При подключении через RDP (удаленный рабочий стол Windows) Вы можете увидеть непривычную картинку Язык ввода «русский / английский» переключается — но при вводе остается только английская клавиатура. И появилась дополнительная иконка «клавиатуры». Что делать? В Windows есть: язык ввода

языковая раскладка Проблема возникает, если язык клиентской машины перед подключением к RDP не совпадает с языком по умолчанию в серверной машине. Например вводите пароль из английских букв и не переключая языка конектитесь к серверу терминалов, на котором по умолчанию русский язык — получите необходимость «двойного» переключения языка и раскладки. Можно…

(Читать полностью…)

Будет интересно.![]() Основная статья по настройке удаленного рабочего стола. Еще одна статья Подключаем компьютер к рабочему ПК через RDP (Windows 7) Простая задача — есть Windows XP, мы к ней хотим подключиться из Windows 7 через удаленный рабочий стол. Вроде все оно просто — но есть небольшое количество грабелек, разложенных на этом пути. Берем админский бубен: «Мы в город Изумрудный идём дорогой трудной….»

Основная статья по настройке удаленного рабочего стола. Еще одна статья Подключаем компьютер к рабочему ПК через RDP (Windows 7) Простая задача — есть Windows XP, мы к ней хотим подключиться из Windows 7 через удаленный рабочий стол. Вроде все оно просто — но есть небольшое количество грабелек, разложенных на этом пути. Берем админский бубен: «Мы в город Изумрудный идём дорогой трудной….»

Для подключения через RDP нам нужна Windows XP Professional SP3

Да, на форумах полно советов, как из Home сделать Professional. Не верьте. Все советы касаются изменений в реестре. И да — система будет показывать, что она теперь Professional — но это только…

(Читать полностью…)

Как из дома подключиться к рабочему ПК по RDP? Внутри локальной сети у компьютера есть только локальный IP-адрес вида 192.168.1.2, со стороны Интернета такой компьютер не виден (т.е. к нему напрямую невозможно адресовать пакет по внешнему IP адресу). Обычно внешний IP-адрес провайдер выдает динамический: придется тоже его менять в настройках RDP

некоторые провайдеры меняют IP один раз в месяц В крайнем случае (если очень надо) — можно купить услугу «выделенный IP» и адрес от провайдера не будет меняться. А наш домашний ПК — он там, за интернетом — в свой локальной сети. Можно подключиться из дома к рабочему компьютеру в локальной сети офиса через RDP: …

А наш домашний ПК — он там, за интернетом — в свой локальной сети. Можно подключиться из дома к рабочему компьютеру в локальной сети офиса через RDP: …

(Читать полностью…)

Это собственно файл — а не ярлык рабочего стола. Данный настроенный файл можно переслать другому пользователю, он его сохранит — и всё будет работать. Более того — это простой текстовый файл, в котором хранятся все настройки удаленного подключения и этот файл можно открыть Блокнотом. Кстати, часть параметров не редактируется через стандартные настройки, их можно вписать руками.

Структура файла RDP

screen mode id:i: — 1 — удаленный сеанс выполняется в оконном режиме, 2 — в полноэкранном. Редактируется на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. use multimon:i: — 0 — запрет поддержки нескольких мониторов, 1 — разрешение поддержки…

(Читать полностью…)

Как защитить RDP-подключение

Часто возникает вопрос — насколько безопасно подключаться через удаленный рабочий стол Windows?

Сеансы удаленного рабочего стола работаю по зашифрованному каналу, не позволяя никому просматривать сеанс путем прослушивания в сети. Однако, есть уязвимость в методе, используемом для шифрования сеансов в более ранних версиях RDP. Эта уязвимость может позволить неавторизованный доступ к вашему сеансу с помощью “Man-in-the-middle attack”.

Однако, есть уязвимость в методе, используемом для шифрования сеансов в более ранних версиях RDP. Эта уязвимость может позволить неавторизованный доступ к вашему сеансу с помощью “Man-in-the-middle attack”.

Удаленный рабочий стол можно защитить с помощью SSL/TLS в Windows Vista, Windows 7, Windows 8, Windows 10 и Windows Server 2003/2008/2012/2016.

Хотя, удаленный рабочий стол более безопасен, чем инструменты удаленного администрирования, такие как VNC, которые не шифруют весь сеанс, каждый раз, когда доступ администратора к системе предоставляется удаленно, возникает риск. Следующие советы помогут защитить удаленный доступ к рабочим столам и серверам, которые вы поддерживаете.

Основные советы по безопасности для удаленного рабочего стола

Используйте надежные пароли

Надежные пароли для любых учетных записей с доступом к удаленному рабочему столу следует рассматривать как обязательный шаг перед включением удаленного рабочего стола.

Парольные фразы должны:

- Содержать восемь символов или более

- Содержать символы из двух из следующих трех классов символов

- По алфавиту (пример: az, AZ)

- Числовой (пример: 0-9)

- Пунктуация и другие символы (пример: ,! @ # $% ^ & * () _ + | ~ — = \ `{} []:»; ‘?,.

/)

/)

Парольные фразу не должны:

- Производное от имени пользователя

- Слово, найденное в словаре (русском или иностранном)

- Слово из словаря, написанное задом наперед

- Словарное слово, перед котором или за которым следует любой другой одиночный символ (пример: password1, 1password)

Не используйте легко угадываемые пароли. Некоторые примеры паролей, которые легко угадать:

- Имена членов семьи, домашних животных, друзей и т.д.

- Компьютерные термины и названия, команды, сайты, компании, оборудование, программное обеспечение.

- Дни рождения и другая личная информация, такая как адреса и номера телефонов.

- Шаблоны слов и чисел, такие как aaabbb, qwerty, 123321 и т.д.

- Пароли никогда не следует записывать или хранить в сети.

- Следует регулярно менять пароли, не реже одного раза в шесть месяцев. Также следует менять свой пароль каждый раз, когда вы подозреваете, что учетная запись была взломана.

- Попробуйте использовать разные пароли для каждой системы, как минимум, не используйте тот же пароль для любой из ваших учетных записей.

Обновите программное обеспечение

Одним из преимуществ использования удаленного рабочего стола по сравнению с сторонними инструментами удаленного администрирования является то, что компоненты автоматически обновляются с использованием последних исправлений безопасности в стандартном цикле исправлений Microsoft.

- Убедитесь, что используете последние версии клиентского и серверного программного обеспечения, включив и проверив автоматические обновления Microsoft.

- Если используете клиенты удаленного рабочего стола на других платформах, убедитесь, что они все еще поддерживаются и установлены последние версии.

- Более старые версии могут не поддерживать высокий уровень шифрования и могут иметь другие недостатки безопасности.

Ограничьте доступ с помощью брандмауэров

- Используйте брандмауэры, чтобы ограничить доступ к портам удаленного рабочего стола (по умолчанию TCP 3389).

Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам.

Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам. - В качестве альтернативы для поддержки подключения за пределами локальный сети можно использовать VPN подключение, чтобы получить IP-адрес виртуальной сети и добавить пул сетевого адреса в правило исключения брандмауэра RDP.

Включите аутентификацию на сетевом уровне

Windows 10, Windows Server 2012 R2/2016/2019 также по умолчанию предоставляют проверку подлинности на уровне сети (NLA). Лучше оставить это на месте, так как NLA обеспечивает дополнительный уровень аутентификации перед установкой соединения. Вы должны настраивать серверы удаленного рабочего стола только для разрешения подключений без NLA, если вы используете клиенты удаленного рабочего стола на других платформах, которые его не поддерживают.

- NLA должен быть включен по умолчанию в Windows 10, Windows Server 2012 R2 / 2016/2019.

- Чтобы проверить это, вы можете посмотреть параметр групповой политики Требовать проверку подлинности пользователя для удаленных подключений с помощью проверки подлинности на уровне сети, находящейся в папке Компьютер \ Политики \ Компоненты Windows \ Службы удаленного рабочего стола \ Узел сеанса удаленного рабочего стола \ Безопасность.

Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Ограничьте количество пользователей, которые могут войти в систему с помощью удаленного рабочего стола

По умолчанию все администраторы могут войти в удаленный рабочий стол.

Если есть несколько учетных записей администратора на компьютере, следует ограничить удаленный доступ только для тех учетных записей, которые в нем нуждаются.

Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, требующие службы RDP. Для отделов, которые управляют множеством машин удаленно, удалите локальную учетную запись администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.

- Нажмите Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Локальные политики» -> «Назначение прав пользователя» перейдите к «Разрешить вход через службы терминалов».

Или «Разрешить вход через службы удаленных рабочих столов»

Или «Разрешить вход через службы удаленных рабочих столов» - Удалите группу администраторов и выйдите из группы пользователей удаленного рабочего стола.

- Используйте панель управления системой, чтобы добавить пользователей в группу «Пользователи удаленного рабочего стола».

Типичная операционная система MS будет иметь следующие настройки по умолчанию, как показано в локальной политике безопасности:

Рисунок 1 — Настройка локальной политике безопасности

Проблема в том, что «Администраторы» здесь по умолчанию, а учетная запись «Локальный администратор» находится у администраторов.

Несмотря на то, что рекомендуется использовать соглашение о паролях, чтобы избежать идентичных паролей локального администратора на локальном компьютере и строго контролировать доступ к этим паролям или соглашениям, использование учетной записи локального администратора для удаленной работы на компьютере не позволяет должным образом регистрировать и идентифицировать пользователя, использующего систему. Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Рисунок 2 — Настройка групповой политики безопасности

Установите политику блокировки учетной записи

Установив на своем компьютере блокировку учетной записи на определенное количество ошибочных попыток, вы предотвратите получение доступа к вашей системе с помощью средств автоматического подбора пароля. Чтобы установить политику блокировки учетной записи:

- Зайдите в Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Политики учетных записей» -> «Политики блокировки учетных записей» установите значения для всех трех параметров. Разумным выбором являются три недопустимые попытки с длительностью блокировки 3 минуты.

Лучшие методы для дополнительной безопасности RDP

Не разрешайте прямой доступ RDP клиентам серверам за пределами своей сетии

Открытие RDP (порт 3389) для сетей за пределами частной сети крайне не рекомендуется и является известным вектором для многих атак. Варианты ниже перечислены способы повышения безопасности, сохраняя при этом доступ к системе по протоколу RDP.

Варианты ниже перечислены способы повышения безопасности, сохраняя при этом доступ к системе по протоколу RDP.

После настройки шлюза RDP узлы должны быть настроены так, чтобы разрешать RDP-соединения только от узла шлюза или подсетей компании там, где это необходимо.

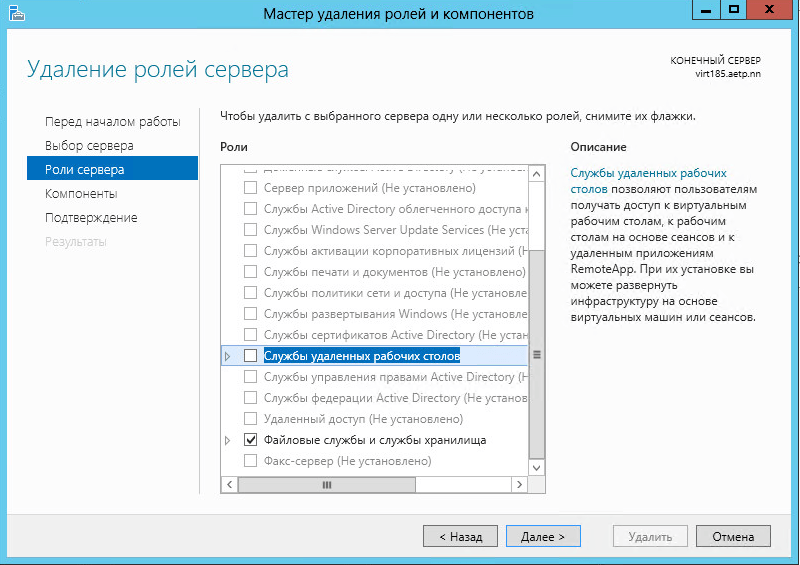

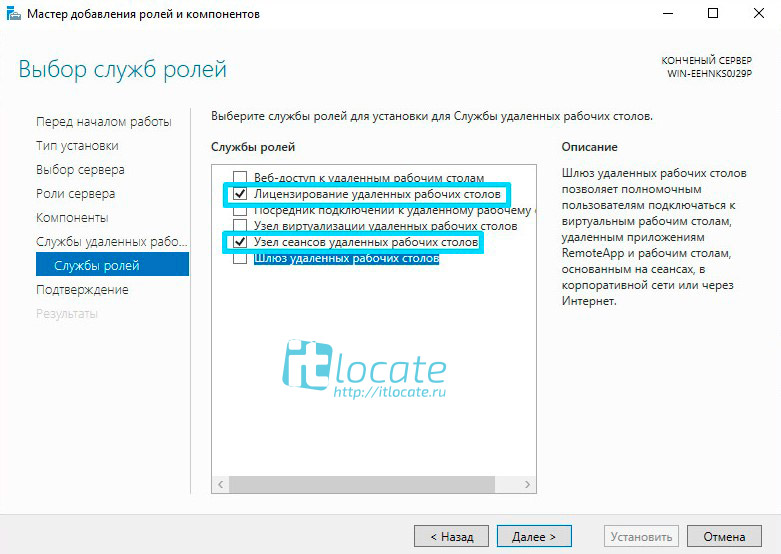

Используйте шлюзы RDP

Настоятельно рекомендуется использовать шлюз RDP. Он позволяет жестко ограничить доступ к портам удаленного рабочего стола, одновременно поддерживая удаленные подключения через один сервер-шлюз.

При использовании сервера шлюза удаленных рабочих столов все службы удаленных рабочих столов на вашем рабочем столе и рабочих станциях должны быть ограничены, чтобы разрешить доступ только из шлюза удаленных рабочих столов. Сервер шлюза удаленных рабочих столов прослушивает запросы удаленного рабочего стола через HTTPS (порт 443) и подключает клиента к службе удаленного рабочего стола на целевой машине.

- Используйте службу шлюза RDP в компании. Это лучший вариант для разрешения доступа RDP к системе, относящейся к категории UC P2 и ниже.

Включает интеграцию DUO. Служба шлюза RDP предоставляется командой Windows.

Включает интеграцию DUO. Служба шлюза RDP предоставляется командой Windows. - Служба выделенного шлюза. Требуется для RDP-доступа к системам UC P4 или выше. Также должен быть настроен для DUO.

Некоторые компании используют VPS, управляемый IST, в качестве шлюза удаленных рабочих столов. По приблизительной оценке, 30–100 одновременно работающих пользователей могут использовать один шлюз удаленных рабочих столов. Hа на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать чуть более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки.

По сути, все, что необходимо — это простое изменение на расширенной вкладке RDP-клиента:

Рисунок 3 — Подключение через шлюз удаленных рабочих столов

Измените порт для удаленного рабочего стола

Изменение порта прослушивания поможет «спрятать» удаленный рабочий стол от злоумышленников, которые сканируют сеть в поисках компьютеров, прослушивающих порт удаленного рабочего стола по умолчанию (TCP 3389). Это обеспечивает эффективную защиту от новейших червей RDP, таких как Morto.

Это обеспечивает эффективную защиту от новейших червей RDP, таких как Morto.

Для этого отредактируйте следующий раздел реестра (ВНИМАНИЕ: не пытайтесь это сделать, если вы не знакомы с реестром Windows и TCP / IP): HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp.

Измените порт прослушивания с 3389 на другой и не забудьте обновить все правила брандмауэра с новым портом. Хотя этот подход полезен, это безопасность посредством неизвестности, что не является самым надежным подходом к обеспечению безопасности.

Убедитесь, что вы также используете другие методы для ограничения доступа, как описано в этой статье.

Туннелируйте подключение к удаленному рабочему столу через IPSec или SSH

Если использование шлюза удаленных рабочих столов невозможно, вы можете добавить дополнительный уровень проверки подлинности и шифрования, туннелируя сеансы удаленного рабочего стола через IPSec или SSH. IPSec встроен во все операционные системы Windows, начиная с Windows 2000, но использование и управление в Windows 10 значительно улучшены . Если доступен SSH-сервер, вы можете использовать SSH-туннелирование для подключений к удаленному рабочему столу.

Если доступен SSH-сервер, вы можете использовать SSH-туннелирование для подключений к удаленному рабочему столу.

Как исправить зависание RDP-подключения при настройке удаленного сеанса или автономном компьютере

Статьи на тему: Безопасный RDP

Если пользователь пытается подключиться к удаленному компьютеру, а его RDP-подключение зависает как «Настройка удаленного сеанса», это это связано с тем, что конечная точка недоступна из установленного агента TruGrid Sentry или TruGrid Secure Connect.

Как исправить это как конечный пользователь

Если вы являетесь конечным пользователем, пытающимся подключиться к компьютеру в вашем офисе, попросите кого-нибудь в вашем офисе проверить, включен ли компьютер, доступен ли он и отвечает ли он. Если он включен, перезапустите его, если он завис. Если он не включен, обязательно включите его, иначе вы не сможете подключиться к нему через TruGrid. Если это не поможет, предоставьте приведенную ниже информацию своему администратору.

Действия по устранению неполадок для администраторов

Если вы являетесь администратором машины в офисе и знаете, что машина подключена к сети и не зависла, ниже приведены дополнительные действия по устранению неполадок. Это вещи, которые мы не можем исправить для вас и нуждаемся в вашей помощи. Как правило, основной причиной является то, что DNS не разрешает текущий IP-адрес или RDP недоступен с сервера, на котором установлен агент TruGrid.

Наиболее вероятные основные причины

Перезагрузка конечной точки и удаленного компьютера Перезагрузка устраняет множество проблем в Windows. Иногда отложенное обновление, требующее перезагрузки, блокирует правильную работу компьютера. Перезагрузите компьютер конечной точки, с которого подключается пользователь, и удаленный компьютер, к которому подключается пользователь. Если после этого пользователь по-прежнему не может подключиться, следуйте оставшейся части этой статьи.

Установите последнюю версию Desktop Connector Убедитесь, что установлена последняя версия приложения Desktop Connector. Удалите текущую установленную, а затем установите последнюю версию.

Точное внутреннее разрешение DNS (более подробные шаги по устранению неполадок см. в ЭТОМ РУКОВОДСТВЕ) Убедитесь, что внутренний IP-адрес, возвращаемый DNS, является текущим точным IP-адресом для машины. Обязательно проверьте сервер, на котором установлен агент TruGrid Sentry. Вы можете сделать это, зайдя в командную строку и набрав «nslookup {hosthame}» и посмотреть, какой IP-адрес он возвращает. Если отображается неправильный IP-адрес, TruGrid не сможет должным образом организовать RDP-соединение. Чтобы исправить неправильный IP-адрес, проверьте внутреннюю консоль DNS на наличие любых записей DNS (прямых и обратных), связанных с именем хоста и IP-адресом этого компьютера. Вы также можете убедиться, что машина имеет статический или зарезервированный IP-адрес. Если вам необходимо исправить IP-адрес машины, мы рекомендуем удалить ее из группы TG-Computers, перезапустить локальную службу TruGrid Sentry, а затем снова добавить ее в группу TG-Computers. Мы также видели определенные ситуации, когда конфигурация IPv6 могла вызвать проблемы с регистрацией машины в локальном DNS и привести к сбою разрешения DNS для адреса IPv4. Чтобы устранить эту проблему и определить, может ли это быть проблемой, вы можете попробовать удалить неправильный адаптер, регистрирующий адрес IPv6, чтобы можно было зарегистрировать правильный адрес IPv4. Вот видео на YouTube, которое кто-то собрал, показывая эти шаги.

Мы также видели определенные ситуации, когда конфигурация IPv6 могла вызвать проблемы с регистрацией машины в локальном DNS и привести к сбою разрешения DNS для адреса IPv4. Чтобы устранить эту проблему и определить, может ли это быть проблемой, вы можете попробовать удалить неправильный адаптер, регистрирующий адрес IPv6, чтобы можно было зарегистрировать правильный адрес IPv4. Вот видео на YouTube, которое кто-то собрал, показывая эти шаги.

RDP с сервера: если конечная точка является компьютером, присоединенным к AD, войдите на сервер, на котором установлен агент TruGrid Sentry, и попробуйте подключиться по RDP к компьютеру, к которому они пытаются подключиться. Пожалуйста, не думайте, поскольку вы можете подключиться к нему с другого компьютера в сети, что он доступен с этого сервера.

Другие возможные первопричины

Точная дата/время: Убедитесь, что дата и время на часах машины, к которой подключается ОТ, и машины, к которой подключается КУДА, и сервера, на котором установлен агент TruGrid Sentry, точны. Если время выключено, это может повлиять на ключи шифрования и вызвать сбои соединения.

Если время выключено, это может повлиять на ключи шифрования и вызвать сбои соединения.

Порт RDP открыт: убедитесь, что брандмауэр ОС Windows на машине, к которой подключается TO, открыт для порта RDP 3389.

RDP включен: убедитесь, что на конечной точке включен удаленный доступ RDP. может быть причиной проблем с маршрутизацией? Попробуйте отключить один и посмотрите, поможет ли это.

Машина активна: Убедитесь, что конечная точка не переходит в спящий режим, активна и отвечает.

Правильная конфигурация сети: Убедитесь, что машина имеет точные настройки локальной сети и указывает на тот же локальный DNS-сервер, на который указывает сервер агента TruGrid Sentry. Также проверьте сервер TruGrid Sentry, чтобы убедиться, что он указывает только на локальный DNS-сервер.

Разрешает исходящий трафик: проверьте, есть ли какие-либо ограничения исходящего трафика брандмауэра. См. дальнейшие инструкции здесь.

Проверьте локальные файлы журналов Sentry: проверьте локальные файлы журналов агента TruGrid Sentry на сервере, на котором он установлен, и посмотрите, не указывают ли какие-либо файлы журналов на проблемы с подключением к этому компьютеру. Эти файлы журналов можно найти в папке c:\program files\trugrid\sentry\agent.log.

Эти файлы журналов можно найти в папке c:\program files\trugrid\sentry\agent.log.

Если ни один из вышеперечисленных элементов не помог решить проблему, вы можете попробовать установить агент TruGrid Secure Connect на эту машину, чтобы проверить, работает ли это и помогает ли еще больше изолировать проблему.

Обновлено: 03.08.2023

Windows 10 — Удаленный рабочий стол периодически зависает

Столкнулся с этим в Windows 10 (1903 и 1909).

Проявления проблемы:

Сессия RDP странно обновляется, искажая аудио и видео.

Зависание сеанса RDP. Окно клиента является отзывчивым, но содержимое в нем представляет собой статическое изображение.

Иногда сеанс RDP восстанавливается, возобновляя нормальную работу.

Иногда кажется, что сеанс RDP зависает на неопределенный срок. Сообщений об ошибках не видно; окно клиента можно закрыть и перезапустить в обычном режиме.

Предполагаемая причина:

Обходной путь:

Ни один обходной путь не кажется завершенным. Например, у меня было полное зависание RDP даже в режиме только TCP. Однако использование только TCP в сочетании с попыткой улучшить сетевое соединение и/или снизить нагрузку (например, видео и аудио), по-видимому, значительно снижает количество инцидентов.

Например, у меня было полное зависание RDP даже в режиме только TCP. Однако использование только TCP в сочетании с попыткой улучшить сетевое соединение и/или снизить нагрузку (например, видео и аудио), по-видимому, значительно снижает количество инцидентов.

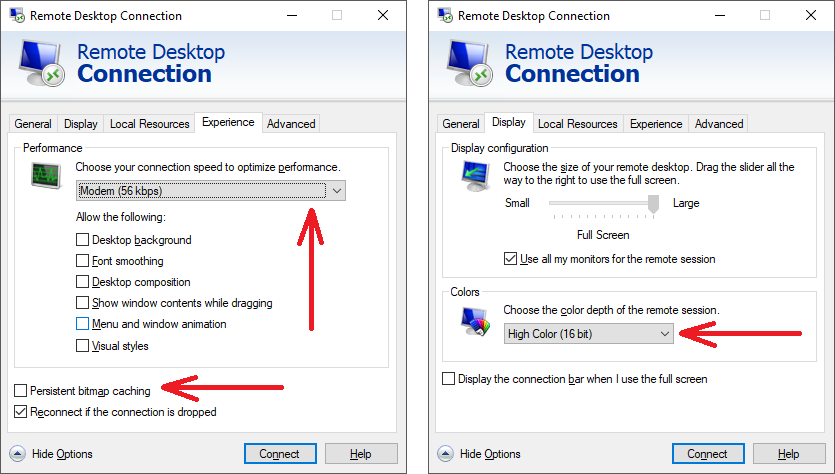

Частичный обходной путь: улучшить сетевое подключение.

Прямое локальное соединение может быть относительно надежным.Частичный обходной путь: снижение нагрузки на сеть.

Уменьшение настроек сеанса RDP, исключение звука и видео помогает.Полный обходной путь: отключить UDP.

RDP работает намного лучше с TCP, чем с UDP. Переключение на TCP-only кажется немного более медленным, но задержка более упорядочена (что, как ни странно, лучше, чем неустойчивая задержка), и я еще не сталкивался с зависанием на неопределенный срок.Три способа реализации (вероятно взаимно совместимые, но наверное нужно сделать только один):

На клиенте: Редактор локальной групповой политики

→ Политика локального компьютера

→ Конфигурация компьютера

→ Административные шаблоны

→ Компоненты Windows

→ Службы удаленных рабочих столов

→ Клиент подключения к удаленному рабочему столу

→ Отключить UDP на клиенте

→ ВключеноНа сервере [непроверено]: Редактор локальной групповой политики

→ Политика локального компьютера

→ Конфигурация компьютера

→ Административные шаблоны

→ Компоненты Windows

→ Службы удаленных рабочих столов

→ Узел сеансов удаленных рабочих столов

→ Подключения

→ Выбрать транспортные протоколы RDP

→ Включено

→ Использовать только TCP 9000 3Не рекомендуется (настройка редактора реестра)

Источник: ответ @robbiefan.

На клиенте: Редактор реестра

→ Компьютер

→ HKEY_LOCAL_MACHINE

→ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ

→ Политики

→ Microsoft

→ Windows NT

→ Службы терминалов

→ Клиент

→ [щелчок правой кнопкой мыши] → Создать → DWORD (32-разрядное) Значение

→ Имя:fClientDisableUDP900 05 → Значение данных:1

→ Основание:Десятичное число

Примечание: Кажется, это сработало для меня, когда я попробовал это, но не могу проверить больше этого. Я отказался от этого решения после того, как попробовал его, предпочитая вместо этого полагаться на групповую политику.

Обсуждение: Предыстория

Я не разобрался в деталях, но вкратце, я думаю, что в протоколе RDP, реализованном до Windows 10, были обнаружены ошибки 1903:

CVE-2019- 1181 | Уязвимость служб удаленных рабочих столов, связанная с удаленным выполнением кода;

CVE-2019-1182 | Уязвимость служб удаленных рабочих столов, связанная с удаленным выполнением кода.

/)

/)

Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам.

Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам. Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Или «Разрешить вход через службы удаленных рабочих столов»

Или «Разрешить вход через службы удаленных рабочих столов» Включает интеграцию DUO. Служба шлюза RDP предоставляется командой Windows.

Включает интеграцию DUO. Служба шлюза RDP предоставляется командой Windows.