Rds windows server 2018 настройка: Установка и настройка фермы Remote Desktop Services (RDS) в Windows Server

Содержание

Windows Server 2019 — терминальный сервер без домена

- 13 ноября 2020

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

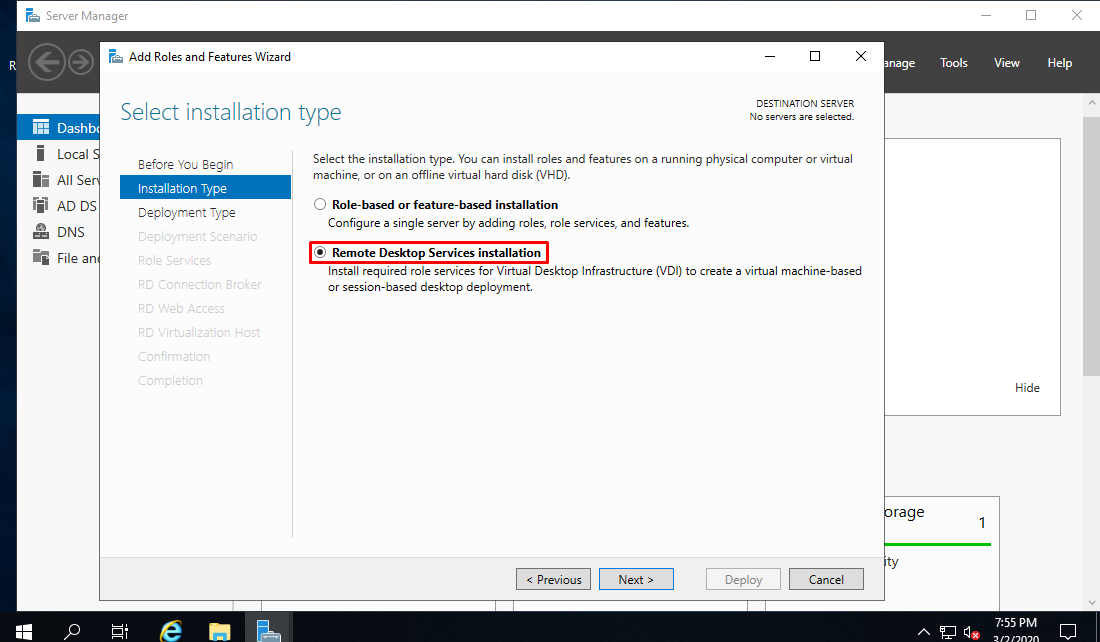

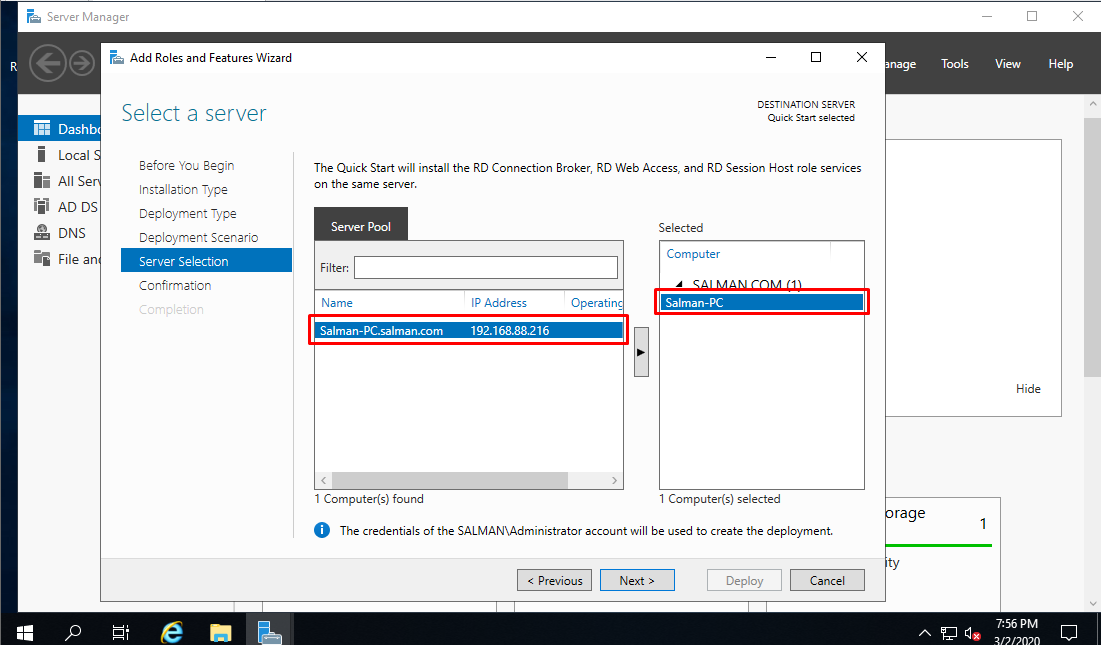

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

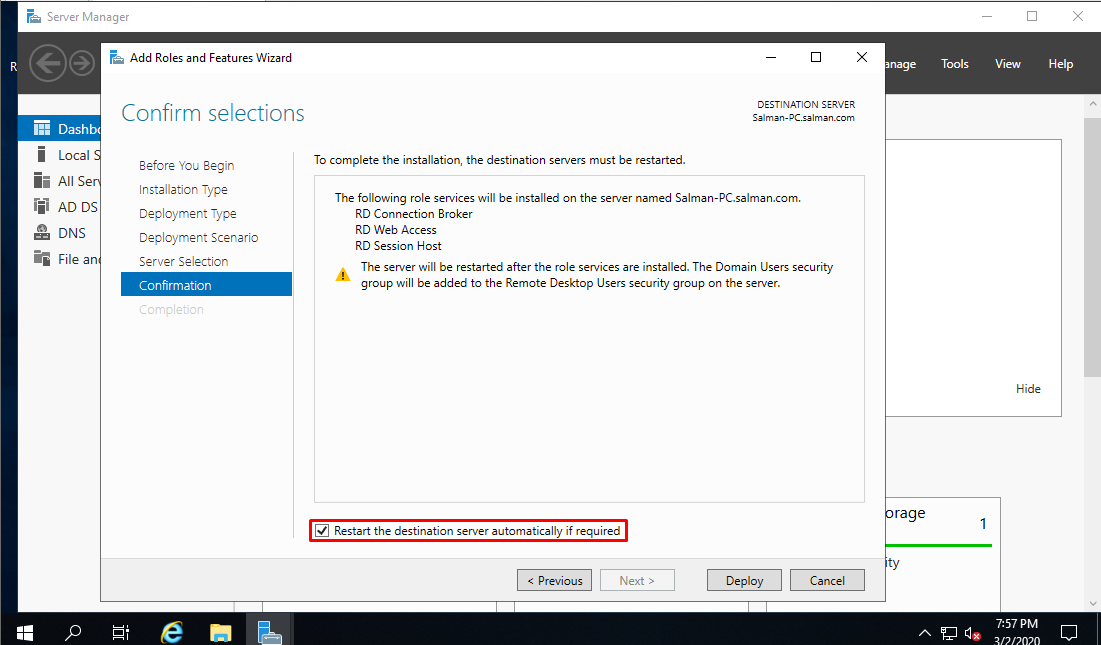

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

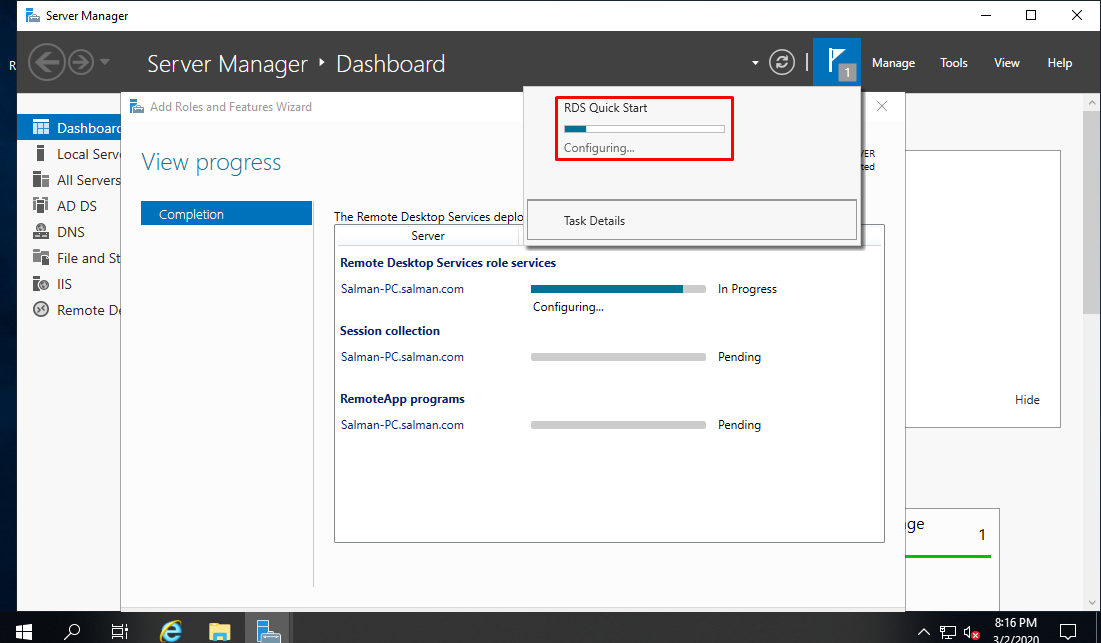

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

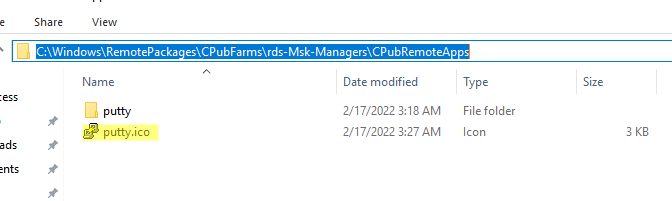

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

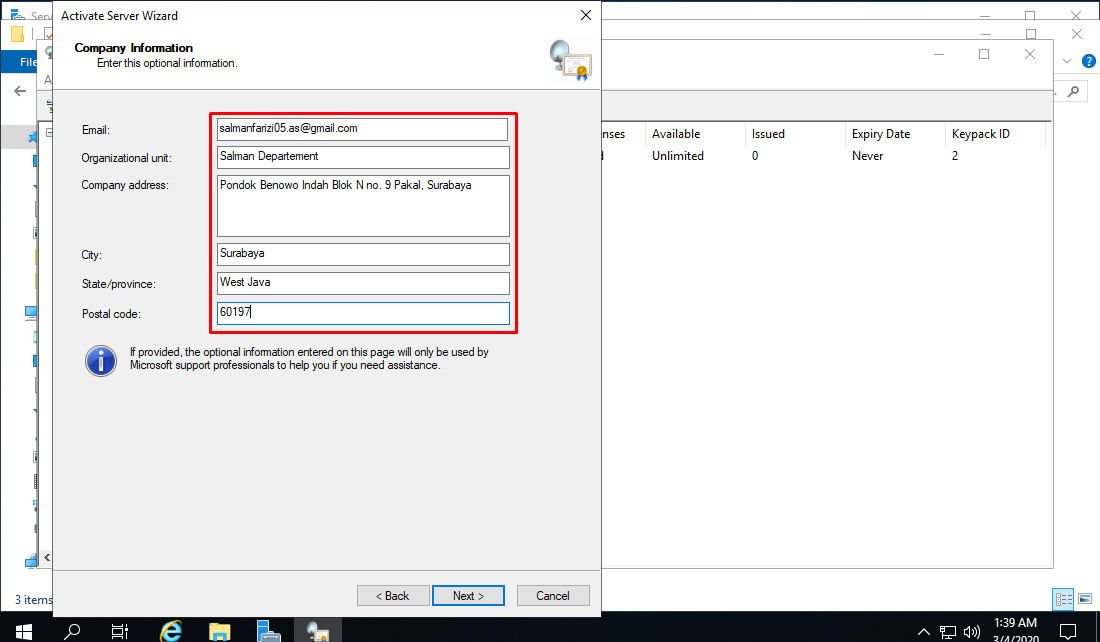

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

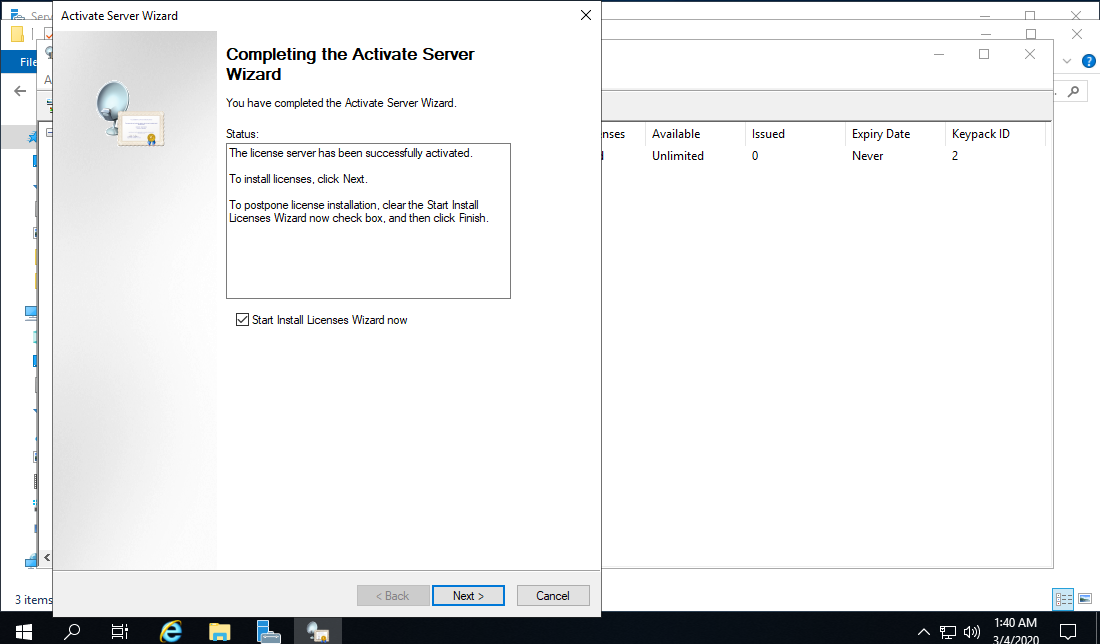

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

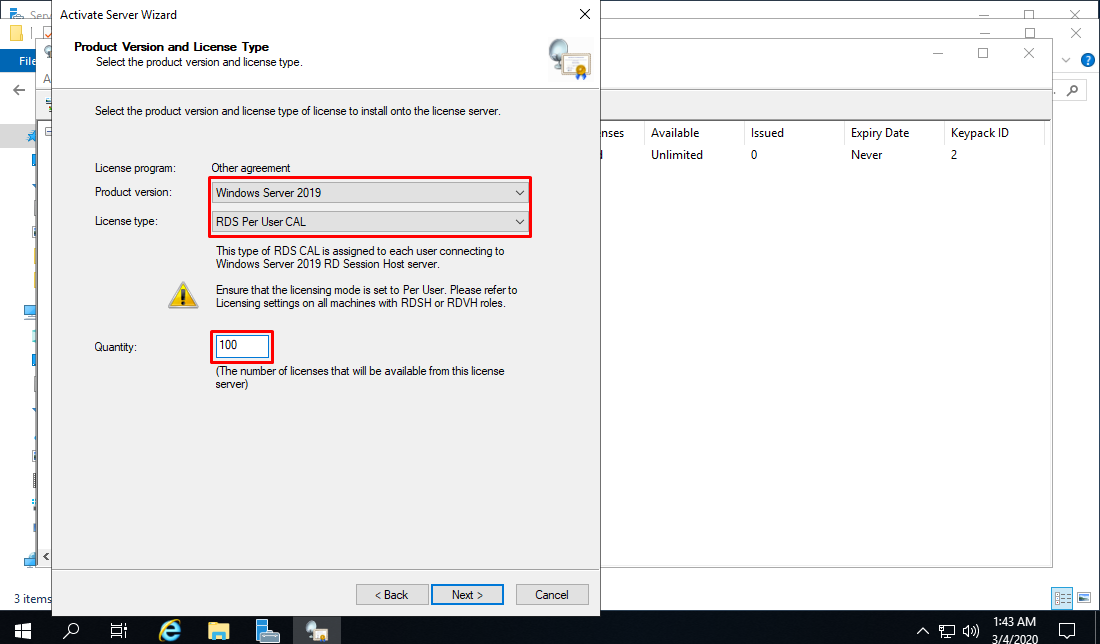

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Finish.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

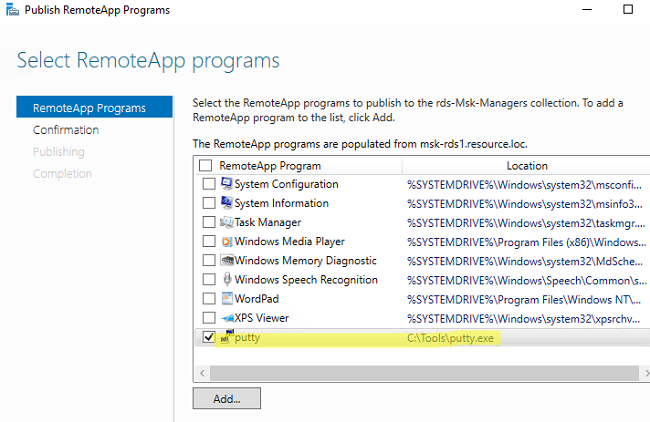

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

Начинается процесс установки роли.

Сервер перезагружается.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

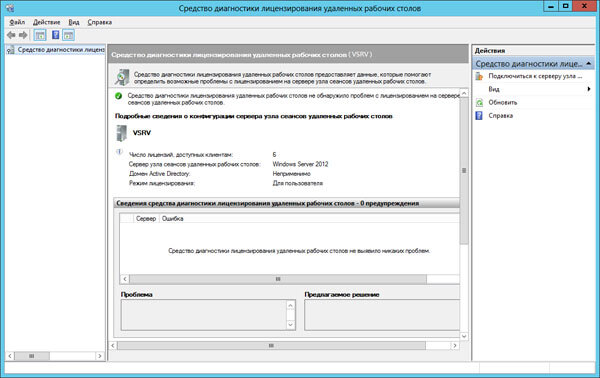

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit. msc.

msc.

gpedit.msc

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

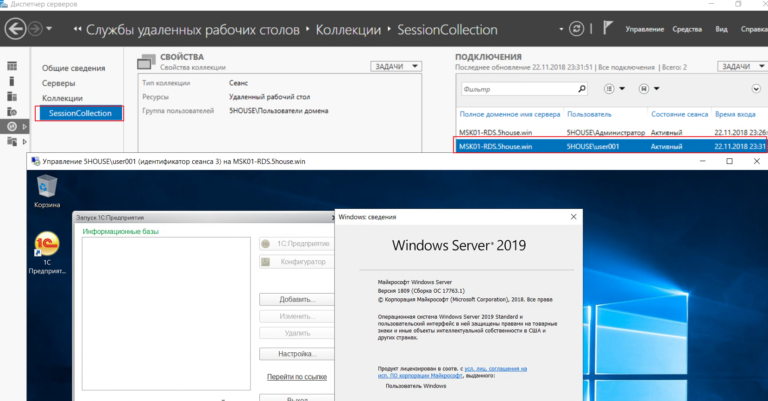

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Теги

- Windows

Установка службы ролей RDS без посредника подключений — Windows Server

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 5 мин

-

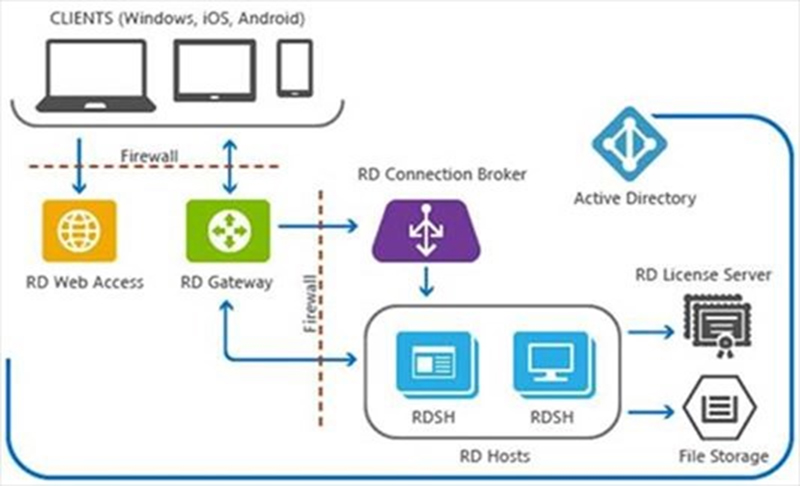

В настоящей статье приводятся рекомендации по установке и настройке службы роли узла сеансов удаленных рабочих столов на компьютере под управлением Windows Server 2019, Windows Server 2016 и Windows Server 2012 R2 без установленной службы роли посредника подключений к удаленному рабочему столу.

Применимо к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Оригинальный номер базы знаний: 2833839

Аннотация

При создании стандартного развертывания служб удаленных рабочих столов служба роли посредника подключений к удаленному рабочему столу предоставляет доступ к полной функциональности служб удаленных рабочих столов. В конфигурации, в которой не используется служба ролей посредника подключений к удаленным рабочим столам, пользователи открывают сеансы рабочего стола на основе количества клиентских лицензий на доступ к службам удаленных рабочих столов (RDS CAL), установленных на сервере. Такая конфигурация не предоставляет доступ к программам RemoteApp или веб-сайту RDWeb. Так как конфигурация без службы роли посредника подключений к удаленным рабочим столам не предоставляет доступ ко всем функциям RDS, такую конфигурацию следует использовать только при отсутствии других вариантов.

Инструкции, приведенные в данной статье, помогут настроить службу RDS с помощью одного сервера (члена рабочей группы или контроллера домена (DC)). При наличии отдельного контроллера домена рекомендуется использовать мастер развертывания стандартных служб удаленных рабочих столов.

При наличии отдельного контроллера домена рекомендуется использовать мастер развертывания стандартных служб удаленных рабочих столов.

Важно!

При настройке служб удаленных рабочих столов на сервере рабочей группы создаются следующие дополнительные ограничения:

- Вместо лицензирования для каждого пользователя необходимо использовать лицензирование для каждого устройства. Дополнительные сведения см. в разделе «Лицензирование развертывания служб удаленных рабочих столов с использованием клиентских лицензий(CALs)».

- Для управления службами ролей RDS необходимо использовать Windows PowerShell RDS. Это связано с тем, что средства диспетчера сервера для служб удаленных рабочих столов не работают. Дополнительные сведения об использовании командлетов PowerShell вместе со службами удаленных рабочих столов см. в разделе Использование PowerShell для установки, настройки и обслуживания служб удаленных рабочих столов в Windows Server 2012.

Дополнительные сведения о ролях служб удаленных рабочих столов см. в разделе «Роли служб удаленных рабочих столов».

в разделе «Роли служб удаленных рабочих столов».

Процесс развертывания ролей службы удаленных рабочих столов (RDS)

Процесс развертывания ролей службы RDS на одном сервере рабочей группы или контроллере домена отличается от процесса развертывания стандартной конфигурации служб удаленных рабочих столов на нескольких компьютерах.

Если не указано иное, эти действия применяются как к компьютеру рабочей группы, так и к вариантам контроллера домена.

Важно!

Если вы используете один компьютер в качестве сервера RDS и контроллера домена, перед началом установки ролей RDS перенастройте его для использования только в качестве контроллера домена. Дополнительные сведения об установке доменных служб Active Directory Domain Services (AD DS) и настройке компьютера в качестве контроллера домена в Windows Server 2016 или Windows Server 2012 см. в разделе «Установка доменных служб Active Directory Domain Services (уровень 100)».

На компьютере рабочей группы или контроллере домена установите службу ролей лицензирования удаленных рабочих столов и службу роли узла сеансов удаленных рабочих столов.

Для этого выполните следующие действия:

Для этого выполните следующие действия:- Откройте диспетчер серверов.

- Нажмите Управление и выберите Добавить роли и компоненты.

- Выберите Установка ролей или компонентов.

- Выберите компьютер в качестве целевого сервера.

- На странице «Выбор ролей сервера» выберите «Службы удаленных рабочих столов».

- На странице «Выбор служб ролей» выберите службы ролей «Лицензирование удаленных рабочих столов» и «Хост сеансов удаленных рабочих столов».

- Продолжите установку. Для остальных параметров оставьте значения по умолчанию.

Шаг контроллера домена: откройте диспетчер лицензирования удаленных рабочих столов, щелкните правой кнопкой мыши сервер и выберите «Проверить конфигурацию».

Выберите «Добавить в группу».

Примечание.

Если необходимо управлять членством в группах вручную, группа Серверы лицензирования сервера терминалов находится во встроенном контейнере в разделе «Пользователи и компьютеры Active Directory».

Перезапустите службы удаленных рабочих столов.

Для активации сервера лицензирования служб удаленных рабочих столов используйте один из следующих методов.

- Сведения об активации сервера лицензирования служб удаленных рабочих столов Windows Server 2012 см. в разделе «Руководство по лаборатории тестирования: лицензирование удаленных рабочих столов».

- Сведения об активации сервера лицензирования служб удаленных рабочих столов Windows Server 2016 см. в разделе «Активация сервера лицензирования служб удаленных рабочих столов».

Установите соответствующие клиентские лицензии служб удаленных рабочих столов.

Важно!

Если вы используете сервер рабочей группы, необходимо использовать клиентские лицензии для каждого устройства.

Дополнительные сведения см. в разделе «Лицензирование развертывания служб удаленных рабочих столов с использованием клиентских лицензий(CALs)». Дополнительные сведения об установке клиентских лицензий служб удаленных рабочих столов см. в статье «Установка клиентских лицензий на доступ к службам удаленных рабочих столов».

Дополнительные сведения см. в разделе «Лицензирование развертывания служб удаленных рабочих столов с использованием клиентских лицензий(CALs)». Дополнительные сведения об установке клиентских лицензий служб удаленных рабочих столов см. в статье «Установка клиентских лицензий на доступ к службам удаленных рабочих столов».Добавьте пользователей, которым необходимо разрешить подключение к группе пользователей удаленного рабочего стола. Для этого выполните следующую процедуру:

- Чтобы найти группу «Пользователи удаленного рабочего стола» в контроллере домена, откройте «Пользователи и компьютеры Active Directory» и перейдите во встроенный контейнер.

- Чтобы найти группу «Пользователи удаленного рабочего стола» на сервере рабочей группы, откройте раздел «Управление компьютером», а затем перейдите в раздел «Локальные пользователи и группы\Группы».

Измените локальную политику компьютера, чтобы добавить пользователей удаленного рабочего стола в объект локальной политики «Разрешить вход в службы удаленных рабочих столов».

Для этого выполните следующие действия:

Для этого выполните следующие действия:- Откройте локальный групповая политика.

- Перейдите в Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Назначение прав пользователя.

- Дважды щелкните «Разрешить вход через службы удаленных рабочих столов», а затем выберите «Добавить пользователя или группу».

- Введите «Пользователи удаленного рабочего стола» (или имена пользователей каждой учетной записи пользователя, которую вы хотите добавить, разделяя их точкой с запятой), а затем дважды нажмите кнопку «ОК».

Настройте службу роли узла сеансов удаленных рабочих столов для использования локального сервера лицензирования RDS.

Важно!

Перед началом этой процедуры убедитесь, что сервер лицензирования RDS активирован.

Для этого выполните следующие действия:

Откройте окно командной строки с повышенными привилегиями Windows PowerShell.

Выполните следующую команду:

$obj = gwmi -namespace "Root/CIMV2/TerminalServices" Win32_TerminalServiceSetting

Для выбора режима лицензирования выполните следующую команду:

$obj.ChangeMode("<value>")Примечание.

В этой команде <значение> представляет режим лицензирования и равно 2 (при лицензировании для каждого устройства) или 4 (при лицензировании для отдельных пользователей). Если вы используете сервер рабочей группы, необходимо использовать 2.

Выполните следующую команду:

$obj.SetSpecifiedLicenseServerList("<licenseservername>")Для подтверждения настроек введите в командной строке указанную ниже команду:

$obj.GetSpecifiedLicenseServerList()

В выходных данных должно отображаться имя сервера лицензирования RDS. После завершения этого шага пользователи могут запускать сеансы удаленного рабочего стола с помощью любого поддерживаемого клиента RDS.

Шаг контроллера домена: чтобы обеспечить корректность работы функции перенаправления принтера на контроллере домена, который выступает в качестве узла RDSH, выполните следующие дополнительные действия.

Откройте окно командной строки с повышенными привилегиями.

Выполните следующие команды:

C:\ CD \Windows\system32\Spool Cacls.exe PRINTERS /e /g users:C

Перезагрузите компьютер.

Установить службу роли RDS без посредника подключений — Windows Server

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 4 минуты на чтение

В этой статье приведены рекомендации по установке и настройке службы роли узла сеансов удаленных рабочих столов на компьютере под управлением Windows Server 2019., Windows Server 2016 или Windows Server 2012 R2 без установленной службы роли посредника подключений к удаленному рабочему столу.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер базы знаний: 2833839

Сводка подключения

При создании стандартного развертывания роли посредника удаленных рабочих столов предоставляет доступ ко всем функциям служб удаленных рабочих столов. Конфигурация, в которой не используется служба роли посредника подключений к удаленному рабочему столу, предоставляет сеансы рабочего стола пользователям в зависимости от количества клиентских лицензий служб удаленных рабочих столов (RDS CAL), установленных на сервере. Такая конфигурация не предоставляет доступ к программам RemoteApp или веб-сайту RDWeb. Поскольку конфигурация без службы роли посредника подключений к удаленному рабочему столу не предоставляет доступ ко всем функциям RDS, такую конфигурацию следует использовать только в том случае, если нет другого варианта.

Поскольку конфигурация без службы роли посредника подключений к удаленному рабочему столу не предоставляет доступ ко всем функциям RDS, такую конфигурацию следует использовать только в том случае, если нет другого варианта.

Инструкции в этой статье можно использовать для настройки службы RDS с помощью одного сервера (члена рабочей группы или контроллера домена (DC)). Если у вас есть отдельный контроллер домена, мы рекомендуем использовать мастер развертывания стандартных служб удаленных рабочих столов.

Важно

Настройка RDS на сервере рабочей группы создает следующие дополнительные ограничения:

- Вы должны использовать лицензирование для каждого устройства вместо лицензирования для каждого пользователя. Дополнительные сведения см. в статье Лицензирование развертывания RDS с помощью клиентских лицензий (CAL).

- Для управления службами ролей RDS необходимо использовать Windows PowerShell. Это связано с тем, что инструменты диспетчера серверов для RDS не работают.

Дополнительные сведения об использовании командлетов PowerShell вместе с RDS см. в разделе Использование Powershell для установки, настройки и обслуживания RDS в Windows Server 2012.

Дополнительные сведения об использовании командлетов PowerShell вместе с RDS см. в разделе Использование Powershell для установки, настройки и обслуживания RDS в Windows Server 2012.

Дополнительные сведения о ролях RDS см. в разделе Роли служб удаленных рабочих столов.

Процесс развертывания ролей службы RDS

Процесс развертывания ролей службы RDS на одном сервере рабочей группы или контроллере домена отличается от развертывания стандартной конфигурации RDS на нескольких компьютерах.

Если не указано иное, эти шаги применимы как к компьютерам рабочей группы, так и к случаям контроллера домена.

Важно

Если вы используете один компьютер и в качестве сервера RDS, и в качестве контроллера домена, настройте компьютер как контроллер домена, прежде чем начинать установку ролей RDS. Дополнительные сведения об установке доменных служб Active Directory (AD DS) и настройке компьютера в качестве контроллера домена в Windows Server 2016 или Windows Server 2012 см. в разделе Установка доменных служб Active Directory (уровень 100).

в разделе Установка доменных служб Active Directory (уровень 100).

На компьютере рабочей группы или контроллере домена установите службу роли лицензирования удаленных рабочих столов и службу роли узла сеансов удаленных рабочих столов. Для этого выполните следующие действия:

- Откройте Диспетчер серверов.

- Нажмите Управление и выберите Добавить роли и функции .

- Выберите Установка на основе ролей или компонентов .

- Выберите компьютер в качестве целевого сервера.

- На Выберите роли сервера , выберите Службы удаленных рабочих столов .

- На странице Выберите службы ролей выберите службы ролей Лицензирование удаленных рабочих столов и Узел сеансов удаленных рабочих столов .

- Продолжить установку. Выберите значения по умолчанию для остальных параметров.

Шаг контроллера домена: Откройте Диспетчер лицензирования удаленных рабочих столов, щелкните сервер правой кнопкой мыши и выберите Проверить конфигурацию .

Выберите Добавить в группу .

Примечание

Если вам необходимо вручную управлять членством в группах, группа Серверы лицензий серверов терминалов находится в контейнере Встроенный в разделе «Пользователи и компьютеры Active Directory».

Перезапустите службу удаленных рабочих столов.

Активируйте сервер лицензий RDS одним из следующих способов:

- Чтобы активировать сервер лицензирования Windows Server 2012 RDS, см. Руководство по лаборатории тестирования: лицензирование удаленных рабочих столов.

- Чтобы активировать сервер лицензий Windows Server 2016 RDS, см. раздел Активация сервера лицензий служб удаленных рабочих столов.

Установите соответствующие клиентские лицензии RDS.

Важно

Если вы используете сервер рабочей группы, вы должны использовать клиентские лицензии для каждого устройства. Дополнительные сведения см. в статье Лицензирование развертывания RDS с помощью клиентских лицензий (CAL). Дополнительные сведения об установке клиентских лицензий RDS см. в разделе Установка лицензий клиентского доступа к службам удаленных рабочих столов.

Добавьте пользователей, которым вы хотите разрешить подключение, в группу «Пользователи удаленного рабочего стола». Для этого используйте следующие инструменты:

- Чтобы найти группу «Пользователи удаленного рабочего стола» на контроллере домена, откройте «Пользователи и компьютеры Active Directory» и перейдите к контейнеру Builtin .

- Чтобы найти группу «Пользователи удаленного рабочего стола» на сервере рабочей группы, откройте «Управление компьютером» и перейдите к «Локальные пользователи и группы\группы» .

Измените локальную политику компьютера, чтобы добавить пользователей удаленного рабочего стола в объект локальной политики Разрешить вход через службы удаленных рабочих столов . Для этого выполните следующие действия:

- Открыть локальную групповую политику.

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя .

- Дважды щелкните Разрешить вход через службы удаленных рабочих столов , а затем выберите Добавить пользователя или группу .

- Введите Пользователи удаленного рабочего стола (или имена пользователей каждой учетной записи, которую вы хотите добавить, разделенные точкой с запятой), а затем выберите OK два раза.

Настройте службу роли узла сеансов удаленных рабочих столов для использования локального сервера лицензий RDS.

Важно

Прежде чем приступить к этой процедуре, убедитесь, что сервер лицензий RDS активирован.

Для этого выполните следующие действия:

Откройте окно командной строки Windows PowerShell с повышенными привилегиями.

Выполните следующую команду:

$obj = gwmi -namespace "Root/CIMV2/TerminalServices" Win32_TerminalServiceSetting

Чтобы установить режим лицензирования, выполните следующую команду:

$obj.ChangeMode("<значение>")Примечание

В этой команде <значение> представляет режим лицензирования и равно либо 2 (если вы используете лицензирование для каждого устройства), либо 4 (если вы используете лицензирование на пользователя). Если вы используете сервер рабочей группы, вы должны использовать 2 .

Выполните следующую команду:

$obj.SetSpecifiedLicenseServerList("") Чтобы проверить настройки, выполните следующую команду:

$obj.

GetSpecifiedLicenseServerList()

GetSpecifiedLicenseServerList()

В выходных данных вы должны увидеть имя сервера лицензирования RDS. После завершения этого шага пользователи могут запускать сеансы удаленного рабочего стола с помощью любого поддерживаемого клиента RDS.

Шаг контроллера домена: Чтобы обеспечить правильную работу перенаправления принтеров на контроллере домена, выступающем в качестве хоста RDSH, выполните следующие дополнительные действия.

Откройте окно командной строки с повышенными привилегиями.

Выполните следующие команды:

С:\ компакт-диск \Windows\system32\Spool Cacls.exe ПРИНТЕРЫ /e /g пользователи:C

Перезагрузите компьютер.

Разверните среду удаленного рабочего стола

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 5 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

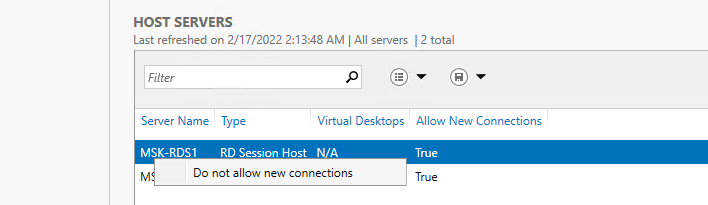

Выполните следующие действия для развертывания серверов удаленных рабочих столов в вашей среде. Вы можете установить роли сервера на физические или виртуальные машины, в зависимости от того, создаете ли вы локальную, облачную или гибридную среду.

Если вы используете виртуальные машины для любого из серверов служб удаленных рабочих столов, убедитесь, что вы подготовили эти виртуальные машины.

Добавьте все серверы, которые вы собираетесь использовать для служб удаленных рабочих столов, в диспетчер серверов:

- В диспетчере серверов нажмите Управление > Добавить серверы .

- Нажмите Найти .

- Щелкните каждый сервер в развертывании (например, Contoso-Cb1, Contoso-WebGw1 и Contoso-Sh2) и щелкните ОК .

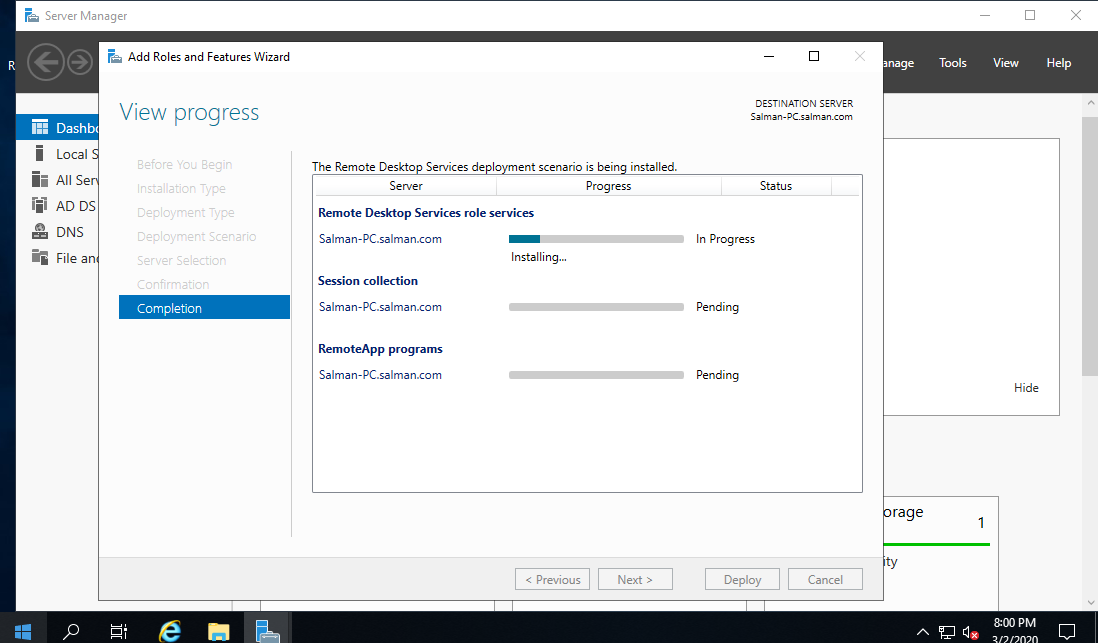

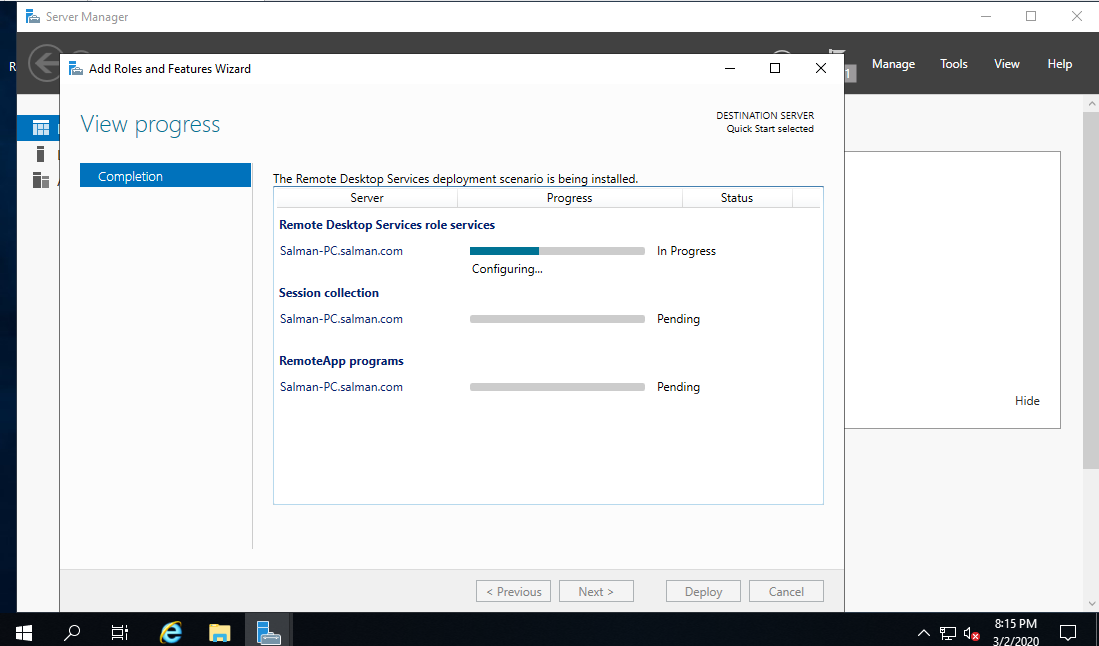

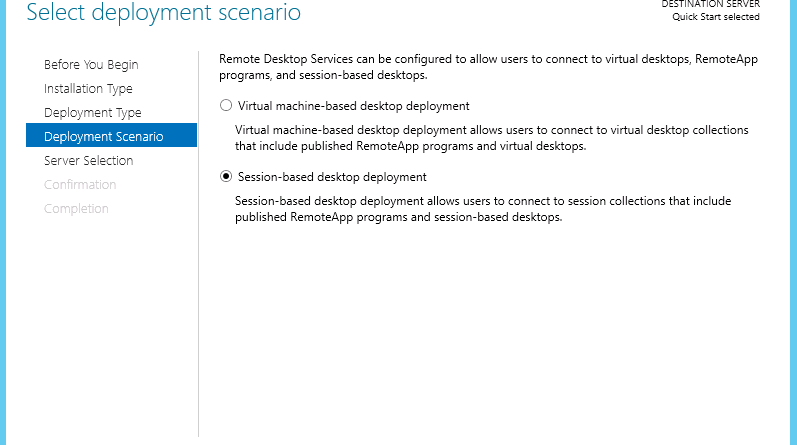

Создание сеансового развертывания для развертывания компонентов служб удаленных рабочих столов:

- В диспетчере серверов щелкните Управление > Добавить роли и компоненты .

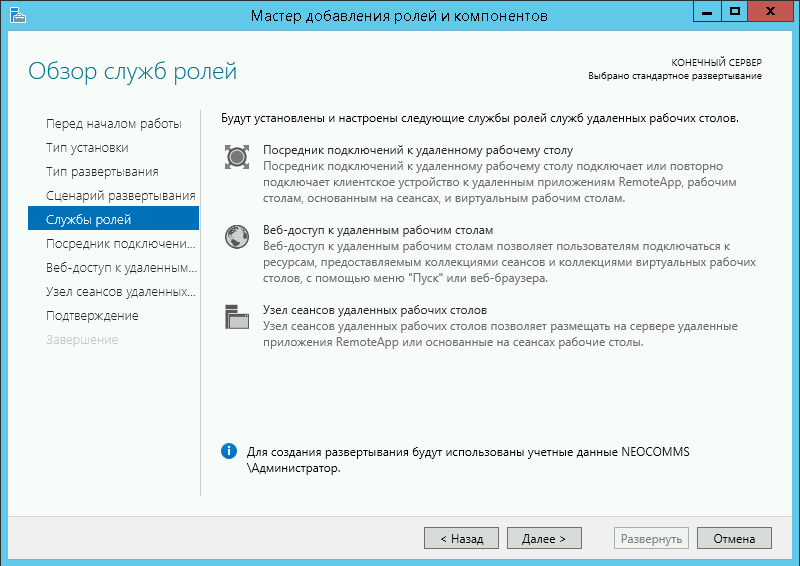

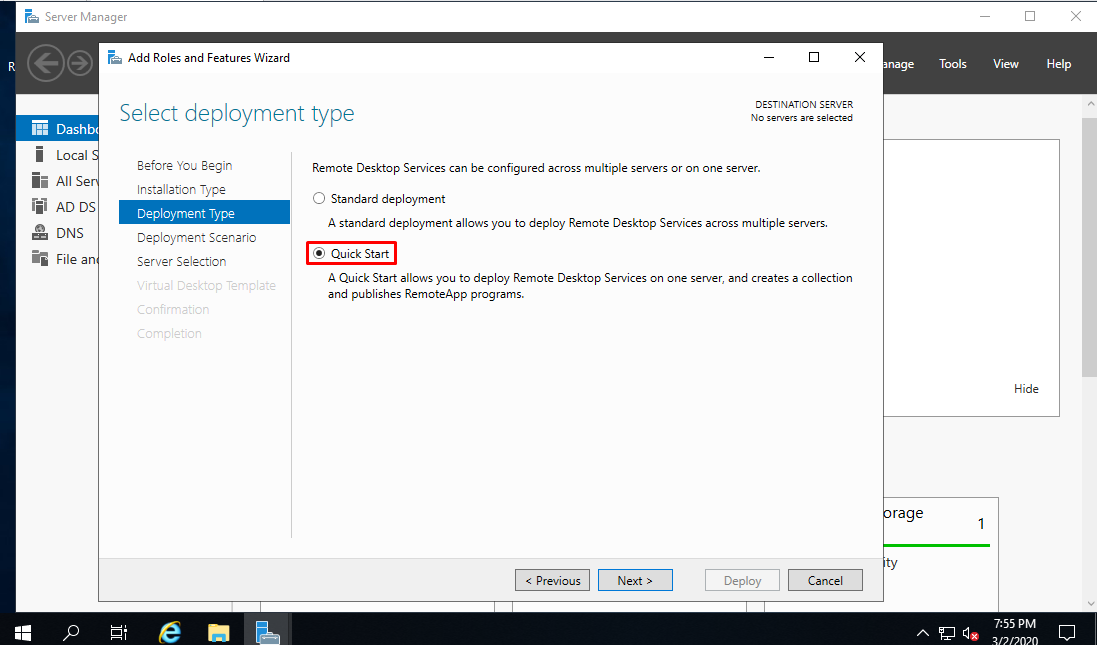

- Щелкните Установка служб удаленных рабочих столов , Стандартное развертывание и Развертывание рабочего стола на основе сеансов .

- Выберите соответствующие серверы для сервера посредника подключений к удаленному рабочему столу, сервера веб-доступа к удаленному рабочему столу и сервера узла сеансов удаленных рабочих столов (например, Contoso-Cb1, Contoso-WebGw1 и Contoso-Sh2 соответственно).

- Выберите Автоматический перезапуск конечного сервера при необходимости , а затем нажмите Развернуть .

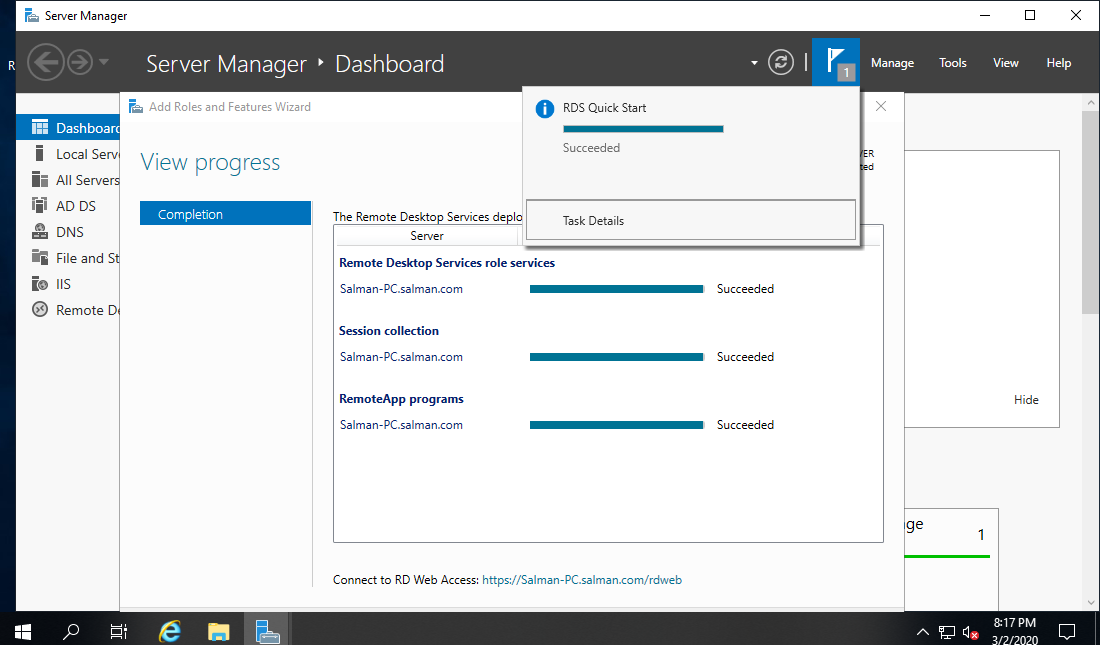

- Дождитесь успешного завершения развертывания

Добавить сервер лицензий удаленных рабочих столов:

- В диспетчере серверов щелкните Службы удаленных рабочих столов > Обзор > Лицензирование +RD .

- Выберите виртуальную машину, на которой будет установлен сервер лицензий удаленных рабочих столов (например, Contoso-Cb1).

- Нажмите Далее , а затем нажмите Добавить .

- В диспетчере серверов щелкните Службы удаленных рабочих столов > Обзор > Лицензирование +RD .

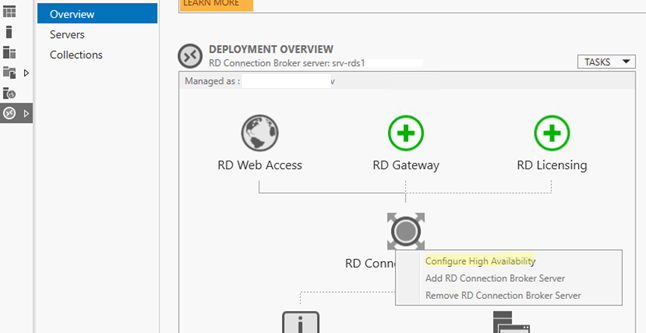

Активируйте сервер лицензий удаленных рабочих столов и добавьте его в группу серверов лицензий:

- В диспетчере серверов щелкните Службы удаленных рабочих столов > Серверы . Щелкните правой кнопкой мыши сервер с установленной ролью лицензирования удаленных рабочих столов и выберите Диспетчер лицензирования удаленных рабочих столов .

- В Диспетчере лицензирования удаленных рабочих столов выберите сервер и нажмите Действие > Активировать сервер .

- Примите значения по умолчанию в мастере активации сервера. Продолжайте принимать значения по умолчанию, пока не дойдете до страницы Информация о компании . Затем введите информацию о вашей компании.

- Принять значения по умолчанию для остальных страниц до последней страницы. Очистить Запустить мастер установки лицензий сейчас , а затем нажать Готово .

- Щелкните Действие > Проверить конфигурацию > Добавить в группу > ОК . Введите учетные данные пользователя в группе администраторов контроллера домена AAD и зарегистрируйтесь как SCP. Этот шаг может не работать, если вы используете доменные службы Azure AD, но вы можете игнорировать любые предупреждения или ошибки.

Добавьте сервер шлюза удаленных рабочих столов и имя сертификата:

- В диспетчере серверов щелкните Службы удаленных рабочих столов > Обзор > + Шлюз удаленных рабочих столов .

- В мастере добавления серверов шлюза удаленных рабочих столов выберите виртуальную машину, на которую вы хотите установить сервер шлюза удаленных рабочих столов (например, Contoso-WebGw1).

- Введите имя сертификата SSL для сервера шлюза удаленных рабочих столов, используя внешнее полное доменное имя (FQDN) сервера шлюза удаленных рабочих столов.

В Azure это 9Метка DNS-имени 0063 и формат имя_службы.location.cloudapp.azure.com. Например, contoso.westus.cloudapp.azure.com.

В Azure это 9Метка DNS-имени 0063 и формат имя_службы.location.cloudapp.azure.com. Например, contoso.westus.cloudapp.azure.com. - Щелкните Далее , а затем щелкните Добавить .

Создайте и установите самозаверяющие сертификаты для серверов шлюза удаленных рабочих столов и посредника подключений к удаленному рабочему столу.

Примечание

Если вы предоставляете и устанавливаете сертификаты из доверенного центра сертификации, выполните процедуры с шага h по шаг k для каждой роли. Вам потребуется файл .pfx для каждого из этих сертификатов.

- В диспетчере серверов щелкните Службы удаленных рабочих столов > Обзор > Задачи > Изменить свойства развертывания .

- Разверните Сертификаты и прокрутите вниз до таблицы. Щелкните Шлюз удаленных рабочих столов > Создать новый сертификат .

- Введите имя сертификата, используя внешнее полное доменное имя сервера шлюза удаленных рабочих столов (например, contoso.

westus.cloudapp.azure.com), а затем введите пароль.

westus.cloudapp.azure.com), а затем введите пароль. - Выбрать Сохранить этот сертификат , а затем перейдите к общей папке, которую вы создали для сертификатов на предыдущем шаге. (Например, \Contoso-Cb1\Certificates.)

- Введите имя файла сертификата (например, ContosoRdGwCert) и нажмите Сохранить .

- Выберите Разрешить добавление сертификата в хранилище сертификатов доверенных корневых центров сертификации на конечных компьютерах , а затем нажмите OK .

- Щелкните Применить и подождите, пока сертификат будет успешно применен к серверу шлюза удаленных рабочих столов.

- Нажмите Веб-доступ к удаленным рабочим столам > Выберите существующий сертификат .

- Перейдите к сертификату, созданному для сервера шлюза удаленных рабочих столов (например, ContosoRdGwCert), и нажмите Открыть .

- Введите пароль для сертификата, выберите Разрешить добавление сертификата в хранилище доверенных корневых сертификатов на конечных компьютерах , а затем нажмите OK .

- Щелкните Применить и подождите, пока сертификат будет успешно применен к серверу веб-доступа к удаленным рабочим столам.

- Повторите шаги 1–11 для посредника подключений к удаленному рабочему столу — включить единый вход и посредника подключений к удаленному рабочему столу — службы публикации , используя внутреннее полное доменное имя сервера посредника подключений к удаленному рабочему столу для имени нового сертификата (например, Contoso-Cb1 .Contoso.com).

Экспортировать самозаверяющие общедоступные сертификаты и копировать их на клиентский компьютер. Если вы используете сертификаты от доверенного центра сертификации, этот шаг можно пропустить.

- Запустить certlm.msc.

- Разверните Личный и щелкните Сертификаты .

- На правой панели щелкните правой кнопкой мыши сертификат посредника подключений к удаленному рабочему столу, предназначенный для проверки подлинности клиента, например Contoso-Cb1.

Contoso.com .

Contoso.com . - Щелкните Все задачи > Экспорт .

- Принимайте параметры по умолчанию в мастере экспорта сертификатов, пока не дойдете до страницы Файл для экспорта .

- Перейдите к общей папке, которую вы создали для сертификатов, например \Contoso-Cb1\Certificates.

- Введите имя файла, например ContosoCbClientCert, и нажмите Сохранить .

- Щелкните Далее , а затем щелкните Готово .

- Повторите шаги 1–8 для шлюза удаленных рабочих столов и веб-сертификата (например, contoso.westus.cloudapp.azure.com), присвоив экспортированному сертификату соответствующее имя файла, например ContosoWebGwClientCert 9.0064 .

- В проводнике перейдите к папке, в которой хранятся сертификаты, например \Contoso-Cb1\Certificates.

- Выберите два экспортированных сертификата клиента, затем щелкните их правой кнопкой мыши и выберите Копировать .

- Вставьте сертификаты на локальный клиентский компьютер.

Настройка шлюза удаленных рабочих столов и свойств развертывания лицензирования удаленных рабочих столов:

- В диспетчере серверов щелкните Службы удаленных рабочих столов > Обзор > Задачи > Изменить свойства развертывания .

- Разверните Шлюз удаленных рабочих столов и снимите флажок Обход сервера шлюза удаленных рабочих столов для локальных адресов .

- Разверните Лицензирование удаленных рабочих столов и выберите На пользователя

- Нажмите OK .

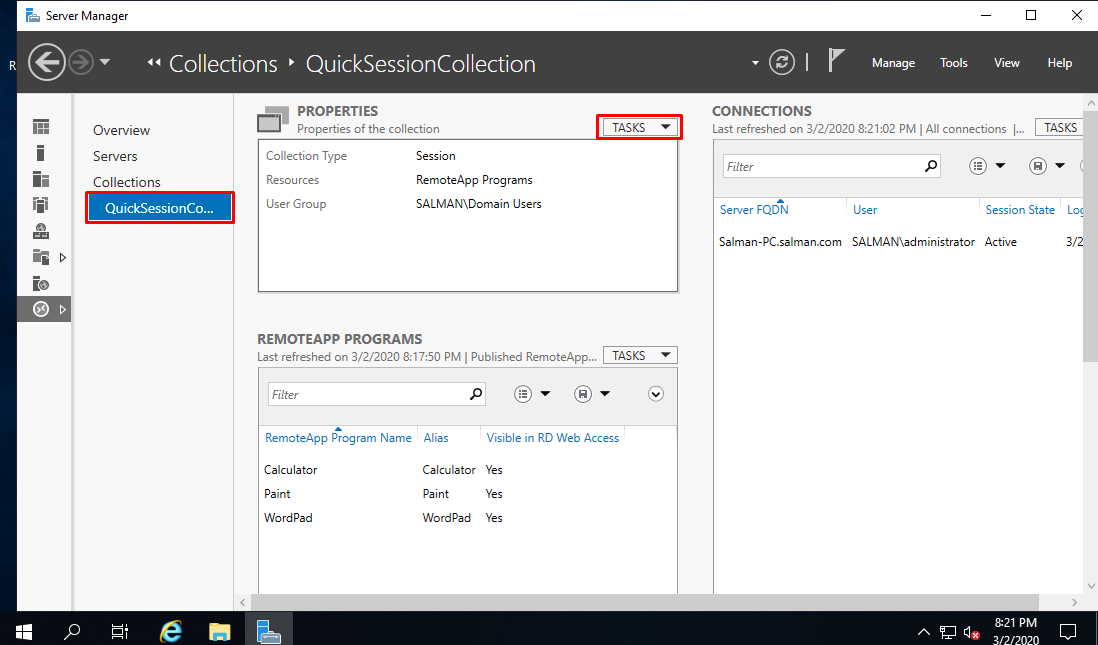

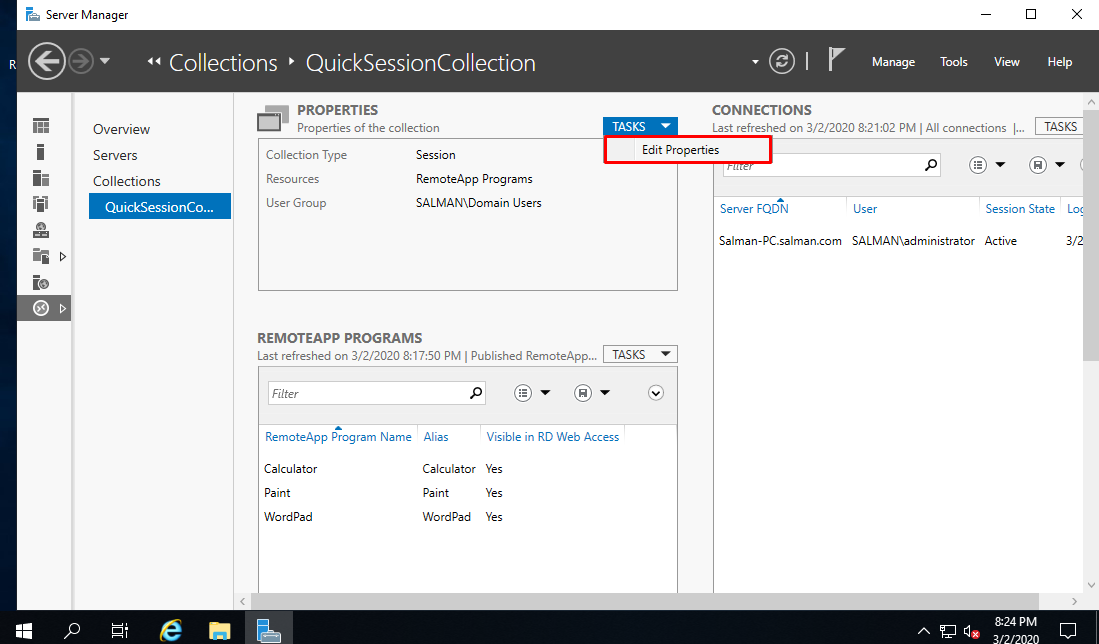

Создать коллекцию сеансов. Эти шаги создают базовую коллекцию. Дополнительные сведения о коллекциях см. в статье Создание коллекции служб удаленных рабочих столов для запуска рабочих столов и приложений.

- В диспетчере серверов нажмите Службы удаленных рабочих столов > Коллекции > Задачи > Создать коллекцию сеансов .

- В диспетчере серверов нажмите Службы удаленных рабочих столов > Коллекции > Задачи > Создать коллекцию сеансов .

Для этого выполните следующие действия:

Для этого выполните следующие действия:

Дополнительные сведения см. в разделе «Лицензирование развертывания служб удаленных рабочих столов с использованием клиентских лицензий(CALs)». Дополнительные сведения об установке клиентских лицензий служб удаленных рабочих столов см. в статье «Установка клиентских лицензий на доступ к службам удаленных рабочих столов».

Дополнительные сведения см. в разделе «Лицензирование развертывания служб удаленных рабочих столов с использованием клиентских лицензий(CALs)». Дополнительные сведения об установке клиентских лицензий служб удаленных рабочих столов см. в статье «Установка клиентских лицензий на доступ к службам удаленных рабочих столов». Для этого выполните следующие действия:

Для этого выполните следующие действия:

Дополнительные сведения об использовании командлетов PowerShell вместе с RDS см. в разделе Использование Powershell для установки, настройки и обслуживания RDS в Windows Server 2012.

Дополнительные сведения об использовании командлетов PowerShell вместе с RDS см. в разделе Использование Powershell для установки, настройки и обслуживания RDS в Windows Server 2012.

GetSpecifiedLicenseServerList()

GetSpecifiedLicenseServerList()

В Azure это 9Метка DNS-имени 0063 и формат имя_службы.location.cloudapp.azure.com. Например, contoso.westus.cloudapp.azure.com.

В Azure это 9Метка DNS-имени 0063 и формат имя_службы.location.cloudapp.azure.com. Например, contoso.westus.cloudapp.azure.com. westus.cloudapp.azure.com), а затем введите пароль.

westus.cloudapp.azure.com), а затем введите пароль.

Contoso.com .

Contoso.com .