Server radius windows: Radius сервер для Windows | МУЛЬТИФАКТОР

Содержание

Настройка VPN и RADIUS сервера на Windows Server 2008 | Info-Comp.ru

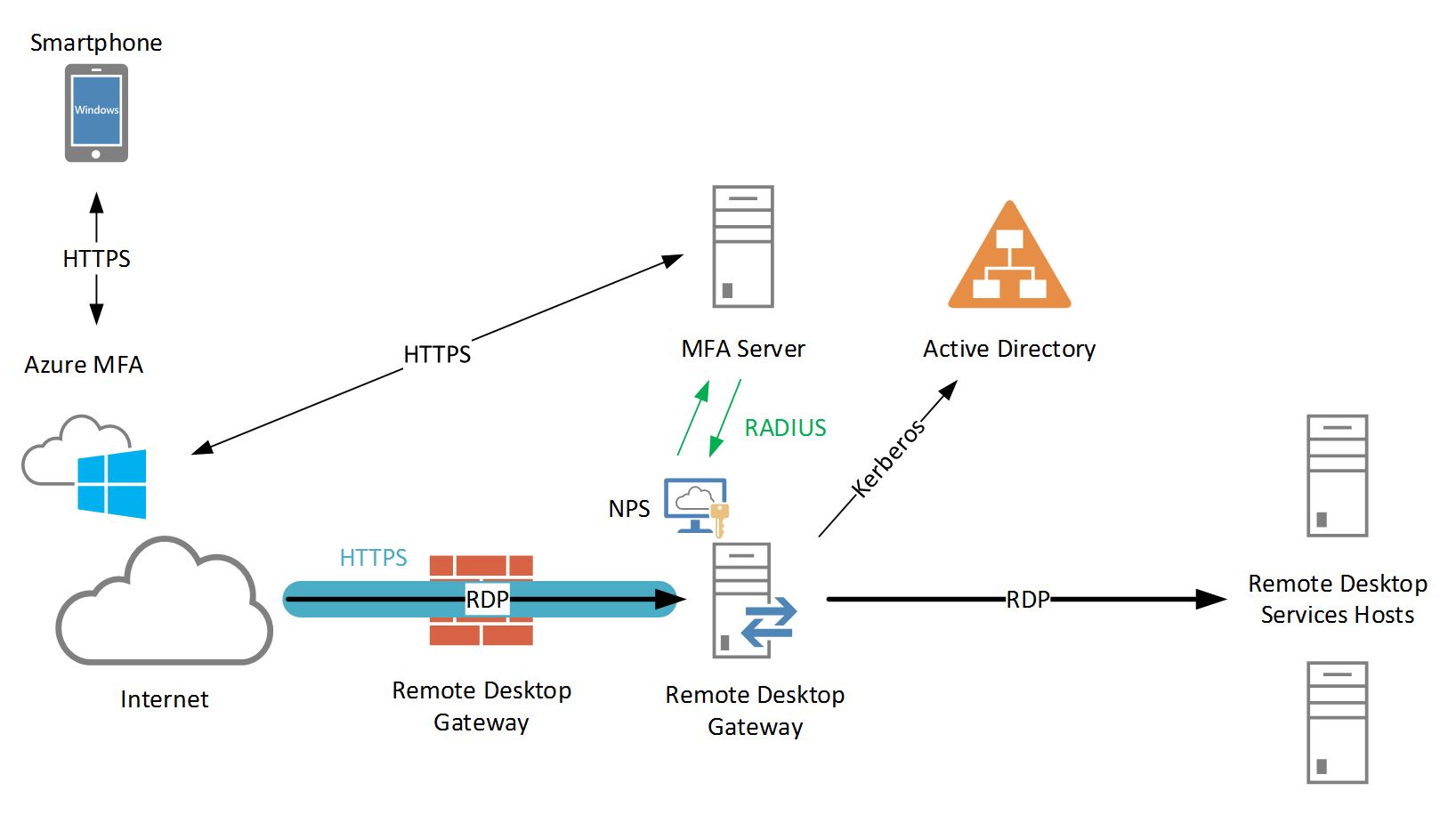

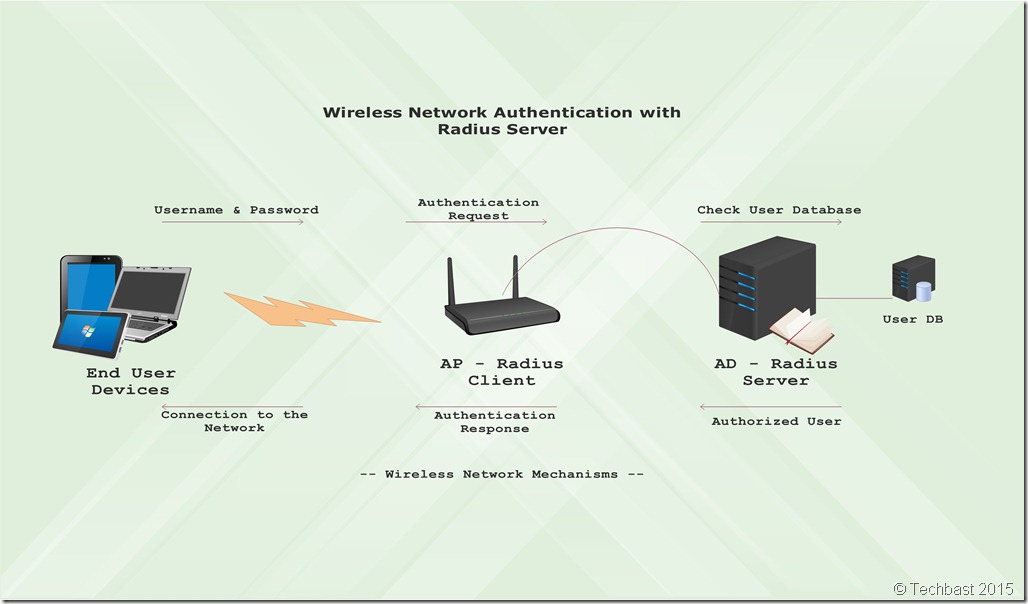

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть.

Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

Содержание

- Установка ролей сервера для VPN и NPS

- Настройка службы маршрутизации и удаленного доступа для VPN

- Настройка Network Policy Server (NPS)

Установка ролей сервера для VPN и NPS

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

Настройка службы маршрутизации и удаленного доступа для VPN

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т. е. занимает сразу по десять штук.

е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

Настройка Network Policy Server (NPS)

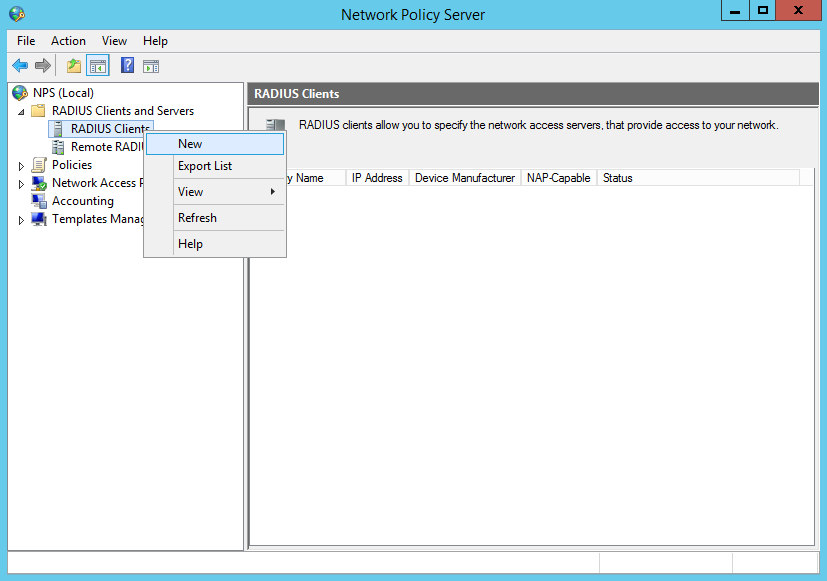

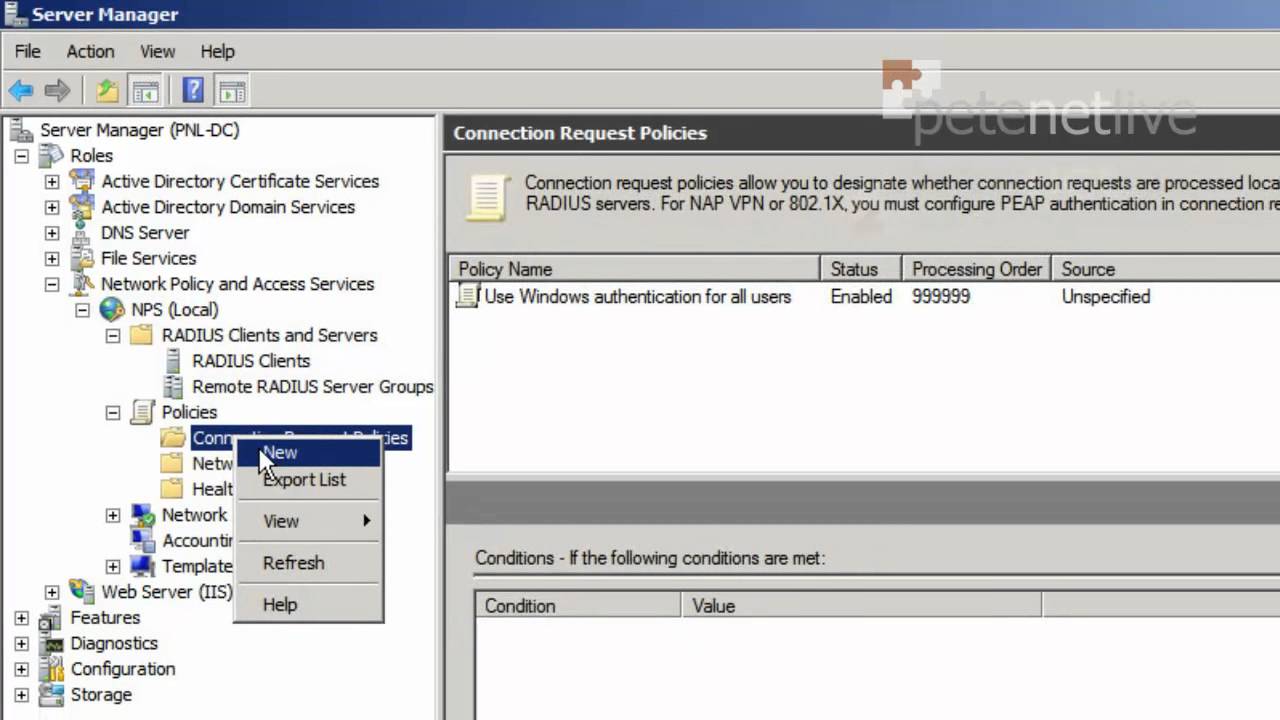

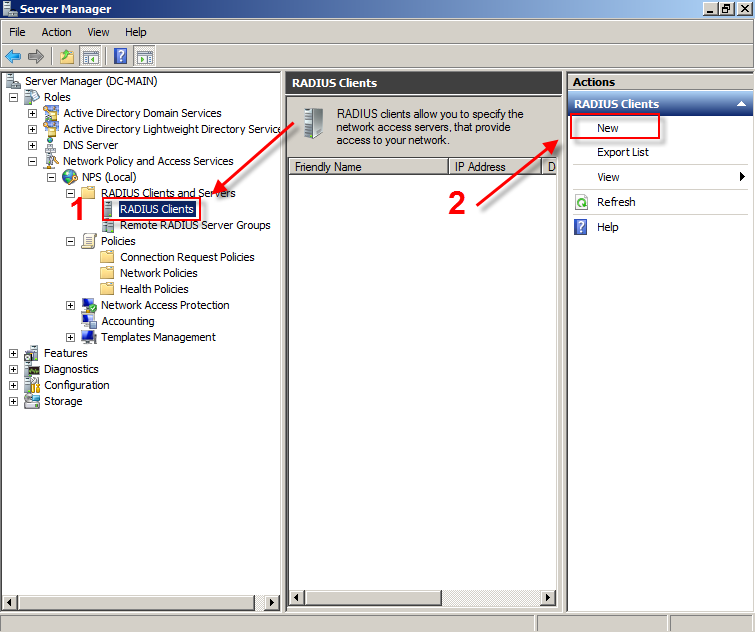

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Развернуть сервер политики сети | Microsoft Узнайте

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе можно найти информацию о развертывании сервера политики сети.

Примечание

Для получения дополнительной документации по серверу политики сети вы можете использовать следующие разделы библиотеки.

- Начало работы с сервером политики сети

- Сервер сетевой политики планирования

- Управление сервером сетевой политики

Руководство по базовой сети Windows Server 2016 содержит раздел о планировании и установке сервера политики сети (NPS), а технологии, представленные в руководстве, служат необходимыми условиями для развертывания NPS в домене Active Directory. Дополнительные сведения см. в разделе «Развертывание NPS1» в руководстве по основной сети Windows Server 2016.

Развертывание сертификатов NPS для VPN и доступа 802.1X

Если вы хотите развернуть такие методы проверки подлинности, как Extensible Authentication Protocol (EAP) и Protected EAP, которые требуют использования сертификатов сервера на вашем NPS, вы можете развернуть сертификаты NPS с помощью руководства Развертывание Сертификаты сервера для проводных и беспроводных развертываний 802.1X.

Развертывание NPS для беспроводного доступа 802.1X

Чтобы развернуть NPS для беспроводного доступа, вы можете использовать руководство Развертывание беспроводного доступа с проверкой подлинности 802. 1X на основе пароля.

1X на основе пароля.

Развертывание NPS для Windows 10 VPN-доступа

Вы можете использовать NPS для обработки запросов на подключение для подключений Always On Virtual Private Network (VPN) для удаленных сотрудников, использующих компьютеры и устройства под управлением Windows 10.

Дополнительные сведения см. Руководство по развертыванию удаленного доступа Always On VPN для Windows Server 2016 и Windows 10.

Обратная связь

Просмотреть все отзывы о странице

Настройка RADIUS на Windows Server 2016

Корпоративная сеть WPA-2 неполноценна без сервера RADIUS благодаря его тройной роли: Аутентификация, Учет, и Авторизация (AAA). Любая надежная сетевая безопасность требует всех трех функций для более бесперебойного функционирования всей сетевой инфраструктуры, учитывая резкое увеличение случаев сбоя аутентификации из-за преобладания локальных настроек.

Microsoft активно обновляет свои серверы RADIUS с момента создания сервера Windows 2003. Мы подробно обсуждали конфигурацию 2008/12 в наших предыдущих блогах, и теперь мы поможем вам настроить сервер Windows 2016, который является восьмой версией престижного сервера Windows и разрабатывался параллельно с Windows 10 операционная система.

Перед настройкой Windows Server 2016 убедитесь, что выполнены следующие требования для успешной настройки сервера Windows 2016.

Предварительные требования для Windows RADIUS Server 2016:

❖ Системные требования:

- Процессор: для процессоров x64 требуется процессор с тактовой частотой не менее 1,4 ГГц.

- ОЗУ: Минимальное требование к ОЗУ — 512 МБ. Но Microsoft рекомендует использовать 2 ГГц для бесперебойной работы и серверы с опцией установки Desktop Experience.

- Место на диске: Минимальный объем дискового пространства должен составлять 32 ГБ или более, но Microsoft обычно рекомендует использовать 40 ГБ или более.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

❖ Настройка Active Directory:

Перед добавлением контроллера домена необходимо обновить среду Active Directory.

❖ Установка ядра сервера:

В отличие от версии Windows Server 2008, администратору не нужно заранее выбирать параметр Полная установка или Установка ядра сервера в Windows Server 2012/16.

Эти функции объединены в версии 2012/16, чтобы дать три дополнительных функции, которые администратор может установить или удалить по своему усмотрению.

❖ Требования к сетевому адаптеру:

- Адаптер Ethernet с минимальной пропускной способностью 1 гигабит в секунду.

- Адаптер Ethernet, соответствующий архитектурному стандарту PCI Express.

❖ Прочие требования:

- Система и микропрограмма, основанные на UEFI 2.3.1c и поддерживающие безопасную загрузку.

- Видеокарта и дисплей с разрешением не ниже Super VGA (1024 x 768).

- Отключите антивирусное программное обеспечение, так как антивирусное программное обеспечение может помешать процессу установки. Например, проверка каждого локально копируемого файла на ваш компьютер может значительно замедлить установку.

- Убедитесь, что брандмауэр Windows включен по умолчанию.

- Перед настройкой убедитесь, что все соответствующие данные и информация надлежащим образом зарезервированы.

Обзор конфигурации Windows RADIUS Server 2016:

- Установка и настройка Windows Server 2016.

- Установите Доменные службы Active Directory (ADDS) для настройки нового домена.

- Установка центров сертификации (ЦС) с помощью служб сертификации Active Directory (ADCS ).

- Установите NPS (сервер политики сети) .

- Настройка центров сертификации (ЦС), т.

е. служб сертификации Active Directory (ADCS ) для сертификатов.

е. служб сертификации Active Directory (ADCS ) для сертификатов. - Настройте NPS (сервер политики сети) для протокола проверки подлинности.

- Настроить RADIUS.

- Определить Сетевые политики для пользователей/устройств.

- Настройка точки доступа .

- Настройте нулевые клиенты и выберите 802.1x аутентификация .

- Настройка запроса на подключение к беспроводной сети .

Настройка Windows 2016 RADIUS Server:

Теперь мы подробно рассмотрим каждый шаг, связанный с настройкой сервера Windows 2016:

Установка и настройка AD DS:

Для настройки ADDS следуйте приведенным инструкциям:

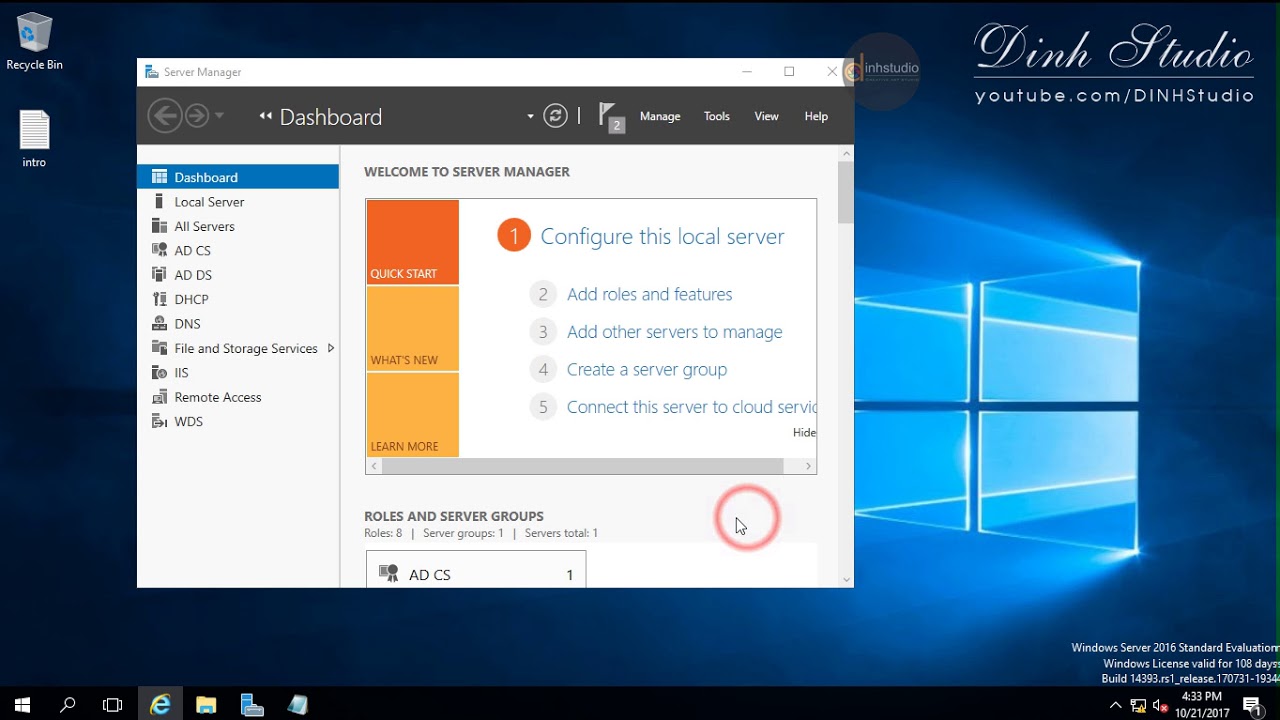

- Навигация до Windows Server 2016.

- Нажмите Пуск .

- Нажмите Менеджер сервера.

- Перейти к сводке ролей .

- Щелкните Добавить роли и функции .

- Выберите Установка на основе ролей или компонентов.

- Перейдите на страницу Перед началом работы и нажмите Далее.

- Перейдите на страницу выбора ролей сервера .

- Выберите доменные службы Active Directory .

- Нажмите Далее .

- Нажмите Установить на Подтвердите выбор установки

- Перейдите на страницу Результаты установки и щелкните Закрыть .

ADDS установлен.

Установка AD CS и NPS:

Для настройки ADDS следуйте приведенным инструкциям:

- Перейдите к Server Manager .

- Выберите Роли и нажмите Добавить роли .

- Нажмите Далее на странице Перед началом работы.

- Выберите Службы сертификации Active Directory (AD CS) и Службы сетевой политики и доступа .

- Нажмите Далее .

- Нажмите Далее на Службы сетевой политики и доступа

- Перейдите к Службы ролей и выберите Сервер политики сети .

- Нажмите Далее .

- Выберите Создайте самозаверяющий сертификат для SSL-шифрования и нажмите Далее .

- Нажмите Далее на странице Введение в службы сертификации Active Directory

- Выберите Центр сертификации на странице Выбор служб ролей и нажмите Далее.

- Выберите Enterprise на Укажите страницу настройки и нажмите Далее .

- Выберите Root CA на Укажите страницу CA Type и щелкните Next .

- Выберите Создайте новый закрытый ключ на странице Настройка закрытого ключа и нажмите Далее .

- Нажмите Далее на Настройка криптографии для ЦС.

- Введите данные на странице Configure CA Name и нажмите Next .

- Введите срок действия на странице Установить срок действия и нажмите Далее .

- Нажмите Далее на Настройка базы данных сертификатов стр.

- Щелкните Далее на странице веб-сервера (IIS) .

- Щелкните Далее на странице Выбор служб ролей .

- Щелкните Установить на странице Подтвердить выбор установки .

- Нажмите Закрыть .

Теперь AD CS (службы сертификатов Active Directory), веб-сервер (IIS) и NPS успешно установлены.

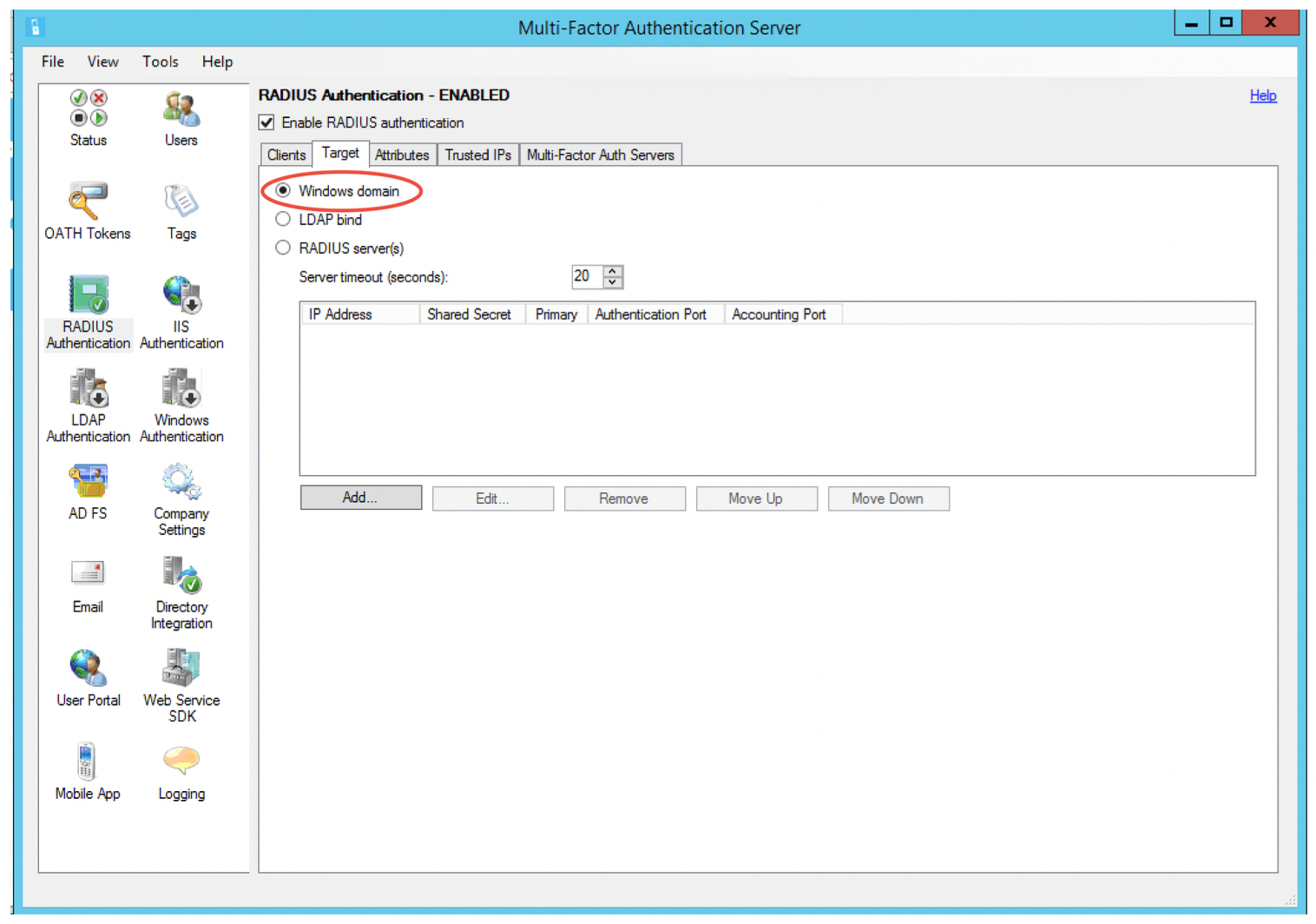

Настройте NPS (сервер политики сети) и аутентификацию RADIUS.

- Нажмите кнопку Пуск и выберите Инструменты администрирования.

- Щелкните NPS на сервере политики сети .

- Выберите Зарегистрируйте сервер в Active Directory и нажмите OK .

- Щелкните OK.

- На странице NPS (локальный) выберите RADIUS-сервер для беспроводных или проводных подключений 802.1x.

- Щелкните Настроить 802.1x .

- Выберите Безопасные беспроводные соединения на странице Настройка 802.1x .

- Введите Имя и нажмите Далее .

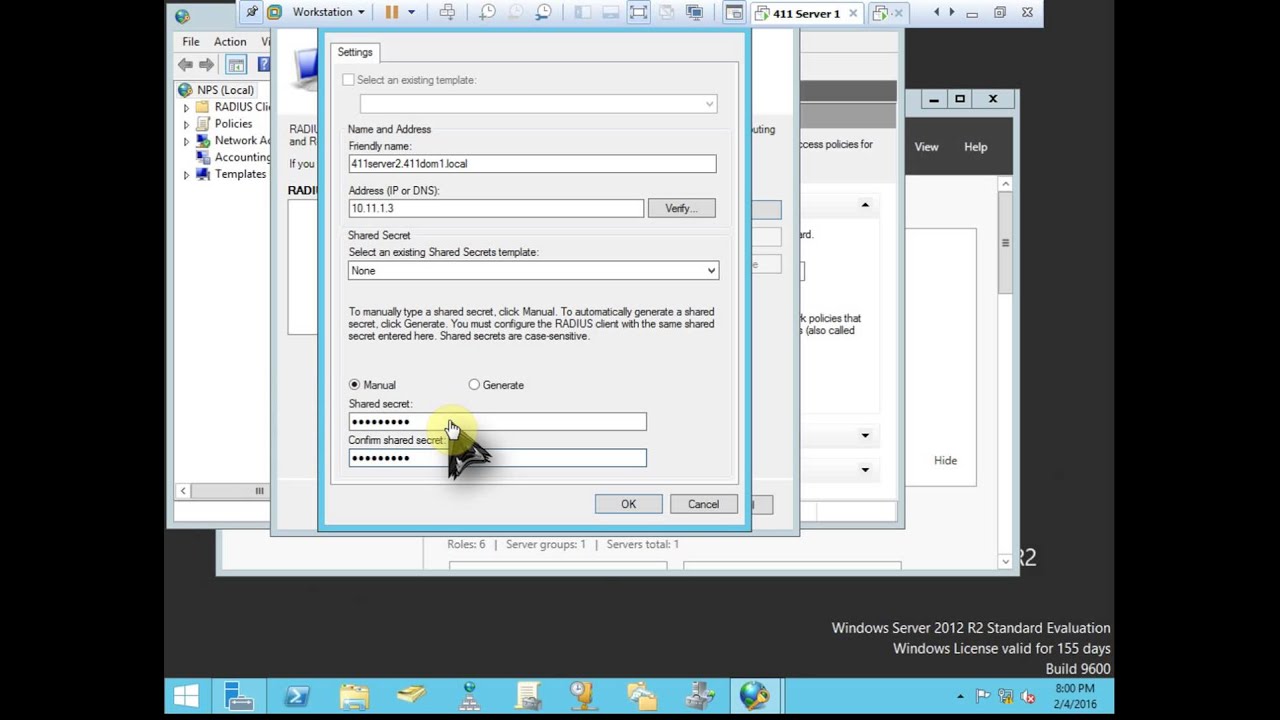

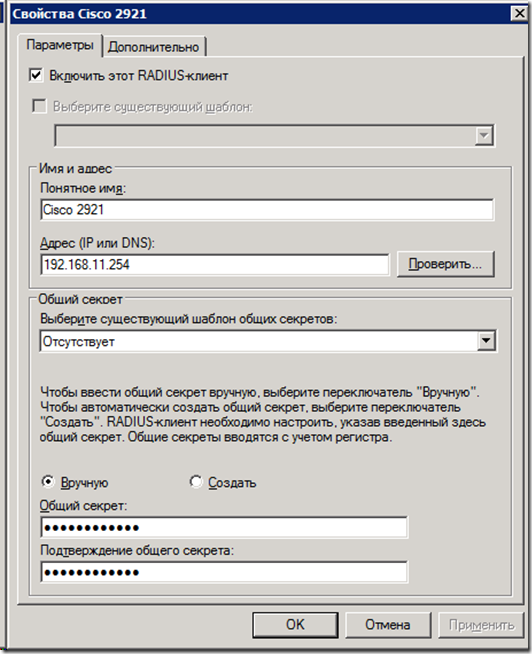

- Добавьте клиентов RADIUS на странице Настройка 802.1x и нажмите Далее .

- Введите следующие данные на странице Новый клиент RADIUS.

- Имя

- IP-адрес

- Общий секрет (ручной)

- Щелкните OK и щелкните Далее .

- Выберите Microsoft Protected EAP (PEAP) на Настройка 802.1x

- Щелкните Настроить .

- Выберите Защищенный пароль на странице Изменить защищенные свойства EAP и нажмите Изменить.

- Введите Число повторных попыток аутентификации и нажмите OK и нажмите Далее.

- Выберите Группы и нажмите Далее .

- Нажмите Далее еще раз и нажмите Готово .

- Перезапустите NPS еще раз.

Определение сетевых политик для пользователей/устройств.

Вы можете выполнить указанные шаги для определения сетевых политик.

- Перейдите к консоли NPS и щелкните NPS (локальный) .

- Щелкните и разверните Политики .

- Выберите Сетевые политики .

- Щелкните Новый .

- Введите имя политики.

- Выберите Тип сервера доступа к сети От до Не указано при использовании Netscaler или RCdevs OpenLDAP при использовании OTP.

- Нажмите Добавить в Укажите условия

- Выберите Группы Windows и нажмите Добавить .

- Нажмите Добавить группы и нажмите OK .

- Выберите NAS Идентифицируйте r в Выберите условия

- Введите Имя и выберите Далее для продолжения.

- Выберите Доступ предоставлен в Укажите разрешение на доступ

- В разделе «Настройка метода аутентификации» выберите MS-CHAP v2 для обеспечения максимальной безопасности.

- Щелкните Далее.

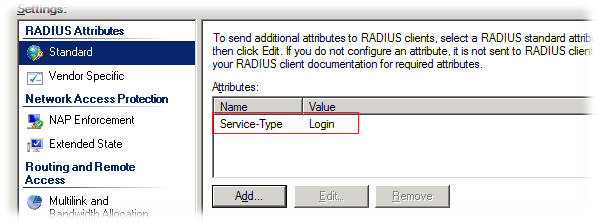

- Выберите атрибуты RADIUS как Standard в Настройка параметров.

- Нажмите Добавить.

- Введите значение атрибута в String и нажмите ОК .

- Нажмите Далее и нажмите Готово .

Мастер сетевой политики можно использовать для создания и добавления новых условий, ограничений и параметров сетевых политик.

С помощью нашего облачного RADIUS администраторы могут определять и реализовывать широкий спектр политик, включая политики поиска, применяемые в момент аутентификации. Например, в зависимости от времени суток вы можете решить, принимать или отклонять людей и устройства. Вы также можете ограничить доступ к устройствам с определенной операционной системой.

Настройка нулевых клиентов и выбор аутентификации 802.1x

- Перейдите к панели управления и откройте центр управления сетями и общим доступом .

- Нажмите Изменить настройки адаптера.

- Выберите Подключение по локальной сети и щелкните Свойства .

- Выберите Аутентификация и нажмите Включить аутентификацию IEEE 802.1x .

- Выберите нужный протокол в раскрывающемся списке.

Настройка запроса на беспроводное подключение

- Перейдите к панели управления и откройте центр управления сетями и общим доступом .

- Нажмите Управление беспроводными сетями .

- Выберите Вручную Создайте сетевой профиль.

- Введите свой SSID в Имя сети и нажмите Далее .

- Щелкните Изменить параметры подключения.

- Выберите Безопасность и нажмите Настройки .

- Выберите доверенный корневой ЦС и нажмите OK.

- Перейдите к Дополнительные настройки .

- Выберите Укажите режим аутентификации и нажмите OK .

Недостатки локального сервера RADIUS

Традиционные серверы RADIUS, размещенные на территории организации, подвержены многочисленным уязвимостям системы безопасности. Локальная инфраструктура обычно использует серверы Windows RADIUS, созданные на основе NPS, которые имеют много собственных уязвимых мест, которые хакеры часто используют в атаках нулевого дня. Кроме того, им нужно много времени и опыта для настройки.

Кроме того, из-за физической доступности локальное расположение сервера политики сети подвергает его различным физическим рискам, включая взломы, стихийные бедствия или даже простое отключение электроэнергии. Редко локальное RADIUS оказывается более доступным, чем облачное RADIUS, учитывая стоимость поддержки высокозащищенных физических сайтов!

NPS изначально не совместим ни с одной облачной инфраструктурой, включая собственные облачные решения Microsoft, такие как Azure AD. Даже с другими облачными решениями, принадлежащими Microsoft, такими как Azure AD, облачная интеграция NPS, которая была создана специально для локальных развертываний AD, имеет серьезные недостатки. Отдельный сервер проверки подлинности или прокси-сервер необходим, если вы хотите использовать Azure с NPS, чтобы упростить процедуру. Эти процедуры не только сложны и трудоемки, но и довольно дороги.

Даже с другими облачными решениями, принадлежащими Microsoft, такими как Azure AD, облачная интеграция NPS, которая была создана специально для локальных развертываний AD, имеет серьезные недостатки. Отдельный сервер проверки подлинности или прокси-сервер необходим, если вы хотите использовать Azure с NPS, чтобы упростить процедуру. Эти процедуры не только сложны и трудоемки, но и довольно дороги.

Cloud RADIUS: путь вперед

Переход к облаку предлагает несколько преимуществ по сравнению с рискованной локальной средой, полной угроз безопасности, и что может быть лучше, чем использование нашего революционного Cloud RADIUS? Вы можете решить практически все проблемы локальных серверов RADIUS, используя облачный сервер, такой как Cloud RADIUS, поддерживаемый SecureW2.

Наш облачный RADIUS разработан с учетом нейтральности поставщиков, поэтому вы можете использовать его с любым поставщиком IDP (включая облачные каталоги). Вы можете применять политики с поиском пользователей в режиме реального времени в Azure, Okta и Google Workspace.

Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Предполагается, что у нас на сервере имеется два сетевых интерфейса: Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

е. служб сертификации Active Directory (ADCS ) для сертификатов.

е. служб сертификации Active Directory (ADCS ) для сертификатов.