Службы политики и сети доступа: Настройка защиты доступа к сети на сервере политики сети (NPS)

Содержание

Настройка защиты доступа к сети на сервере политики сети

(NPS)

В данном разделе описывается процесс настройки политик защиты

доступа к сети (NAP) на сервере сетевых политик (NPS) и процесс

настройки NPS для взаимодействия с Шлюз Microsoft Forefront Threat

Management. NPS является реализацией сервера службы удаленной

проверки пользователей (RADIUS) и осуществляет проверку подлинности

подключения, авторизацию, а также является службой учетных записей

для многих типов сетевого доступа, включая беспроводные и

VPN-подключения. NPS также выполняет функцию сервера оценки

работоспособности для защиты доступа к сети (NAP). Дополнительные

сведения см. в разделе «Защита доступа к сети» на веб-узле Microsoft TechNet.

Настройка NAP на NPS включает выполнение следующих задач.

- Установите Forefront TMG в качестве RADIUS-клиента

- Создайте средства проверки работоспособности системы

- Создайте политики проверки работоспособности NAP

- Создайте сетевые политики

- Создайте политики запросов на подключение

- Обратите внимание, что в этом разделе описано развертывание,

при котором NPS и Forefront TMG установлены на отдельных

компьютерах Windows Server 2008. Преимущество такого развертывания

Преимущество такого развертывания

заключается в возможности использования NPS для оценки

работоспособности клиентов отличным от VPN способом. - Если после установки NPS на компьютере Forefront TMG необходимо

оценивать работоспособность клиентов, не являющихся VPN-клиентами,

создайте правило доступа с Forefront TMG к NPS с указанием

соответствующего порта.

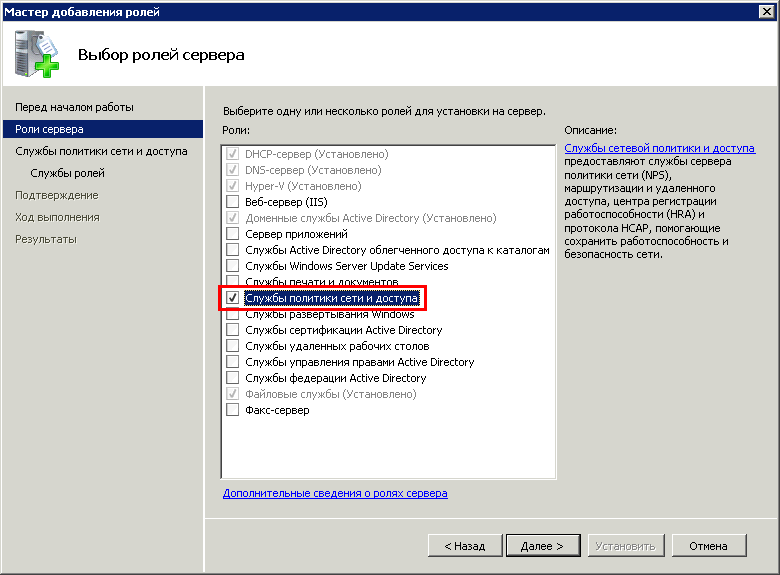

- Чтобы установить роль управления NPS, нажмите кнопку

Пуск, выберите команду Выполнить, введите

CompMgmtLauncher и нажмите клавишу ВВОД. Откроется окно

Диспетчер сервера. - В разделе Сводные по ролям нажмите Добавить роли,

а затем нажмите кнопку Далее. - Установите флажок Политика сети и службы доступа и

дважды нажмите кнопку Далее. - Установите флажок Сервер сетевых политик, нажмите кнопку

Далее, а затем нажмите кнопку Установить. - Если установка завершена успешно, нажмите кнопку

Закрыть.

- Закройте окно Диспетчер сервера.

Поскольку NPS и Forefront TMG установлены на отдельных

компьютерах и Forefront TMG будет отправлять сообщения RADIUS на

NPS для проверки подлинности и авторизации VPN-подключения,

компьютер Forefront TMG должен быть настроен как клиент RADIUS на

NPS.

Необходимые действия.

- Чтобы открыть консоль управления NPS, на компьютере с

установленным NPS нажмите кнопку Пуск, выберите команду

Выполнить, введите nps.msc и нажмите клавишу ВВОД.

Оставьте окно открытым для выполнения следующих задач настройки

NPS.

- Выберите Клиенты и серверы RADIUS

- Выберите Клиенты RADIUS, щелкните правой кнопкой мыши и

выберите Новый клиент RADIUS - В диалоговом окне Новый клиент RADIUS в поле Понятное

имя введите описание Forefront TMG. В поле Адрес (IP или

DNS) введите IP-адрес Forefront TMG. - В поле Общий секрет введите общий секрет, созданный в

Настройка

VPN-подключений удаленного доступа на использование карантина на

основе защиты доступа к сети (NAP).

- В поле Подтвердите общий секрет снова введите общий

секрет. - Установите флажок Клиент RADIUS является

NAP-совместимым. См. следующий пример. - Нажмите кнопку OK.

Средства проверки работоспособности системы определяют

требования конфигурации для компьютеров, подключающихся к сети. В

этом разделе требованием средств проверки работоспособности системы

Windows будет только наличие включенного брандмауэра Windows.

- Дважды щелкните Защита доступа к сети и нажмите

Средства проверки работоспособности системы. - В центральной области под строкой Имя дважды щелкните

Средства проверки работоспособности системы Windows. - В диалоговом окне Свойства средств проверки

работоспособности системы Windows нажмите Настроить. - Снимите все флажки, кроме Брандмауэр включен для всех

сетевых подключений. См. следующий пример. - Нажмите кнопку OK, чтобы закрыть диалоговое окно

Средства проверки работоспособности системы Windows, затем

нажмите кнопку OK, чтобы закрыть диалоговое окно Свойства

средств проверки работоспособности системы Windows.

Политики проверки работоспособности определяют, какие

средства проверки работоспособности системы используются при

проверке конфигурации компьютеров, подключающихся к сети. На основе

результатов проверки политики проверки работоспособности определяют

состояние работоспособности клиента. Результаты определяют две

политики проверки работоспособности в соответствии с состоянием

работоспособности.

- Дважды щелкните элемент Политики.

- Щелкните правой кнопкой мыши узел Политики проверки

работоспособности и выберите команду Создать. - В диалоговом окне Создание новой политики проверки

работоспособности в поле Имя политики введите

«Compliant» (Соответствующий политике). - В поле Проверки политики проверки работоспособности

клиента выберите Клиент проходит все проверки

работоспособности. - В поле Средства проверки работоспособности, используемые в

данной политике установите флажок Средства проверки

работоспособности системы Windows, как показано в следующем

примере.

- Нажмите кнопку OK.

- Щелкните правой кнопкой мыши узел Политики проверки

работоспособности и выберите команду Создать. - В диалоговом окне Создание новой политики проверки

работоспособности в поле Имя политики введите

«Noncompliant» (Не соответствующий политике). - В поле Проверки политики проверки работоспособности

клиента выберите Клиент не прошел одну или несколько

проверок SHV. - В поле Средства проверки работоспособности, используемые в

данной политике установите флажок Средства проверки

работоспособности системы Windows, как показано в следующем

примере. - Нажмите кнопку OK.

Сетевые политики содержат условия, настройки и

ограничения для подключения к сети. Необходимо создать сетевую

политику, применяемую к соответствующим требованиям компьютерам, и

сетевую политику, применяемую к не соответствующим требованиям

компьютерам. В ходе данной тестовой проверки соответствующие

требованиям компьютеры будут иметь неограниченный доступ к сети.

Клиенты, не соответствующие требованиям, будут добавлены в сеть

VPN-клиентов Forefront TMG, помещенных в карантин. Такие клиенты

получат доступ к серверам обновлений с исправлениями, настройками и

приложениями, необходимыми для соответствия требованиям. Кроме

того, клиентам может быть присвоен статус соответствующих

требованиям и впоследствии предоставлен неограниченный доступ к

сети.

| Важно. |

|---|

| Forefront TMG не поддерживает IP-фильтры NPS; Forefront TMG игнорирует IP-фильтры, настроенные на NPS. Чтобы предоставить клиентам, не соответствующим требованиям, доступ к серверам обновлений, необходимо создать правило доступа на сервере Forefront TMG из сети VPN-клиентов, помещенных в карантин, к соответствующим серверам обновлений. |

Настройка сетевой политики для

компьютеров клиентов, соответствующих требованиям

Создайте сетевую политику для запросов сетевого доступа

компьютеров, соответствующих требованиям.

- Дважды щелкните элемент Политики.

- Щелкните Сетевые политики.

- Отключите две политики по умолчанию в поле Имя политики.

Для этого щелкните политики правой кнопкой мыши и нажмите

Отключить. - Щелкните правой кнопкой мыши Сетевые политики и выберите

команду Создать. - В окне Указание имени сетевой политики и типа

подключения в поле Имя политики введите Полный

доступ и нажмите кнопку Далее. См. следующий пример. - В окне Укажите условия нажмите кнопку

Добавить. - В диалоговом окне Выбор условий дважды щелкните

Политики проверки работоспособности. - В диалоговом окне Политики проверки работоспособности в

разделе Политики проверки работоспособности выберите

Соответствующий политике компьютер и нажмите OK. См.

следующий пример. - В окне Укажите условия проверьте, указаны ли Политики

проверки работоспособности в Условиях со значением

Соответствующий политике компьютер, и нажмите

Далее.

- Убедитесь, что в окне Указание прав доступа выбран

вариант Доступ разрешен. - Нажмите кнопку Далее три раза.

- В окне Настройка параметров нажмите Принудительная

защита доступа к сети. Убедитесь, что выбрана функция

Разрешить полный доступ к сети, и нажмите кнопку

Далее. См. следующий пример. - В окне Завершение создания сетевой политики нажмите

кнопку Готово.

Настройка сетевой политики для

компьютеров клиентов, не соответствующих требованиям

Создайте сетевую политику для запросов сетевого доступа

компьютеров, не соответствующих требованиям.

- Щелкните правой кнопкой мыши Сетевые политики и выберите

команду Создать. - В окне Указание имени сетевой политики и типа

подключения в поле Имя политики введите Ограниченный

доступи нажмите кнопку Далее. См. следующий пример. - В окне Укажите условия нажмите кнопку

Добавить.

- В диалоговом окне Выбор условий дважды щелкните

Политики проверки работоспособности. - В диалоговом окне Политики проверки работоспособности в

разделе Политики проверки работоспособности выберите Не

соответствующий политике компьютер и нажмите OK. См.

следующий пример. - В окне Укажите условия проверьте, указаны ли Политики

проверки работоспособности в Условиях со значением Не

соответствующий политике компьютер, и нажмите Далее. - Убедитесь, что в окне Указание прав доступа выбран

вариант Доступ разрешен.Важно. Параметр Доступ разрешен не означает предоставление

полного доступа к сети. Он означает, что политика должна продолжить

проверку клиентов, соответствующих этим условиям. - Нажмите кнопку Далее три раза.

- В окне Настройка параметров нажмите Принудительная

защита доступа к сети. Выберите Разрешить ограниченный

Выберите Разрешить ограниченный

доступ, а затем выберите Включить автоматическое исправление

компьютеров клиентов. См. следующий пример. - В окне Настройка параметров нажмите Далее.

- В окне Завершение создания сетевой политики нажмите

кнопку Готово.

Настройка сетевой политики для

NAP-несовместимых клиентов (необязательно)

При наличии NAP-несовместимых клиентов рекомендуется

создать сетевую политику для обработки запросов сетевого доступа

этих клиентов. Эта политика позволяет NAP-несовместимым клиентам

подключаться и перемещаться в сеть клиентов, помещенных в карантин.

Дополнительные сведения о настройке конфигурации см. в разделе

Настройка защиты

доступа к сети на сервере политики сети (NPS).

- Щелкните правой кнопкой мыши Сетевые политики и выберите

команду Создать. - В окне Указание имени сетевой политики и типа

подключения в поле Имя политики введите «Non-NAP

capable» (NAP-несовместимые)и нажмите кнопку Далее.

- В окне Укажите условия нажмите кнопку

Добавить. - В диалоговом окне Выбор условий дважды щелкните

NAP-совместимые компьютеры, выберите Только

NAP-несовместимые компьютеры, а затем нажмите кнопку

OK. - Нажмите кнопку Далее для перехода к окну Указание

прав доступа. - Выберите переключатель Доступ разрешен и нажмите кнопку

Далее. - В окне Настройка методов проверки подлинности выберите

необходимые методы проверки подлинности и нажмите кнопку

Далее. - В окне Настройка ограничений нажмите Далее.

- В окне Настройка параметров выберите Сведения от

производителя и щелкните Добавить. - В окне Добавить атрибут поставщика выберите

Microsoft из раскрывающегося списка Поставщик. - Выберите Время ожидания сеанса карантина MS, нажмите

Добавить и в окне Сведения об атрибуте введите

Значение атрибута 1200 и нажмите кнопку

OK.

- Нажмите кнопку Закрыть, чтобы вернуться в окно

Настройка параметров, а затем нажмите кнопку

Далее. - Проверьте настройки сетевой политики и нажмите кнопку

Готово.

Политики запросов на подключение содержат условия и

параметры для обработки запросов на подключение и управления

проверкой. В этом сценарии используется единая политика запросов на

подключение для проверки подлинности VPN-клиентов.

- Нажмите Политики запросов на подключение.

- Отключите политику запросов на подключение по умолчанию,

указанную в поле Имя политики. Для этого щелкните политику

правой кнопкой мыши и нажмите Отключить. - Щелкните правой кнопкой мыши Политики запросов на

подключение и выберите команду Создать. - В окне Указание имени политики запросов на подключение и

типа подключения в поле Имя политики введите

VPN-подключения. - В поле Тип сервера сетевого доступа выберите Сервер

удаленного доступа (VPN и удаленный доступ) и нажмите кнопку

Далее. См. следующий пример.

См. следующий пример. - В окне Укажите условия нажмите кнопку

Добавить. - Дважды щелкните IPv4-адрес клиента и введите внутренний

IP-адрес Forefront TMG в диалоговом окне IPv4-адрес клиента.

См. следующий пример. - Нажмите кнопку OK, чтобы закрыть диалоговое окно

IPv4-адрес клиента, и нажмите кнопку Далее. - В окне Укажите перенаправление запроса на подключение

выберите Проверять подлинность запросов на этом сервере и

нажмите кнопку Далее. - В окне Выбор методов проверки подлинности выберите

Переопределить параметры проверки подлинности на уровне

сети. - В разделе Типы EAP нажмите кнопку Добавить. В

диалоговом окне Добавление EAP в разделе Методы проверки

подлинности щелкните Microsoft: защищенный EAP (PEAP) и

нажмите кнопку OK. - В разделе Типы EAP нажмите кнопку Добавить. В

диалоговом окне Добавление EAP в разделе Методы проверки

подлинности нажмите Microsoft: Защищенный пароль (EAP-MSCHAP

v2), затем нажмите кнопку OK. См. следующий пример.

См. следующий пример. - В разделе Типы EAP щелкните Microsoft: Защищенный EAP

(PEAP) и нажмите кнопку Изменить. - Выберите соответствующий сертификат сервера. Сертификат сервера

обычно устанавливается автоматически при присоединении к

домену. - Выберите Включить проверки в карантине и нажмите кнопку

OK. - Добавьте необходимые методы проверки подлинности:

Смарт-карта или иной сертификат и Защищенный пароль

(EAP-MSCHAP v2). - При настройке сетевой политики для NAP-несовместимых клиентов

выберите соответствующий протокол проверки подлинности,

используемый для таких клиентов (например Шифрованная проверка

подлинности (Microsoft, версия 2, MS-CHAP, версия 2). - Нажмите кнопку Далее два раза, а затем нажмите кнопку

Готово.

Основные понятия

Настройка

VPN-подключений удаленного доступа на использование карантина на

основе защиты доступа к сети (NAP)

Включение защиты

доступа к сети (NAP) на VPN-клиентах

Настройка защиты

доступа к сети на сервере политики сети (NPS)

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2

24. 08.2016 Windows 2008/2008 R2 No comments

08.2016 Windows 2008/2008 R2 No comments

Обновлено 24.08.2016

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-01

Всем привет сегодня хочу рассказать как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2.

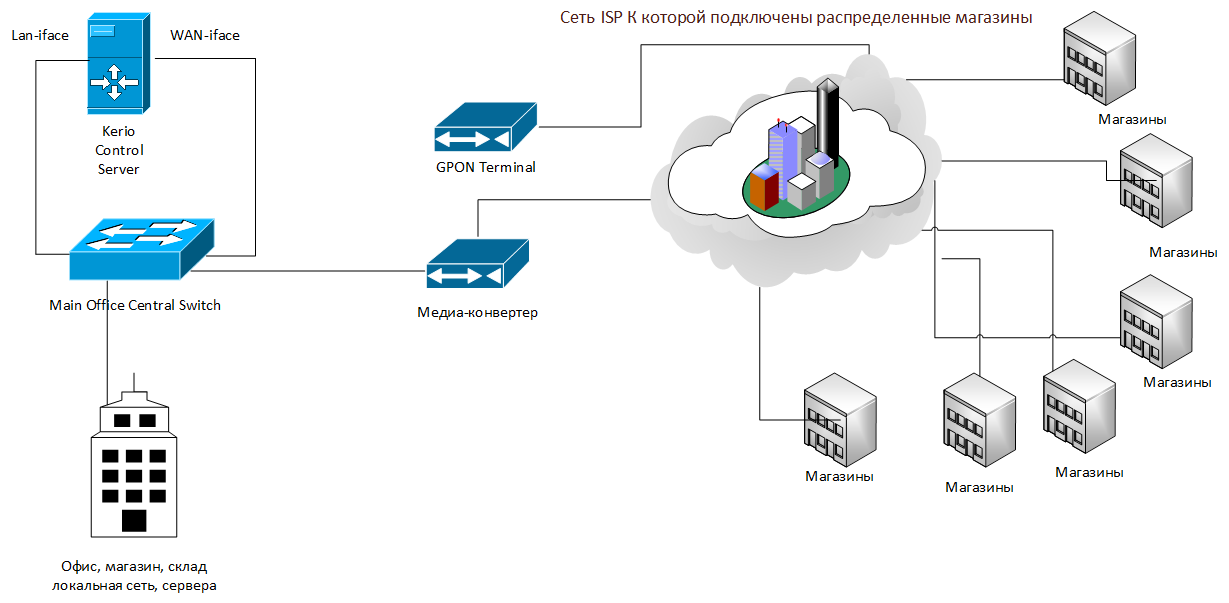

Служба маршрутизации и удаленного доступа (RRAS) в операционных системах Windows Server 2008 R2 и Windows Server 2008 поддерживает связь удаленных пользователей или сайтов с использованием VPN-подключений или подключений удаленного доступа. Служба маршрутизации и удаленного доступа включает в себя следующие компоненты:

- Удаленный доступ. С помощью службы маршрутизации и удаленного доступа можно развертывать подключения виртуальной частной сети (VPN) и обеспечивать удаленный доступ конечных пользователей к сети организации. Кроме того, можно создать VPN-подключение типа «сеть-сеть» между двумя серверами, находящимися в разных местах.

- Маршрутизация.

Служба маршрутизации и удаленного доступа представляет собой программный маршрутизатор на базе открытой платформы и обеспечивает маршрутизацию и сетевые подключения. Служба предоставляет организациям возможности маршрутизации в средах локальных и глобальных сетей, а также в среде Интернета с использованием защищенных VPN-подключений. Маршрутизация используется в службах многопротокольной маршрутизации пакетов между локальными сетями, между локальными и глобальными сетями, а также в случае использования виртуальных частных сетей (VPN) и преобразования сетевых адресов (NAT).

Служба маршрутизации и удаленного доступа представляет собой программный маршрутизатор на базе открытой платформы и обеспечивает маршрутизацию и сетевые подключения. Служба предоставляет организациям возможности маршрутизации в средах локальных и глобальных сетей, а также в среде Интернета с использованием защищенных VPN-подключений. Маршрутизация используется в службах многопротокольной маршрутизации пакетов между локальными сетями, между локальными и глобальными сетями, а также в случае использования виртуальных частных сетей (VPN) и преобразования сетевых адресов (NAT).

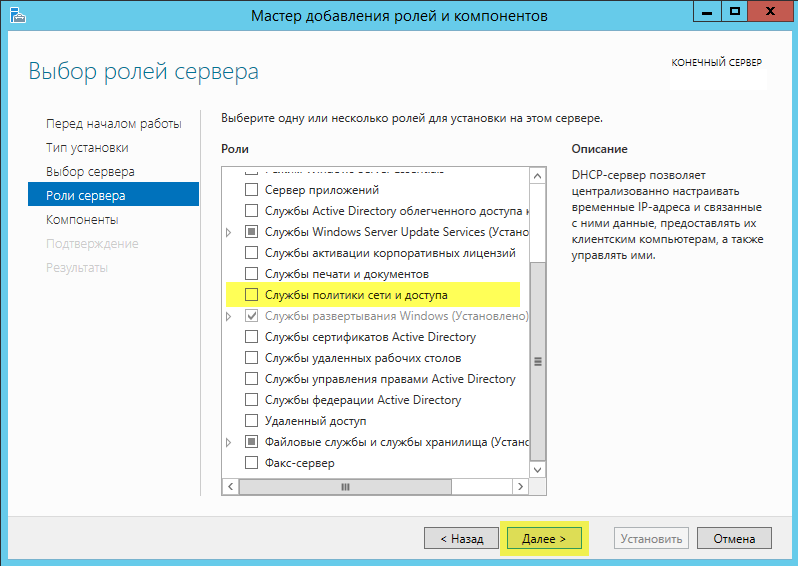

Открываем диспетчер сервера и жмем справа сверху Добавить роли.

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-02

выбираем роль Службы политики сети и доступа

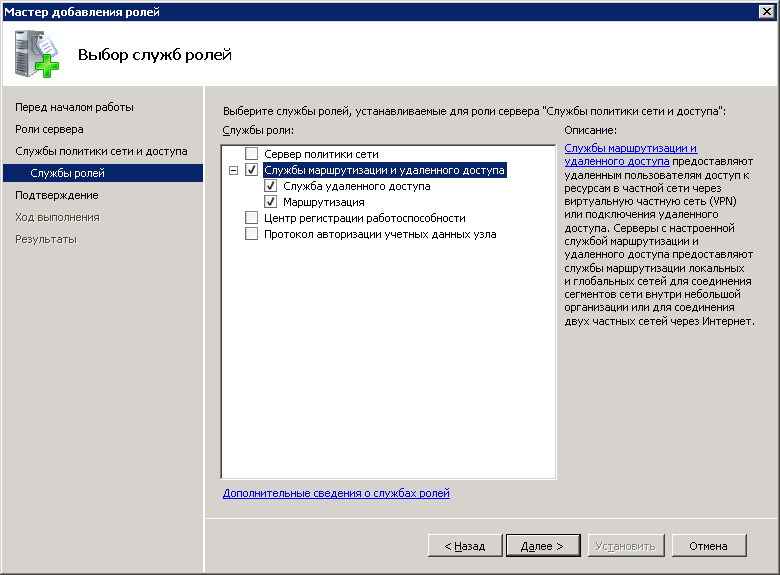

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-03

в следующем окне мастера жмем далее.

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-04

Так как мне нужно только натирование, то я ставлю галку только на Службы маршрутизации и удаленного доступа, две галки Служба удаленного доступа и Маршрутизация проставятся автоматически.

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-05

Установить.

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-06

После установки RRAS службы маршрутизации и удаленного доступа жмем закрыть.

Как установить службу маршрутизации и удаленного доступа в Windows Server 2008 R2-07

ввот так вот просто установить RRAS. В следующей статье мы рассмотрим как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Иван Семин

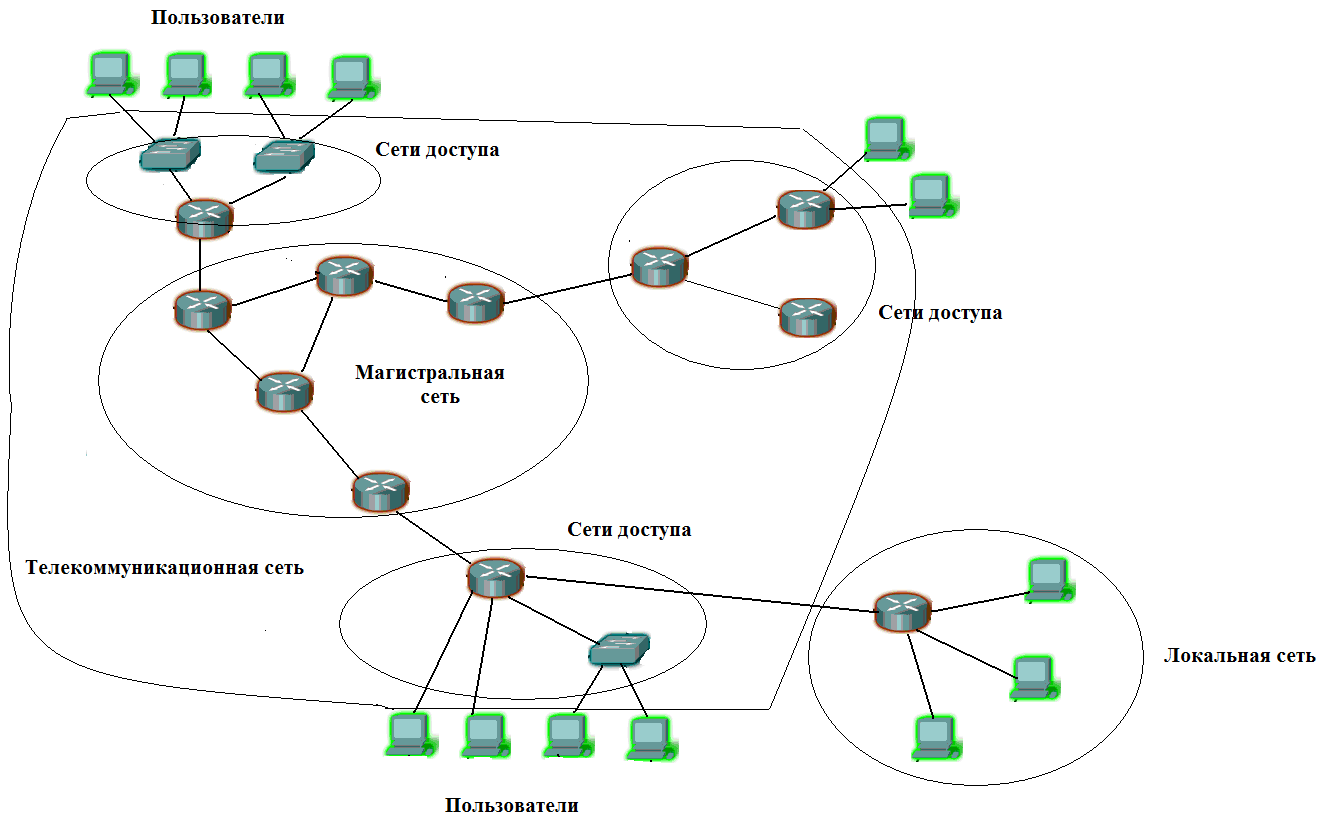

Обзор сетевой политики и служб доступа

- Статья

Применяется к: Windows Server 2012 R2, Windows Server 2012

В этом разделе представлен обзор сетевых политик и служб доступа в Windows Server® 2012, в том числе конкретных ролевых служб Network Policy Server (NPS), центра регистрации работоспособности. (HRA) и протокол авторизации учетных данных хоста (HCAP). Используйте роль сервера сетевых политик и служб доступа для развертывания и настройки защиты доступа к сети (NAP), защиты проводных и беспроводных точек доступа, а также серверов и прокси-серверов RADIUS.

(HRA) и протокол авторизации учетных данных хоста (HCAP). Используйте роль сервера сетевых политик и служб доступа для развертывания и настройки защиты доступа к сети (NAP), защиты проводных и беспроводных точек доступа, а также серверов и прокси-серверов RADIUS.

Вы имели в виду…

Обзор конфигурации клиента NAP

Обзор сетевой политики и служб доступа для Windows Server 2008 R2

Описание роли

Network Policy and Access Services предоставляет следующие решения для подключения к сети:

Network Access Protection (NAP) 9004 5 | NAP — это технология создания, применения и исправления политик работоспособности клиентов. С помощью NAP системные администраторы могут устанавливать и автоматически применять политики работоспособности, которые могут включать требования к программному обеспечению, требования к обновлениям безопасности и другие параметры. |

Проводной и беспроводной доступ с проверкой подлинности 802.1X | При развертывании точек беспроводного доступа и коммутаторов Ethernet с поддержкой 802.1X можно использовать сервер политики сети (NPS) для развертывания методов проверки подлинности на основе сертификатов, которые являются более безопасными, чем проверка подлинности на основе пароля. Развертывание оборудования с поддержкой 802.1X с NPS позволяет гарантировать, что пользователи интрасети проходят проверку подлинности, прежде чем они смогут подключиться к сети или получить IP-адрес с DHCP-сервера. |

Централизованное управление сетевыми политиками с сервером RADIUS и прокси-сервером | Вместо того, чтобы настраивать политику доступа к сети на каждом сервере доступа к сети, вы можете создавать политики в одном месте, которые определяют все аспекты запросов на подключение к сети, в том числе, кому разрешено подключение, когда они могут подключаться и уровень безопасности, который они должны использовать для подключения к вашей сети. |

Примечание

Службы сетевой политики и доступа можно запускать на виртуальных машинах Windows Azure.

Новые и измененные функции

В следующей таблице перечислены основные различия между ролью сервера сетевых политик и служб доступа в зависимости от операционной системы: Windows PowerShell®

Нет

Х

Поддержка Windows PowerShell

Теперь вы можете использовать Windows PowerShell для автоматизации установки роли сервера сетевой политики и служб доступа. Вы также можете развернуть и настроить некоторые аспекты Network Policy Server с помощью Windows PowerShell. Дополнительные сведения см. в разделе Windows PowerShell для сетевых политик и служб доступа.

Удаленная функциональность

В Windows Server® 2008 R2 и Windows Server® 2008 службы сетевой политики и доступа включали службу роли службы маршрутизации и удаленного доступа (RRAS). В Windows Server 2012 RRAS теперь является ролевой службой в роли сервера удаленного доступа.

В Windows Server 2012 RRAS теперь является ролевой службой в роли сервера удаленного доступа.

Устаревшая функциональность

В выпуске Windows Server 2012 R2 функция NAP устарела. NAP полностью поддерживается в Windows Server 2012 R2 и Windows 8.1. Дополнительные сведения о жизненных циклах поддержки см. в разделе Жизненный цикл поддержки Microsoft.

Примечание

Централизованное управление сетевыми политиками с сервером RADIUS и прокси-сервером, а также проводной и беспроводной доступ с проверкой подлинности 802.1X не устарели

использование System Center Configuration Manager для замены и расширения функций мониторинга NAP:

Состояние Центра обновления Windows — System Center Configuration Manager интегрируется со службами Windows Server Update Services (WSUS) и имеет собственную функцию обновления программного обеспечения. См. Обновления программного обеспечения в Configuration Manager, в частности Отслеживание обновлений программного обеспечения.

Параметры брандмауэра Windows — System Center Endpoint Protection можно использовать для управления брандмауэром Windows, см. раздел Endpoint Protection в Configuration Manager, в частности, Создание и развертывание политик брандмауэра Windows для Endpoint Protection в Configuration Manager.

Параметры компьютера: параметры реестра, файлы, пользовательские сценарии — System Center Configuration Manager может помочь оценить, отследить и исправить соответствие конфигурации клиентских компьютеров на предприятии, см. раздел Параметры соответствия в Configuration Manager.

Отчетность — System Center Configuration Manager также предоставляет набор инструментов и ресурсов, помогающих использовать расширенные возможности создания отчетов служб Microsoft SQL Server Reporting Services в консоли Configuration Manager. См. Отчеты в Configuration Manager.

Bitlocker — Администрирование и мониторинг Microsoft BitLocker (MBAM) позволяет управлять шифрованием диска BitLocker на предприятии, см.

Руководство администратора по администрированию и мониторингу Microsoft BitLocker 2.

Руководство администратора по администрированию и мониторингу Microsoft BitLocker 2.Управление мобильными устройствами. См. разделы Управление мобильными устройствами с помощью Configuration Manager и Windows Intune и Управление мобильными устройствами с помощью Configuration Manager и Exchange.

Чтобы обеспечить постоянное управление и постоянное соответствие требованиям для удаленных устройств, вы можете использовать удаленный доступ, см. Удаленное управление клиентами DirectAccess. Таким образом, вы можете быть уверены, что клиенты всегда исправны, а не только тогда, когда они пытаются получить доступ к ресурсам в корпоративной сети.

NAP позволяет предоставить пользователям полный доступ к внутренней сети. Однако если вам требуется только возможность предоставления доступа к определенным приложениям и службам во внутренней сети, вы можете использовать прокси веб-приложения. Прокси-служба веб-приложения позволяет предоставлять этот тип специального доступа конечным пользователям с ноутбуками, присоединенными к домену, или использующими их собственные устройства; домашние компьютеры, планшеты или персональные смартфоны. См. Пошаговое руководство по прокси-серверу веб-приложения.

См. Пошаговое руководство по прокси-серверу веб-приложения.

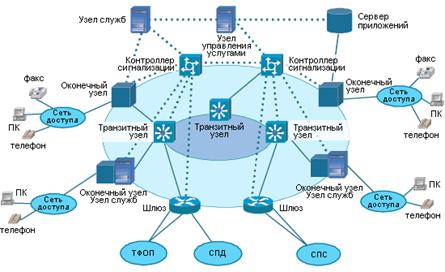

С этой ролью можно установить следующие службы ролей.

Сервер политики сети (NPS) | NPS можно использовать для централизованного управления доступом к сети через различные серверы доступа к сети, включая точки беспроводного доступа с поддержкой 802.1X, совместимые с RADIUS, VPN-серверы, серверы коммутируемого доступа и Ethernet-коммутаторы с поддержкой 802.1X. Кроме того, вы можете использовать NPS для развертывания безопасной проверки подлинности по паролю с помощью защищенного расширяемого протокола проверки подлинности (PEAP) — MS-CHAP v2 для беспроводных подключений. NPS также содержит ключевые компоненты для развертывания NAP в вашей сети. |

Управление медицинской регистрации (HRA) | HRA — это компонент NAP, который выдает сертификаты работоспособности клиентам, прошедшим проверку политики работоспособности, выполняемую сервером политики сети с использованием SoH клиента. |

Протокол авторизации учетных данных хоста (HCAP) | HCAP позволяет интегрировать решение Microsoft NAP с сервером управления доступом к сети Cisco. При развертывании HCAP с NPS и NAP NPS может выполнять оценку работоспособности клиентов и авторизацию клиентов доступа Cisco 802.1X. |

Запуск сетевых политик и служб доступа

Как развернуть и настроить сетевые политики и службы доступа с помощью Windows PowerShell?

Можно использовать для развертывания и настройки некоторых аспектов сетевых политик и служб доступа. Дополнительные сведения о командлетах и сценариях Windows PowerShell®, которые можно использовать для развертывания сетевых политик и служб доступа и управления ими, см. в разделе Windows PowerShell для сетевых политик и служб доступа.

Как развернуть и настроить эту роль в многосерверной среде?

Вы можете развернуть серверы NPS для различных функций. Например, вы можете развернуть один NPS-сервер в качестве сервера RADIUS для проверки подлинности, другой — в качестве прокси-сервера RADIUS, чтобы распределить оценку политики между серверами с разными ролями, а еще один — в качестве сервера политики NAP. Дополнительные сведения о многосерверном управлении сетевой политикой и службами доступа см. в разделе Обзор сервера сетевой политики.

Например, вы можете развернуть один NPS-сервер в качестве сервера RADIUS для проверки подлинности, другой — в качестве прокси-сервера RADIUS, чтобы распределить оценку политики между серверами с разными ролями, а еще один — в качестве сервера политики NAP. Дополнительные сведения о многосерверном управлении сетевой политикой и службами доступа см. в разделе Обзор сервера сетевой политики.

Могу ли я запустить эту роль на виртуальных машинах?

Да, вы можете запускать службы сетевой политики и доступа на виртуальных машинах Hyper-V.

Могу ли я запустить эту роль в кластерной среде?

Нет, службы сетевой политики и доступа нельзя запускать в кластере серверов.

Особенности удаленного управления этой ролью

Вы можете удаленно управлять сетевой политикой и службами доступа. Дополнительные сведения о запуске сетевых политик и служб доступа с удаленного компьютера см. в разделе Администрирование NPS с помощью инструментов.

Особые замечания по управлению ролью в варианте установки Server Core

Вы не можете установить или запустить службы сетевой политики и доступа в варианте установки Server Core Windows Server 2012.

См. также

В следующей таблице приведены ссылки на дополнительные сведения. контент о сетевой политике и службах доступа.

Оценка продукта | Преимущества защиты доступа к сети |

Планирование | Руководство по проектированию защиты доступа к сети |

Развертывание | Развертывание NPS | Контрольный список для развертывания сервера HRA | Руководство по развертыванию NAP |

Операции | Руководство по эксплуатации NPS |

Поиск и устранение неисправностей | Анализатор передового опыта для сетевых политик и служб доступа | Инфраструктура сервера политики сети (ошибки и события) | Инфраструктура NAP (ошибки и события) | Руководство по устранению неполадок защиты доступа к сети | Инструменты для устранения неполадок NAP | Руководство по устранению неполадок HRA |

Инструменты и настройки | Windows PowerShell для сетевых политик и служб доступа | Команды Netsh для сервера политики сети | Команды Netsh для центра регистрации работоспособности | Команды Netsh для клиента защиты доступа к сети (NAP) |

Ресурсы сообщества | Блог команды NAP | Форум NAP TechNet | Технет Вики |

404: Страница не найдена

ПоискWindowsServer

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск

- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию о Windows Server.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, SearchWindowsServer.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Поиск по категории

Облачные вычисления

-

Dell переводит периферийное развертывание с передовой на NativeEdgeВ Dell Tech World поставщик стремится упростить развертывание и управление тысячами периферийных устройств в разных местах, как …

-

Как создать добавочный снимок в AzureИнкрементальные моментальные снимки имеют ряд преимуществ по сравнению с полными моментальными снимками, включая меньшую стоимость и более быстрое резервное копирование.

Узнайте, как …

Узнайте, как … -

3 правила адаптации политик управления изменениями в облакеНаличие политики управления изменениями может свести к минимуму риск, когда дело доходит до внесения изменений. Следуйте этим правилам, чтобы адаптироваться к изменениям в облаке…

Корпоративный настольный компьютер

-

Что включает в себя новый Microsoft Intune Suite?Учитывая все недавние изменения названий продуктов и надстроек Microsoft для управления конечными точками, ИТ-специалистам необходимо знать, что такое Intune …

-

Нужен ли macOS сторонний антивирус на предприятии?

Компьютеры Macизвестны своей безопасностью, но это не означает, что они защищены от вирусов и других угроз. ИТ-команды могут изучить …

-

Устройства, которые работают только с Microsoft Teams, в нашем будущем?Microsoft Teams постоянно росла и добавляла новые функции, так что же дальше с этой многофункциональной платформой? Может быть .

Преимущество такого развертывания

Преимущество такого развертывания

Выберите Разрешить ограниченный

Выберите Разрешить ограниченный

См. следующий пример.

См. следующий пример. См. следующий пример.

См. следующий пример. Служба маршрутизации и удаленного доступа представляет собой программный маршрутизатор на базе открытой платформы и обеспечивает маршрутизацию и сетевые подключения. Служба предоставляет организациям возможности маршрутизации в средах локальных и глобальных сетей, а также в среде Интернета с использованием защищенных VPN-подключений. Маршрутизация используется в службах многопротокольной маршрутизации пакетов между локальными сетями, между локальными и глобальными сетями, а также в случае использования виртуальных частных сетей (VPN) и преобразования сетевых адресов (NAT).

Служба маршрутизации и удаленного доступа представляет собой программный маршрутизатор на базе открытой платформы и обеспечивает маршрутизацию и сетевые подключения. Служба предоставляет организациям возможности маршрутизации в средах локальных и глобальных сетей, а также в среде Интернета с использованием защищенных VPN-подключений. Маршрутизация используется в службах многопротокольной маршрутизации пакетов между локальными сетями, между локальными и глобальными сетями, а также в случае использования виртуальных частных сетей (VPN) и преобразования сетевых адресов (NAT). Клиентским компьютерам, не соответствующим политике работоспособности, может быть предоставлен ограниченный доступ к сети до тех пор, пока их конфигурация не будет обновлена и приведена в соответствие с политикой.

Клиентским компьютерам, не соответствующим политике работоспособности, может быть предоставлен ограниченный доступ к сети до тех пор, пока их конфигурация не будет обновлена и приведена в соответствие с политикой.

Руководство администратора по администрированию и мониторингу Microsoft BitLocker 2.

Руководство администратора по администрированию и мониторингу Microsoft BitLocker 2. HRA используется только с методом принудительного применения NAP IPsec.

HRA используется только с методом принудительного применения NAP IPsec. Узнайте, как …

Узнайте, как …